みなさん、こんにちは!

今回は、Crowdstrike "Cloud Security"のブログ記事となります。昨今クラウドサービス利用に伴ってクラウドに対するサイバー攻撃も増えております。そのような状況下で注目を浴びているCNAPP(Cloud-Native Application Protection Platform)とそれを実現するCloud Securityの機能紹介をお届けします。

では、本編です

クラウド環境に対する脅威とは?

クラウドは柔軟性とスピードをもたらす一方で、攻撃者にとっても魅力的なターゲットとなっています。近年の代表的なクラウド関連インシデントには次のようなものがあります。

■設定不備の悪用(Misconfiguration)

クラウドにおいて攻撃に利用されるやすいケースの一つです。

誤ったアクセス制御:S3 バケットや Blob Storage が「公開設定」のまま運用され、顧客情報やソースコードが外部から誰でも閲覧可能になっている。

ファイアウォールやセキュリティグループの設定ミス:本来外部公開すべきでないデータベースや管理ポートがインターネットから接続可能になり、侵入を許す。

■認証情報の窃取・不正利用

クラウドでは API キーやシークレットが「システムの鍵」となり、攻撃者の標的になりえます。

コードリポジトリ流出:GitHub などに誤ってアクセスキーを push → 攻撃者がスキャンで発見し、クラウドリソースを不正利用。

フィッシング攻撃:管理者がクラウド管理コンソールにログインする資格情報を盗まれる。

過剰権限の悪用:IAM 設定が甘く「全権限(AdministratorAccess)」が与えられており、侵入者が横展開できてしまう。

■脆弱なワークロードの侵害

クラウド上のコンテナや VM、サーバーレス環境は狙われる場合以下のような攻撃が成り立ちます。

コンテナイメージの脆弱性:古いライブラリや未修正のパッケージを含むコンテナを起点に侵害。

暗号資産マイニング:乗っ取られたワークロードで仮想通貨のマイニングを実行、リソースを消耗させる。

サプライチェーン攻撃:CI/CD パイプラインに侵入し、不正コードを混入させる。

これらは従来型の境界防御では防ぎきれず、クラウド環境自体の保護が求められていることを示しています。また、これに合わせて昨今ではクラウド上で動作するAIアプリの権限設定不備を狙った攻撃のようにクラウド環境に存在するAIにもクラウドセキュリティの保護対象となっております。

クラウド環境の保護とCNAPP

従来のセキュリティ対策は「ネットワークを守る」「エンドポイントを守る」といった領域ごとの対策でした。しかしクラウドでは、インフラ・アプリケーション・アイデンティティが複雑に絡み合い、一元的な可視化とリスク管理が不可欠です。

そこで注目されているのが CNAPP(Cloud-Native Application Protection Platform) です。

CNAPPは、クラウド環境におけるさまざまなリスク(設定、脆弱性、権限、アプリの挙動)を統合的に監視・管理し、クラウド環境全体をカバーするアプローチです。クラウド環境では、IaaS・PaaS・SaaS が混在し、アイデンティティ、ワークロード、アプリケーションが複雑に絡み合います。このため、「脆弱性管理」「設定管理」「権限管理」などをバラバラに行うだけでは十分ではありません。

CNAPP(Cloud-Native Application Protection Platform) は以下のような機能が求めまれます。

CSPM(Cloud Security Posture Management)

クラウドの"設定チェック"機能

クラウド環境の「設定ミス」を自動で見つける仕組み。

例:本当は社内だけで使うはずのストレージが「全世界公開」になっているのを検知。

誤った設定を早く直すことで、情報漏えいを防止。

CIEM(Cloud Infrastructure Entitlement Management)

ユーザー権限の"棚卸し"機能

クラウド内のユーザーやシステムに付与された権限(できること)を整理。

例:本当は「読み取りだけ」でいいのに「管理者権限」を与えている人を検知。

過剰権限を削ることで、攻撃者に乗っ取られても被害を最小化。

CWP(Cloud Workload Protection)

クラウド上の"サーバーやコンテナを守る"機能

実際に動いている仮想マシン、コンテナ、サーバーレスの挙動を監視・防御。

例:コンテナにマルウェアが仕込まれたり、暗号資産マイニングに悪用されるのを検知・遮断。

ASPM(Application Security Posture Management)

アプリ開発の"セキュリティ健康診断"機能

アプリケーションの開発から運用までを通して脆弱性を管理。

例:使っているオープンソースライブラリに重大な脆弱性がないかをチェック。

DevSecOps(開発にセキュリティを組み込む流れ)を実現。

AIセキュリティ(最新の拡張領域)

生成AIの"リスク監視"機能

ChatGPTなど生成AIの利用に伴う新しいリスクを検知。

例:AIに入力した社内データが外部に漏れないか、プロンプトインジェクション攻撃がないかを監視。

これらの機能により、クラウド全体を一貫した視点で守ることが可能になります。

CrowdStrike Cloud Securityのススメ

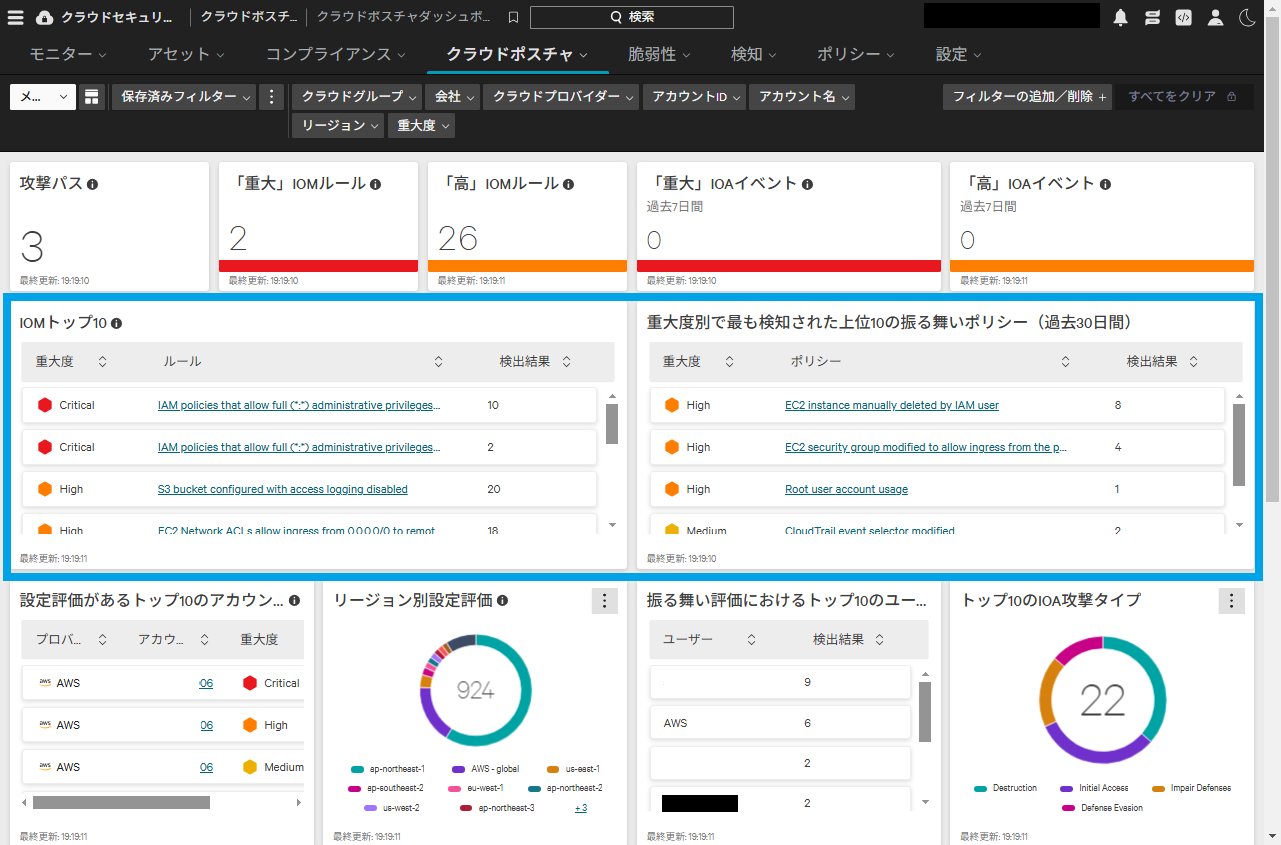

CrowdStrike Cloud Security は これまで説明したCNAPP を実現できるソリューションとなっており、必要な機能を備えています。今回は、概要としてCSPMをご紹介します。

-

CSPM(Cloud Security Posture Management)

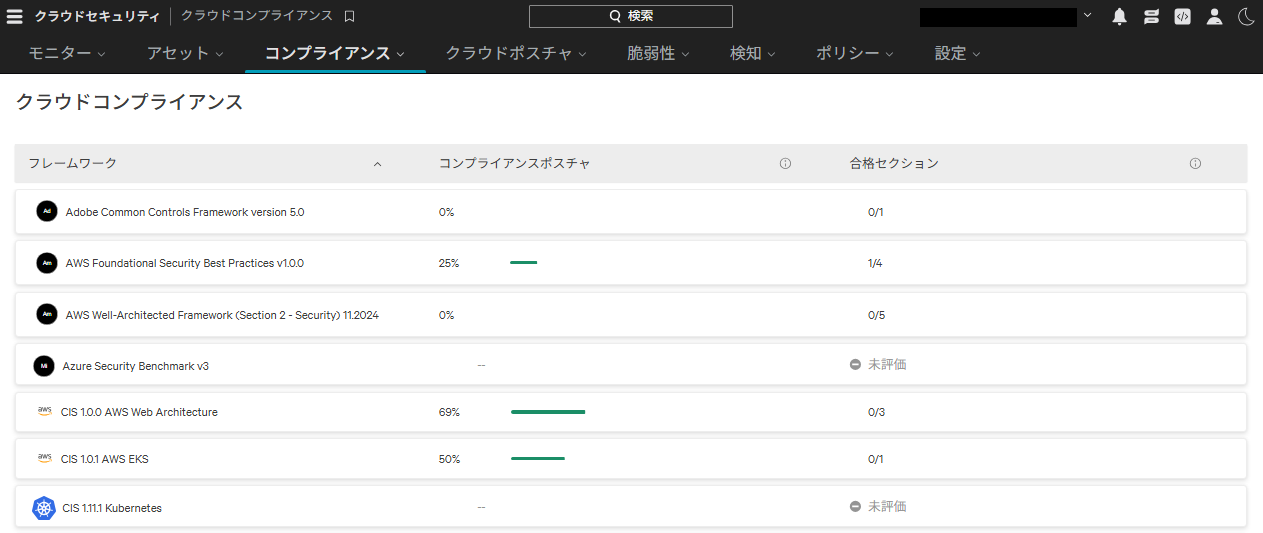

CSPMではユーザが利用しているクラウド環境の設定の不備やベンチマーク準拠を確認できます。

特徴として画面中央にあるIoMとIoAがあります。IoAは、CrowdStrikeが持つ豊富な攻撃者視点を生かしクラウド環境への侵害されている可能性を指標として提示します。

IOM(Indicator of misconfiguration)

設定の不備、ポリシーチェックの指標例)EC2インスタンスがグローバルにアクセス許可する設定になっているポートが空いている

Cloud IOA(Indicator of Attack)

クラウドへの攻撃をチェックする指標例)EC2インスタンスのIPのホワイトリストに悪意のあるIPアドレスが登録されたその後、悪意のあるIPアドレスからAPI経由でデータを取得された

それぞれの機能にCrowdStrikeの強みも存在しており、CWP、ASPM、DSPM(Data Security Posture Management)、AI セキュリティなど豊富な機能を実装しております。

まとめ

ここまで読んでくださりありがとうございます!

今回はクラウドセキュリティの基本としてざっくりとした概要をお届けしました。クラウド利用が加速するほど、セキュリティリスクも多様化・複雑化します。CNAPP はその課題に対応するための統合的なアプローチであり、CrowdStrike Cloud Security はCNAPPをカバーできるソリューションです。

次回から深堀した各機能をご紹介しますので、ぜひブログ記事をチェックしてください!

※本ブログの内容は投稿時点での情報となります。今後アップデートが重なるにつれ

正確性、最新性、完全性は保証できませんのでご了承ください。

他のおすすめ記事はこちら

著者紹介

SB C&S株式会社

技術本部 技術統括部 第4技術部 1課

秋池 幹直