皆さんこんにちは

今回はCato NetworksのXOps(XDR)によるCrowdstrikeの統合についてご紹介します。

昨今はSASEの台頭によりネットワークとセキュリティの統合が進み、同時にEDRの普及の加速によりエンドポイント上の脅威の早期検出・修復対応の効率化が図られています。

しかしそれぞれの製品が独立して導入されている現状では、インシデント対応や脅威分析の現場で依然として情報の分断が課題となっています。

このような課題に対してXDRによセキュリティの統合が解決策の一つになります。

そんな中Cato Networksも自社のセキュリティ分析基盤である「XOps(XDR)」においてEDRとの連携を開始しました。

連携が可能なEDRはCrowdstrike、Microsoft、SentinelOneになります。(2025年9月現在)

本記事ではXDR市場の動向やCrowdstrikeとの統合を例にXOpsの概要、連携の手順、活用ケースをご紹介します。

またXDR以外にもCato NetworksとCrowdstrikeを組み合わせによるゼロトラストモデルの運用方法については以下の記事をご参照ください。

CATO×CrowdStrikeによるゼロトラストモデルの実現

XDR市場の動向

XDRはネットワーク、エンドポイント、クラウド、ID管理など複数のセキュリティデータソースを統合的に分析・対応するソリューションとして市場で注目を集めています。

近年では特定のベンダーのセキュリティ製品群で統合されたネイティブXDRより、複数ベンダー製品を統合し相関分析するオープンXDRの旗色が強くなっている印象です。

ネイティブに比べ導入の観点で複雑な設計が発生するケースがありますが、ベンダーロックインを避ける事で柔軟に複数製品のアラートを統合する事ができます。

このような背景の中でSASEの基盤上でEDR製品のアラートをシームレスに統合し、一元的に可視化できるCatoのXOpsはオープンなXDRアプローチとして多くの企業に適した選択肢となり得ます。

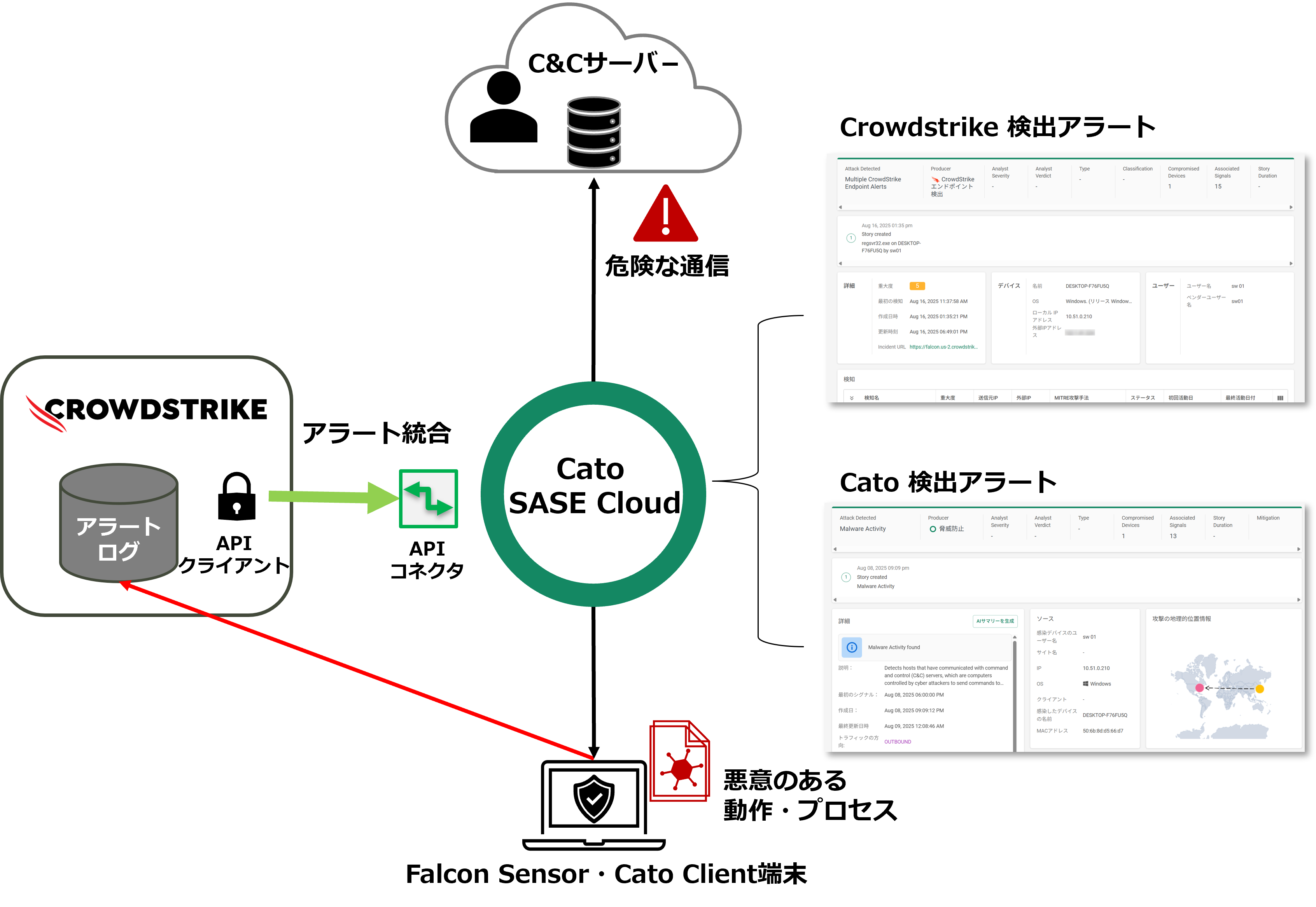

Cato XOpsとCrowdStrikeの連携概要

CatoのXOpsは、CrowdStrike Falconから取得したインシデントアラートを自動的に取り込み、それをCatoのネットワークログと相関付けて表示します。

これによりCrowdstrikeで検知された端末上のプロセスがネットワークを通じて外部に通信を行ったかどうか、どのようなドメインと通信したかなどを視覚的に把握することが可能になります。

現在この機能はEarly Availability(EA)段階で提供されており、CatoのXOpsワークベンチ上でCrowdStrikのインシデントの自動取り込み・分析が利用可能です。

Crowdstrike統合の手順

Cato XOps上でCrowdstrikeのインシデントを表示するためには、APIを通じたアラートログの取り込みが必要です。

以下ではCrowdstrike、CatoのAPI連携の手順を紹介します。

・Crowdstrike側

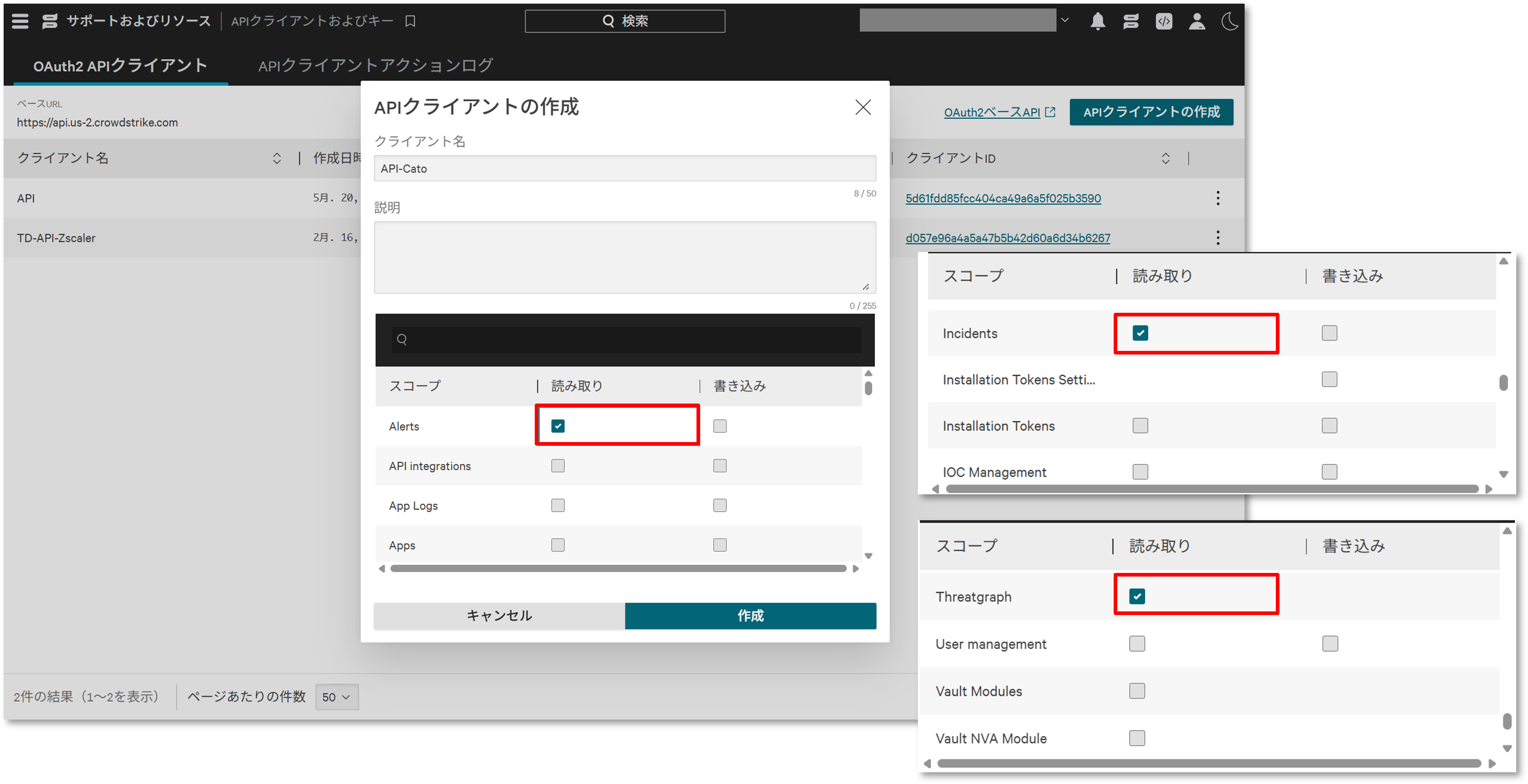

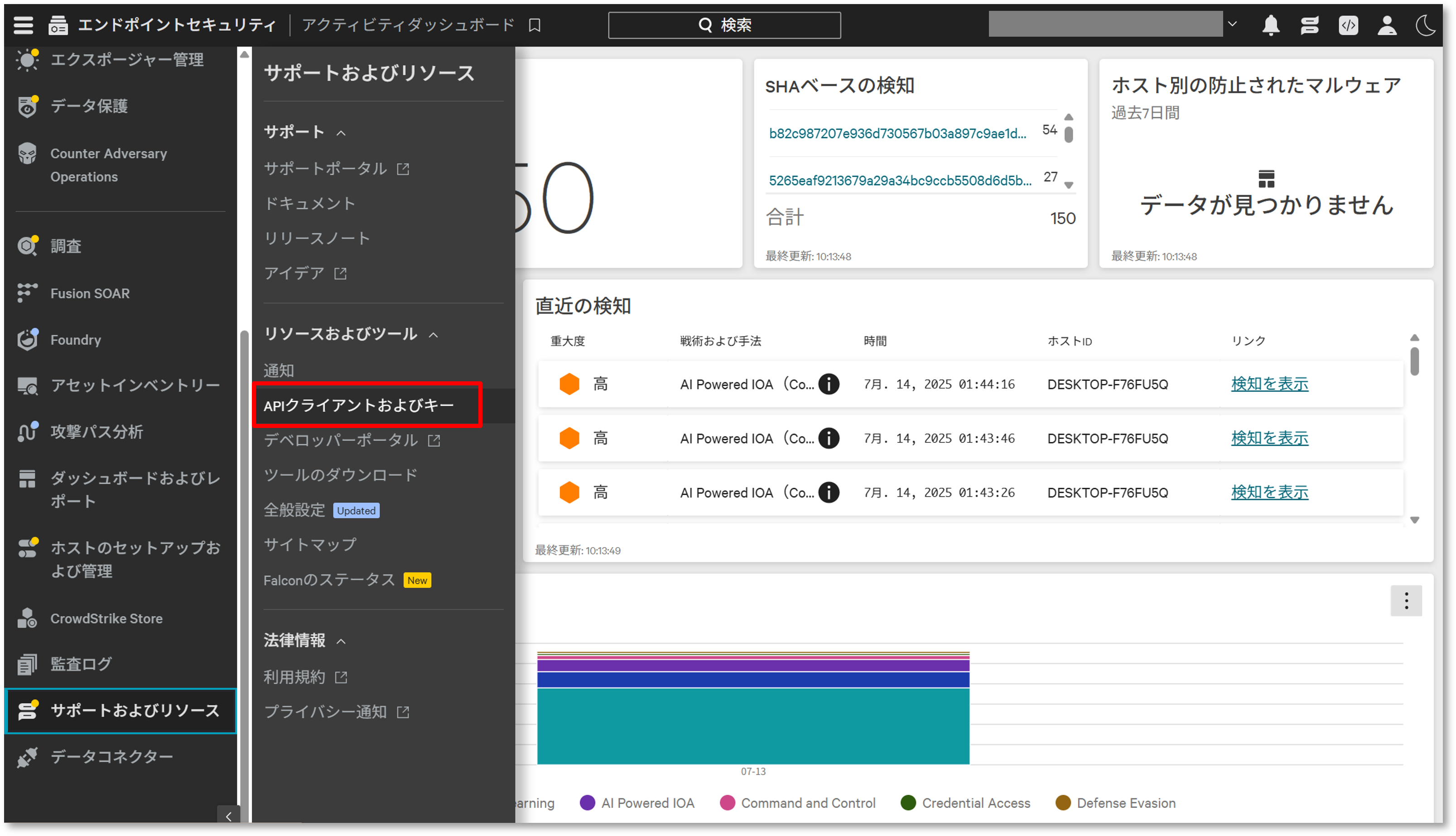

初めにCrowdstrikeでAPIクライアントのキーを用意します。

Falconコンソールからサポート及びリソース > APIクライアント&キーから新規作成します。

APIクライアント作成時にCatoとCrowdstrikeの統合に必要となる機能のスコープと権限を選択します。

Alerts、Incidents、Threatgraphの読み取り権限にチェックを入れます。

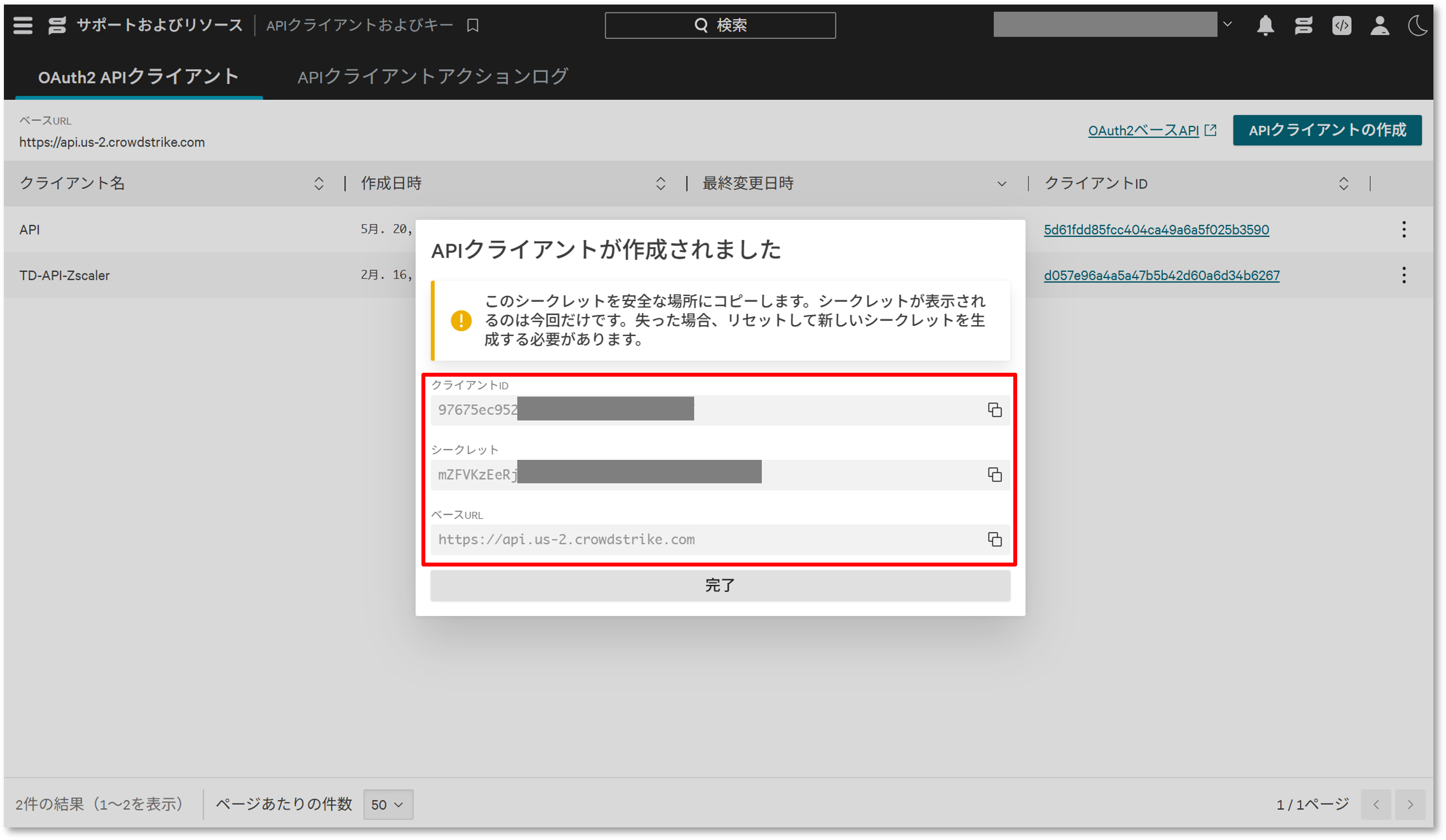

作成後にクライアントID、シークレット、ベースURIが表示されます。

こちらの値はCatoのAPIコネクター作成時に利用するため控えておきます。

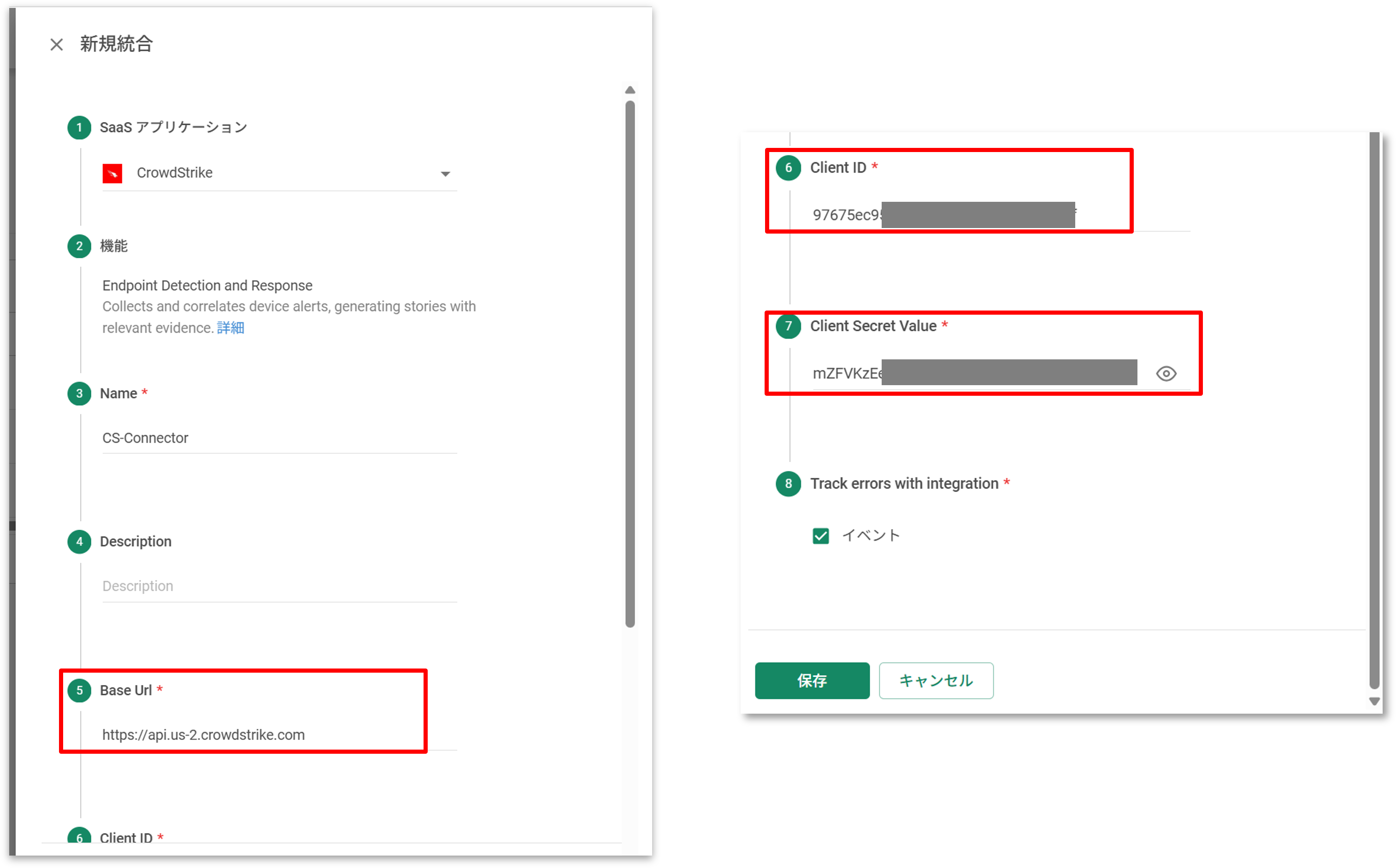

・Cato Networks側

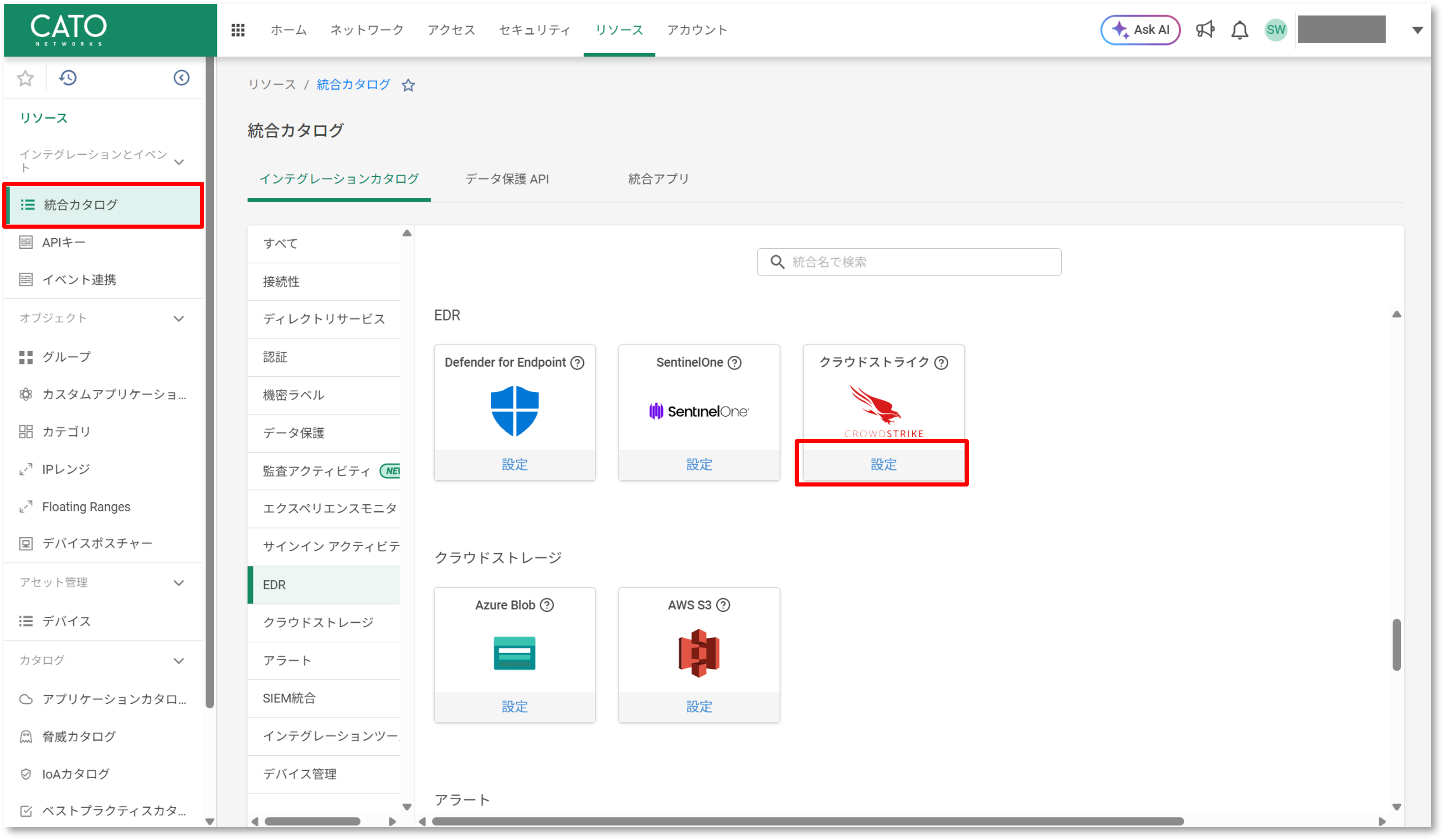

CMAでCrowdstrike接続用のAPIコネクターを作成します。

リソース > 統合カタログ > EDRからCrowdstrikeを設定します。

CrowdstrikeのAPIクライアント作成時に控えたクライアントID、シークレット、ベースURIをそれぞれ入力し保存します。

これでAPI連携の手順は完了です。

XOpsによるインシデント情報の分断の解消

以下では実際にCrowdstrikeで発生したインシデントがどのようにCato XOpsに統合されるのか紹介していきます。

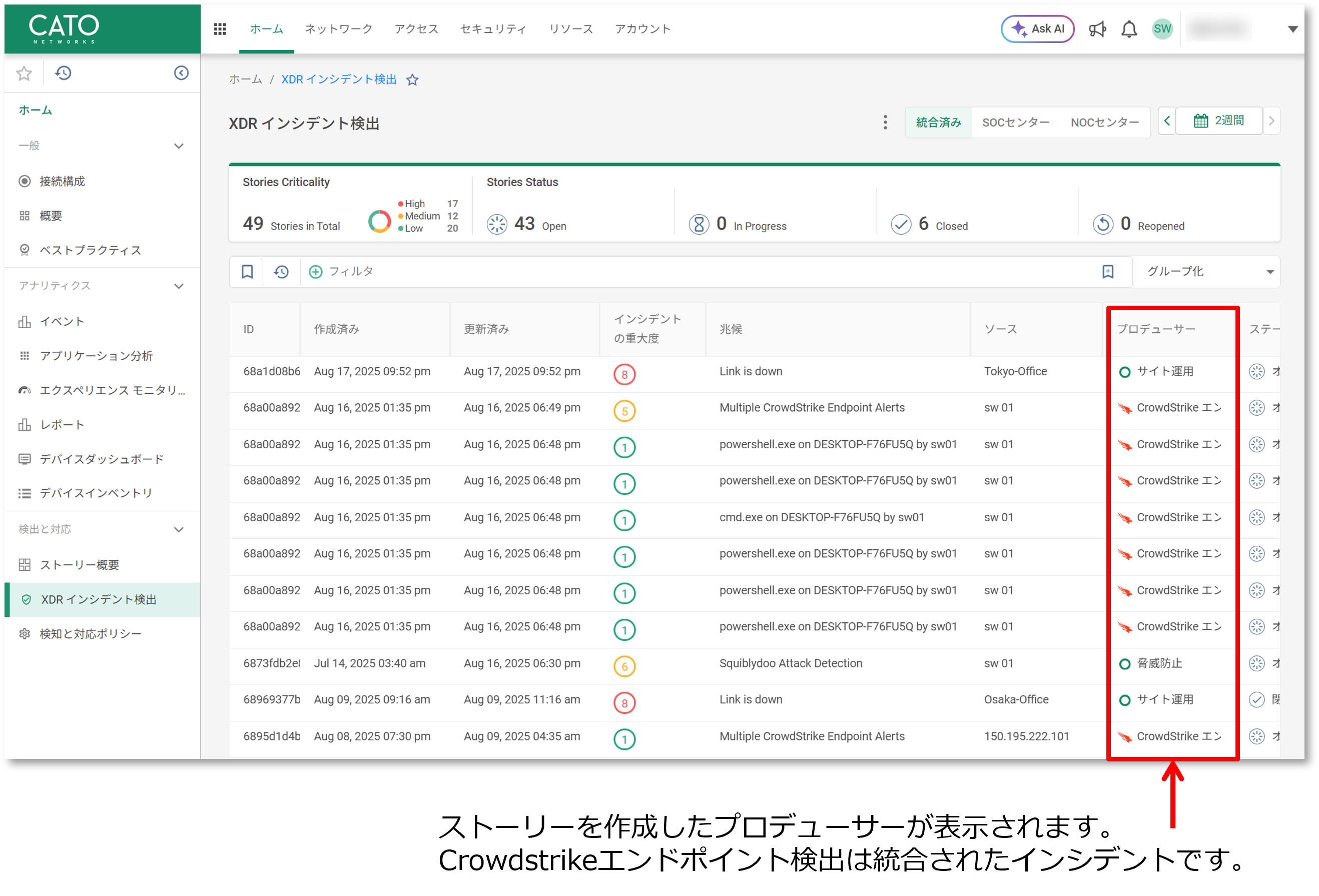

・XOpsアラートの概要

SASE上でエンドポイントのセキュリティ侵害を可視化することで、インシデントの起点から影響範囲の調査時間を短縮が期待できます。

XOpsのストーリーベンチではCatoのネイティブ機能によって作成されたストーリーの他、CrowdStrike等のサードパーティ製品との統合により連携されたインシデント情報が表示されます。

Catoではネットワーク起因のストーリー(SocketのLink Down、Port Down等)もXOpsのストーリベンチに作成されます。

そのためセキュリティに絞ってストーリーを検出したい場合は右上のSOCセンターを選択する事でフィルターが可能です。

(ネットワークはNOCセンター、全体表示は統合済み)

・統合インシデント分析

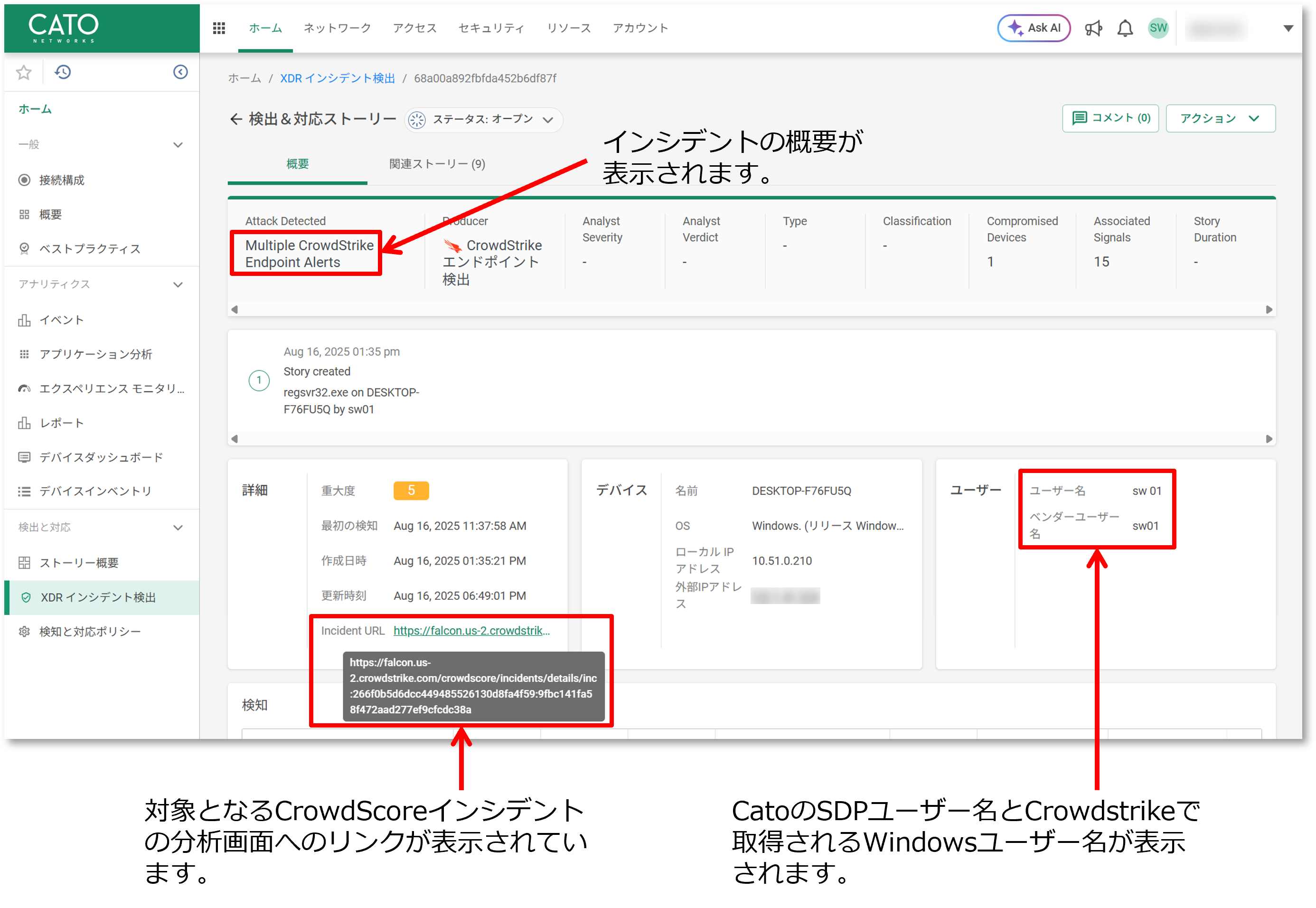

Crowdstrikeから統合されたインシデントは、XOps上でCrowdstrikeエンドポイント検出というプロデューサーによりストーリーが作成されます。

ストーリー内にはインシデントの概要やデバイスの情報などが表示されます。

Insdent URLにはCrowdstrikeのコンソール上の対象のインシデント画面へのリンクが記載されており、より詳細な調査・分析をが可能です。

ストーリー内で検出したインシデントはプロセス名で表示されておりプロセスツリーを展開する事で、プロセスの挙動や実行されたコマンド等を詳細に調査できます。

またプロセスにはMITREの攻撃手法のIDが付与されるため、攻撃に用いられた手法の迅速な把握に役立ちます。

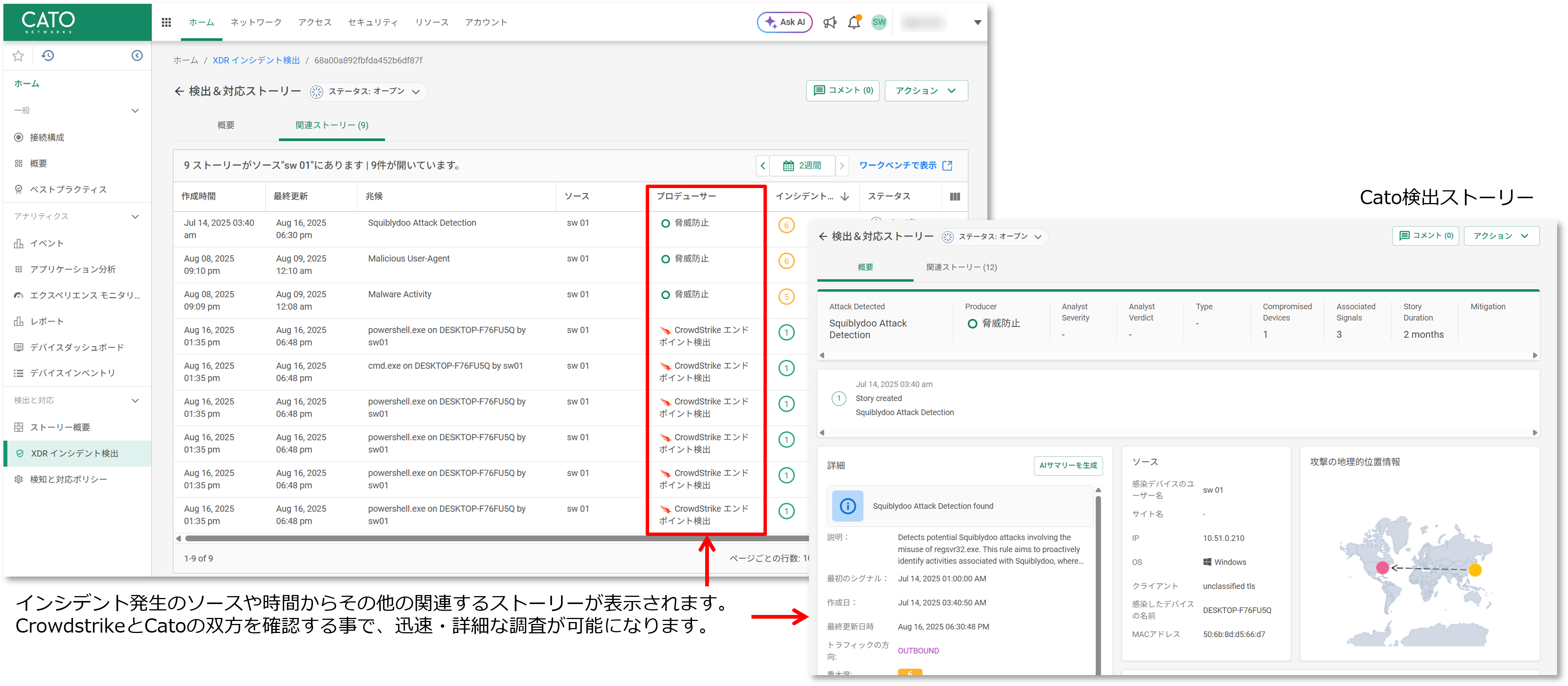

・関連ストーリーの相関分析

XOpsではCrowdStrikeから統合したインシデントとCato上で検出したインシデントが関連するストーリーとして表示されます。

この事からCrowdstrike(エンドポイント)側だけでなく、同一のユーザーにより検出されたSASE(ネットワーク)側のインシデント情報も同時に調査ができます。

活用シナリオ

・マルウェア感染の全体像の一元的な把握

Crowdstrikeがエンドポイント上で疑わしい・悪意のあるプロセス(例:PowerShellでコマンドを実行)を検出し、Catoが同端末から外部C&Cサーバーへの通信を検出します。

これによりSoC担当者はXOps上のCrowdstrikeとCatoの関連ストーリーからインシデントを分析します。

即座に単一のストーリーから「感染の原因(プロセス)」と「感染拡大(C&C通信)」を把握できます。

・運用効率化とインシデントレスポンス速度の向上

従来の調査方法としてはエンドポイントとネットワークのインシデントを別々に管理していましたが、それぞれのアラートを一つのコンソールに統合する事で効率的な運用が可能です。

CatoのストーリーのAIサマリ機能によるインシデントの概要・推奨レスポンスの作成機能や、CrowdstrikeへのインシデントページのURLとの関連付けにより、問題特定→一時対応までの速度の向上が図れます。

まとめ

Cato SASE基盤を活用したXDRとEDR領域におけるリーダーであるCrowdStrikeの連携により、これまで断片的だったネットワークとエンドポイントのセキュリティ情報が統合されより深い脅威分析と迅速な対応が可能になります。

セキュリティ運用の高度化と効率化を目指す企業にとって、XDRによる複数のセキュリティ製品の統合運用はこれからのスタンダードとなると思われます。

XDRによるセキュリティ統合は様々な製品が実施していますが、SASEをベースとしたXDRはCatoが唯一の試みのため、今後のアップデートによりセキュリティ管理の拡張が期待できます。

EDRを導入済みでSASEを検討されている方やネットワークとエンドポイントのログの管理に課題を持たれている方は、是非CatoのXopsの利用をご検討いただければと存じます。

Catoの情報はこちら

著者紹介

SB C&S株式会社

ソリューション技術統括部 ソリューション技術部 2課

渡邊 理史