「既存のセキュリティ対策、本当に万全ですか?」

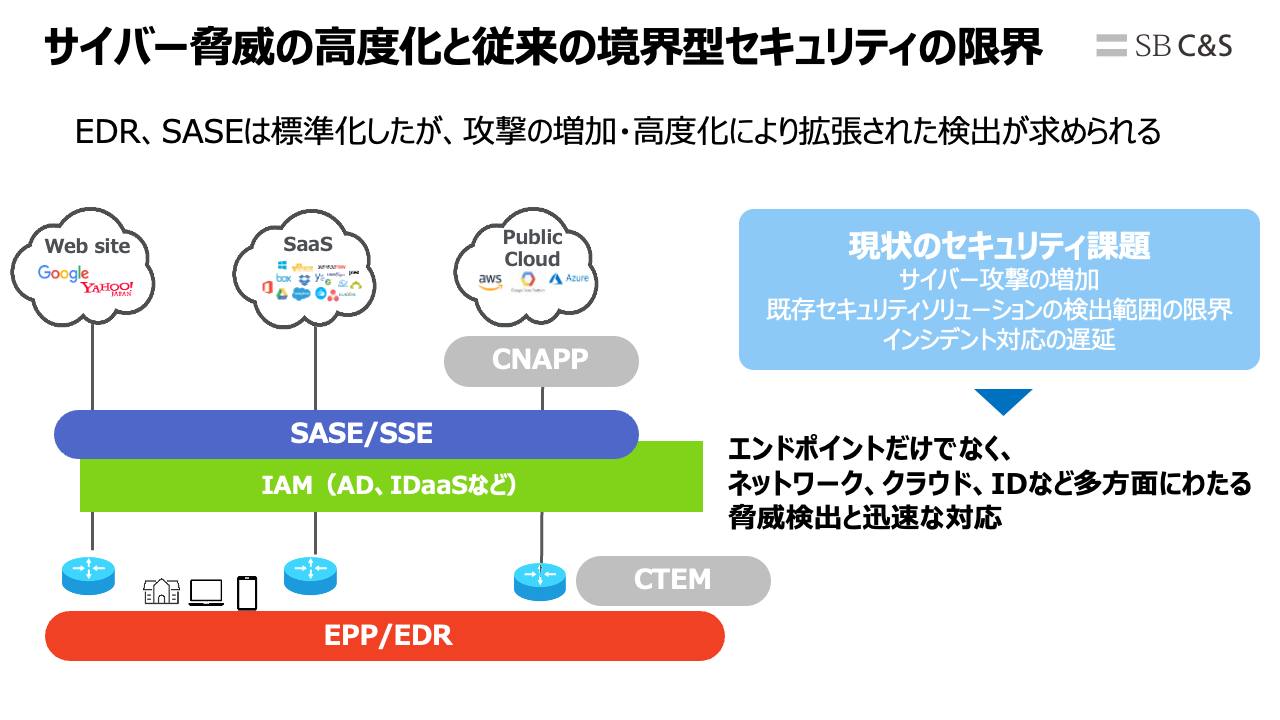

すでにEDRやファイアウォール、SSO/IDaaSなど、多くの企業でこれらの基本的な対策は取り組まれていると思います。

しかし、これらが個別に動いているだけでは、すべての脅威に対応できるわけではありません。

特にリモートワークやクラウド利用が一般化した現代において、動的なポリシー管理などの新しいアプローチが必要です。

「なぜ、今の対策だけでは不十分なのか?」

たとえば、これらが個別に動作しているだけでは、以下のような「抜け漏れ」が発生する可能性があります:

- リモートワーク環境でのデバイス管理が不十分、操作ログは証跡として取得しているだけ

- 内部ネットワークでの異常な通信の見逃し、通信ログは証跡として取得しているだけ

- 万が一のためのログは一応蓄積しているが、新たな脅威を発見するには至らない

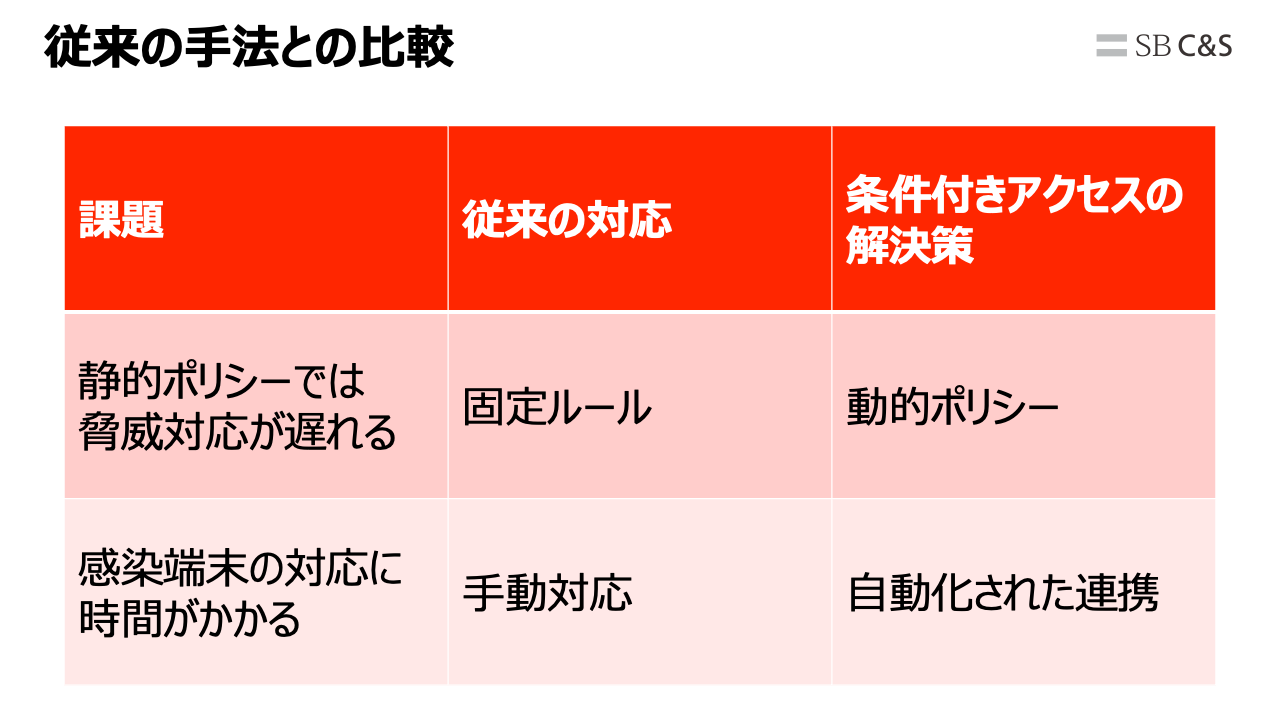

なので、従来のセキュリティモデルの延長戦でゼロトラストを実現しようとしても、以下のような課題が挙げられます:

- 静的なセキュリティポリシー:定められたルールに基づくだけでは、新たな脅威への対応が遅れる。

- 人為的な設定ミス:ファイアウォールやアクセス制御の設定漏れが原因で、侵入を許すケースが増えている。

- 個別対応の限界:EDRが脅威を検知しても、それを他のシステムと連携して防御に反映させるのに時間がかかる。

こうした課題を解決するために注目されているのが、条件付きアクセスを活用した動的かつ統合的なセキュリティアプローチです。

「条件付きアクセスとは何か?」

条件付きアクセスは、ユーザーやデバイスの状況に応じてアクセス権限を動的に制御する仕組みです。以下のような動作を実現できます:

- デバイスポスチャチェック

セキュリティパッチの適用やウイルス感染の有無を確認

デバイスが最新のセキュリティパッチを適用している場合のみ、企業システムへのアクセスを許可 - ユーザー行動の分析

通常と異なる場所や時間からのログイン時に追加認証を要求

ユーザーが通常と異なる場所からログインしようとした場合、追加の認証(MFA)を要求 - 異常を検知した場合の即時アクセス制限

感染端末のネットワーク隔離など

感染の疑いがある端末を検知した場合、即座にアクセスをブロック

つまり 「条件付きアクセス」は、ゼロトラストモデルの基本的な要素である「信頼しない」というポリシーを具体的に実現し、真のゼロトラストを実現するの要素の一つなのです。

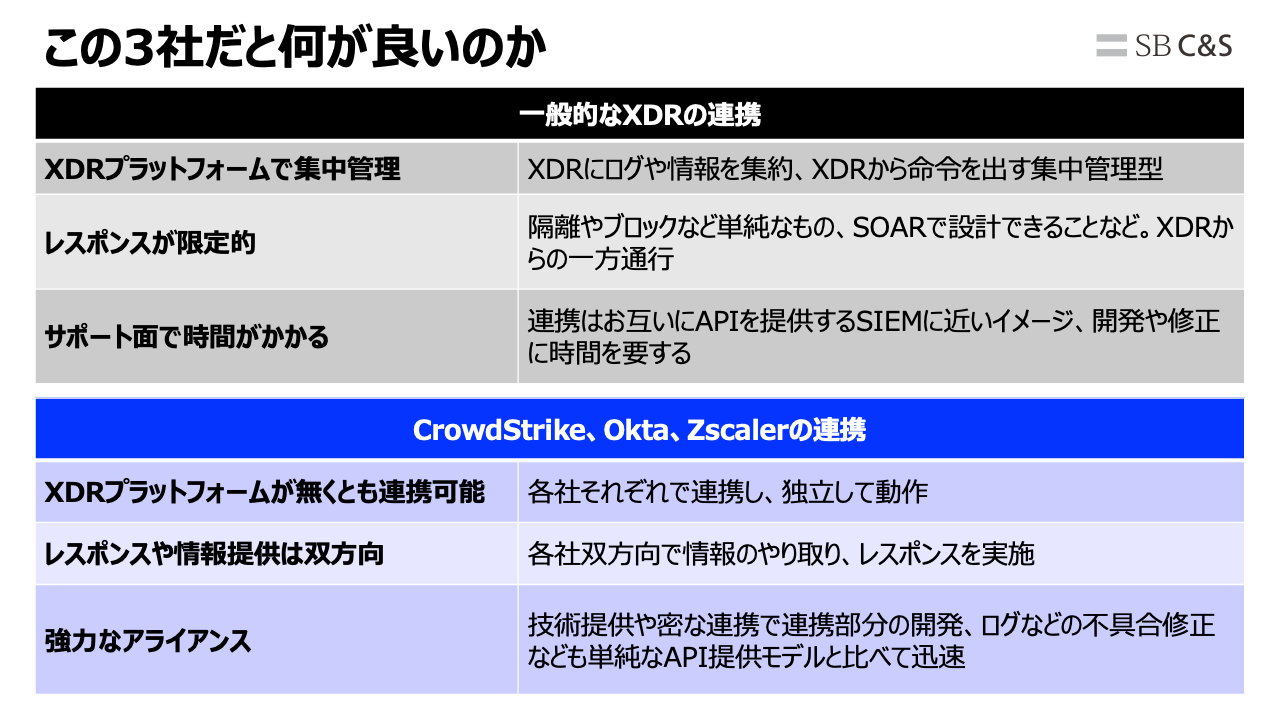

「SIEMやXDRを導入しないと解決できない?」

従来、こうした課題を解決するためにはSIEMやXDRのような大規模なプラットフォームが必要と考えられていました。しかし、これらのソリューションは以下のようなハードルがあります:

- 導入や運用に多額のコストがかかる。

- 高度な設定や運用スキルが必要。

- 構築に時間がかかり、即時対応が難しい。

これに対し、APIを活用した製品間の連携によるアプローチがあり、以下のようなメリットがあります:

- 抜け漏れの防止:動的なセキュリティ管理により、設定ミスや人為的なエラーを最小化。

- 迅速な対応:脅威検知から防御策の実施までを自動化。

- コストの最適化:SIEMやXDRのような大規模なソリューションを導入しなくても、既存のツールを活用してセキュリティ体制を強化可能。

特に、初期コストを抑えつつも、動的かつ柔軟な管理を実現できる点が、徐々に置き換えをしていきながら武装していきたいというニーズも相まって魅力ではないでしょうか。

「実現可能で、コストも抑えられるソリューション」

条件付きアクセスを活用することで、以下のメリットが得られます:

- 迅速な脅威対応:リアルタイムで脅威を検知し、自動的に対応するため、被害を最小限に抑えられる。

- コスト効率の向上:大規模なXDRプラットフォームを導入せずに、既存ツールをAPI連携で活用可能。

- 運用負荷の軽減:動的なポリシー適用により、運用者の負担を大幅に削減。

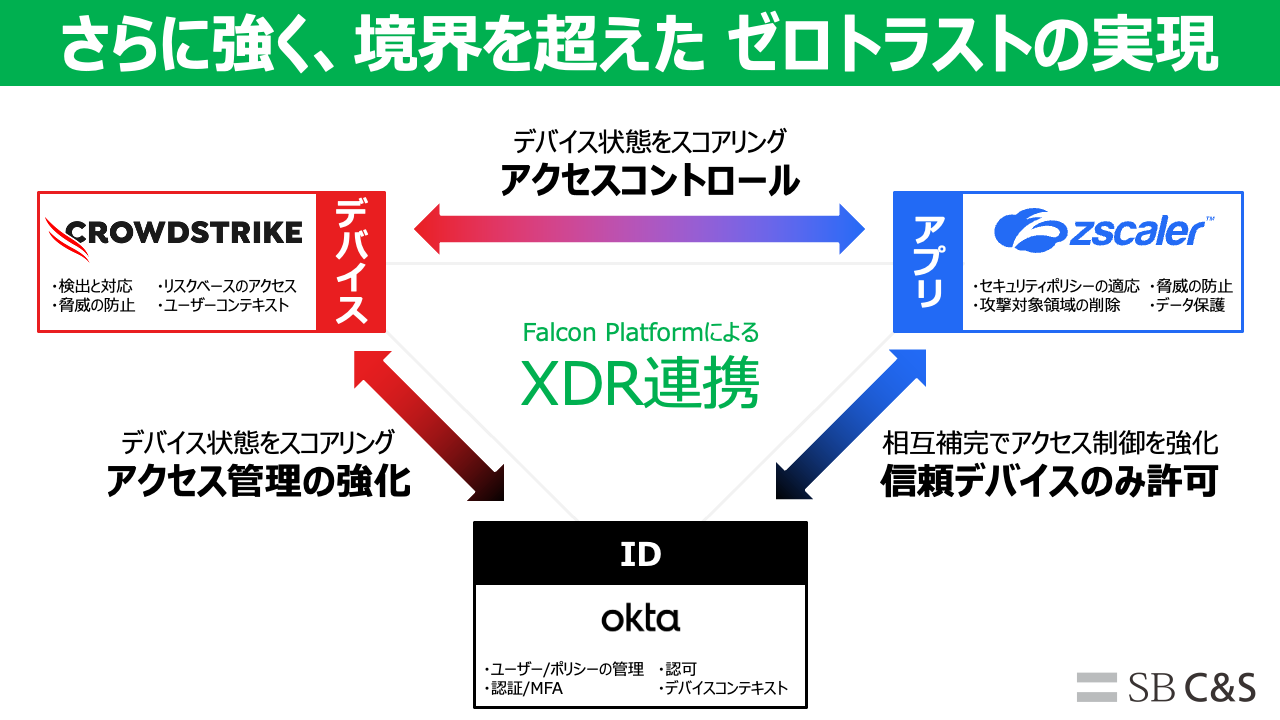

例えば、アライアンスが表明されている3メーカー・CrowdStrike、Okta、Zscalerを連携させることで、迅速な脅威対応を低コストで実現できます。

「リモートワークや内部リスクに対応する条件付きアクセスの活用例」

以下は、条件付きアクセスを利用した具体的なシナリオ例です:

- リモートワーク環境の保護

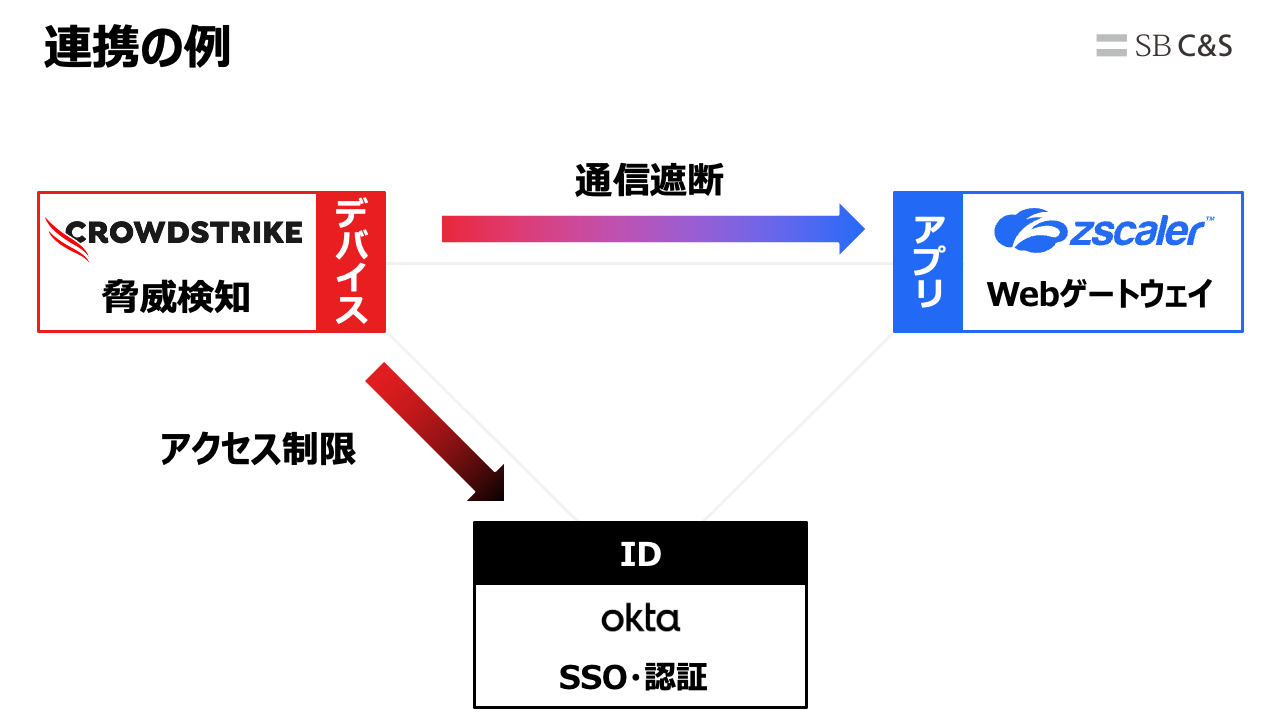

- CrowdStrikeが端末を監視し、感染の疑いがあれば即座に検知。

- Oktaが該当ユーザーを自動ログアウト。

- Zscalerがネットワーク通信を遮断。

- 内部リスク対策

- ネットワーク内で異常通信が検知された場合、Zscalerが即時にトラフィックをブロック。

- その後、CrowdStrikeが感染の疑いがある端末を特定し、Oktaがアカウントをロック。

「CrowdStrike, Okta, Zscalerで実現するゼロトラストの連携効果」

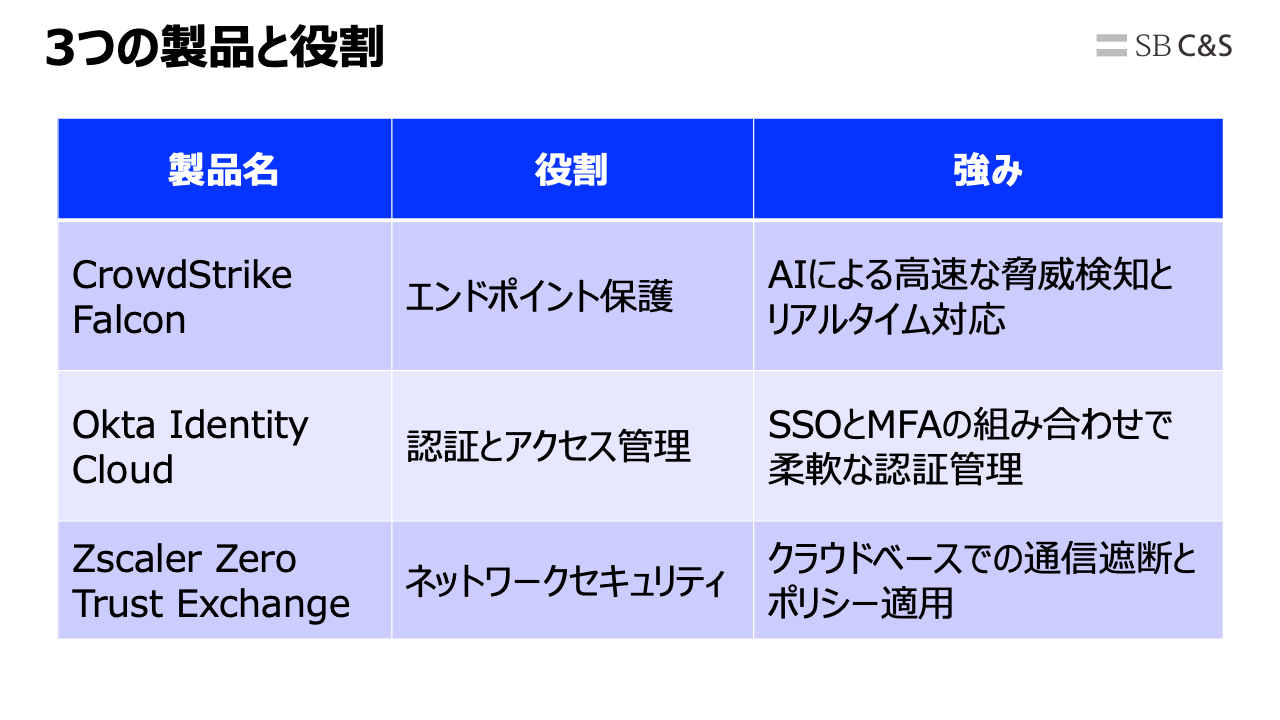

3社の製品は、それぞれ以下のような強みを持っています:

- CrowdStrike Falcon: エンドポイントの脅威検知とリアルタイム対応。

- Okta Identity Cloud: SSOとMFAによる認証強化。

- Zscaler Zero Trust Exchange: 安全なネットワークアクセスと通信遮断。

これらを組み合わせることで、個別に動作するだけでなく、連携による大きな効果が期待できます。例えば:

- 感染端末を検知した際に、Oktaがそのユーザーのアクセスを即時にロック。

- Zscalerが通信を遮断し、企業システムへの侵入を未然に防止。

「条件付きアクセスから始めるゼロトラストへの道」

条件付きアクセスの導入は、ゼロトラストモデルの実現に向けた第一歩であると同時に、将来的にXDR(Extended Detection and Response)のような包括的なセキュリティプラットフォームへ発展させるための基盤作りにもつながります。CrowdStrike、Okta、Zscalerの連携を活用すれば、小規模なステップから始めつつ、段階的にセキュリティ体制を強化することが可能です。

#いやぁ、AIって本当にいいもんですね

IT-Exchange ゼロトラスト特集

著者紹介

SB C&S

エバンジェリスト

大塚 正之 - Masayuki Otsuka -