皆さんはじめまして!SB C&SでFortinet製品のプリセールスを担当している横山です。

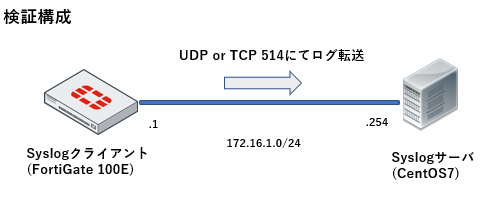

今回は、FortiGateのログをSyslogサーバへと転送する方法についてご紹介致します。

ログ転送の必要性

FortiGateでは内蔵ディスクがないモデルも多く、その場合ログはメモリ保存されます。ただ、このメモリは容量が非常に少なく電源が落ちると消えてしまいます。そこでSyslogサーバへと転送することで大切なログを保管しておくことができます。

設定手順 サーバ側

今回は検証用としてCentOS7をSyslogサーバとしました。

CentOS7にはrsyslogが入っていますので、以下をコメントアウトしてUDPを受けれるようにします。

設定手順 クライアント側(FortiGate)

今回ForitiGateはOS ver6.2を利用しています。ログをsyslogへ送信にチェックを入れサーバのアドレスを入力するだけです。FortiGateはデフォルトではUDPを使ってsyslogを投げます。

サーバを確認するとログが転送されているのが確認出来ました。これだけで設定は完了です!

TCPにて転送する場合

デフォルトのUDPではなく、TCPで転送したい場合はCLIでのみ設定が可能です。サーバ側でTCPの転送を許可するのを忘れないようにしてください。

config log syslogd setting

set status enable

set server "172.16.1.254"

set mode reliable

end

最後に

今回はSyslogサーバへの転送方法についてご紹介させていただきました。この方法を使うことで、ログの一元管理や再起動時の消失といったリスクを回避することが出来ます。

またログ転送にはSyslogサーバ以外にも、FortiCloudやFortiAnalyzerといったFortinet製品と連携することが可能です。単にログ保存だけではなく、レポート出力など様々な機能を使用出来ますのでぜひこちらもご検討してみては如何でしょうか。それではまた次回!

他のおすすめ記事はこちら

著者紹介

SB C&S株式会社

技術本部 技術統括部 第4技術部 2課

横山 章太郎