本ブログはネットワーク・セキュリティプロダクトに関して、エンジニア2年生が日々先輩の指導を受けながら検証を行い、結果をまとめたものです。

前回に引き続き今回もSophos XG Firewallに挑戦しています。

<検証 NO.2 WANリンク冗長>

今日の業務では安定したインターネット接続を行うためにWANリンクの冗長が一般的になっています。

XG FirewallでもWANの冗長が可能なため、今回はインターフェース、ゲートウェイの設定と併せてWAN冗長機能を紹介していきます。

<インターフェース設定>

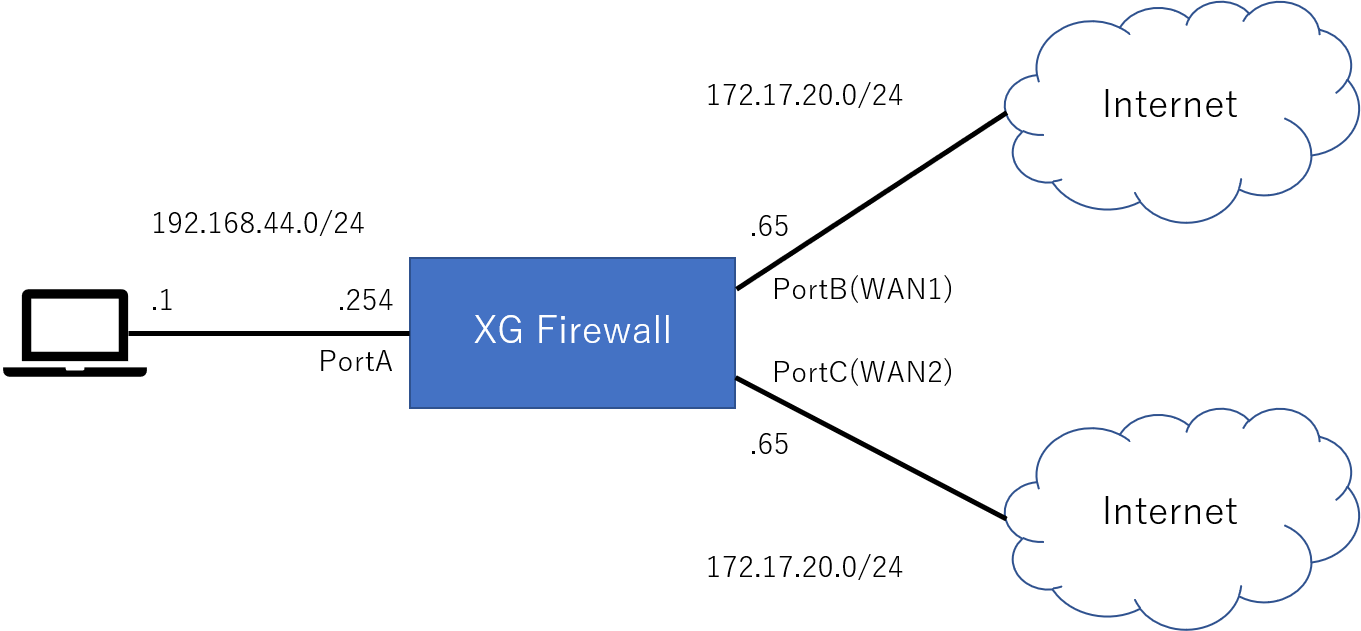

下図は今回の検証イメージです。

XG Firewallをゲートウェイとして利用する際は、インターフェースへのIPアドレス設定、XG Firewallが参照するゲートウェイの設定が必要です。

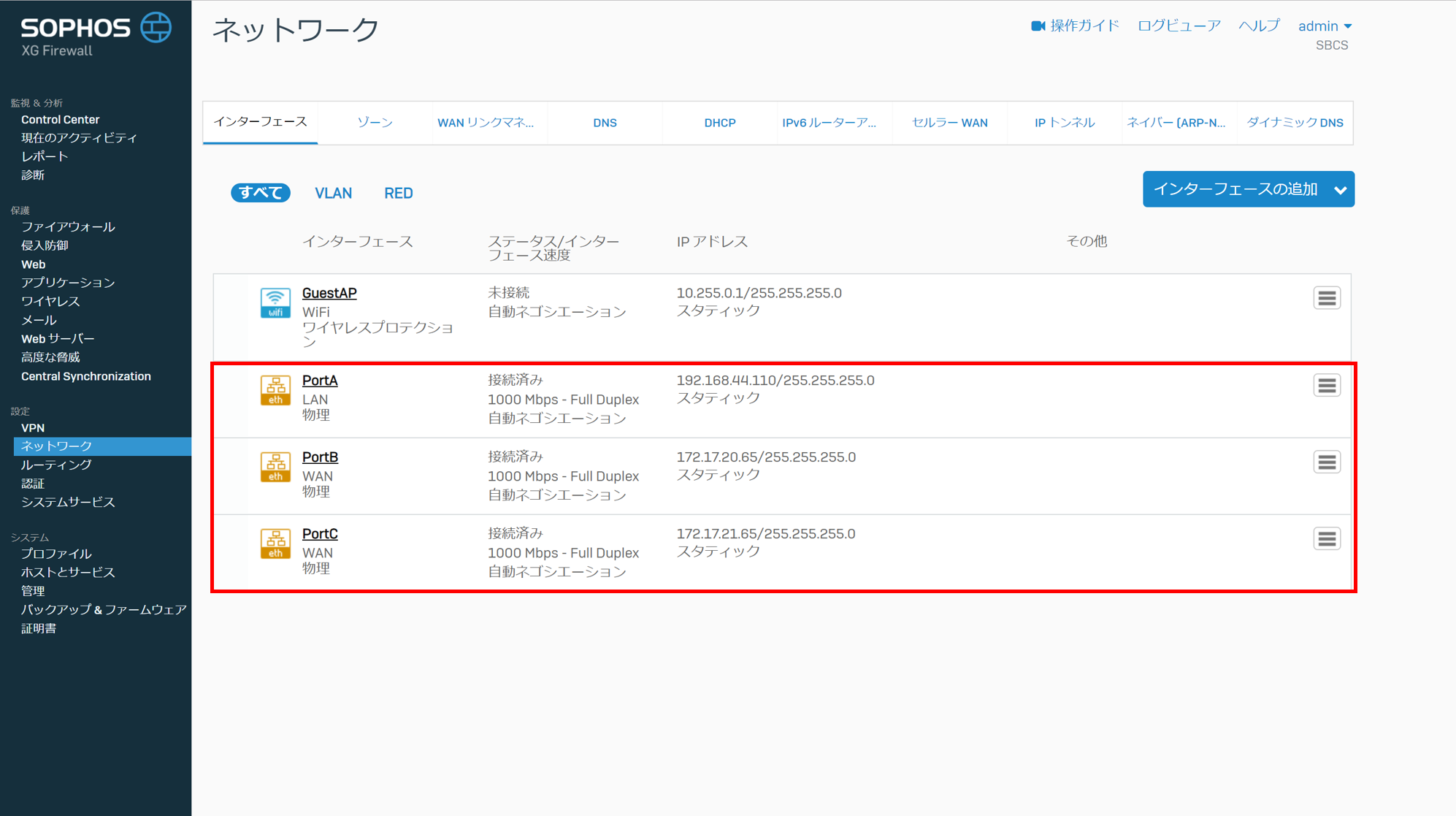

ネットワーク > 設定よりインターフェース一覧画面に入り、それぞれのポートを編集します。

XG Firewallはファイアウォールルール作成の際の送信元、宛先の選択をゾーンベースで行います。

今回はゾーンについて、Port1をLAN、Port2,3をWANとして設定します。

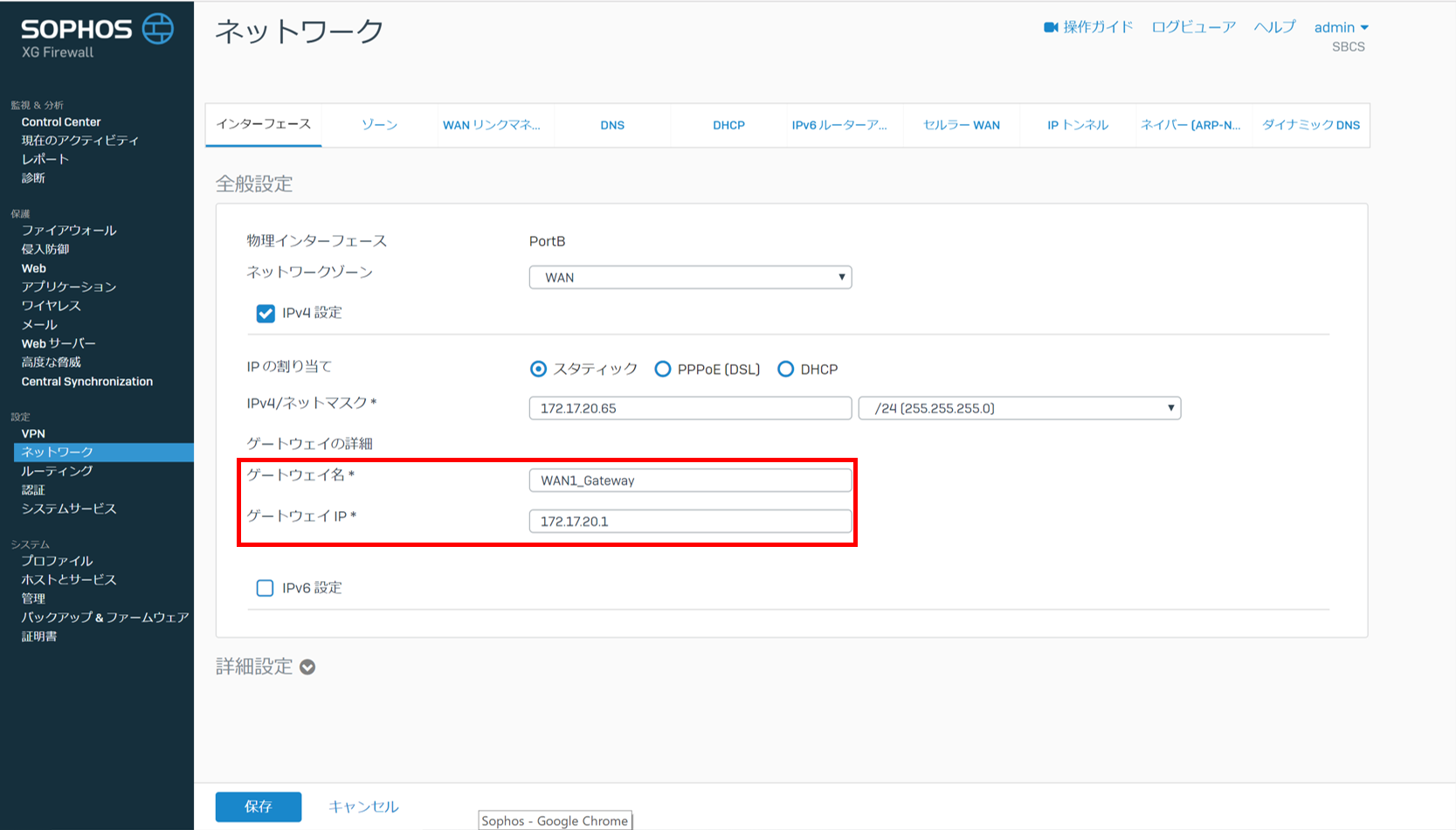

下図はポートBをWAN1として設定したものです。

設定後のインターフェースに割り当てたIPアドレスは以下の通りになります。

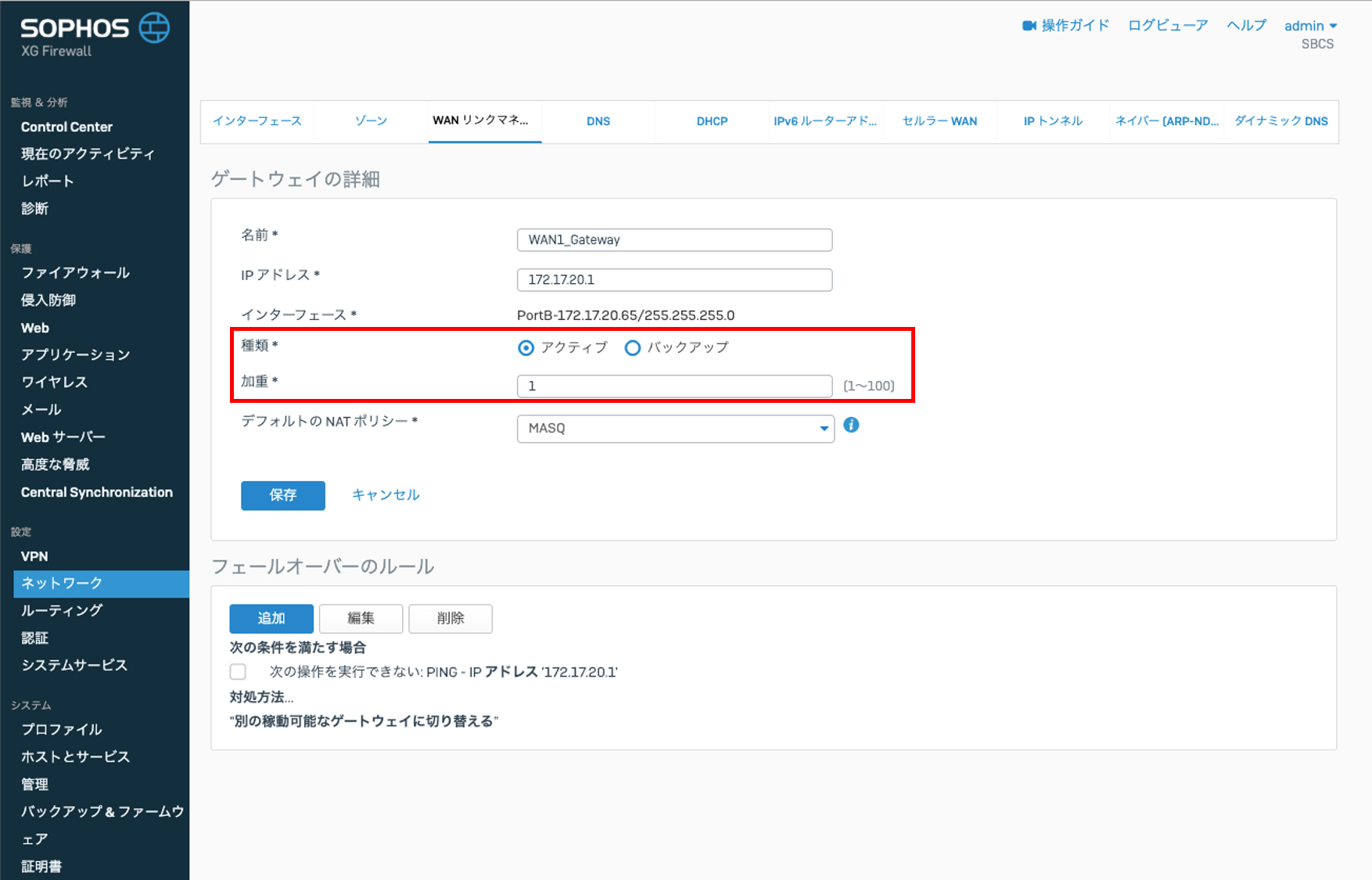

インターフェースにデフォルトゲートウェイを設定したので アクティブ、バックアップと2つのWANを通るトラフィックの加重を設定します。

ルーティング > 設定よりゲートウェイを選択します。

ここではアクティブ-アクティブの構成で行うためWAN1、WAN2どちらのゲートウェイもアクティブに設定します。

加重は負荷分散の割り当てを決定するための数値で、加重に従った割合でセッションごとにトラフィックを分散されます。

<ファイアウォール設定>

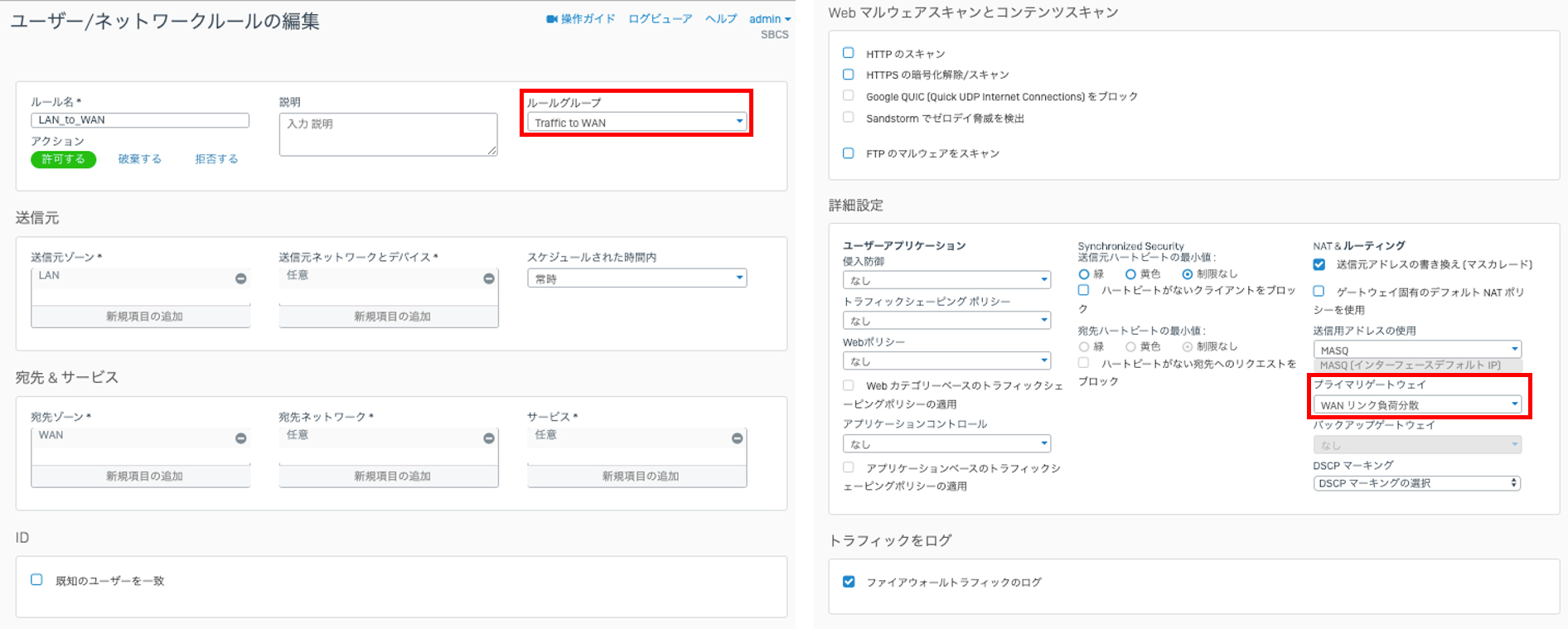

続いてLANから受けた通信をWANに通すためのファイアウォールルールを作成します。

ファイアウォール > 保護から設定できます。

事前にDMZ、WAN、Internal宛てのルールグループが用意されており、作成したルールを該当のグループに設定することで複数のルールをまとめることが可能です。

ファイアウォールルールの追加をクリックしユーザー/ネットワークルールを選択します。

ここではルールグループをTraffic to WAN、詳細設定のプライマリゲートウェイをWANリンク負荷分散に設定します。

また、このファイアウォールルール編集でSSLのスキャンや侵入防御、アプリケーションコントロール等の保護機能を適用できます。

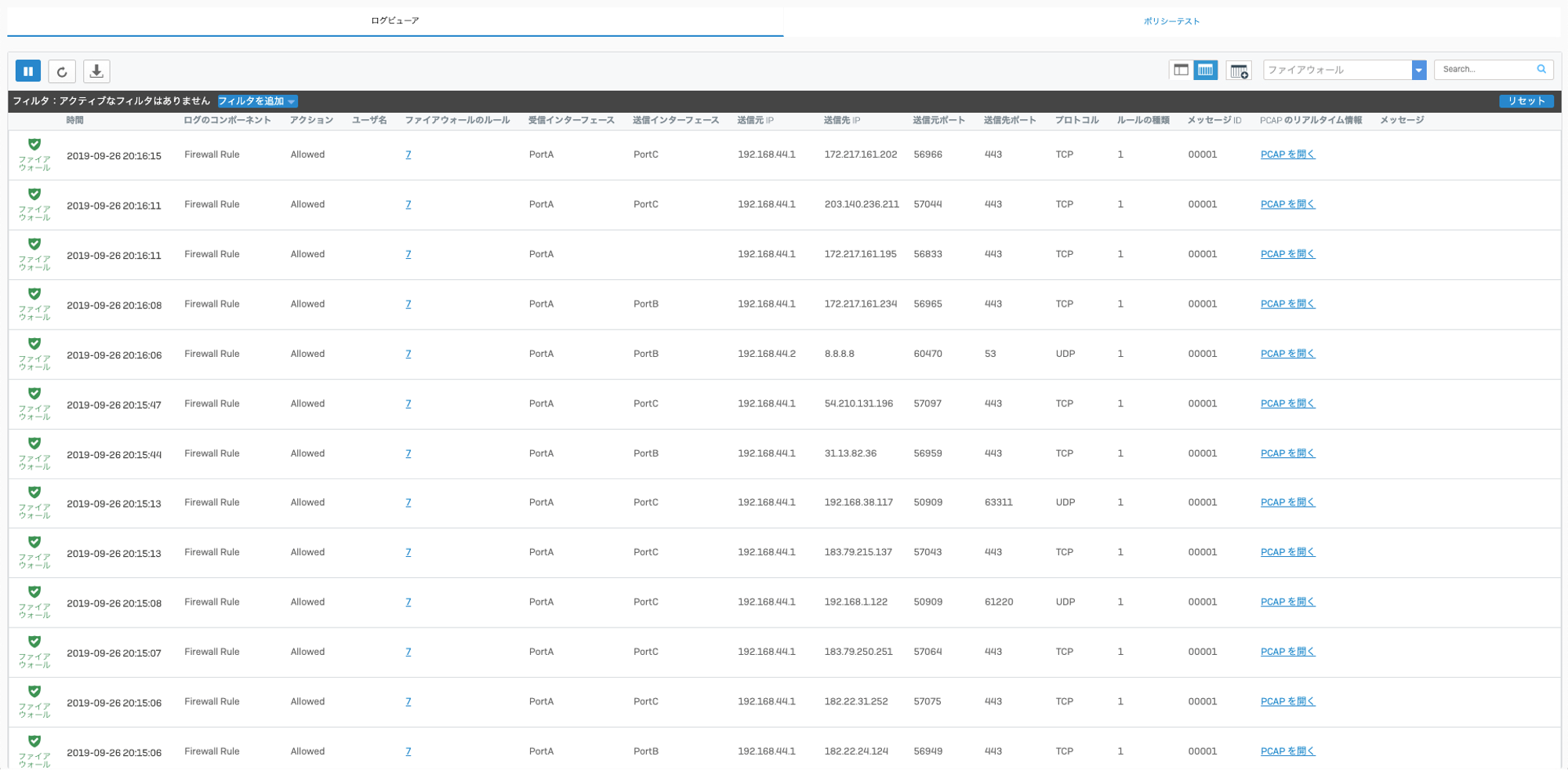

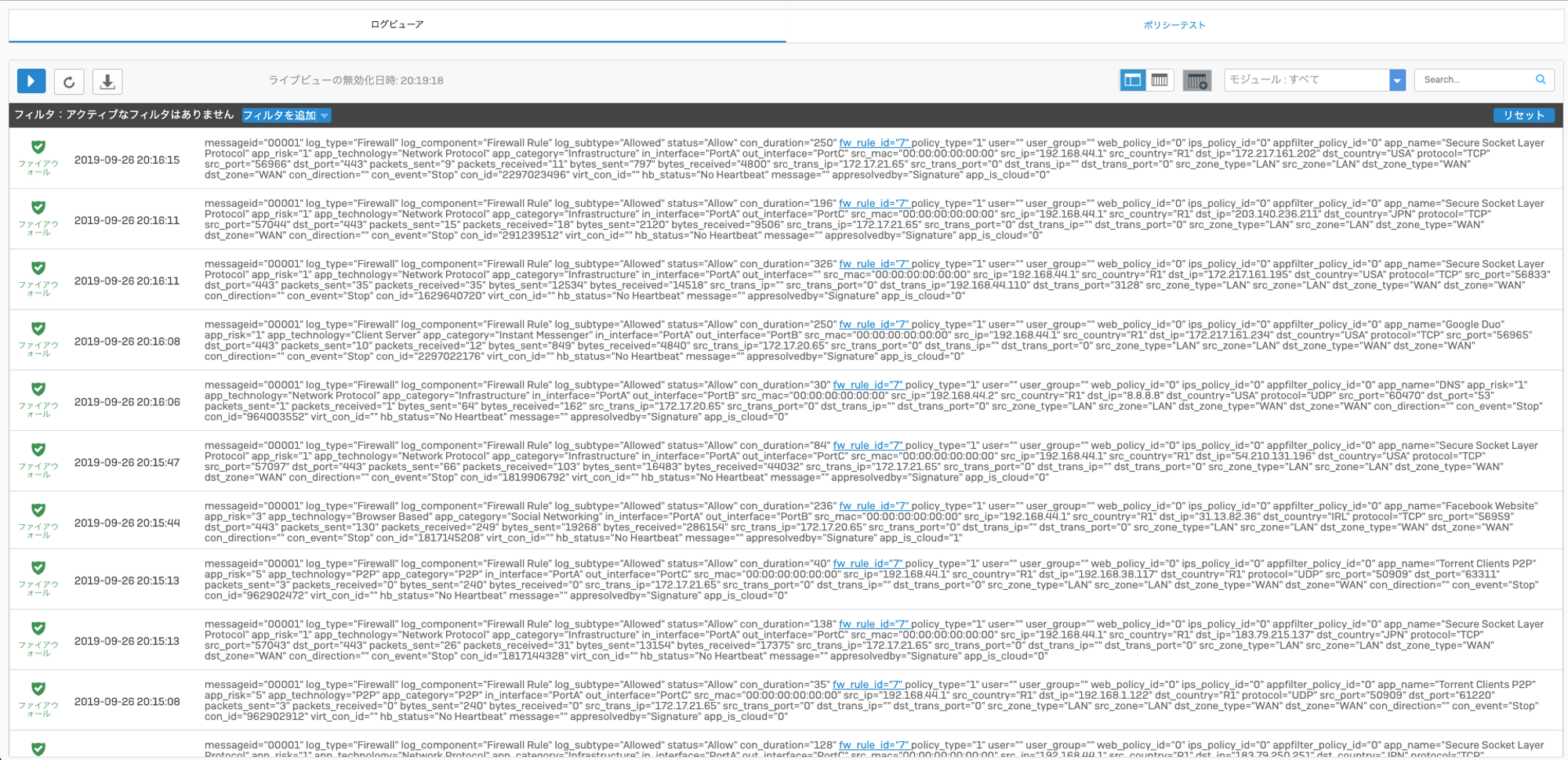

<ログ確認>

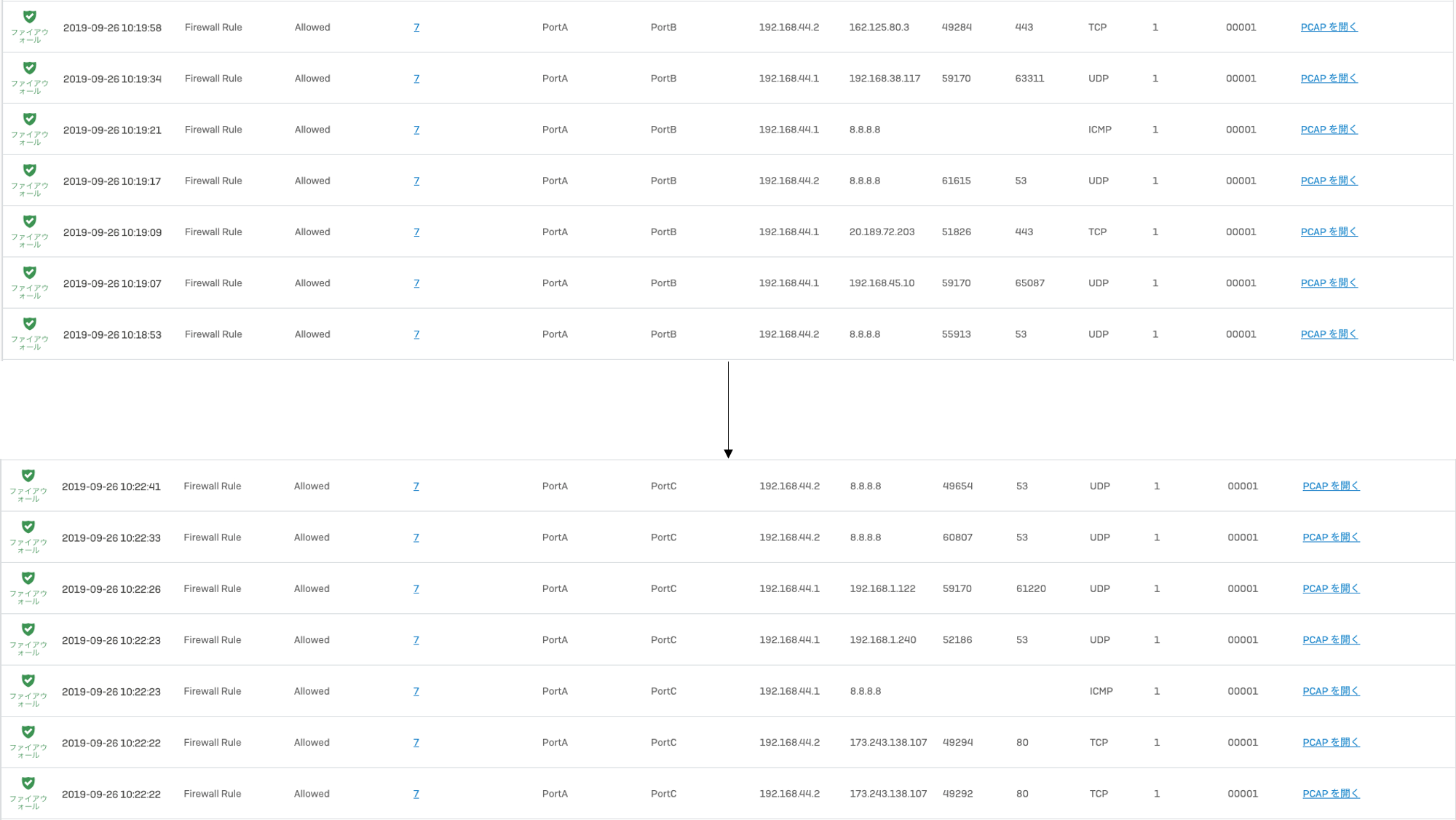

実際にインターネットと通信して、ログを確認してみます。

トラフィックログの確認は画面右上のログビューアから行います。

ログは簡易ビューと詳細ビューの2種類の方法で表示が可能です。

また標準ビューではファイアウォール、アプリケーションやWeb等のフィルタリングをかけてログを表示することができます。

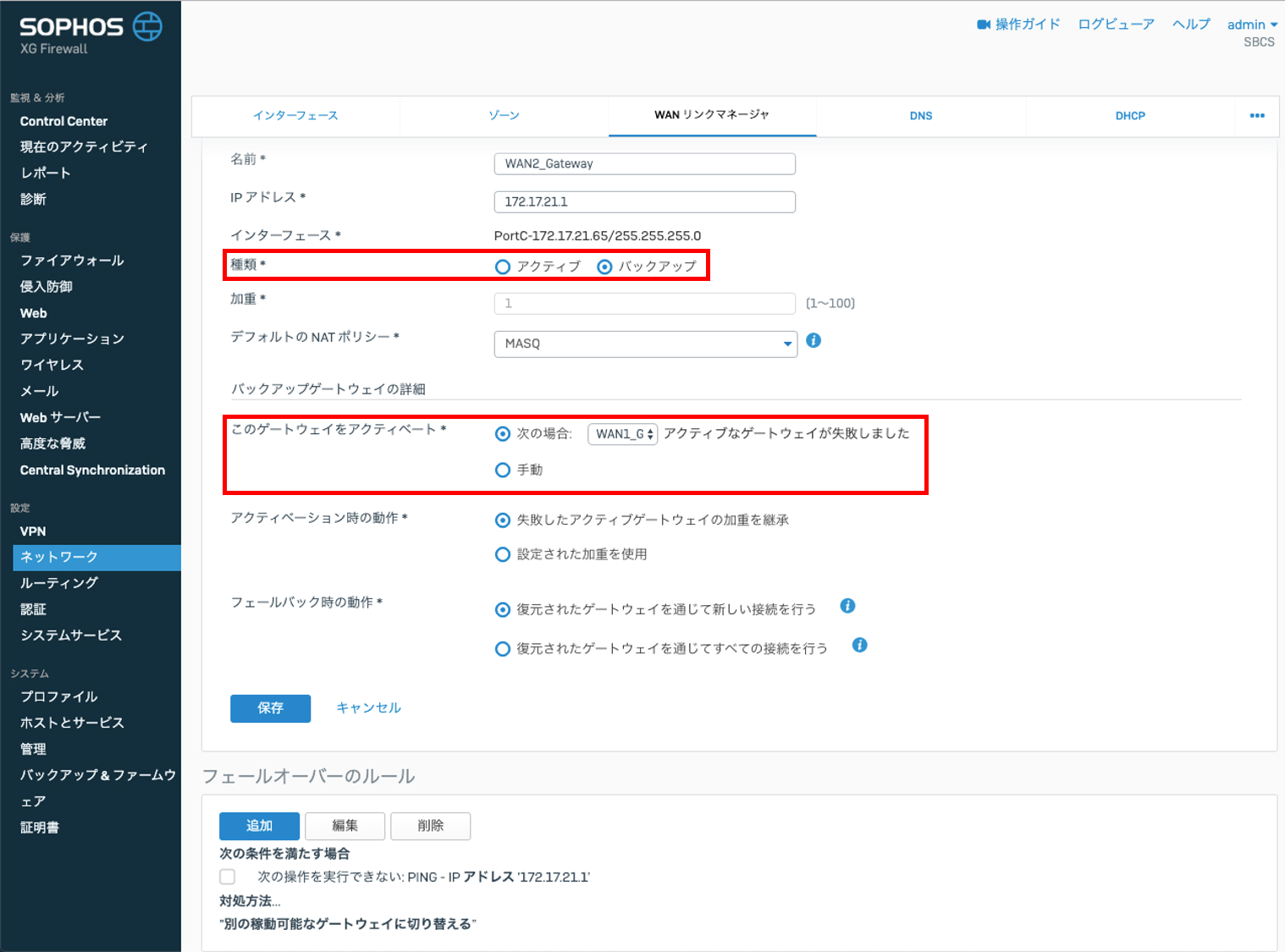

<アクティブ-バックアップ>

WANリンクはアクティブ-バックアップの構成でも設定が可能です。

この設定ではアクティブなゲートウェイが何らかの原因で利用できなくなった場合、自動でバックアップのゲートウェイにフェイルオーバーさせます。

バックアップとして使用するゲートウェイの設定は下記となります。

ゲートウェイがアクティベートする条件をWAN1のゲートウェイが失敗した場合に設定します。

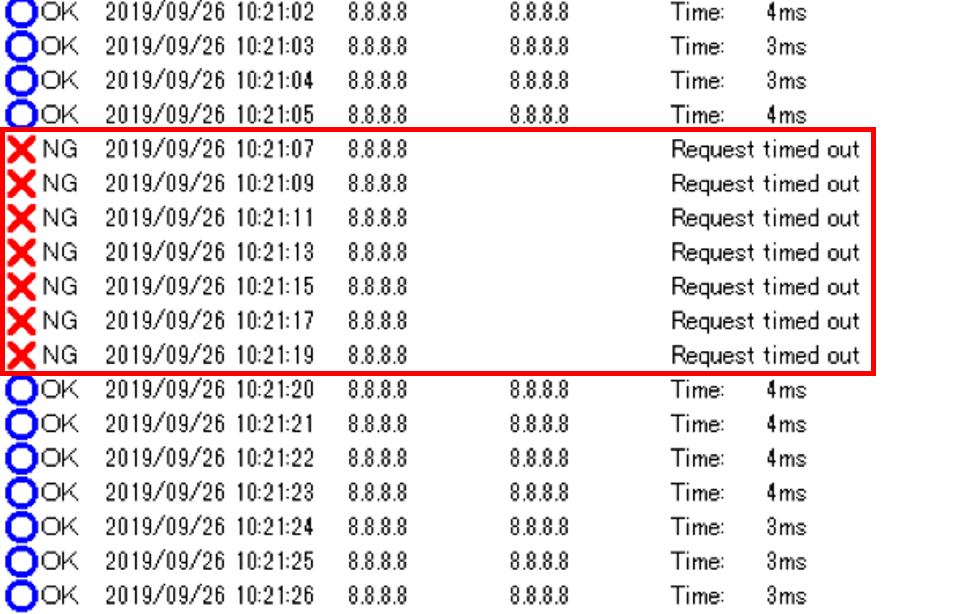

アクティブゲートウェイをダウンさせ、バックアップゲートウェイに通信が切り替わる事を確認します。

pingのダウンタイムは数秒でフェイルオーバーすることが確認できました。

ログビューアにてフェイルオーバー前後の時間を確認するとPortB(WAN1)からPortC(WAN2)に宛先インターフェースが切り替わっていることが確認できます。

----------------------

検証後記

今回はSophos XG Firewallをインターフェース設定やファイアウォール設定、ログ画面をWAN冗長と一緒に紹介していきました。

SophosはGUIが日本語対応で見やすいためインターフェース設定やファイアウォール設定も比較的に簡単にできました。

WANリンク負荷分散に関しても2つ以上ゲートウェイを設定していれば、ファイアウォールルールでプライマリゲートウェイに負荷分散を選択するだけで設定が可能です。

またフェイルオーバー条件やダウンタイムの設定もわかりやすいので、初めて利用する人でも直観的に設定できそうです。

XG Firewallはまだ勝手がわからない部分も多いですが、今後も気になる機能を検証していきます。

他のおすすめ記事はこちら

著者紹介

SB C&S株式会社

ソリューション技術統括部 ソリューション技術部 2課

渡邊 理史