皆さんこんにちは!SB C&Sで Fortinet 製品のプリセールスを担当している長谷川です。

IPSecVPNという技術は、拠点間で通信を行う際に、ほぼ必須の機能となっていますが、トラブル回避のために、ベンダー(製品)を統一して導入する機会が多いです。

そのため、IPSecVPNに関しては、他社製品との連携情報は、あまり出回っていません。

今回は、FortiGateと、Sophos社の XG Firewall を使用して、IPSecVPN接続を行うまでの設定方法を紹介いたします。

必要な環境

FortiGate側での用意

- FortiOS v6.0.x もしくは、FortiOS v6.2.x が搭載したFortiGate

XG Firewall側での用意

- SFOS 17.5.x もしくは、SFOS 18.0.x が搭載した XG Firewall

※今回は、どちらも執筆時点での最新ファームウェアバージョン(FortiOS v6.2.3 と、SFOS 18.0.0)で画面を取得していますが、上記のOSの組み合わせで接続ができることを確認しています。

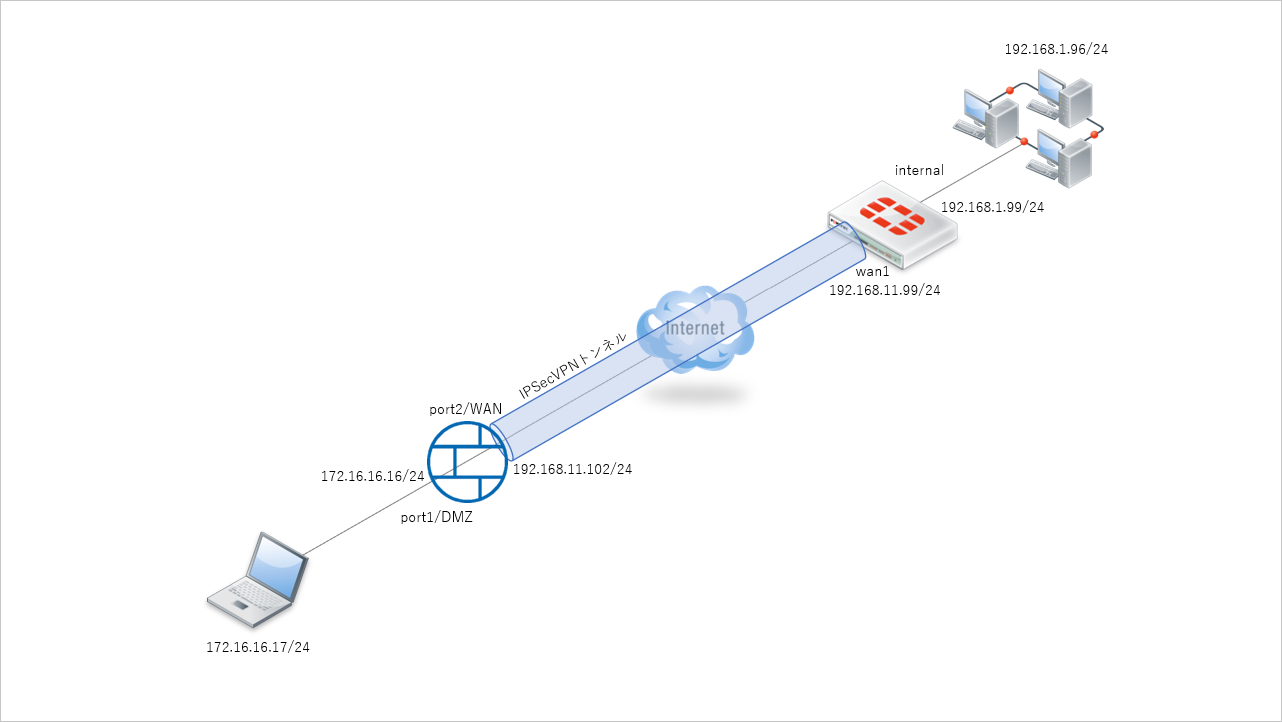

環境構成図

XG Firewall側の注意点として、IPSecVPNを行うインタフェースは、WANゾーンに適用する必要があります。

今回は、固定IP同士での接続を想定し、IPSecVPN環境を構築します。

また、お互いのネットワークから、相互で通信ができるように通信ルールを設定します。

FortiGate側のローカルセグメントは、192.168.1.0/24 とし、接続しているインタフェースは、internal です。

インターネット側のインタフェースは、wan1 が接続され、192.168.11.99/24 という固定IPが設定されています。

XG Firewall 側には、por1がDMZゾーンに所属し、172.16.16.0/24 に接続しています。

インターネット側のインタフェースは、port2が接続され、WANゾーンに所属しています。

また、192.168.11.102/24 という固定IPが設定されています。

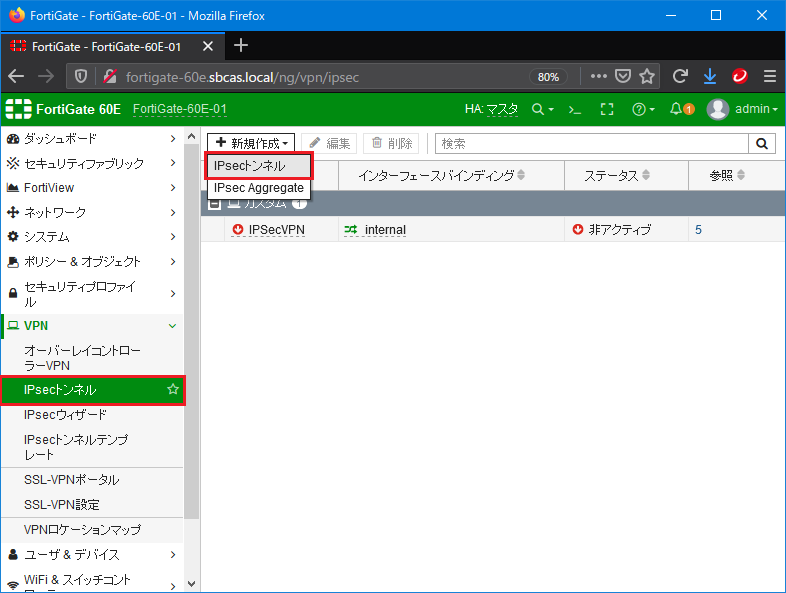

FortiGateの設定

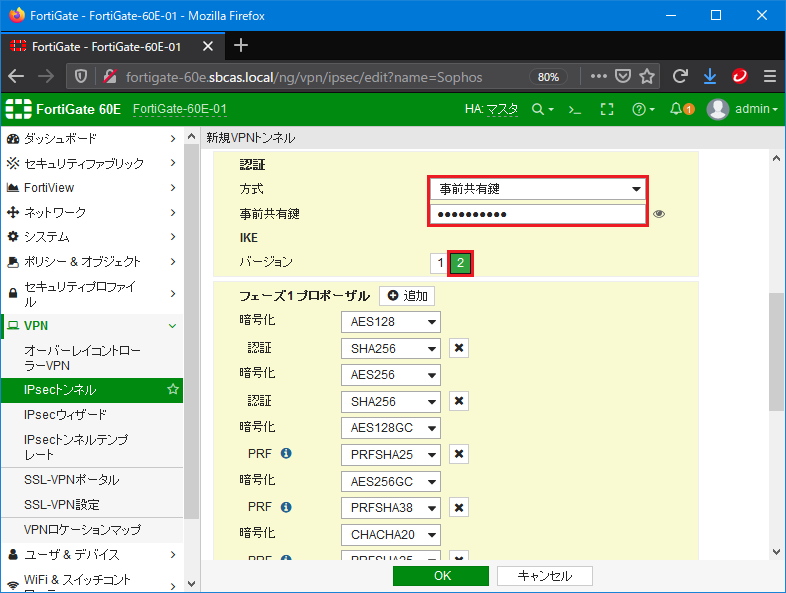

FortiGateの管理画面より、VPN >> IPsecトンネル から、新規作成を行います。

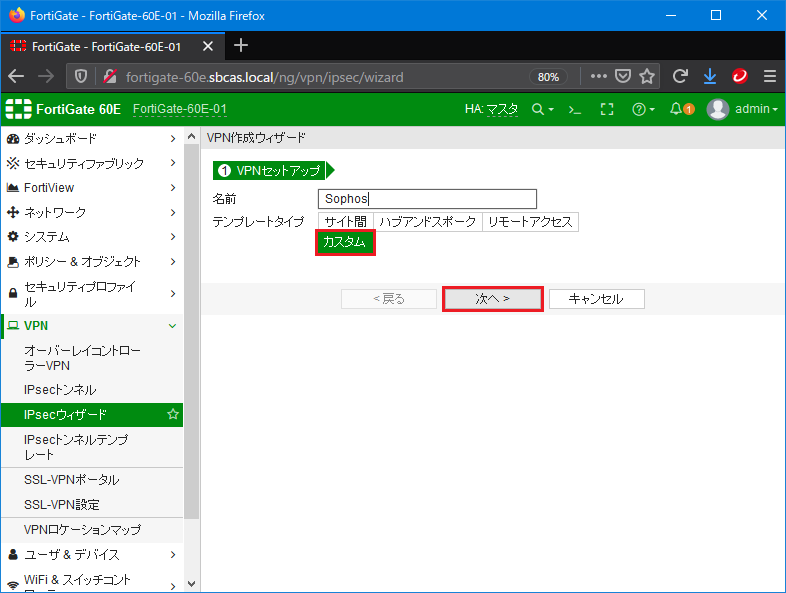

名前を適宜入力し、カスタムを選択します。

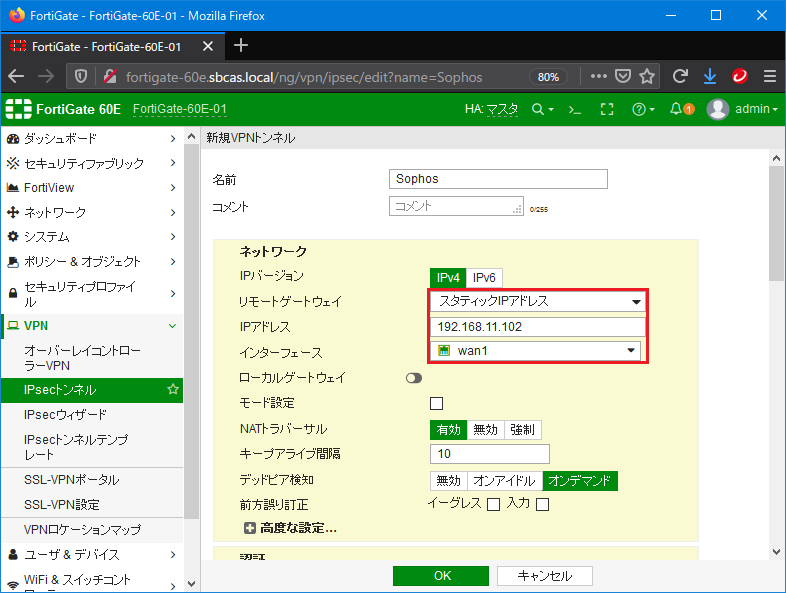

リモートゲートウェイに、スタティックIPアドレスを指定し、IPアドレスには、XG FirewallのWAN側IPを指定します。

インタフェースには、WAN側(wan1)を指定します。

認証方式に、事前共有鍵を選択し、事前共有鍵を入力します。

ここで入力したパラメータは、XG Firewall側でも利用します。

IKEのバージョンは、v2 を指定します。

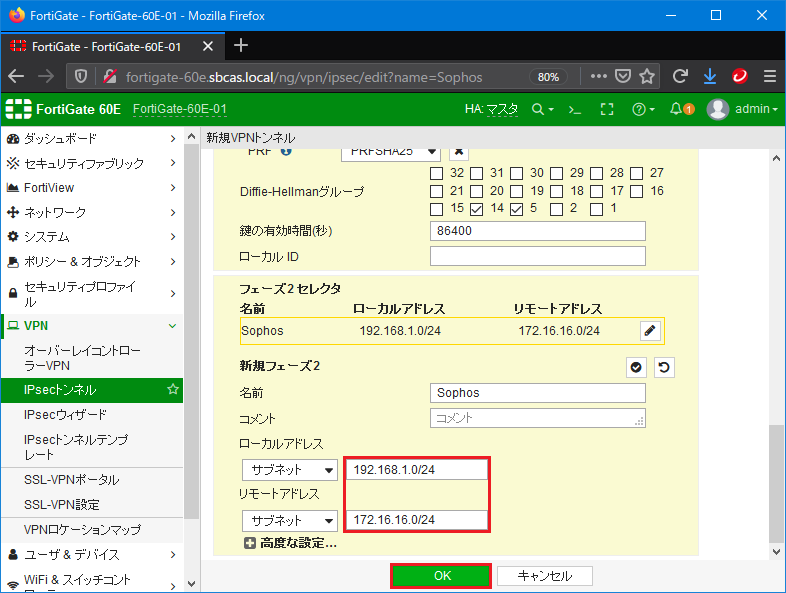

ローカルアドレスに、FortiGate側のセグメントを、リモートアドレスに XG Firewall 側のDMZセグメントを入力します。

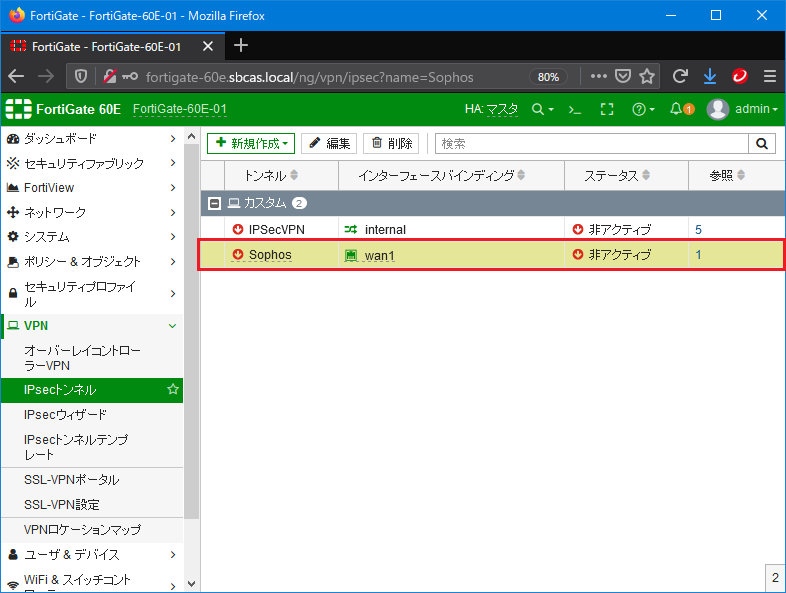

IPSecVPN用のトンネルオブジェクトが作成できました。

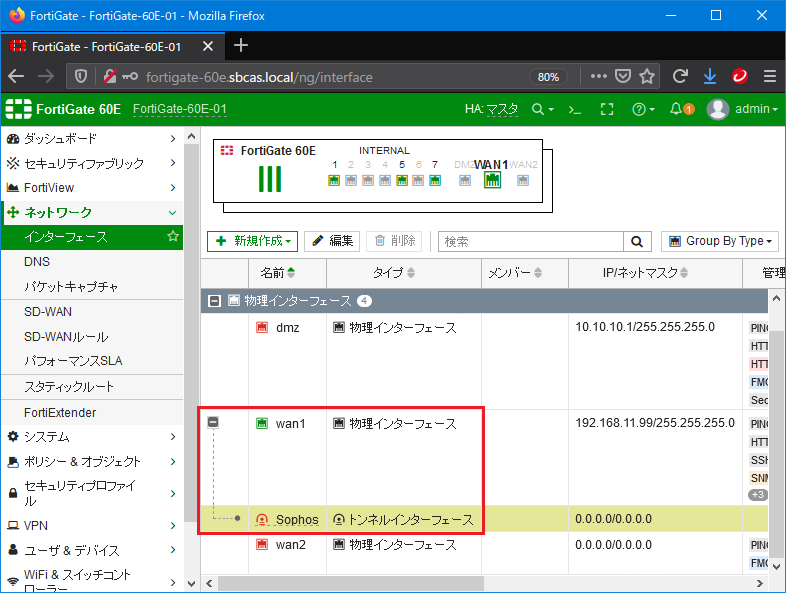

ネットワーク >> インタフェース より、wan1 配下に、IPSecVPNトンネルインタフェースが自動的に作成されます。

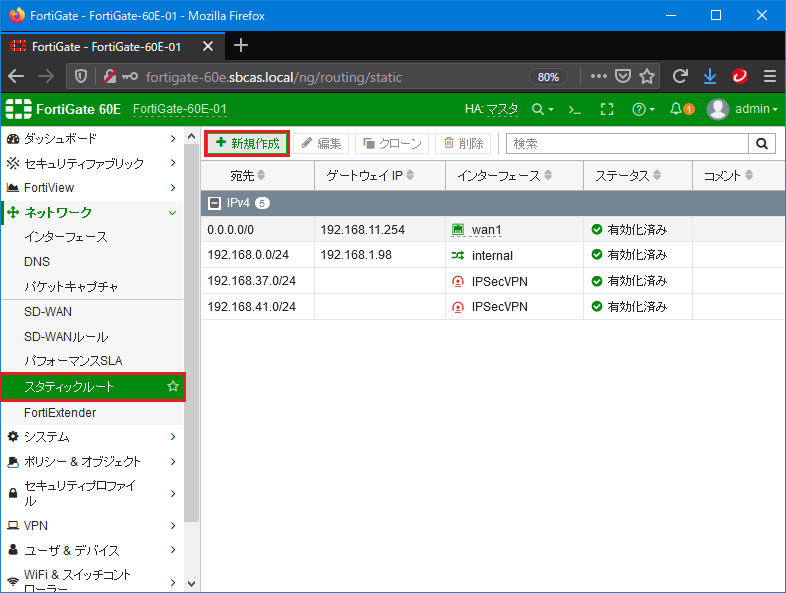

続いて、スタティックルーティングを作成します。

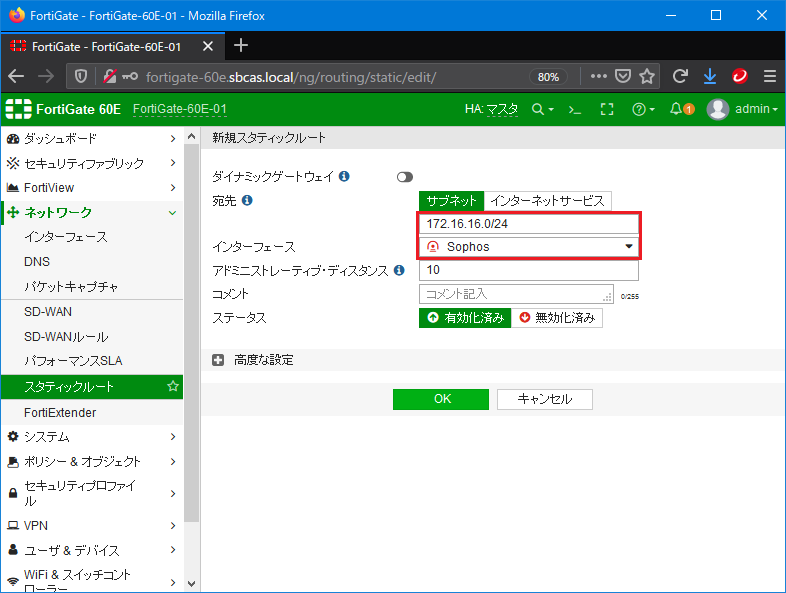

ネットワーク >> スタティックルート >> 新規作成 から進みます。

宛先に、XG Firewall 側のセグメントを指定します。

インタフェースには、自動的に作成されている、IPSecVPN用のトンネルインタフェースを指定します。

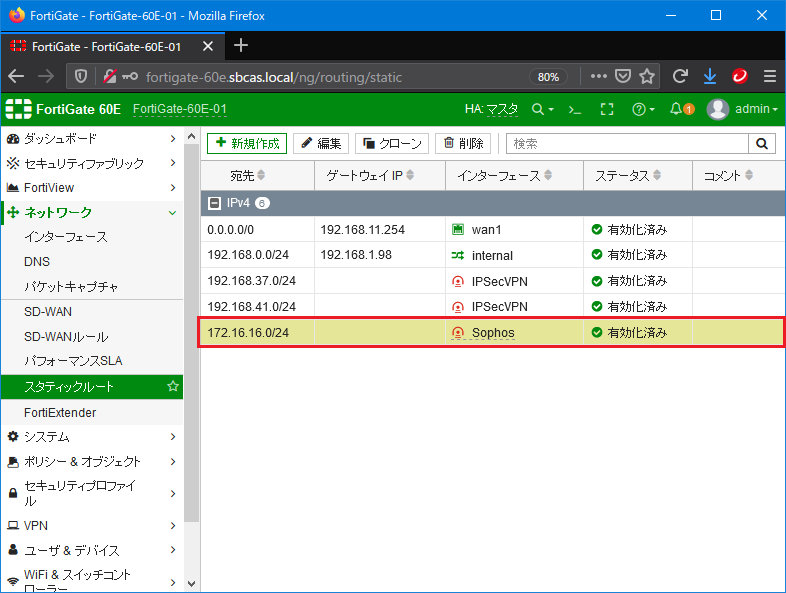

スタティックルートが作成されたことを確認します。

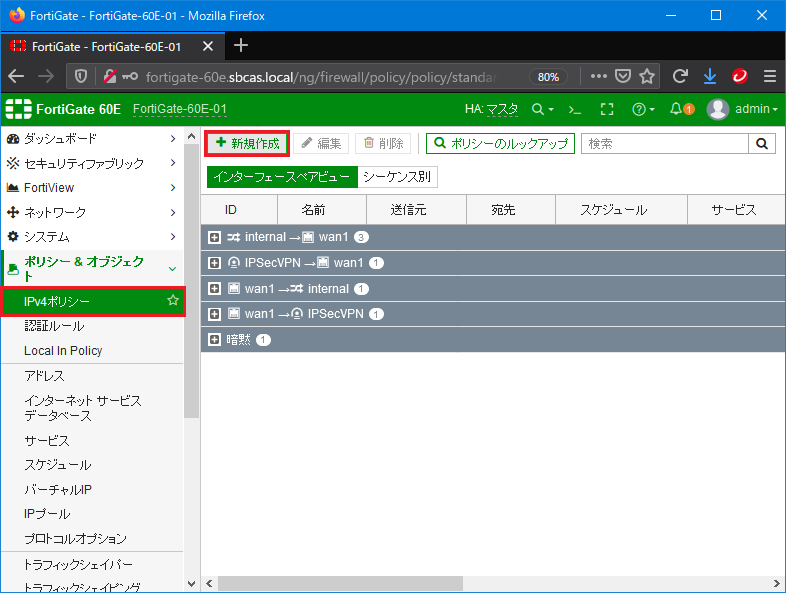

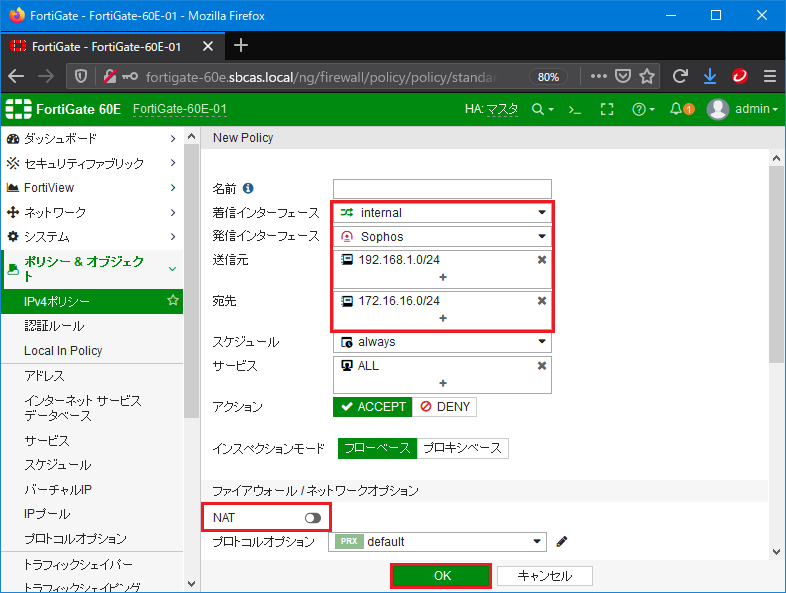

最後に、相互で通信を行うために、それぞれの通信方向に対して、ファイアウォールポリシを作成します。

ポリシ&オブジェクト >> アドレス から、事前に相互のネットワーク用のアドレスオブジェクトを作成します。

※本ブログの場合、192.168.1.0/24 セグメントと、172.16.16.0/24 セグメント

アドレスオブジェクトの作成ができたら、

ポリシ&オブジェクト >> IPv4ポリシ >> 新規作成 からファイアウォールポリシの作成に進みます。

送信元を、internal にし、宛先をトンネルインタフェースに指定し、それぞれのセグメントを適用します。

NATの設定は必ず外します。

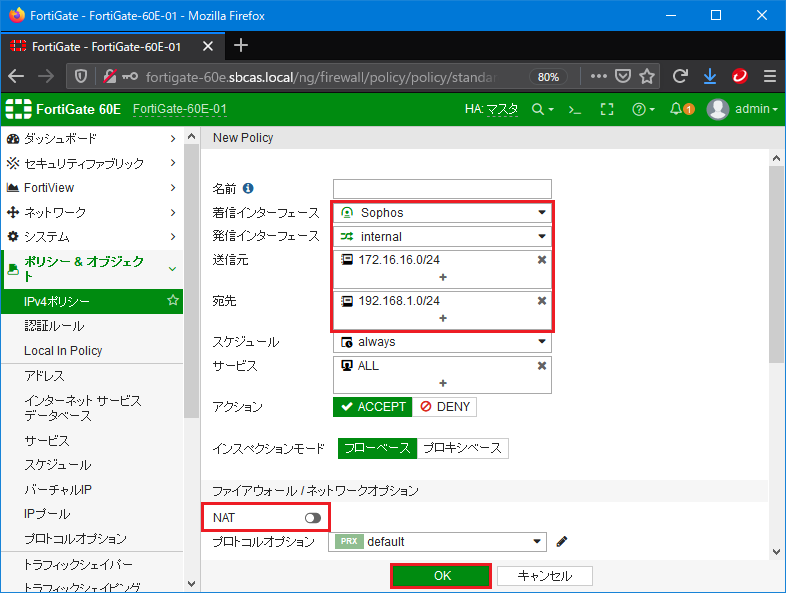

続いて、逆方向用のファイアウォールポリシを作成します。

ここでも、NATの設定は外します。

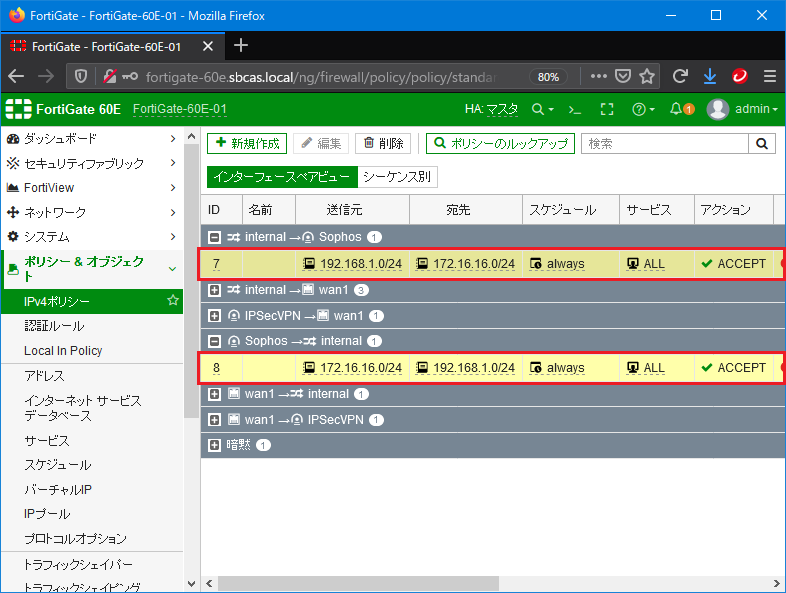

2つのファイアウォールポリシが作成できたことを確認します。

XG Firewallの設定

XG Firewall側の設定も、FortiGateと同様の流れで作成しますが、FortiGateと違い、カスタム設定がないため、スタティックルーティングや、ファイアウォールポリシは自動的に作成されます。

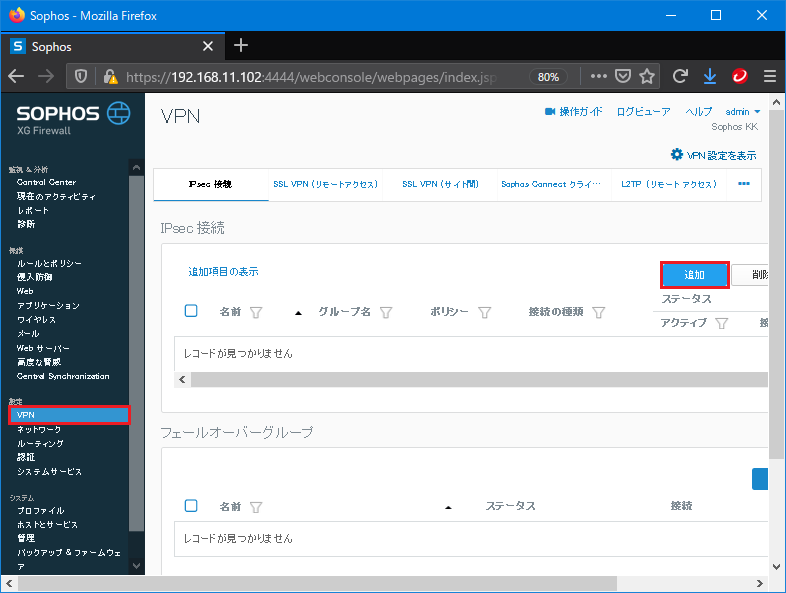

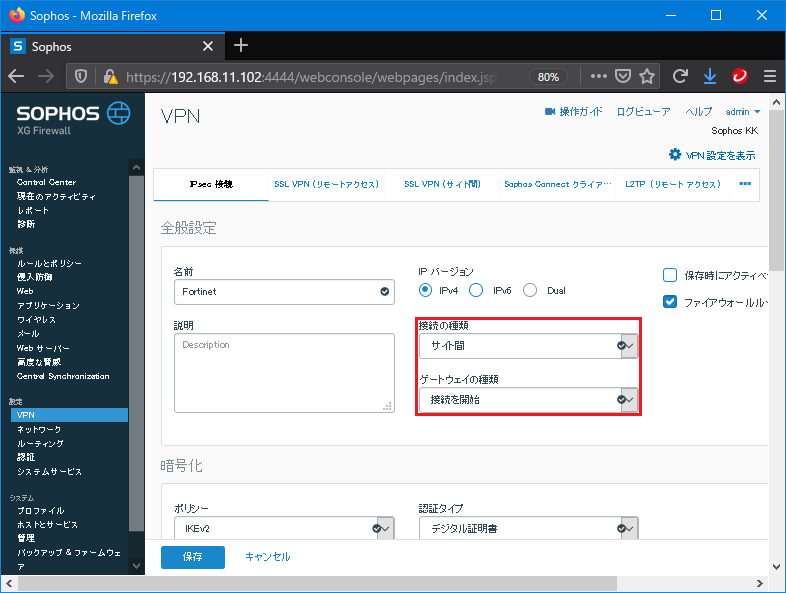

設定 >> VPN >> IPsec 接続 >> 追加 より進みます。

全般設定の接続の種類を、サイト間とし、ゲートウェイの種類を、接続を開始 にします。

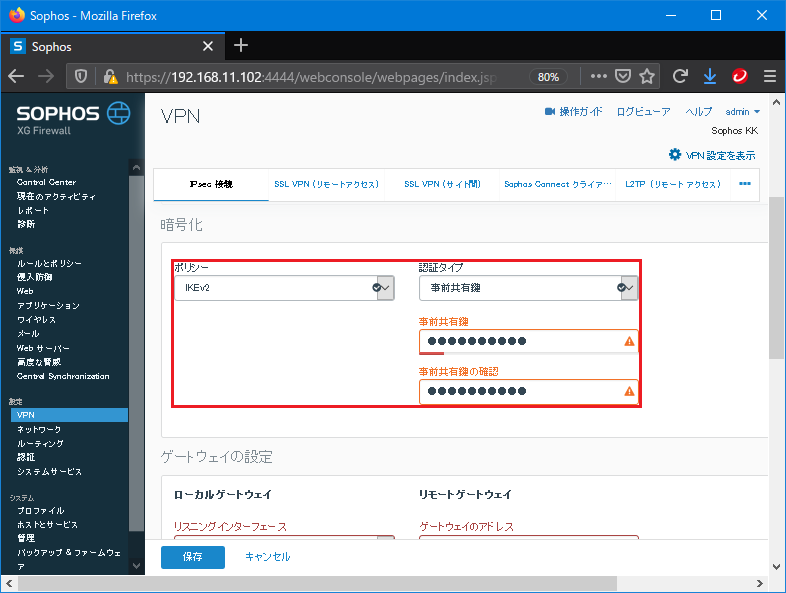

暗号化では、ポリシを IKE2 にし、認証タイプを事前共有鍵にします。

事前共有鍵は、FortiGate でも設定した内容を入力します。

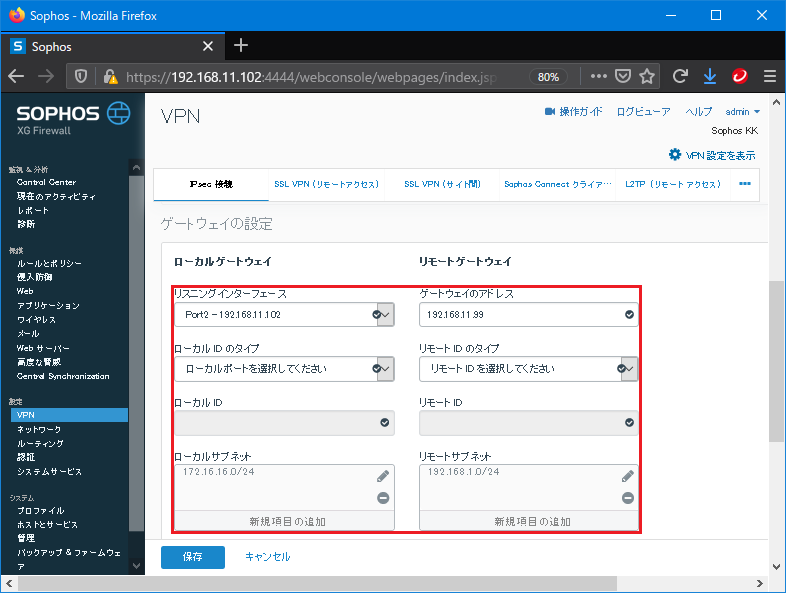

ゲートウェイの設定のローカルゲートウェイでは、リスニングインタフェースに、Port2を選択し、ローカルサブネットは、XG Firewall側のセグメントを指定します。

※ここで目的のインタフェースが表示されない場合は、WANゾーンに所属していない可能性があります。

リモートゲートウェイには、ゲートウェイのアドレスに、FortiGate の wan1 のIPを指定します。

リモートサブネットには、FortiGate 側のinternal側のセグメントを入力します。

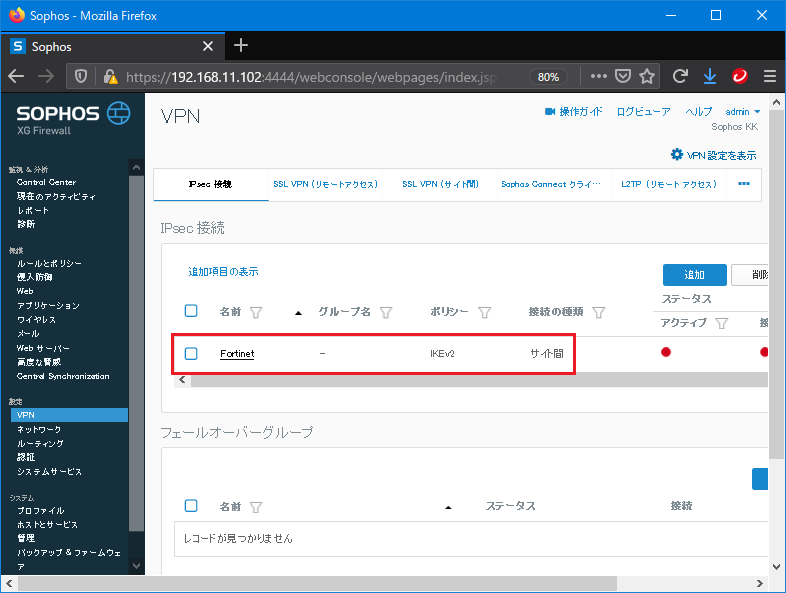

IPSecVPN用のオブジェクトが作成できました。

※この時点では、IPSecVPN接続は行いません。

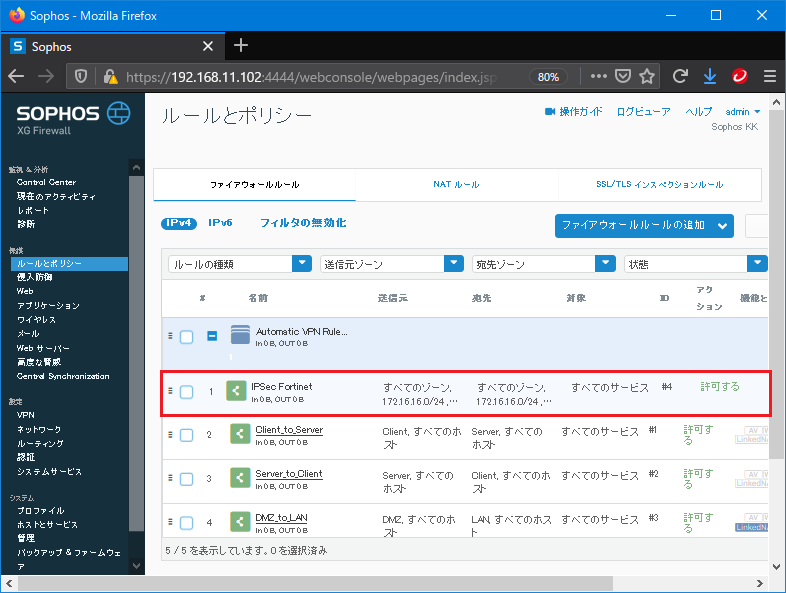

保護 >> ルールとポリシ より、ファイアウォールルールが自動的に作成されていることを確認します。

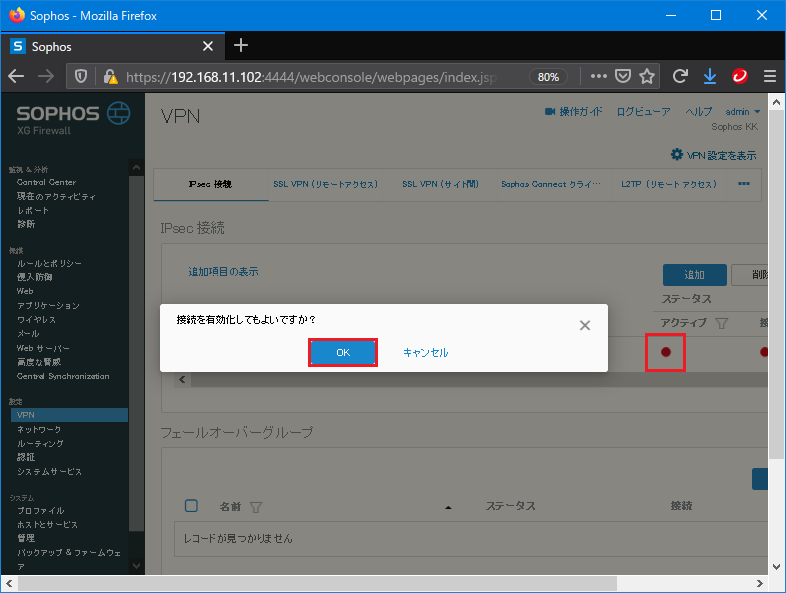

設定 >> VPN >> IPsec 接続 より、赤丸を押下し、IPSecVPNの接続をアクティブにします。

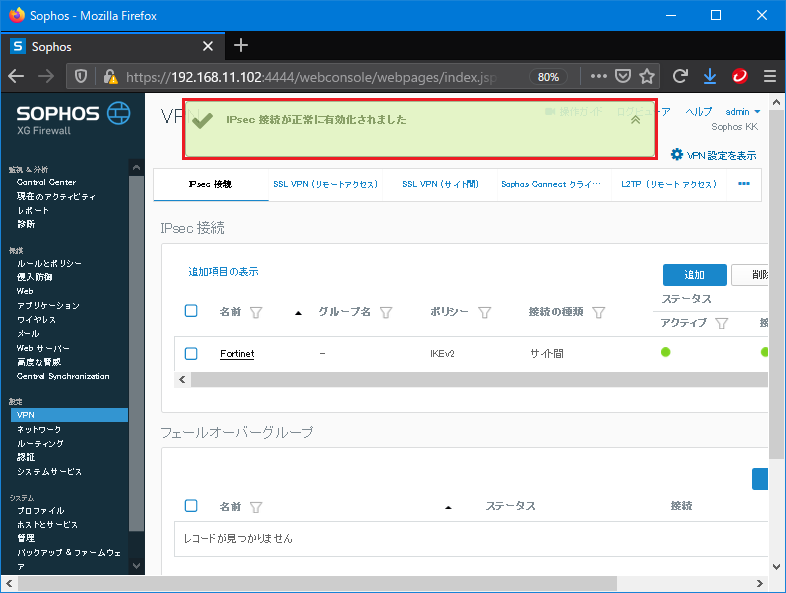

接続が成功すると、IPSec 接続が正常に有効化されました と表示され、相互での通信が可能になります。

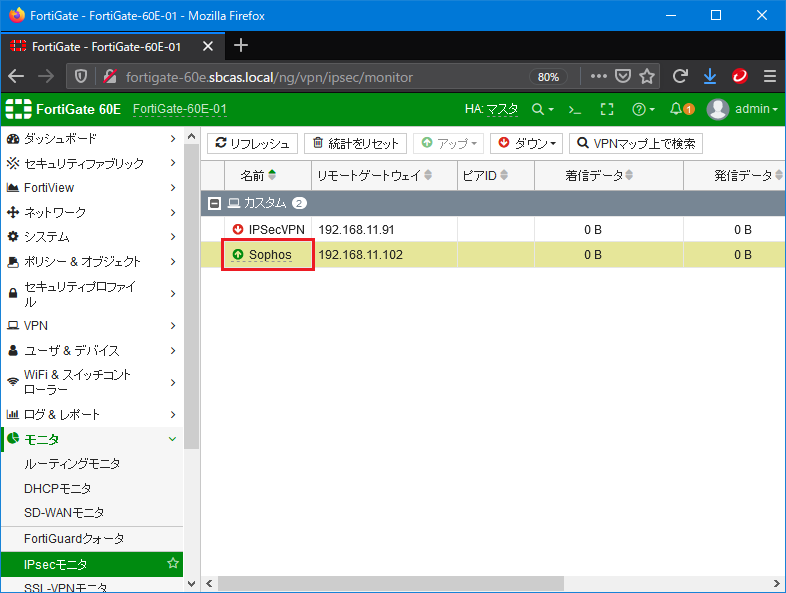

FortiGate側のトンネルも、アップになります。

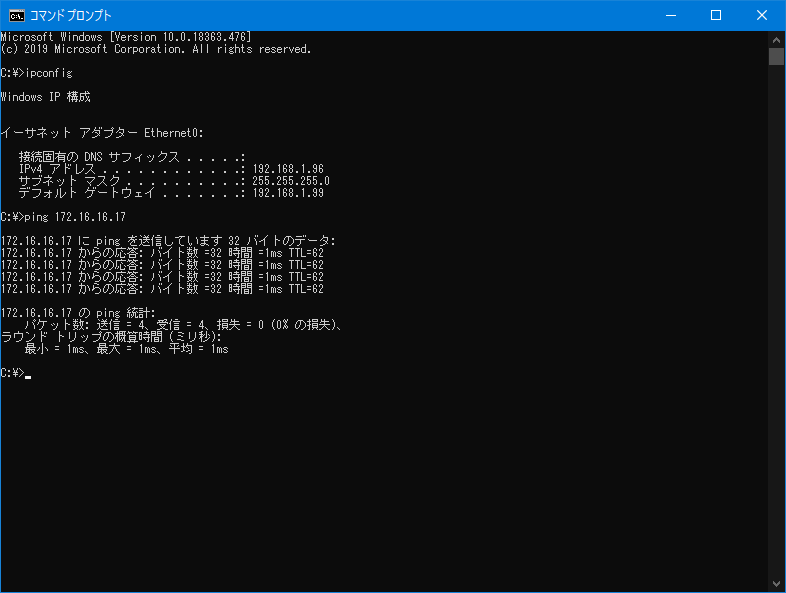

PINGでの疎通確認も問題ありません。

以上、ご覧いただきありがとうございました。

著者紹介

SB C&S株式会社

技術本部 技術統括部 第3技術部 2課

長谷川 聡