はじめに

脆弱性管理とはなにか

そもそも脆弱性とは、コンピュータに存在する情報セキュリティ上の欠陥のことであり、通常は脆弱性が発見されるとCVEという脆弱性情報データベースに登録され、固有のCVE番号の割り当てや脆弱性の命名が行われます。そして、発見された脆弱性に対してはOSやアプリケーションのメーカーから修正に必要なセキュリティパッチやバージョンが利用者に提供されます。組織においてはコンピュータの管理者が自力で脆弱性情報を収集し管理することもありますが、管理するインベントリ(ここでは脆弱性の管理をすべき資産を意味している)が膨大な場合には非常に煩雑な作業となり、適用すべき修正が漏れてしまうことも考えられます。

脆弱性管理は組織における脆弱性の継続的な管理を目的とした慣行のことであり、それに活用されるツールについても脆弱性管理ツールや脆弱性管理機能を提供している製品として認知されています。脆弱性管理では、ソフトウェアの脆弱性を「識別、分類、優先順位付け、修正、および軽減」することが可能で、多くの場合は管理するインベントリに対してスキャンを実行し、脆弱性情報データベースと照会することで脆弱性の有無を確認します。

Carbon Black Cloud の脆弱性管理

VMware社は2019年8月にCarbon Black社を買収して以降、組織のエンドポイント保護を実現するCarbon Black Cloud Endpoint (CBCE) を販売しておりますが、当時はNGAV/EDR/監査と復旧が主な機能として提供されており、まだ脆弱性管理機能は実装されておりませんでした。しかし、2020年10月にvSphere環境との高い親和性を持つCarbon Black Cloud Workload (CBCW) がリリースされると、その目玉機能として実装されたのが脆弱性管理でした。

Carbon Black CloudではCarbon Black Sensorと呼ばれるソフトウェアを対象のOSにインストールすることで、コンピュータの情報を自動収集し、それらをクラウドに集約します。クラウドに集約された情報は脆弱性情報データベースと照会され、脆弱性の有無や評価が行われます。

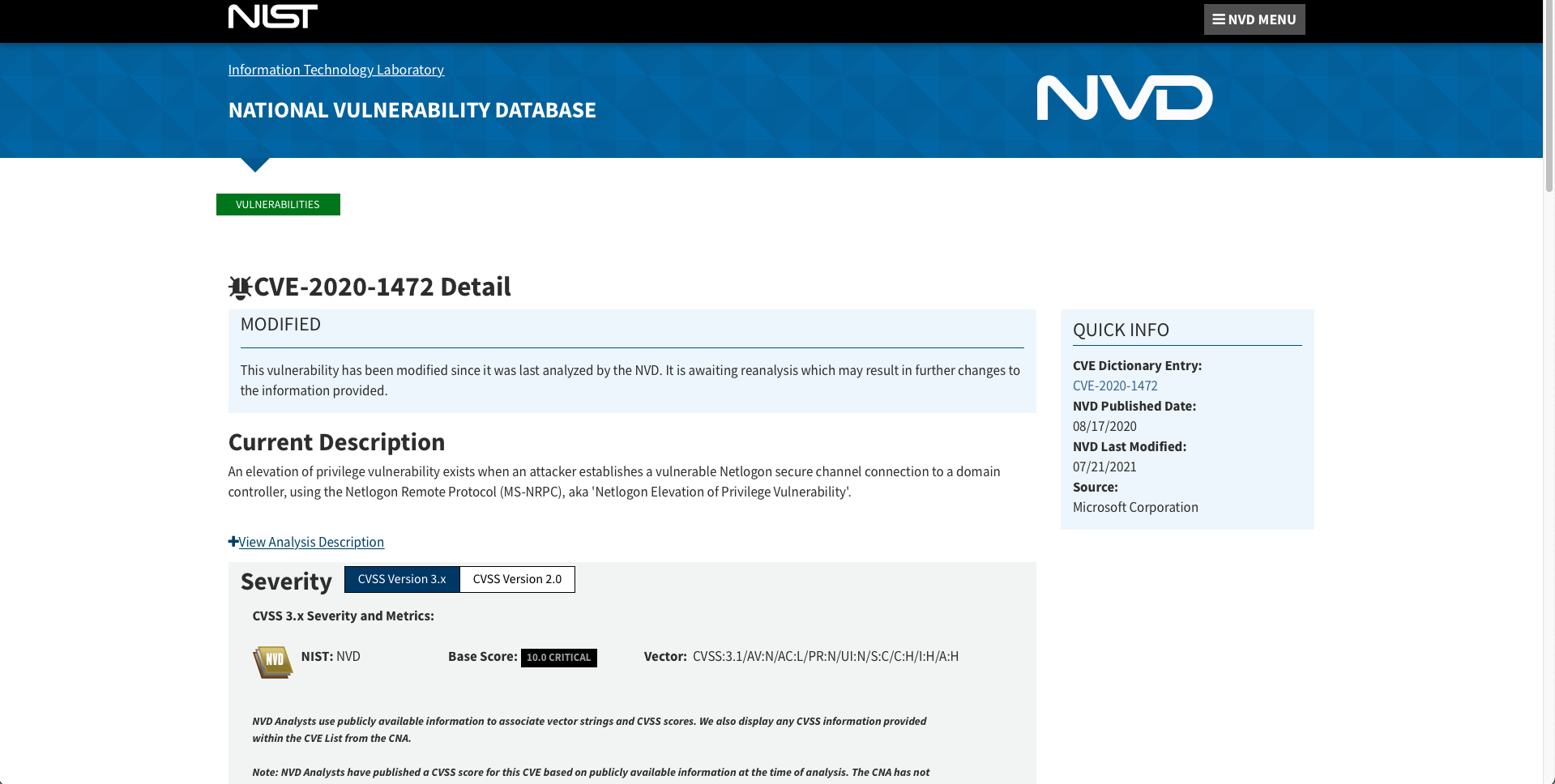

Carbon Black Cloudは2つの脆弱性情報データベースを組み合わせて活用しており、一つはNISTの管理するNVDと呼ばれる脆弱性情報データベースで、もう一つはパートナー連携しているKenna Securityの脆弱性情報データベースです。先に説明したCVEとNVDの関係は、CVEで命名された脆弱性情報の詳細情報をNVDで提供するという住み分けとなっており、いずれもベンダーに依存しないオープンな情報公開を行っている点が共通しています。また、NVDはCVSSと呼ばれるリスクスコアを採点しているのが特徴で、そのCVSSとはメトリックの異なるKenna Security独自のリスクスコアと組み合わせることで、多角的なリスクの評価を実現しています。

このようにCarbon Black Cloudの脆弱性管理ではクラウド上に集約した情報をこれらの脆弱性情報データベースやリスクスコアと照会し、ソフトウェアの脆弱性に対する「識別、分析、優先順位付け、修正や軽減に必要なリソースの提示」が可能となっています。

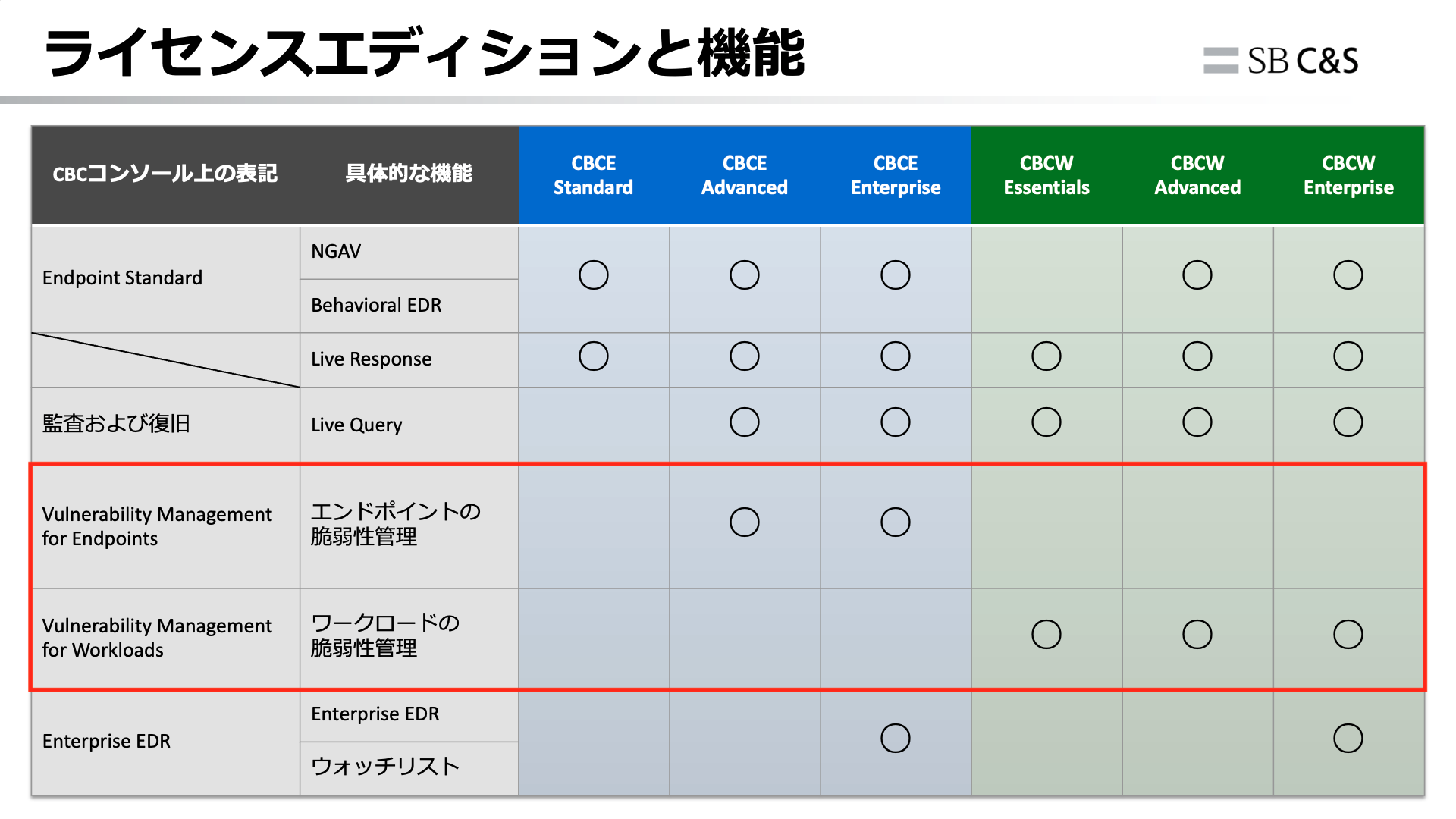

なお、2021年8月5日のアップデートで、Carbon Black Cloud Workload (CBCW) に加えてCarbon Black Cloud Endpoint (CBCE) にも脆弱性管理機能が実装されました。Carbon Black Cloud Workload (CBCW) では全てのエディションで脆弱性管理機能を利用できますが、Carbon Black Cloud Endpoint (CBCE) ではAdvancedエディション以上を購入することで利用できます。

アップデートの詳細については以下のリンクを参照ください。

https://community.carbonblack.com/t5/Announcements/Coming-Soon-Vulnerability-Management-for-Carbon-Black-Cloud/m-p/106112#M532

各製品のライセンスエディションと利用可能な機能の一覧については以下の表を参照ください。

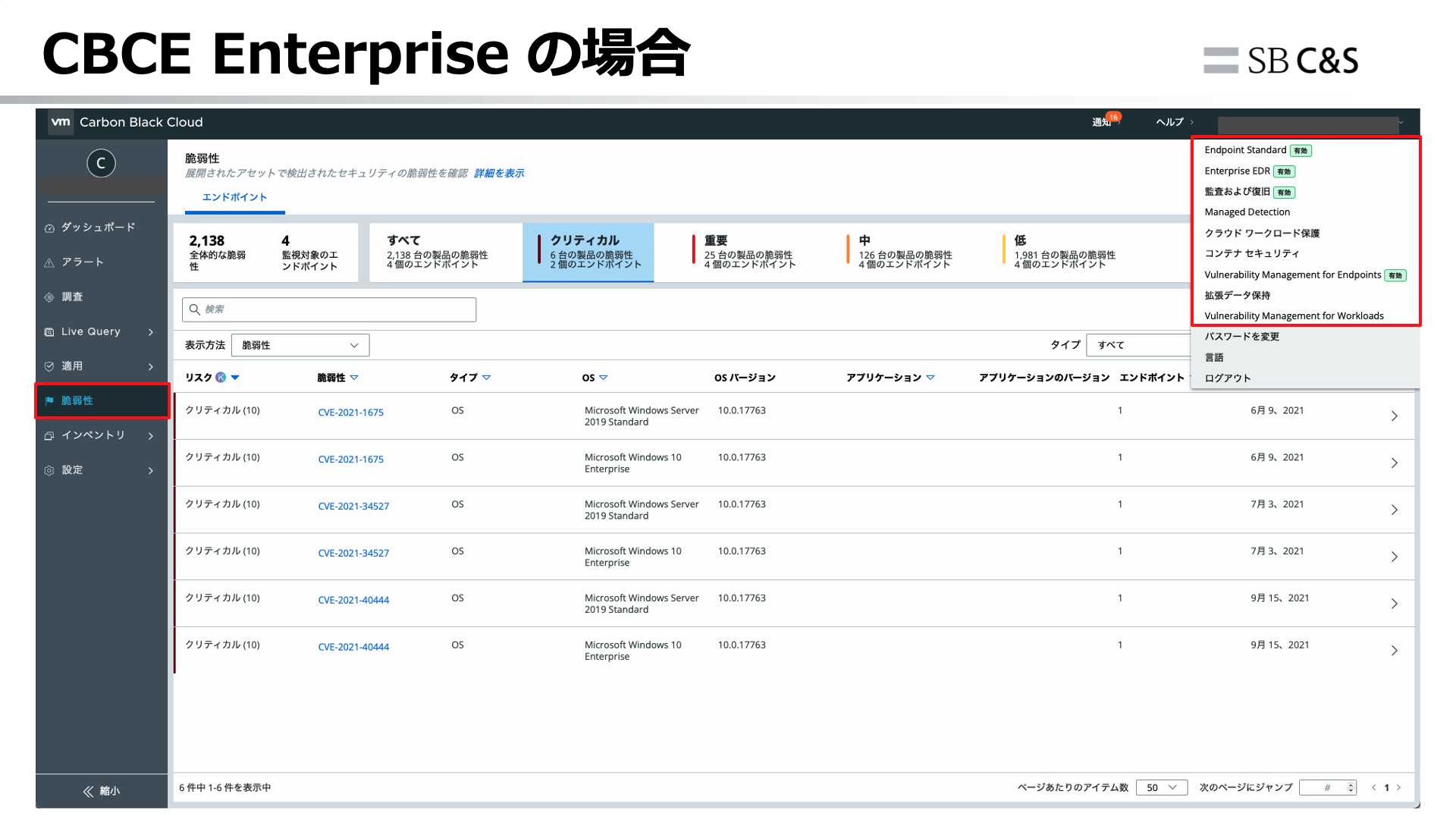

脆弱性管理機能が有効化されているかは、Carbon Black Cloudコンソール(以下、CBCコンソール)上で確認することができます。

以下はCarbon Black Cloud Endpoint (CBCE) Enterpriseエディションの環境であり、CBCコンソール上で右上のユーザー名をクリックすると、適用されている機能が「有効」となって表示されていることが確認できます。

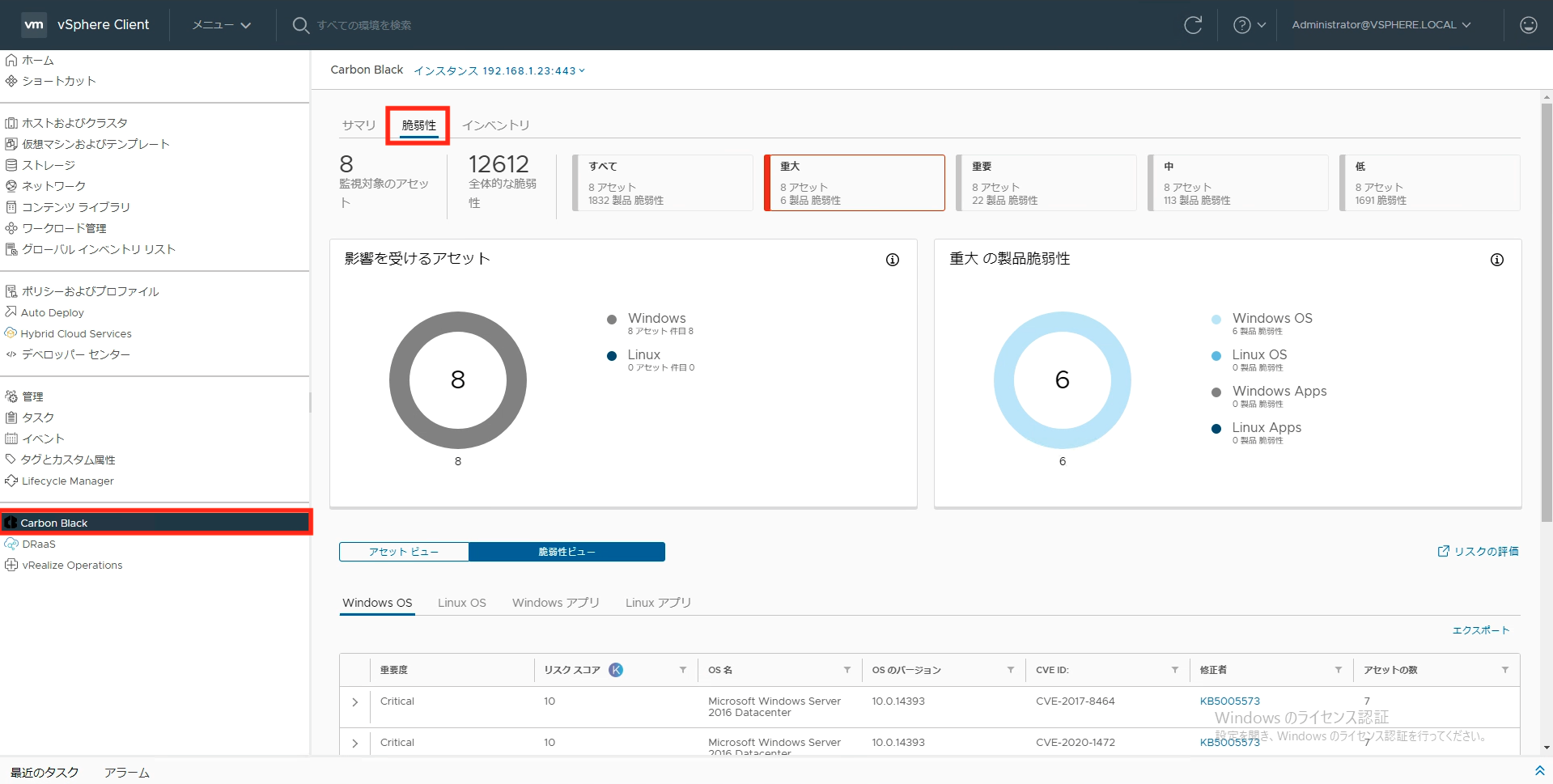

Carbon Black Cloud Workload (CBCW) ではvCenter Server Plug-inによってvSphere Clientから脆弱性ダッシュボードを確認できます。これはCarbon Black Cloud Endpoint (CBCE) にはない特徴で、インフラ管理者とセキュリティ管理者が異なる場合においても、以下のように使い慣れた管理コンソール上で脆弱性情報を確認することが可能です。

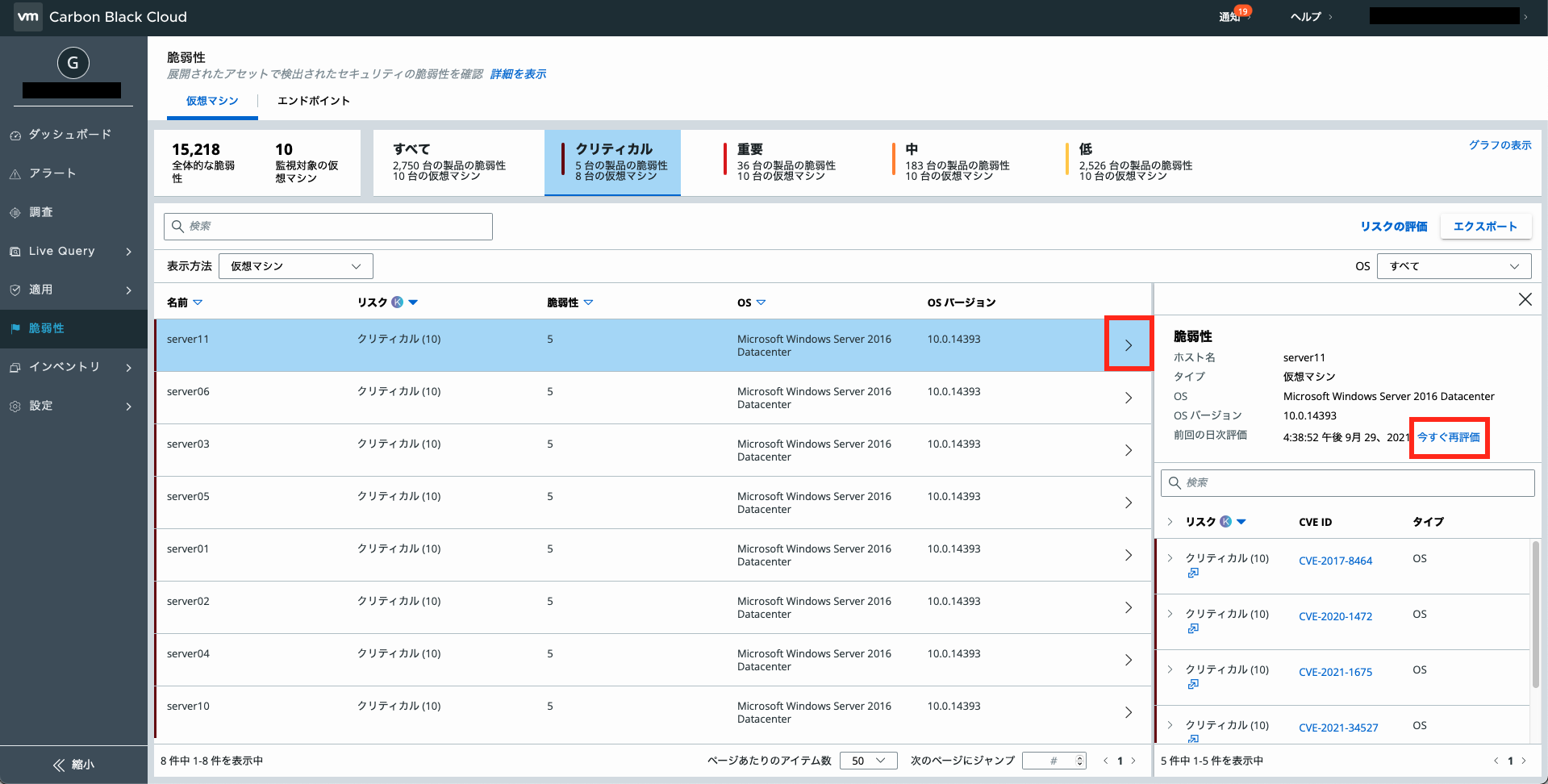

Carbon Black Sensorをインストールすると、数分後には脆弱性情報がダッシュボードに表示されます。これらの情報は24時間ごとに自動更新されるため、継続して最新の脆弱性情報を把握することが可能です。また、以下のように対象を指定して「今すぐ再評価」を実行することで最新の脆弱性情報を表示させることも可能です。

脆弱性管理をサポートするOSとCarbon Black Sensorのバージョンについては以下のリンクを参照ください。

https://community.carbonblack.com/t5/Documentation-Downloads/Carbon-Black-Cloud-Sensor-Support/ta-p/66274

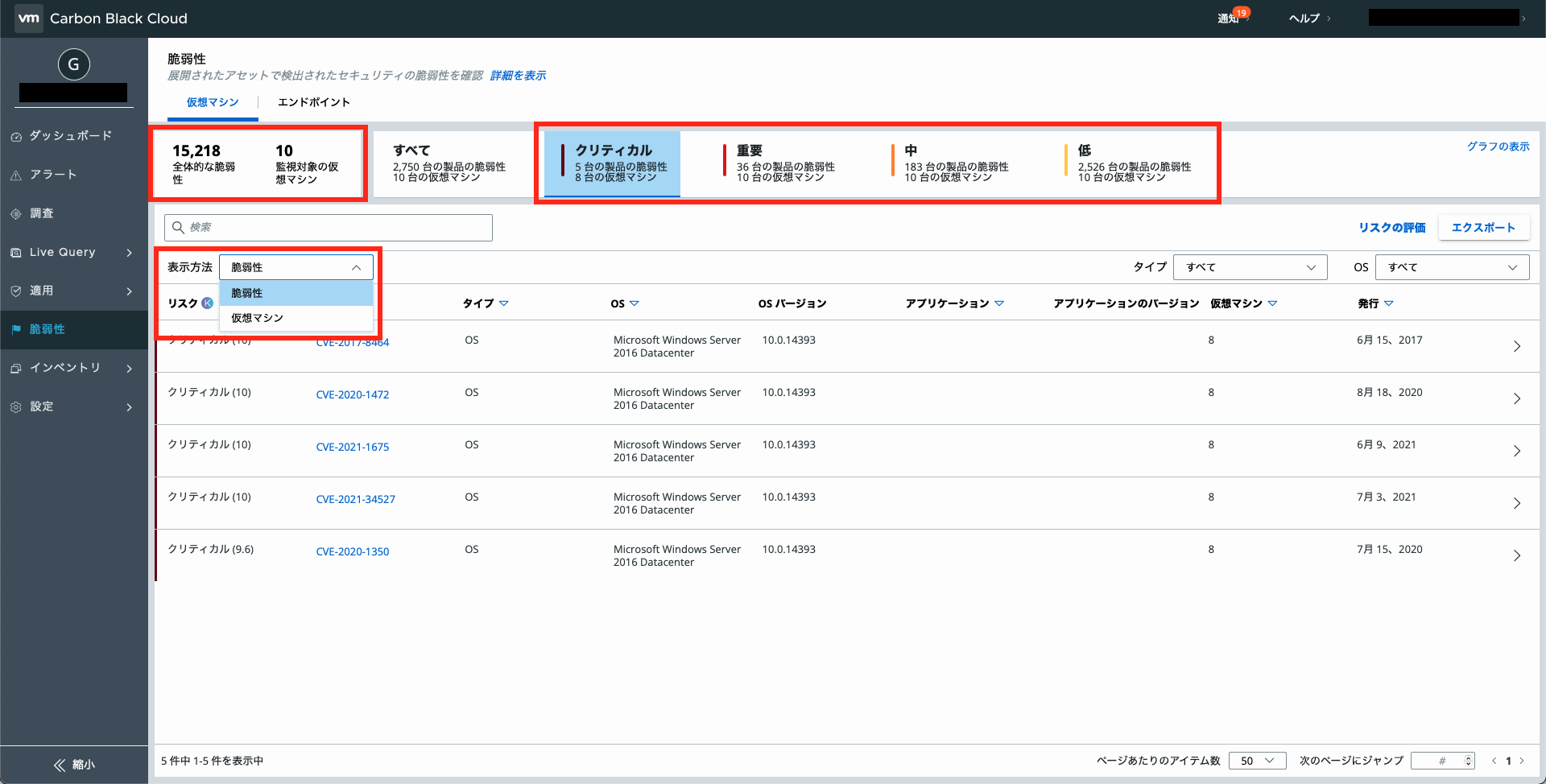

脆弱性ダッシュボードの見方

CBCコンソールの脆弱性ダッシュボードでは、環境全体に存在する脆弱性の個数を把握し、その重要度によって「クリティカル」「重要」「中」「低」と優先順位付けがされています。リスクスコアに基づいた重要度がわかることで管理者は膨大な脆弱性から特に優先して対処すべき脆弱性を把握することができます。画面下部にリスト表示される情報は、目的に応じて「脆弱性ビュー」または「仮想マシンビュー(CBCEの場合はエンドポイントビュー)」を選択して表示することが可能です。

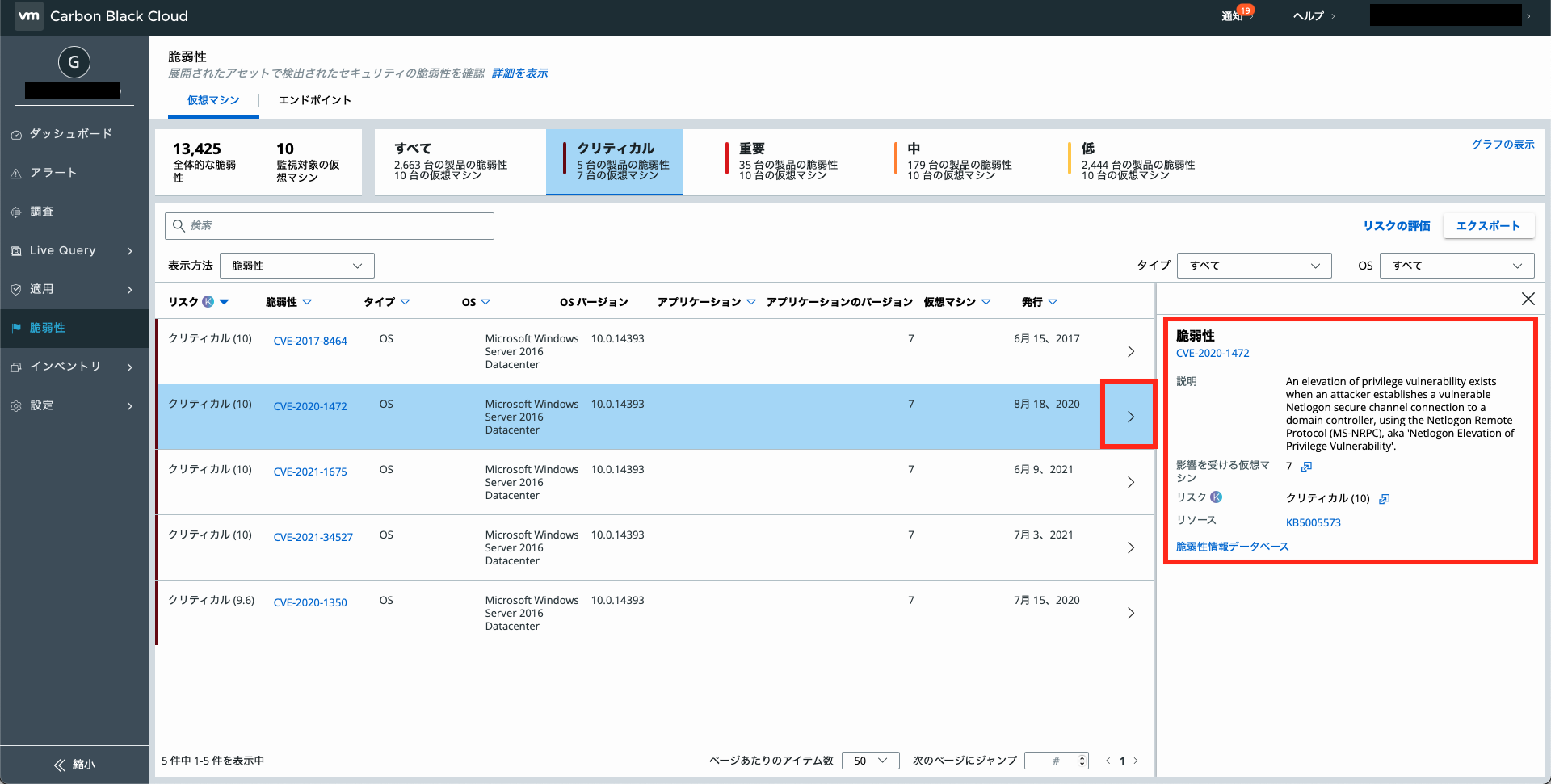

検出された特定の脆弱性の概要について確認したい場合には「>」をクリックします。クリックすると以下のスクリーンショットのように選択した脆弱性の「CVE番号」「説明」「影響を受ける仮想マシン(CBCEの場合、エンドポイント)」「リスク」「リソース」を確認することが可能です。以下の画面では「説明」以外の項目をクリックするとより詳細な情報へアクセスすることができます。それぞれをクリックした場合にどのような詳細情報を確認することが可能かを画面イメージとともに見ていきましょう。

はじめに、「CVE番号」や「脆弱性情報データベース」をクリックすると以下のようにNVD(NISTが運営する脆弱性情報データベース)へアクセスします、NVDはCVEに対する詳細情報を提供しているため、脆弱性そのものについて深く知りたい際に役立ちます。

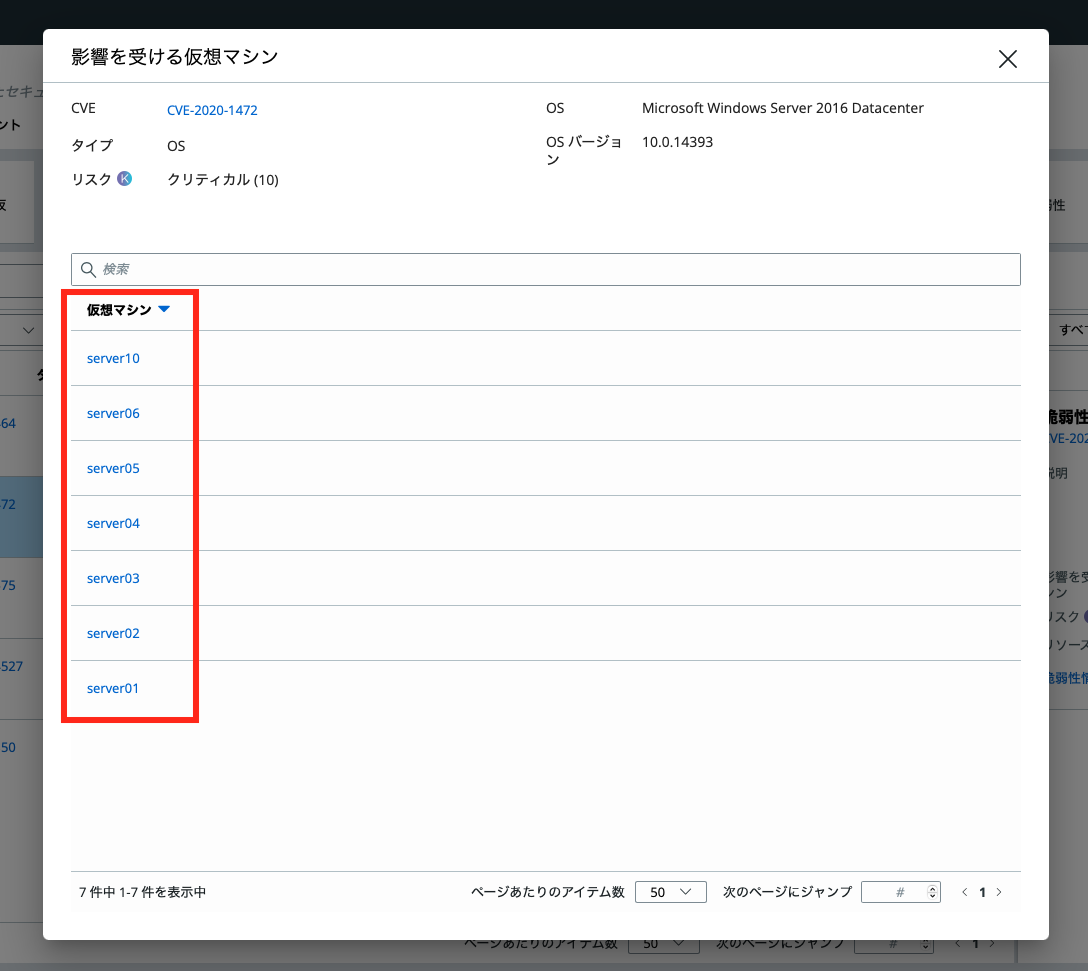

次に、「影響を受ける仮想マシン」をクリックすると、以下のように管理対象の仮想マシン(CBCEの場合はエンドポイント)の中で選択したCVEの脆弱性が内在している仮想マシンをリスト表示で確認することができます。膨大なインベントリを管理する管理者からすると、わざわざOSにログインしなくとも対象を把握できるのは非常に便利です。

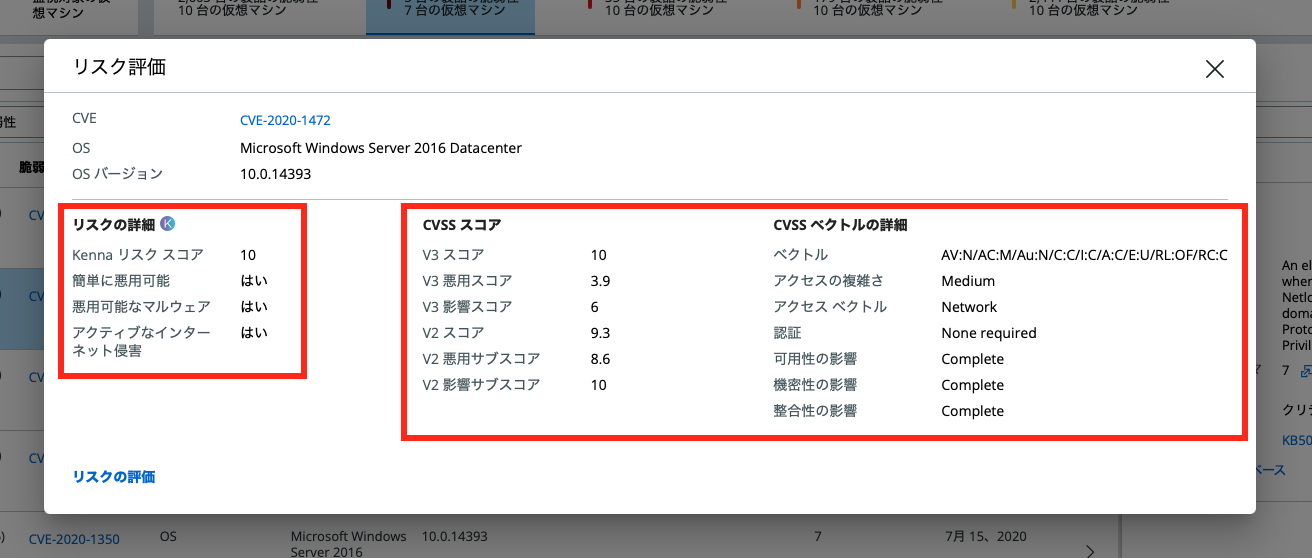

次に、「リスク」をクリックすると、対象となる脆弱性のリスク評価を確認できます。Carbon Black CloudではNVDによるCVSSのリスクスコアだけでなく、Kenna Securityによる独自のリスクスコアを確認することが可能です。また、脆弱性ダッシュボードの優先順位付けはリスク評価の結果に基づいているため、リスク評価が変動した際には優先順位付けにも影響します(例:リスクスコアが10から7.7に落ちると「クリティカル」から「重要」へ優先順位が下がる)。

参考:リスク評価

さいごに、「リソース」をクリックすると、以下のように対象の脆弱性を修正するために適用すべきセキュリティパッチなどを確認することが可能です。このように管理者がわざわざ脆弱性情報データベースを詳細に調査しなくとも、CBCコンソール上に修正に必要なリソースが表示されるため、管理者による脆弱性の修正作業を円滑に進めることが可能です。

脆弱性の対処例 (Windows Server OSを対象)

ここからは実際に検出された脆弱性を修正した場合、脆弱性ダッシュボードの情報がどのように更新されるかを見ていきます。

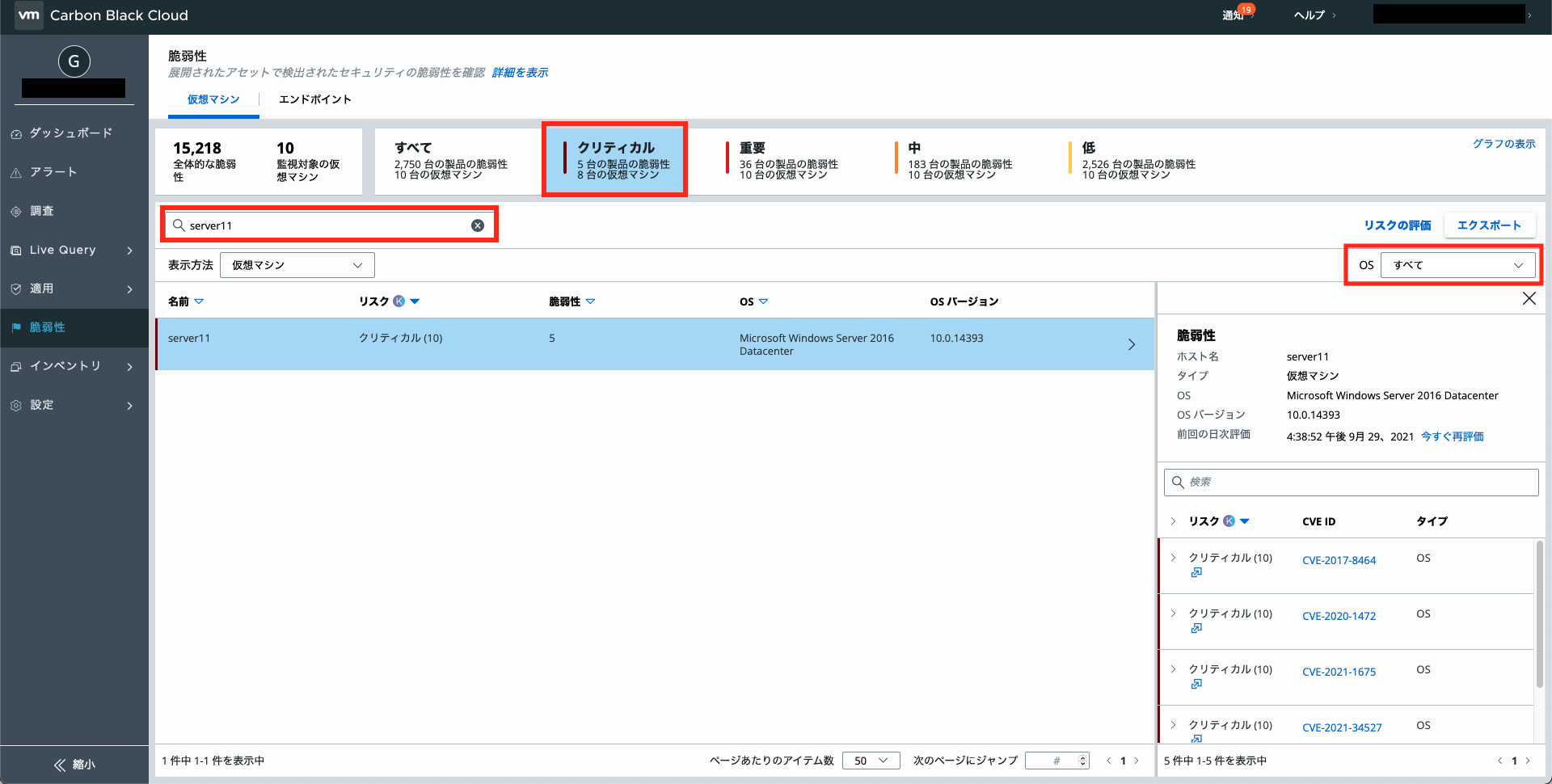

今回は「server11」という名前の仮想マシンを対象にして、OSをインストールした直後のセキュリティパッチを適用していない状態から、最新のセキュリティパッチを適用した状態へすることで脆弱性ダッシュボードに表示される脆弱性の数が減少することを確認します。

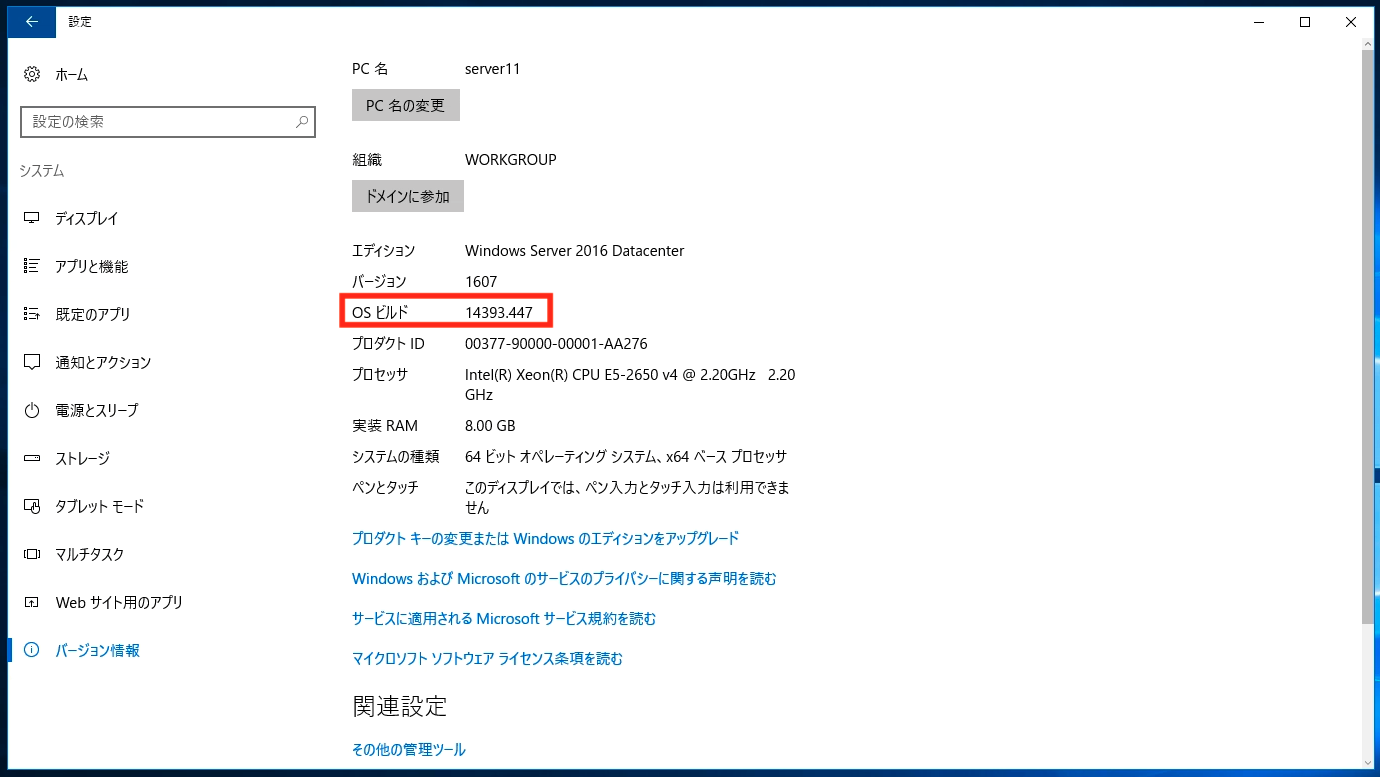

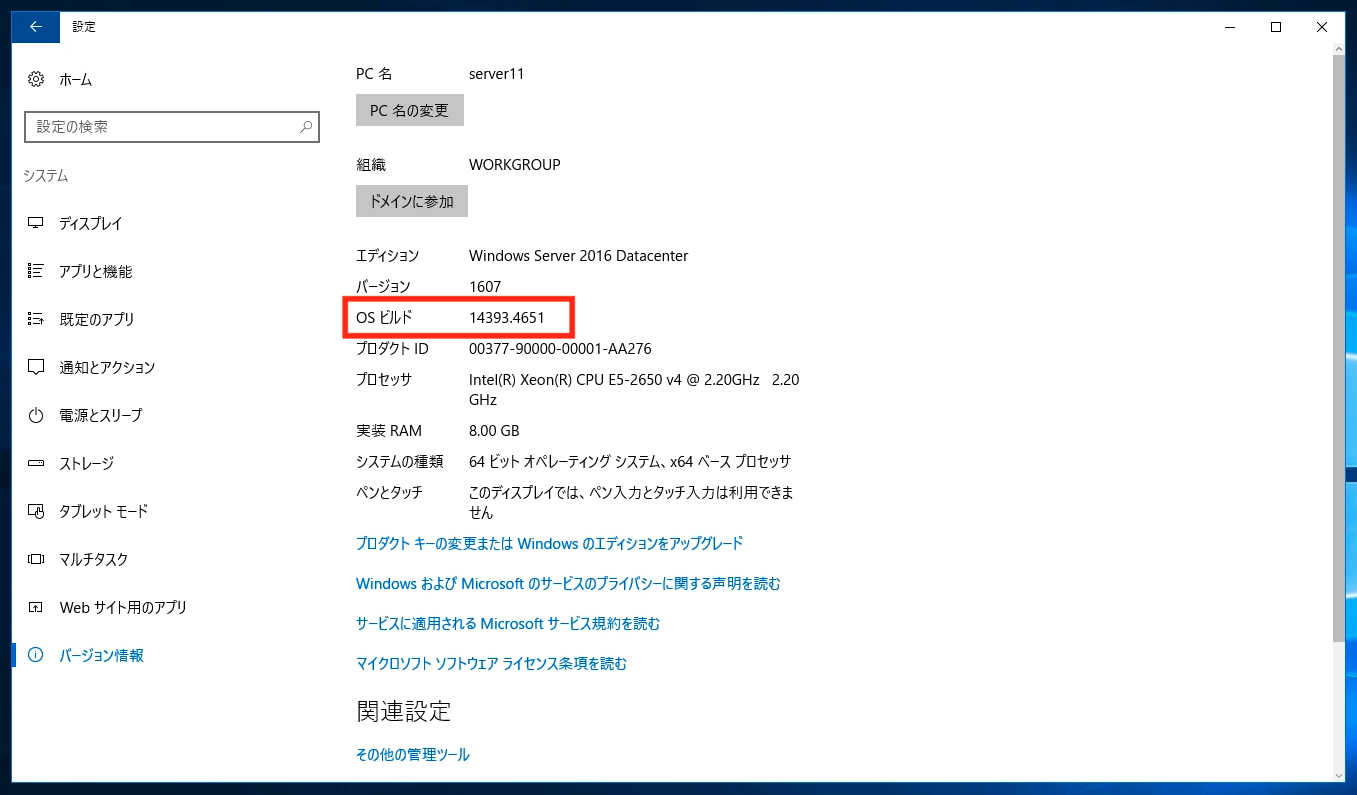

まずは、インストール直後のOSビルドを確認します。この時点では以下のようにWindows Server 2016のOSビルドは「14393.447」となっており、このOSビルドは2016年11月8日にリリースされた古いものです。

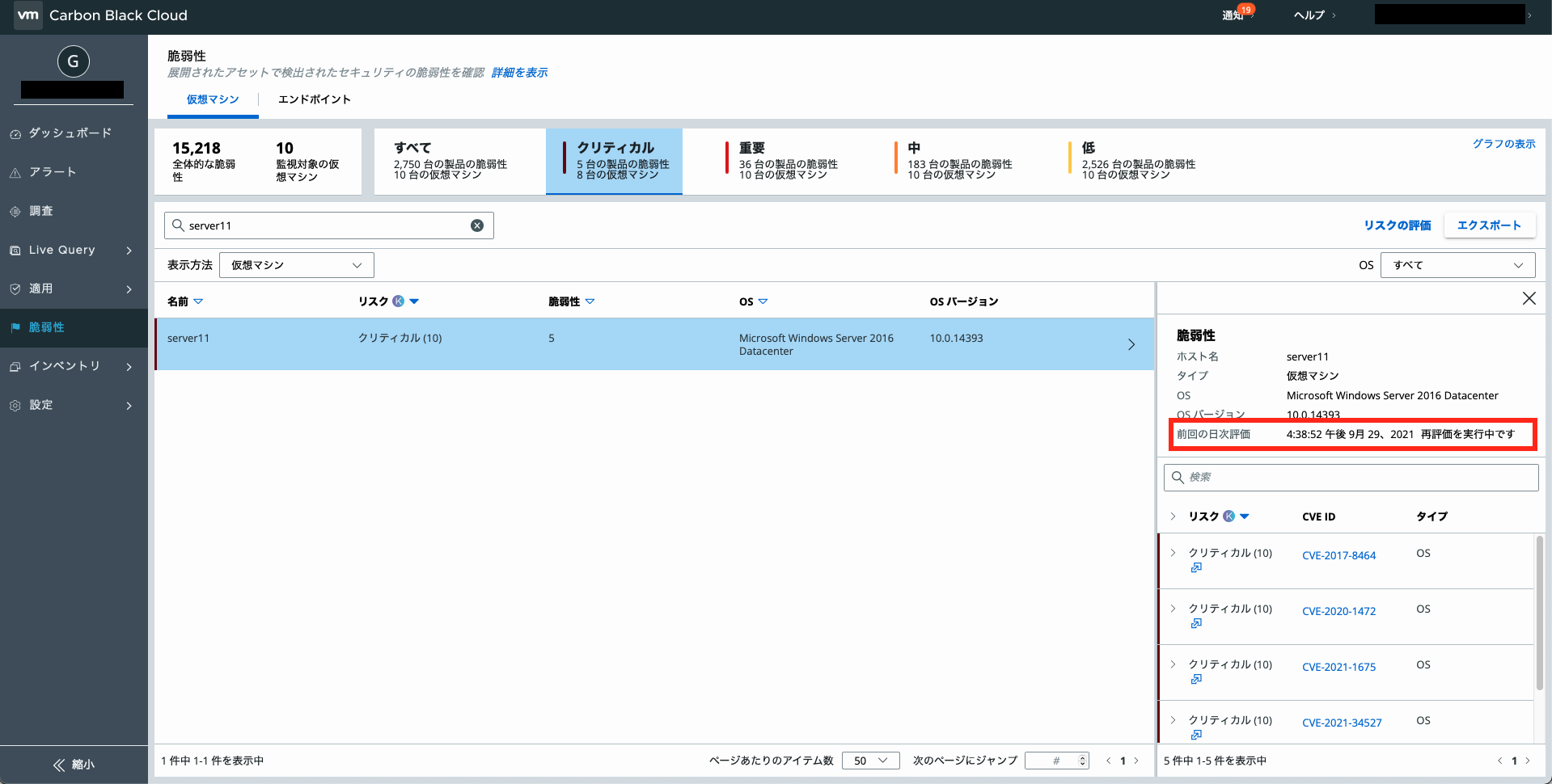

現時点では、脆弱性ダッシュボードで「server11」と検索し、脆弱性情報を確認するとOSに関連する5つのクリティカルな脆弱性があることがわかります。今回は、OSのセキュリティパッチを適用することで、これらのクリティカルな脆弱性がなくなることを確認していきます。

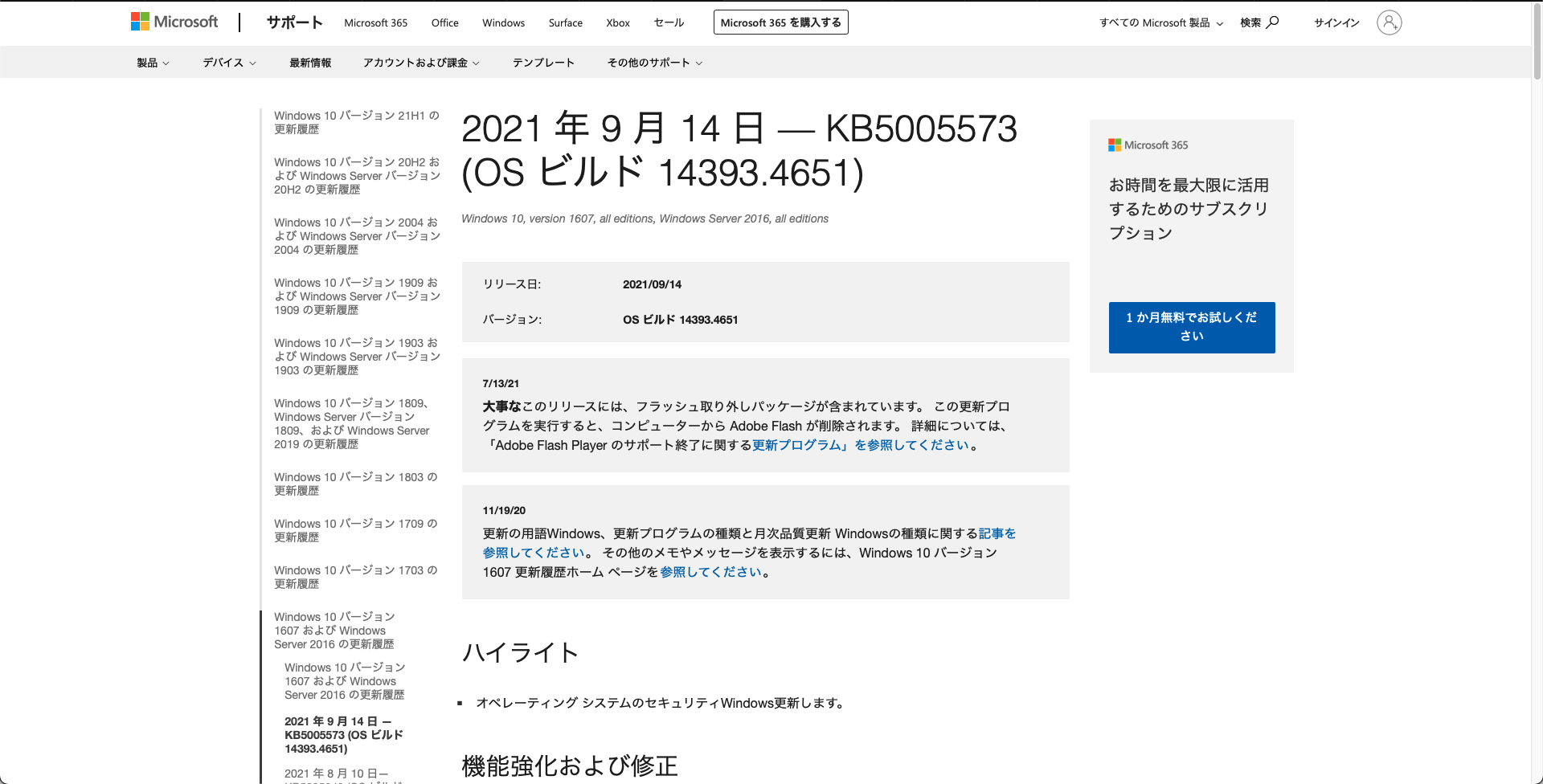

いずれのクリティカルな脆弱性でも共通してOSビルド「14393.4651」を適用するようにリソースが提供されていたため、以下のように「server11」に適用しました。なお、Windows Server 2016 OSビルド「14393.4651」は2021年9月14日にリリースされたものです。

この時点では、24時間間隔の自動更新がされていないため、脆弱性ダッシュボードに表示されている情報に変化は見られません。「server11」の脆弱性情報を今すぐ確認するために以下のように「今すぐ再評価」を実行します。

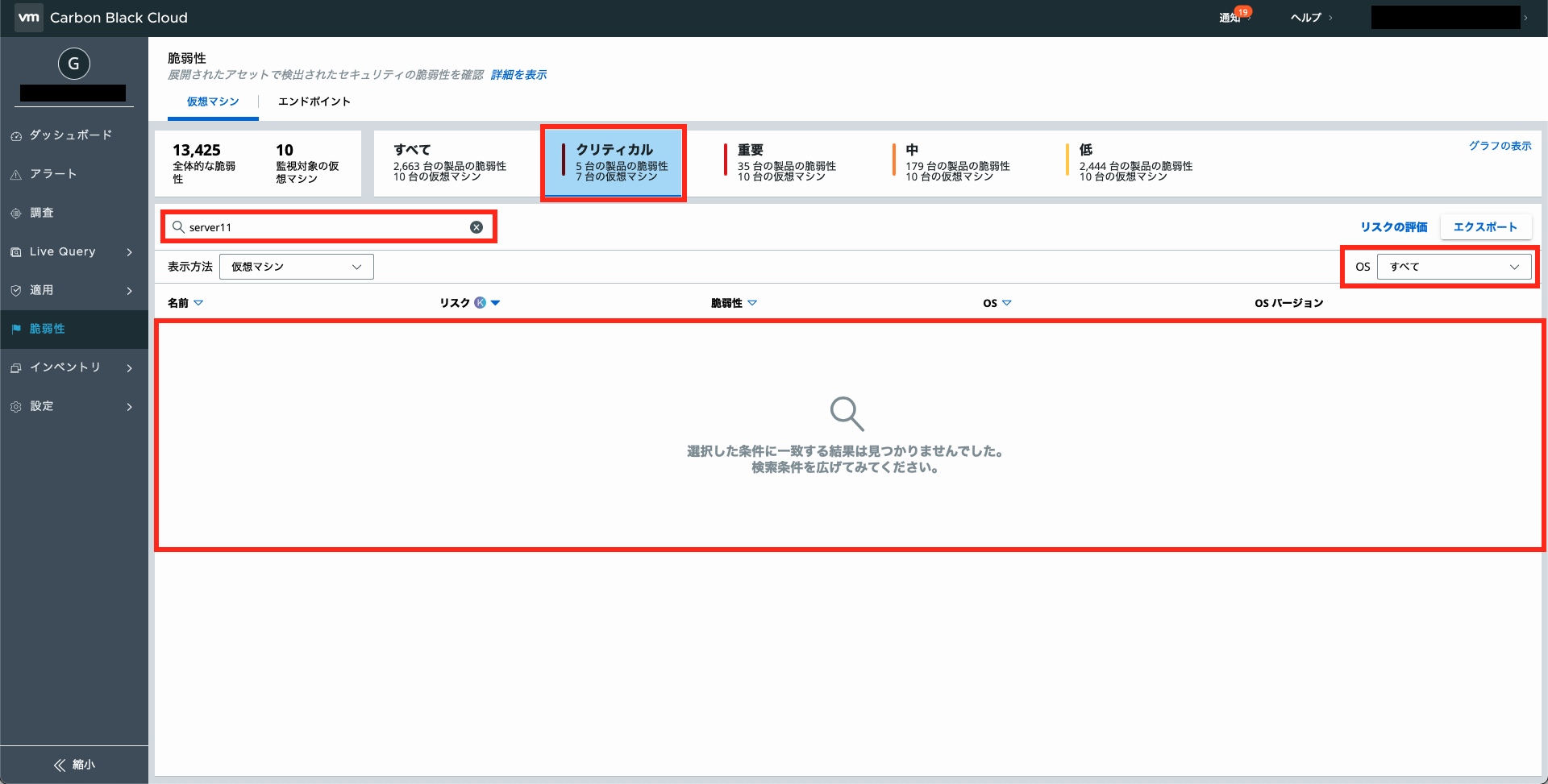

再評価が完了すると、以下のように脆弱性ダッシュボードの情報が更新され、「server11」のOSに関連する5つのクリティカルな脆弱性がなくなっていることが確認できます。

このように、Carbon Black CloudではOSにCarbon Black Sensorをインストールした直後から脆弱性を検出し、提供されるリソースに沿って対応することで脆弱性を修正することができます。また、修正が完了した脆弱性についてはダッシュボードに表示されなくなるため、環境に残っている脆弱性のみを把握しやすい作りとなっています。

今回はCBCコンソールからの対処例をご紹介しましたが、Carbon Black Cloud Workload (CBCW) であれば全く同じ情報をvSpehre Clientから確認することが可能であるため、インフラ管理者が新しく仮想マシンを立てるデプロイプロセスの中で、Carbon Black Sensorをインストールするだけで容易に脆弱性を把握し対処することが可能になります。

さいごに

組織においては攻撃者からの防御が最優先に考慮されがちですが、どれだけ強固な防御機能を利用していたとしても、脆弱性が残っていては容易に攻撃者による不正アクセスやサイバーセキュリティ侵害を許すことになります。そのため、自身が管理している環境の脆弱性を把握しておくことは組織のサイバーセキュリティにおいて防御と同じように重要な要素です。

今回ご紹介したようにCarbon Black Cloudでは常に最新の環境情報を取得した上で組織における "継続的" な脆弱性管理を実現することが可能です。脆弱性管理ができる製品はCarbon Black Cloudに限らず存在しますが、脆弱性管理のみに特化した専用機や、脆弱性管理のために専用のエージェントをインストールする必要がある製品など、導入へのハードルが高い印象があります。Carbon Black Cloudはシングルエージェントの製品であり、強固なNGAV機能や業界トップのEDR機能を利用しているのと同じエージェントで脆弱性管理を利用することができるため、この気軽さも製品の魅力の一つだと言えるのではないでしょうか。

関連する記事はこちら

著者紹介

SB C&S株式会社

ICT事業本部 技術本部 技術統括部

第1技術部 1課

千代田 寛 - Kan Chiyoda -

VMware vExpert