▼はじめに

皆さんこんにちは。SB C&S 宮尾です。今回はZTNAに関してのブログとなります。

ZTNAはテレワーク需要が高まっている昨今、注目されている技術です。

本記事ではSymantecのZTNA製品であるSymantec Secure Access Cloud(SAC)についてNIST SP800 207ゼロトラスト・アーキテクチャー、基本的な考え方の7つの原則に基づき、ゼロトラストとして提供できる機能についてご紹介いたします。

NIST SP800 207ゼロトラスト・アーキテクチャーにおける基本的な7つの原則についてはコチラの記事をご確認ください。

バズワード「ゼロトラスト」を読み解く①~NIST SP800 207まとめ~

▼Symantec Secure Access Cloud(SAC)

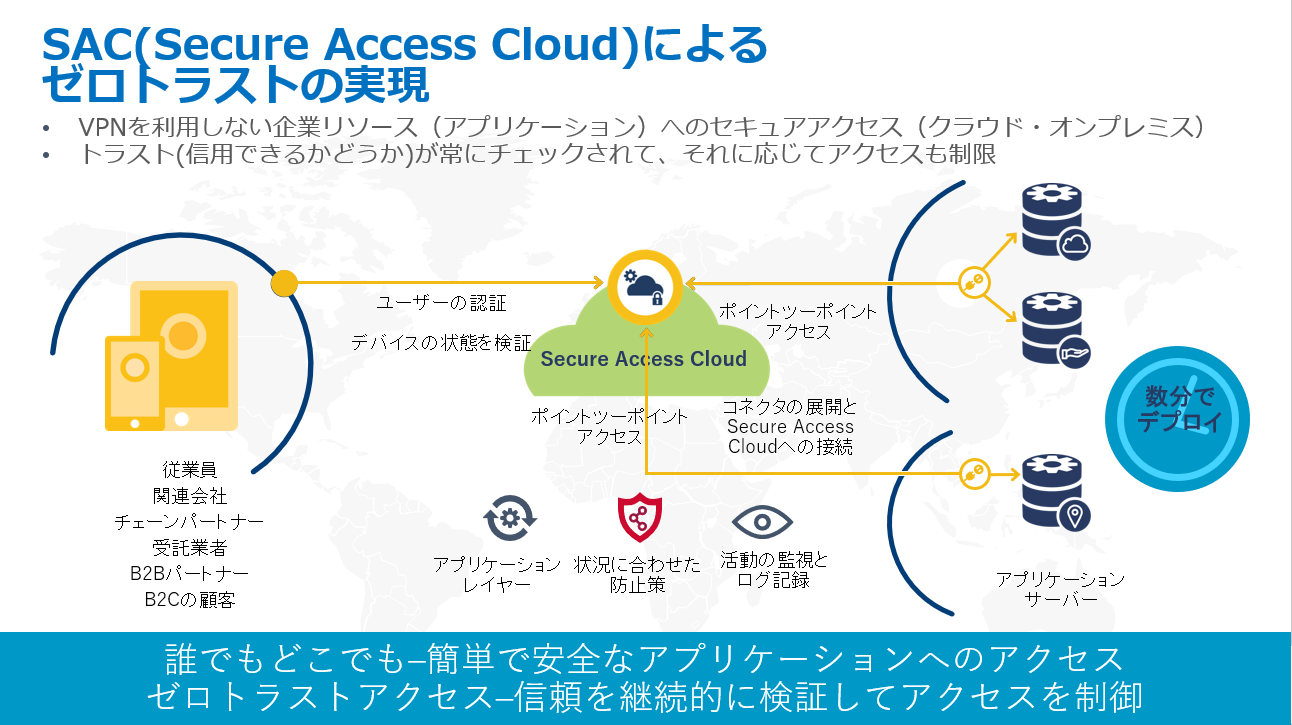

そもそもSymantecの提供するZTNA製品であるSecure Access Cloud(SAC)とは何か紹介いたします。

Secure Access Cloud(SAC)はすべてのユーザー、すべてのデバイス、すべての企業リソースを対象としたZTNA製品となります。従来の情報資産のアクセス方法であるVPNを使った接続方法とは異なり、

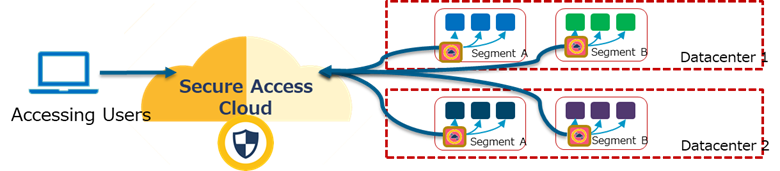

情報資産のセグメント間にコネクタを形成して、ユーザーとコネクタ経由の間接的な接続を実施いたします。

この方法により接続先の情報資産への不要な接続性を遮断し、ゼロトラスト通信を提供します。

その他SACの特徴としては、以下2点あげられます。

・専用エージェント不要

ー会社支給のPC以外からも簡単に利用可能(協力会社の社員など)

ーブラウザやリモートデスクトップなど、通常利用するアプリケーションを利用可能

ーエージェント不要のためその他のエージェントソフトとの共存問題が起こりにくい

・Reverse Proxy型

-認証完了後もアクセスログの記録や制御、緻密な制御が可能

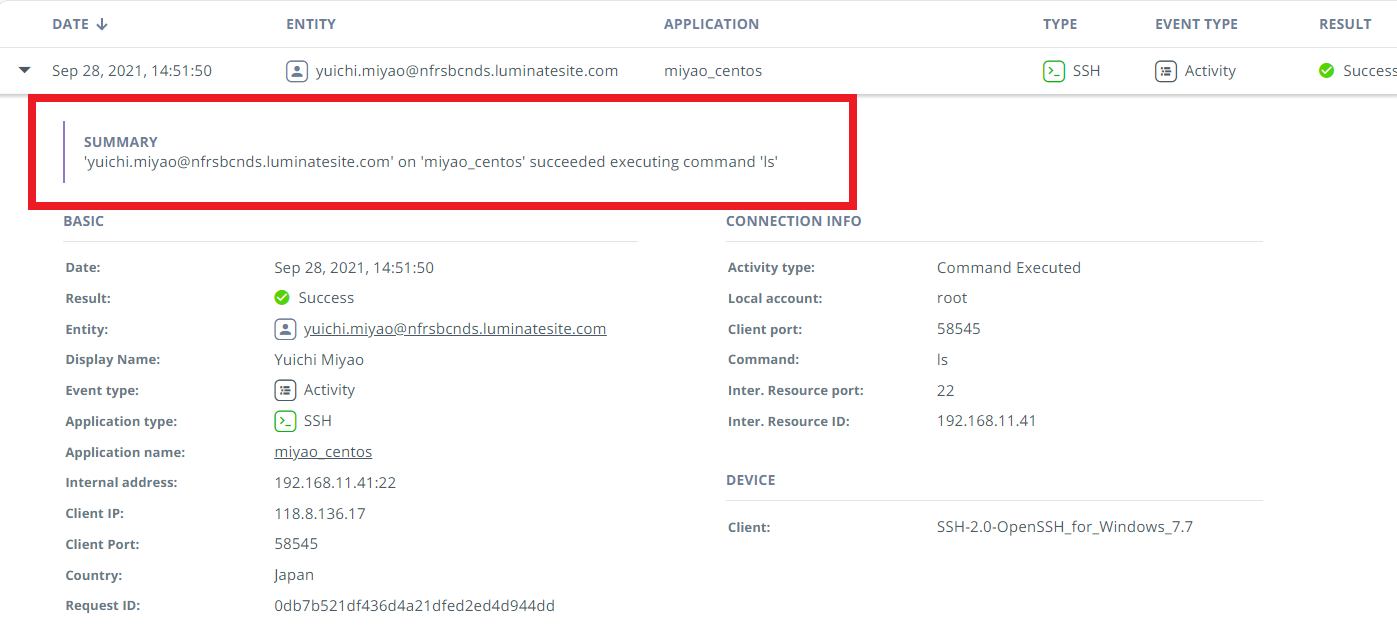

-SSH経由で実行したコマンド(例:sudo,shutdown...etc)のログや制御が可能

▼SACのゼロトラスト実現範囲

早速、7つの原則からSACのゼロトラスト実現範囲についてご紹介いたします。

・1.すべてのデータソースとコンピューティングサービスをリソースと見なす

前述のSACの説明にあった通り、SACはすべてのデータリソースや端末に対してゼロトラストアクセスを提供いたします。

端末についてはエージェントレスで利用可能であるため、自社PCの他に協力会社用のPCやモバイルもリソースに対してアクセスが可能です。

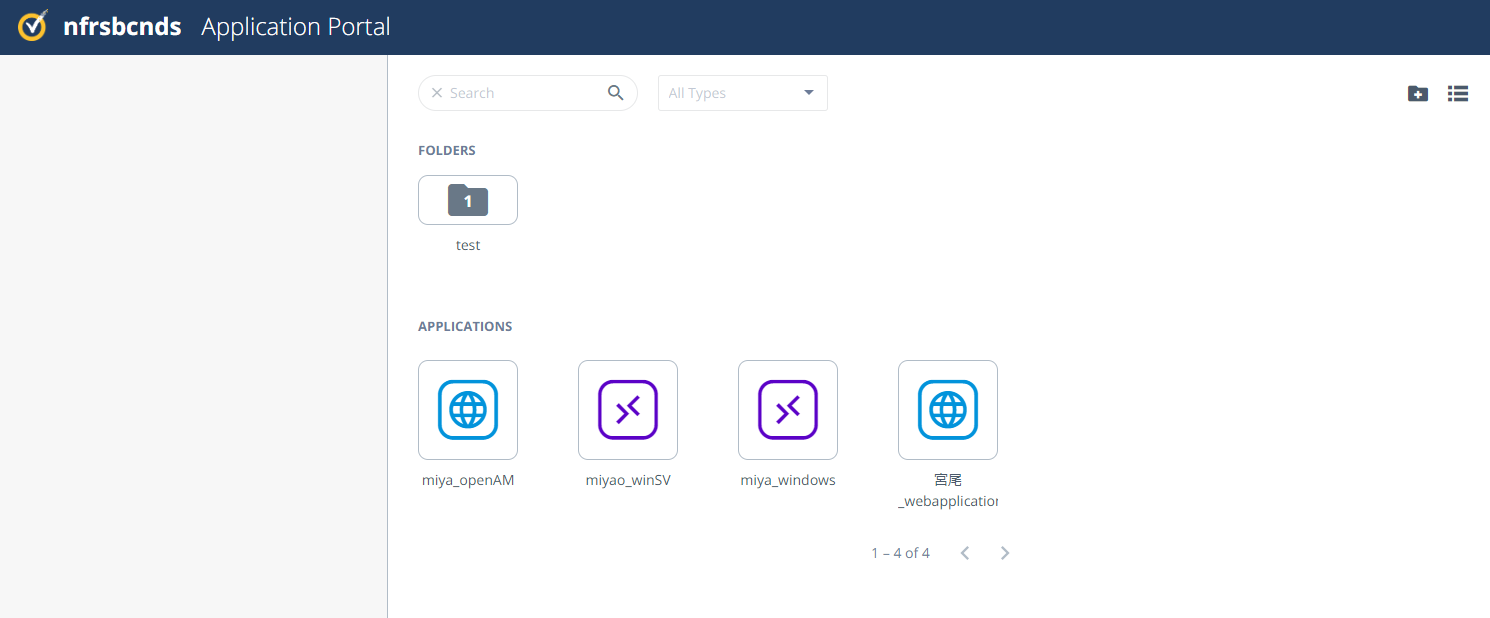

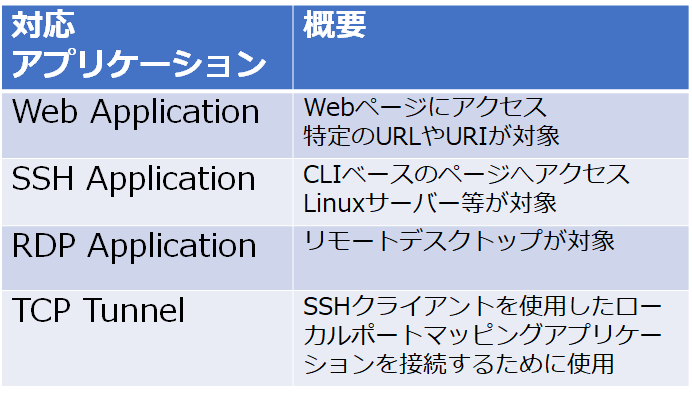

また、SACはアプリケーションベースでアクセスいたします。リソースにアクセス際に利用する一般的なアプリケーションは対応しております。

こちらがSACを経由してリソースへアクセスする画面となります。

・2.ネットワークの場所に関係なく、すべての通信が確保する

今まではネットワークの境界を内と外で分け境界内、社内は信頼し外部へのアクセスに対して境界型、ゲートウェイで守ってきました。

しかし、昨今のテレワークやリソースのクラウドシフトによりネットワークの境界が消失しつつあります。本要件では境界内、境界外と関係なくすべての通信を信頼せずに保護対象としましょうとする要件となります。

ニューノーマルな働き方に対してこの考え方が適しているのだと思います。

SACでは、SaaS型の製品で端末とリソース間の中央に介在にしてサーバー、アプリケーションのサーバに接続する接続時も接続中もすべての接続を信頼せず検証するというものを行っております。

お客様への導入はアプリケーションサーバーにコネクタと呼ばれるDockerのコマンドを実行いただくだけで構成が完了します。

簡単な物理サーバーや仮想サーバーにLinuxサーバをたてていただいてそこにDockerをインストール、インストール後にコマンドを実行いただくだけで、導入できます。

これにより、ユーザーはSAC内が認可したアプリケーションにのみアクセスが可能です。かつアクセス後もデバイスや時間、ユーザーをポーリングしながら監視しています。

・3.企業リソースへのアクセスはセッション単位で付与する

SACでは、各リソース単位で管理者が認められたアプリケーションにのみアクセスを提供いたします。また、アプリケーションにアクセスした際も各セッションに対して以下ポリシーで設定された項目を監視しており、ポリシー違反したセッションに対してはアクセスを遮断いたします。

・ユーザー:SAMLやAzure ADで連携したデバイス、SACで設定したユーザー

・ロケーション:接続元の国

・時間:アクセス可能な時間を管理者で設定可能

・デバイス:デバイス証明書、他Symantec製品連携で許可したデバイス

また、前述の概要で記載した通りアプリケーション単位でリソースにアクセスいたします。アプリケーションは下記アプリケーションに対応しており用途に合わせて利用可能です。

また、アクセス単位のポリシー制御ではアプリケーションに対してユーザー、デバイス、ロケーション、時間でポリシーを設定する事が可能です。

例えば、特定のユーザーに対して業務時間内のみWebサーバーへアクセスするといったポリシー制御が可能です。

・4.リソースへのアクセスは動的ポリシーにより決定する

・5.すべての資産の整合性とセキュリティ動作を監視し、測定する

どんなネットワークからいつアクセスしようとしているかなどのアクセス制御を行う要件について、SACはリソースへアクセスする際は「・3.企業リソースへのアクセスはセッション単位で付与する」で記載したユーザー、デバイス、ロケーション、時間でポリシーを設定します。

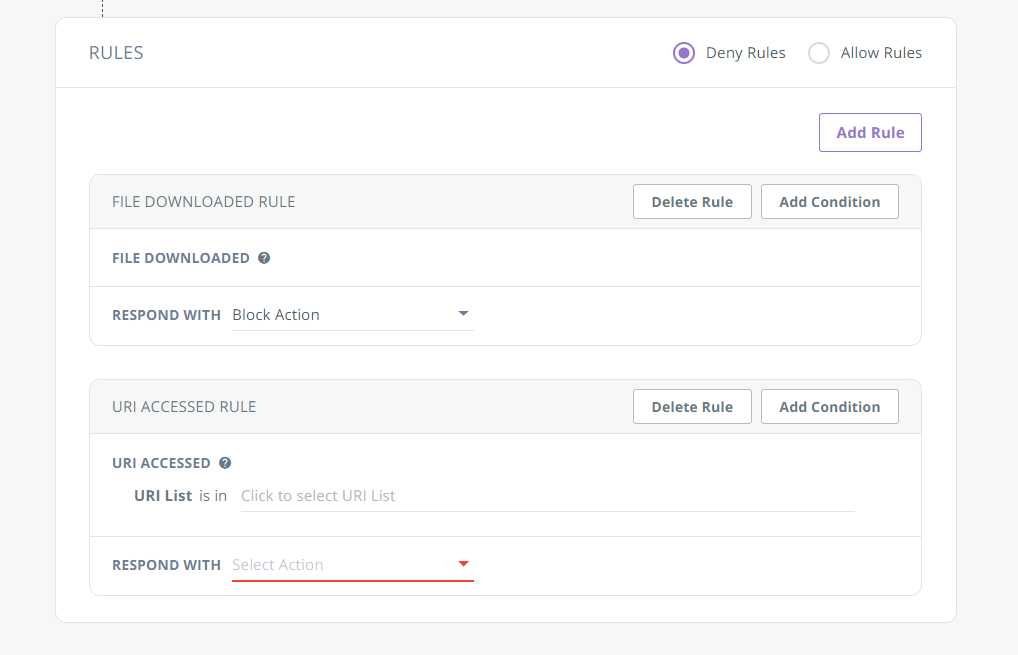

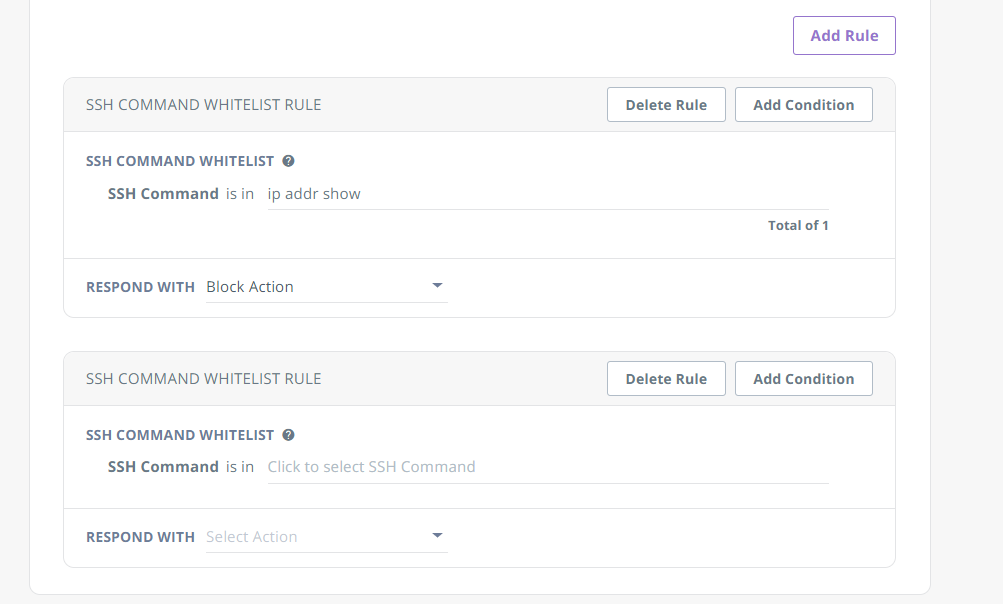

その他に、Windowsであれば接続中に発生するダウンロード処理のブロックや特定のURLやURIのアクセスのブロックといったポリシー設定が可能です。Linuxであればコマンドレベルでブロックするコマンドを制御することが可能です。

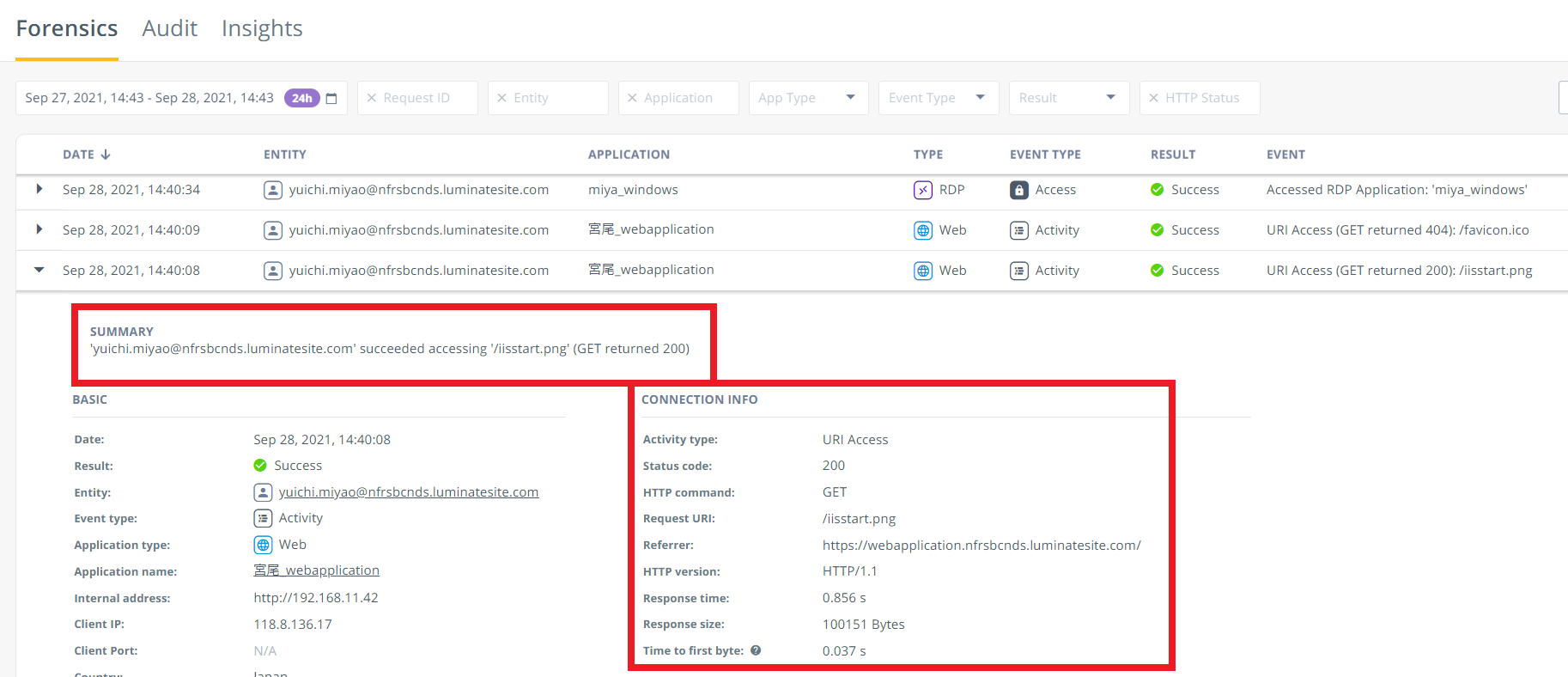

アクセスしているリソースに対してコマンドの動作やWebであればHTTP通信のやりとりも動作を監視しています。

〇Windows系ポリシー画面

〇Linux系ポリシー画面

・6.すべてのリソースの認証認可を動的に、アクセスの前に厳格に実施する

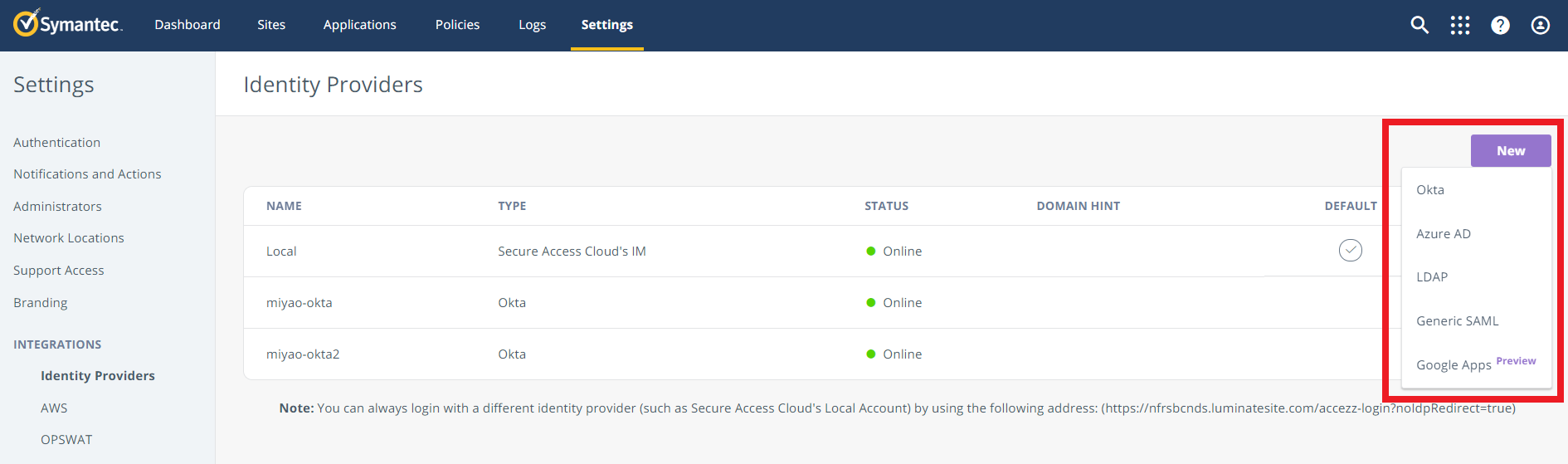

SACは多要素認証としてSAML、AzureAD、LDAP、Google Workspaceに対応しております。

現在利用している環境に対してシームレスに導入が可能です。

・7.可能な限り多くの情報を収集しセキュリティの改善に利用する

資産、ネットワークなど様々な情報を収集し監視、測定することで既存のポリシーを改善しましょうという原則です。

SACは監視部分をはログで確認可能です。

情報監視についても前述で記載した接続時や接続中にユーザー、デバイス、時間で監視し、ポリシー違反したアクセスには遮断いたします。

▼まとめ

いかがでしたでしょうか。SACを7つの原則として機能ご紹介いたしましたが、改めて特徴としては以下となります。

・SaaS型で提供

・エージェントレスで利用可能

・アプリケーションベースでリソースへアクセス

・ポーリングしながらデバイスやユーザー等のポリシーで監視する

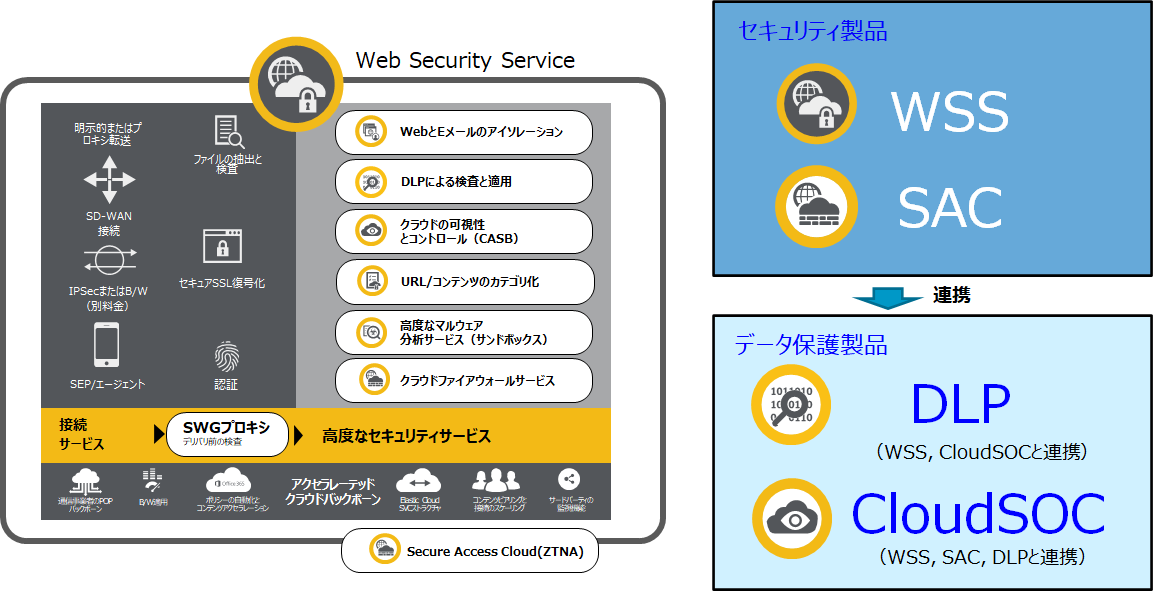

また、SymantecはZTNAとしてSACを提供しておりますがその他SASEのコンポーネントとしてセキュアWeb GWの製品であるWSSを中心に幅広い機能を1ベンダーで提供しております。

SASE導入にあたり、Symantecもぜひご検討ください!!

他のおすすめ記事はこちら!

著者紹介

SB C&S株式会社

技術統括部 第2技術部 2課

宮尾 優一