このブログでは、VMworld 2021で発表されたネットワークやセキュリティに関連する情報をご紹介します。

VMworld 2021のネットワーク/セキュリティ領域は例年に比較すると新情報が少ない年となりました。

2018年からネットワークビジョンとして提唱されている「Virtual Cloud Network」に必要なピースを揃えていくように、2017年にはVeloCloud、2019年にはAvi NetworksやVeriflow、2020年にはNyansaやLastlineといった企業を買収し、その技術に関連する新情報をVMworldで発表してきたVMwareですが、今年の静けさはまるでそのピースが揃ったことを暗示しているようでした。

2019年にCarbon Blackを買収して以来、セキュリティビジョンとして提唱されてきた「Intrinsic Security」は、その意味を体現するかのように目立つ形でのメッセージが減りました。しかし、マルチクラウド、モダンアプリケーション、Anywhere Workspaceといった全ての領域でセキュリティの話題が挙がったことは、VMwareの提供する製品には"当然のように"セキュリティが組み込まれていることをアピールしているのだと感じました。そのため、多岐にわたる製品群を持つVMwareですが、イベント全体を通してセキュリティベンダーの顔が板についてきたような印象を受けました。

NSX ATPによるタップレスNTA/NDR

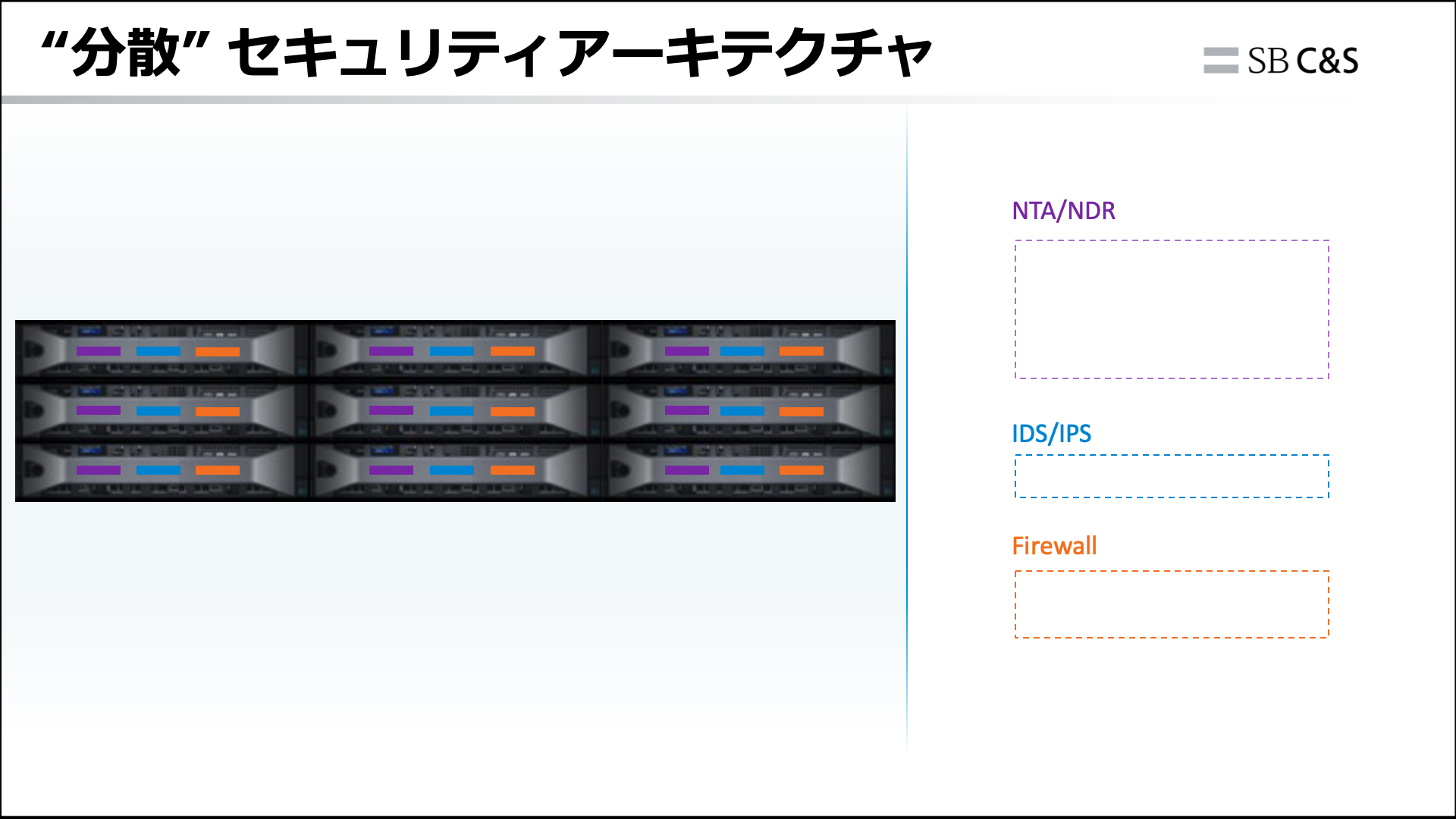

NSX Advanced Threat Prevention(以下、NSX ATP)は機械学習を利用して高度な脅威の特定やトラフィック保護を実現する製品で、クラウドサンドボックス、NTA(Network Traffic Analysis)、NDR(Network Detection and Response)といった機能を有します。VMworld 2020にて発表された製品ですが、近日リリース予定のNSX-T 3.2で実装が予定されています。VMwareはすでにデータセンターのEast-Westセキュリティを強化する分散ファイアウォールや分散IDS/IPSを提供しておりますが、NSX ATPもそれらと同じくハイパーバイザーレイヤーで動作するソフトウェア製品となります。

Darktrace、Cisco、ExtraHopといったNDRベンダーの多くは物理アプライアンスで製品を提供しており、データセンターにおけるコアスイッチのミラーポートに機器を接続することでトラフィックを受動収集する仕組みとなっています。仮想環境への対応については仮想アプライアンスの提供までに限定されることがほとんどで、NSX ATPのようにタップレス(トラフィックのミラーリングが不要)での実装は他社には無い特徴といえます。ファイアウォールによるセグメンテーション、シグネチャベースのIDS/IPS、未知の脅威も分析して検知するNTA/NDRをワークロードに近い位置で分散配置できることがVMwareの強みとなってくることでしょう。

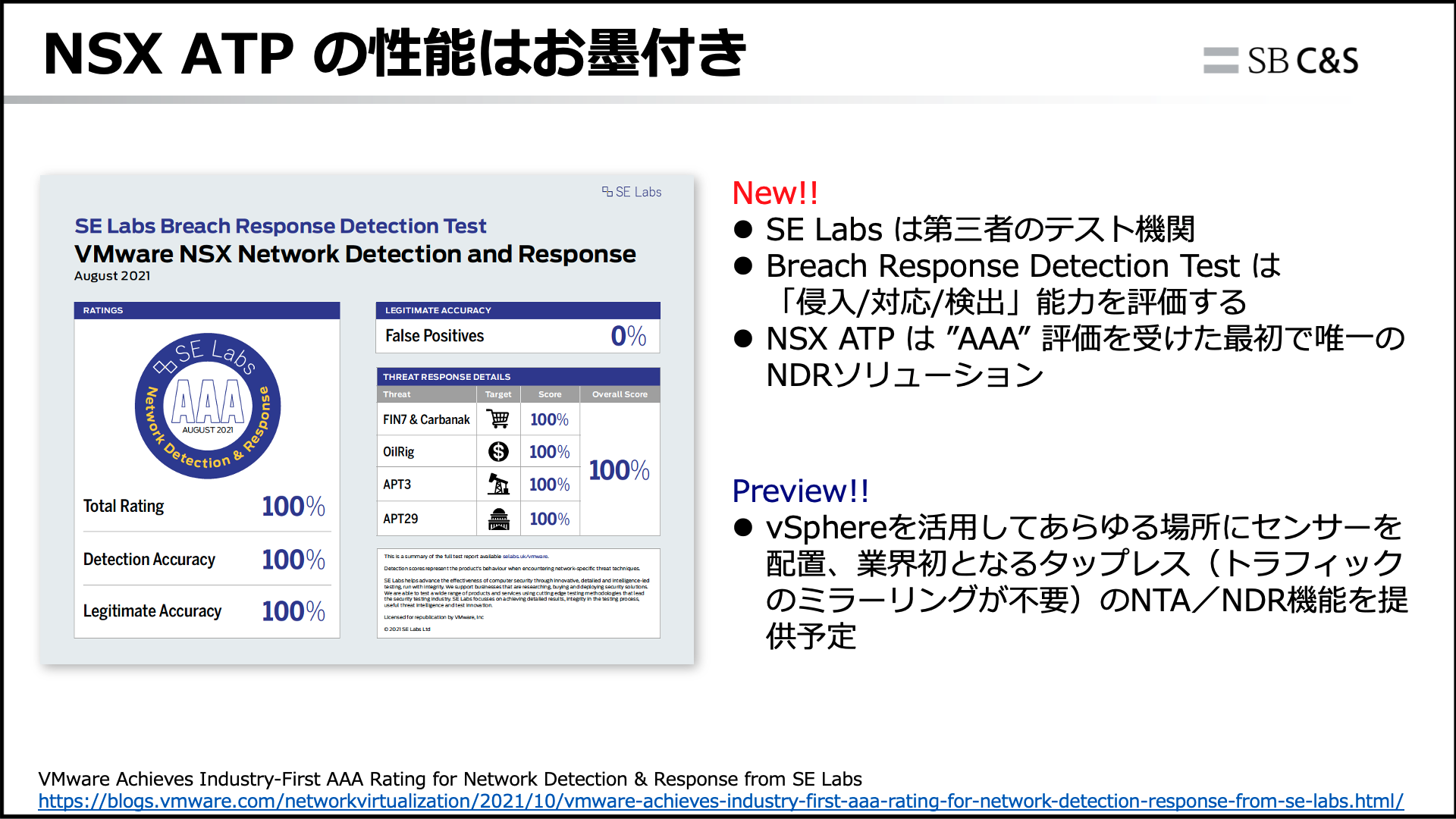

比較的若い製品であるため性能を懸念される声もあるかもしれませんが、第三者機関によるセキュリティ能力を評価するテスト結果では"AAA"の評価を獲得しており、NDRの高い実力値を証明しています。テストにおいては特定の産業に多くみられる脅威にも適切に対処できる結果を出しているため、性能を判断する際の参考になるのではないでしょうか。

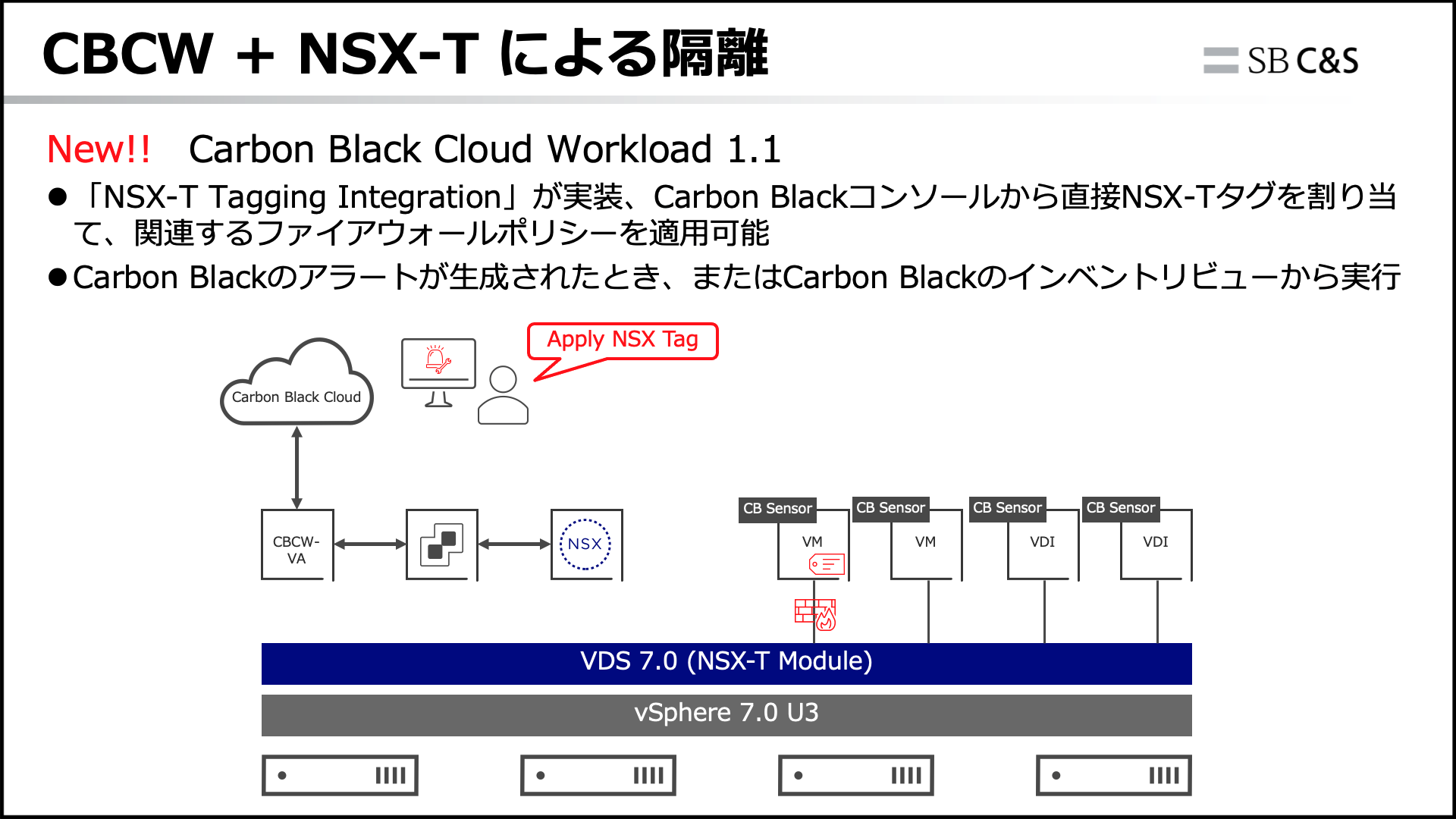

Carbon Black Cloud WorkloadとNSX-Tタグの統合

2021年10月14日にリリースされたCarbon Black Cloud Workload 1.1の新機能で「NSX-Tタグの統合」が発表されました(NSX-Tのバージョンは3.1.3以降が必要です)。Carbon Blackコンソールから直接NSX-Tタグを割り当てることが可能となり、タグに関連するファイアウォールポリシーが適用されることで仮想マシンを分散ファイアウォールによって隔離状態にすることが可能です。一見すると日本国内で需要のある自動隔離に対応したように見えますが、現状はユーザーが手動でNSX-Tタグを割り当てる必要があるため、アラートをトリガーに仮想マシンを自動隔離できるのかはこれから製品の動作を確認していく必要があります。

「NSX-Tタグの統合」機能を有効化するにはCarbon Black Cloud Workload Virtual Appliance(以下、CBCW-VA)に追加の設定が必要となります、CBCW-VAと連携しているvCenter ServerがNSX-Tのコンピュートマネージャとして登録されている場合、CBCW-VAの登録画面で対象のNSX-Tをプルダウンから選択して登録することが可能です。なお、NSX-Tの登録プロセスには以下のオブジェクトの自動作成が含まれており、登録完了後すぐにCarbon Blackコンソール上で「Apply NSX Tag」や「Remove NSX Tag」といったように仮想マシンの隔離や隔離解除を実行できるようになっています。

NSX DFW Policies

- CB-NSX-Custom

- CB-NSX-Isolate

- CB-NSX-Quarantine

NSX Groups

- CB-NSX-Custom-Group

- CB-NSX-Isolate-Group

- CB-NSX-Quarantine-Group

NSX Context Profile

- CB-NSX-Quarantine-Context-Profile

VMware Securityの中核を担うCarbon BlackとNSX-Tの連携ソリューションをご紹介しましたが、今後も連携の領域は広がっていくことでしょう。例えばVMwareが掲げるXDRビジョンではCarbon BlackのEDR機能とNSX ATPのNDR機能を連携させることで脅威検知の向上、アラートの削減、より早急な対応を実現することが見込まれています。このようにCarbon Blackを中心に他のVMware製品との連携ソリューションについては今後もその数を増やすことが予想されるため注目していただきたいポイントとなります。

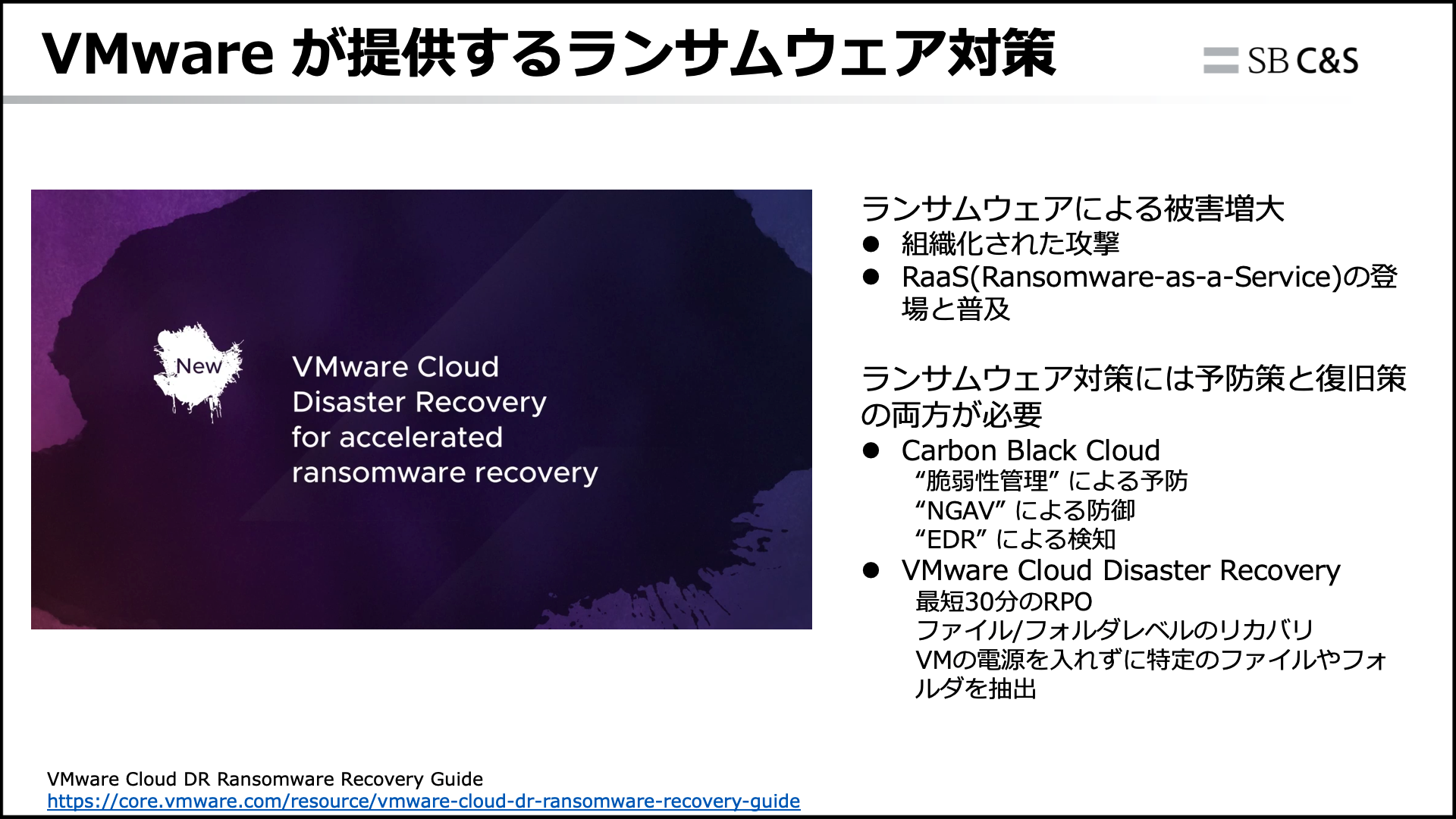

VMware Cloud Disaster Recovery による迅速なランサムウェア復旧

近年、ランサムウェアによる被害は増加傾向にあり、特に2020〜2021年はRaaS(Ransomware-as-a-Service)の登場と普及も相まってその被害が拡大しています。ランサムウェア対策においては予防策だけでなく復旧策も合わせて備えておく必要があり、これまでCarbon Blackによってランサムウェアに対する予防策は実施することが可能でしたが、復旧策となるとバックアップベンダーに相談する必要がありました。そこで今回はVMwareから提供可能な復旧策として「VMware Cloud Disaster Recoveryによる迅速なランサムウェア復旧」ソリューションが発表されたのでご紹介します。

このソリューションはCarbon Blackによる予防策でも防ぎきれなかった場合に備え、VCDRによってファイルやデータの復旧対応を行うことが目的となっています。ランサムウェアによる被害を受けてしまった場合には復旧までの時間が短いほど事業継続リスクや業務継続リスクは減少するため、復旧策においては迅速な復旧が可能であるかがポイントになります。

VCDRは最短30分のRPOを実現し、変更率の高い重要なアプリケーションであっても高頻度でスナップショットを取得することが可能です。また、ランサムウェアの被害にあった際には、復元すべき適切なバージョンやファイルを見つけるまで何度もファイルやデータを抽出するステップを踏むわけですが、そのたびにVMの電源投入やセットアップなどで時間がかかってしまうと全体的なリカバリ時間が増えてしまいます。VCDRではパワーオフの状態でファイルやデータを抽出することが可能なため、全体的なリカバリ時間を最小限に抑えることができます。

このようにVCDRはランサムウェア対策としてのユースケースが新たに提案されました。VMware Cloud DR Ransomware Recovery Guideも公開されたため、興味のある方はぜひ以下のリンクをご確認いただければと思います。

https://core.vmware.com/resource/vmware-cloud-dr-ransomware-recovery-guide

さいごに

データセンターにおいて利用可能なネットワーク/セキュリティ機能を振り返ってみると、Virtual Cloud Networkのビジョン発表以降その数がかなり増えたと感じます。DMZではNSX Advanced Load BalancerのLBやWAF、OSの保護はCarbon BlackのNGAVやEDR、ネットワークの保護はNSX-TやNSX ATPによる分散ファイアウォール、分散IDS/IPS、分散NTA/NDRといったように、パッと思いつくだけでも多くの機能が存在します。もし、これらのフル機能を実際に利用するとなると、気になるのはオーバーヘッドです。様々な機能を使えば使うほど、仮想マシンが自由に使えるリソースは減ってしまいます。

だからこそ、再注目したいのがVMworld 2020で発表されたProject Montereyです。Project MontereyはESXiで動作するネットワーク/セキュリティ機能などの負荷をSmartNICへオフロードできる技術です。SmartNICはIntelやNVIDIAなどプレイヤーも多いため大きなインパクトになることが予想されます。VMworld 2021において大きな進展は見られませんでしたが、様々な機能をソフトウェアで提供しているVMwareとの相性は良いため、Project Montereyの今後には期待したいです。

関連記事はこちら

著者紹介

SB C&S株式会社

ICT事業本部 技術本部 技術統括部

第1技術部 1課

千代田 寛 - Kan Chiyoda -

VMware vExpert