こんにちは。SB C&Sの石井です。

VMware製品のプリセールスSEチームに所属しています。

昨今、様々な業務SaaSアプリが登場しており、複数のSaaSアプリを利用して業務を行っている企業も多くあると思います。SaaSアプリはインターネット経由でどこからでもアクセスできて便利な反面、ID/パスワードの管理が重要となり、運用の手間がかかります。

このような、ID/パスワード管理・運用にはシングルサインオンの仕組みを使うことにより、以下のメリットがあります。

- ユーザーがSaaSアプリケーション毎にID/パスワードを覚える必要がなくなる

- 管理者がSaaSアプリ毎にID/パスワード管理を行う必要がなくなる(ID管理を集約できる)

今回は、SaaSアプリの中でも利用されることが多いMicrosoft 365(Office 365)と、Workspace ONE Accessのシングルサインオン(SSO)連携の方法についてご紹介します。

事前準備

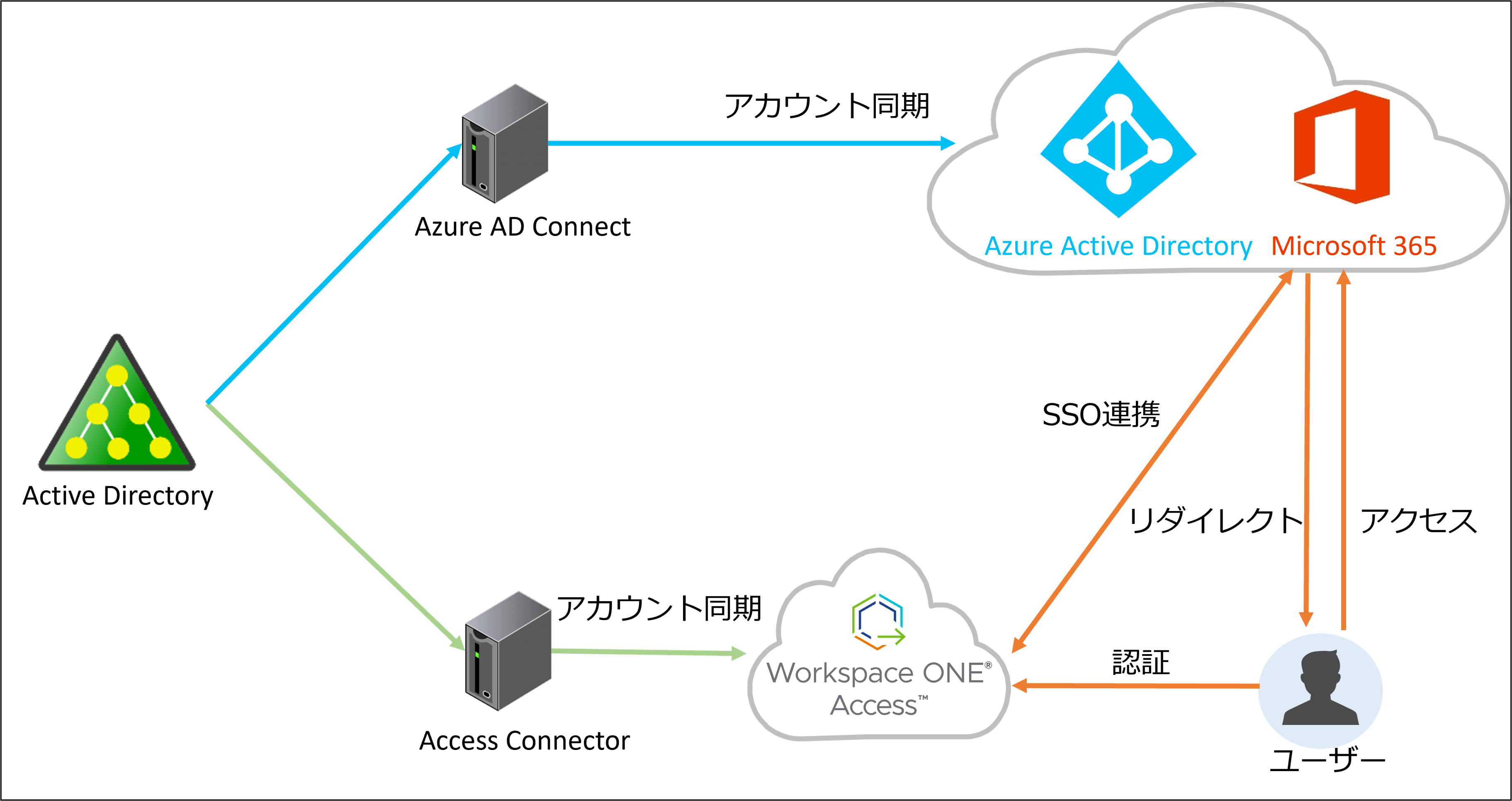

今回使用する環境イメージは、下図になります。

Microsoft 365をWorkspace ONE Access経由でSSO連携設定をするためには以下の準備が必要になります。

- SSO連携設定用の独自ドメインの準備

- Active DirectoryとAzure AD間でアカウント同期

- Active DirectoryとWorkspace ONE Access間でアカウント同期

以上の3点を準備し、Workspace ONE AccessとMicrosoft 365の間でSSO連携設定を行うことで、ユーザーはオンプレミスのActive Directoryで管理しているユーザーアカウントを使用し、SSOでアクセスが可能になります。Microsoft 365では、ユーザー管理を行うためにAzure ADが必要になります。

それでは、上記の環境を構築するための事前準備について紹介します。

独自ドメイン

Workspace ONE AccessとMicrosoft 365をSSO連携するためには、Microsoft 365を準備するだけでなく、独自ドメインが必要となります。これは、Microsoft 365を準備したときに払い出される[○○○.onmicrosoft.com]では、Workspace ONE Accessなどの外部IDプロバイダーと連携したSSOを有効化することができないためです。

準備した独自ドメインをMicrosoft 365に追加する方法は、以下のURLをご確認ください。

https://docs.microsoft.com/ja-jp/microsoft-365/admin/setup/add-domain?view=o365-worldwide

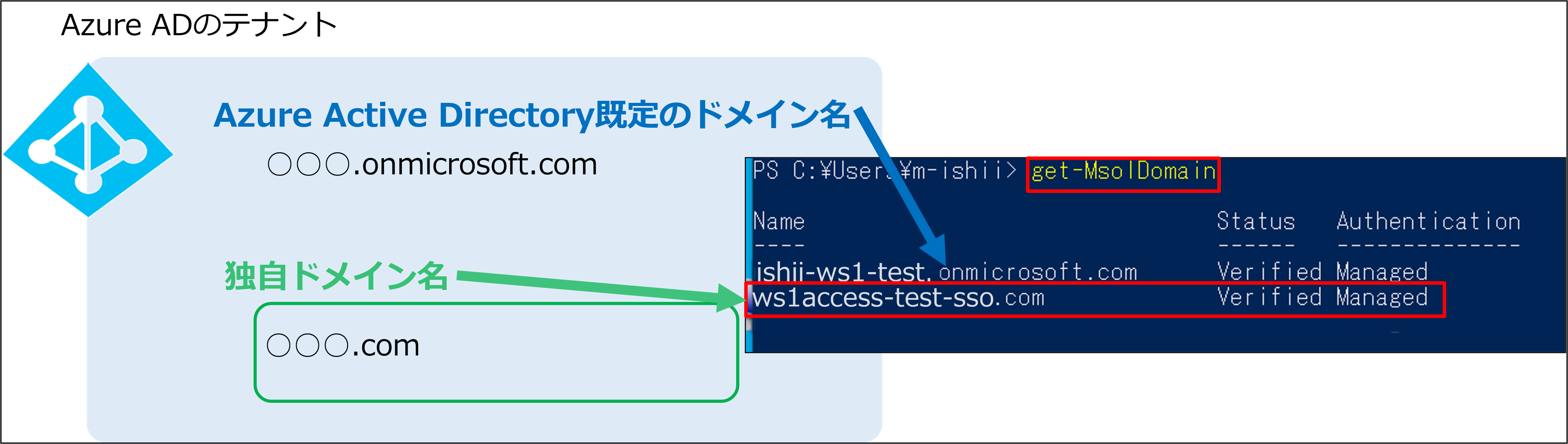

下図は、ドメインの関係になります。Azure ADテナントの中に独自ドメインが所属しているイメージになります。

Azure AD Connect

Active Directoryのユーザー情報をAzure ADと同期するには、Azure AD Connectのインストールが必要になります。同期をすることにより、Active DirectoryユーザーでMicrosoft 365の利用が可能になります。

Azure AD Connectのインストール方法は、以下のURLをご確認ください。

https://docs.microsoft.com/ja-jp/azure/active-directory/hybrid/how-to-connect-install-express

Workspace ONE Access Connector

Active Directoryのユーザー情報をWorkspace ONE Accessと同期するには、Workspace ONE Access Connectorのインストールが必要になります。Workspace ONE Access ConnectorはWindows Server上にインストールする必要があります。

Workspace ONE Access Connectorのインストール方法は、以下のURLをご確認ください。

https://docs.vmware.com/jp/VMware-Workspace-ONE-Access/services/ws1_access_connector_install/GUID-62084B58-850F-4688-BECF-C8EA594C688D.html

事前に準備が必要な独自ドメインやコネクターのご紹介は以上です。

これらの設定が完了していることを前提として、次の章からシングルサインオン(SSO)連携の設定手順をご紹介します。

Workspace ONE Accessの設定

まずは、Workspace ONE Accessの設定を行います。

Workspace ONE AccessのカタログにMicrosoft 365を追加します。

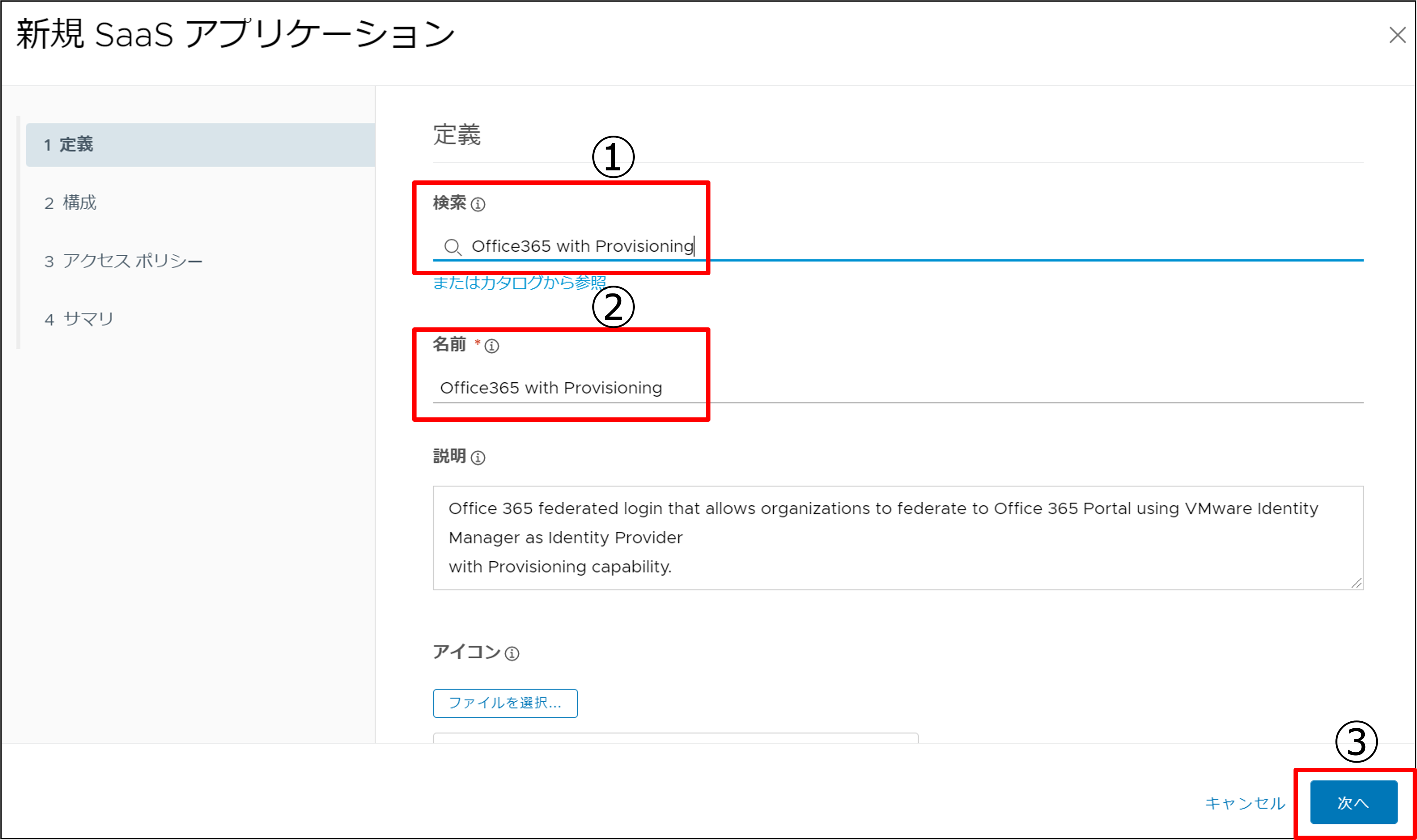

まず、Workspace ONE Accessの管理コンソールから「カタログ」→「新規」の順番にクリックします。

次にアプリケーションの選択をします。検索バーから[Office 365 with Provisioning]を検索し、選択します。任意の名前を入力し、「次へ」をクリックします。ここで入力する名前は、Workspace ONE Accessのポータル画面で表示されるアプリケーションの名前になります。デフォルトでは[Office 365 with Provisioning]になりますが、ユーザーにとって判別しやすい名前を入力することをお勧めします。

アプリケーション パラメーターの設定を追記します。[tenant]名の値にMicrosoft 365のドメイン名を入力します。Microsoft 365のドメイン名とは、最初に払い出された規定ドメインである、[○○○.onmicrosoft.com] の○○○の部分です。続いて[issuer]名の値にWorkspace ONE Accessのテナント名(FQDN)を入力します。「次へ」をクリックします。

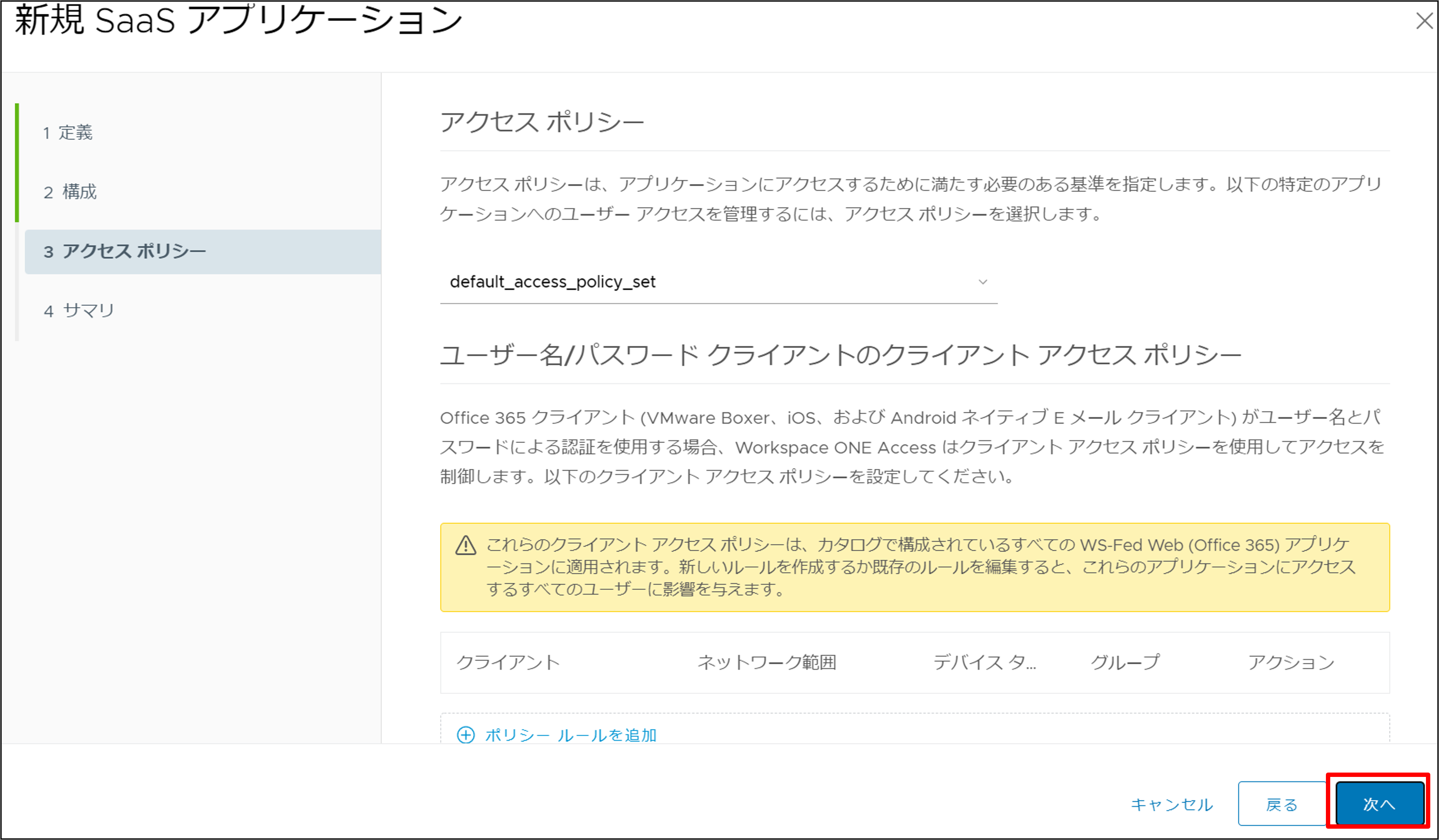

今回は、アクセスポリシーの設定はデフォルトのまま「次へ」をクリックします。アクセスポリシーの設定を変更することで、「Microsoft 365利用時には2要素認証を求める」など、認証時の条件を変更することも可能です。

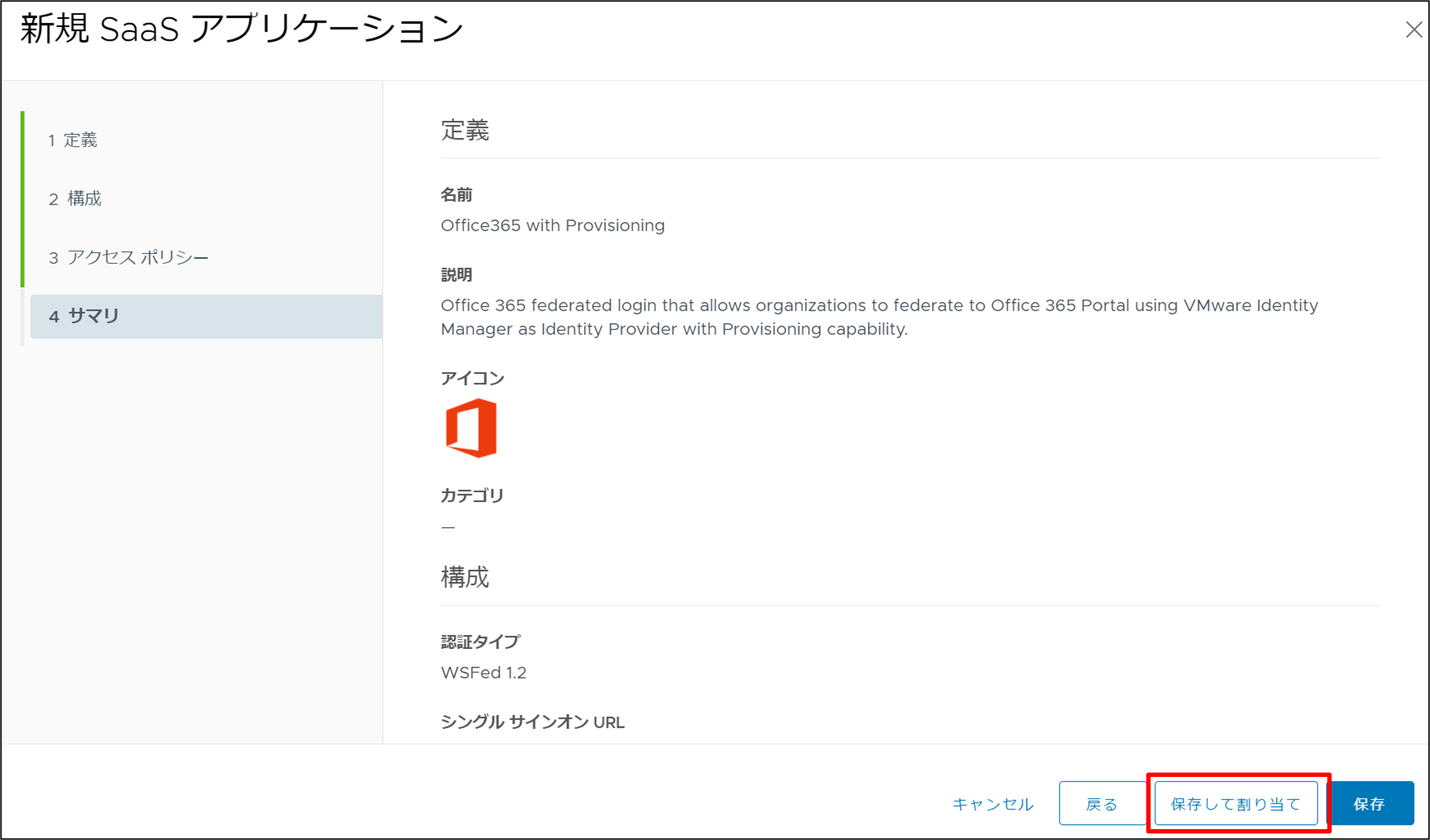

設定した内容を確認し、問題ない場合は「保存して割り当て」をクリックします。Microsoft 365がカタログに登録されます。

次に、Microsoft 365の利用を許可するユーザーにアプリケーションを割り当てます。

ユーザーの割り当てが終了したら、カタログから追加したアプリケーションを確認します。

次に「設定」をクリックします。

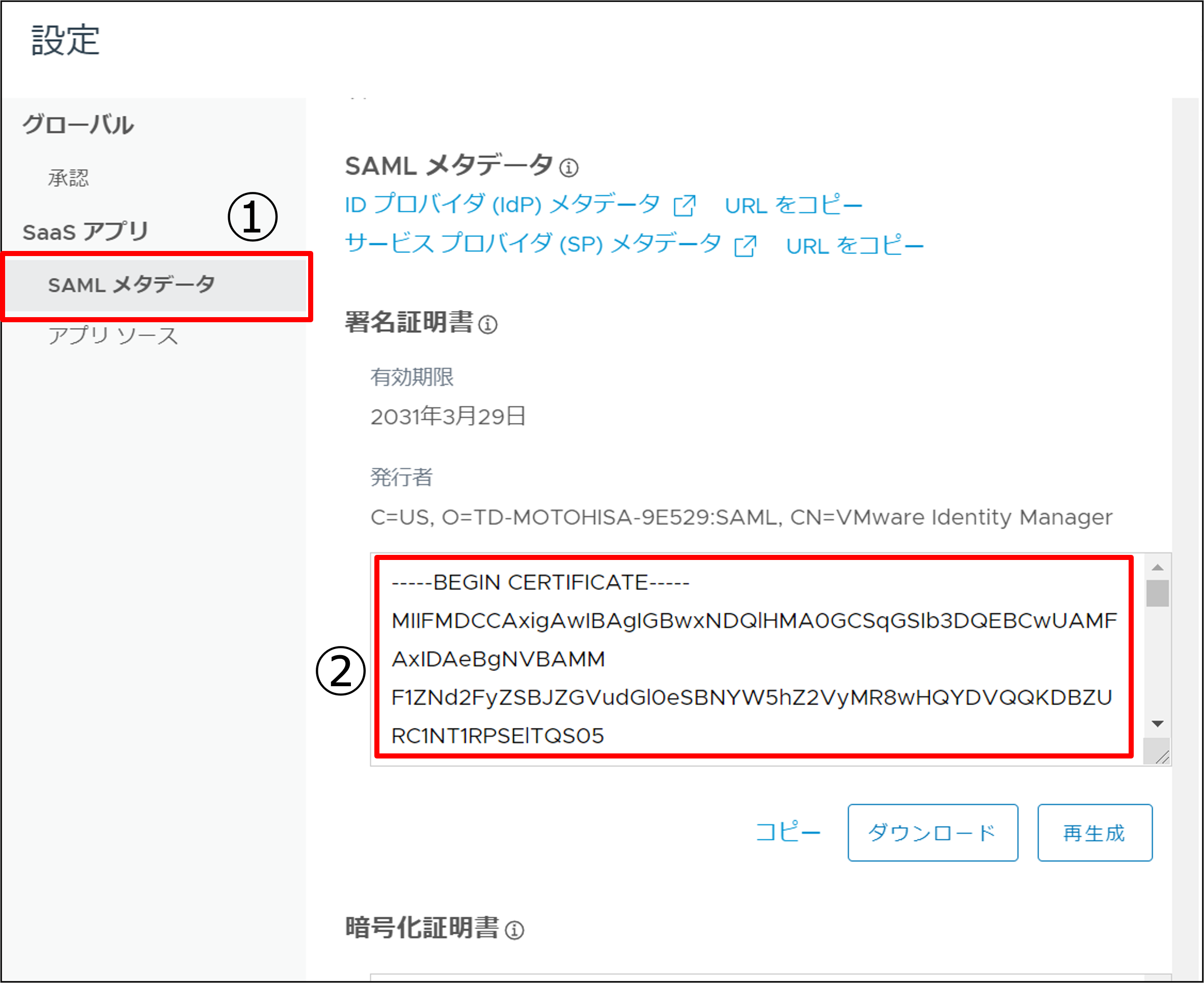

設定の画面で、左ペインの「SAMLメタデータ」をクリックします。[署名証明書]欄の、証明書情報をコピーしておきます。証明書情報は、後ほどMicrosoft 365側の設定で利用します。

以上で、Workspace ONE Access側で行う設定は終了です。

Microsoft 365の設定

次に、Microsoft 365の設定を行います。

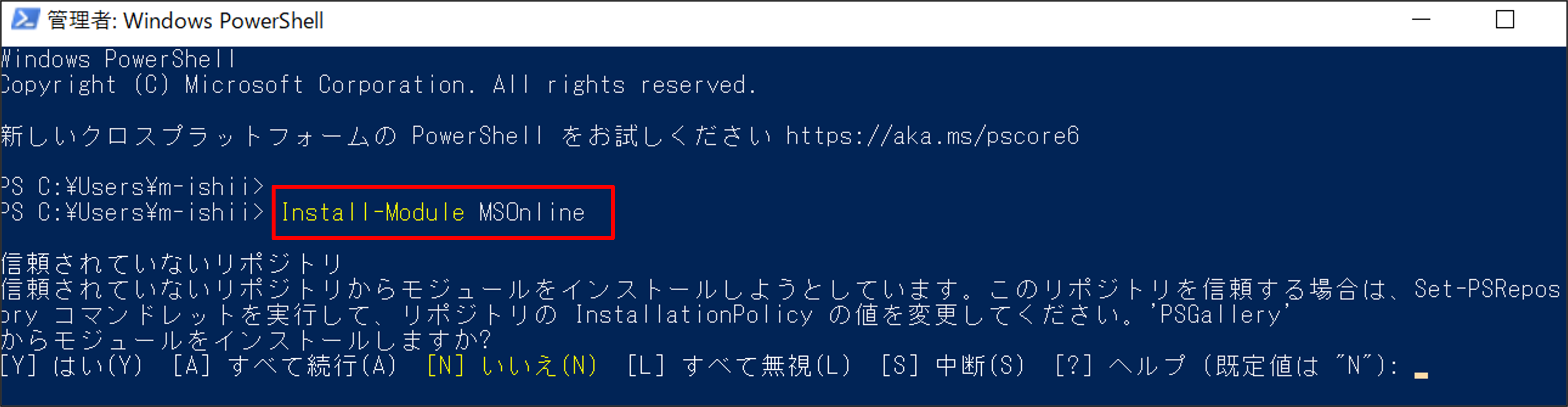

PowerShellを使用してMicrosoft 365の設定をします。Windowsデスクトップ環境を準備し、管理者権限でPowerShellを起動します。以下のコマンドを入力し、モジュールのインストールを実行します。

'Install-Module MSOnline'

コマンド入力後、インストールを実行するか聞かれるため「Y」を入力してインストールを実行します。

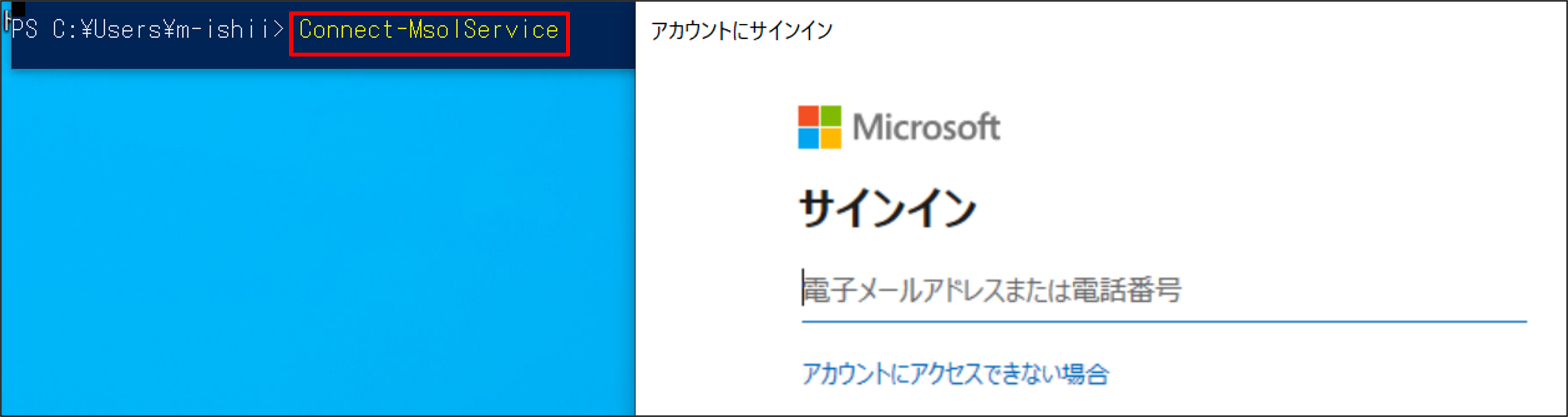

次に、Microsoft 365に接続をします。以下のコマンドを入力すると、Microsoft 365にログインするためのポップアップが表示されます。Microsoft 365の管理者アカウント情報を入力しログインします。

'Connect-MsolService'

次に、利用するドメインの状態を確認します。以下のコマンドを入力します。

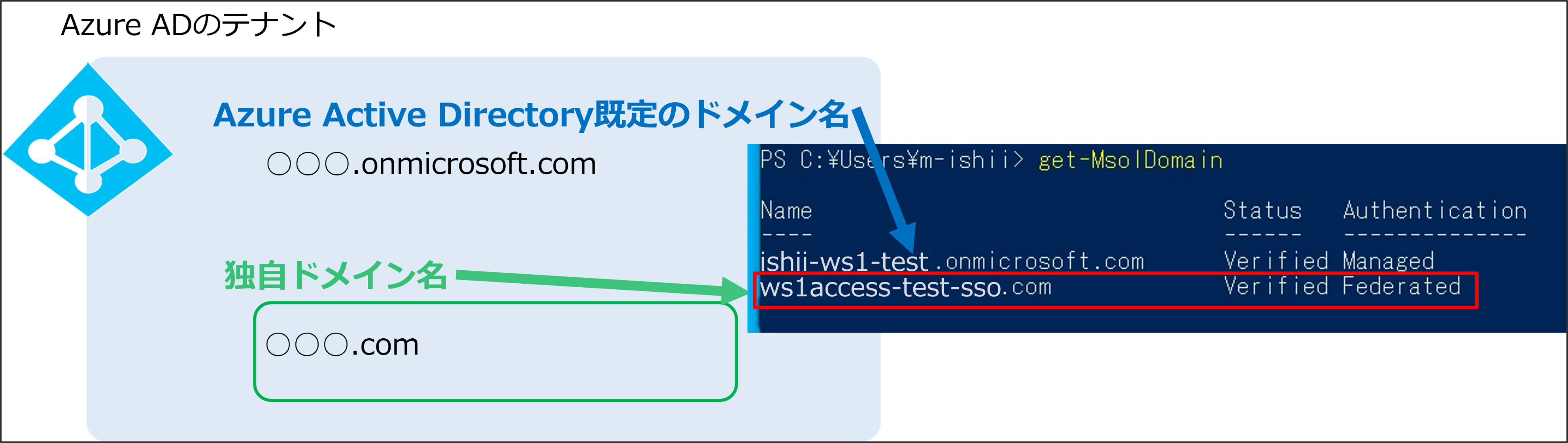

'get-MsolDomain'

準備した独自ドメインの[Authentication]が「Managed」と表示されていることを確認します。「Managed」状態のドメインユーザーは、Microsoft 365利用時に、Microsoft 365(Azure AD)で認証する状態です。

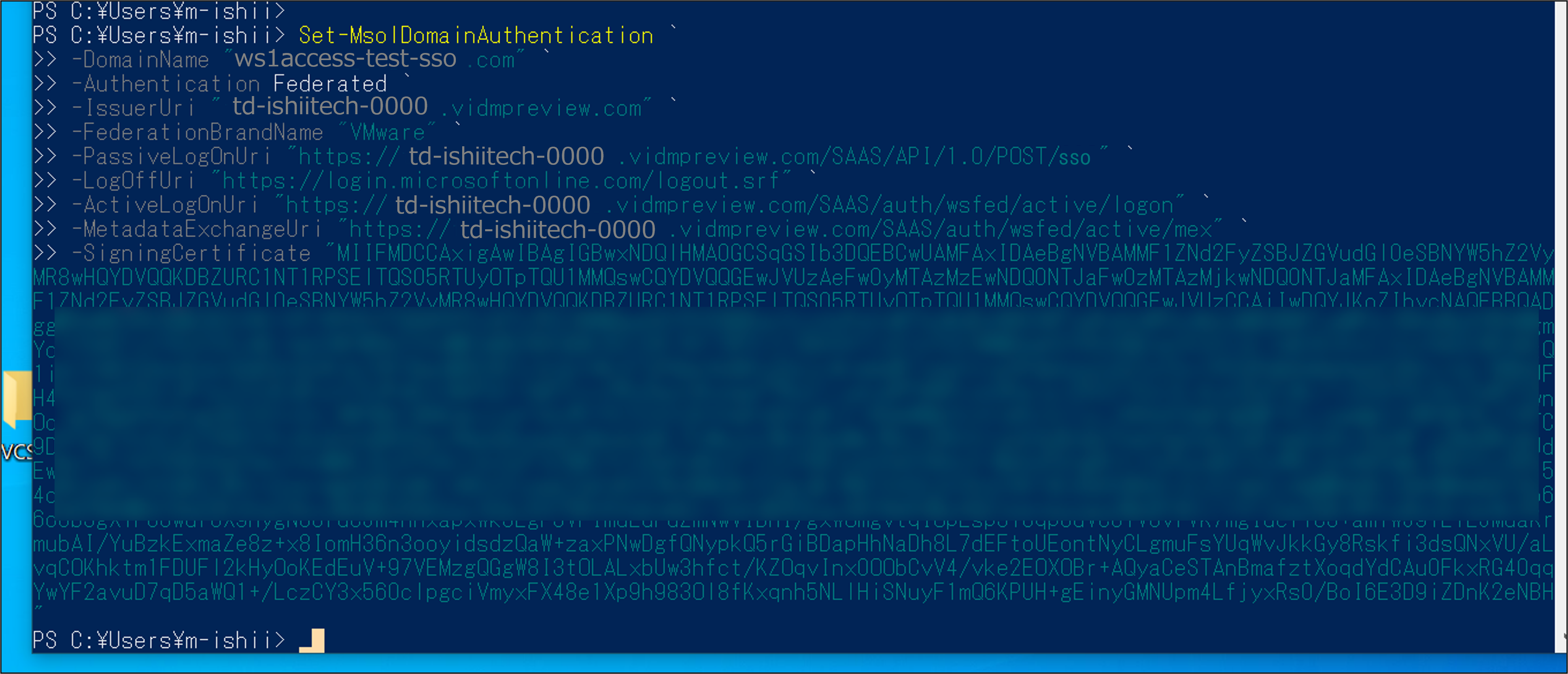

次に、Workspace ONE Accessの認証に切り替えるコマンドを実行します。

以下のコマンドを入力します。()でくくった部分はご自身の企業/組織の環境情報を入力してください。

Set-MsolDomainAuthentication `

-DomainName ("独自ドメイン") `

-Authentication Federated `

-IssuerUri ("Workspace ONE AccessのFQDN") `

-FederationBrandName "VMware" `

-PassiveLogOnUri "https://(Workspace ONE AccessのFQDN)/SAAS/API/1.0/POST/sso" `

-LogOffUri "https://login.microsoftonline.com/logout.srf" `

-ActiveLogOnUri "https:// (Workspace ONE AccessのFQDN) /SAAS/auth/wsfed/active/logon" `

-MetadataExchangeUri "https://(Workspace ONE AccesのFQDN) /SAAS/auth/wsfed/active/mex" `

-SigningCertificate ("Workspace ONE Accessの署名証明書")

※Workspace ONE Accessの署名証明書は、Workspace ONE Accessの管理コンソールで確認し、コピーしたテキスト情報です。

上記のコマンドが正常に実行されると、認証先がWorkspace ONE Accessに切り替わります。ドメインの状態が変更されたことを確認するため、以下のコマンドを入力します。

'get-MsolDomain'

独自ドメインの[Authentication]が「Federated」と表示されていることを確認します。「Federated」状態のドメインユーザーは、Microsoft 365利用時に別の認証サービスで認証する状態です。

以上で、SSO連携の設定は完了です。

SSO連携確認

それでは、SSOによる接続確認を行います。なお、SSOの接続テストを実施したアカウントには、事前にMicrosoft 365の管理ポータルでMicrosoft 365のライセンスを割り当てています。

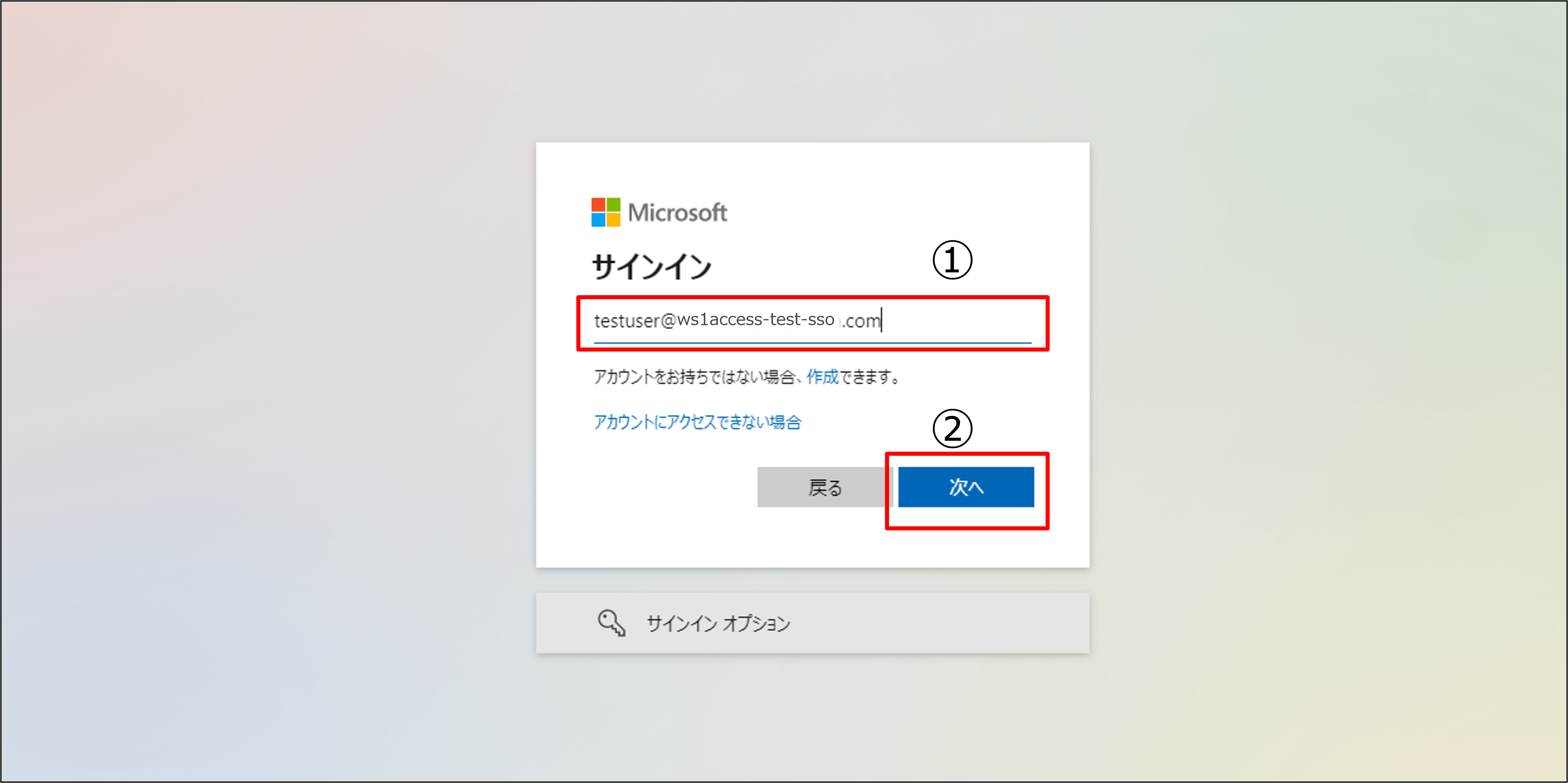

まず、Microsoft 365に直接接続を試みます。Microsoftのサインインページにアクセスをし、設定した独自ドメインのユーザーアカウントを入力し、「次へ」をクリックします。

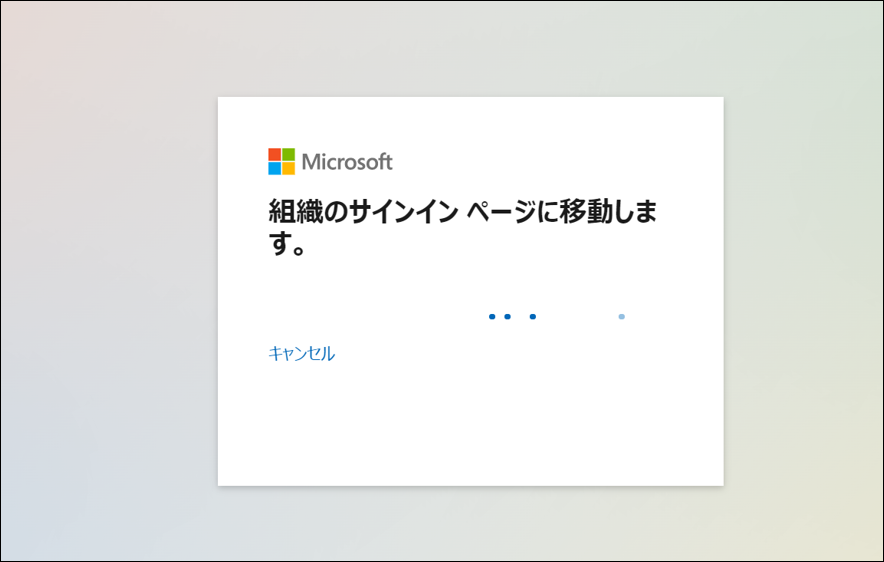

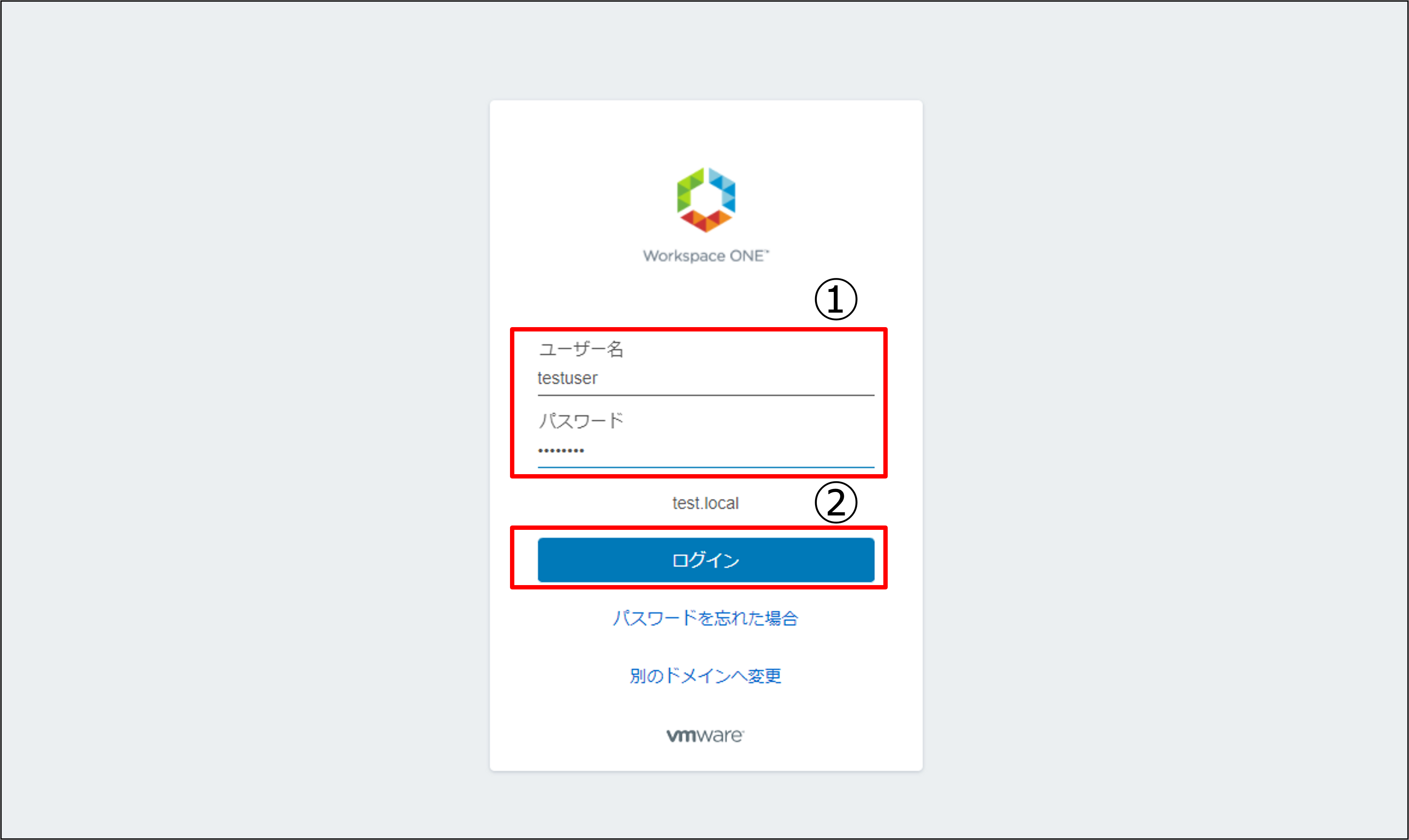

[組織のサインインページに移動します。]と表示され、しばらく待つとWorkspace ONE Accessのログイン画面に遷移します。

Workspace ONE Accessの画面が表示されます。ユーザー名とパスワードを入力し、「ログイン」をクリックします。

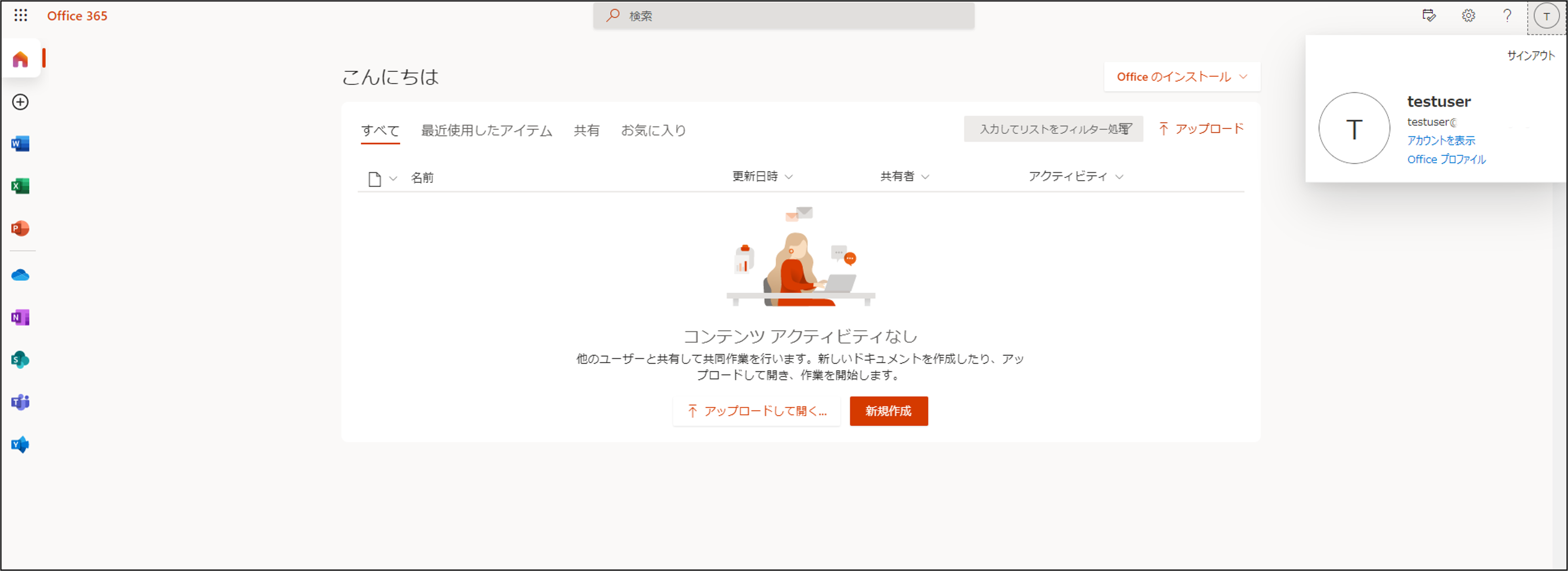

認証に成功すると、再度Microsoftの画面に自動で遷移され、Microsoft 365のTOPページが開きます。

このように、Microsoft 365の認証を、Workspace ONE Accessに連携させ、SSOでアクセスさせることがきます。ユーザーはMicrosoft 365のログイン情報を入力せずに、Workspace ONEのログイン情報のみでアクセス可能になります。

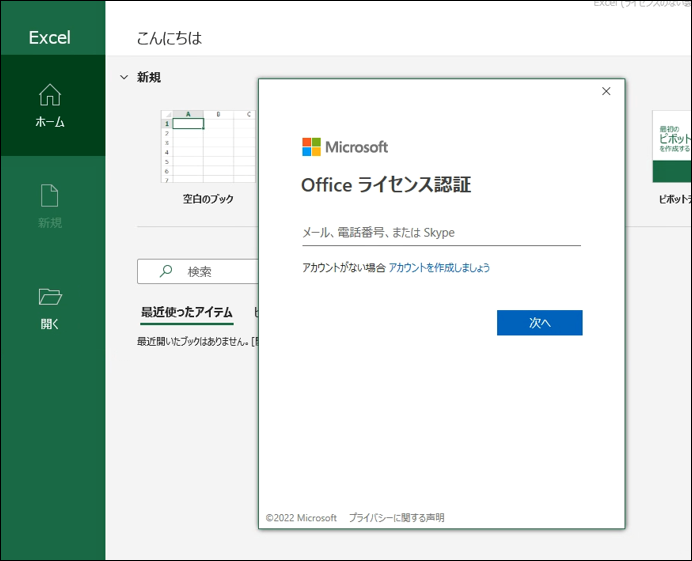

Officeアプリはブラウザで利用することより、デバイスにインストールされたアプリから利用するケースが多いかと思います。Officeアプリ利用時も、Workspace ONE Accessにより認証されます。

Officeアプリのライセンス認証時、Microsoft 365のユーザーアカウントを入力し、「次へ」をクリックします。

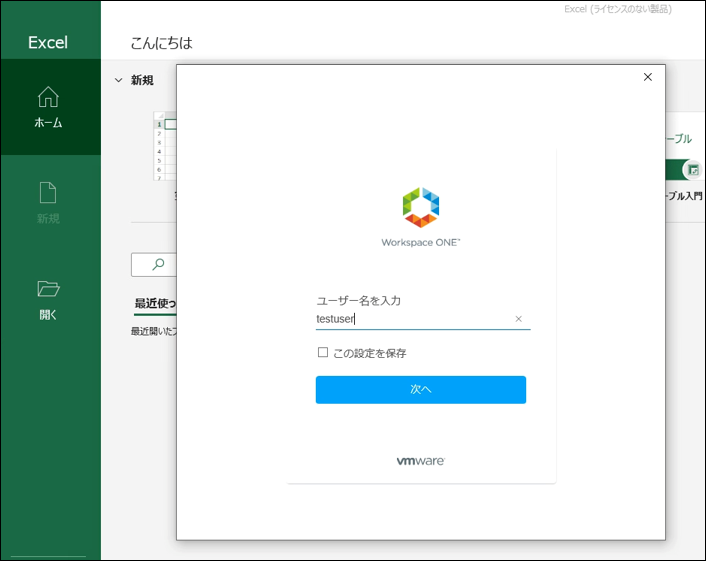

すると、ブラウザでアクセスした際と同様にWorkspace ONE Accessのログイン画面に遷移し、Workspace ONEのログイン情報のみで認証を行うことができます。

まとめ

Workspace ONE AccessとMicrosoft 365のSSO連携設定を紹介しました。

ご紹介した設定によってSSOによってサインインが便利になるだけではなく、Workspace ONE Accessの特徴的な機能であるコンディショナルアクセス機能が利用できるようになります。例えば、「デバイス管理を行うWorkspace ONE UEMに加入し、安全な状態のデバイスからのみSSOでアクセスさせる」といった高度なアクセス制御が実現できます。

コンディショナルアクセスについてはこちらでご紹介しておりますので、是非合わせてご覧ください。

Workspace ONE ブログ ~コンディショナルアクセスとは~

今後もWorkspace ONEの情報を発信していく予定ですので、ご確認いただければ幸いです。

製品情報はこちら

著者紹介

SB C&S株式会社

ICT事業本部 技術本部 技術統括部

第2技術部 2課

石井 基久 - Motohisa Ishii -

Omnissa Tech Insider