はじめに

日本では2020年1月から始まったCOVID-19の流行、未だ収束しないパンデミック下において多くの企業でテレワークの需要が高まっています。その中で再注目されているのがVDI(仮想デスクトップ)であり、これは物理PCの社外持ち出しで懸念される物理端末の紛失などによる情報漏洩リスクに対し、VDIの持つ特性が高セキュリティであると評価されていることが要因として挙げられます。

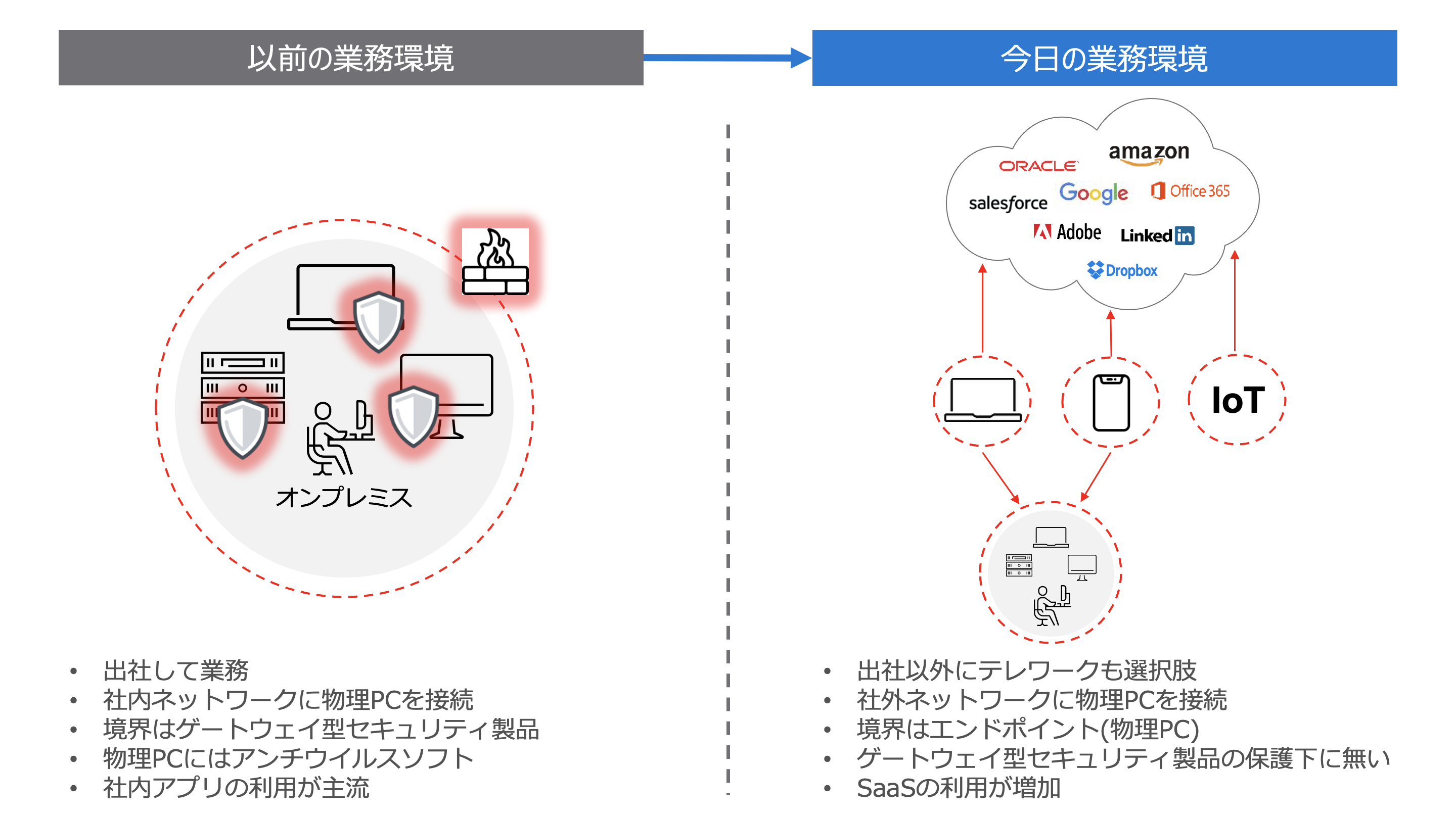

オフィスでの業務から在宅勤務をはじめとしたテレワークへ移る際に最も大きく変化するポイントとして物理PCの場所があげられるのではないでしょうか。いわゆる社内ネットワークに接続していた物理PCは社外ネットワークに接続して利用されるように変わります。これまでファイアウォールやUTMに代表されるゲートウェイセキュリティ製品によってネットワークを社外(危険)と社内(安全)で分けることで効率的にセキュリティリスクを管理してきたわけですが、その構造もテレワークやSaaS利用の増加により限界が来ています。

当面の問題は物理PCが社外ネットワークに接続されることであり、これを回避するためにVPNやSASEのように企業によってあらかじめセキュリティ設計の考慮がなされたネットワークを介してからインターネットや社内ネットワークへ接続するソリューションがありますが、物理端末の紛失などによる情報漏洩リスクは課題として残ります。

VDIの持つ特性はユーザーが利用するOSの実行場所がデータセンター内であることです。データの保存場所が物理PCからデータセンターとなることで物理的な情報漏洩リスクを低減することができ、また、OSは社内ネットワークに接続されるためオフィスで働いていた頃と変わらないゲートウェイセキュリティを適用することが可能です。業務におけるVDIの利用方法によっては、接続元の物理PCにおけるセキュリティを考慮する必要はありますが、エンドポイントのセキュリティについてはこれまで本サイトにて多くの記事でご紹介しているためこちらからご一読いただければと思います。

VDIの導入がセキュリティ向上に効果的であることはご紹介した通りですが、VDIと合わせて検討されるセキュリティ製品もあります。代表的なVDI製品としてはVMware社が提供するVMware Horizonが広く知られていますが、Horizonに合わせてよく提案される製品としてはマイクロセグメンテーションを提供するVMware NSX-T(旧NSX-V)やアンチウイルスを提供するTrend Micro社のDeep Security Virtual Applianceなどがあげられます。本記事ではVDIそのものの導入効果としてのセキュリティではなく、VDIと合わせて検討されるセキュリティソリューションにフォーカスして、変わりゆく脅威に対応するために必要なVDIセキュリティとは何かを考えていきます。

これまでのVDIセキュリティ

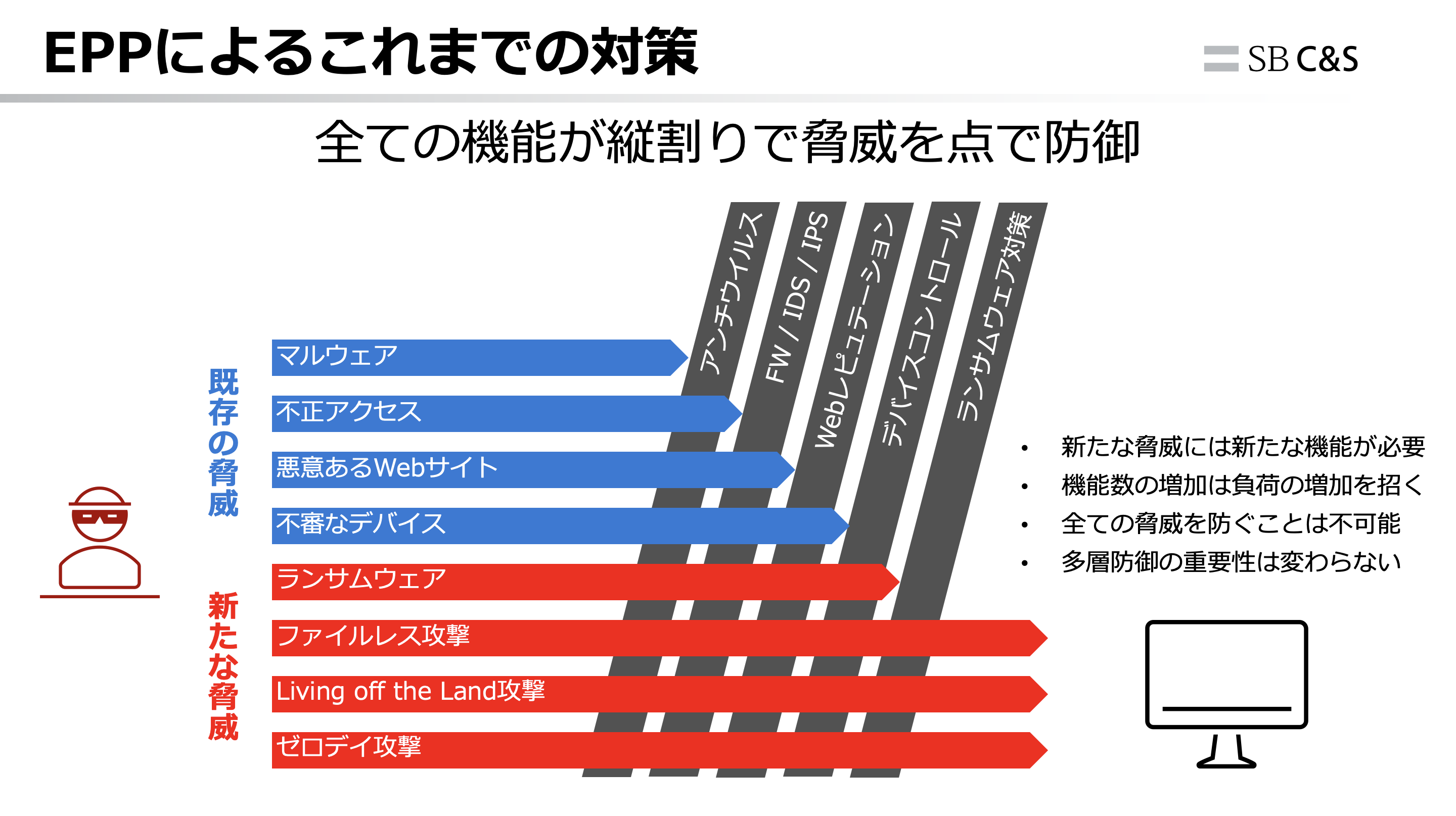

今求められているVDIセキュリティを考える前に、これまで求められてきたVDIセキュリティについて振り返ってみます。これまでのVDI環境においては「OSの保護」、「内部拡散の防止」、「自動隔離」の3つのポイントに注目したソリューションが検討されてきました。

「OSの保護」

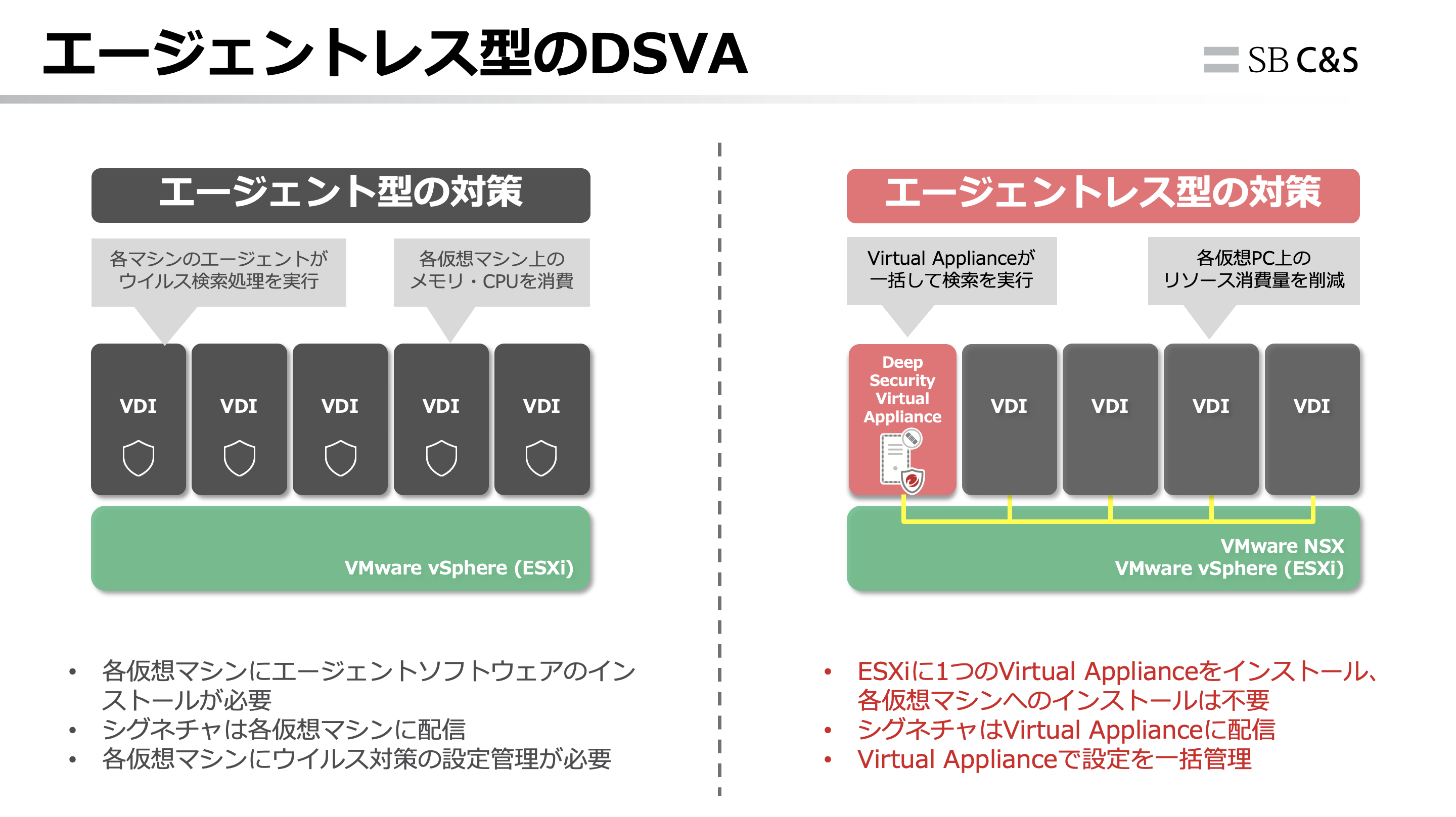

VDIはユーザーがリモートアクセスして利用する業務環境です。リモートアクセスしている点を除けば物理PCと大きく変わりません。そのため、セキュリティリスクも物理PCと同様に存在します。情報漏洩リスクのあるデータが保存されており、インターネットへアクセスする環境である以上、エンドポイントセキュリティの導入が検討されることは必然でしょう。エンドポイントセキュリティ製品の中でもVDIに適した製品として注目されたのがDeep Security Virtual Appliance(以下、DSVA)です。DSVAはvSphere/NSX-Tと連携することでアンチウイルス機能をエージェントレス型で提供可能です。エージェントレス型は本来OSで発生するはずのウイルス検索やシグネチャ更新の負荷を仮想アプライアンスへオフロードできるため、OSのリソース不足によりユーザーエクスペリエンスが低下することに最新の注意を払わなければならないVDIにおいて、パフォーマンスを損なわずに必要最低限のセキュリティ機能を実装できるバランスの良い選択肢となっていました。

「内部拡散の防止」

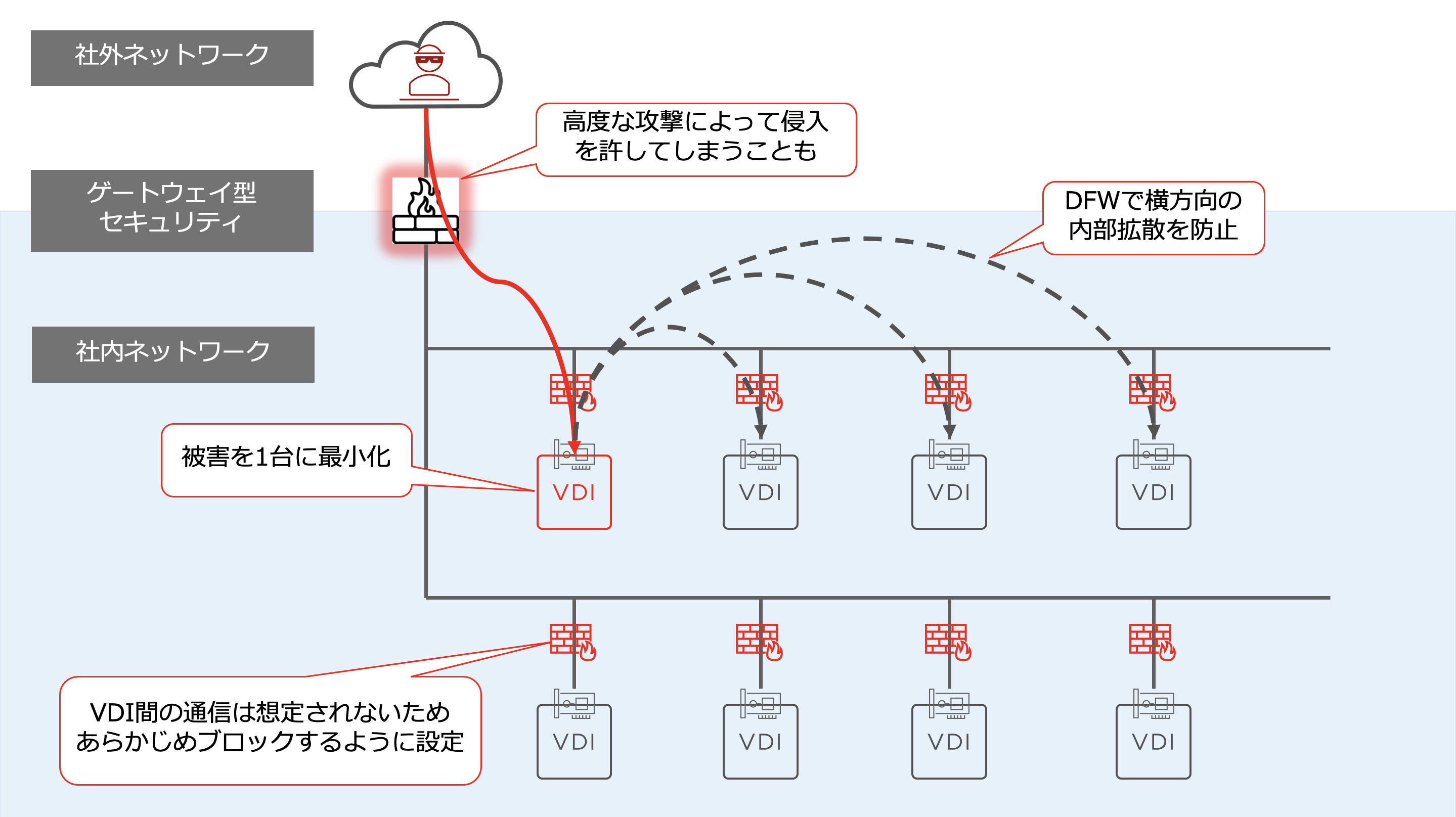

仮に攻撃者による侵入を許した場合であっても、社内ネットワークにおける横方向の内部拡散を防ぐことで被害を最小化することは重要です。仮想化基盤において内部拡散を防ぐ効果的なソリューションとしてNSX-Tによるマイクロセグメンテーションが広く知られています。NSX-Tはネットワークセキュリティ機能である分散ファイアウォール(以下、DFW)を利用して、仮想マシンの仮想NIC単位で通信制御を行うことが可能です。管理者はNSX ManagerでDFWのポリシーやルールを設定するだけで、自動的に各仮想NICに該当するルールが適用され、ファイアウォールが分散して動作します。組織においてVDI間の通信は想定されないことが多いため、VDI間の通信をブロックするDFWルールを設定しておくだけでも、攻撃者による環境情報の収集やラテラルムーブメントを抑制できるため、内部拡散の防止として効果的です。DFWはハイパーバイザーレイヤーで動作するソフトウェアであるため、OSや物理ネットワーク機器に変更を加えずとも実装できる点も評価されています。このようにNSX-TのDFWを利用してセキュリティセグメントを最小化しマイクロセグメンテーションを実現することで内部拡散の防止が可能となっています。

「自動隔離」

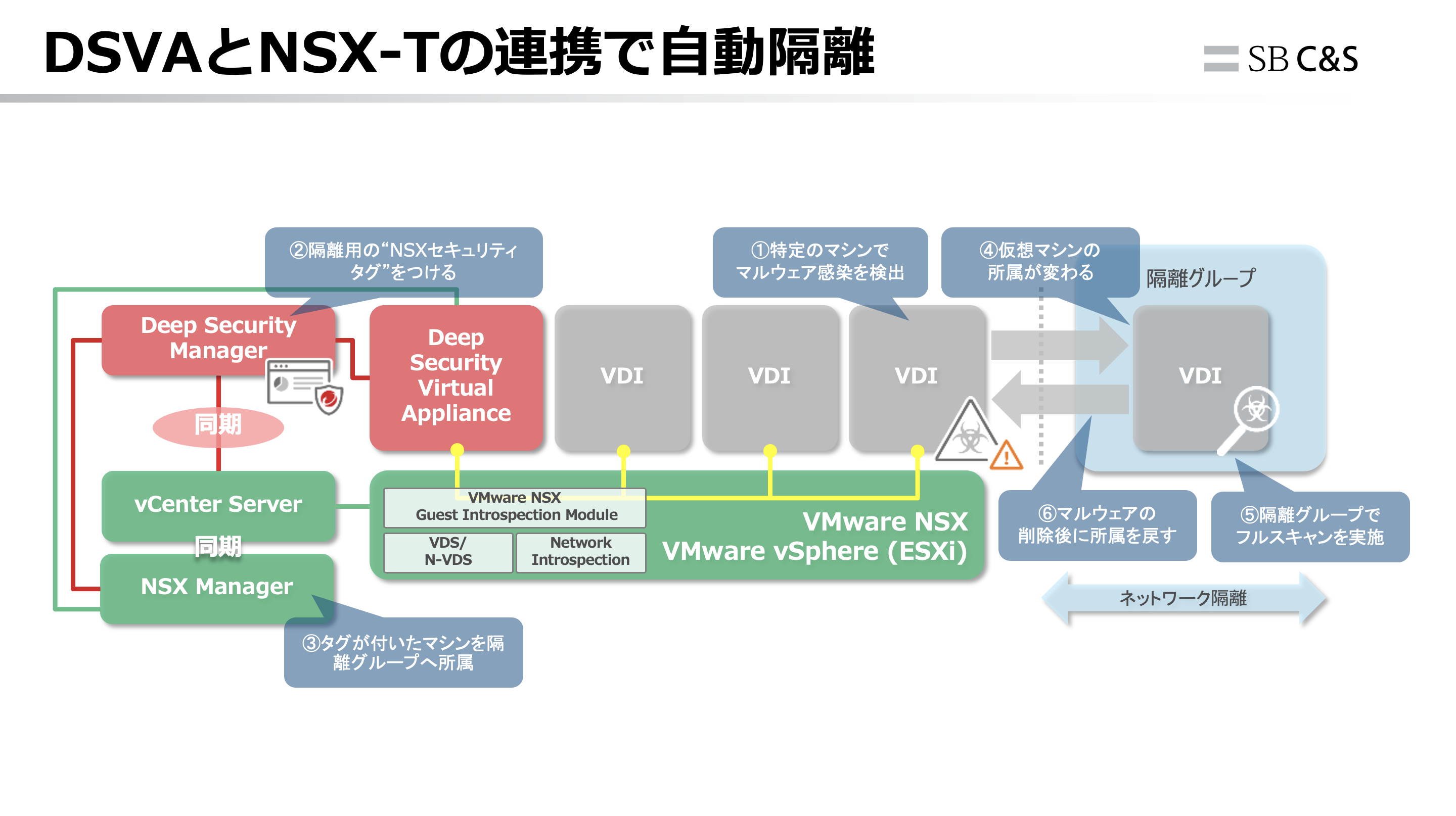

セキュリティインシデントが発生した際の初動対応として一般的なのは対象をネットワークから切り離して隔離することです。ネットワーク隔離は被害の拡大を防ぐことや検体を保存することを目的に推奨されてきた方法です。VDIにおいても「物理PCでLANケーブルを抜線していたように、VDIを隔離したい」という声が多く、インシデント時の対応方法を変えたくないニーズが高かったように思います。DSVAの不正プログラム対策機能とNSX-TのDFW機能を連携することで実現する自動隔離は、不正プログラム対策イベントをトリガーにDFWのポリシーを変更することでVDIをネットワーク隔離することができます。これまで管理者が行っていた隔離作業にかかる手間を削減でき、また、イベント検出から隔離までに人間が介在しないため即時性が高い点も評価されていました。

これまでのVDIセキュリティが抱える課題

VDIセキュリティで検討されてきた3つのソリューションを振り返ってきましたが、「OSの保護」と「自動隔離」には課題があります。

「OSの保護」で紹介したDSVAが抱える課題は高度化している攻撃に対応できていないことです。DSVAの不正プログラム対策はパターンマッチング方式のアンチウイルス機能であるため、既知のマルウェアファイルについてはディスクを対象にマルウェアスキャンエンジンとシグネチャを利用して検知することが可能です。しかし、昨今急増しているファイルレス攻撃(メモリに常駐しディスクに痕跡を残さない)やLiving off the Land攻撃(PowerShellのようなOSに存在する正規ツールを悪用)などに対しては仕組み上、検知することが困難です。DSVAは不正プログラム対策以外にも変更監視、FW、IDS/IPS、Webレピュテーションといった機能を使えますが、それは多層防御を提供するものであってこのような攻撃を検知するものではありません。

「自動隔離」で紹介したDSVAの不正プログラム対策機能とNSX-TのDFW機能の連携が抱える問題は可視化の不足です。そもそもVDIではマイクロセグメンテーションを実装することでラテラルムーブメントを抑制することが可能です。その上でユーザーが業務できない時間が生まれるにもかかわらず自動隔離をする理由は追加調査を行うためが考えられます。不正プログラム対策イベントをトリガーに自動隔離された場合、DSVAの管理コンソールからは防御できたマルウェアの情報しか取得できません。これでは攻撃の全体像を把握することができないためVDIが安全な状態であると判断するため、OSへログインして追加調査が必要になります。

今求められるVDIセキュリティ

これまでのVDIセキュリティとその課題について振り返ったところで、今求められるVDIセキュリティについて考えてみましょう。

「OSの保護」

これまでOSを保護する製品として主流であったアンチウイルスでは昨今の高度化する攻撃に対応しきれていない現状を課題にあげました。これにはファイルベースの検知技術だけでなく振る舞いベースの検知技術を有する「NGAV」を導入することでより多様な脅威に備えることが必要です。

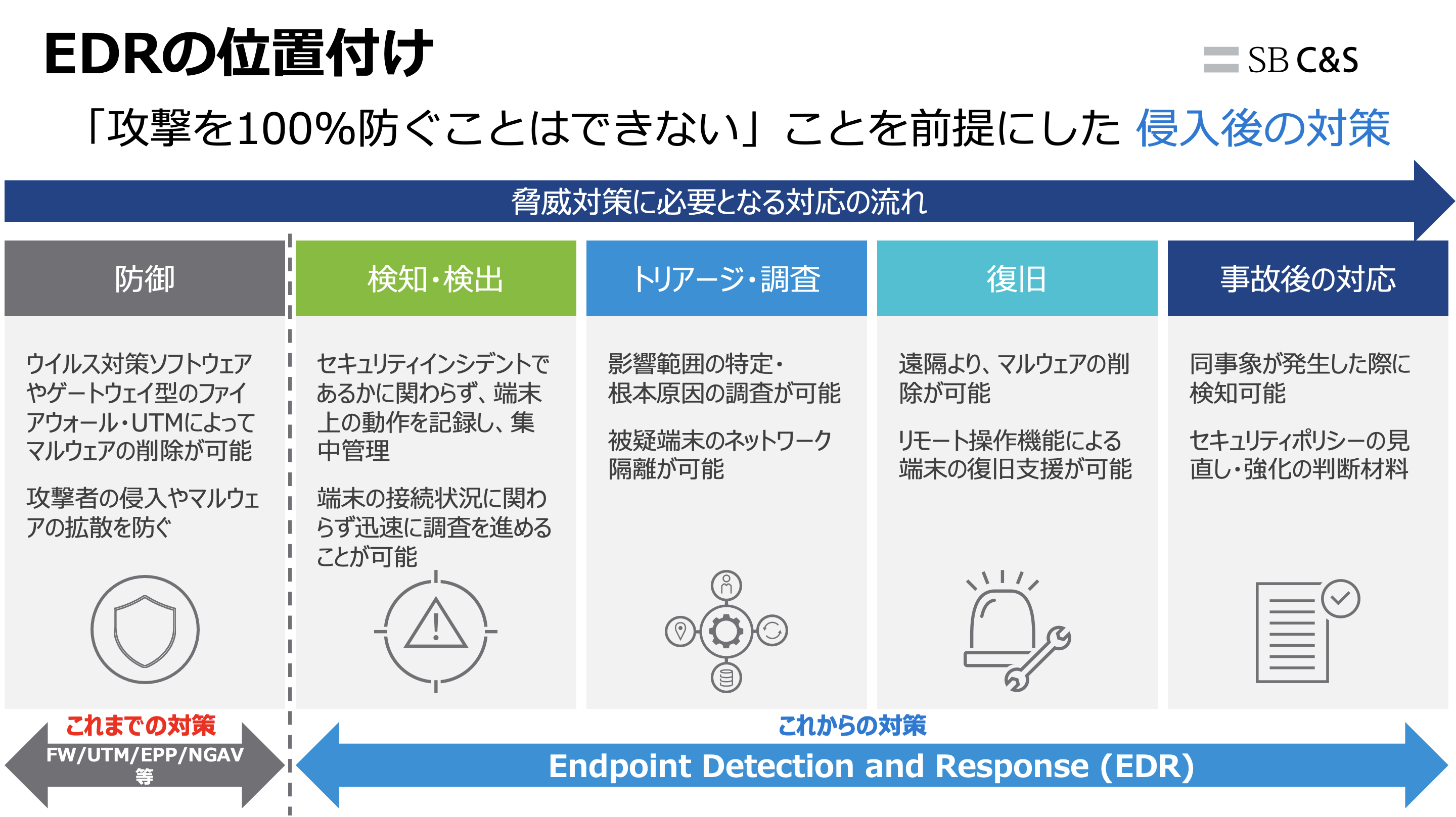

また、昨今のエンドポイントセキュリティにおいては、どれだけ強固な防御製品を実装したとしても、全ての攻撃を100%防ぐことはできないとする考え方が広まっています。これは防御製品を入れたところで意味がないというわけではなく、どんな組織であっても攻撃者による侵害を受ける可能性はあるため、侵入されてしまうことを前提にした侵入後の対策をすべきであるという考え方です。この侵入後の対策が得意な製品としてEndpoint Detection & Response(以下、EDR)が求められており、EDRはエンドポイント上のイベントログを収集することで、攻撃全体像の可視化、被害範囲の調査、攻撃手法の分析、復旧に必要なツール群の提供などが行えます。VDIにおいてもリモートアクセスする点を除けば物理PCと大きく変わらない業務環境となりますので、侵入後の対策として「EDR」が必要であると言えるでしょう。

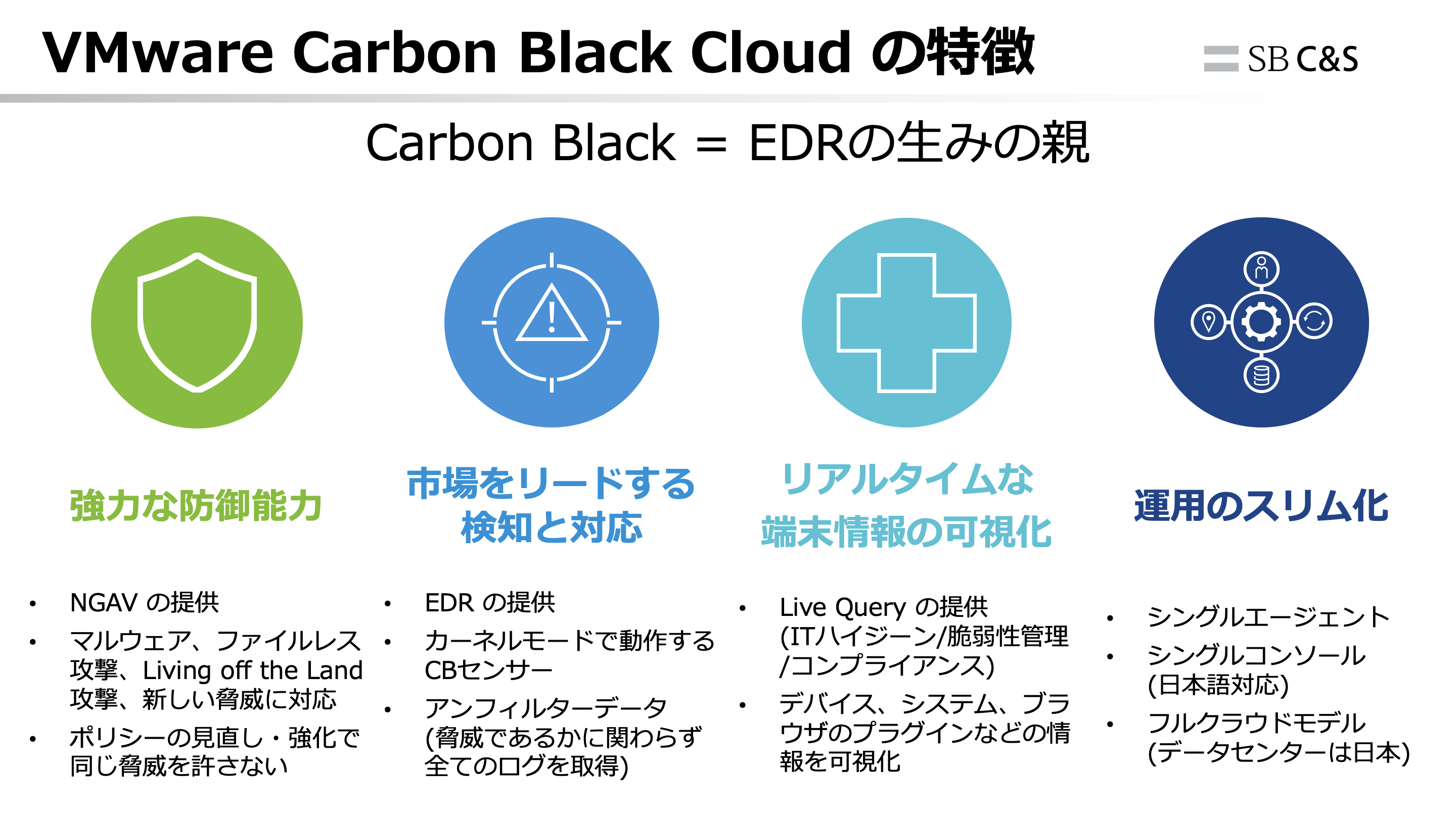

VMware社はこのようなNGAV/EDR機能を有するエンドポイントセキュリティ製品としてVMware Carbon Black Cloudを提供しており、中でもvSphereとの親和性が高いVMware Carbon Black Cloud Workload(以下、CBCW)を購入いただくことで効果的なVDIセキュリティを利用できます。

「内部拡散の防止」

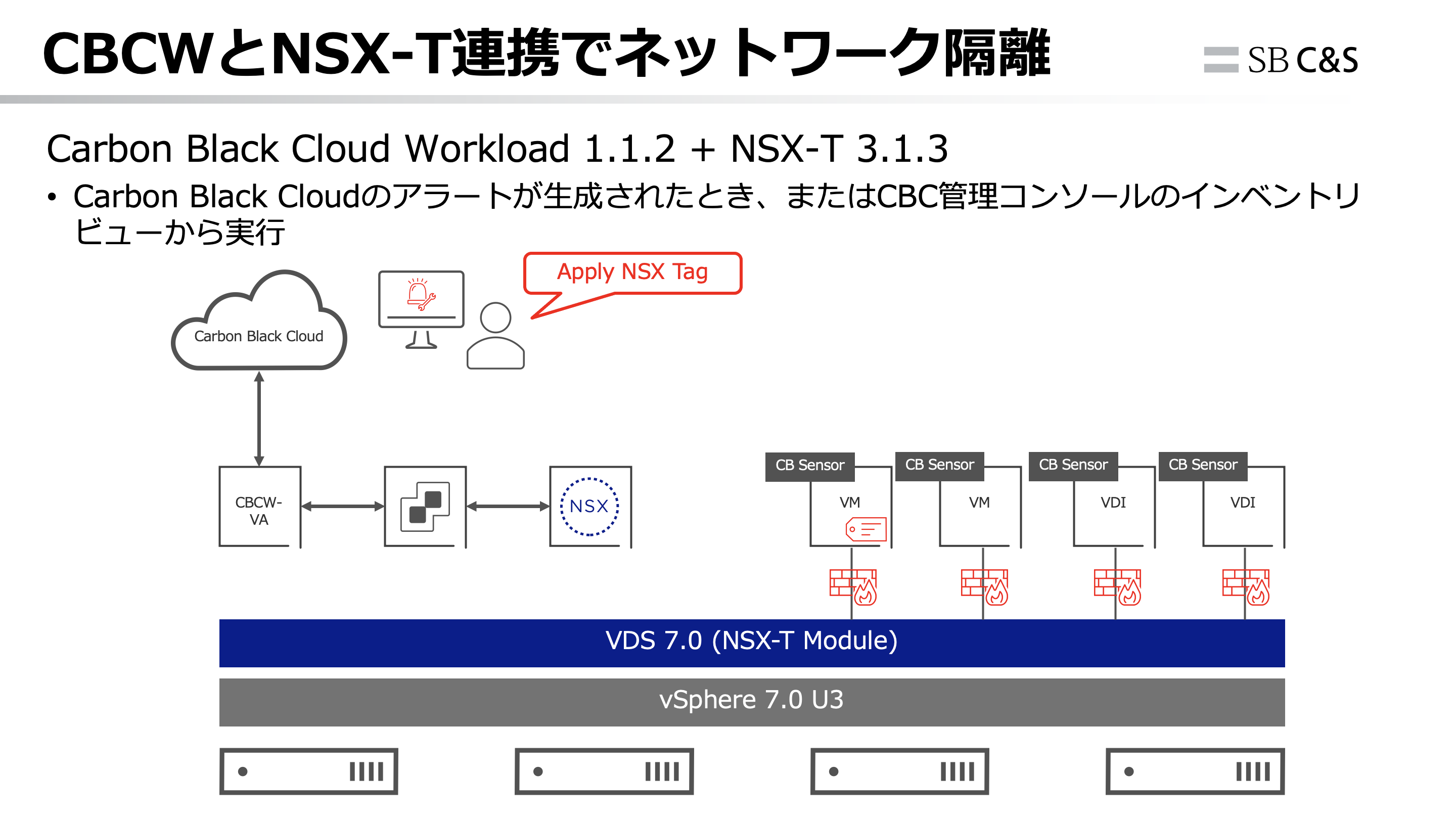

内部拡散の防止については継続してNSX-Tによるマイクロセグメンテーションが効果的です。VMware Carbon Black Cloudに合わせてNSX-Tによるネットワークセキュリティ機能を有効化することで、エンドポイントセキュリティとネットワークセキュリティの両面でVDI環境を強固に守ることが可能です。また、NSX-TについてはNSX Securityとして新たにIDS/IPSやNDRの機能を提供することができるようになっており、詳細についてはまた別の機会にご紹介しようと思います。

「自動隔離」

マイクロセグメンテーションを実装したVDI環境における自動隔離の必要性については課題にも挙げましたが、少なくとも可視化の不足に伴う追加調査が目的であるならば、EDRによって豊富なデータを調査や分析に利用できる場合において、その優先度は下がるでしょう。

2021年12月にCarbon Black Cloud Workload 1.1.2がリリースされ、NSX-T 3.1.3以降の環境であればNSX-Tタグの統合ができるようになりました。NSX-Tタグの統合はDSVAとNSX-Tの連携で使われていたものと同じように、CBCW側からアクションしてVDIに適用するDFWポリシーを変更することでネットワーク隔離を実現します。本ブログ執筆時点ではまだ"自動"隔離はできませんが、ユーザー環境に合わせてカスタマイズ可能な隔離用ポリシーを適用できます。

EDRの運用にはセキュリティに対する高い専門知識が要求されることもあり、運用負荷を低減するためにも、SOCサービスを合わせて検討いただきます。多くの場合、SOCサービスにはアラートの重要度に応じてネットワーク隔離作業を代行するメニューが含まれているため、人力ではありますが、EDRの分析結果に基づいて自動隔離を実現できます。

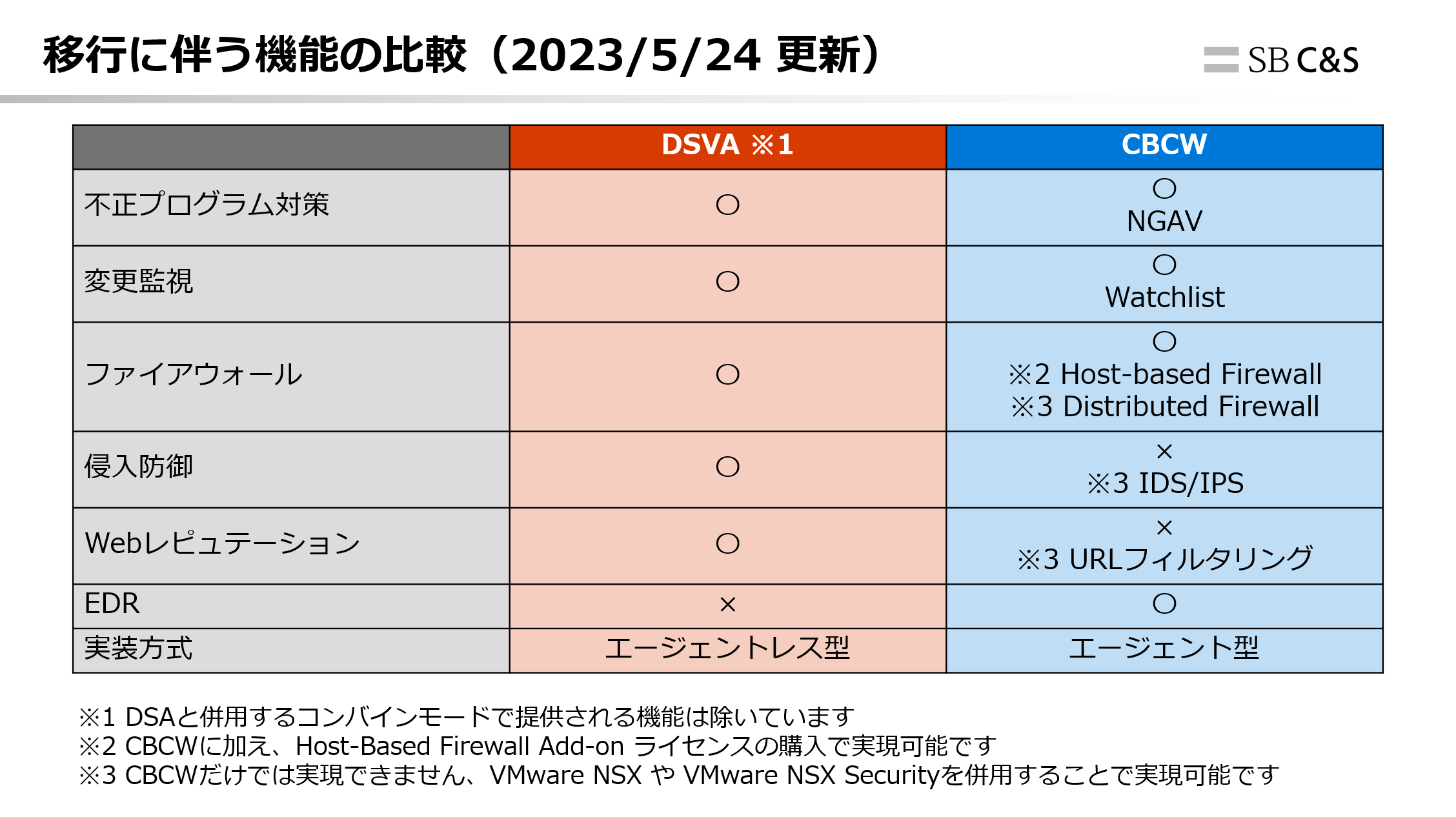

DSVAからCBCWになることで変わること

これまで利用されてきたDSVAからCBCWへ移行する場合、何が具体的に変わるのか見ていきましょう。提供するセキュリティ機能についてはこれまで説明してきた通りですが、CBCW単体ではDSVAで提供可能な全ての機能を代替することはできません。不足している部分はNSX-Tを活用いただくことになります。しかし、これまでの機能を代替できる以上のメリットが新たな機能にあるため、ぜひこの機会に再考してみていただければと思います。

機能面以外に大きく変わる点がエージェントレス型からエージェント型になることです。エージェントレス型のメリットはウイルス検索やシグネチャ更新の負荷を仮想アプライアンスへオフロードできたことですが、CBCWはレピュテーションをベースとしたNGAV製品であるため仕組みが異なり、同様の負荷は発生しません。VDIへインストールすることになるCarbon Black Cloud Sensorは非常に軽量なエージェントであり、VDI利用者のユーザーエクスペリエンスを損なわずに実装することが可能です。

まとめ

今回はこれまでVDIセキュリティとして鉄板構成であったDSVAとNSX-Tの組み合わせが時代に合っているかを再考し、昨今の脅威に対応するにはVMware Carbon Black CloudとNSX-Tが必要であることを紹介しました。

サイバー攻撃は日々増加しており、日本においても活動を再開したEmotetやランサムウェアによる連日の被害報告を目にしているかと思います。中でも未知の脅威による被害が目立っており、CBCWであればEDRとカスタマイズ可能なNGAVポリシーを活用して、「一度許した侵入を二度許さないための再発防止策」が可能ですので、これからのVDIセキュリティとして検討いただければと思います。

改めてにはなりますが、VDIだから物理PCより安全というのはあくまで物理的なリスク(端末紛失など)に対してであり、外部の攻撃者からの侵害については今回ご紹介したように物理PCと同レベルの備えが必要であることにご注意ください。

関連する記事はこちら

著者紹介

SB C&S株式会社

ICT事業本部 技術本部 技術統括部

第1技術部 1課

千代田 寛 - Kan Chiyoda -

VMware vExpert