このブログでは、VMware Explore 2022で発表されたセキュリティやネットワークに関連する情報をご紹介します。

VMware Explore 2022はVMware社CEOのラグー・ラグラム氏によるGeneral Sessionから始まりました。ラグー氏はユーザーが直面しているマルチクラウド利用の課題を取り上げ、VMware社の提供するVMware Cross-Cloud Servicesによって、「Cloud Chaos」な現状を打破し「Cloud Smart」へシフトするための道筋を示しました。詳細については以下の記事をご覧ください。

VMware 2022 速報レポート

今回のイベントで1つキーワードをあげるとするならば、それは「マルチクラウド」となるでしょう。多くの領域でCloud Smartを支援するさまざまな発表がありましたが、それはSecurity and Networkingの領域についても同様です。VMware社NSBU GM/SVPのトム・ギリス氏はSolution Keynoteにおいて、運用や技術的な視点から見るマルチクラウドの課題は「複雑性」にあるとしています。マルチクラウドでは必要なサービスの可用性と拡張性を確保しながら、あらゆるクラウド上でワークロードを展開し管理する能力が必要です。しかし、複数のクラウド上でワークロードとインフラを管理するには、これらのアプリケーションとクラウドを接続するネットワークの複雑さが増大します。Cloud Smartなマルチクラウドを目指すためには、プライベートクラウドをパブリッククラウドと同等の効率と俊敏性を備えたものにすることが重要であり、この「クラウド運用モデル」こそがより優れたネットワーキングとセキュリティを実現するものであるとしています。

Security and Networkingの領域においては多くの情報が発表されましたが、本ブログでは以下の発表を取り扱います。

- Project Northstar

- DPU-based Accelerate for NSX

- Project Watch

- NDR Sensor into Carbon Black Sensor

それでは、発表内容を見ていきましょう。

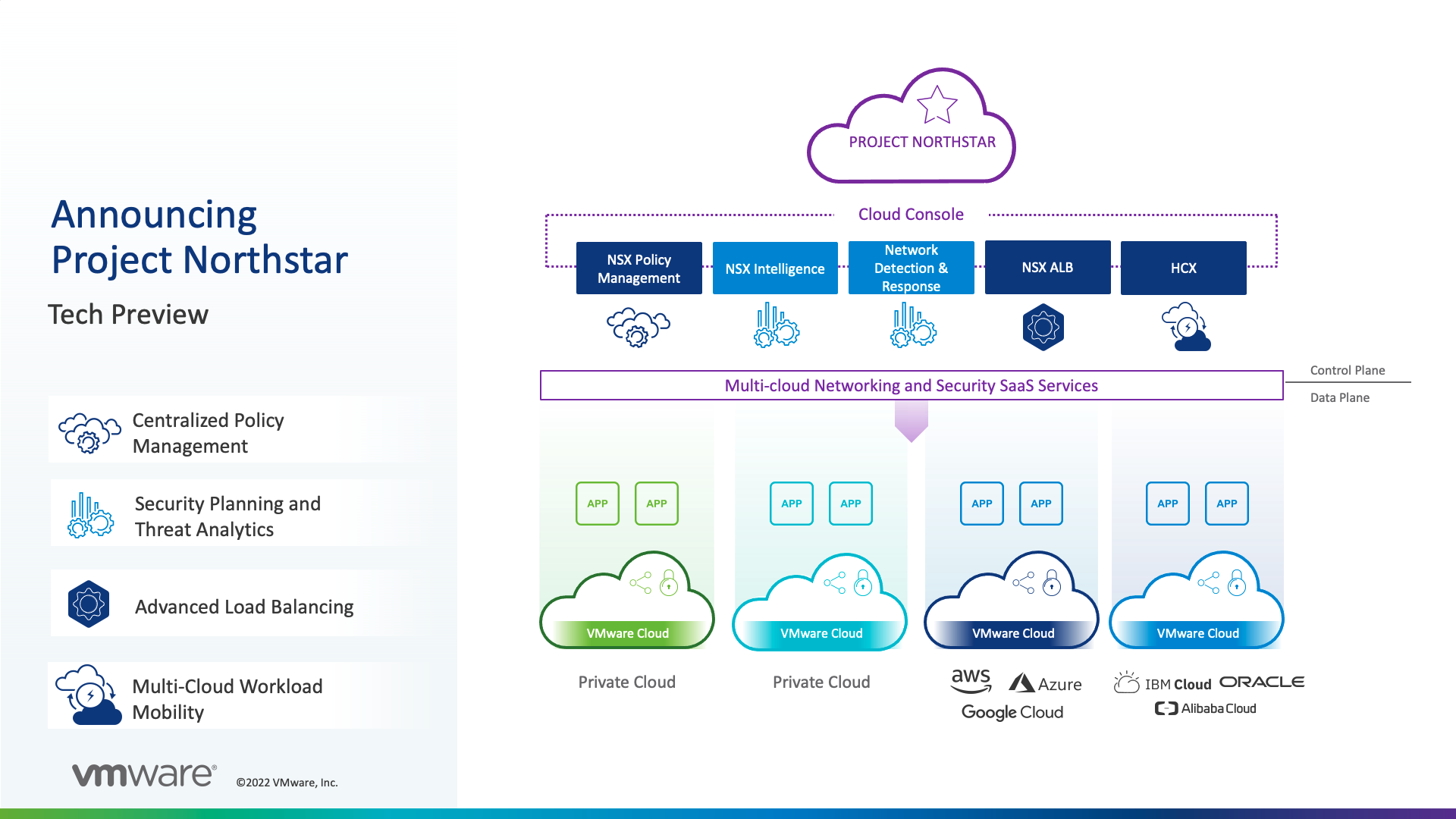

Project Northstar

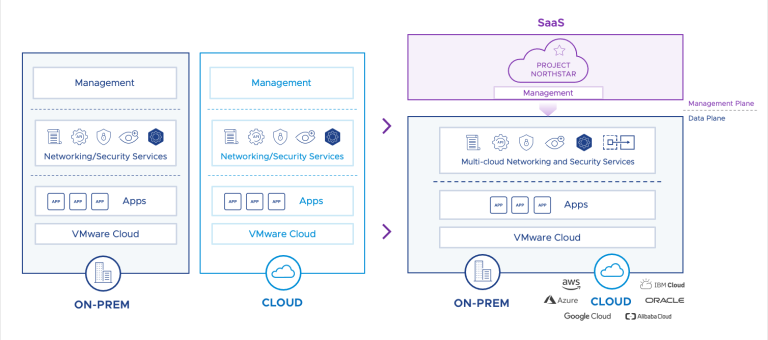

テクノロジープレビューとして発表されたProject Northstarは、これまでVMwareがオンプレやVMware Cloud on AWSなどに向けて提供してきたNSXプラットフォームの製品群をSaaSサービスとして提供するものです。Project Northstarは集中型のクラウドコンソールを提供し、各サービスのマネジメントプレーンはクラウドに集約されます。

今回発表されたSaaSサービスは以下の5つです。

- Policy as a Service :VMware NSX

- NSX Intelligence as a Service :NSX Intelligence

- NDR as a Service :NSX Advanced Threat Prevention

- NSX ALB as a Service :NSX Advanced Load Balancer

- HCX as a Service :VMware HCX

現状、NSX Intelligence以外の製品は異なる管理コンソールを提供しているため、それぞれのサービスでコンソールの切り替えが必要となりますが、Project Northstarではクラウドコンソールで集中管理されます。また、従来のオンプレでの実装ではNSX IntelligenceやNSX ATPを使用するためにNAPP(NSX Application Platform)の構築が求められました。NAPPにはKubernetes環境の準備など、これまでとは異なるスキルが要求されるため、サービス利用までに技術的なコストが発生する傾向にあります。Project Northstarでは、マネジメントプレーンをVMware社が提供するため、ユーザーはマネジメントプレーンの構築や煩雑なメンテナンス業務から解放され、スムーズにサービス利用を開始できます。各サービスのデータプレーンはVMware Cloudとなっており、ここでのVMware CloudはvSphereベースで動作するプライベートクラウド(オンプレ)やパブリッククラウド(例:VMware Cloud on AWS、Azure VMware Solution、Google Cloud VMware Engineなど)を指しています。

従来のネットワークアーキテクチャは、各クラウドでネイティブクラウドコンソールを介して個々のローカル管理者によって管理されており、マルチクラウド環境全体で統一されたポリシーを採用することは困難でした。このように、各クラウドがサイロに利用されてしまうと、運用と管理もサイロ化してしまいます。Project Northstarでは、マルチクラウド環境において一貫したポリシー、運用、自動化を可能にすることで、運用と管理が「複雑化」してしまう技術的な課題を抑制する手段となります。

このように、Project Northstarはマルチクラウドのアーキテクチャと運用を再考し、組織によるセキュリティとネットワークの消費方法を「クラウド運用モデル」へと変革するために再設計されたSaaSサービスとなっています。

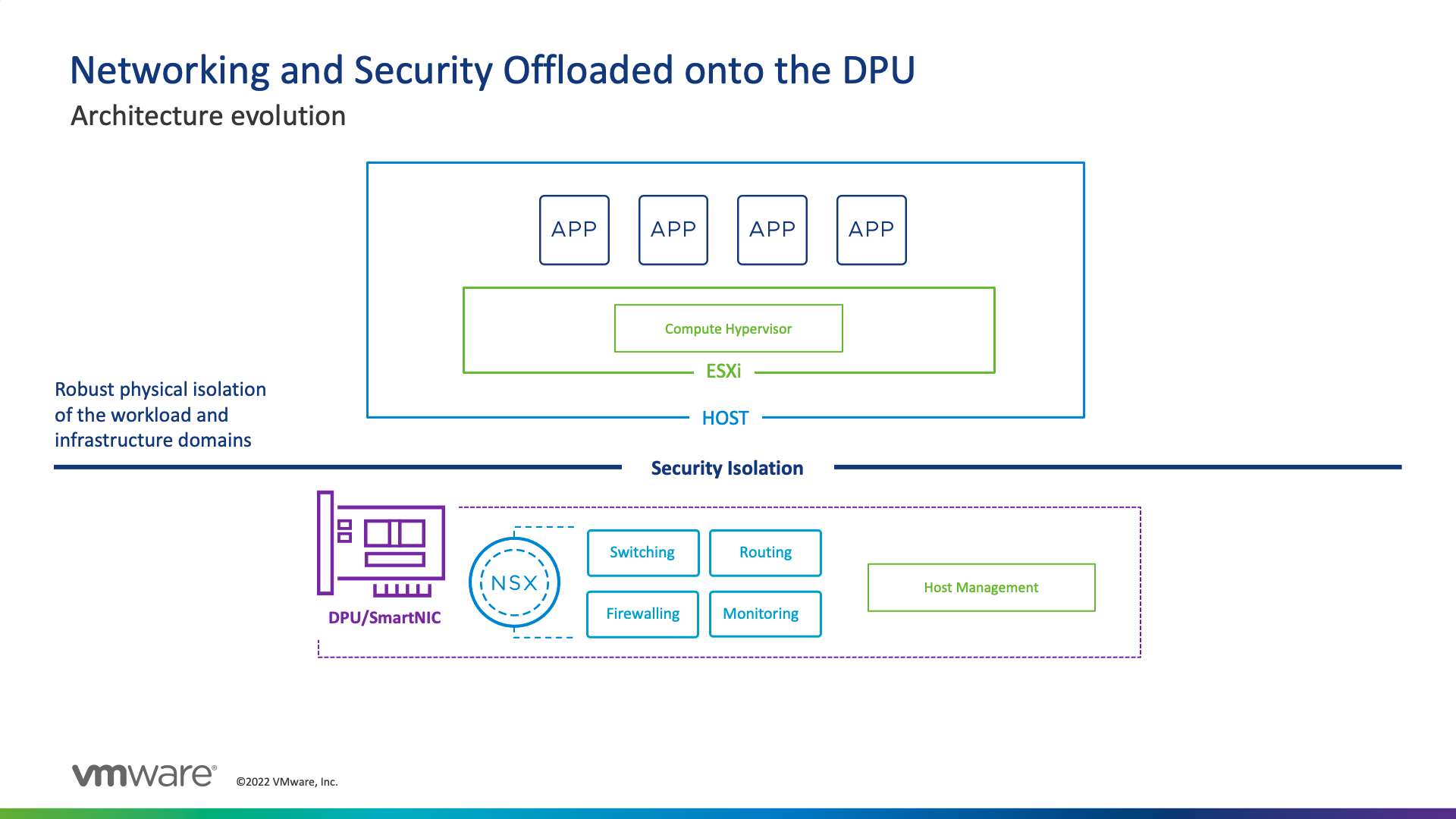

DPU-based Acceleration for NSX

VMware vSphere 8の新機能として発表されたvSphere Distributed Services Engineは、VMworld 2020に発表されたProject Montereyが2年の時を経て一般提供されたものです。vSphere Distributed Services EngineはESXiからDPU(Data Processing Unit)へさまざまな機能をオフロードする技術です。vSphere 8とNSX 4.0を利用するユーザーは、DPU-based Acceleration for NSXにより、NSXのデータプレーンをDPUへ完全にオフロードすることが可能です。

DPUは、独自のCPU、メモリ、I/Oおよびさまざまなハードウェアアクセラレータを備えており、NSXの処理はDPU内のCPUで実行されます。そのため、これまでのようなネットワークスタック全体のデータを処理するために、ホストのCPUで何度もコンテキストスイッチを行う必要がなくなり、高スループットと低レイテンシーの接続性が提供されます。

DPU-based Acceleration for NSXは、ワークロードとインフラを分離して、それぞれの処理が適切なリソースを消費するよう設計されています。これまで、仮想マシンとNSXは、ESXiのリソースを共有していたため、パフォーマンス劣化を招く傾向にありました。年々、ワークロードの密度は上昇しており、新たに高度なセキュリティ機能も実装されています。今後も継続するであろうリソースの需要過多に対して、インフラをDPUへオフロードすることで、ESXiのリソースを解放してワークロードに集中させることが可能です。占有できるリソースを手に入れたNSXは、そのパフォーマンスが向上し、ワークロードへ影響を与えることなく包括的なセキュリティを提供できます。

DPU-based Acceleration for NSXによって、仮想化、コンテナ、ベアメタルにわたり一貫したポリシーを容易に適用できます。また、これらのさまざまなワークロードにDPUを採用し、NSXを分散実装することで可観測性の向上が見込めます。すべてのトラフィックフローの観測、パケットレベルの分析、強化されたトポロジービューを、従来の複雑なネットワークTAPやポートミラーリング機器を使用せず、TAPレスに実装することが可能です。

このように、DPU-based Acceleration for NSXでは「適材適所」のアーキテクチャを実現することで、ホストに依存しない効率的なリソース消費や適切な粒度のセキュリティを提供することが可能です。

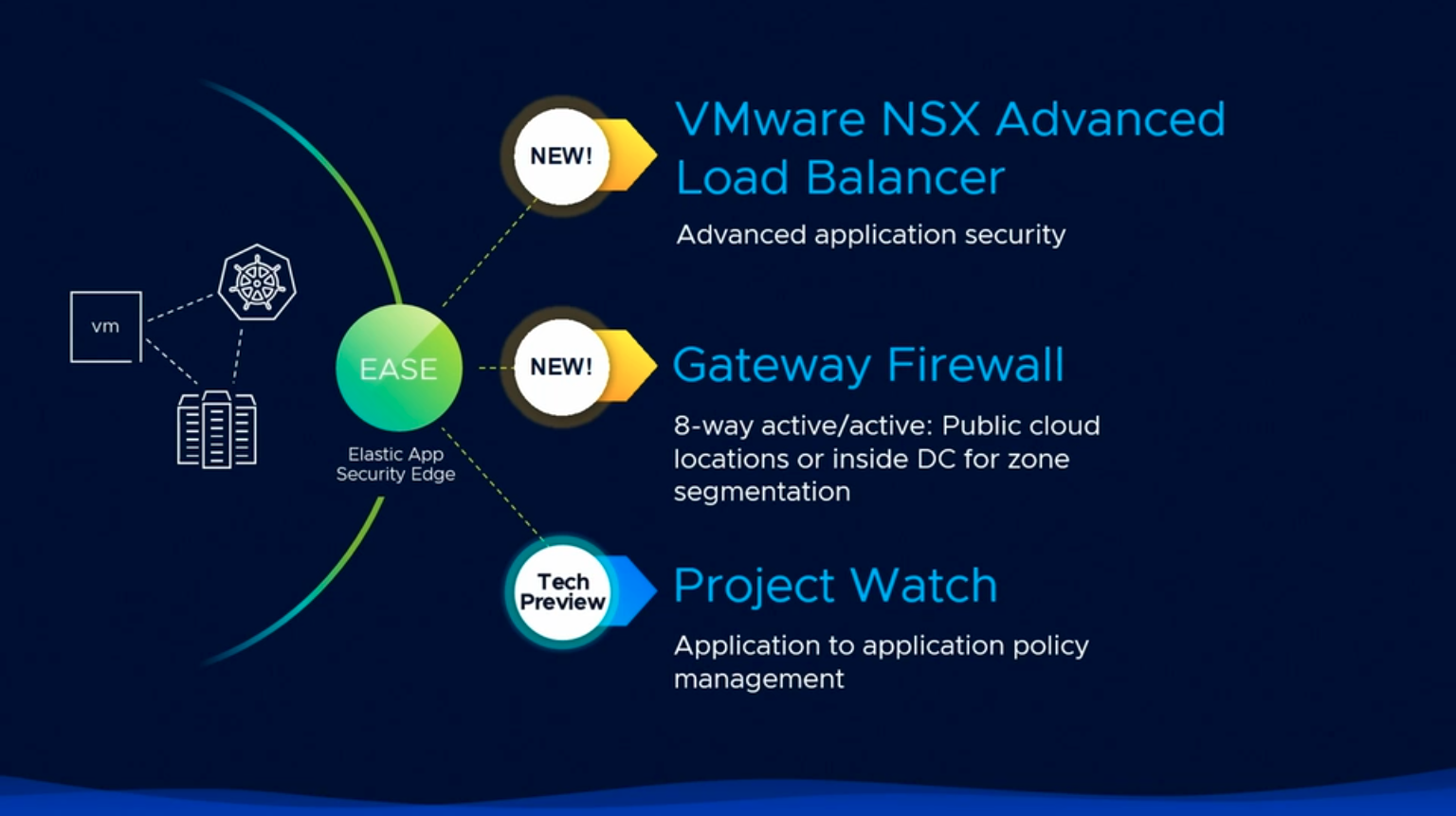

Project Watch

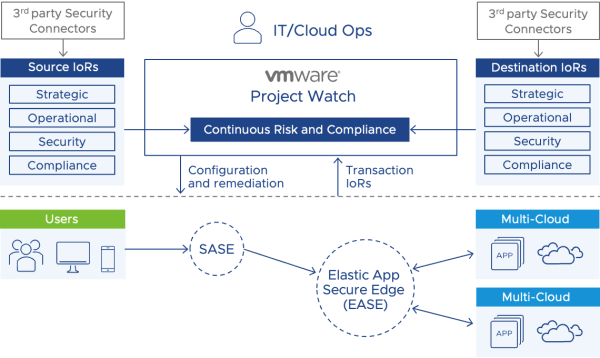

テクノロジープレビューとして発表されたProject Watchは、マルチクラウドで動作するアプリケーションに対し、継続的なエンドツーエンドのリスクとコンプライアンス評価に加え、コンテキストベースのアクセスコントロールを提供します。

VMwareは昨年のVMworld 2021にてEASE (Elastic Application Security Edge)を発表し、アプリケーションのニーズの変化に応じて柔軟なセキュリティスタックを提供することを可能にしました。EASEの主要コンポーネントにはVMware NSX Gateway FirewallとVMware NSX ALBが挙げられますが、新たに発表されたProject Watchもここに加わります。

Project Watchは、組織におけるゼロトラストの取り組みを強力に推進するものとなります。近年、バズワードともなっているゼロトラストですが、VMware Explore 2022の開催に先駆けて、VMware Security Blogで「What is Zero Trust?」というブログ(英語)が公開されており、VMwareによるゼロトラストアーキテクチャへの考え方を知ることができます。

参考:What is Zero Trust?

https://blogs.vmware.com/security/2022/08/what-is-zero-trust.html

ここではブログの詳細に触れませんが、VMwareはブログ内でゼロトラストアーキテクチャにおける「信頼の継続的な検証」の重要性を示しています。ゼロトラストは一切を信頼しないという意味ではありません。セキュリティ界隈においては「Trust But Verify」という言葉もありますが、実際には信頼しているばかりで検証されないことが問題視されています。さらに、ブログでは「信頼は絶対的なものでも、二項対立的なものでも、静的なものでもない。それは信念の保証の相対的な強さのレベルを示すものであり、時間の経過とともに変化する可能性がある。」とあるように、一過的なものでなく継続的に検証が行われポリシーを改善する必要性を説いています。

SASEやEASEなど、他のコンポーネントと連携して動作するProject Watchは、トランザクション、送信元、宛先のリスクを継続的に評価しています。複数のIoRs(Indicators of Risk)を収集することによって可視化されたリスクは、それを軽減するために柔軟なポリシー設定や修正を行うことが可能です。リスクの閾値を定義することでリスクスコアが許容レベルを超過した際にアクセスコントロールを行うことも可能ですが、Project Watchの最終目標はあくまでリスクを是正することで多くのトランザクションを可能にすることであり、可能な限りブロックすることではありません。

このように、Project Watchで「信頼の継続的な検証」を行い、活発なアプリケーション利用を推進しながらも「簡単な攻撃対象とはならない」ことが重要となります。

NDR Sensor into Carbon Black Sensor

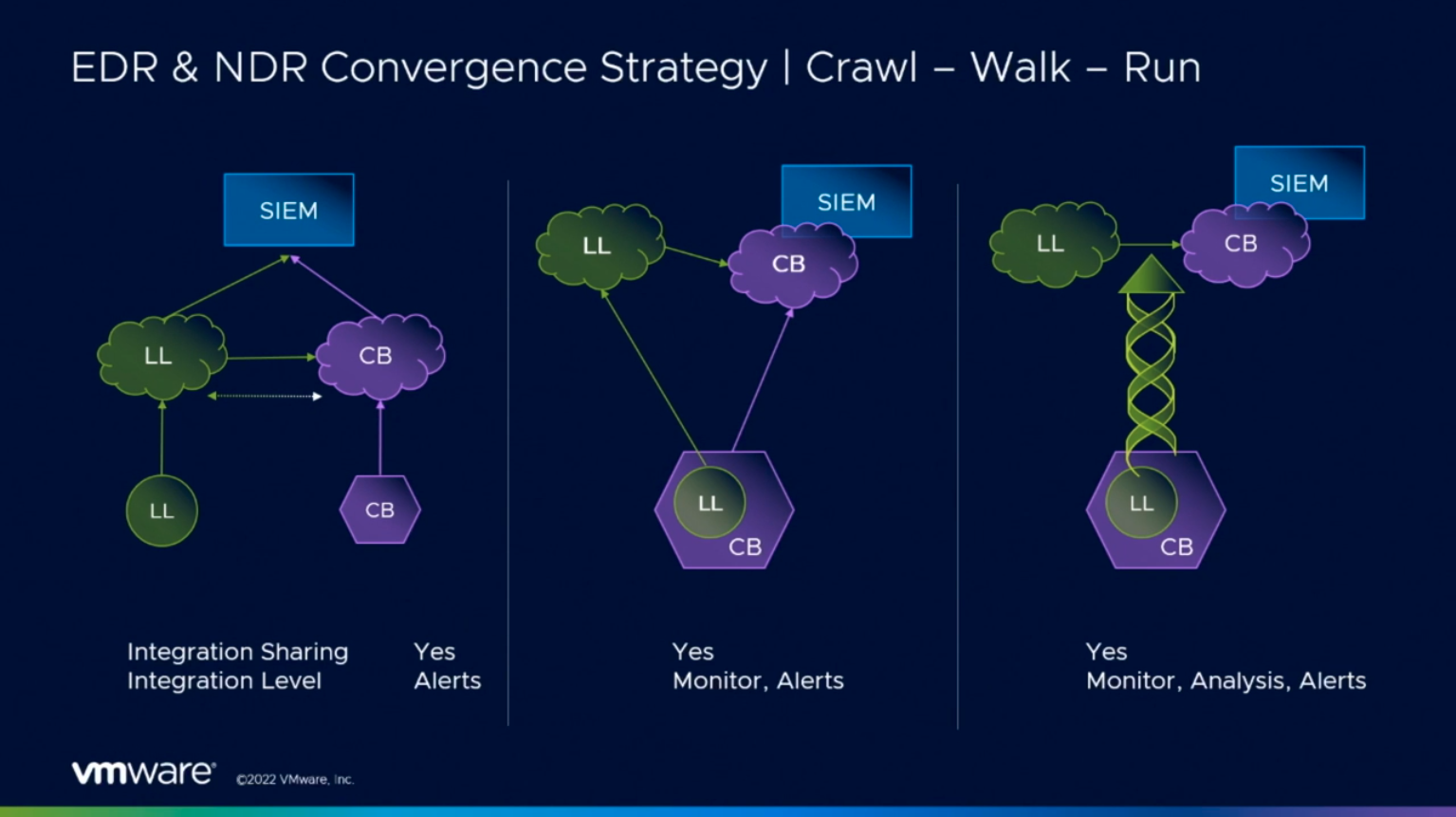

VMwareは昨年のVMworld 2021にてXDRビジョンを発表し、Carbon BlackのEDR機能とNSX ATPのNDR機能を連携させることでシンプルなXDRプラットフォームの実現を目指していました。この度、Carbon BlackにLastlineのネットワーク検知テクノロジーを追加することが発表され、XDRプラットフォーム実現の第一歩を踏み出すことになりました。この発表はGeneral SessionやSolution Keynoteでは取り上げられず、Breakout Session (セッション番号:SECB2270US) にてその詳細が公開されていました。

Breakout Sessionでは、そもそもEDRとNDRをどのように収束させるべきか、統合レベルの深さによって難易度が変わるナイーブな問題に対して、どの戦略を採用したのかが解説されています。次に示す3つの戦略がある中で、最終的には分析レベルまで統合する右の戦略が採用されています。

- LastlineとCarbon Blackの両方のソリューションが導入されてはじめて価値をもたらす左の戦略

- 導入の容易さとNDRのユースケースが解放される中央の戦略

- EDRとNDRの相関分析によって通常では検出できない脅威も特定することが可能な右の戦略

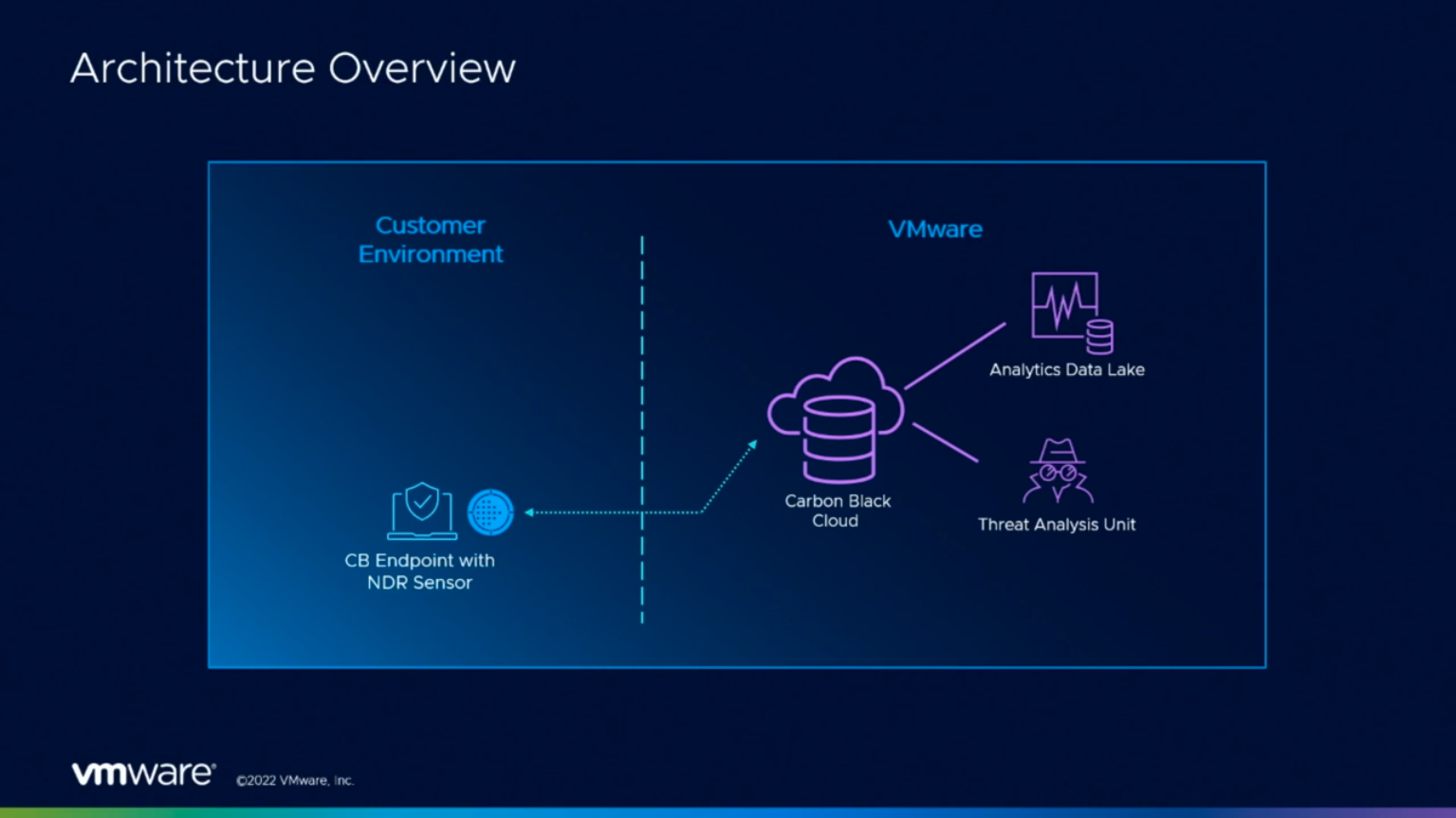

Carbon BlackセンサーにNDRセンサーが組み込まれることで、新しいテレメトリーを収集し、悪意のあるネットワークパケットや異常なネットワークアクティビティを検出できるようになります。既存のエージェントを利用することで、追加費用をかけずにNDRを導入できます。在宅勤務など、従業員がネットワーク外へ移動している現状において、NDRセンサーがCarbon Blackセンサーに入る影響は大きいです。監視されていないネットワークを通過する脅威の検出、暗号化されたトラフィック内の脅威の特定、ネットワークとエンドポイント検出イベントの相関関係など、ネットワークの可視性が拡大することは多くのメリットをもたらします。

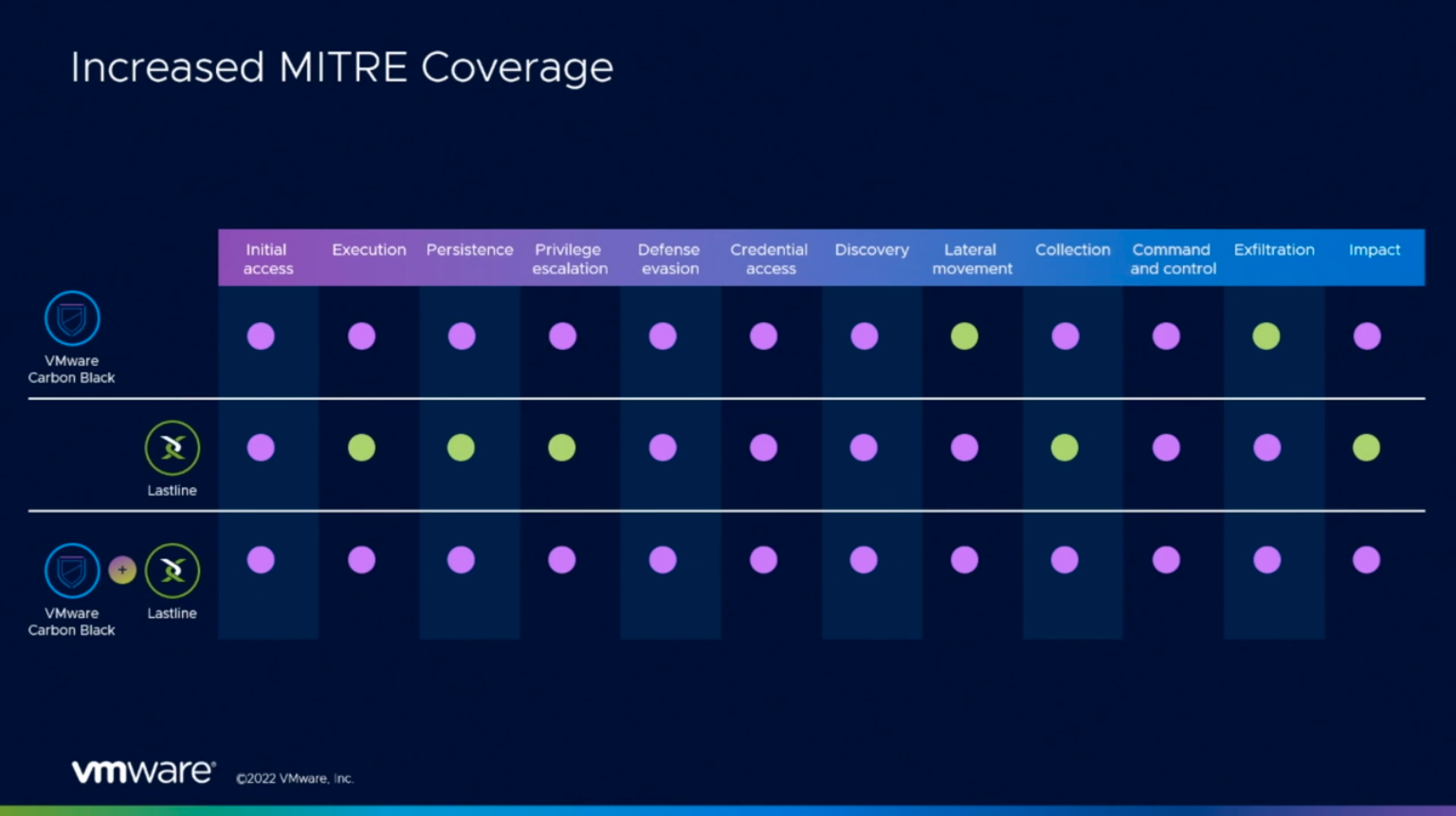

これまで、Carbon BlackではMITRE ATT&CKのInitial AccessからImpactまでの12戦術のうち、Lateral movementやExfiltrationには強みを発揮できていませんでしたが、今回の発表によってこれらの戦術はLastlineによって補完されるため、MITREカバレッジが拡大することになります。

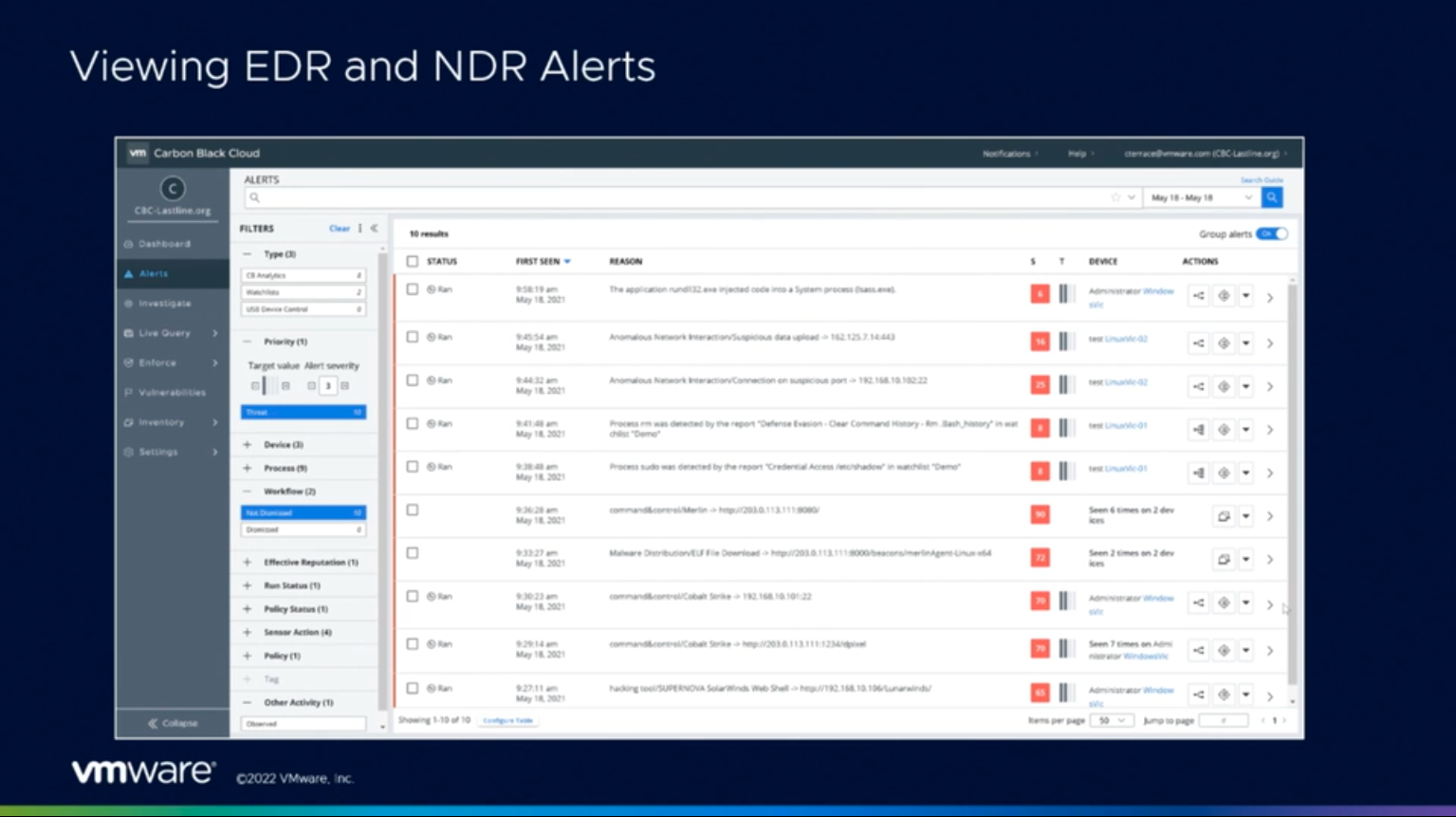

NDRのログやアラートはCBC Consoleから確認します。以下のアラート画面には、Windowsホストへの初期侵入、最初のLinuxホストへのラテラルムーブメント、2台目のLinuxホストへのラテラルムーブメントを検知したことが表示されています。また、これまでとは違う点としてSeverityの数字が異なっていることが確認できます。従来は攻撃の進行度に応じて1~10の範囲で表示されていましたが、画像からは90や72などこれまでとは異なる数字が見てとれます。この変化がNDRセンサーによってのみ発生する影響なのかはまだ分かりませんが、CBC Console上の変化はいたるところに見られそうです。

NDRのログやアラートはCBC Consoleから確認します。以下のアラート画面には、Windowsホストへの初期侵入、最初のLinuxホストへのラテラルムーブメント、2台目のLinuxホストへのラテラルムーブメントを検知したことが表示されています。また、これまでとは違う点としてSeverityの数字が異なっていることが確認できます。従来は攻撃の進行度に応じて1~10の範囲で表示されていましたが、画像からは90や72などこれまでとは異なる数字が見てとれます。この変化がNDRセンサーによってのみ発生する影響なのかはまだ分かりませんが、CBC Console上の変化はいたるところに見られそうです。

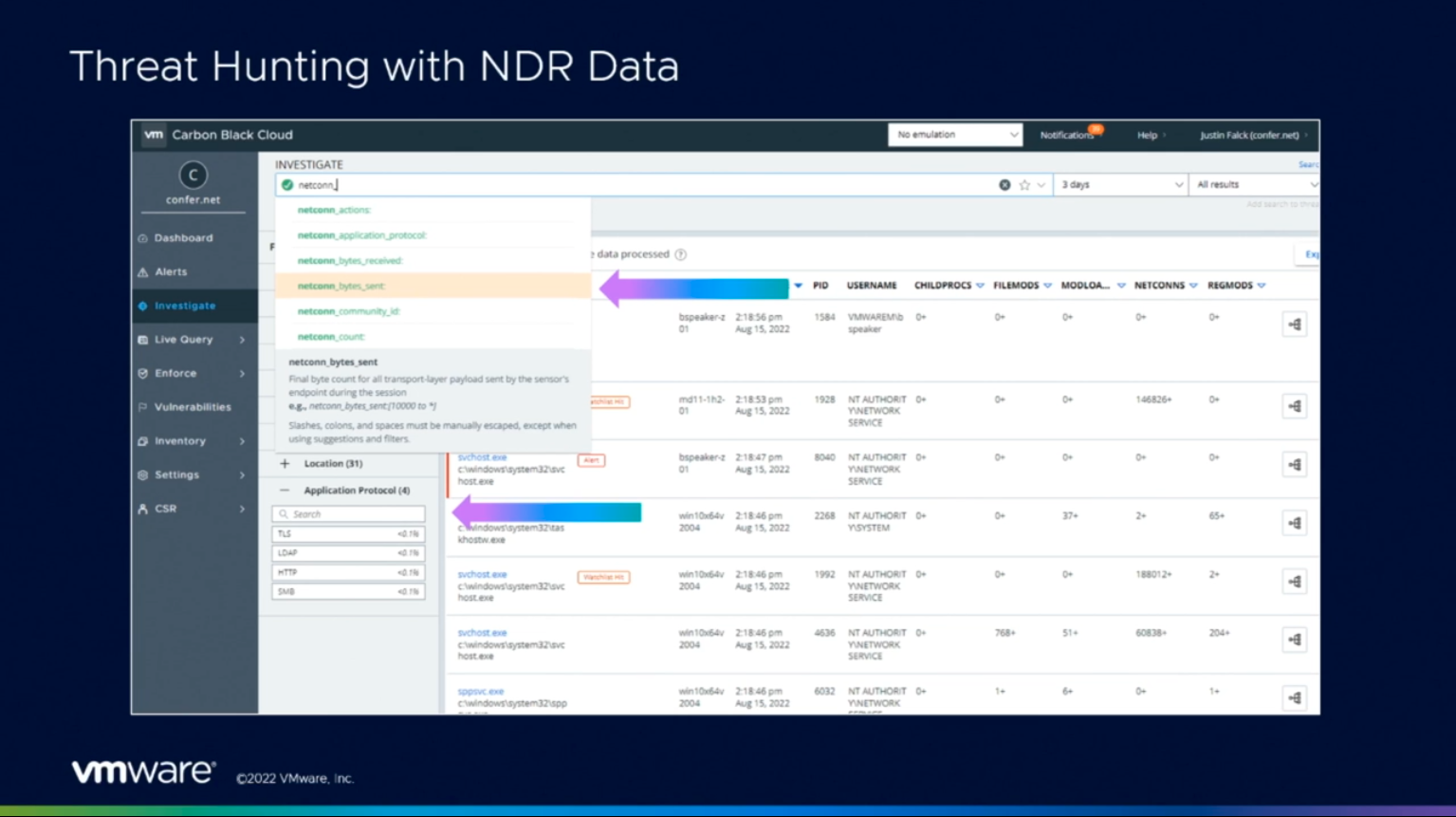

脅威ハンティングもCBC Consoleから行います。検索クエリには「netconn_bytes_sent」などが加えられ、イベントログのフィルタリングには「Application Protocol」が用意されています。フィルタリング項目から察するにネットワークのポートレベルではなくアプリケーションプロトコルレベルでの検索が行えそうです。

今回発表されたEDR+NDRは、決してアラートを一元表示させるだけのものではなく、NDRがエンドポイントコンテキストを取得することでその能力が向上する側面をもっています。例えば、トラフィックの発信元であるユーザーに基づいてネットワークの異常をスコアリングする、アプリケーションやプロセスのアイデンティティによってセグメンテーションポリシーを設定する、既知の脆弱なアプリケーションをターゲットとするトラフィックを仮想パッチ(IPS)でブロックする、ファイルやデータベースへのアクセス情報を活用したデータ損失防止(DLP)の設定、といったことがあげられます。

そして、EDR+NDRはCarbon BlackとNSXが相互にフィードすることを前提としています。Carbon Blackはフルクラウドモデルの製品であるため、NSXもクラウドの方がオンプレと比較して容易にフィーディングを実現できるのではと予想されます。そういった点からもNSXをSaaS提供するProject Northstarには、より一層の期待がかかります。

まとめ

VMware Explore 2022で発表されたSecurity and Networkingの内容をレポートしました。今回発表された内容の多くはテクノロジープレビューや一部顧客でのアーリーアクセスが開始された状態であるため、一般提供までには時間がかかることでしょう。また、6月のRSA Conference 2022にて発表されたVMware Contexaについては、新情報を期待していた方も多いと思われますが、特に新しい情報はありませんでした。

冒頭に今回のイベントのキーワードは「マルチクラウド」と述べましたが、ここまで読み進めていただいた後であれば同じ意見の方も多いのではないでしょうか。特にSecurity and Networking領域については、従業員の移動をきっかけとした問題とその解決策について触れられているセッションが多くありました。国内においてもコロナ禍によって加速したテレワークにより、企業ネットワークの境界が解消され、既にユーザーやデバイスが最小単位の境界となっています。アタックサーフェイスが拡大する現状を鑑みて、VMwareは新たなセキュリティの主戦場として「Lateral Security」に標準を合わせています。発表された内容の多くが、管理と運用は一貫性を持たせつつも、セキュリティを適用するポイントは拡大させる姿勢を見せており、この傾向は効果的な脅威インテリジェンスを提供するための布石となっています。VMwareユーザーへのVMware Contexaによる恩恵は大きいものとなることが予想されますので、今回発表された新情報とともに続報を期待しましょう。

関連記事はこちら

著者紹介

SB C&S株式会社

ICT事業本部 技術本部 技術統括部

第1技術部 1課

千代田 寛 - Kan Chiyoda -

VMware vExpert