Cato Networksのブログを少しだけ書かせていただいておりますが、最近Cato Networks関連の商談が増えていて、商談の際に「ブログを見ました」といっていただけると、とても嬉しい気持ちになることがわかりました。

さて、ブログタイトルの解説ですが、こちらの新機能はとても良い機能だと思いますので、改めてトピック化してました。

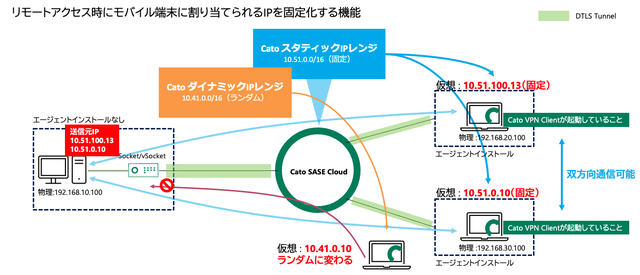

リモートアクセスユーザーのIP固定化とは

今回Cato Networksに新機能として「リモートアクセスユーザーのIP固定化」(私が勝手に日本語化しています)が、正式名称でいうと「IP Allocation Policy」という名称です。

この機能は端的に説明すると、リモートにいるユーザーがCato Client経由で接続される際に割り当てることができるバーチャルIPを固定化することができるという機能です。

特になんてことはない機能のように感じる方も多いですが、ZTNA機能においてはとても衝撃的なアップデートの一つです。

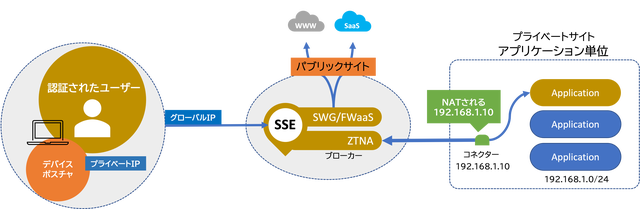

SWG製品の多くに、送信元IPの固定化と呼ばれるような機能がありますが、これとは全く異なる機能です。

SWGの送信元IPの固定とは、SWGを経由して、インターネット上のSaaSアプリケーションなどへアクセスする際のグローバルIPを固定化する機能ですが、今回の機能は、ZTNAのリモートユーザーに対するSASEネットワーク上でのプライベートIPの固定化となります。

機能イメージ

この機能の特徴は、リモートユーザーがCato SASE Cloudへ接続した際、スタティックIPレンジからIPが恒久的に払い出されることで以下のメリットを見いだせます。

- アクセスされるサーバーから見て、IPアドレスが特定可能(アクセスリストなどで制御可能)

- 拠点側(例えばソケットのLAN側)からリモートユーザーに対して管理アクセスしたい

というメリットがあると思っています。

アクセスされるリソースから見て、IPアドレスが特定可能

多くのSSEベンダーが提供するZTNA機能では、ベースのアーキテクチャがリバースプロキシのような形で、クラウド上のSSE PoPに、PCなどからのトンネル接続、アクセスリソース側に設置された"コネクター"と呼ばれるコンポーネントを利用するケースです。

この場合、リモートから目的のリソースに対しては、IPアドレスやホスト名などでアクセスすることが可能ですが、逆にアクセスされるサーバーからの通信元のIPアドレスを見ていただくと、"コネクター"のIPアドレスに変換されて接続されるケースが多くあると思います。

"コネクター"側でIPアドレスを変換することで、リソース側のネットワーク変更をなくし、スムーズな導入を行うことができるという仕組みです。

リモートアクセスのセキュリティについては、SSE PoP上で、デバイスポスチャーやポリシー設定によって、信頼されたユーザー、デバイスや条件が検証された状態でリソースへ安全にアクセスしていると言えます。

アクセスされるリソース側でもアクセスログを取得している場合"コネクター"によってIPが変換されてしまいます。

拠点側(例えばソケットのLAN側)からリモートユーザーに対して管理アクセスしたい

実は最近この要件におけるが徐々に増えているのでは?と感じています。

SASE/SSEのZTNAといえば、どちらかというと、"セキュリティ"観点での要件がどうしても強くなりがちです。リモートユーザーが安全にリソースにアクセスすることだけを考えると、ZTNAが提供する、デバイスポスチャ機能や、アプリケーション単位の通信などとても魅力的な機能です。

ただ、リモートアクセス(従来の機能からのリプレース)という観点でみたとき、ネットワークとしての要件も必要となります。

例えば

- オンプレミスアプリへの通信(L3レベルでのIP通信)

- リモートアクセスしている端末へリモートデスクトップ等を使ったサポート

- デスクトップやサーバーなど、ICMPなどで死活監視

- ZTNAで接続している端末同士でのIPレベル通信

ZTNAはユーザーを起点に、各種サービスへポイントツーポイントまたは、一方通信でアクセスすることで安全にしていると言えますが、リモートユーザー同士が同じSASEのサービスを利用しているなら、ネットワークとして双方向に通信することも必要な場合があります。

Cato NetworksのIP Allocation Policy

Cato NetworksのIP Allocation Policyは、セキュリティ要件としてのZTNA機能を踏襲しながら、ネットワーク要件の双方向のIPレベルにおける通信を両立できています。

このIP Allocation Policyを利用することで、組織外のネットワークからアクセスしている端末に対して、RDPを始め様々なアクセスができるようになるため、従来のリモートアクセス方式からZTNAにリプレースできなかったユーザーにも更に提案しやすくなりました。

では簡単ですが設定方法を見ていきましょう

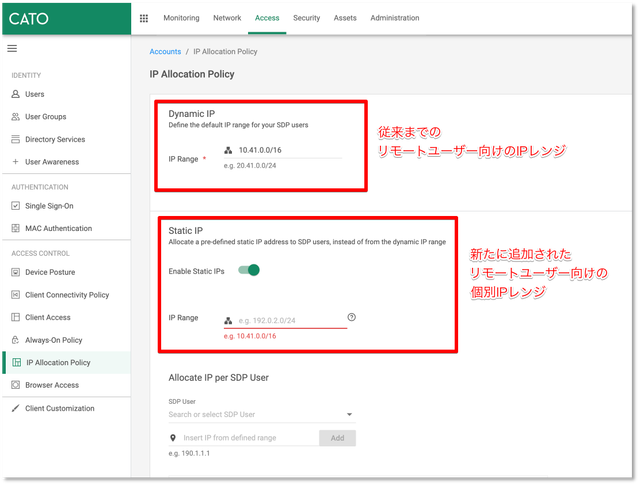

IP Allocation Policyの設定

Access > IP Allocation Policyへ進みます。

従来までのアドレス設定はClient Accessの中にありましたが、独立した設定になりました。

2つのIPレンジを使い分けれるようになり、

【Dynamic IP】

従来までの、リモートユーザーにランダムでIPを割り当てる場合に利用するレンジ

【Static IP】

ユーザーに個別IPを割り当てるためのレンジ

それぞれのレンジは重複できないですが、Dynamic IPとStatic IPを使い分けることでより便利に使えます。

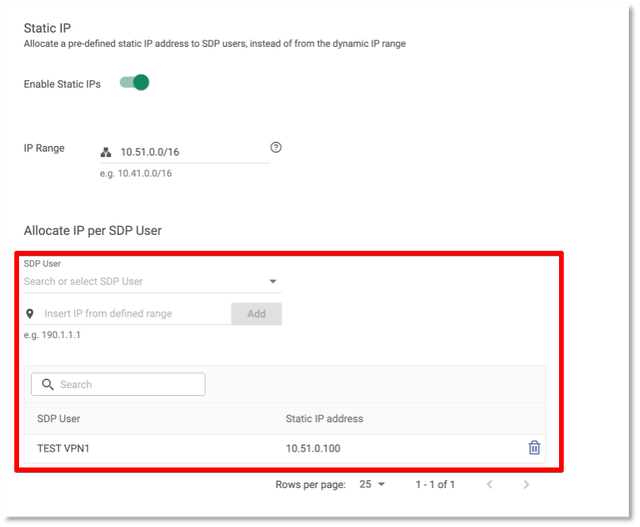

実際にStatic IPに設定を行い、ユーザーにIPアドレスを割り当てます。

設定は簡単で、IPレンジの設定を行い、登録されたSDPユーザーを検索し、レンジ内からIPを設定します

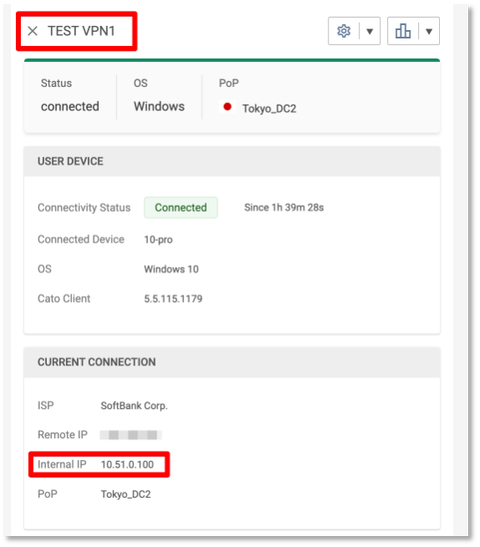

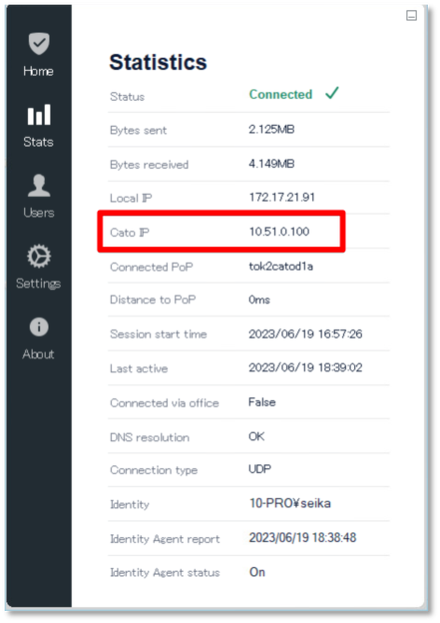

実際に割り当てられたことを確認

CMA(Cato Management App)から見ると、固定のIPから割り当てられていることが確認できます。

Cato VPN Clientのステータスから見ても、固定IPが割り当てられていることが確認できました。

結果的に、このユーザーはログインする度に、同じIPが割り当てられるため、リモートメンテナンスする場合もどこからでもできるということになります。

※なお、このIPアドレスは最初にログインしたユーザーに対して割り当てられるため、同時ログインしてしまうと、あとにログインしたデバイスにはダイナミックIPからIPが払い出される仕組みです。

まとめ

SASEの固定IPアドレスというと、SWGの送信元IP固定を想像してしまう方が多いかもしれません。

今回、お伝えした機能は、ZTNAの送信元IPを固定する、いわゆる、SASE上に接続したユーザーのプライベートIPの固定化です。

この機能を使った利用ケースは多く、特にリモートメンテナンスを必要とする場合、特定のユーザーデバイスのIPを固定化することで更にSASEを使ったネットワークの利活用が想像できます。(思いつくシーンはたくさんありますが、それはまた別途お話します)

SASEはセキュリティだけではなく、ネットワークとしてのプラットフォームであるため、こういった便利になる機能がどんどん追加されているのもCato Networksを選ぶ一つの理由にもなると思います。

SASE導入のカギはネットワークの評価と再設計

著者紹介

SB C&S株式会社

ICT事業本部 技術本部 第3技術部

宮本 世華

釣りが好きです。