皆さん、こんにちは。

最近ご質問いただく事が多いCato SASE Cloudのオプション機能の一つ、Data Protection API(SaaS Security API)についてご紹介します。

Data Protection APIとは

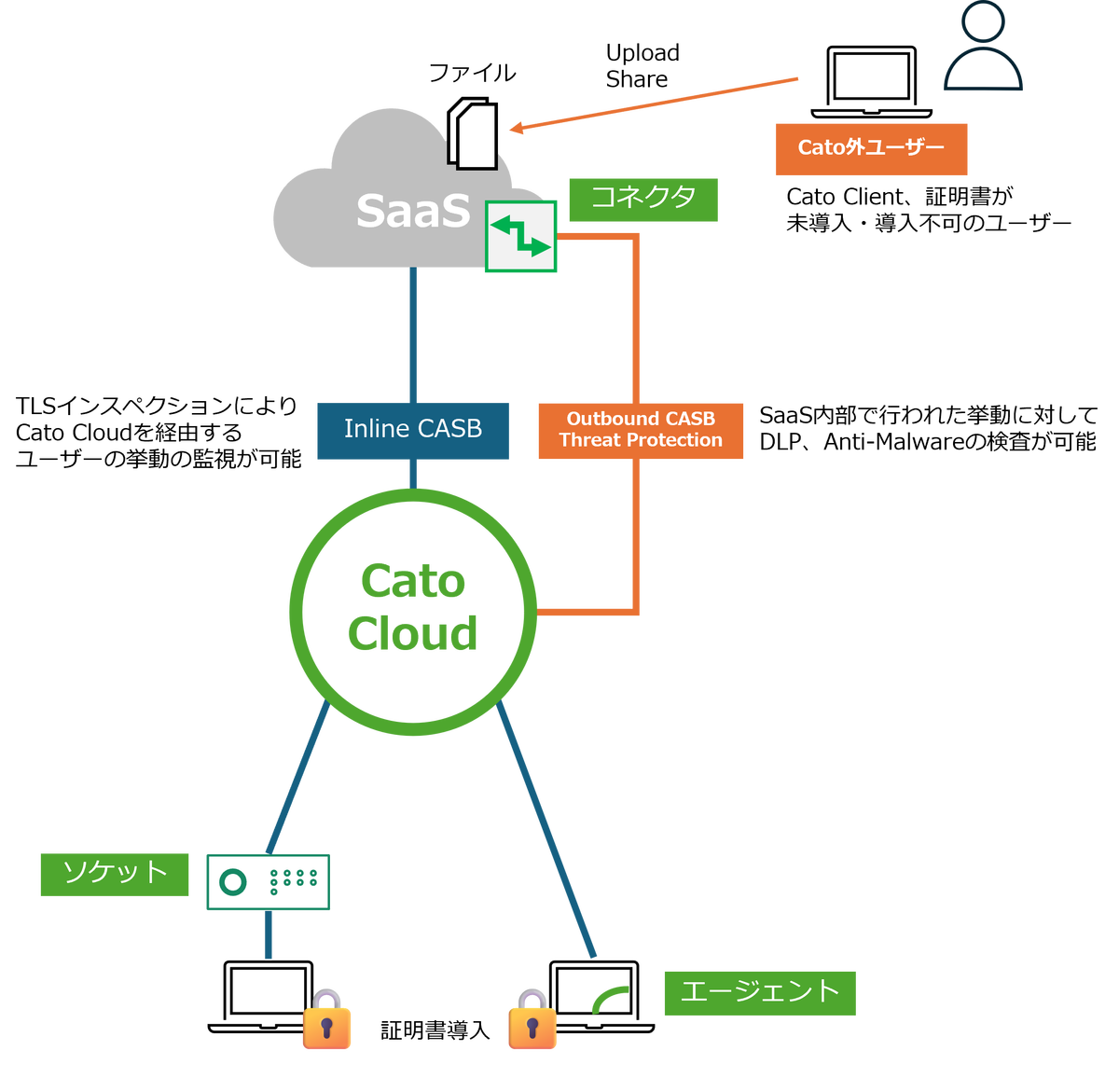

Data Protection APIはCatoを経由しないアウトバウンドの通信における企業の管理するSaaS/クラウドアプリケーションのセキュリティを強化する機能です。

一般的にCatoを利用する場合はSocketやCato Clientを導入した環境、デバイスから全ての通信がCato Cloudを経由することでSaaS/クラウドアプリケーションの通信にTLSインスペクションを行い細やなセキュリティ制御が可能になります。

ただしSocketやCato Client、証明書を未導入・導入不可でCato Cloudを経由できないユーザーのクラウドアプリケーション内でアクティビティをCatoでは制御できません。

Data Protection APIを利用する事で、クラウドアプリケーションにCatoのコネクタが設置され、Cato CloudとクラウドアプリケーションがAPI経由で直接連携を行い、Catoのセキュリティ機能によってクラウドアプリケーションのテナント内における情報流出防止や脅威防止を実現する事が可能になります。

Data Protection APIはSaaSにCatoのコネクタを設置する事が前提条件となります。

現時点で連携ができるアプリケーションは以下の通りです。(2025年3月)

・Box

・Google Drive and Gmail

・Microsoft Exchange

・Microsoft OneDrive

・Microsoft SharePoint

・Slack

・Dropbox

・Salesforce

・GitHub

・ServiceNow

・Workplace from Meta

またData Protection APIのコネクタには以下の制限があります。

・コネクタ作成後の編集はできません。

・コネクタ作成後にアプリケーションに追加されたユーザーはスキャンされません。

・アプリケーション上のファイルの編集の検出に最大15分のかかる場合があります。

・フォルダーとディレクトリの権限の変更はスキャンされません。

・グループに対するアクション (グループとのファイル共有など) はスキャンされません。

・DLP およびマルウェア対策スキャンでサポートされる最大ファイルサイズは20MBです。

・DLP およびマルウェア対策スキャンの場合、データ保護APIはCato DLP およびマルウェア対策エンジンでサポートされているファイルタイプのみをサポートします。

・データ保護APIルールが作成、削除、または編集されると、ルールの内容に関する詳細は表示されずに変更内容が監査証跡で追跡されます。

その他各アプリケーションごとにも制限が存在します。

詳細については下記リンクをご参照ください

https://support.catonetworks.com/hc/en-us/articles/5352885456669-What-is-the-Data-Protection-API#heading-4

Data Protection API連携検証

Data Protection APIではアプリケーションに対してデータ保護(DLP)と脅威保護(アンチマルウェア)の2種類のポリシーが設定できます。

今回はMicrosoft 365のOneDriveと連携して動作を検証しました。

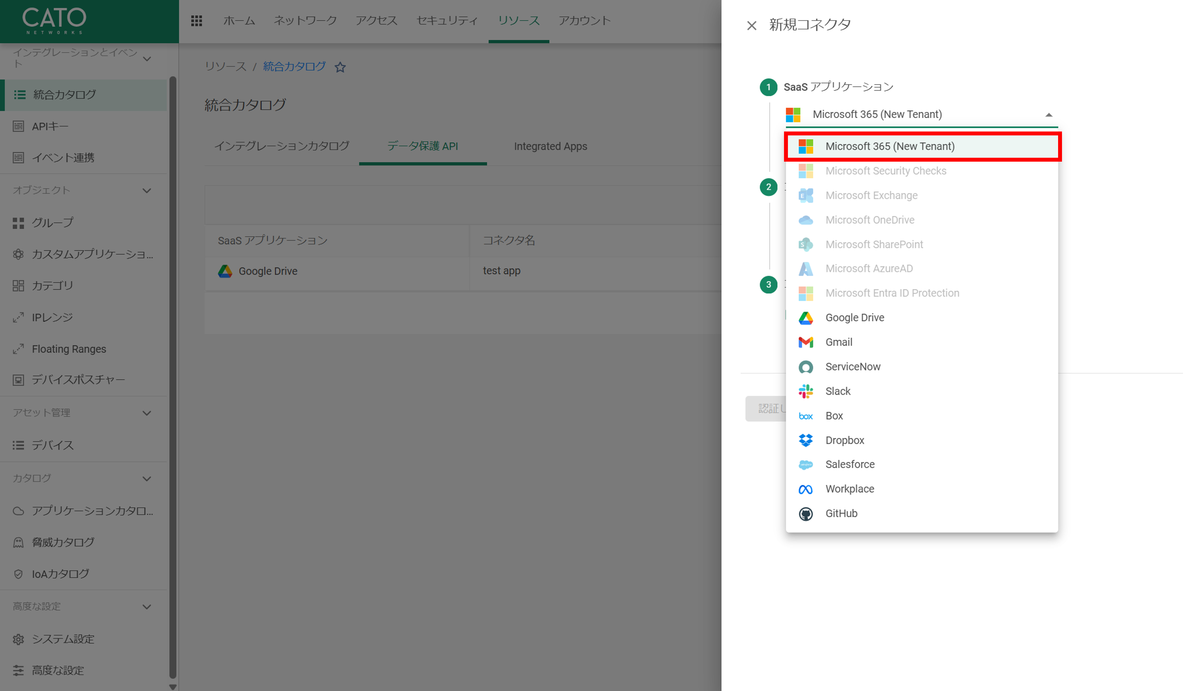

初めにCatoからクラウドアプリケーションに連携を行うためのコネクタを作成します。

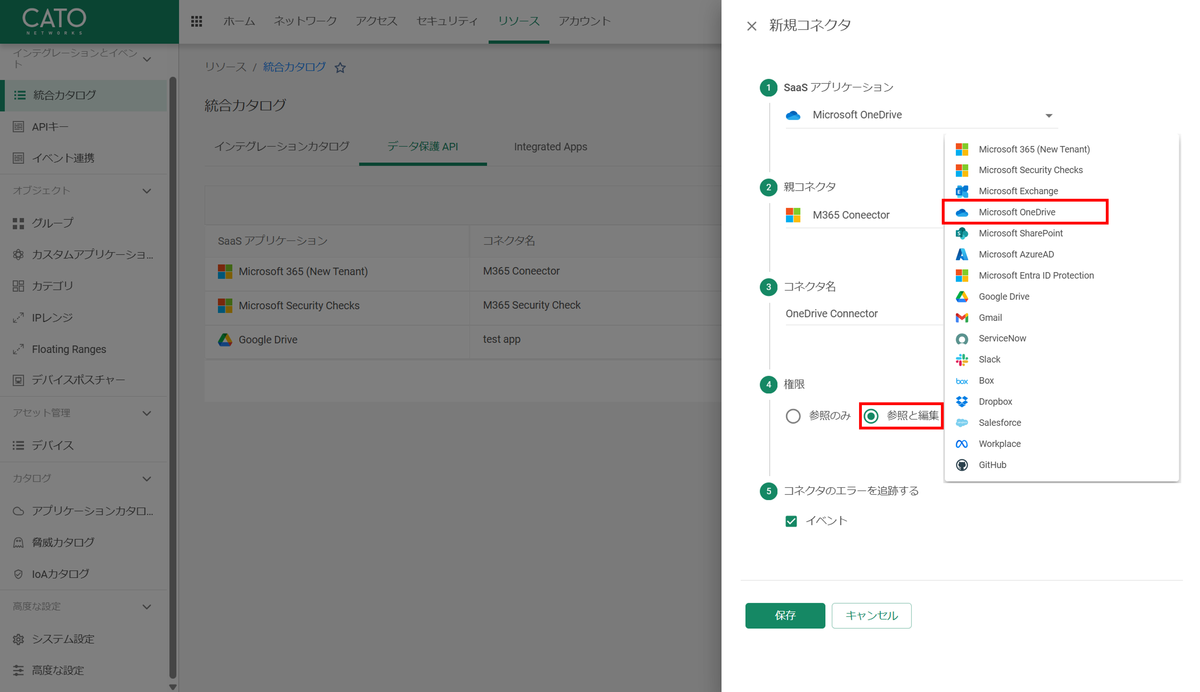

CMA(Catoの管理コンソール)からリソース > 統合カタログ > データ保護APIから新規作成で対象のアプリケーションを選択します。

Microsoft365系のアプリケーションにコネクタを作成する場合は先にMicrosoft365(New Tenant)に親コネクタを作成する必要があります。

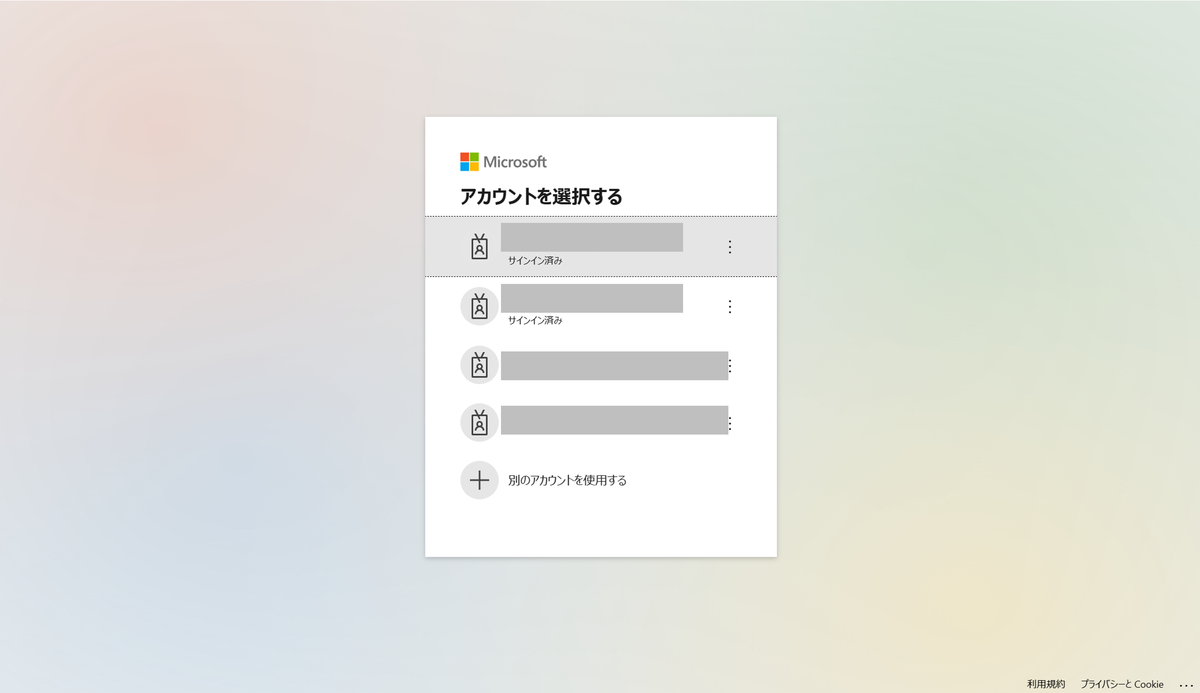

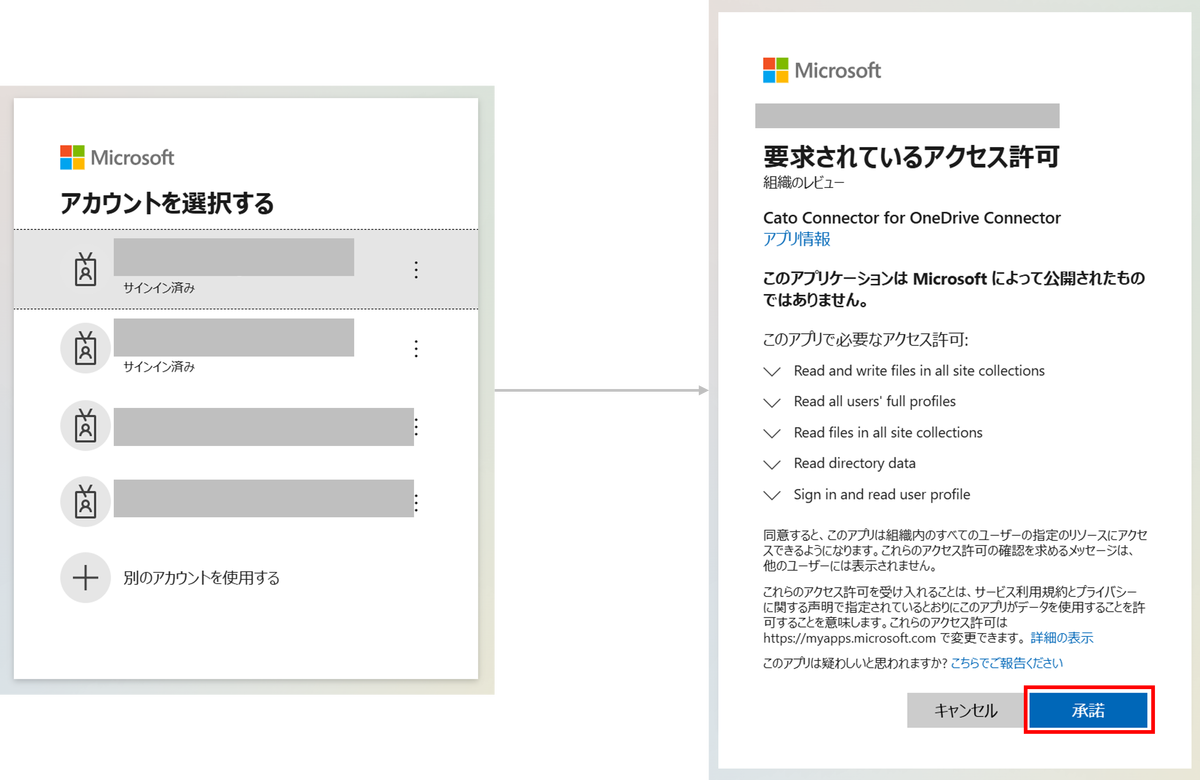

Microsoft365(New Tenant)を選択しコネクタを作成すると、Microsoft365への認証が求められるためグローバル管理者の資格を持つアカウントでログインします。

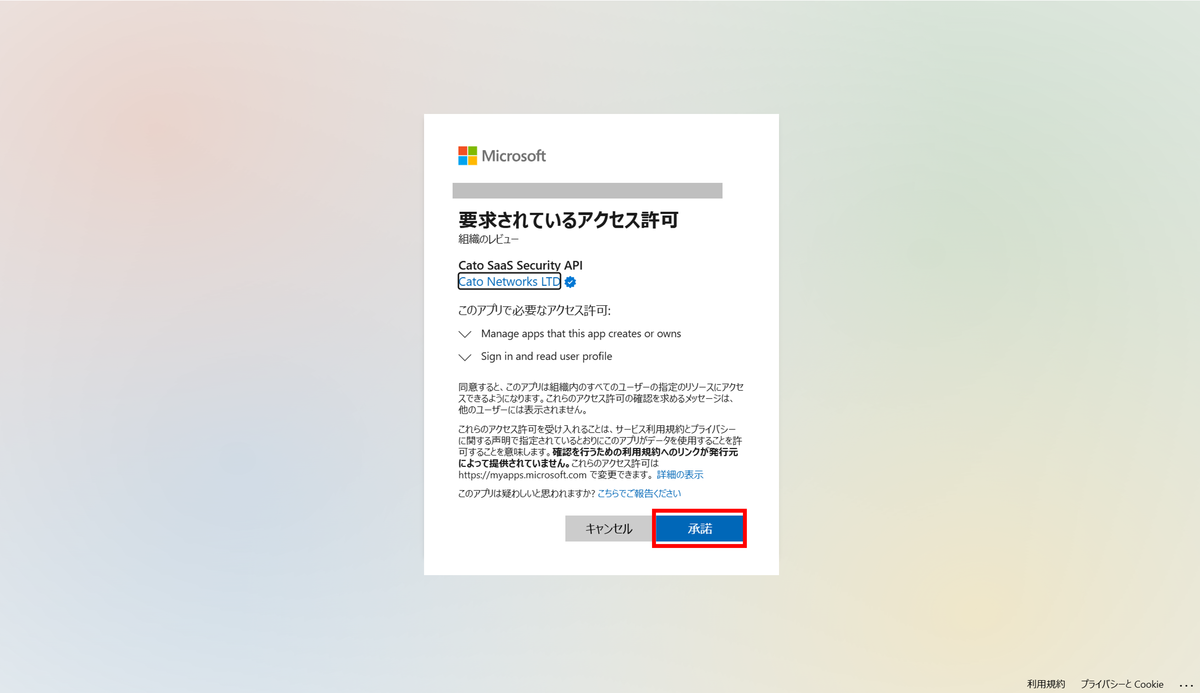

アクセス許可が要求されるため承諾します。

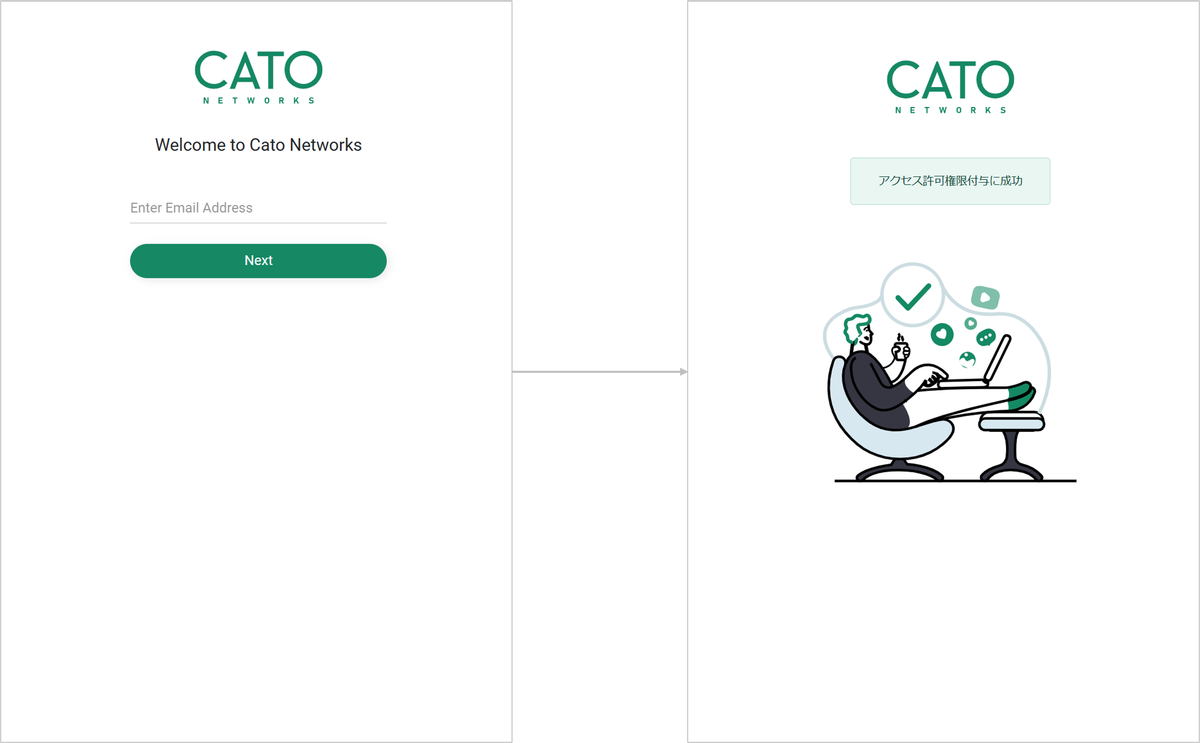

その後Catoのログイン画面に遷移するため管理者ログインを実施する事でコネクタの設定が完了します。

親コネクタ作成後に再度新規にOneDriveのコネクタを作成します。

コネクタでOneDriveを選択し親コネクタにMicrosoft365(New Tenant)を選択します。

Catoからアプリケーションに対して編集を行う場合は権限を"参照と編集"に設定します。

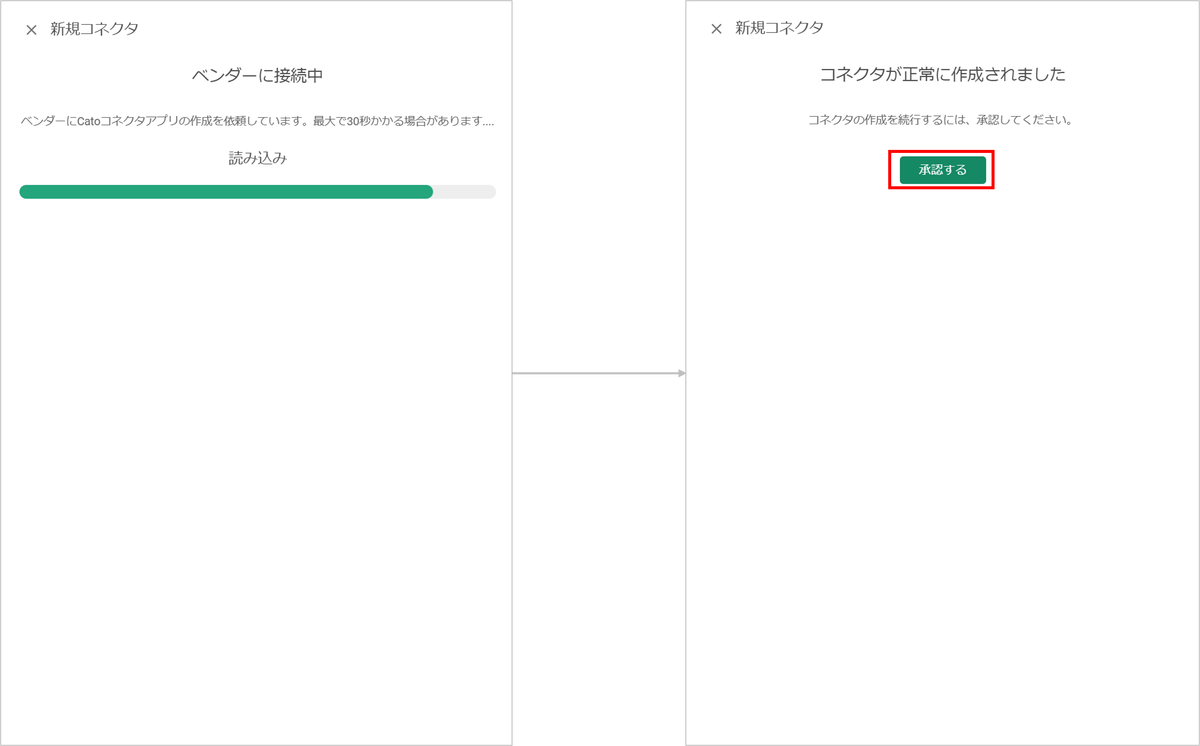

保存を実行するとSaaSベンダーへのコネクタの作成依頼に30秒程度の時間がかかる場合があります。

コネクタの作成依頼が完了したら承諾をクリックします。

Microsoft365(New Tenant)と同様にMicrosoft365への認証、アクセス許可の許諾、Catoへのログインを完了します。

コネクタの設定が完了するとアプリケーションに対してデータ保護ポリシー、脅威保護ポリシーを作成する事が可能になります。

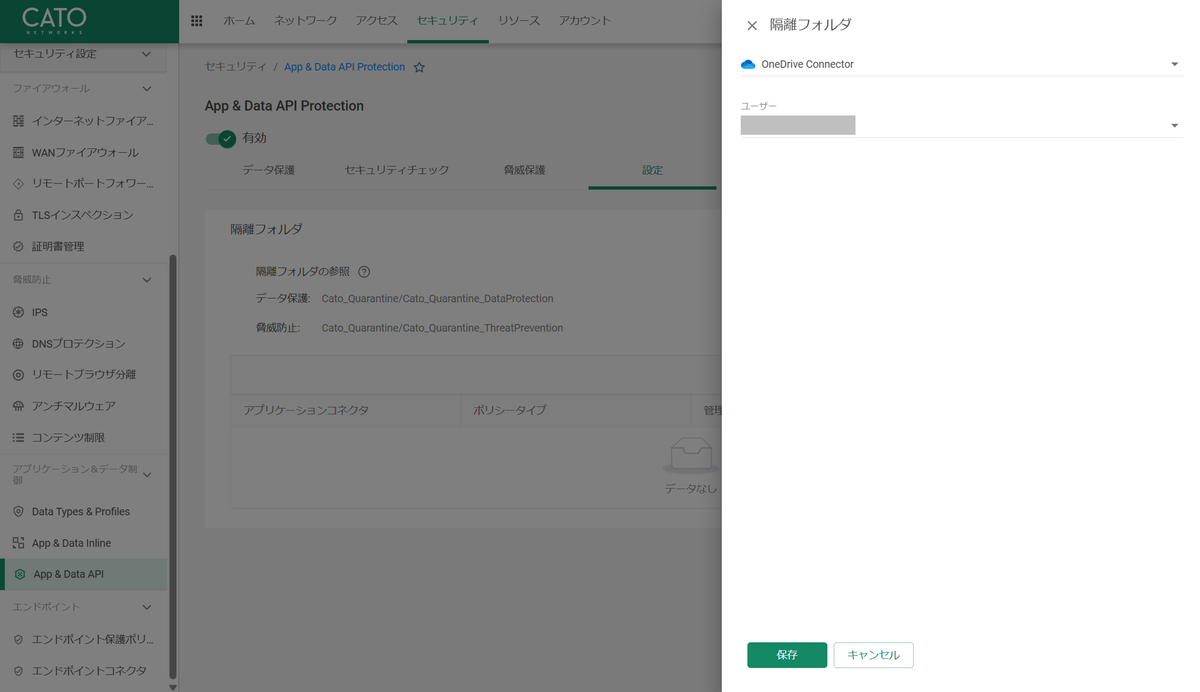

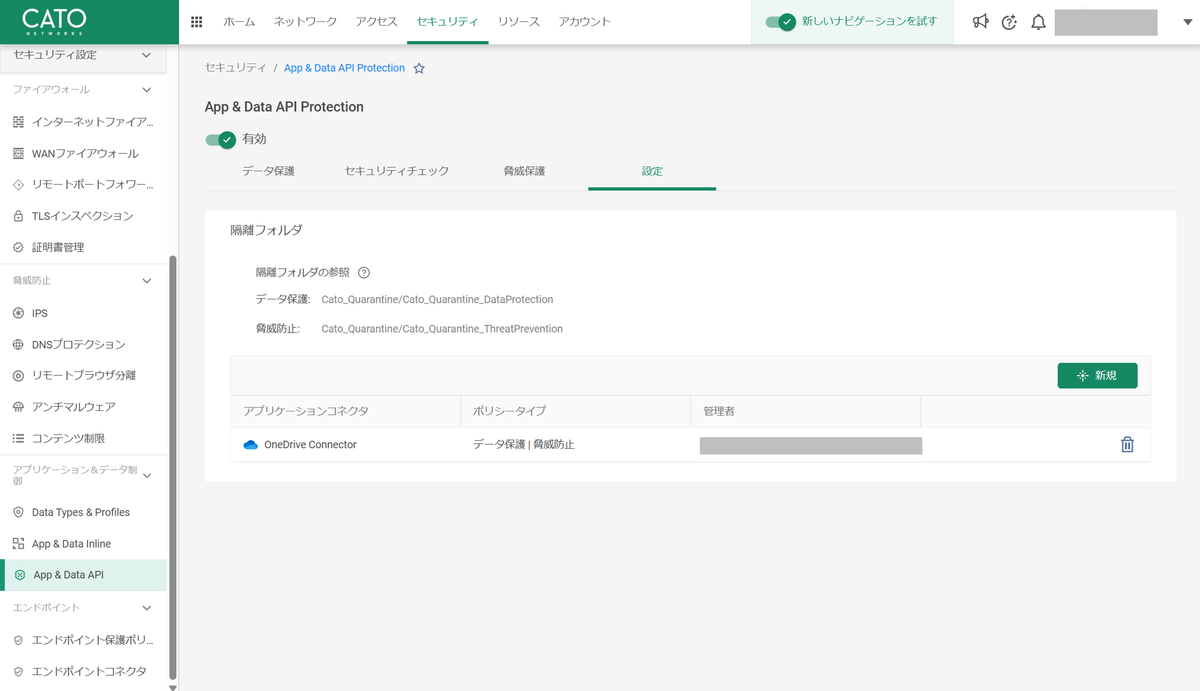

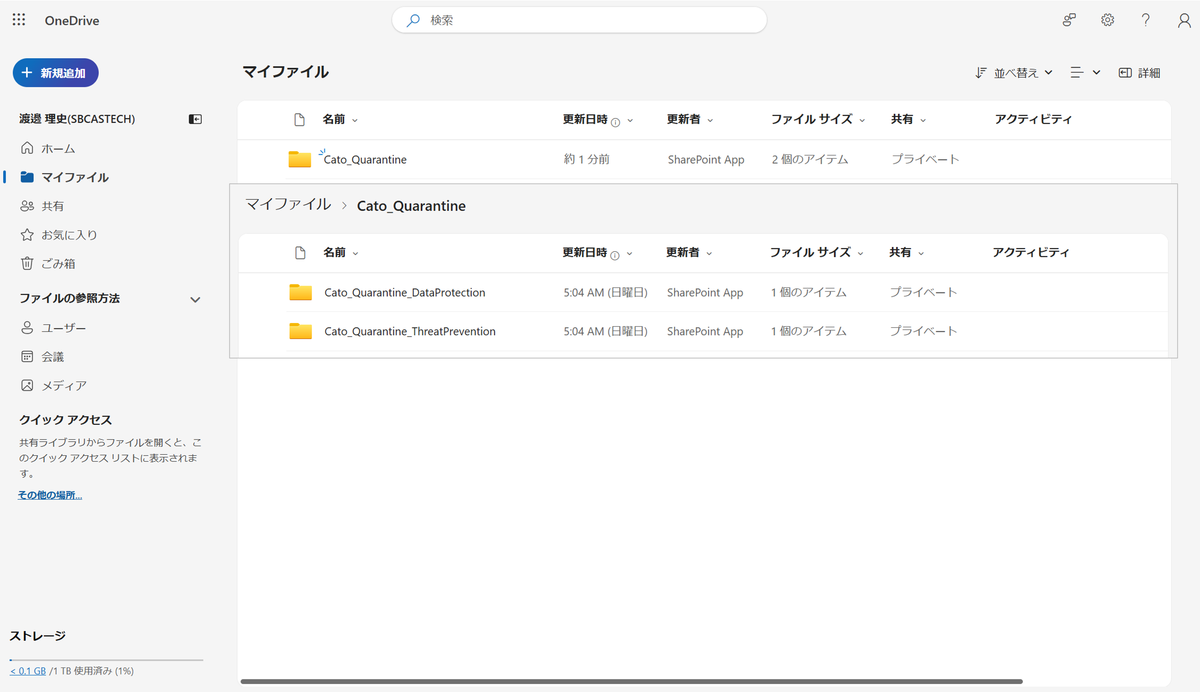

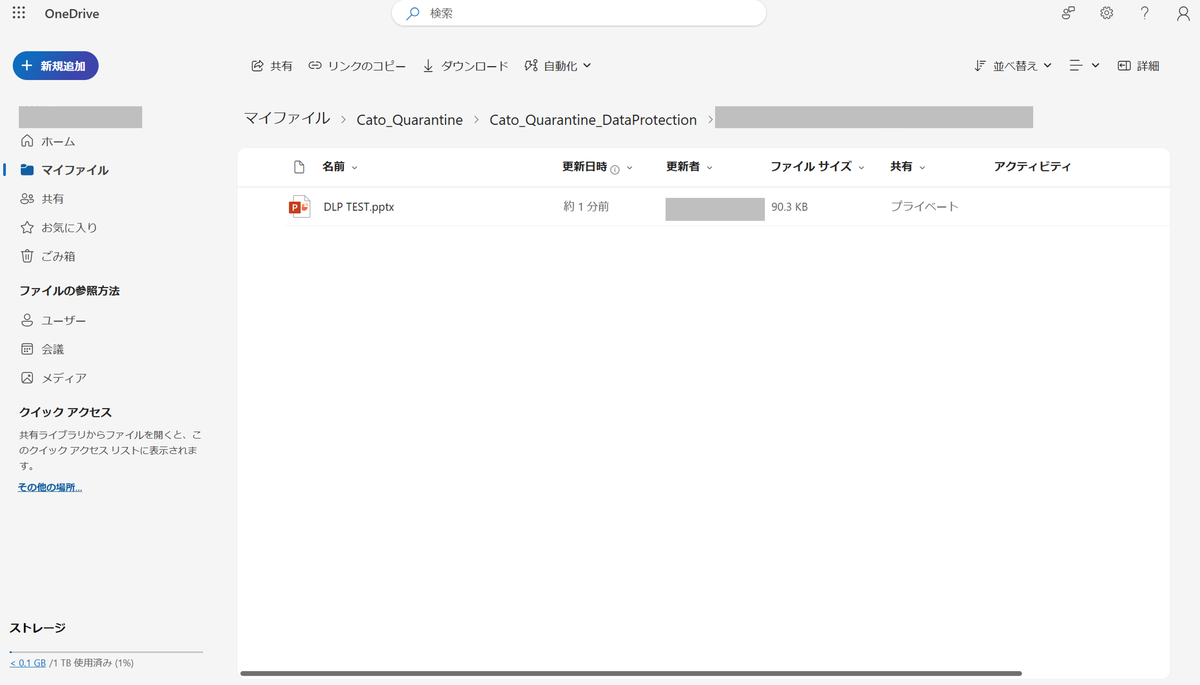

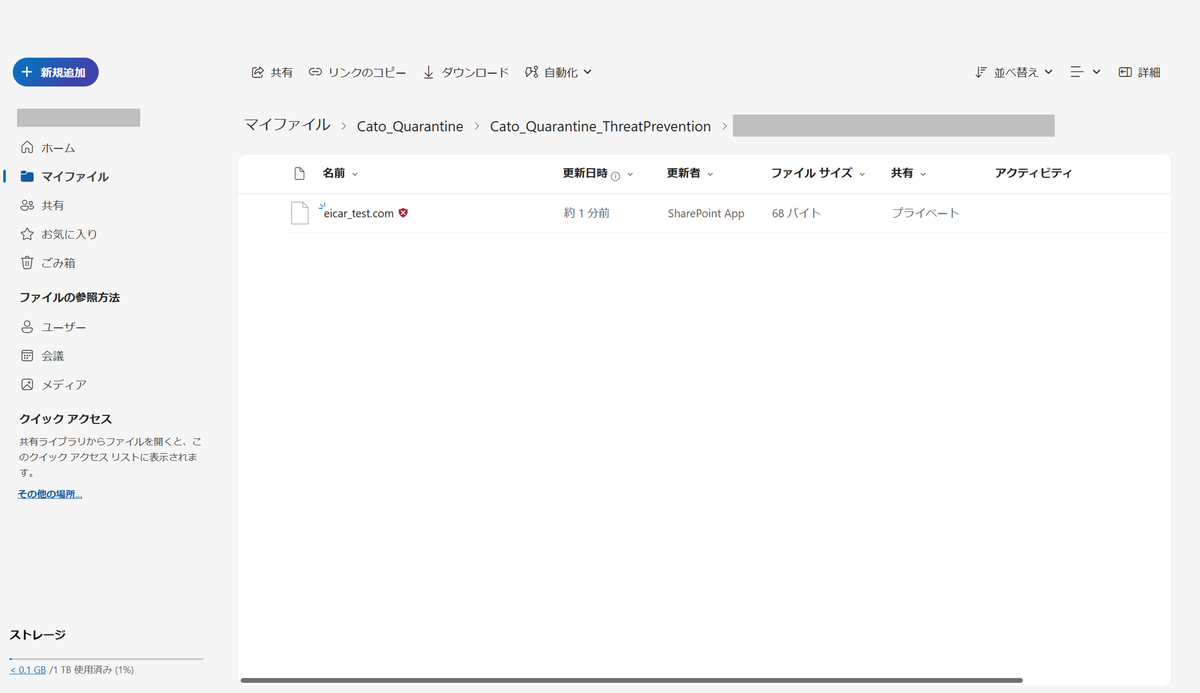

事前に隔離アクション用の隔離フォルダーを作成しておきます。

セキュリティ > App & Data API > 設定からコネクタとアプリケーションユーザーを選択し、アプリケーション内にユーザーごとの隔離フォルダを作成します。

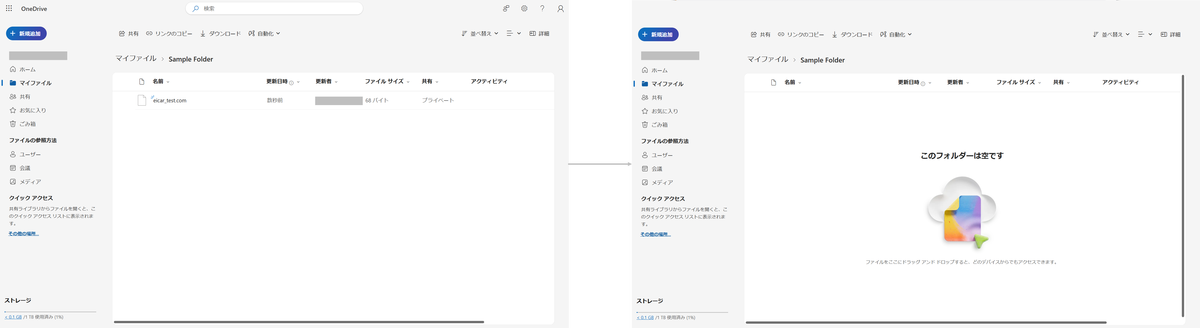

OneDrive上に隔離フォルダが作成されます。

隔離フォルダはデータ保護用と脅威保護用にそれぞれ作成されます。

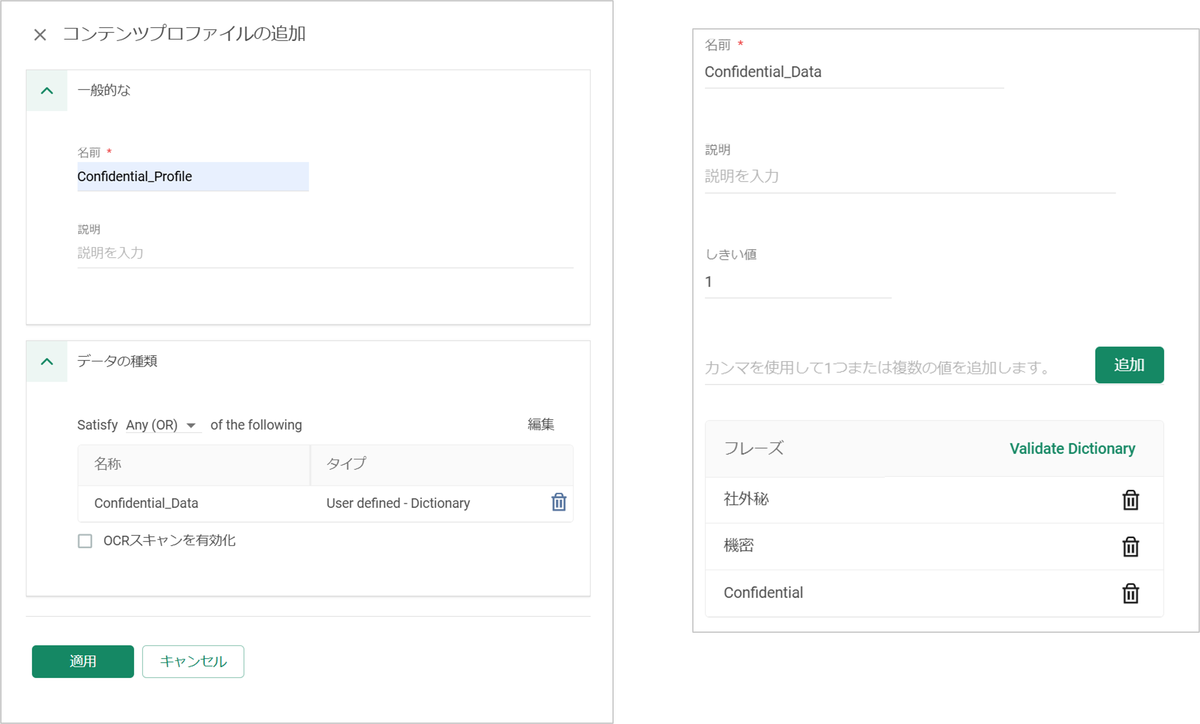

初めにデータ保護ポリシーを作成方法を確認します。

事前にセキュリティ > Data Types & Profiles > DLPプロファイルからポリシーに割り当てるDLPのコンテンツプロファイルを作成しておきます。

今回は機密、社外秘などの文字列を検出するユーザー定義のデータタイプを作成しコンテンツプロファイルに割り当てています。

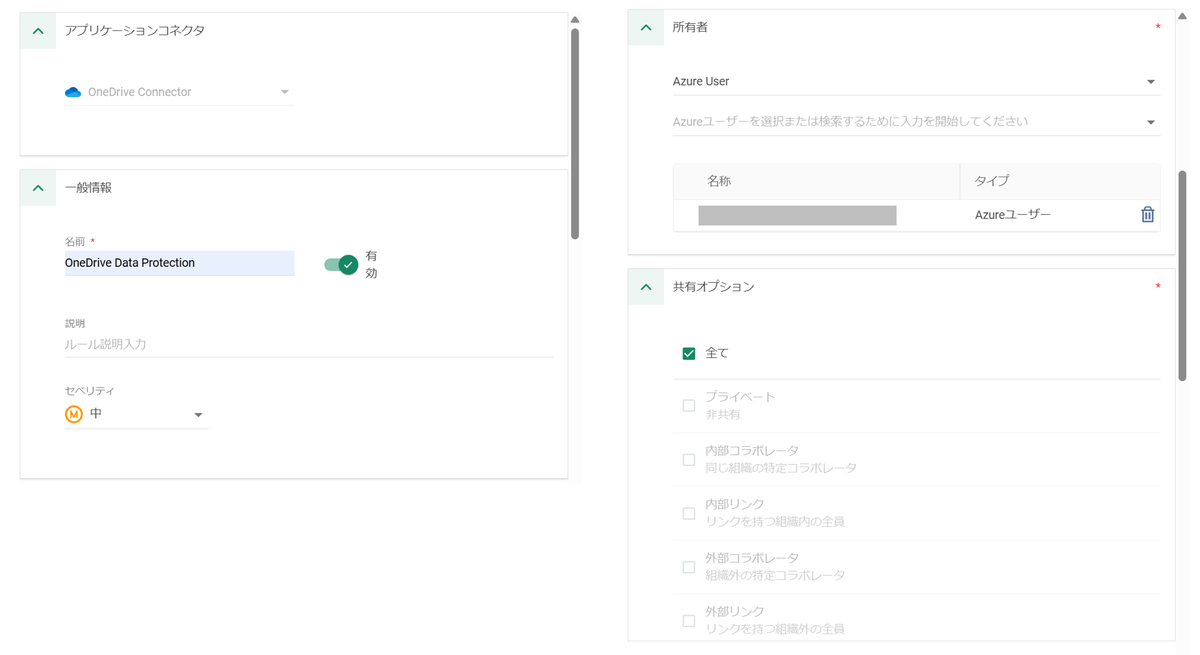

次にデータ保護ポリシーをセキュリティ > App & Data API > データ保護から新規作成します。

コネクタを選択し制御の対象となる所有者の種類を内部、ゲスト、Azureユーザー(個別のユーザー)から選択します。

共有オプションでこのポリシーと一致するファイルの共有権限を選択します。

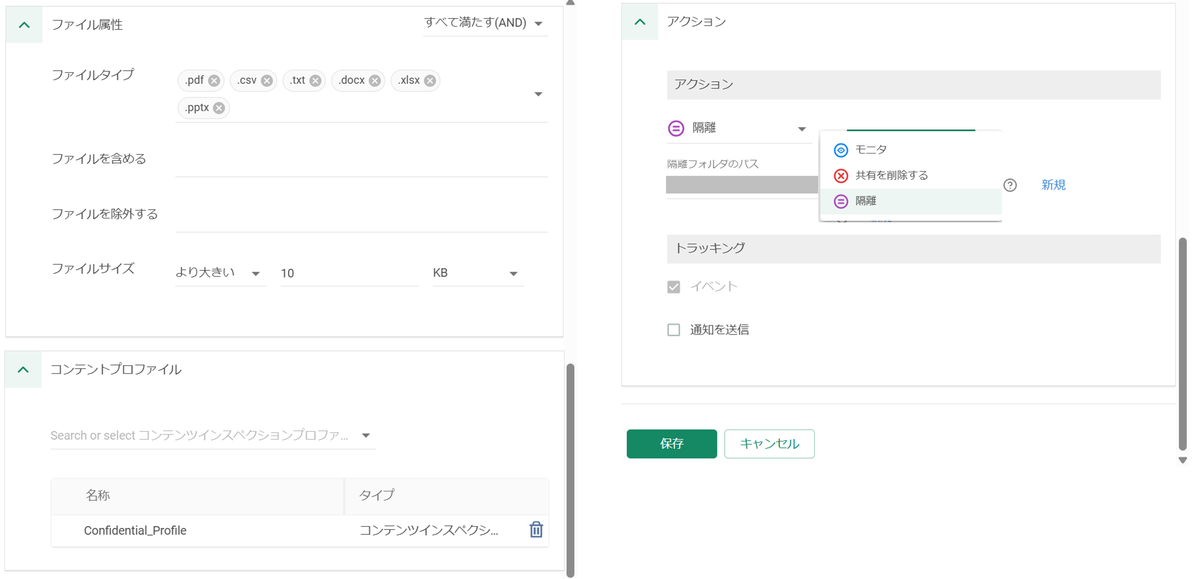

ポリシーに一致するファイル属性(拡張子)、ファイルサイズ等が選択できます。

事前に作成したDLPコンテンツプロファイルを割り当てます。

アクションでモニタ、共有を削除する、隔離が選択できます。

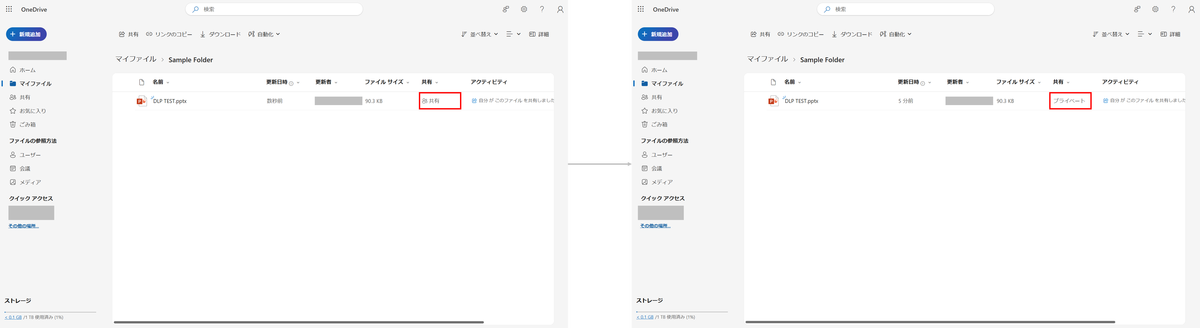

共有を削除するを選択した場合、Catoが対象のファイルの共有リンクの作成を検出すると自動的にリンクが無効化されます。

隔離を選択した場合、Catoがユーザーによるファイルのアップロードが検出すると事前に作成した隔離フォルダにファイルを移動します。

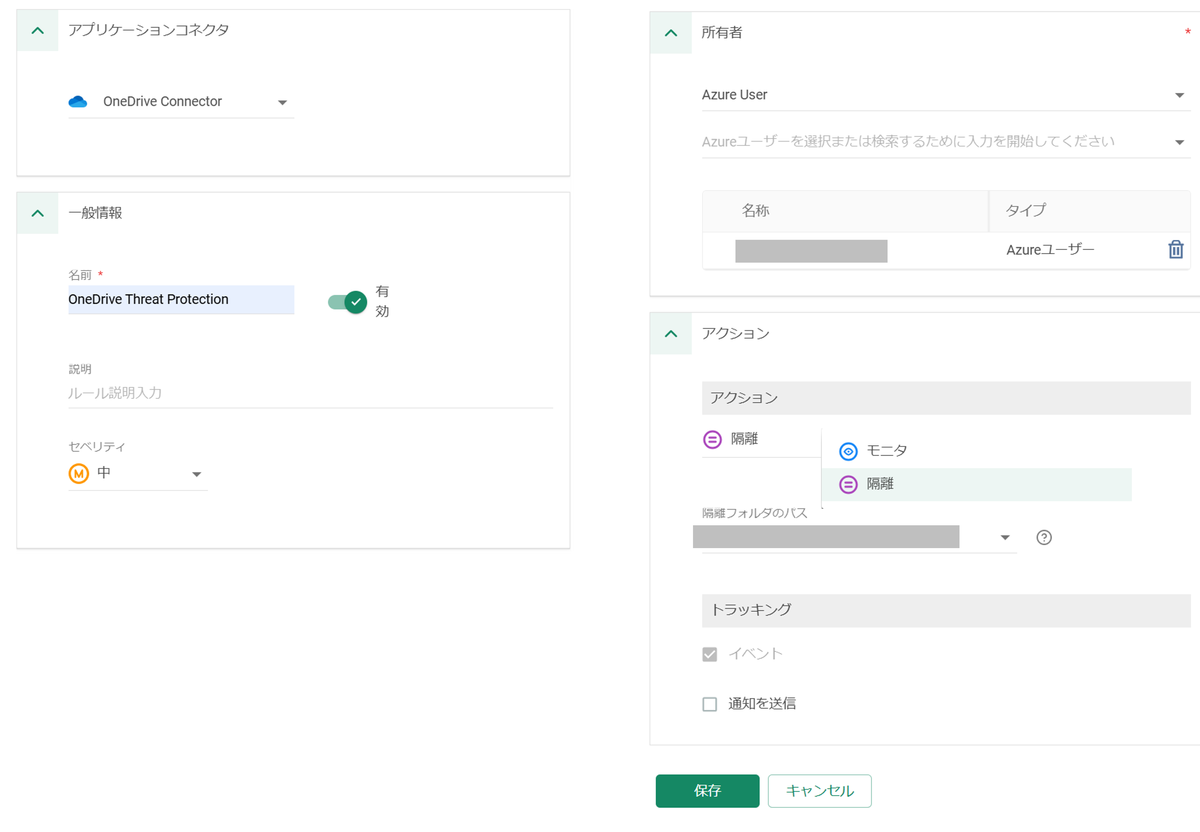

次に脅威保護ポリシーの作成方法を確認します。

セキュリティ > App & Data API > 脅威保護からポリシーを新規作成します。

データ保護ポリシーと同様に制御の対象となる所有者を選択し、アクションを隔離、モニターから選択します。

動作確認

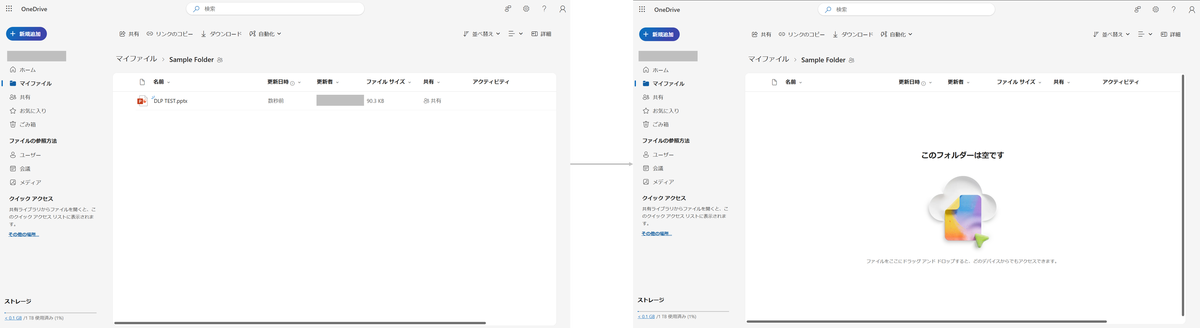

データ保護ポリシーのテストのため、ファイルの社外秘などの文字列が記載されたファイルをOneDriveにアップロードします。

1分程度でアップロード先フォルダーで表示されなくなり、隔離フォルダに移動しました。

また共有を削除するアクションを設定した場合は、対象のファイルの共有リンクを作成した数分後にリンクが無効化され、共有からプライベートに変更されました。

脅威保護ポリシーについても、マルウェアテストファイルをOneDriveにアップロードすると1分程度で隔離フォルダにファイルが移動しました。

イベント確認

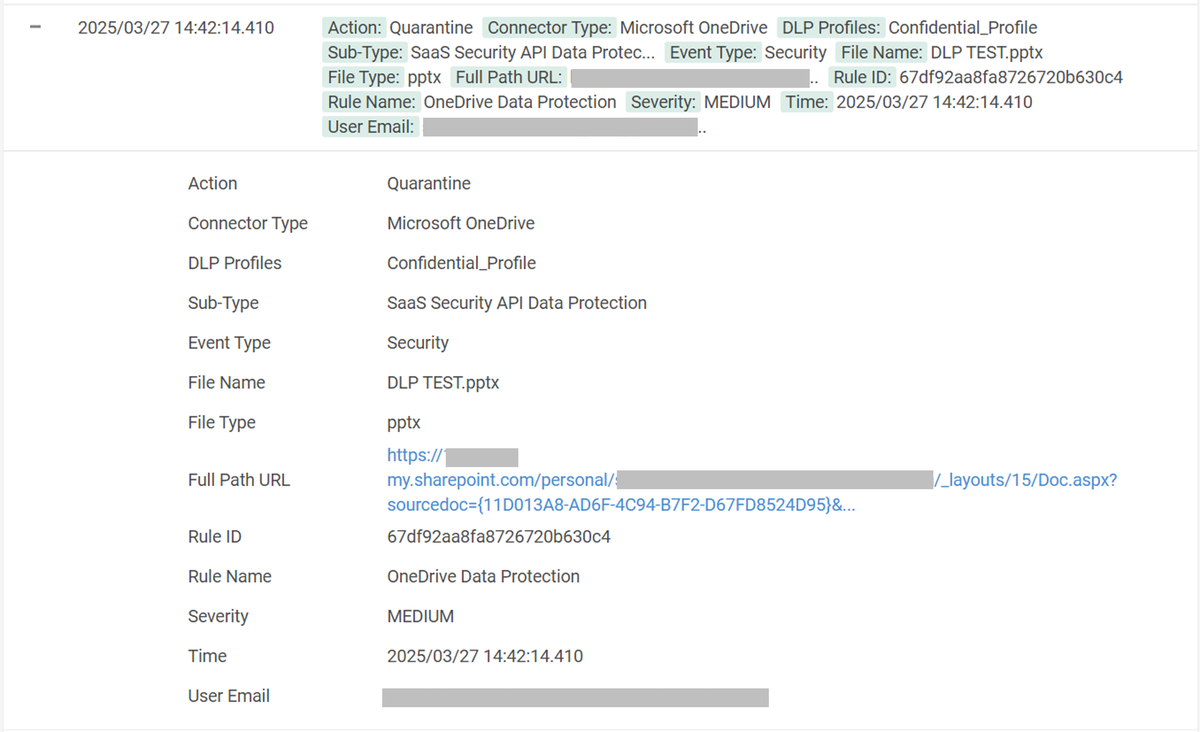

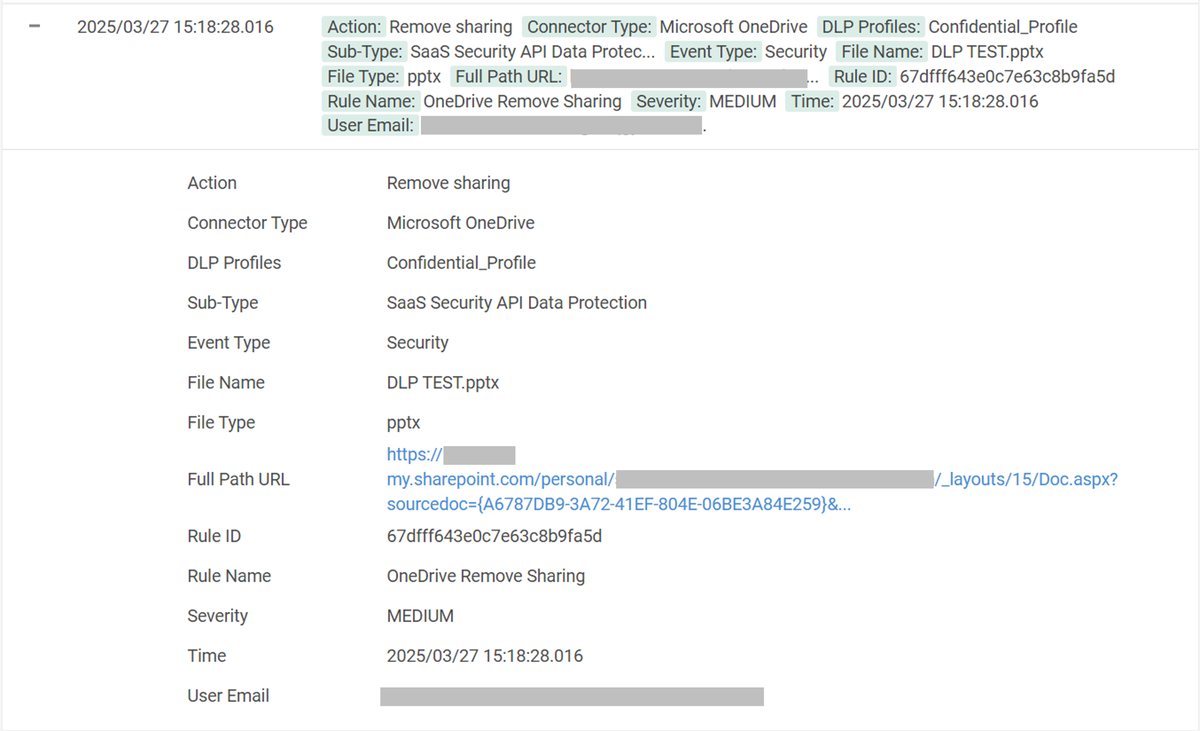

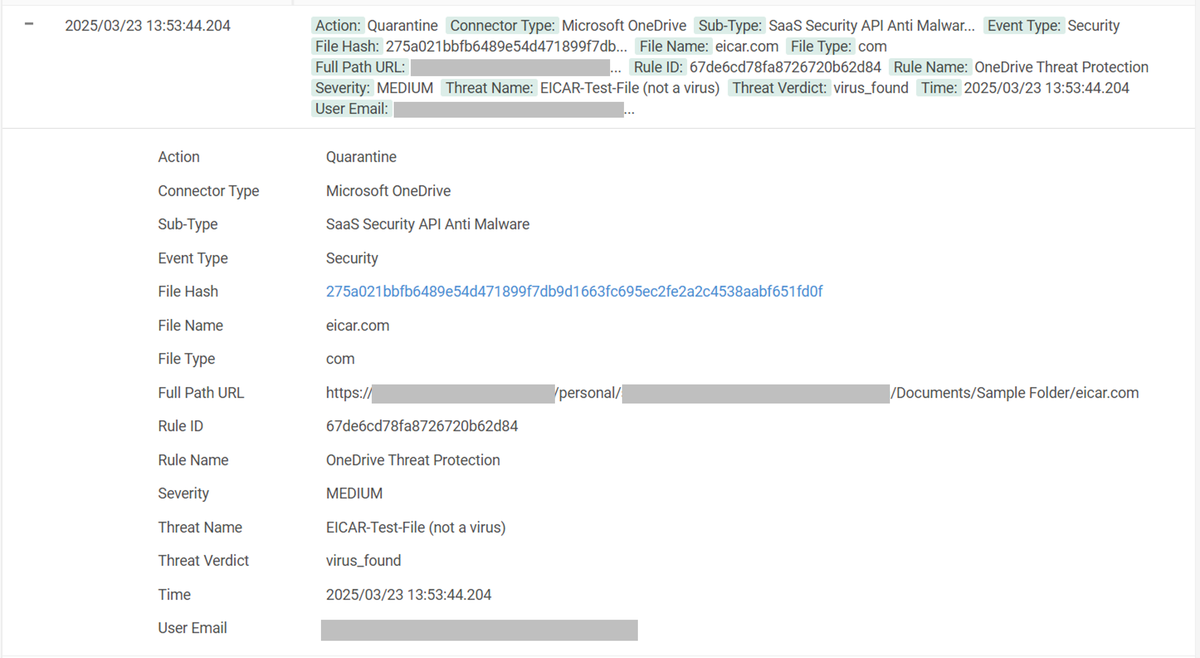

Data Protection APIのポリシーについてはその他のセキュリティ機能と同様にイベントログに記録されます。

イベント検索の際はSub-TypeをSaaS Security API Data Protection、SaaS Security API Anti Malwareでフィルタできます。

データ保護の隔離アクション

データ保護の共有の削除アクション

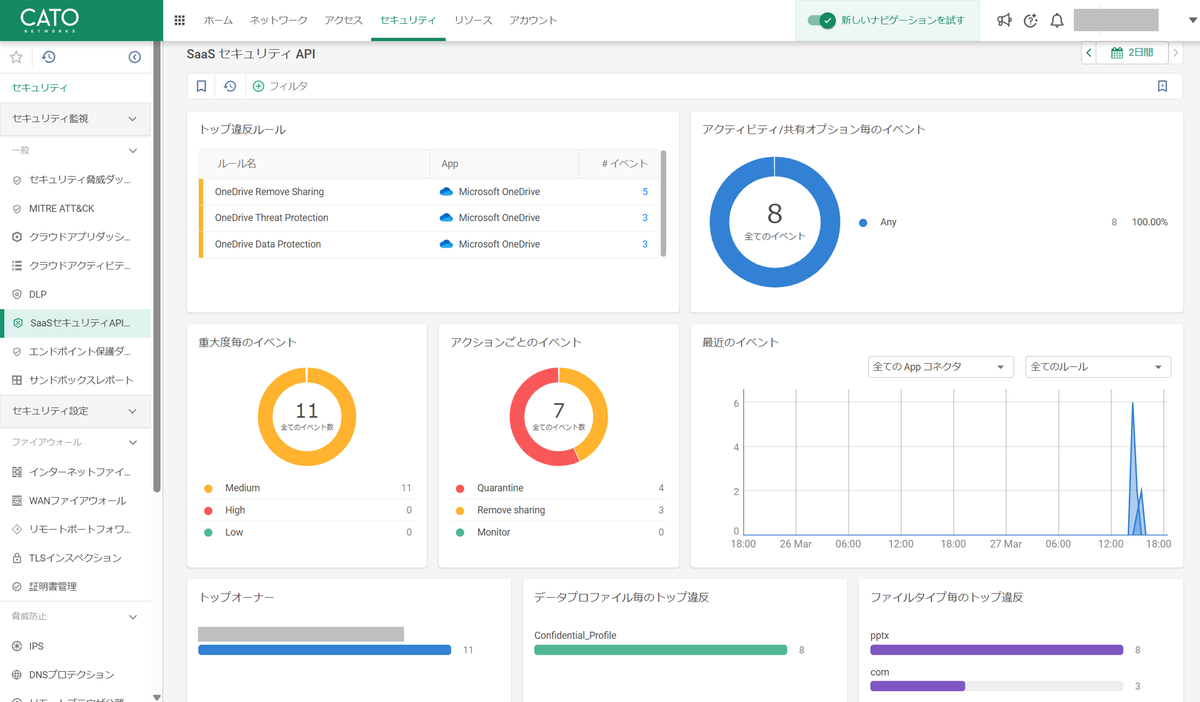

またセキュリティ > SaaSセキュリティAPIダッシュボードから環境内のData Protection APIイベントを一元的に確認できます。

SaaS Security Check

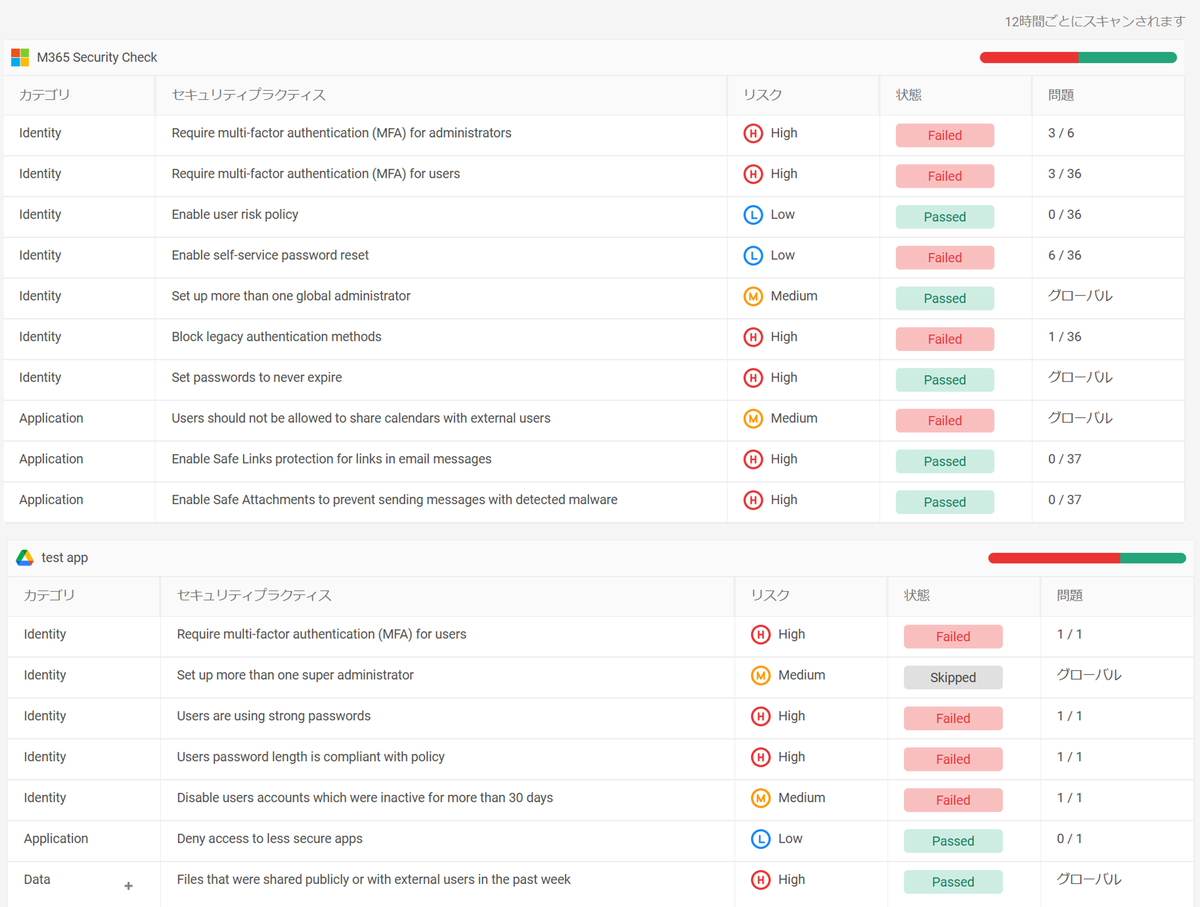

最後にSaaSセキュリティチェックを実施してみました。

SaaSセキュリティチェックを使用すると、コネクタ経由でアプリケーションのセキュリティ体制の情報を収集し、リスク分析する事が可能です。

セキュリティ > Aoo & Data API > セキュリティチェックから各SaaSから収集したセキュリティプラクティスのリスク、ステータスの情報が確認できます。

以下はMicrosoft 365とGoogle Driveの例です。

まとめ

冒頭の説明の通りCato SASE CloudではユーザーによるSaaS/クラウドアプリケーションへの通信をCato Cloudを経由させる事でセキュリティチェック/プロテクションする構造を前提としています。

そのためインラインのCASBに比べると、セキュリティのアクションがリアルタイムでは動作しない、フォルダやファイル権限変更については検出外、保護対象はあくまで企業が管理するアプリケーションのテナント内に留まる等いくつかの制限があることに注意が必要です。

ただし本来Cato SASE Cloudのセキュリティ範囲外だったクラウドアプリケーションへのアウトバウンドの通信によるアクティビティを監視、制御できるため、テナントのセキュリティ態勢をより強固に保つことが可能になります。

また簡易的なセキュリティチェックも行えるためテナント内のセキュリティリスクを減らすツールとしても活用いただけます。

Catoをご利用でSaaSへのアウトバウンドの通信を制御したいユーザー様は是非Data Protection APIをご検討いただければと存じます。

他のおすすめ記事はこちら

著者紹介

SB C&S株式会社

ソリューション技術統括部 ソリューション技術部 2課

渡邊 理史