はじめに

みなさんこんちにちは

今回はCATOとCrowdStrikeを組み合わせたゼロトラストに関する記事でございます。

近年のサイバー攻撃の高度化やリモートワークの定常化、クラウドサービス等のご利用でゼロトラストアーキテクチャへの導入または検討が急速に進んでいます。本記事ではCrowdStrikeとCATOを組み合わせることで実施できるゼロトラストの実現についてどのような効果が期待できるのかご紹介いたします。

アジェンダ

・ゼロトラストとは?

・CATO×CrowdStrikeで実現するゼロトラストモデル

‐ユースケース1

‐ユースケース2

‐ユースケース3

・さいごに

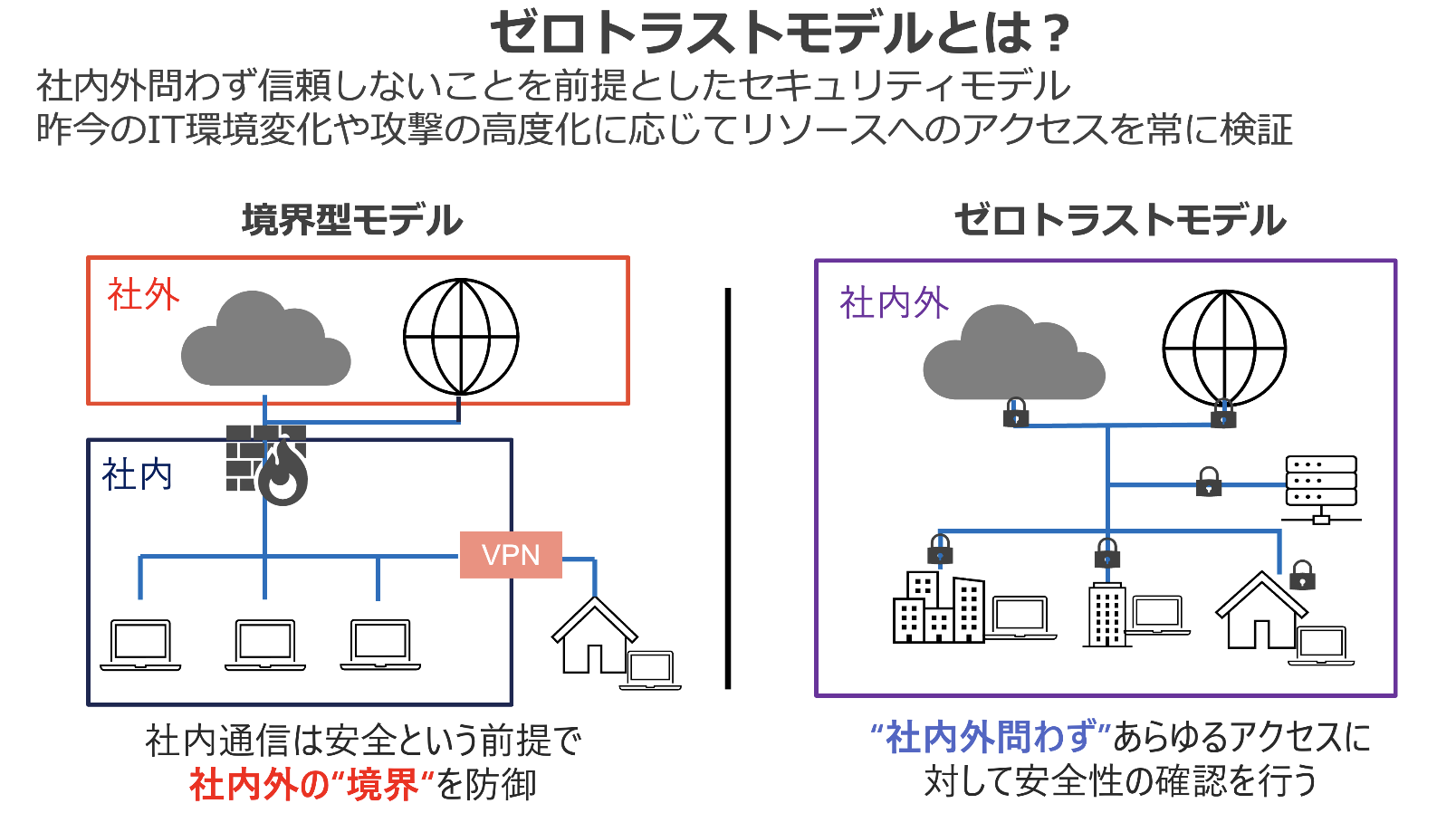

ゼロトラストとは?

「信頼しない、常に確認する」というセキュリティモデルであり、ネットワーク内外の全てのアクセスを検証・監視することを基本原則としてます。従来の境界型セキュリティモデルとは異なり、アクセスリクエストごとに認証・検証が行われるためセキュリティ攻撃の早期発見と迅速な対策が可能となります。

ゼロトラストモデルについては、以下に詳細なご紹介がございますのでぜひご覧ください。

バズワード「ゼロトラスト」を読み解く①~NIST SP800 207まとめ~

CATO×CrowdStrikeで実現するゼロトラストモデル

CATOはネットワーク全体の可視化とアクセス制御を担うSASE(Secure Access Service Edge)ソリューションです。一方、CrowdStrikeはエンドポイント保護を強化し、脅威の検知と対応を迅速に行うEDR(Endpoint Detection and Response)機能を提供します。両社を組み合わせることでCrowdStrikeのエンドポイントセキュリティで保護されているデバイスに対して、CATOで動的にアクセス制御が可能です。

・デバイスポスチャー設定

後ほどゼロトラストに関するユースケースをご紹介するのですが、前提としてCATOのデバイスポスチャー機能を利用いたします。本設定をCrowdStrikeに指定することによって、各種リソースへのアクセスが制御できます。

Crowdstrikeの有無でアクセス制御する場合は2パターンの設定が可能であり、1つ目が端末内にCrowdStrikeがインストールされているかどうか、2つ目がお客様のCIDをチェックしポスチャーする方法です。

お客様テナントで管理している端末のみを対象とする場合はCIDでチェックする方法が良いかと思います。

※CIDとは:CrowdStrikeをご利用のお客様に割り当てられるお客様識別番号(CID)

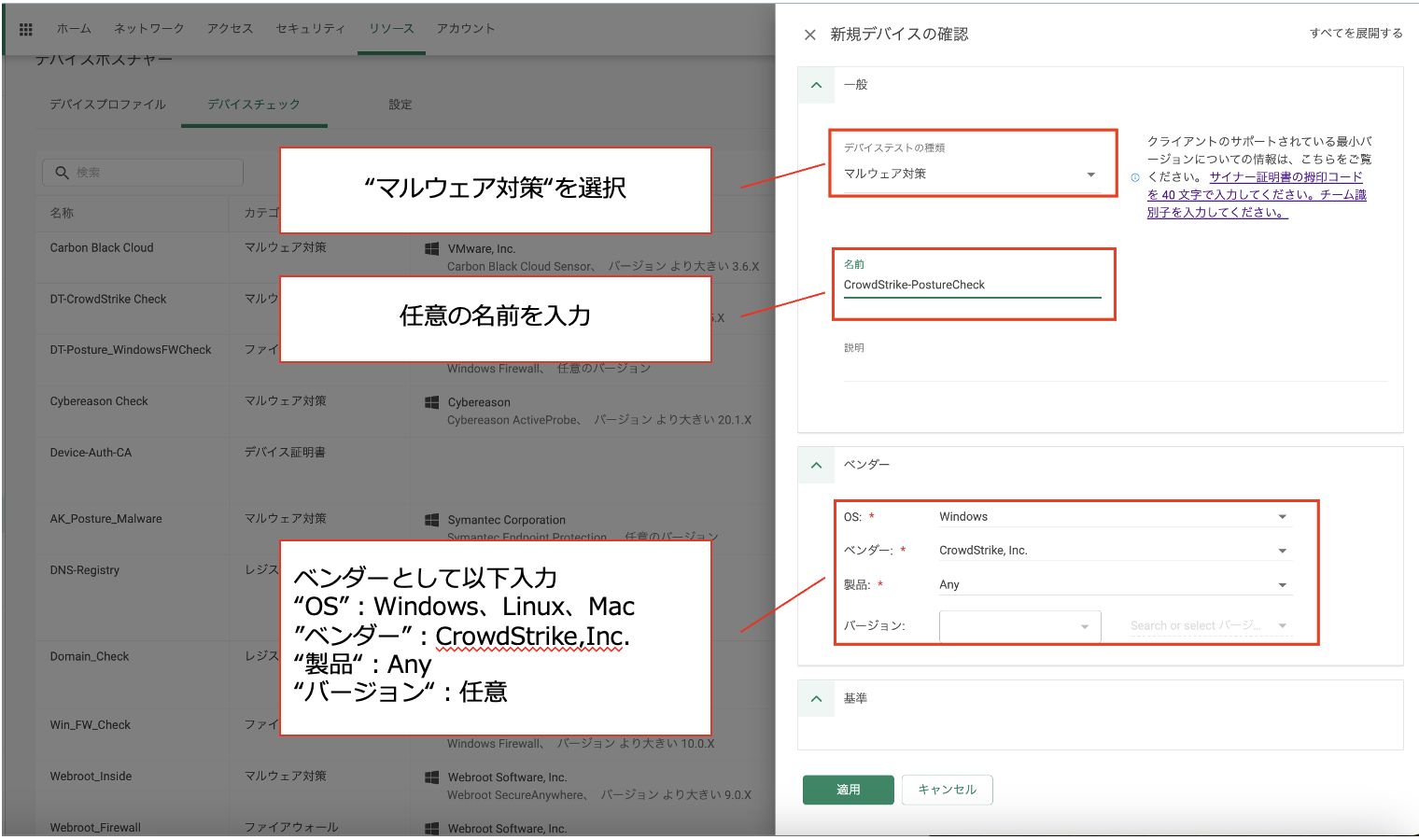

1.CrowdStrikeのインストール有無

リソース>デバイスポスチャー>デバイスチェック>新規

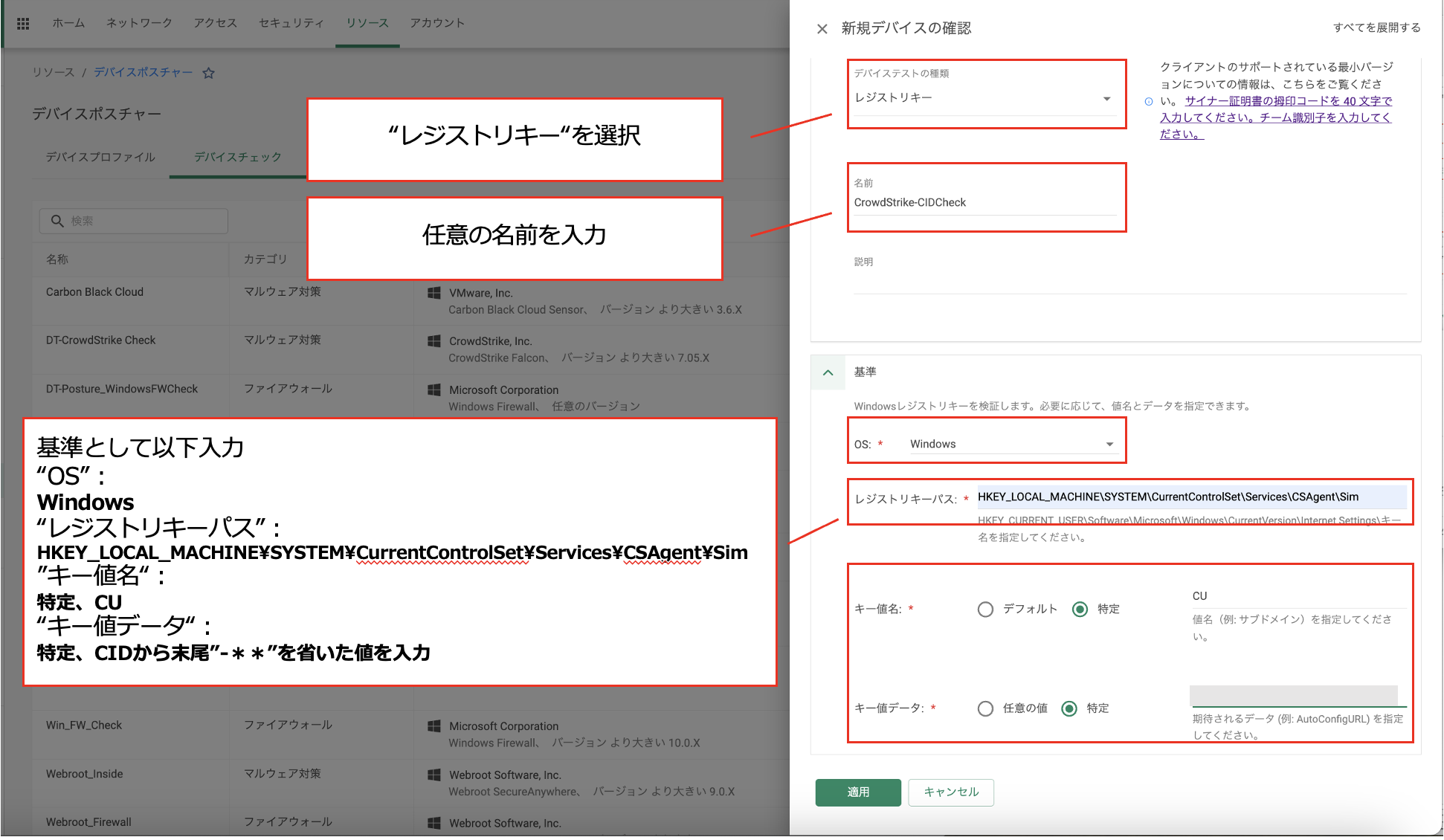

2.CIDで判断

CrowdStrikeの有る無しだけではなく、CID単位でポスチャーチェックを実施することも可能です。

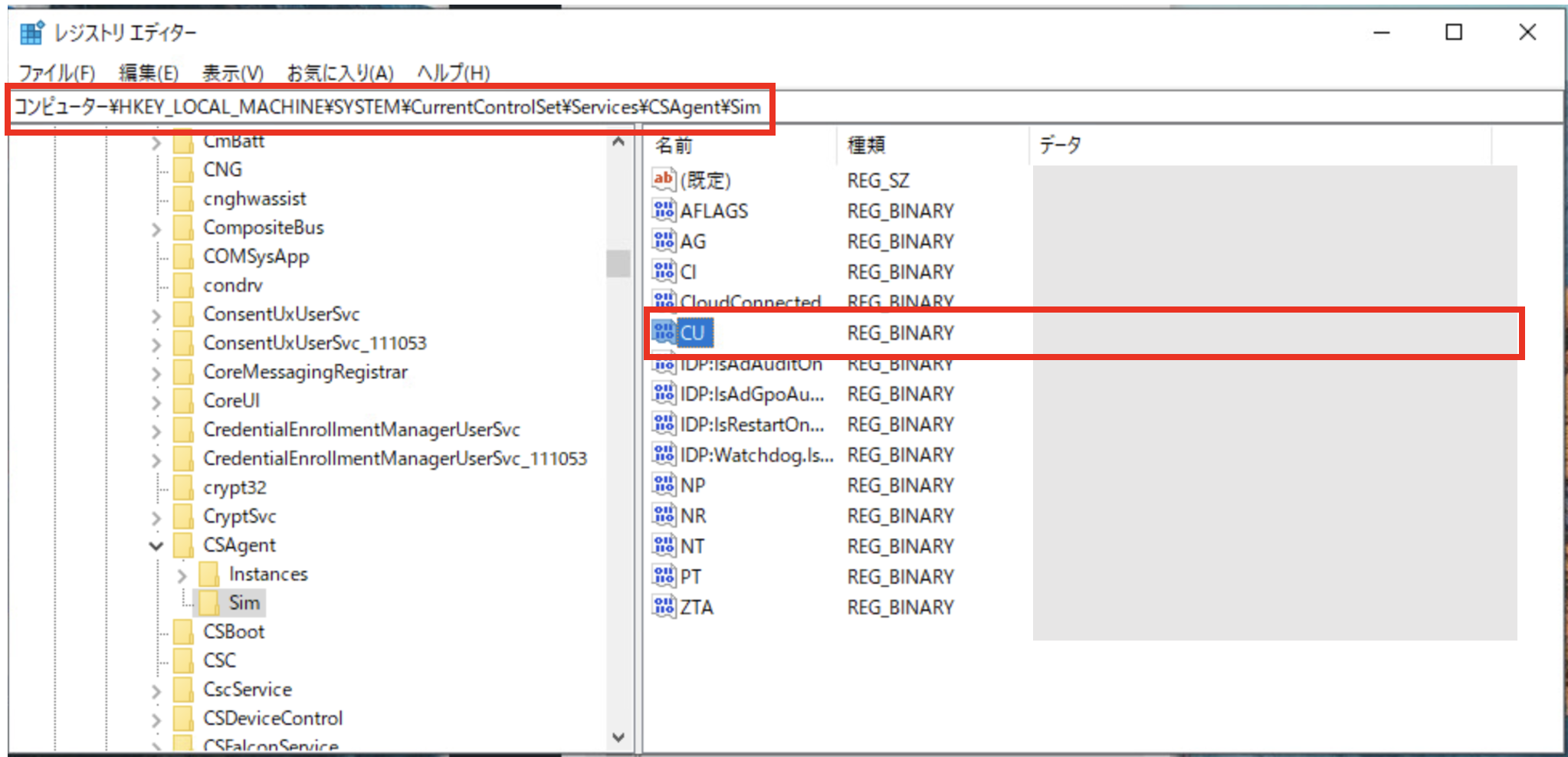

お客様端末のレジストリに必ずCID情報が割り当てられているためレジストリキーをトリガーとしてチェックいたします。

リソース>デバイスポスチャー>デバイスチェック>新規 CrowdStrikeのFalconコンソールでもCIDは確認出来ますが、実際の端末内でも確認可能です。

CrowdStrikeのFalconコンソールでもCIDは確認出来ますが、実際の端末内でも確認可能です。

レジストリーキーパス

コンピューター¥HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\CSAgent\Sim

キー値名、キー値データ

CU、<CID>

※レジストリではCIDの値が2文字ごとにスペースが入力されていますが、CATOへ入力する際はスペースを削除してください

これから、このポスチャーチェックを基にユースケースをご紹介いたします。

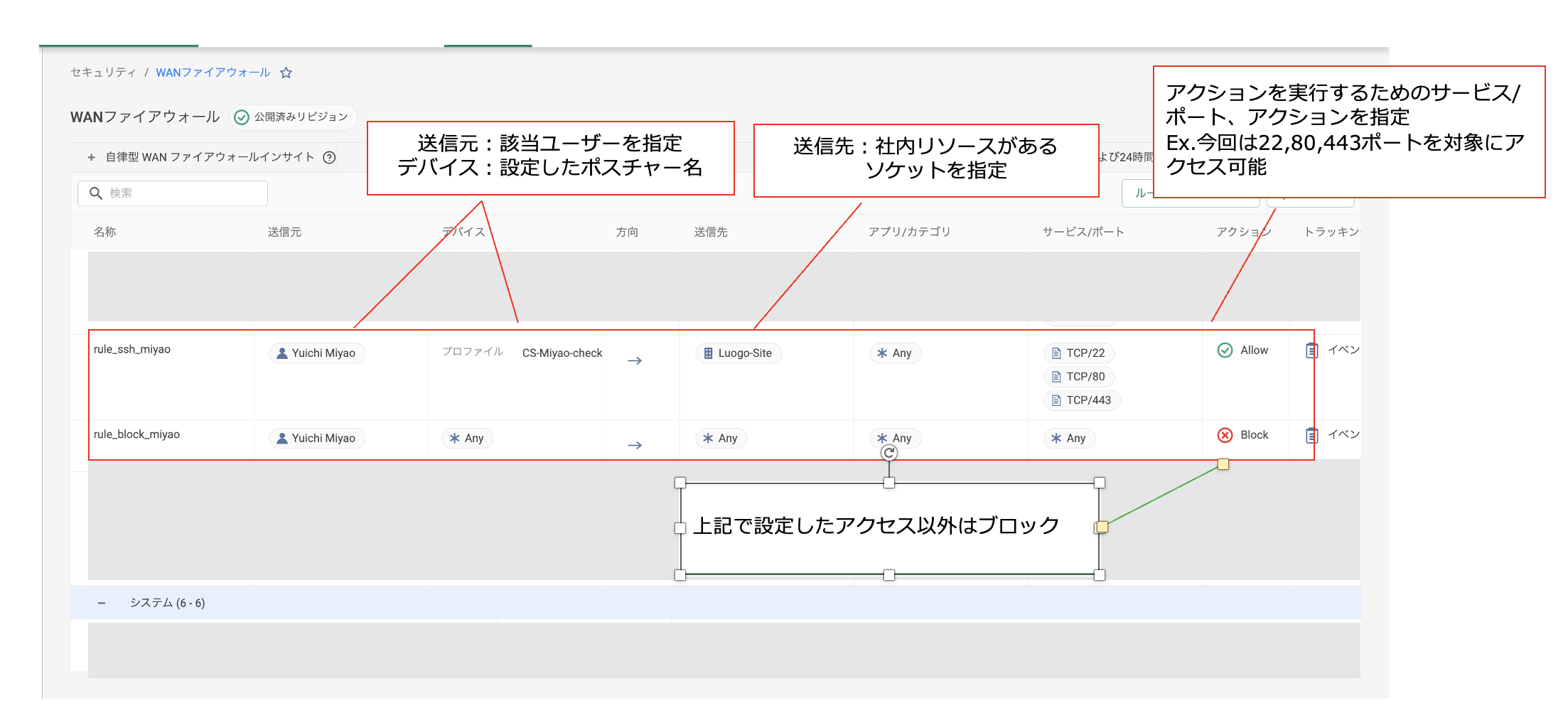

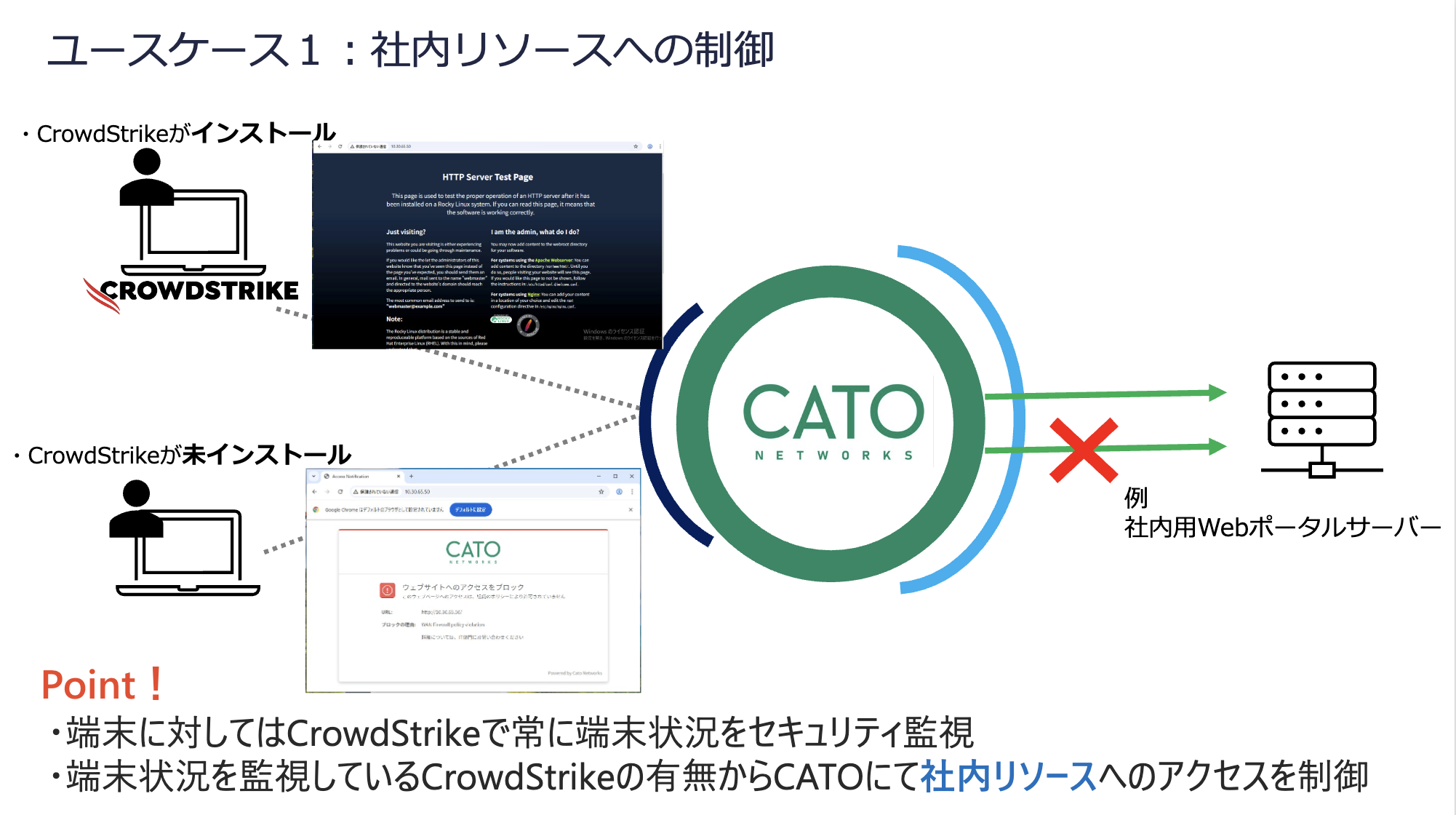

ユースケース1:社内リソースへのアクセス制御

CrowdStrikeがインストールされている端末にのみ社内リソースへアクセスできる制御となります。

これにより、エンドポイントが保護されている端末に対しては社内リソースへのアクセスが可能、

その他の端末についてはアクセスをブロックいたします。

こちらについてはアクセス制御としてCATO内のWANファイアウォールで設定いたします。

以下キャプチャを例とすると、送信元として設定したポスチャ情報(CrowdStrikeの有無)、CATOユーザー(今回はYuichi Miyao)を対象に、送信先を社内リソースがあるソケットを指定しました。

サービス/プロトコルは任意の設定で良いのですが、今回はTCP/22,80,443に関するアクセスをAllowしております。

その他のアクセスについてはブロックすることでポスチャ情報で認められた端末のみアクセスできることが可能です。

※本C&S検証環境ではアクセスブロックを新規に設定していますが、デフォルトでは暗黙の拒否ルールが存在いたします。

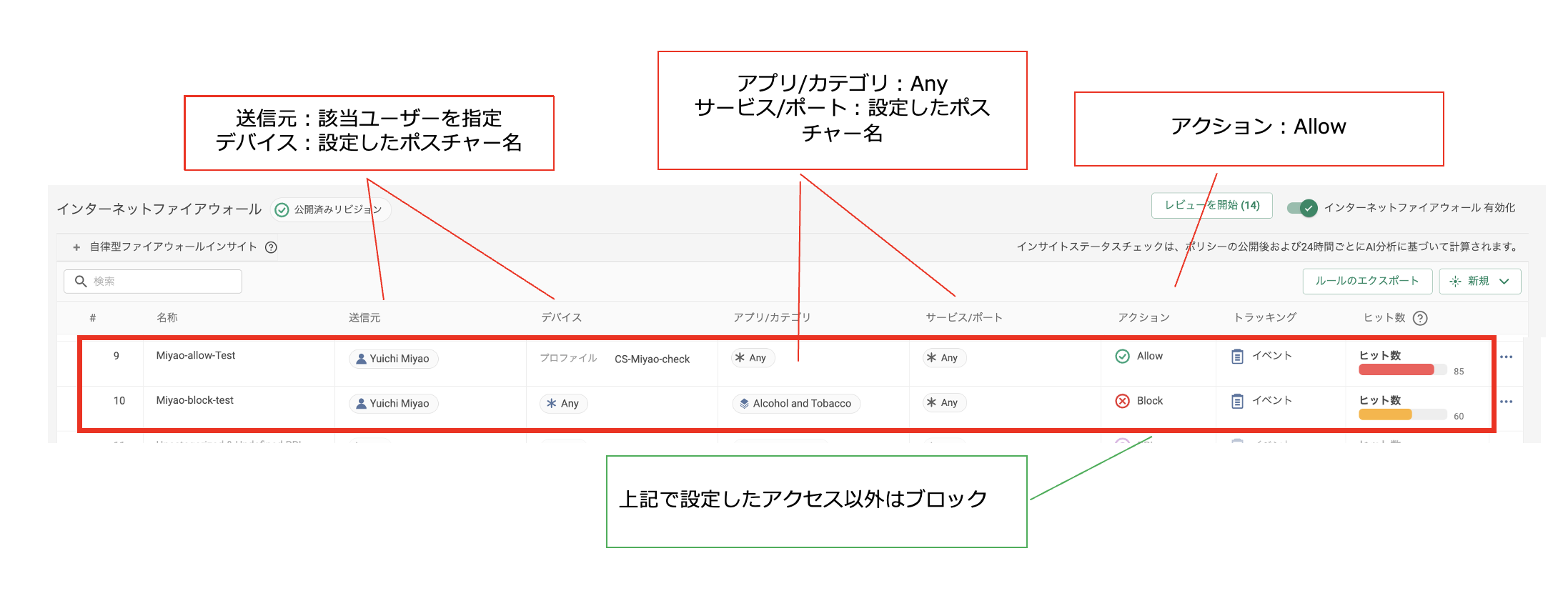

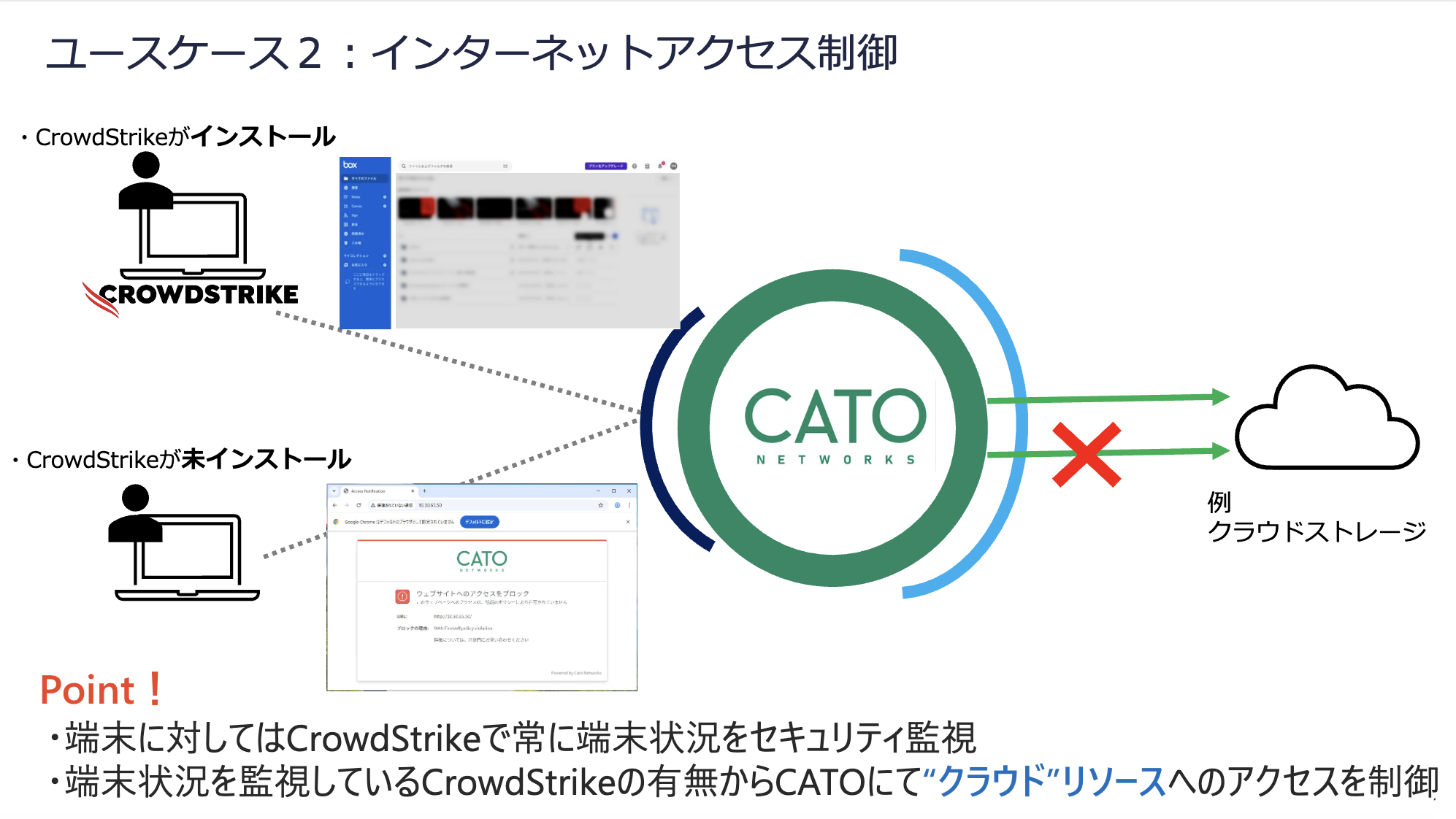

ユースケース2:インターネットアクセス制御

CrowdStrikeがインストールされている端末にのみ指定のインターネットアクセスが可能となる制御となります。

これにより、エンドポイントが保護されている端末に対しては外部通信およびクラウドサービスへのアクセスが可能となりその他の端末については、アクセスをブロックいたします。

こちらはCATO内のインターネットファイアウォールで設定いたします。

以下キャプチャを例とすると、送信元として設定したポスチャ情報(CrowdStrikeの有無)、CATOユーザー(今回はYuichi Miyao)を対象に、送信先をAnyと指定しております。

上記に該当しないルールに関しては、インターネットアクセスということで日々の業務に応じてブラックリストのような設定をしております。(本例ではアルコール、タバコに関するカテゴリをブロック)

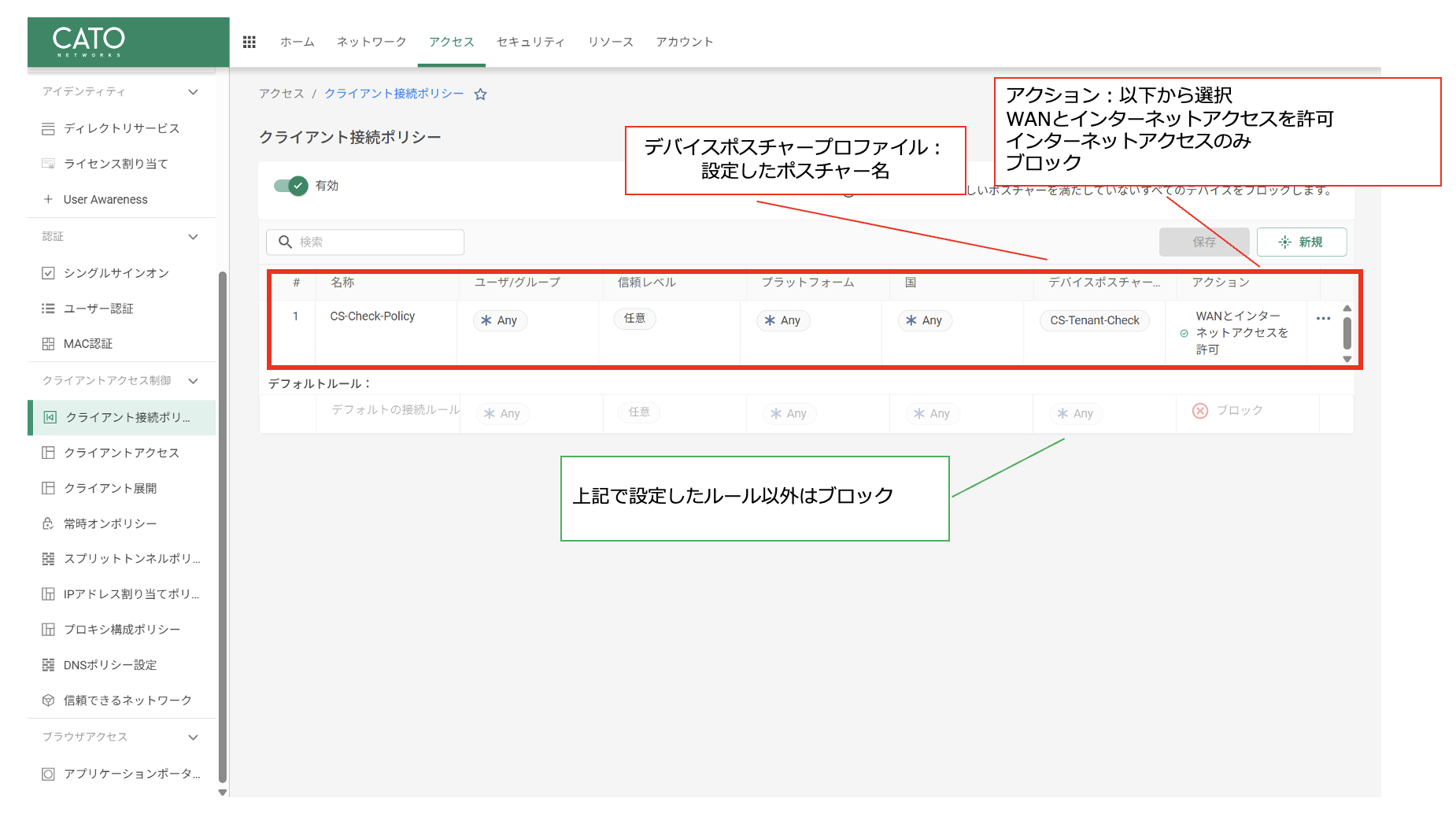

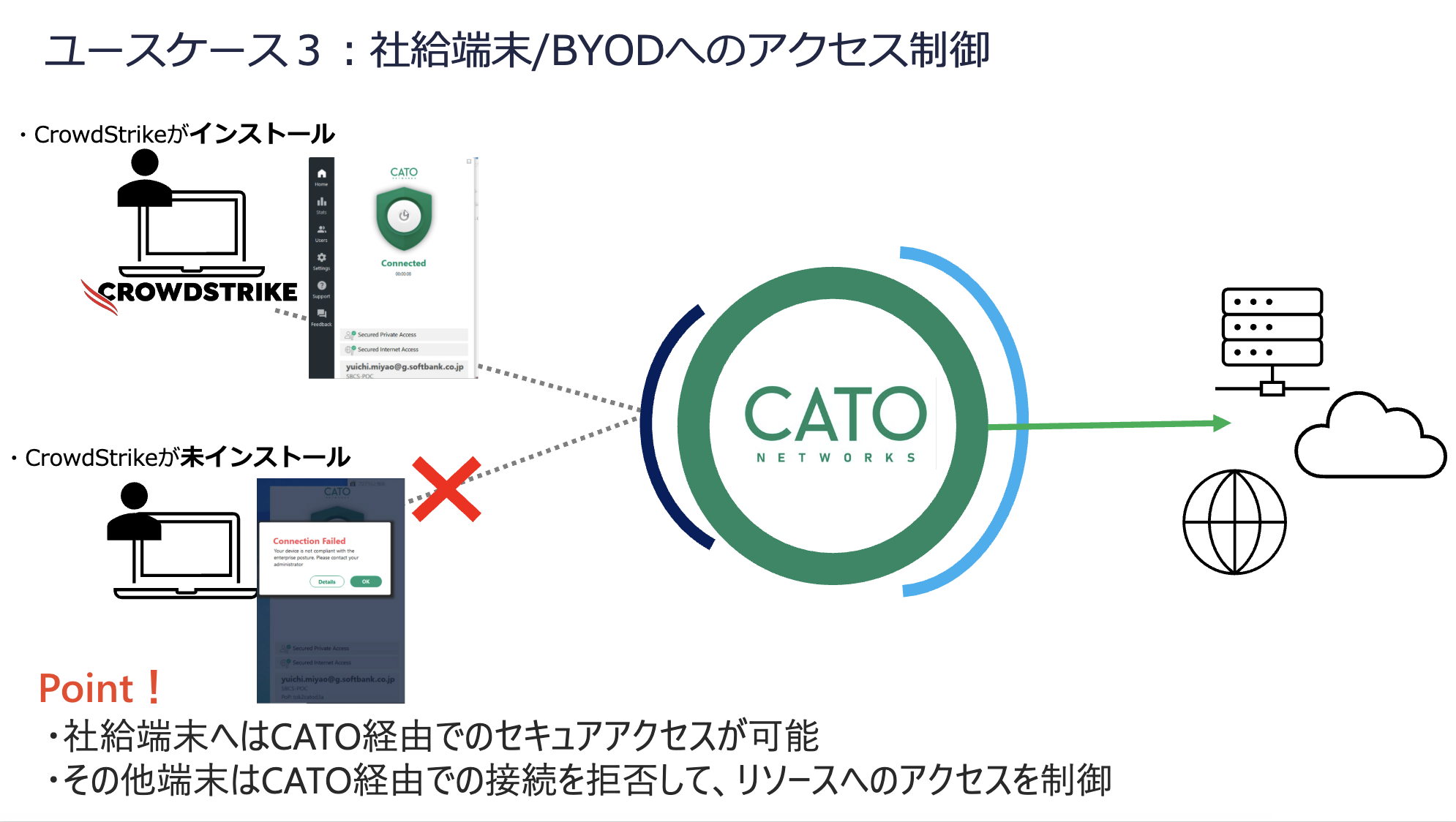

ユースケース3:社給端末/BYODに対するアクセス制御

最後のユースケースとしては、CATO内で定めた各種リソースやクラウドサービスへのアクセスポリシーに対してアクセスを制御する方法です。

例として、企業で支給された端末に対してはCrowdStrikeをインストールし、CATO経由でのセキュアアクセスを実施します。

その他BYODなどの個人所有だが業務に利用するようなデバイスに対してはCATOへのログインをブロックし、リソースへのアクセスを制御します。

こちらはCATO内のクライアント接続ポリシーで設定いたします。

以下キャプチャを例とすると、 接続ルールとしてデバイスポスチャープロファイルで、ポスチャー名を設定します。その他のデバイスに関しては接続をブロックする設定となります。

さいごに

最後までご覧いただきありがとうございます。

今回はCrowdStrikeとCATOの連携により、ポスチャ設定を用いた動的なアクセス制御についてご紹介させていただきました。

本内容を活用することで、CrowdStrikeでエンドポイントの脅威検知と対応を迅速化、CATOで企業のネットワークアクセスポリシーをさらに強化できます。

非常にシンプルな構成ではありますが、ゼロトラストモデルを実現するための一助になれば幸いです。

※本ブログの内容は投稿時点での情報となります。

今後アップデートが重なるにつれ正確性、最新性、完全性は保証できませんのでご了承ください

ゼロトラストに関する記事はこちら!

著者紹介

SB C&S株式会社

技術本部 技術統括部 第4技術部 1課

宮尾 優一

著者紹介

SB C&S株式会社

ソリューション技術統括部 ソリューション技術部 2課

渡邊 理史