こんにちは。本ブログでは、FortiGateのVXLAN over IPsecを使い

複数拠点間をL2ネットワークで接続させる検証結果についてご紹介します。

検証の背景としては、お客様から複数拠点をVXLANを使って接続できるかという

ご質問をいただいたので、実際にやってみた次第です。

VXLAN の説明については、詳しくは下記ブログもご参照いただければと思いますが、

新人ブログ 番外編 Vol.2 (VXLAN over IPsec)

L3経由の通信、拠点間をまたいだ通信でもL2の通信ができるようになる技術です。

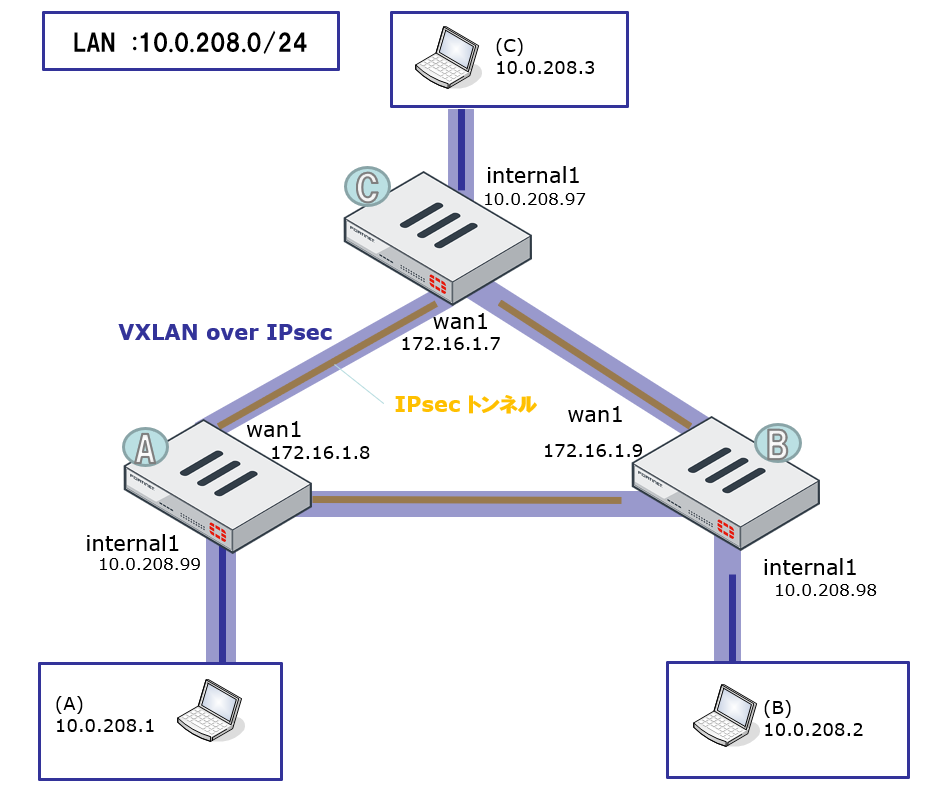

検証構成図

検証概要

・モデル:FortiGate 60E / OS バージョン:v7.2.2

・VXLAN over IPsecにて3拠点メッシュ構成

・各拠点FortiGate配下の端末から、同一LANセグメント同士で疎通確認

設定手順

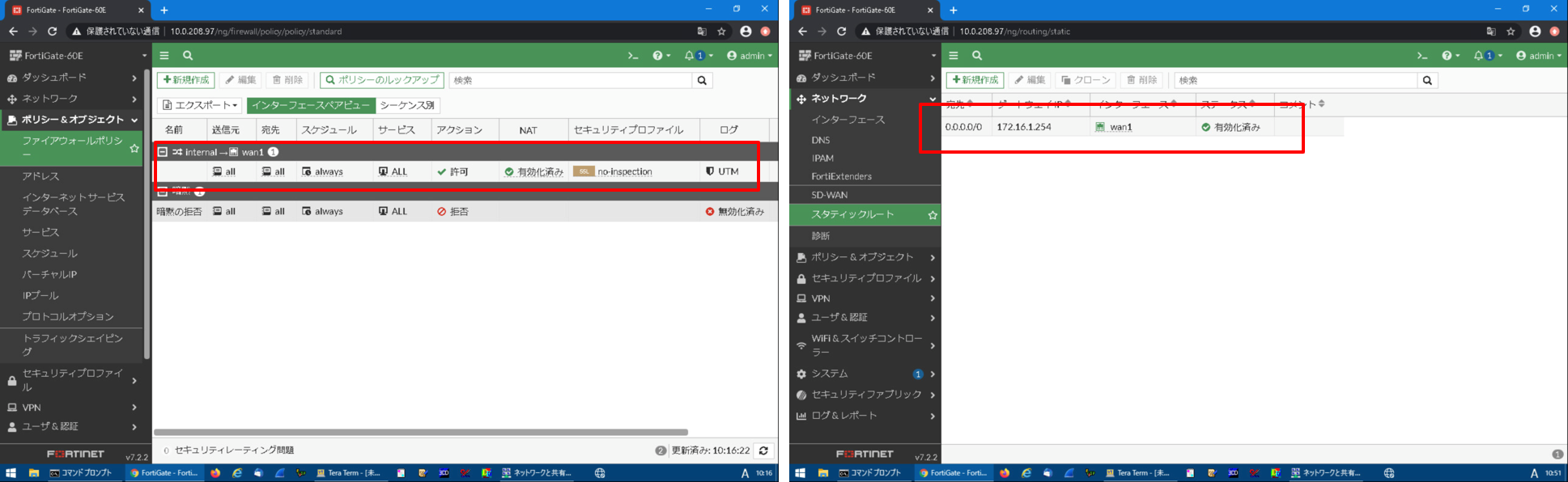

1.WAN向けルーティング設定

・FWポリシーとルーティングでWAN宛のインターネット通信ができる状態にします。

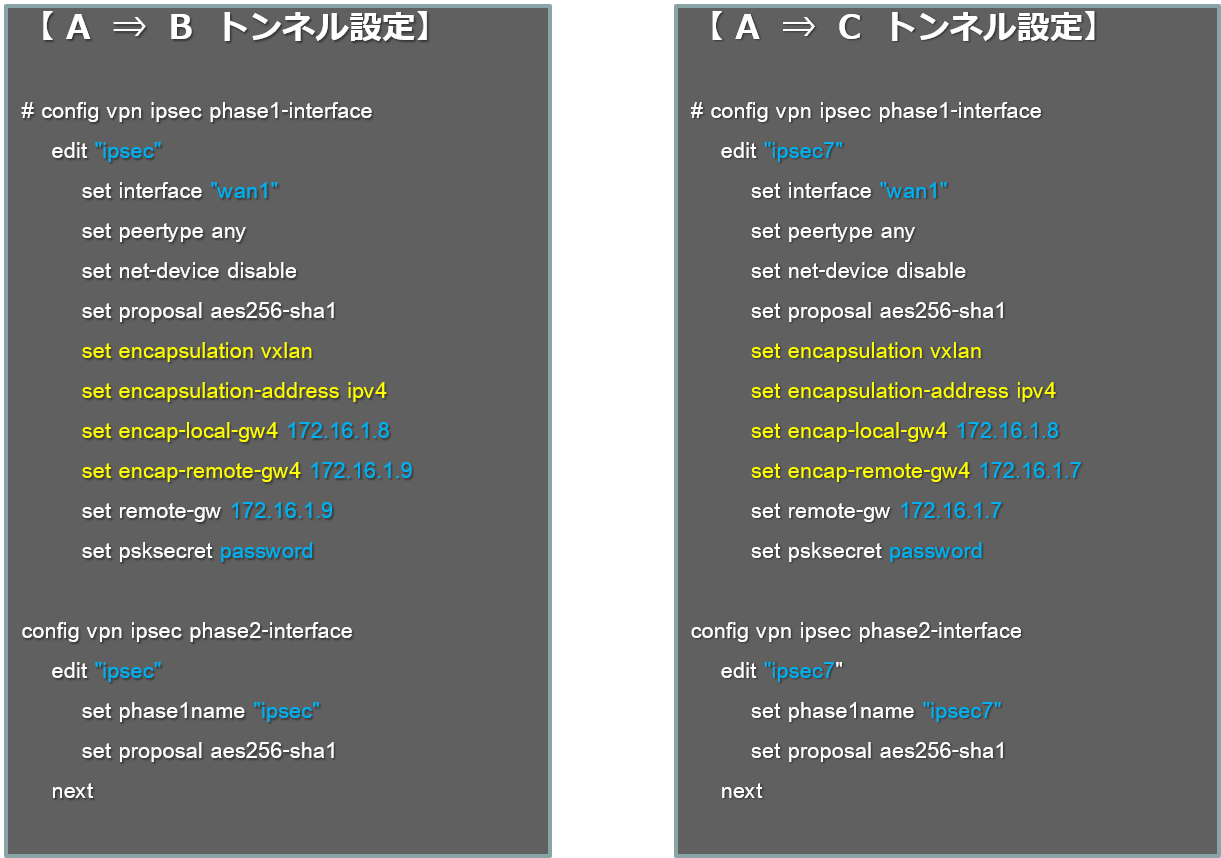

2.CLIよりVXLAN IPsecトンネルの作成

・VXLANの設定はCLIより実施します。以下、FortiGate 「A」での設定例です。

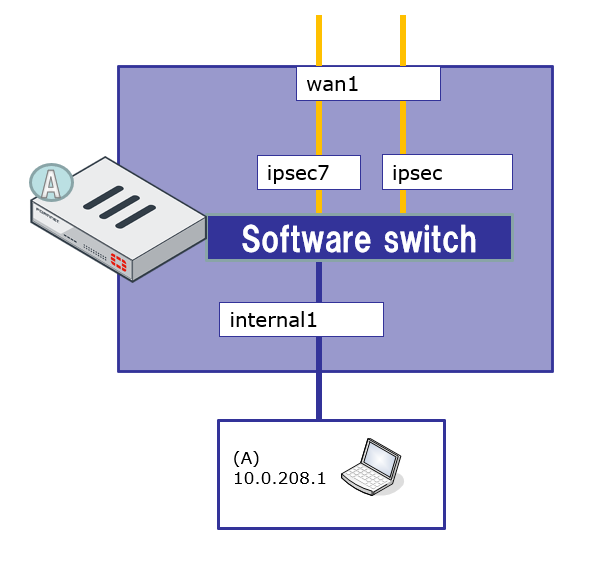

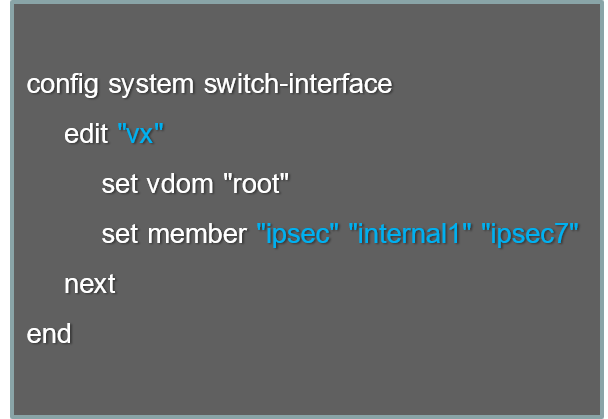

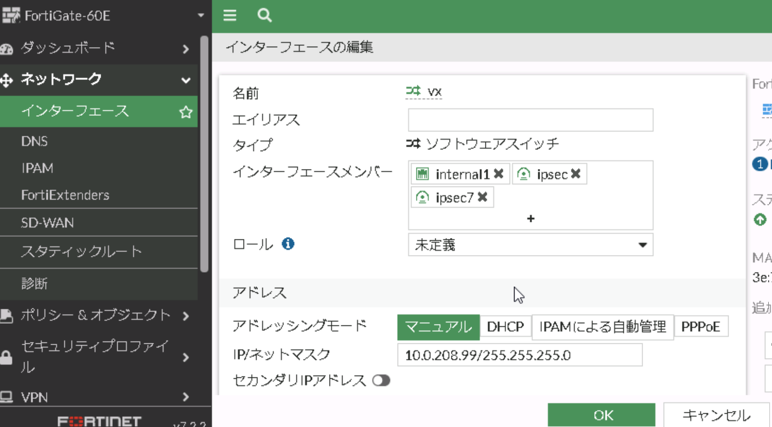

3.ソフトウェアスイッチにIPsecトンネルとLANインターフェースをバインド

↓ イメージ図

・ソフトウェアスイッチを作成し、VPNのトンネルとLAN側インターフェースを一つにまとめます。

"vx"という以下のソフトウェアスイッチインターフェースが作成されました。

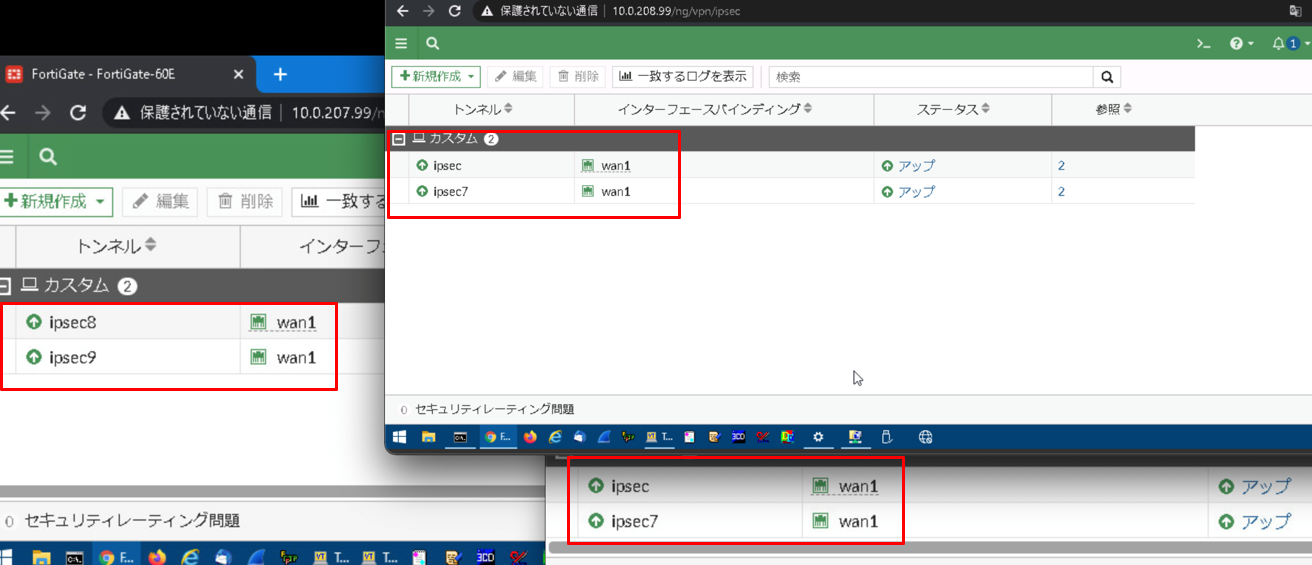

・同様に他FortiGateも設定し、3拠点分の設定を完了させます。

↓ それぞれのトンネルがアップされていることが分かります。

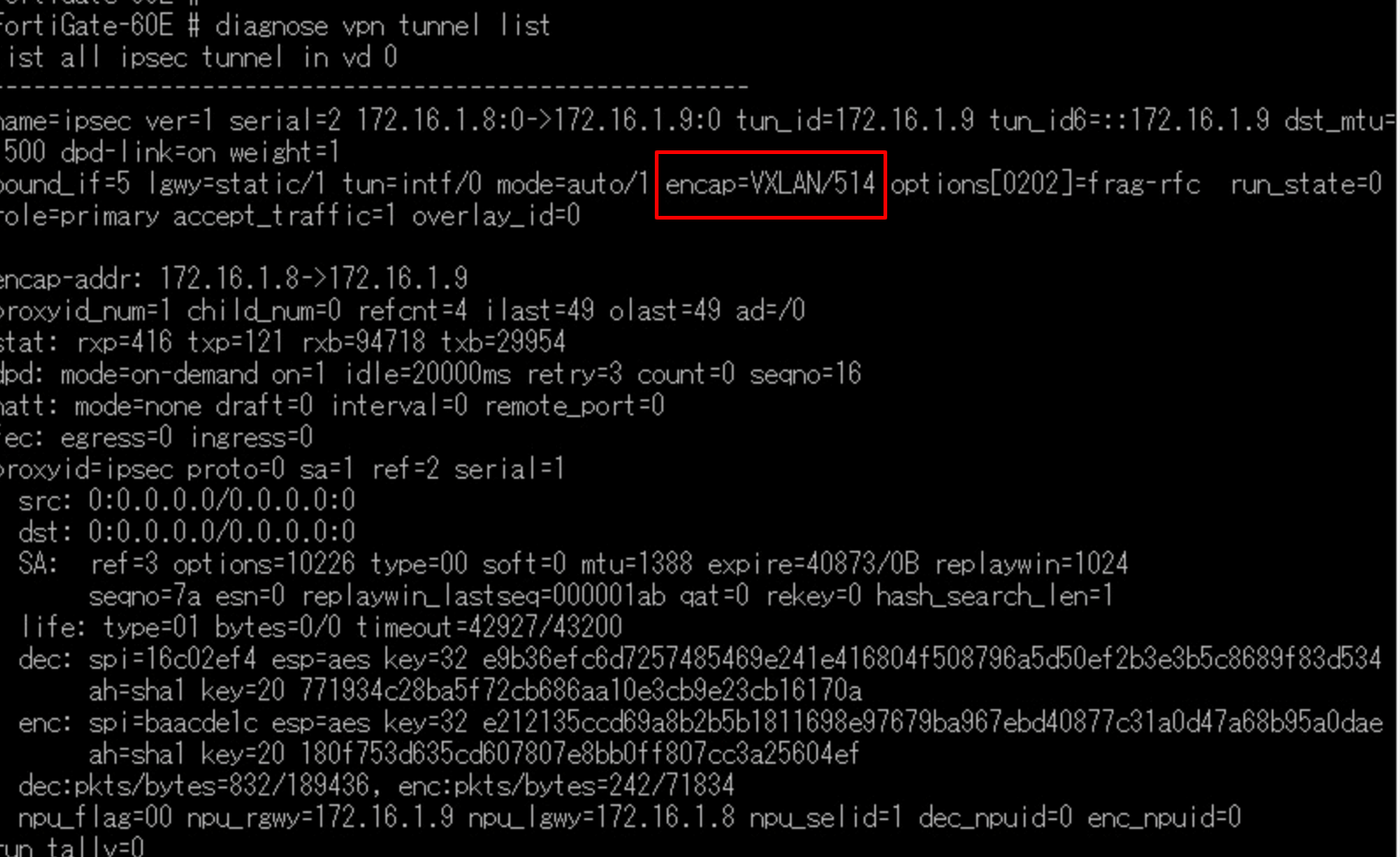

↓ CLIよりVPNのトンネル詳細を見るとVXLANでカプセル化できていることも確認できます。

★注意点

「ソフトウェアスイッチにインターフェースを追加する際の条件」

・DHCPの設定オフ

・IPアドレスの設定なし (0.0.0.0/0.0.0.0)

・ポリシーやルーティングなどの設定に入っていないこと

よくあるパターンとして、インターフェースを追加しようとしたら「インターフェースが表示されない!」

そのようなときは上記をチェックして、再度試してみてください。

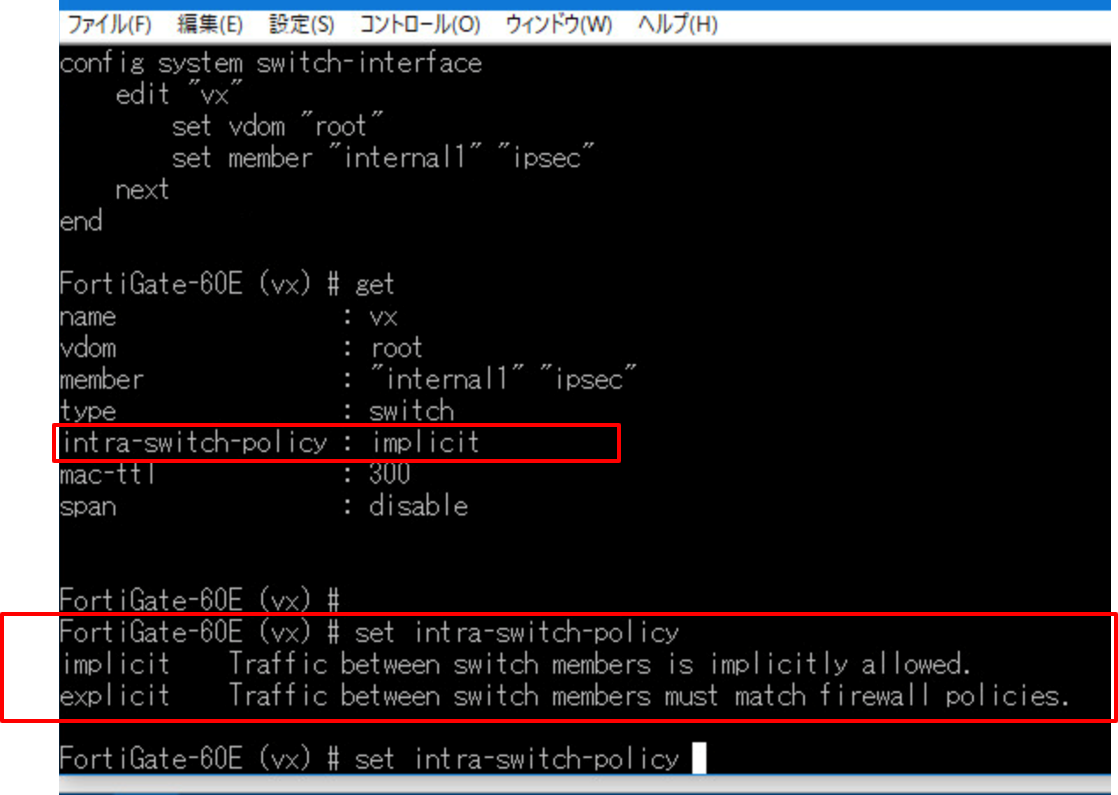

☆その他

ソフトウェアスイッチ間の通信は、FWポリシーの設定不要で通信が許可されますが、

CLIからの設定で明示的にFWポリシーチェックをかけるよう変更もできます。

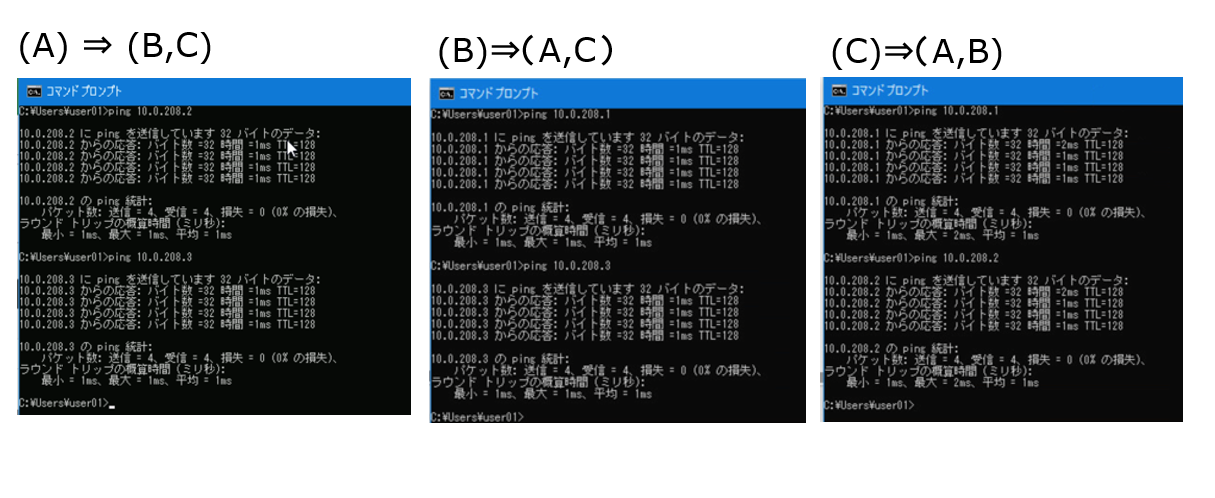

疎通確認

・各FortiGate配下の端末同士でpingを送信してみると、それぞれ同一セグメントで通信できています。

ログを確認すると、作成した"vx"インターフェースを使って通信されていることが分かります。

無事、VXLAN over IPsecを使って3拠点同士でも接続できることを確認できました。

検証は以上です。

ご拝読ありがとうございました!

他のおすすめ記事はこちら

著者紹介

SB C&S株式会社

技術統括部 第4技術部 2課

小野 詩織