はじめに

本記事は、Zscaler Internet Access (ZIA) のIDaaS連携に関する内容です。

Zscalerを利用する際の認証基盤として、OktaでのSAML連携が可能です。

ZscalerとOktaの連携によって、あらゆる場所やデバイスから、インターネットおよびSaaSなどへの高速かつ安全なアクセスを実現します。

今回は、ZIAとOktaの連携におけるSAMLおよびSCIMの設定手順についてご紹介します。

Oktaとは

クラウド型のID管理・統合認証サービスです。

認証情報を統合的に管理し、シングルサインオン (SSO) や多要素認証を可能にします。

Zscaler、Oktaサービスの説明および操作手順については、下記オンラインヘルプを参照してください。

Zscalerドキュメント

Okta用SAMLおよびSCIM設定ガイド

ZscalerとOktaの展開ガイド

Oktaドキュメント

How to Configure SAML 2.0 for Zscaler 2.0

目次

- 概要

- Oktaログイン

- Okta設定 (1):ZIAアプリケーション追加

- Okta設定 (2):サインオン・オプション

- ZIA設定

- SAML自動プロビジョニングの有効化 (任意)

- SCIMプロビジョニングの有効化 (任意)

- ユーザ/グループへの割り当て

- グループのプッシュ設定 (任意)

- まとめ

1. 概要

SAML

SAML (Security Assertion Markup Language) は、シングルサインオン (SSO) を実現するための認証方式の一つで、ZIAでは推奨の認証方法です。

ユーザがZscalerにアクセスすると、Zscaler (SP) とOkta (IdP) の間でやりとりが生じます。

Okta側でユーザのIDやアクセス権が検証されると、Zscalerへのアクセスが許可または拒否されます。

Identity Provider (IdP)

認証情報を管理、提供するシステム。 ※本構成ではOkta

Service Provider (SP)

認証情報を利用するSaaS等のサービス。 ※本構成ではZscaler

SCIM

SCIM (System for Cross-domain Identity Management) は認証情報をIdPやSP間で共有することを指し、IDプロビジョニングの自動化を可能にします。ユーザがIdP (Okta) データベースに追加されると、ユーザ情報が自動的にZscaler) データベースにプロビジョニングされます。

※前提条件

Oktaで利用しているドメイン名をZscalerに申請し、ZIA側に追加しておく必要があります。

2. Oktaログイン

ZscalerとOktaを連携するにあたり、Oktaへの管理者権限でのログインが必要となります。

Okta管理ポータルにアクセスし、管理者アカウントでログインします。

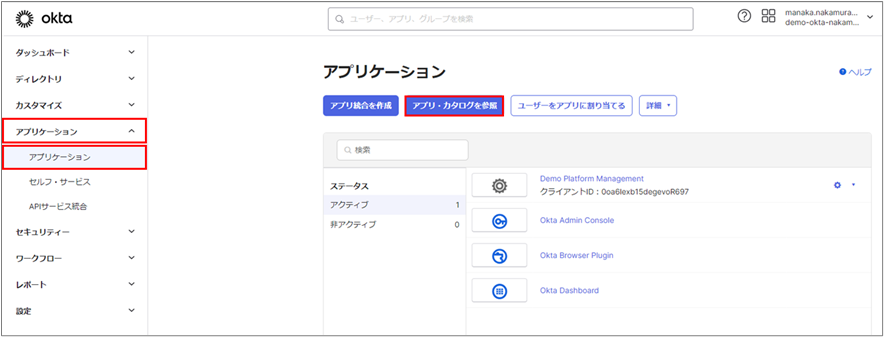

3. Okta設定 (1):ZIAアプリケーション追加

Zscalerへの認証とプロビジョニングに必要なアプリケーションを追加します。

①アプリケーション > アプリケーションを選択します。

②「アプリ・カタログを参照」をクリックします。

③「zscaler」と検索します。

④「Zscaler 2.0」のアプリケーションを選択します。

⑤「統合を追加」をクリックします。

Zscaler 2.0を追加すると初期設定画面が表示されます。

⑥Zscalerドメインを入力します。※1

⑦アプリケーションの可視性にチェックを入れます。

⑧「次へ」を選択します。

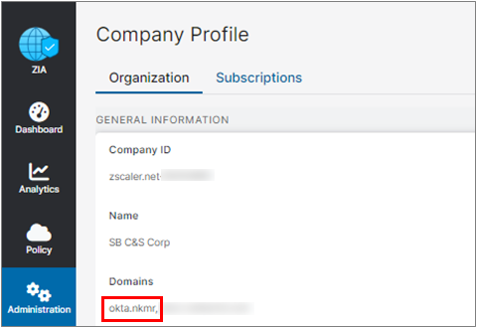

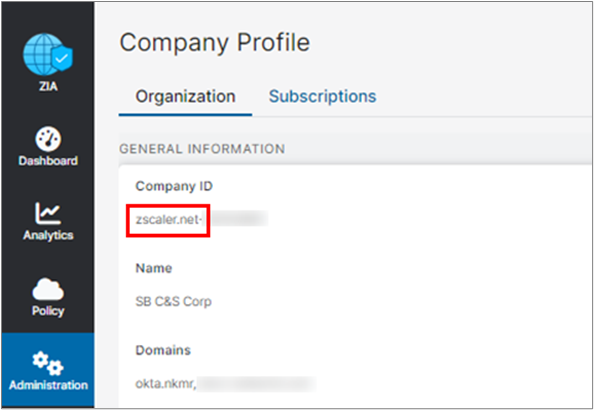

※1【補足】Zscalerドメイン

Zscalerドメインとは、組織のテナントが関連付けられているZIAクラウドです。

2023/09現在、以下のZscalerドメインが存在しています。

[zscaler.net、zscalerone.net、zscalertwo.net、zscalerthree.net、zscloud.net、zscalerbeta.net]

Zscalerドメインは、Zscaler管理ポータルのCompany IDから確認できます。

Administration > Company Profile > Company ID

4. Okta設定 (2):サインオン・オプション

サインオン・オプションの設定を行います。

①「SAML 2.0」を選択します。

②memberOfのドロップダウンメニューから「Matches regex」を選択します。

③「.* (ピリオド、アスタリスク) 」を入力します。

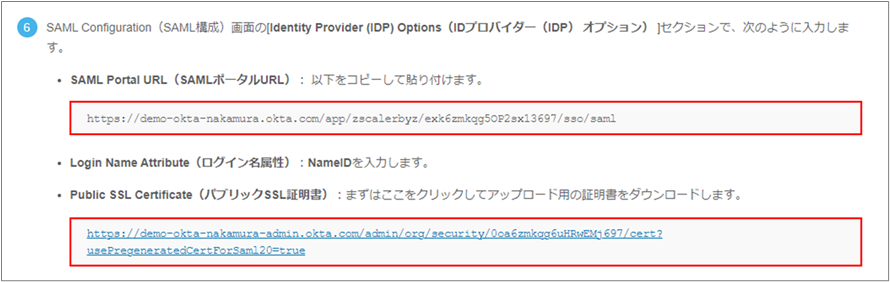

④「設定手順を表示」を選択します。

⑤ウィンドウが開き、SAML Portal URLとPublic SSL Certificateのダウンロード・リンクが表示されます。

⑥SAML Portal URLをコピーして保存します。

⑦Zscalerセットアップ用のPublic SSL CertificateをPEMファイル (cert.pem) としてダウンロードし、保存します。

⑧「完了」をクリックします。

5. ZIA設定

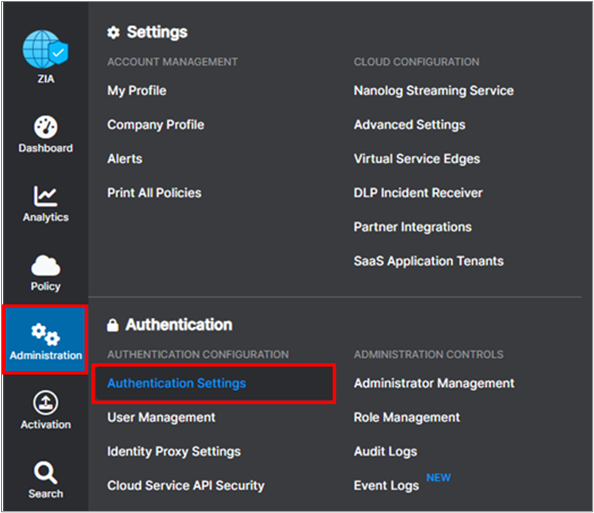

OktaをIdPとして追加するため、ZIA管理ポータルにログインします。

①Administration > Authentication Settingsを選択します。

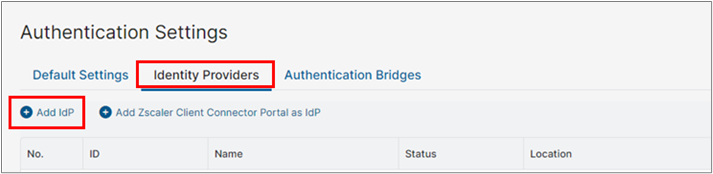

②Identity Providersのタブを選択します。

③「Add IdP」をクリックします。

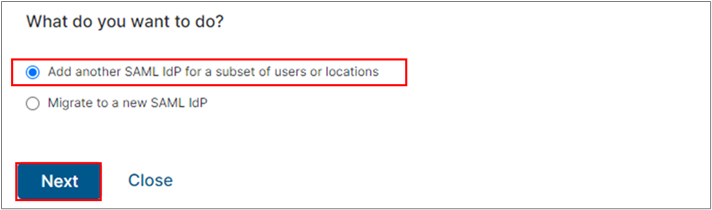

④追加認証ドメインに割り当てるIdPの場合は、

「Add another SAML IdP for a subnet of users or locations」を選択します。

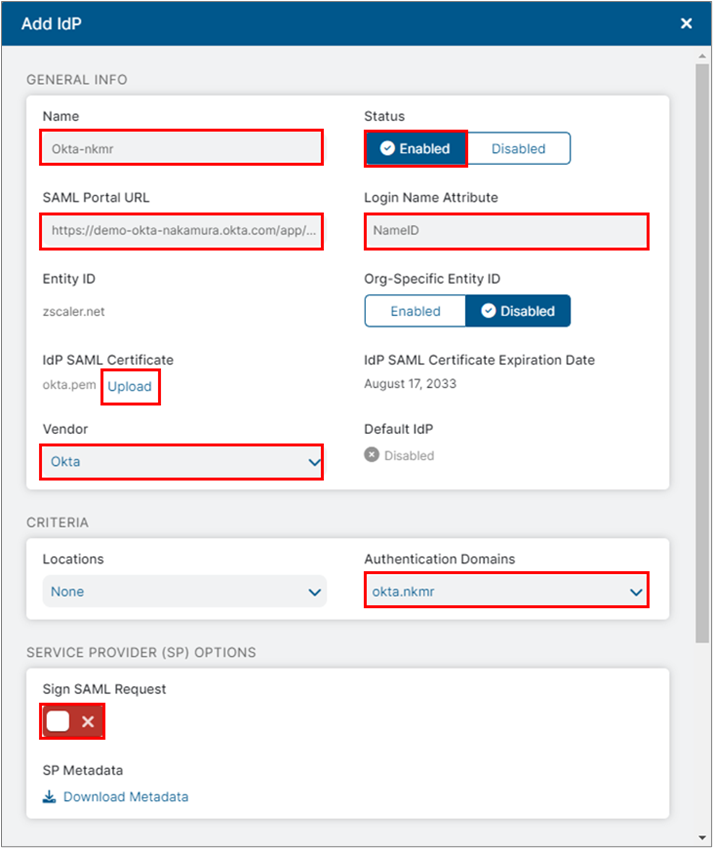

⑤Add IdPウィンドウが開きます。

⑥NameにIdPの名前を入力します。

⑦Statusを「Enable」にします。

⑧4.⑥で保存したSAML Portal URLをペーストします。

⑨Login Name Attributeに「NameID」と入力します。

⑩4.➆で保存したIdP SAML Certificateをアップロードします。

⑪Venderで「Okta」を選択します。

⑫認証ドメインが単一の場合、LocationsとAuthentication Domainsは「None」のままにします。

必要に応じて、IdP認証ドメインを選択してください。

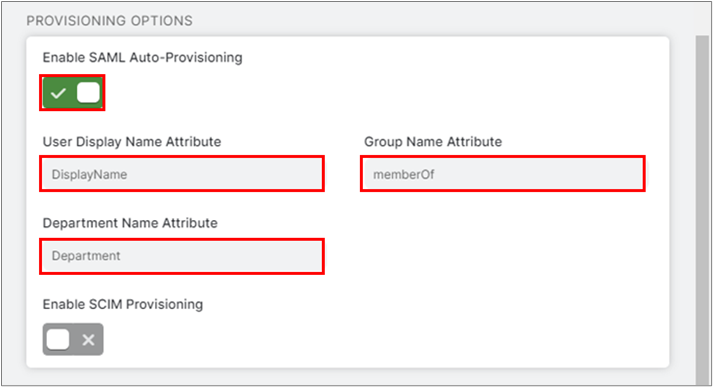

6. SAML自動プロビジョニングの有効化 (任意)

プロビジョニング機能を利用する場合、本項のSAML自動プロビジョニングもしくは次項のSCIMプロビジョニングを実施します。

①PROVISIONING OPTIONSで、SAML Auto-Provisioningを有効化します。

②User Display Name Attributeに「DisplayName」と入力します。

③Group Name Attributeに「memberOf」と入力します。

④Department Name Attributeに「Department」と入力します。

⑤「Save」をクリックし、設定を有効にします。

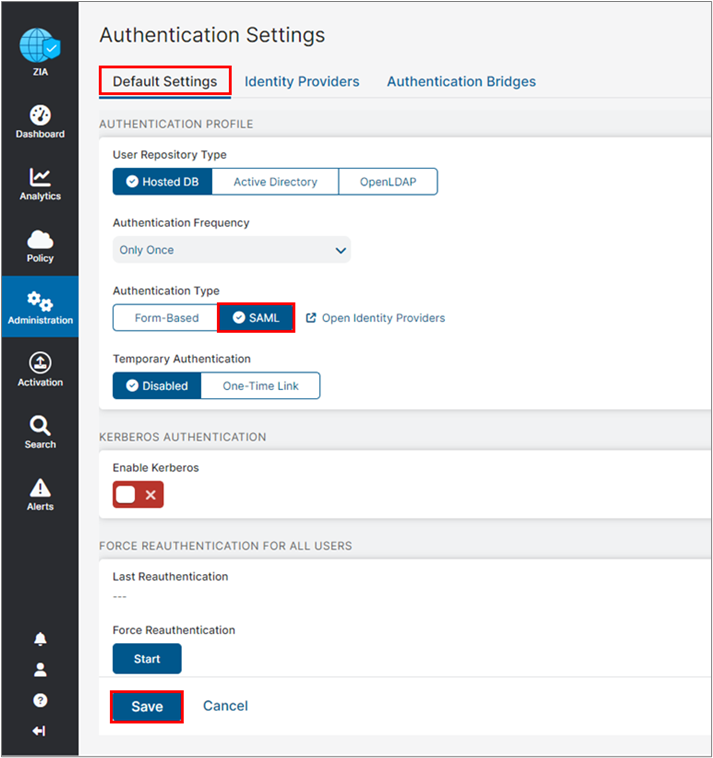

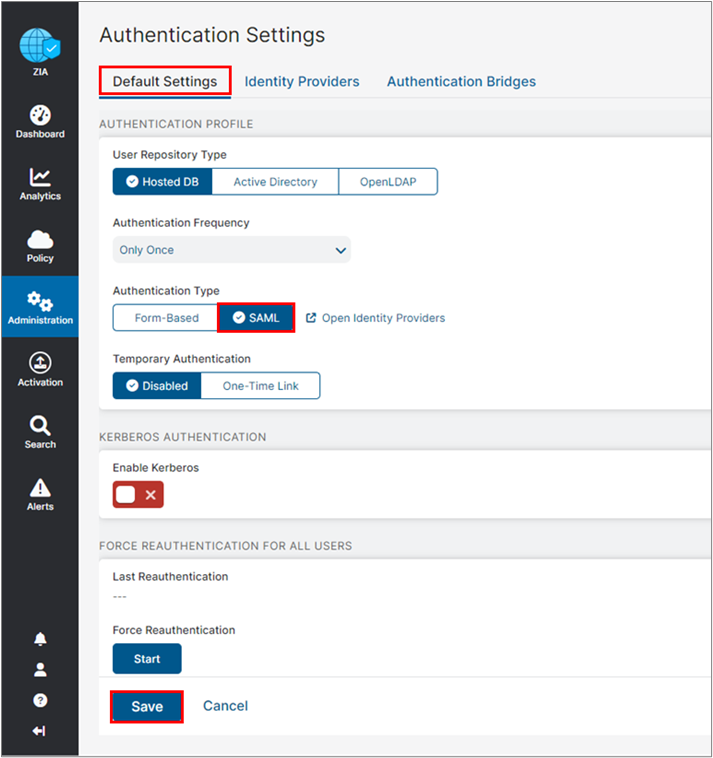

Authentication SettingsページでSAML設定を有効にします。

⑥Default Settingsタブを選択します。

⑦Authentication Typeで「SAML」を選択します。

⑧「Save」をクリックし、設定を有効にします。

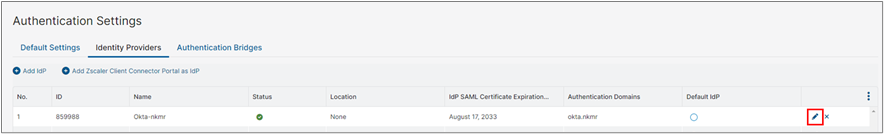

7. SCIMプロビジョニングの有効化 (任意)

①Identity Providersタブで、「編集アイコン」を選択して設定を編集します。

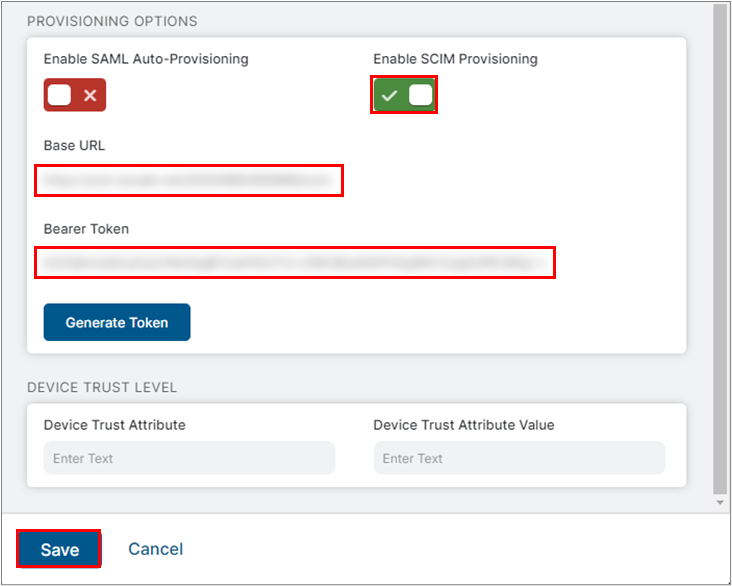

②PROVISIONING OPTIONSで、Enable SCIM Provisioningを有効化します。

③Base URLとBearer Tokenをコピーして保存します。

④「Save」をクリックし、設定を有効にします。

Authentication SettingsページでSAML設定を有効にします。

⑤Default Settingsタブを選択します。

⑥Authentication Typeで「SAML」を選択します。

⑦「Save」をクリックし、設定を有効にします。

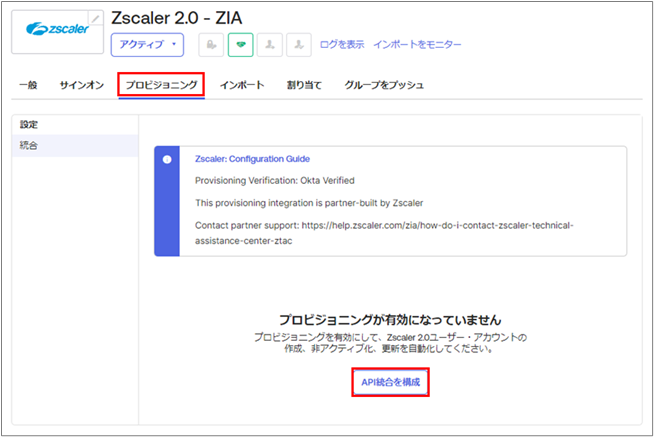

OktaのZIAアプリケーション設定で、SCIMを有効にします。

⑧プロビジョニングタブを選択し、「API統合を構成」をクリックします。

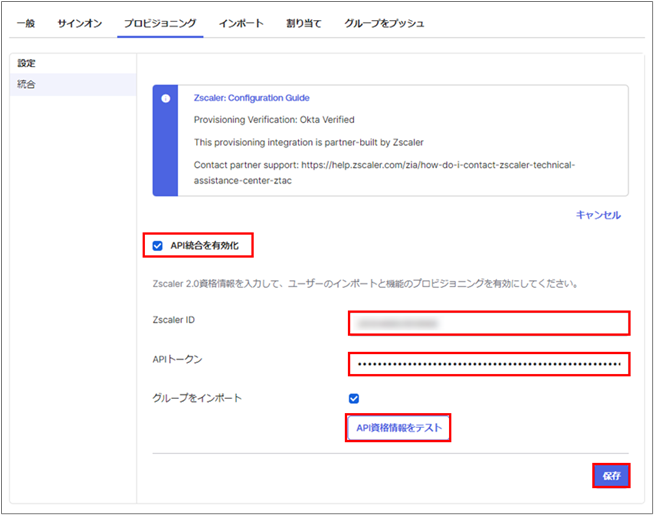

⑨「API統合を有効化」を選択します。

⑩Zscaler IDに、7.③でコピーした「Base URL」内の数字を入力します。

Base URLがhttps://scim.zscalerthree.net/3173833/436704/scimの場合、

Zscaler IDには「3173833/436704」のみを入力します。

⑪API トークンに、7.③でコピーした「Bearer Token」の値を入力します。

⑫「API資格情報をテスト」を選択します。エラーが表示された場合は、URLとトークンを再度コピー、

新しいトークンを生成、またはZPA設定の保存を確認してください。

⑬認証情報を確認したら、「保存」をクリックします。

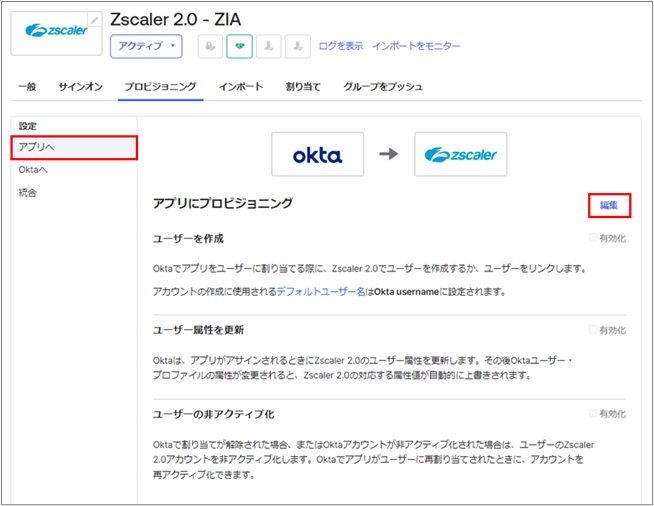

⑭プロビジョニングタブ内の「アプリへ」を選択します。

⑮「編集」を選択します。

⑯「ユーザを作成」「ユーザ属性を更新」「ユーザの非アクティブ化」を有効化します。

⑰「保存」をクリックします。

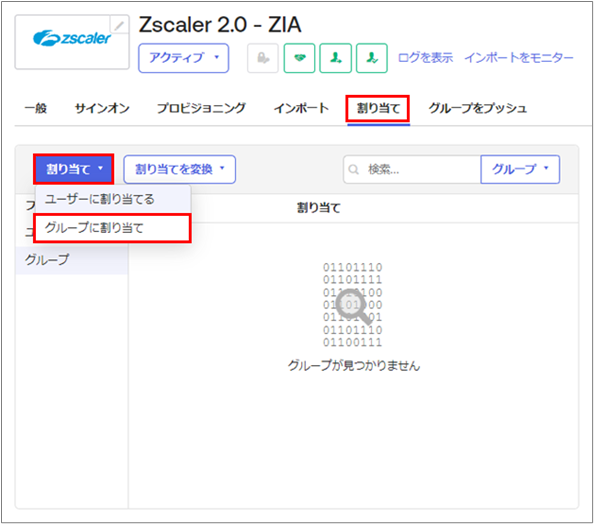

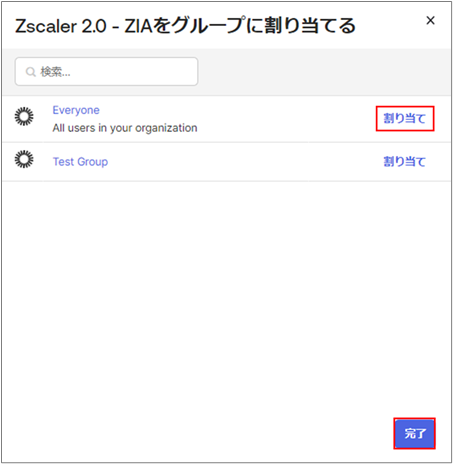

8. ユーザ/グループへの割り当て

Oktaで認証を行うユーザ/グループに対して、ZIAアプリケーションを割り当てます。

①割り当てタブから、「割り当て」を選択します。

②「ユーザに割り当てる」または「グループに割り当て」を選択します。

③ユーザまたはグループを選択し、「割り当て」をクリックします。

④「完了」をクリックします。

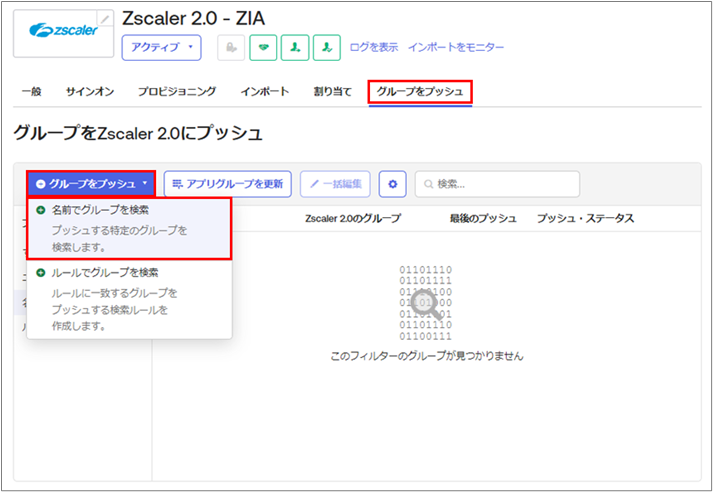

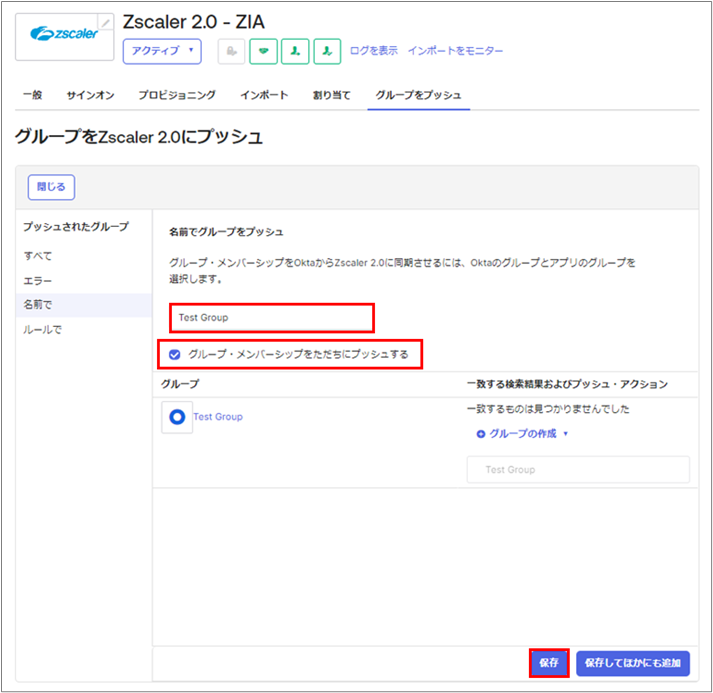

9. グループのプッシュ設定(任意)

SCIMを利用している場合、Okta側で保持しているグループ情報がZIAにプッシュされます。

Oktaデータベースへの追加、移動、変更は即座にZscalerにプッシュされます。

ZIAにプッシュするグループを選択する手順は以下の通りです。

①グループをプッシュタブから、「グループをプッシュ」を選択します。

②「名前でグループを検索」を選択します。

③「グループ・メンバーシップをただちにプッシュする」を選択します。

④グループ名を検索して追加します。

⑤「保存してほかにも追加」または、グループの追加が完了した場合は「保存」をクリックします。

選択したグループは即座にプッシュされ、グループへの変更は直ちにZscalerに同期されます。

10. まとめ

今回はZIAとOktaを連携して、SAMLとSCIMの設定する手順をご紹介しました。

SAML連携によって、ユーザはOkta側で持つ認証情報でZscalerのサービス利用が可能になります。

またSCIMでは、ユーザの自動プロビジョニングによって、より柔軟な管理が可能になります。

__________________________________________________________________________________

※本ブログの内容は投稿時点での情報となります。

今後アップデートが重なるにつれ正確性、最新性、完全性は保証できませんのでご了承ください。

他のおすすめ記事はこちら

著者紹介

SB C&S株式会社

技術本部 技術統括部 第4技術部 2課

中村 愛佳