皆さんこんにちは!SB C&Sで Fortinet 製品のプリセールスを担当している長谷川です。

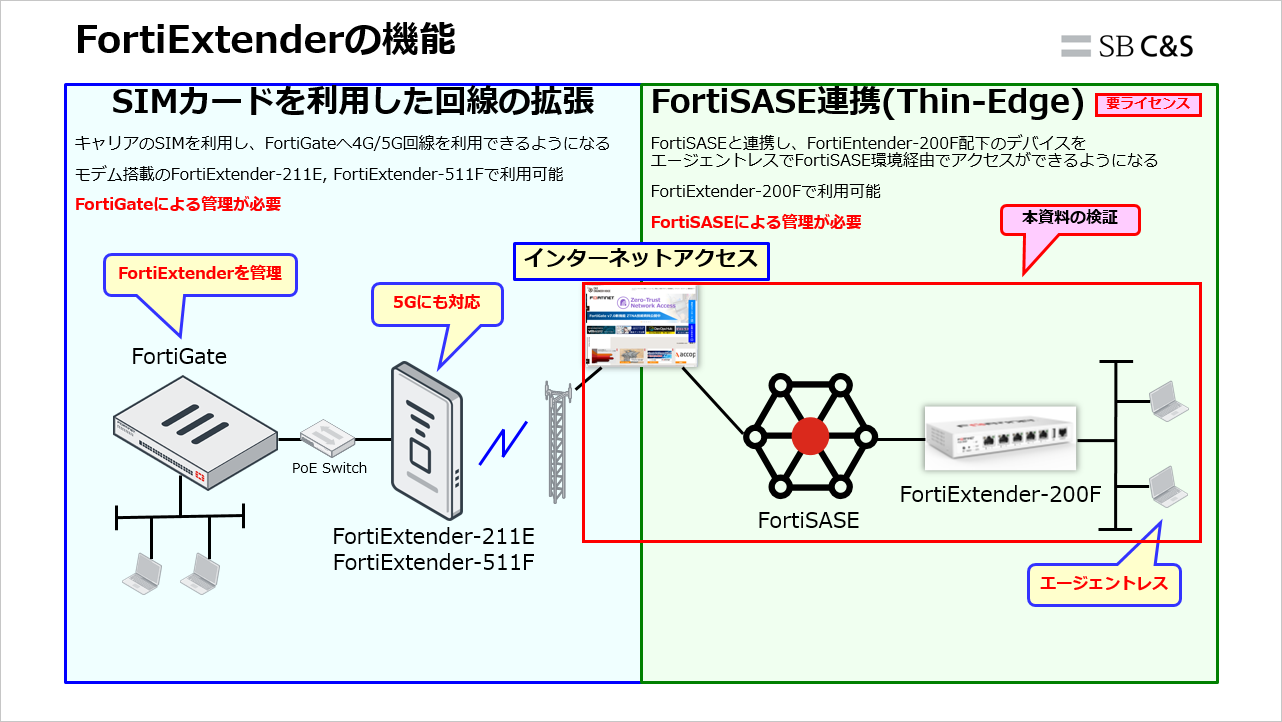

今回は、FortiSASEの機能である、Thin-Edge構成のうち、FortiExtender-200Fを利用したパターンについて紹介いたします。

FortiExtenderとは?

FortiExtenderをご存じの方であれば、FortiGateと連携し、FortiExtenderに搭載しているモデムにSIMカードを挿してFortiGateのWAN回線として利用するといったイメージを持たれていると思います。

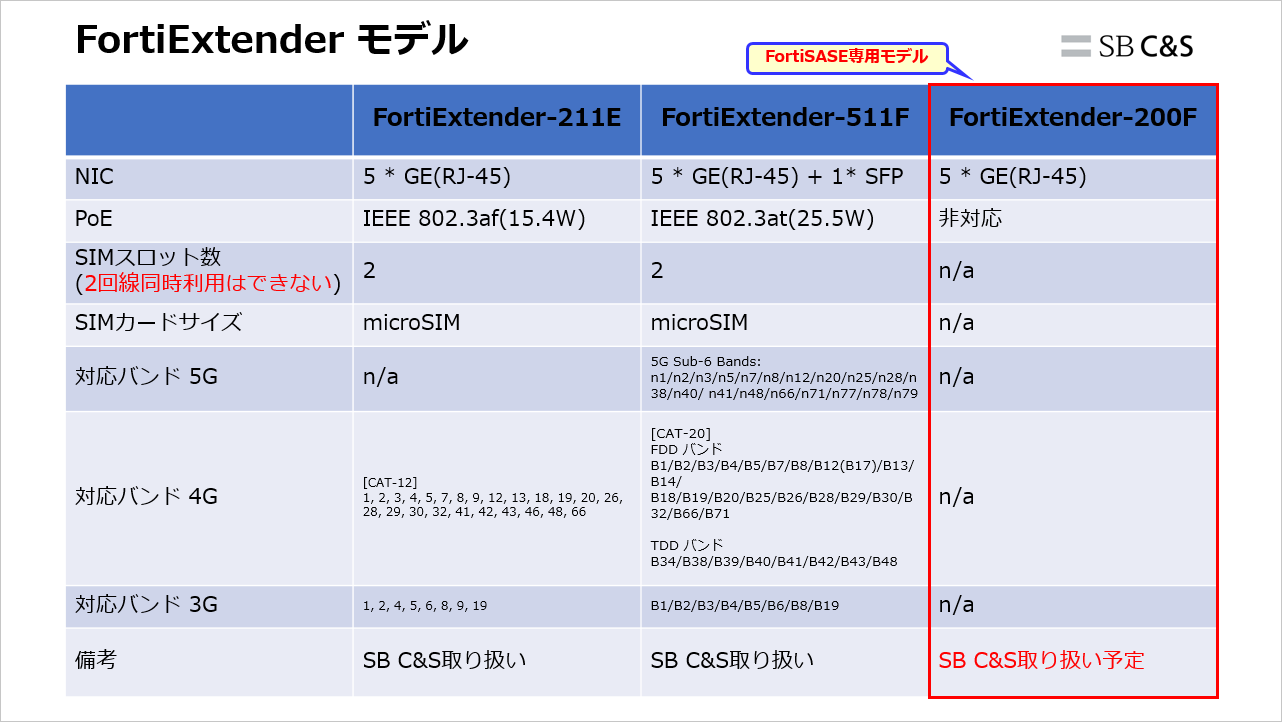

実際に日本で販売可能な2つのモデル(FortiExtender-211E, FortiExtender-511F)については、3G, 4G, 5G(511Fのみ)を利用し、2つ目の回線としてSD-WANとして利用するといった構成での導入が多いです。

今回ご紹介するFortiExtender-200Fは、モデムを搭載していない有線専用モデルとなります。

日本で販売されている(技適取得済み)のFortiExtenderは、現在3モデルとなります。

FortiExtender-200Fは、FortiSASEと連携する専用モデルになります。

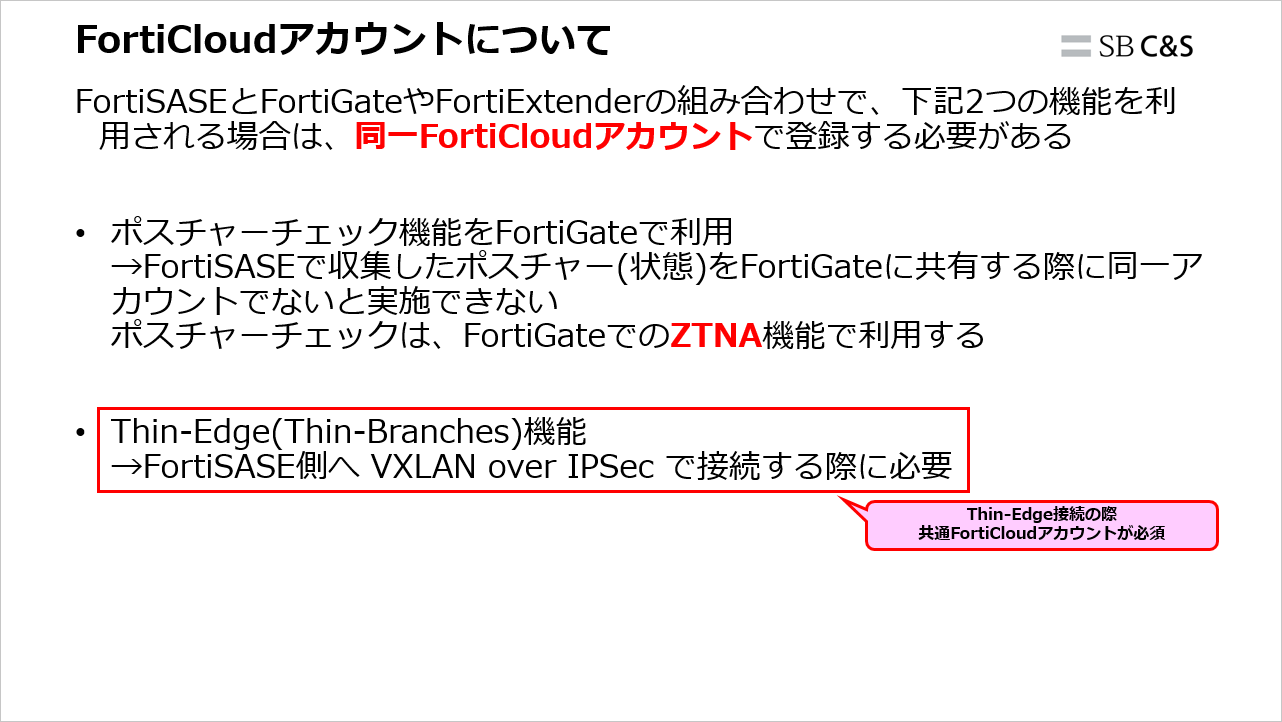

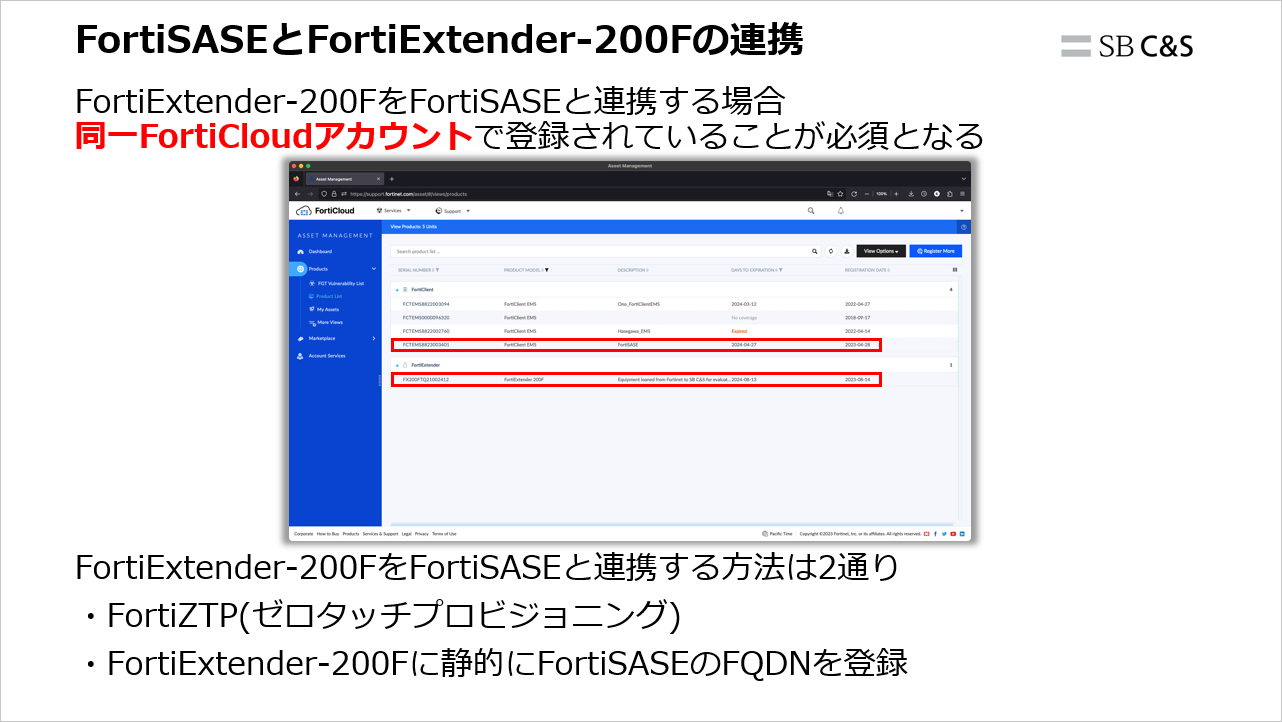

FortiSASEとFortiExtender-200Fを利用される場合、FortiCloudアカウントが共通である必要があります。

FortiSASEとFortinet製品を連携させたい場合ご注意ください。

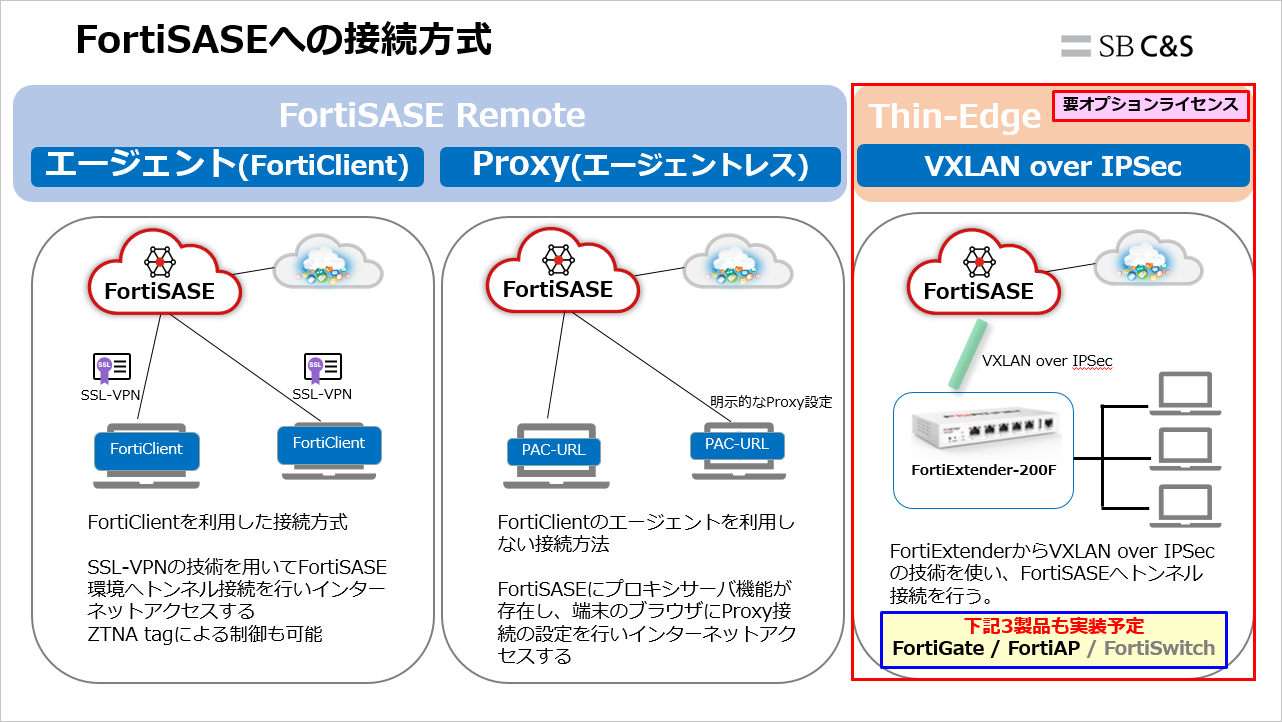

FortiSASEへの接続方式は3種類ありますが、FortiExtender-200Fを利用する場合は、FortiExtender-200Fに対して別途ライセンスが必要である点にご注意ください。

FortiGate(2桁モデルかつv7.4.1以降)や、FortiAPについても今後Thin-Edgeに対応予定となっています。

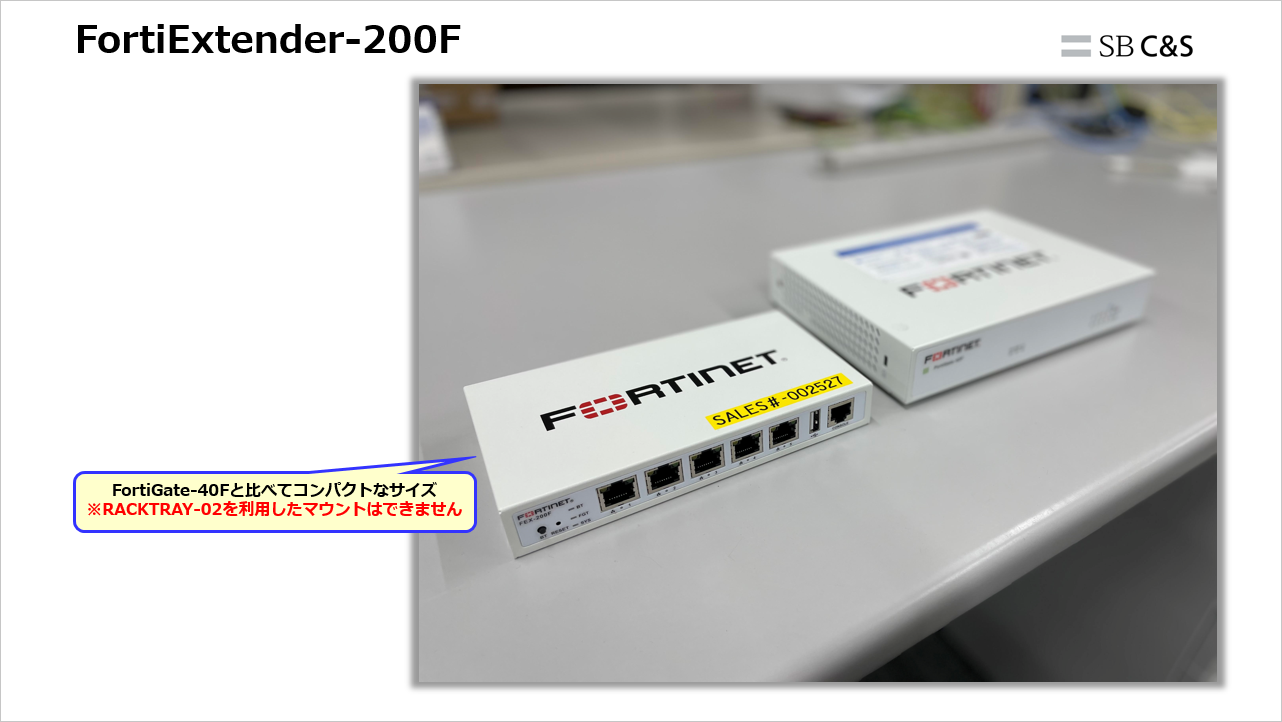

今回は、メーカから実機を借りて検証を行いました。

FortiGate-40Fと並べて撮影してみましたが、非常に小さいモデルとなっております。

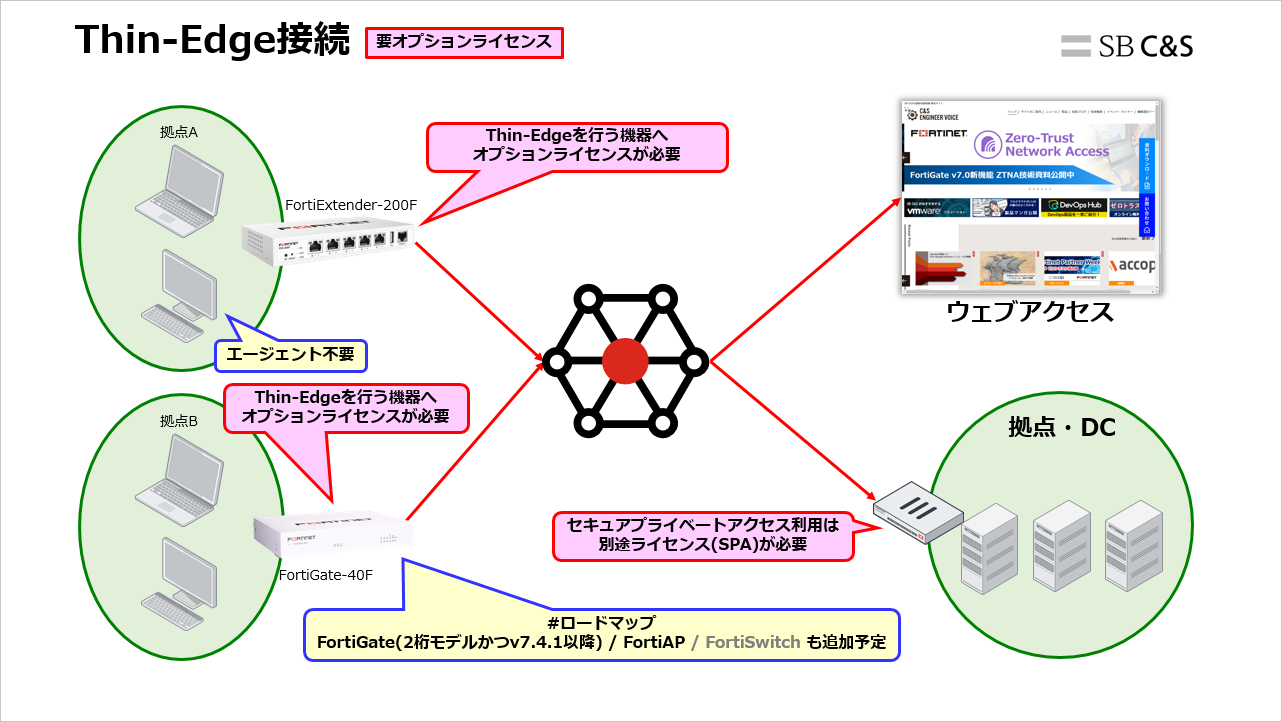

Thin-Edge接続の場合の構成イメージです。

FortiExtender-200F配下にあるパソコンなどは、エージェントソフトが不要でFortiSASE環境へ接続が可能です。

またセキュアプライベートアクセス構成を併用されている場合は、Thin-Edge環境からのアクセスが可能です。

※エージェントレスでFortiSASEへProxy接続をした端末からの場合、セキュアプライベートアクセス環境へのアクセスはできません。

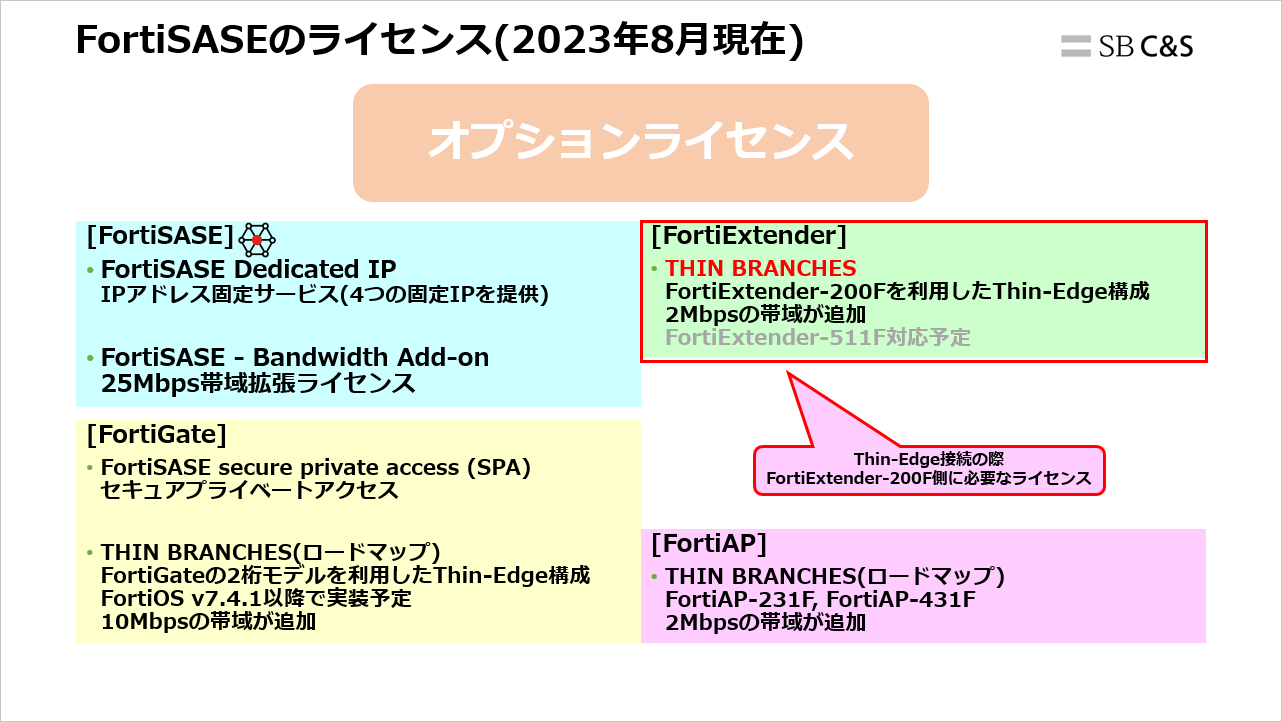

FortiSASEに関するオプションライセンスをまとめました。

FortiExtender-200Fには、THIN BRANCESライセンスを適用することで、Thie-Edge構成が可能となります。

FortiExtender-200Fの接続

実際にFortiExtender-200Fを利用して、ウェブアクセスを行います。

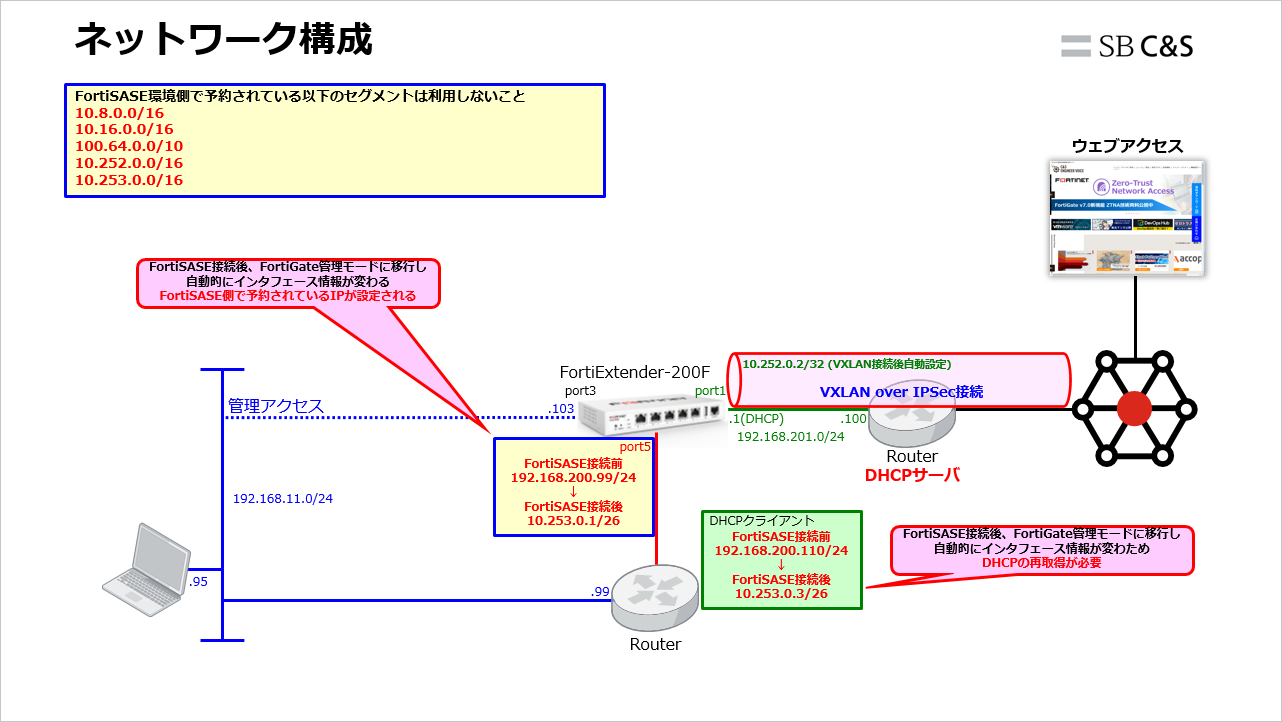

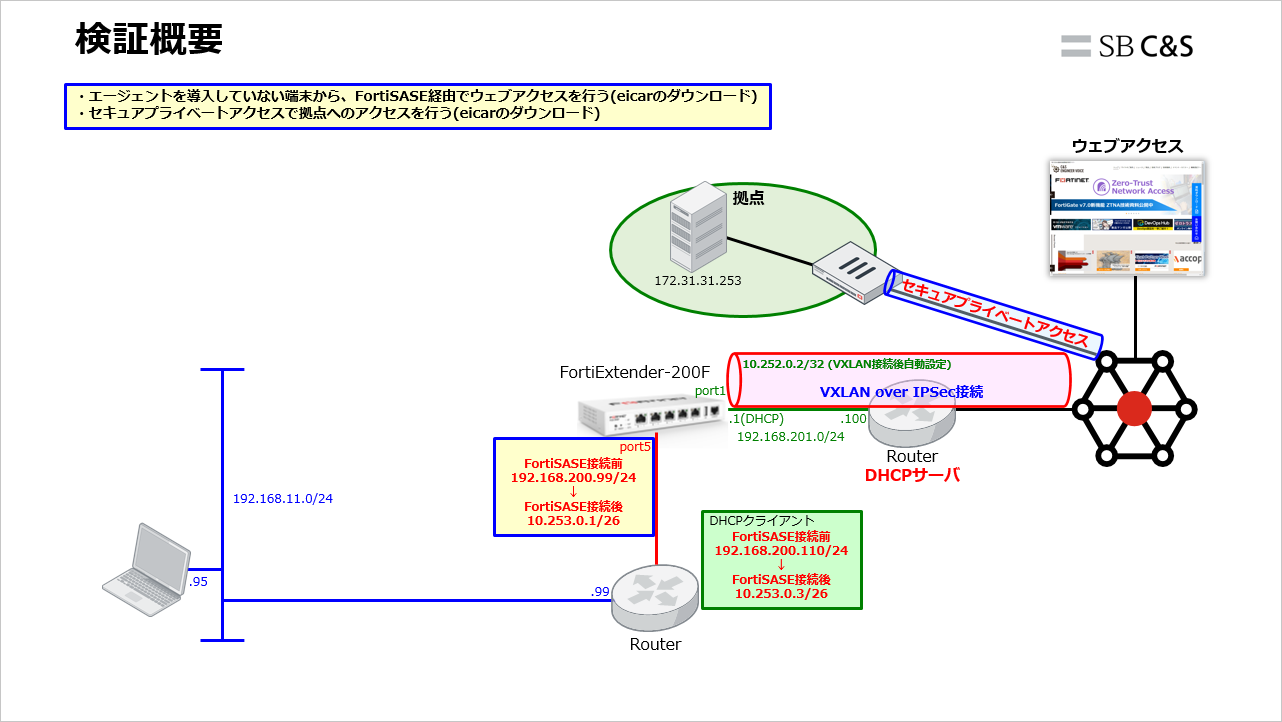

ネットワーク構成図です。

複雑に見えますが、端末→ルータ→FortiExtender-200F→ルータ→(インターネット)→FortiSASEという経路になっています。

FortiExtender-200Fの管理アクセスは、Fortinet製品定番の192.168.1.99/24 が使われていない点に注意が必要です。

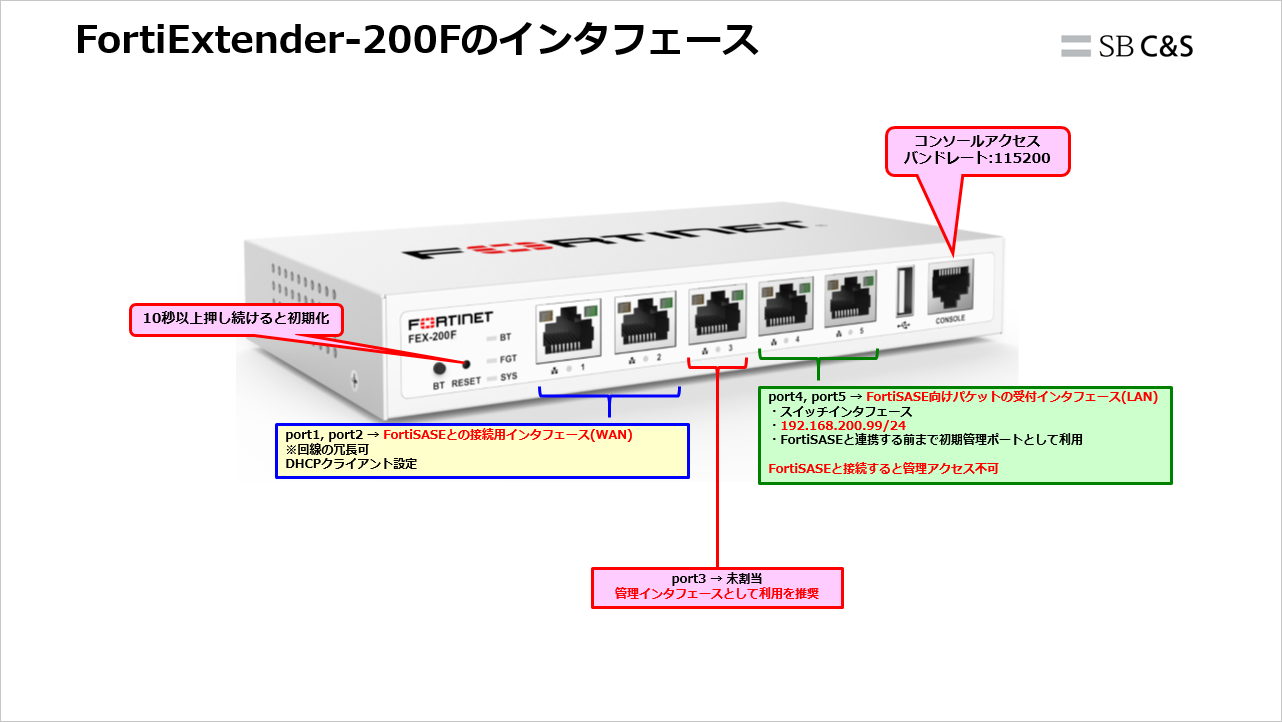

FortiExtender-200Fへロングイン後、空いているport3を管理インタフェースとして利用することを推奨いたします。

前述しましたが、FortiSASEとFortiExtender-200Fを連携するには、同一FortiCloudアカウントで登録されていることが必須条件です。

下記は通常アクセスする機会はあまりないFortiCloud画面です。

今回は、静的にFortiSASEのFQDNを登録する手法でFortiSASEとFortiExtender-200Fを連携します。

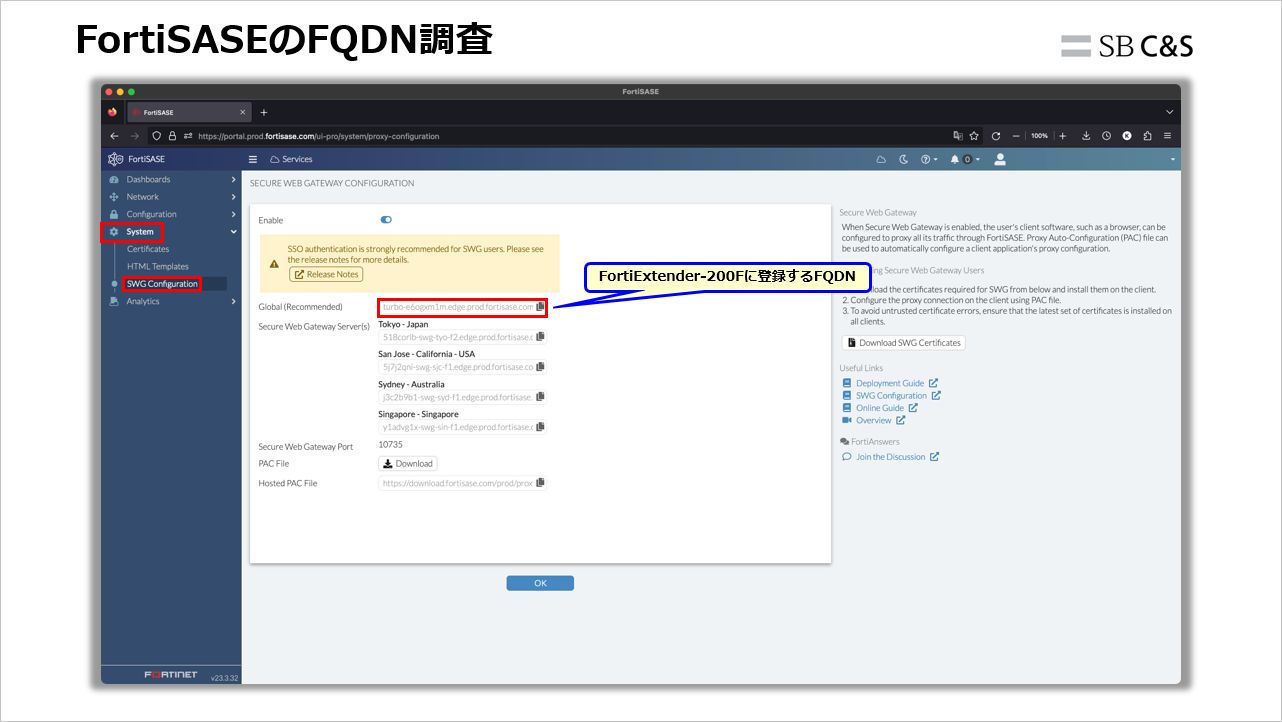

FortiExtender-200Fに登録する、FortiSASEのFQDNを調査します。

FortiSASEの管理画面より、System >> SWG Configuration から FortiSASEのFQDNをコピーします。

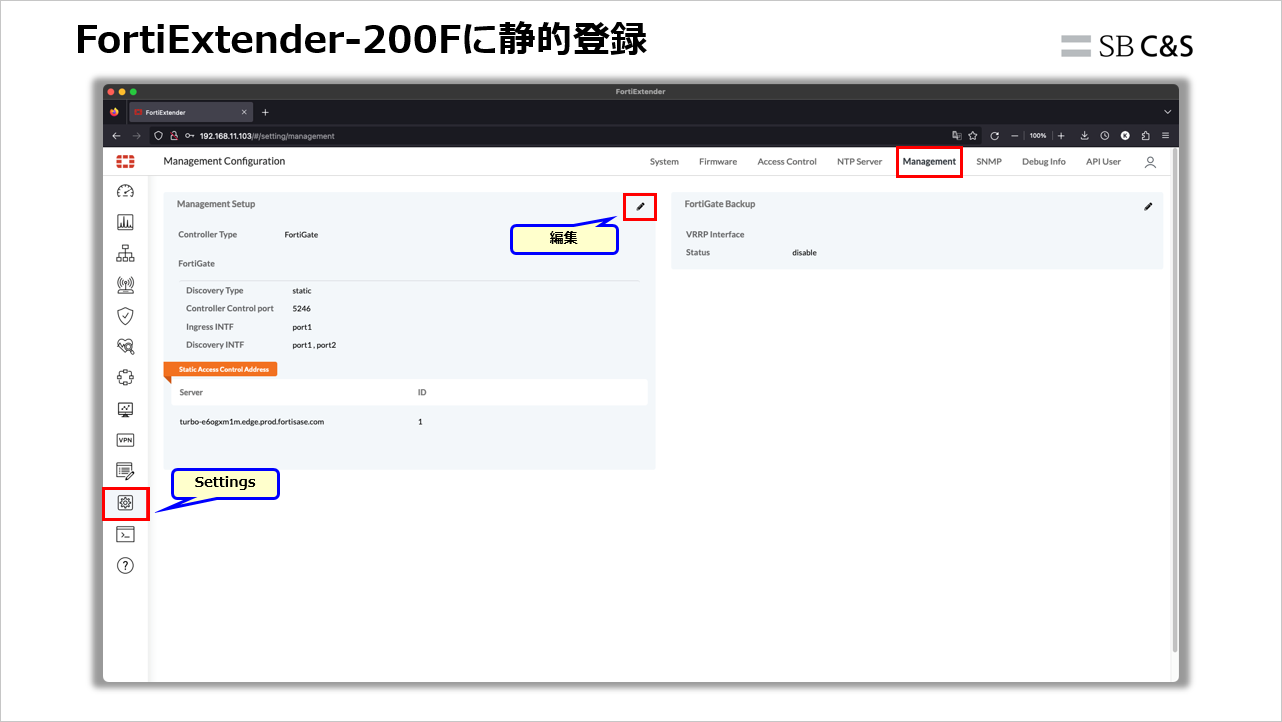

FortiExtender-200Fの管理画面より、Settings >> Management >> Management Setup の編集を開きます。

Controller → fortigate

Discovery Type → static

を選び、先ほどコピーしたFortiSASEのFQDNをServer登録します。

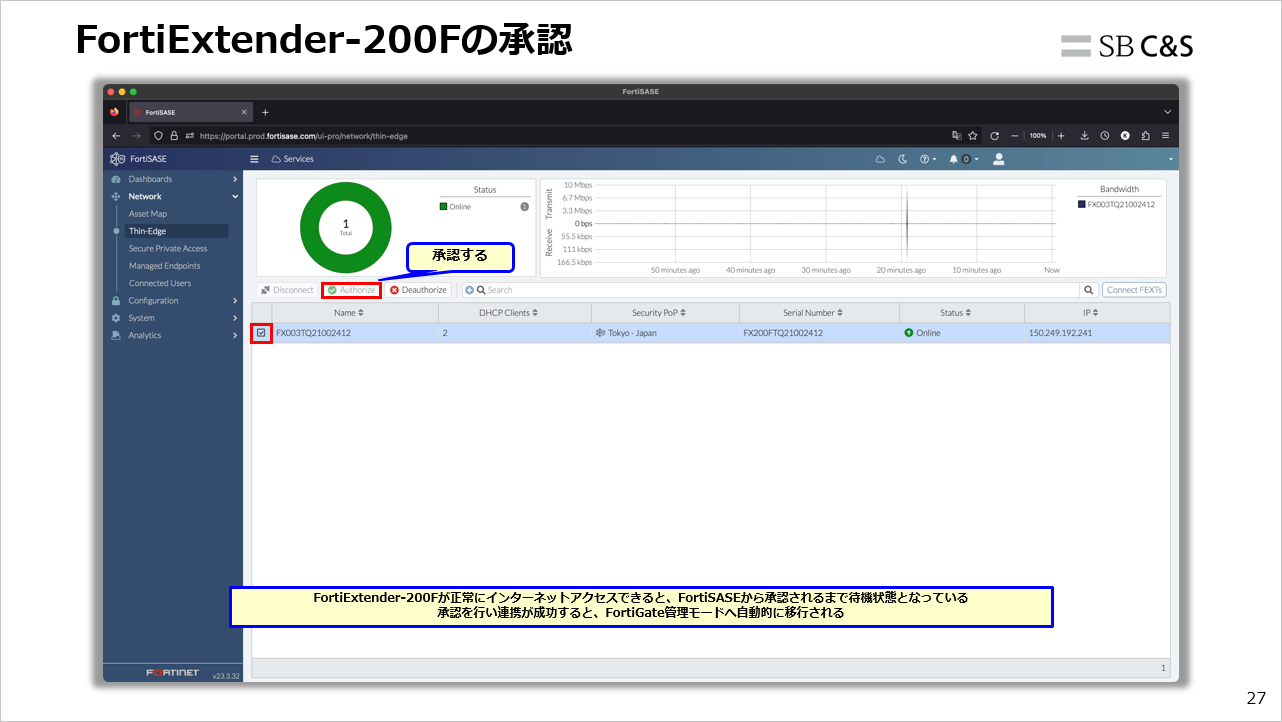

FortiExtender-200Fのport1(DHCPクライアントでIPやルーティングを取得)から、インターネットアクセスができるようになると、FortiSASEの管理画面でFortiExtender-200Fの承認待機状態となります。

承認することで、FortiSASEとFortiExtender-200Fの連携が完了です。

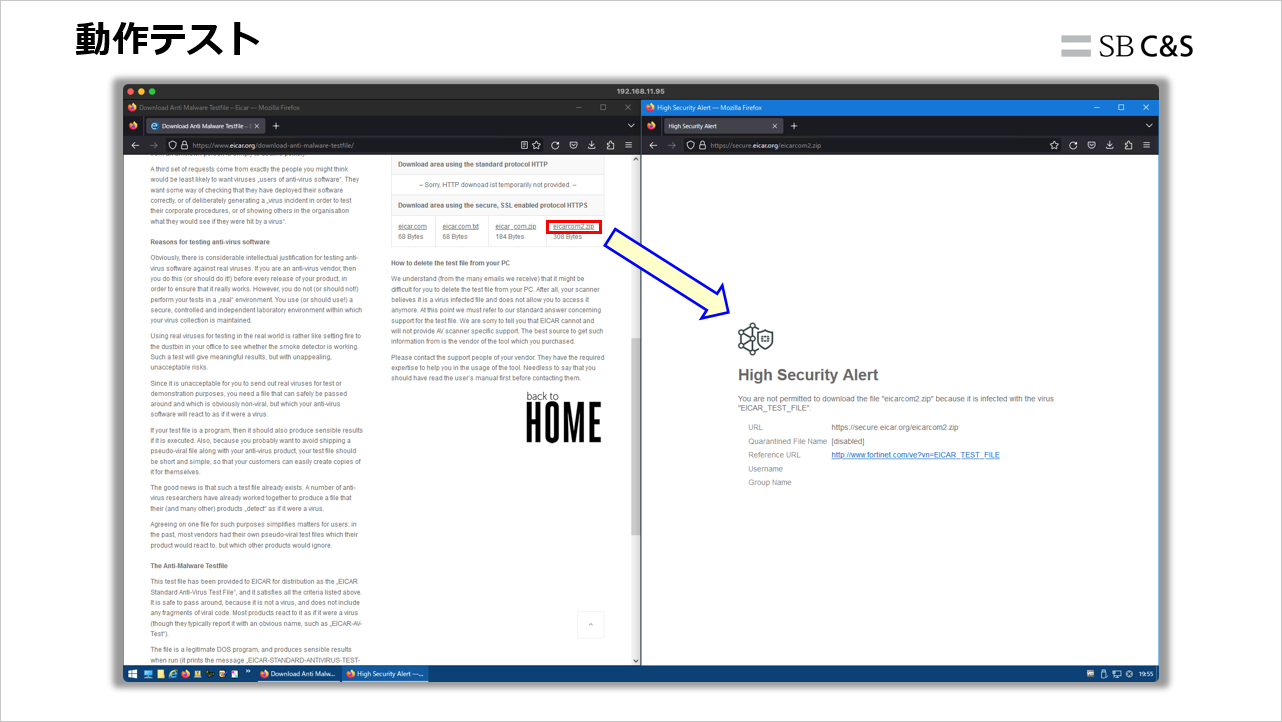

動作検証

FortiExtender-200Fを利用した、Thin-Edge構成を行い、ウェブサイトおよび、セキュアプライベートアクセス環境へ接続を行います。

合わせて、FortiSASEでアンチウィルスを行い、動作チェックを行います。

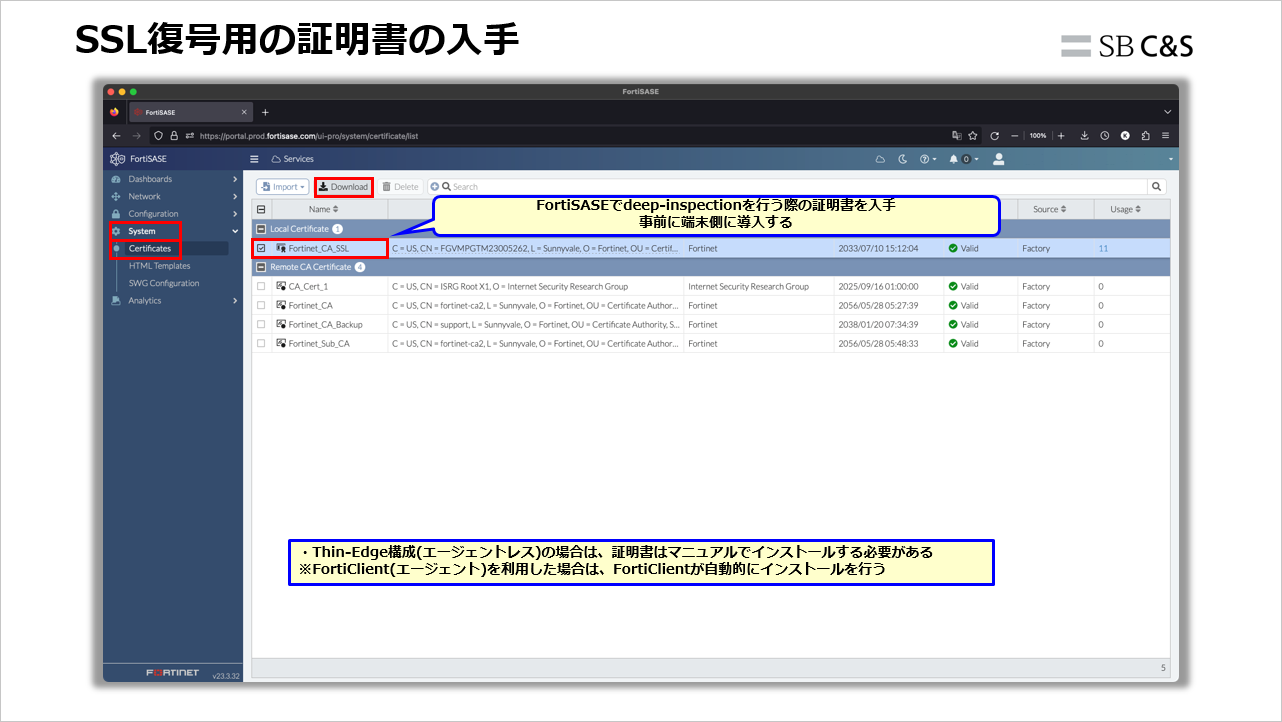

テストで利用するサイトは、どちらもSSL/TLSで暗号化しているため、FortiSASEでdeep-inspectionを行います。

その際、復号する際にエラーが発生しないように証明書を事前に入手し、テスト端末のブラウザにインポートします。

1つ目の試験を行います。

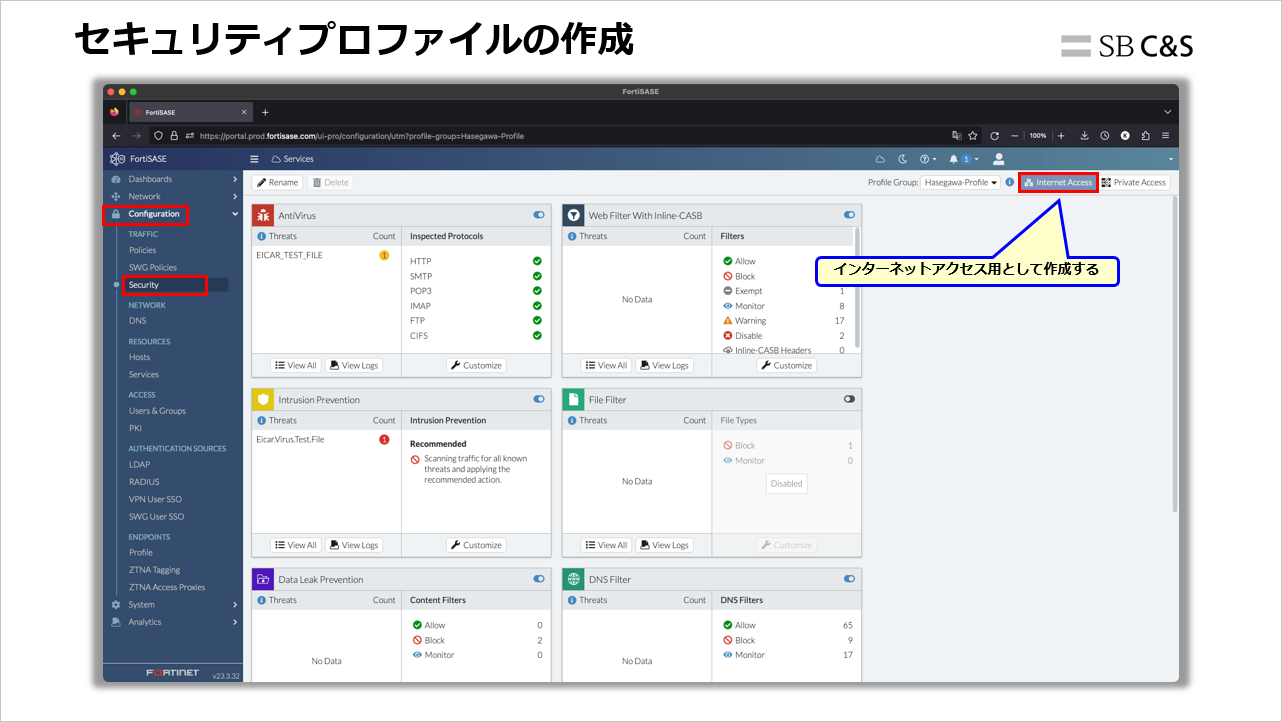

FortiSASEでアンチウィルスを行う場合は、FortiGateと同じようにセキュリティプロファイルを作成します。

今回は、HTTP(S)に対してアンチウィルスを行うため、deep-inspectionをプロファイル内で有効にします。

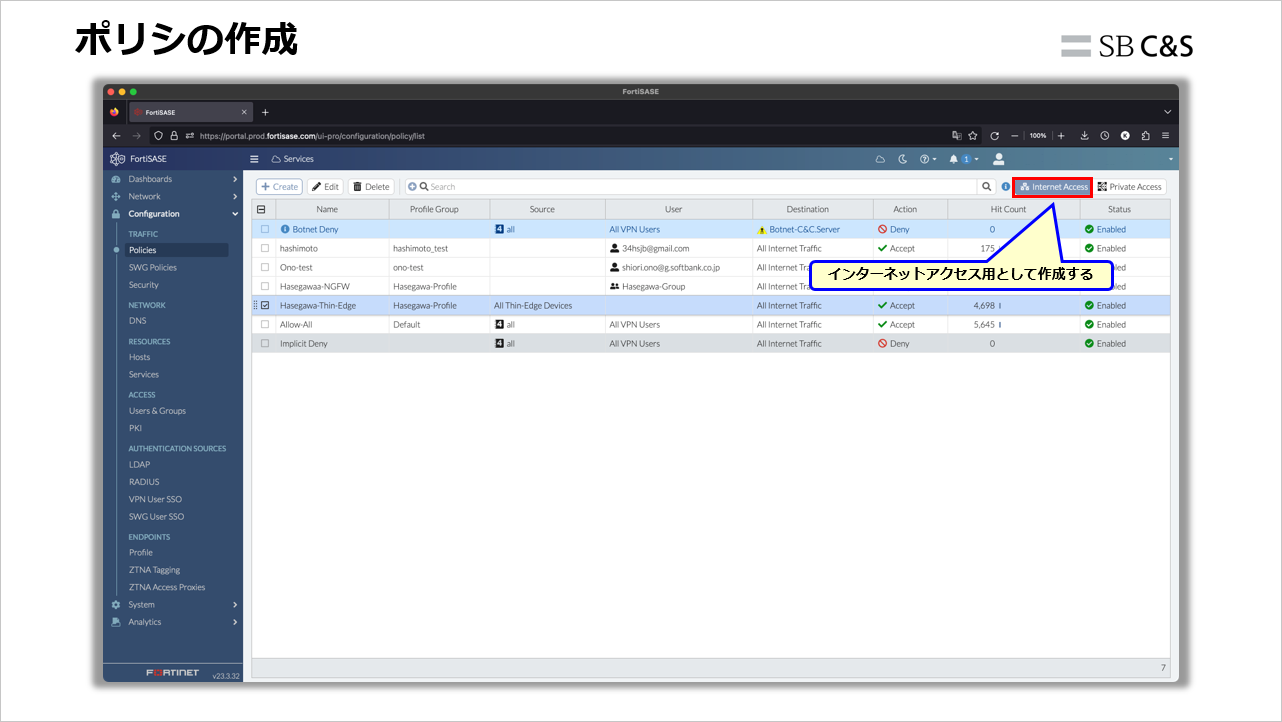

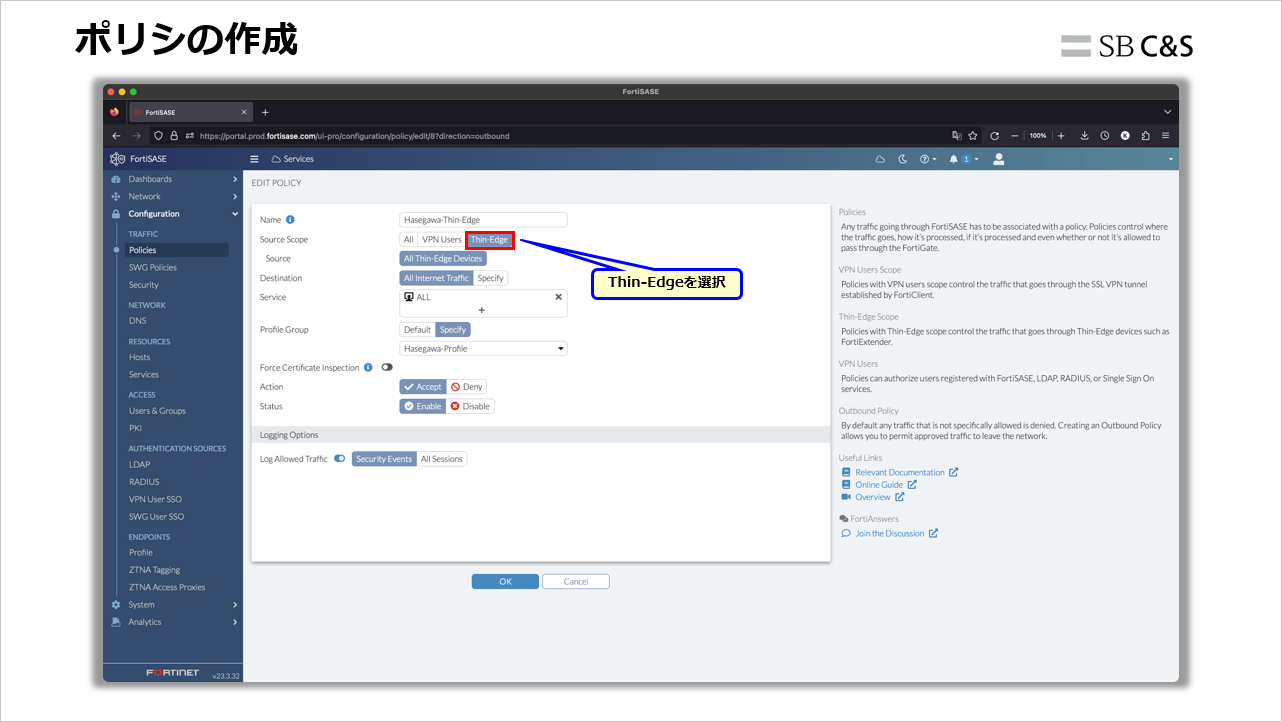

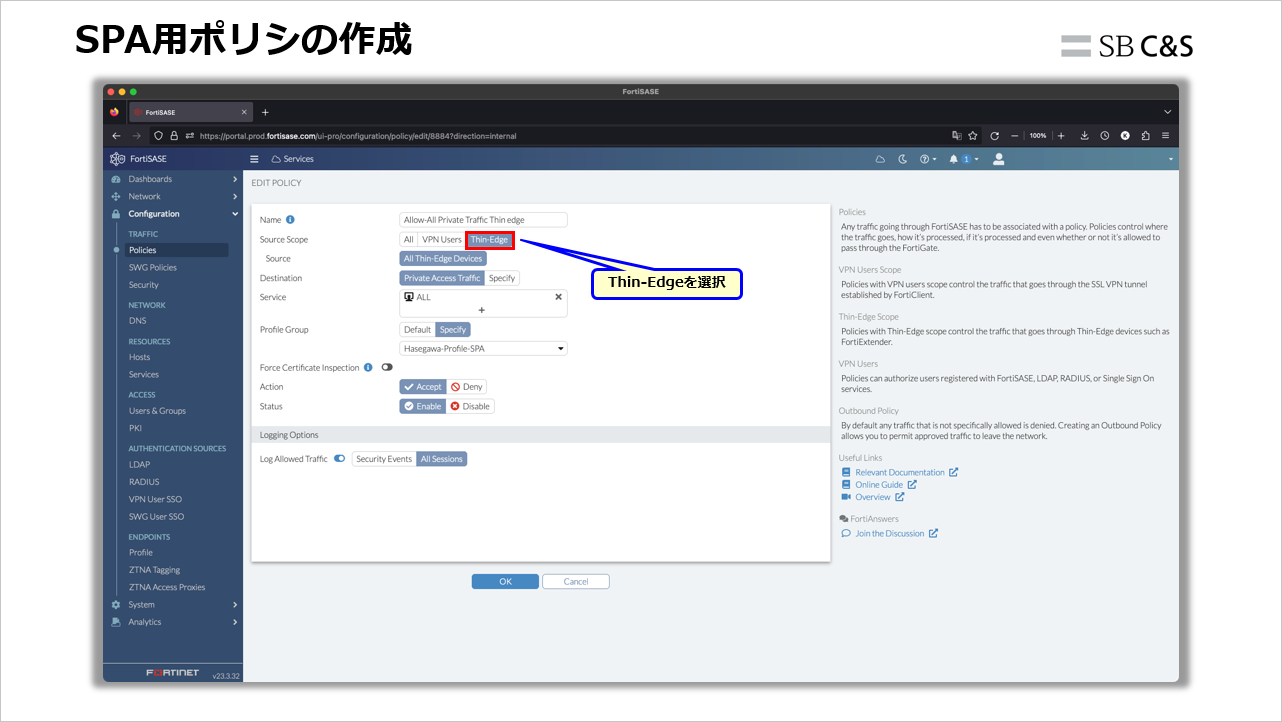

FortiSASEでポリシを作成します。

ポリシを作成する際に、送信元としてThin-Edgeを指定します。

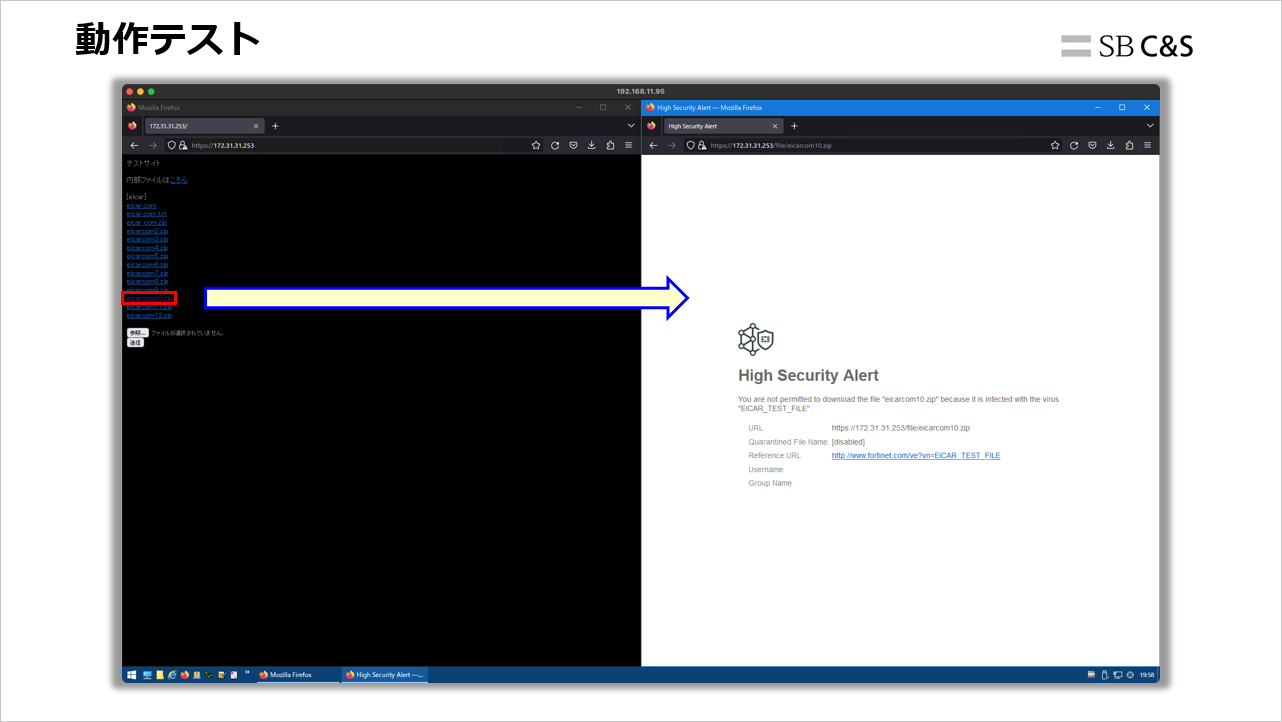

www.eicar.org へアクセスし、eicarをダウンロードします。

問題なくアンチウィルスが動作し、置き換えページに変更されました。

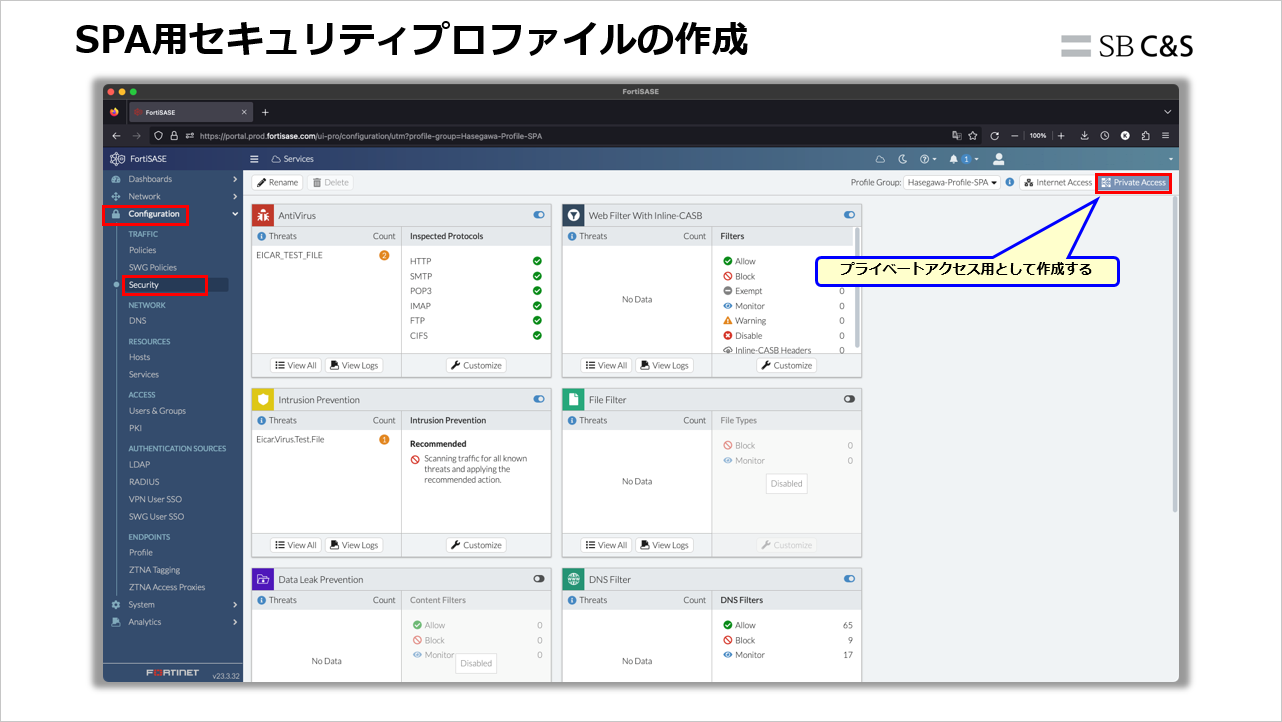

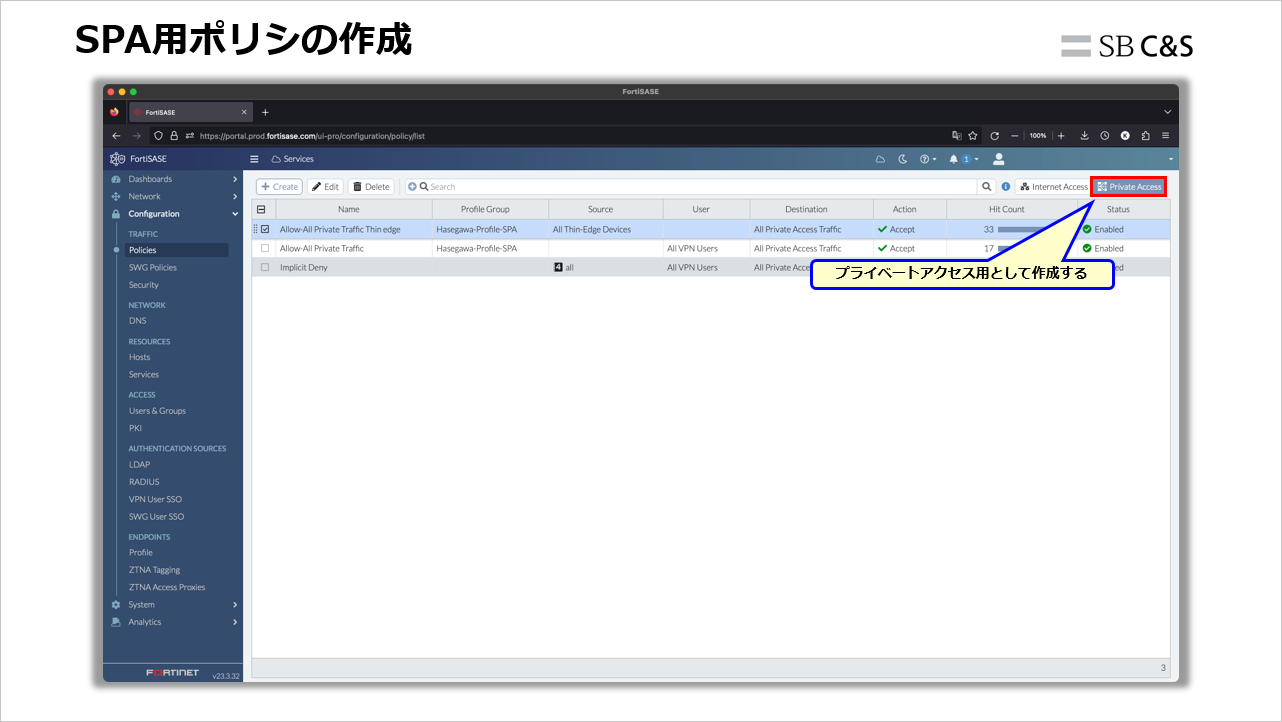

二つ目の試験では、セキュアプライベートアクセス環境を宛先にして行います。

セキュリティプロファイルの作成個所が、"Private Access" になるため、作成する際に注意が必要です。

ポリシ作成の際も、"Private Access" を指定して作成します。

セキュアプライベートアクセスの際も、ポリシを作成する際に送信元としてThin-Edgeを指定します。

セキュアプライベートアクセス環境に用意した、ウェブサーバ及びeicarでテストします。

暗号化されているサイトでも問題なくアンチウィルスが動作いたしました。

いかがでしたでしょうか。

FortiExtender-200Fは、小規模拠点をターゲットにした製品となり、拠点が多い場合にFortiSASEでセキュリティルールを一元管理するといった構成に有効です。

また、エージェントソフトが不要なため、導入の敷居が低いといった意味でも重宝するものと存じます。

以上、ご拝読ありがとうございました。

※本ブログの内容は投稿時点での情報となります。今後アップデートが重なるにつれ

正確性、最新性、完全性は保証できませんのでご了承ください。

他のおすすめ記事はこちら

著者紹介

SB C&S株式会社

技術本部 技術統括部 第3技術部 2課

長谷川 聡