はじめに

みなさんこんにちは。本記事はCrowdStrikeに搭載しているFusion Workflowに関する記事となります。

CrowdStrikeはエンドポイント、EDRというイメージが強いかと思われますが実はクラウドセキュリティやアイデンティティ保護、ITハイジーン等を提供する統合セキュリティベンダーとなります。

本記事では、Falcon Fusion Workflowと呼ばれるCrowdStrikeをご利用いただく際にご活用いただける機能についてご紹介させていただきます。 図.Falcon Fusion Workflow

図.Falcon Fusion Workflow

Falcon Fusion Workflowのご紹介

Falcon Fusion Workflowは特定のシナリオやインシデントに対するアクションを自動化して本来セキュリティアナリストや管理者が実施すべきワークフローを自動化、合理化することができます。 ユーザーは、インシデント、検知、ポリシー等に関する情報をCrowdStrikeで検知し、実行させるアクションを正確に定義するためにワークフローを作成することができます。

Fusin Workflowでは以下3パターンからワークフローを作成することができます。

1.最初からワークフローを作成

ユーザーがイチから効率化するための条件や、分岐、アクションを設定して独自のワークフローを作成

ユーザーがイチから作成するため柔軟なカスタマイズが可能ですが、ハードルが高い方法

2.プレイブックを使用してワークフローを作成

CrowdStrikeが提供しているテンプレートからワークフローを作成

ユーザーは特に条件を設定頂く必要がなくご利用が可能

3.ワークフローのインポート

yaml形式のファイルをインポートして、ワークフローを作成

インポートには以下要件が必要

・ワークフローで、サードパーティのプラグインのアクションやFalcon Foundryのアクションが使用されていない

・ワークフローにFalconのサブスクリプションが必要なファーストパーティのアクションやトリガーがある場合に、ワークフローのインポート先となるCIDで、そのサブスクリプションを利用できる

・ワークフローでCrowdStrike Storeのプラグインが必要な場合に、ワークフローのインポート先となるCIDで、 そのプラグインを利用できる

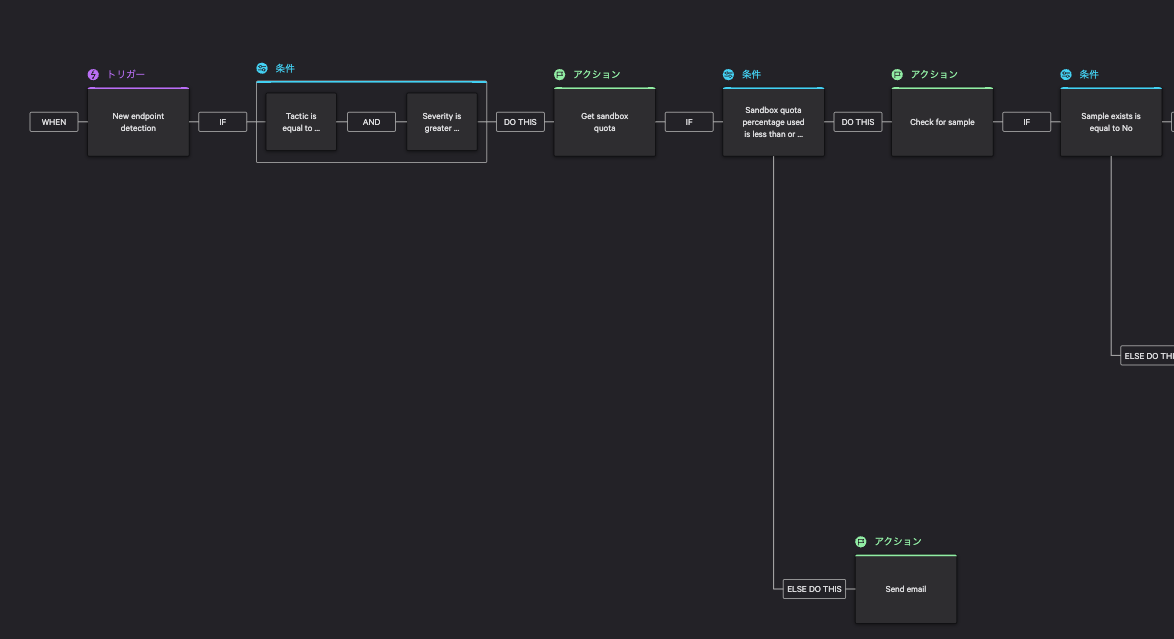

ワークフローは基本的に「トリガー」「条件」「アクション」から構成されます。

例えば、重要な脆弱性が検知されるとServiceNowインシデントを自動的に生成するワークフローは、これら3つのコンポーネントで構成されます。

例:

・トリガー:Falconがエンドポイント脆弱性を検知する

・条件:脆弱性の重大度が「Critical(重大)」である

・アクション:Microsoft Teamsへ内容を通知する

実施内容のご紹介

今回実施させていただいた内容として以下2点ご紹介させていただきます。ワークフローはテンプレートを利用せずカスタムでイチから作成いたしました。

・セキュリティアラートを検出した際にMicrosoft Teamsに通知

CrowdStrikeのFalconのエンドポイントにて何かしらセキュリティアラートを検知した際に、通知としてMicrosoftのTeamsへ通知いたします。

セキュリティアラートが発生した場合はよくある転送ツールとしてメールがございますが、昨今利用も増加したチャットツールへの転送が可能となります。

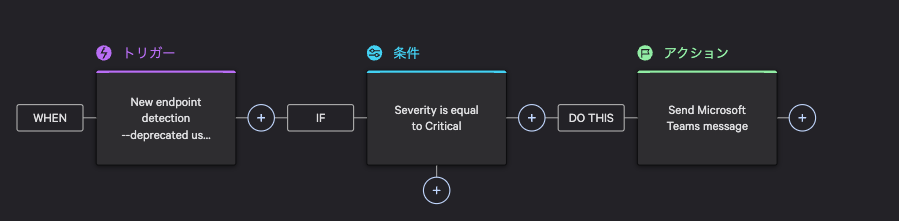

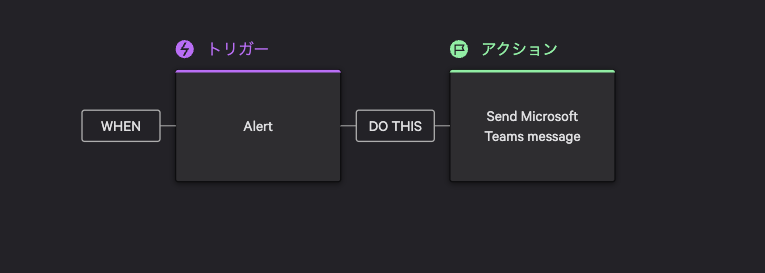

コンポーネントとしては以下となります。

トリガー :Endpointが新しいアラートを検知

条件 :アラート内容および端末は問わないため今回は未設定

アクション:Microsoft Teamsへ通知

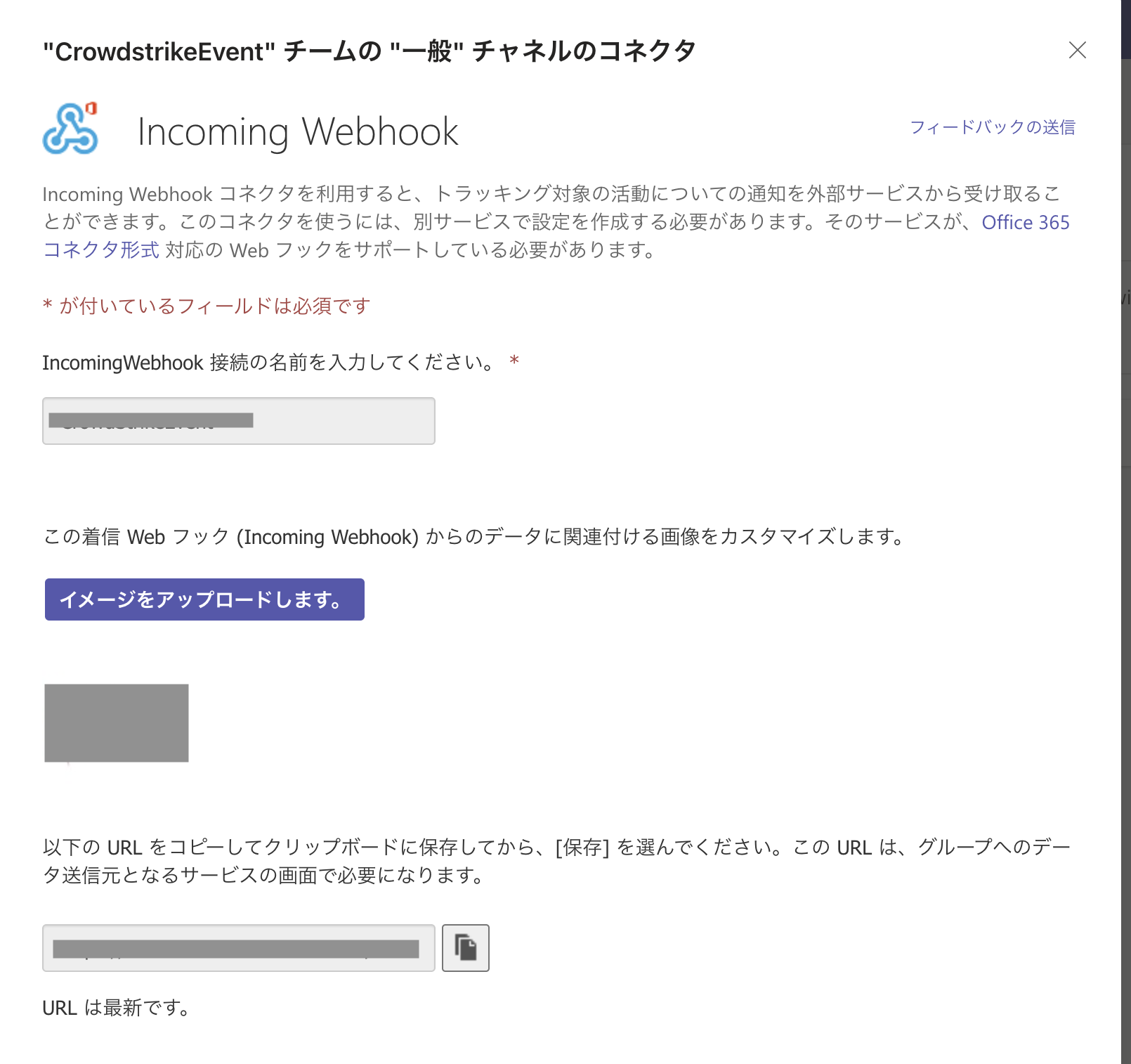

ワークフローを作成する前にFalconとMicrosoft Teamsを連携する必要があります。

まず、Teamsへの設定として受信Webhookを作成します。そこで表示されるURLは後ほどFalconと連携するために必要となるため保存しておいてください。

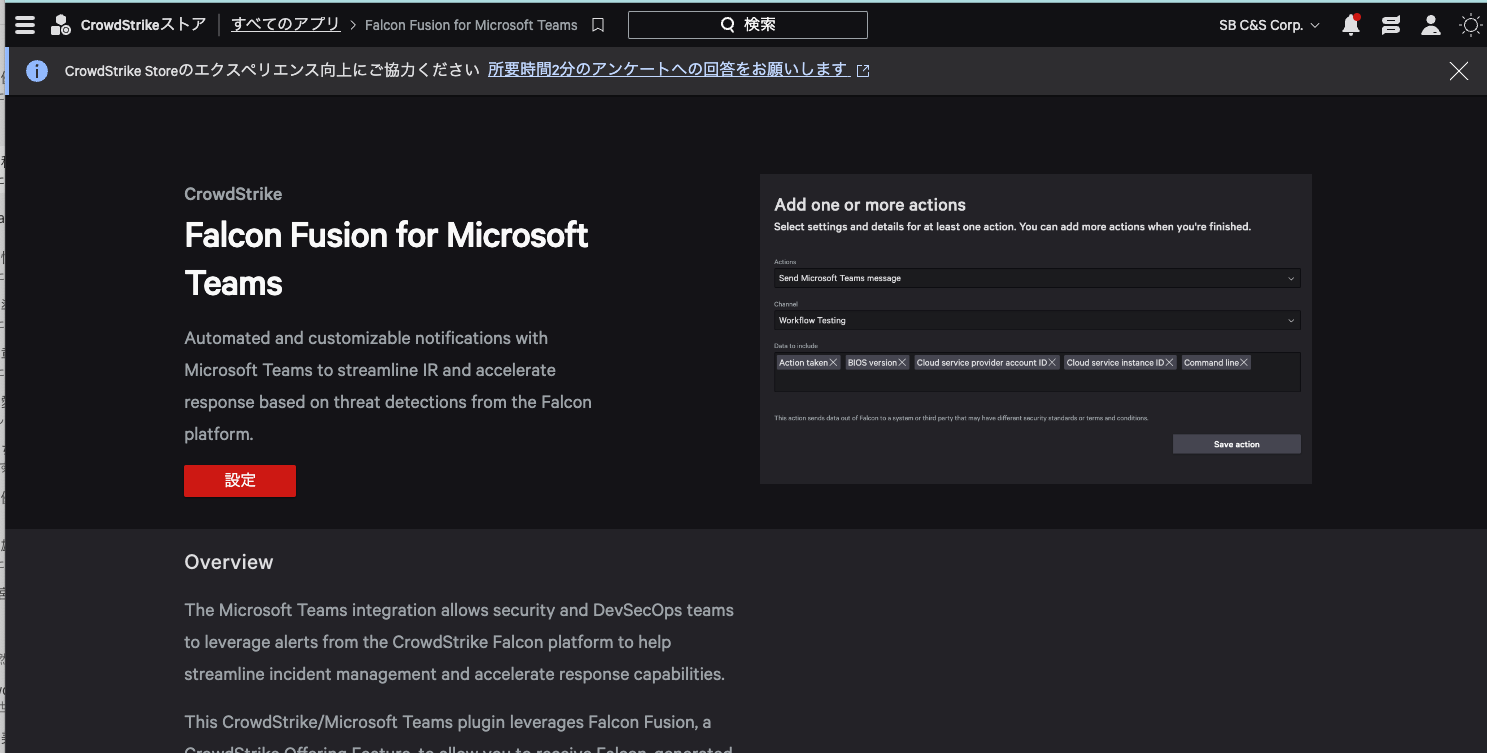

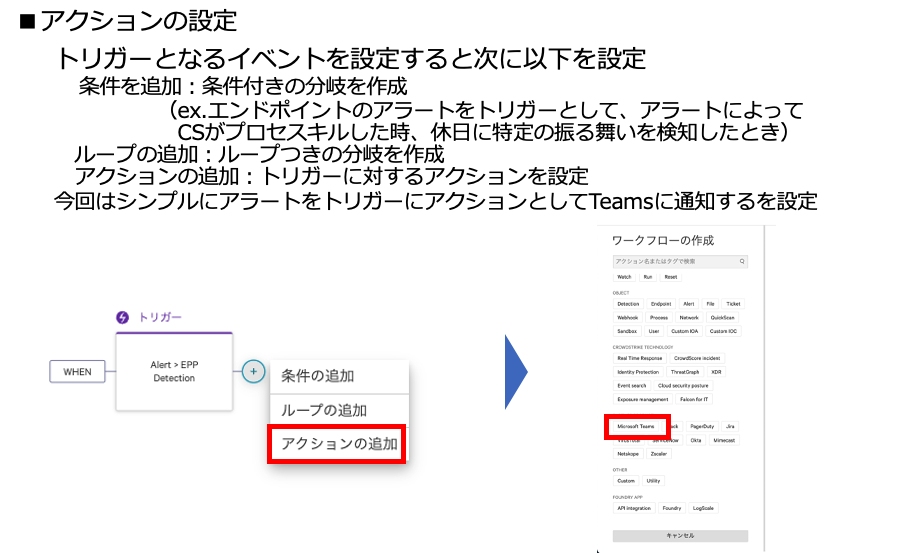

Falconでの設定では、「CrowdStrikeストア」にて「Falcon Fusion for Microsoft Teams」を選択し連携設定を行います。

Webhook URLで先程Microsoft TeamsでコピーしたURLをペーストして連携いたします。

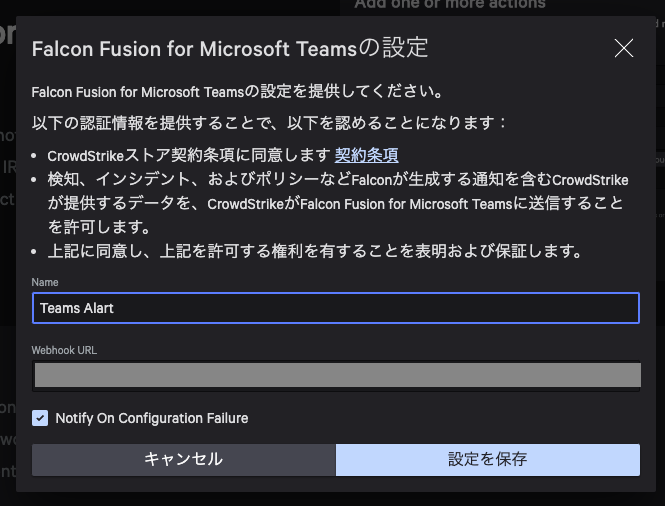

連携が完了したところでワークフローの作成に入ります。

アラートをトリガーとする際は以下トリガーを設定します。

トリガーの作成を完了すると次にアクションを設定します。「アクションの追加」から先程設定したMicrosoft Teamsを設定します。

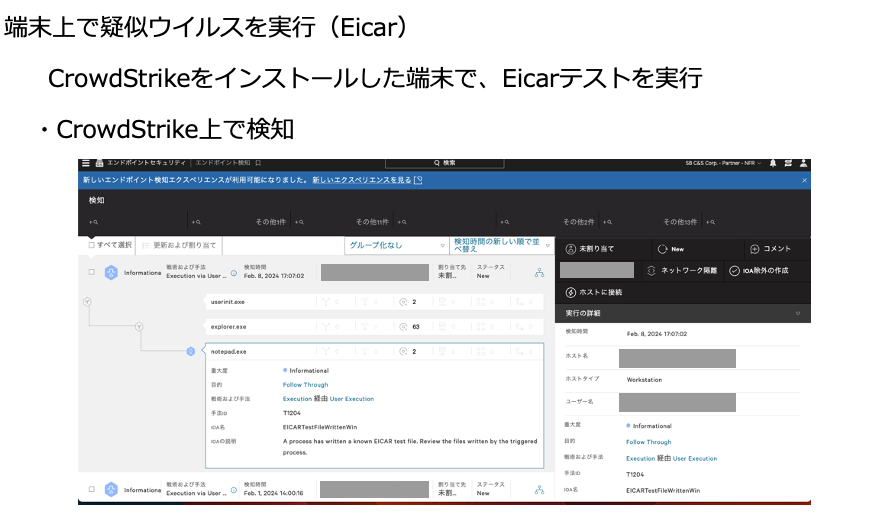

これで設定は完了です。今回はアラートを検知するとTeamsへ通知するというシンプルな設定です。更に特定のホストグループなどに限定したい場合は条件で追加することも可能です。 実際にアラートを発生して、動作確認をします。端末上で疑似アラート(Eicar)を実行させCrowdStrikeのFalcon上でも検知したことを確認します。

実際にアラートを発生して、動作確認をします。端末上で疑似アラート(Eicar)を実行させCrowdStrikeのFalcon上でも検知したことを確認します。

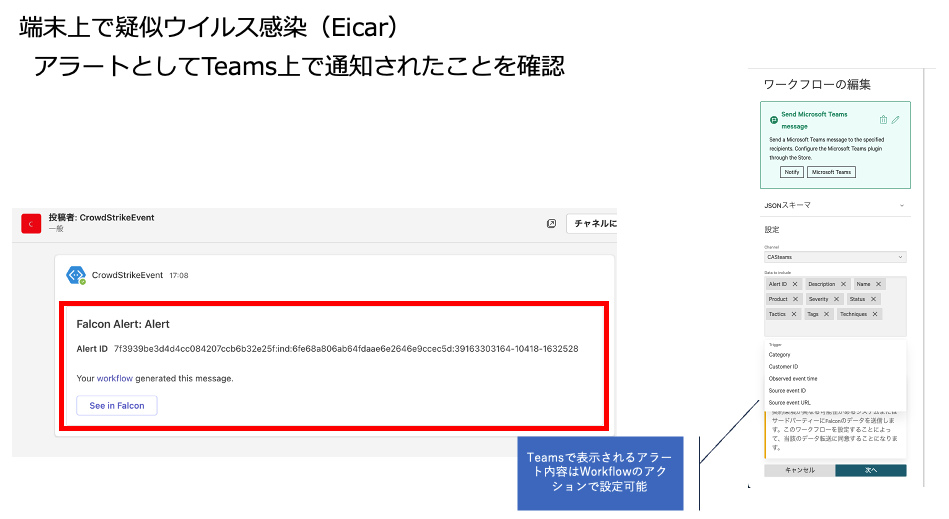

Falcon上で検知を確認するとMicrosoft Teamsに受信していることが確認できました。通知内容についてはワークフロー内のアクション設定内で編集することが可能です。

・特定のホストグループにおいてセキュリティアラートが重大度の場合は、該当端末上は隔離

CrowdStrike Falconで設定したホストグループに基づき特定のホストグループで「High(高い)」アラートを検知した際は、該当端末を隔離するといったワークフローを作成いたします。セキュリティインシデントが発生した際に調査および、分析を実施する前に一時対応として端末をインターネット上、お客様環境のネットワーク上から隔離を実施するお客様を多いかと思われます。

こちらもワークフローで自動化することでセキュリティインシデントが発生した以降、拡大を防ぐためにご利用いただくことが可能です。

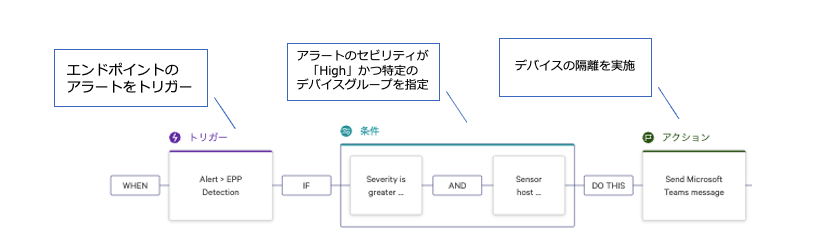

今回定義したコンポーネントとしては以下となります。

トリガー :Endpointが新しいアラートを検知

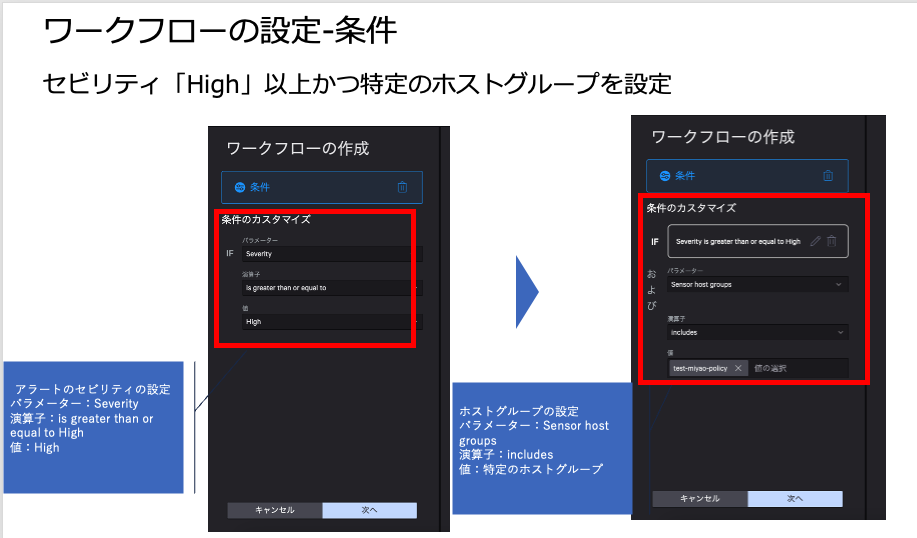

条件 :特定のホストグループ、アラート重大度がHigh(高い)状態

アクション:該当端末を隔離処理

トリガーについては、先程Microsoft Teamsで設定したトリガーとなるので割愛させていただき、条件の設定からご紹介させていただきます。

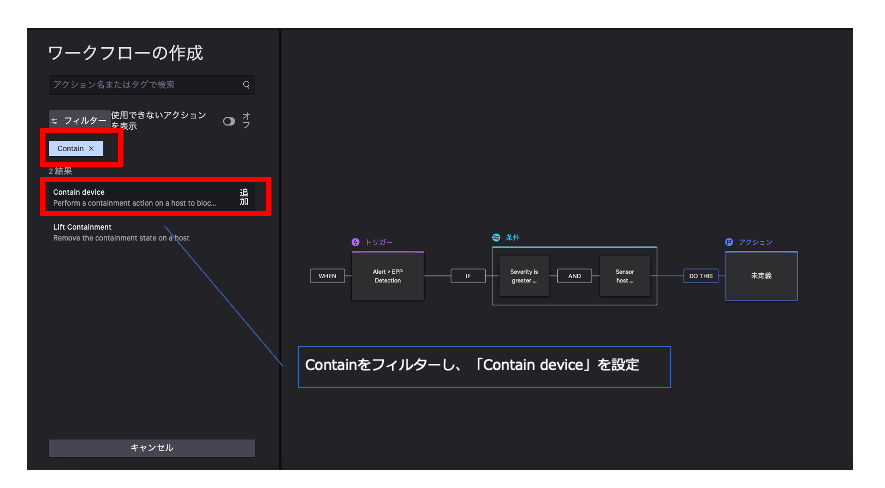

次にアクションの設定では端末隔離の設定欄があるため以下設定いたします。

これでワークフローの作成が完了となります。全体としては下記ワークフローとなります。

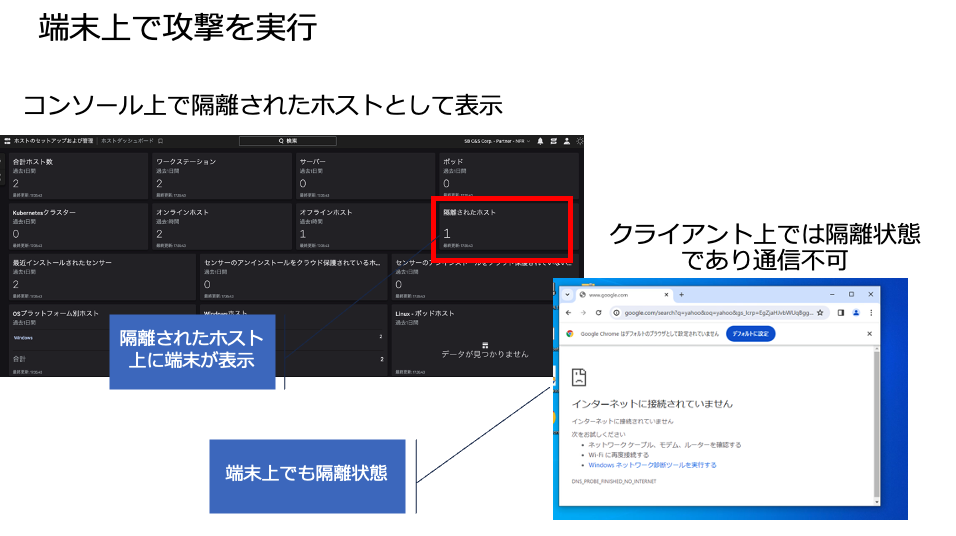

実際に端末上で攻撃を実行させ、CrowdStrike Falcon上でアラートを確認します。Falcon上でアラートが確認できたと同時に端末では隔離処理が実行されました。

端末が隔離されるとCrowdStrikeのクラウド通信以外との通信は遮断されます。また、ポリシーで「隔離ポリシー」という設定もあり、こちらを設定いただくことで隔離状態でも通信するサーバーなどを定義することが可能となります。

まとめ

今回はワークフローのコンポーネントをご紹介することも兼ねてイチからトリガー、条件、アクションを設定した例をご紹介させていただきました。なにか特別な言語や構文を入力することがなく、GUIでグラフィカルに設定いたしますので高いスキルを必要とせずともワークフローを作成することが可能です。

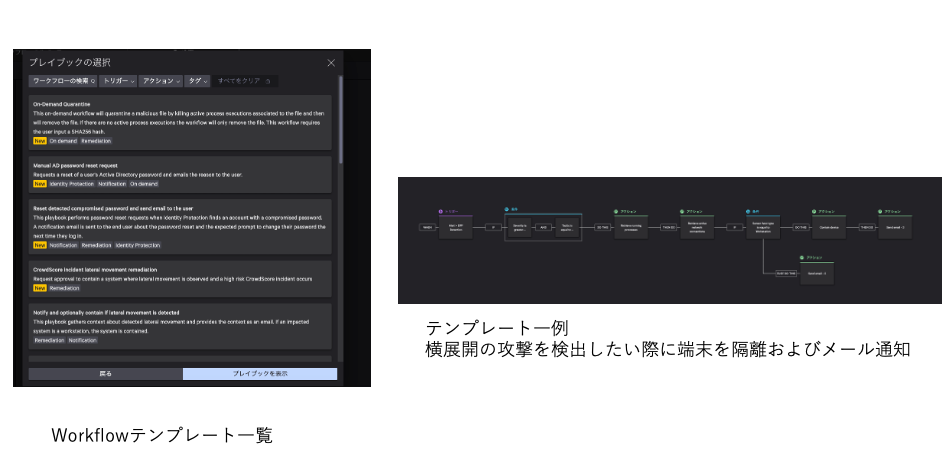

また、ワークフローのテンプレートもCrowdStrike Falconには提供されております。

テンプレートでは、あらかじめワークフローが作成されているためそのまま有効いただくことや、テンプレート上で独自にカスタマイズすることも可能でございます。

こちらもご活用いただき、是非CrowdStrikeでセキュリティ保護と運用を自動化、合理化してみてはいかがでしょうか。

※本ブログの内容は投稿時点での情報となります。今後アップデートが重なるにつれ

正確性、最新性、完全性は保証できませんのでご了承ください。

著者紹介

SB C&S株式会社

技術本部 技術統括部 第4技術部 1課

宮尾 優一