■はじめに

本記事ではCrowdsrike の 除外設定について手順や注意点などを記載しています。

「自社で作成したアプリケーションやスクリプトが誤検知されないか不安...」といったお悩みがある方や

「設定の為のglob構文の書き方が複雑でわからない...」といった方は是非ご一読ください!

=============================

もくじ

■はじめに

■除外の種類

■機械学習からの除外 手順

〇glob構文とは

■IOA除外 手順

■センサー可視性からの除外 手順

〇利用時の注意点

■最後に

=============================

ちなみに

除外に関しての記事は既ににわかりやすく概要をまとめてくれている記事がございますので、

まずこちらを確認して大体の概念などを押さえておくとわかりやすいと思います!

【CrowdStrike】エンドポイントセキュリティの除外設定をまとめてみた

それではバンバン除外していきましょう!

■除外の種類

CrowdStrikeの除外にはいくつかの種類があります。

以下の表にまとめてみました。

|

除外の種類 |

区分 |

説明 |

機械学習(ML)からの除外

|

・ファイルパス

|

・ファイルベースの除外。

|

証明書による除外 |

同上 |

|

IOA除外

|

ファイルの振る舞い検知からの除外 |

・対象ファイル+コマンドによるプロセスベースのアラートが上がらなくなる

|

センサー可視性からの除外 |

MLおよびIOA含む指定パスの検査(認識)除外

|

・ファイルまたはフォルダ指定での除外が可能

|

CrowdStrikeはNGAVを搭載して振る舞いによる検知を行える製品なので、

振る舞いを指定しての除外という点も考慮しなくてはいけません。

それゆえに設定が多少独特ではありますが「振る舞いの部分でユーザーが除外設定を行える製品」というのはスゴイですね。

メーカーにもよりますが、そういった部分はブラックボックスでユーザーには触れない仕様であることも少なくありません。

「え、何が振る舞い検知で引っかかるかわからない上に除外もできないの!? じゃあ導入怖くてできないじゃん!」

なんてことにはなりません。

ではここからは各除外の手順について簡単に解説します。

■機械学習からの除外 手順

機械学習からの除外とはなんぞや。については、冒頭でご紹介した記事をご覧ください。

要するにこのファイルやフォルダは悪いものじゃないので削除しないようにしてね。という設定です。

早速手順です。が、

今回は証明書を使用した除外ではなくパスを指定した除外をご紹介します。

globのお話もあるので...。

〇手順

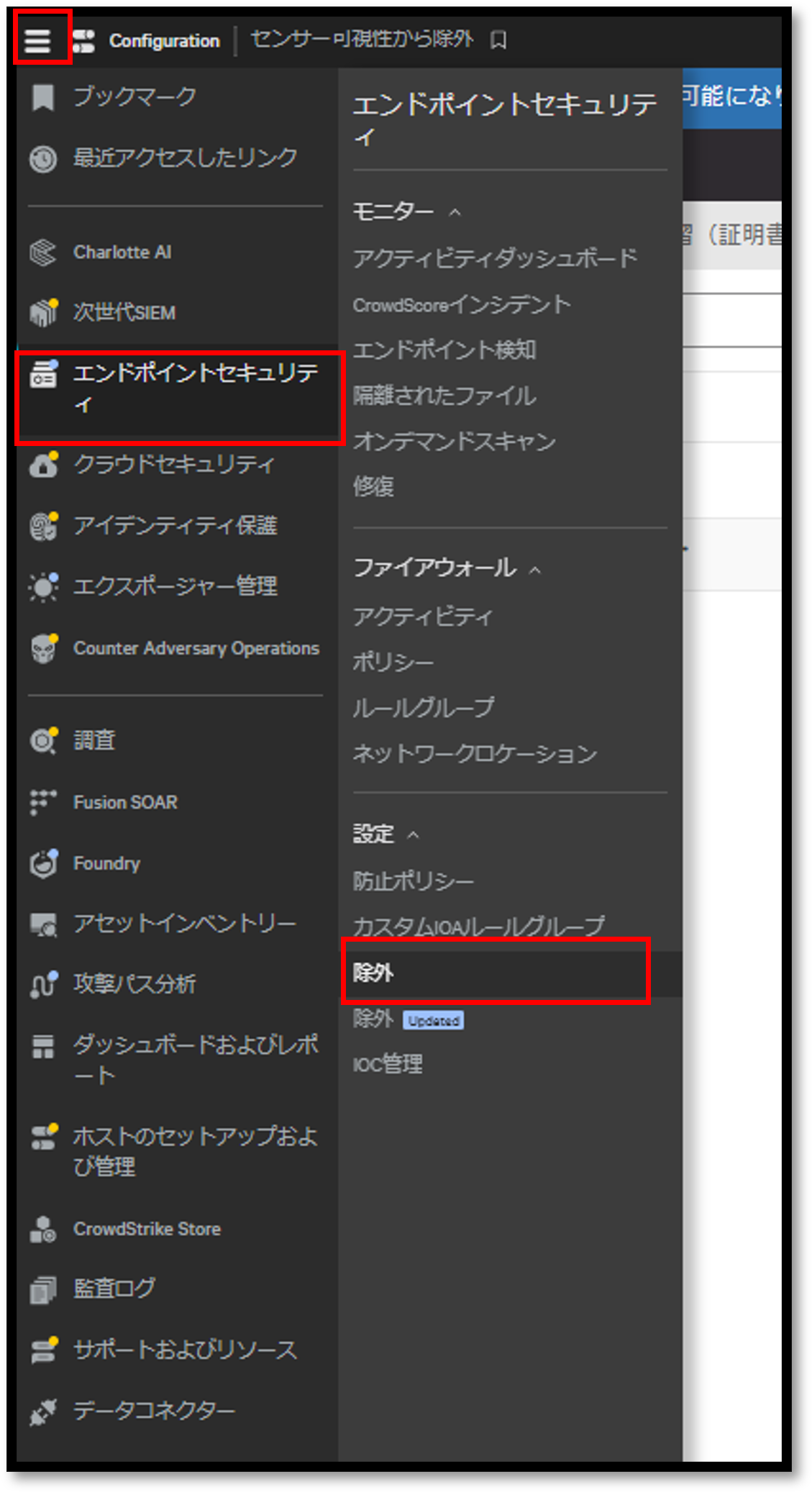

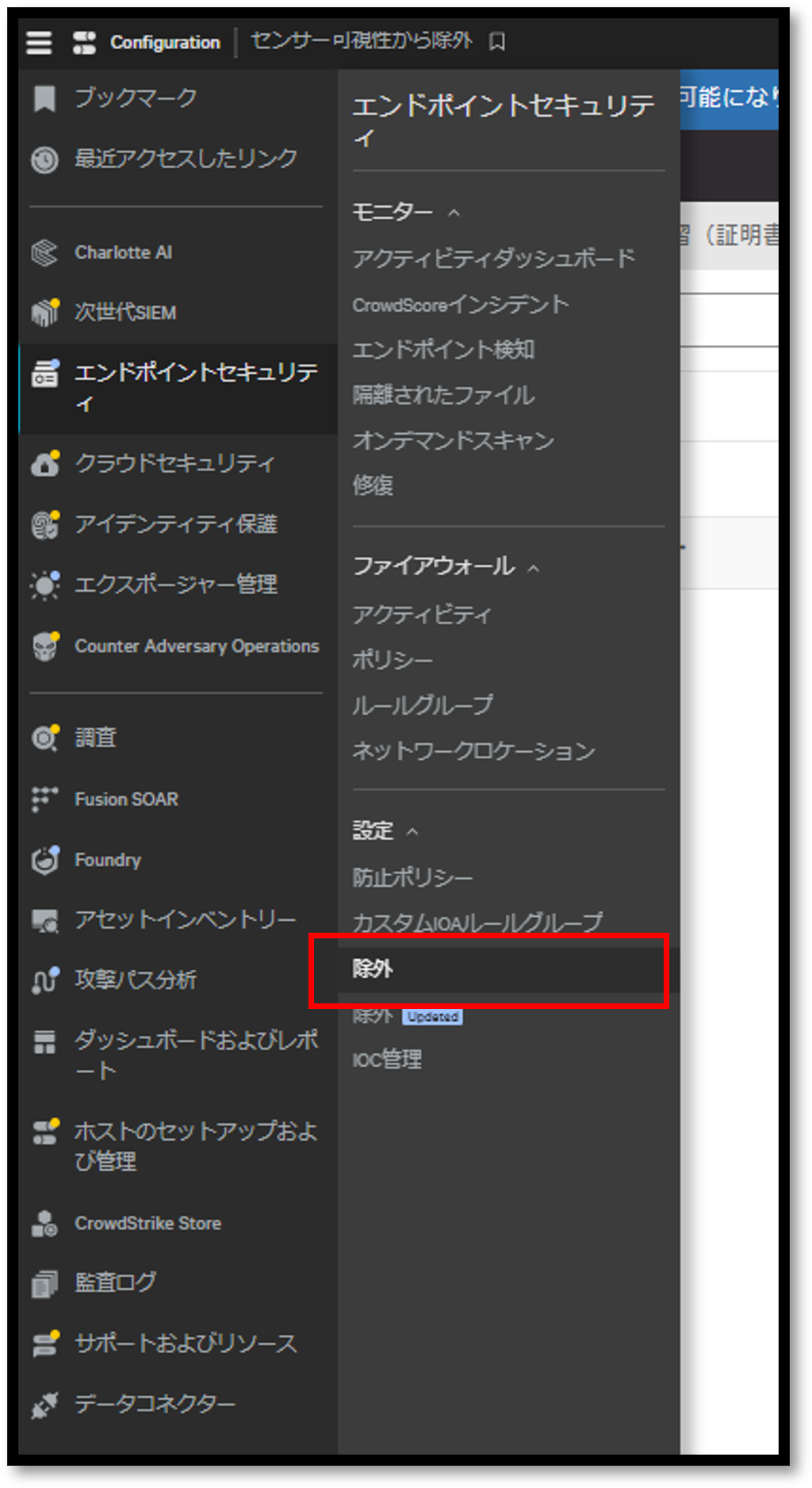

どの除外設定もメイン画面は

[ 管理GUI左上のハンバーガーメニュー > エンドポイントセキュリティ > 除外 ]

から遷移します。

※IOA検知除外だけはこちらより先にセキュリティイベント画面で操作をする必要があるので注意です。

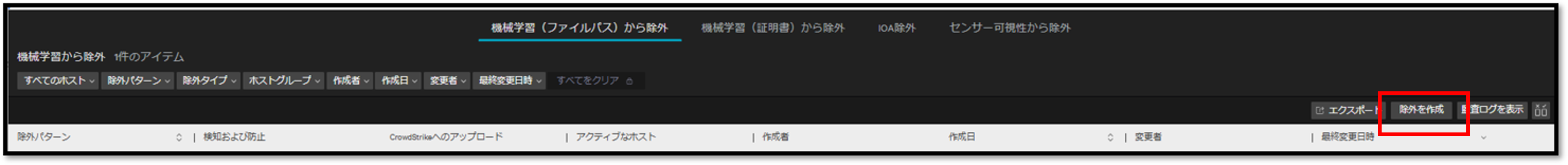

除外を選択すると以下のような除外設定の画面に遷移します。

この画面では各タブごとに除外の種類が分けられているため、任意の除外のタブに移動して操作していきます。

今回は機械学習(ファイルパス)から除外なので、デフォルトで表示されている画面ですね。

新しく除外設定を行う場合は、画面右の[除外を作成]をクリックいたします。

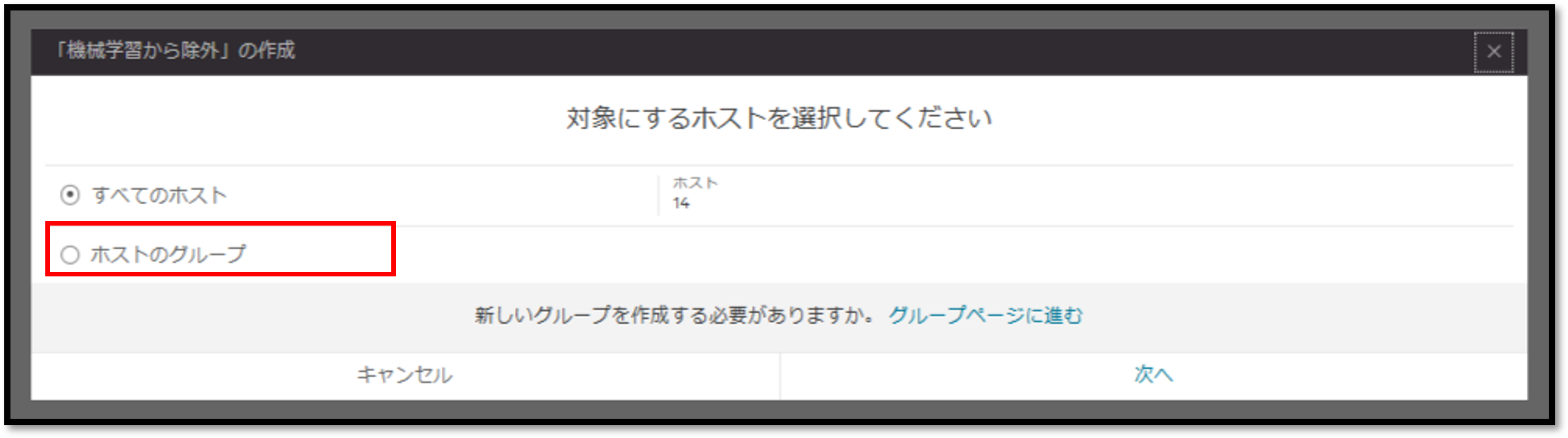

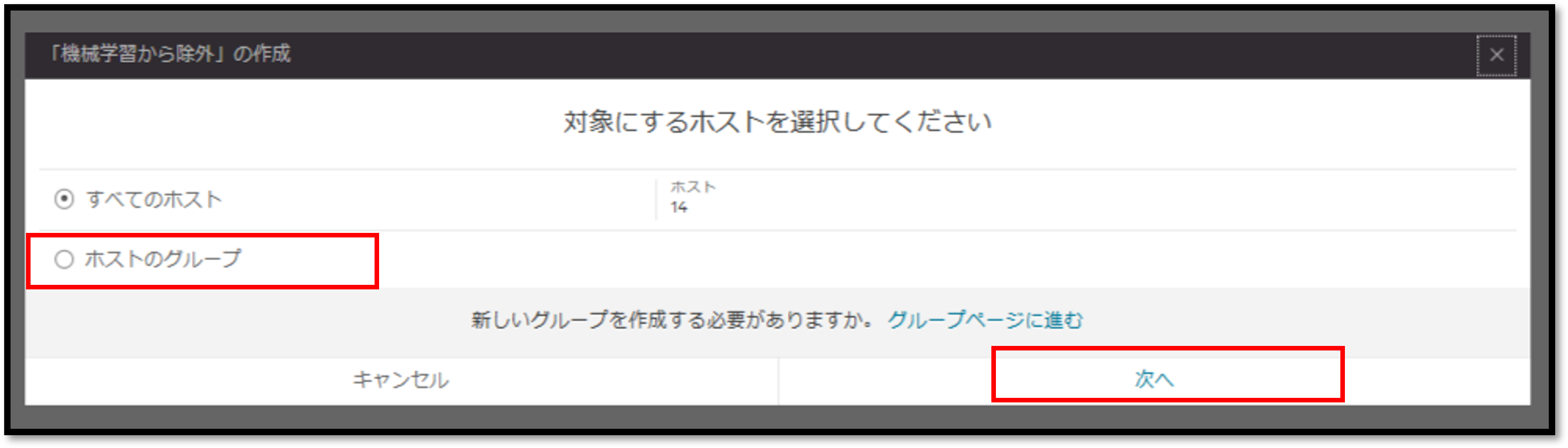

次に除外設定を適用する対象を設定します。

[管理GUI]に登録するすべてのホストを対象とする場合⇒すべてのホスト

特定のホストグループを選択して適用とする場合⇒ホストのグループ ※今回はホストのグループで実施します。

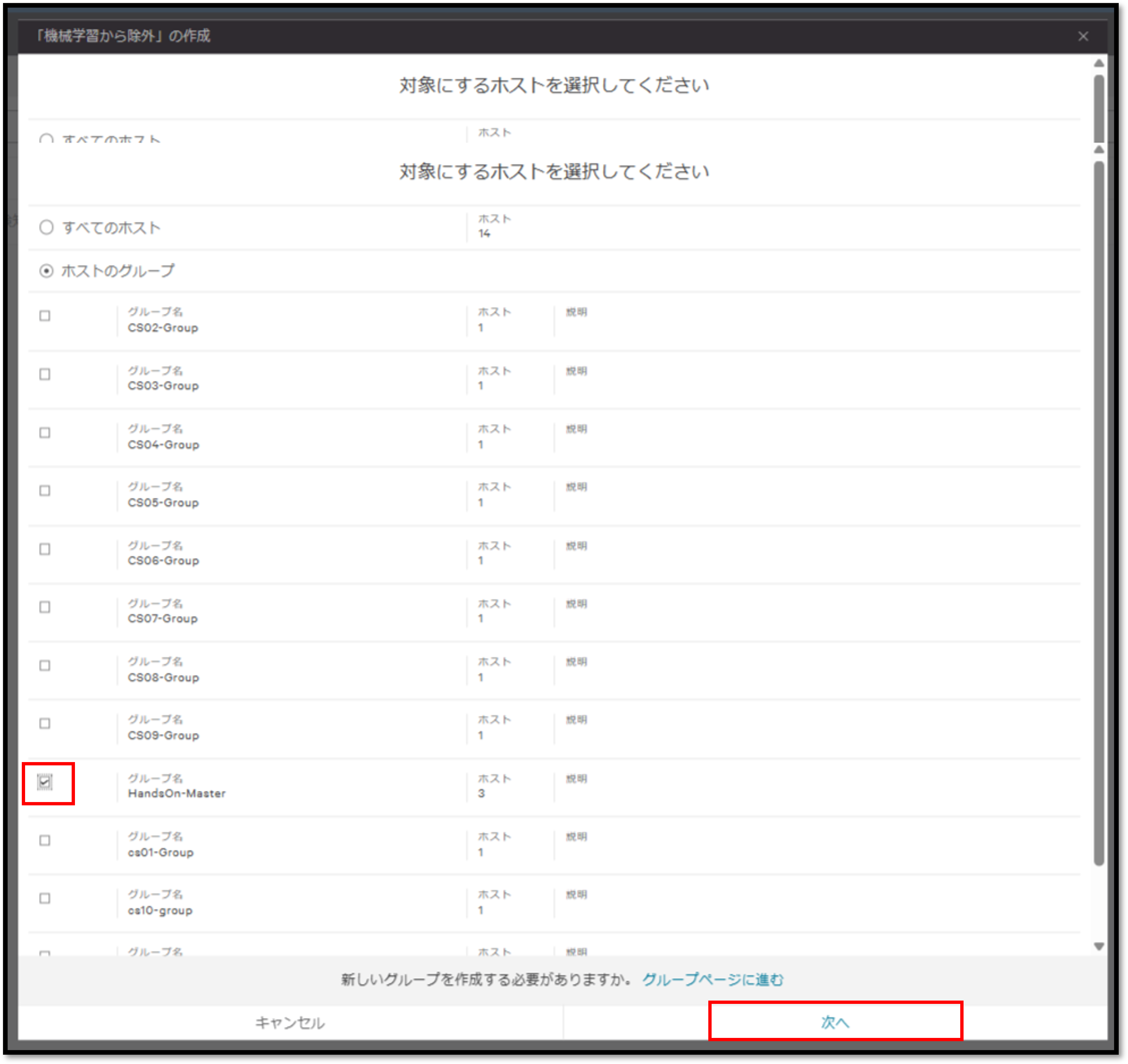

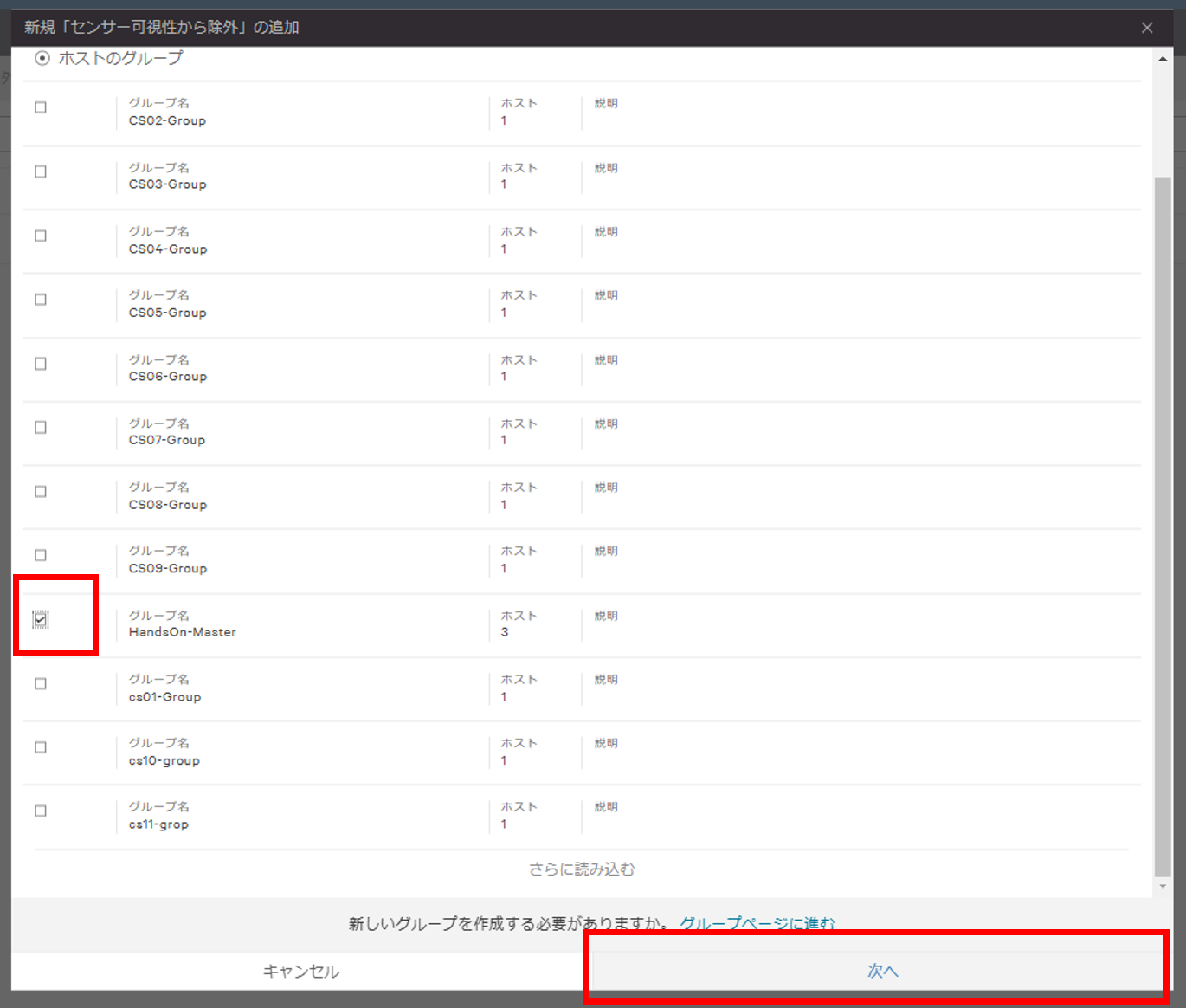

ホストのグループを選択するとグループの一覧画面が表示されますので、任意のグループのチェックボックスにチェックし[次へ]をクリック。

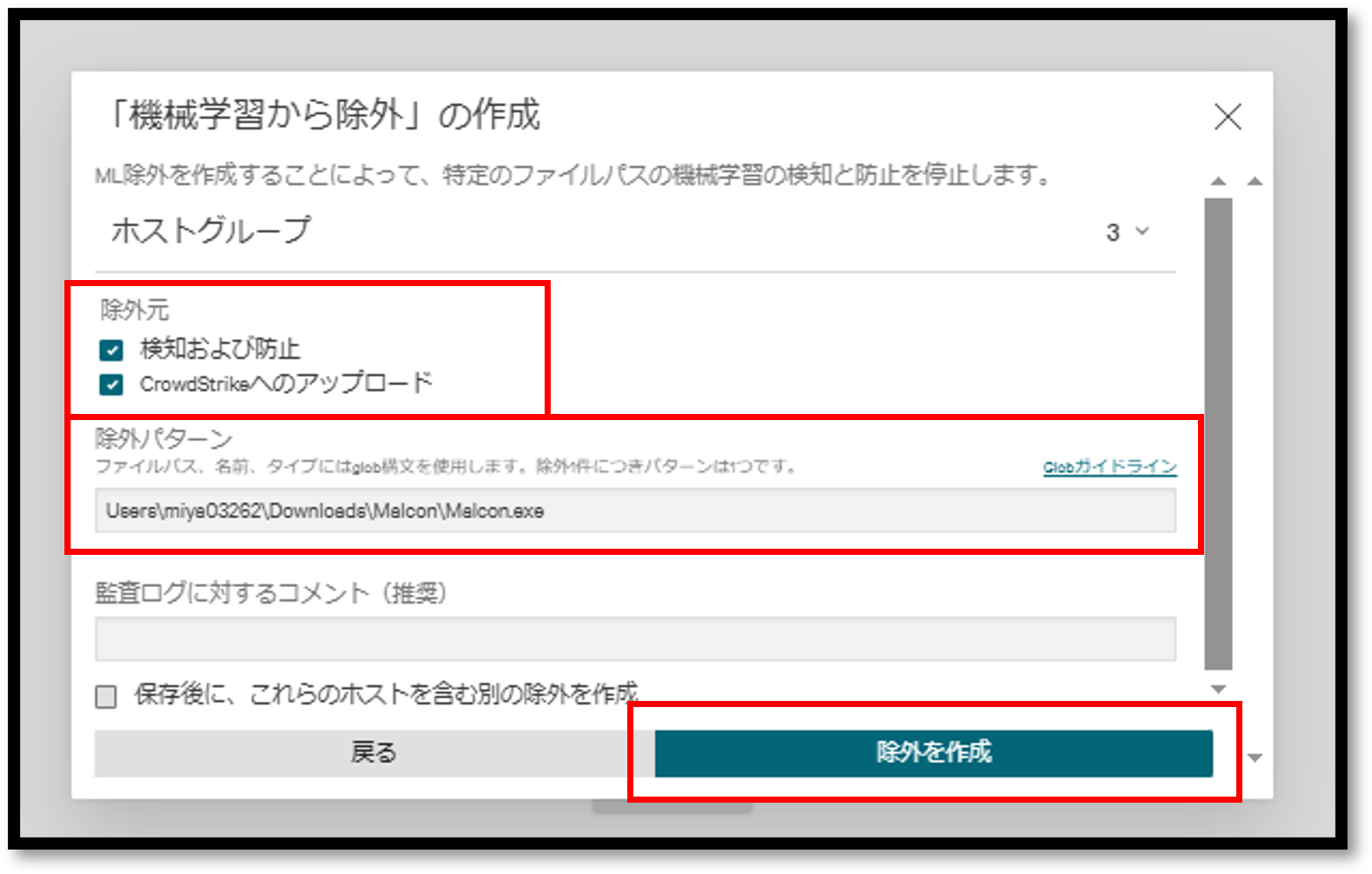

次に、除外元にチェックを入れます。

[検知及び防止] ⇒ ファイルの検知と削除などから除外したい場合

[CrowdStrikeへのアップロード] ⇒ ファイルのデータがCrowdStrikeへアップロードされないように除外したい場合

そして除外するためのパターンを記述をし、除外を作成します。

〇glob構文とは

ここで一旦除外パターン指定の為の記述方法「glob」について解説します。

Unix系のシステムでワイルドカードを使ってファイル名やパスをパターンマッチする記述方法です。

ここではいくつか記述例を記載いたしますので、こんな感じなんだなと思っていただければ幸いです。

・ドライブ文字は不要

・スペースが含まれている場合はスペースを含める

・パス内のファイル名やフォルダー名に角括弧(「[」または「]」)が含まれていたら

その括弧文字を角括弧で囲みます。

Downloads\[Folder]\ ⇒ Downloads\[[]My Folder[]]

|

Glob構文 |

説明 |

Windows\SystemResources\* |

Windows\SystemResources\にあるすべてのファイル。サブフォルダ含まず。 |

Windows\SystemResources\** |

Windows\SystemResources\内のすべてのファイル。サブフォルダ含む。 |

Program Files (x86)\MySoftware\*.exe |

Program Files(x86)\MySoftware\内のすべての.exeファイル。サブフォルダ含まず。 |

Program Files (x86)\MySoftware\**\*.exe |

Program Files(x86)\MySoftware\内のすべての.exeファイル。サブフォルダ含む。 |

Users\*\Desktop\RunMe.exe |

任意のユーザーのDesktopフォルダ内のRunMe.exe |

**\RunMe.exe |

ルートフォルダとすべてのサブフォルダのRunMe.exe |

ここら辺を押さえておけば基本的な除外設定は可能かと思います。

さて、以上のような形で除外パターンを記述し除外を作成すると以下のように最初の機械学習からの除外画面に戻ります。

作成した除外設定が登録されていることを確認してください。

機械学習からの除外に関してはこれで完了です。

■IOA除外 手順

ファイルとコマンドの組み合わせで振る舞い検知の除外を行うことが可能です。

設定を行うには、以下のような流れが必要となります。

除外メニューから新規作成は出来ない。というのがポイントですね。

作成はあくまでセキュリティイベントから実施します。

===================

①振る舞い検知のセキュリティイベントを発生させる(もしくは既にしている)

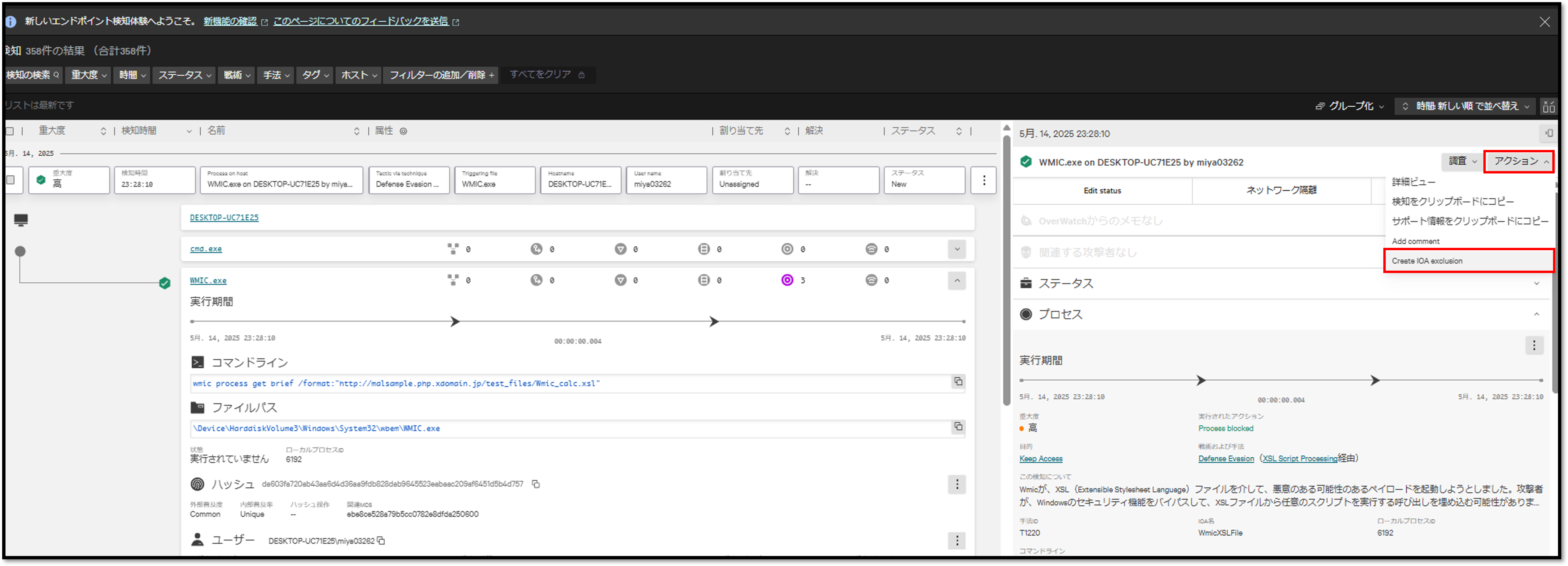

②該当セキュリティイベントの詳細から「アクション」を選択し、IOA除外の作成をクリック

③除外の作成画面に移動するので設定をしていく

④設定を完了し端末へ反映されるのを待つ(最大で1時間弱?)

⑤除外がうまくされない場合は、作成した除外を対象に再編集や複製が可能 ※この仕様を使う事で、セキュリティイベントを起こしていなくてもルールの作成自体は可能になる

===================

早速実際の画面で設定手順を見ていきましょう。

手順

[ 管理GUI左上のハンバーガーメニュー > エンドポイントセキュリティ > エンドポイント検知 > 振る舞い検知のセキュリティイベントをクリックして詳細を開く > アクション > Create IOA Exclusion ]

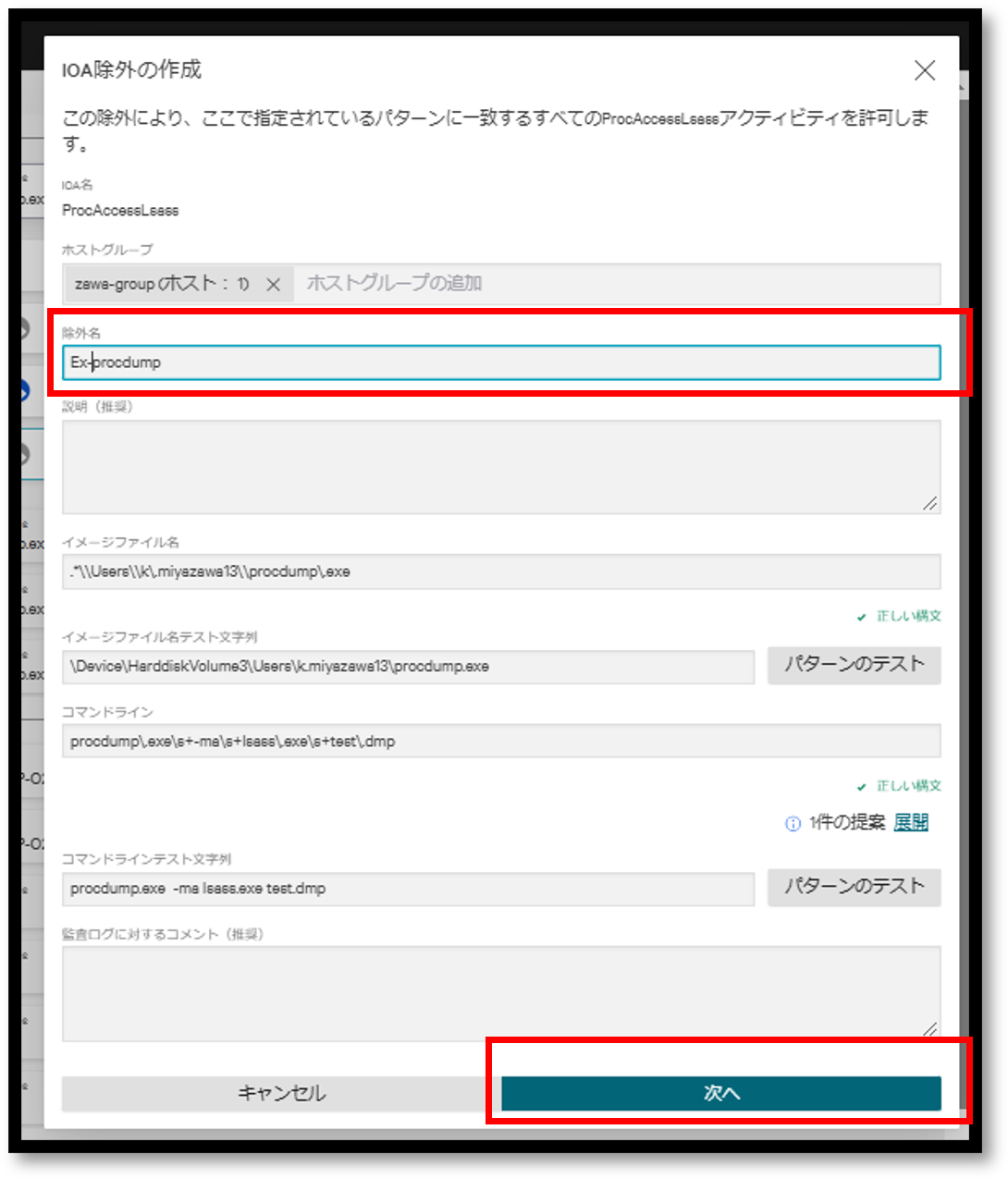

表示されたウィンドウ内で除外設定の内容を設定しておきます。

こちらはイベントから作成しているので、除外名以外の必要な情報は既に記入されています。

対象ホストグループなどの変更が必要な場合はこちらで実施しましょう。

※除外名を入れ忘れると、最後のルール登録画面でエラーが出て完了できません!注意してください。

また、ファイルパスやコマンドラインは正規表現での記述となります。

正規表現についてはこちらでは解説いたしません。

参考となるサイトは多数あるかと思われますので、そちらからご確認ください。

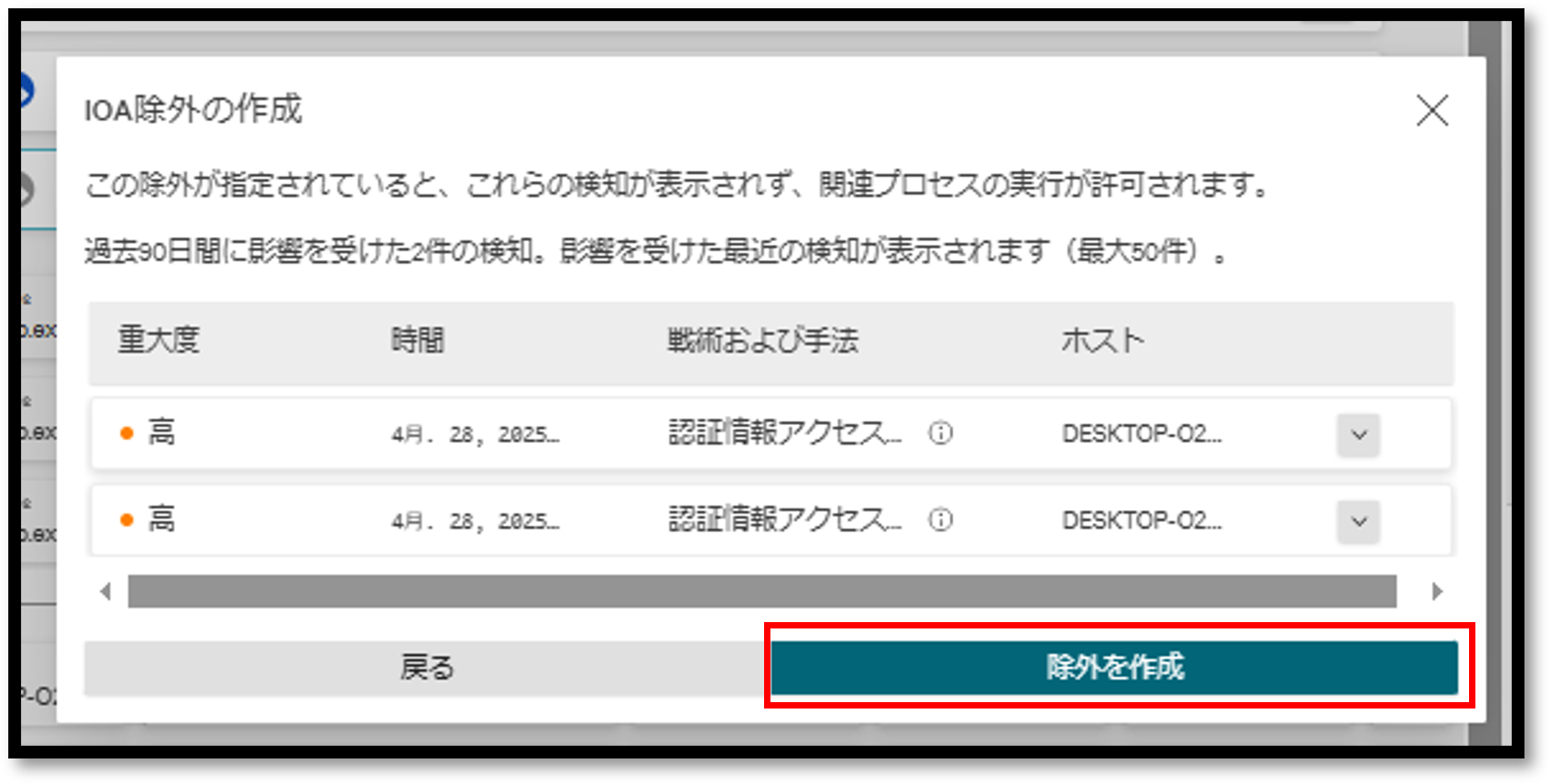

画面を進めると設定した除外の対象となる最近のセキュリティイベントが表示されますので、意図した範囲になっているか確認しましょう。

[除外を作成]でルールの作成が完了します。

こちらの設定は、作成してから最大で1時間ほどの時間が必要になることがあります。

すぐに反映されていなくてもあせらないようにしましょう。

■センサー可視性からの除外 手順

センサー可視性からの除外については、手順の前に注意点をお伝えさせてください。

〇利用時の注意点

======================

「センサー可視性から除外」を設定する際は十分な注意が必要です。この設定を適用したファイルパスにおいて、Falconはイベントの記録、検知の報告、そして防止アクションを一切行わなくなります。その結果、当該ファイルパスに潜む攻撃やマルウェアを検知することができなくなる可能性があります。

「センサー可視性から除外」を導入する際は、セキュリティとパフォーマンスのバランスを慎重に検討してください。この機能は、センサーによるパフォーマンスへの影響が許容できない場合に限定して使用することを推奨します。また、除外対象とするパスは慎重に選定する必要があります。

設定を行う前に、セキュリティリスクを十分に考慮してください。「センサー可視性から除外」を利用する際は、以下のベストプラクティスに従うことでリスクを最小限に抑えることができます。

- 除外範囲を可能な限り限定的に設定してください。フォルダー全体やそのサブフォルダーを除外するのではなく、特定の実行可能ファイルのみを対象とする方が安全です。

- オペレーティングシステムに標準で含まれる実行可能ファイルやフォルダー(例: bash、/sbin、/bin、/usr/bin、java、python、rubyなど)を除外対象に含めることは避けてください。

======================

要するに、対象がセンサーから見えなくなるという事でセキュリティホールや保護全般の品質に影響を与える可能性が出てしまう。という事ですね。

こちらにファイルやフォルダを登録する際は、計画段階から慎重に行いましょう。

では設定手順です!

手順

[ 管理GUI左上のハンバーガーメニュー > エンドポイントセキュリティ > 除外 > センサー可視性からの除外タブ ] の順に遷移します。

次に画面右の[除外を作成]をクリックし、設定ウィンドウを開きます。

ホストのグループを選択すると、対象のホストグループ選択画面へと移動します。

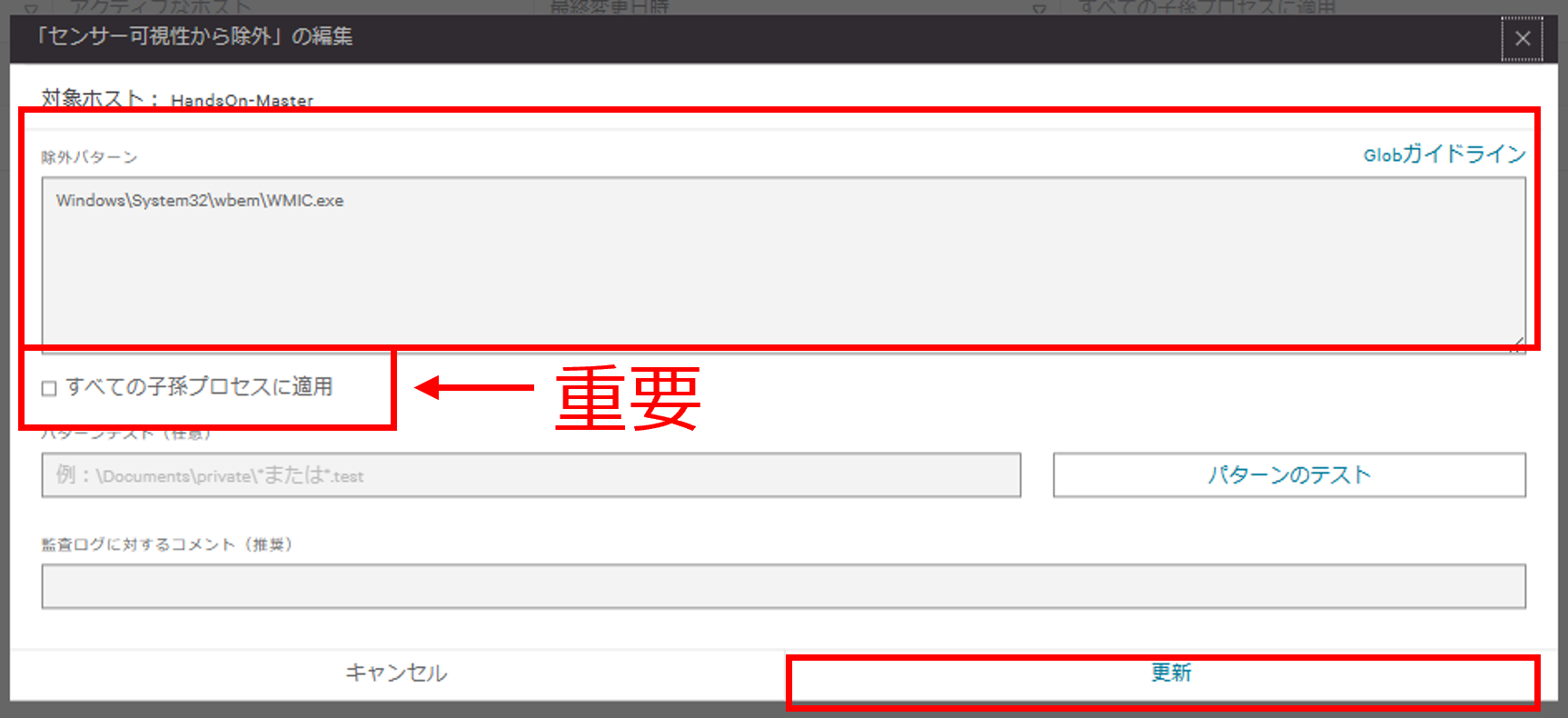

ホストグループの選択画面から移動すると、除外内容の設定画面へと移動します。

ここではglob構文でファイルまたはフォルダを指定することで除外対象を設定可能です。

そしてセンサー可視性からの除外の最も特徴的な部分が「すべての子孫プロセスに適用」の機能です。

こちらのチェックボックスにチェックを入れることで、除外対象として指定したファイルで呼び出されたプロセスまで除外されます。

例えば、あまり推奨できない内容ではありますが

cmd.exeを除外パターンに登録し「すべての子孫プロセスに適用」を実行した場合、cmd.exeからコマンドで呼び出した↓のようなwmic.exeのプロセスも除外されます。

とても便利な反面、無計画に使用するとかなり危険な設定です。

せっかくなのでglob構文の表をここにも置いておきます。

・ドライブ文字は不要

・スペースが含まれている場合はスペースを含める

・パス内のファイル名やフォルダー名に角括弧(「[」または「]」)が含まれていたら

その括弧文字を角括弧で囲みます。

Downloads\[Folder]\ ⇒ Downloads\[[]My Folder[]]

|

Glob構文 |

説明 |

Windows\SystemResources\* |

Windows\SystemResources\にあるすべてのファイル。サブフォルダ含まず。 |

Windows\SystemResources\** |

Windows\SystemResources\内のすべてのファイル。サブフォルダ含む。 |

Program Files (x86)\MySoftware\*.exe |

Program Files(x86)\MySoftware\内のすべての.exeファイル。サブフォルダ含まず。 |

Program Files (x86)\MySoftware\**\*.exe |

Program Files(x86)\MySoftware\内のすべての.exeファイル。サブフォルダ含む。 |

Users\*\Desktop\RunMe.exe |

任意のユーザーのDesktopフォルダ内のRunMe.exe |

**\RunMe.exe |

ルートフォルダとすべてのサブフォルダのRunMe.exe |

ともあれ、除外パターンの記述などが完了したら[更新]をクリックしルールの登録を完了します。

センサー可視性からの除外は、上記が完了してから対象の影響範囲によって反映までの時間に幅があります。

また、GUI上から設定反映の進捗などを確認することも不可となりますのでその点はご留意ください。

以上が、センサー可視性からの除外の登録でした。

■最後に

CrowdStrikeの手順のご紹介でした。

ご一読いただき、ありがとうございました。

※本ブログの内容は投稿時点での情報となります。今後アップデートが重なるにつれ

正確性、最新性、完全性は保証できませんのでご了承ください。

他のオススメ記事はこちら

著者紹介

SB C&S株式会社

技術本部 技術統括部 第4技術部 1課

宮澤 建人