はじめに

みなさんこんにちは。今回はCrowdStrikeとZscalerの連携機能を紹介します。

CrowdStrikeとZscalerを組み合わせることで、単一ポイントではなくエンドツーエンドの包括的なセキュリティソリューションが提供されます。

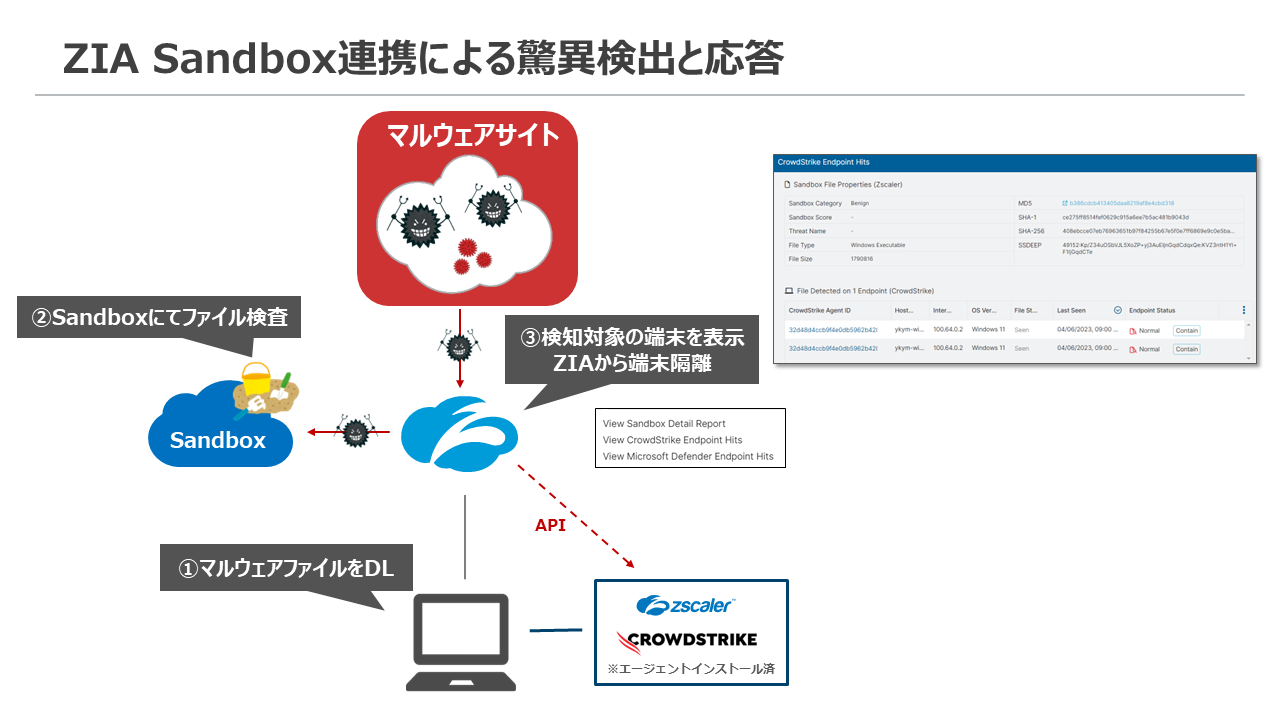

両製品にはいくつかの連携機能がありますが、本記事ではZIA Cloud Sandbox連携による驚異検出と応答機能をご紹介致します。

ZIA Cloud SandboxとCrowdStrikeを連携することで関連するエンドポイントのテレメトリデータがAPI経由でZIAに自動で収集されます。

さらに管理者はZIA上のコンソール画面から疑わしいエンドポイント端末に対して隔離を実行するようにCrowdStrike側に指示することが可能です。

動作概要

- CrowdStrikeをAPI Clientとして、ZIAにてAPI連携

- ZIA Cloud Sandboxにてファイル検査

- ZIA Sandbox Reportにて対象ファイルと関連するエンドポイント端末を一覧表示

- ZIAからCrowdStrikeにリクエストを発出し、エンドポイントの隔離を実施

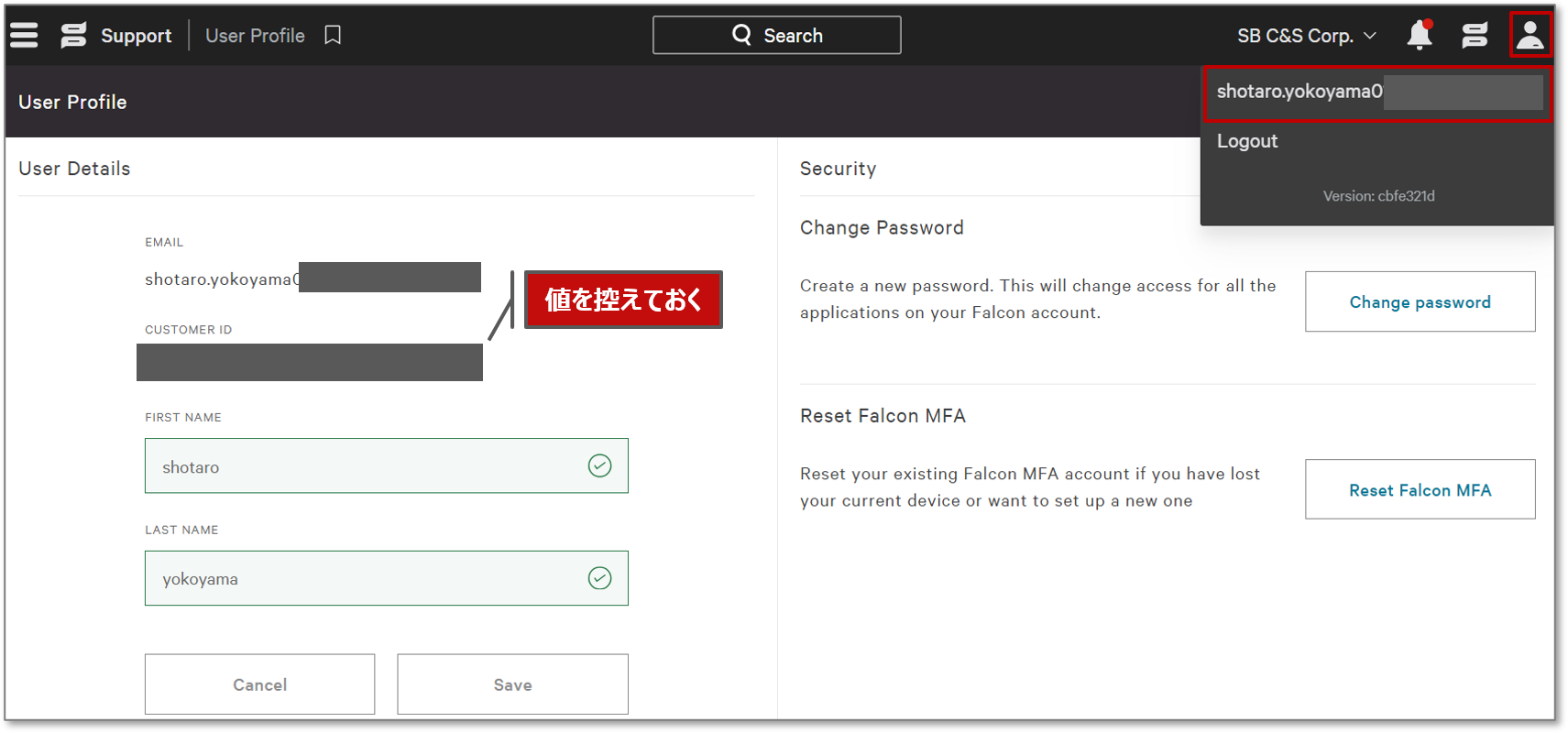

CrowdStrike準備

はじめにCrowdStrike側にてAPI Client Keyを発行します。

右上のログインユーザのメールアドレスをクリックすると表示されるCUSTOMER IDを控えます。

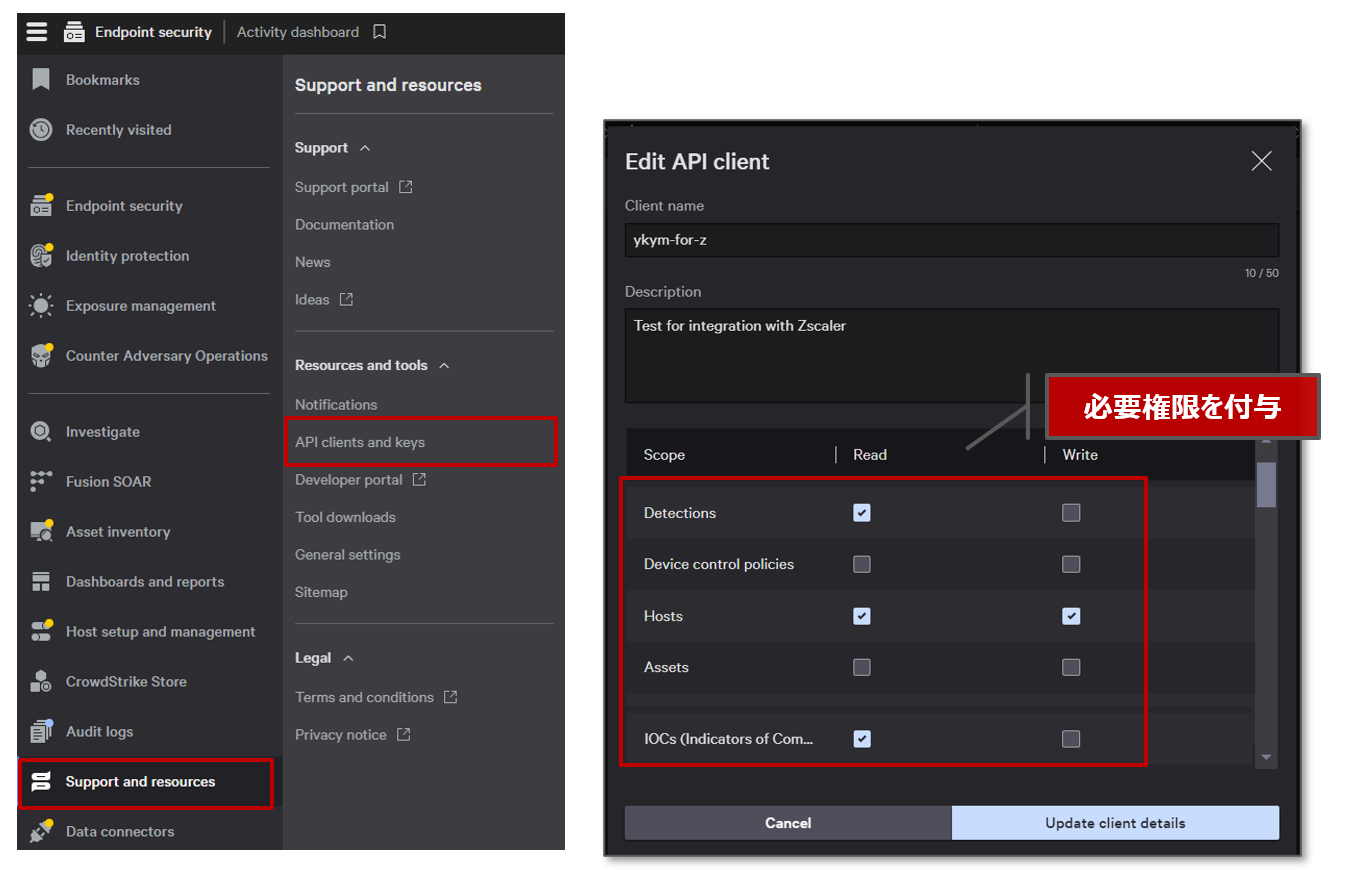

Support and resources > API clients and keys > Create API clientを選択し、必要な権限を割り当てます。

| Scope | Read | Write |

| Detections | 〇 | - |

| Hosts | 〇 | 〇 |

| IoC | 〇 | - |

※API Client必要権限

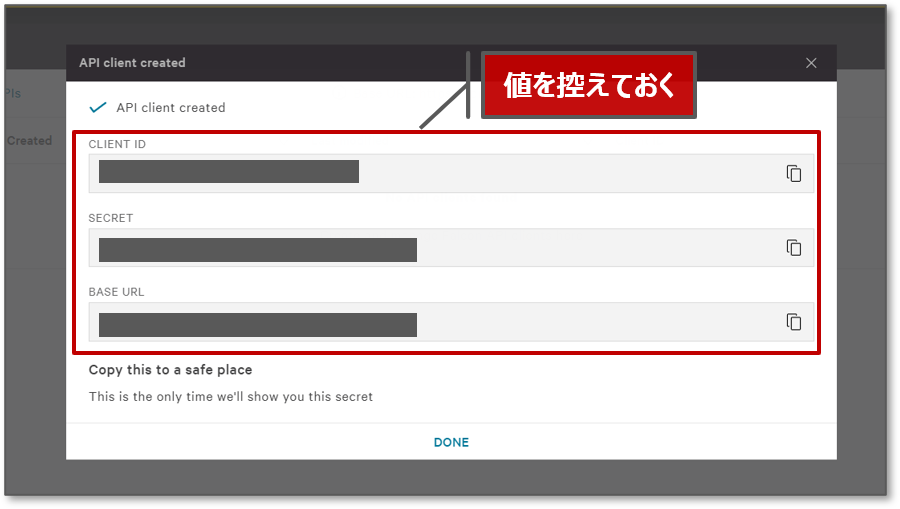

権限付与後にAPI Credentialが発行されますので、こちらの値も控えておきます。

これでCrowdStrike側の準備は完了です

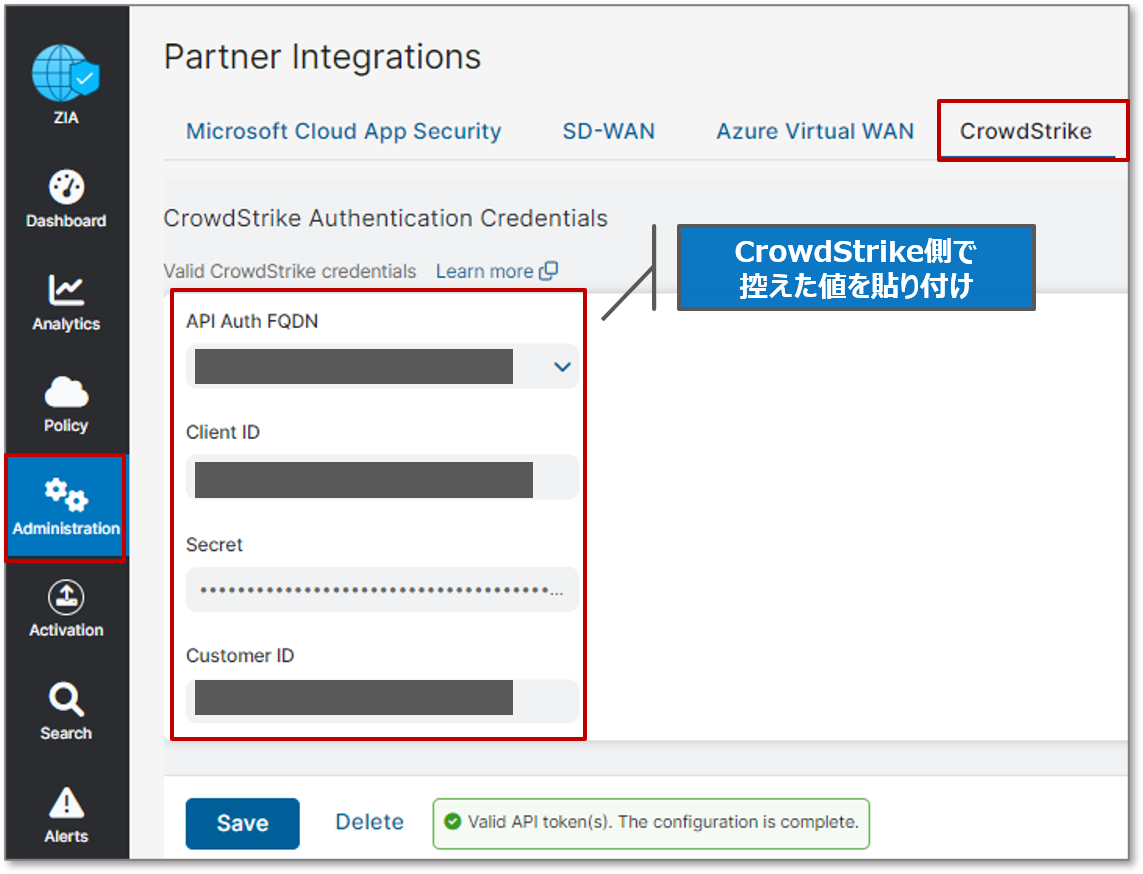

Zscaler(ZIA)設定

続いて、ZIA側にて先ほど設定したCrowdStrikeのAPI Client情報を入力します。

Administration > Partner Integrations > CrowdStrikeを選択し、必要な値を貼り付けます。

Valid API Token(s)のメッセージが表示されると正しく連携が完了しています

動作確認

CrowdStrikeとZCCがインストールされているエンドポイント端末にて任意のファイルをDLしてZIA Sandboxにて検査をかけます。

※ZIA側のSandboxルールは事前に定義しています

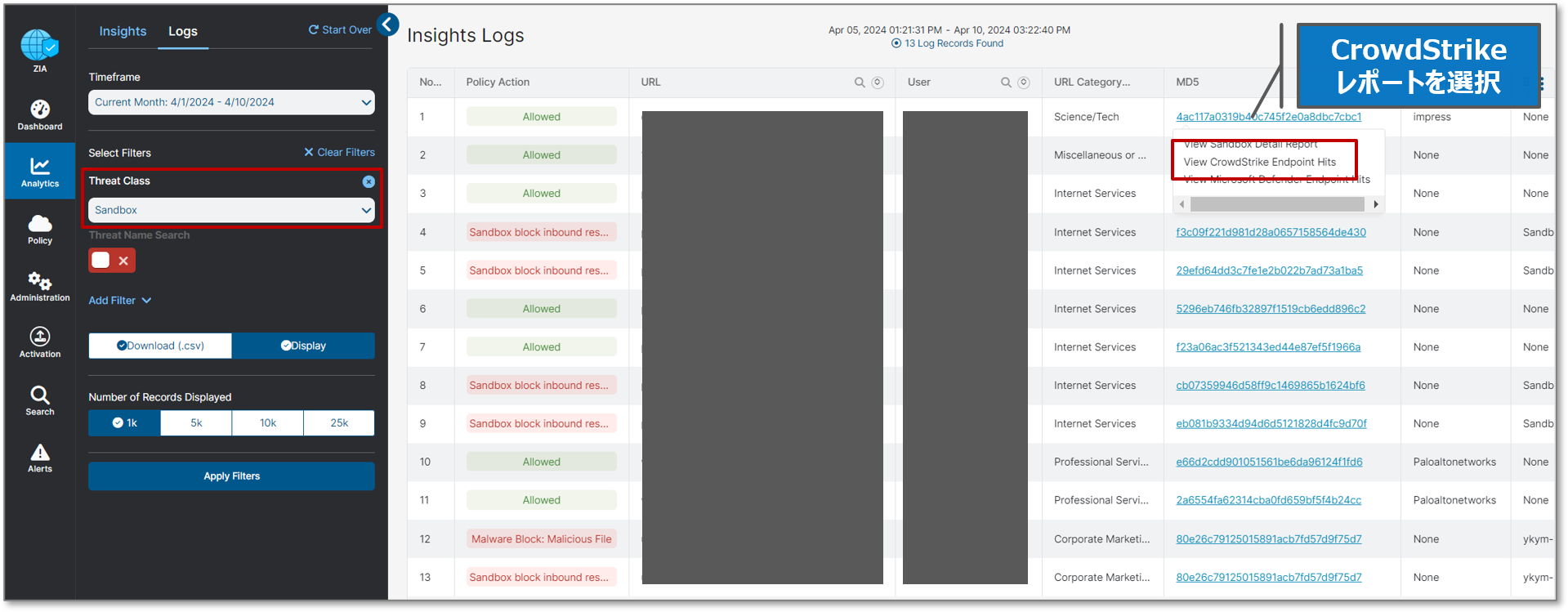

ファイルが想定通りZIA Cloud Sandboxに送られているかをログにて確認します。

Analytics > Web Insightsにてフィルタ条件を[Threat Class] > [Sandbox]にて設定します。

[MD5]のカラムを選択することで[View CrowdStrike Endpoint Hits]が表示されます。

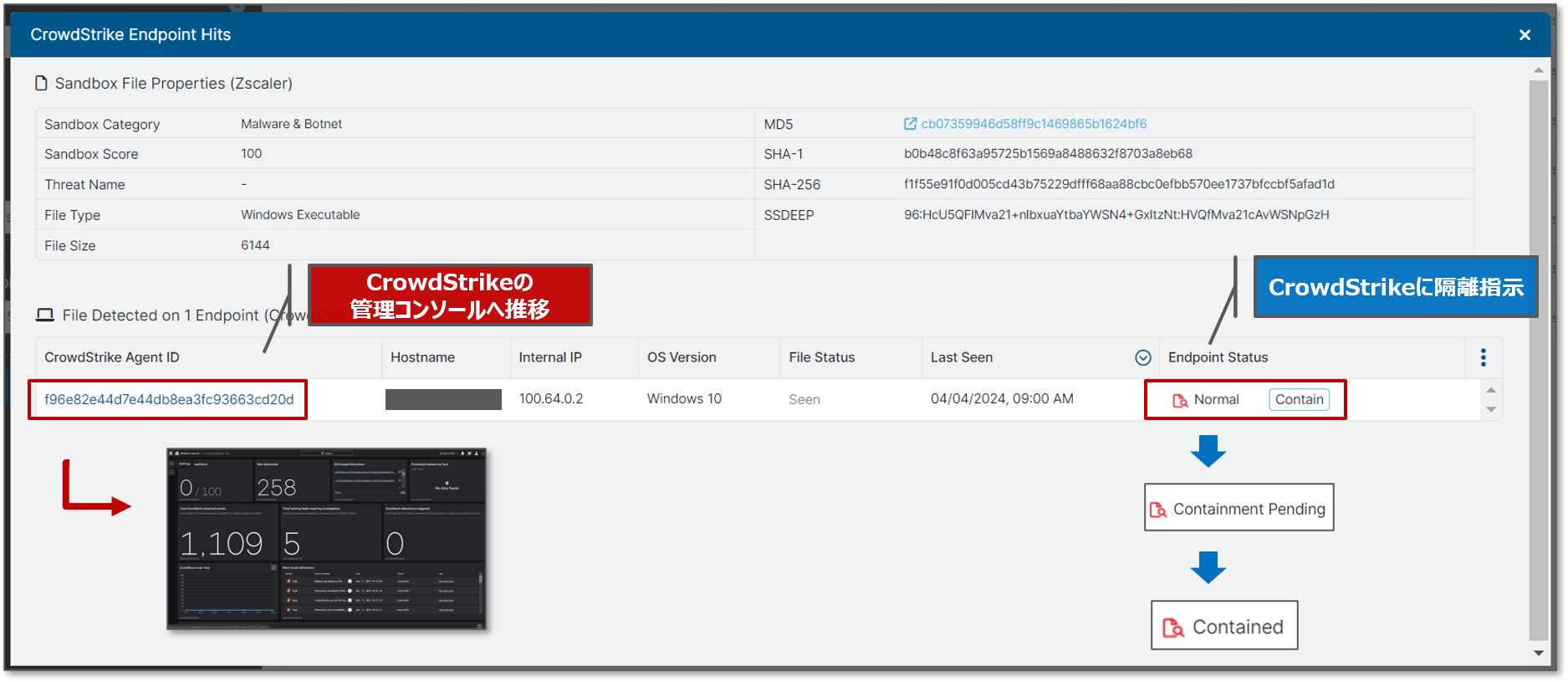

こちらで、対象ファイルを検知したCrowdStrikeがインストールされているエンドポイント端末が表示されます。

Endpoint Status欄の [Contain] をクリックすることでCrowdStrikeに端末確認の指示を出せます。

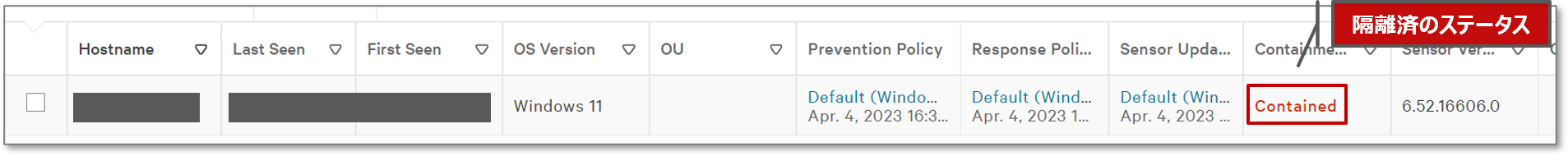

表示が[Contained]に変化すると、隔離が完了したことを意味します。

CrowdStike側のコンソールから確認しても、[Contained] 表示により隔離されているのが分かります。

この状態の場合、エンドポイント端末はインターネットアクセスがブロックされCrowdStrikeとのみ通信可能な状態です。

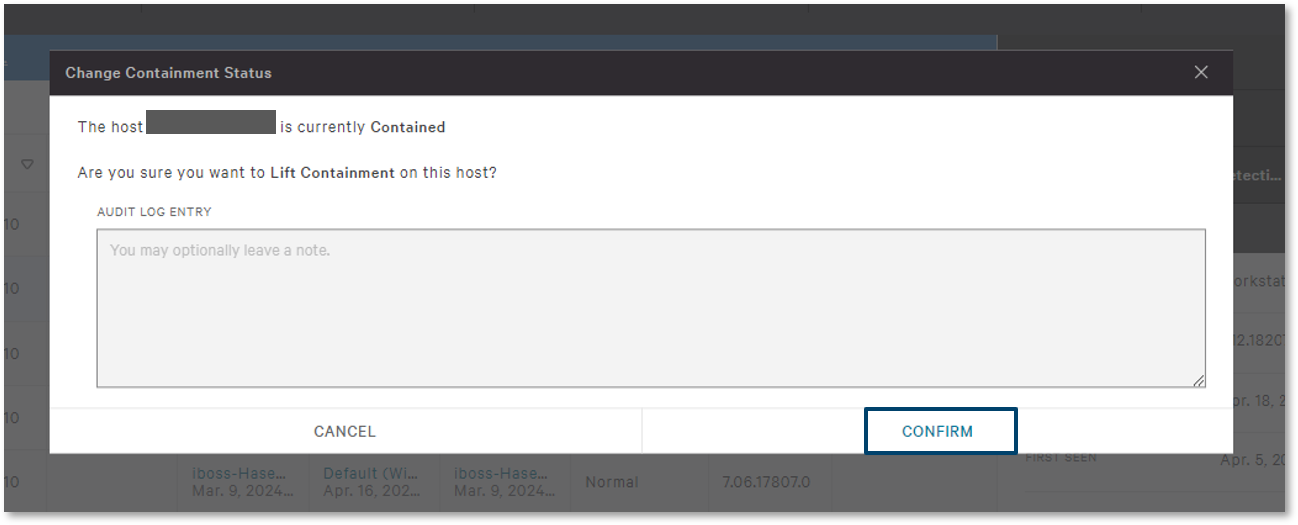

調査後に隔離を解除する場合、CrowdStike側から [Lift Containment] アクションを行うことですぐに解除可能です。

さいごに

本記事ではCrowdStrikeとZscalerの連携としてZIA Cloud Sandboxとの連携機能をご紹介しました。本連携によってゼロデイマルウェアの早期発見につながり、Zscaler側からの隔離リクエストによってより迅速なセキュリティオペレーションにつながります。

両製品は協力なパートナーシップを構築しており、組み合わせて利用することでより強力なセキュリティソリューションが提供されます。

その他も様々な連携機能を有していますので次回もぜひご期待ください。

__________________________________________________________________________________

※本ブログの内容は投稿時点での情報となります。

今後アップデートが重なるにつれ正確性、最新性、完全性は保証できませんのでご了承ください。

著者紹介

SB C&S株式会社

技術本部 技術統括部 第4技術部 2課

横山 章太郎