はじめに

みなさんこんにちは。今回はCrowdStrikeとZscalerの連携機能を紹介します。

CrowdStrikeとZscalerを組み合わせることで、単一ポイントではなくエンドツーエンドの包括的なセキュリティソリューションが提供されます。

両製品にはいくつかの連携機能がありますが、本記事ではDevice Posture機能をご紹介致します。

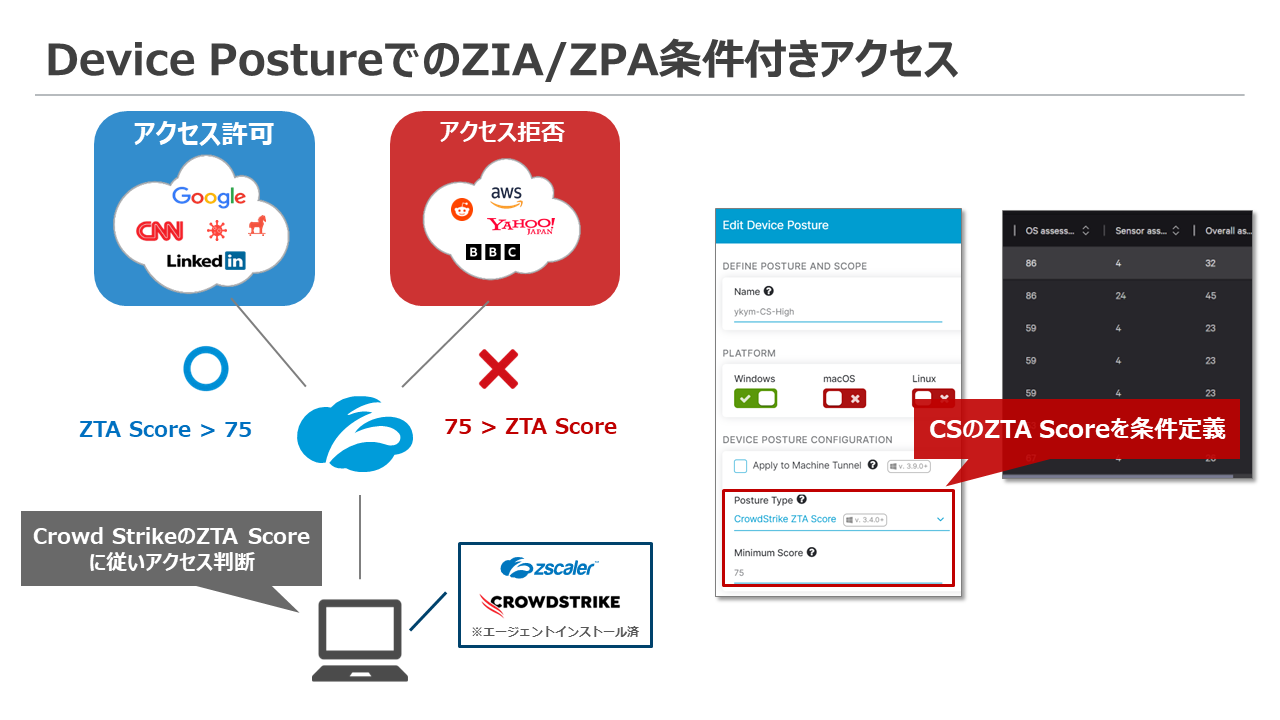

CrowdStrikeにて定義されるZTA Scoreをアクセス条件としてZscalerに取り込むことでより、柔軟で強固なセキュリティ対策が実現出来ます。

今回Zscaler側はインターネットアクセスを制御するZIAを例として設定内容を紹介しますが、プライベートアクセスを制御するZPAでも同様にDevice Postureによるアクセス制御が可能です。

動作概要

- Zscaler側でアクセス許可する条件としてCrowdStrikeのZTA Scoreを条件定義 (例: スコアが75以上であればアクセス許可)

- Zscaler/CrowdStrikeをインストールした端末からインターネット/社内サーバなどにアクセス

- ZIA/ZPA側にて端末のZTA Scoreを判断し、アクセス制御を実施

ZTA Scoreとは

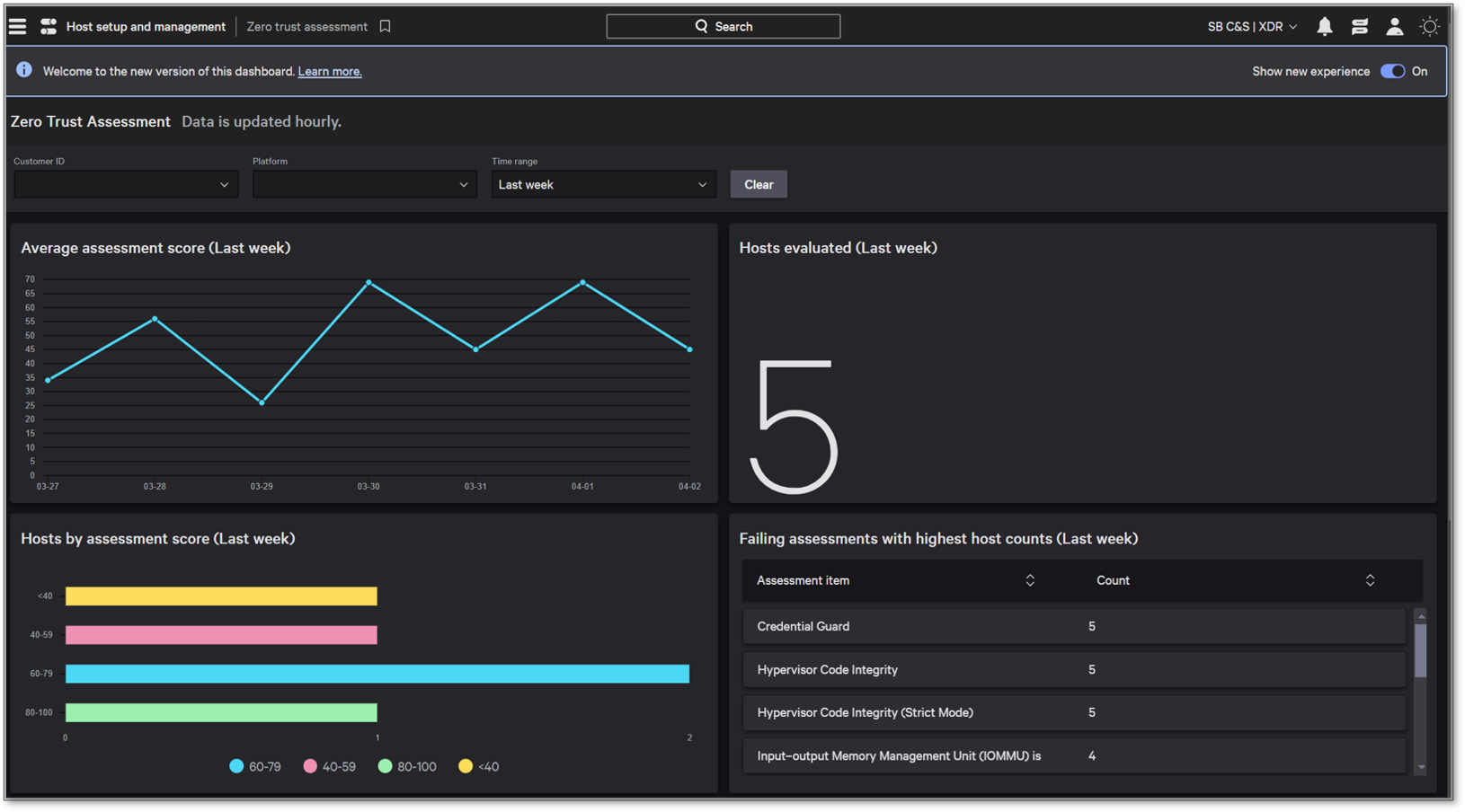

CROWDSTRIKE FALCON ZERO TRUST ASSESSMENT(ZTA)は、エンドポイント端末でのリアルタイムでのセキュリティおよびコンプライアンスチェックを提供します。

エンドポイントデバイスからOSとセンサー設定を収集し、ZTAスコアとして出力します。こちらのスコアをベースラインとしてZscalerでのアクセス制御条件として利用します。

ZTAスコアは値が高いほど安全で、低いほどセキュリティ的な懸念が存在していることを示しています

Host setup and management > Manage endpoints > Zero trust assessment より確認可能です

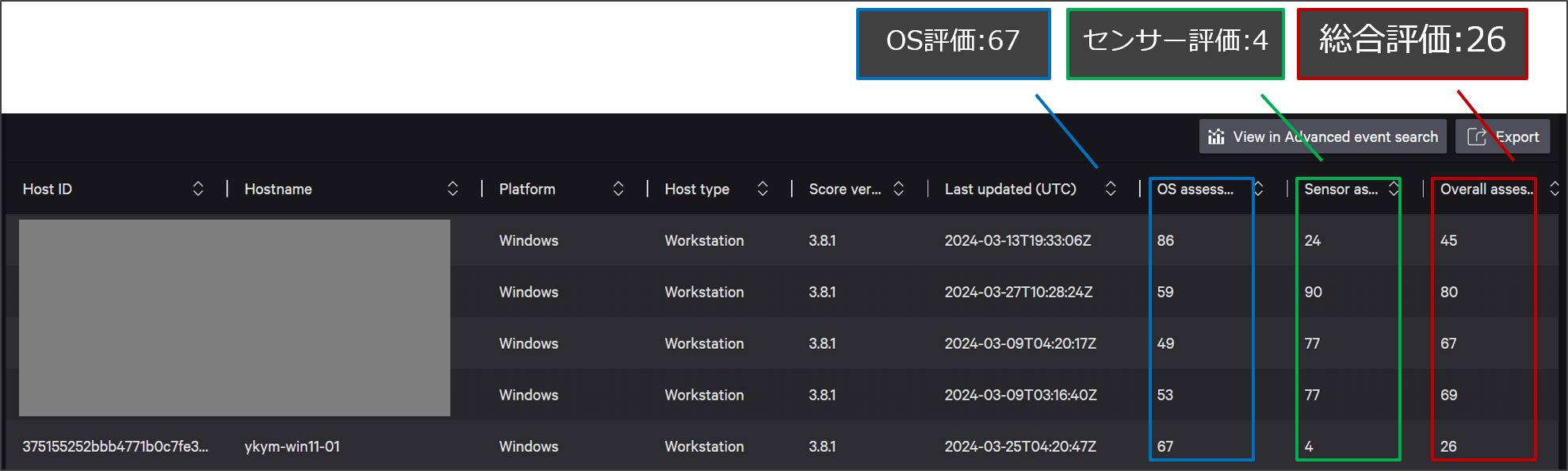

以下が評価画面です、OSとセンサー評価を基に総合評価が算出されます。

今回の検証では端末のZTA Scoreは「26」となっていますので、この値がアクセス条件として利用されます。

Zscaler(ZIA)設定

Zscaler側にて、アクセス制御ポリシーを作成します。今回はZIAを例として設定します。

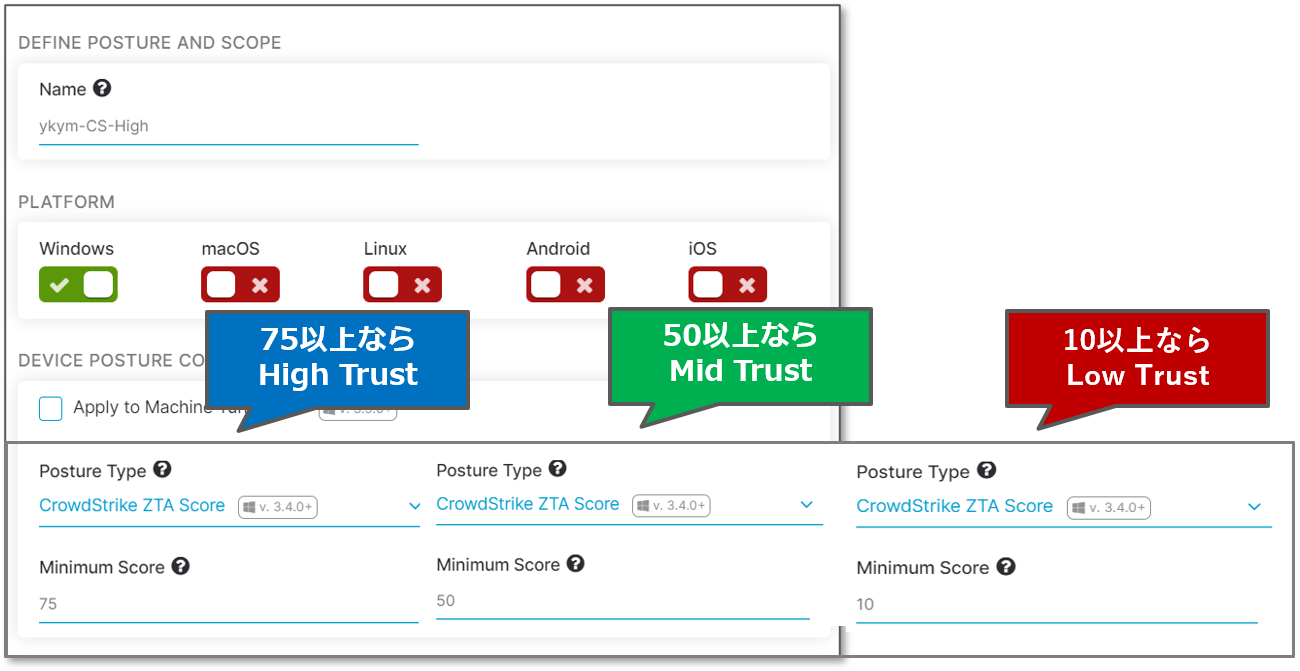

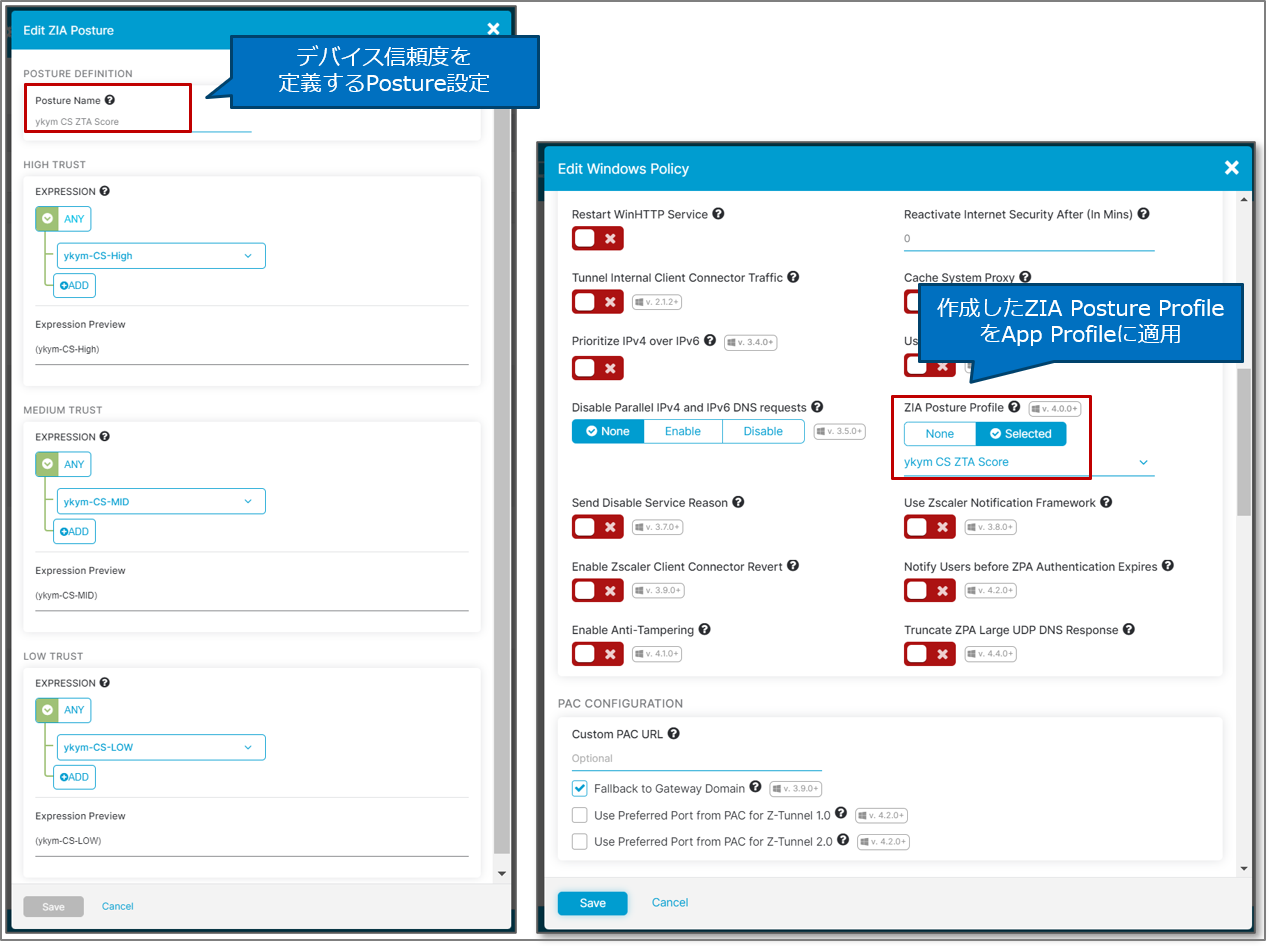

まずは先ほどのZTA Scoreを条件とするPostureルールを定義します。

Zscaler Client Connector Portal

スコアベースの定義を作成した後は、ZIA Posture設定にて

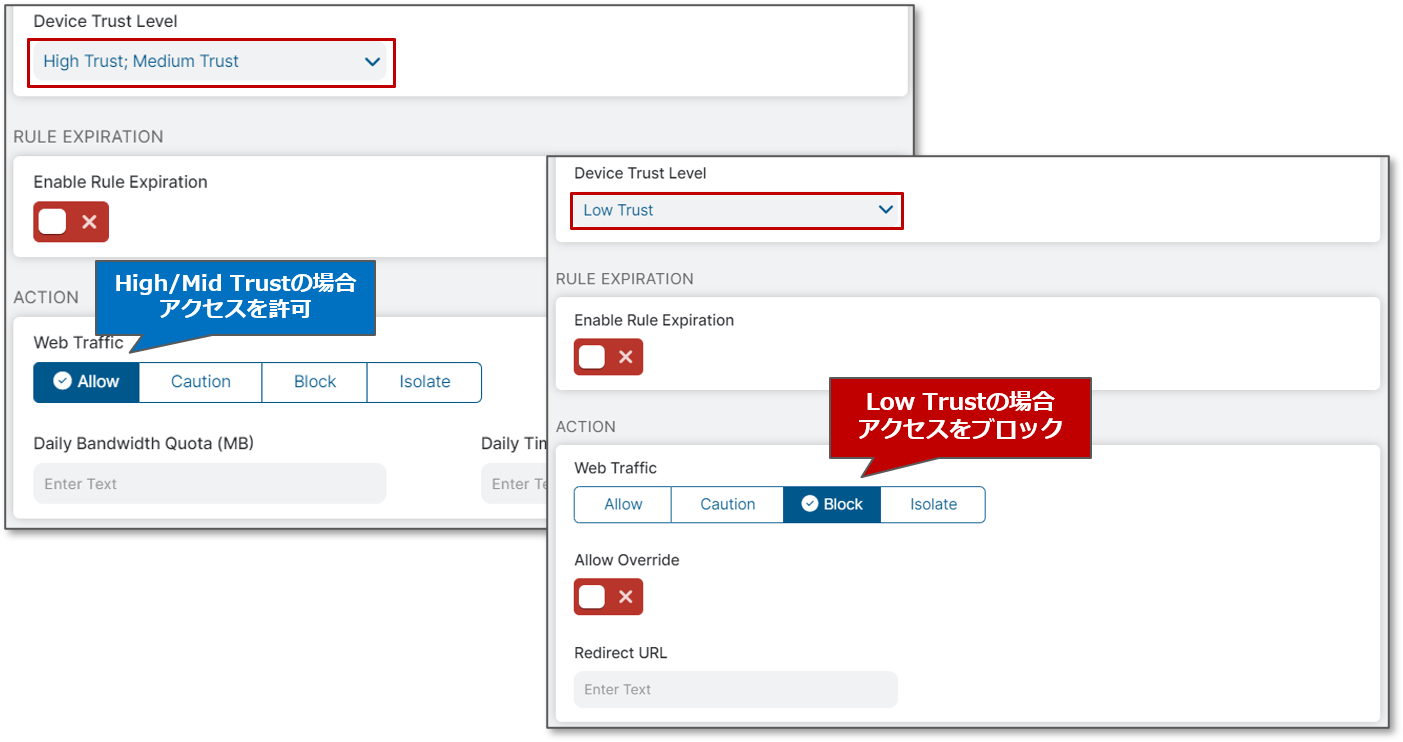

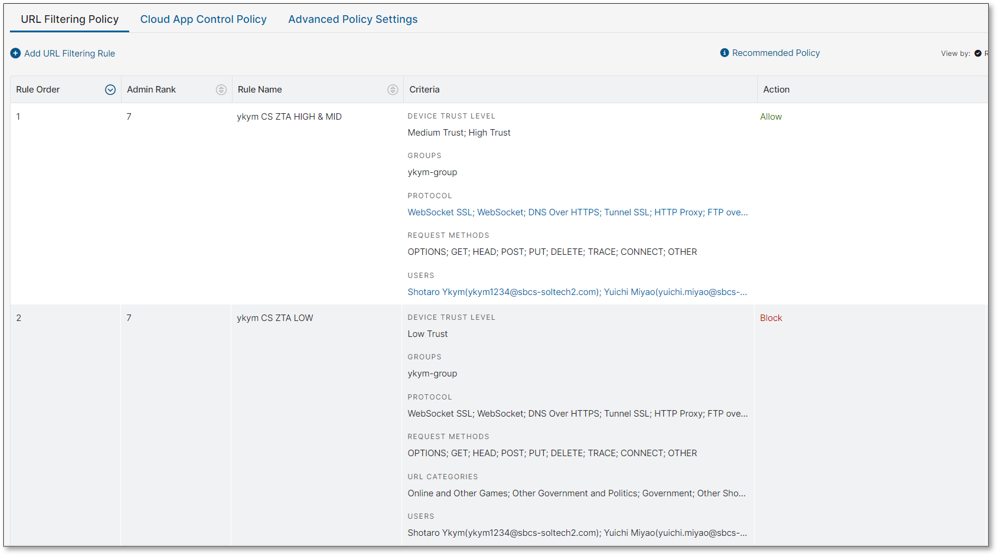

URLポリシーにて

URL Policyは許可ルールが上位になるように作成しておきます。

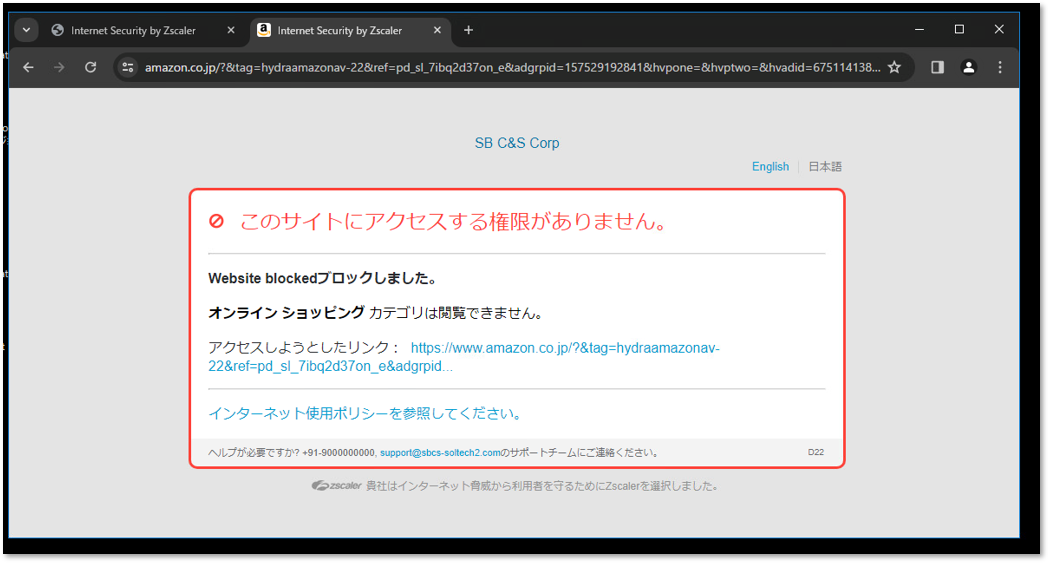

この状態でZCCがインストールされた端末からインターネットにアクセスすると、アクセスがブロックされます。

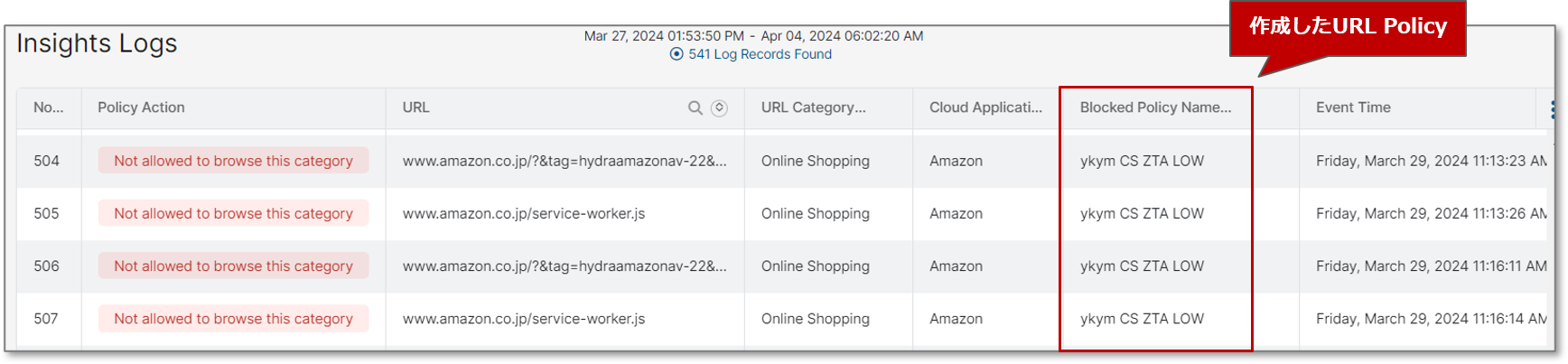

ZIAのログから確認すると先ほど作成したブロックポリシーにマッチしてブロックされたのが分かります。

期待通りデバイス信頼度が「LOW」に分類されたことでアクセスがブロック出来ました。

さいごに

本記事ではCrowdStrikeとZscalerの連携機能を紹介しました。両製品は協力なパートナーシップを構築しており、組み合わせて利用することでより強力なセキュリティソリューションが提供されます。

今回ご紹介したDevice Posture機能以外にも、様々な連携機能を有していますので次回もぜひご期待ください。

__________________________________________________________________________________

※本ブログの内容は投稿時点での情報となります。

今後アップデートが重なるにつれ正確性、最新性、完全性は保証できませんのでご了承ください。

他のおすすめ記事はこちら

著者紹介

SB C&S株式会社

技術本部 技術統括部 第4技術部 2課

横山 章太郎