皆さんこんにちは!Fortinet 製品のプリセールスを担当している長谷川です。

今回は、FortiSASEの機能である、Micro-Branch構成のうち、FortiAP-431Fを利用したパターンについて紹介いたします。

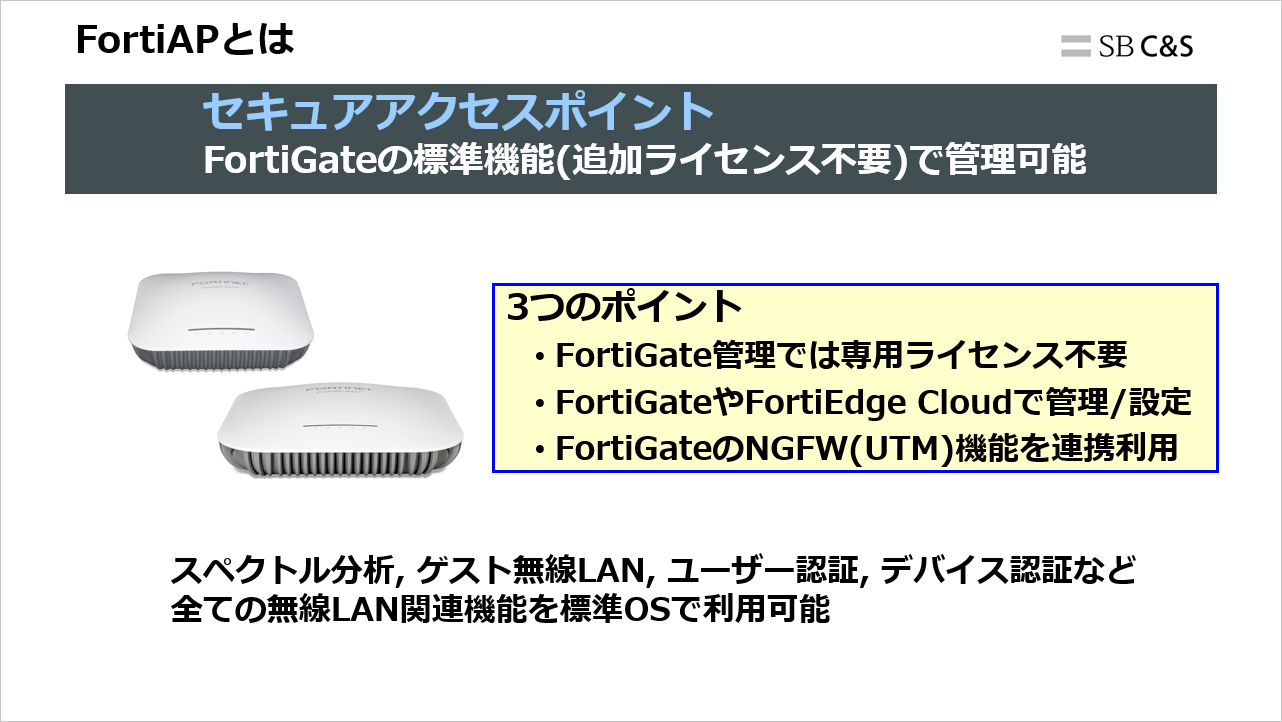

FortiAPとは

FortiAPはFortinet社製品のアクセスポイントです。

FortiGate自身がWLC(無線LANコントローラ)として動作し、FortiAPの管理を行うことができます。

また、FortiEdge Cloud(旧FortiLAN Cloud)というクラウドで提供されるサービスでも、WLC機能があるため、FortiAPを管理することができます。

FortiAPの主要モデルの一覧となります。

Eシリーズ Wi-Fi5対応

Fシリーズ Wi-Fi6対応

Gシリーズ Wi-Fi6E対応

Kシリーズ Wi-Fi7対応

本記事の目的であるFortiSASE Micro-Branch機能では、2024/9/20時点で、Fシリーズのみ対応しています。

※今後GシリーズやKシリーズも対応するものと想定されます。

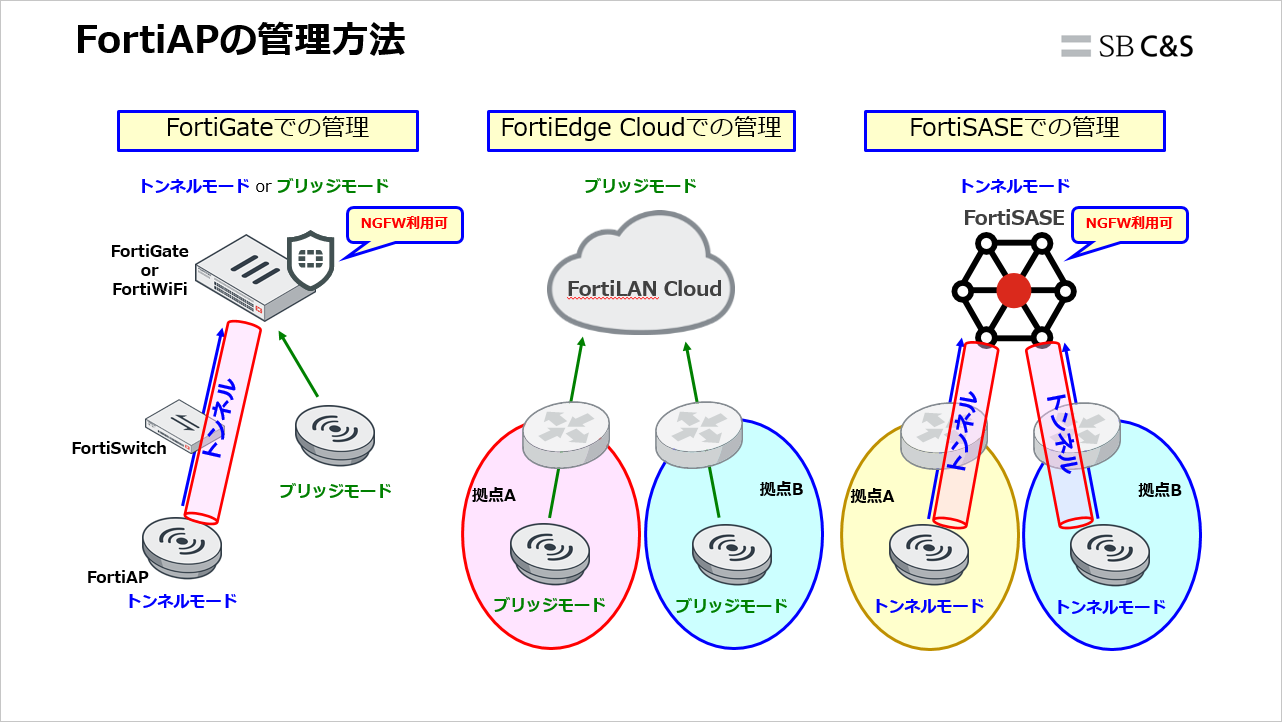

FortiAPの管理方法をまとめました。

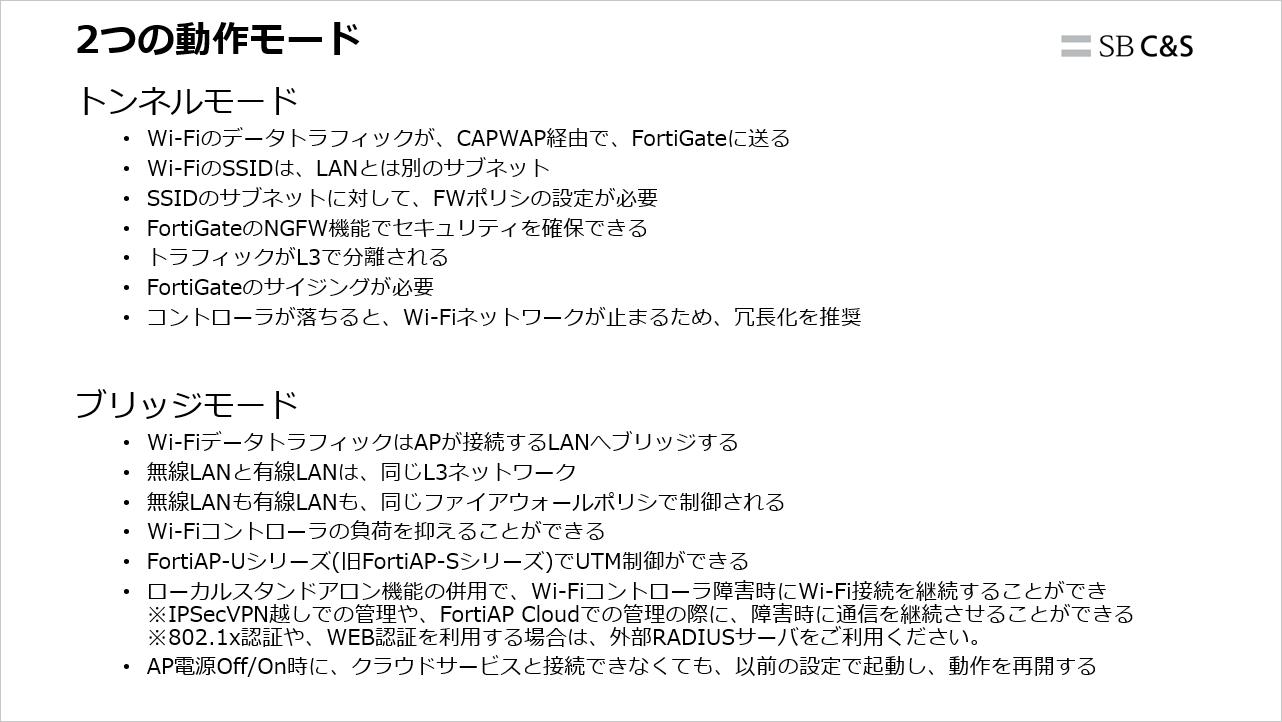

FortiGateでは、トンネルモードとブリッジモードに対応していますが、FortiEdge Cloudでの管理の場合は、ブリッジモードになります。

今回のFortiSASE Micro-Branchでは、トンネルモードに対応します。

FortiSASEとの接続

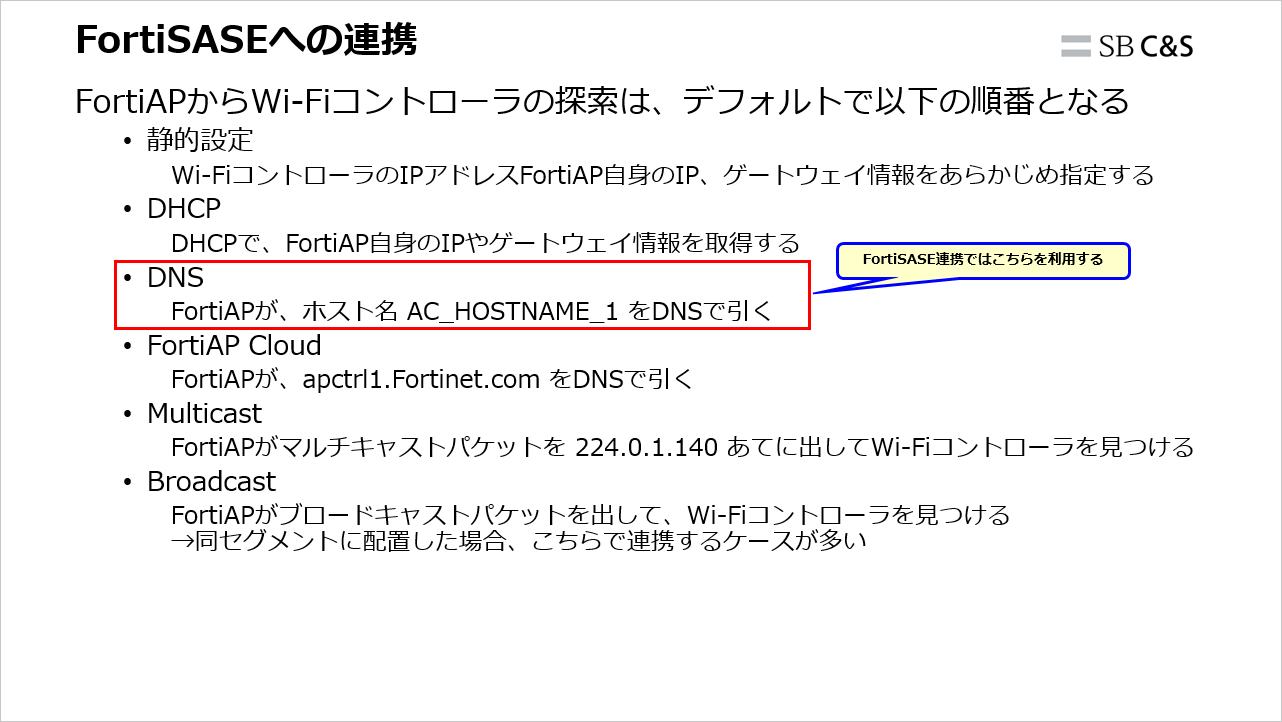

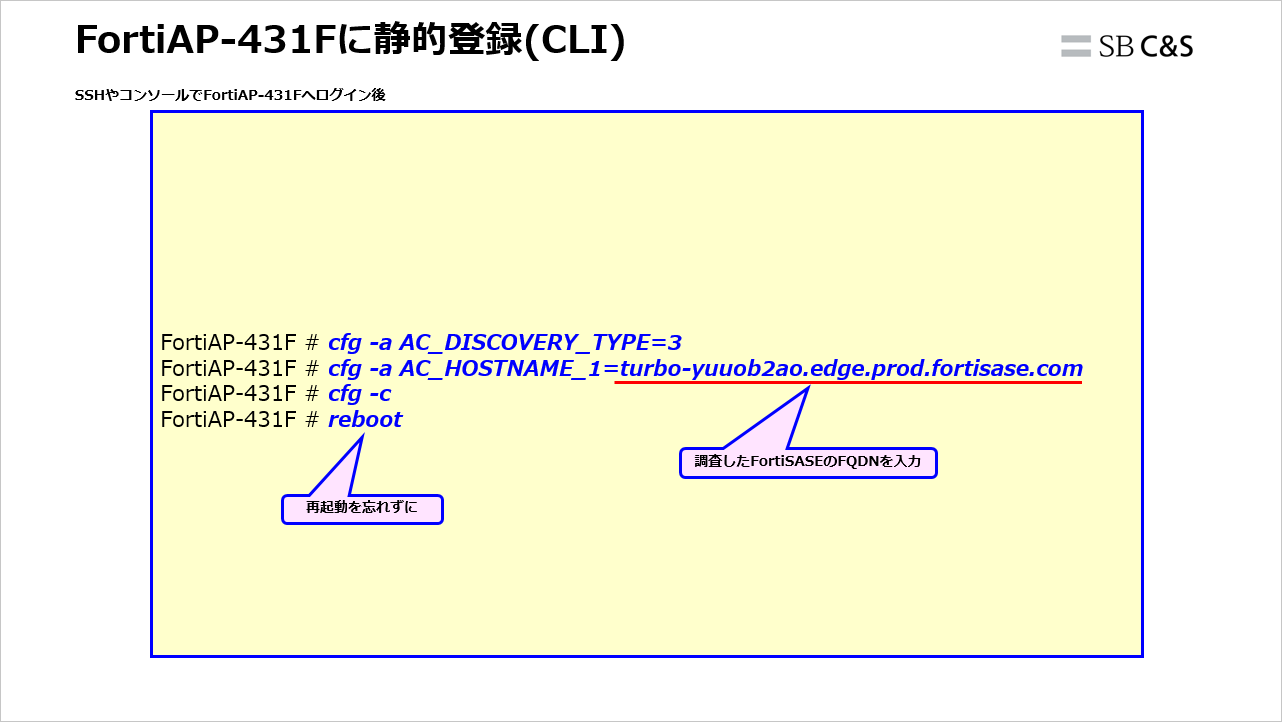

FortiAPは、自動的にFortiSASE(WLC)に接続するわけではなく、お客様個別に割り当てられるFortiSASE環境のFQDNを利用します。

そのため、FortiSASEとの連携には、事前にFortiAP側に接続先のFortiSASEのFQDNを設定する必要があります。

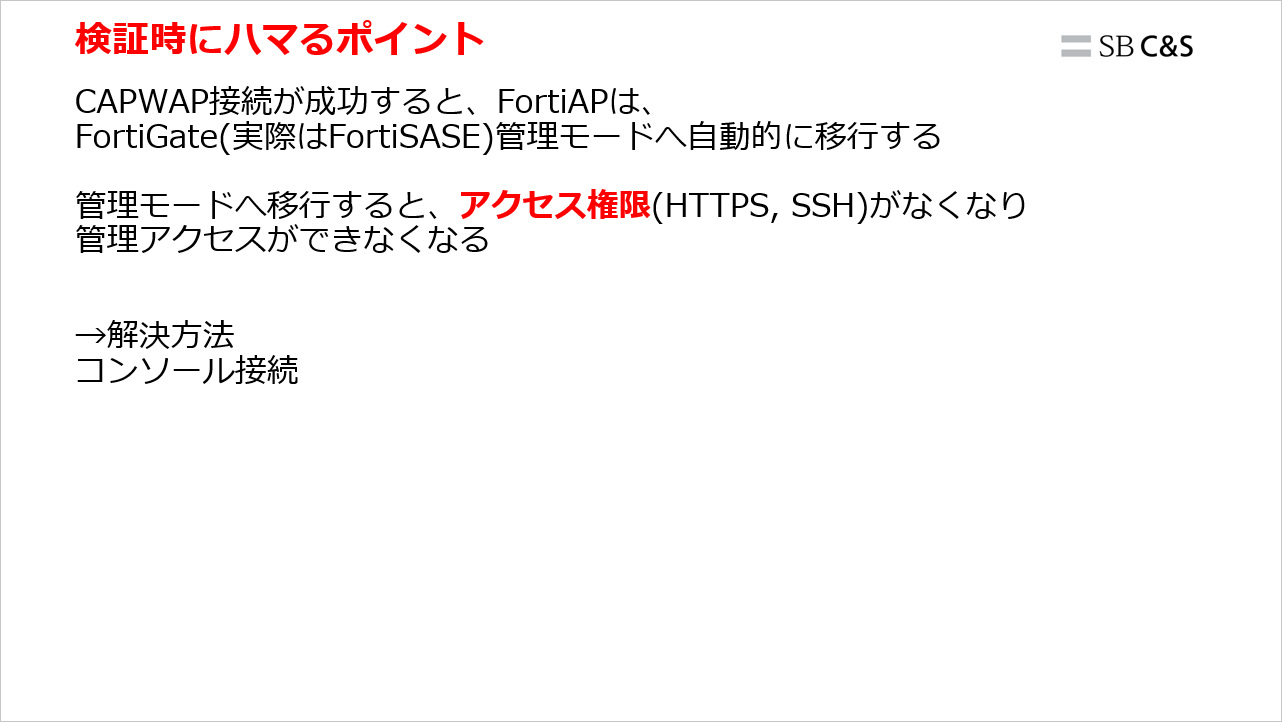

また、FortiSASEと連携するまでは、FortiAPの管理画面にアクセスができますが、FortiSASEと連携がスタートすると、管理アクセスが無効になる点に注意が必要です。

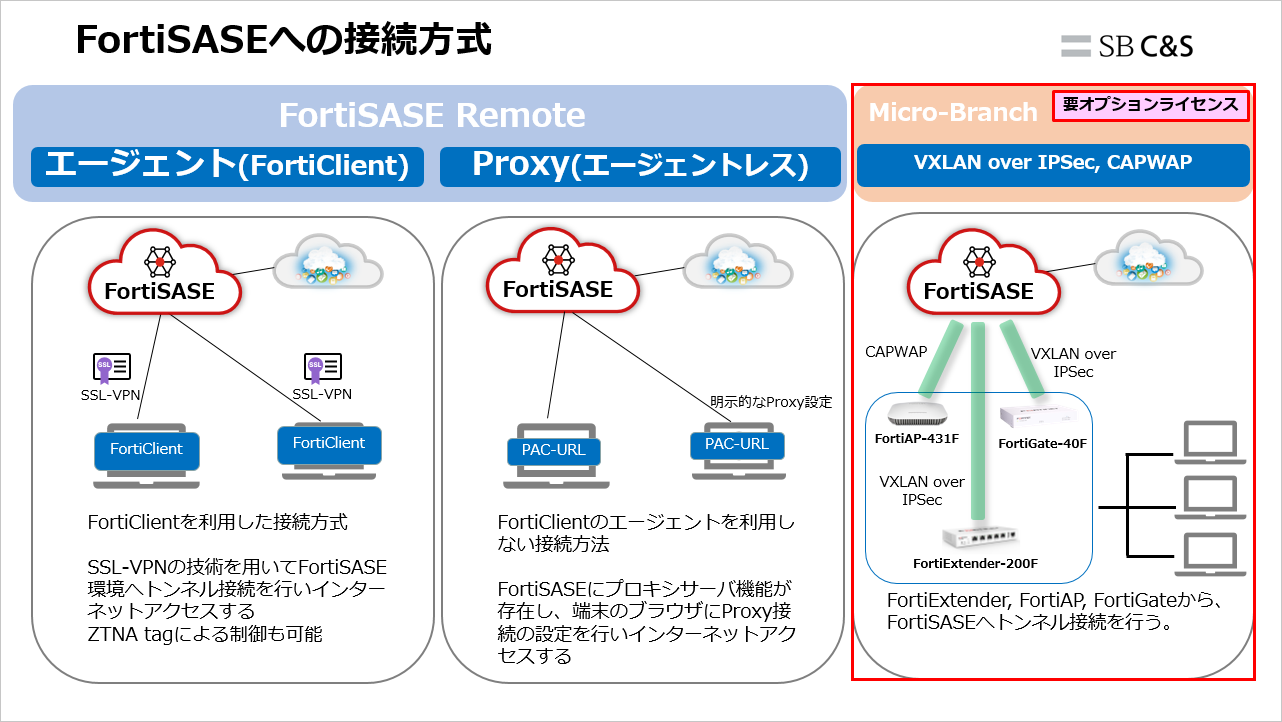

FortiSASEへの接続についてはいくつか方法があります。

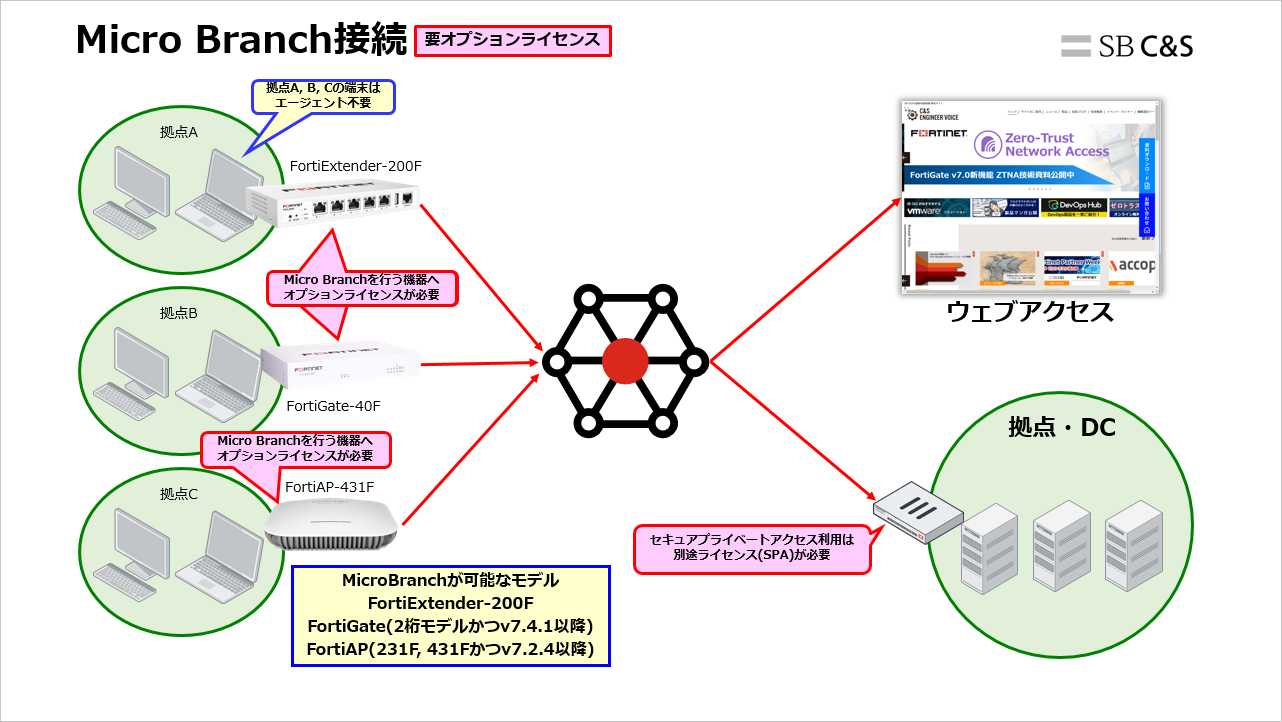

今回は、FortiAPを利用したMicro-Branchになりますが、こちらにもFortiGateを利用したパターン、FortiExtenderを利用したパターンがあります。

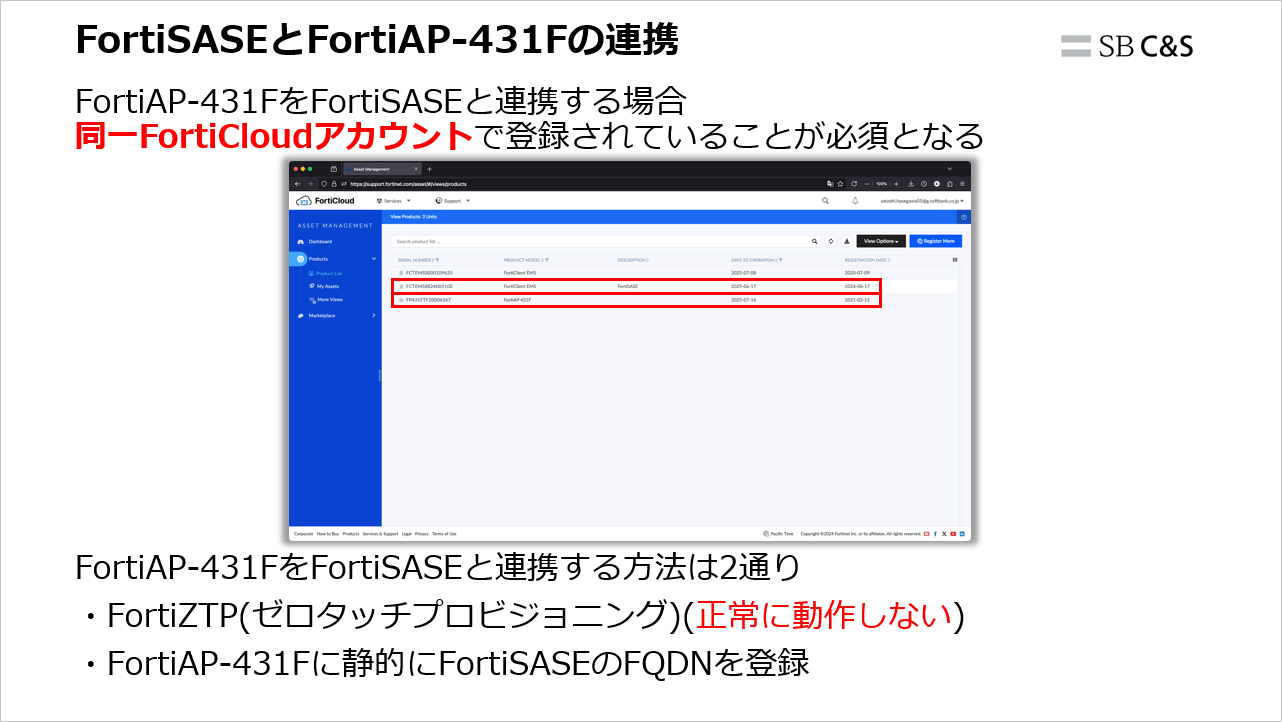

FortiSASEとFortiAPをMicro-Branchで接続する際は、同一FortiCloudアカウント上で登録されていることが必要です。

もし別々のFortiCloudアカウントで登録されている場合は、事前に保守移管等で同一FortiCloud上に移管する作業を行う必要があります。

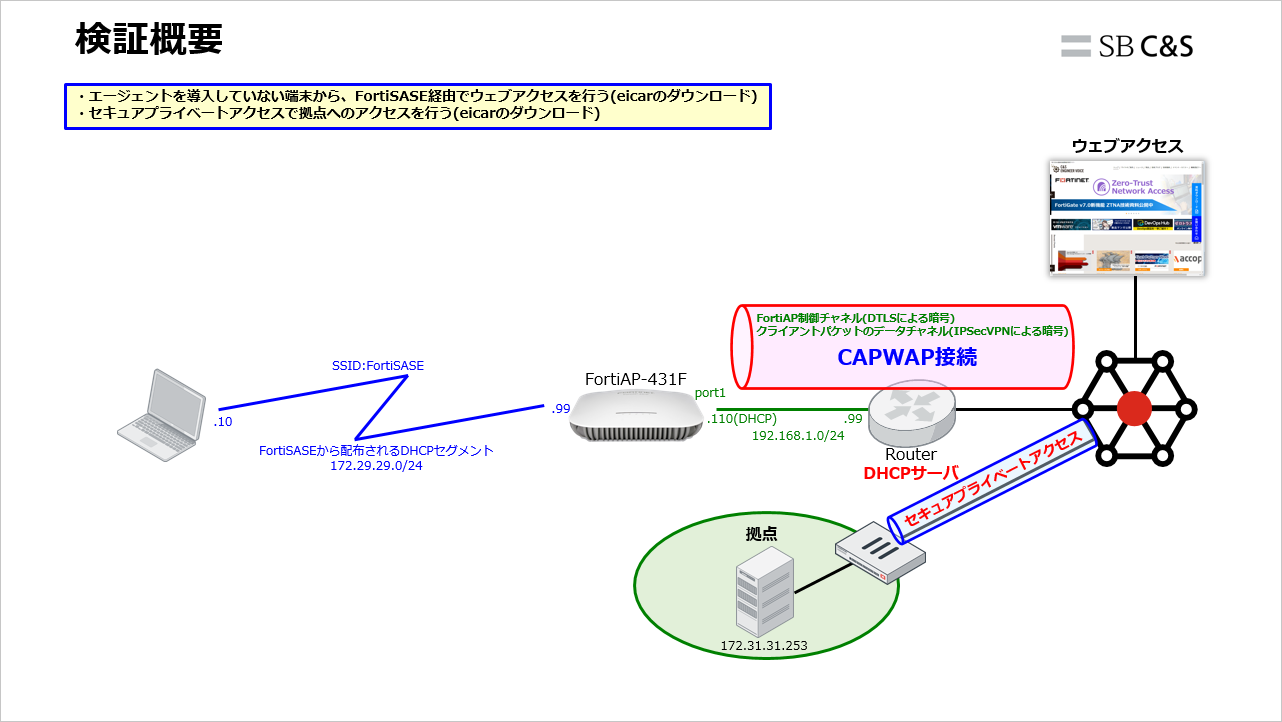

Micro-Branchを利用した場合の環境イメージ図です。

拠点にある端末はエージェントソフトの導入が不要で、FortiSASE環境を経由できるため、小規模環境が複数あるといった場合に非常に有効な構成になります。

FortiAPには、トンネルモードとブリッジモードの2つの動作モードがありますが、FortiSASEと接続する際は、トンネルモードでの利用となります。

FortiSASEとの接続検証

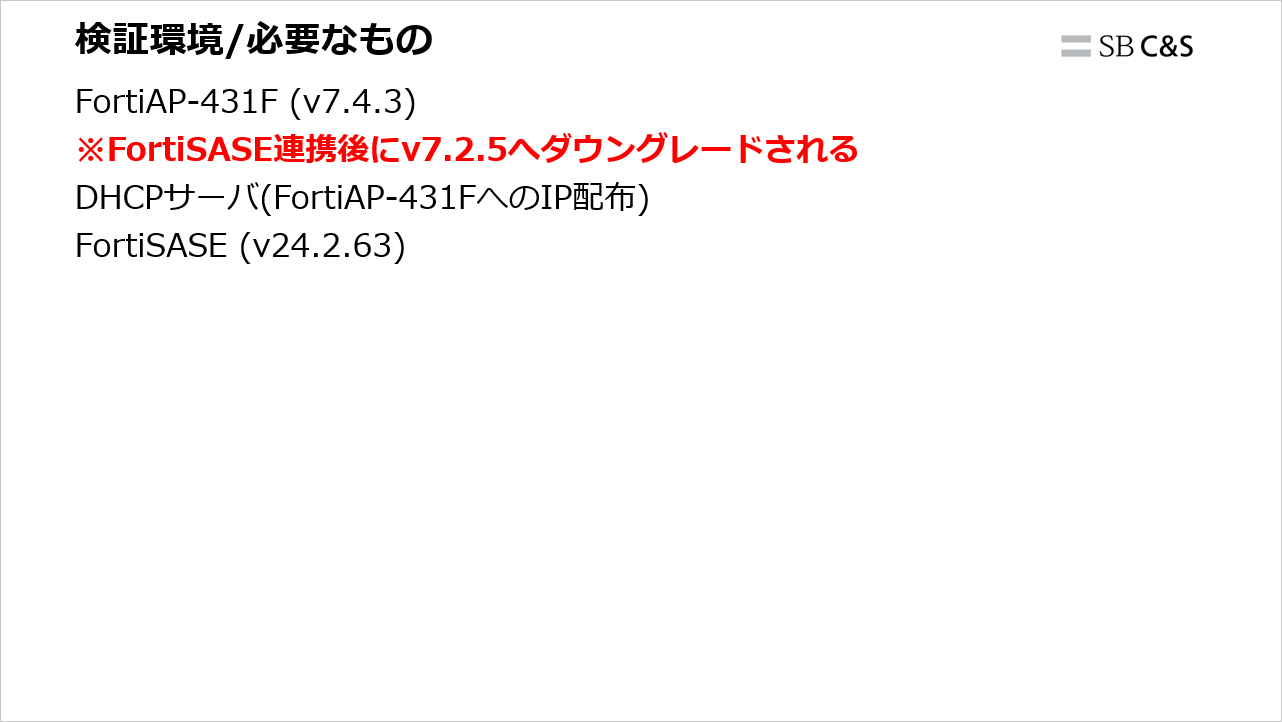

今回検証した環境は次のとおりです。

FortiAPのバージョンは、FortiSASEと接続後に、FortiSASEのバージョンに合わせて自動的にアップグレード(ダウングレード)が行われます。

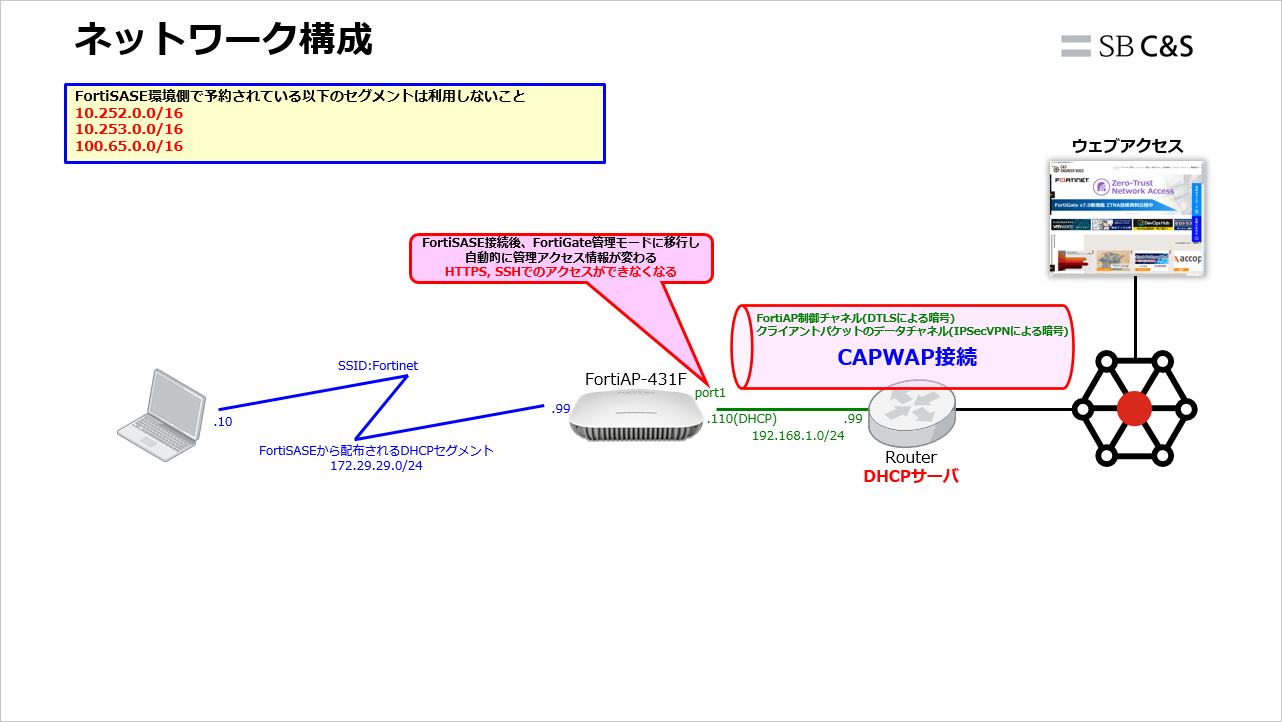

FortiSASEとの接続するネットワーク構成図です。

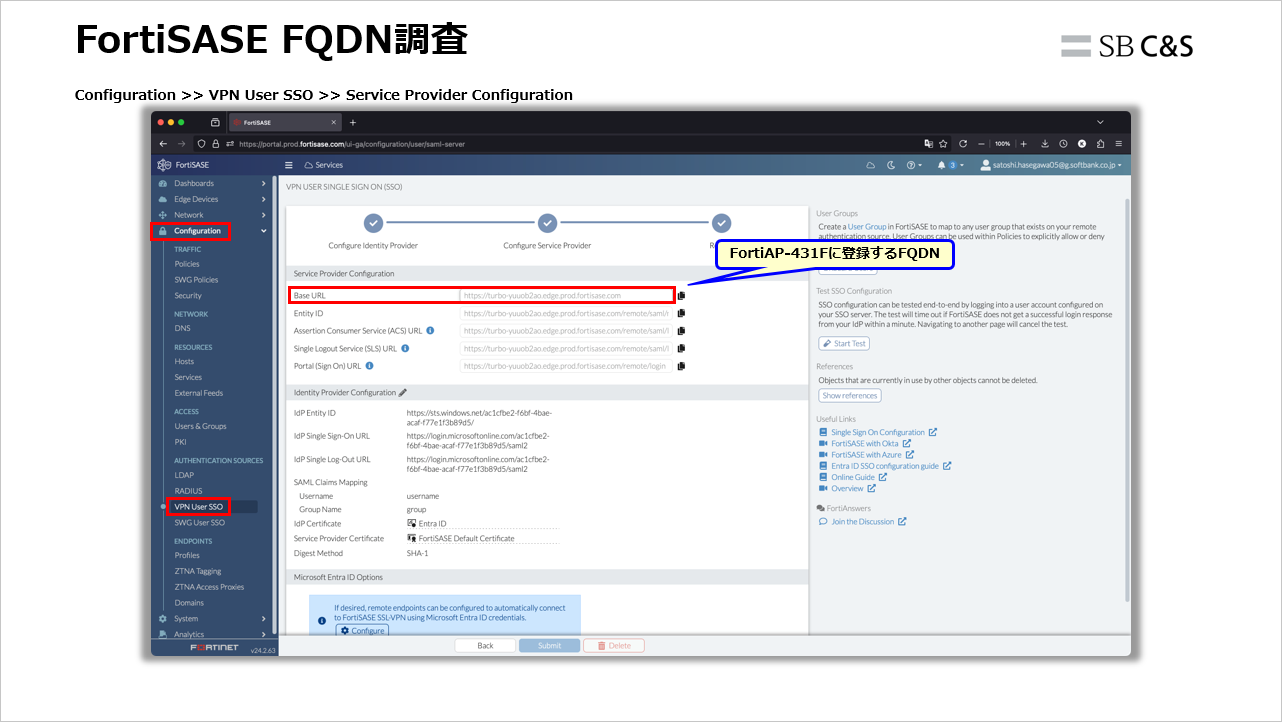

FortiSASEと接続する前に、FortiSASE環境のFQDNを調べます。

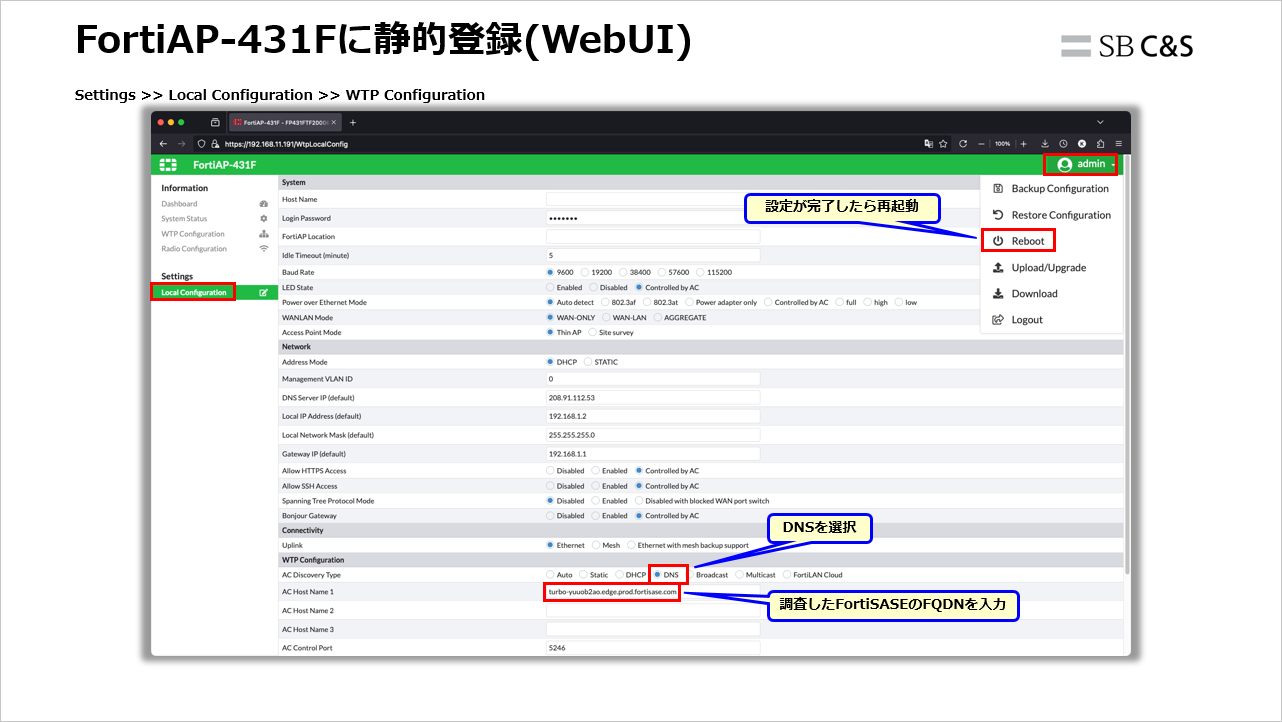

調べたFQDNを、FortiAPの管理画面から登録します。

CLIから登録することも可能です。

FQDNを正しく設定でき、再起動することで自動的にFortiSASE環境に接続を試みます。

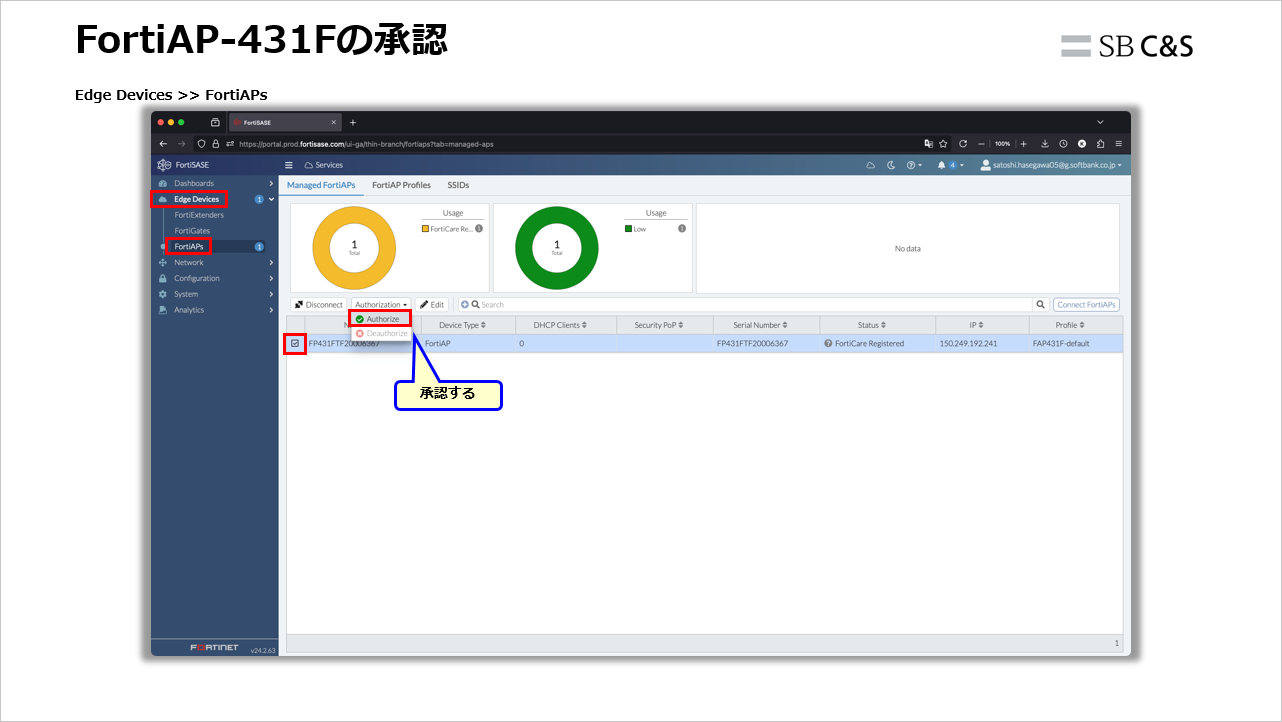

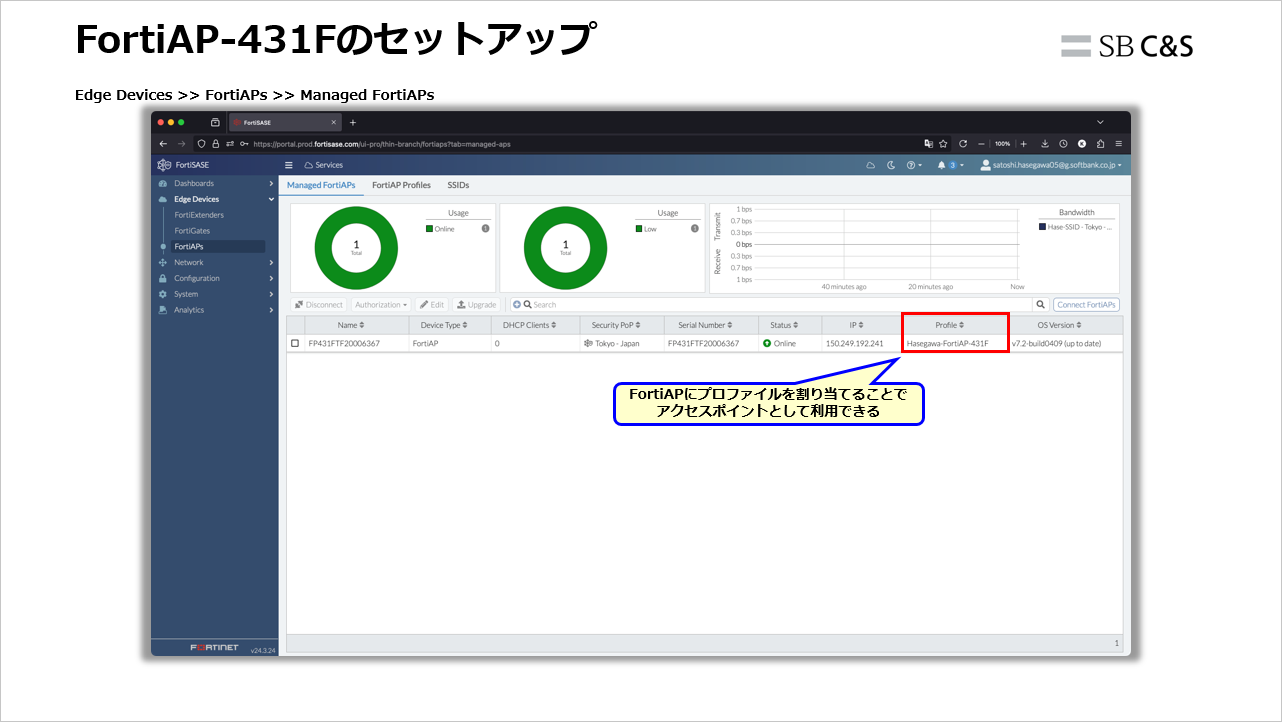

FortiSASEと接続ができると、FortiSASEの管理画面上に未承認のFortiAPとして画面に出力されるため、承認を行います。

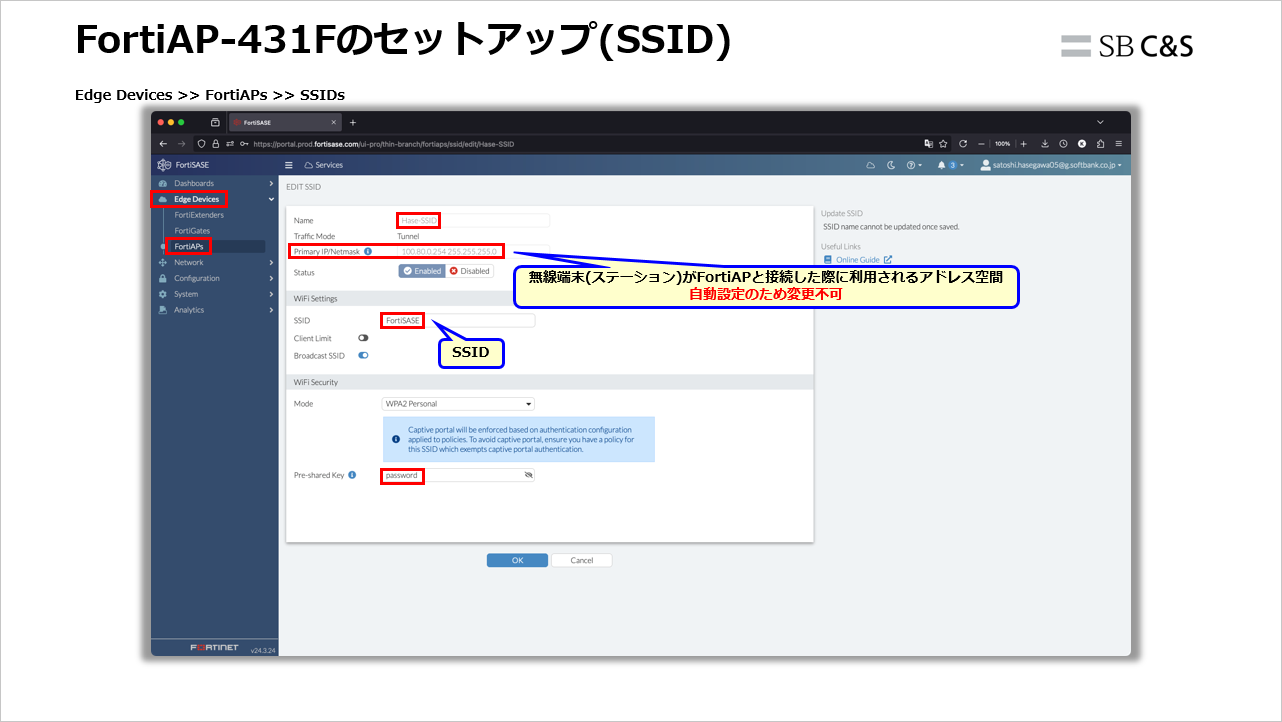

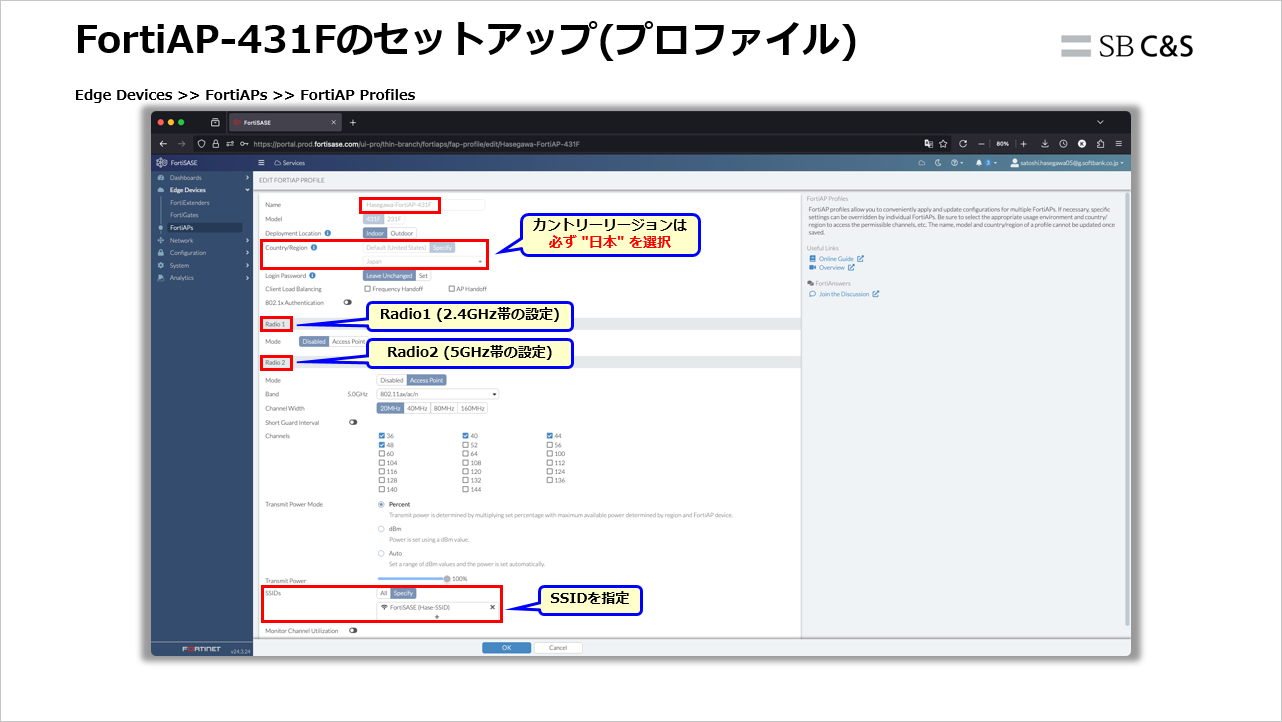

承認を行った後は、FortiSASEはWLCとして動作するため、FortiAP適用する設定を行います。

電波法に基づき、日本で利用可能な電波帯を正しく設定できるように、リージョンを日本に指定します。

FortiSASEを経由したNGFW検証

FortiAPとFortiSASEの連携が完了し、FortiAPとのステーションと接続ができるようになったら、FortiSASE経由での通信が可能となります。

今回は、ウェブアクセスと、SPA(セキュアプライベートアクセス)環境を用意し、eicarを利用したアンチウィルスの検証を行います。

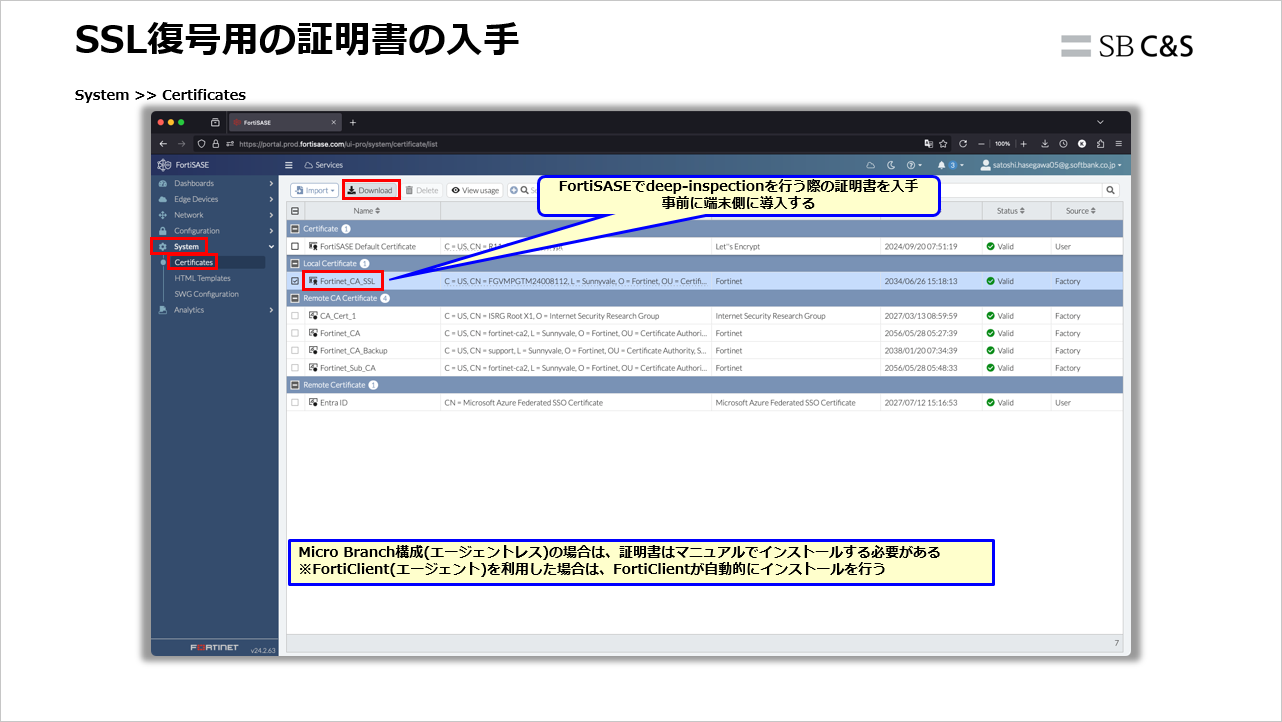

ウェブサーバは、HTTPS(暗号化されたサイト)を想定し、SSLインスペクション(deep-inspection)を利用した構成です。

Windows端末でFortiClient を利用したFortiSASEとの接続の場合、FortiClientが自動的にSSLインスペクション用の証明書をインストールするのですが、Micro-Branchの場合は、手動でインストールする必要があります。

FortiSASE上に証明書があるため、事前にダウンロードを行い端末にインストールします。

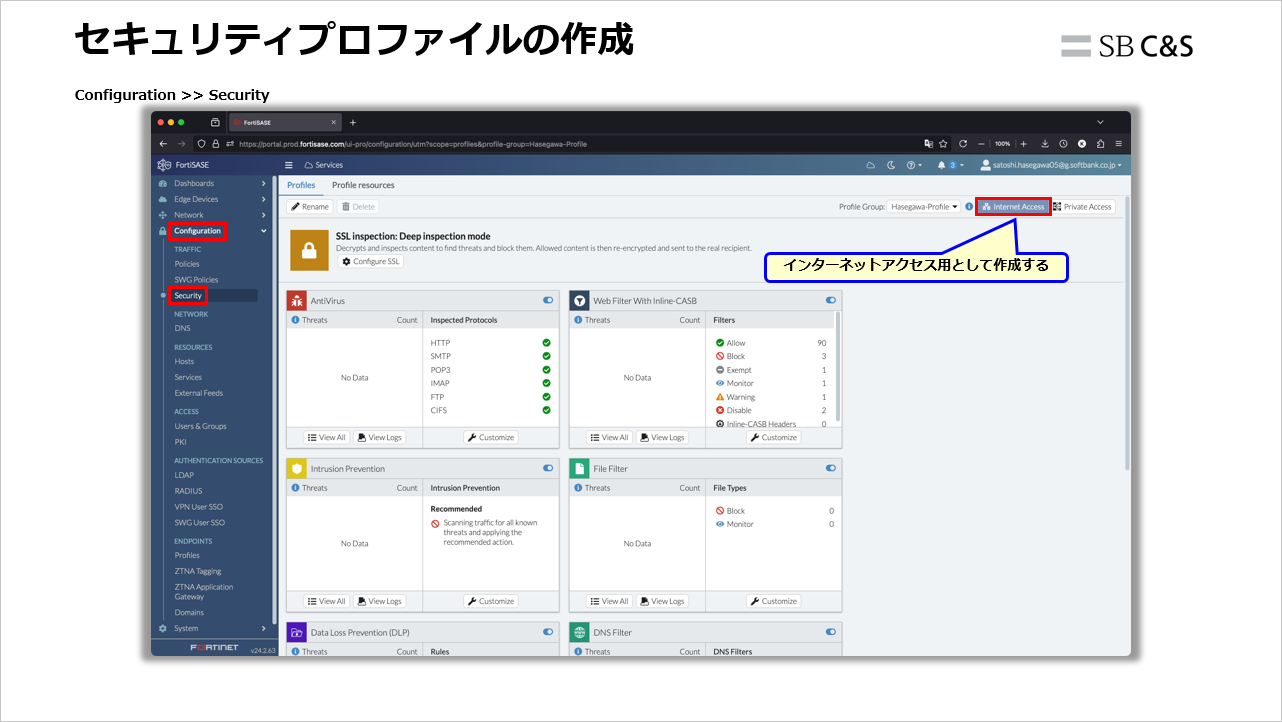

FortiSASE上の通信ルールを作成するため、セキュリティプロファイル(インターネットアクセス用)を作成します。

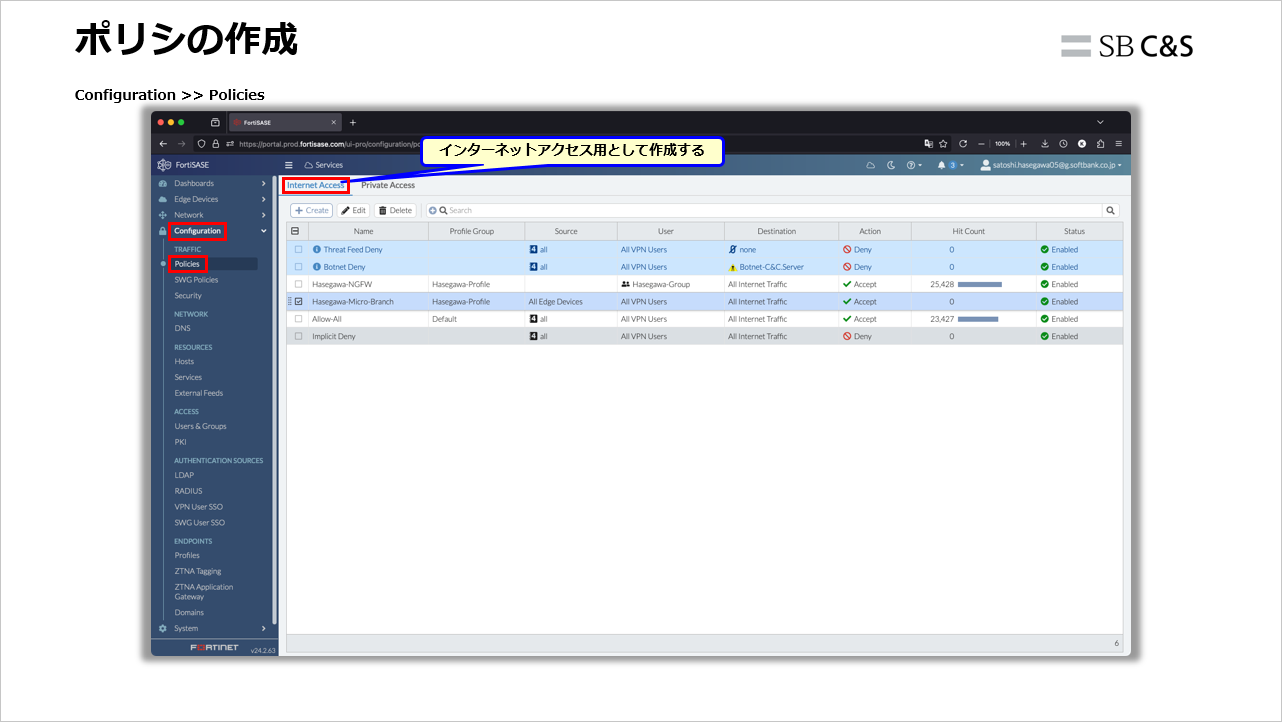

ポリシの作成の際も、インターネットアクセス用として作成します。

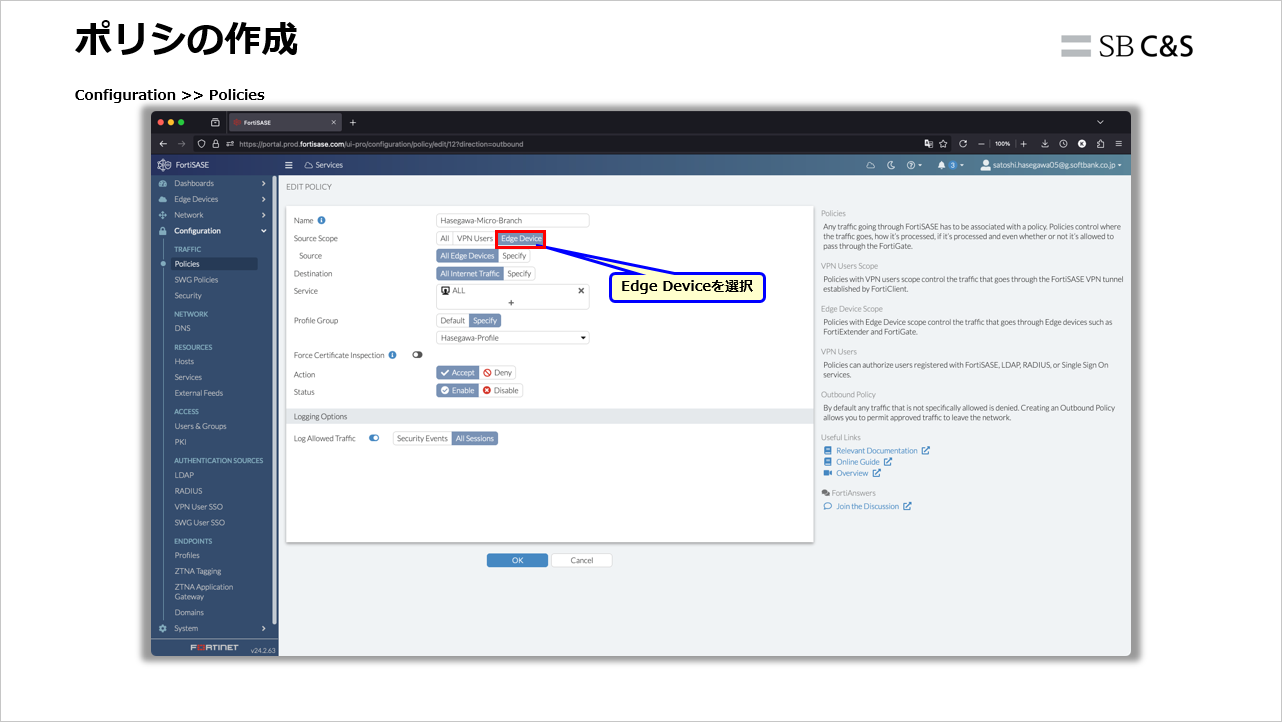

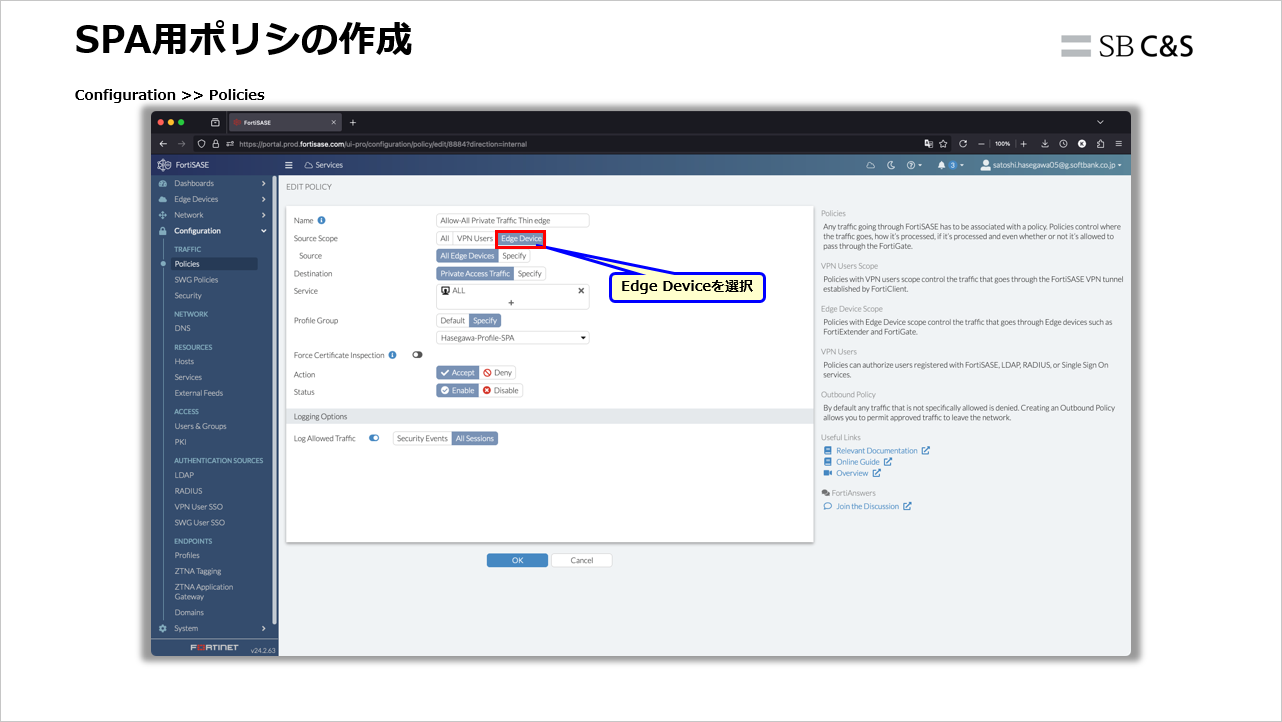

ポリシの内容では、Micro-Branchは、Edge Deviceの扱いになるため、Source Scopeの設定に注意します。

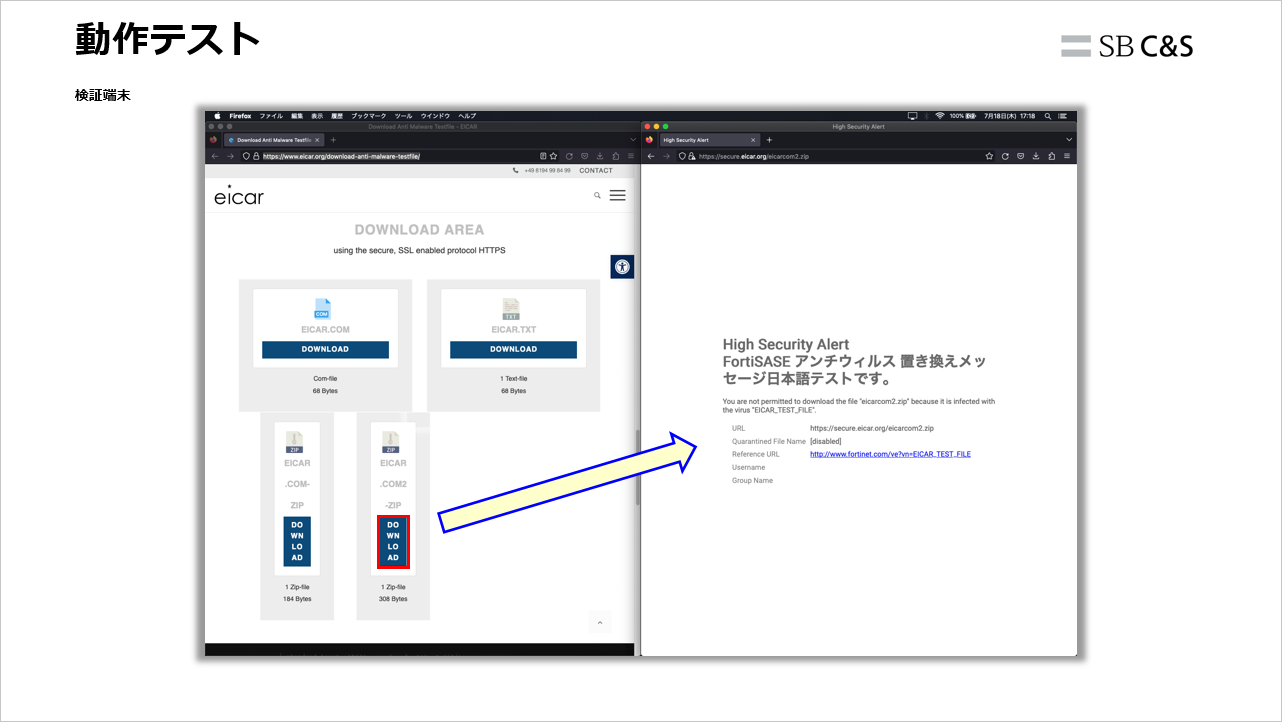

ポリシの作成が完了したら、eicarをダウンロードしてテストを行います。

HTTPS(暗号)サイトでもスキャニングが出来ることが確認できます。

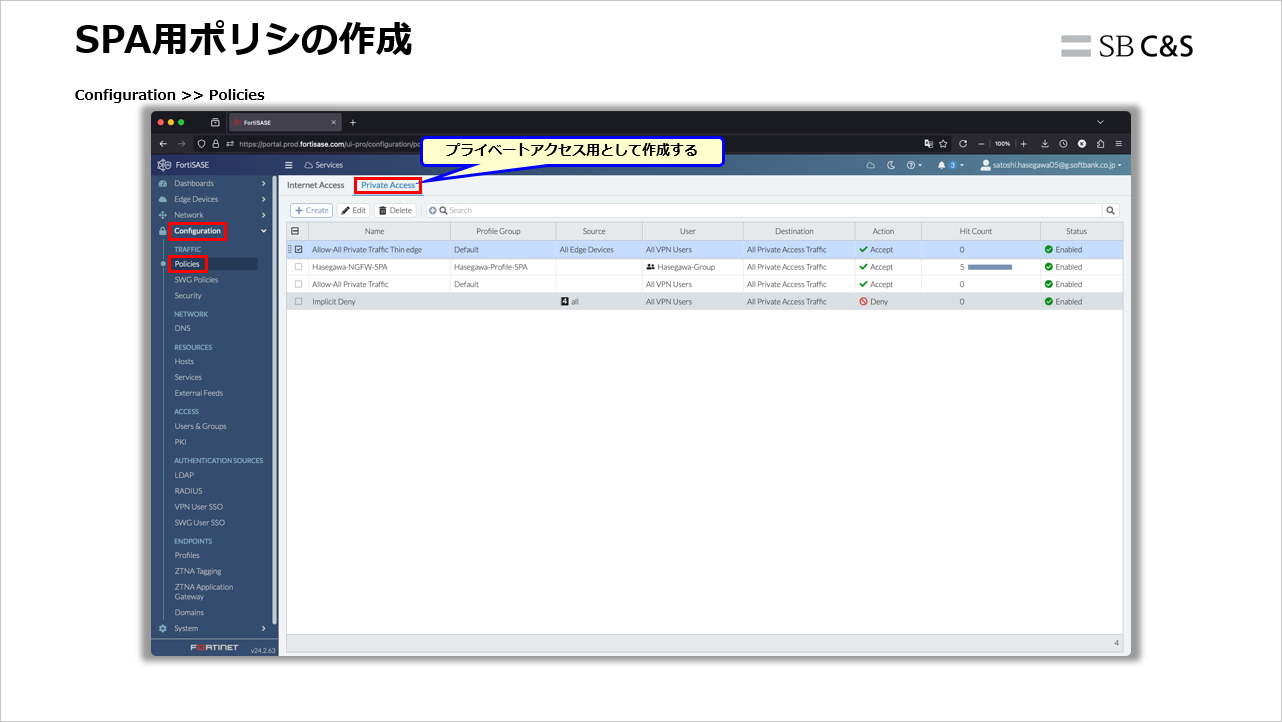

続いて、拠点へのアクセス(セキュアプライベートアクセス)を想定したテストを行います。

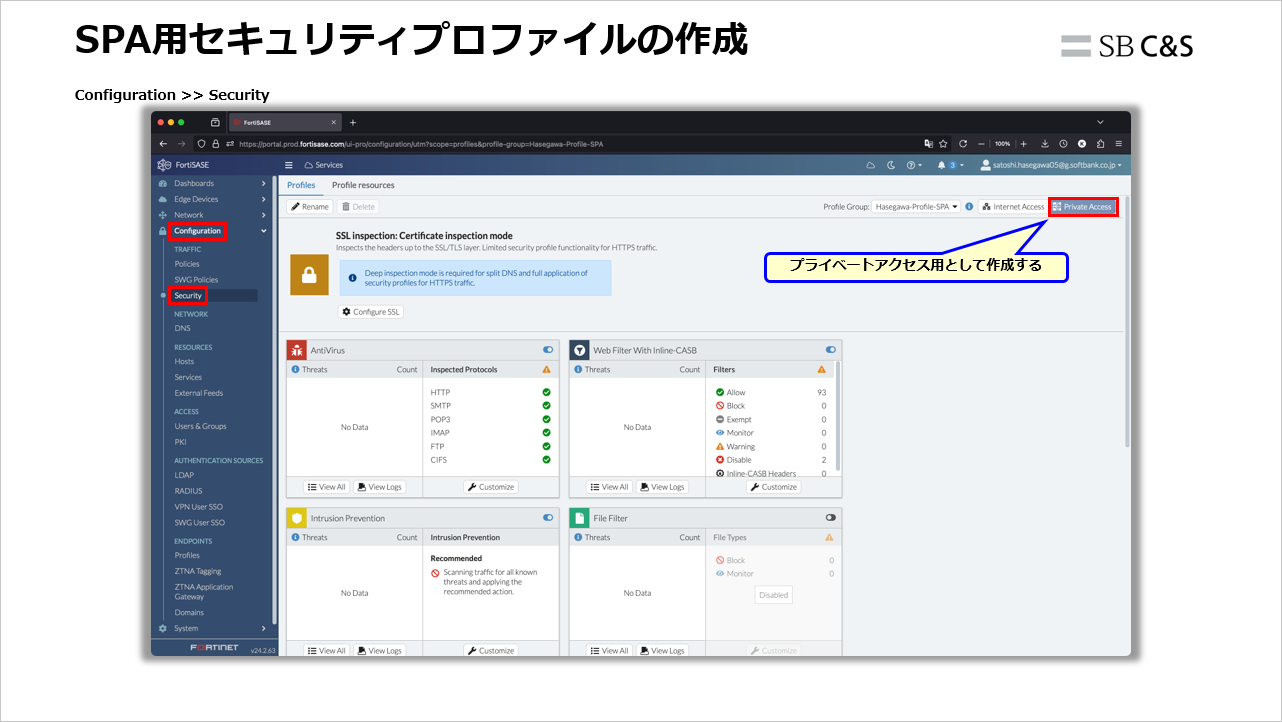

プロファイルの作成時に、プライベートアクセスを指定してから行います。

ポリシ作成も同様に、セキュリティプロファイル(セキュアプライベートアクセス用)を作成します。

ポリシの内容では、Micro-Branchは、Edge Deviceの扱いになるため、Source Scopeの設定に注意します。

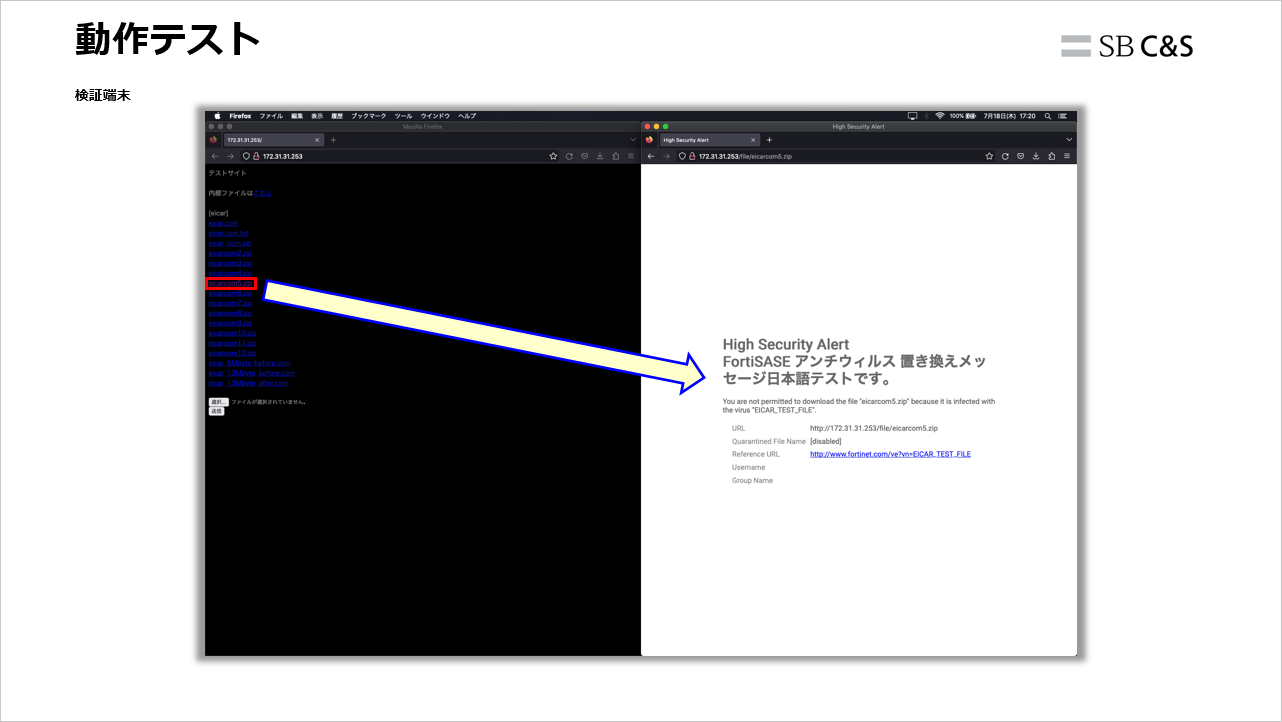

ポリシの作成が完了したら、eicarをダウンロードしてテストを行います。

セキュアプライベートアクセス先のサイトでもスキャニングが出来ることが確認できます。

いかがでしたでしょうか。

小さな拠点に対して、FortiAPを導入することFortiSASEを経由したウェブアクセスが可能となります。

FortiSASEでルールを作成することで、全拠点共通のルールを簡単に実現ができる点も、管理者の負担軽減につなげられるといった利点があります。

以上、ご拝読ありがとうございました。

※本ブログの内容は投稿時点での情報となります。今後アップデートが重なるにつれ

正確性、最新性、完全性は保証できませんのでご了承ください。

他のおすすめ記事はこちら

著者紹介

SB C&S株式会社

技術本部 技術統括部 第3技術部 2課

長谷川 聡