■はじめに

本日はCrowdStrikeについて、Crowd Accelerate ‐ Tokyoに参加した際のレポートとなります!

前回のCrowd Accelerateの内容も投稿させていいただき、本記事は2025年4月に開催された内容のレポートなります。

▼前回の記事はコチラ!

【CrowdStrike】Crowd Accelerate‐Tokyoに行ってきた! Jan-2025Ver

=============================

Crowd Accelerateとは?

CrowdStrikeが4半期ごとにパートナーSE(エンジニア)や営業向けに新製品や新機能などのアップデート情報、販売促進をサポートする内容を含めた

CrowdStrike認定パートナー限定のイベントでございます。

今回は2部制で、1部はエンジニア向けに各モジュール(機能)アップデートの共有、

2部は技術のみではなく営業向けのパートナー戦略・注力ソリューション紹介・最新の脅威動向の共有、懇親会などがございました。

■イベント概要

Crowd Accelerate - Tokyo

日程:2025年4月25日(金曜日)

会場:神田明神ホール

主催:クラウドストライク合同会社様

・アジェンダ

1部:各モジュールアップデート

2部:FY25の振り返りとパートナー戦略

Global Threat Reportと最新のセキュリティ動向

トレーニングサービスの種類と内容

Horizen Team FY26の戦略

テクノロジーアップデート

懇親会

=============================

本記事でイベント内容を一部ご紹介させていただきます。

■第一部:各モジュール(機能)アップデート

トピックとしては4つございました。

・クラウドセキュリティ部分でのアップデート

AWSのセキュリティサービスであるGuardDuty。

よく利用されているサービスではありますが、いくつかの課題があります。

その部分に対して、CrowdStrikeが効果的に補完し共存していくアプローチをとることでクラウド環境のセキュリティをより高めるアップデートが共有されました。

関連:CrowdStrike、クラウドワークロードの保護をシンプルにする Falcon for Amazon Web Servicesを発表

ちょっとしたポイント部分だけかいつまむとこういった感じです。

・遠隔操作を伴う複雑な攻撃(脆弱性をついて侵入偵察→S3の窃取など)

→GD:攻撃情報や対象のコンテナなどにリバースシェルがあったことは分かるが情報漏洩の有無などは分からない

CS:攻撃をプロセスベースで抽出したプロセスツリーから実行コマンドまで追えるため、攻撃の全体像に加えデータの漏洩の有無まで追える

・マルウェアの実行

→GD:検知は出来てもブロックはしない。アラートが始まった時点で攻撃者は遠隔操作などを行う。

CS:マルウェアを実行してもプロセスを遮断して遠隔操作をさせない。

・主要な攻撃者による攻撃

→GD:不審なドメインへの通信の検知は出来るが、攻撃者の手法や情報は出ない

CS:Falconであればプロセスツリーのアイコンから攻撃者の手法や情報まで拾える⇒先回りして被害の拡大防止や対策の実施ができる!

クラウドセキュリティにおいてもしっかりとFalcon CompleteのMDRにも対応しているなど、ユーザーのセキュリティを高めつつ工数を削減する嬉しい内容でした。

ここは結構大事ですね。

現実問題としてクラウド側のセキュリティ(GD)が、オンプレのセキュリティまで横断的に見ることは出来ません。企業を狙った攻撃の場合、その企業の中の限定的なセクションの資産への影響しか監視できていないことになります。

でもCrowdStrikeでオンプレとクラウドの保護を統一していれば両者の可視性を確保できるため、より全体的に保護できる。ということですね。

また、OSメーカーのセキュリティよろしく、攻撃者にとってはインフラに密接につながったセキュリティ(GD)を無効化するのが常套手段です。

クラウドサービスの提供側とは少し違った視点での保護は、それだけである種の保護効果を生み出します。

こういった観点からも、非常に注目度の高いアップデートでした。

・NG SIEMデモキットのご紹介

NG-SIEMって?という方はこちら

関連:【CrowdStrike】次世代SIEM(NG-SIEM)とは?CrowdStrikeで実現する新時代のセキュリティ運用

簡単に言ってしまうと、NG-SIEMの検証またはその準備が短時間で出来てしまう便利なツールが出来ました。とのお話。

①LogCollectorの準備

②データコネクターの設定

③デモキットのセットアップ

④LogScallCollectorのインストールと設定

こういった形のフローでサクサクと機能の確認を進められます。

機能自体の「実際にどう動くか。どう見えるか。」を検証するための準備段階で時間を割かなくてよくなるというのは非常に嬉しいですね。

また、以下についてのお話もあったので興味がある方はぜひ。。。

・デモキット興味ある人は担当のSAに相談してください!

・機能追加のご要望を!⇒「ログソースの追加」「XXXの検知が上がるログを追加してほしい」等々。

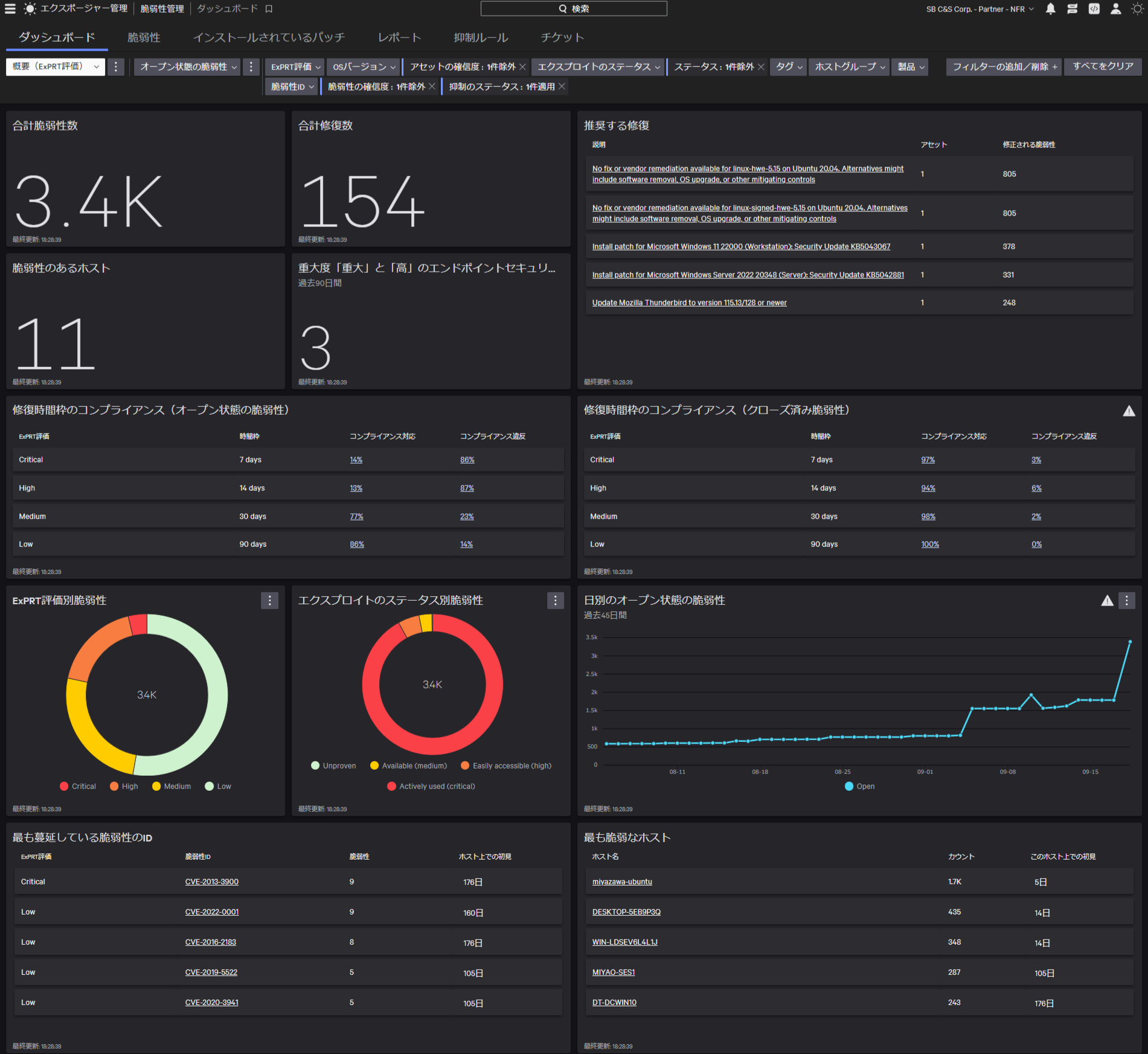

・Falcon Exposure Managementの新機能「ネットワーク脆弱性スキャン」

Falcon Exposure Managementとは?という方はこちらを

関連:【CrowdStrike】Falcon Exposure Management ってどんな機能?資産管理や脆弱性対策に利用できる機能のご紹介!

参考画像:Falcon Exposure Management画面

Windowsアセットをスキャナーとして、環境のネットワークをスキャン。NW内のアセットの脆弱性を検出するといった機能です。

メーカーマニュアルでも機能についてはご紹介されているのでここでは割愛しますが、ポイントとしてはこんな部分じゃないでしょうか。

・特別な機械の準備は不要。Falconエージェントインストール済みの要件に適う端末さえあれば導入可能。

・上記により飛び地となっているNWの資産も可視化可能。

・CVSSのスコアだけでなく、Falcon独自の脅威の普及度や攻撃者の利用度まで加味したExprt評価で見れる。

これはもうエンドポイントセキュリティどころか資産管理までガッツリとカバレッジに入っていますね。

それに、脆弱性の対応優先度の指標が明示されるのはうれしいですね。

「脆弱性を見れる機器を導入した!」

⇒「脆弱性があっても、そもそも環境内に脆弱性なんてたくさんあるからどこから着手していいのかわからない。。。」

というお悩みを解決してくれるアンサーですね。

他にも先々のアップデートについてのお話もございましたが、

公開可否の都合上割愛させていただきます。

が、今後もご期待ください!とだけ。。。

・Falcon Shieldについて

最近追加されたFalcon Shieldについてのセッションもございました。

SSPMを通じてクラウドアプリケーションの設定状況を評価し、セキュリティホールとなる設定不備などをチェック可能です。

既にかなりの数のクラウドアプリケーションに対応しています。

連携も簡単かつ連携の為のマニュアルも用意されているため、プラグアンドプレイのような感覚で使い始めることが可能です。

参考画像:FalconShield表示方法![FireShot Capture 430 - クラウドポスチャダッシュボード - クラウドポスチャ - クラウドセキュリティ - Falcon_ - [falcon.us-2.crowdstrike.com].png](/engineer-voice/blog/uploads/19bf9817919681ba71dcf8e9a2ef7029f79263c6.png)

参考画像:FalconShieldダッシュボード![FireShot Capture 431 - Falcon Shield - [saas-security.falcon.us-2.crowdstrike.com].png](/engineer-voice/blog/assets_c/2025/04/FireShot%20Capture%20431%20-%20Falcon%20Shield%20-%20%5Bsaas-security.falcon.us-2.crowdstrike.com%5D-thumb-1920x957-63777.png)

■第二部

第二部はボリュームが多いため公開可能な範囲から抽出してお伝えします。

・急成長モジュール「Falcon Cloud Security」

CNAPPとしてクラウド環境全体を可視化し、環境内の端末の保護は元よりクラウドアプリケーションのポスチャマネジメントなども可能にしています。

環境内で取得されたテレメトリ情報などを自動的に相関し、統合されたダッシュボード内で確認可能になっており、管理面でのユーザビリティーの高い機能です。

AWSなどクラウドへの業務システムの移行を行う際に、セキュリティ面での安全確保を考えるのであれば是非ご検討ください。

関連:メーカー公式「クラウド セキュリティ ポスチャ管理 (CSPM)」

・Global Security Report 脅威動向

以下のような脅威アクターの類型のお話や。。。

・国家主導型

・サイバー犯罪者-eCrime:金銭などを目的とするなどのケースが多い(ランサムウェア等をよく使用)

・ハクティビスト:主義主張のために攻撃を行う(ddos攻撃などをよく使用)

フィッシングやソーシャルエンジニアリングの被害の増加

ヘルプデスクを装った巧妙なの例や...

====

・CurlySpider

スパム大量に送る

ヘルプデスクを装い連絡

サポートを装いリンクを贈りそれにより端末を遠隔操作

電話で話しながら裏でCurlを使用しリモートからスクリプトなどをダウンロード実行する ここまで4分くらい!

====

AIを利用した攻撃など...

===

・AIの生成したフィッシングメールの方が成功率が高い

・FAMOUS CHOLLIMA:AIで架空のLinkedinのプロファイルを作成し企業に入り込む

===

そういった攻撃に対してのFalcon OverWatchの阻止事例や実績などをご紹介いただきました。

普段セキュリティに接している人間でも「ほぉ~」と勉強になりました。

・プロフェッショナルサービスについて

CrowdStrikeは侵害調査やアセスメント、攻撃の理解を助けるシミュレーションなどの提供。

セキュリティ対策の実効性評価や、実際のインシデント対応まで多岐にわたるプロフェッショナルサービスを提供しています。

例としてインシデント発生時は、インシデントの対応は元より発生源の特定~影響範囲調査~情報漏洩の有無など様々な確認を実施しています。

アイデンティティ保護など、重要かつ複雑な課題も取り扱ってくれるメーカーであり、運用までしっかりとメーカーネイティブなフォローがあるというのは貴重ですね。

個人的には、機械の保護機能に頼りっきりになりがちなランサムウェアの対策について、ランサムウェアアセスメントという形で予防・検知・対応能力など総合的に評価し課題を明確化してくれるのはありがたいですね。

・トレーニングについて

メーカートレーニングについては、

CrowdStrike Universityで公開されているFalcon製品の設定や管理、クラウドセキュリティ、インシデントレスポンス、インテグレーション、ログ基板など様々な準備があります。

日本語化も進んでいる最中とのことなので、定期的にご確認いただくのが良いかと思います。

※要パートナー登録

また、ライブトレーニングなどのコンテンツも充実しています。

日常的な運用に役立つものから実際の攻撃に対応する際のフロー策定に役立つものまで用意されており、日本語で受講することも可能なので

Falcon運用に悩んでいる方やこれから導入しようと思っている方はご利用をお勧めいたします。

関連:クラウドストライクのトレーニングと認定プログラム

また、そういった研鑽を形として証明するという意味で、

認定資格もございますので、こちらもしっかり獲得していきましょう!

関連:CrowdStrike認定プログラム

二部も公開範囲の関係でかなりの内容を割愛いたしましたが、

私としては実に収穫の多い1日となりましたので

この記事を見てくださった方も機会があればぜひご参加することをお勧めいたします。

■最後に

Crowd Accelerateでは、最新のアップデート情報や各モジュールのハンズオン等メーカーエンジニアの方々がわかりやすくご紹介いただきます。海外メーカーあるあるで日々のアップデート情報などは英語のマニュアルで確認することが多いかと思いますが、日本語かつセッション形式でお伝えいただくことでより理解度も深まります。

弊社としては、今後もイベントの速報であったりCrowdStrikeに関する技術情報を随時発信していきますのでぜひご期待ください。

ここまでご覧いただきありがとうございました!

※本ブログの内容は投稿時点での情報となります。今後アップデートが重なるにつれ

正確性、最新性、完全性は保証できませんのでご了承ください。

他のオススメ記事はこちら

著者紹介

SB C&S株式会社

技術本部 技術統括部 第4技術部 1課

宮澤 建人