本記事では、SSPMのOkta連携手順についてご紹介します。

SaaS Security Posture Management (SSPM) とは

認可されたSaaSアプリを継続的に監視することで、設定ミスの検出と修正を可能にします。

ベストプラクティスを使用して設定ミスを検出し、重大度別の分類によってリスクを優先順位付けします。

設定ミスに対して、ワンクリックもしくは表示された手順に沿ってアプリの問題を迅速に修正します。

連携準備

Okta連携に必要な情報である Admin Instance URL の確認とAPIトークンの発行を行います。

APIトークンは、トークンを作成した管理者の権限を継承します。SSPMに対して「読み取りと書き込みのアクセス権限」を許可する場合は、スーパー管理者としてトークンを発行します。

「読み取り専用アクセス権限」を許可する場合は、読み取り専用管理者としてトークンを発行します。

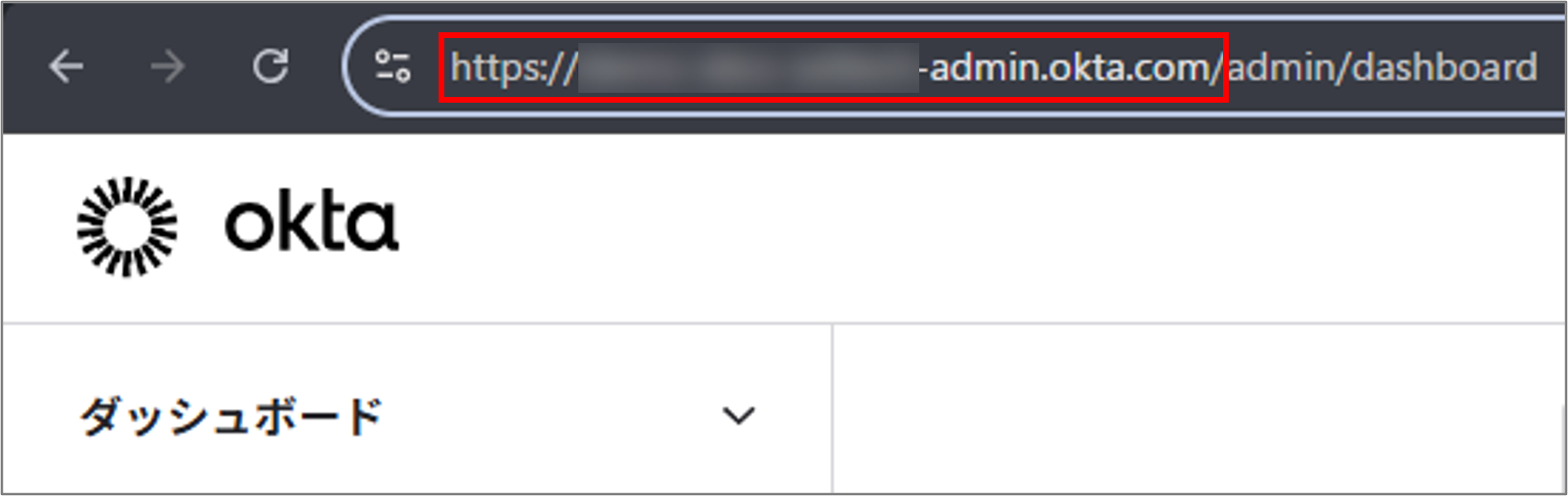

Admiin Instance URLの確認

Okta管理コンソールにログインします。

ブラウザのアドレスバーに表示されるURLからAdmin Instance URLを特定します。

Admin Instance URLは、サブドメインに -admin.okta.com を加えたものです。

https://<サブドメイン>-admin.okta.com

Admin Instance URLをメモしておきます。

APIトークンの発行

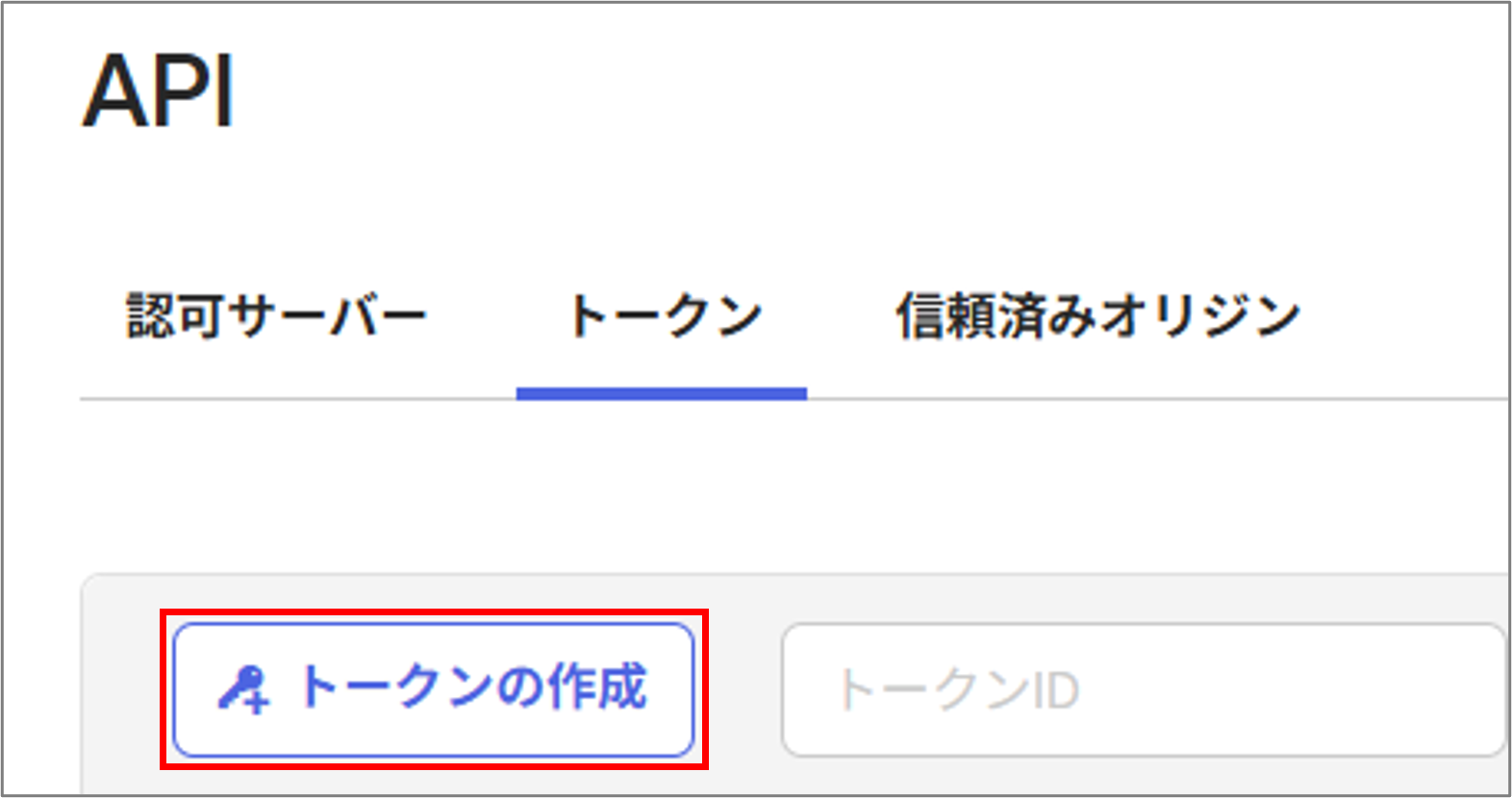

Okta管理コンソールから、セキュリティ > API > トークン > トークンの作成 をクリックします。

トークンの名前を指定し、トークンの作成 をクリックします。

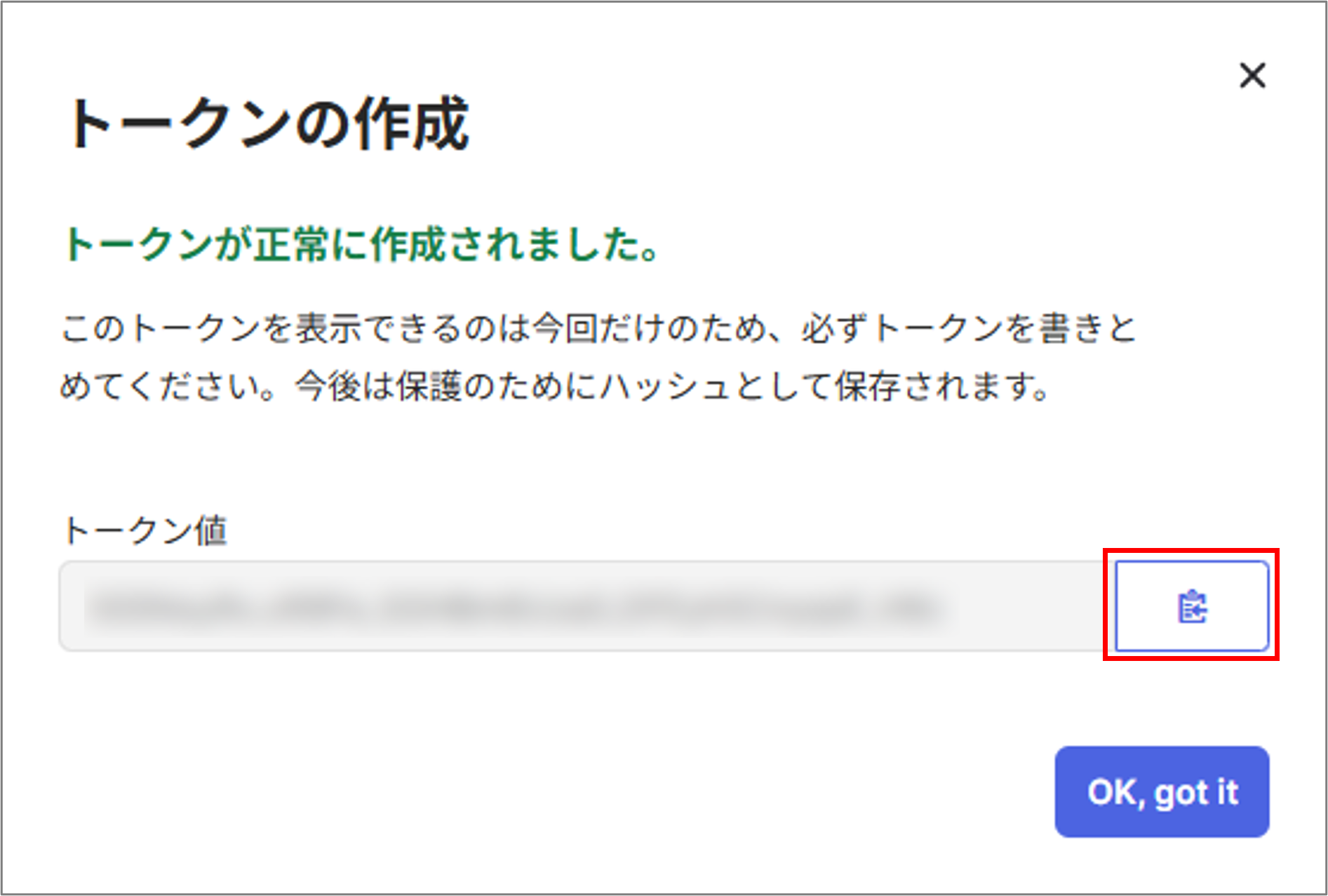

生成されたトークンをコピーしてテキストファイルに貼り付けます。

連携手順

SCMにログインして、Manage > Configuration > SaaS Security から設定を行います。

SaaS Security > Posture Security > Applications > Add Application をクリックします。

アプリケーションタイプでPostureを選択し、Oktaアプリをクリックします。

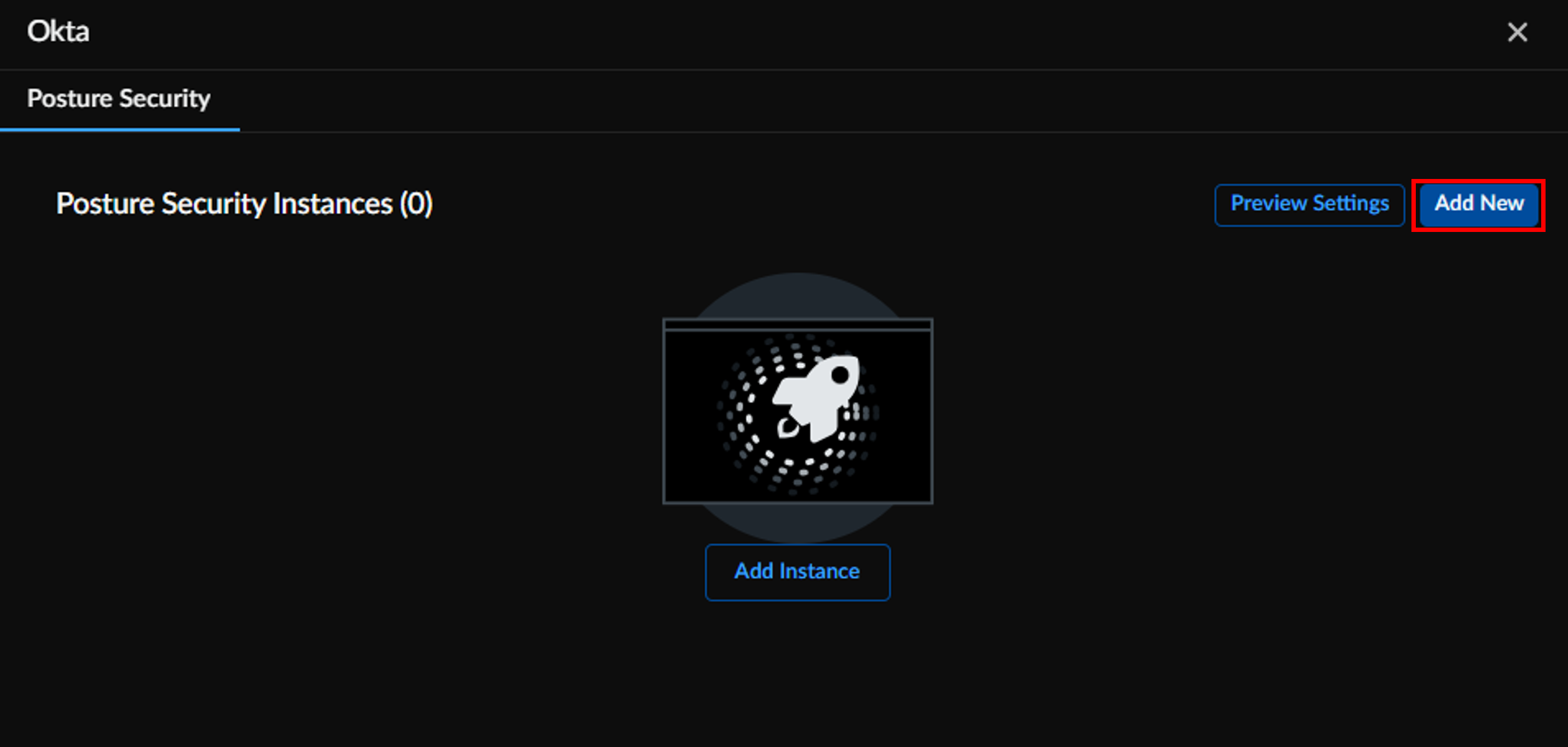

Add New をクリックします。

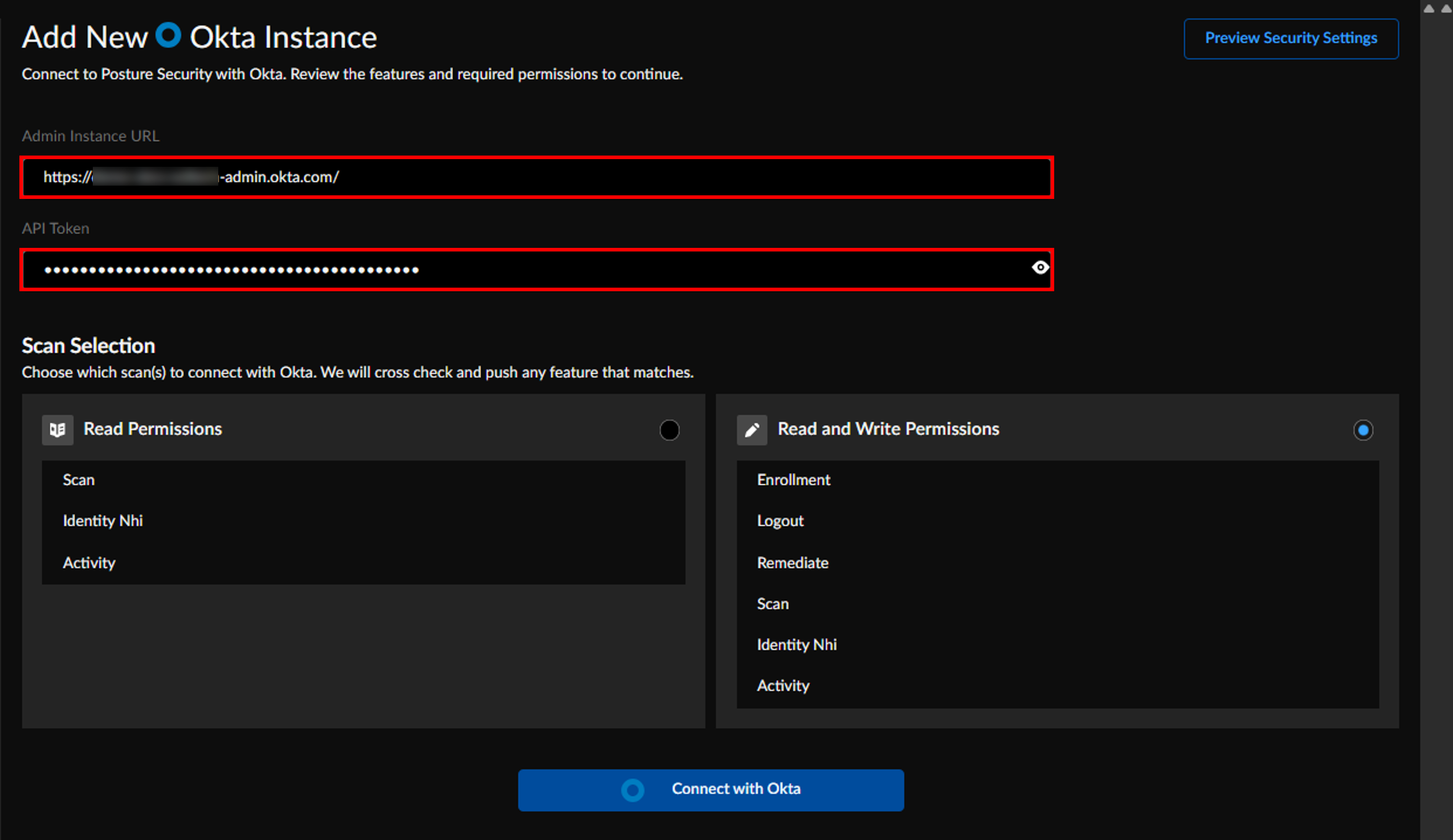

OKtaインスタンスの追加画面で、事前に用意した下記情報を入力します。

- Admin Instance URL

- API Token

Scan Selection でSSPMに許可する権限を選択します (読み取り権限/ 読み取りと書き込み権限)

Connect with Okta をクリックしてOktaインスタンスに接続します。

SSPMに表示されるインスタンス名、アプリケーション所有者を指定して Finish をクリックします。

以上でOktaとの連携は完了です。

動作確認

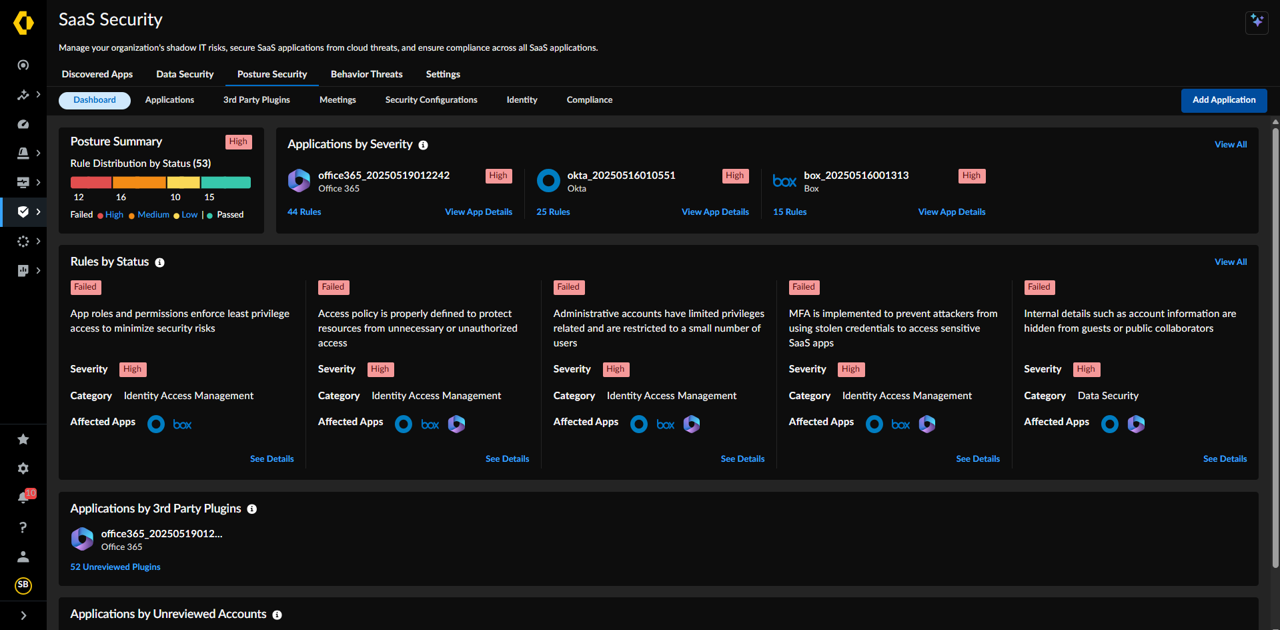

SaaS Security > Posture Security > Dashboard では、連携済みアプリケーションで検出された設定ミス

が重大度別で表示されます。See Details をクリックすると関連するルールを確認することができます。

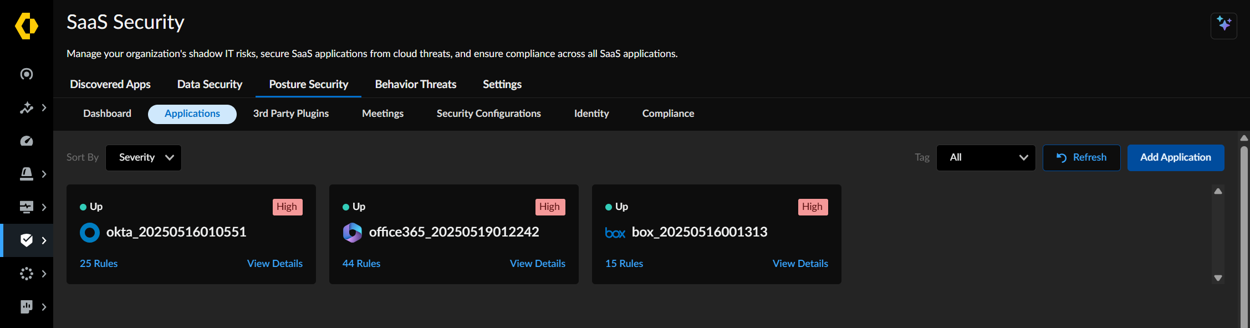

SaaS Security > Posture Security > Applications では、連携済みのアプリケーションが表示されます。

ルール数をクリックすると Security Configurations の画面に遷移し、ルールの一覧を確認できます。

View Details をクリックすると、アプリケーションごとに監視可能な設定項目と設定状況を確認できます。

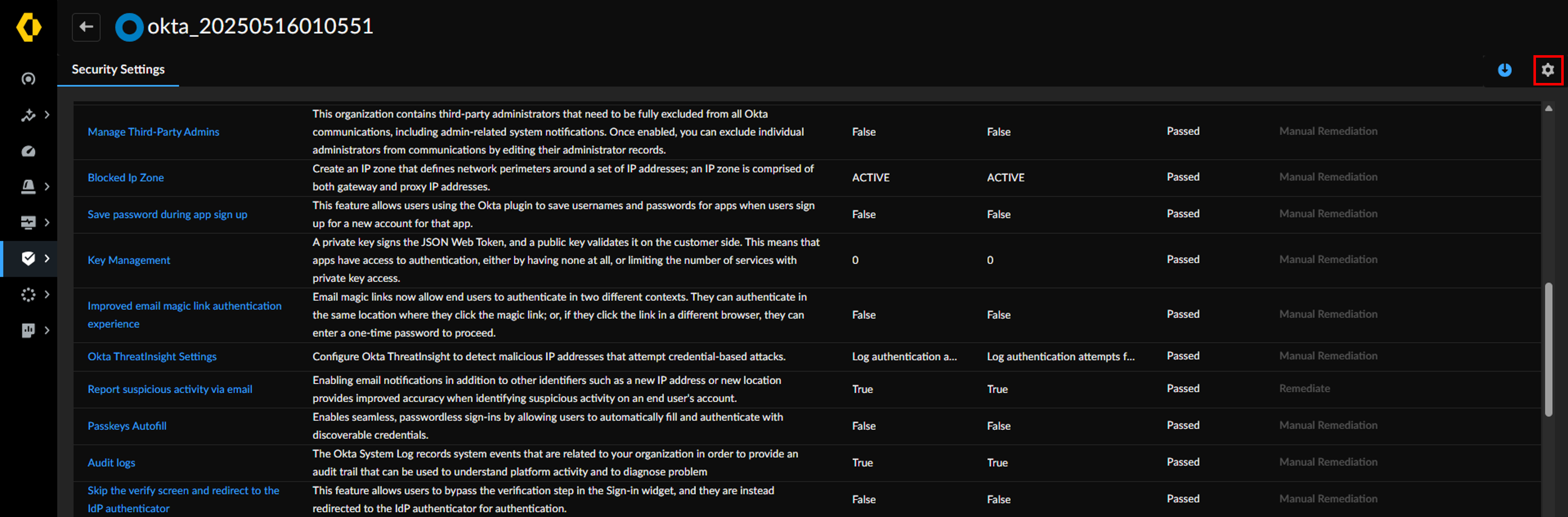

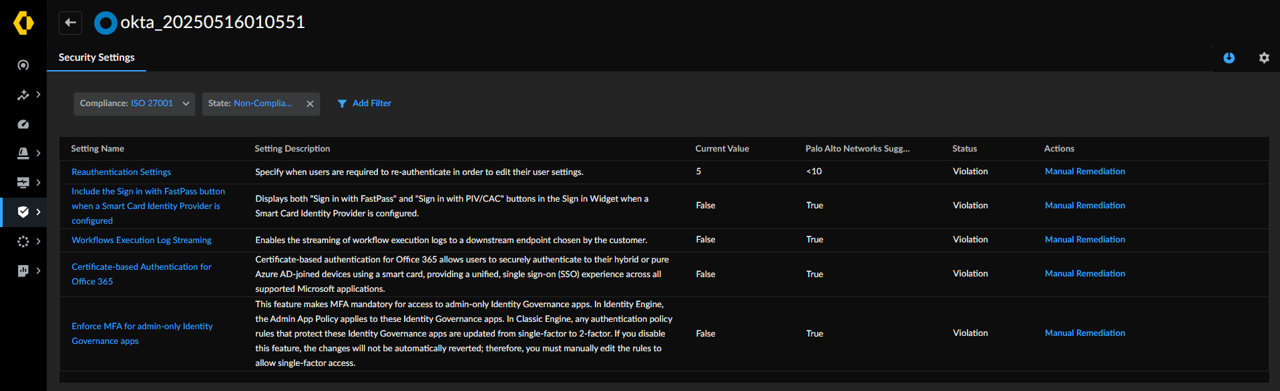

Security Settings では、選択したアプリケーション設定が一覧で表示されます。

右上の歯車アイコンをクリックします。

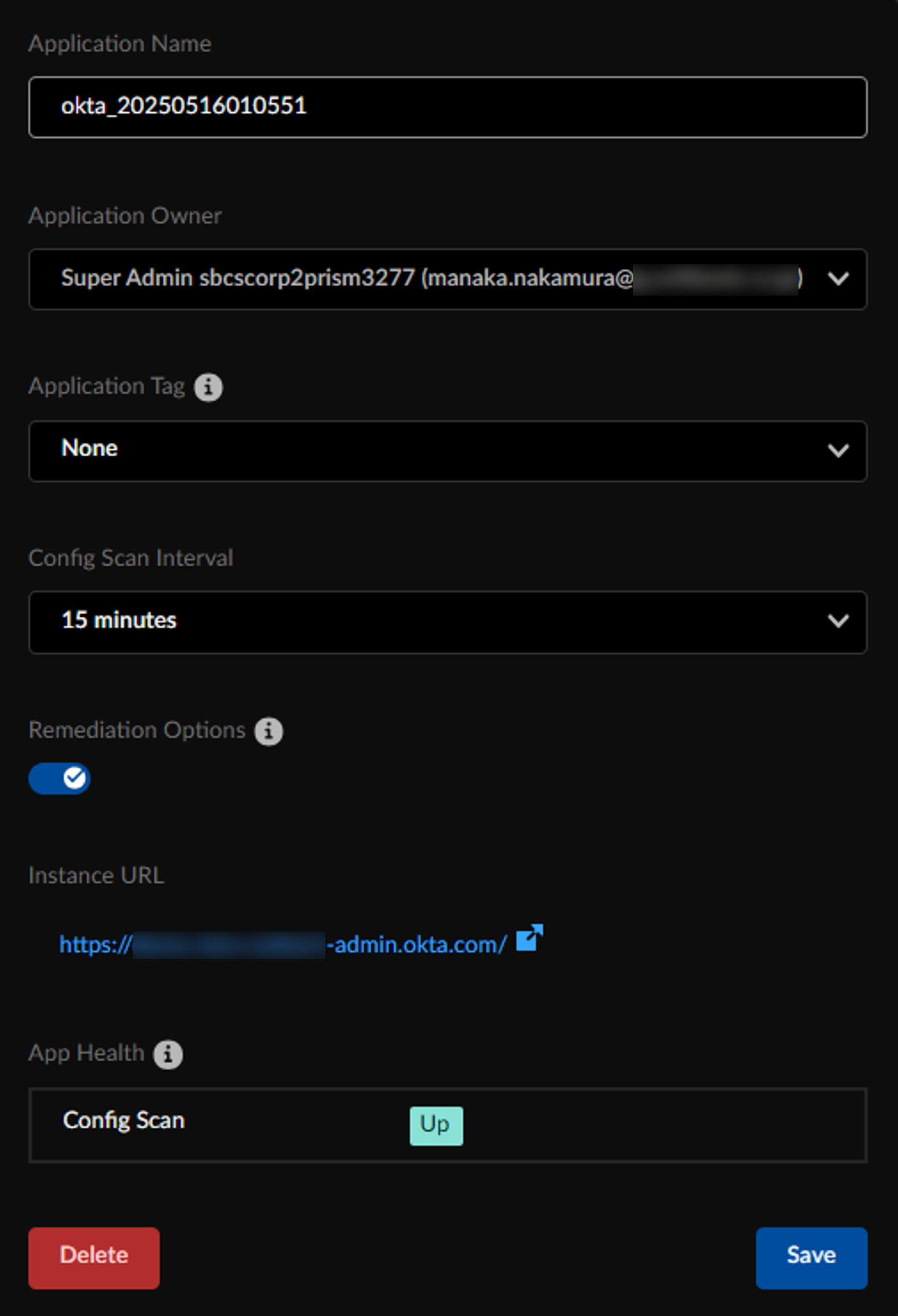

アプリケーションインスタンスの設定画面が開きます。

インスタンス名やアプリケーション所有者の変更、設定スキャンの間隔を指定することができます。

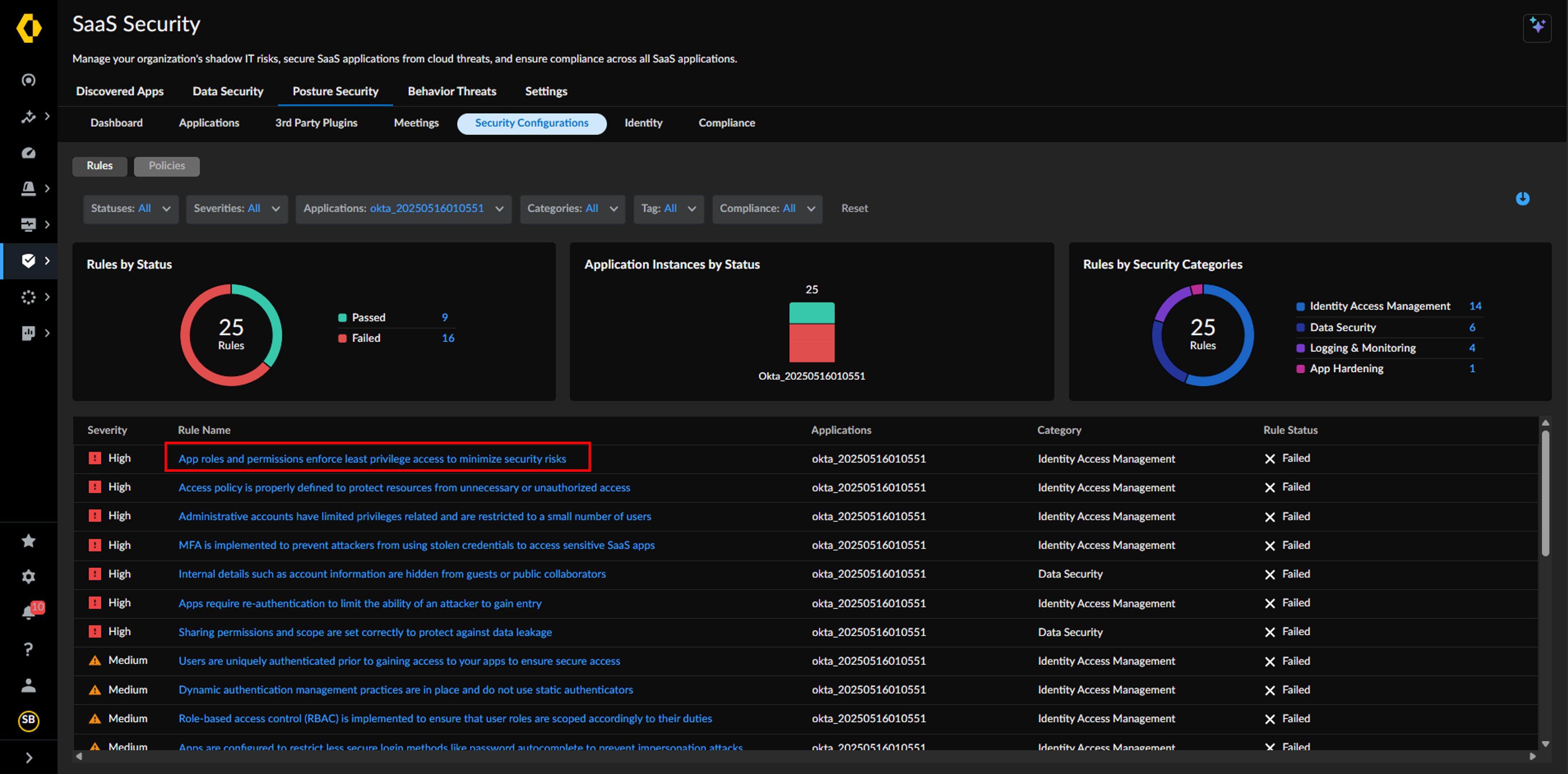

SaaS Security > Posture Security > Security Configurations では、ルールの一覧が表示されます。

アプリケーション、ステータス、コンプライアンスなどのフィルタを適用可能です。

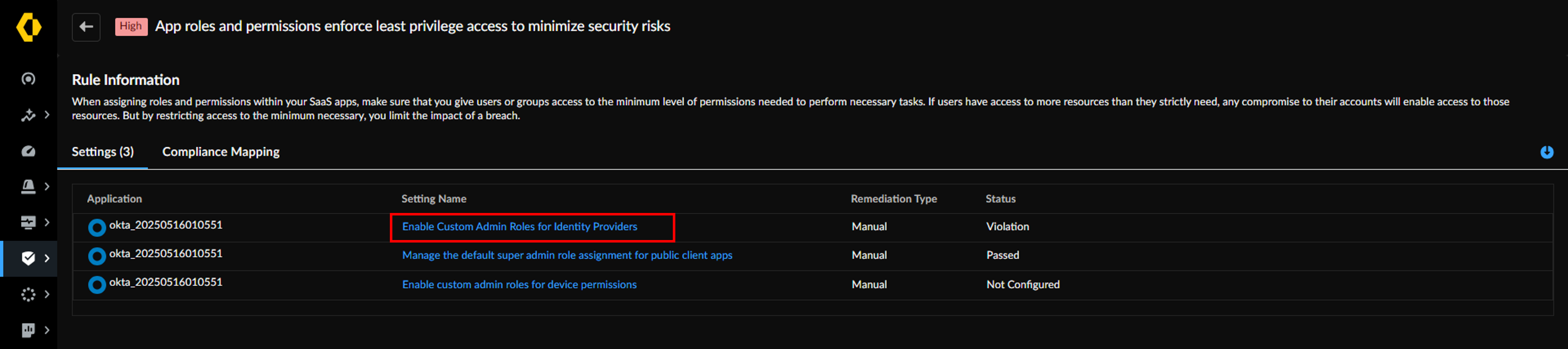

ルール名をクリックすると、該当するアプリケーション設定の一覧が表示されます。

ルールに含まれる設定の一覧です。設定名をクリックすると、詳細が表示されます。

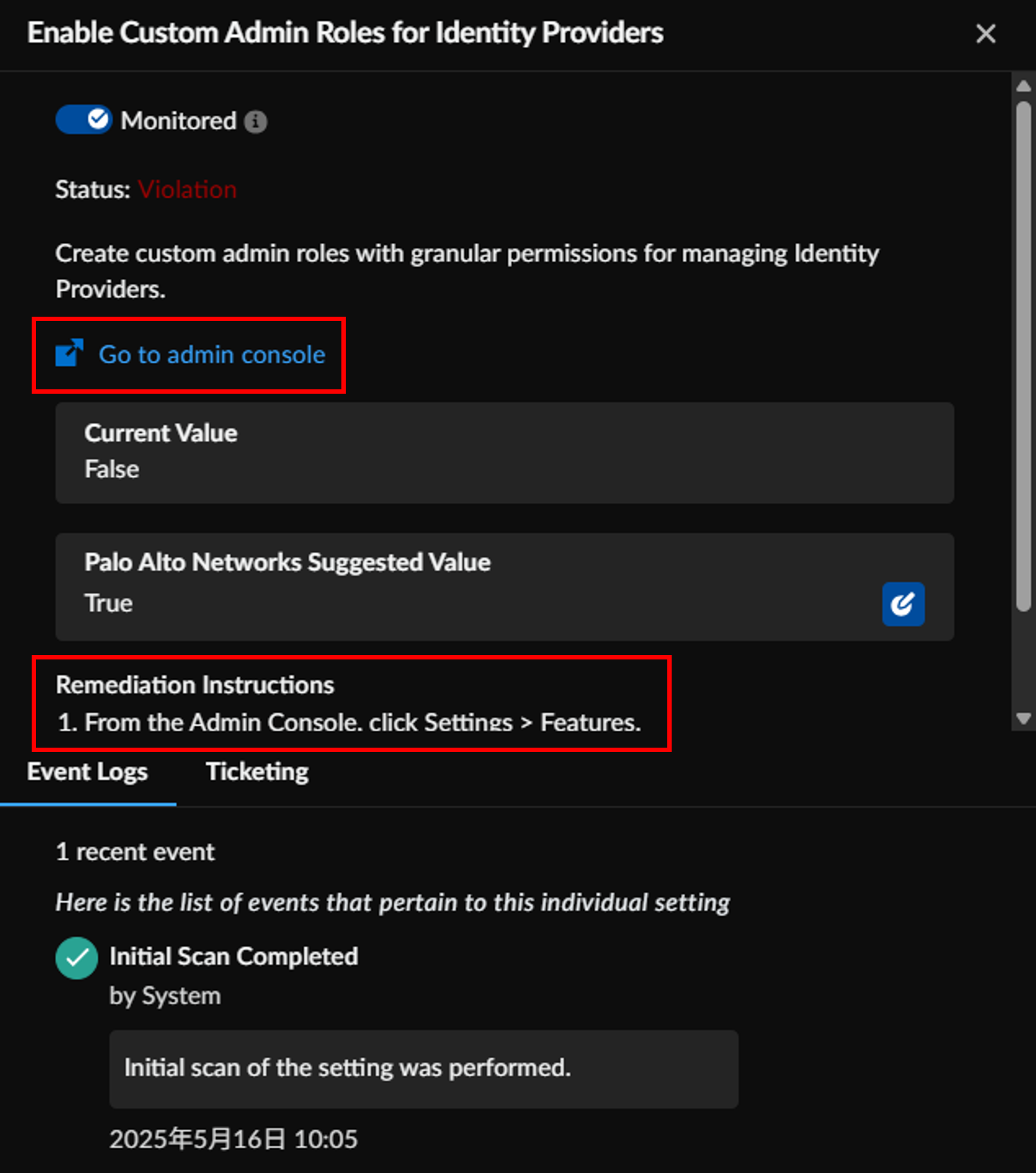

設定の詳細画面です。監視の有効/無効の選択や、設定値の編集が可能です。

Remediation Instructions では、設定の修復手順が表示されます。

Oktaにログインし、管理コンソールから修復手順に沿って該当の設定を確認します。

修復が必要な場合、設定を変更して保存します。

![]()

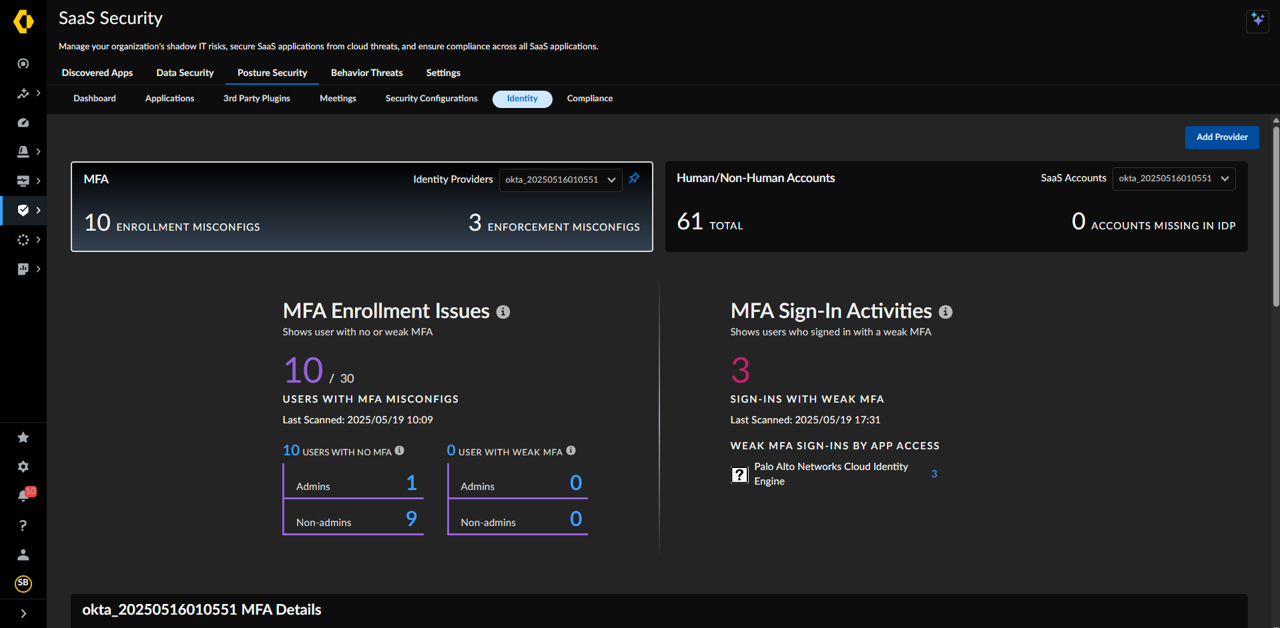

SaaS Security > Posture Security > Identity では、MFAやサインインについての問題を特定することができます。

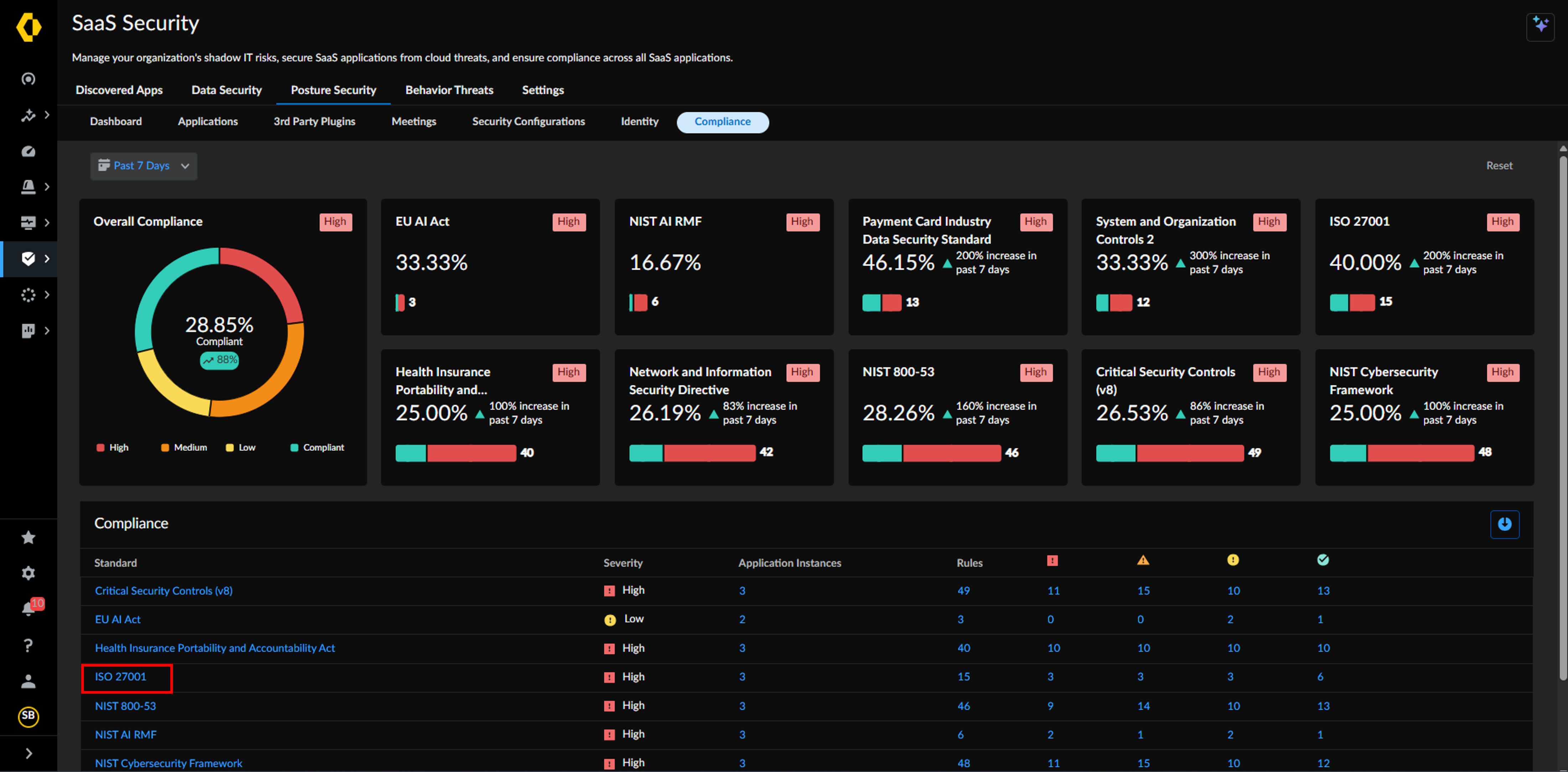

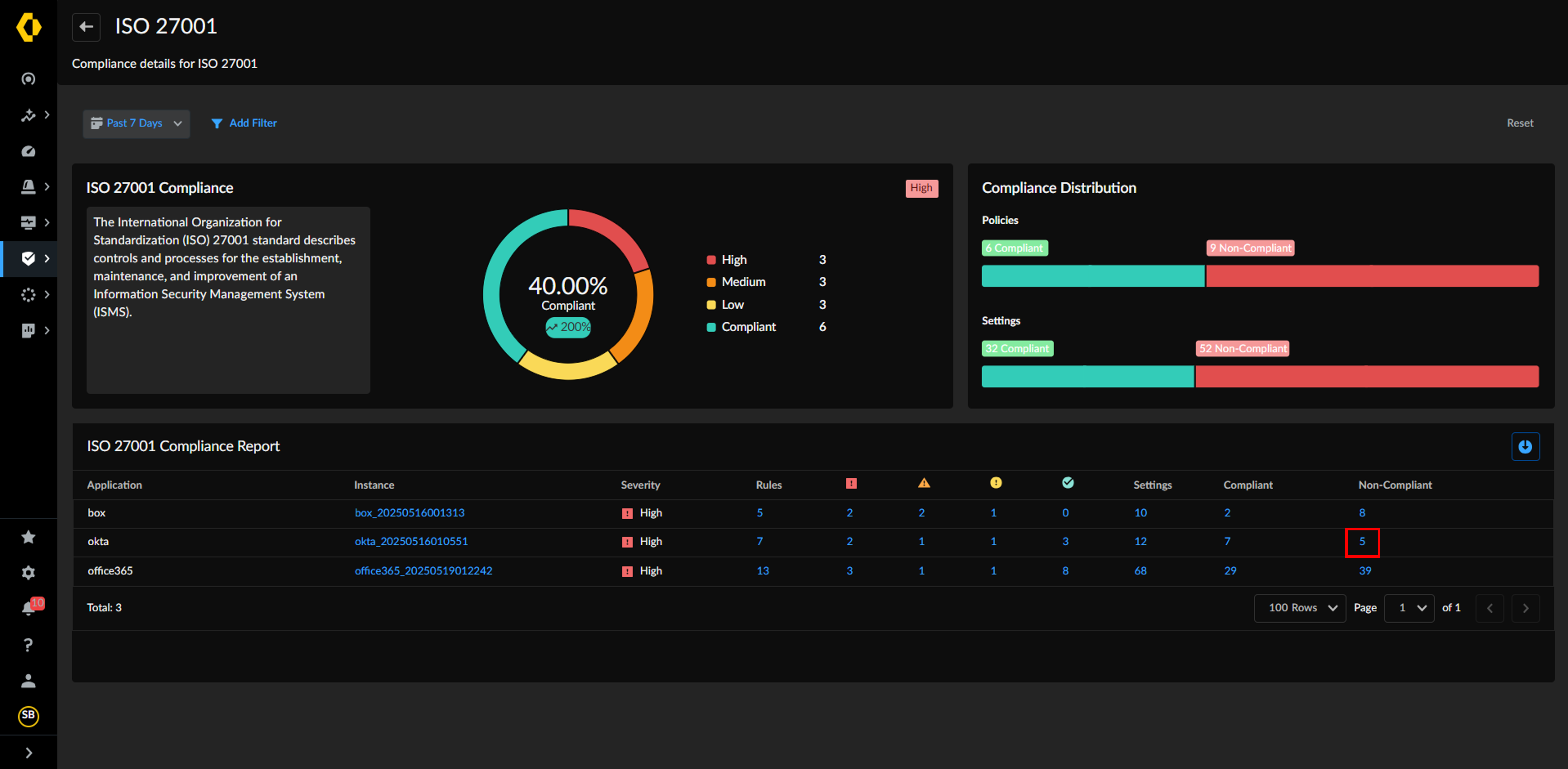

SaaS Security > Posture Security > Compliance では、セキュリティフレームワークや国際規格などに沿ってコンプライアンス要件に準拠していることを確認できます。例として、ISO 27001をクリックします。

重大度やアプリケーションごとに、コンプライアンス準拠の状況を見ることができます。

Non-Compliant の下の数字をクリックし、Oktaで非準拠となっている設定を確認します。

Security Settings の画面に遷移します。設定を選択して修復手順を適用します。

まとめ

今回は、SSPMのOkta連携手順と設定ミスの修復方法についてご紹介しました。

Oktaではアプリケーションの設定ミスに加え、MFAやサインインなど、アイデンティティ関連の問題の特定も可能になります。

企業で利用しているSaaSアプリケーションの設定を監視することで設定ミスを修復し、データ漏洩の防止やコンプライアンスへの準拠を実現することができます。

__________________________________________________________________________________

※本ブログの内容は投稿時点での情報となります。

今後アップデートが重なるにつれ正確性、最新性、完全性は保証できませんのでご了承ください。

「Palo Alto Networksコンシェルジュ」

製品パンフレットのDLからお見積り依頼まで受け付けております

他のおすすめ記事はこちら

著者紹介

SB C&S株式会社

技術統括部 第4技術部 2課

PCNSE, PSE Strata/SASE/Cortex Professional

中村 愛佳 -Manaka Nakamura-