- 暗号化方式と暗号化アルゴリズムについて

- WPAとWPA2について

- 新規格「WPA3」

と、いうわけで今回は無線LANのセキュリティプロトコルについて説明する。

![]() え?どういうわけですか?誰も自分たちのこと知らないと思うんですけど、大丈夫ですか?

え?どういうわけですか?誰も自分たちのこと知らないと思うんですけど、大丈夫ですか?

![]() 細かいことは気にするな!とにかく今回はセキュリティについてだ。「盗聴」や「改ざん」を防ぐ「暗号化」についての規格を見ていくぞ。

細かいことは気にするな!とにかく今回はセキュリティについてだ。「盗聴」や「改ざん」を防ぐ「暗号化」についての規格を見ていくぞ。

暗号化方式と暗号化アルゴリズムについて

![]() お願いします!暗号の話は専門用語が多すぎて全然分かっていません!

お願いします!暗号の話は専門用語が多すぎて全然分かっていません!

![]() そういうことを堂々と言うんじゃない。順を追って説明していくから心配するな。まずは「暗号化方式」と「暗号化アルゴリズム」の関係からだ。

そういうことを堂々と言うんじゃない。順を追って説明していくから心配するな。まずは「暗号化方式」と「暗号化アルゴリズム」の関係からだ。

![]() 先生!

先生!

![]() なんだね

なんだね

![]() まずその日本語が分かりません!

まずその日本語が分かりません!

![]() ばかもん!...と言いたいところだが似たような単語が並んでいて確かに分かりにくい。以下のように理解しておけば概ねOKだ。

ばかもん!...と言いたいところだが似たような単語が並んでいて確かに分かりにくい。以下のように理解しておけば概ねOKだ。

| 「暗号化アルゴリズム」 |

| 文字列を暗号化する方法と、元に戻す平文化の方法。無線LANに限った話ではなく多分に数学的な話で、IPネットワークの利用者としては強度さえ気にしておけばよく詳細な内容を理解しておく必要はない。 |

| 「暗号化方式」 |

| 数学的操作である「暗号化アルゴリズム」を用いて、どのように無線LANの通信を暗号化するか、完全性の検証はどうするか、認証はどうするか、などを規定したもの。これをセキュリティプロトコルと呼ぶ場合もある。 |

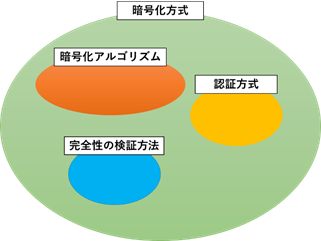

![]() 暗号化方式は利用する暗号化アルゴリズムに何を利用するかを定め、加えて完全性の検証や認証の方法まで規定しているわけだ。関係性を図にすると以下のようになる。

暗号化方式は利用する暗号化アルゴリズムに何を利用するかを定め、加えて完全性の検証や認証の方法まで規定しているわけだ。関係性を図にすると以下のようになる。

図1 暗号化方式とその要素の関係

![]() 暗号化方式にはWEP、TKIP、CCMP などがあり、これは内容を知っておく必要がある。一方暗号化アルゴリズムには強度が強い順にAES、3DES、RC4などがあるが、いまのところ名前と強度だけ知っておけばいいぞ。

暗号化方式にはWEP、TKIP、CCMP などがあり、これは内容を知っておく必要がある。一方暗号化アルゴリズムには強度が強い順にAES、3DES、RC4などがあるが、いまのところ名前と強度だけ知っておけばいいぞ。

![]() やった!そうたくさんは一気に覚えられないですからね。その方針大賛成です。

やった!そうたくさんは一気に覚えられないですからね。その方針大賛成です。

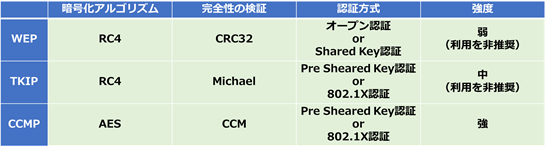

![]() もちろん詳しく知っているに越したことはないんだが...。興味が出たら調べてみてくれ。さて、それぞれの暗号化方式が採用している要素について一覧にしたのが下の表だ。

もちろん詳しく知っているに越したことはないんだが...。興味が出たら調べてみてくれ。さて、それぞれの暗号化方式が採用している要素について一覧にしたのが下の表だ。

表 1 各種暗号化方式

![]() 「完全性の検証」というのは「誤り検出」や「改ざん検知」のためのプロトコルだが、これまた詳細は理解しなくても大丈夫だ。「認証方式」について簡単に説明すると、オープン認証というのは「誰が来ても接続を許可する」という認証で、実質的には「認証なし」になる。Sheared Key/Pre Sheared Key 認証というのは共通パスワードを利用する方式で、個人利用ではこれがほとんどだろう。

「完全性の検証」というのは「誤り検出」や「改ざん検知」のためのプロトコルだが、これまた詳細は理解しなくても大丈夫だ。「認証方式」について簡単に説明すると、オープン認証というのは「誰が来ても接続を許可する」という認証で、実質的には「認証なし」になる。Sheared Key/Pre Sheared Key 認証というのは共通パスワードを利用する方式で、個人利用ではこれがほとんどだろう。

一方、802.1X認証というのは企業などで使われる、別途認証サーバを用意してユーザーごとに認証を行う方式だ。802.1X認証の中にもユーザー名/パスワードのみだったり、証明書を利用したりと色々な方式があるのだが...それについてはまたの機会としよう。ここではまず暗号化方式と暗号化アルゴリズムの関係だけ理解してくれ。

WPAとWPA2について

![]() うーん...まとめてくれたのに申し訳ないんですけど、ほとんど聞いたことのない単語ばかりです。あ、「WEP」と「AES」は聞いたことがあるような?Windowsの無線LAN設定で出てくる「WPA2」とか、そういうのはなんで出てこないんですか?

うーん...まとめてくれたのに申し訳ないんですけど、ほとんど聞いたことのない単語ばかりです。あ、「WEP」と「AES」は聞いたことがあるような?Windowsの無線LAN設定で出てくる「WPA2」とか、そういうのはなんで出てこないんですか?

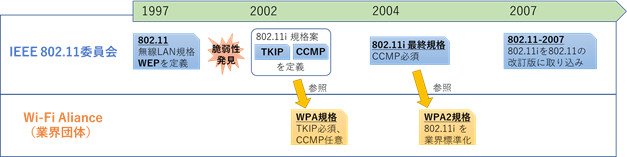

![]() 確かに聞きなれない単語ばかりだと思う。暗号化方式と、標準規格はまた別なんだ。上の表にあるWEP、TKIP、CCMP などは、IEEE(Institute of Electrical and Electronics Engineers、世界規模の電気・電子工学の学会)という団体によって規定されている暗号化方式になる。一方、メーカー約500社が参画している「Wi-Fi アライアンス」という業界団体があり、相互接続性試験方法の策定や製品の認定を行っている。「WPA2」などは「Wi-Fi アライアンス」の標準規格だが、中身はIEEEの規格を参照している。両者の関係をまとめると、以下の図のようになる。

確かに聞きなれない単語ばかりだと思う。暗号化方式と、標準規格はまた別なんだ。上の表にあるWEP、TKIP、CCMP などは、IEEE(Institute of Electrical and Electronics Engineers、世界規模の電気・電子工学の学会)という団体によって規定されている暗号化方式になる。一方、メーカー約500社が参画している「Wi-Fi アライアンス」という業界団体があり、相互接続性試験方法の策定や製品の認定を行っている。「WPA2」などは「Wi-Fi アライアンス」の標準規格だが、中身はIEEEの規格を参照している。両者の関係をまとめると、以下の図のようになる。

表 2 802.11規格とWi-Fi Alliances認定規格の関係

![]()

あれ?「WPA」に対応するIEEEの正式な規格はないんですか?

![]()

ここは歴史的経緯があってな、それまで使われていた「WEP」に致命的な脆弱性が見つかり、急遽新しい暗号化方式を規定しなければならなかったんだ。IEEEは802.11iを規定しようとしていたが、国際標準になるには時間がかかる。メーカーとしては一刻も早く、という要望があるので802.11iの案の段階のものを引用して「WPA」として規定した、というわけだ。

![]()

急場しのぎの規格、ということですね。

![]()

その通り。なので乱暴に言えば、今回においては「忘れてもよい」規格だ。

![]()

やった!「WEP」も忘れてもOKですか?脆弱性が見つかったんだし。

![]()

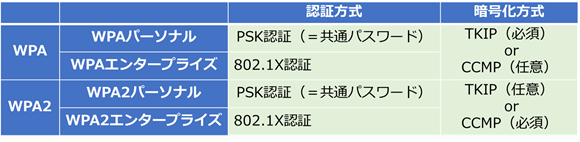

そこは難しいところなんだ...。「WEP」は最初に出てきた規格で、利用されてきた期間も長い。なので未だに「WEPしか対応していません」というクライアント機器が、2019年の現在でもまだ存在している。バーコードを読み込むハンディターミナルなどでよく見かけるな。もちろんWEPなのでセキュリティは弱く、専用の独立VLANに接続させセキュリティレベルの低いセグメントとして扱うなど、特別な考慮が必要になる。ともかく、まだ「WEP」については忘れるわけにもいかないというのが現実だ。さて「Wi-Fiアライアンス」の規格についてまとめておこう。採用する認証方式によって呼び名が変わるぞ。

表 3 Wi-Fi Alliances認定規格

表 3 Wi-Fi Alliances認定規格

![]()

この「必須」とか「任意」ってどういう意味ですか?

![]()

例えば「WPA2対応」の機器は、必ずCCMPをサポートしている。TKIPはサポートしているかしていないか分からない。逆に言えばCCMPをサポートしていない機器は「WPA2対応」とは名乗れない、ということだな。

![]()

なるほど。「WPA2」対応の機器は、CCMPのみ対応の機器もあれば、TKIP、CCMPの両方に対応した機器もある、ということですね。暗号化についてはだいぶ分かってきました!これからは無線LANの暗号化規格に詳しいネコとしてやっていけそうです!

![]()

それはめでたい。だが机上の知識だけではだめだからな。実際に機器を触ってみて、各パラメータがどう設定できるか見てみるといいぞ。

![]()

さっそく今持ってる機器で対応状況を見てみます! フンフン♪ フーン... フン? せんせー。

![]()

どうした。

![]()

なんか説明と違う気がするんですけど。「セキュリティの種類」で「WEP」とか、「WPA2-パーソナル」とか選べたので「WPA2-パーソナル」にしてみました。そしたら「暗号化の種類」で「AES」と「TKIP」が選べるようなんですけど、なんでここで暗号化アルゴリズムの「AES」が出てくるんですか?

![]()

うーん...。このあたりの用語の使い方がメーカーによってまちまちでな、しかも本来の定義からは微妙に外れている場合もある。Windows などでも過去には「AES」と「TKIP」のどちらかを選ぶようになっていたが、本来なら「CCMP」か「TKIP」の選択となるべきだな。しかし「AES」を選んだ時点で「暗号化方式=CCMP、完全性の検証=CCM」が確定するわけで、より知名度の高い「AES」を選択させているようだ。ここは大目に見てやってほしい。

![]()

分かりました!用語の混乱を大目に見てやるってのは、ちょっと偉くなったようで気分いいですね!で、暗号化方式の選択の話に戻りますけど一番強固な「WPA2」を常に選択しておけば間違いないですよね?認証方式の違いで「WPA2-パーソナル」とか「WPA2-エンタープライズ」とか名前が変わるだけで。

![]()

いやいや、実は「WPA3」という規格が去年(2018年6月)に規定され、今後はその利用が増えていく見込みだぞ。

新規格「WPA3」

![]() もう!じゃあ最初からそれを教えてくださいよ!

もう!じゃあ最初からそれを教えてくださいよ!

![]()

すまんすまん。しかし過去の経緯を知っておいた方が、新しい規格への理解も早いというものでな。これまで説明してきた「WPA2」は10年以上利用されてきていたのだが、2017年に致命的ではないものの脆弱性が発見された。そこでセキュリティをさらに強化した「WPA3」が規定された、というわけだ。

![]()

じゃ、何も考えずにこれからは「WPA3」を選べばOK、と。

![]()

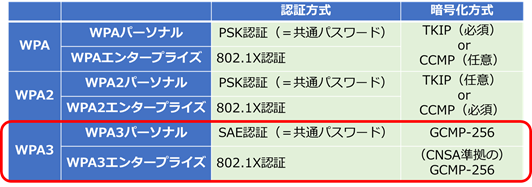

早まるんじゃない。「WPA3」は規定されたばかりの新しい規格なので、クライアント側でサポートしている機器がほとんどない状況だ。アクセスポイント側でちらほらサポートした機器が出始めた、というところだな。先ほどの表にWPA3を追加すると以下のようになる。

表 4 Wi-Fi Alliances認定規格(WPA3を追加)

表 4 Wi-Fi Alliances認定規格(WPA3を追加)

![]() 共通パスワードを利用する認証方式は「SAE(Simultaneous Authentication of. Equals、同等性同時認証)」という方式になっている。WPA2でのPSKよりも強固な方式で、たとえユーザーの考えたパスワードが推奨強度に達していない場合でも、第三者によるパスワードの推測による解読を極めて困難にしている。とはいえ利用者側からすれば、利用方法はPSKと同じ「共通パスワード」による認証なので心配不要だぞ。

共通パスワードを利用する認証方式は「SAE(Simultaneous Authentication of. Equals、同等性同時認証)」という方式になっている。WPA2でのPSKよりも強固な方式で、たとえユーザーの考えたパスワードが推奨強度に達していない場合でも、第三者によるパスワードの推測による解読を極めて困難にしている。とはいえ利用者側からすれば、利用方法はPSKと同じ「共通パスワード」による認証なので心配不要だぞ。

![]()

「CNSA準拠」という謎ワードは何ですか?

![]()

「CNSA」というのはNSA、米国国家安全保障局が定めた暗号スイート(オプションなしで全体としてサポートされなければならない暗号化設定と機能のセット)だ。暗号化アルゴリズムはAES-256、完全性チェックはSHA-384、などと様々な規定があり、GCMPであってもそれを下回る設定は不可とされるが、今はそこまで理解しなくてもよいぞ。

![]()

折れそうだった心が立ち直ってきました。結局、利用者側としては「WPA2」と同じような考えでOKですね。単純にセキュリティが強化されたバージョンが出たから、サポートされ次第適用しましょう、ということで。

![]()

基本的にはその考えで大丈夫だ。いずれは「WPA3」がWi-Fi アライアンスの「Wi-Fi CERTIFIED」認定の必須規格になってくるだろう。さてWi-Fi アライアンスは利便性の向上を目的とした、いくつかの新機能についても発表しているので、ここで紹介しておこう。

「Wi-Fi CERTIFIED Easy Connect」

QRコードを使って接続設定を簡略化する仕組み。IoTデバイスなどのようにユーザーインターフェイスがない製品でも、QRコードとスマホを使って簡単に安全な無線LAN接続を確立できる。また故障などでアクセスポイントを交換する場合でも、新しいアクセスポイントにすべてのデバイスを再登録する手間が不要になっている。

「Wi-Fi CERTIFIED Enhanced Open」

オープン認証による接続時にも、無線LAN部分で暗号化が施される仕組み。これまでオープン認証、つまり認証なしで接続した場合に無線の部分での暗号化がないため傍受(盗聴)されてしまうという問題があったが、本機能によりそれが回避される。

![]()

さて、長くなったので今回はここまで。続きは次回としよう。

![]()

ありがとうございました~!

他のおすすめ記事はこちら

著者紹介

SB C&S株式会社

技術本部 技術統括部 第3技術部

松浦 章吾