本ブログは、日々お客様よりいただくネットワーク・セキュリティプロダクトに関するお問い合わせを、

エンジニア2年生が先輩の指導を受けながら検証などを行い、回答した内容を一問一答方式でまとめたブログです。

<お問い合わせ NO.10 Fabric Connectors>

今回は以下のようなお問い合わせから検証を行いました。

- FortiGateのFabric Connectorsですが具体的にどのように利用するのでしょうか

Fabric ConnectorsはFortiOS6.0から追加された機能です。

様々なマルチベンダー製品やクラウド、ツール、アプリケーションをFortiGateと連携し一貫したセキュリティの管理を実現する機能です。

今回はFabric Connectorsの連携方法の一つ、脅威フィードの設定方法と使い方を紹介していきます。

使用するFortiOSは6.2です。

<Fabric connectors>

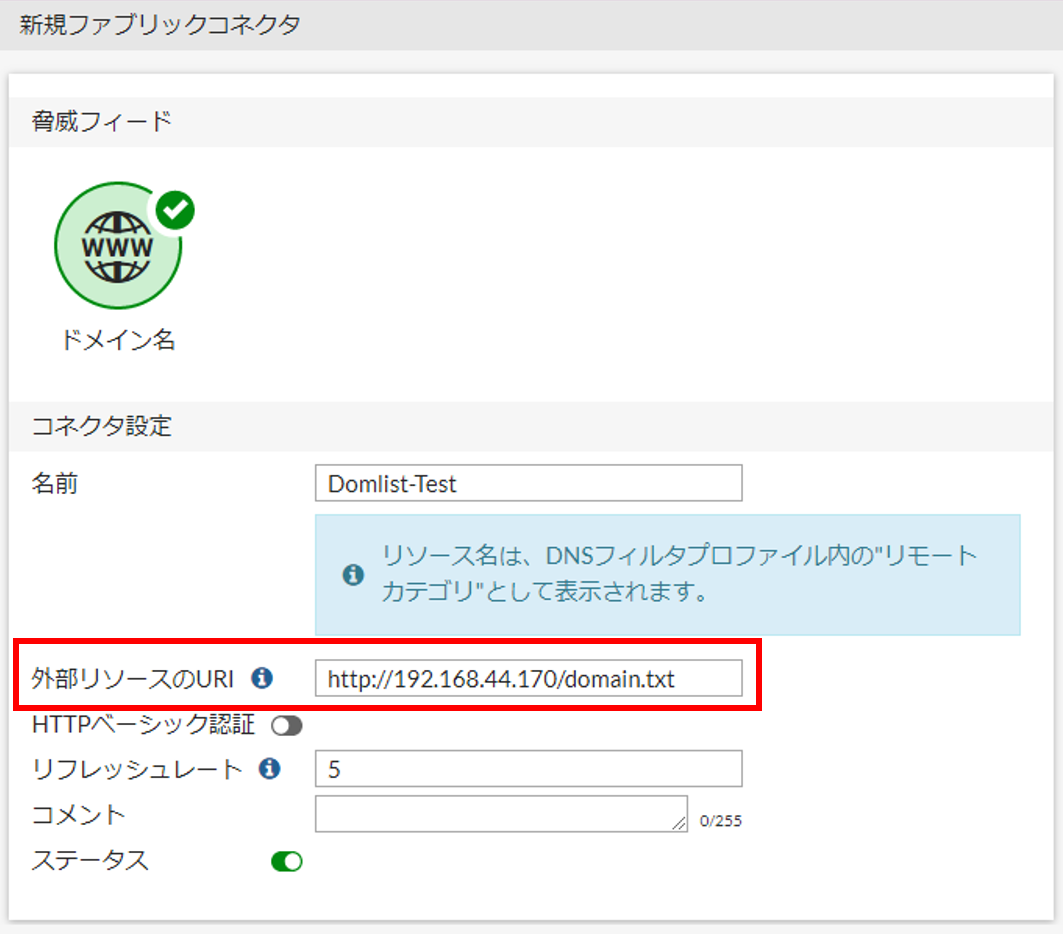

ファブリックコネクタ > セキュリティファブリックから新規作成をクリックします。

パブリッククラウド、プラベートクラウド、SSO、脅威フィードの4種類の項目から複数の接続先が選択できます。

ここでは脅威フィードから"ドメイン名"を選択します。

この機能は外部リソースからドメイン名リストを参照し、DNSフィルタのセキュリティプロファイルでリモートカテゴリとして設定が可能です。

今回は外部サーバーにドメイン名リストを入力したテキストファイルを用意し対象のURIを指定します。

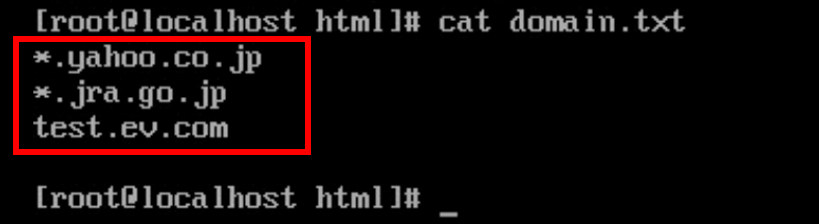

今回参照したテキストファイルの中身は以下の通りです。

CentOS上にテキストファイルを作成して参照しています。

またワイルドカードを使用したドメインの表現も適用可能です。

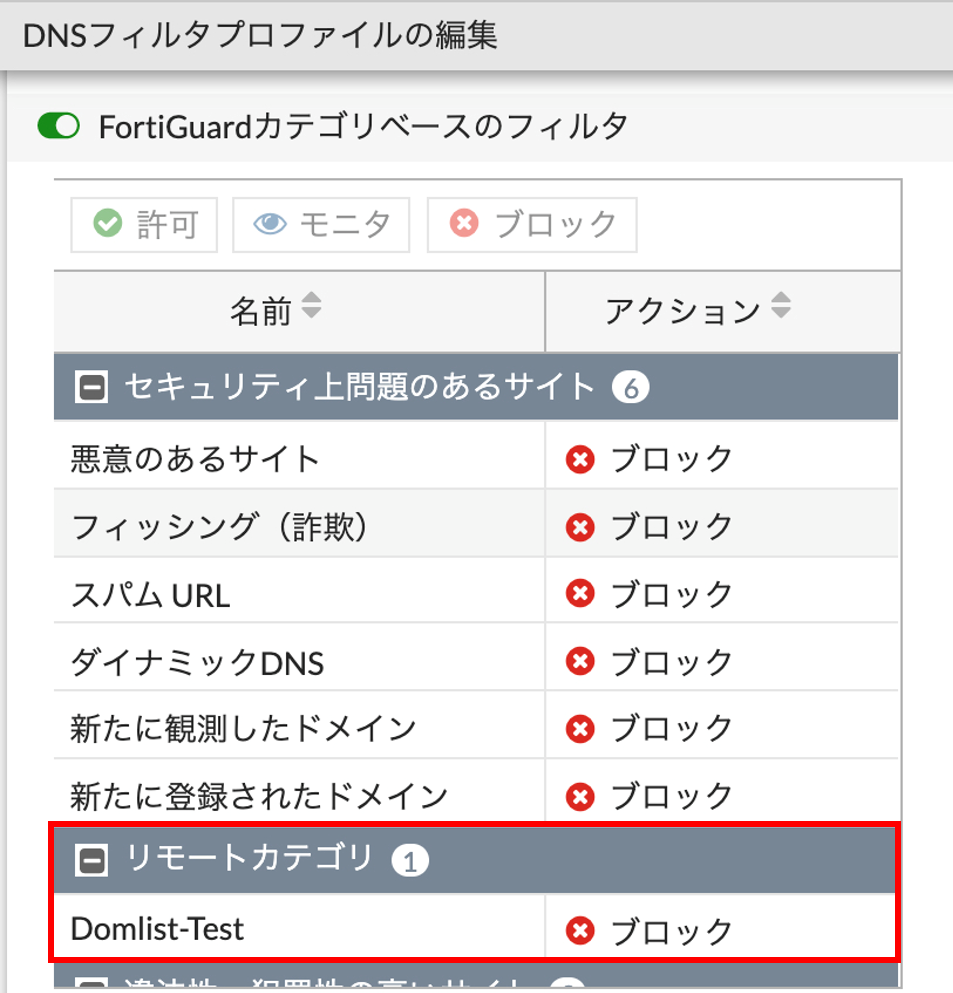

DNSフィルタ > セキュリティプロファイルから新規作成をクリックします。

FortiGuardカテゴリ内のリモートカテゴリに参照したドメイン名リストが表示されるため、アクションのブロックを選択します。

セキュリティプロファイルを適用したらポリシーで作成したDNSフィルタを選択し有効にします。

今回はテスト用に建てたWebサーバーにアクセスし、DNSブロックがかかることを確認します。

またドメイン名以外にIPアドレスも脅威フィードとして外部から参照できます。

参照したIPアドレスリストはDNSの外部リソースとして使用するほか、ポリシー内で送信元/宛先オブジェクトとして指定が可能です。

このように脅威フィードを利用することでFortiGateでオブジェクトを作成/削除せずとも外部のテキストファイルに設定を追加するだけで簡単にブラックリスト/ホワイトリストの作成が可能です。

またこの外部URIは複数のFortiGateが同時に参照することができるため、ブラックリストを追加したい時にFortiGate一台一台に設定を入力していく必要がありません。

----------------------

検証後記

ファブリックコネクタは比較的新しい機能であるためか、使用しているユーザーが少ない印象を受けます。

機能としては単純ですが、使い道が分からないという方が多いと思います。

脅威フィードは比較的簡単かつ分かりやすい機能のため、是非利用していただければと思います。

ファブリックコネクタ自体は今回紹介した機能以外にもたくさんの使い方があります。

クラウドとの連携やSSOなど使い道が分かれば便利な機能を多く搭載しているため、今後も紹介していきたいと思います。

以上

他のおすすめ記事はこちら

著者紹介

SB C&S株式会社

ソリューション技術統括部 ソリューション技術部 2課

渡邊 理史