皆さま

こんにちは。

今回から4回にわたってCiscoの新しいセキュリティソリューションである「Duo」をご紹介させていただきます。まずは「Duoって何?」、「Duoって何ができるの?」の概要の部分をご紹介します。

Duo概要

Duoはゼロトラストを根本に、アプリケーションにアクセスするユーザとデバイスの信頼性を検証し、正しいアクセスのみに許可を与えることのできるクラウドベースのセキュリティソリューションです。

Duoが提供する4つの機能

Duoは以下の4つの機能を提供します。

①MFA(多要素認証)

ユーザの信頼性を検証するための機能となります。

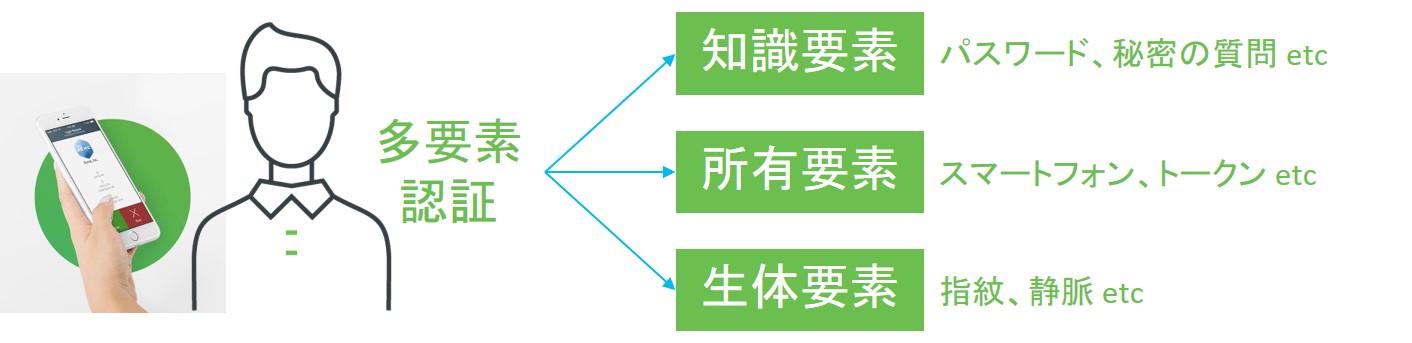

多要素認証とは読んで字の如くで、多数の要素で認証を行います。

1つ目の認証要素(多くの場合はユーザ名とパスワード)に加えて、2つ目の認証要素をDuoにて提供します。

②デバイス可視化

デバイスの信頼性を検証するための機能となります。

OSやブラウザのバージョン、アンチウイルスソフトウェアのインストール状況等をレポートします。

③適応型アクセスポリシー

アプリケーションの信頼性を検証するための機能となります。

ユーザやデバイスが接続可能なアプリケーションを制限します。

④シングルサインオン

信頼性の提供とは趣が異なりますが、クラウド / オンプレミスを問わず、さまざまなアプリケーションに一元的にアクセスできるシングルサインオンを提供します。

連載第1回目の今回は「①MFA(多要素認証)」の詳細をお話しさせていただき、次回第2回で「②デバイス可視化/③適応型アクセスポリシー/④シングルサインオン」の詳細をお話しする予定です。

Duoの機能①MFA(多要素認証)

さて今回はDuoの機能の中でも重要度の高いMFA(多要素認証)をご紹介させていただきます。

機能の詳細に入る前に、まず多要素認証の必要性についてお話させていただきます。

昨今の企業では様々なクラウドサービスの利用を促進しており、皆さんの業務の中で利用する機会も多いかと思います。

そのような中で複数のサービスでアカウントを保持し、ユーザ名/パスワードを利用したログインを行うのが一般的かと思います。

そのためにユーザ名/パスワードを複数覚えなければならず、複数のサービスで同じユーザ名/パスワードを利用されている方もいると思います。

またカフェやシェアオフィス等でショルダーハッキングなどのアナログな手法によりパスワードを盗み取られる可能性もあります。

そのため現在ではパスワードによる認証のみでは限界に近づいてきていると言われています。

それに伴い多要素認証が普及し始めています。

多要素認証ではパスワード、PIN、秘密の質問などの知識要素のほかに所持要素、生体要素を2つ以上組み合わせた認証方式となります。

所持要素にはスマートフォンやワンタイムパスワード用のトークンといった物理的に所持しているものがあります。

生体要素は指紋や声紋、静脈等のユーザの身体的な特徴によるものです。

後述しますがDuoでは所持要素、生体要素の双方に対応しています。

ではここからはDuoについてのお話をさせていただきます。

以下がDuoでサポートする7つの認証方法です。

1.Duo Push

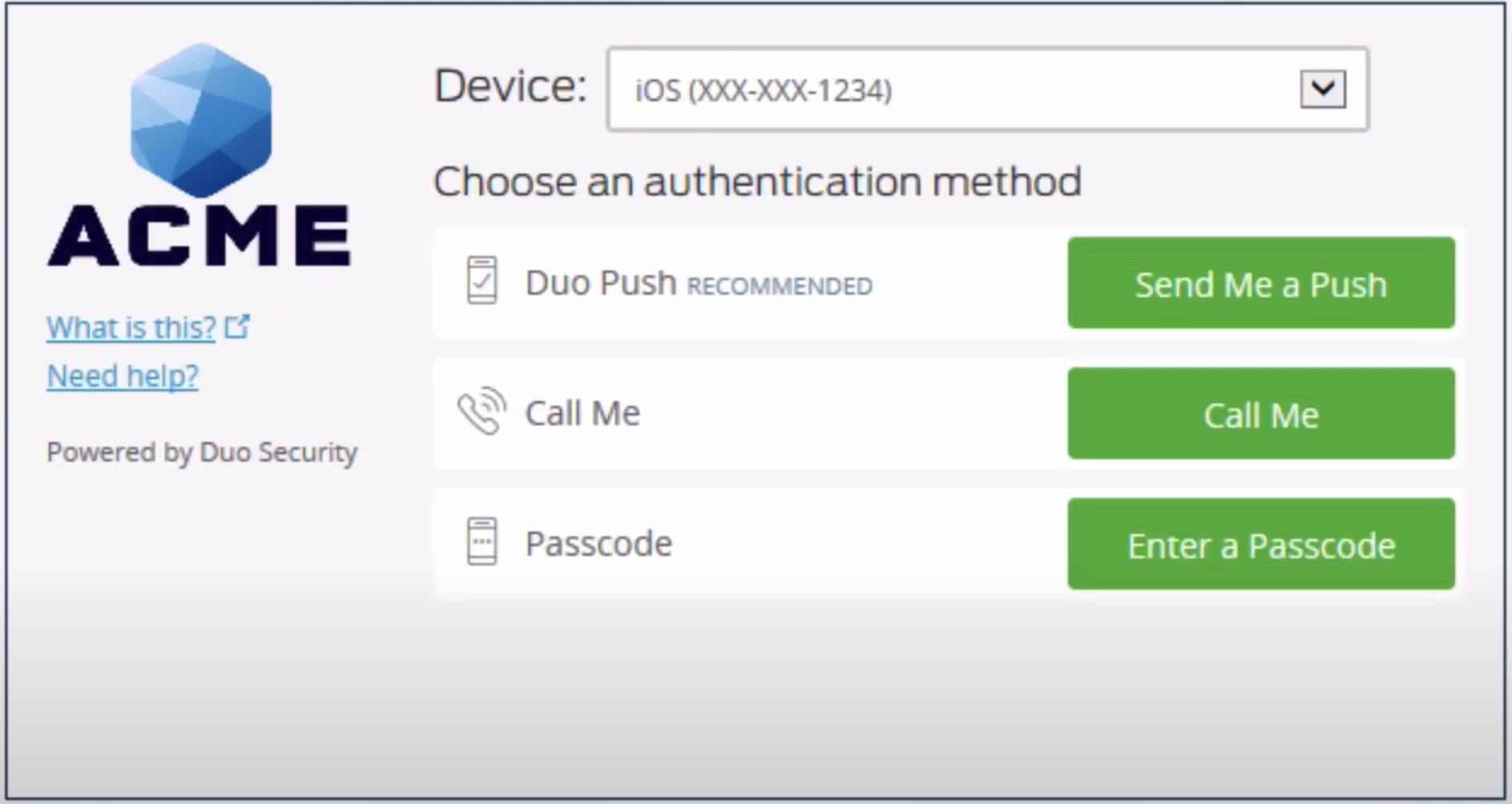

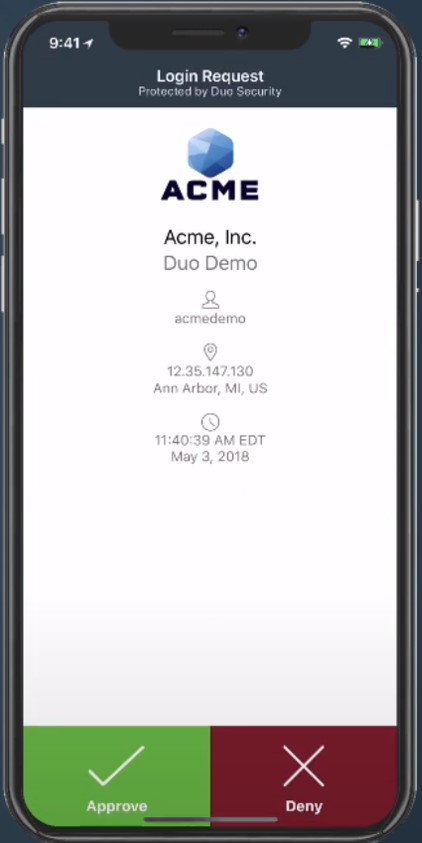

Duo PushはiOS/Android向けのDuoアプリケーションであるDuo Mobileを利用した認証方式です。

またApple Watchなどのウェアラブルデバイスも利用可能です。

ユーザが1要素目の認証を終え、2要素目の認証にDuo Pushを選択すると、Duo Mobileのアプリケーションへ認証のリクエストが送られます。

ユーザは許可か拒否かを選択するだけのとてもシンプルな認証方式となり、ciscoの推奨する認証方式となっています。

2.Soft Token

Duo Mobileアプリケーションを利用したワンタイムパスワードを使用する認証方式です。

Duo Pushに対応しないサービスであったり、Duo MobileをインストールしたデバイスがオフラインでありDuo Pushによる認証リクエストが受信できない状況においても、Soft Token方式を利用することで認証が可能です。

3.SMS

多要素認証で多く利用されている方式にSMSがありますが、Duoでも対応しています。

インターネット接続のないデバイスを利用しているユーザなどには、SMSで登録した電話番号宛にパスコードを発行する方式が選択できます。

4.Phone Callback

SMS方式と同様の利用環境において電話によるコールバックでの認証もサポートします。

ユーザが登録した電話番号宛に電話がかかってくるため、それに応答することで認証が完了します。

5.Hardware Token

ワンタイムパスワード生成用のハードウェアトークンを利用した認証方式です。

サードパーティ製のトークンをDuoに登録することで認証に利用することができます。

6.U2F Token

Fast IDentity Online(FIDO)仕様の認証方式であるU2F(Universal 2nd Factor)にも対応します。

Duoに登録されたU2F TokenをPCのUSBに接続してタップすることで認証が完了します。

7.Biometrics

生体要素を利用した認証方式です。

WebAuthnを利用してPCに内蔵された指紋認証装置などをDuoの認証に利用することが可能です。

上記の7つの要素からどれか一つのみ選択ではなく、複数の要素を登録しておくことが可能であり、かつユーザ自身での登録も可能となっています。

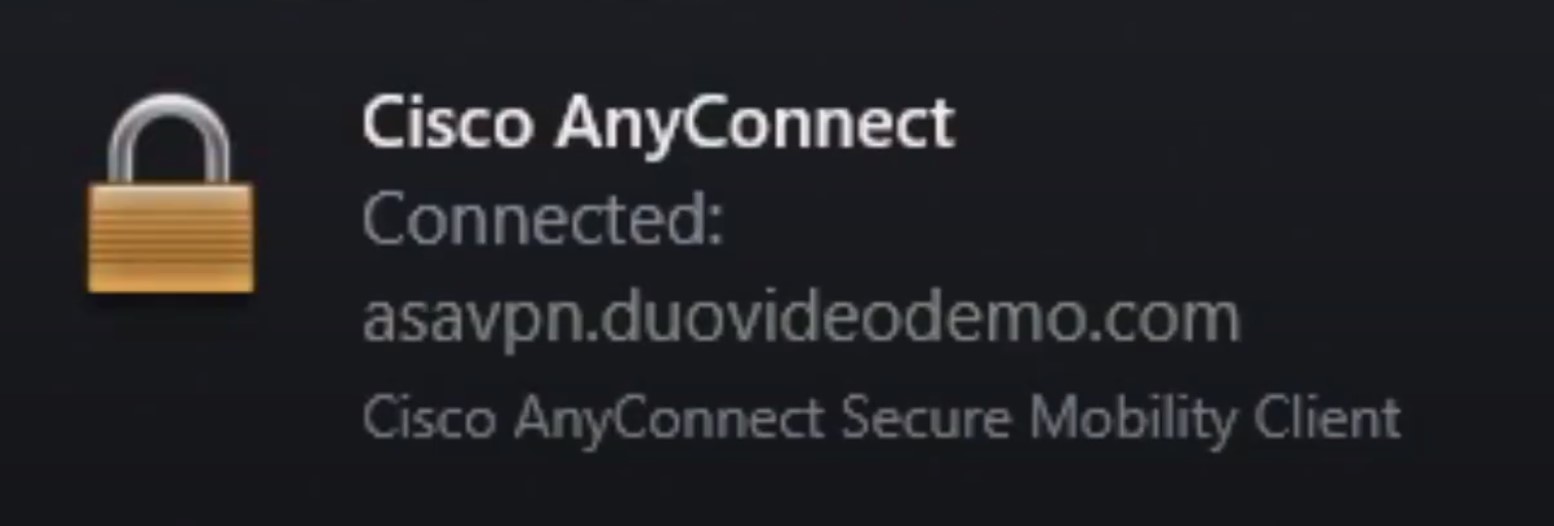

では最後にDuoの多要素認証を使用した際のcisco AnyconnectによるVPNの接続手順をご紹介します。

Duoによる多要素認証例(cisco Anyconnectの場合)

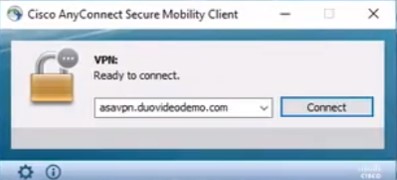

①AnyconnectにてConnectを選択するとDuoのログインページにリダイレクトされます

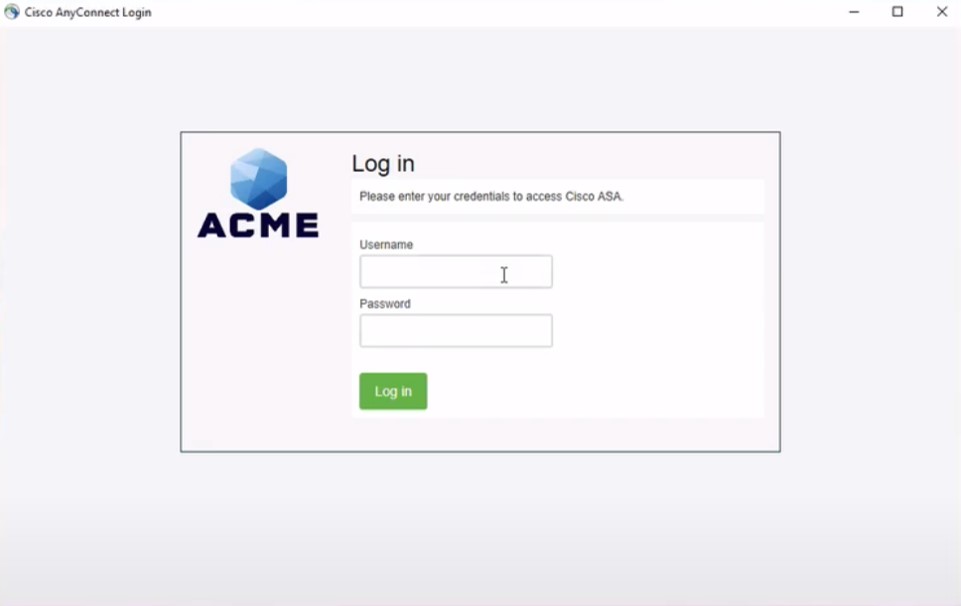

②Duoのログイン画面でユーザ名/パスワードによる認証を行います(1要素目の認証)

③Duoの多要素認証の選択画面で利用したい認証方式を選択します(ここではDuo Pushを選択しています)

④スマートフォンのDuo MobileアプリケーションにDuo Pushが届きますので、「Approve」で承認します(2要素目の認証)

⑤AnyconnectによるVPN接続が確立します。

いかがでしたでしょうか?少しでもDuoについて興味をお持ち頂けましたでしょうか。まずは試してみたいという方は、Ciscoより30日間のフリートライアルが提供されていますので、ぜひご活用ください。

それでは次回もお楽しみに。

他のおすすめ記事はこちら

著者紹介

SB C&S株式会社

技術本部 技術統括部 第3技術部 1課

藤ノ木 俊