はじめに

テレワーク需要の増加に伴い、VPNの利用を検討されるお客様も継続的に増えてくるのではないでしょうか。FortiGateでもVPN機能を搭載しており、VPN装置として導入いただくケースも多いです。今回こちらのブログでは、リモートアクセス時に使われることが多い、FortiGateのSSL-VPN(トンネルモード接続)設定についてご説明したいと思います。

VPN概要

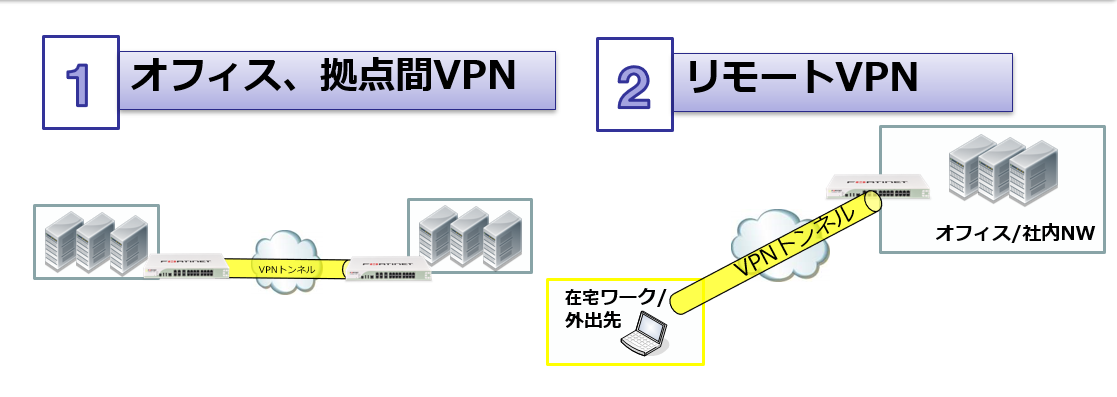

まずVPNの概要として、用途は大きく分けて2つあります。オフィスの間をつなぐ通信、拠点間でVPN接続をする場合と、外出先や在宅時にリモートから社内の接続にVPNを用いる場合ですが、FortiGateではどちらのVPN接続にも対応しております。

IPsecVPNとSSL-VPN

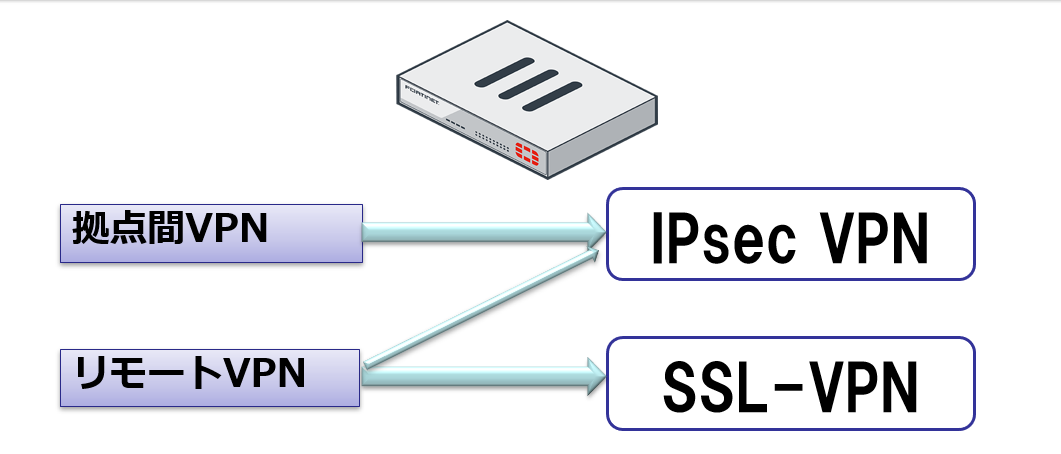

FortiGateで実装しているVPNは主にIPsecVPNとSSL-VPNです。拠点間VPNの場合、IPsecVPNを利用しますが、リモートアクセスVPNの場合、IPsecVPNとSSL-VPNどちらでも接続可能です。

VPN比較

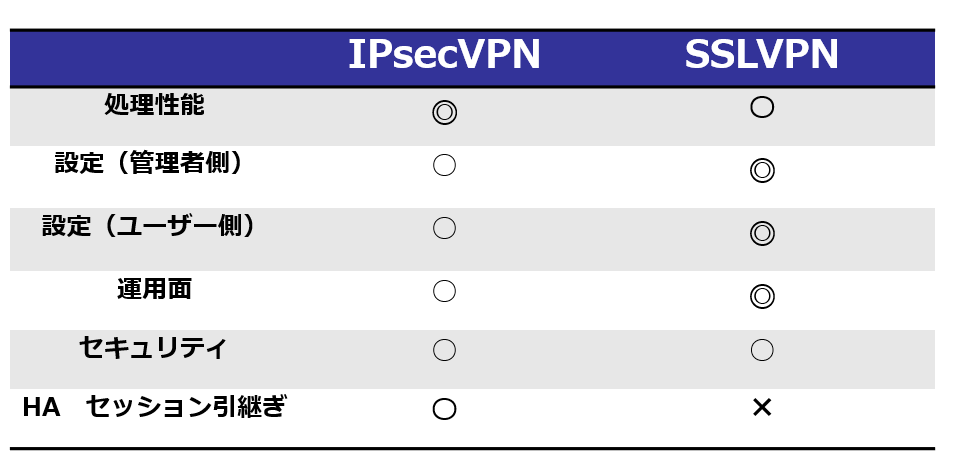

IPsecVPNとSSL-VPNを比較してみると、以下の表のようになります。IPsecVPNは処理性能において優れていると言えますし、設定や運営面ではSSL-VPNがより容易で使いやすいという特徴がございます。

SSL-VPN(トンネルモード)設定

リモートアクセスを実現する場合、より早急に対応したい、運用の手間やユーザー側の設定を簡易にしたいという要望からSSL-VPNが選ばれる場面が多くなっている傾向があります。

FortiGateのSSL-VPNには、FortiClientソフトを使うトンネルモード接続とWebブラウザよりリバースプロキシ形式で接続するWebモード接続の2種類あります。

今回は主に利用されることが多いトンネルモード接続の設定法をまとめていきます。

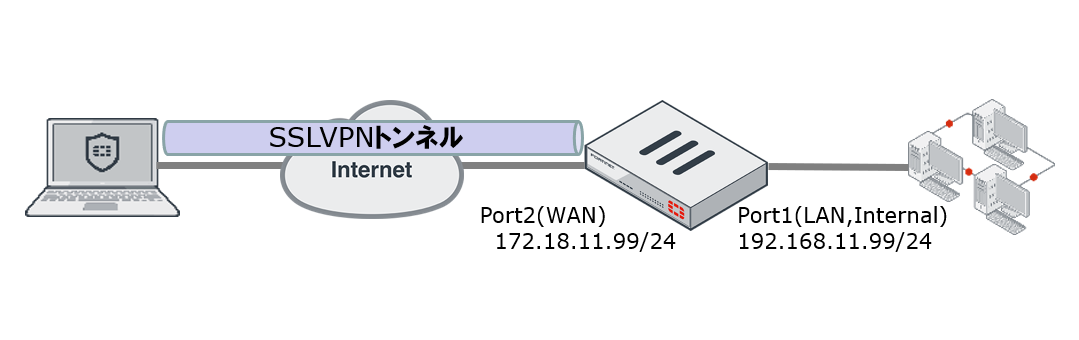

「構成図」

環境

FortiGate VM 6.2.3

FortiClient VPN 6.4.0 (Windows 10利用)

手順目次

1、ユーザーとユーザーグループの作成

FortiGateのSSL-VPNでは、ファイアーウォールポリシーにユーザーまたはユーザーグループを適用させて認証するため、始めにSSL-VPNで接続するためのユーザーグループを作成します。

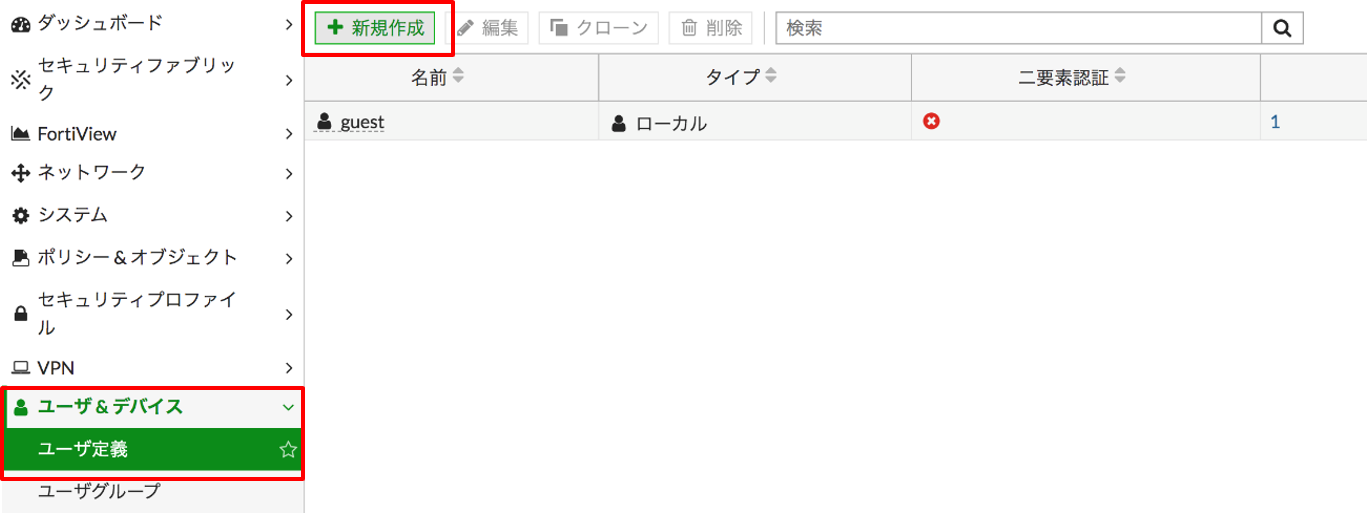

ユーザ&デバイス>ユーザ定義より、ユーザの「新規作成」をします。

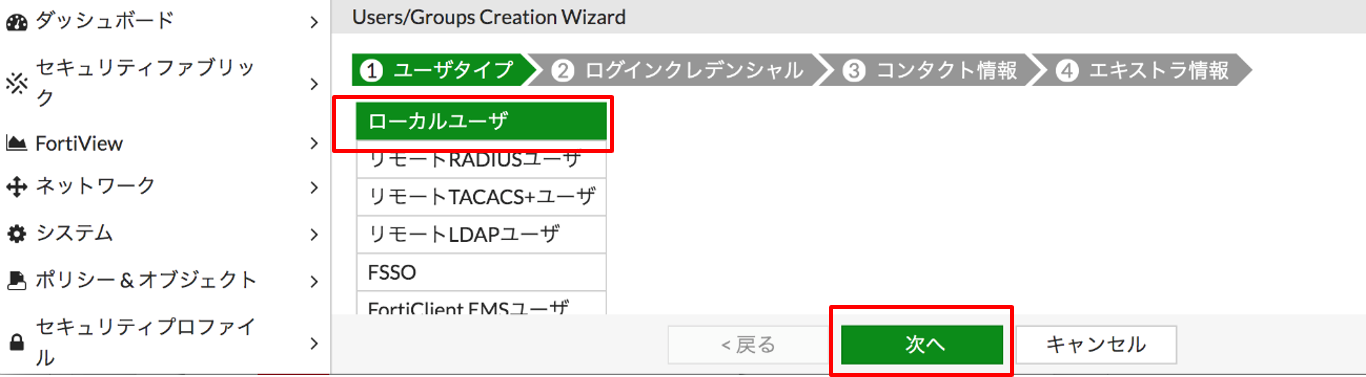

ローカルユーザーを選択し「次へ」を選択。

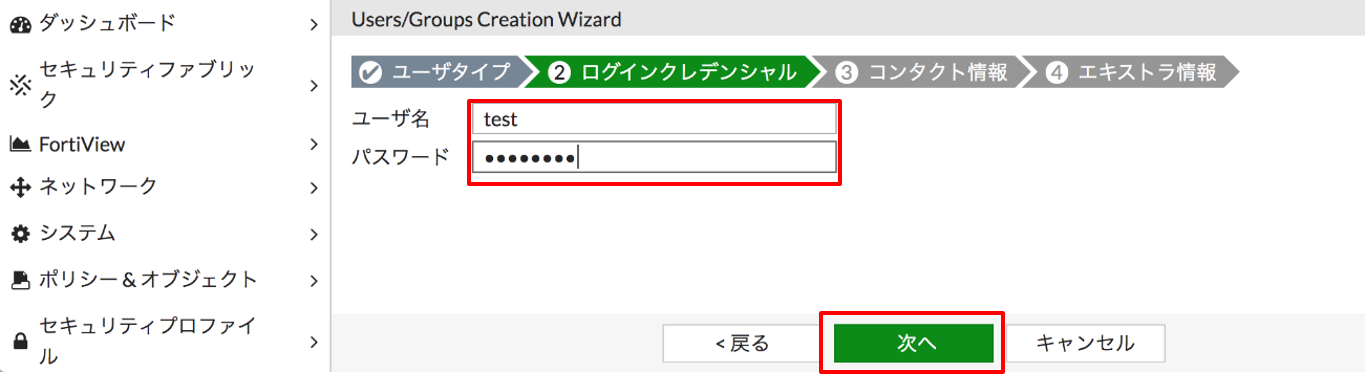

ユーザー名、パスワードの設定をし「次へ」

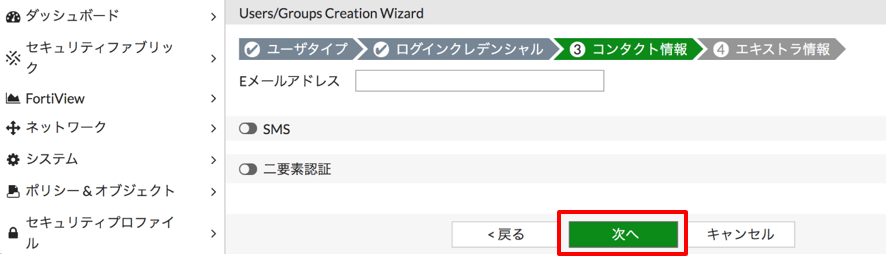

こちらで二要素認証設定が可能です。この手順ではそのまま「次へ」

ユーザアカウントステータスが有効化済みになっていることを確認し「サブミット」

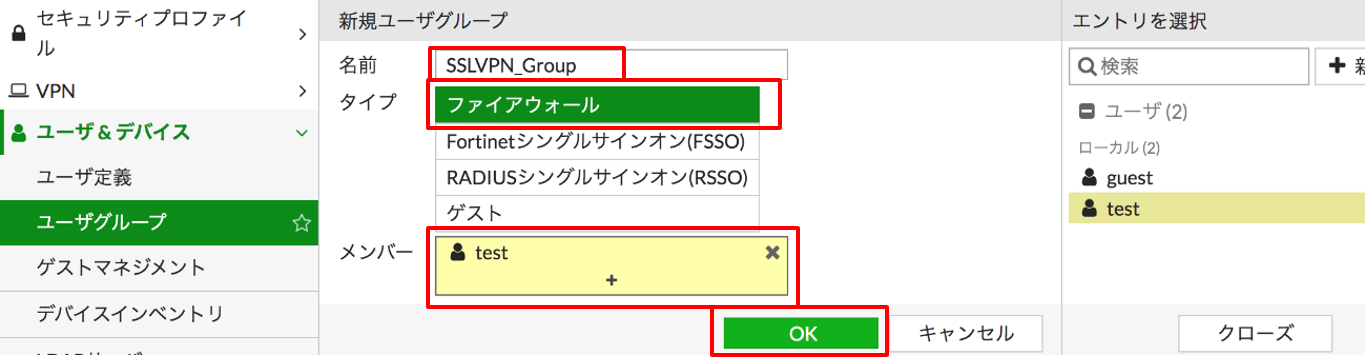

ユーザーの作成が終わりましたので、続いて、ユーザーグループを作成し、そこにユーザーを適用します。

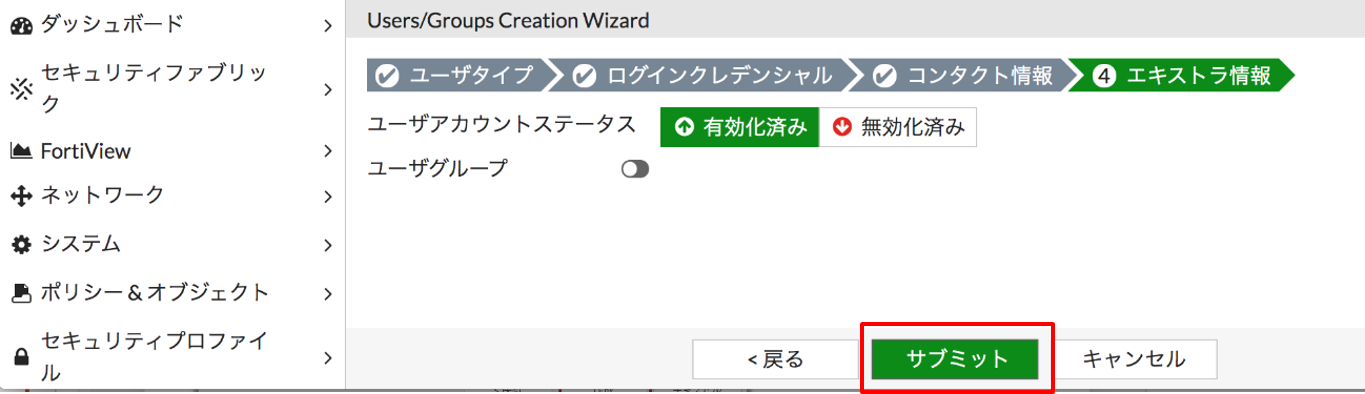

ユーザ&デバイス>ユーザグループより「新規作成」

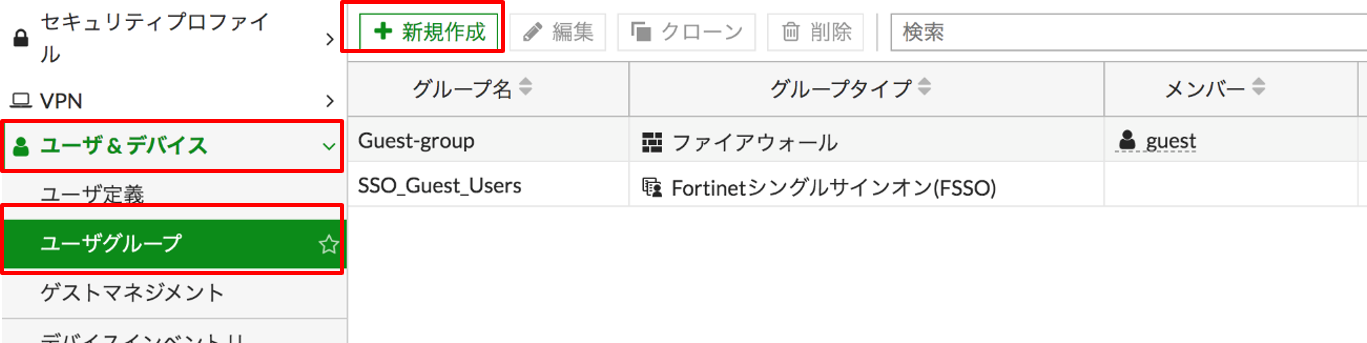

グループ名とグループに属するユーザの選択をして「OK」

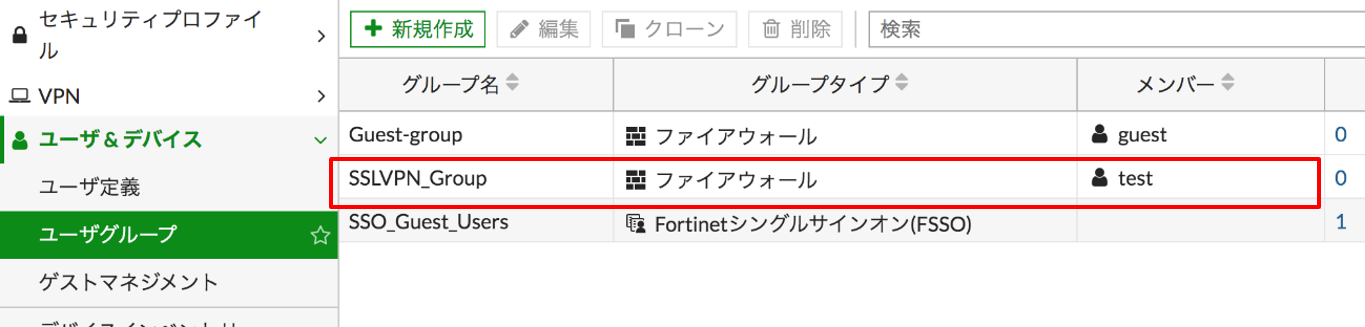

「test」ユーザが属する「SSLVPN_Group」というユーザグループの作成が終わりました。

この手順で作成したユーザグループを後の手順、SSL-VPNポリシー作成時に利用します。

2、SSL-VPNの設定

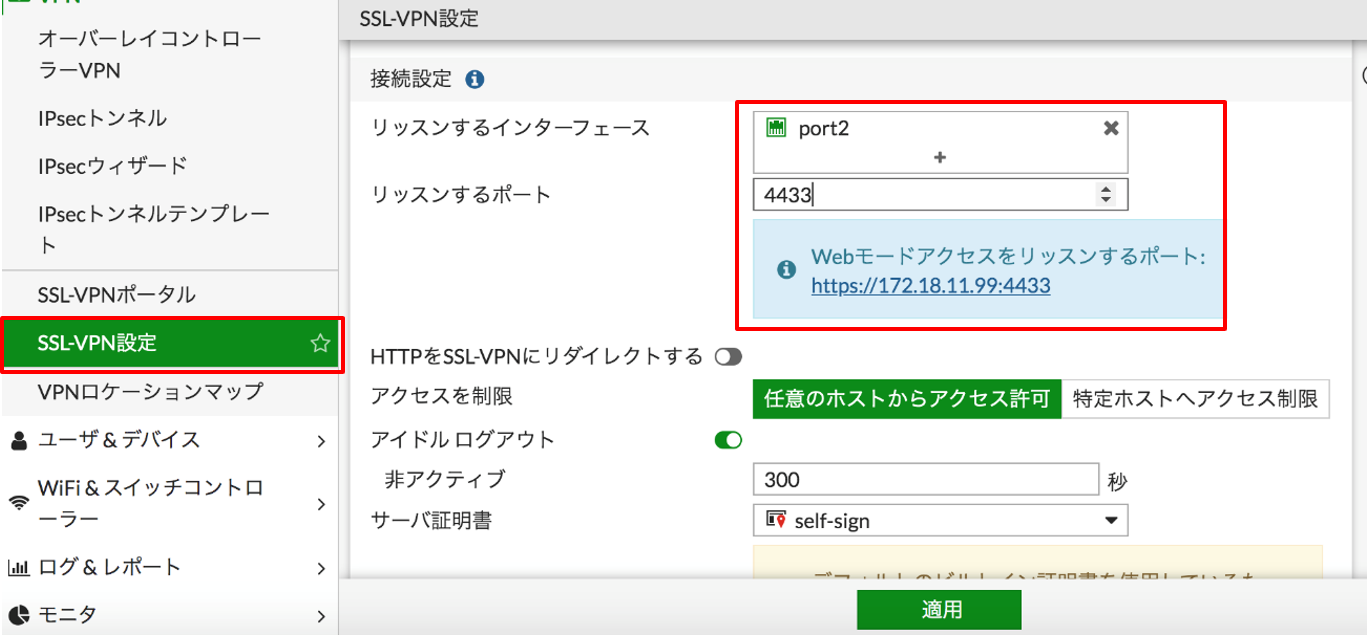

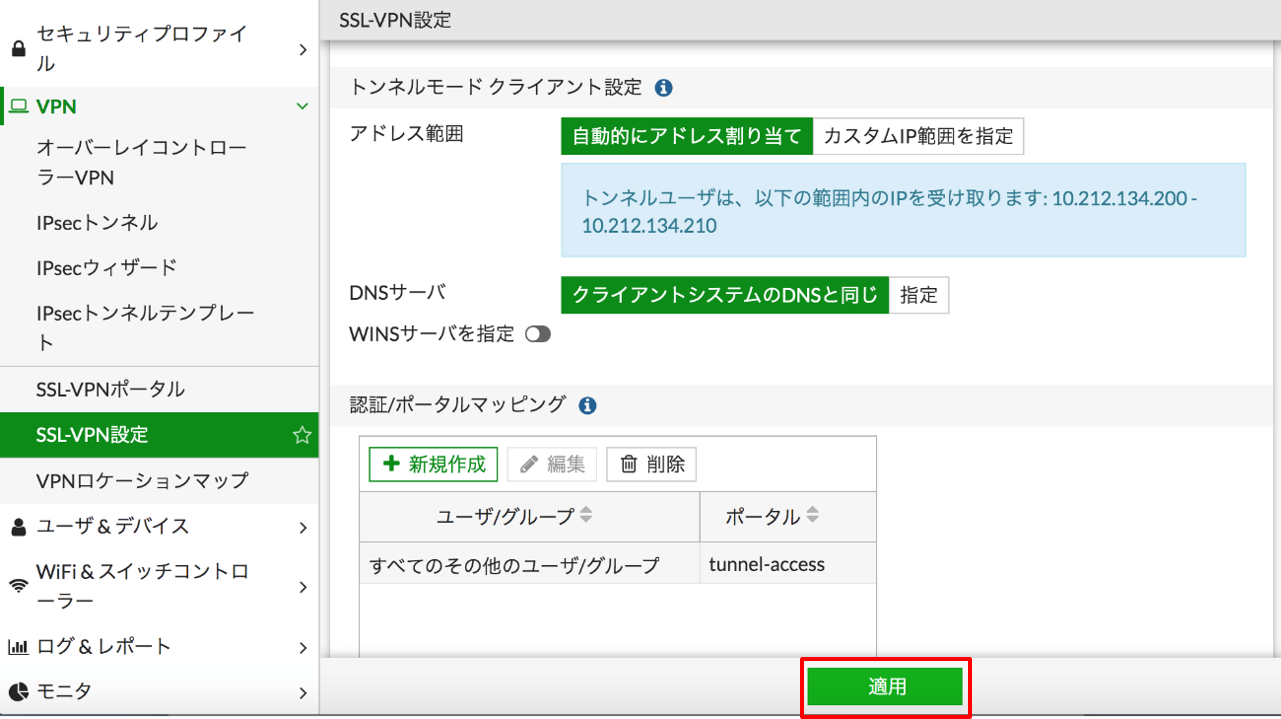

ユーザー・ユーザーグループの作成が終わりましたら、SSL-VPNの接続を受けつけるインターフェースの設定を行ないます。この手順では管理アクセスのIPとのバッティングを避けるためにポート番号を「4433」に変更して設定します。

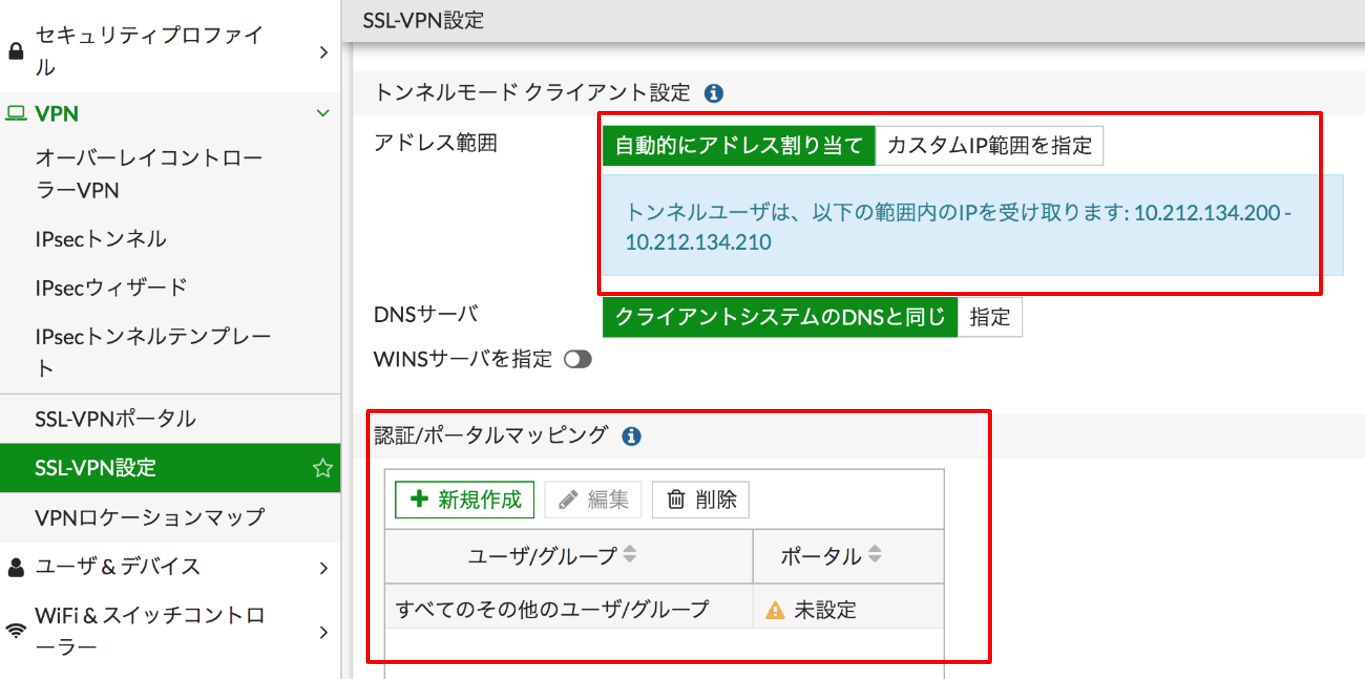

同ページの下にトンネルモードクライアント設定の項目があります。

デフォルトではVPNトンネル用のアドレスが自動的に割り当てられます。

カスタムIP範囲を指定を選択すると、任意のアドレスを自身で設定することも可能です。

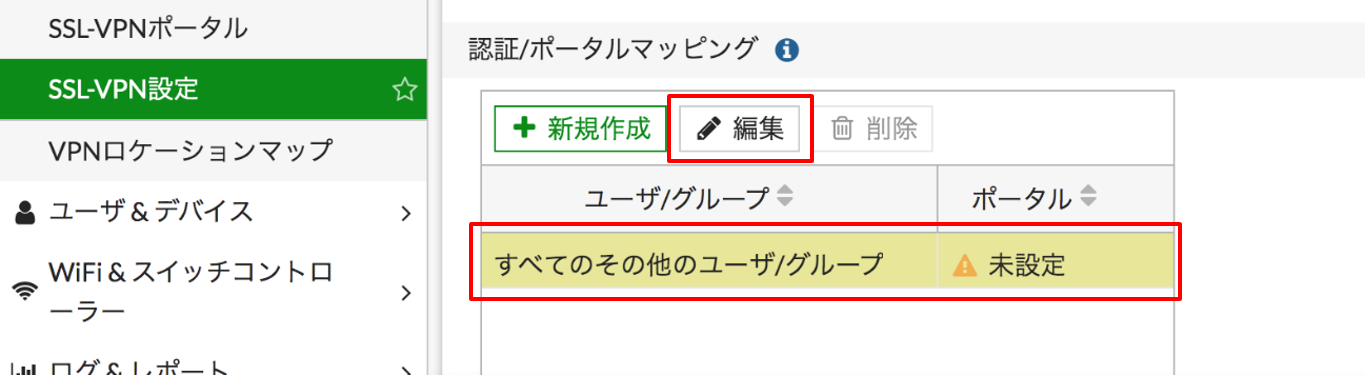

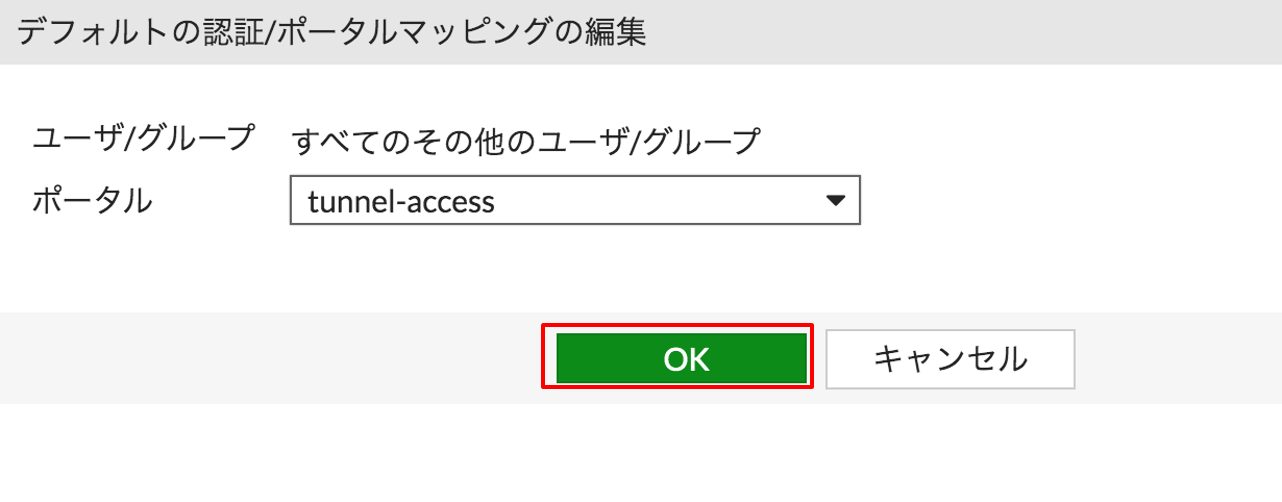

認証/ポータルマッピングの項目でどのユーザ/ユーザーグループにどの接続を許可するかを選択します。

こちらではすでに作られているTunnel-accessのポータルをすべてのユーザーに適用します。

適用できましたら、適用ボタンを押して設定を反映させます。

ちなみに・・・

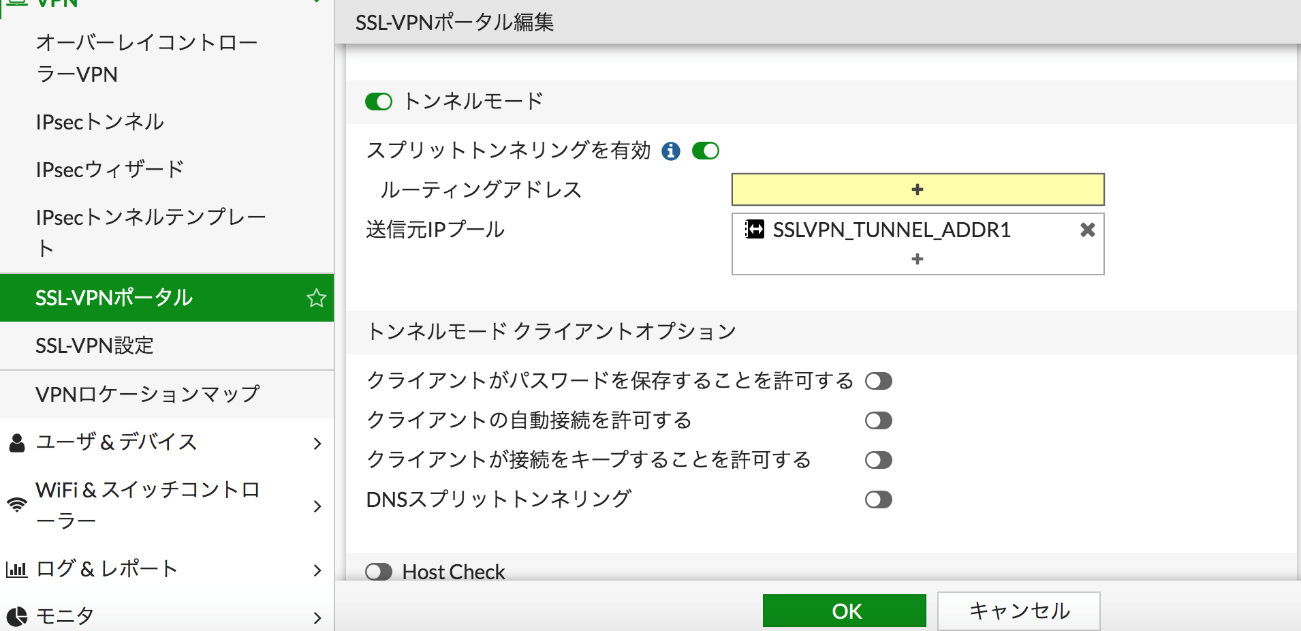

デフォルトでfull-access,tunnel-access,web-accessの3種類のポータルが用意されています。

新規でポータルを作成することも、すでにあるポータルを編集することも可能です。

こちらで、スプリットトンネルの可否や、Webアクセス先の設定などを行なえます。

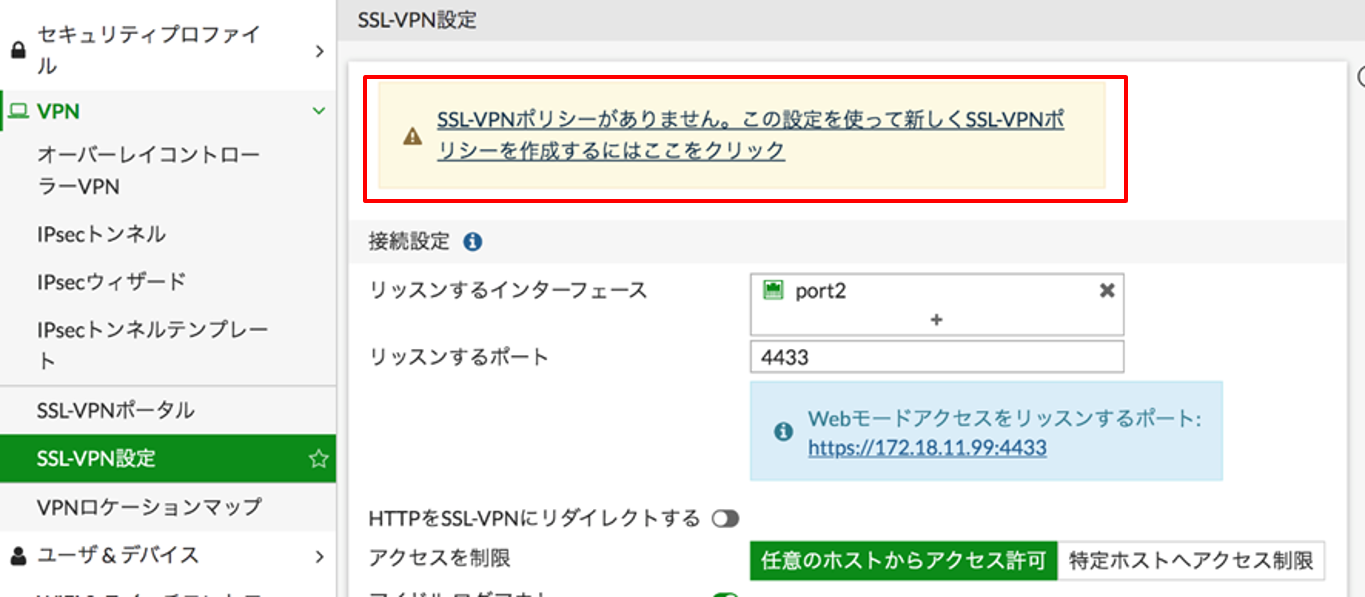

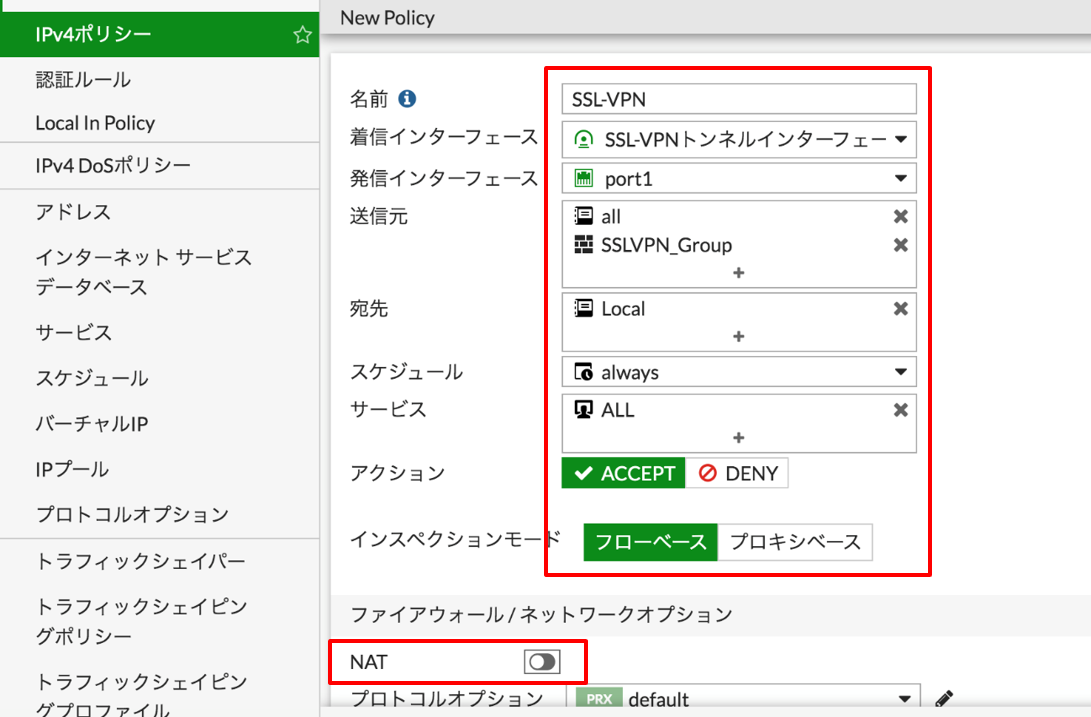

3、SSL-VPN用のファイアーウォールポリシーの作成

SSL-VPN設定が終わると、SSL-VPN用のポリシー作成を促すリンクが表示されるので、

クリックしてポリシー作成へ進みます。

発信インターフェースに社内、ローカル側のインターフェースを設定します。

送信元に作成したユーザーグループを適用させます。

<設定例>

名前 SSL-VPN

発信 SSL-VPNトンネル

着信 port1

送信元 all , SSLVPN_Group

宛先 Local (アドレスオブジェクト作成)

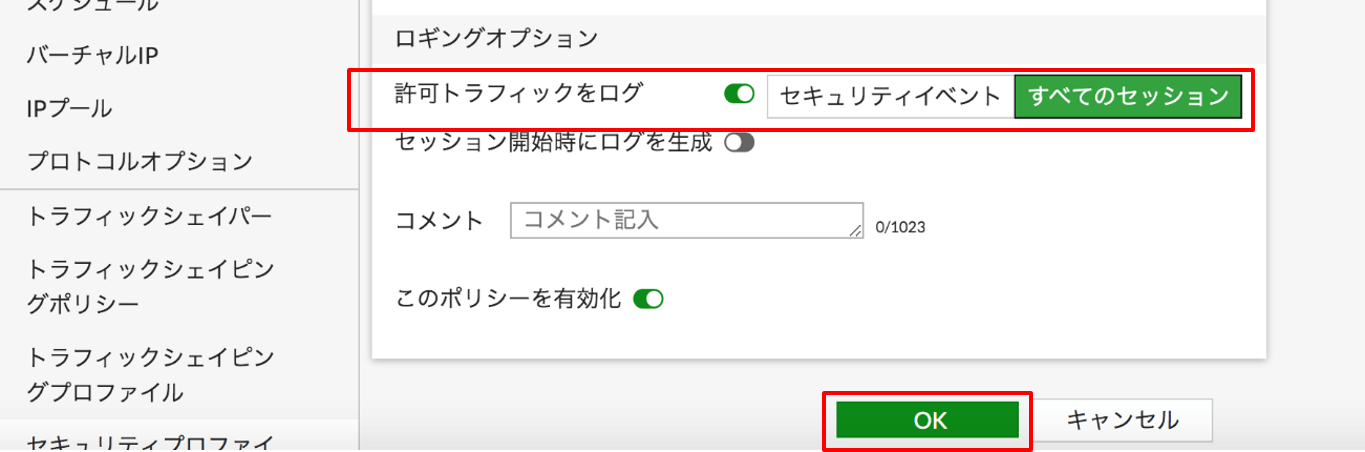

NATはオフ、ログ設定はすべてのセッションのログを取得する設定をしています。

ポリシーが有効化されていることを確認し「OK」を押して設定完了となります。

4、FortiClientよりVPN接続

続いてWindows端末側のFortiClientからFortiGateへVPN接続をします。

Windows10にFortiClient VPNをダウンロードしました。

FortiClientVPNのダウンロードはこちらより行うことが可能です。

https://www.forticlient.com/downloads

FortiClientVPN 最新バージョン、ライセンスの情報は以下ブログよりご確認ください。

https://licensecounter.jp/engineer-voice/blog/articles/20191107_forticlient_62_update.html

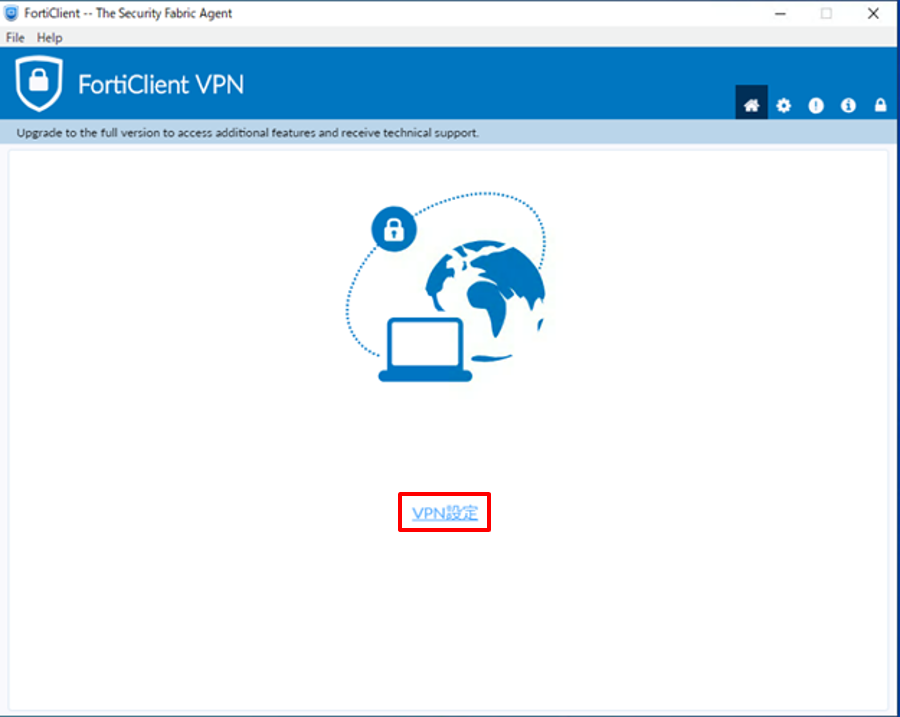

VPN設定をクリックしSSL-VPNを接続する設定を入れていきます。

リモートGWの箇所にFortiGateのWAN側IPを入力、ポートを変更し、保存ボタンを押します。

<設定例>

接続名 SSL-VPN

リモートGW 172.18.11.99

ポートの編集 有効 4433

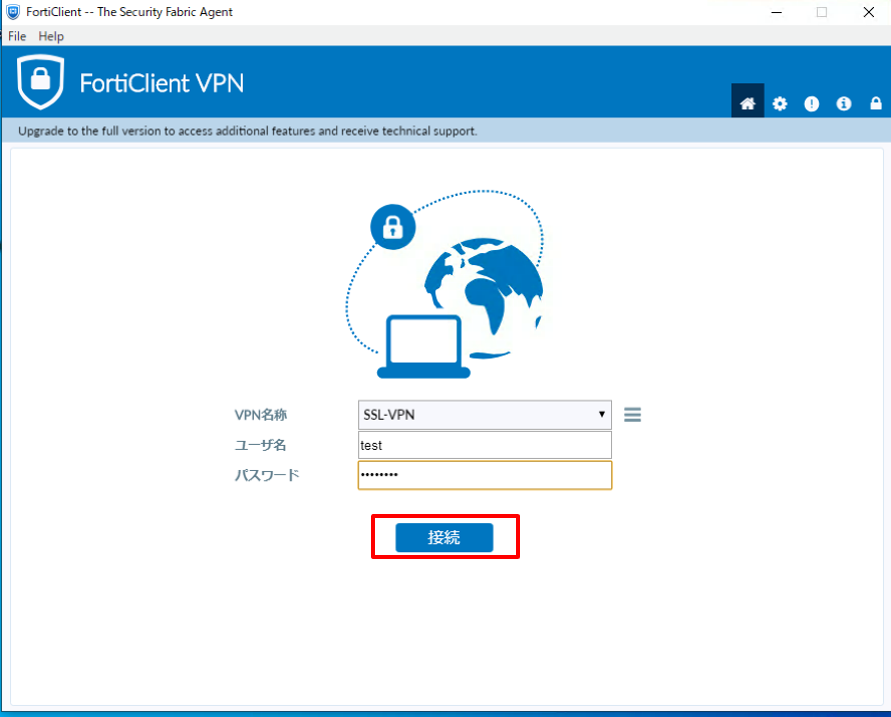

ユーザ名とパスワードを入力し、接続ボタンを押します。

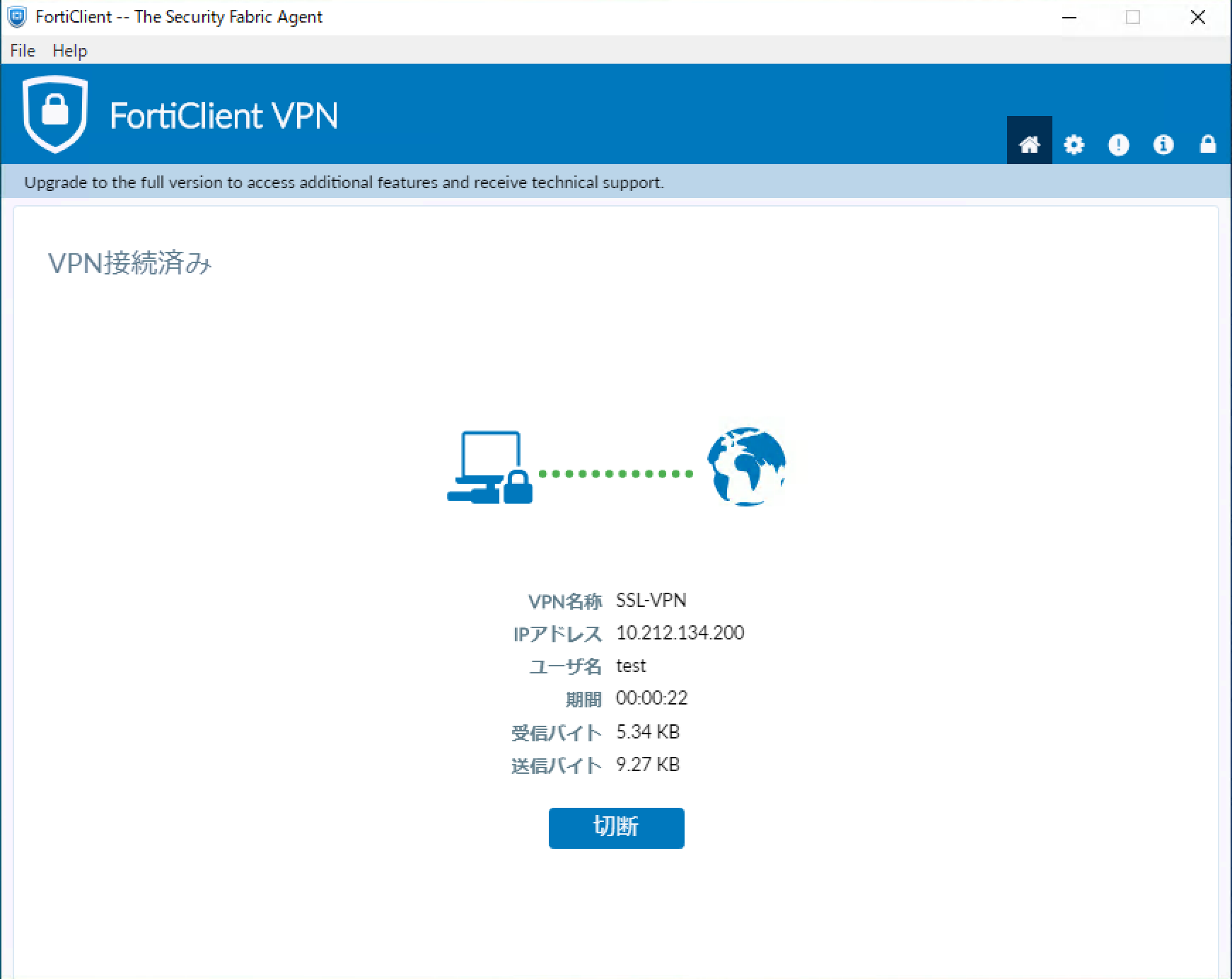

接続が無事完了すると、以下のような画面が表示されます。

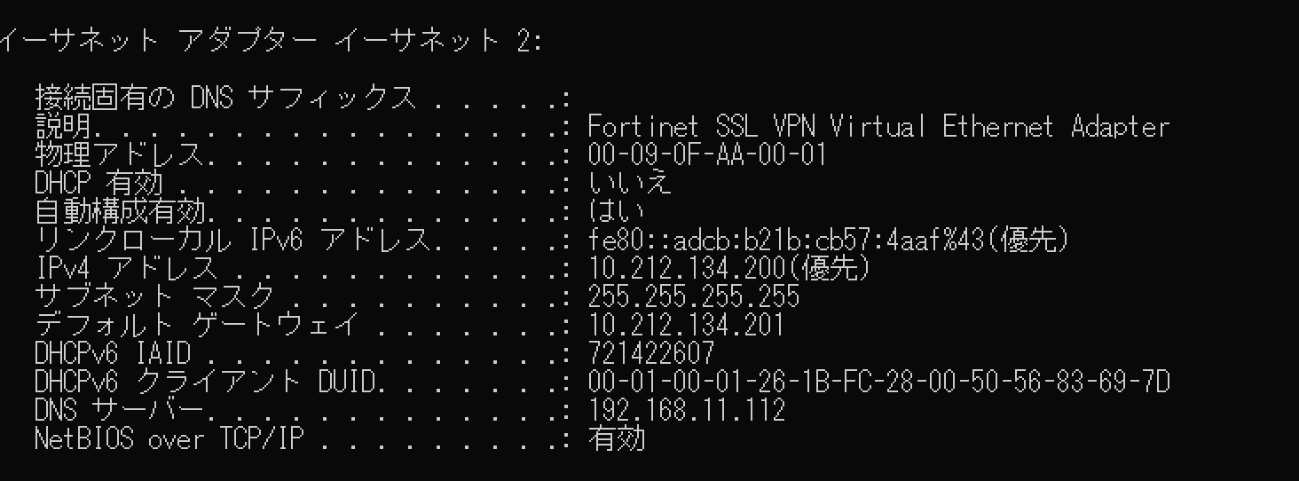

VPN向けに配布されたIPをコマンドプロントからも確認できました。

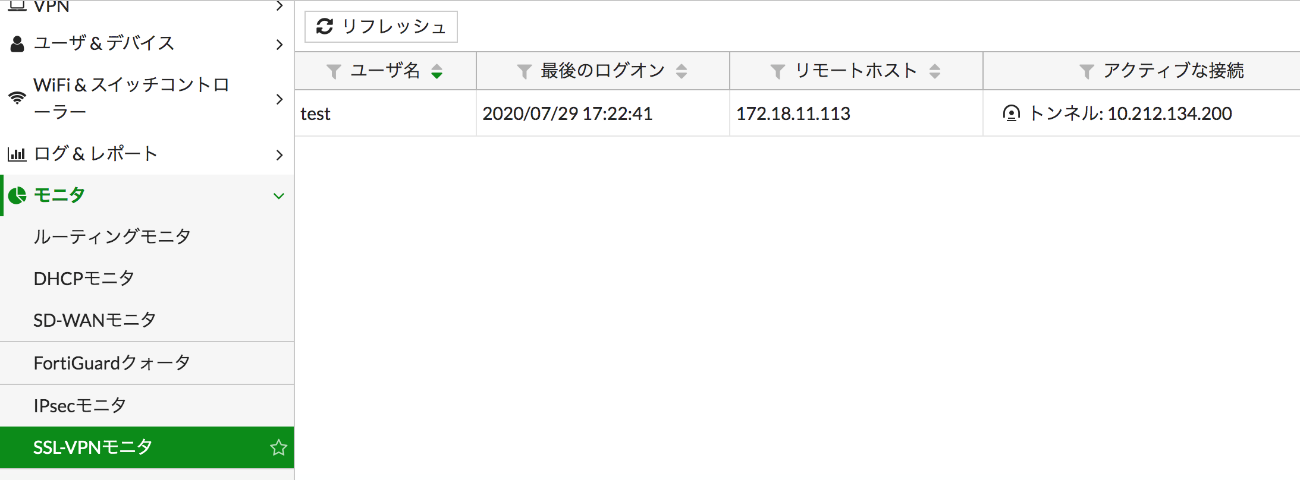

SSL-VPNモニタからもVPNの接続状況を確認することができます。

終わりに

SSL-VPNでリモートアクセスを実現する設定を確認しましたが、いかがだったでしょうか。

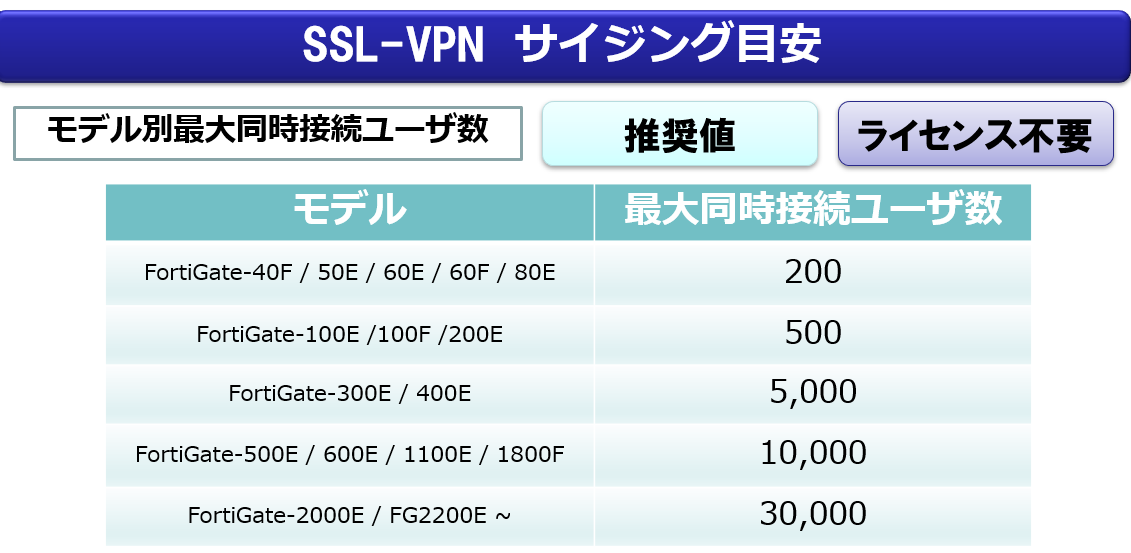

参考になりますが、FortiGateの機器のモデルごとに推奨として最大同時接続ユーザ数の値です。

こちらは明確な制限値ではなく、機器のパフォーマンスに依存している値となっていますが、

サイジングの際の目安としていただけたらと思います。

こちらの手順では紹介しておりませんが、FortiGateのVPN機能では

ADやRADIUSなどの認証サーバ連携や、二要素認証にも対応しています。

FortiGateはコストパフォーマンスが売りのFW/NGFW製品ですが

VPN装置としてもぜひご活用いただければと考えております。

ありがとうございました。

著者紹介

SB C&S株式会社

技術本部 技術統括部 第4技術部 2課

小野 詩織