みなさま、こんにちは。

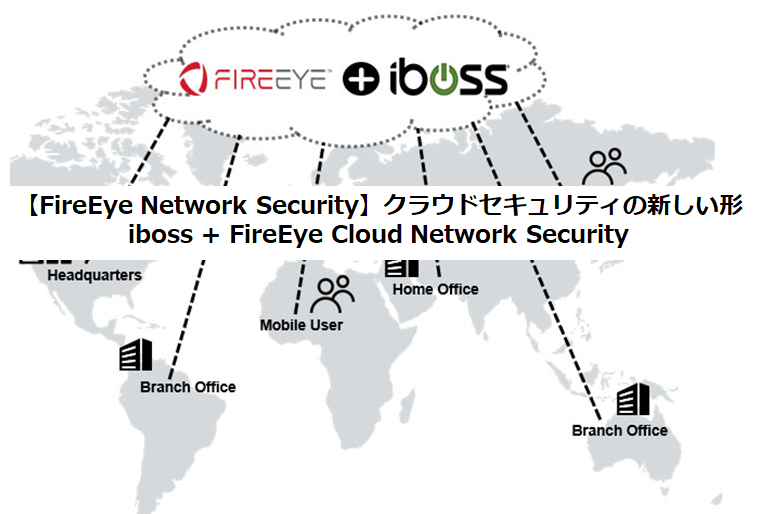

今回は、前回のブログでも触れたFireEye Network Securityの新しい形であるiboss + FireEye Cloud Network Security をご紹介いたします。企業のシステムにおいてクラウドへの移行が注目されますが、そんな中でどのようにセキュリティを堅牢にするのか、その一つの答えとしてiboss + FireEye Cloud Network Securityが存在します。守るべき対象の変化とそれに合わせたセキュリティのポイントにも触れる記事となっています。ぜひ最後まで読んでいただけたらと思います。

目次(クリックで各章にジャンプします)

▼オンプレ環境からクラウド環境へ守るべき境界線の変化

まずは昨今のテレワーク推進によるIT環境の変化についてご説明いたします。

今までPCなどのデバイスの多くは、企業内ネットワークに存在していたため、それを守るセキュリティ対策が必要とされていました。多くの企業は、社内環境に業務に必要なシステム、ネットワーク機器、セキュリティ機器、業務端末が存在したのです。それが、テレワーク推進により従業員がリモートから企業のネットワークにアクセスすることに加えて、クラウドに移行した社内システムを利用することや自宅からオンライン会議の参加にするなど、社内のネットワークを介さずに日々の業務を行うようになりました。

このような環境の変化によって場所を選ばず業務が行えるという利点に対して、以下のような不安な要素が存在します。

- 直接インターネットへ出られてしまう

自宅からの業務時に社内のセキュリティ機器を介さずにインターネットにでることで意図しているセキュリティ対策が出来ない可能性があります。

- VPNを利用した社内ネットワークへのアクセスによる遅延

社内のシステムによる業務やセキュリティ担保のために社内ネットワーク環境へ自宅からVPN接続する場合、社内で業務をすることや直接インターネットに出るよりも通信環境によって遅延を感じるユーザーが生まれてもおかしくありません。

- ネットワーク/セキュリティ装置の必要なリソースが分かりにくい

通信経路がバラバラであることにより、どのくらいの負荷化が生じるのか分かりにくいため、必要とされるネットワーク/セキュリティ装置のキャパシティを算出しにくくなります。

このような不安要素を解決するために生まれたのが、SWG(セキュアWeb ゲートウェイ)になります。

SWG(セキュアWeb ゲートウェイ)製品 ibossによる解決

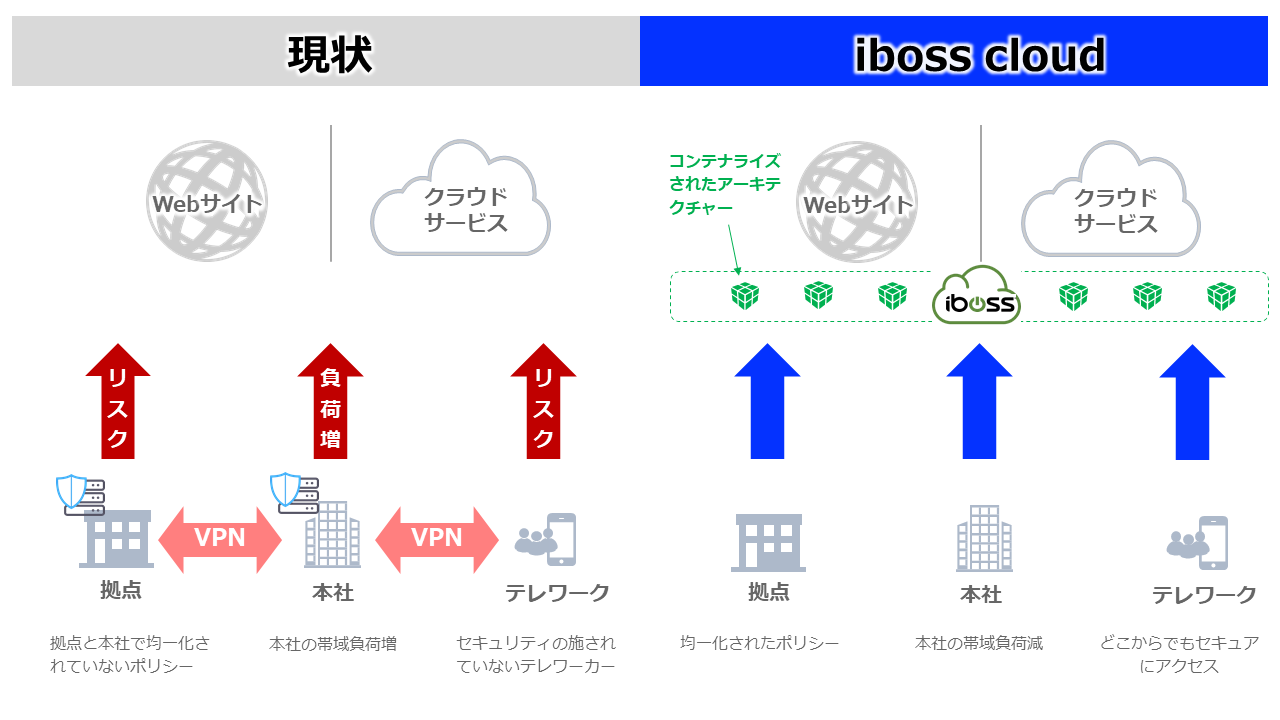

以下は、弊社で取り扱っているSWG(セキュアWeb ゲートウェイ)製品 ibossを既存環境に導入する前後を示した図になります。現状の環境は上記の課題のように、本社や各拠点ごとにセキュリティポリシーや利用者数の違いによる通信負荷もバラバラであり、テレワークに至ってはセキュリティ対策が本社や拠点に比べて充分にされていないことが分かります。

では、SWG(セキュアWeb ゲートウェイ)であるibossを導入した場合、どのように解決されるのでしょうか。

・どこからアクセスしてもセキュリティが担保され、均一化されたセキュリティポリシーが適用される従来はゲートウェイ配下に端末が配置されていないとセキュリティが担保されませんでした。また拠点ごとに導入されている機器が違うため設定のばらつきが発生しており、セキュリティポリシーが統一されていない状態が起きていました。ibossの場合すべてのWebアクセスをibossクラウドに集約することで、社内のみならず社外や各拠点からのアクセスにおいても均一化されたセキュリティポリシ ーが適用でき、どこからアクセスしてもセキュリティが担保されま す。 ・帯域負荷軽減様々なシステムがクラウドに上がっている現状だと、すべてのWebアクセスが従来通り本社ゲートウェイを経由すると本社ゲートウ ェイのWebアクセス過多になり遅延を起こす原因となります。ibossは本社を経由せずともセキュアなWebアクセスが実現 可能なので、結果として帯域負荷を軽減します。

・スケーラビリティ昨今のテレワークやクラウドシステムの導入によりWebアクセスが爆発的に増えているため、オンプレ機器の場合、サイジングをすることが難しく、リプレイスの頻度も高くなります。そこで、クラウド環境のメリットの1つである、柔軟なスケーラビリティにより容易にスケールの変更が可能です。

このようにテレワークによる課題を解決するためのセキュリティソリューションとして、SWG製品が注目を集めました。こちらのブログ(【クラウドセキュリティブログ第1回】クラウド型Webゲートウェイ「iboss」の国内初の販売代理店契約を締結)から引用元となる詳細を確認いただけます。

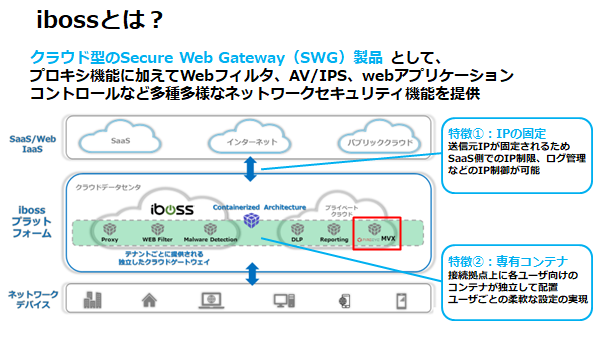

クラウド型のWebゲートウェイ「iboss」とは?

現在まさに変わっているテレワーク環境とそれが抱える問題点をあげ、弊社で取り扱っているSWG製品ibossによる解決方法を提示しました。 クラウド環境においては、FireEye Cloud Network Securityとibossが連携することでセキュリティ対策をより強固にすることが出来ます。これからはFireEye Cloud Network Securityについての説明に入るため、SWG製品ibossに興味がある方や詳細を知りたい方は、以下の画像やリンクからibossのブログ記事を参照いただけると幸いです。

リンク:【クラウドセキュリティブログ第2回】ibossの特徴とは

▼クラウドにFireEye Network Securityを移行する必要性

ここまでは主にFireEye Cloud Network Securityと連携するSWG製品について記載いたしました。テレワークによる環境の変化はサンドボックス製品にどのような影響を与えたのでしょうか。これからは、クラウドにFireEye Network Securityを移行する必要性をご説明いたします。

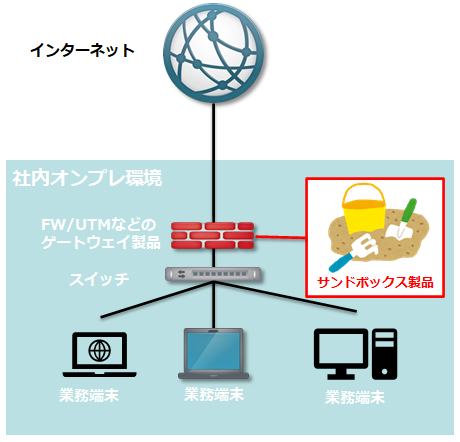

まずは、以前までの環境におけるサンドボックスの構成をご説明します。

・社内オンプレ環境におけるサンドボックス製品の構成

まず見ていただきたいのが、社内環境に全てのネットワーク/セキュリティ機器、業務端末が存在していることです。これにより、インターネットへの通信は必ずセキュリティ機器を通る必要があったため同じセキュリティポリシーで評価され、セキュリティを担保することが出来ていました。サンドボックス製品も細かい構成の違いはあれど、通信経路上への配置や、ネットワーク機器もしくはゲートウェイ製品と連携することで疑わしい通信やファイルを動的に検査することが出来ていました。

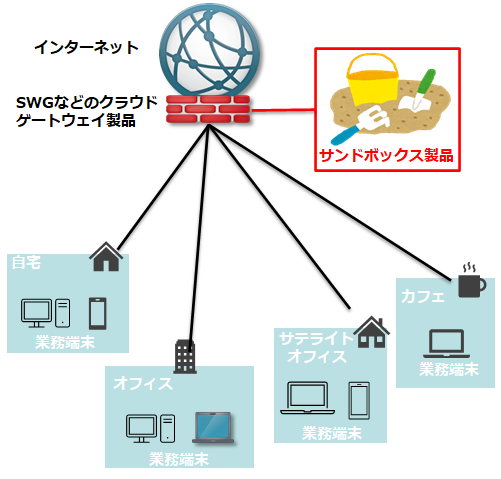

・テレワーク環境におけるサンドボックス製品の構成

インターネットへアクセスする環境が様々なテレワークにおいては、以前のように1つの拠点のみにサンドボックス製品があっても、全ての通信やファイルがサンドボックス製品の検査対象にならないため、検査ができず今まで保たれていたセキュリティポリシーを満たすことが出来ません。

様々な環境からのアクセスを想定しその経路上でサンドボックス製品による動的な検査を行う場合、社内オンプレ環境と同様にサンドボックス製品をそれらの通信経路上に置く必要があります。つまり、インターネットへアクセスする環境の変化に合わせて柔軟に対応するには、サンドボックス製品をインターネットへアクセスする際の出入り口となるクラウドゲートウェイ製品と連携する必要があります。クラウドゲートウェイ製品とサンドボックス製品が連携することで、全ての通信に対してサンドボックス製品による動的な検査を行うことができるようになるのです。

シンプルにお伝えすると、通信の出入り口がオンプレからクラウドへ移行した場合、それに合わせてサンドボックス製品も配置箇所を移行する必要があるということです。これは前回のブログでもご紹介した通り、オンプレ環境におけるサンドボックスがゲートウェイ製品では足りない動的な検査を行い、高度な攻撃に対しても詳細な検査を行う環境づくりと同様です。

それでは、なぜSWG製品であるibossはFireEye Cloud Network Securityとインテグレーションされたのでしょうか。

▼ibossとFireEye Cloud Network Securityがインテグレーションされた理由とは

ibossが持つサンドボックス機能は、検査対象のファイル単体をアップロードするものでした。アップロードされたファイルはサンドボックスにかけられ検査されますが、検査対象のファイルを管理者もしくはユーザが自らアップロードしなければなりませんでした。FireEye Cloud Network Securityとインテグレーションされることでファイルに対して自動的に検査を行うことが可能となりました。さらには、FireEye Network Securityと同様のMVXエンジンによって検査の結果もより詳細な内容が得られるようになりました。

FireEye Cloud Network Securityが受けるメリット

ibossとインテグレーションされることにより、クラウドサンドボックスであるFireEye Cloud Network Securityにもメリットがあります。代表的なものを下記に記載しました。

- SSLトラフィックの復号と解析をスケーラブルで対応

オンプレ環境FireEye Network Securityにも追加ライセンスやハードウェアの購入は不要でSSLトラフィックを復号する機能はありました。そのため暗号通信を復号し、通信の内容を解析することは可能でした。しかし、暗号通信時と非暗号通信時を比較するとパフォーマンスが低下していました。FireEye Cloud Network Securityはibossと連携することで、SSLトラフィックの復号をibossが行うことによりパフォーマンス面に影響を与えずスケーラブルに対応可能となりました。

- ネットワーク設定およびメンテナンス作業が必要ない

クラウド環境でibossと連携するFireEye Cloud Network Securityに関しては、iboss社がデプロイするため初期設定作業の必要がありません。また、通信経路のネットワーク設定やFireEye Cloud Network SecurityのOSバージョン管理などをiboss社が行うため、管理のための工数を抑え、アラートの解析に注力することが出来ます。

ibossにサンドボックス機能が追加されるだけでなく、FireEye Cloud Network Securityにもibossとの連携によるメリットがあります。続いては、オンプレ環境との構成の違いになります。

オンプレ環境との構成の違い

クラウド環境へFireEye Network Securityが移行することによって、構成はどのような違いがあるのでしょうか。オンプレ環境FireEye Network Securityと比較いたします。

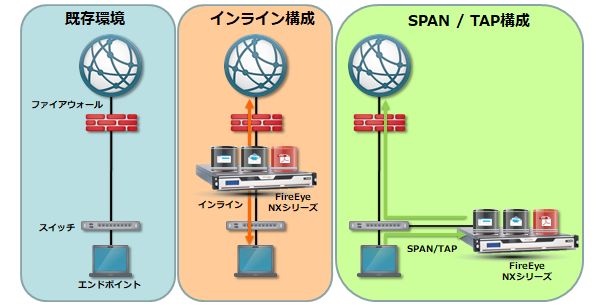

・オンプレ環境 FireEye Network Security 構成図

オンプレ環境にFireEye Network Securityを導入した場合、2つの構成方法があります。インライン構成とSPAN/TAP構成です。構成する位置が大きく異なるのに加え、インライン構成ではコールバック通信をブロックまで行うことができ、通信トラフィックをコピーするSPAN/TAP構成ではRSTパケットによる通信の切断を行うのが違いになります。

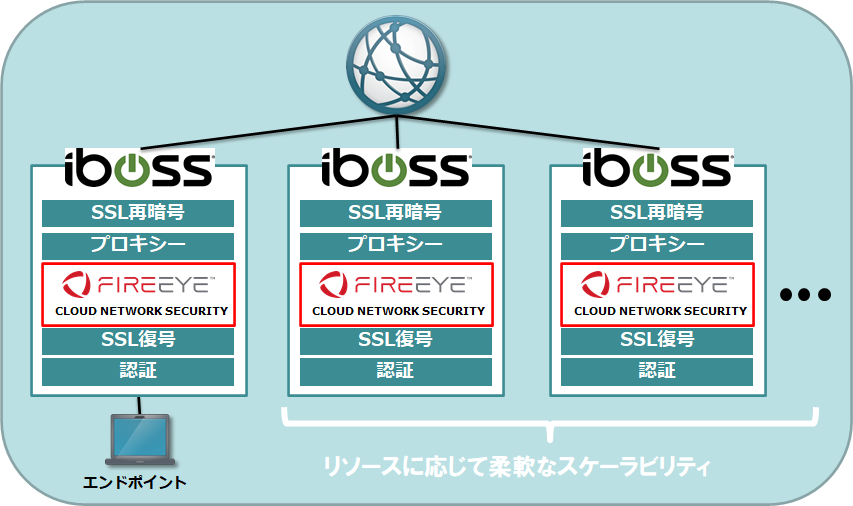

・クラウド環境 iboss + FireEye Cloud Network Security 構成図

続いて、クラウド環境 iboss + FireEye Cloud Network Securityになります。ibossにFireEye Cloud Network Securityがインテグレーションされているため、認証やSSLトラフィックの復号はiboss側で行います。復号された通信に対して、FireEye Cloud Network Securityが動的検査を行う形になります。そして、インテグレーションされているFireEye Cloud Network Securityは、エンドポイントのトラフィック量に応じて柔軟にスケーリングします。

FireEye Cloud Network Securityは、ibossとインテグレーションされておりますが、オンプレ環境のFireEye Network Securityと機能面で大きく変わることはありません。

続いて、管理コンソールのイメージと実際の画面紹介となります。

管理コンソールのイメージ

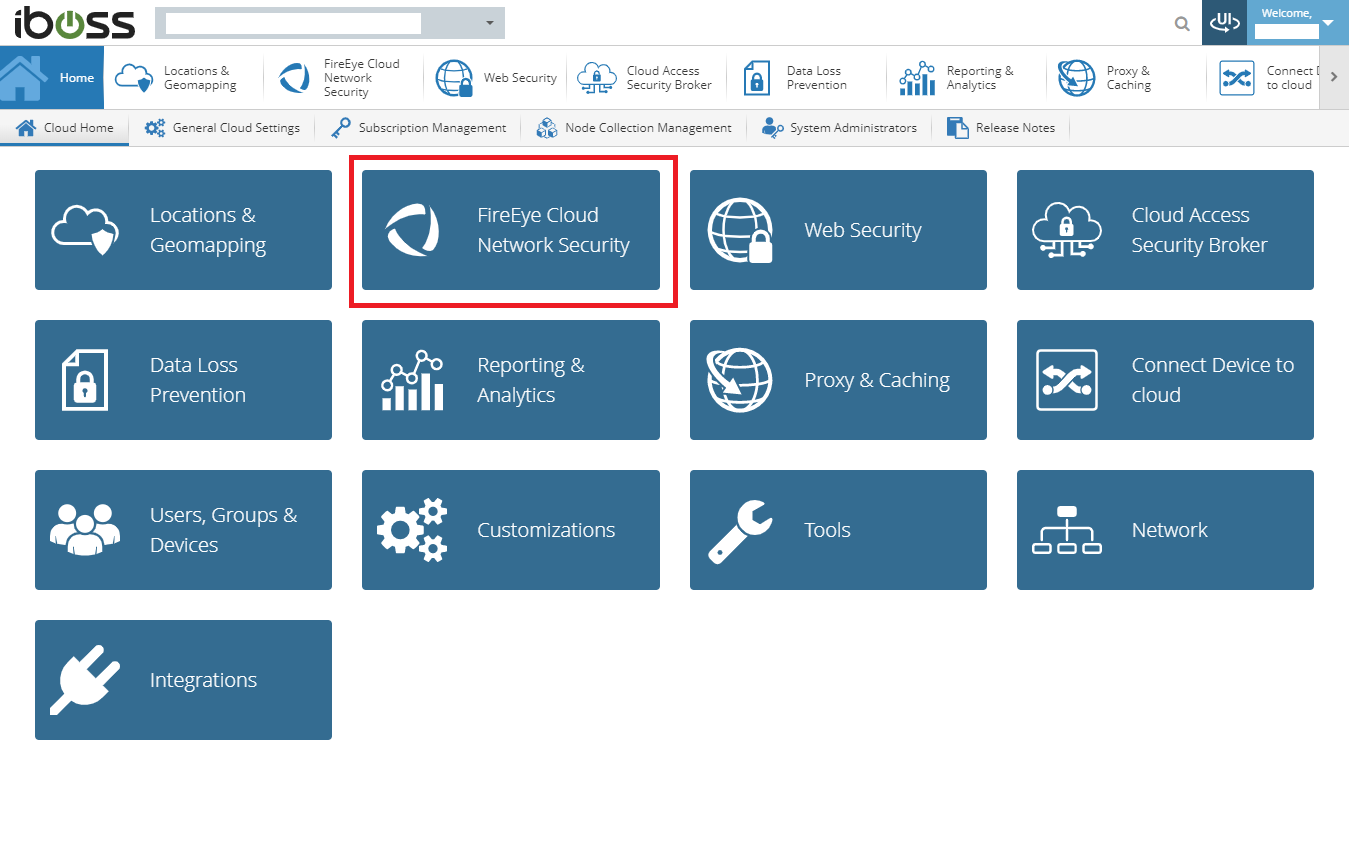

イメージとしては以下の通りで、iboss側の管理コンソールを経由し、FireEye Cloud Network Securityの管理コンソールへ遷移します。従来と同じ管理コンソールであるため、操作方法やアラートの見方に関して違いを感じることなくオンプレからクラウドへシームレスな移行が可能となっております。

画面紹介

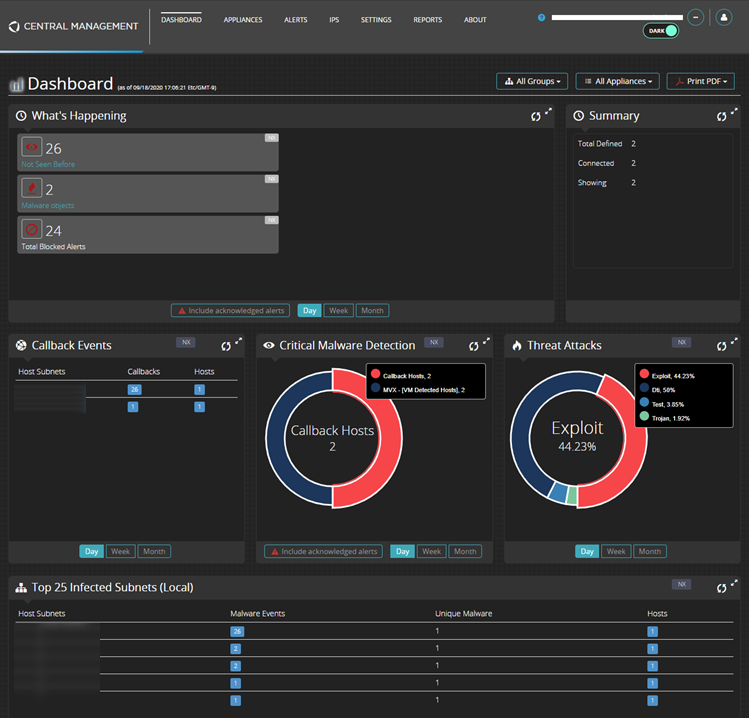

それでは実際の管理コンソールを見ていただきましょう。下図はibossの管理画面となり、管理画面のTOPに、FireEye Cloud Network SecurityへのリンクがありクリックすることでCMの管理コンソールへログインすることが出来ます。

こちらは、ibossから遷移したCMの管理コンソールとなります。既存のCMやFireEye Network Securityの管理コンソールを見たことがある方なら、TOP画面に違いがないことにお気づきになると思います。

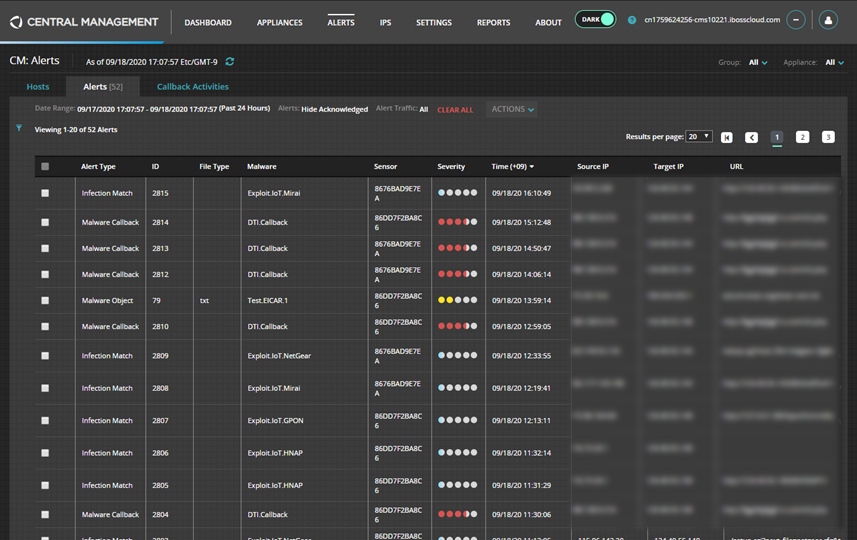

最後にアラート一覧画面になります。こちらも既存の管理コンソールと変わらず、アラートをクリックすることで前回のブログでご紹介したようなアラート詳細画面へと遷移することが出来ます。

▼オンプレ環境とクラウド環境でのFireEye Network Securityの使い分け

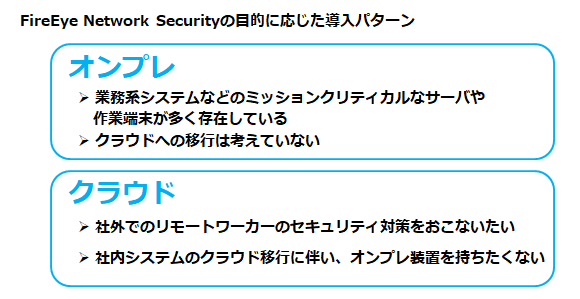

最後にオンプレ環境とクラウド環境でFireEye Network Securityをどのように使い分けたらいいのでしょうか。下図にまとめました。

ポイントとしては、業務上の都合で情報を外に持ち出すことのできない作業端末やそもそもクラウドへの移行を考えていない企業に関しても、引き続きサンドボックスによる標的型攻撃対策が必要ということです。メールセキュリティ製品やエンドポイント製品を入れることに注目されがちですが、引き続きネットワークを監視しサンドボックスによる高度な攻撃へのセキュリティ対策をおこなうことで、点でない攻撃対策を行う必要があります。

また、クラウドへ移行を行っている企業に関しては、iboss + FireEye Cloud Network Securityを導入することにより、セキュリティを担保した上でスムーズなクラウドへの移行が可能になります。テレワークによる様々な場所からアクセスに対しセキュリティポリシーを一定にした上で、高度な攻撃はしっかりとサンドボックスで検査できる環境が提供できます。

▼まとめ

今回は、SWG製品であるibossと、FireEye Cloud Network Securityのインテグレーションについて記載いたしました。これからの働き方として、避けては通れないテレワークを安全に行うソリューションとしてご紹介できていれば幸いです。ibossやFireEye Network Securityがどのような製品なのかを詳しく知りたい方は、以下のリンクより他のブログを参照していただけたらと思います。

ここまで読んでくださりありがとうございました!

・【FireEye Network Security】ただのサンドボックス?FireEye Network Securityが持つ真価に迫る!

FireEye製品についてのご質問やご相談は下記バナーより受け付けております。

どんなことでもお気軽にご相談ください!

他のおすすめ記事はこちら

著者紹介

SB C&S株式会社

技術本部 技術統括部 第4技術部 1課

秋池 幹直