みなさま、こんにちは。

今回のブログでは FireEye社のネットワークセキュリティ製品「FireEye Network Security」の紹介記事となります。FireEye Network Security(NX)のもつ機能をお伝えした上で、従来のサンドボックスが持つ課題とそれに対するFireEye Network Securityのアプローチをご紹介いたします。サンドボックス=ブラックボックスのような印象をお持ちの方もいらっしゃると思いますが、実際のアラート画面を見ながら読み進められる記事になっています。アメリカで特許を取得しているサンドボックスのどこが優れているのか?を身近に感じていただければと思います。

目次(クリックで各章にジャンプします)

▼FireEye Network Securityとは

本題であるFireEye Network Securityの紹介を行う前に、そもそもサンドボックスがどういったものなのかを説明いたします。

FireEye Network Securityがサンドボックス製品だということをご存じの方も多いかと思いますが、一般的なサンドボックスとの違いを理解する上で重要になります。

サンドボックスは何に使うの?

サンドボックスとは、そのままですが「砂場」をイメージしていただけたらと思います。砂場というと、公園内でも砂場という仕切られた空間で、子供たちが自由にお城や川などを作っては崩している様子が目に浮かびます。セキュリティやアプリケーションの開発で用いられる「砂場」に関しても同じイメージで問題ありません。セキュリティ上で怪しいと思われるファイルや、開発途中であるためバグが存在しそうなアプリケーションを実際に動かしてみる空間です。実際のコンピューター上で動かしてしまうと、悪意のある動作を起こす可能性やバグによってシステム全体へ影響を与える可能性あったとしても外部に影響を与えない空間であれば実行し、その挙動を確かめても問題ないからです。この着想からサンドボックスは誕生しています。今回はセキュリティ対策として用いられるサンドボックスについてのお話になります。

それではなぜセキュリティ対策としてサンドボックスが必要となったのでしょうか?

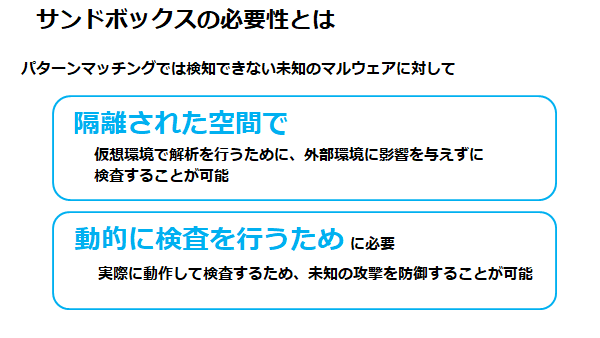

サンドボックスの必要性とは?

サンドボックスが登場する前のセキュリティ対策は、パターンマッチングという手法が使われていました。これは、マルウェアなどの悪意のあるファイルに使われるプログラミングコードやファイルの種類などを収集しておき、それらの情報と合致するファイルに関しては、悪意のあるものだと判別するという仕組みです。既存の情報を元に悪意のあるものだと判別できるパターンを用意することでセキュリティ対策をしていました。

しかし、既存の悪意のあるファイルを模したファイルが新たに作られた場合はパターンに当てはまらないため、このパターンマッチングという手法では判別できないことになります。過去に存在しないファイルに関しては、情報がないためパターン化できないからです。

そこで、過去に情報がないファイルに対しては、実際に動作させることで悪意のあるものかを判別する手法が考えられました。それがサンドボックスによるセキュリティ対策です。ファイルを動作させることで、PCのデータが書き換えられたり、外部の攻撃者が用意したサイトへ通信が発生するような悪意のあるファイルに見られる挙動を実際に観測することができます。サンドボックスの基本的な考え方である外部に影響を与えることのない隔離された環境で、実際に動かすことによって、過去に情報がないファイルでも悪意のあるファイルか判別を行うことでセキュリティ対策ができるようになりました。

まとめると

▼MVXエンジンはサンドボックス?

ここからは、FireEye社のネットワークセキュリティ製品「FireEye Network Security」を深堀してきたいと思います。FireEye Network Securityには、実際に動かして検査(動的な解析)を行う「MVXエンジン」が存在しています。MVXエンジンには、サンドボックス機能として3つの優れた点があります。

①仮想環境による挙動確認

仮想環境による挙動確認を行う際のポイントとして、マルウェアが実行される特定の条件を満たすことや仮想環境だと気が付かれないようにするための仕組みがあります。

■マルウェアが特定のバージョンOSやアプリケーションの場合のみ実行可能

独立した仮想環境で動的検査を行う上で、マルウェアや、OSやアプリケーションに含まれるセキュリティの脆弱性をつくエクスプロイトが実行される環境が整っているのかが重要になります。きちんと実行されないと、検知できる技術を持っていても意味がないからです。その点で、MVXエンジンには、以下のように様々な仮想環境が用意されているため、特定のバージョンのみ動作する場合でも幅広く検出することが出来ます。

- オペレーティング・システム

Windows 10 /Windows 7 sp1/Windows XP sp3/OS X 10.x /Linux- アプリケーション

Microsoft Office製品/ブラウザ(Chrome/Firefox/Internet Explorer)/Java JDK/Adobe Reader/Hancom Office/Quick time/VLC 等- バージョン・パッチ

マルウェアを実行させるため、各OS、アプリケーションの様々なバージョンやパッチレベルを用意■マルウェアによる仮想環境のチェック

マルウェアによっては、仮想環境であるかをチェックする機能をもっています。これは、実行される環境が仮想環境であった場合に、動作させないことによって安全なファイルであると判定させ、検査を逃れ通過させるためです。そのため、システム情報(BIOS/CPU/ホスト名/プロセス/メモリサイズなど)が仮想環境特有でないことに加え、既存の仮想技術(VMwareやKVMなど)が利用する特定のサービスやデバイス、ポートの利用を避ける必要があります。

②独自仮想テクノロジー

動作させることに成功した場合でも、実行過程で検知を逃れる工夫がされているケースがあります。しっかり検知をするためには、以下のような点でもマルウェアに気が付かれない工夫が必要です。

■分析時間のタイムアウト

サンドボックスでの動的な解析を行う場合、検査の期間に上限が設けられているケースがあります。これを利用し、マルウェアがこの検査期間は動作しないことで検知を逃れるケースがあります。そのため、MVXエンジンでは、仮想環境内での時間経過を早送りし、マルウェアの休眠時間を早めることで、遅延して動作するマルウェアも検知が可能です。

■人間の存在チェック

通常PCはユーザが操作しているため、仮想環境内でもマルウェアに人間が操作しているように感じされることが重要です。マウスでのクリックなどの操作を確認し、人間が使っているのかを確認するマルウェアも実際には存在しています。ダイヤログボックスを出現させ、ユーザーのレスポンスを受けてから動作することで機械的な解析による検出を避けるためです。MVXエンジンでは、ユーザによる操作に近いレスポンスを行うため、仮想環境で解析されていることを気づかせない独自の技術が採用されています。

③マルチフロー解析

最後に一番の特徴としては、マルチフロー解析です。従来のサンドボックスが行うファイル単体への解析ではなく、一連の通信トラフィックを仮想実行環境で解析するため、多段階の通信で組み立てられる攻撃が検知できます。この技術に関しては、米国の特許も取得しています(Patent no: US8584239)。

実際の攻撃を例にあげて説明いたします。

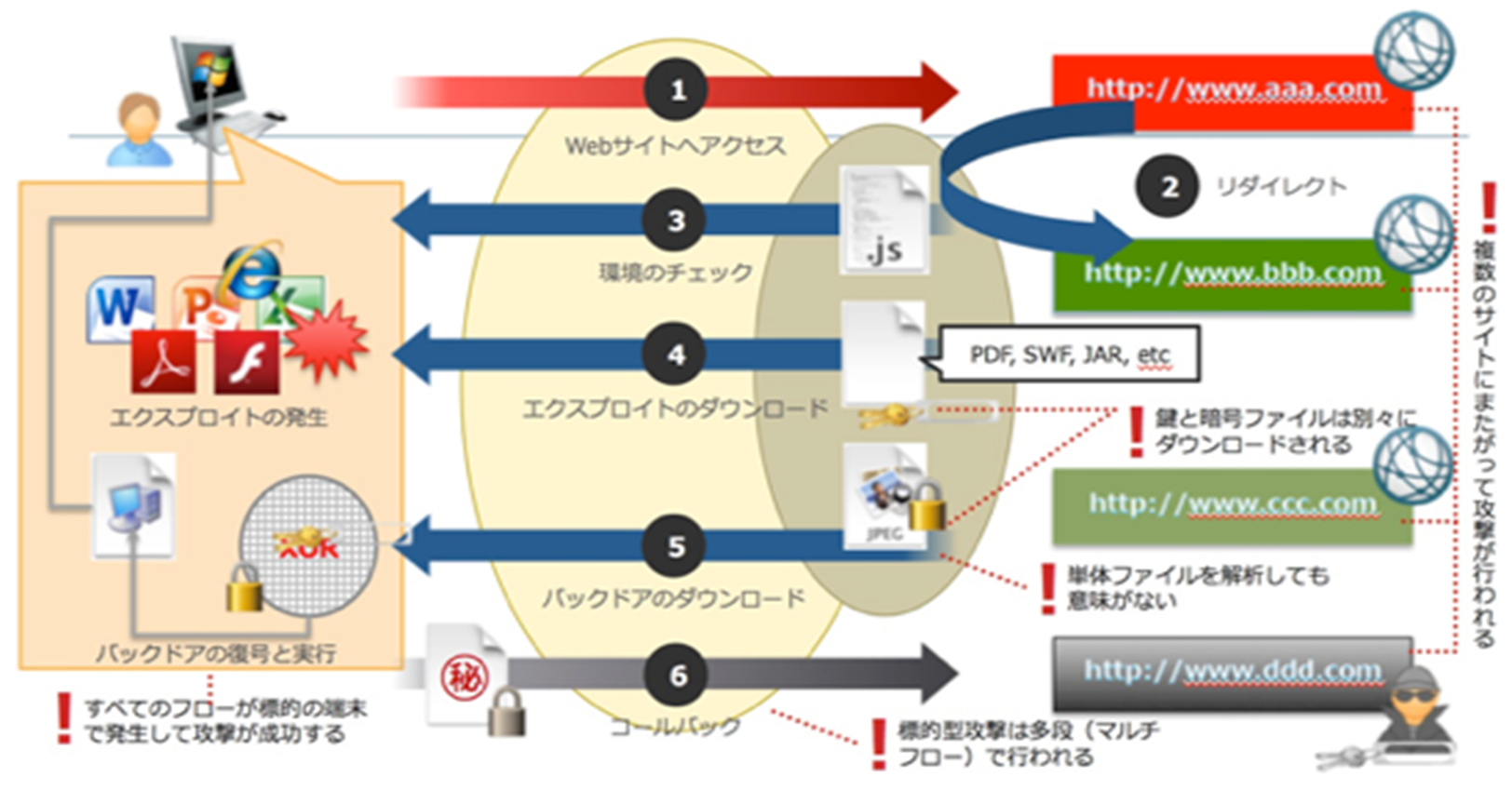

上図は、マルウェアファイルをダウンロードしてしまったユーザーが会社の機密情報が持ち出される例になります。

マルウェアによってユーザのPCから外部サイトにアクセスが発生しています(①)。こういった場合の多くは、検知を逃れるためにアクセス先に安全なサイトが用意されています。この段階でファイル単体を検査するサンドボックスでは、アクセス先に問題がないため、このマルウェアファイルを検知できません。

しかし、この安全なサイトから、他のサイトにリダイレクトすることによって(②)、ユーザの環境をチェックするファイル(③)、この後の攻撃の鍵となる脆弱性を狙ったエクスプロイト(④)、攻撃者が用意したバックドアを作成するために暗号化したファイル(⑤)がダウンロードされてしまいます。結果として、エクスプロイトが鍵となり、バックドアを作成するファイルを復号し足場が確立され、内部偵察や水平展開の末に攻撃者によって機密情報が持ち出されてしまいます(⑥)。

こういったケースの場合、最初のマルウェアファイル単体を検査しても攻撃が成り立たないため、ファイル単体を検査するサンドボックスはこの攻撃を検知できません。その点、MVXエンジンでは、このような多段な通信によって組み立てられる攻撃も仮想環境で実行・分析できるため、この攻撃を検知することができます。これがマルチフロー分析です。

ここまではMVXエンジンの優位点について書きましたが、複雑な攻撃に対しては上記のような観点でしっかりとした検査が必要ということが伝わったでしょうか。サンドボックスが特定の企業に対する標的型攻撃対策として挙げられますが、未知のマルウェアを利用しさらには多段的な通信によって成り立つ標的型攻撃を検知するには、従来のファイル単体を検査するサンドボックスでは足りない要素が多くあります。

続いては、FireEye Network Securityの管理コンソール画面において、実際に悪意のあるファイルを検出した際のアラート画面をお見せします。

アラート画面

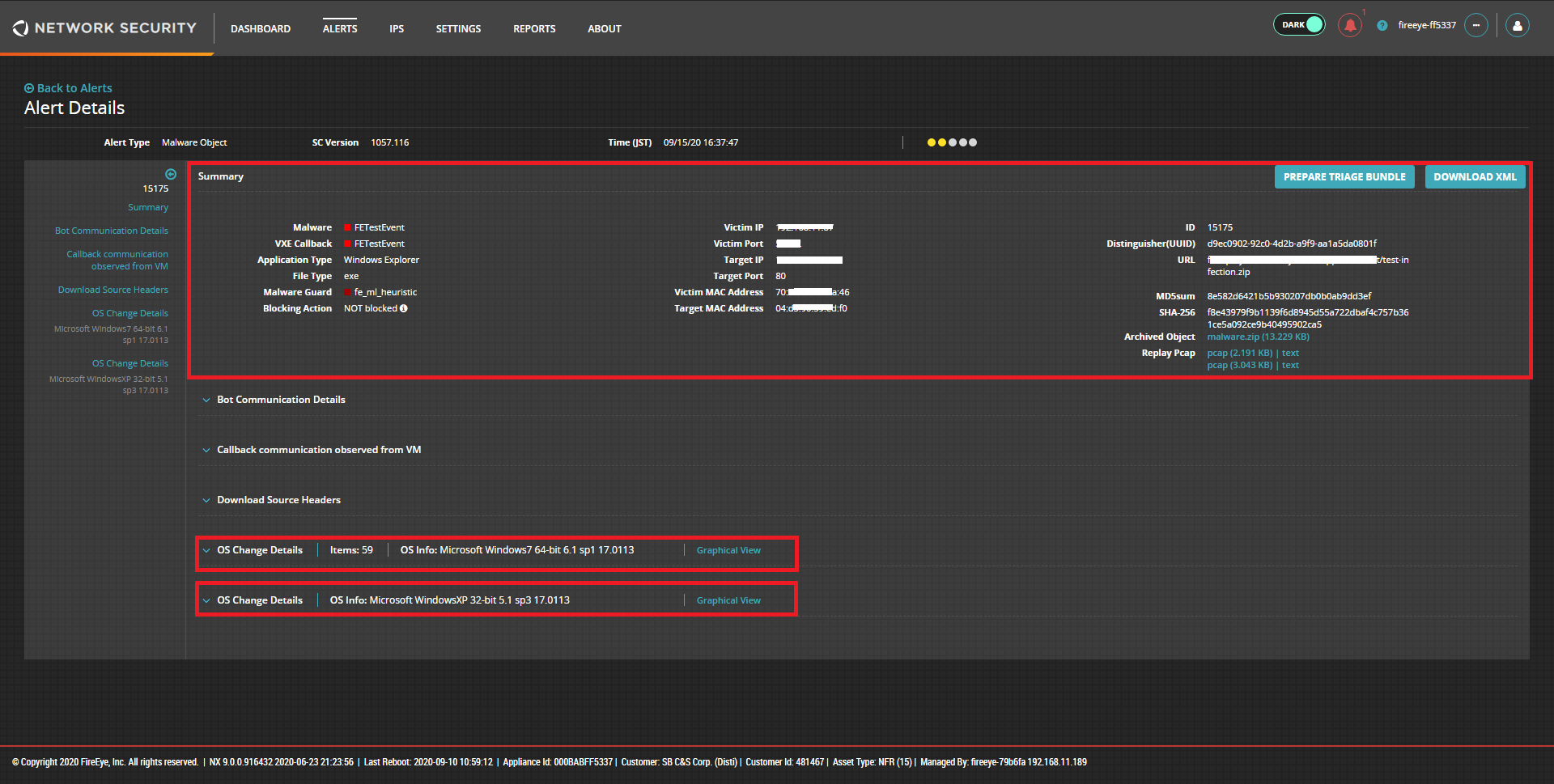

下図がFireEye Network Securityのアラート画面になります。今回は赤枠で囲われている「Summary」と「OS Change Details」について説明し、どんな情報が得られるのかを説明していきます。

※クリックで拡大表示

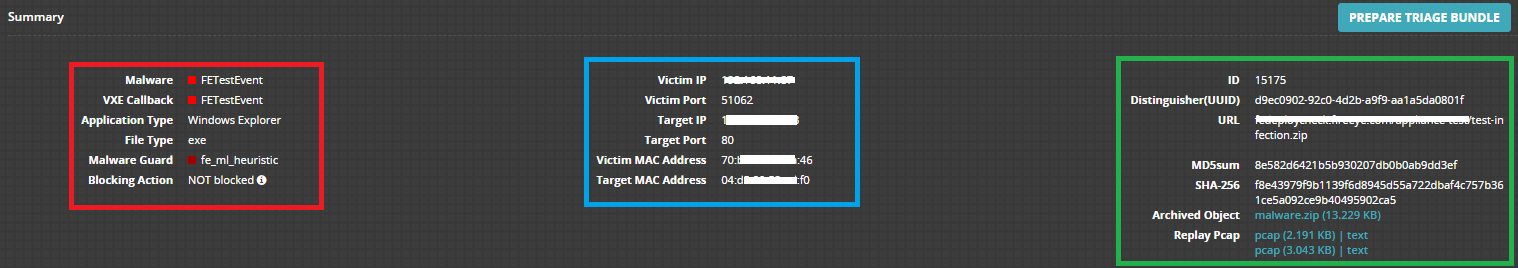

■Summary

※クリックで拡大表示

- 赤枠

赤枠は、主にアラートのカテゴリと検査対象の情報です。マルウェアが利用したアプリケーションがWindows Explorerであることや、ファイルタイプがexeファイルであることが分かります。また、ブロックするルールにマッチした際は、ブロックしたことがわかるようになっています。

- 青枠

青枠は、アラートが観測された環境の情報です。検査対象の通信を発生させたVictim端末のIP、ポート、MACアドレス情報に加えて、コールバック通信など通信先があった場合に、通信先の情報も記載されます。

- 緑枠

緑枠は、検査結果に関する情報です。内部で検査時に割り振られたIDに加えて、通信が発生したURLや、その際にダウンロードしてきたファイルの情報が記載されています。検査対象のファイルはアーカイブされており検査時に発生した通信もキャプチャーされているため、フォレンジックなど原因調査に役立つ情報を得ることが出来ます。

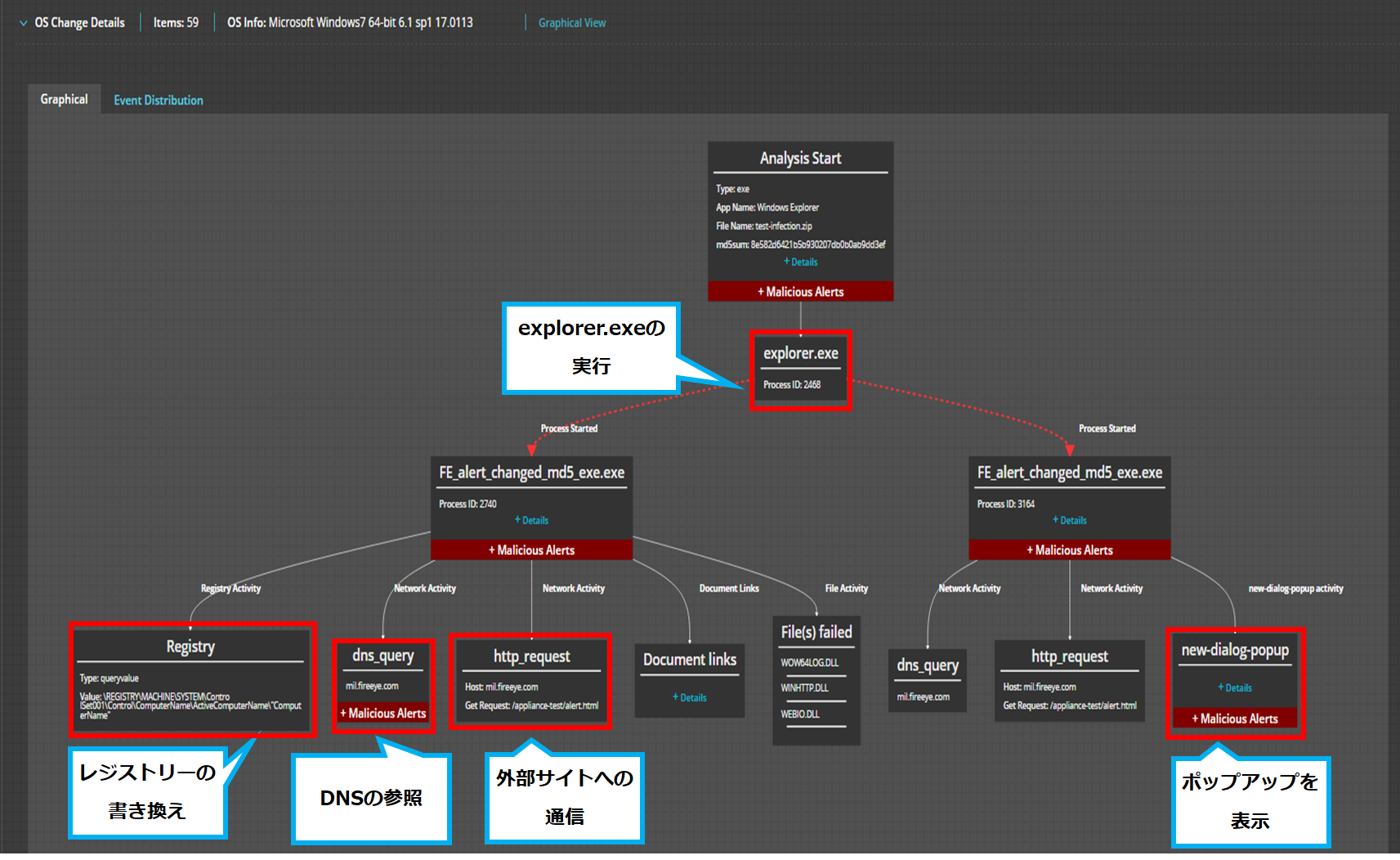

■OS Change Details

※クリックで拡大表示

MVXエンジン内で検査した状況をOS Change Detailsとして確認できます。これは、検査時に発生した通信や作成されたファイルなどを視覚的に見ることができるレポートとなっており、アラートが発生する原因となった動作や、それによって生まれた影響が分かります。

今回の例では、テストファイルをexplorer.exe経由でダウンロードすることで、さらなるexeファイルが生成され、外部通信やDNSの参照、レジストリーの書き換えまで発生していることが分かります。アラートが順番に並んでいるだけでは分かりにくいですが、このOS Change Detailsによって影響の範囲を視覚的にとらえることができ、その後の対応を迅速に行うことができます。

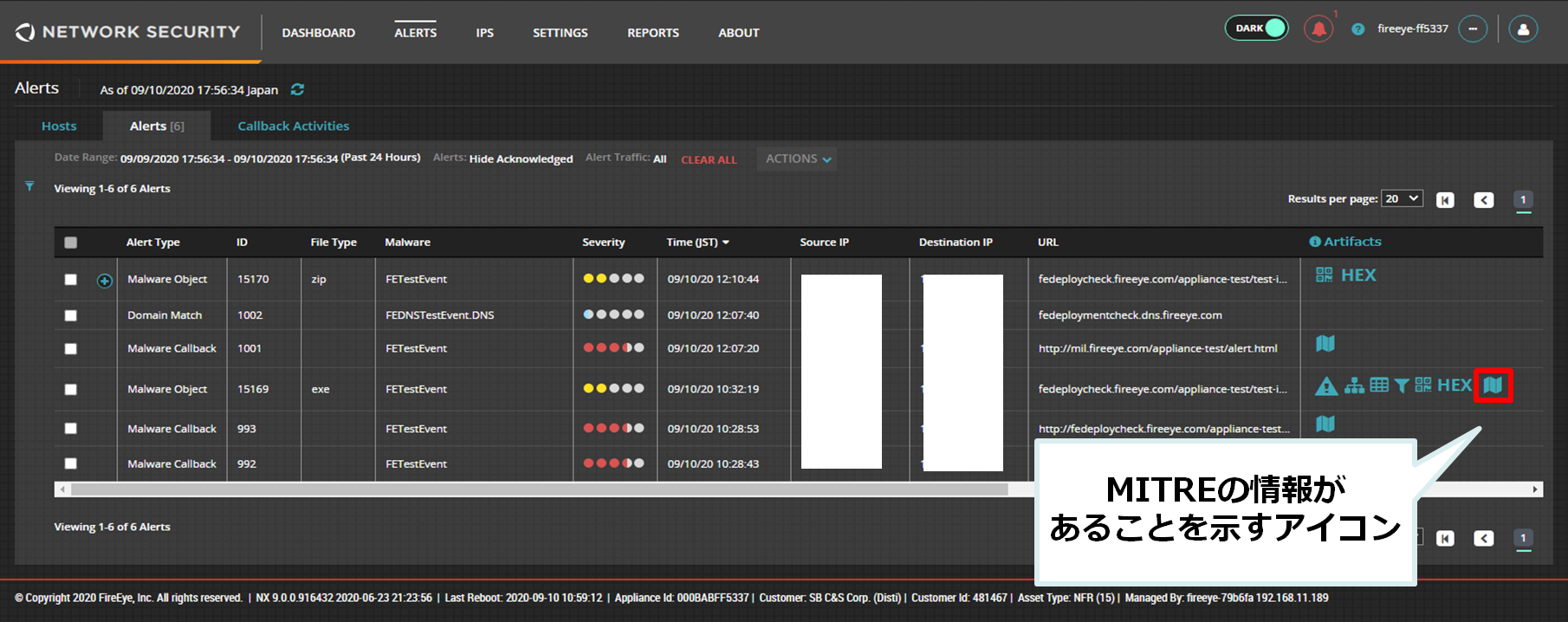

MITRE ATT&CKにも対応

最近では検知したアラートがMITRE ATT&CKフレームワークにおいて、どのプロセスに分類されるかを表示できる機能が追加されました。アラート一覧画面からMITREの情報が付加されているアラートに関しては、その情報を確認することができます。

※クリックで拡大表示

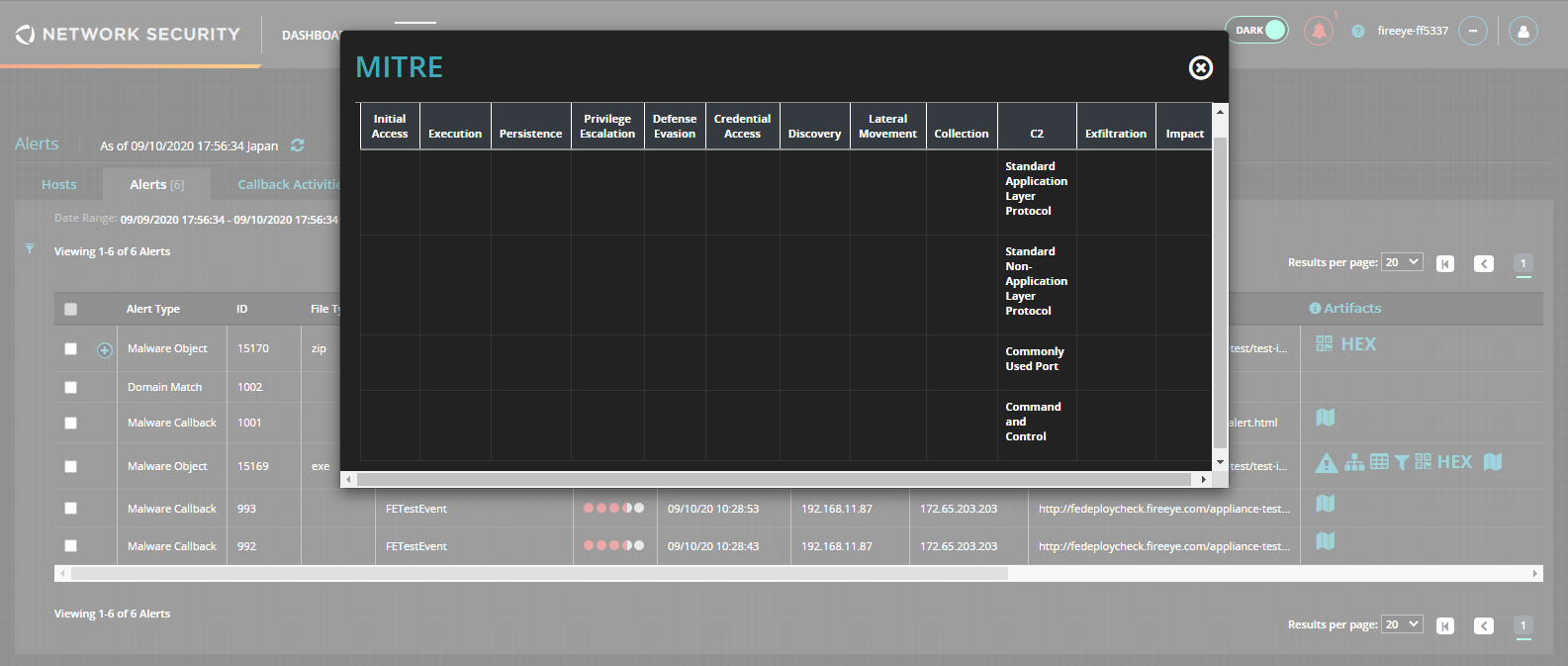

MITRE ATT&CKフレームワーク上でどのプロセスに分類されるのか、カテゴリが表示されます。

※クリックで拡大表示

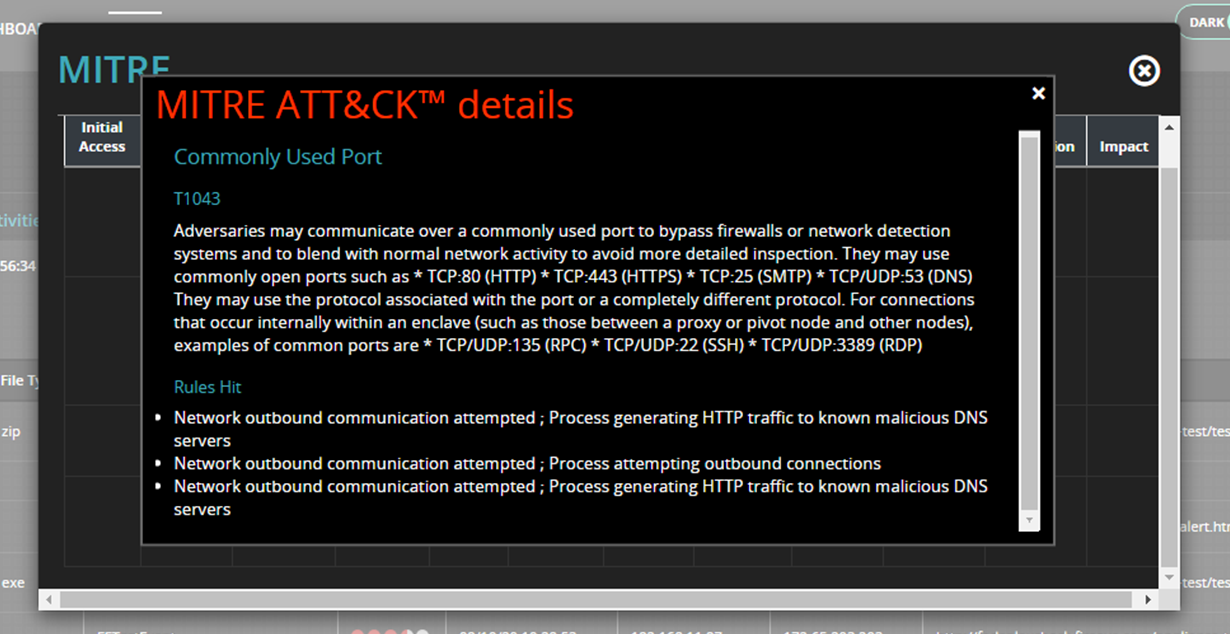

さらに詳細をクリックすることによって、MITRE ATT&CKフレームワークの詳細を確認することが出来ます。

※クリックで拡大表示

FireEye Network Securityがファイル単体を検査するのではなく一連の攻撃を追うことで、MITRE ATT&CKフレームワークのどの攻撃にカテゴライズされるのか落とし込むことができます。

▼まとめ

FireEye Network Securityは、サンドボックスとして求められている機能に加え、従来のサンドボックスが抱えていた課題を解決できるソリューションとなっています。また、昨今のリモートワーク化が進み自宅で仕事をする機会も増えました。こういった状況下で必要となるセキュリティとはどのようなものになるのでしょうか。その一つの答えとなるのが、クラウドにNXをデプロイすることです。次回は、弊社が取り扱っているSWG製品ibossとFireEye Cloud Network Securityとのインテグレーションをご説明いたします。よりセキュアなクラウド環境の構築に必要なソリューションとなりますので、ぜひご一読ください。

ここまで読んでくださりありがとうございました!

FireEye製品についてのご質問やご相談は下記バナーより受け付けております。

どんなことでもお気軽にご相談ください!

他のおすすめ記事はこちら

著者紹介

SB C&S株式会社

技術本部 技術統括部 第4技術部 1課

秋池 幹直