※2020/3/25更新

TechTargetジャパン様に記事が掲載されました!!

弊社とFireEye社のエンジニア同士が、対談形式でメールの脅威について語っており

本ブログとは違った視点での内容となっております。合わせて、ぜひご一読ください!!

実はもう詐欺メールが届いているかも

人ごとではない、巧妙化するメールの脅威が手元に届く前に検知する方法とはhttps://techtarget.itmedia.co.jp/tt/news/2003/24/news02.html

こんにちは、SB C&S秋池です。

今回は FireEye社のメールセキュリティ製品「FireEye Email Security」 の記事になります。メールにおける最新の脅威事例に対して機能を踏まえながら対策方法をご説明いたします。

目次(クリックで各章にジャンプします)

、、、本編の前に!

弊社 SB C&Sが

_FireEye Partner Award 2020

「 ベスト・イネーブルメント・アワード 」

に選ばれました!!!

こちらは「2019年度にFireEyeの国内事業に高く貢献したパートナー企業に授与される賞」となり、

FireEyeのセキュリティソリューションを提供することで、お客様をあらゆる脅威から保護することに貢献したパートナー企業に送られる大変名誉な賞になります!!このような賞をいただきありがとうございます!

▼プレスリリース:ファイア・アイ、「FireEye Partner Awards 2020」受賞企業を発表

https://www.fireeye.jp/company/press-releases/2020/fireeye-japan-partner-awards.html

数ある賞の中でも「ベスト・イネーブルメント・アワード」とは

2019年度から新規販売代理店としてビジネスの拡大に貢献、特に新規リセラー開拓の一環として、非常に多くのリセラー様にファイア・アイを紹介していただきました。さらにトレーニングや案件相談会の開催など、リセラー様主導のビジネス開拓に貢献をいただき、「FireEye Eメール診断サービス for Office 365」を多くのリセラー、エンドユーザー向けに展開いただきました。

ご紹介文をそのまま掲載させていただきました。これは新たなマーケット層の獲得を目指し、提案・受発注に留まらずトレーニングや案件相談会の開催を営業、マーケ、技術が一丸となって取り組んだ結果と捉えております。取り扱いを始めて1年程度とまだ間もないですが、日頃お世話になっているFireEye社の皆様およびリセラー様のおかげで受賞できたと気を引き締める思いで受け取りたいです!

また、評価の一部には「FireEye製品やサービスの取り扱い実績にとどまらず、セキュリティ企業としての各社の取り組み・体制も評価しています」とあり、セキュリティ製品担当としては弊社のセキュリティ全体に対する取り組みが評価され、非常に嬉しい限りです。

昨年末になりますが、セキュリティに関する催し物として【CSTS:Cyber Security Tech Summit】(概要リンク)を開催いたしました。FireEye製品も登場しましたが、各セキュリティベンダーの製品をEDR、ZeroTrust、SOARなどの昨今話題のテーマで横並びに検証し、検証結果を元に技術動向をお話するイベントでした。おかげ様でアンケートの集計結果も非常に高評価をいただき、さらにはこのような賞を頂くことで成功を裏付けることができました!!

授与いただきありがとうございました!!

さて、ここからが本編となります。

今回は以下の3点に注目し、それぞれに必要なメールセキュリティ対策をご説明いたします。

- 新型コロナ

ウイルス(COVID-19)に関したフィッシングメールの増加 - 普及率が高いメール製品【 Office 365 】への攻撃

- フィッシング攻撃の巧妙化

▼新型コロナ

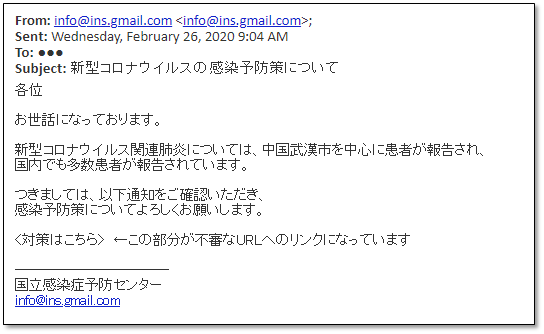

新型コロナウイルス(COVID-19)が社会に幅広く影響を与えているのは言うまでもありません。フィッシングメールにもその影響を与えているのはご存じでしょうか。下記は、国立感染症研究所が公表している注意喚起のメールに見せかけたフィッシングメールになります。見ていただくと分かるように不安を煽る文面で構成されており、フィッシングメールの特徴である冷静な判断をできなくする工夫がされています。また、送信されたメールのあて先は存在する個人名や組織名が指定されていることから、入手した個人情報に対する"標的型攻撃"であることが分かります。生活に影響するトピックを装い、個人名や所属まで指定されたメールに対して、個人の判断で開かないようにするには限界があり、第三者的な冷静な判断を行う機構の必要性が分かっていただけると思います。

【出展:感染症研究所】

当研究所に類似した機関による新型コロナウイルス感染症の注意喚起を装うメール攻撃にご注意ください

さらには、新型コロナウィルスを題材としたメールに【Emotet】を感染させるための機能を持ったWord文章ファイルが添付されているケースがIPA(独立行政法人 情報処理推進機構)より発表されております。

【出展:IPA「Emotet」と呼ばれるウイルスへの感染を狙うメールについて】

新型コロナウイルスを題材とした攻撃メールの例

【Emotet】の発生は2014年と時間は立っておりますが、今も亜種が誕生し文章がビジネスメールに対応するなど、ばら撒くための手口も巧妙化しています。【Emotet】を悪用している攻撃者がこの混乱に漬け込むのは当然かもしれません。

今回紹介があった事例は、添付されたWordファイルの悪意あるマクロが有効化されることで、【Emotet】に感染するケースでしたが、セキュリティ製品の検知率を下げる目的からメール本文中にURLリンクを記載し、悪意のあるマクロを含んだファイルをダウンロードさせるケースも確認されています。

これらの脅威にどのように対応すればいいのでしょうか。ここでは代表的なセキュリティ対策をご紹介します。

必要な対策:サンドボックスによる動的な解析

サンドボックスによる動的な解析が対策の一例に挙げられます。外部に影響を与えない仮想環境上で添付されているファイルを実際に動かし、その挙動によって悪意のあるものかを判断するという解析方法です。「FireEye Email Security」に置き換えるとどうでしょうか。「FireEye Email Security」には【MVXエンジン】という一般的なサンドボックスより優れた動的解析エンジンを持っています。その優位性を一部ご紹介します。

- ファイル単体だけでない解析フロー

単体ファイルのみ検査可能なサンドボックス場合、ファイルそのものが悪意のある挙動を取らない限り、悪意があるものか判定をすることは難しいです。添付されたファイル内のURLへアクセスすることで、悪意のあるファイルがダウンロードされる場合などは、添付されたファイル自体は悪意のある挙動を取らないので対応できないことになります。その点で【MVXエンジン】では、仮想環境上で実際にURLへアクセスするため、アクセスした先がフィッシングサイトの場合や、悪意のあるファイルをダウンロードさせる場合でも判定することが可能です。さらに、メール本文中に記載されているURLの場合でも同様です。

このファイルのみならずフローまで分析する技術は、patent(特許)を取得しています。【Patent No: US8584239】

- 対応しているファイルタイプの種類

サンドボックスの性能を確認する上で、対応しているファイルタイプ(WordやExcelといったOffice系のファイルやPDFファイルなど)や攻撃手法の豊富さがポイントとなります。MVXエンジンは、解析できるファイルタイプの種類が30種類以上であり、zipの他、lzh, rar, 7z, cabなど圧縮されたファイルにも対応しています。

また、攻撃手法においては、JavaScript, VBScriptなどスクリプトを用いた攻撃や、Java, Flash, Help, Linkなどを用いた攻撃にも対応しています。本文中に記載されたURLが正規のサイトであっても、実際にアクセスするURLをJavaScriptなどで書き換える攻撃などを検知するためには、検査できるファイルタイプの数と同様に多くの攻撃手法にも対応していることが検知漏れを防ぐ上で重要な要因となります。

以上が今回のケースにおけるMVXエンジンの優位性になります。

サンドボックスは動的に処理を行う性質上、解析に数分ほど時間がかかるケースがありますが、アンチスパム/アンチウィルスと併用することでサンドボックスにかけるファイル数が減り配送の遅延が減少され、よりよいメールセキュリティ環境を築くことが可能です。

Check!!:FireEye社による【Emotet】の詳細情報

FireEye社が公開している【Emotet】についての情報のリンクをご紹介します。

使われている手口について詳細に解説いただいているので、知りたい方はぜひご確認ください。

▼普及率が高いメール製品【 Office 365 】への攻撃

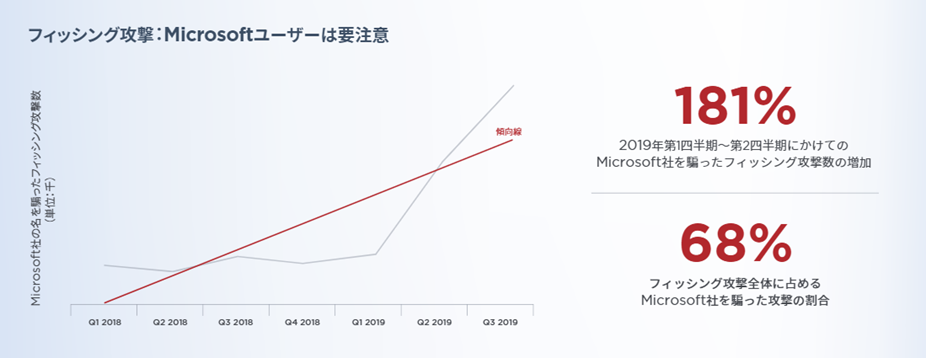

続いては、セキュリティの脅威とその攻撃対象のお話になります。IPAが公開している「情報セキュリティ10大脅威 2019」において、1位:標的型攻撃による被害、2位:ビジネスメール詐欺による被害であることが発表され、上位をメールによる脅威が占めています。組織にもたらされる脅威の中でメールを入口とするものが多くなった場合、利用者数の多いオフィスツールを狙うことで、視覚的な違和感や不信感を減らし攻撃の成功率を高めます。

下図は、FireEye社の調査によるMicrosoft社の名を偽ったフィッシングメール攻撃数と時期を示したグラフになります。図内にも説明があるように、2019年第1四半期~第2四半期にかけてフィッシング攻撃数が181%と増加しており、IPAの「情報セキュリティ10大脅威 2019」の内容と一致してメールによる脅威が増えています。グラフの内容からMicrosoftユーザが狙われていることが分かります。

※【出典】FireEye

そのような背景の中で攻撃対象となる機会が多いのが、MicroSoft社【Office 365】です。【Office 365】は、クラウドメール製品のOutlookはもちろん、WordやExcel、PowerPointといった業務上で必須となるアプリケーションや、SharePointやOneDriveといったファイル共有に利用されるアプリケーションまで幅広く内包されたクラウドサービスになります。

機能の利便性を挙げる上で他のアプリケーションと連動することが多く、WordやExcelファイル内に悪意のあるマクロが組み込まれることや、SharePointやOneDriveはファイル共有を装いマルウェアをダウンロードさせるなど、攻撃の対象となる間口も多くあります。

上記から、攻撃の間口となりやすいメール製品とそれを守るセキュリティ製品がより密に連携することで、堅牢な環境を構築することが可能になります。

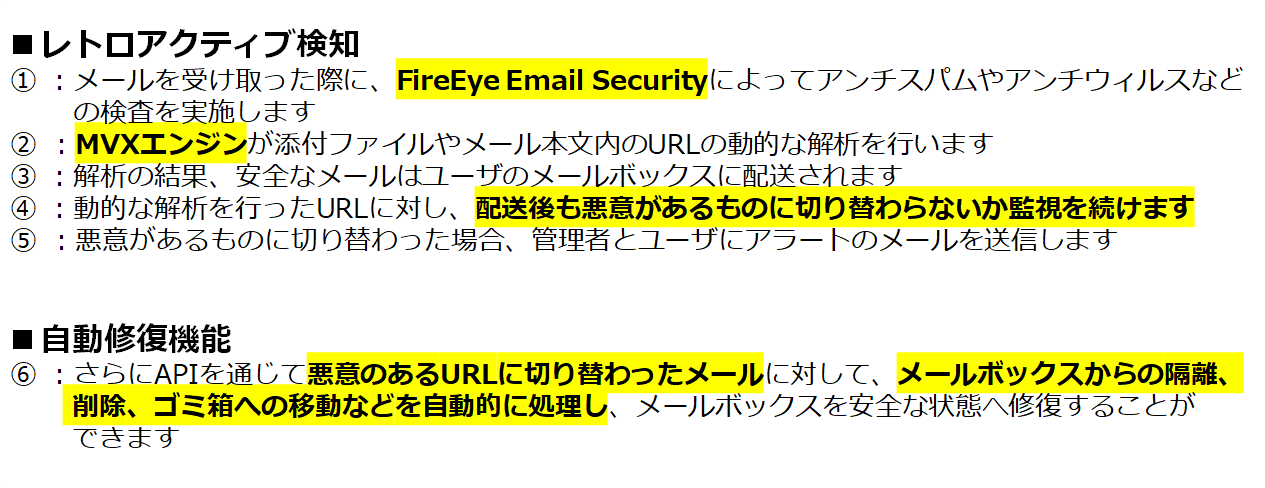

必要な対策:メール製品と連携したセキュリティ対策

MVXエンジンによってWordやExcelなどのファイル、添付ファイルやメール本文中のURLが検査されることはご紹介しました。ここでは、検査対処となるURLが一定期間経過後に悪意のあるサイトへと切り替わる攻撃をご紹介し、それに対応するための【Office 365】との連携機能【レトロアクティブ検知+自動修復機能】を紹介します。

メールセキュリティ製品を通り抜けるための攻撃手段として、時間差攻撃と呼ばれるものがあります。これは、メール内のURLを一定の時間経過後に悪意のあるサイトに切り替えることで、検知を逃れることを目的とした攻撃手法です。検査時は安全なサイトであるために、検査を通過することが出来るのです。そういった攻撃があった際に、FireEye Email Securityではどのように検知を行うか、順を追って解説いたします。

【Office 365】とFireEye Email SecurityのAPI連携によって、今まで検出することが難しかった時間差攻撃にも対応することができるようになりました。

Check!!:FireEye社による【Office365 自動修復機能】の詳細情報

また、Office365の自動修復機能ついては、下記のメーカーブログに詳細な解説が記載されております。この機能が持つ価値について触れているので、ぜひ一読ください。

▼フィッシング攻撃の巧妙化

そして最後にフィッシング攻撃の巧妙化が挙げられます。弊社ではご希望されるお客様に対して「メール無料診断サービス」を実施しております。(詳しくは後述)

サービスを通してお客様環境に届いている悪意のあるメールを確認させていただく機会があります。事例として最近多く見受けられるのが、下記の2点になります。一部ではありますが、事例の内容を踏まえてご紹介させていただきます。

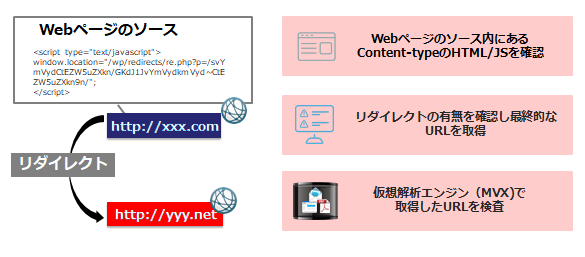

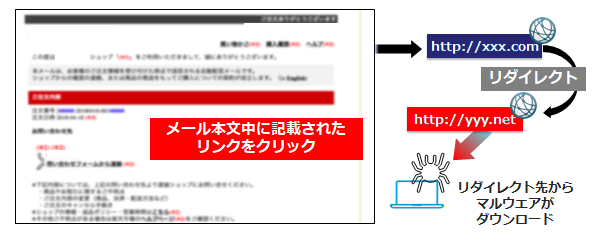

①リダイレクトを利用した攻撃

添付ファイルもしくはメール本文のURLをクリックすることでリダイレクトが発生し、悪意のあるマルウェアをダウンロードさせる場合やフィッシングサイトへ遷移させるケースが増えております。ユーザが実際にアクセスするのは、メール内に記載されたURLではなく、リダイレクト後の悪意のあるURLになります。メールセキュリティ製品がメールに記載されてURLは安全であるため、悪意のあるURLとして検知しないことを狙った攻撃になります。

必要な対策:多段リダイレクト対策

この場合、必要な対策として挙げられるのは、リダイレクトが発生するURLにも動的に解析を行うことで、最終的に到達するURLが悪意のあるものかを検査することです。その際もURLが時間によって変化しないことや、Webページのソース内にあるContent-typeを検査することで見かけの表示に騙されないための対策を行うことができます。

②正規のサイトと判別のつきにくいフィッシングサイト

フィッシングサイトを紹介するときに、2つ画像を並べてどちらが正規サイトかを実際にお見せするパターンが多くあると思います。百聞は一見にしかずなので、見ていただくのが一番早いからです。そしてその多くはHTMLやWebページの画像などを正規のサイトと細かく比較することで違いは理解することができますが、実際に届いたメールにおいては比較する対象もなく正規サイトかの判別は難しいです。リダイレクトを追いかけることが出来ても、たどり着いたサイトがフィッシングサイトであることを検知できなければ意味がありません。FireEye Email Securityではフィッシングサイト対策として最新の機能が備わっています。

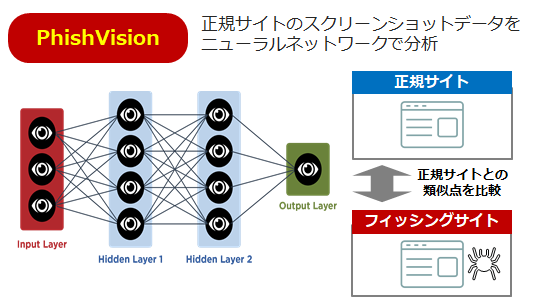

必要な対策(1):最新のフィッシングサイト対策

- PhishVision

PhishVisionは、正規サイトのスクリーンショットデータを大量に保存し、「ニューラルネットワーク」と呼ばれる数学モデルの手法を用いて、検査対象のURLから得たスクリーンショットと類似点を比較・分析し、類似点が一定数あるにも関わらず、別のURLである場合はフィッシングサイトとみなす機能になります。

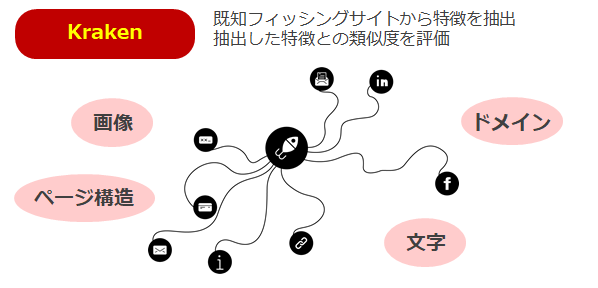

- Kraken

Krakenは、既知のフィッシングサイトからドメインやサイトを構成する画像の類似度、言葉の使いまわしなどのコンテンツの特徴を抽出し、検査対象のサイトと類似点を比較することでフィッシングサイトかを判定します。

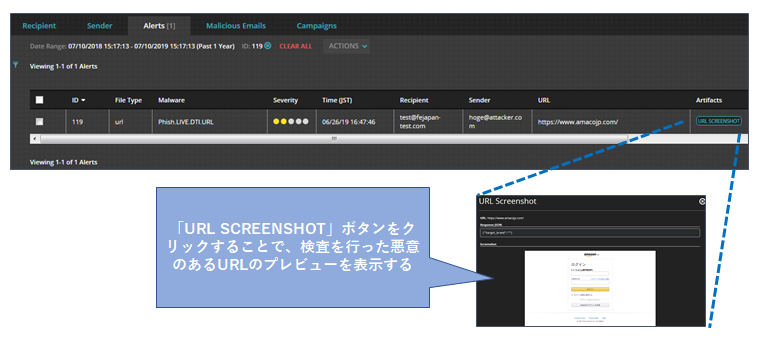

正規サイトと既知のフィッシングサイト、どちらの側面からも検査を行うことによってより優れた検知率になります。必要な対策(2):検査対象となるURLの可視化

こちらは検査を行ったURLにアクセスしなくても、そのサイトのスクリーンショットを確認できる機能になります。実際にどういったフィッシングサイトのURLが送られてきているのかを簡単に確認することができる機能となります。

※画像はFireEye Email Security EX(オンプレ版)になります

このように複数の手法でフィッシングメールの対策を行い、実際に届いているURLの確認を行うことで現状の把握にも役立てることができます。

長文となりましたが、最新の脅威とその対策に必要な機能のご紹介は以上となります。

そして、最後にSB C&Sにできることをお伝えさせていただこうと思います。

▼SB C&Sにできること

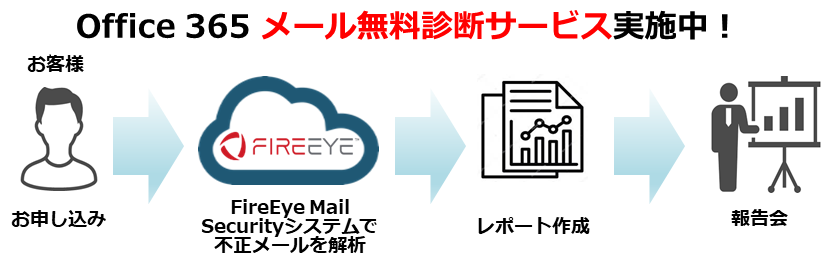

ここからは、弊社SB C&Sにできることになります。SB C&Sでは現在、メール無料診断サービスを実施しております。メールセキュリティを含めたお客様のメール環境を診断することで、検知漏れなどの課題の発見や今後投資を行うべきポイントを見分けることができます。過去の事例では、実際に取引のあった企業のメールアカウントが乗っ取られ、個人情報を抜き出すために送信された「なりすましメール」を検出した例もあります。また、メールを転送して診断を行うため、既存環境に負荷かけることなくセキュリティレベルを判定できることも本サービスの強みになります。

診断を通して現状の環境を知ることで、以下のような疑問を解決するための手がかりとなります。

- 実際にメールを使った攻撃を受けているか知りたい

- スパム・ウイルス対策から次の一手が分からない

- エンドポイントでセキュリティ対策ができているから問題ないのでは?

※作成したレポートをお渡しするだけでなく現状のヒアリングを含めた報告会まで実施しているため、サービスをご提供できる会社数に制限を設けております。

そのため、興味がありましたらお早目の申込みお願いいたします!!

Check!!:メール無料診断サービスの流れ

メール診断サービスをご希望されるお客様には、以下の手順に従って申し込みいただきます。その後、メールを転送する設定をしていただければ、FireEye MailSecurityシステムによってお客様の環境を診断いたします。その診断結果を元にレポートを作成し、報告会を実施する流れになります。お客様にお願いする部分としては、お申し込みとメールの転送設定のみになります。

Check!!:お申込み手順

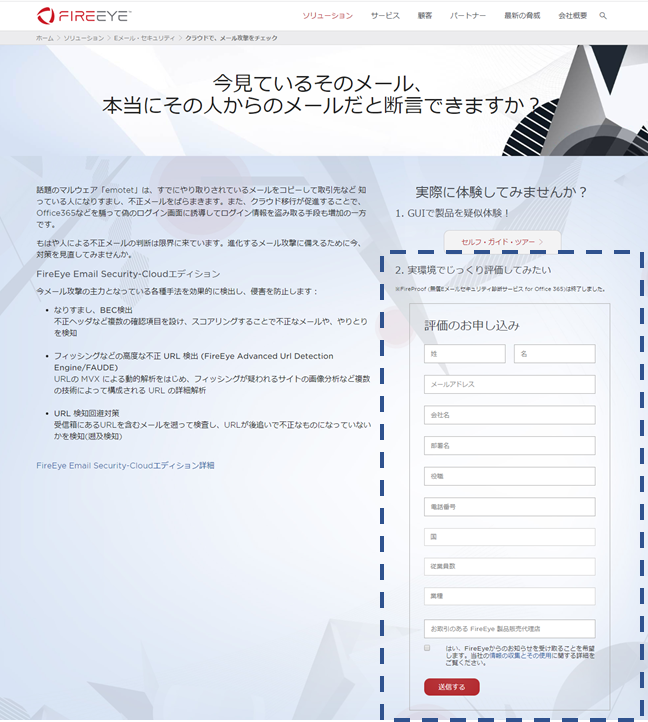

1. QRコードをスキャンもしくはクリックすることで、お申込みサイトへ遷移します。

https://www.fireeye.jp/solutions/ex-email-security-products/email-cloud-eval.html

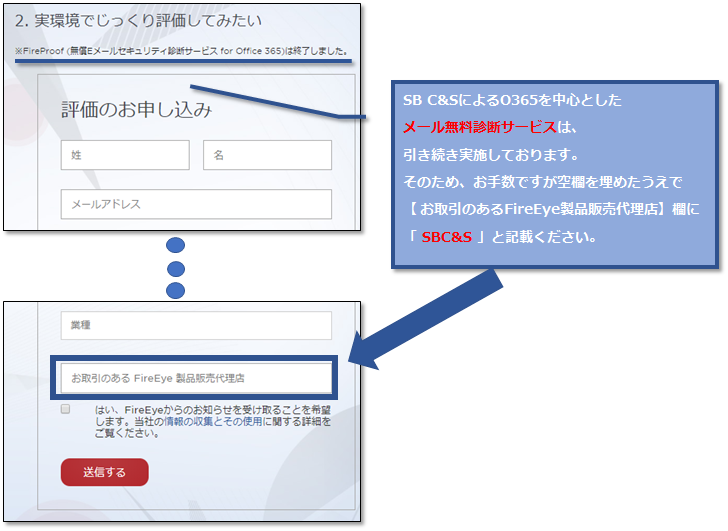

2. 点線で囲まれている「評価のお申し込み」よりお客様情報を入力の上、送信をお願いします。その際、「お取引のあるFireEye製品販売代理店」欄に「SBC&S」と記載ください。

※注意事項※

お申し込みは以上となります。ご入力いただいた情報を元に担当者よりご連絡いたします。

▼まとめ

今回は最新の動向、標的とされる攻撃対象、検知を逃れるための手法について、長々とご説明させていただきました。ポイントによって取るべき対策も異なっているので、対策を取る上でのご協力が少しでもできればと思っております。ご興味がある方は、ぜひメール無料診断サービスをお申し込みください。

また、今回はアワード受賞についても記載いたしました。セキュリティへの取り組みが評価されるのは大変嬉しい限りなので、ゆくゆくはこのブログもその一翼を担えれば、、、、

EngineerVoiceではセキュリティ製品をはじめエンジニア目線で幅広くブログを記載しております。興味があるトピックがあれば(なくても!)読んでいただければ幸いです。

ここまでご覧いただきありがとうございました。

FireEye製品についてのご質問やご相談は下記バナーより受け付けております。

どんなことでもお気軽にご相談ください!

他のおすすめ記事はこちら

著者紹介

SB C&S株式会社

技術本部 技術統括部 第4技術部 1課

秋池 幹直