皆さんこんにちは!SB C&Sで Fortinet 製品のプリセールスを担当している長谷川です。

今回は、FortiGateと他社製の製品とのIPSecVPN接続についての2回目となります。

接続先は、Check Point の CloudGuard Connect (クラウド型上で、ファイアウォールやNGFWなどを行うといった製品)です。

前回の、Sophos XG Firewall との接続につきましては、こちらをご確認ください。

Check Point CloudGuard Connect側の設定

まずは、

https://portal.checkpoint.com/

より、Check Point側のクラウド管理画面にログインします。

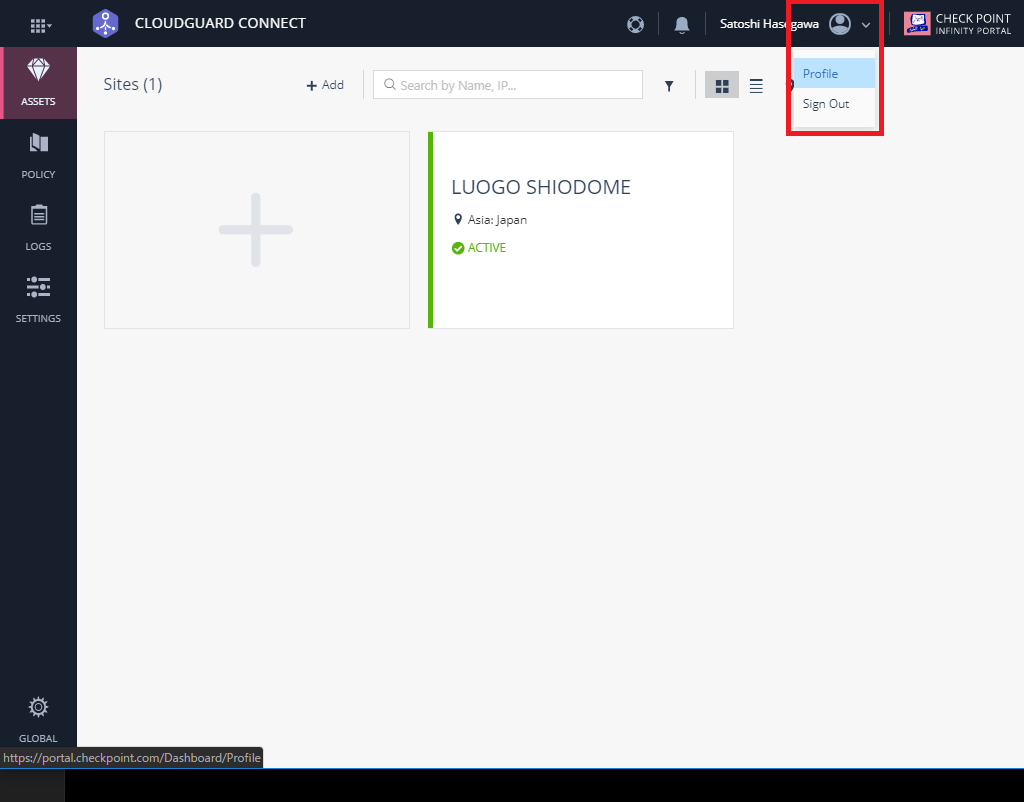

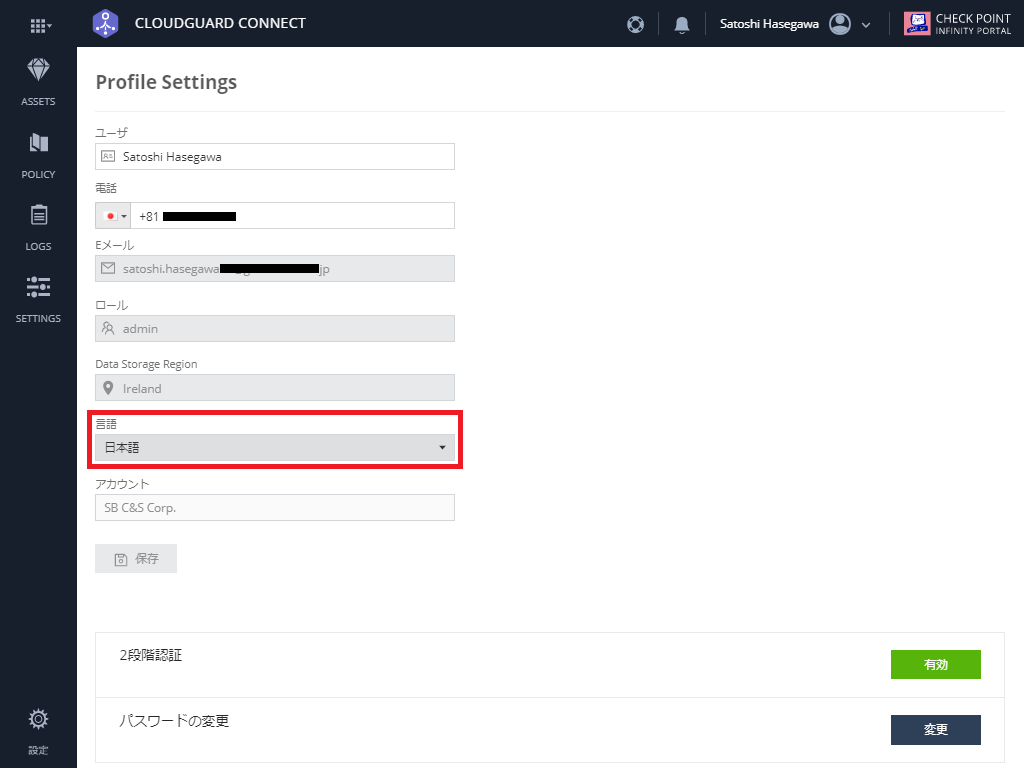

英語表示がデフォルトなので、日本語表示に変更します。

プロファイル画面を開きます。

Language を、Englishから日本語に変更すると、一部日本語表示に変わります。

※言語設定は、現在の仕様では保存できません。

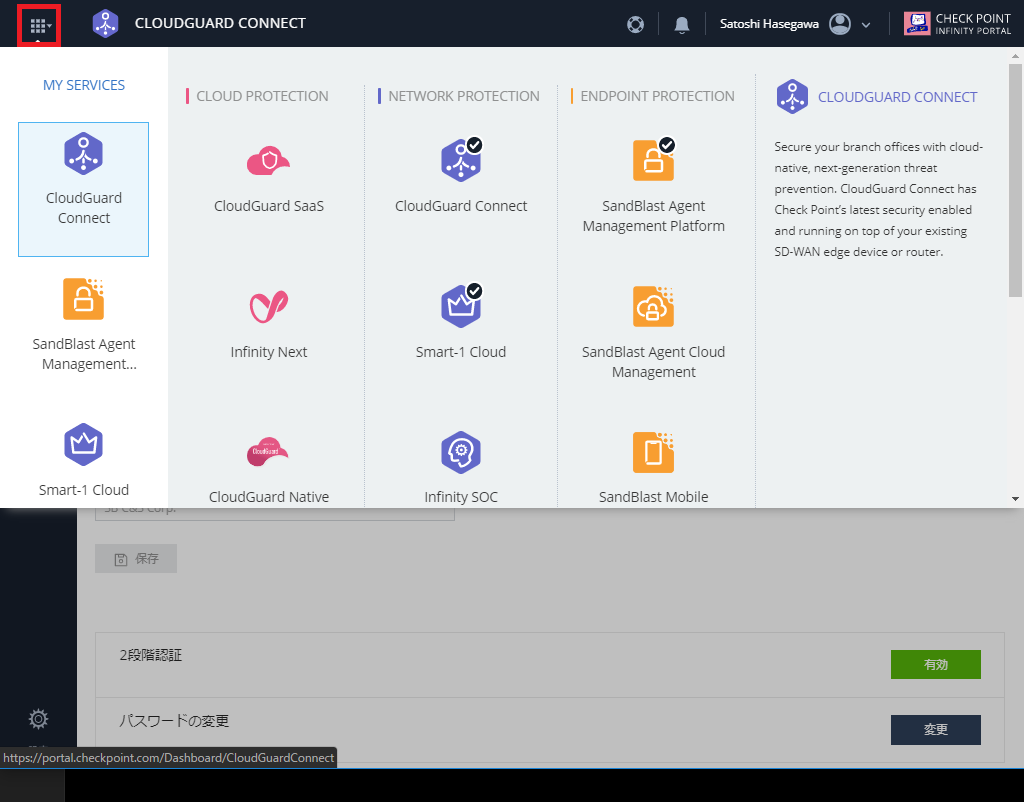

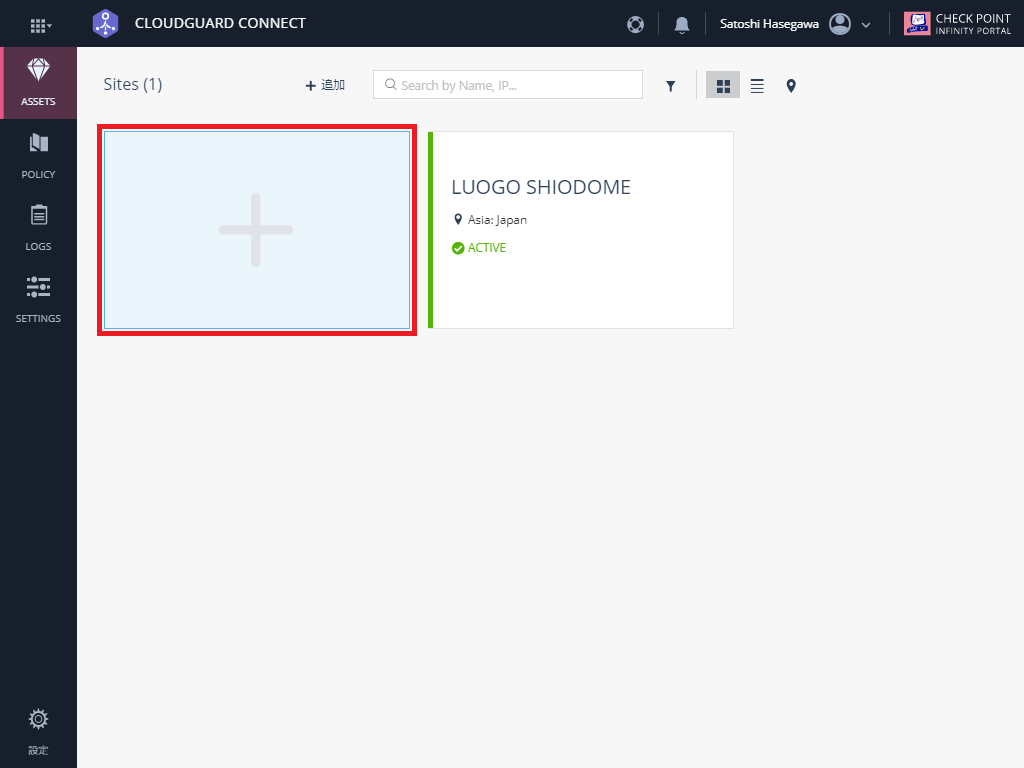

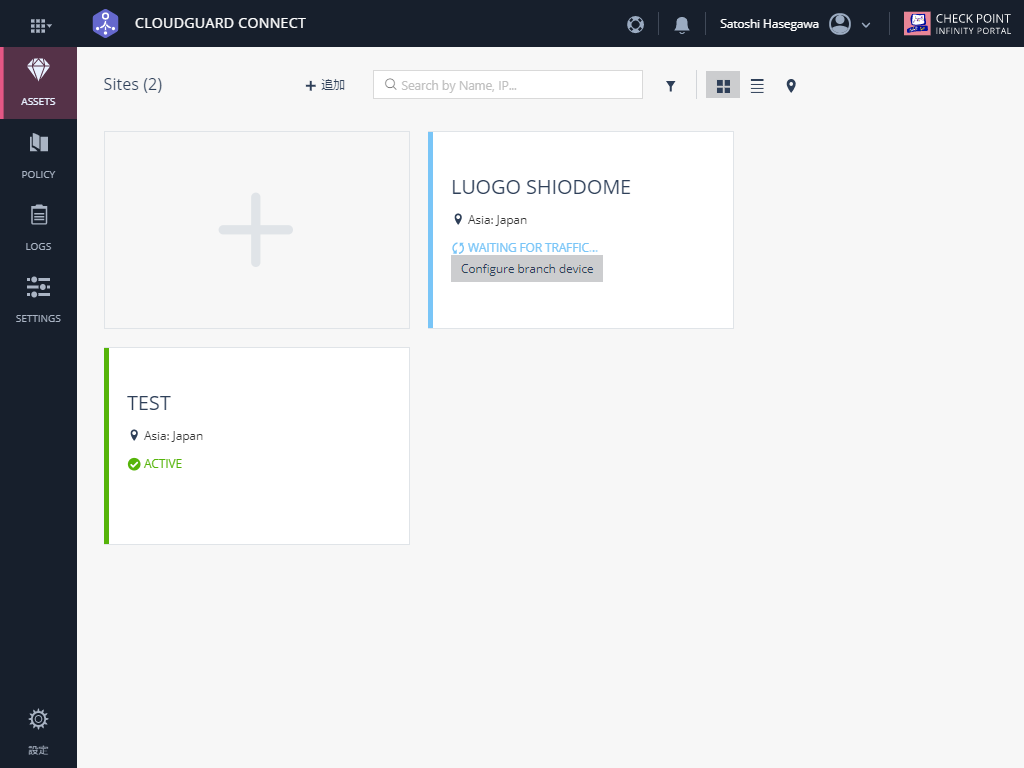

CloudGuard Connectの管理画面を開くために、メニューからCloudGuard Connectを開きます。

新規サイトを作成します。

この "サイト" とは、接続元の情報や、IPSecVPNの情報を作成する画面です。

拠点が複数ある場合は、IPSecVPNのトンネルの数だけ、サイトを作成する必要があります。

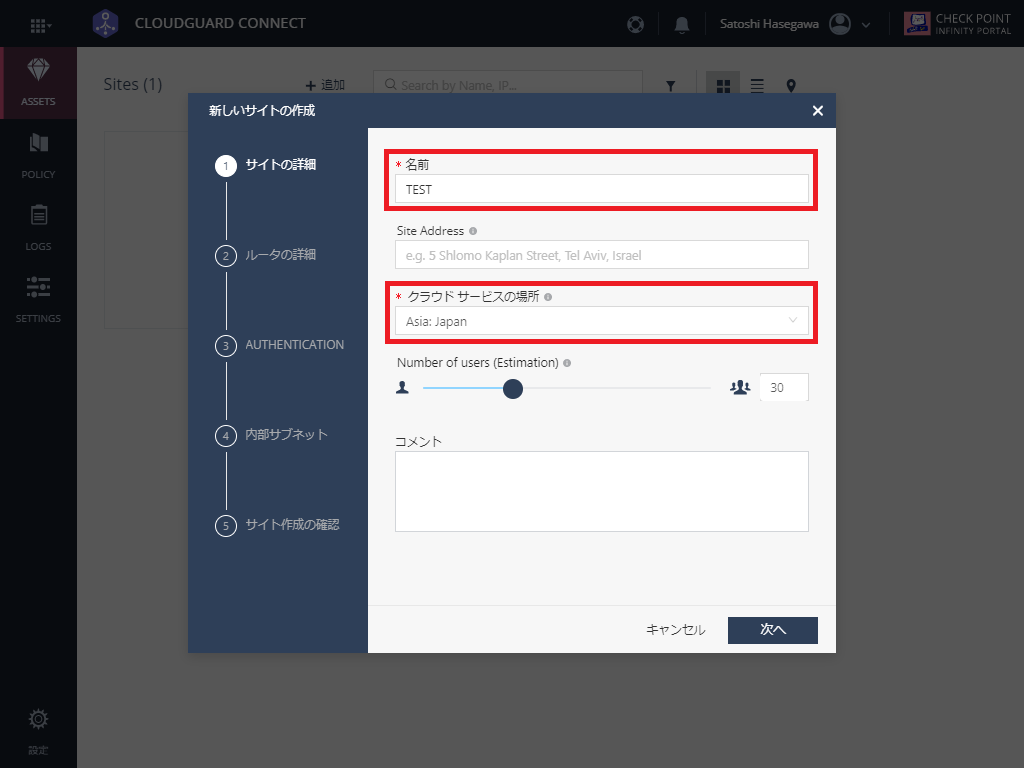

サイトの情報を埋めていきます。

日本からの接続であれば、Asia Japan を選択しておきましょう。

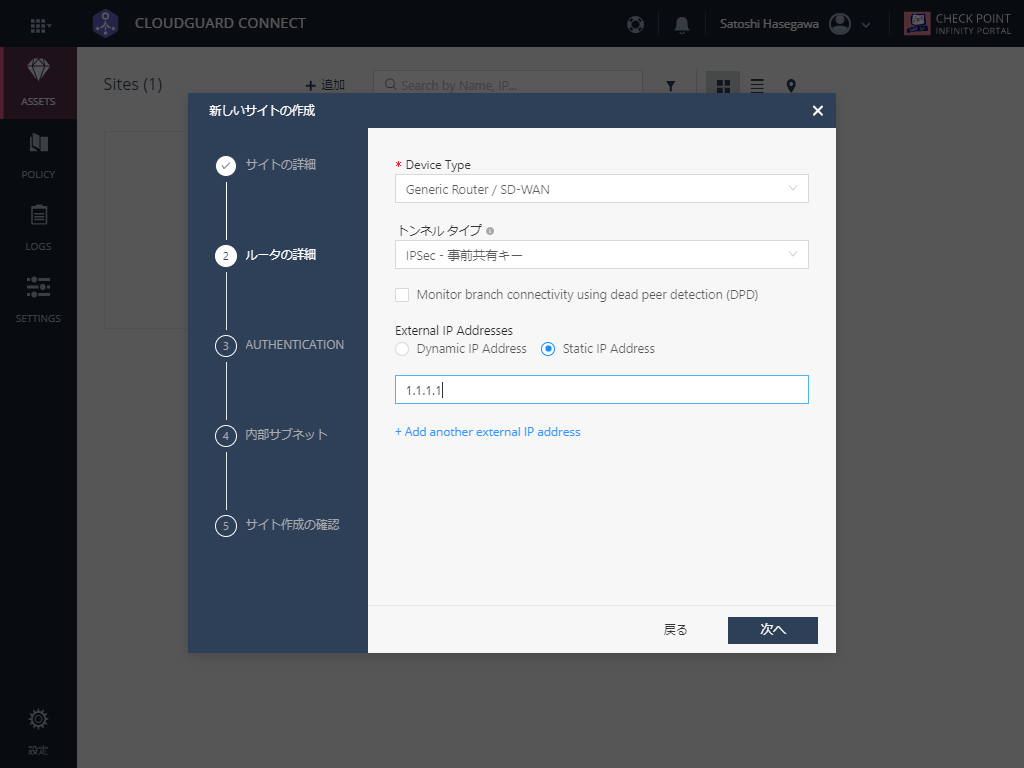

IPSecVPNの接続元の情報です。

接続元のグローバルIPを設定します。

NAT環境で利用される場合は、NAT後(グローバルIP)のIPを入力しておきます。

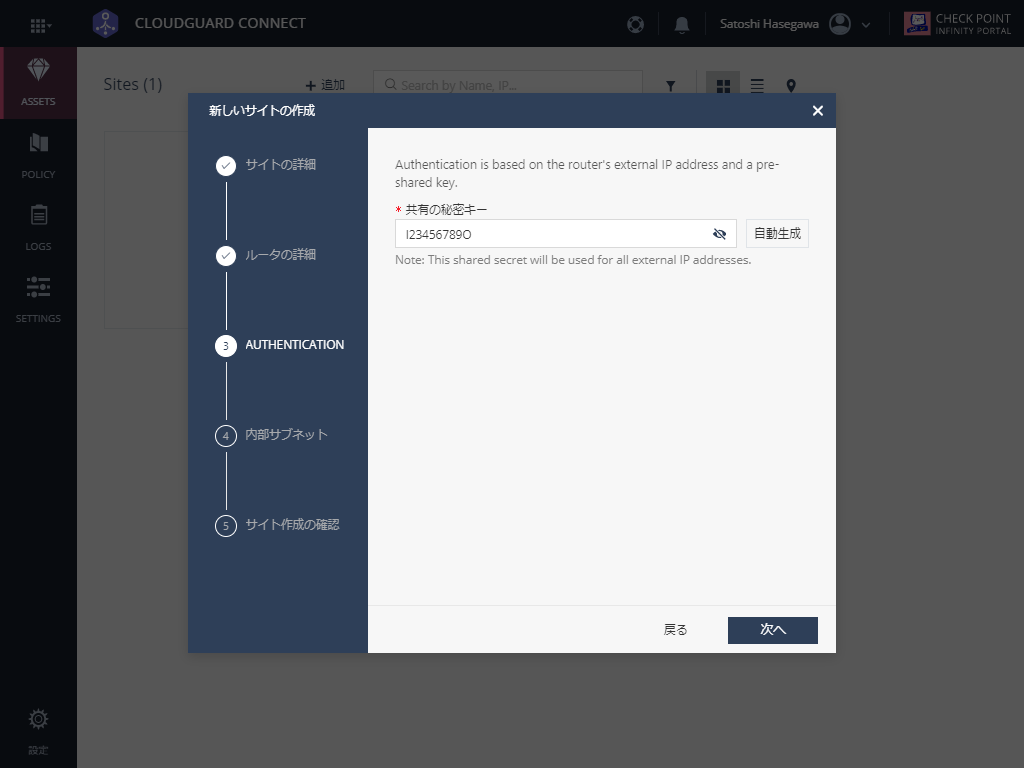

共有の秘密キーは、FortiGate側にも共通で設定します。

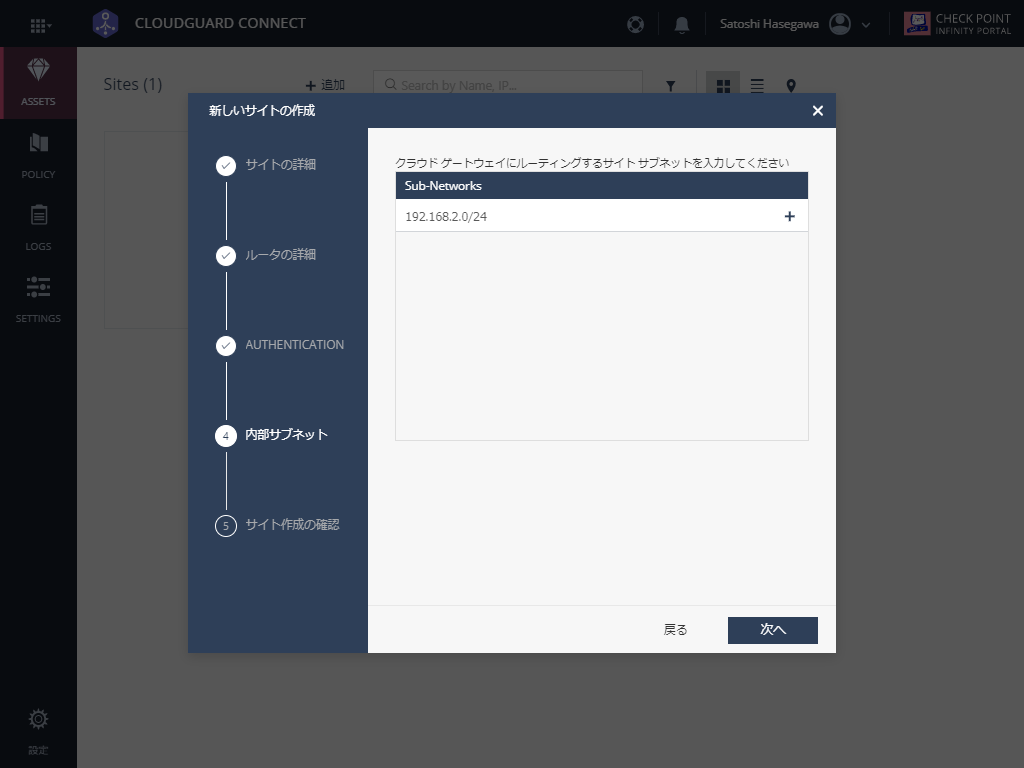

サイトサブネットは、拠点側で利用するローカルセグメントをすべて網羅するように作成しておきます。

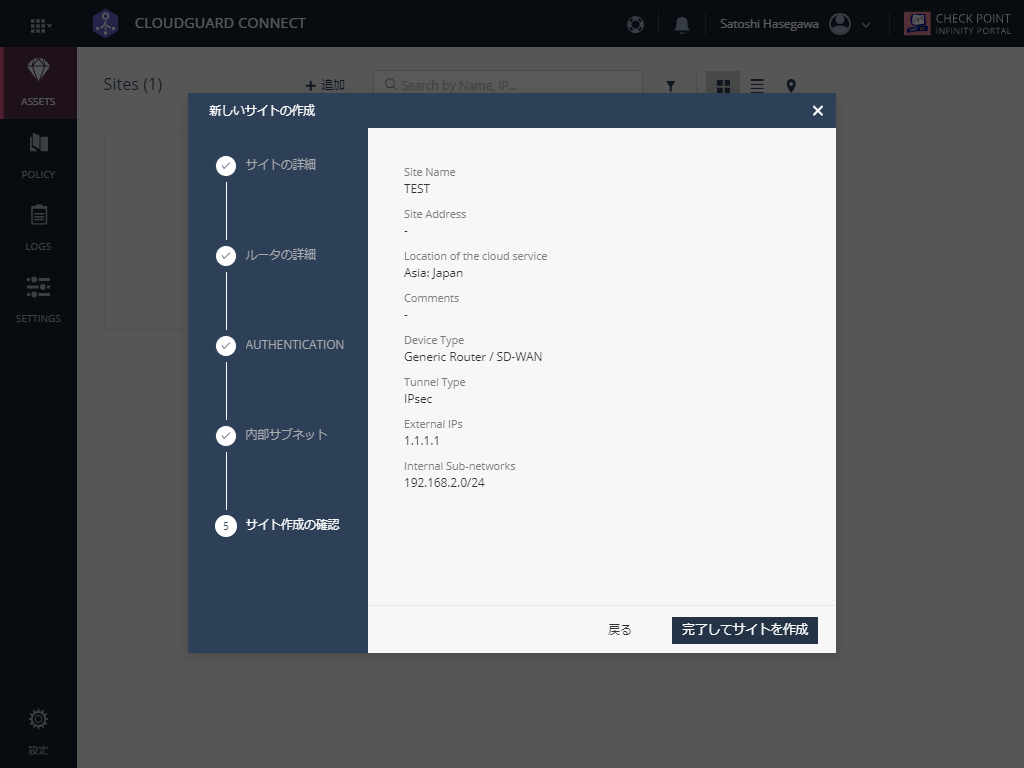

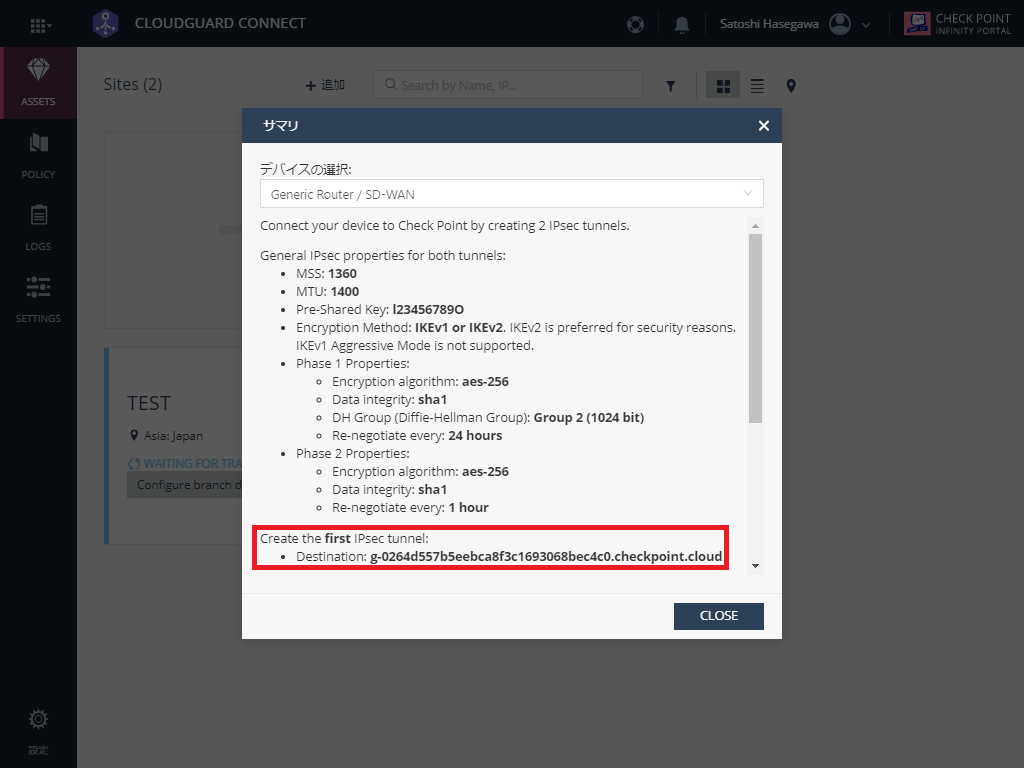

作成前のサマリで、設定値が間違っていないか確認します。

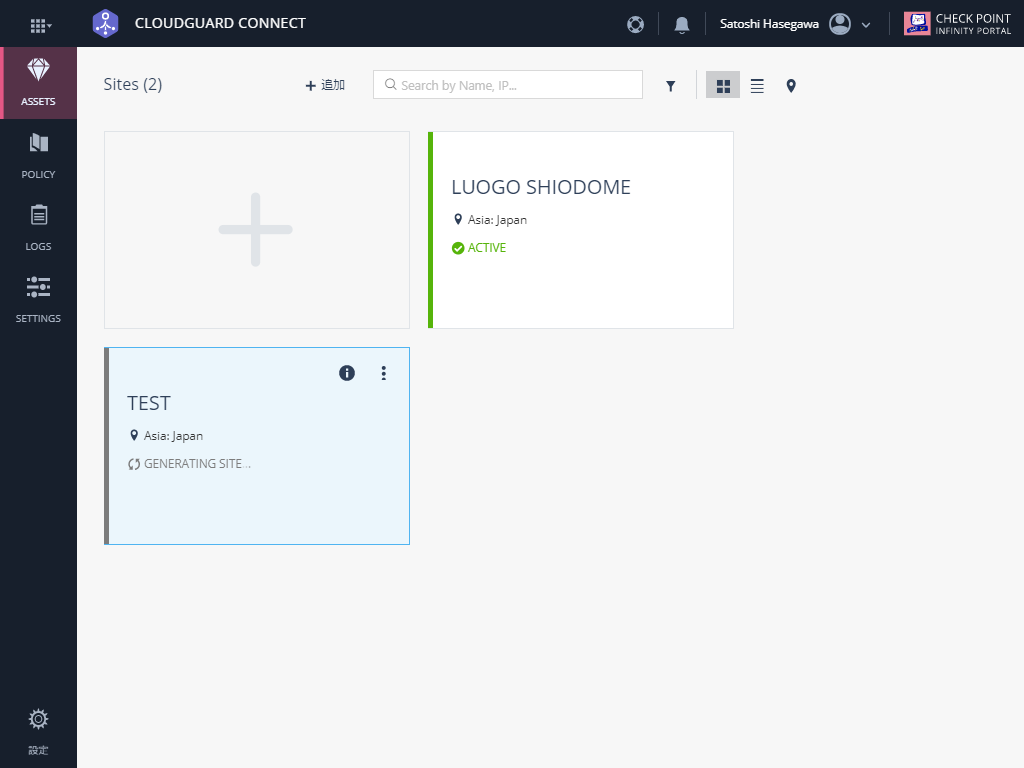

サイトの作成が完了するまでには、数分かかるため、少し待ちます。

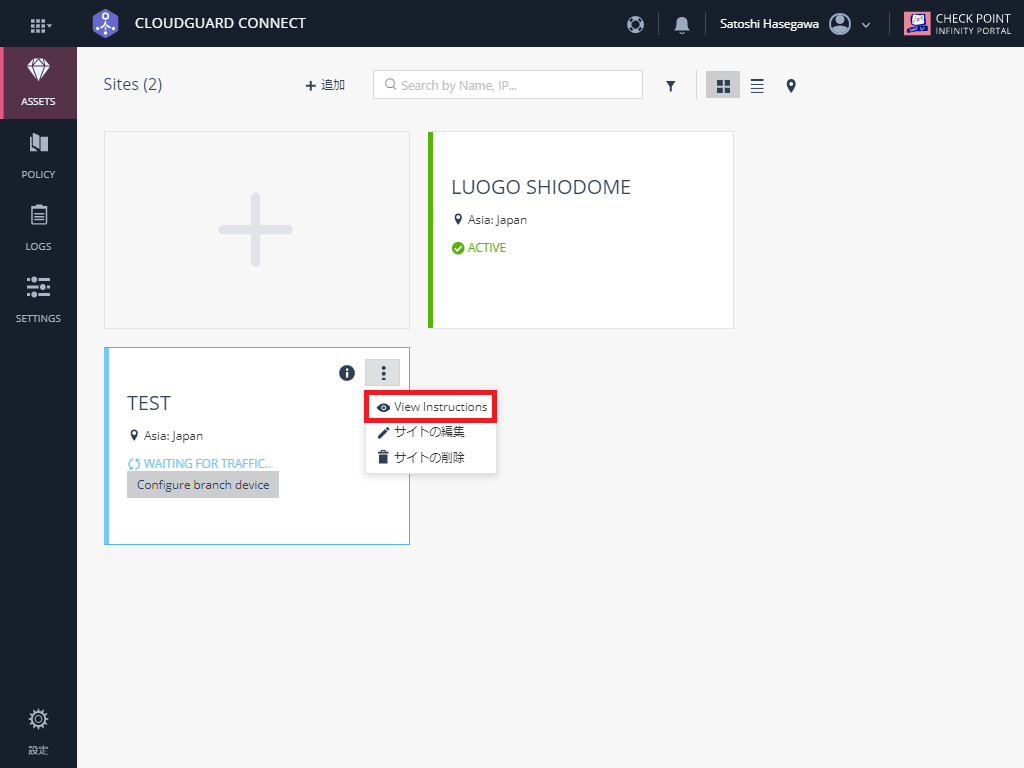

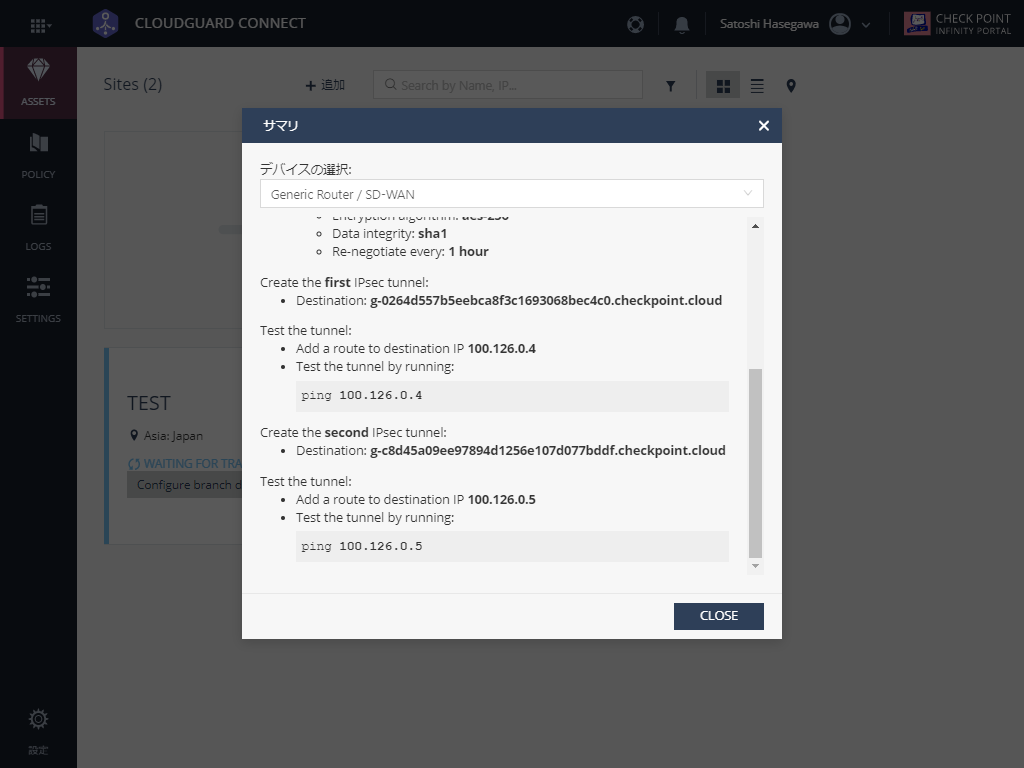

サイトの作成が完了したら、View Instructions で、自動生成されるパラメータを確認します。

IPSecVPNトンネルの接続先情報です。

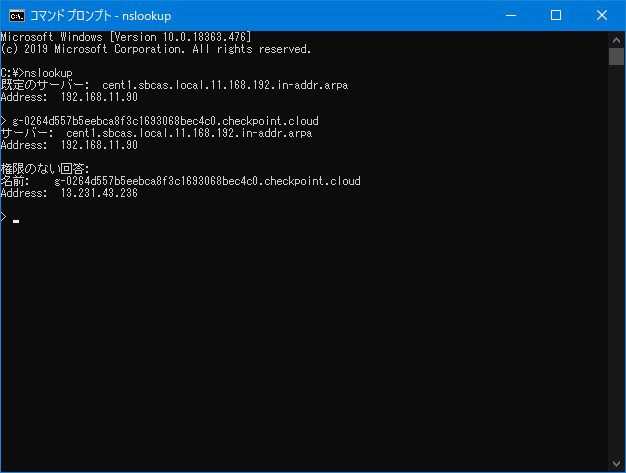

FQDNで表示されているため、IPSecVPNを接続する側が、FQDNで接続できない場合は、あらかじめ名前解決して、IPを調べておきます。

そのほか、IPSecVPN接続に必要なパラメータが表示されますが、CloudGuard Connect側の設定は固定のため、合わせて作成する必要があります。

FortiGate側の設定

FortiGate側の設定は、主に

・IPSecVPNトンネルの作成

・ルーティングの作成

・ファイアウォールポリシの作成

の3つとなります。

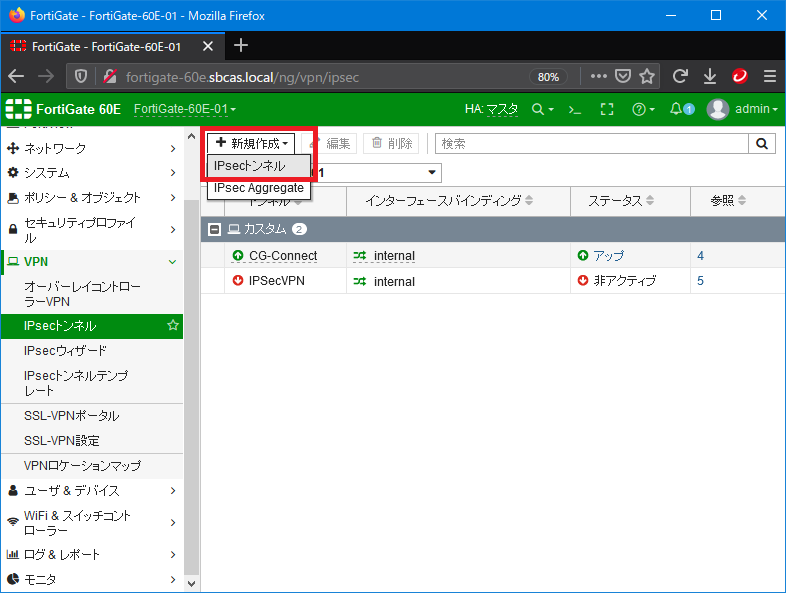

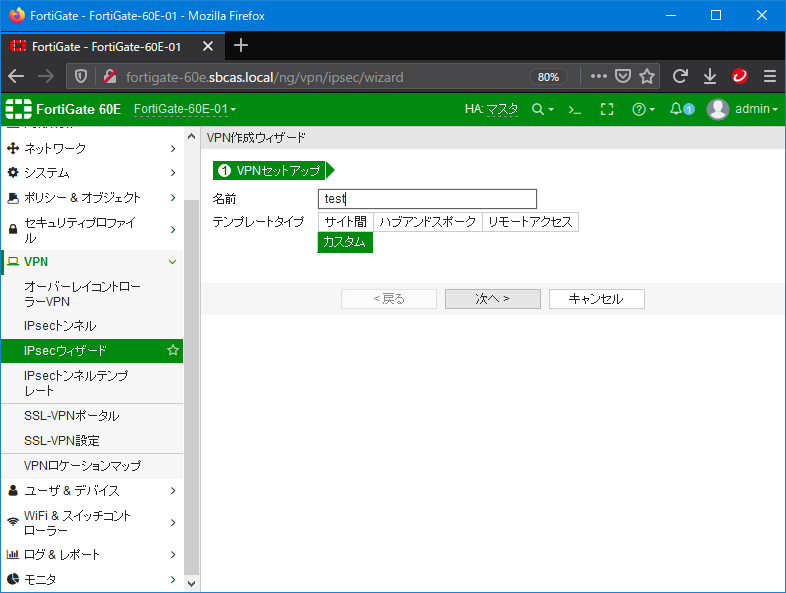

まずは、IPSecVPNトンネルの作成です。

VPN >> IPsecトンネル >> 新規作成から、IPsecトンネルを開きます。

CloudGuard Connect との設定に合わせるため、カスタムで作成します。

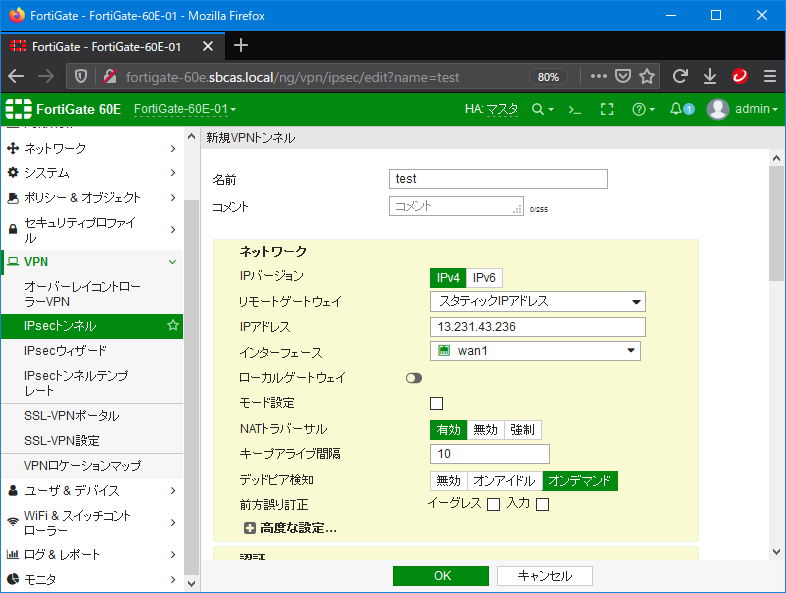

IPアドレスで入力する場合は、リモートゲートウェイを、スタティックIPアドレスにし、あらかじめ調査したグロバールIPを入力します。

FQDNで設定する場合は、ダイナミックDNSを利用します。

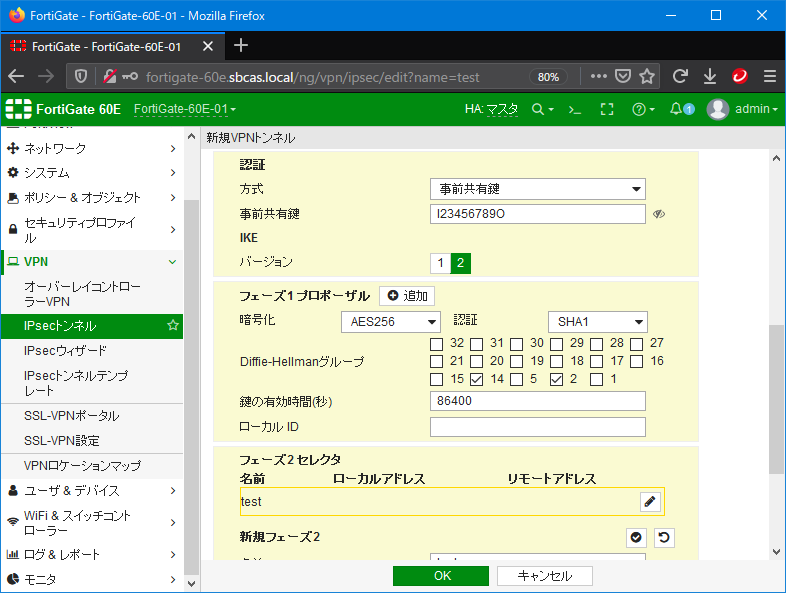

事前共有鍵に、CloudGuard Connect側で設定したパラメータを入力します。

IKEバージョンは、2を指定します。

暗号化/認証は、それぞれ AES256/SHA1 を指定します。

DHグループは、2を指定します。

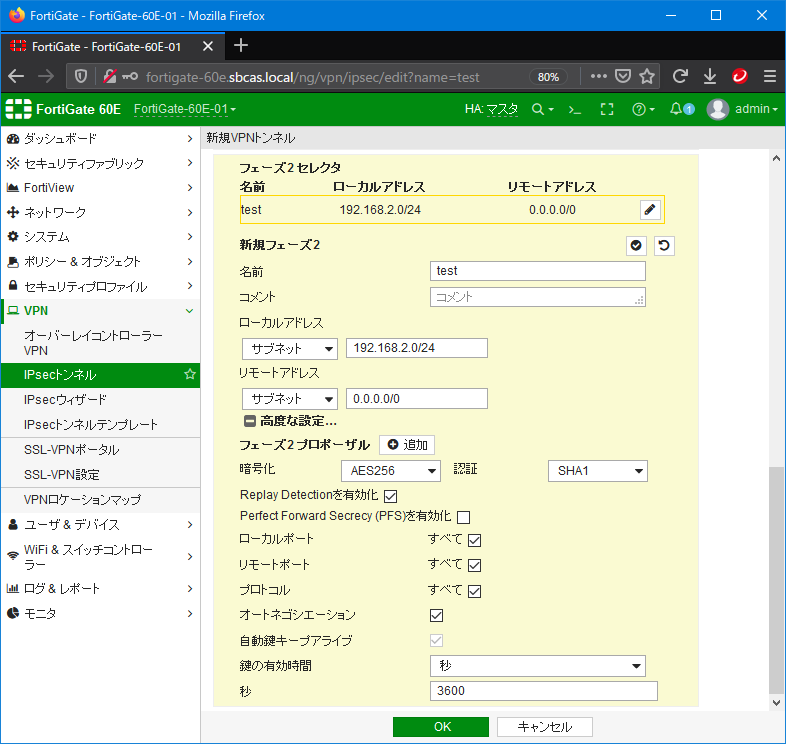

ローカルアドレスは、拠点側のネットワークを網羅するように設定します。

リモートアドレスは、0.0.0.0/0 を設定します。

暗号化と認証は、フェーズ1と同じ、AES256/SHA1 を指定します。

PFSは、不要なため無効にします。

オートネゴシエーションは、トンネルを維持するために設定します。

鍵の有効時間を、CloudGuard Connectに合わせて、3600秒にします。

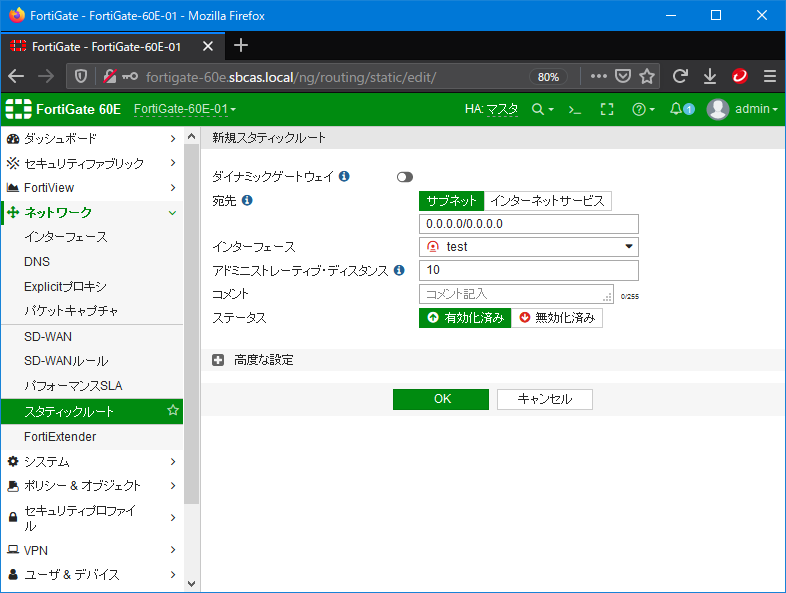

続いて、IPSecVPNトンネルを使用するためのスタティックルートを作成します。

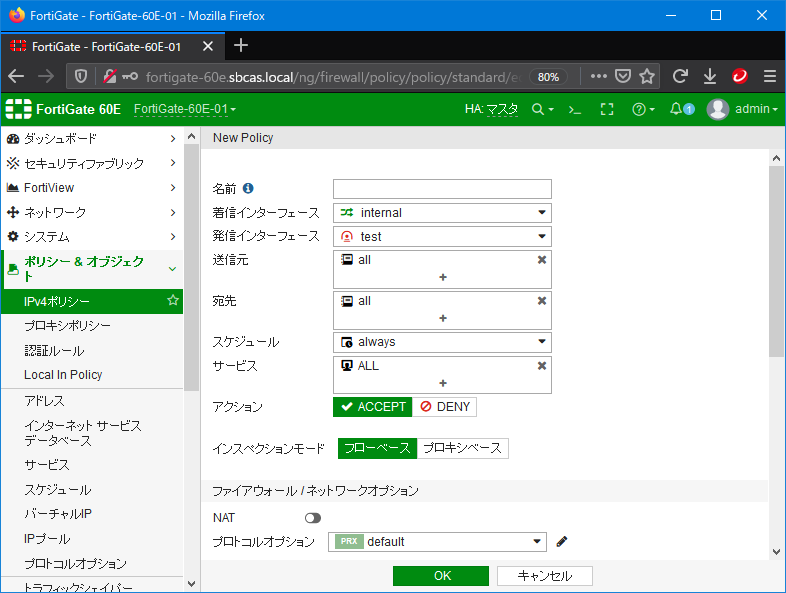

3つ目は、ファイアウォールポリシで、CloudGuard Connect へ通信を許可します。

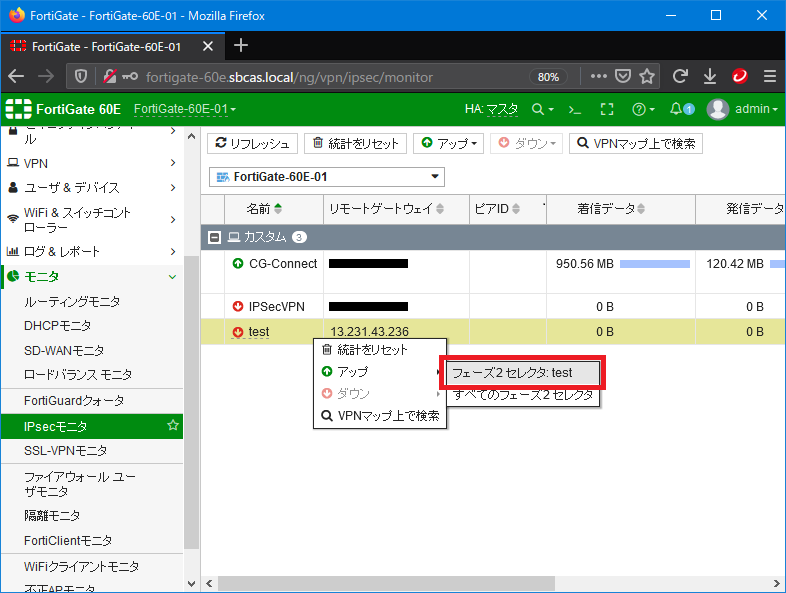

通信が発生すれば、自動的にトンネルはアップしますが、手動ででIPSecVPNトンネルをアップすることも可能です。

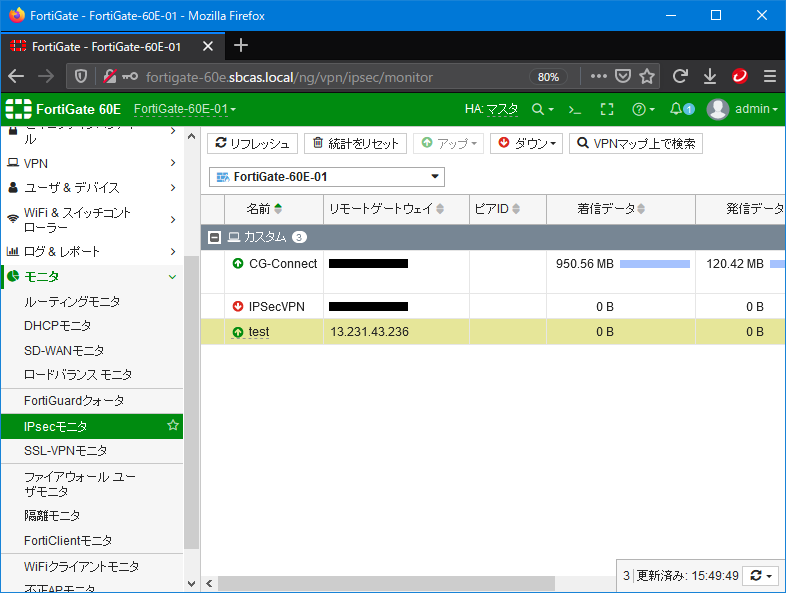

トンネルがアップすると、緑色で表示されます。

CloudGuard Connect 側も、緑色で、Activeとなります。

いかがでしたでしょうか。

クラウド型の、セキュリティサービスを使用する機会は、今後ますます増えていきます。

IPSecVPNやGREといったトンネルを使用する場合、FortiGateなど安価でも高パフォーマンスの機材を使用するという選択肢もございます。

また、FortiGateのアンチウィルスと、他社のアンチウィルスを2重で行うことで、セキュリティをさらに上げるといったことも可能です。

以上、ご拝読ありがとうございました。

他のおすすめ記事はこちら

著者紹介

SB C&S株式会社

技術本部 技術統括部 第3技術部 2課

長谷川 聡