こんにちは。 SB C&S の市島です。

私は VMware 製品のプリセールスエンジニアチームに所属しており、主に VMware EUC製品 を担当しております。

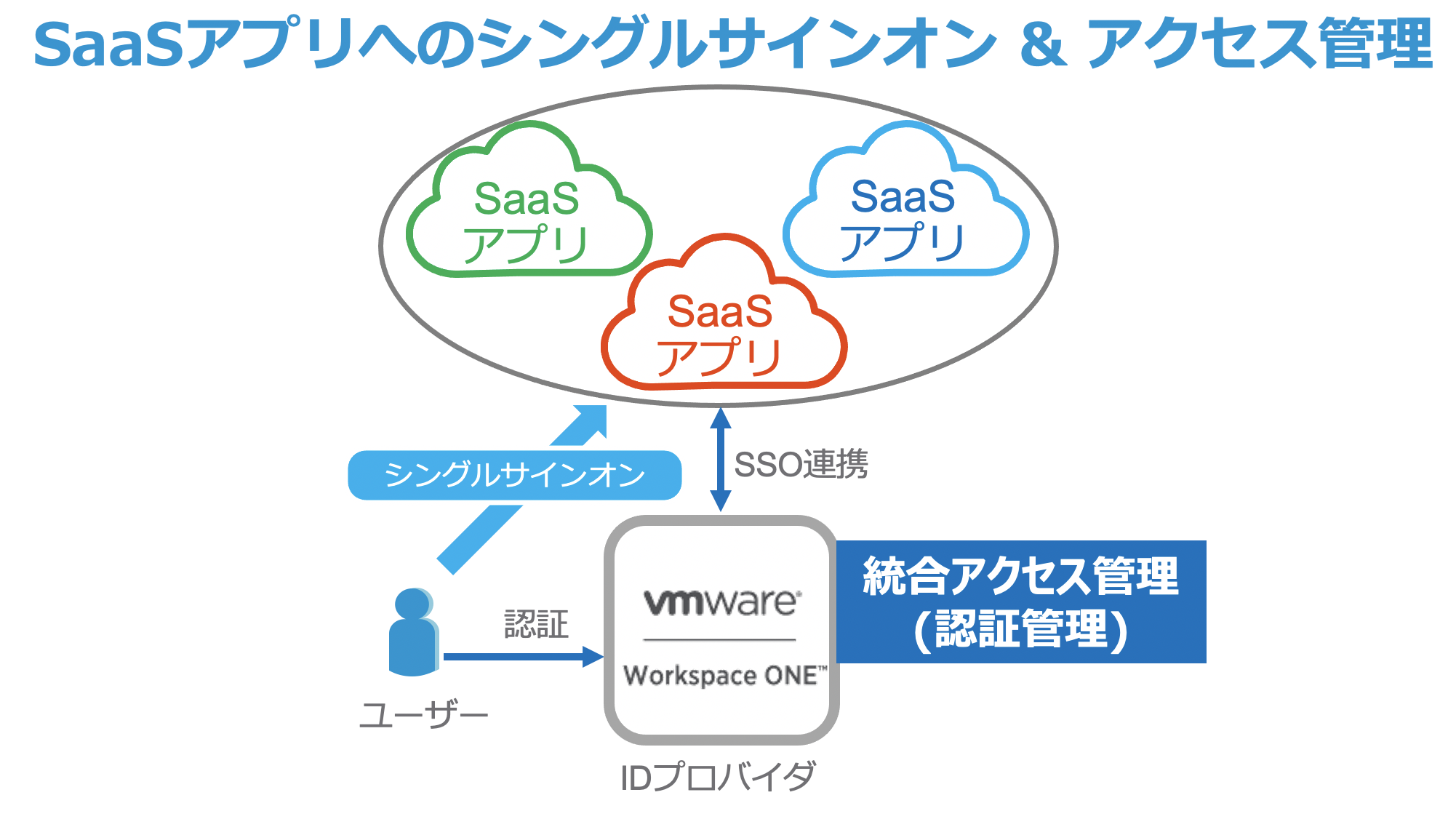

今回は、VMware Workspace ONE とZoomでシングルサインオン(SSO)連携をする方法についてご紹介します。ユーザーがZoomにログインする際に、Workspace ONE Accessでユーザー認証を行います。

シングルサインオン(SSO)のメリット

Workspace ONE の重要なコンポーネントであるWorkspace ONE Accessは、様々なクラウドサービス(SaaS)と連携したSSOの環境を実現できます。Workspace ONE Accessは「SAML2.0 / 1.1」「Open ID Connect」「WS-Federation 1.2(Office 365 のみ)」などのフェデレーションプロトコルを使用したSSO連携に対応しています。

Workspace ONE Accessと連携したシングルサインオンを導入することで以下の様なメリットがあります。

・ユーザーがSaaSアプリケーション毎にID/パスワードを覚える必要がなくなる

・管理者がSaaSアプリ毎にID/パスワード管理を行う必要がなくなる(ID管理を集約できる)

・コンディショナルアクセス(条件付きアクセス)によってユーザー認証を強化できる

特に、コンディショナルアクセス(条件付きアクセス)によるユーザー認証の強化はWorkspace ONEの重要な特徴です。

[ID/パスワード認証]+[スマートフォン認証]によって本人確認を強化したり、Workspace ONE UEMと連携し企業デバイスからのみ利用を許可したり、コンディショナルアクセスによってSaaSアプリケーション利用時のセキュリティを高めることが可能です。

コンディショナルアクセスについては別の記事でご紹介しておりますので、是非あわせてご覧ください。

Workspace ONE ブログ 〜 コンディショナルアクセスとは 〜

ZoomでSSOを行うための条件

本ブログの本題である、Workspace ONE AccessとZoomのSSO連携についてご紹介します。

ZoomでSSO機能を利用するには、Businessライセンス以上が必要です。また、Businessライセンスの利用には最低10ライセンスが必要です。詳細はZoom社のWebページをご参照ください。

また、SSOを行うためには会社のカスタムURLとなる"バニティURL"が必要です。

バニティURLとは

バニティURL(Vanity URL)は、Zoomで会社テナントを識別する一意のURLです。

Zoom会議に参加する際のURL情報を確認すると、バニティURLの設定がないテナントの場合は"zoom.us"や"us02web.zoom.us"など、URL情報だけでは自社テナントが判別できない情報になっているかと思います。バニティURLが設定されているテナントの場合は、"mycompany.zoom.us"のように会社を識別する文字列になります。

このバニティURLはZoom社に申請し承認をしてもらう必要があります。また、自由な文字列を設定できるわけでなく、所有している独自ドメインを元に定義する必要があります。申請の定義についてはZoom社のドキュメントをご参照ください。

【申請可能なバニティURL例】

×××.jpのドメインを所有している場合 ⇒ ×××-jp.zoom.us

ZoomでSSOを行う場合、認証時に自社テナントを識別する一意の値としてバニティURLを使用するため、SSOの設定前に事前準備が必要です。

SSOの設定

ここから具体的なSSOの設定手順をご紹介します。

Workspace ONE AccessとZoomをSSO連携する為には以下の作業が必要です。

①バニティURLの申し込み

②Zoomの設定

③Workspace ONE Accessの設定

それぞれ順番にご紹介します。

①バニティURLの申し込み

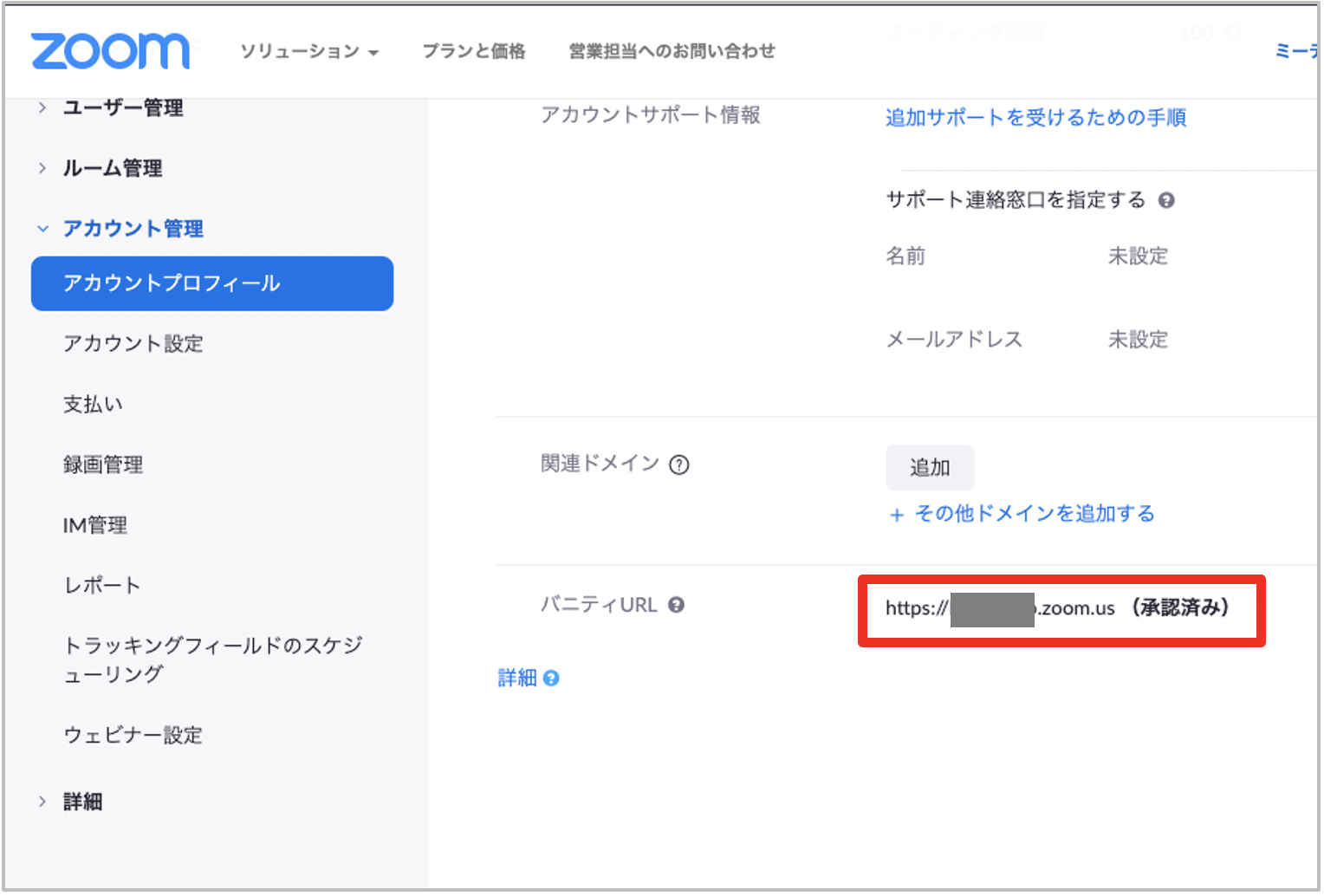

Zoomの管理者アカウントでZoomの管理者画面にログインします。

[アカウント管理]-[アカウントプロフィール]からバニティURLの[申し込み]をクリックし、Zoom社のルールに適合し利用可能なバニティURLを入力して[申し込み]をクリックします。

バニティURLが問題なければ数時間〜数営業日程度で承諾され、テナントに対してバニティURLが利用可能になります。もし誤った文字列やルールに適合していない文字列で申請した場合、拒否され再申請が必要となります。

以上で、バニティURLの申し込みは完了です。

②Zoomの設定

SSOの設定を行うには、Workspace ONE AccessとZoomの双方に設定が必要です。まず、Zoomの設定を行います。

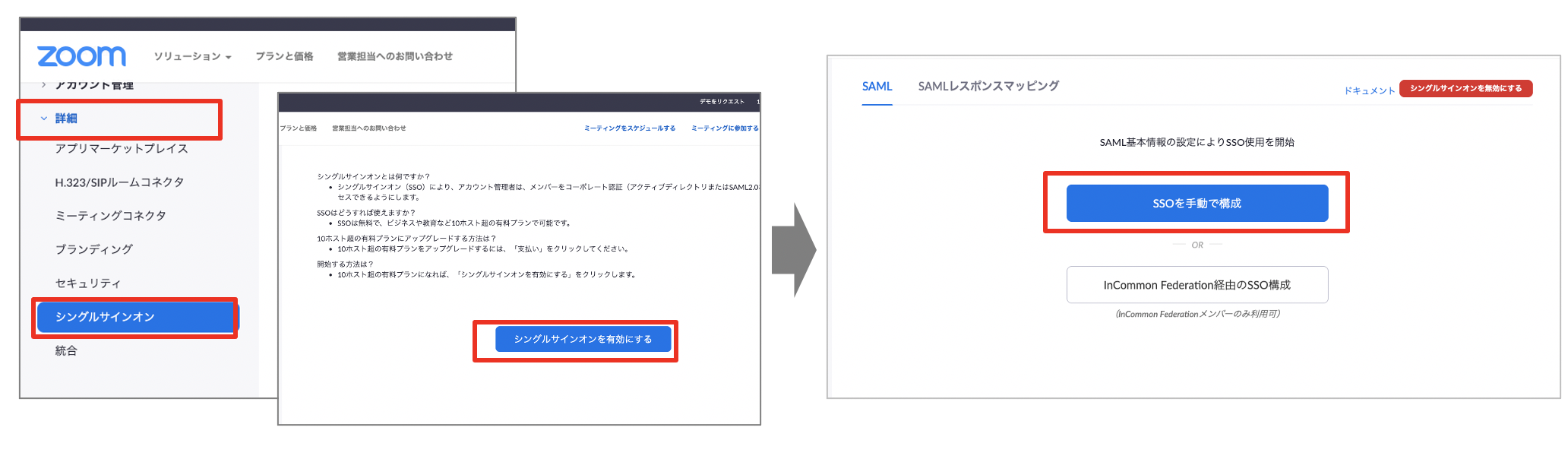

Zoomの管理者画面で、[詳細]-[シングルサインオン]の順にクリックします。[シングルサインオンを有効にする]を選択し、[SSOを手動で構成]をクリックします。

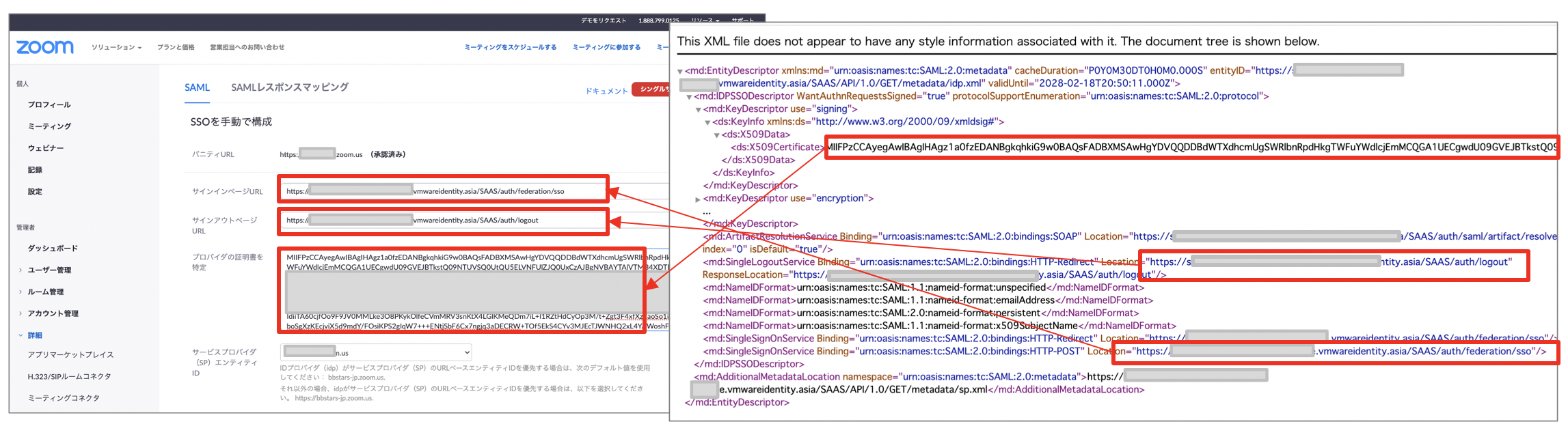

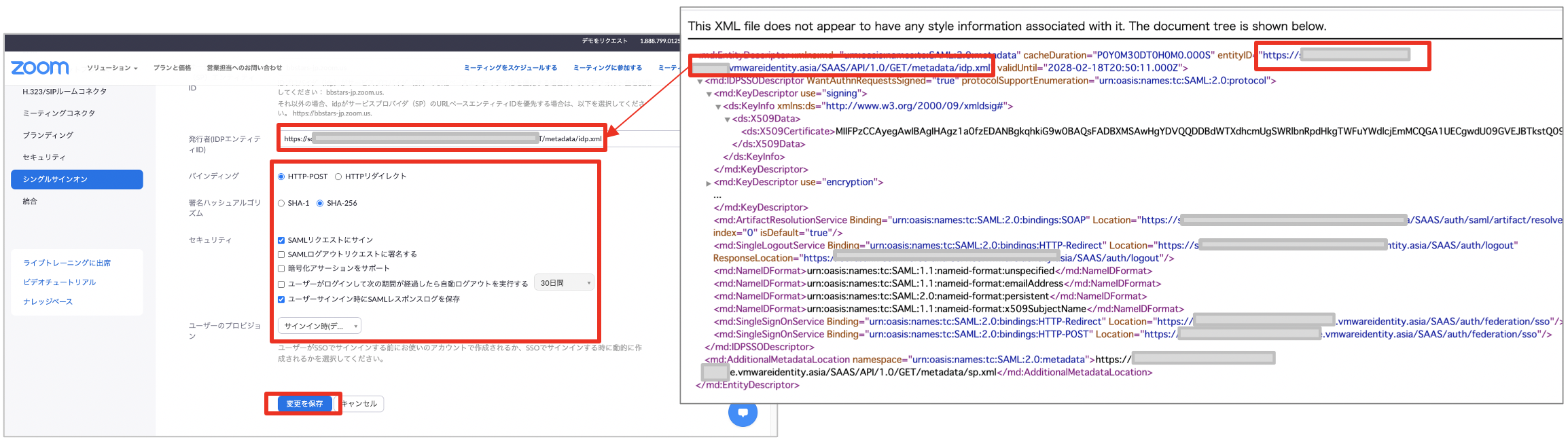

ZoomのSSO設定の画面(SAML設定画面)が表示されます。各入力項目にはWorkspace ONE Access (Identity Provider)の情報を入力する必要がある為、ここでWorkspace ONE Accessの管理者画面を開いて必要情報を確認します。

Workspace ONE Accessの管理者画面をで[カタログ]を開きます。[設定]をクリックし、[SAMLメタデータ]-[IDプロバイダ(IdP)メタデータ]をクリックします。

ブラウザの別タブで設定に必要な情報が記載されたIdPメタデータが表示されるので閉じずにそのままにします。

ZoomのSSO設定画面に戻りそれぞれ設定項目をWorkspace ONE AccessのIdPメタデータ情報を参考に入力します。入力後[変更を保存]をクリックし、Zoom側のSSO設定は完了です。

|

Zoomの入力欄 |

Workspace ONE AccessのIdPメタデータの値・設定値 |

|

サインインページURL |

SingleSignOnService の Location="https://xxxxx/SAAS/auth/federation/sso"の値 |

|

サインアウトページURL |

SingleLogoutService の Location="https://xxxxx/SAAS/auth/logout"の値 |

|

プロバイダの証明書を特定 |

KeyDescriptor use="signing" の <ds:X509Certificate>xxxxx</ds:X509Data> の値 |

|

サービスプロバイダ(SP)エンティティID |

デフォルトのまま |

|

発行者(IDPエンティティID) |

entityID="https://xxxxx/idp.xml"の値 |

|

バインディング |

HTTP-POST |

|

署名ハッシュアルゴリズム |

SHA-256 |

|

セキュリティ |

[SAMLリクエストにサイン]を有効化 [ユーザーサインイン時にSAMLレスポンスログを保存]を有効化 |

|

ユーザーのプロビジョン |

サインイン時(デフォルト) |

<設定前半>

<設定後半>

以上で、Zoom側の設定は完了です。

③Workspace ONE Accessの設定

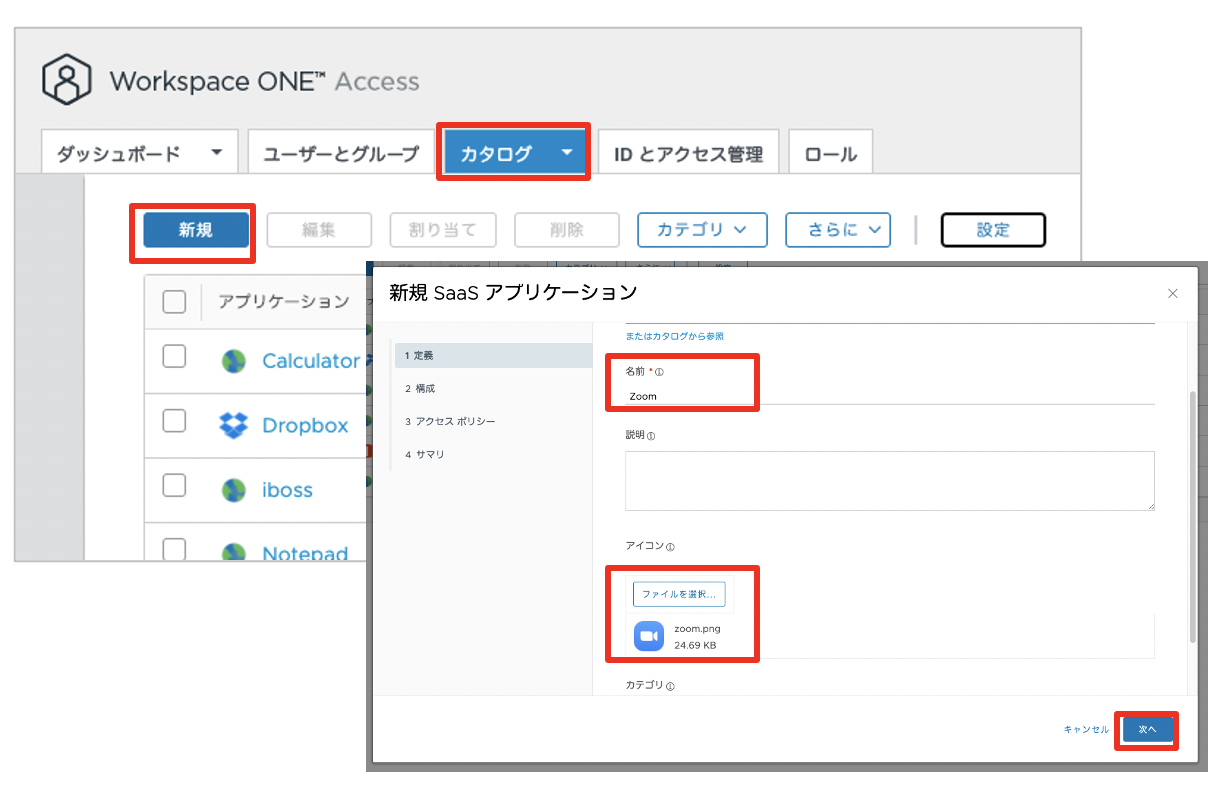

次に、Workspace ONE Access側の設定を行います。Workspace ONE Accessの管理者画面で[カタログ]を開きます。[新規]をクリックし新規SaaSアプリケーションの設定画面を開きます。名前に"Zoom"と入力し、必要に応じてZoomのアイコンをアップロードして[次へ]をクリックします。

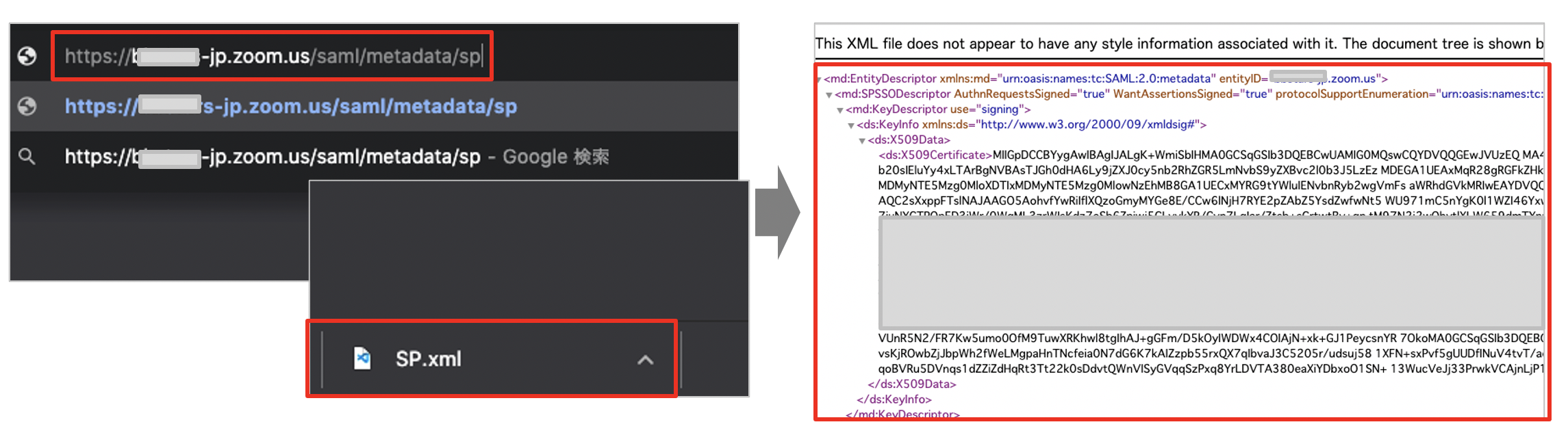

Workspace ONE AccessのSSO設定の画面(SAML設定画面)が表示されます。各入力項目にはZoom (Service Provider)の情報を入力する必要がある為、ここでZoomのSPメタデータを取得します。

ZoomのバニティURL末尾に" /saml/metadata/sp" を追加したURLにブラウザでアクセスし、SPメタデータをダウンロードします。ダウンロードしたSPメタデータを開き、文字列をすべて選択してコピーします。

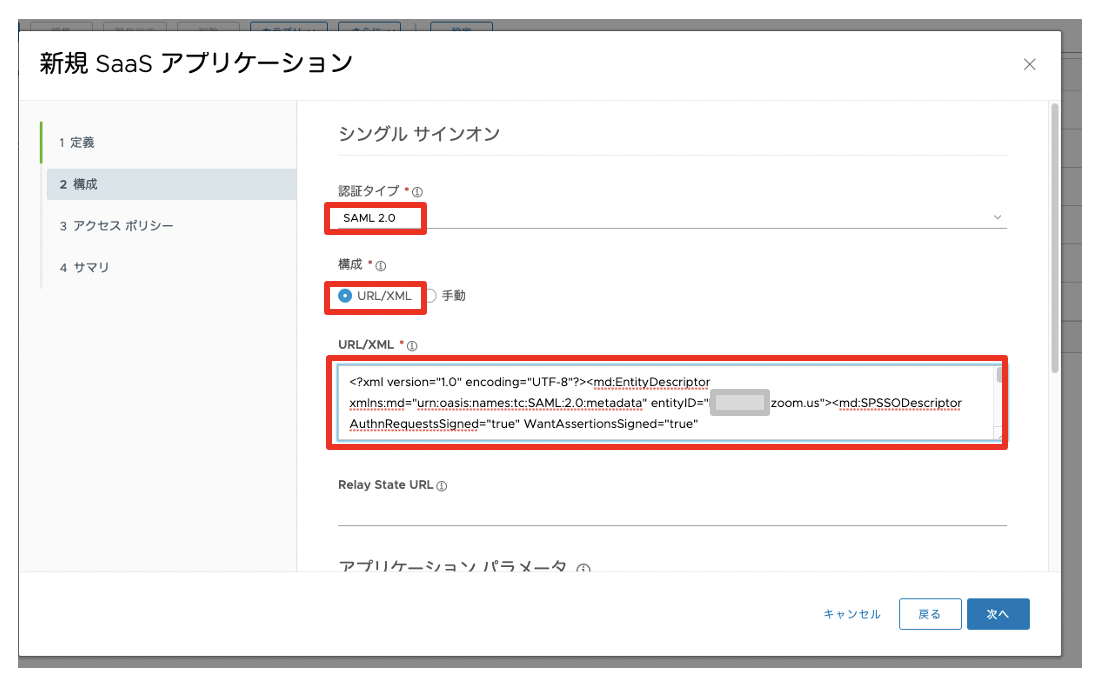

Workspace ONE AccessのSSO設定の画面(SAML設定画面)に戻り、認証タイプで[SAML 2.0]を選択します。次に、構成で[URL/XML]を選択し、入力欄にコピーしたZoomのSPメタデータをペーストします。

下部にスクロールし、 [高度なプロパティ]をクリックします。

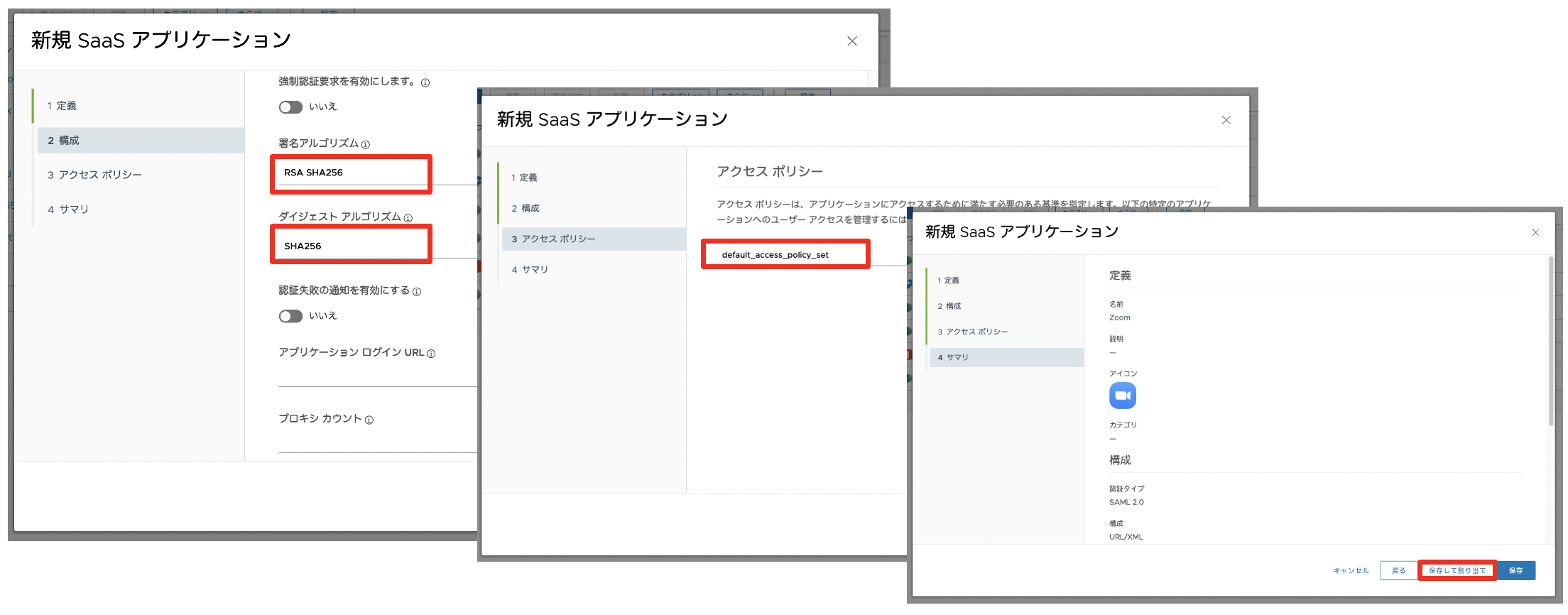

署名アルゴリズムを[RSA SHA256]、ダイジェストアルゴリズムを[SHA256]に変更します。[次へ]をクリックします。

次に、Zoomアプリに使用するアクセスポリシー(コンディショナルアクセスのルール)を指定します。下記画面キャプチャではデフォルトの[default_access_policy_set]を選択しています。

[次へ]をクリックし、設定内容を確認して[保存して割り当て]をクリックします。

最後にZoomアプリを使用するユーザーまたはグループを選択してWorkspace ONE Accessの設定は完了です。

【備考】

本ブログ記事作成時の検証環境では、Workspace ONE Accessに登録されているユーザーIDをメールアドレスと同じ値にしていました。Active Directoryと連携し、ユーザーIDをsamAccountNameなどの値にしている場合は、作成したアプリの設定を編集しユーザー名の値を" ${user.email}"などに変更する必要がありますので、Zoom社の公開しているドキュメントなども参考にお客様の環境にあわせて修正して下さい。

以上で、Workspace ONE AccessとZoomのSSO連携設定は完了です。実際にテストユーザーなどを作成し、正しく動作するか確認して下さい。

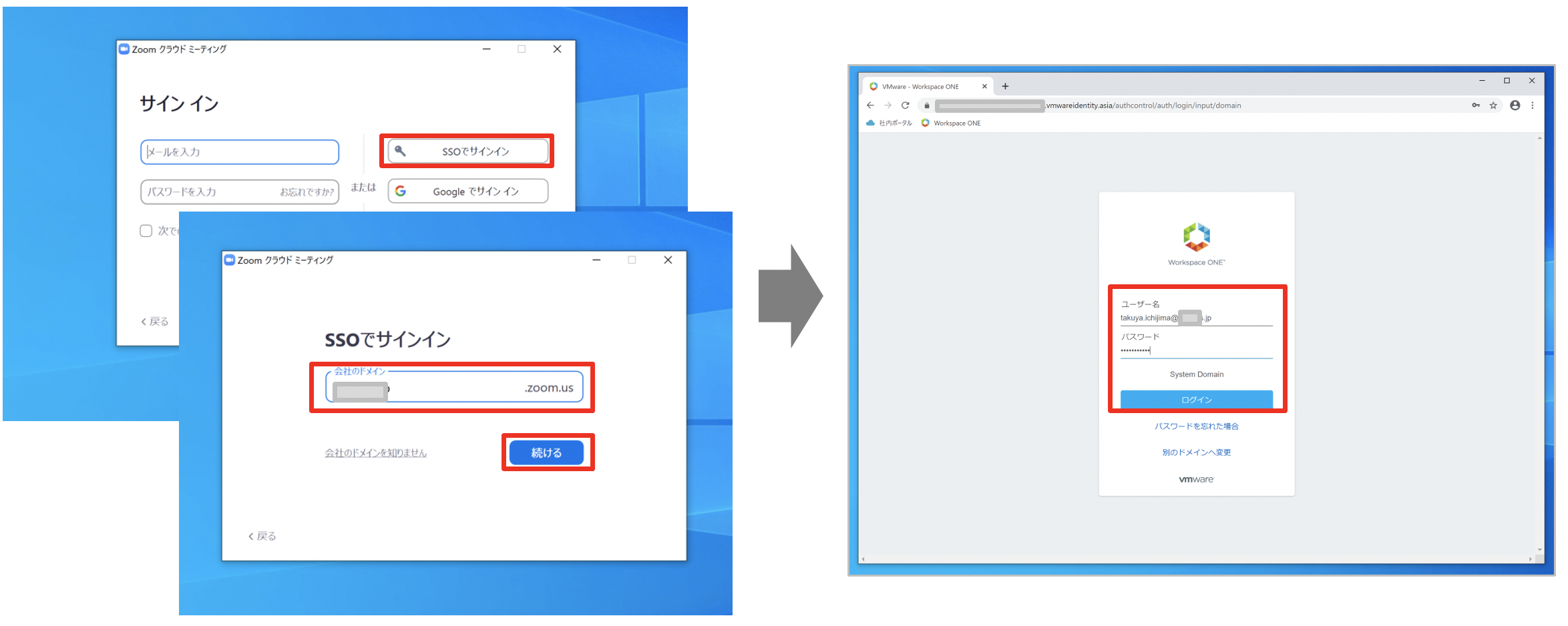

ユーザーがログインする際は[SSOでサインイン]を選択し、バニティURLを入力します。入力後、自動的にWorkspace ONE Accessの認証画面にリダイレクトされるので、コンディショナルアクセスのルールに従いID/パスワード認証や2要素認証を行うことで、Zoomにログインすることができます。

ZoomのSSO設定に関する考慮事項

ご紹介したように、バニティURLを指定すればIDP(Workspace ONE Access)にリダイレクトされSAMLプロトコルによる認証制御が可能になりますが、ユーザー目線で考えると自社のバニティURLを覚えておいてサインイン時に入力するのは少し手間です。

また、以下の方法でユーザーがサインインを試みた場合、SAML設定が適用済みでもユーザーが直接Zoomへサインインできてしまい、Workspace ONE AccessなどのIDPによる認証チェックができません。

・企業のメールアドレスを使用しユーザーが個人作成していた、管理外状態のZoomアカウント

・Zoom上にID/パスワード情報があるアカウントで、通常のサインインフォームからサインイン

・Google, Facebook, Apple IDなどと連携したサインイン

このようなIT管理者の意図しない個人アカウントの利用・サインイン方法を制限しつつ、ユーザーの手間となるバニティURL入力を無くすためには追加の設定が必要です。

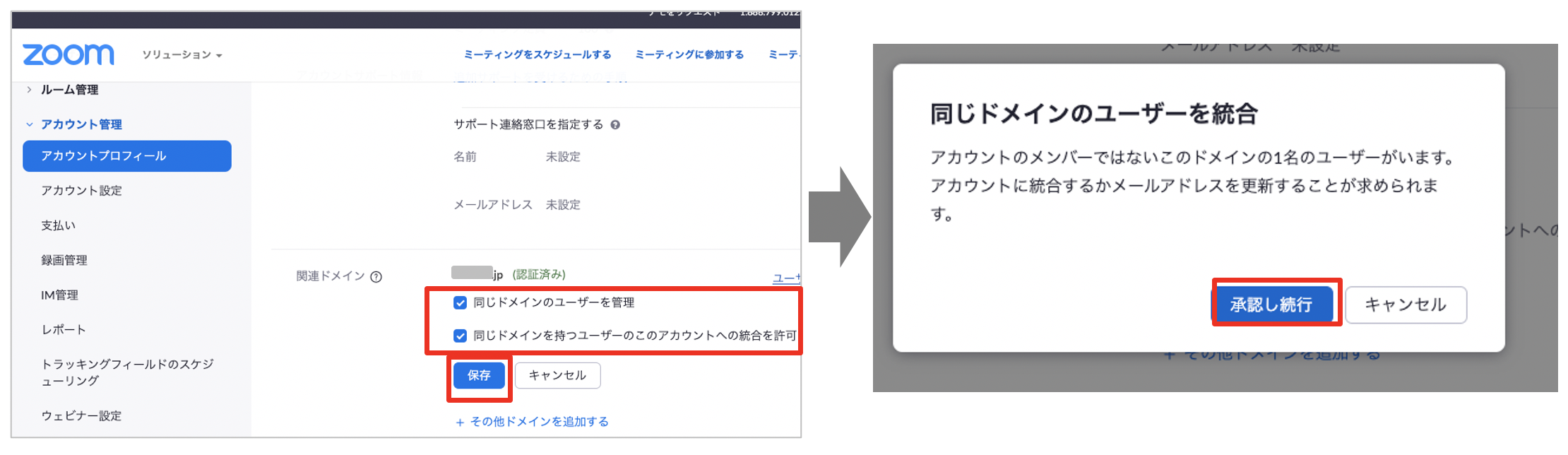

<管理ドメイン登録・アカウント統合>

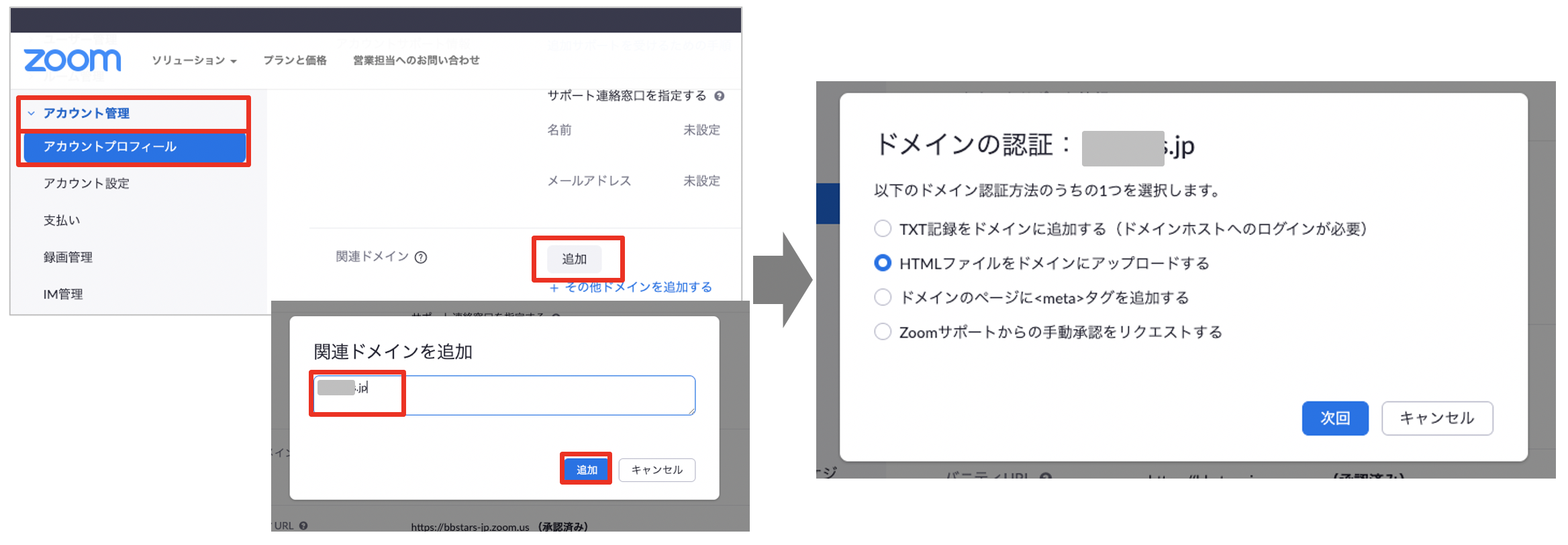

ユーザーがIDとして使用する企業メールアドレスのドメインをZoomに登録します。

ドメインの登録はZoomの管理者画面から行います。

登録後にドメインを所有していることを証明する必要があり、登録ドメインのDNSサーバーに指定のレコード(TXTレコード)を追加する方法などのいくつかの証明方法があります。

ドメインの登録後、同じ企業ドメインのメールアドレスでZoomに登録されているアカウントを統合できるようになります。

下記の画面キャプチャではアカウント統合実行時、企業ドメインのメールアドレスを使い個人作成した管理外のZoomアカウントが1つ確認された為、統合を実行するかどうかの確認画面が表示されています。

企業としてZoomを導入する前に個人でアカウントを作成してしまっていたユーザーがいても、アカウント統合によって組織のアカウントとなり、統合管理ができるようになります。

統合に関する詳細はZoomのドキュメントをご参照下さい。

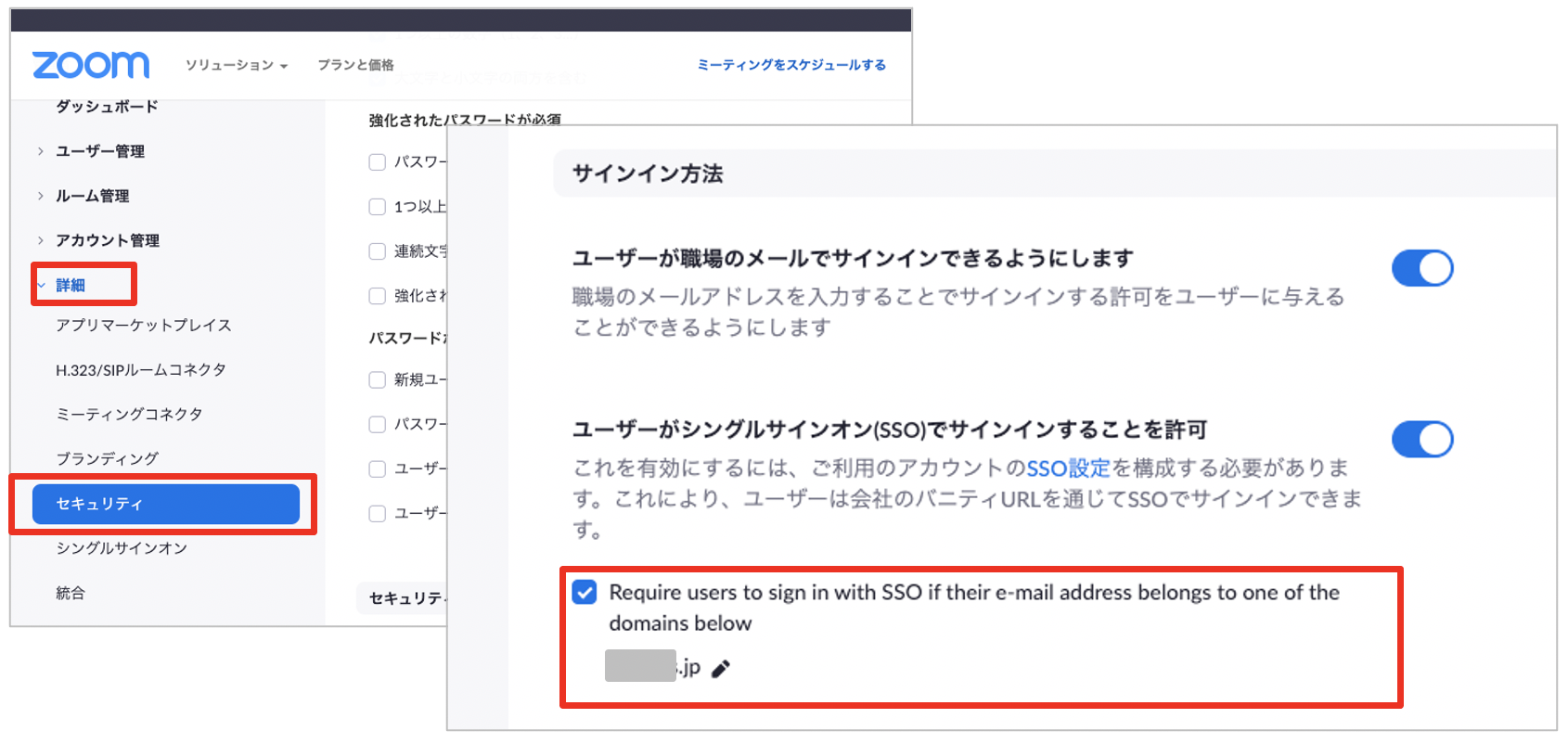

また、登録したドメインのメールアドレスを入力してサインインを試みた場合、ドメインを識別してSSOを行うように設定することができるようになります。

Zoomの管理者画面で[詳細]-[セキュリティ]の設定から、"サインイン方法"の[Require users to sign in with SSO if their e-mail address belongs to one of the domains below]にチェックを入れ、対象のドメインを選択します。

この設定により、ユーザーが[SSOでサインイン]を選択してバニティURLを入力する必要がなくなり、通常のログインフォームにメールアドレスを入力すれば認証時にIDP(Workspace ONE Access)にリダイレクトされるようになります。

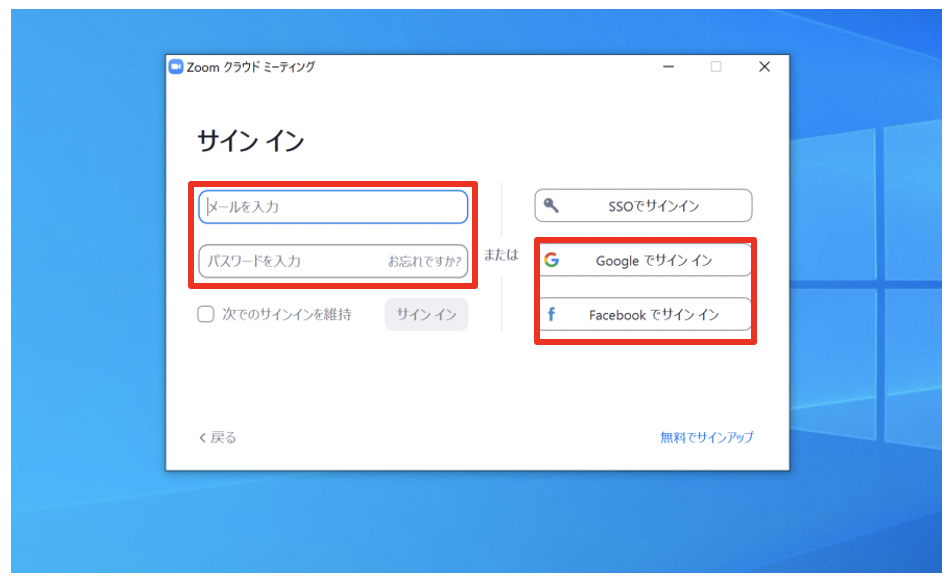

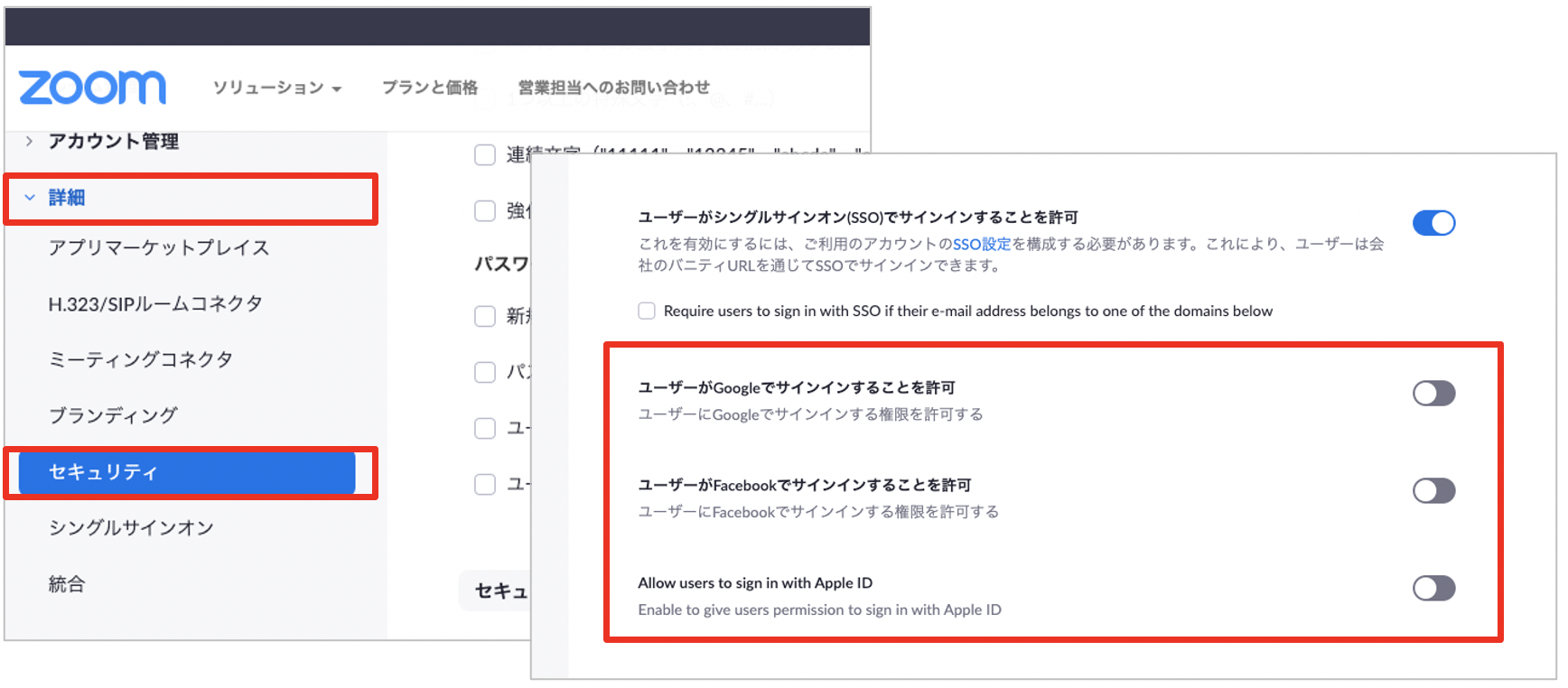

<Google, Facebook, Apple IDなどと連携したサインインの無効化>

Zoomはデフォルト設定のままだとGoogleやFacebookと連携したサインインが許可されています。この場合、SAML連携が有効であっても、この機能を使いIDP(Workspace ONE Access)を経由しないサインインができてしまいます。

この設定を無効にするには、Zoomの管理者画面で[詳細]-[セキュリティ]の設定から、"サインイン方法"の[ユーザーがGoogle, Facebook, Apple IDでサインインすることを許可]をそれぞれ無効にします。

この設定を無効にすると、ユーザーがGoogleなどの認証情報を利用したサインインを試みてもブロックされるようになります。

まとめ

本ブログではWorkspace ONE AccessとZoomのSSO連携についてご紹介させて頂きました。

「ID/パスワード管理を統合しSSOができるようにする」という目的だけであれば、SAML連携の設定のみで問題ないですが、「認証を強化したい、会社デバイスからだけ利用できるようにしたい」といったセキュリティ目的も含む場合は、SAML連携の設定以外にも考慮が必要なのでご注意頂ければと思います。

本ブログでは今後もVMware EUC製品の情報を発信していきますので引き続きご確認頂けると幸いです。

製品情報はこちら

著者紹介

SB C&S株式会社

ICT事業本部 技術本部 技術統括部

第1技術部

市島 拓弥 - Takuya Ichijima -

VMware vExpert