ゼロトラストネットワークを使った拠点間ネットワークのあり方

ゼロトラスト関連の提案を進めていると、営業さんから「なんか新しいことやりたいんやけど。ええのないの?」こういったご要望をよく言われます。そこですかさず「ZTNAやSWGやSD-WANとかどうですか」って言ってみると、「実績もないし、大きく変えたくない。安いやつで頼むで」っていう釣れない反応が多いんですよね。

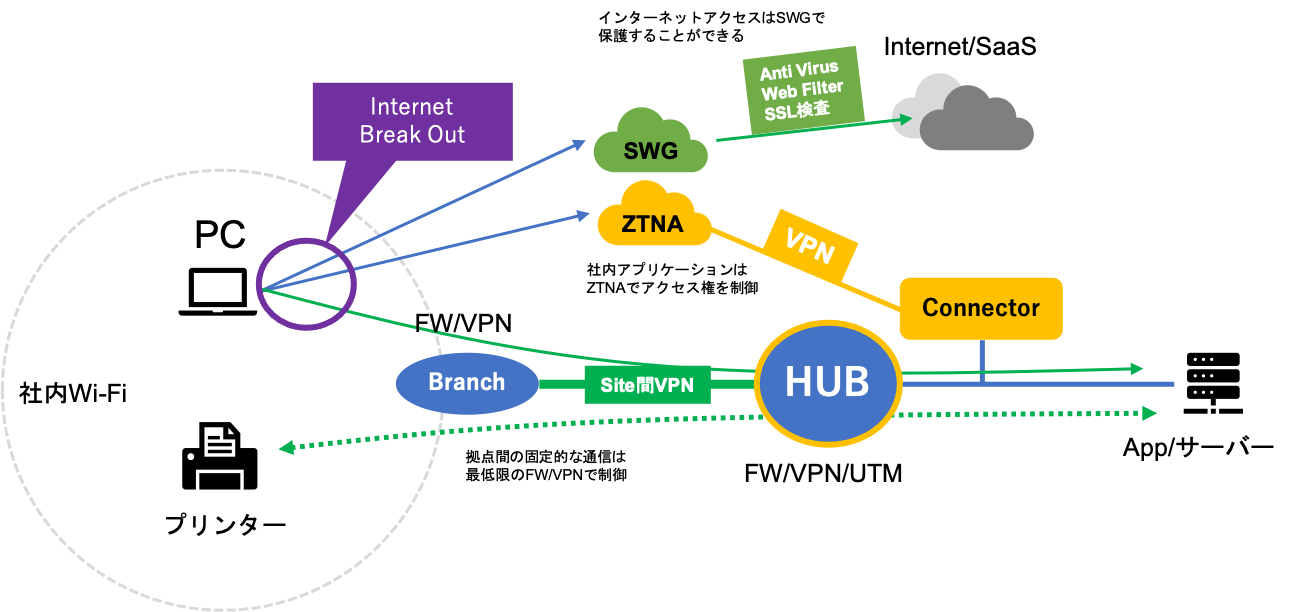

さて、今回のテーマは「ZTNAと拠点間VPNについて」です。 ZTNAについては、先のブログで書いていますので、実際にどういうパターンでZTNAが使えるか考えてみます。

今も昔も拠点間の通信は拠点間VPNがベスト

拠点同士の接続は閉域網かインターネットVPNを利用しているケースが多くあります。 特に日本は回線品質もよく、ルータやファイアウォールを使った、インターネットVPNによる接続へ移行している環境も多いと思います。

最近だとクラウドによる管理機能やプロビジョニング自動化したり、SD-WANの機能を使って複数回線をボンディングしたりと、高度なWANのルーティングを使わなくても、とても可用性の高いWAN設計ができるようになりました。

そもそも拠点間の通信(拠点間VPN)はどのような用途で使っているのでしょうか。ファイルサーバーへのアクセス、リモートデスクトップ、イントラサイトへのアクセスなど、企業や組織によって用途は多岐に渡るかと思います。

拠点間VPNは、物理的な拠点間をWAN越しにVPNを使って安全に接続する方法です。SaaSやクラウドのWebアプリケーション化が進んだことで、従来より拠点間通信への負荷は多少下がったかもしれませんが、それでもまだまだ必要となるネットワークシステムです。

拠点間VPNにUTM機能は必要か?

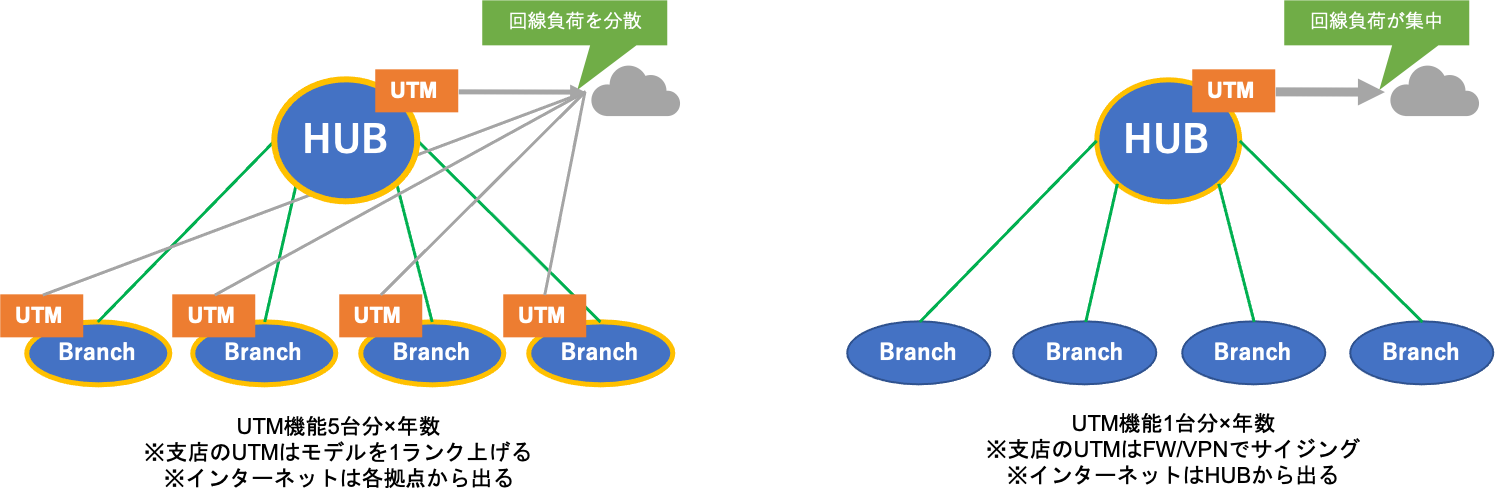

例えば4拠点の支店を持つとある企業でのハブ&スポークで構成する場合、すべての拠点のゲートウェイへUTM機能は搭載するべきでしょうか? 最近だと、ゲートウェイとしてルータを選ぶのではなく、NGFW(Next Generation Firewall)やUTM製品を選択することが多いと思います。

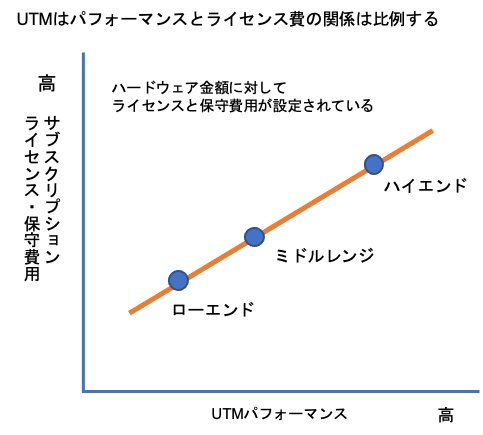

NGFW/UTMを選択する場合は、概ね機器のサイジングとUTMのサブスクリプションライセンス費用は比例する関係にあるので、機器のモデルが大きくなると、UTMのライセンス費用も上がります。更に、UTM機能を前提とする場合としない場合で、機器のモデルが変わります。

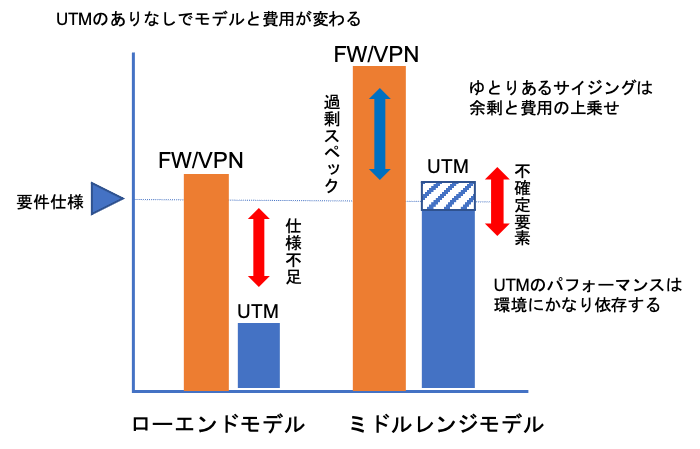

一般的にどこのNGFW/UTM製品を選んだとしても、ファイアウォール/VPNのような機能を利用する場合に対して、UTM機能を利用するとシステムの上限値やパフォーマンスは大きく低下します。そのためUTM機能を利用する前提で見積もる場合は、ハードウェアのサイジングを大きくするため必然的にライセンス、保守費用が上がるということです。

ファイアウォール/VPNのような機能の場合、昨今のアプライアンス製品だととても高速に処理ができます。しかしUTM(マルウェア対策やSSLインスペクション機能など)は、スペックの低いローエンドモデルだと搭載されているマシンリソースに制限があるため、ユーザー数やトラフィック量が増えることで、パフォーマンスが低下する可能性もあります。

もし拠点間通信だけに限定するのであれば、拠点化VPN機能、経路制御、ファイアウォールによるアクセス制御機能に特化できるため、比較的小さなNGFW/UTM製品でゲートウェイ機能を提供することができますが、拠点から直接インターネットアクセスを行い、さらにそこにUTM機能を盛り込もうとすると、NGFW/UTMの機能を想定する必要があります。

拠点間VPNにおける今後のスタンダード

ユーザーの利用環境が出社をすることを前提とした場合、拠点間アクセスは物理的なロケーションに限定することになるため、管理する側からしても効率的です。一方Web会議を始め動画配信、コラボレーションツールなど、多くはクラウドへ移行が進んでいるので、多くの企業ではそのようなアプリケーショントラフィックは拠点間VPNに流したくありません。

拠点をまたぐユーザー間のコミュニケーションであっても、実際はインターネット上のアプリケーションを使うケースが多いため、最近だと、インターネットブレークアウトという方法を使って、拠点間VPNからクラウドサービスやWebアプリケーションを分離する機能を使うことで、HUBサイトへの負荷(帯域、セッション、システムなど)を減らし、ユーザーエクスペリエンスを向上させるテクニックが用いられます。

特にSD-WAN機能やDPIエンジンを搭載したNGFW/UTMでは、複数の回線を終端することで、アプリケーションを識別し、最適な回線へトラフィックを転送することでができるようになっています。このような機能を使えば、拠点間VPNのHUBサイトへのトラフィック集中を緩和することができるので、拠点のゲートウェイにNGFW/UTMを採用されるケースが多くなってきています。

拠点間VPNに求められる要件

- 拠点間のアクセス制御と暗号化通信を行う(拠点間VPN)

- 拠点のゲートウェイを一元管理したい(コンフィグレーション管理、プロビジョニング)

- Webアプリケーションを可視化し、利用する回線を選択する(SD-WAN機能)

NGFW/UTMに求められる要件

- 不必要なWebサイトへアクセスをさせないためのフィルタリングが必要

- 危険なファイルのダウンロードを未然にブロックまたはチェックする

- 万一マルウェアに感染してしまった場合のコントロール通信やボットネット通信をブロックする

のように、実は、ネットワークの要件とセキュリティの要件が密接に関わっています。

UTMが必要かどうかの線引

拠点間VPNにUTM機能を使い、インターネットブレークアウトを実現させるのであれば、NGFW/UTMを使うことがベストな選択です。 しかし、潤沢なシステム予算がない場合や場合によっては、インターネットアクセスを必要としない拠点間VPNを求められていることもあるので、ユーザーの環境を見直す必要があります。

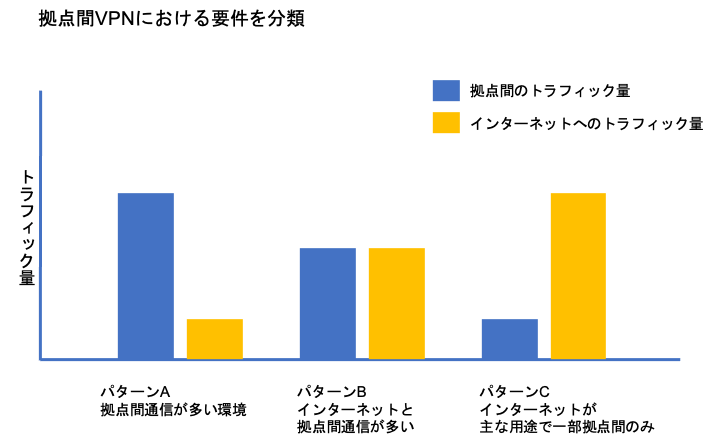

特に、拠点間VPNの目的が、インターネットアクセスを想定しない純粋な拠点間通信である場合、UTM機能のプライオリティは下がります。 一方、拠点間通信もインターネットアクセスも両方バランス良くあるようなケースもあります。

さらに最近だと、拠点間通信よりもインターネットへの通信量が多くなっているケースもあります。下の図は、それらの通信量のバランスを分けた図となります。

パターンAのように、拠点間通信が多い場合は、全拠点にUTM機能を搭載するよりも、HUBサイトにのみNGFW/UTM機能を搭載するような要件です。

パターンBは、拠点間通信もインターネット通信を多く、全体的な通信量が多いので、全拠点NGFW/UTMで保護するのが最も効率的な要件です。

パターンCのケースはNGFW/UTM機能によって保護することができますが、今回はこのパターンに新しい提案をしてみたいと思います。

このパターンCのように、拠点としての役割が徐々に薄れていて、社内システムがクラウドへの移行が進んでいるような環境であれば、ZTNA というソリューションが最適な場合があります。

ZTNAの役割

ZTNAはネットアークアクセスを適材適所で適用するためのソリューションです。その適用範囲は、LAN/WAN問わずあらゆる場所でユーザー/デバイス単位で適用することができます。

つまり、インターネットに接続する可能性のあるデバイスの通信制御については、ZTNAによってアクセス範囲を定義すれば、極端な話、拠点間VPNなNGFW/UTMで経路制御をしなくても、各自似必要な通信のアクセス制御を提供することができます。つまりソフトウェアによって境界線を定義することができます。リモートから本社のサーバーにファイルサーバーアクセスが必要なら、ZTNAによって適切なアクセス経路と暗号化された経路によってユーザーとサーバー間を1対1で接続させれば済む話です。

ZTNAについては前回の投稿"ZTNAを使ってみよう"にて説明しています。

しかし、全ての業務がリモートで完結するにはまだ時間はかかると思います。例えばLAN上のプリンターやIoTデバイスなどもあります。 特に社内プリンターの場合、社内のWi-Fiからしかプリントアウトできないケースもあるので、一定の社内Wi-Fiのニーズは残ると想定します。

インターネットブレークアウトとコンテンツスキャン

ZTNAはアクセス制御機能に特化しています。特に中心的な機能としてはユーザー、デバイスのアイデンティティ情報をコンテキスト化することで、状況に応じた適切なアクセス権限の払い出しができますが、やり取りされるデーターやファイルの検査機能はありません。

そこでSWG(Secure Web Gateway)を検討します。特にクラウド型のSWGとの相性がいいです。インターネット上のWebサイトへのアクセス制御をZTNAで行うのではなく、SWGを使ってWebサイトへのアクセス制御、Webアプリケーションの可視化、ダウンロードするファイルのマルウェアのチェックを行うこととすると、ZTNAとSWGは共存しあう関係になります。

つまりプライベートネットワークにおける通信はZTNAにより制御し、インターネット上のWebサイトであれば、SWGによる制御をすることで、物理的なロケーションに依存せずに、ソフトウェアとクラウドのサービスによって実現します。

そして残るのは本当にシンプルなゲートウェイ機能として、WANのエッジ機能(PPPoE/IPoEの終端)、ファイアウォール機能、拠点間VPN機能とアプリケーションの可視化であり、つまり、拠点ゲートウェイのNGFW/UTMのサイジングとライセンス諸費用最小で構成しながら、確実なパフォーマンスを担保しやすくなります。

ZTNAは拠点間VPNのしがらみから開放

拠点間VPNの用途はユーザー環境によって大きく異なります。 すべての拠点間VPNで同じWANの設計、NGFW/UTMの利用が最適というわけではなく、ユーザーに応じて選べるほうがメリットがあります。

拠点ネットワークのあり方をZTNAを中心に考えると、自然と関連するセキュリティの実装も変わってきます。

ネットワークの要件はとてもシンプルになります。インターネットアクセスが必要な端末は、ZTNAによってアクセスが制御され、SWGによって、インターネットとの接点を保護します。この方法であれば、拠点間VPNの機能に大きく依存することなく、ユーザーやデバイス主体の新しいネットワーク環境を作ることができる可能性があります。

ただし、ファイアウォールの費用が少なくなった分、ZTNAやSWGの費用は別途必要です。

まとめ

今ユーザーが利用するアプリケーションによるインターネットアクセスと社内アプリケーションのネットワーク利用の仕方が大きく変化している過渡期です。1年後の働き方の変化を予測することは難しいです。

ゼロトラストの視点で拠点間VPNのあり方を見直すことが必要かもしれません。過去の踏襲によって、安心したネットワーク設計を得られても、それは安全で快適なネットワークとは限りません。

多くのユーザーが、NGFW/UTMのスペックシートを参考に拠点間VPNにおけるゲートウェイの選択を行います。それらはあくまでも指標でしかなく、実際は万一のことを想定し、余剰を見越した機器の導入を検討することが多くあります。(ほとんどの企業が投資対効果を検証することもできません。)

ハードウェア製品のパフォーマンスは年々向上しています。もちろん適切なサイジングで適切にチューニングされたハードウェア型のNGFW/UTMは機能的で信頼性のあるセキュリティ対策です。ただ今良くても数年後のトラフィック状況を予測することは不可能です。 また、昨今システム(ハードウェアのソフトウェア)自体の脆弱性が公開されているのにも関わらず、ファームウェアの更新ができずにいる場合があります。特に複数の機能を統合してしまっている場合、ソフトウェアの更新をしたくても、関連機能が多すぎるためか影響をを考慮し、更新頻度が少なくなることもあります。

今回紹介した、ZTNAやSWGといった、ユーザーやデバイス、さらにクラウドへセキュリティ機能をオフロードするソリューションの登場によって、必要な分だけ無駄なく対策するということができるようになりました。もちろん、脆弱性がある場合は更新が必要ですが、機能を適切に分けることで、影響範囲を小さくしながら、全体管理や一元管理ができるような機能が備わっていたりします。

もし拠点間VPNやインターネットブレークアウトでゲートウェイの見直しを検討されている場合、一度この機会にZTNA/SWGを試してみてはいかがでしょうか。

【ZTNAのハンズオン】Barracuda CloudGen Access

著者紹介

SB C&S株式会社

ICT事業本部 技術本部 第3技術部

宮本 世華

釣りが好きです。