本記事は、Enterprise DLPで検出したファイルを保存するためのEvidence Storageについての内容です。

Enterprise DLPは、Prisma AccessやNGFWで利用することができる機能です。

DLPで検出したファイルをEvidence Storageに保存して、調査や分析に利用することができます。

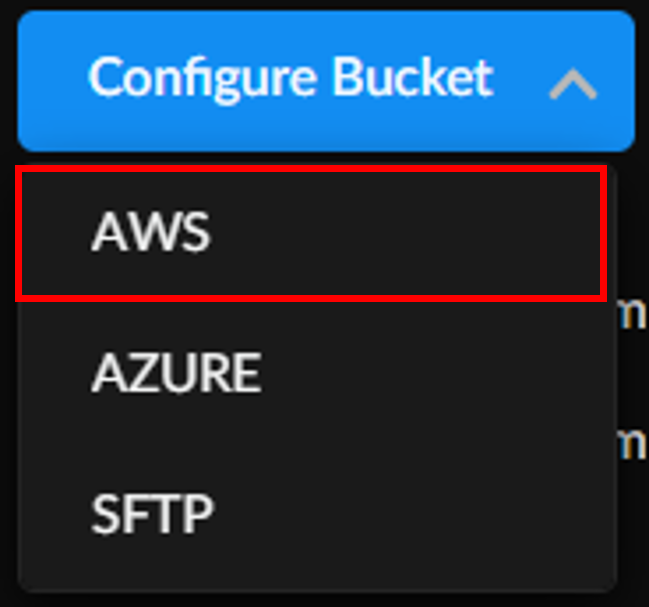

Evidence Storageとしては、AWS、Azure、SFTPサーバーとの接続がサポートされています。

今回は、AWS S3バケットにファイルを保存するための設定方法についてご紹介します。

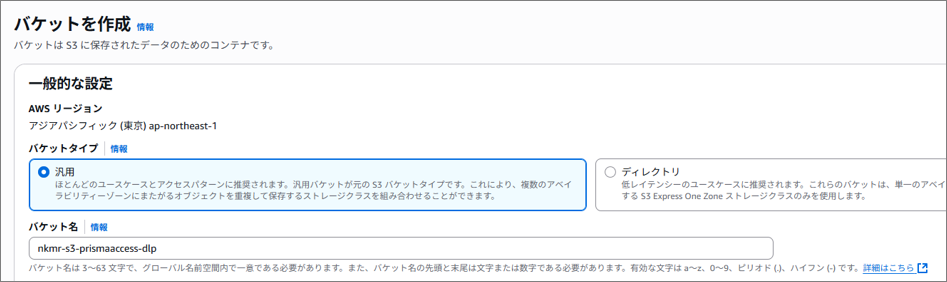

S3バケットの作成

Amazon AWS管理コンソールにログインします。

S3 > 「バケットを作成」からバケットを作成します。

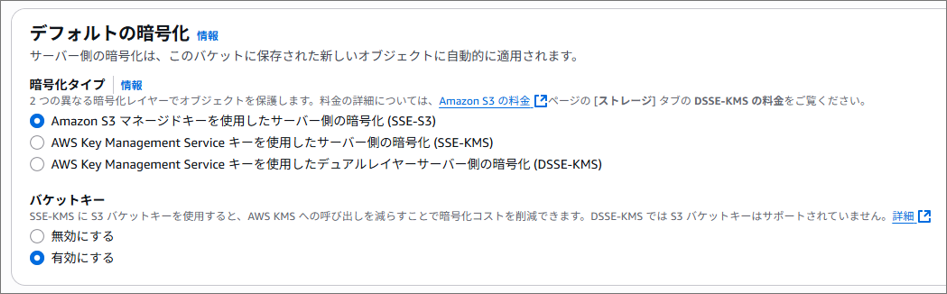

デフォルトの暗号化セクションで、「SSE-S3」を選択します。

※SSE-KMSの利用も可能ですが、今回はSSE-S3を利用する場合の手順のみ記載します

「バケットを作成」をクリックしてバケットの作成を完了します。

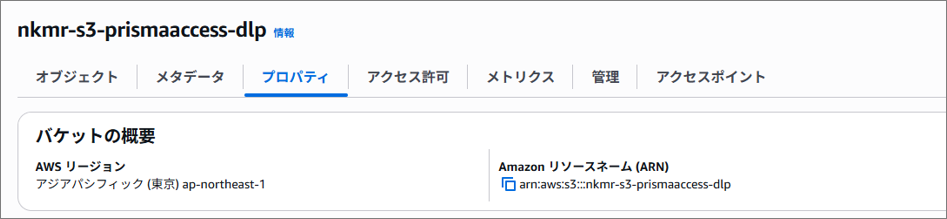

バケットの概要に「Amazonリソースネーム (ARN)」が表示されるので、コピーして控えておきます。(★1)

また、作成したバケット名も後ほどStrata Cloud Manager上で入力します。

S3バケットのIAMロール作成

Strata Cloud Managerにログインします。

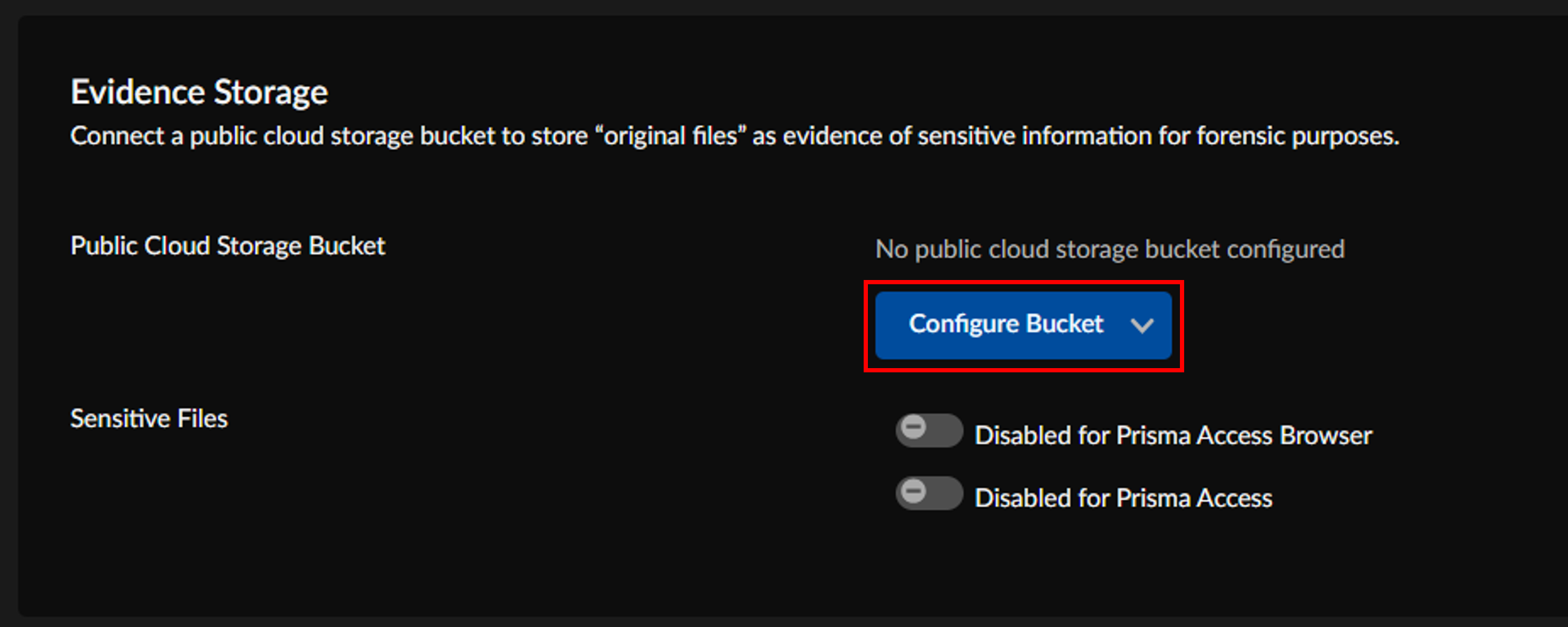

Configuration Data Loss Prevention > Settings > Sensitive Data に移動します。

Evidence Storageのセクションで「Configure Bucket」をクリックします。

「AWS」を選択します。

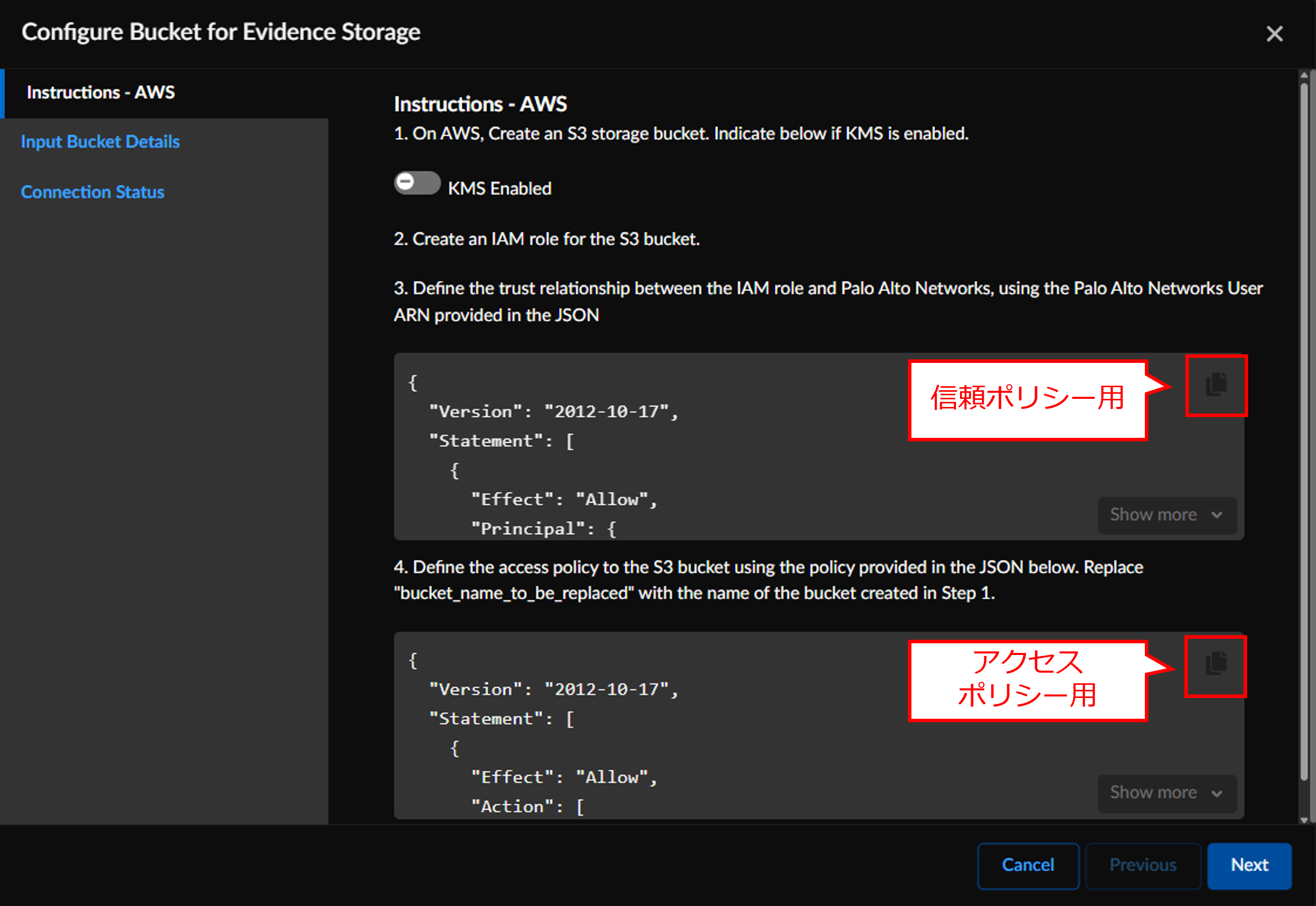

IAMロールとPalo Alto Networks間の信頼関係とアクセス ポリシーを定義するために必要なJSONデータが表示されます。

後ほどS3バケットのIAMロールを作成する際に、コピーマークをクリックしてJSONをコピーします。(★2)

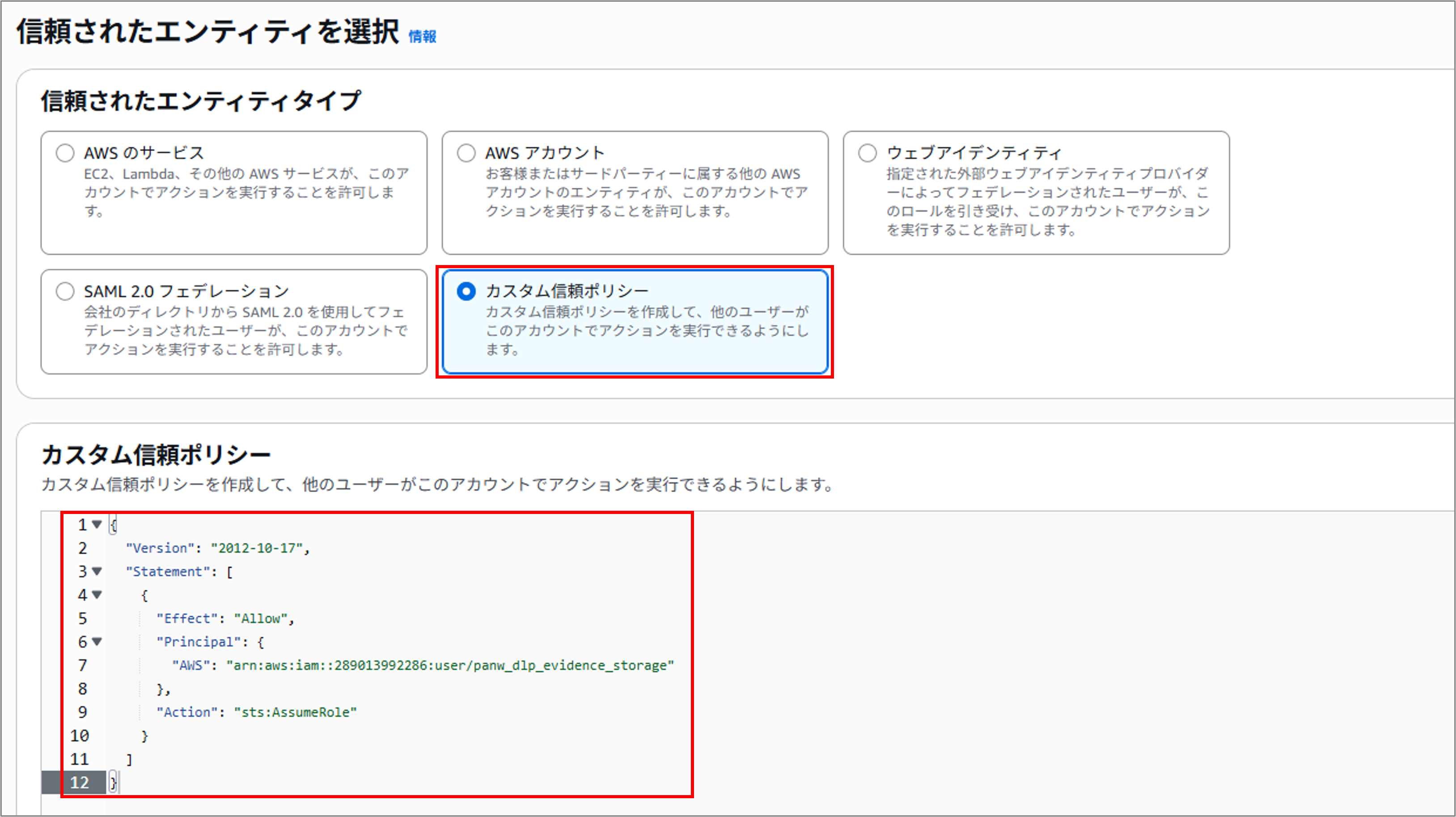

IAM > ロール > 「ロールを作成」をクリックします。

「カスタム信頼ポリシー」を選択し、信頼ポリシー用のJSONを貼り付けます。(★2)

「次へ」をクリックします。

画面を開いたままにして、別のブラウザウィンドウでアクセスポリシーを作成します。

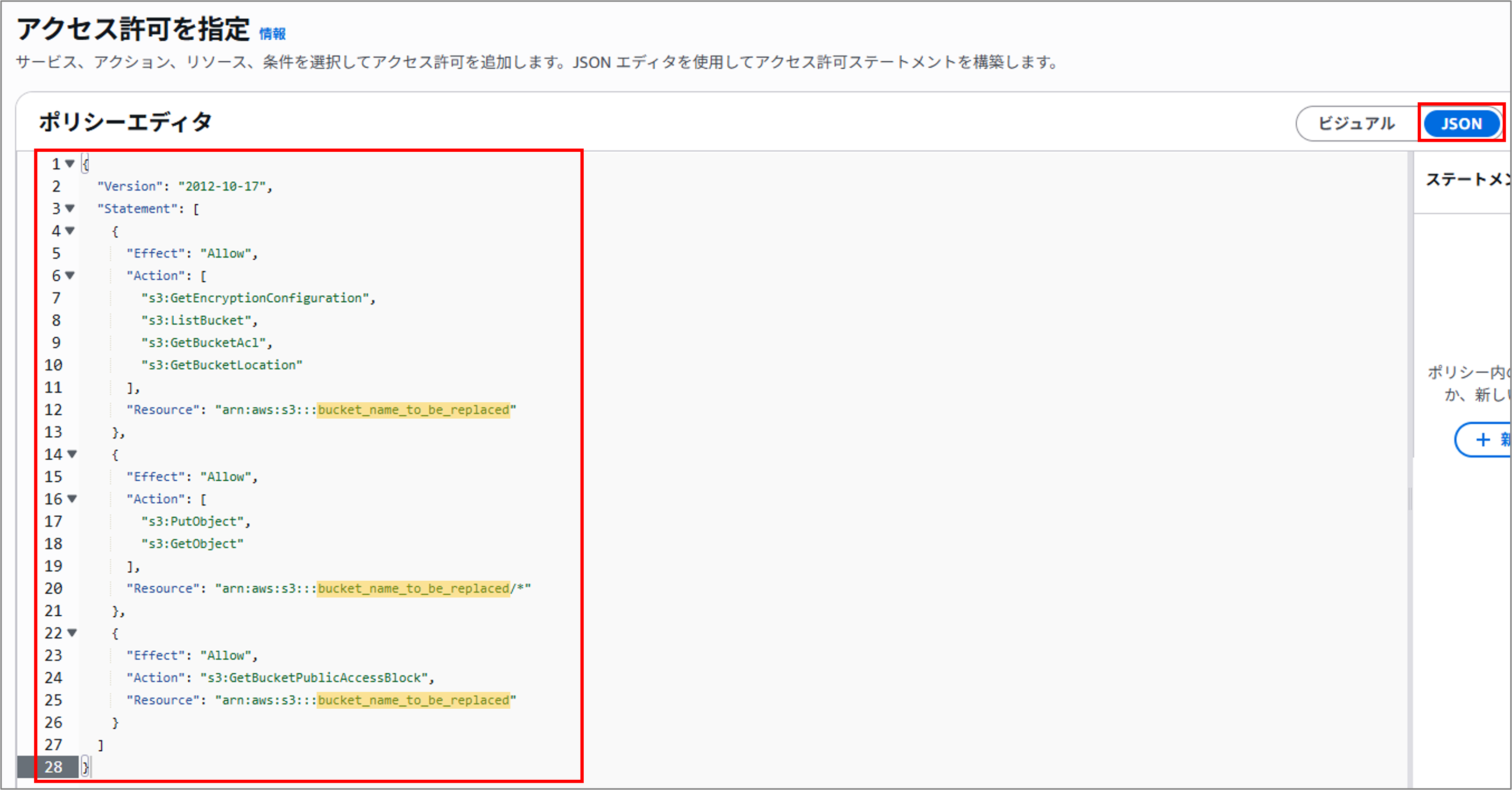

IAM > ポリシー > 「ポリシーの作成」をクリックします。

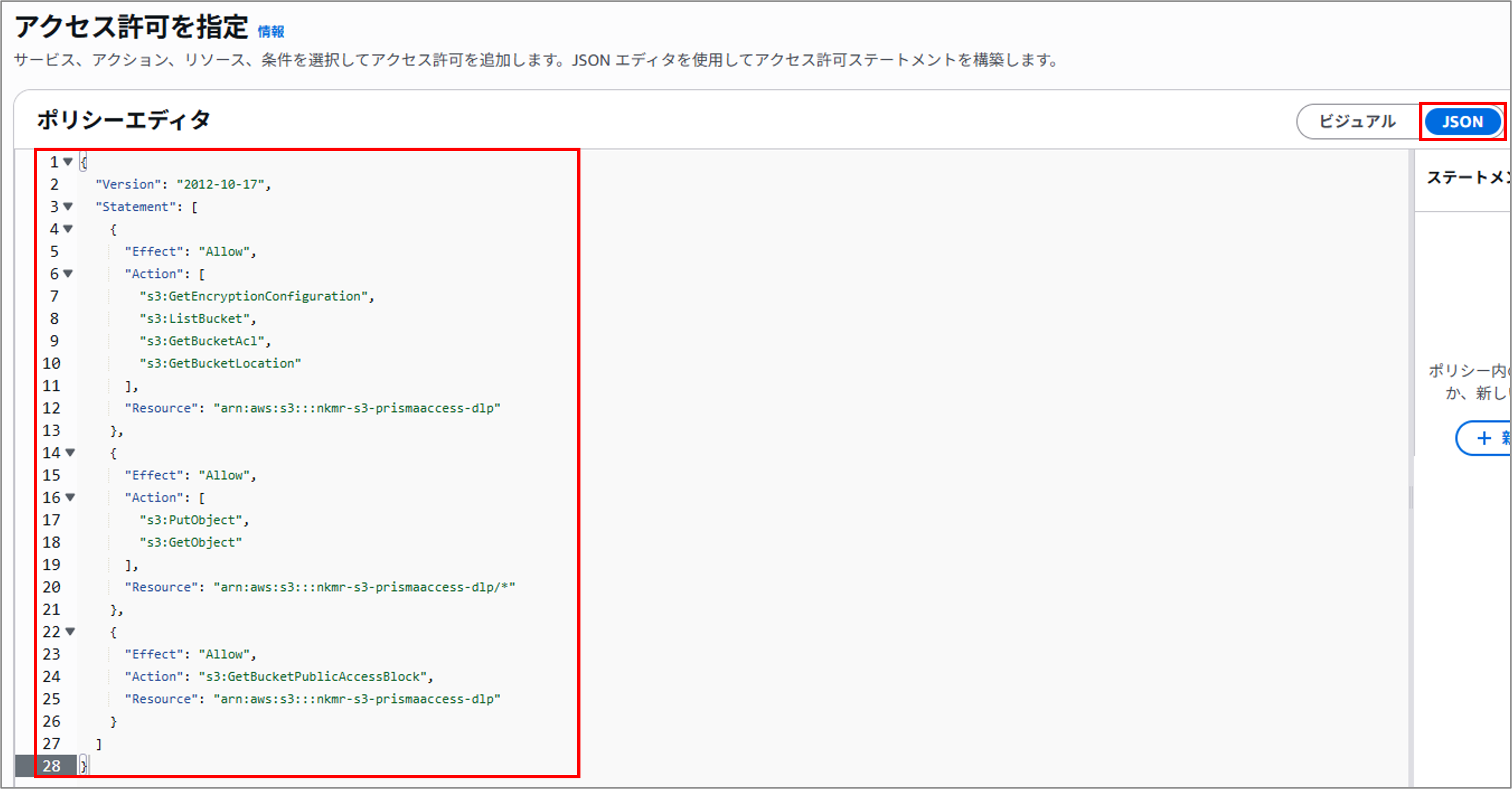

ポリシーエディタで「JSON」を選択し、アクセスポリシー用のJSONを貼り付けます。(★2)

3か所の「bucket_name_to_be_replaced」部分を、作成したS3バケットのARNに置き換えます。(★1)

「次へ」をクリックしてポリシーを作成します。

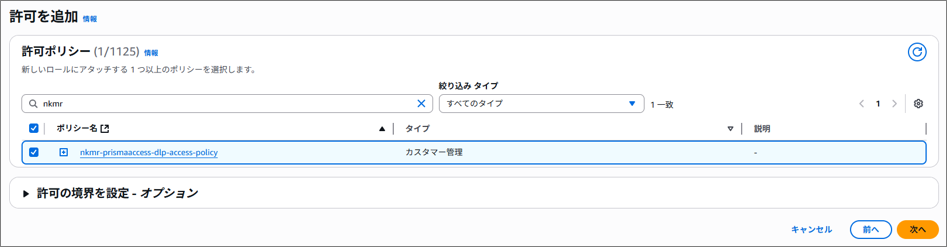

IAMロールを作成しているウィンドウに戻り、作成したアクセスポリシーを検索して選択します。

「次へ」をクリックしてロールを作成します。

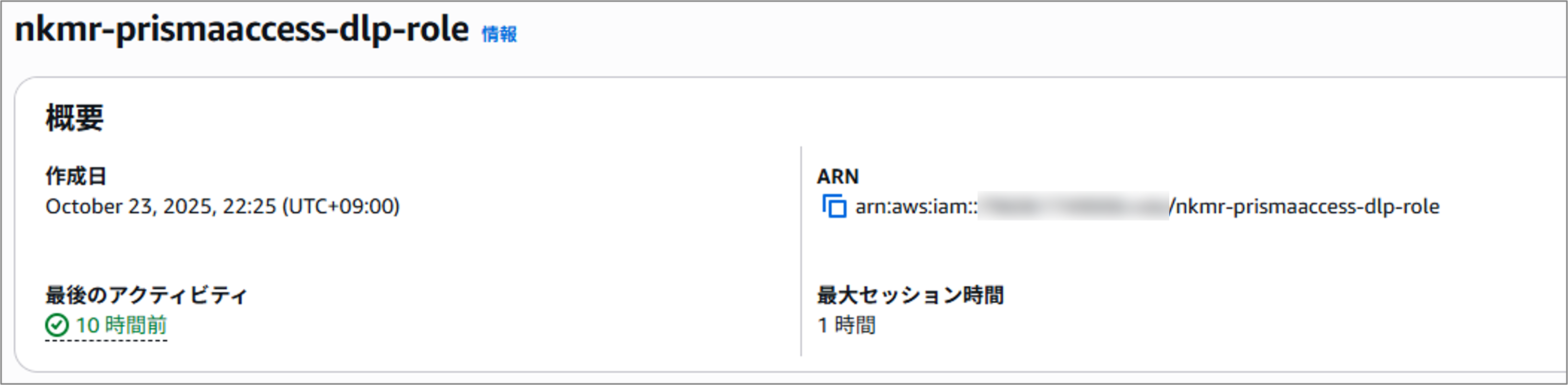

作成したロールを選択すると「ARN」が表示されるので、コピーして控えておきます。(★3)

Evidence Storageの設定

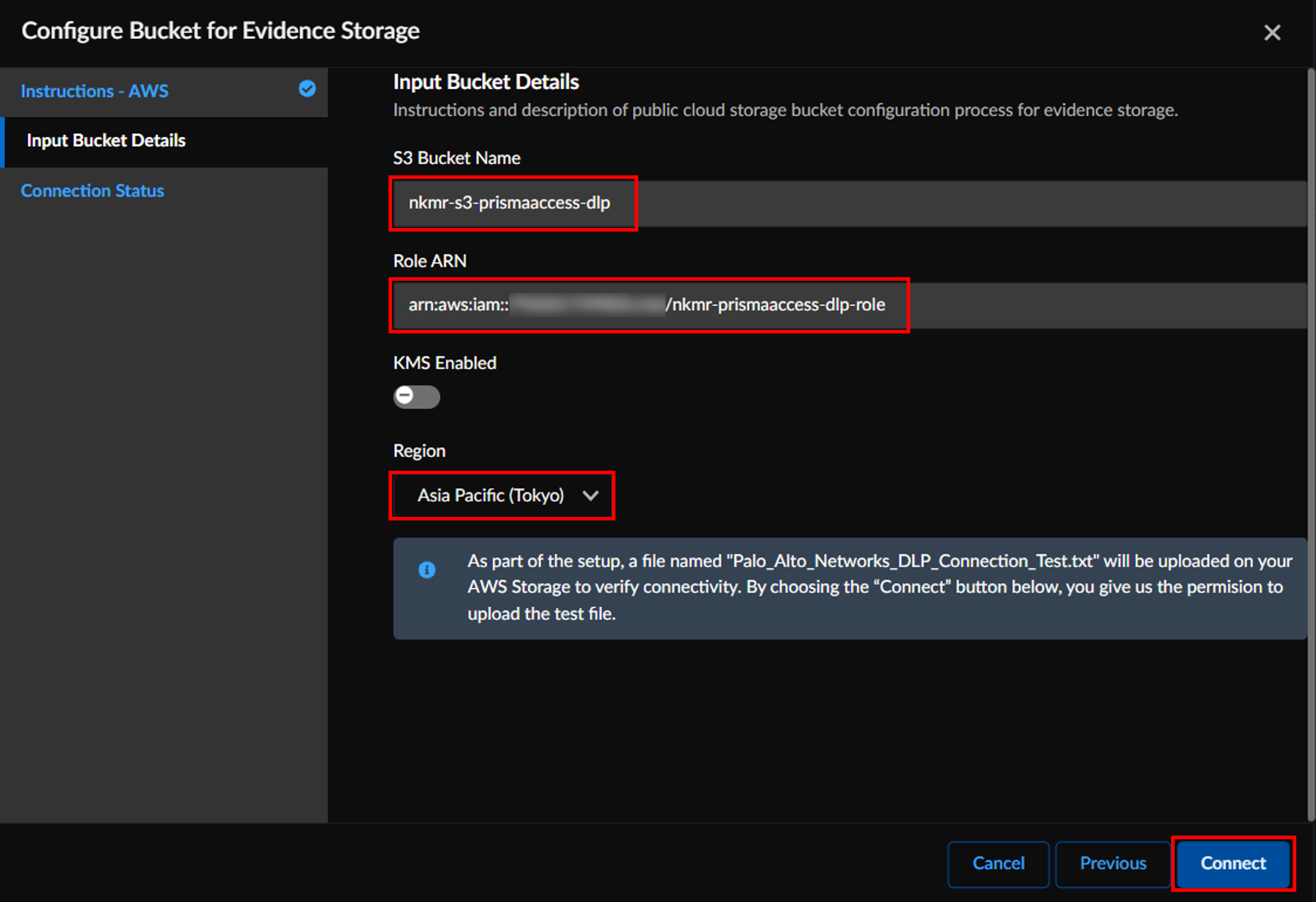

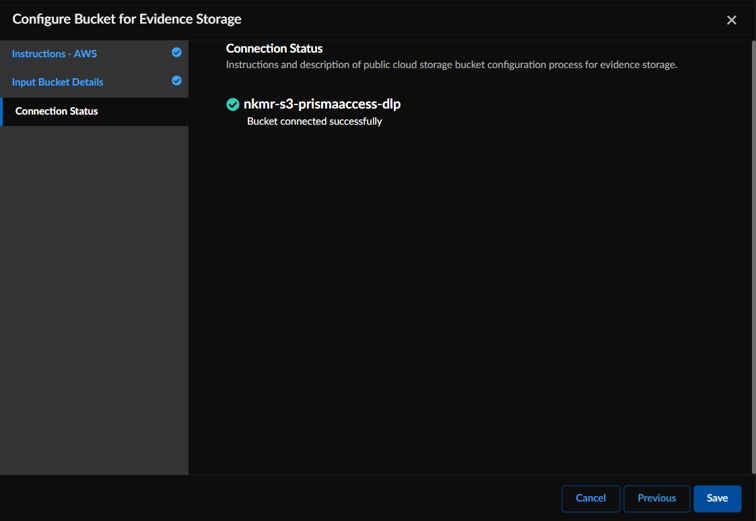

Strata Cloud Managerに戻り、「Instructions - AWS」を確認して「Next」をクリックします。

「Connect」をクリックしてS3バケットへの接続ステータスを確認します。

Enterprise DLPがバケットに正常に接続できた場合は「Save」を選択してください。

正常に接続できない場合は「Previous」を選択し、バケット接続設定を編集します。

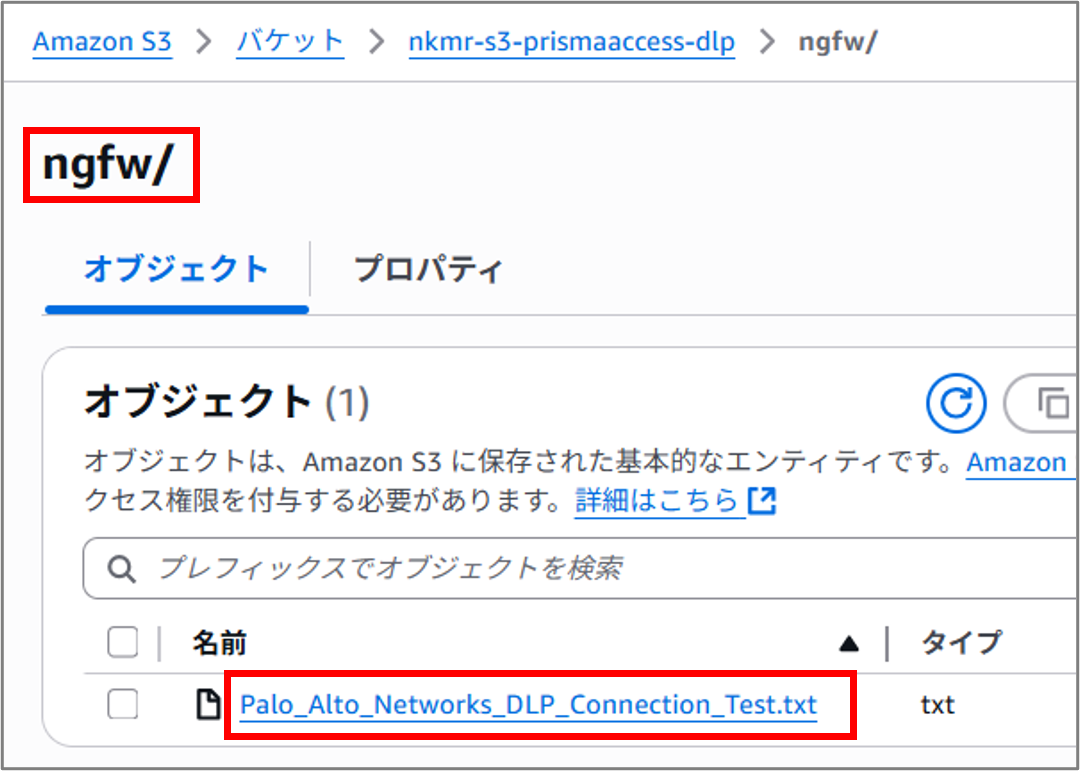

接続を確認するために、DLPサービスによって「Palo_Alto_Networks_DLP_Connection_Test.txt」ファイルがストレージバケットにアップロードされます。

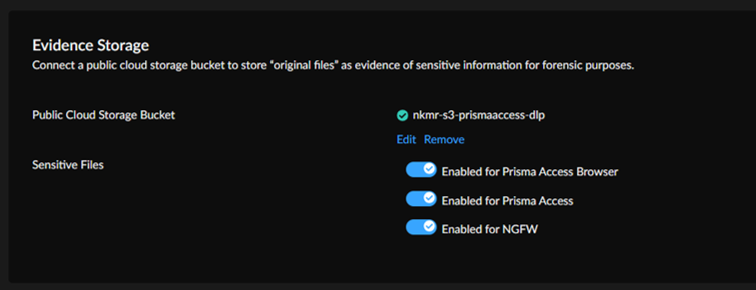

Prisma Access、Prisma Browser、NGFWで、機密ファイルのEvidence Storageを有効にすることができます。

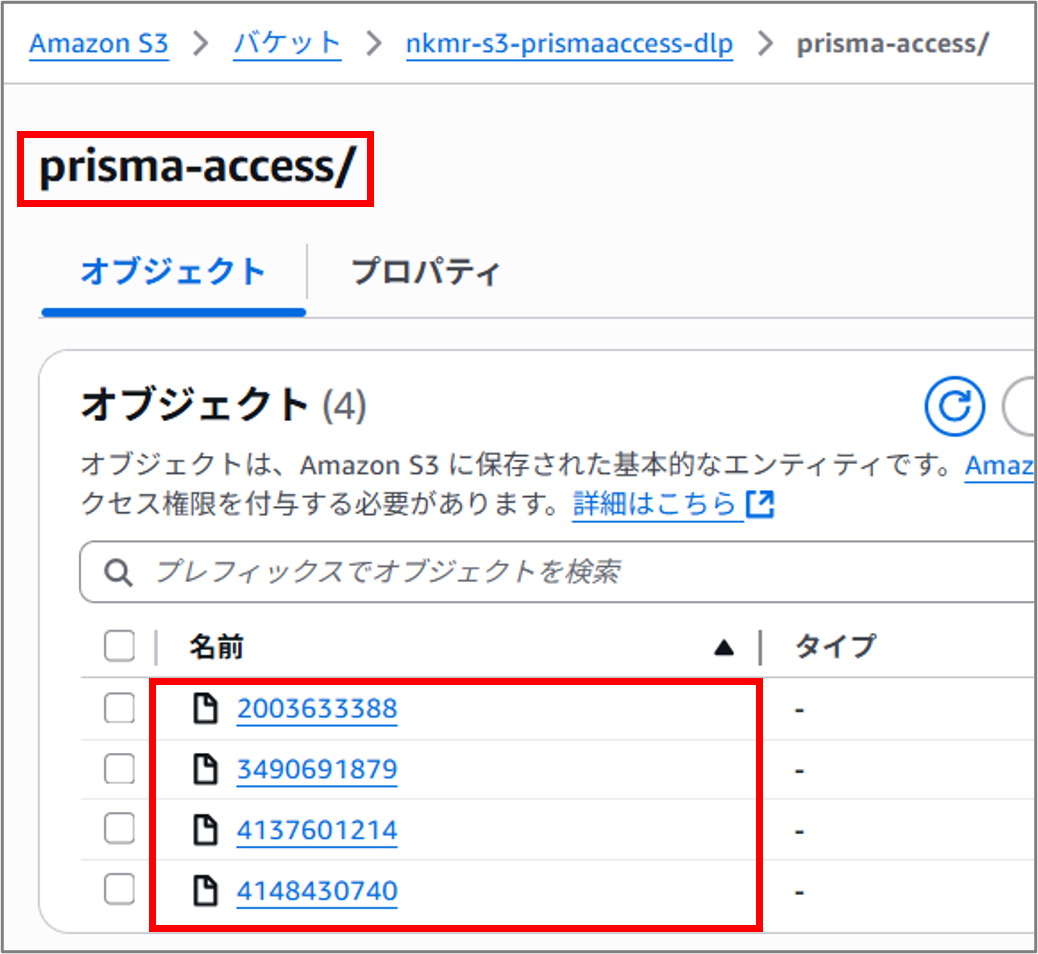

実際にDLPで検出したファイルは、S3バケットの「prisma-access/」に自動アップロードされました。

まとめ

今回は、DLPで検出したファイルを保存するためのEvidence StorageとしてAmazon S3を設定する方法をご紹介しました。IAMロールの作成に必要なポリシー権限を含むJSONが事前に用意されているため、必要情報を貼り付けるだけで簡単にS3と連携することができました。

ストレージに保存されたファイルはダウンロード後に調査が可能ですので、データ漏洩対策としてぜひご活用ください。

__________________________________________________________________________________

※本ブログの内容は投稿時点での情報となります。

今後アップデートが重なるにつれ正確性、最新性、完全性は保証できませんのでご了承ください。

他のおすすめ記事はこちら

著者紹介

SB C&S株式会社

技術統括部 第4技術部 2課

PCNSE, PSE Strata/SASE/Cortex Professional

中村 愛佳 -Manaka Nakamura-