こんにちは。 SB C&S の市島です。

私は VMware 製品のプリセールスエンジニアチームに所属しており、主に VMware EUC製品 を担当しております。

今回は、VMware Workspace ONE が提供するクライアントVPN機能、Workspace ONE Tunnelについてご紹介します。

※以下、VMware Workspace ONE はWorkspace ONEと記載します。

Workspace ONE Tunnelとは

「Workspace ONE」と聞いて多くの方がまずイメージするのは、Workspace ONE UEMのMDM(Mobile Device Management)機能だと思います。社外に持ち出した様々な種類のデバイスをクラウドから管理し、設定の配信やデバイス状態の管理、デバイス紛失時の遠隔データ削除を実行する機能です。

このWorkspace ONE UEM、実はクライアントVPNの機能も提供しています。

Workspace ONE Tunnelと呼ばれる機能で、Windows, iOS, macOS, Androidといった、業務で使用する様々なデバイスで利用できます。Workspace ONE Tunnelの機能とデバイス管理機能を組み合わせ、社外に持ち出したデバイスから、社内のシステムへセキュアにアクセスできる環境を実現します。

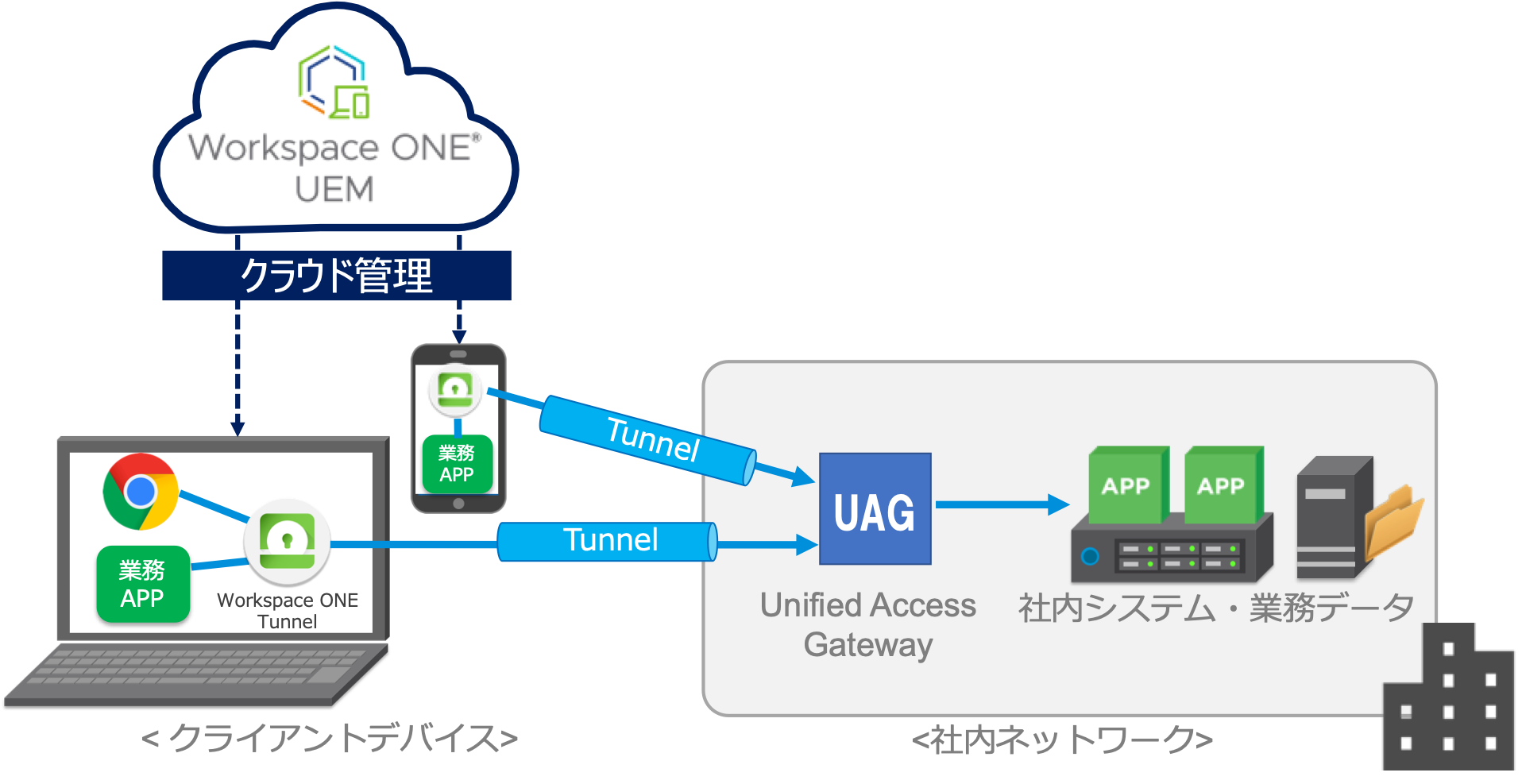

●Workspace ONE Tunnel全体イメージ

このWorkspace ONE Tunnelは、サードパーティのクライアントVPNソリューションと組み合わせる形ではなく、Workspace ONE UEMのいち機能として提供されます。そのため、VPNゲートウェイ機能、VPNクライアントソフトウェア、設定管理画面などはVMwareが提供する独自のものを使用します。

本ブログ記事では、Workspace ONE Tunnelの機能や、利用するために必要な準備、特徴などをご紹介していきます。

※VMwareの一部ドキュメントによっては、同機能の設定解説でVMware Tunnelという名称が記載されています。本ブログ記事ではWorkspace ONE Tunnelの名称で記載します。

Workspace ONE TunnelのVPN方式

Workspace ONE Tunnelは、ユニークな機能として「アプリケーションベース VPN (Per-App VPN)」と呼ばれるVPN方式を提供しています。また、一般的なVPNソリューションと同様に、社内ネットワークにデバイス全体が接続しているように動作する「フルデバイス VPN」のVPN方式も利用できます。

この「アプリケーションベース VPN (Per-App VPN)」と「フルデバイス VPN」についてご紹介致します。

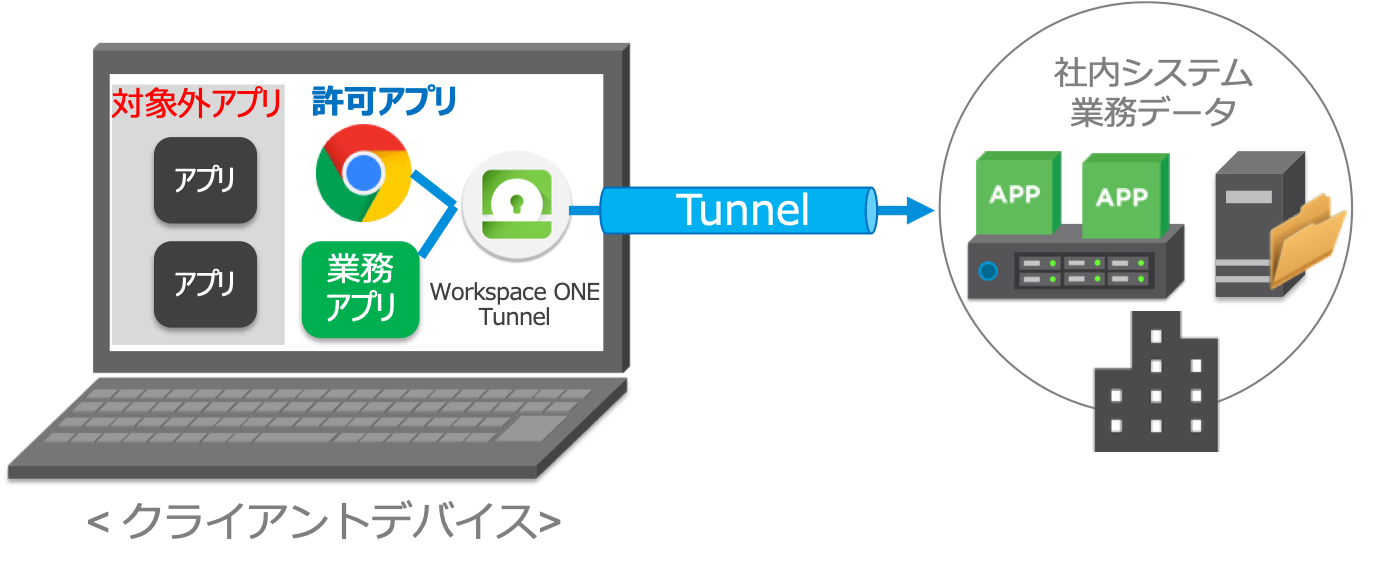

・アプリケーションベース VPN(Per-App VPN)

アプリケーションベース VPNは、Workspace ONE UEMで許可された一部アプリのトラフィックだけがVPN通信できる方式です。Windows, iOS, macOS, Androidの各OSデバイスで利用が可能です。

例えば、社内システムにアクセスする必要があるアプリのみVPN通信を許可し、トラフィック量が多くなりがちなWEB会議アプリや動画閲覧アプリは直接インターネットへ通信させる、といった設定が可能です。

リモートワークでクライアントVPNを導入している場合、社員全員のインターネット接続トラフィックをデータセンターのVPNゲートウェイ経由にしてしまうと、トラフィック増加に伴うインターネット回線の逼迫が懸念されます。社内ネットワークへのアクセスを許可するアプリを限定することで、トラフィック増加対策と共にセキュリティの向上にも繋がります。

※補足

Workspace ONEのアプリケーションベースVPN機能を更に分類すると、Workspace ONE専用セキュアブラウザアプリ"Web - Workspace ONE"で使用できる「Tunnel Proxy」があります。本ブログ記事は「Tunnel Proxy」の方式については解説しておりませんのでご注意ください。

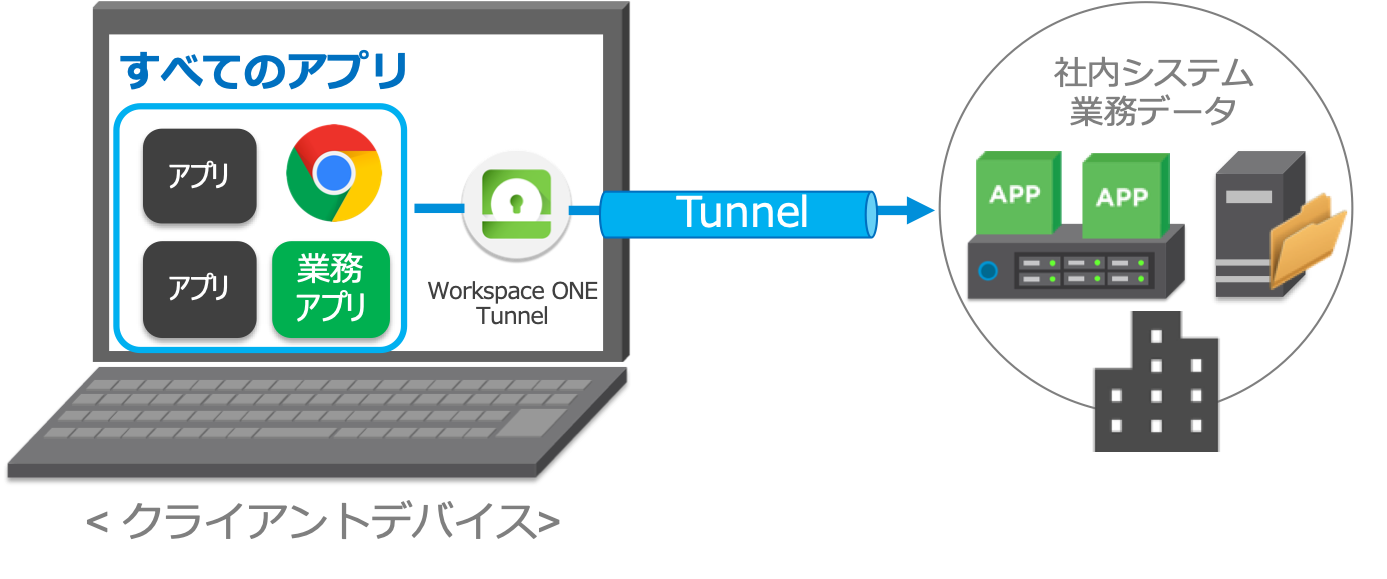

・フルデバイス VPN

フルデバイスVPNは、一般的なVPNソリューションと同じ様に、アプリケーションを限定することなく、デバイスの全トラフィックをWorkspace ONE Tunnel経由の通信として処理する方式です。Workspace ONE UENで管理していないアプリケーションも、Workspace ONE Tunnelを介して社内システムへ通信ができます。

※本ブログ作成時点では、フルデバイスVPN機能はWindows デイバスのみで利用できます。

ご紹介した2つのVPN方式は、要件やデバイス、ユーザーに合わせて選択が可能です。

例えば、業務でメインに使用するWIndows 10デバイスは「フルデバイスVPN」方式を使い、スマートフォンは一部のシステムだけ社内のネットワークにアクセスできればいいので「アプリケーションベースVPN」方式を使用する、といった使い分けができます。

Workspace ONE Tunnelのアーキテクチャ・環境準備の流れ

次に、Workspace ONE Tunnelのアーキテクチャと環境準備の流れについてご紹介します。

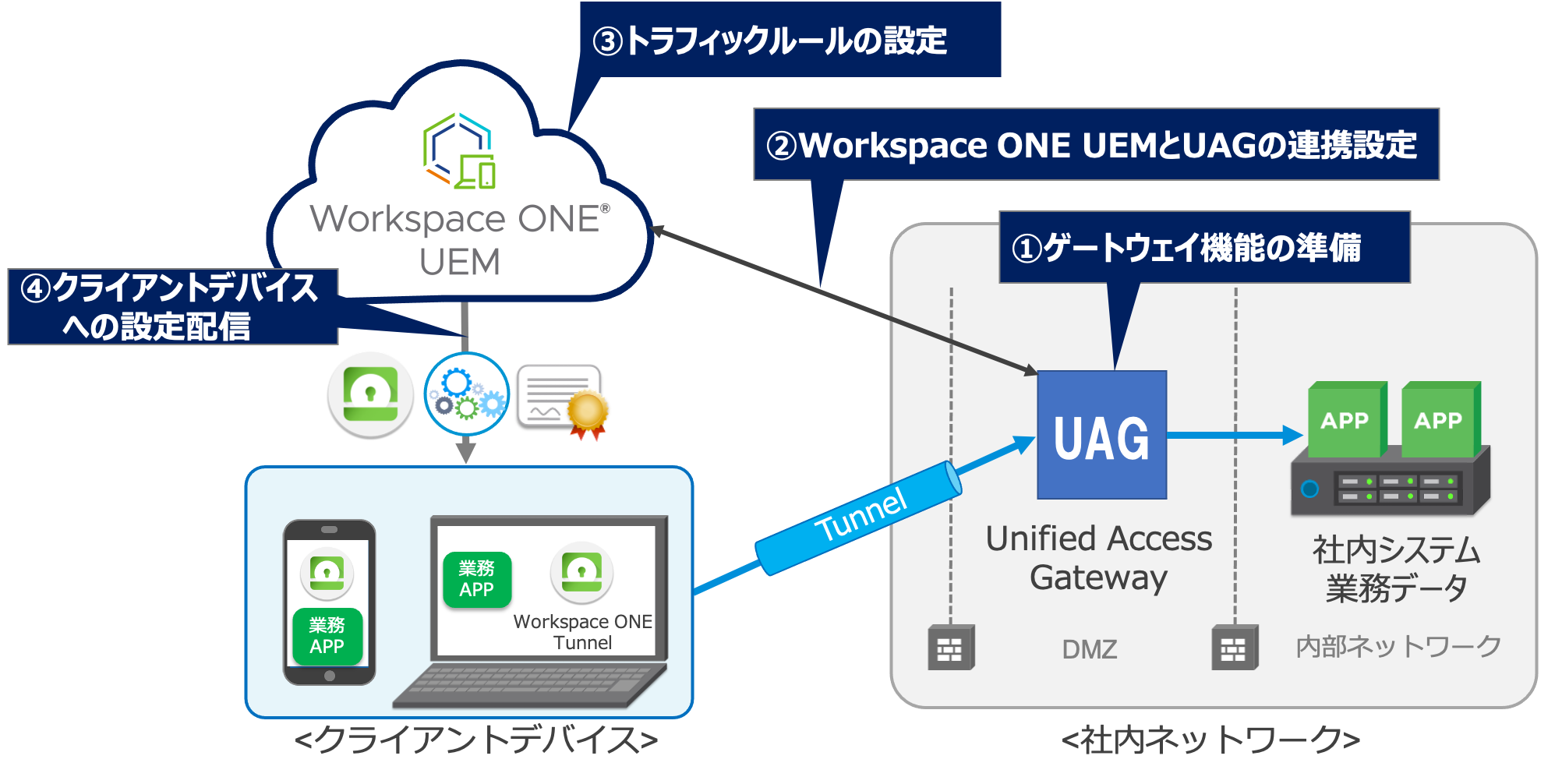

●Workspace ONE Tunnelのアーキテクチャ・環境準備手順 イメージ

環境準備の流れに沿って、必要な作業をそれぞれ説明します。

①ゲートウェイ機能の準備

まず、Workspace ONE Tunnelを使用して社内ネットワークに接続する際のゲートウェイを準備します。ゲートウェイ機能は、Unified Access Gateway (UAG)と呼ばれるVMwareが提供する仮想アプライアンスを使用して構成するため、新規に専用のハードウェアを購入する必要はありません。

このUAG は様々な仮想環境に展開できます。VMware のvSphere仮想基盤に限らず、Microsoft Hyper-V、Amazon Web Services (AWS)、Microsoft Azure、Google Cloud Platformに仮想マシンとして作成ができます。

お客様がメインで利用されている仮想基盤・クラウド環境にUAGを展開することで、お客様のネットワーク環境に合わせたVPNゲートウェイの準備が可能です。

なお、UAGに対してクライアントデバイスが直接VPN接続を行うため、インターネットからアクセスできるようにネットワークを構成する必要があります。パブリックIPアドレスの割り当てや、インターネットで名前解決が可能なFQDNの割り当てが必要です。一般的に、UAGのインターネット接続用のネットワークインターフェースをDMZネットワークに構成します。

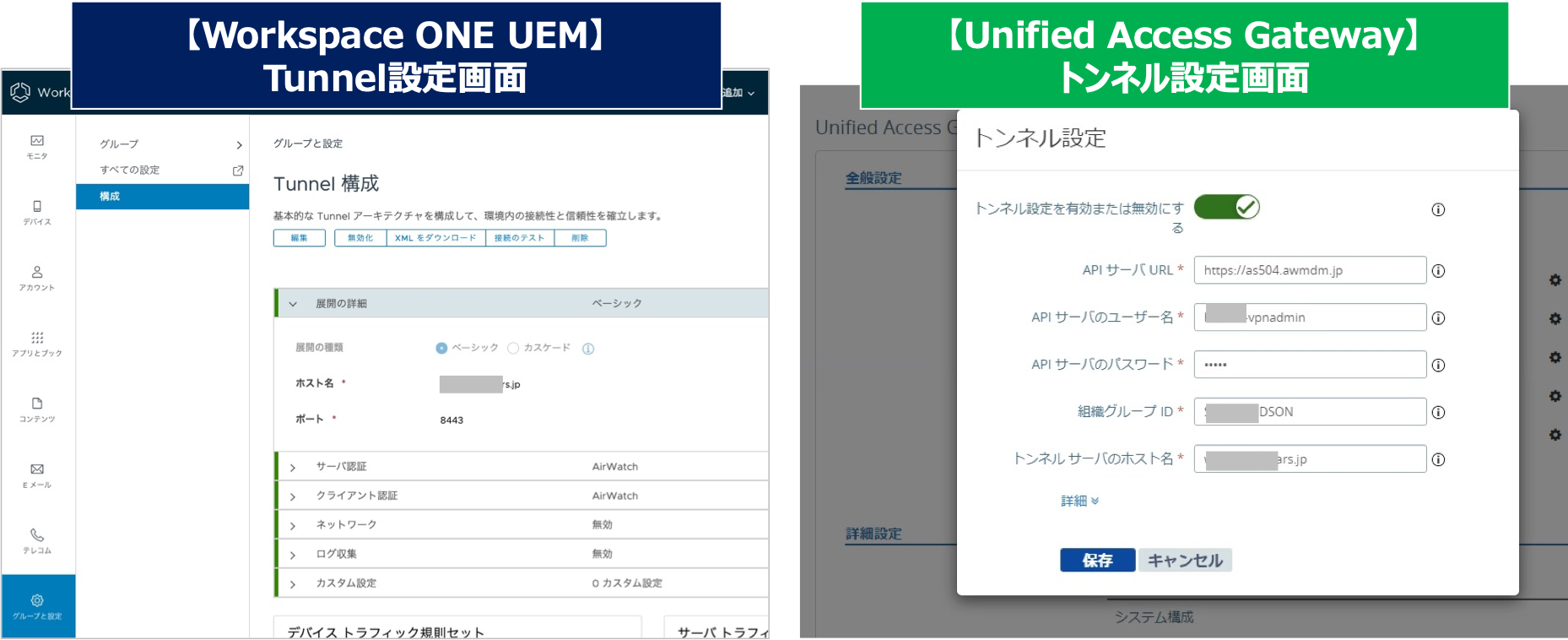

②Workspace ONE UEMとUAGの連携設定

ゲートウェイの準備完了後、Workspace ONE UEMとUAGにそれぞれWorkspace ONE Tunnelの設定を追加します。設定後、Workspace ONE UEMとUAG間で通信が行われ、VPN接続時のユーザー認証に使用される証明書の情報などの必要な設定が連携されます。

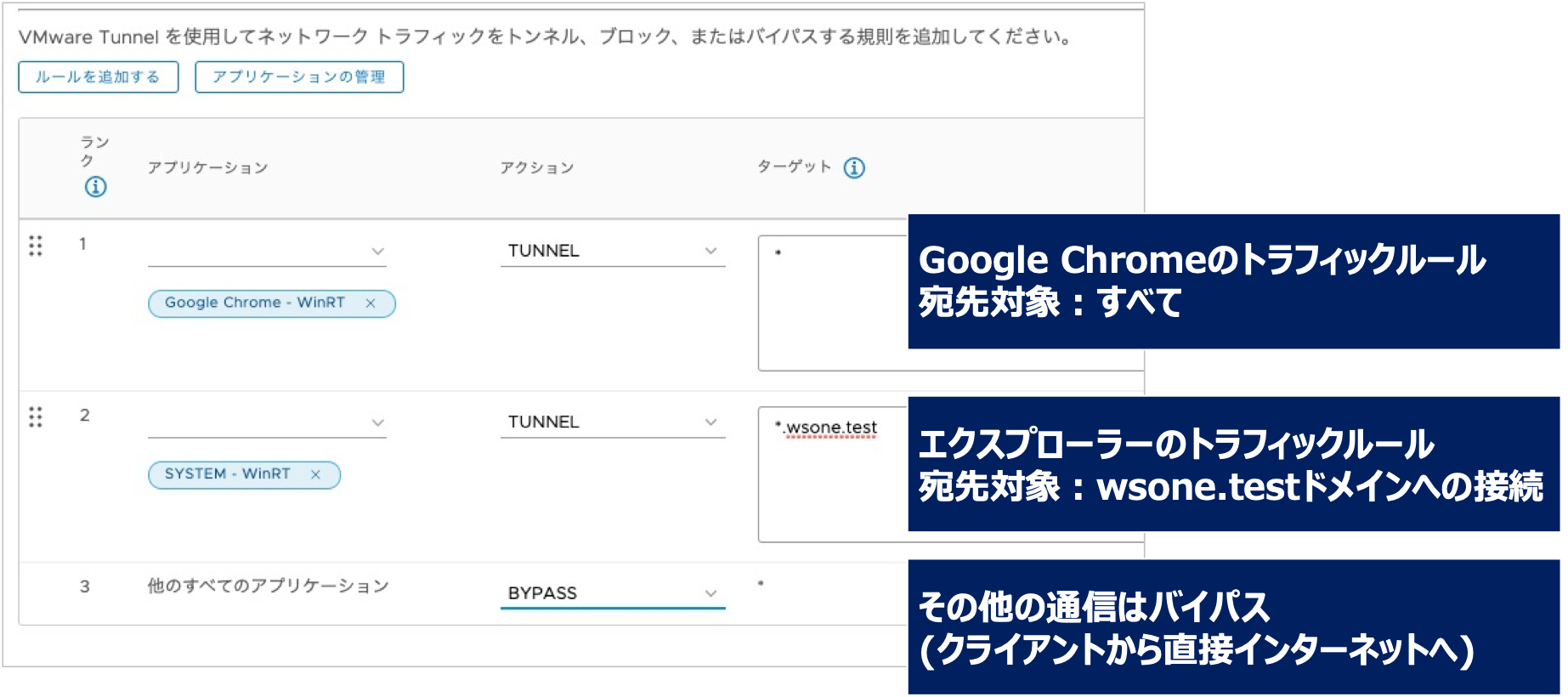

③トラフィックルールの設定

Workspace ONE UEMの管理コンソールで、Workspace ONE Tunnelの使用を許可するアプリの指定、どの宛先の通信を許可するか、といった設定を定義するトラフィックルールを作成します。

例えば、以下のようなルールを作成します。

【例:アプリケーションベースVPN設定】

- Google Chromeのすべての通信を、Workspace ONE Tunnel経由で通信する

- エクスプローラーを使用した社内ファイルサーバー(wsone.testドメイン)へのアクセスを、Workspace ONE Tunnel経由で通信する

- その他のアプリはクライアントデバイスから直接インターネットへアクセスをさせる

このトラフィックルールは複数作成できるため、デバイス種別毎やユーザーグループ毎にルールを変更して適用することもできます。

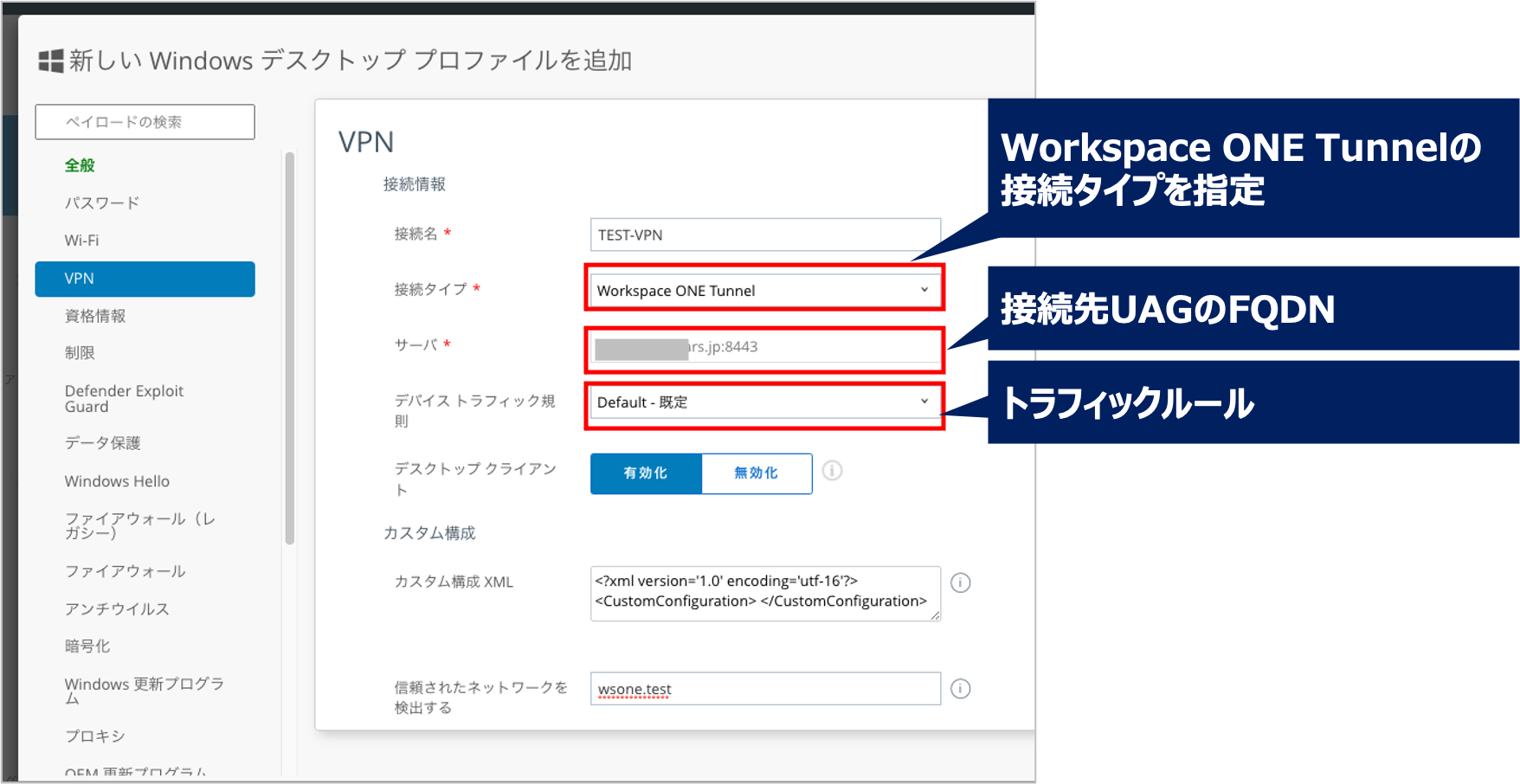

④クライアントデバイスへの設定配信

Workspace ONE Tunnelを使用する場合、クライアントデバイス側では以下の設定が必要です。

- Workspace ONE UEMへの加入(または、登録モードを使用)

- Workspace ONE Tunnelアプリのインストール

- Workspace ONE TunnelのVPN接続設定/ユーザー認証用の証明書

「Workspace ONE Tunnelアプリ」は、一般的なクライアントVPNソリューションで例えるとVPNクライアントソフトに相当します。

このように、クライアントソフトや接続設定が必要になることは一般的なクライアントVPNソリューションと同様ですが、これらの準備はWorkspace ONE UEMのデバイス管理機能で配信が可能です。よって、クライアントデバイスをWorkspace ONE UEMに加入させることで、必要なアプリや設定は各デバイスに自動でインストールさせることが可能になります。

また、接続先VPNゲートウェイとなるUAGの情報やトラフィックルール、ユーザー認証用の証明書はデバイス用のプロファイル(設定)として作成します。

以下は、Windows 10用のVPNプロファイル設定の作成画面イメージです。Workspace ONE UEMのGUI操作で、簡単にWorkspace ONE Tunnelのクライアントデバイス設定を作成できます。

アーキテクチャと環境準備手順のご紹介は以上です。

クライアントデバイスの動作イメージ(Windows 10)

次に、実際の動作イメージについてご紹介します。

Workspace ONE UEMへクライアントデバイスを加入させると、必要な設定の自動インストールが実行されます。インストール完了後、ユーザーはWorkspace ONE Tunnelを使って社内ネットワークに接続できるようになります。

Workspace ONE Tunnelは、対象のトラフィックを検知して自動的にVPN接続が開始されます。業務開始時に、都度ユーザー側で"[VPNクライアントソフトの起動]→[接続先ゲートウェイサーバーの選択]→[ユーザー認証のためのID/PW入力]"といった作業は不要です。

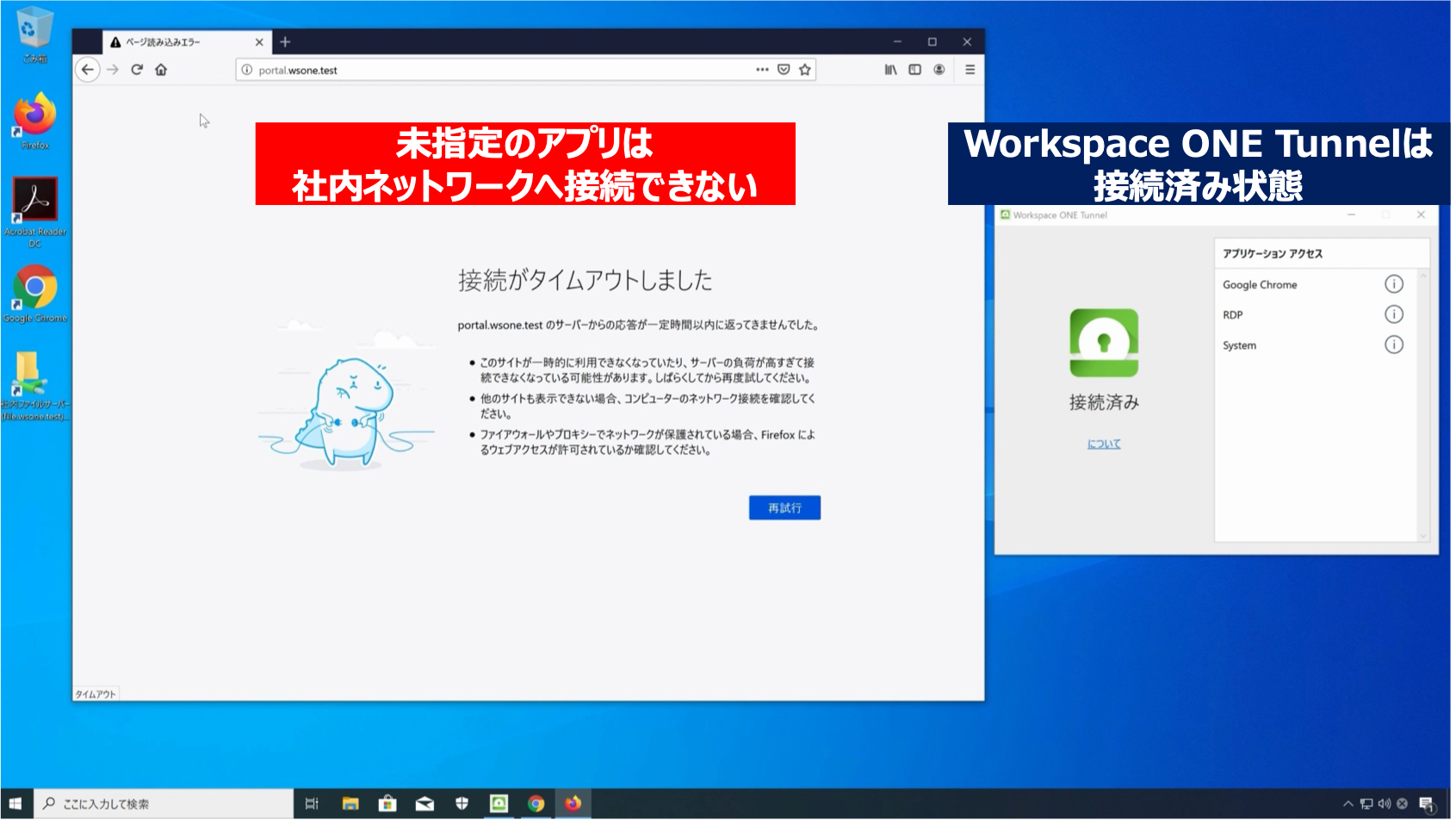

以下は、Workspace ONE Tunnelを使って社内のWEBアプリケーションに接続している動作イメージです。指定された業務アプリ(Google Chrome)を起動したタイミングで、自動的にWorkspace ONE Tunnelのステータスが「接続済み」になっていることを確認できるかと思います。

※VPN接続タイミングをわかりやすくするためWorkspace ONE Tunnelの画面を表示していますが、通常のユーザー利用時に開く必要はありません。

Workspace ONE Tunnelは必要な時に自動でVPN接続が開始され、ユーザー認証も配布された証明書を使用して自動実行されます。ユーザー目線ではVPN接続を意識せず、まるで社内にいるのと同様に社内ネットワークの業務アプリにアクセスすることができます。

また、「アプリケーションベースVPN」の場合、トラフィックルールで指定していないアプリはWorkspace ONE Tunnelを経由することができません。未指定のアプリで、同じ社内WEBアプリケーションのURLへアクセスを試みてもアクセスができません。

このように、Workspace ONE TunnelのアプリケーションベースVPN機能によって、Workspace ONE UEMで管理されたデバイスであっても、許可されていないアプリは社内ネットワークへの接続をブロックすることができます。

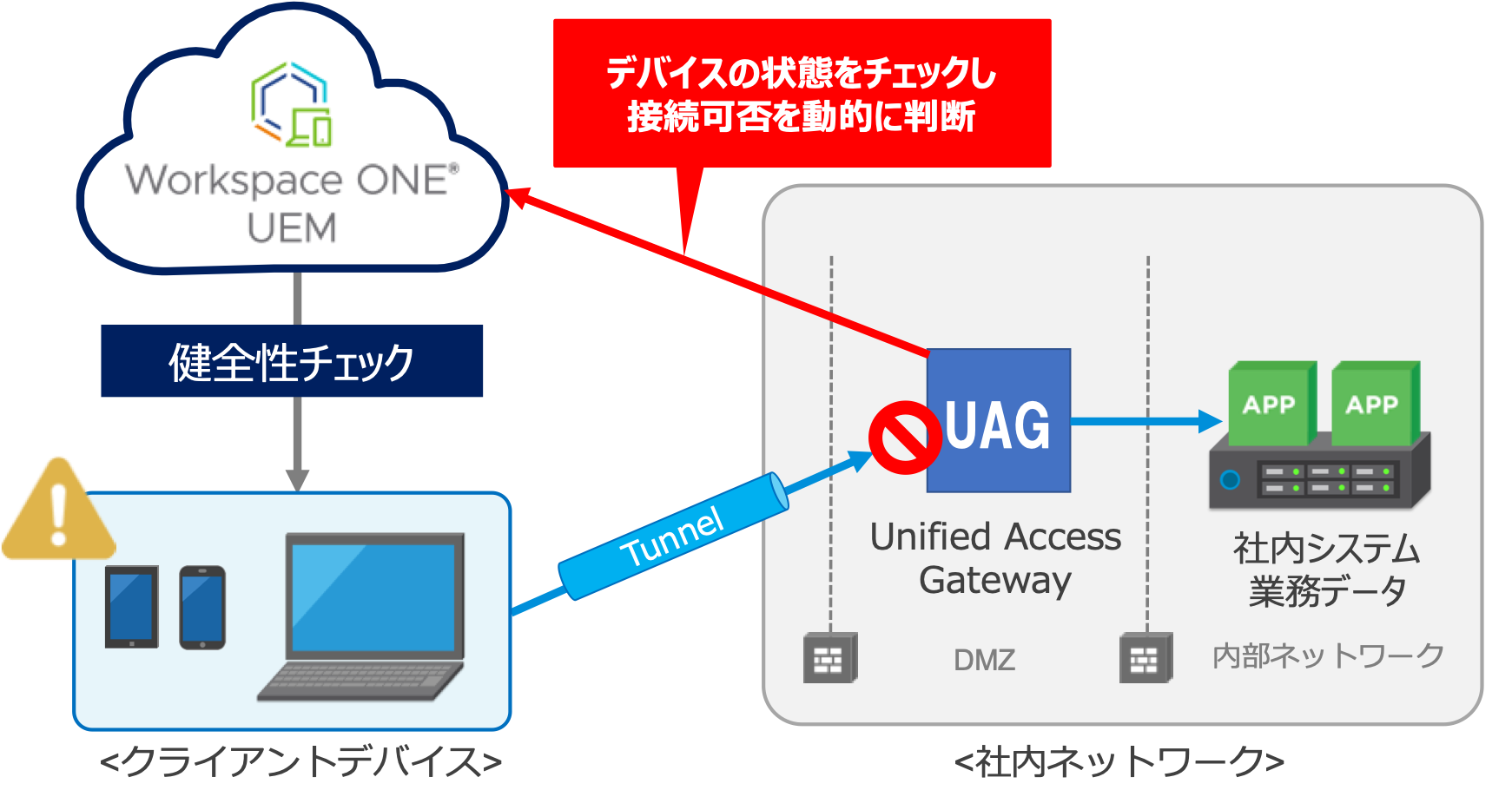

Workspace ONE Tunnel + 順守ポリシー

ご紹介したWorkspace ONE Tunnelは、Workspace ONE UEMの順守ポリシー機能と組み合わせることで、デバイスの健全性に基づいた社内ネットワークへのアクセス制御が可能です。

順守ポリシーは、クライアントデバイスが 定義したポリシーを守った状態になっているかどうかをチェックする、Workspace ONE UEMの機能です。

例えば、

「OSのバージョンが指定された以上のバージョンになっているか?」

「ウイルス対策ソフトの状態が良好か?」

「ディスクが暗号化されているか?」

「スマートフォンが Jailbreak/root化されていないか?」

など企業デバイスとしてのポリシー準拠状態に問題が無いかをチェックします。

ポリシー違反状態のデバイスをWorkspace ONE UEMが検知すると、以下の様にWorkspace ONE UEMの管理コンソールで赤い警告マークが対象のデバイスに表示されるようになります。違反を検知したタイミングで、ユーザーや管理者に通知を送信したり、企業デバイスの設定を変更する自動アクションを適用することが可能です。

Workspace ONE Tunnelは、この順守ポリシー機能と連携しています。

順守ポリシー違反と検知されたデバイスからWorkspace ONE Tunnelの接続要求が行われても、UAGがVPN接続をブロックします。

上記イメージ図のように、UAGはWorkspace ONE UEMと連携しているため、VPN接続を試みたデバイスが「企業デバイスとして管理されているデバイスか?」「セキュリティリスクのあるデバイスではないか?」といったチェックを行い、VPN接続の許可・拒否を判断しています。

この順守ポリシーによる健全性チェックは、継続的に行われています。企業デバイスとして望ましい設定が維持されているか、Workspace ONE UEMで継続的にチェックします。Workspace ONE UEM加入時に問題がなかったデバイスであっても、セキュリティ的に問題がある状態にデバイスの設定が変更された場合は、違反状態を検知して社内システムへのアクセスをブロックします。

また、デバイスの状態がポリシー順守状態に回復すれば、Workspace ONE Tunnelの接続も自動的に回復します。

まとめ

本ブログ記事では、Workspace ONE Tunnelの概要から、VPN接続方式の種類や、クラウドを中心としたアーキテクチャ、ユーザー動作イメージなど、特徴的な機能を中心にご紹介致しました。

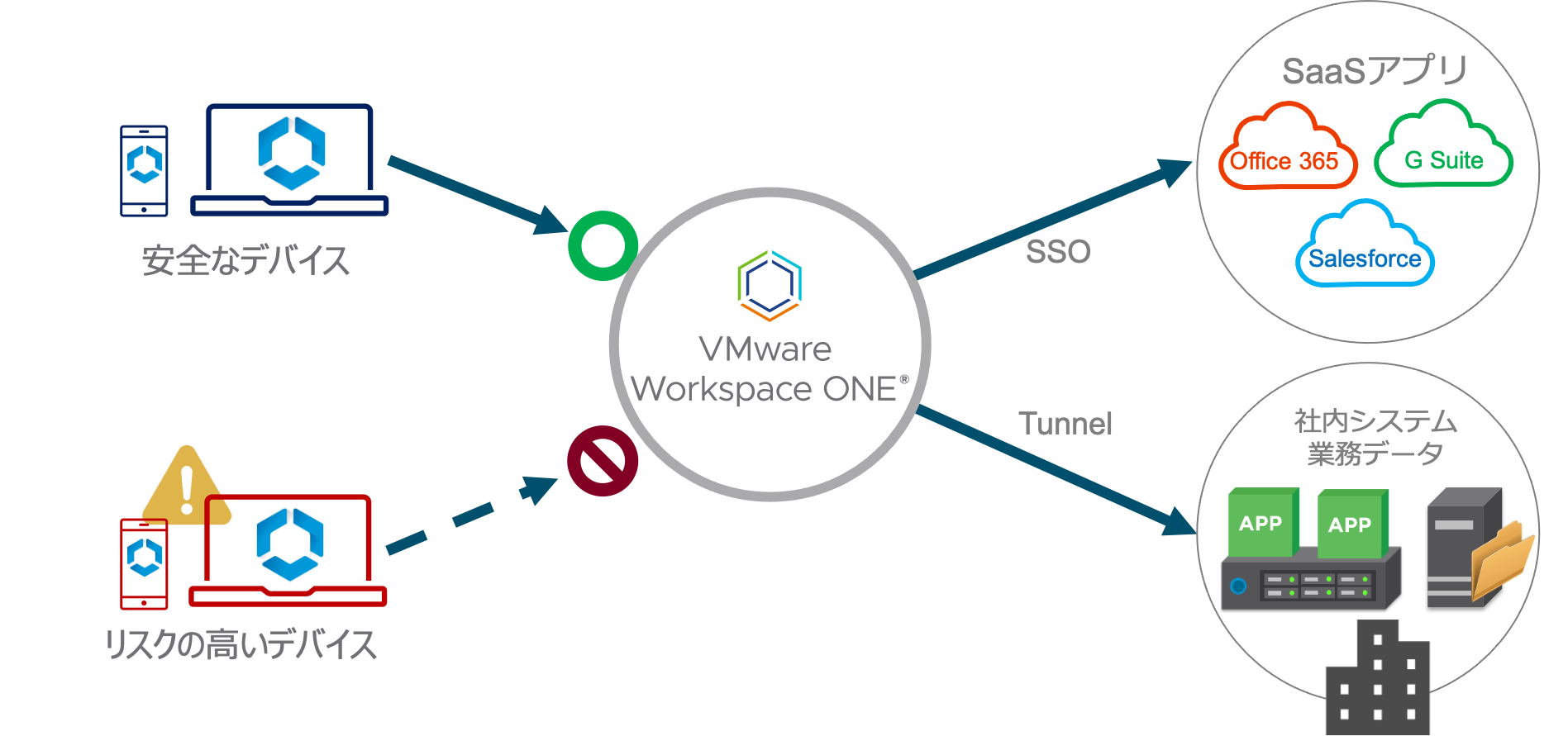

特に、最後にご紹介した順守ポリシーとの連携機能は、デバイス管理とクライアントVPN機能の両方を提供するWorkspace ONEだからこそ実現できる機能です。

さらに、Workspace ONEのコンディショナルアクセス(条件付きアクセス)と組み合わせることで、SaaSアプリケーションと社内アプリケーション双方に対して、デバイスの健全性に基づいたアクセス制御が可能となります。

※コンディショナルアクセス(条件付きアクセス)についてはこちらの別ブログ記事をご参照ください。

クラウドからデバイスを管理し、デバイスの状態に基づいて各業務アプリケーションへのアクセス制御を実現できるWorkspace ONEは、テレワークが主流となった現代のワークスタイルに適したソリューションです。

また、今回ご紹介したWorkspace ONE Tunnelは、最近注目が高まっているVMware SASEとも深く関係する重要な機能です。Workspace ONE TunnelとVMware SASEとの関係性については、別のブログ記事で詳しくご紹介したいと思いますので、引き続きC&S Engineer Voiceをチェック頂けますと幸いです。

製品情報はこちら

著者紹介

SB C&S株式会社

ICT事業本部 技術本部 技術統括部

第1技術部

市島 拓弥 - Takuya Ichijima -

VMware vExpert