※本ブログ記事は「2022年8月5日」時点で確認した情報で作成しています。最新の情報は、VMware Security Advisoriesなどでご確認ください。

こんにちは。SB C&Sの石井です。

VMware製品のプリセールスSEチームに所属しています。

今回は、2022年8月2日にVMwareよりアナウンスされた、Workspace ONE Accessで発生している脆弱性(VMSA-2022-0021)について紹介させていただきます。Workspace ONE Accessを含めた6つの製品スイートで、認証や権限昇格の脆弱性が公開されております。

脆弱性について

現在、VMware製品の脆弱性として下記の9点が公開されています。

- 認証バイパスの脆弱性(CVE-2022-31656)

セキュリティの脆弱性の深刻さを評価するCVSSv3のスコアは9.8と評価され、致命的な脆弱性であると判断されています。

- JDBC インジェクションのリモートコードが実行される脆弱性(CVE-2022-31658)

セキュリティの脆弱性の深刻さを評価するCVSSv3のスコアは8.0と評価され、重要な脆弱性であると判断されています。

- SQL インジェクションのリモートコードが実行される脆弱性(CVE-2022-31659)

セキュリティの脆弱性の深刻さを評価するCVSSv3のスコアは8.0と評価され、重要な脆弱性であると判断されています。

- ローカル権限昇格の脆弱性(CVE-2022-31660、CVE-2022-31661)

セキュリティの脆弱性の深刻さを評価するCVSSv3のスコアは7.8と評価され、重要な脆弱性であると判断されています。

- ローカル権限昇格の脆弱性(CVE-2022-31664)

セキュリティの脆弱性の深刻さを評価するCVSSv3のスコアは7.8と評価され、重要な脆弱性であると判断されています。

- JDBC インジェクションのリモートコードでコードが実行される脆弱性(CVE-2022-31665)

セキュリティの脆弱性の深刻さを評価するCVSSv3のスコアは7.6と評価され、重要な脆弱性であると判断されています。

- URL インジェクションの脆弱性(CVE-2022-31657)

セキュリティの脆弱性の深刻さを評価するCVSSv3のスコアは5.9と評価され、中程度の脆弱性であると判断されています。

- パス トラバーサルの脆弱性(CVE-2022-31662)

セキュリティの脆弱性の深刻さを評価するCVSSv3のスコアは5.3と評価され、中程度の脆弱性であると判断されています。

- クロスサイト スクリプティング(XSS)の脆弱性(CVE-2022-31663)

セキュリティの脆弱性の深刻さを評価するCVSSv3のスコアは4.7と評価され、中程度の脆弱性であると判断されています。

影響を受ける製品スイート

- VMware Workspace ONE Access

バージョン(21.08.0.0、21.08.0.1)

- VMware Identity Manager

バージョン(3.3.4、3.3.5、3.3.6)

- VMware Identity Manager Connector

バージョン(3.4、3.3.5、3.3.6、19.03.0.1)

- VMware vRealize Automation

バージョン(7.6)

- VMware Cloud Foundation(vIDM)

バージョン(4.2.X、4.3.X、4.4.X)

- VMware Cloud Foundation (vRA)

バージョン(3.X)

- vRealize Suite Lifecycle Manager

バージョン(8.X)

解決策

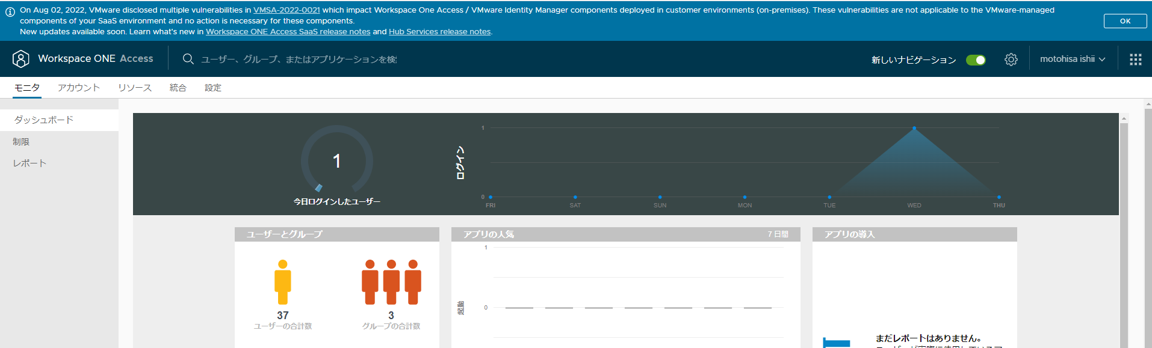

まず、Workspace ONE AccessのSaaS環境を利用している場合は、Workspace ONE Accessの管理コンソールにログインし、画面上部の青色のバナー通知から情報を確認してください。

例えば、当社検証環境で確認した上記の画面キャプチャでは以下のメッセージが記載されており、この環境はVMSA-2022-0021で開示された脆弱性の対象ではなく、SaaS利用者側で脆弱性に対する対応が不要なことを確認できました。

オンプレミスでWorkspace ONE Accessを展開をして利用している場合、およびIdentity Manager Connectorを使用してAD同期やHorizon連携をしている場合はパッチを適用する必要があります。脆弱性対象のバージョンを利用しているかどうかをご確認頂き、対処をご検討ください。また、何らかの理由によりパッチの適用ができない場合は、ワークアラウンドによる一時的な回避策が公開されています。

それぞれの対応方法は、以下のVMwareのKB(Knowledge Base)をご参照ください。

- VMware KB CVE-2022-22972、CVE-2022-22973の対応パッチ手順

https://kb.vmware.com/s/article/89096

- VMware KB CVE-2022-22972に対処するための回避策

https://kb.vmware.com/s/article/89084

参考情報

VMware Security Advisories(VMSA-2022-0021)

https://www.vmware.com/security/advisories/VMSA-2022-0021.html

VMware Tech Zone VMSA-2022-0014:Questions & Answers

https://core.vmware.com/vmsa-2022-0021-questions-answers-faq

VMware KB CVE-2022-22972、CVE-2022-22973の対応パッチ手順

https://kb.vmware.com/s/article/89096

VMware KB CVE-2022-22972に対処するための回避策

https://kb.vmware.com/s/article/89084

今回公開された脆弱性の中で、特にCVE-2022-31656は緊急度が高い脆弱性となっております。SaaS環境を利用している場合は、管理コンソールにログイン頂き通知メッセージを確認することをお勧めします。また、オンプレミス版を利用されている方は、Workspace ONE Access Applianceのパッチ適用をいち早く対応することをお勧め致します。

さらに、今回はSaaS環境のWorkspace ONE Accessとの、Active Directory連携などで使用されるConnectorも脆弱性対象(CVE-2022-31662)となっていますので、Connectorへのパッチ適用もご検討ください。または、比較的古いバージョンのConnectorのみが脆弱性対象となっていますので、バージョンアップによる対応も検討されることをお勧め致します。

SB C&S が提案する仮想化ソリューションについての情報はこちら

著者紹介

SB C&S株式会社

ICT事業本部 技術本部 技術統括部

第2技術部 2課

石井 基久 - Motohisa Ishii -

Omnissa Tech Insider