皆さん、こんにちは。

SB C&Sでネットワーク/セキュリティ関連のプリセールスを担当している 大東です。

Aruba Wi-Fi製品による基本的な設定に関する記事を3回程度に分けてお送りします。

Aruba IAP + ClearPassとの連携

最終回となる今回は、第1回、2回で構築したArubaのWi-Fi環境(IAP)と認証基盤(ClearPass)を組み合わせた連携について説明していきたいと思います。

企業には、ActiveDirectoryなどのユーザー認証基盤などを利用している場合も多いため、そちらとの連携も含めて説明していきたいと思います。

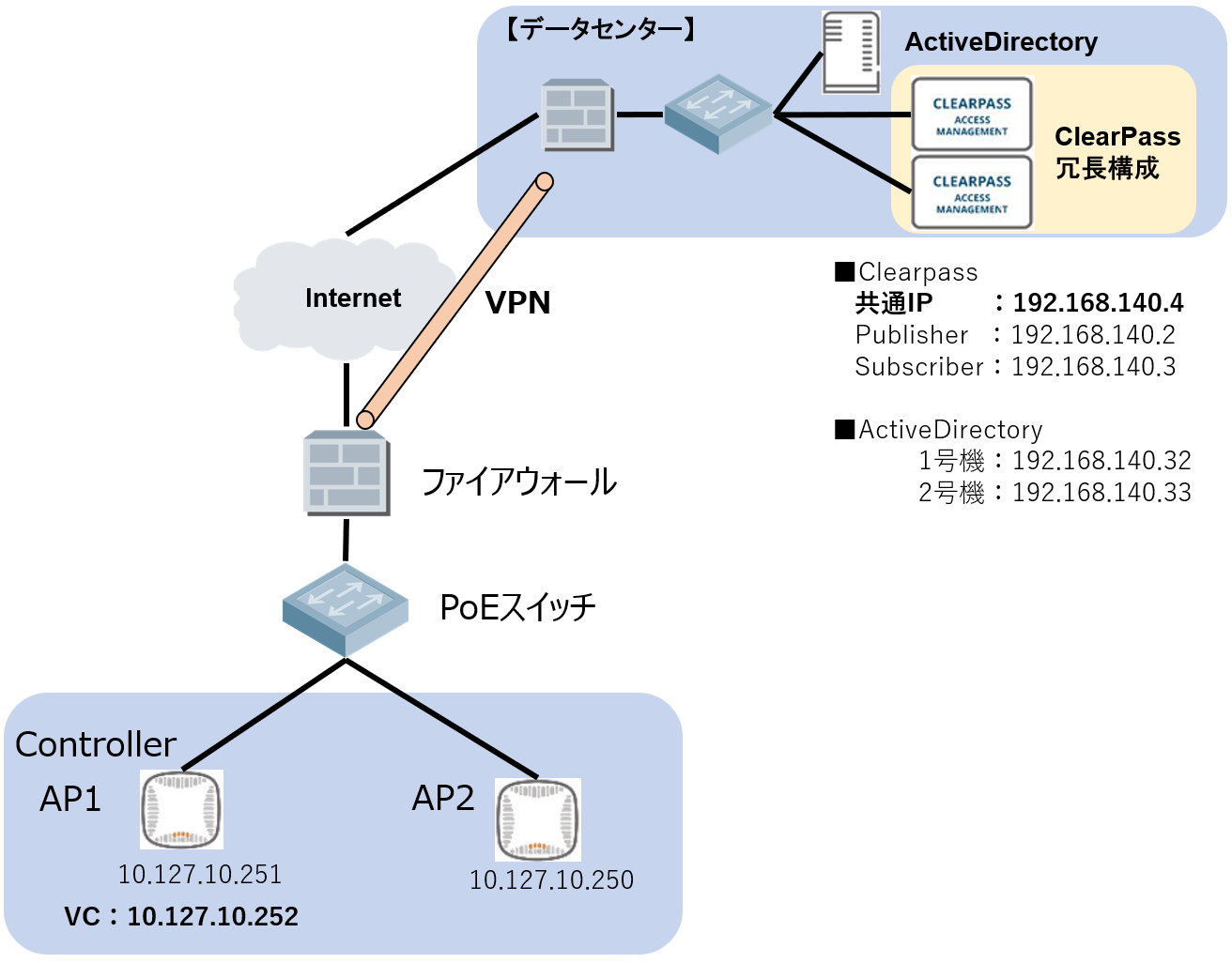

全体構成は、前回と同様に下記の構成になります。

Aruba IAP側の設定

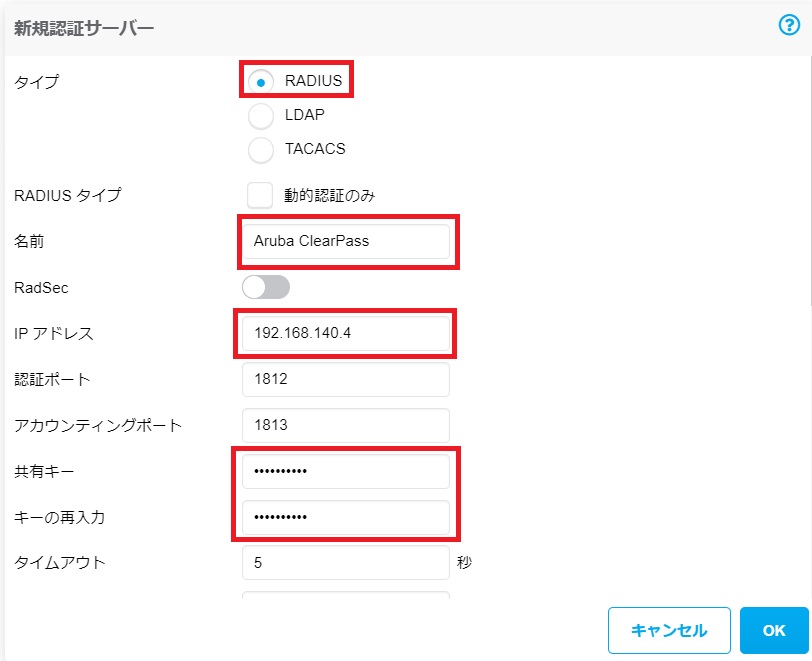

1.ClearPass(Radiusサーバー)登録

VCのIPアドレスにブラウザーからアクセスし、「設定」>「セキュリティ」をクリックし、「認証サーバー」設定にて「+」をクリックします。

タイプ:Radius

名前:一意な名称

IPアドレス:ClearPassの共通IPアドレス

共有キー:ClearPassと通信するための共有キーを入力

を入力し、OKをクリックして設定を保存します。

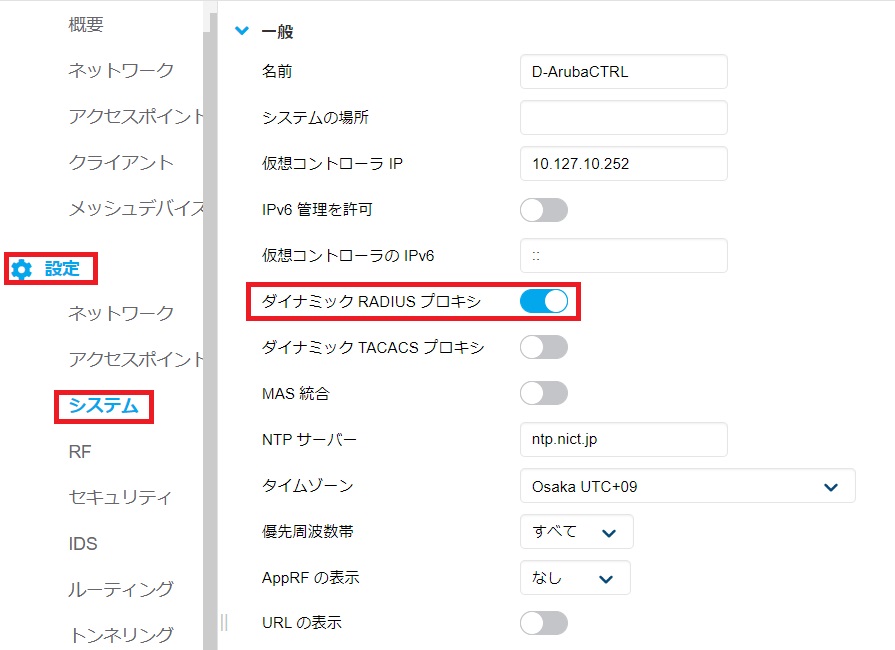

2.ダイナミック Radiusプロキシ設定

デフォルトでは、ClearPassにはそれぞれのアクセスポイントのIPアドレスを送信元として認証接続が行われます。この場合、それぞれのアクセスポイントのIPアドレスをClearPass側に登録する必要があり手間となります。

[ダイナミックRadiusプロキシ]設定を行うと、どのAPに接続しても「VCの管理IPアドレス」からClearPassにアクセスさせることができるため、設定が楽になります。

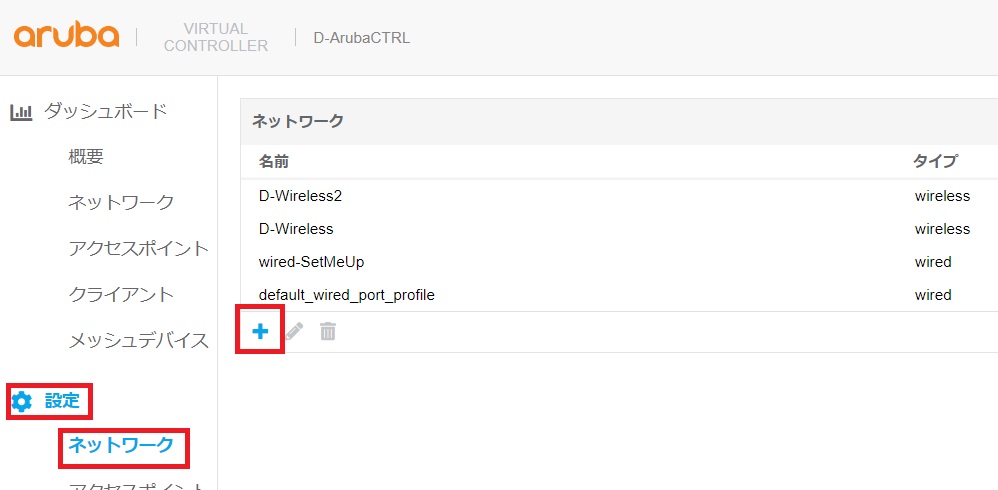

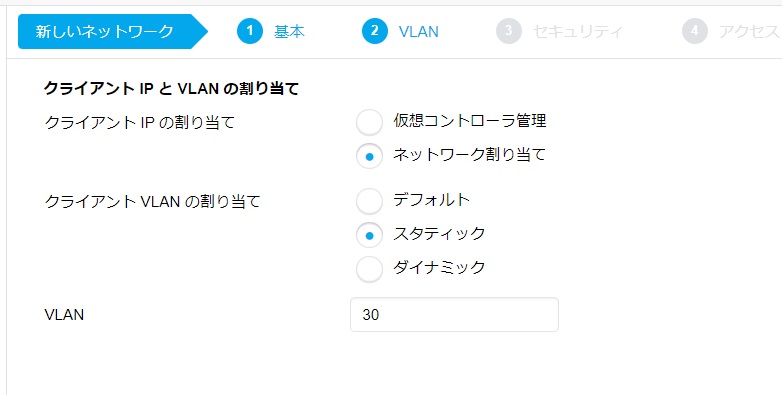

3.Wi-Fi側で802.1x用のSSID作成

802.1x用のSSID作成を行います。

「設定」>「ネットワーク」をクリックします。

「+」をクリックして、新規のSSID設定を行います。

SSIDの設定を行います。

こちらは、第一回の内容と同じ部分もありますので必要な部分だけ解説していきたいと思います。

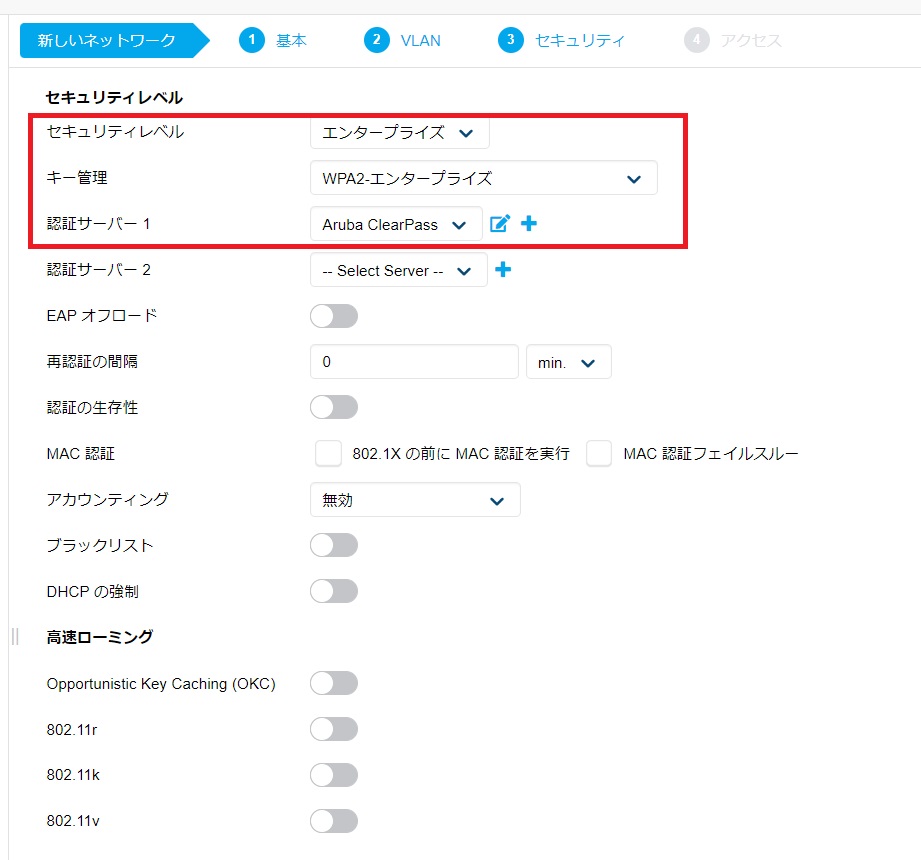

セキュリティレベル:エンタープライズ

キー管理:今回は「WPA2-エンタープライズ」を選択します。

※WPA3も利用できますが、接続される端末などの対応可否などもありますので必要に応じてご検討ください。

認証サーバー:前項で設定した[Aruba ClearPass]を選択

後はデフォルトとして、設定保存します。

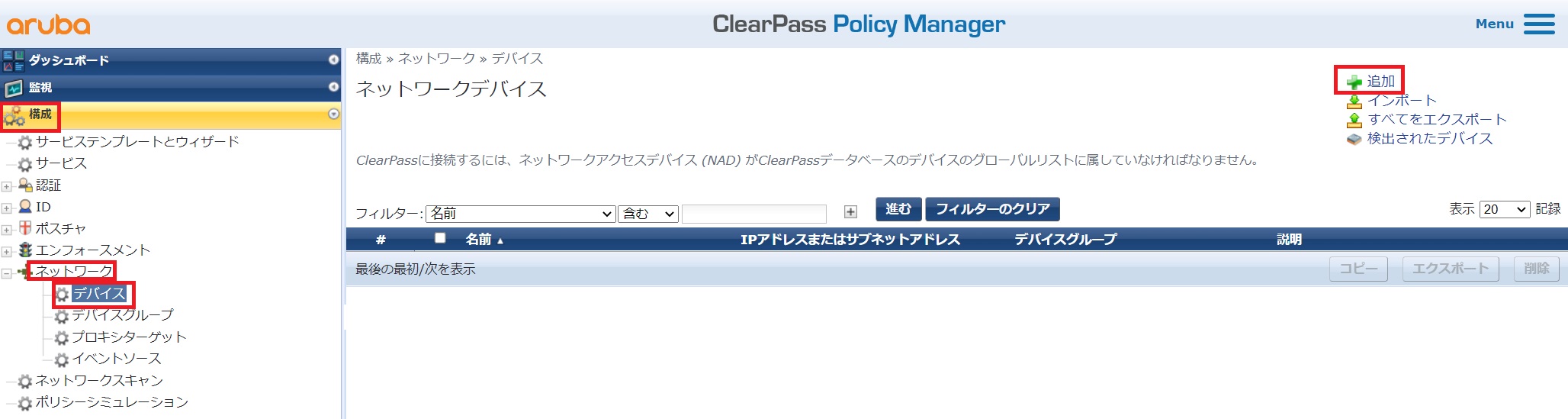

ClearPass側の設定

1.ClearPass側設定

Clearpass側には、接続してくるネットワークデバイスを登録します。

ClearPass Policy Managerにログインし、「構成」>「ネットワーク」>「デバイス」をクリックし、右上の「追加」をクリックします。

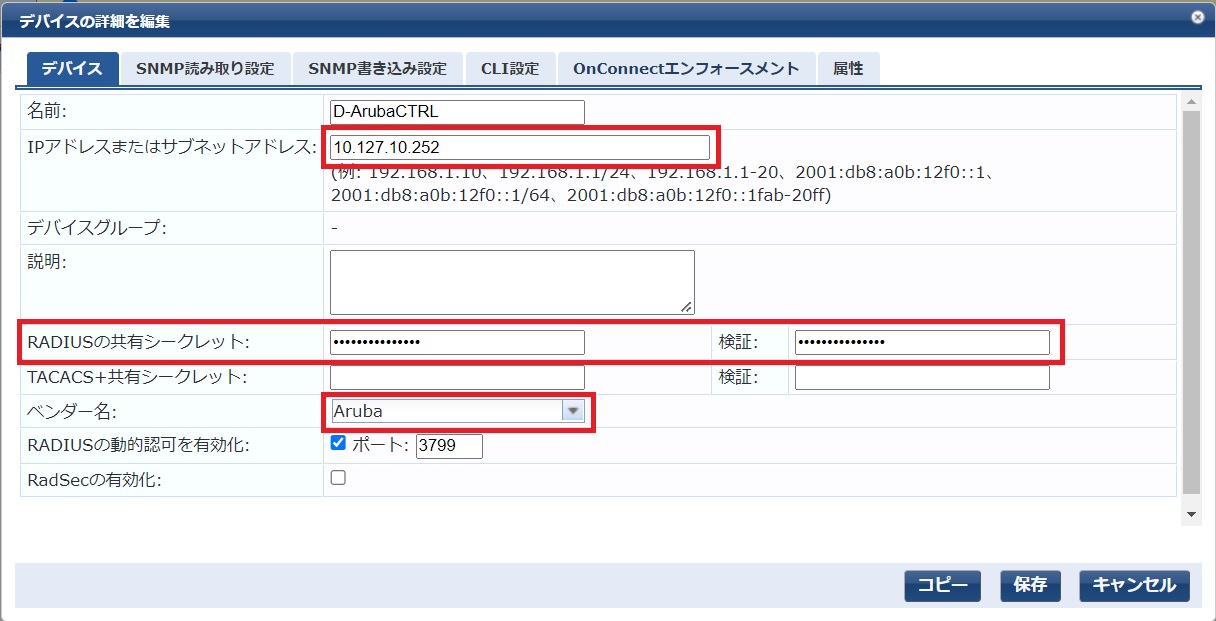

名前:一意な名称

IPアドレス:IAPのVC IPアドレス(ダイナミック Radiusプロキシ設定をしているため)

共有シークレット:IAP側の認証サーバー設定時に入力したしたものと同じもの

ベンダ名:Aruba (接続してくる機器のベンダー名をリストから選択)

2.ActiveDirectoryとの連携

ClearPassからActiveDirectoryにユーザー問合せをできるように、登録を行います。

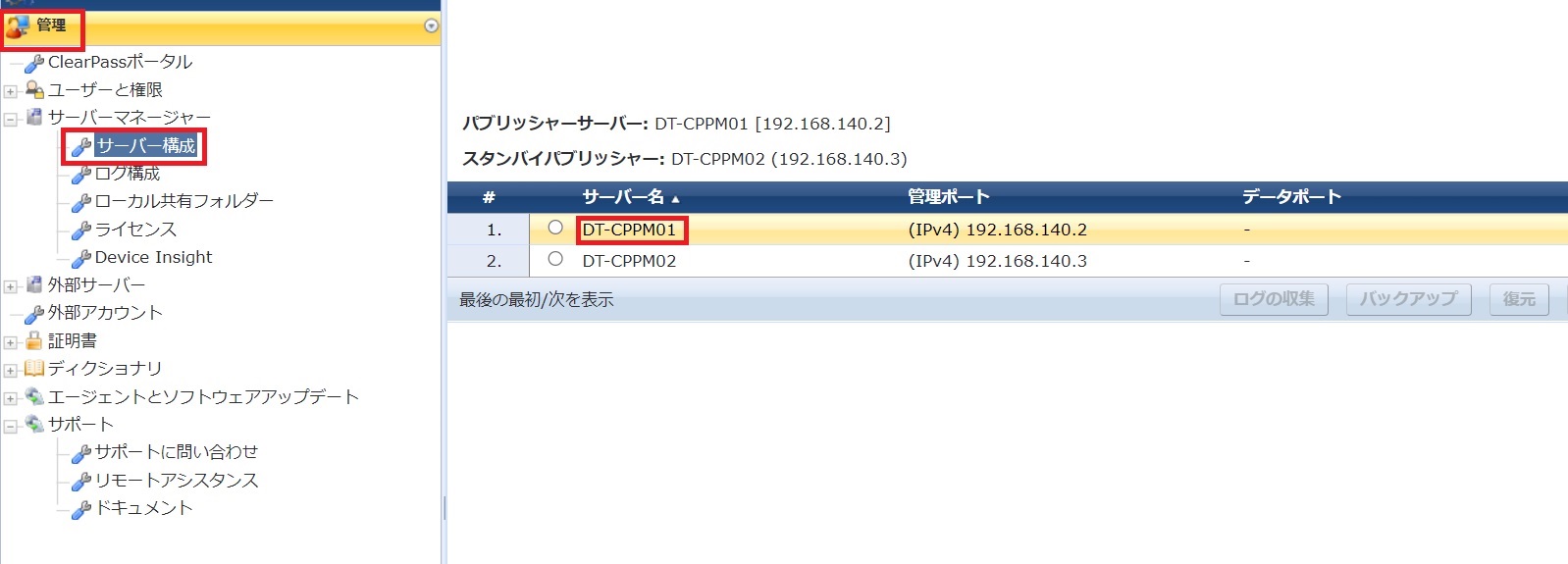

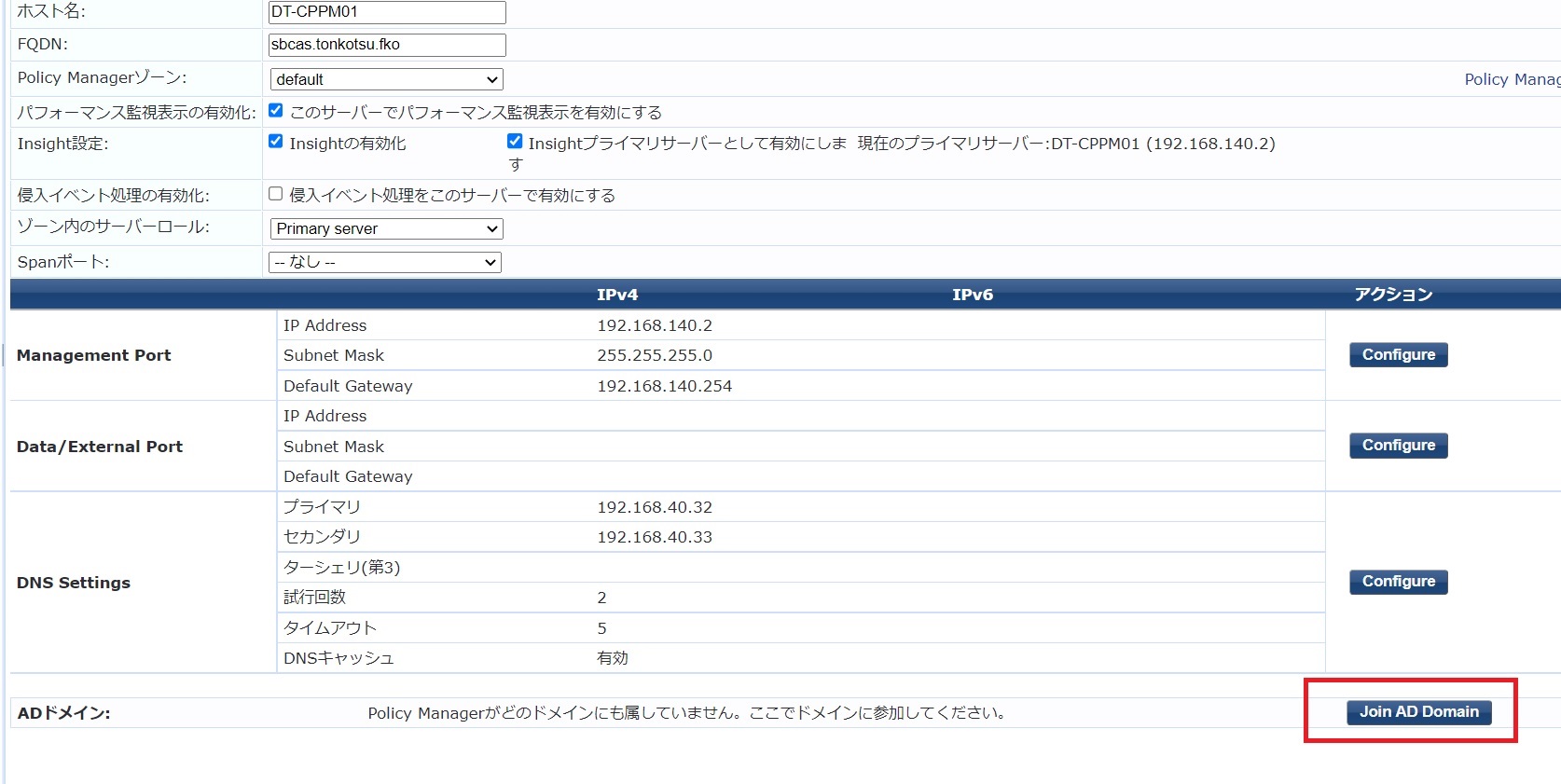

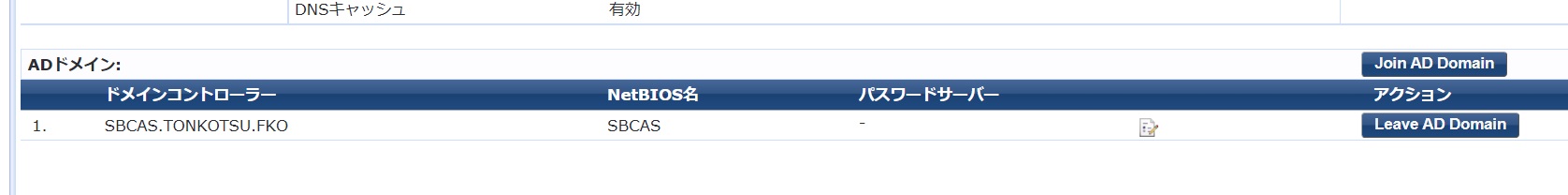

「管理」>「サーバー構成」からパブリッシャーのClearPassをクリックして詳細を表示します。

ADドメインという項目にある「Join AD Domain」をクリックします。

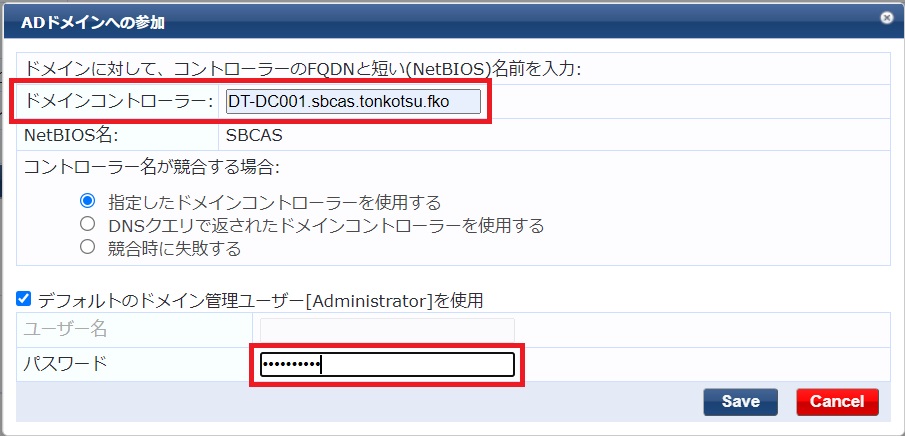

ActiveDirectoryのFQDN名とAdministratorのパスワードを入力して、Saveをクリックするとドメイン参加の処理が走ります。

NETBIOS名は、自動的に入力されます。

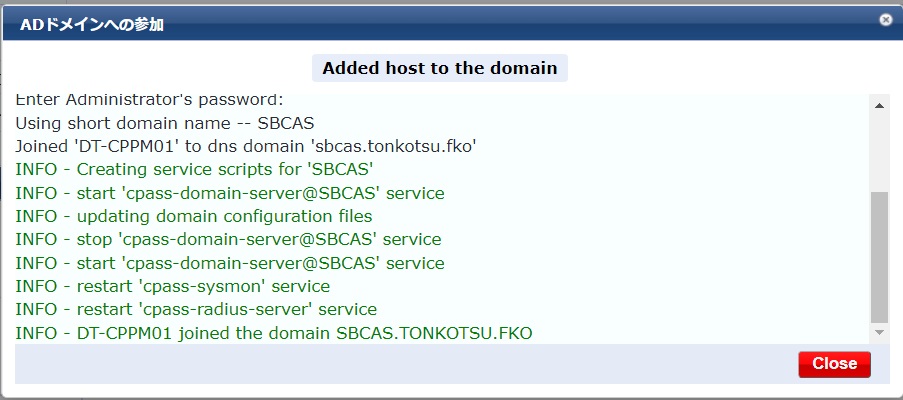

「Added host to the domain」が表示されれば成功です。

ドメインコントローラが追加されたことを確認します。

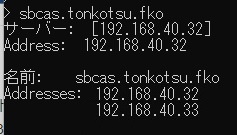

デフォルトでは上記のドメインコントローラのDNSでアクセスしに行くため、それぞれのドメインコントローラを追加していく必要はありません。今回の環境では、ドメインコントローラは2台いるため、NSLOOKUPで確認すると下記のようになりラウンドロビンでアクセスされます。

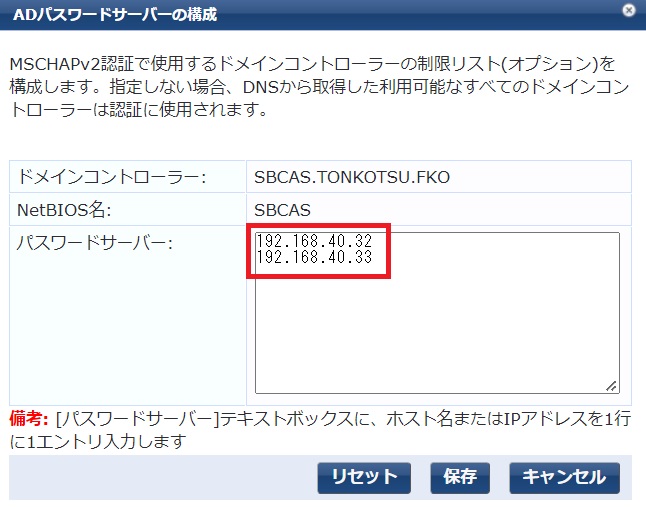

明示的に指定したい場合は、下記の方法でIPアドレスを指定することも可能です。

同じ作業を、サブスクライバー側のClearPassにも設定を行ってください。

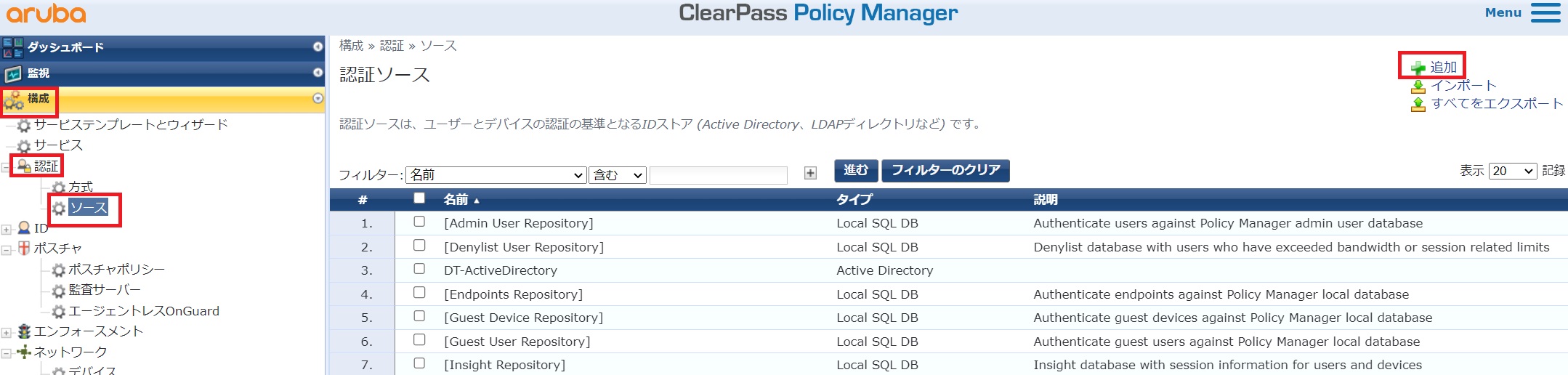

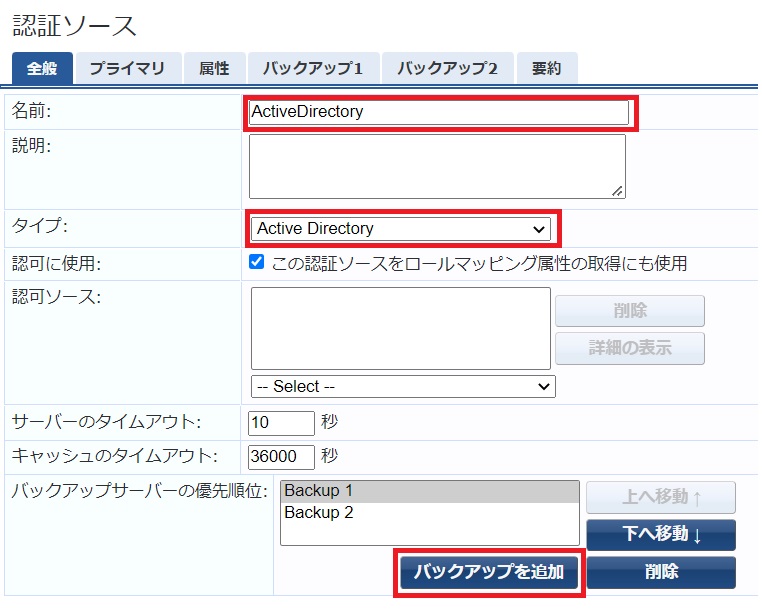

3.ActiveDirectoryを認証ソースとして登録

「構成」>「認証」>「ソース」をクリックし、右上の「追加」をクリックします。

名前:一意な名前

タイプ:ActiveDirectory

バックアップを追加:複数のドメインコントローラがある場合はクリック(クリックするとタブが追加されます)

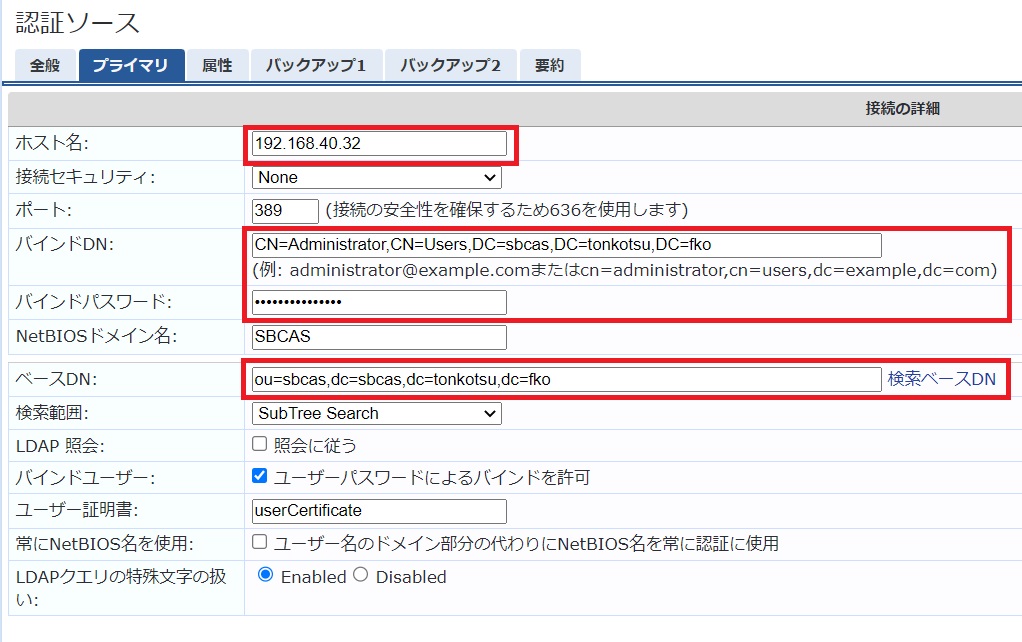

プライマリタブで、メインのActiveDirectoryの情報を入力します。

ホスト名:ドメインコントローラIPアドレス(FQDNでもOK)

バインドDN:Administratorユーザーの場所を指定

バインドパスワード:Administratorのパスワード

ベースDN:検索するユーザーの場所を指定 (検索ベースDNをクリックすると画面から追加できます)

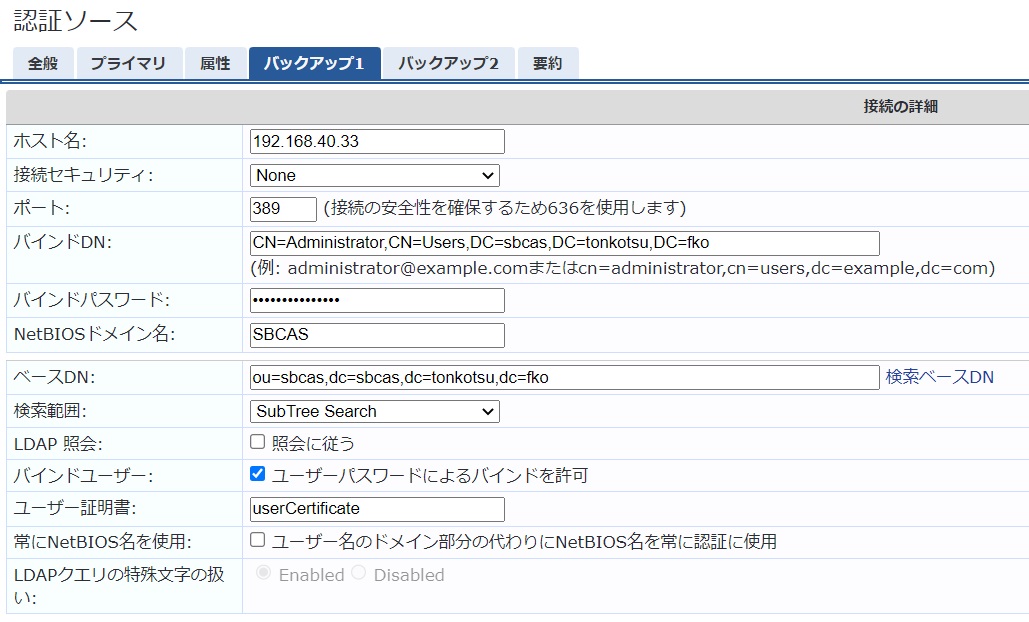

複数のドメインコントローラがある場合は、バックアップ1や2にも、同様に入力していきます。

設定に問題がなければ、右下にある「保存」をクリックします。

4.802.1x認証(EAP-PEAP)

今回は、一般的によく利用されている「EAP-PEAP」での802.1x認証を行っていきたいと思います。

PEAPは、認証サーバー側(今回はClearPass)とはサーバー証明書の確認を行い、クライアントとはID/パスワードを用いることで、サーバーとクライアント間で相互認証を行います。

接続時に、ClearPass側に登録されているサーバー証明書が信頼できるものかを確認するため、パソコン側にサーバー証明書の署名元であるルート証明書が入っていなければ、証明書エラーのメッセージが表示されます。

公的な証明書であればデフォルトでパソコン側に組み込まれていますので問題ありませんが、自己署名などで作成する場合は、CA局を作成してグループポリシーなどでルート証明書を各パソコンにも配布する必要があり、ClearPass側もそのルート証明書で署名されたサーバー証明書を適用しておくことを推奨します。

iPhoneやAndroidなどモバイル端末については、MDMなどで事前にルート証明書を配布することが可能です。

※今回は割愛しますが、ClearPassのOnboard機能を利用して認証局として設定し、サーバー証明書/クライアント証明書の作成や配布をすることも可能です。

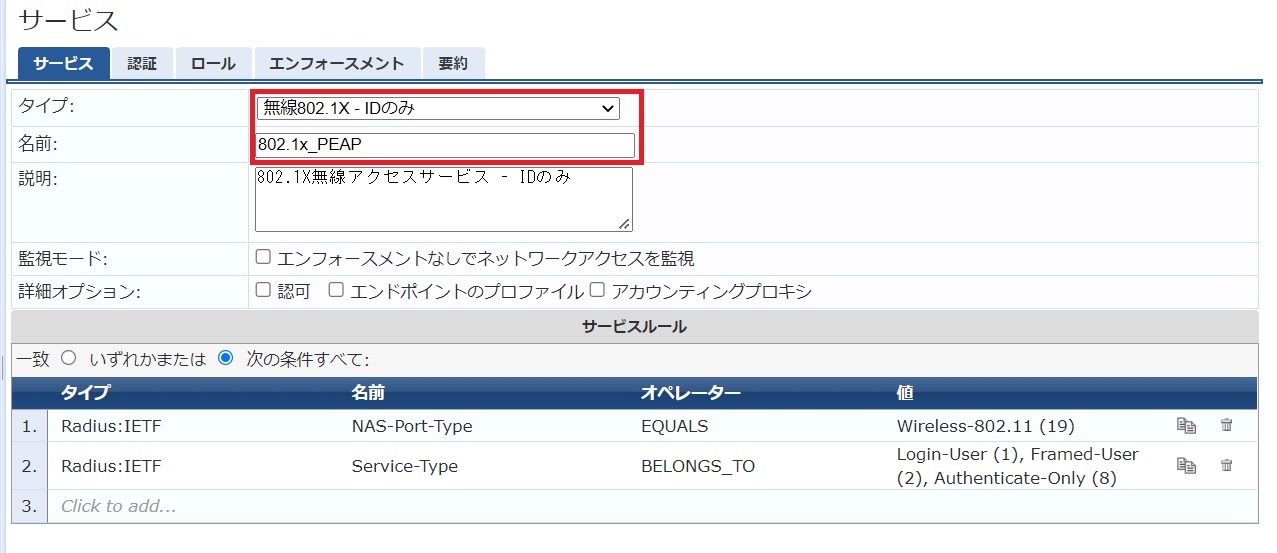

ClearPass側でサービスの追加を行います。

「構成」>「サービス」をクリックし、右上の「追加」をクリックします。

サービスタブにて、

タイプ:無線802.1X -IDのみ

名前:一意な名前

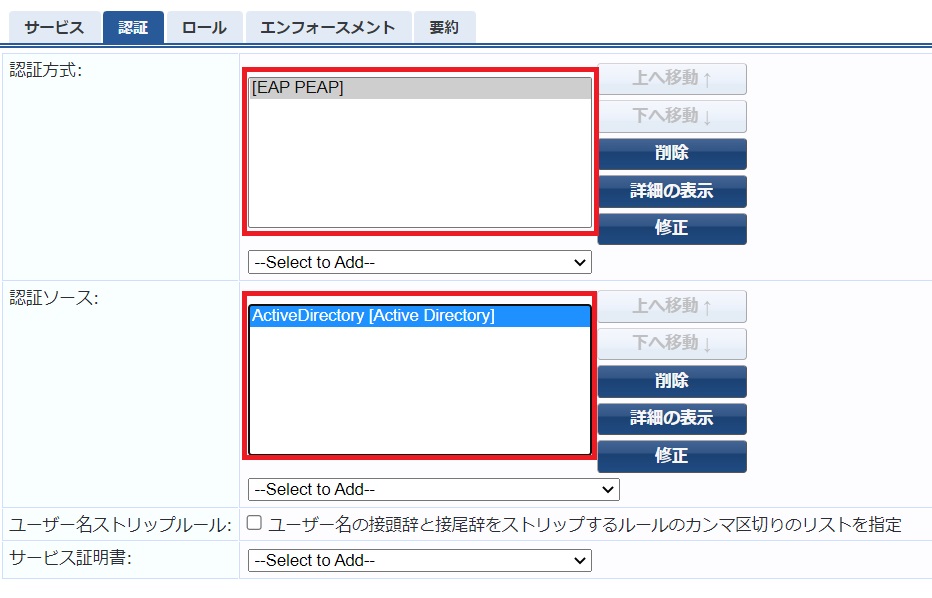

認証タブにて、

認証方式:EAP-PEAP

認証ソース:項目4で作成した[ActiveDirectory]を選択

ロール、エンフォースメントタブについては、変更せずにデフォルトのままとします。

設定後、右下の「保存」をクリックします。

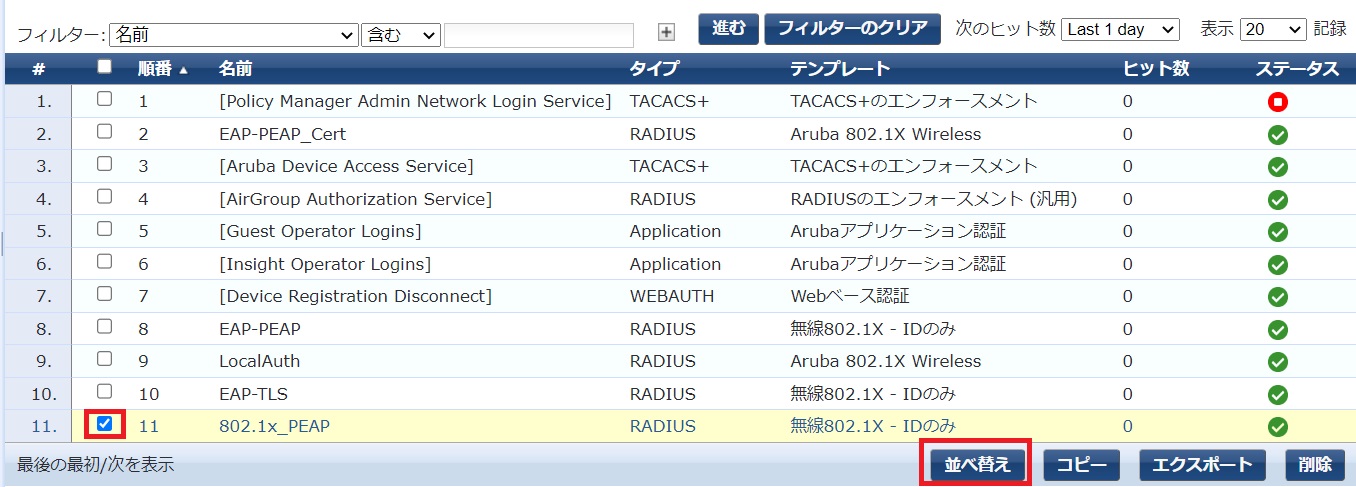

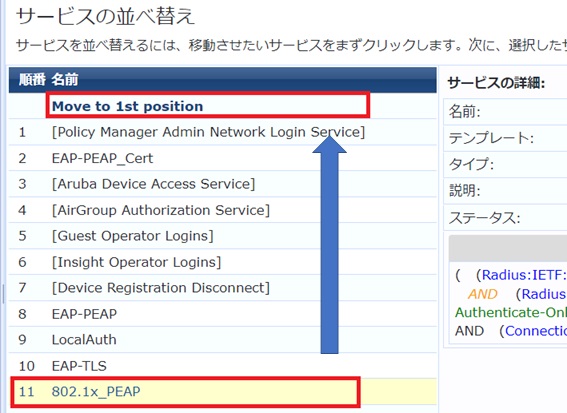

一覧に戻ると、一番下に作成されています。

優先度を上げるため、チェックを入れて、「並べ替え」をクリックします。

作成した最下部のサービスをクリックし、次に、移動する先の番号にマウスカーソルを持っていくと、「Move to 1st position」という表示が出るためクリックして一番上に持っていきます。

一番上に移動されたことを確認し、右下の「保存」をクリックします。

これでClearPass側は完了です。

クライアント端末からの接続

※今回は、事前にClearPassのサーバー証明書の署名元であるルート証明書がインストールしている前提とします。

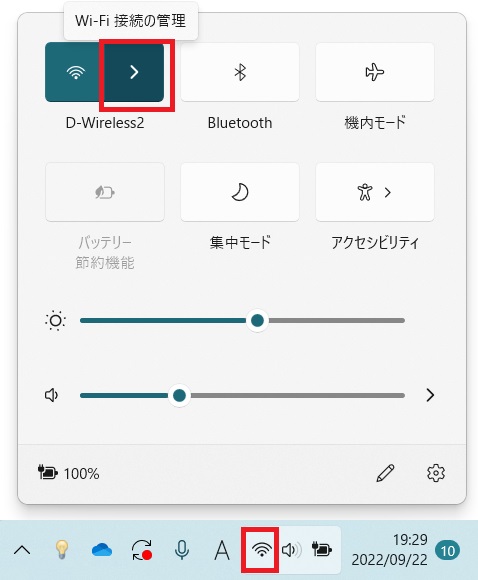

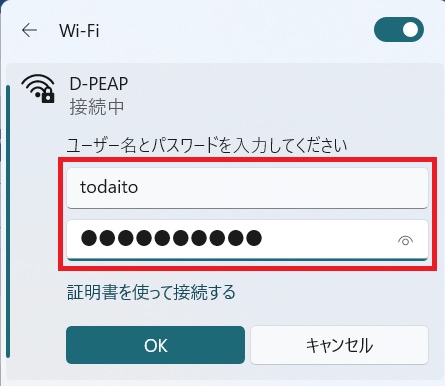

1.Windows 11からの接続

右下のネットワークアイコンをクリックし、W-iFiマーク横の「>」をクリックします。

今回設定したSSIDをクリックすると、ユーザー/パスワードが求められるため、ActiveDirectory内ユーザーのアカウントを入力します。

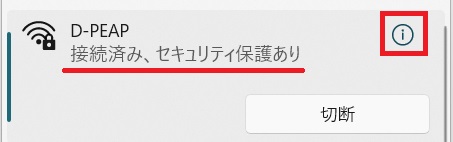

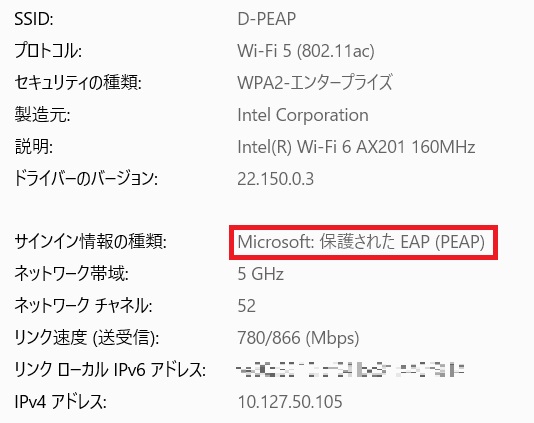

無事に接続が確認できました。また、右上のアイコンをクリックすることで接続の詳細が確認できます。

PEAPで接続されていることが分かります。

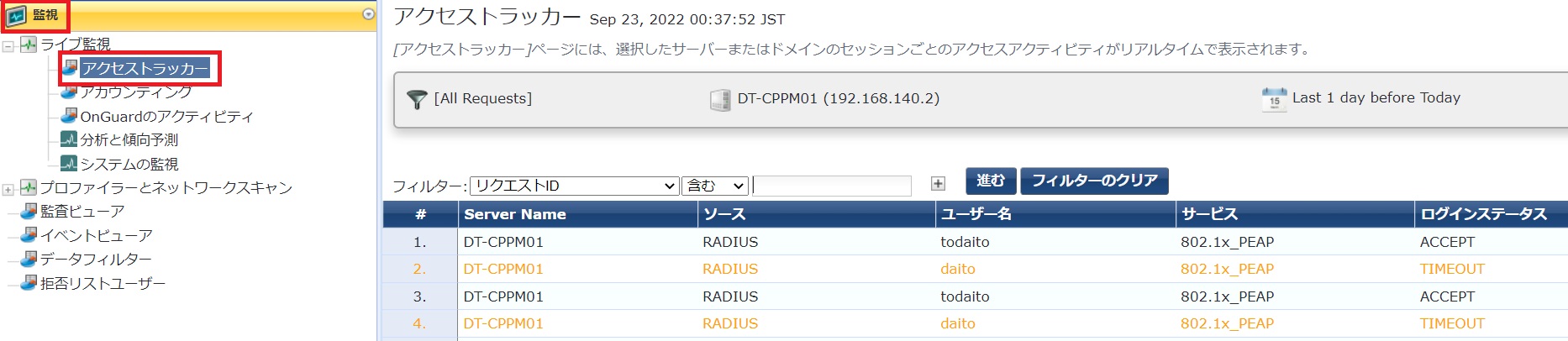

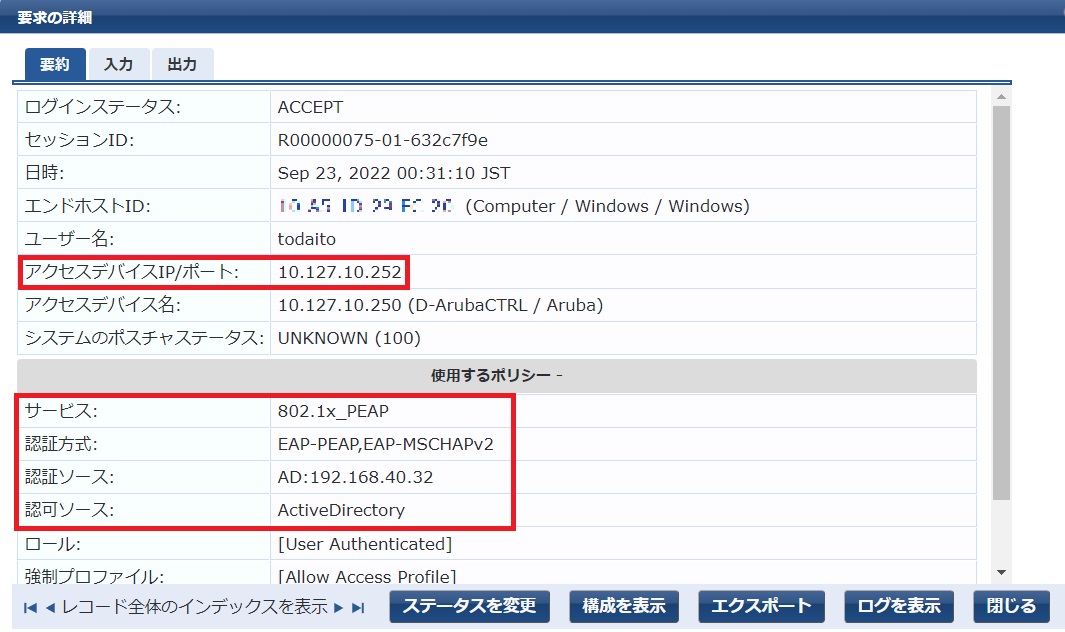

また、ClearPass側でも「監視」>「アクセストラッカー」から接続の詳細を確認することができます。

IAP側で設定した[ダイナミックRadiusプロキシ]設定により、アクセスデバイスIPがIAPのバーチャルコントローラのIPアドレスになっていることが確認できます。

また、設定したサービス名、認証方法、認証ソースを利用していることも確認できます。

まとめ

いかがでしたでしょうか。

IAPのWi-Fiアクセスポイント設定に始まりClearPassの認証基盤構築、これらを組み合わせた802.1xによるユーザー展開についてお話してきました。

ClearPassの設定は一例になりますが、このほかにもポスチャ機能による接続前のOSやセキュリティソフトチェック、特定のプロセスやレジストリチェックなどもあり企業ポリシーに合致したパソコンのみしか接続させないといった機能やSAMLやIdPと連携したSSO(シングルサインオン)機能などもあります。

※ポスチャを利用する場合は「OnGuardライセンス」とエージェントをパソコン側にインストールする必要があります。

また、証明書の認証局としても利用できるため、まさに統合認証基盤という名に相応しい製品となっています。

SB C&Sでは、案件のプリセールスや案件同行、ハンズオンセミナーなど様々な対応を行っておりますので、お気軽にお問い合わせください。

https://www.it-ex.com/distribution/securitynetworksolution/arubabiz/

他のおすすめ記事はこちら

著者紹介

SB C&S株式会社

ICT事業本部 技術本部 ソリューション技術統括部 ソリューション技術部 2課

大東 智裕 - Tomohiro Daito -

SIer、エンドユーザー情シス/マーケなどを経て、2022年より現職。

九州・中国地区でネットワーク/セキュリティ/ゼロトラストを中心としたプリセールスエンジニアを担当。

#Zscaler Top Engineer Award'24

#Zscaler Best Evangelist Award'25