以前の記事ではFortiEDRの調査・分析の手順について説明していきました。

今回はFortiEDRでの脅威の検知後のレスポンスや自動化機能について検証していきます。

○FortiEDR レスポンス

・レスポンス

前回はFortiEDRで脅威の検出、検出した脅威の詳細を分析、攻撃手法の特定を行いました。

セキュリティイベントを検出した直後や攻撃の原因や手法が判明した後、管理者は感染端末に対してインシデントレスポンス(対応と修復)を実行する必要があります。

FortiEDRでは脅威の検出後に管理者が手動で実行できる様々なレスポンスを用意しています。

例えばデバイスの感染を検出後、ラテラルムーブメントを防ぐためにデバイスをネットワークから隔離することができます。

隔離されたデバイスは外部との通信がブロックされます。

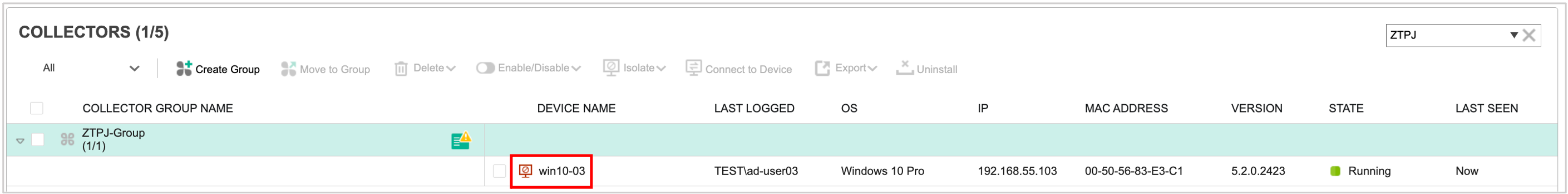

デバイスの隔離はフォレンジックやデバイスインベントリで"Isolate"のアクションを選択し実行します。

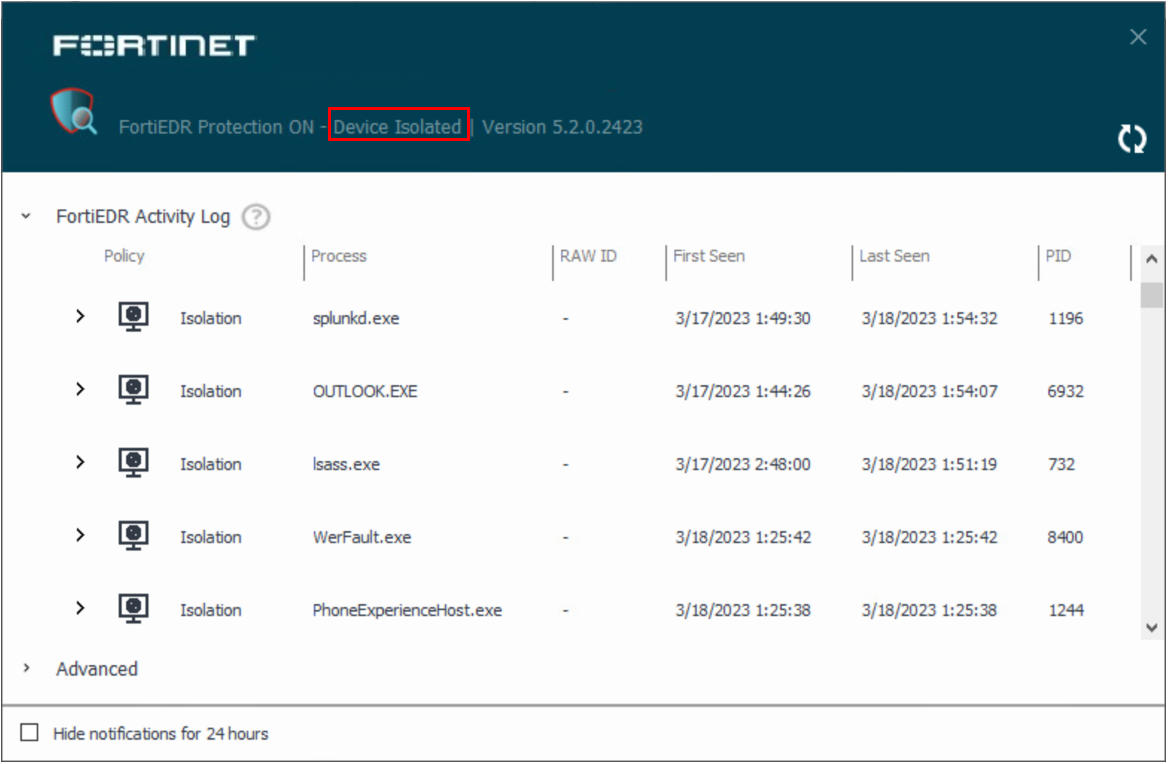

隔離が実行されたデバイスはコンソール上やデバイス上で以下のように表示されます。

注意点としてデバイスの隔離は設定後、デバイスが外部との通信を開始したタイミングで有効になります。

そのため隔離が開始される前に確立されたセッションは隔離後も残ります。

デバイス隔離により環境への被害の拡大を防いだ後は、システムの状況を修復する必要があります。

FortiEDRでは感染デバイスに対する修復機能として以下のようなレスポンスを用意しています。

- プロセスを終了

実行中のプロセスを終了します。 - ファイル削除

スタックエントリで選択したファイル、あるいはパスで指定したファイルを完全に削除することで、ファイルが再び悪意ある攻撃を行うことを防止します。 - レジストリキーの削除、変更

レジストリキーに悪意のある変更が加えられている場合にレジストリキーの値を変更します。

または新しくレジストリキーが作成されている場合に削除することが可能です。

ただし上記のファイル削除やレジストリキーの削除は、システム内の重要なデータを削除してしまわないように注意が必要です。

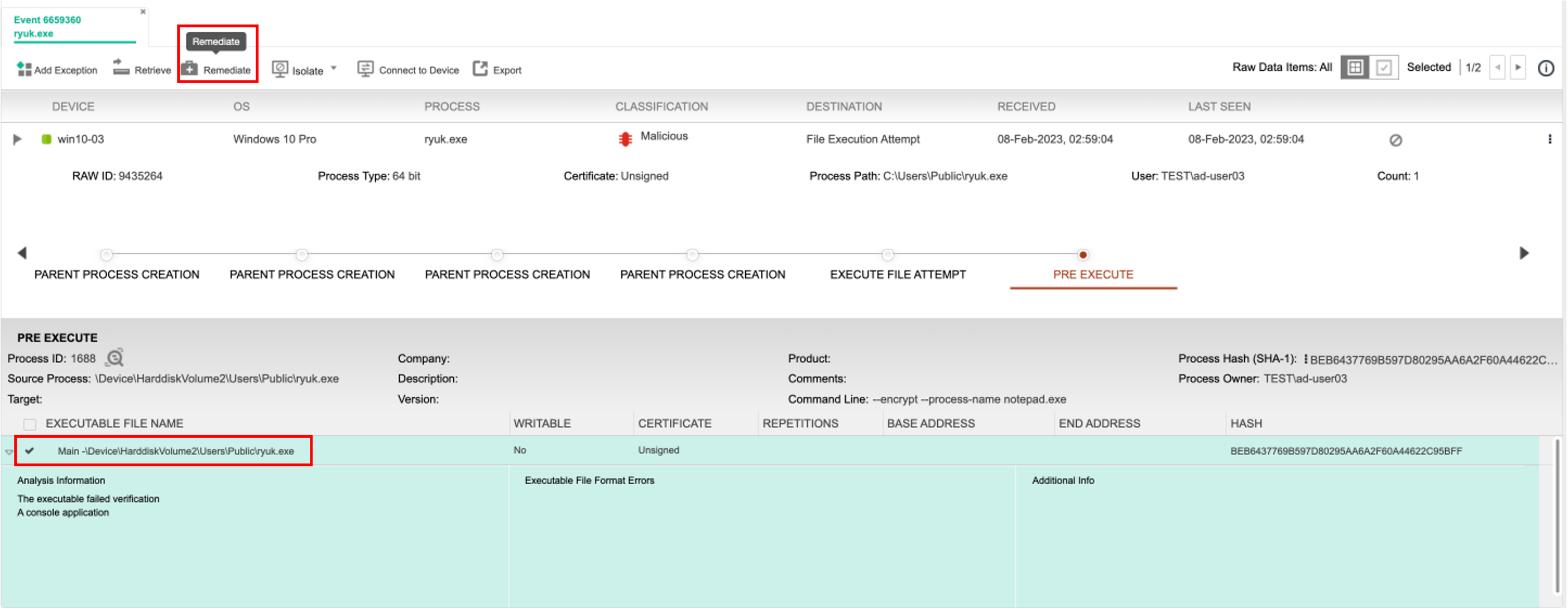

実際にセキュリティイベントを検出し、フォレンジックで悪意あるファイルを特定した際のファイルの削除手順を見ていきます。

対象のイベントをフォレンジックで詳細分析します。

脅威が検出されたスタックを選択し、ファイルエントリから原因となるファイルのチェックします。

Remediateをクリックし対象のファイル名が選択できていること確認します。

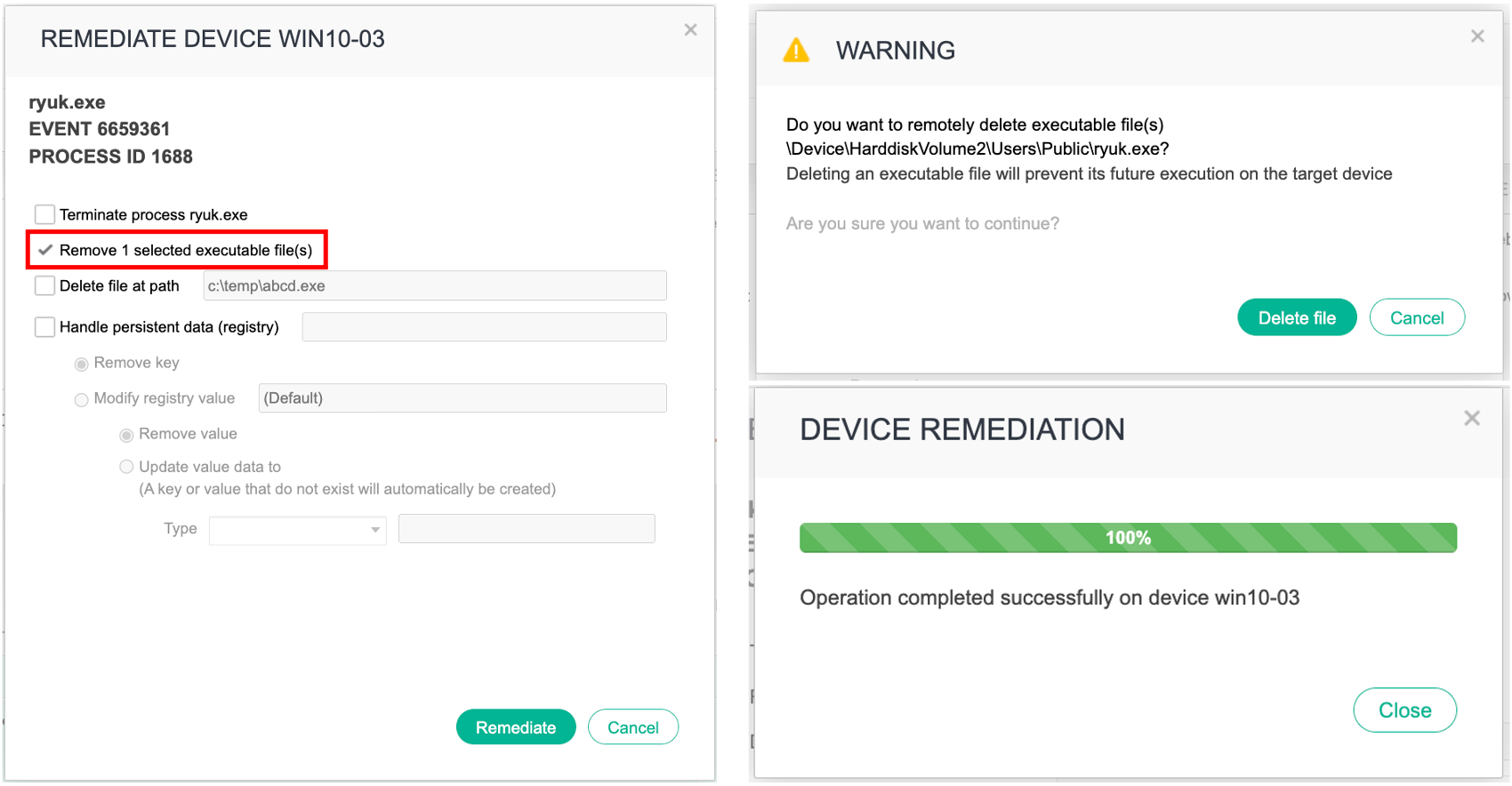

"Remove 1 selected executable file(s)"を選択し修復を実行します。

警告のポップアップを確認して"Delete FIle"でファイルをクリックしsuccessfullyで削除が完了します。

・FortiEDR Connect

その他のレスポンスの方法としてデバイスへのコネクト機能があります。

コネクト機能は対象のデバイスに直接アクセスしデバイスに対してコマンドやスクリプトを実行することで、プロセスやメモリ情報を取得し詳細の調査を実行します。

他にはマルウェアのクリーナーソフトを実行したり、ファイルのダウンロードやアップロードや削除が可能です。

この機能はFortiEDRにより隔離中のデバイスであっても利用できます。

インベントリからデバイスを選択し、Connect to Deviceでデバイスへの接続を開始します。

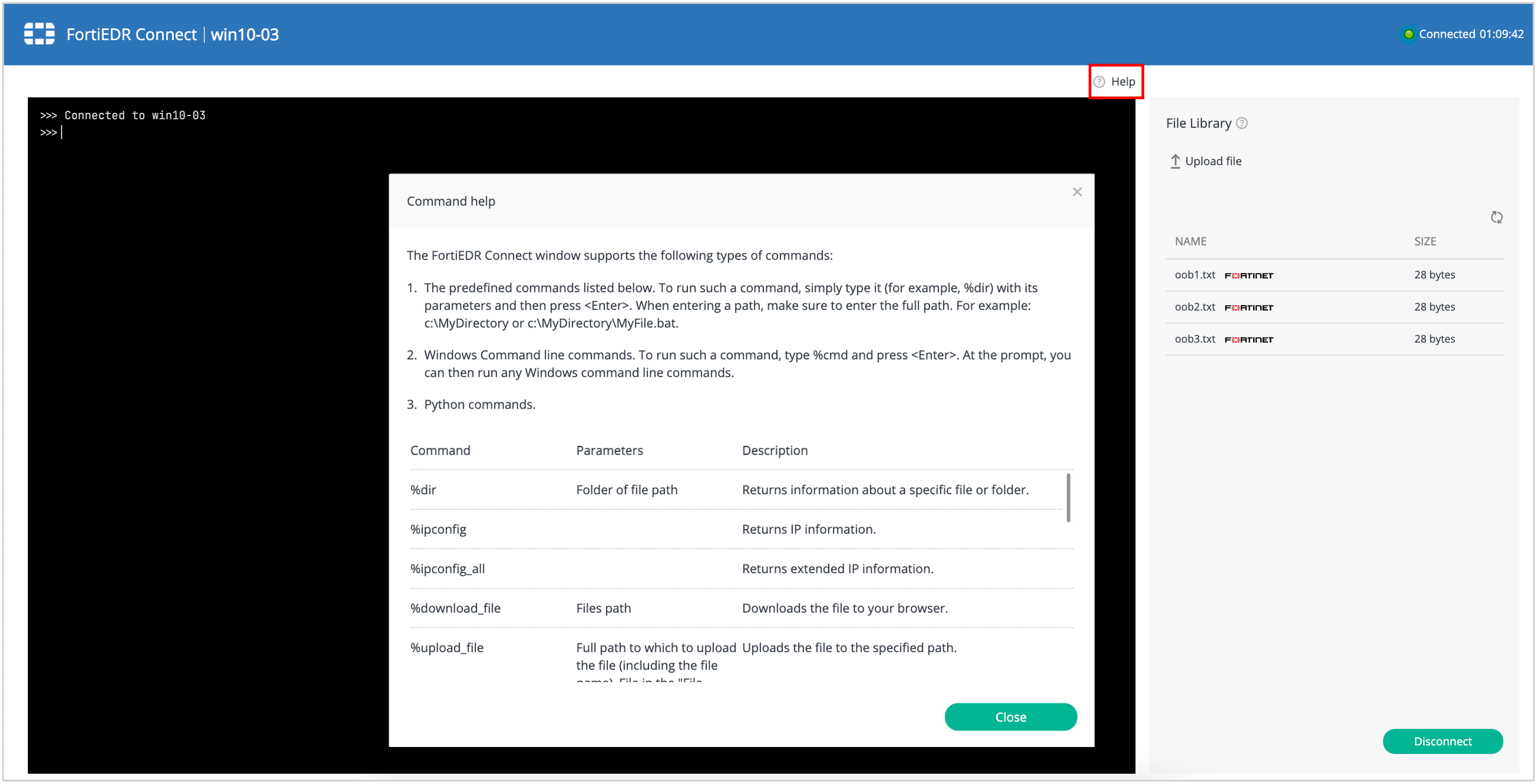

シェルウィンドウが表示され、使用できるコマンドはヘルプから確認できます。

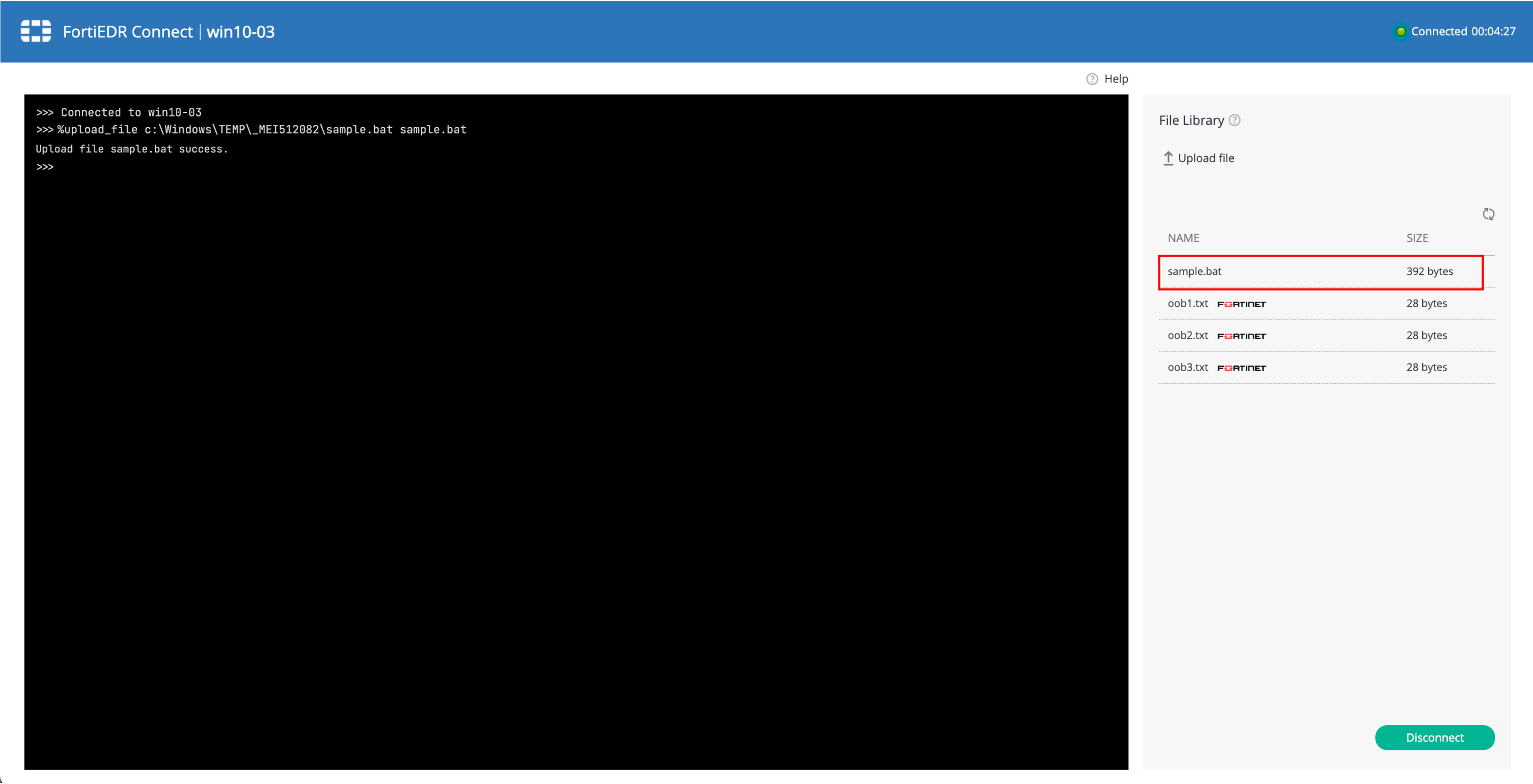

今回はコネクト機能を経由して対象のデバイスに特定のファイルのアップロードする手順を見ていきます。

ファイルを管理デバイスにアップロードする場合は、事前にFortiEDRのファイルライブラリにファイルをアップロードする必要があります。

アップロードできるファイルサイズは30MBまでです。

ファイルライブラリへの保存が完了したら、シェルにアップロード先パスと対象のファイル名を指定してコマンドを入力することでデバイスにファイルをアップロードできます。

このように感染したデバイスに修正や調査のためのバッチファイルやツールをアップロードし、修復作業を行うことが可能です。

またアップロードとは逆に対象のデバイスから特定のファイルをダウンロードすることも可能です。

感染端末から原因となる悪意あるファイルをダウンロードすることで、今日の調査・分析に役立てます。

・Playbook

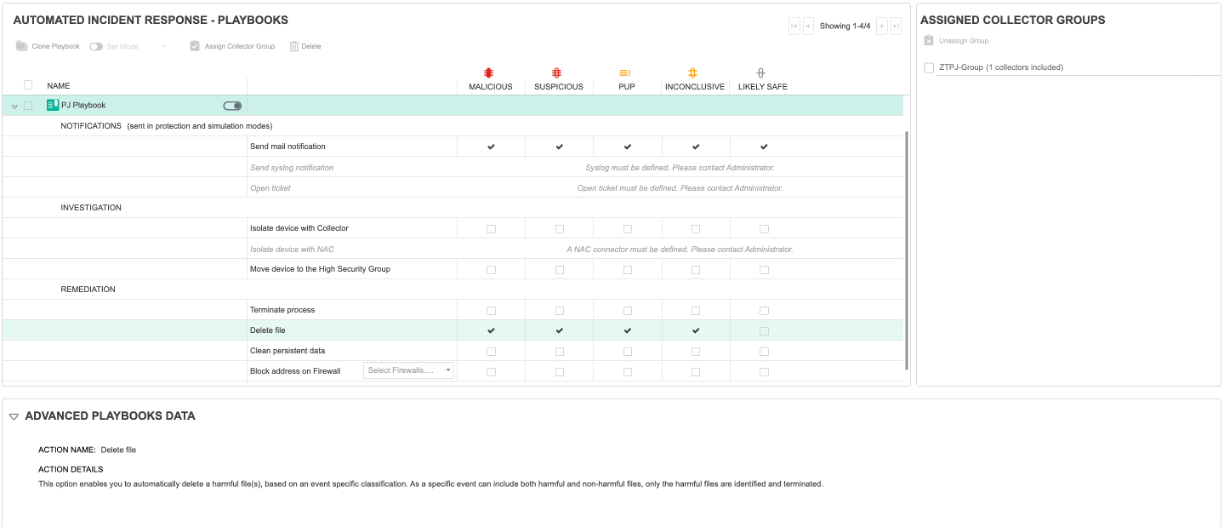

次にFortiEDRでのレスポンス機能を自動化するPlaybookについて説明します。

Playbook機能ではイベントビューアーで検出したセキュリティイベントの分類に基づき、トリガーされる自動のレスポンスの設定します。

コレクターグループをデフォルトのポリシーかカスタム作成したポリシーに割り当てることで使用できます。

Playbookで設定できるアクションはNotification、Investigation、Remediationの3つの項目で分類されています。

用意されている端末の隔離やプロセスの終了など、いくつかのアクションはフォレンジックや脅威ハンティングで手動で実行できるレスポンスです。

管理者は事前にPlaybookを設定しておくことで、脅威が発生した際に自動的にメールを送信したり、感染端末の隔離や悪意あるファイルの削除やプロセスを終了することができます。

アクションの詳細を確認したい場合はADVANCED PLAYBOOKS DATAを参照します。

またサードパーティ製品との連携時にカスタム統合コネクタを定義することで、カスタムアクションを作成できます。

管理者自身で作成したアクションを利用して、サードパーティ製品で検知したインシデントのレスポンスを自動化します。

・FortiGate連携

最後にFortiEDRの統合機能について少し触れていきます。

レスポンス機能と少し離れますが、FortiEDRをご紹介する上で魅力的な機能の一つです。

また自動化機能の活用方法として良い例かと思います。

FortiEDRは様々な自社製品との連携が可能です。

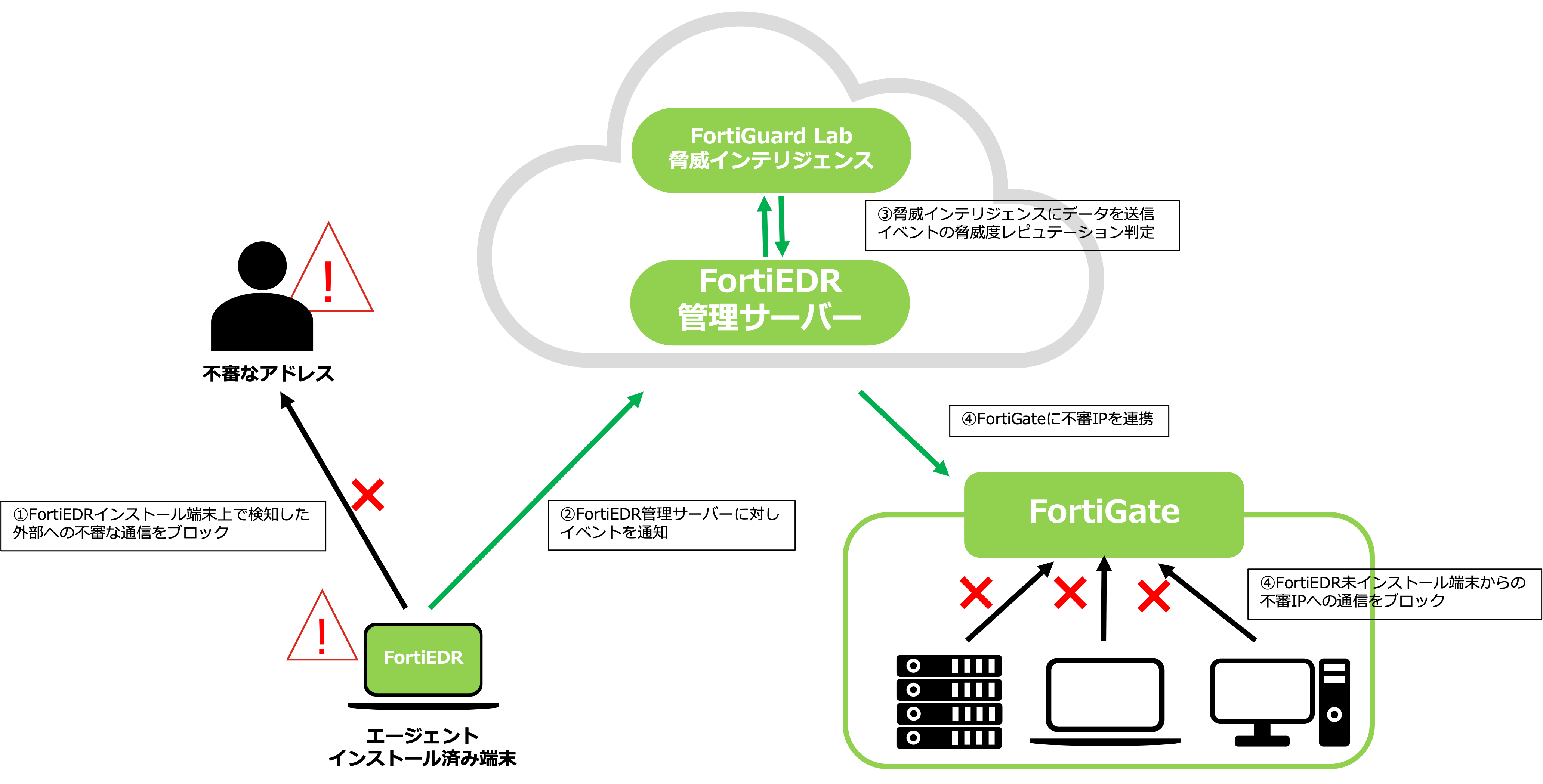

その中でFortinetの代表製品であるFortiGateとPlaybookを利用した連携を紹介します。

FortiEDRとFortiGateを統合することで下図のような連携が可能です。

FortiEDRのコレクターインストール済み端末で不審なファイル、動作を検知し外部へのブロックします。

FortiEDRのPlaybookで自動化設定により検知したイベントをFortiEDR管理マネージャーに送り、不審な通信先のIPアドレスを統合したのFortiGateに連携します。

不審なIP情報を通知されたFortiGateはネットワーク内の端末によるこの通信先へのアクセスをブロックできます。

この連携によりFortiEDRをインストールできない端末を保護することが可能になり、組織のネットワーク全体を保護することができます。

まとめ

前編・後編を通してFortiEDRでの検出から対応方法まで紹介していきました。

レスポンスの種別については対象のプロセスの終了からレジストリの削除・変更などEDR製品として十分な修復機能を備えていると思います。

Playbookによる自動化機能についても、感染した危険なデバイスを即座に隔離すること等、応急の対応を行うことで管理者の負担を減らすことができる便利な機能です。

またFortEDRのメリットの一つとしては自社製品との連携の充実にあると感じました。

今回はFortiGateとの連携についてご紹介しましたが、FortiNACと連携したIoT製品の管理やFortiSandboxの統合による疑わしいファイルの分析等可能になります。

上記のような機能は、これまで多くのセキュリティ製品を取り扱ってきたFortinetならではの強みだと思います。

FortiEDRは今後もアップデートの期待できる製品なので、引き続き情報をキャッチアップしていきます。

著者紹介

SB C&S株式会社

ソリューション技術統括部 ソリューション技術部 2課

渡邊 理史