皆さん、こんにちは。

SB C&Sでネットワーク/セキュリティ関連のプリセールスを担当している 大東です。

今回は、Zscalerのプライベートアクセス製品である「ZPA」について、少し詳しく説明させていただきます。

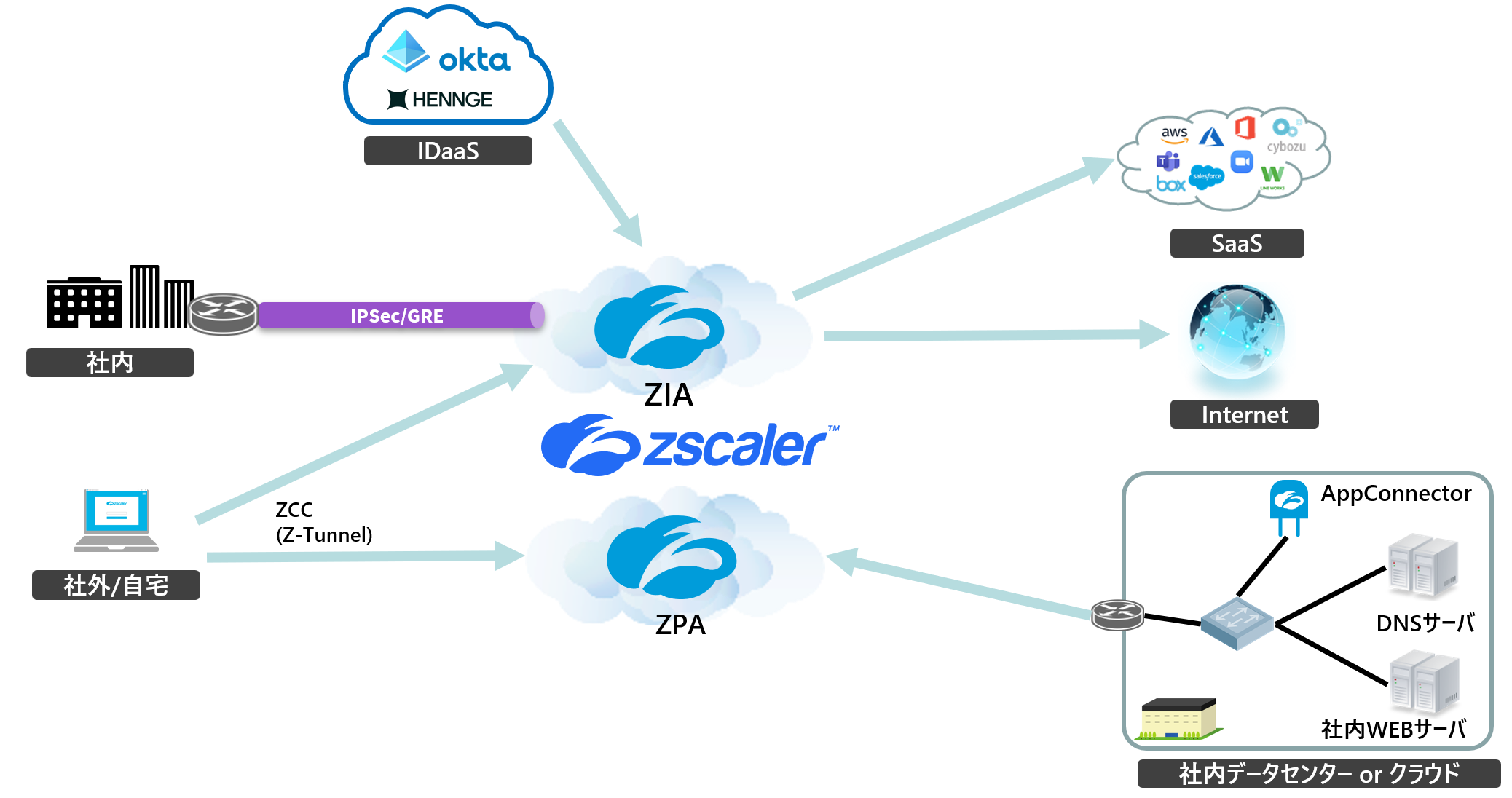

Zscalerの全体的なソリューションのイメージは下記図が参考になります。インターネット向けへは「ZIA」、内部サーバへのアクセスについては「ZPA」という製品体系になります。

ZPAが提供する「VPNに代わる新しいリモートアクセス」とは何なのか?

まず、ZPAについて簡単に説明させていただきます。

■ZPA

Zscaler社が提供するプライベートアクセス製品。ユーザー側のパソコンにはZCC(Zscaler Client Connector)エージェントをインストールし、センター側にはAppConnectorというZPA専用の仮想アプライアンスを導入することで、ZPA側でユーザーからの通信とデータセンター内のサーバ群を接続させ、セキュアなプライベート通信を提供する製品です。これにより、データセンター側としては外部に公開するようなVPN機器が不要となり、アタックサーフェスをなくすことができるため、新しいプライベートアクセス製品として注目されています。

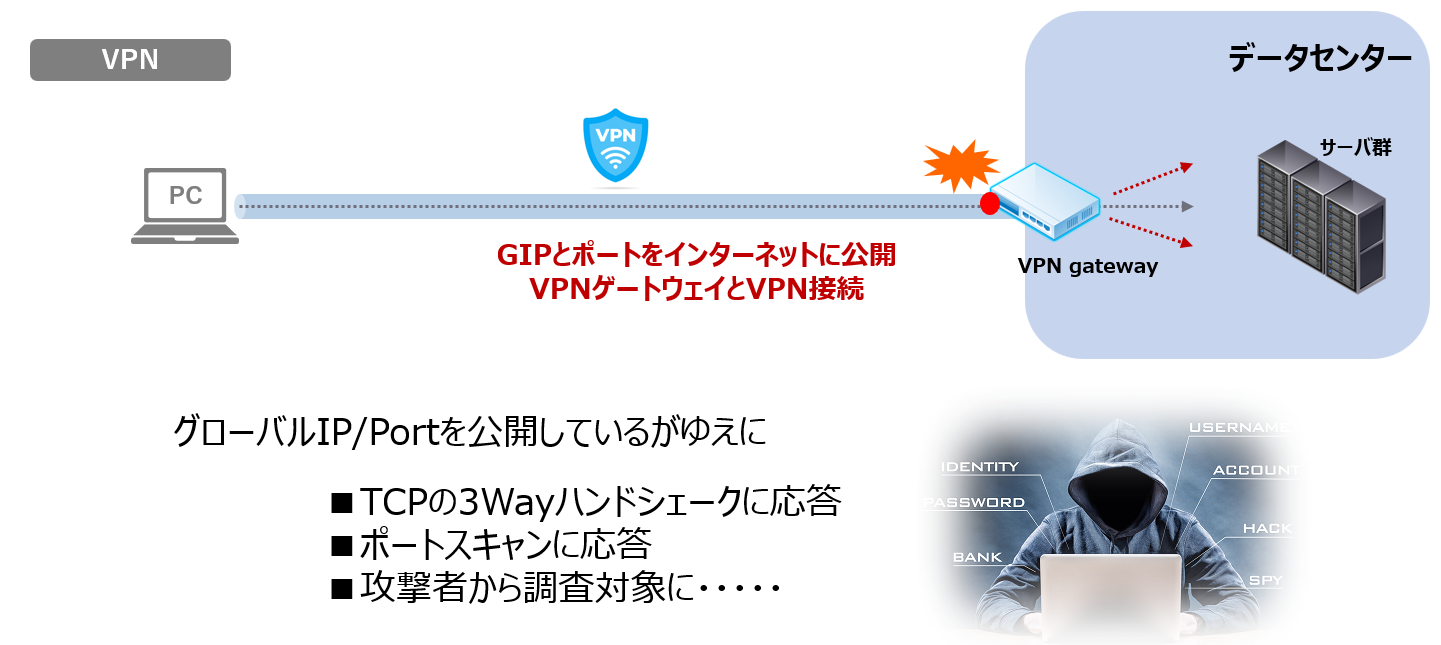

■これまでのVPN接続

これまでは、データセンターや本社にVPNゲートウェイの機器を導入し、ユーザーはVPNゲートウェイのグローバルIPアドレスに対して接続を行い、VPNトンネルを張ることでセキュアに内部通信をしていました。

しかし、この方式ではインターネット上にグローバルIPアドレスとポート番号を公開しているため、格好の攻撃対象となります。

「VPN機器の脆弱性」、「古いファームウェア」などにより、最悪の場合VPNゲートウェイ機器を侵害され、攻撃者が内部ネットワークに入り込んでしまい、情報の搾取やランサムウェアの被害などに合う可能性があります。

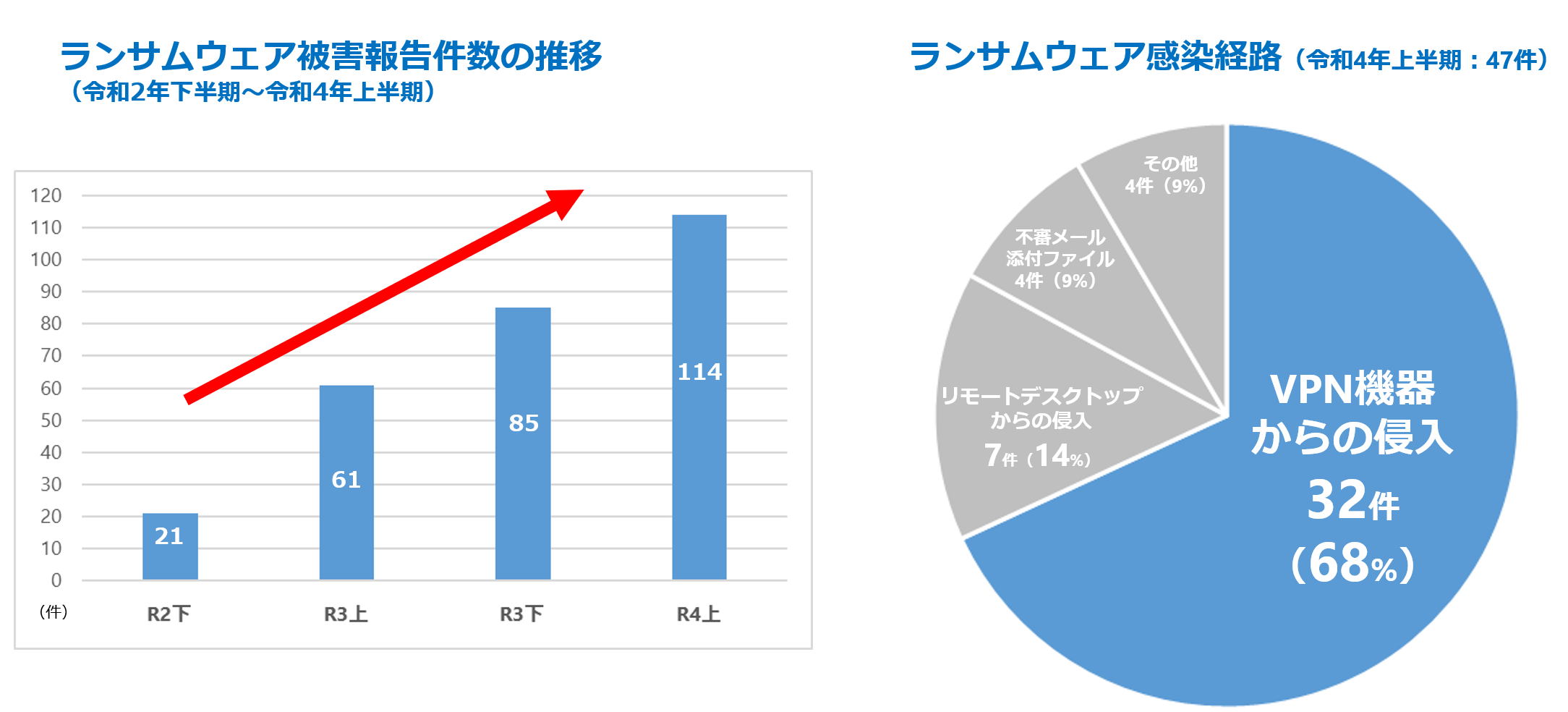

実際に、ランサムウェア感染経路の半分以上がVPN機器からの侵入というデータもあります。

(引用元:警察庁 令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について)

また、VPNゲートウェイのほとんどは最初のユーザー認証はしっかりと行いますが、VPNトンネルを張った後は「いつ」「誰が」「どのサーバに」「何の通信をしたか」などは細かく見ておらず、許可されたネットワークサブネットやアプリケーションへの通信をそのまま通してしまい、ユーザーが切断するか、タイムアウトが来るまで接続されたままの状態となります。

■ZPAに必要なAppConnector

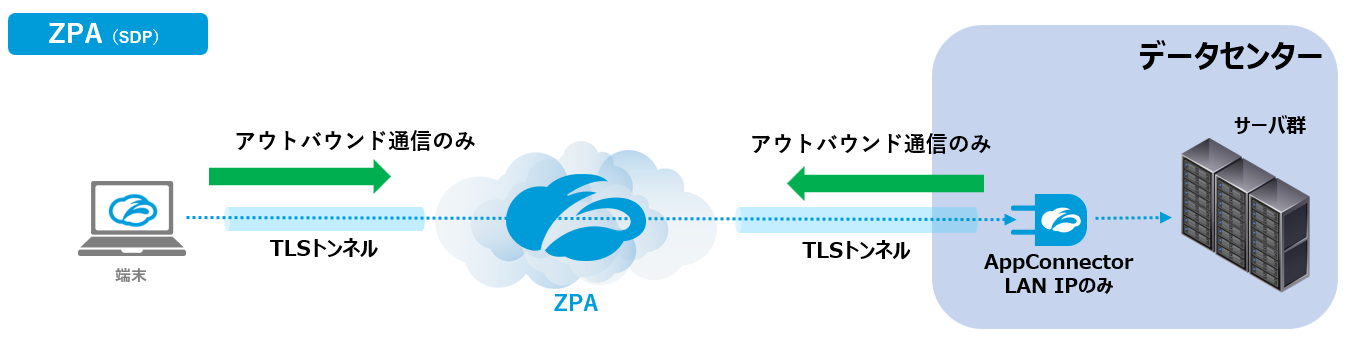

ZPAでは、AppConnectorという仮想アプライアンスをデータセンターや社内のサーバセグメント環境に構築します。

上記の図の通り、AppConnectorにはLAN内のIPアドレスを設定しインターネット経由でZPAに接続できればよいので、インバウンド向けにグローバルIPアドレスなどを公開する必要はありません。

これにより、クライアントからサーバまでの通信間はZPAを経由した暗号化通信となり、攻撃をされる「アタックサーフェス」を企業側として完全になくすことができるため、従来のVPNサービスよりも格段にセキュリティが向上します。

AppConnectorは下記のハードウェア/仮想基盤/クラウドに対応しています。

OVAファイル(仮想アプライアンス)で提供されるため、展開は簡単にできます。

展開後はZPAから発行されたプロビジョニングキーをAppConnector内に設定し、TLSでZPA側と暗号化通信をさせる形になります。

その後、ZPA側の管理画面でAppConnectorが認識されます。

AppConnectorは2台を1セットとして構築することを推奨しており、2台の仮想アプライアンスをグルーピングすることでActive/Active構成で動作します。

このAppConnectorは自動的に最新版にアップデートがかかるため、この際の通信断からの耐障害性のため、2台を推奨としいます。2台ペアで設定しグルーピング設定をしておくことで、片方ずつアップデートがかかり、通信断の心配はありません。

また、AppConnectorは1台で「500Mbps」のスループットとなり、2台で「1Gbps」のスループットとなります。さらに帯域を増やしたい場合は、さらにAppConnectorを構築してグルーピングすることで対応が可能です。

■ZPAによる内部アプリケーション接続

AppConnector構築後は、ZPA側で宛先となる内部アプリケーションサーバやネットワークの設定を実施していきます。

設定は大きく下記の2つに分けられます。

1.宛先アプリケーションサーバやネットワーク設定

ZPAでは、「Application Segment」という宛先サーバやネットワークセグメント、ポート番号が設定されたオブジェクトを作成します。

こちらに記載する宛先は、ドメイン名とIPアドレスでの設定を厳格に区別されます。

そのため、IPアドレスやサブネットで設定した場合に、ユーザーがドメイン名で接続しようとした場合は接続ができません。

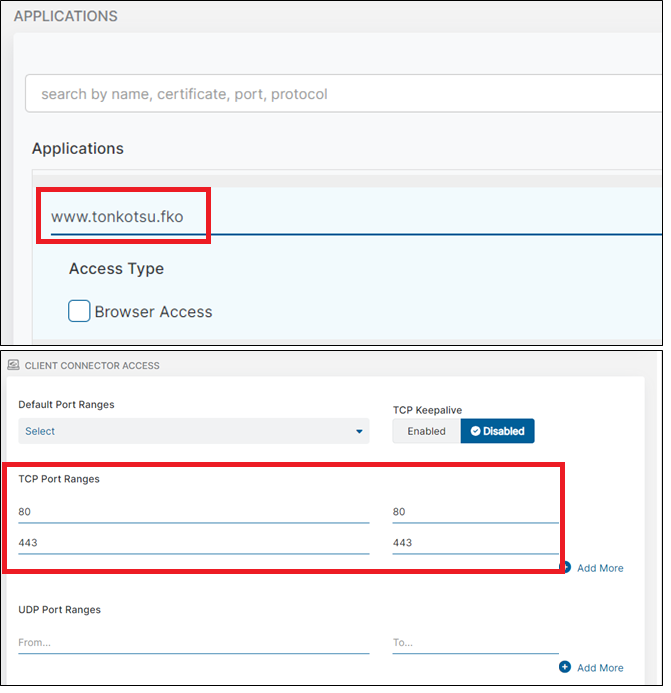

この例では、「www.tonkotsu.fko」の80と443だけにアクセスさせる設定となります。

例えば、Applicationの部分に「192168.100.0/24」と記載すれば、このセグメント全体にアクセスが可能です。

また、「*.tonkotsu.fko」と記載すれば、ワイルドカード指定となります。

ポート番号についてはWEBだけを設定しておりますが、他のポートも指定することでファイルサーバアクセスやリモートデスクトップなど他のプロトコルも利用することがで来ます。

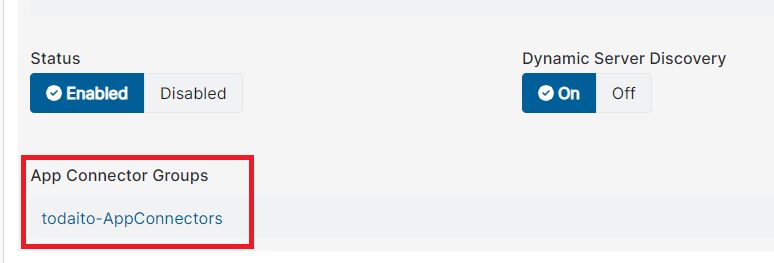

この設定の中で、対象のサーバやネットワークセグメントが、どのAppConnectorの配下に所属しているかなども設定します。

2.アクセスポリシー設定

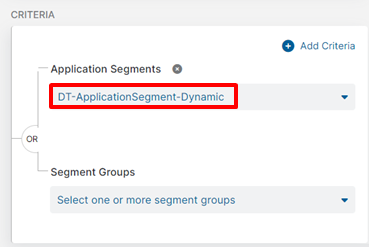

作成したApplication Segmentのオブジェクトをアクセスポリシーに設定します。

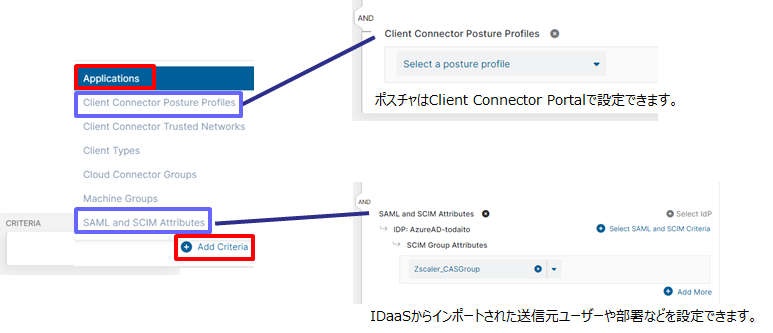

「Add Criteria」をクリックすることで、このApplication Segmentにアクセスさせるための追加条件なども指定できます。

主に利用されるのは下記の2つです。

2-1.デバイスポスチャ

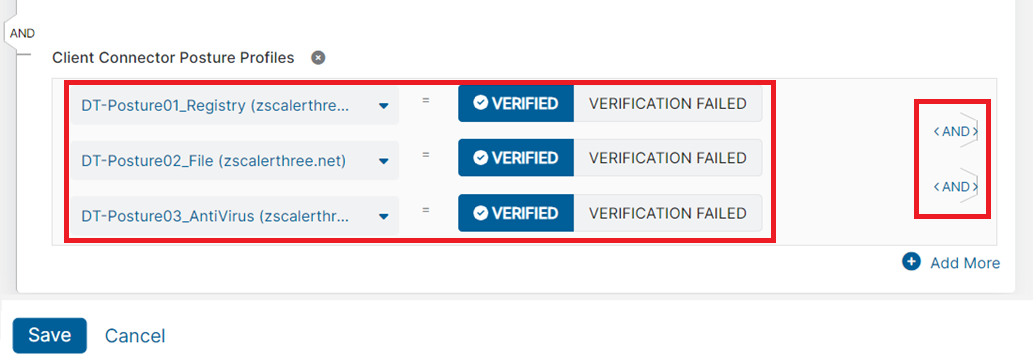

アクセスにおけるデバイスの条件を追記できます。

「レジストリに特定の値があるか」、「特定プロセスが動いているか」、「証明書を持っているか」、「アンチウイルスが動いているか」などを複数組み合わせてセッションごとに判断します。

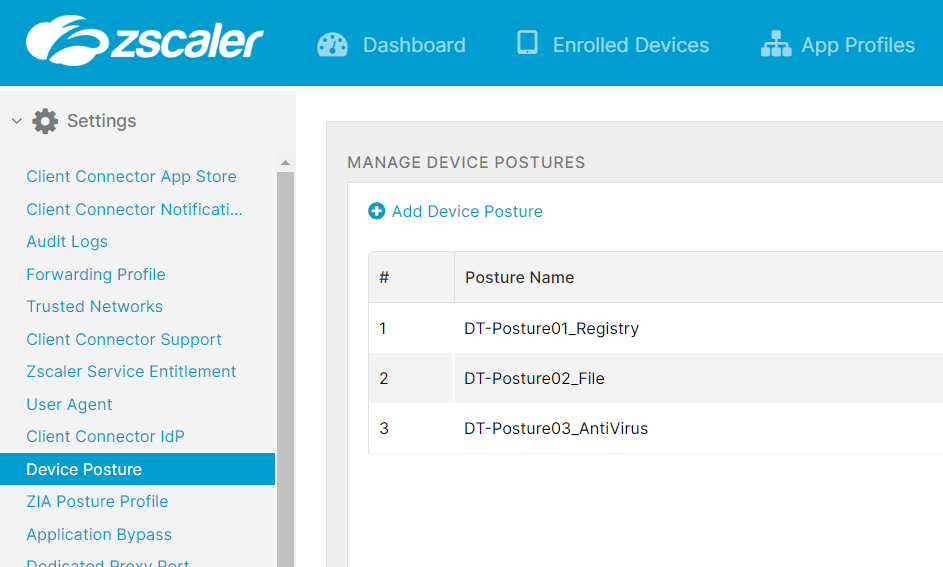

ポスチャプロファイルは「Client Connector Portal」というZscalerが提供する別のサイトにて設定をしていきます。

■Client Connector Portal画面

設定したポスチャプロファイルが自動的にZPA側に連携されます。

ZPA側に戻り、アクセスポリシーにてポスチャプロファイルが複数設定ができ、それぞれ「AND」「OR」で条件指定もできます。

通信されるたびにこの条件をチェックしており、この条件に合致しないデバイスについては接続ができません。

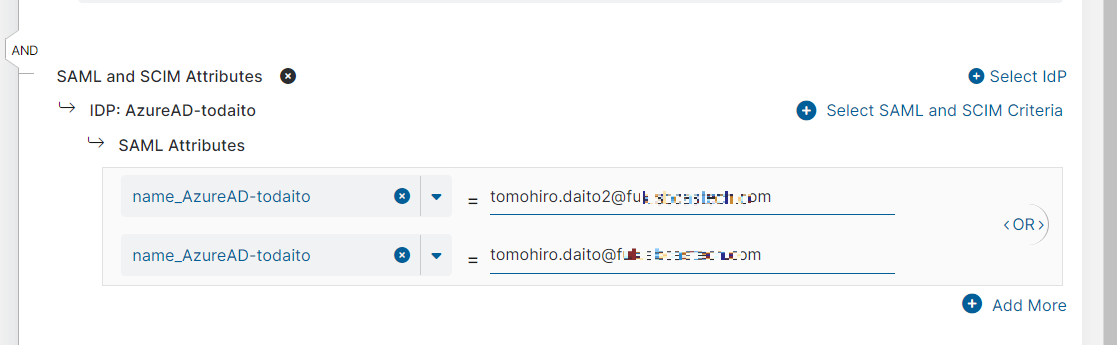

2ー2.AML アトリビュート

AzureADなどのIDaaS基盤から連携された「グループ名:部署など」や「特定のユーザー」だけからの接続を許可するなど、送信元を限定する場合などに利用します。

■クライアントからの接続

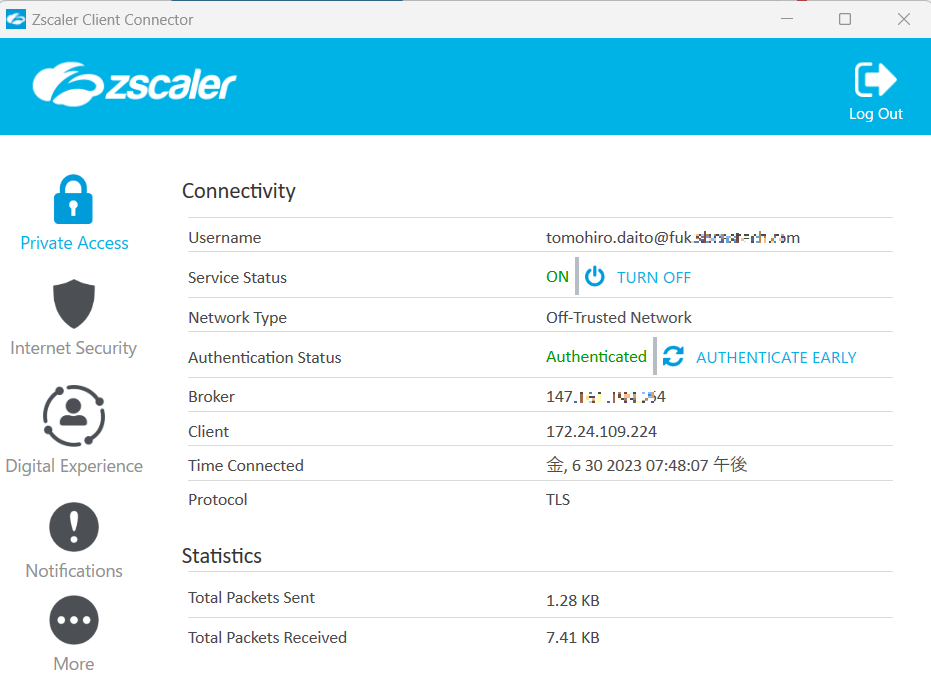

Zscalerではユーザーのパソコン側には、「Zscaler Client Connector(通称:ZCC)」というエージェントソフトをインストールします。

このエージェント一つで「ZIA」「ZPA」「ZDX」などZscalerの製品群へのアクセスが可能です。

ZCCにて一度ログインすると、その後はパソコンを再移動したり、持ち運びのため一時的にスタンバイ状態になったとしても、利用する際に自動的にZscalerに接続しますので、起動時などに毎回ログインなどを行う必要はありません。そのため、ユーザーとしてはパソコンを起動するだけで、どこにいても特に意識をせずにZscaler経由で内部サーバへの通信が可能となります。

Private Access:ZPA

Internet Security:ZIA

Digital Experinece:ZDX

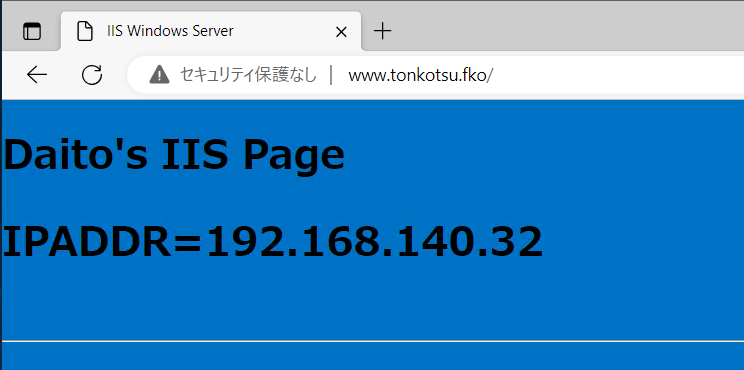

この状態でブラウザから「http://www.tonkotsu.fko」と入力するとサイトは閲覧できます。

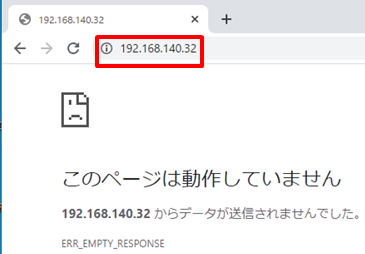

しかし、現状はドメイン名でしかApplication Segmentを設定していないため、このドメインの実IPアドレス「http://192.168.140.32」でアクセスするとエラーとなります。

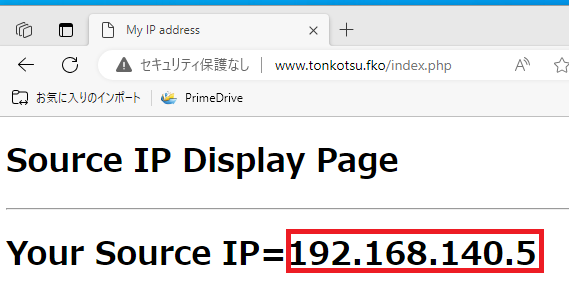

また、このサーバに対してアクセスしているソースIPを確認するプログラムを記載したページに遷移すると、見慣れないIPアドレスが表示されます。

このIPアドレスの正体は、「AppConnector」になります。

実は、ZPAで通信を行う際はソースIPアドレスが「AppConnector」のIPアドレスに書き換わって通信されます。

また、ドメインへの接続についてもAppConnectorに設定されたDNSサーバーに対して、AppConnectorが問い合わせをして名前解決を行います。

つまり、AppConnectorがリバースプロキシとして動作します。

まとめ

いかがでしたでしょうか。

ZPAの導入により、従来のVPNソリューションから、完全に外部からの攻撃ポイント(アタックサーフェス)をなくした新しいリモートアクセスを提供できます。

昨今、起きている様々なセキュリティインシデントの多くは、外部に公開しているVPN機器の脆弱性を突かれ、内部に入られることで情報流出やランサムウェアなどの被害にも繋がっています。

また、ZCCによりクライアント側も常時接続されているため、ユーザーは意識することなくどこでも働くことが可能です。ユーザーがストレスなく、どこにいても会社と同じ環境で働くことができるため、在宅勤務や外出が多いリモートワーカーにも嬉しいソリューションとなります。

SB C&Sでは案件のプリセールスや案件同行、ハンズオンセミナーなどさまざまな対応を行っておりますので、お気軽にお問い合わせください。

Zscalerに関する記事一覧

著者紹介

SB C&S株式会社

ICT事業本部 技術本部 ソリューション技術統括部 ソリューション技術部 2課

大東 智裕 - Tomohiro Daito -

SIer、エンドユーザー情シス/マーケなどを経て、2022年より現職。

九州・中国地区でネットワーク/セキュリティ/ゼロトラストを中心としたプリセールスエンジニアを担当。

#Zscaler Top Engineer Award'24

#Zscaler Best Evangelist Award'25