本記事は、Enterprise DLPで検出したファイルを保存するためのEvidence Storageについての内容です。

Enterprise DLPは、Prisma AccessやNGFWで利用することができる機能です。

DLPで検出したファイルをEvidence Storageに保存して、調査や分析に利用することができます。

Evidence Storageとしては、AWS、Azure、SFTPサーバーとの接続がサポートされています。

今回は、Azureストレージアカウント(BLOB)にファイルを保存するための設定方法についてご紹介します。

Azure側での設定

Microsoft Azure ポータルに管理者としてログインします。

ポータルメニューから「ストレージアカウント」を選択して「作成」をクリックします。

テナントIDの取得

ポータルメニューから「Microsoft Entra ID」を選択します。

基本情報セクションで「テナントID」をコピーします。(★1)

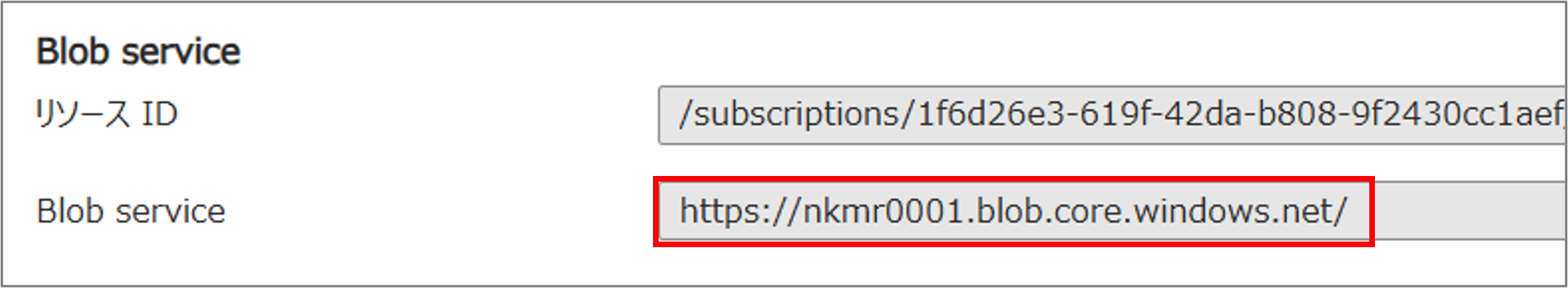

BLOBサービスエンドポイントURLの取得

ポータルメニューから「ストレージアカウント」を選択し、ファイルを保存するのに使用するストレージアカウントを選択します。

を選択し、「Blob service」のエンドポイントURLをコピーします。(★2)

Palo Alto Networks Enterprise DLPアプリケーションの追加

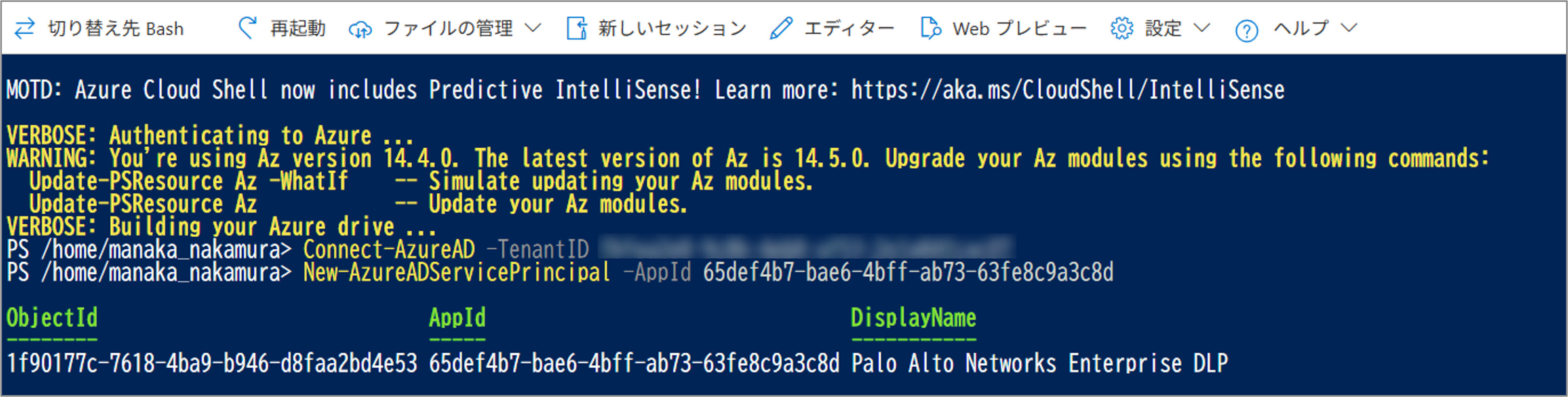

ポータルの右上にある「Cloud Shellアイコン」をクリックします。

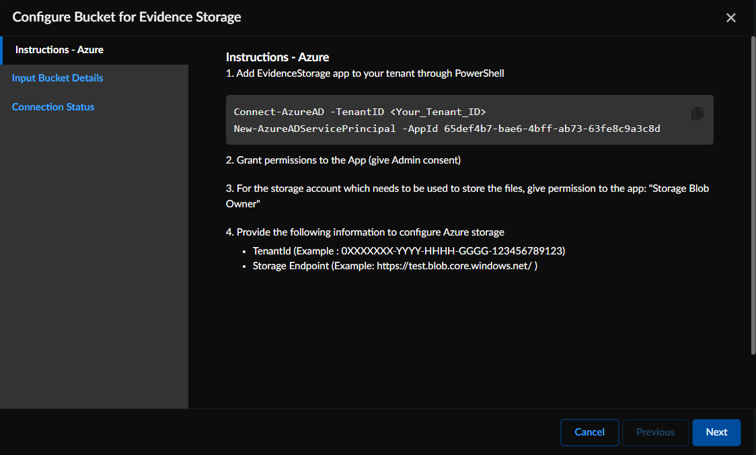

PowerShellコマンドを入力します。<テナントID> には上記で確認した「テナントID」を入力してください。(★1)

Connect-AzureAD -TenantID <テナントID>

New-AzureADServicePrincipal -AppId 65def4b7-bae6-4bff-ab73-63fe8c9a3c8d

※Microsoft Azureが新しいアプリケーションをAzureテナントに追加するには数分かかる場合があります

Cloud Shellを閉じます。

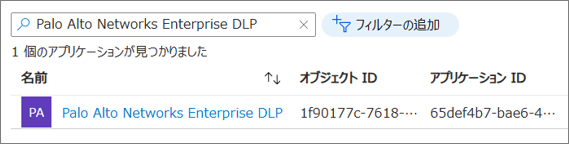

ポータルメニューから「エンタープライズアプリケーション」を検索して選択します。

アプリケーション名「Palo Alto Networks Enterprise DLP」を検索して、正常に追加されたことを確認します。

※表示されない場合はフィルタを削除するか、すべてのアプリケーションを選択してください

「Palo Alto Networks Enterprise DLP」を選択します。

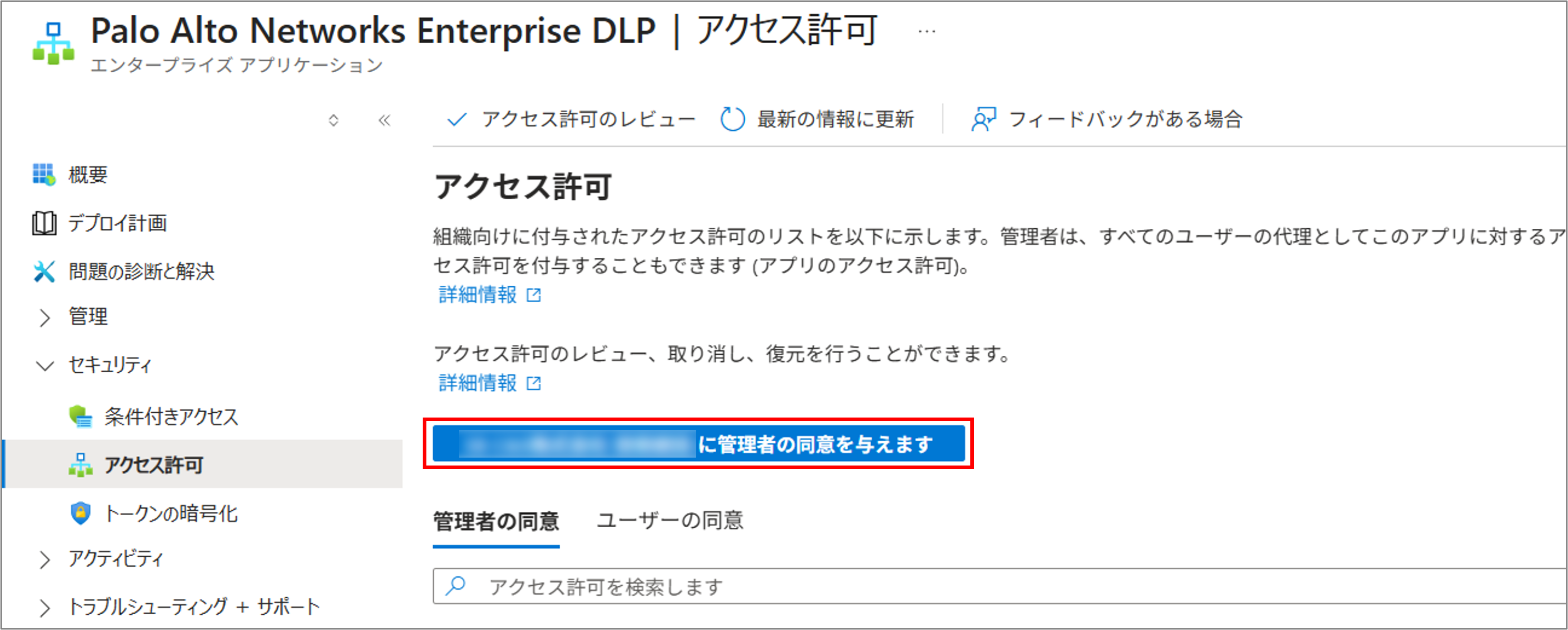

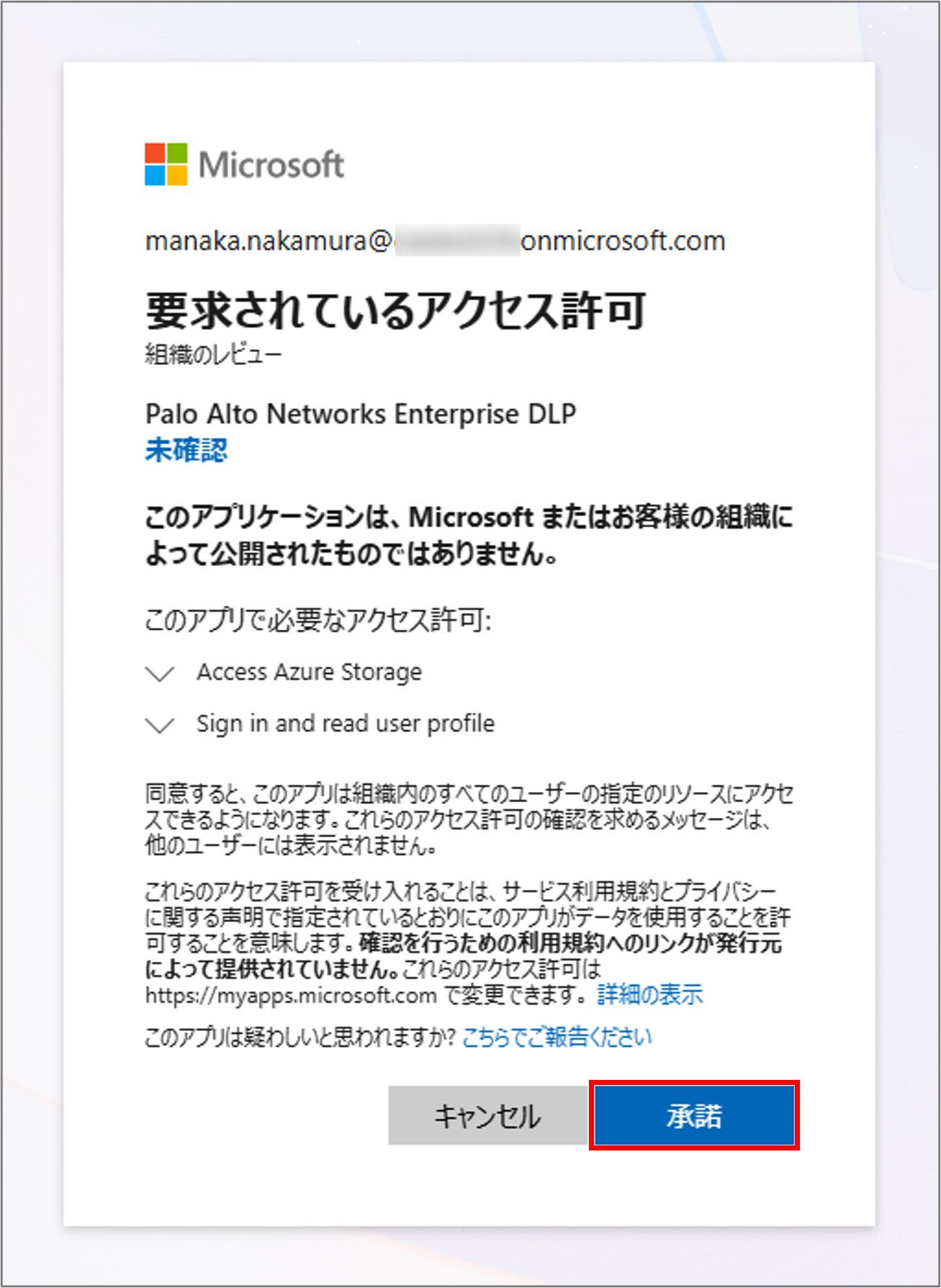

セキュリティ >「アクセス許可」を選択し、管理者の同意を付与します。

Microsoftログインプロンプトが表示されたら管理者のメールアドレスを選択します。

アクセス許可要求を承認して、Palo Alto Networks Enterprise DLPアプリケーションがAzureストレージアカウントを表示できるようにします。

Palo Alto Networks Enterprise DLPアプリケーションに権限が正常に付与されるまでには数分かかる場合があります。

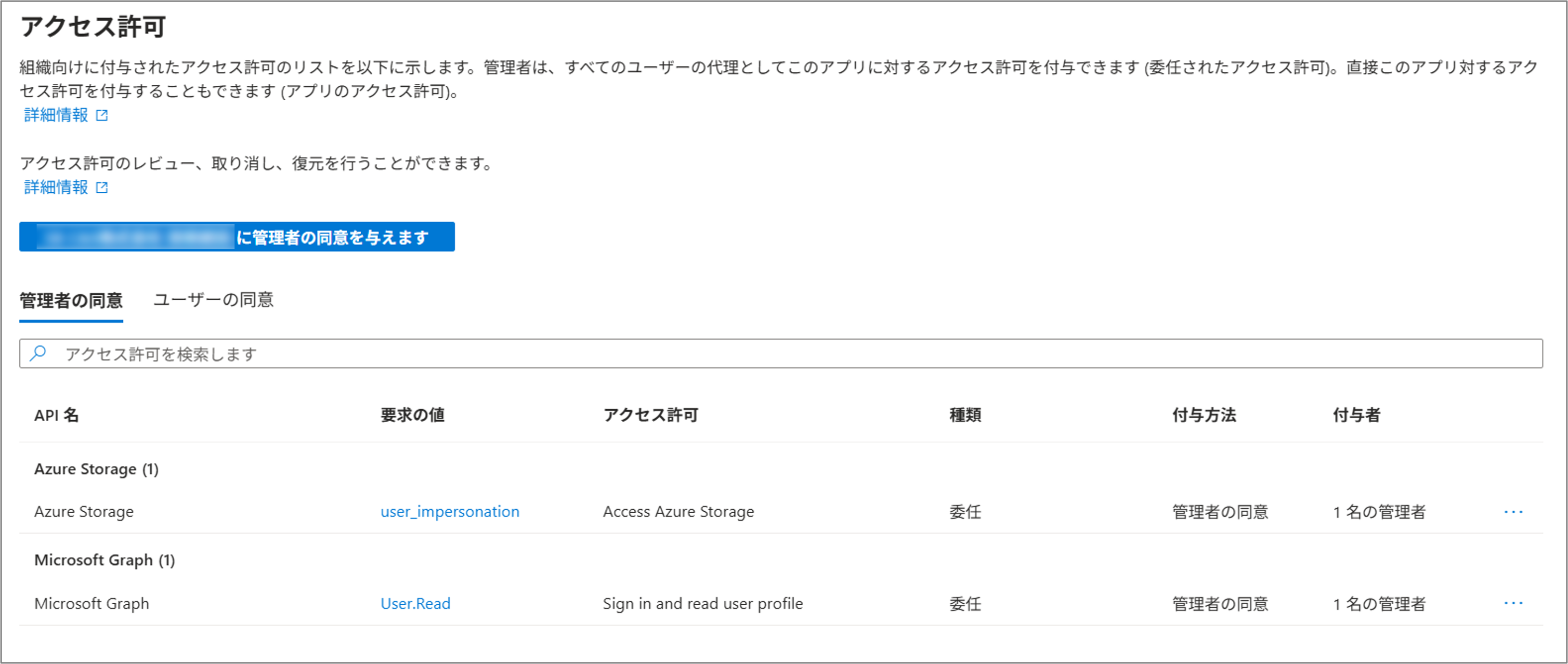

特定のストレージアカウントへの書き込み権限をPalo Alto Networks Enterprise DLPアプリケーションに付与する必要があります。

Azure Storageおよび Microsoft Graph API 名が管理者の同意セクションに表示されていることを確認します。

ポータルメニューから「ストレージアカウント」を選択し、ファイルを保存するのに使用するストレージアカウントを選択します。

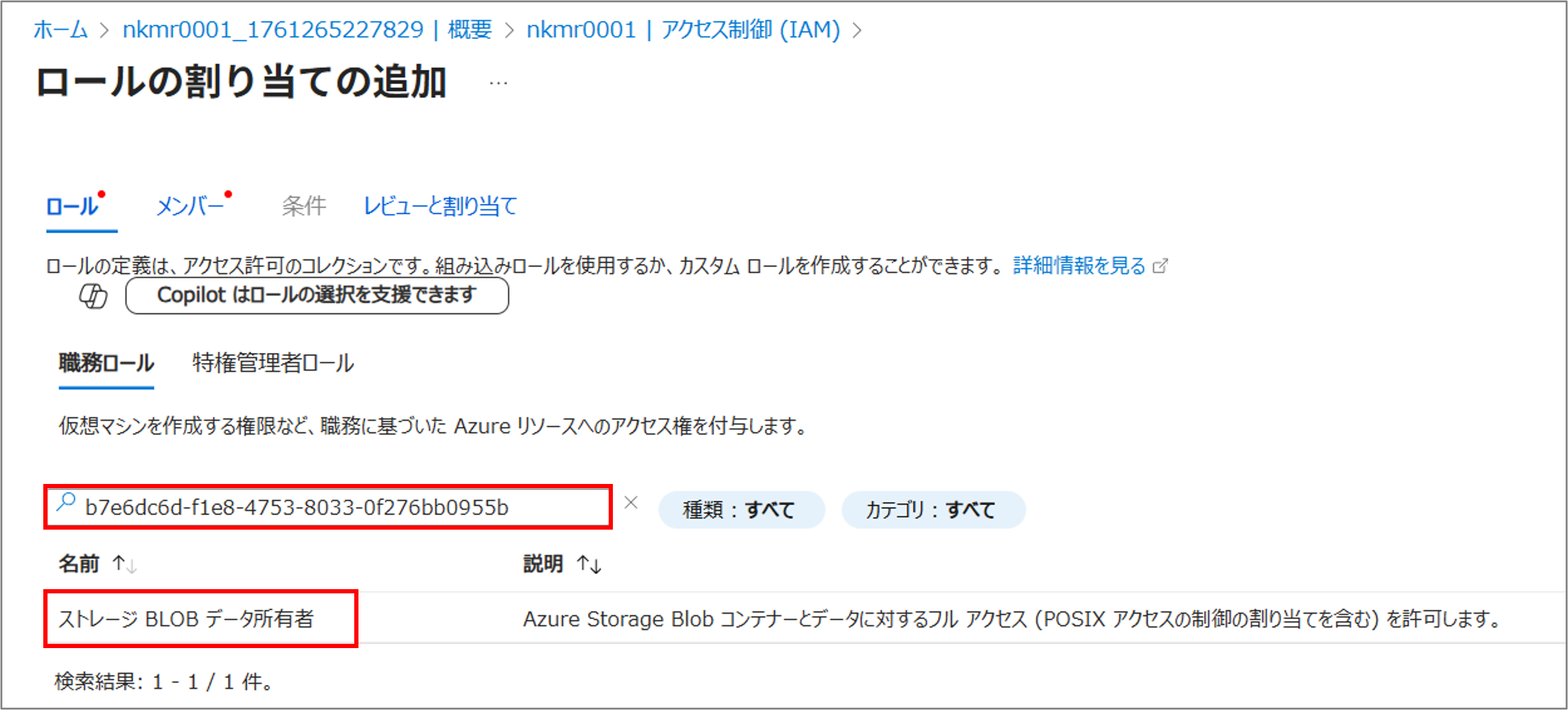

アクセス制御 (IAM) >「追加」>「ロールの割り当ての追加」をクリックします。

「b7e6dc6d-f1e8-4753-8033-0f276bb0955b」で検索して「ストレージBLOBデータ所有者」を選択します。

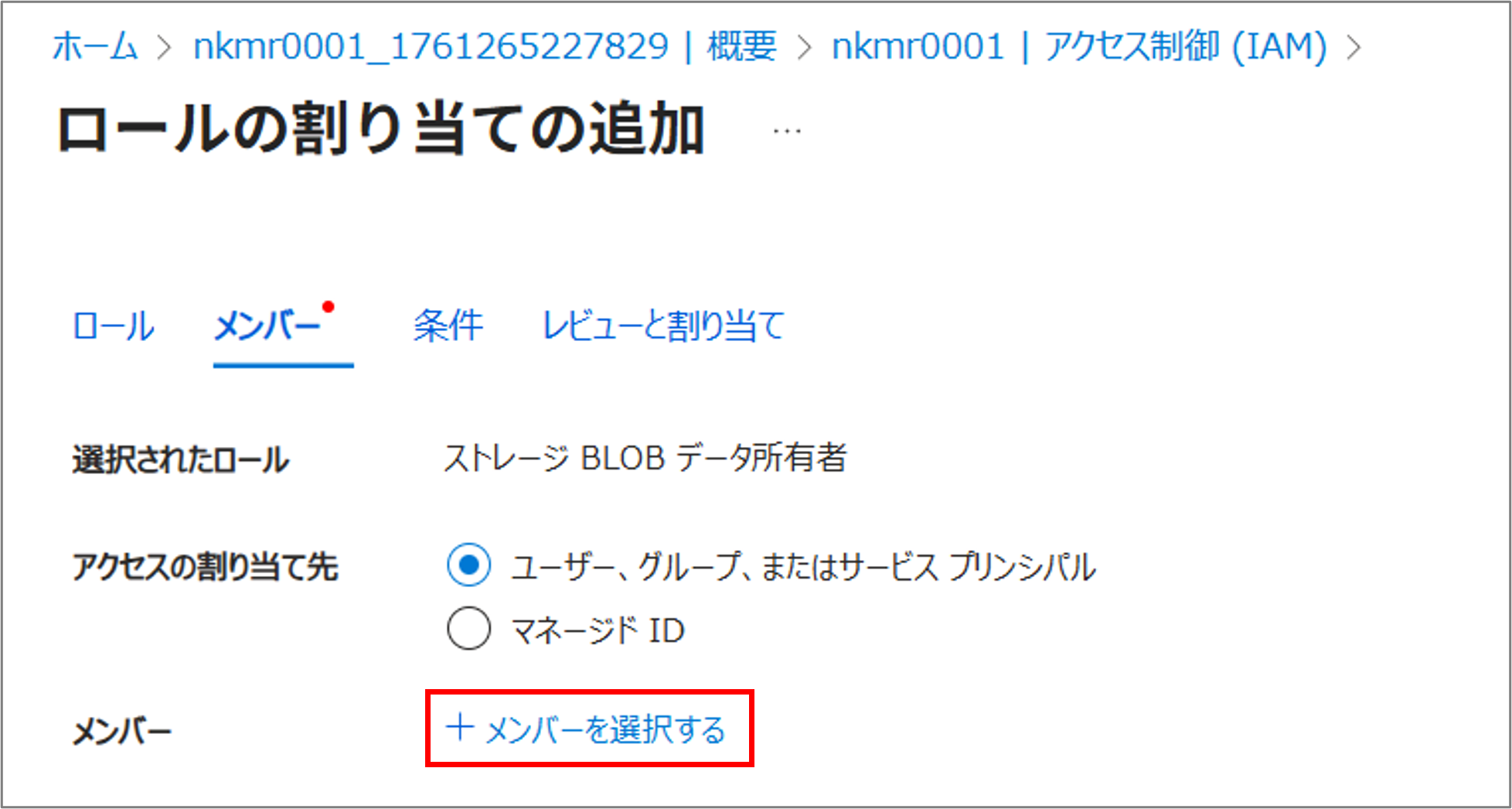

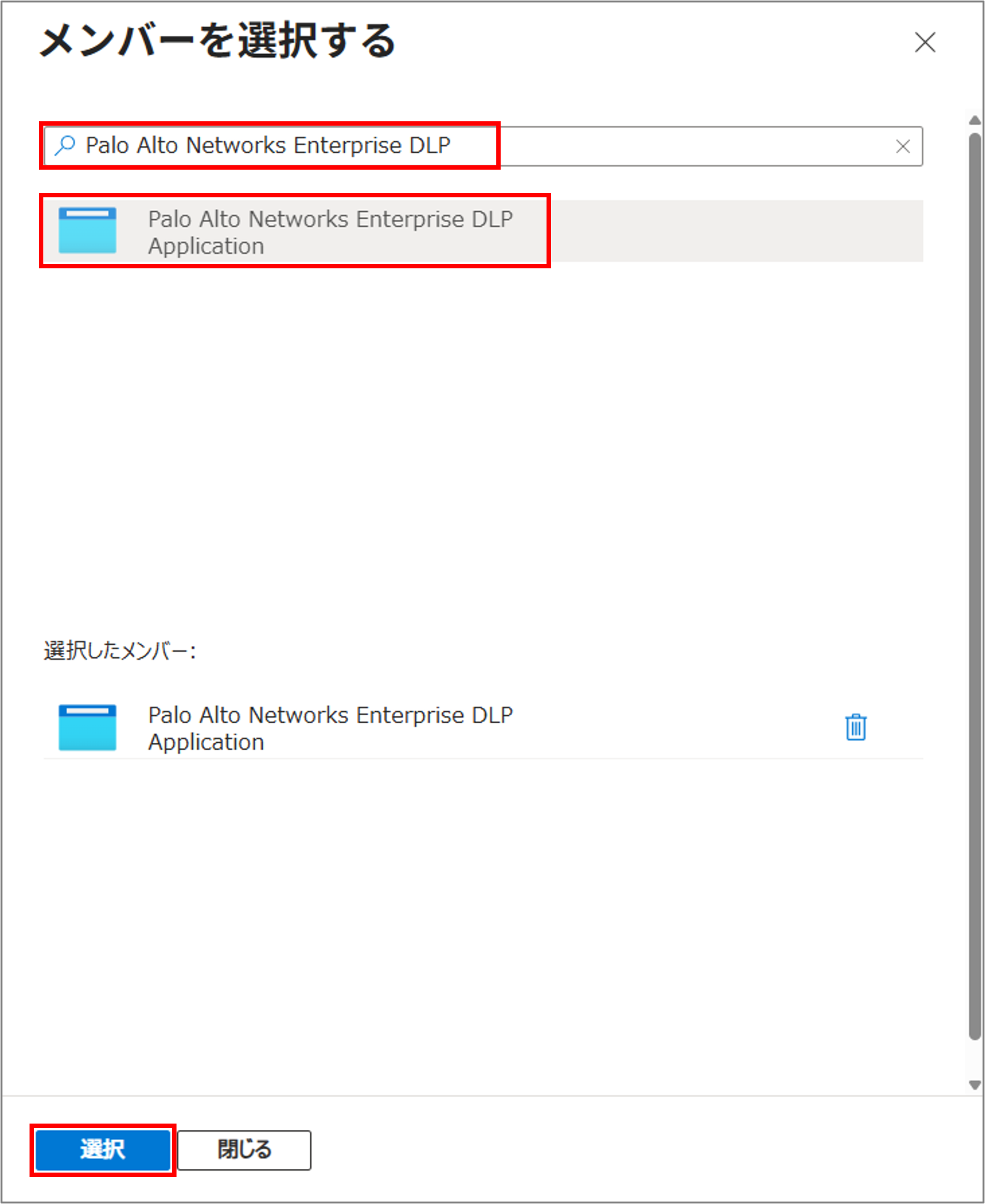

メンバータブで「ユーザー、グループ、またはサービスプリンシパル」を選択し、「メンバーを選択する」をクリックします。

「Palo Alto Networks Enterprise DLP」を検索し、 アプリケーションを選択します。

レビューと割り当てを行い、Palo Alto Networks Enterprise DLPアプリケーションがストレージアカウントに書き込めるようにします。

※Palo Alto Networks Enterprise DLPアプリケーションへの書き込み権限が正常に付与されるまで、最大10分かかる場合があります

Evidence Storageの設定

Strata Cloud Managerにログインします。

Configuration Data Loss Prevention > Settings > Sensitive Data に移動します。

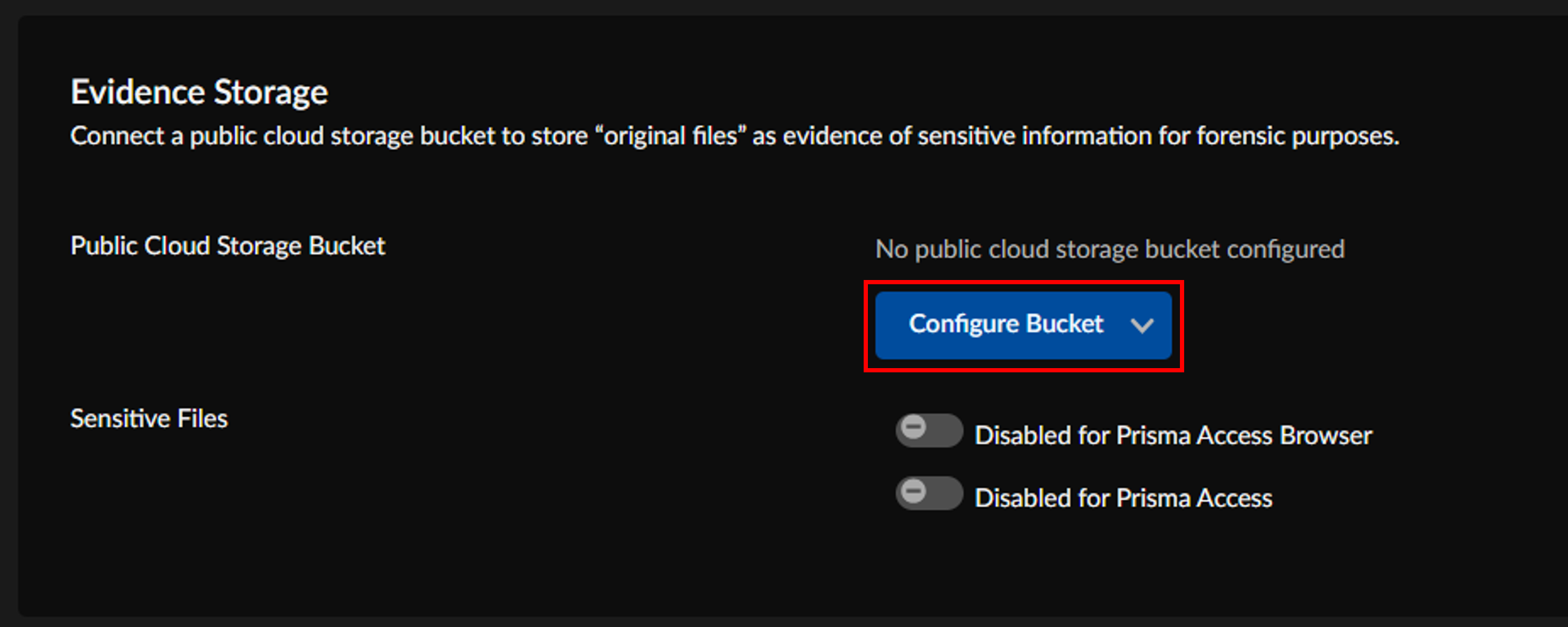

Evidence Storageのセクションで「Configure Bucket」をクリックします。

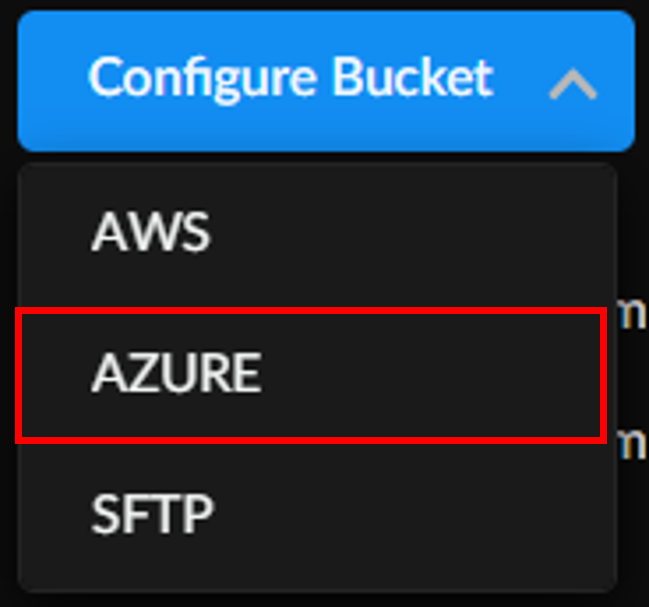

「Azure」を選択します。

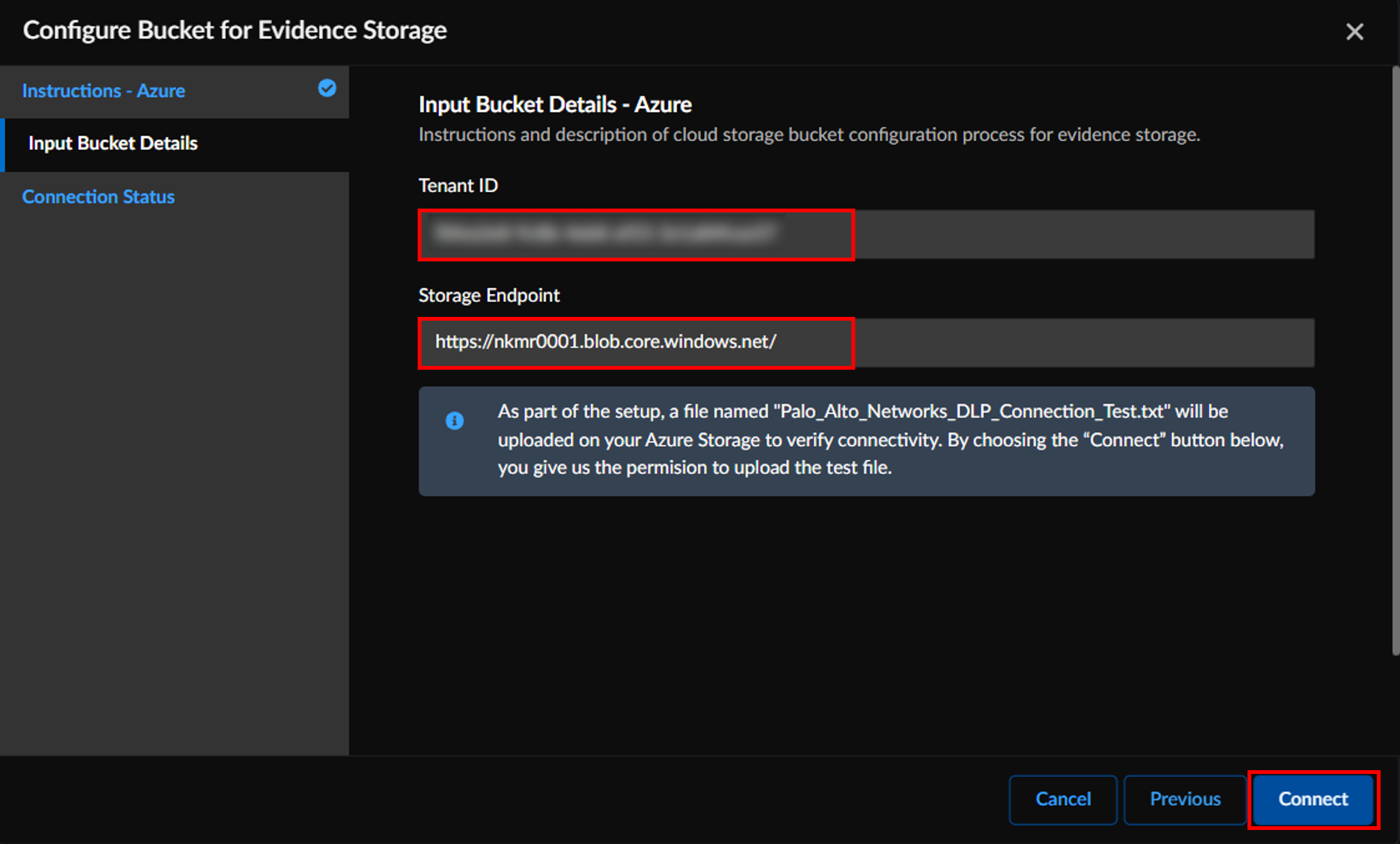

「Instructions - Azure」を確認して「Next」をクリックします。

※上記手順でCloud Shellに入力したコマンドは「Instructions - Azure」からコピーできます

「Connect」をクリックしてストレージアカウントへの接続ステータスを確認します。

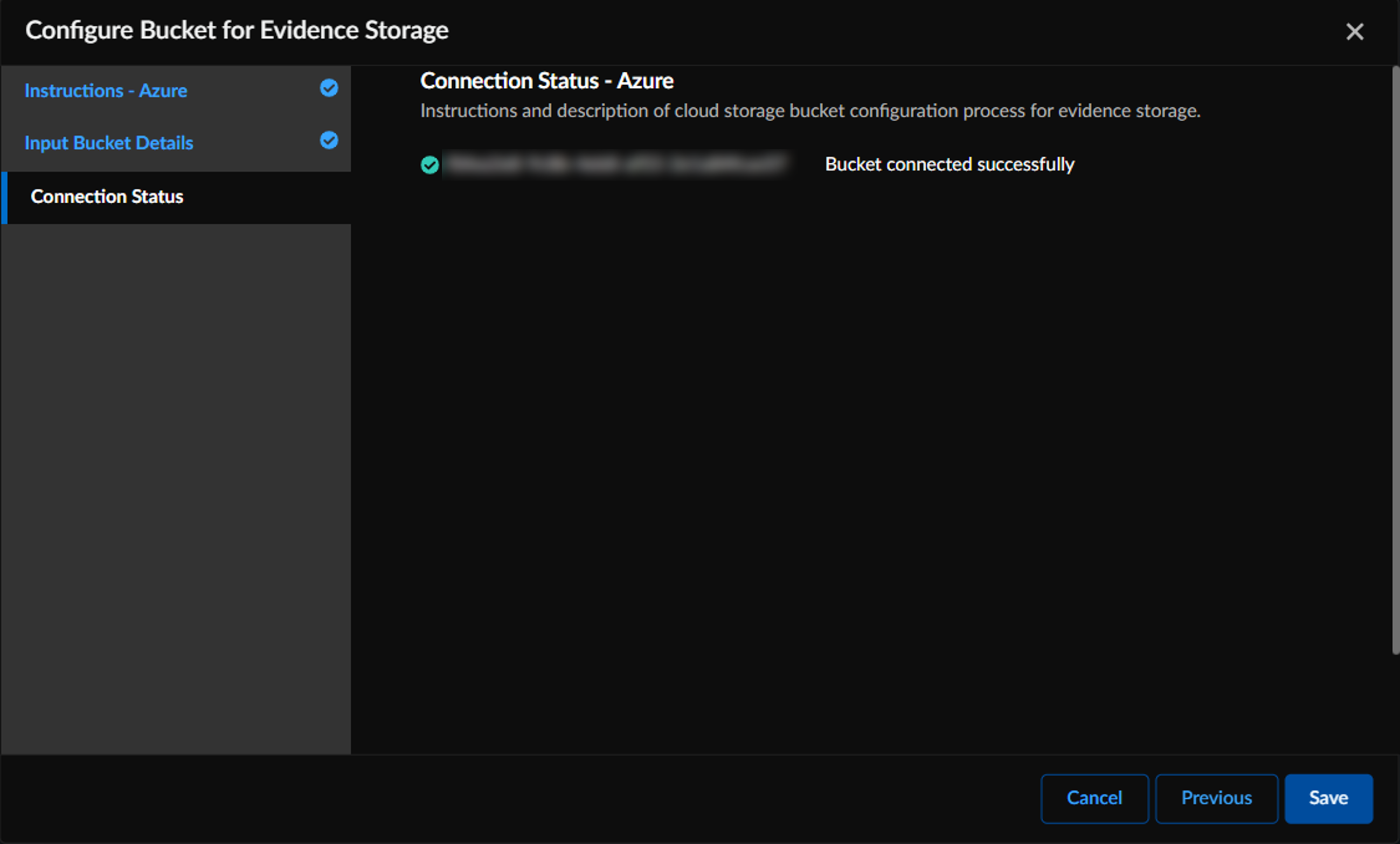

Enterprise DLPがバケットに正常に接続できた場合は「Save」を選択してください。

正常に接続できない場合は「Previous」を選択し、バケット接続設定を編集します。

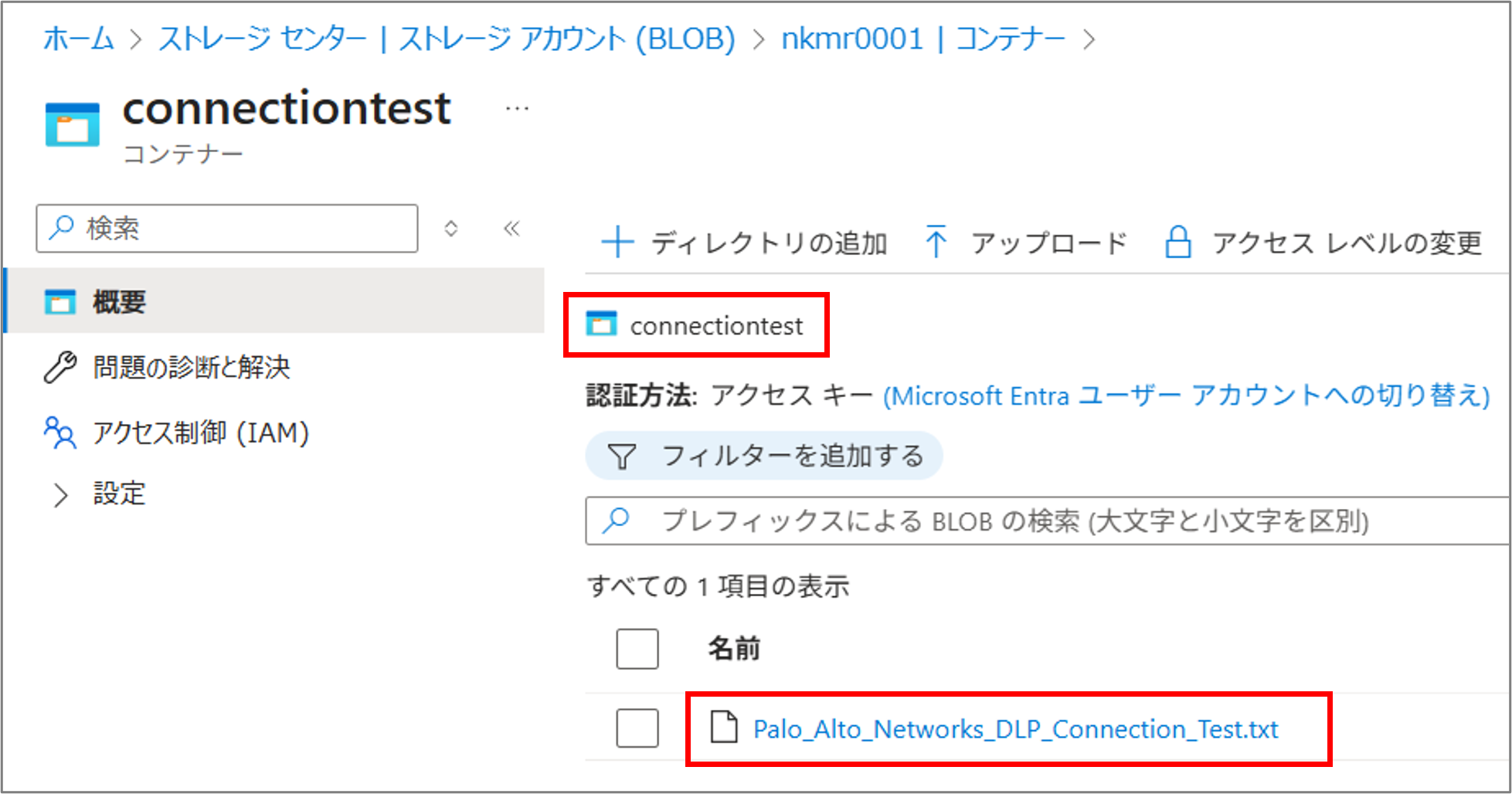

接続を確認するために、DLPサービスによって「Palo_Alto_Networks_DLP_Connection_Test.txt」ファイルがストレージアカウントにアップロードされます。

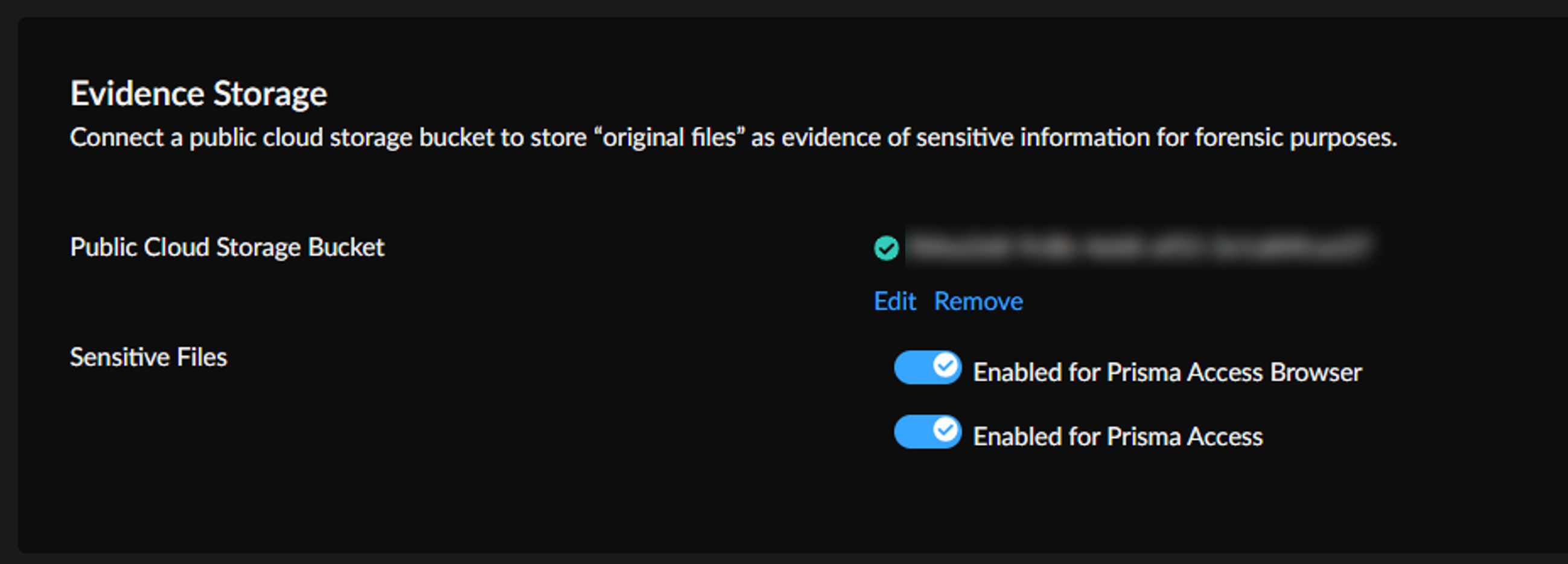

Prisma Access、Prisma Browserで、機密ファイルのEvidence Storageを有効にすることができます。

まとめ

今回は、DLPで検出したファイルを保存するためのEvidence StorageとしてAzureストレージアカウントを設定する方法をご紹介しました。ストレージに保存されたファイルはダウンロード後に調査が可能ですので、データ漏洩対策としてぜひご活用ください。

__________________________________________________________________________________

※本ブログの内容は投稿時点での情報となります。

今後アップデートが重なるにつれ正確性、最新性、完全性は保証できませんのでご了承ください。

他のおすすめ記事はこちら

著者紹介

SB C&S株式会社

技術統括部 第4技術部 2課

PCNSE, PSE Strata/SASE/Cortex Professional

中村 愛佳 -Manaka Nakamura-