こんにちは、SB C&Sの渡邊です。

最近Cato Networksを扱っている中でお客様からリモートアクセス関連のご質問をよくいただきます。

リモートワークが増えたことででモバイルエージェント(SDPクライアント)を利用して、SSE的な運用をお求めになるお客様が増えているような感覚です。

今回はそんなリモートで業務を行うユーザー向けに、Catoで使える便利な機能を紹介していきます。

-

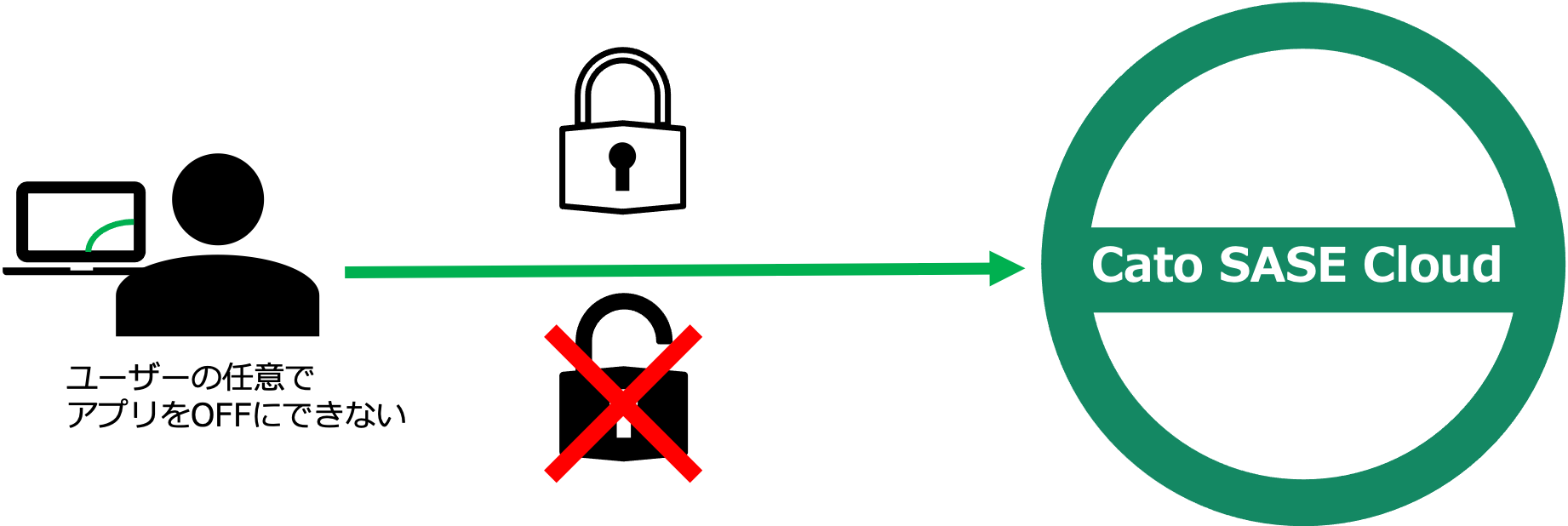

Always-On

こちらは問い合わせの中で特に多い機能かと存じます。

通常SDPクライアントはユーザーの任意でCato Cloudへの接続のオン/オフの切り替えが可能です。

しかしセキュリティ上の懸念からデバイスの起動中はSDP Clientを常にオン状態にしたいというご要望は非常に多いです。

Always-On機能を有効にすることでユーザーにCato Cloudへの接続状態を強制します。

ユーザーがリモート環境からインターネットを利用する際のセキュリティを強化できます。

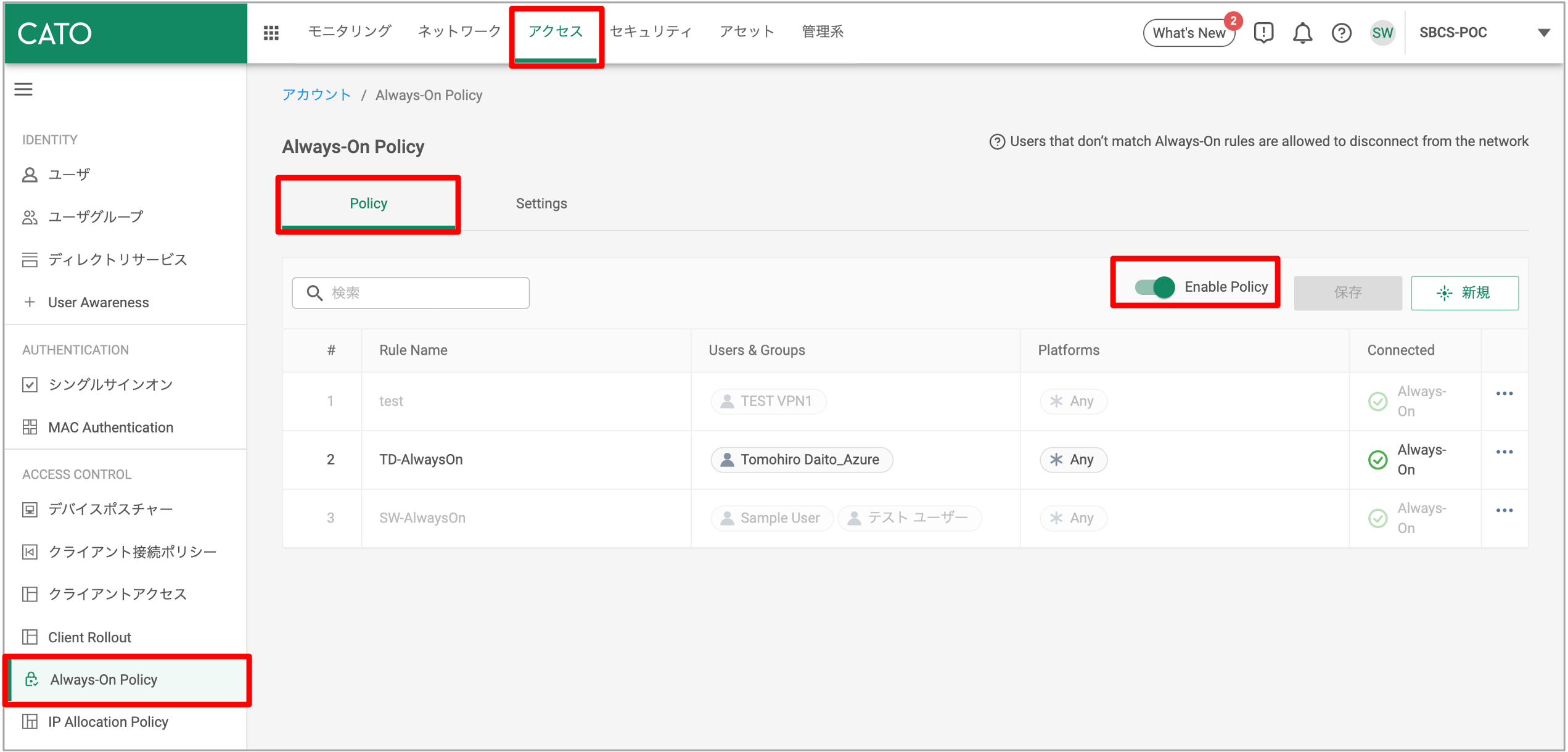

Always-Onは管理コンソール(CMA)からポリシーを作成して設定をします。

Policy > Always-On Policy > アクセスからEnable Policyを有効化します。

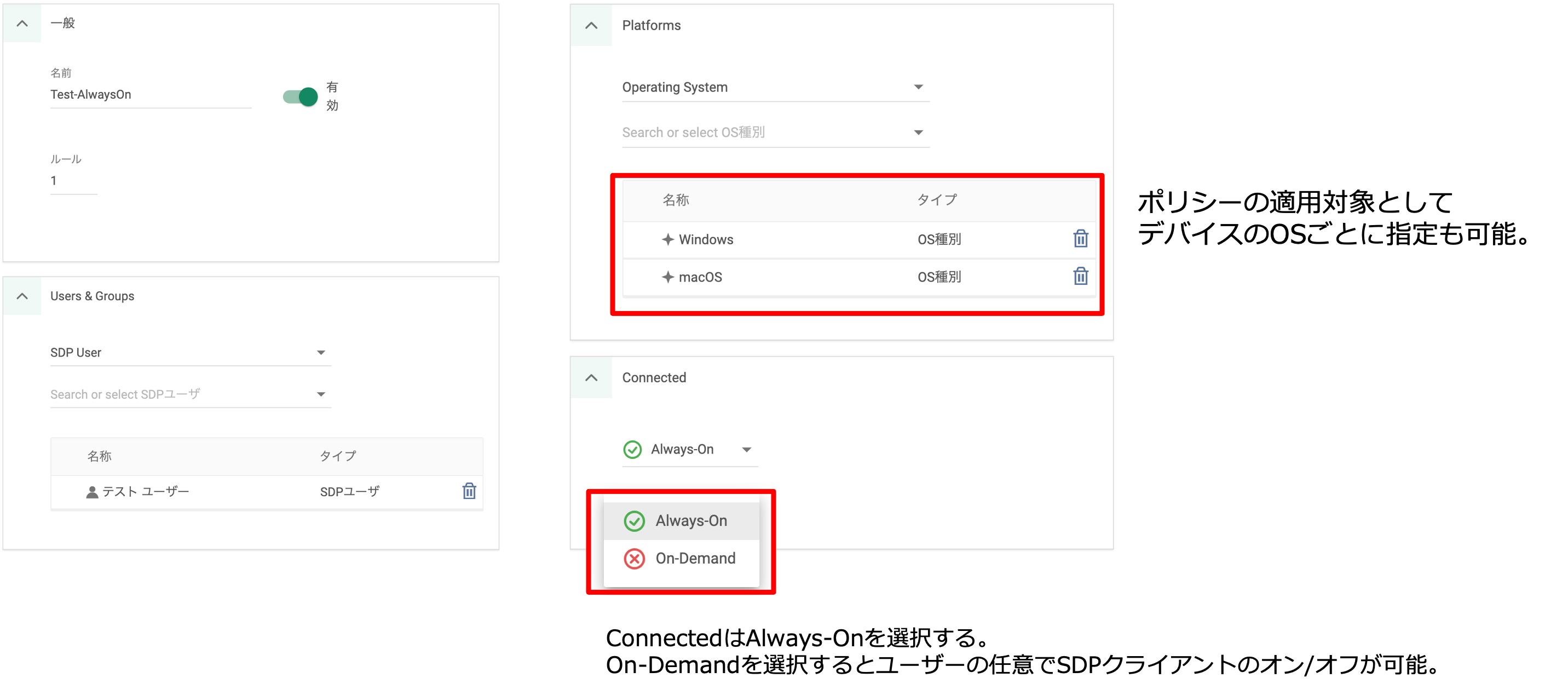

ポリシーを新規作成します。

ポリシー作成では対象とするユーザー/ユーザーグループを選択しAlways-Onの適用範囲を選択します。

またAlways-On対象にプラットフォームを選択することも可能です。

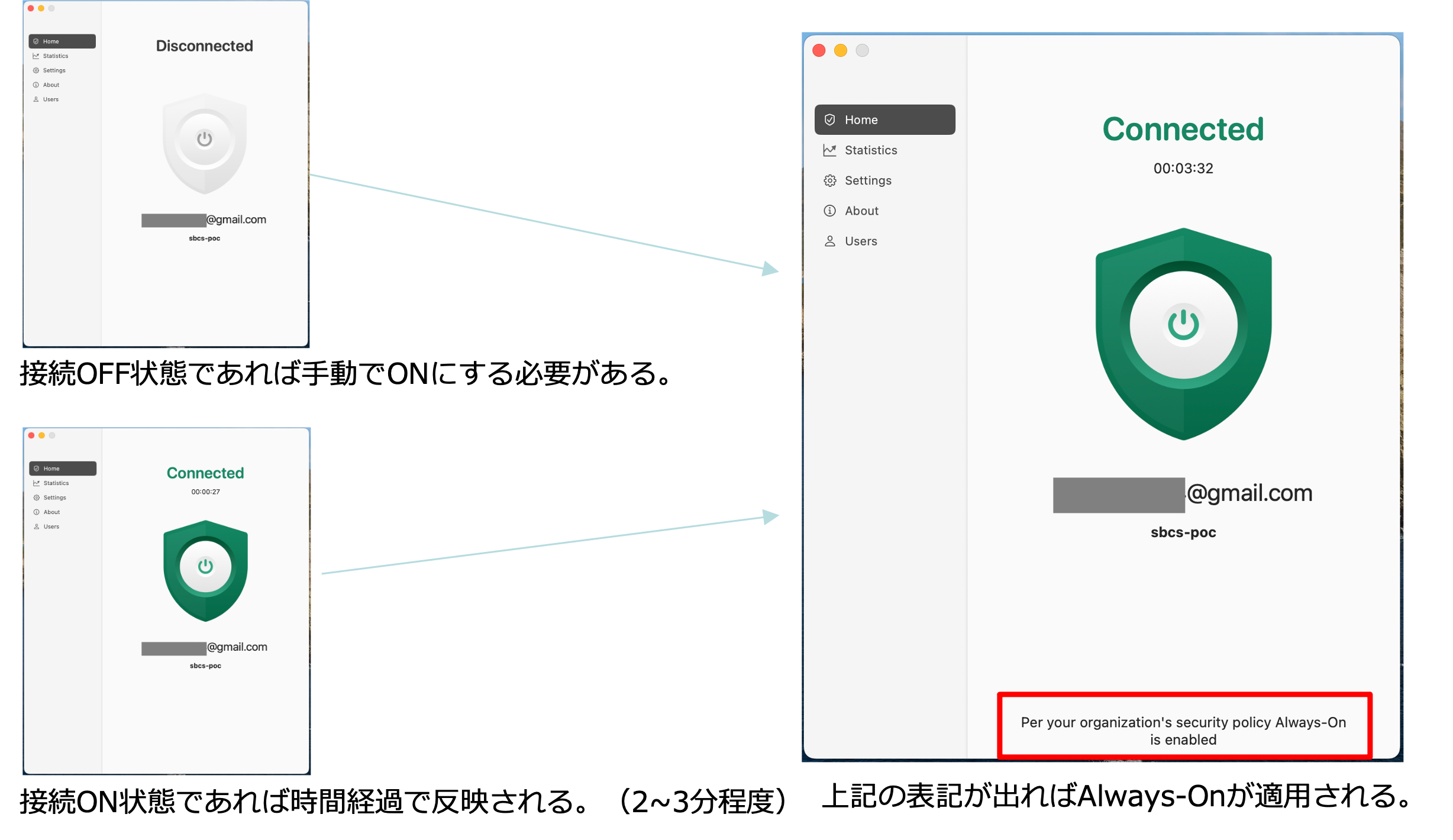

設定が完了したので実際にPC上の動作を確認してみます。

設定反映のポイントとしてAlways-Onの設定後、SDP Clientの接続時に設定が反映されます。

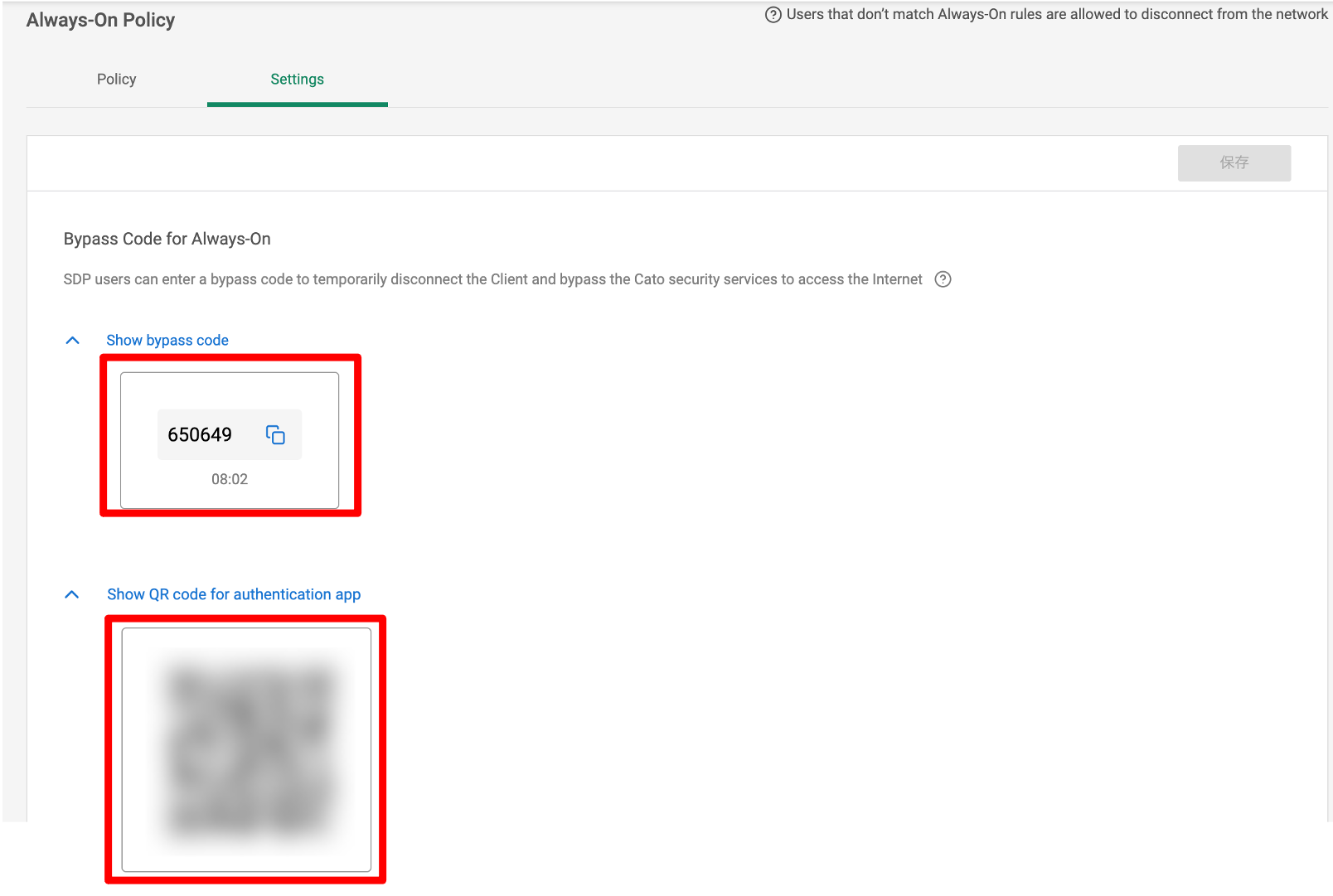

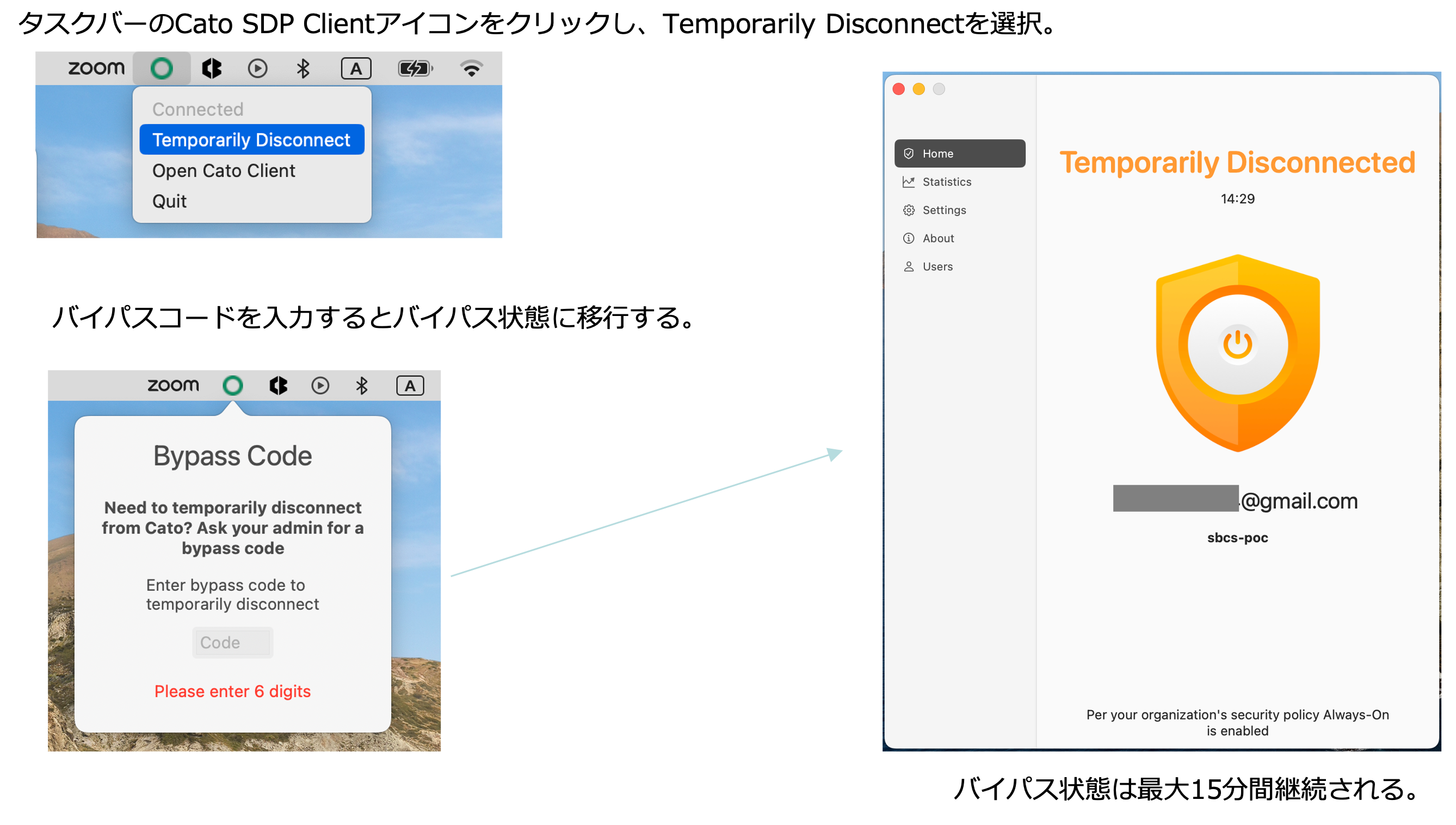

Always-Onを利用しているユーザーでもメンテナンスやトラブルシュート時はバイパスコードを利用することで一時的にAlways-On状態を無効化できますにできます。

バイパスコードの取得方法は以下の2通りあります。

・Catoの管理コンソールに表示されるBypass Codeを取得します。

コードは15分ごとに更新します。

・Google Authenticator等の認証アプリを使い管理コンソール上のQRコードを読み込む方法があります。

こちらはユーザーの任意のタイミングでAlways-Onをバイパスできます。

認証アプリは30秒毎にコードを更新します。

バイパスコードと認証アプリ用のQRコードはSetting > Always-On Policy > アクセスから取得できます。

デバイス上でバイパスコードを入力する流れは以下の通りです。

-

LAN Blocking(Windowsのみ)

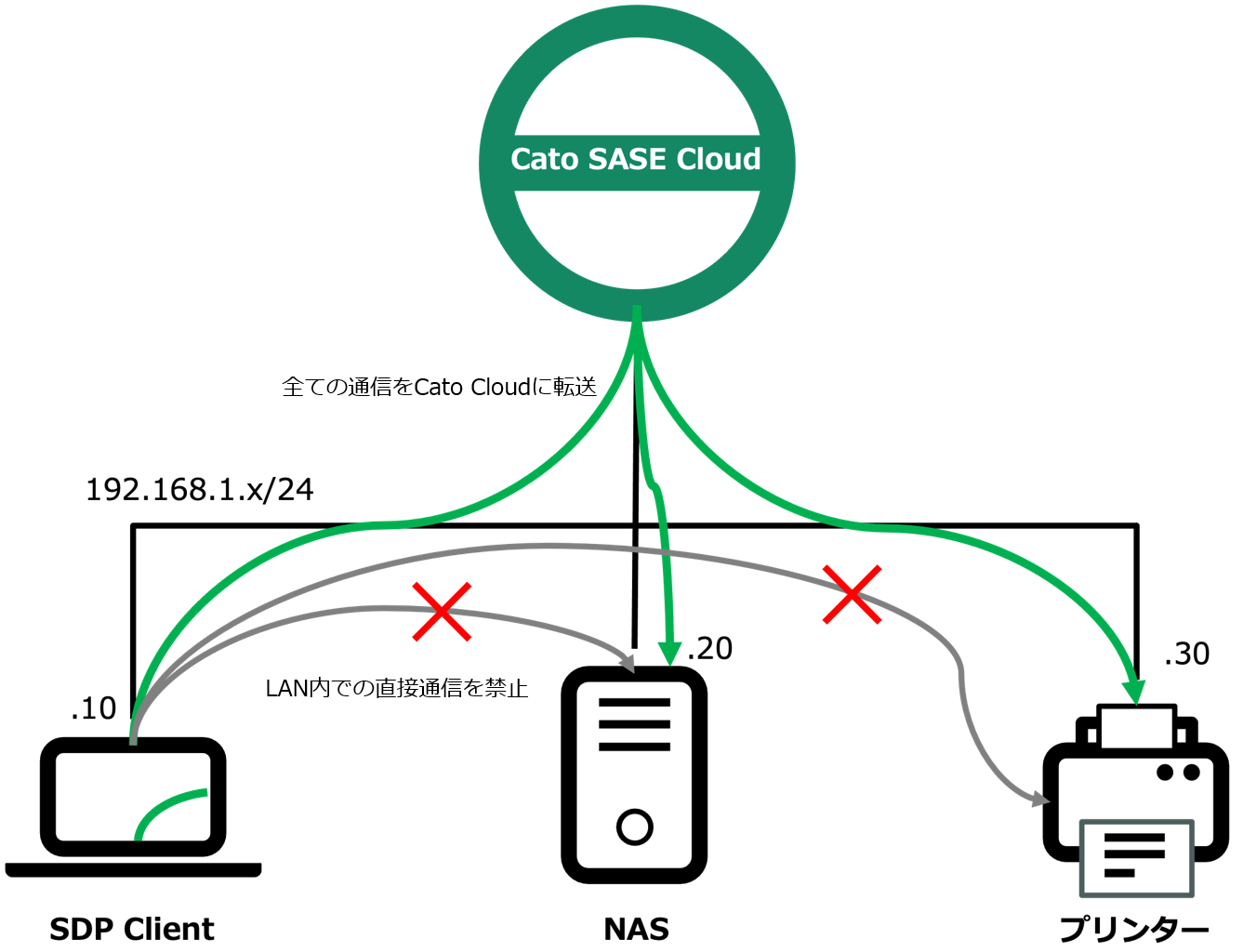

SDPクライアントは基本的に全てのトラフィックをCato Cloudへ転送します。

ただしデバイスの接続しているLAN内のプライベートネットワーク(192.168.x.x、10.x.x.x等)上に存在する、NASやプリンター等のホストへのアクセスを実行すると、通信がCato Cloudへ転送されずPCとホストで直接通信されます。

ホストとの直接通信について以下の問題が想定されます。

・Cato Cloudを経由しないため通信がログ上に記録されない。

・リモートサイトにLANホストと同一のプライベートIPを持ったサーバー等が存在している場合、通信がバッティングを起こす可能性がある。

上記の問題を防ぐためにはLAN Blockingが有効です。

LAN Blockingを使うことでSDP Clientは"プライベートネットワークを含む"全ての宛先へのトラフィックを全てCato Cloudに転送します。

この機能によりSDP Clientが有効なデバイスの全ての通信をCatoで管理すること可能になります。

注意点としては全ての通信をCato Cloudへ転送するので、PCが接続しているリモートLANに存在するNASやプリンターにアクセスできなくなります。(ソケットを設置している場合を除く)

上記の解決方法も含んだ機能として次にSplit Tunnelを説明します。

-

Split Tunnel

Split TunnelはSDPクライアントの特定の通信をCato Cloudに転送せずバイパスする機能です。

設定時のルールにより、特定の宛先への通信のみCato Cloudを経由させる or 特定の宛先への通信のみCato Cloudをバイパスする事ができます。

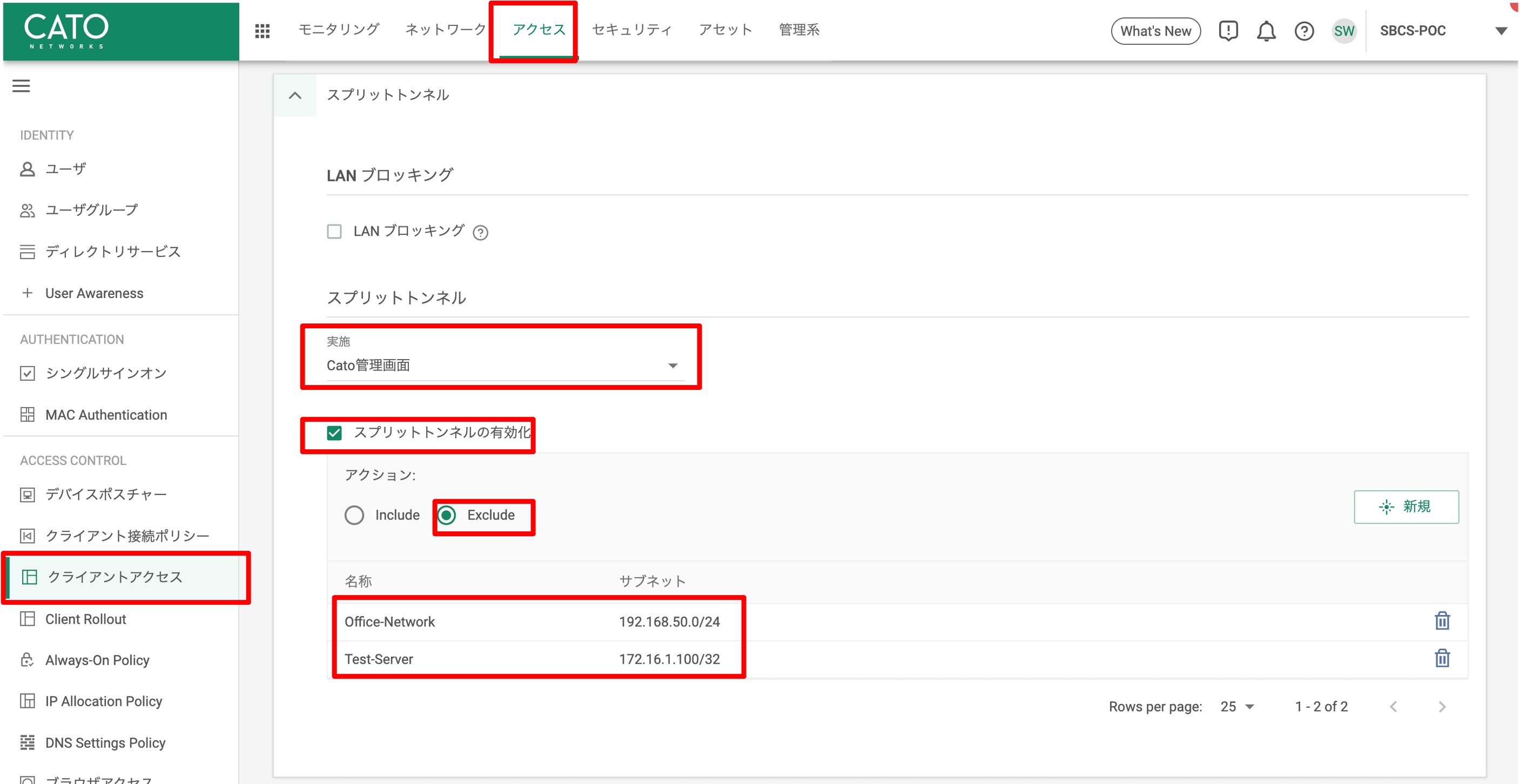

Split Tunnelの設定を確認していきます。

スプリットトンネル > クライアントアクセス > アクセスから実施(Enforcement)の項目より、以下のいずれかの設定で適用範囲を決定します。

・Cato管理画面(管理者定義):管理コンソールで定義しユーザー全体に適用されます。

・ユーザー定義:ユーザーが個別で設定を定義します。

アクションについて、選択したルールにより動作が異なります。

・Include:定義した宛先のみをCato Cloudに転送する。

・Exclude:定義した宛先のみをCato Cloudから除外する。

また対象とする通信先はIPアドレスで指定します。

ここでは全てのユーザーに定義した宛先をCato Cloudから除外(バイパス)させる設定をしています。

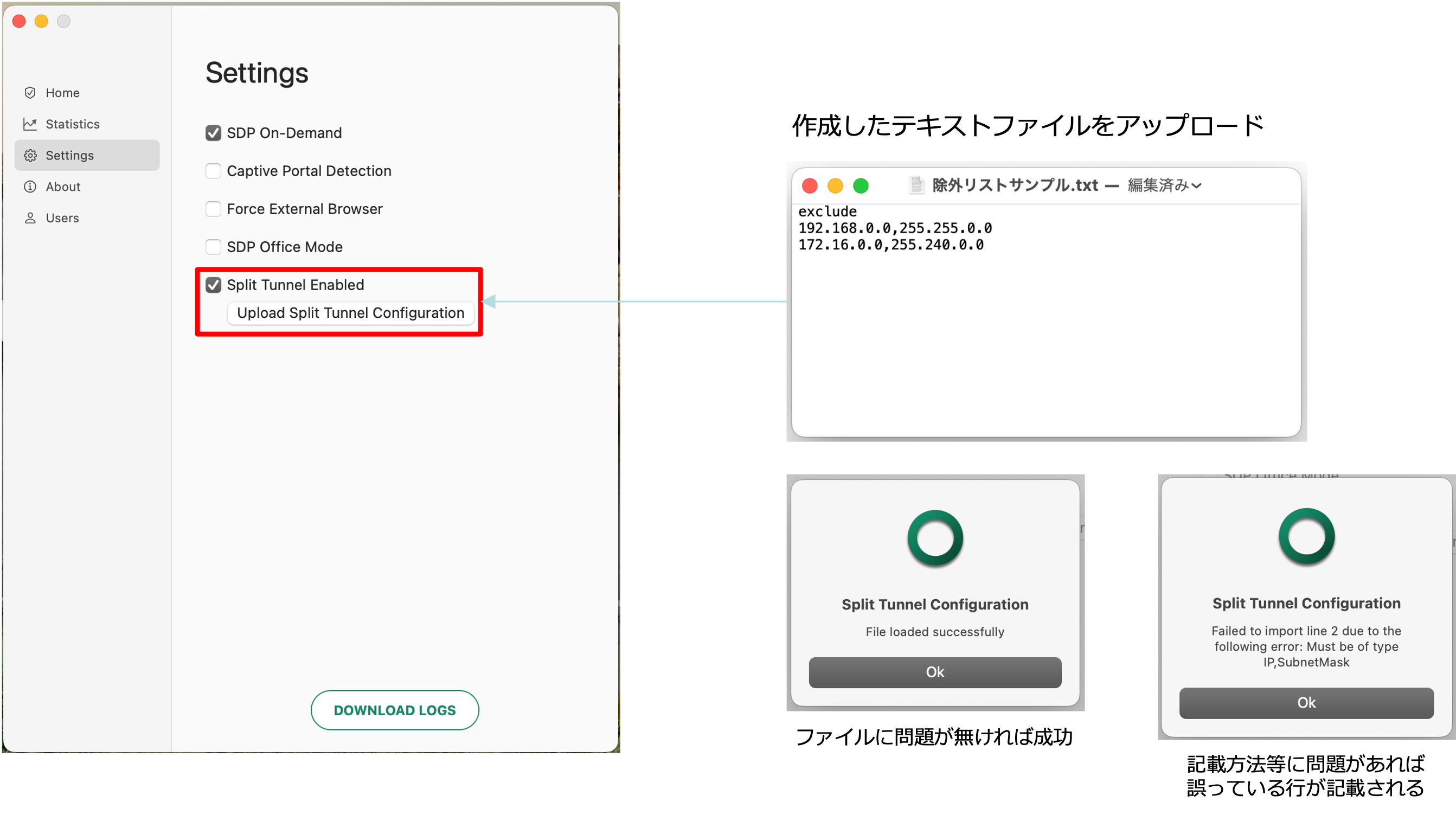

ユーザーが個別に定義する場合は設定方法が異なります。

ユーザー定義の場合は管理コンソール上から設定はできないため、ユーザーが個別でSDP Clientにスプリットトンネルの設定を記載したテキストファイルをアップロードする必要があります。

設定例は以下の通りです。

この機能はLAN Blocking機能に併用して設定できるため、LAN Blockingの有効化によりアクセスできなくなったLAN内のホストのIPアドレスを除外することで直接通信が可能になります。

まとめ

今回はお客様にPoCを進めていただく中で、リモートアクセスを中心に頻繁に質問される機能をまとめてみました。

ここで紹介した機能以外にもリモートアクセス関連はデバイスポスチャーやIPアドレス固定化など様々な機能を搭載しています。

お客様の運用方法に合わせてそれぞれの機能をご活用いただければと存じます。

また実際にPoC検証を行うことで新しい課題や解決方法が見えてくる事もありますので、ご興味があれば是非PoCをお試しくださいませ。

Catoは比較的短いスパンでアップデートされるため、今後も気になる新機能やお客様からのご質問等を基にCatoについてご紹介していきます。

他のおすすめ記事はこちら

著者紹介

SB C&S株式会社

ソリューション技術統括部 ソリューション技術部 2課

渡邊 理史