MITRE ATT&CKの使い方

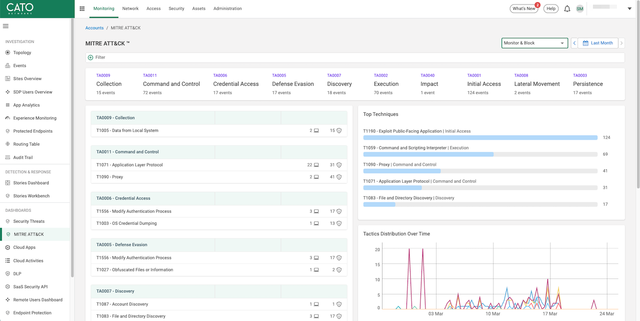

MITRE ATT&CKのダッシュボードはCatoのIPSサービスによって、検出された脅威をMITRE ATT&CK® のマトリックスに照らし合わせて表示することができます。

Monitoring > MITRE ATT&CK

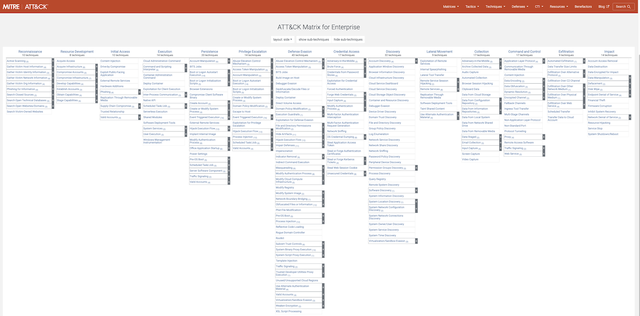

MITRE ATT&CK自体としては、Adversarial Tactice, Techniques, and Common Knowledgeの略称です。頭文字を取って、ATT&CKとなります。

つまり、敵対する戦術、テクニック、共通の知識という表現が含まれています。

現状ATT&CKについては、各種戦術を14つに分解して、マトリックス化しています。

CatoのMITRE ATT&CKのダッシュボードでは、上記の戦術マトリックスを元に、どういった脅威に関する攻撃が行われたかを理解するために役に立ちます。

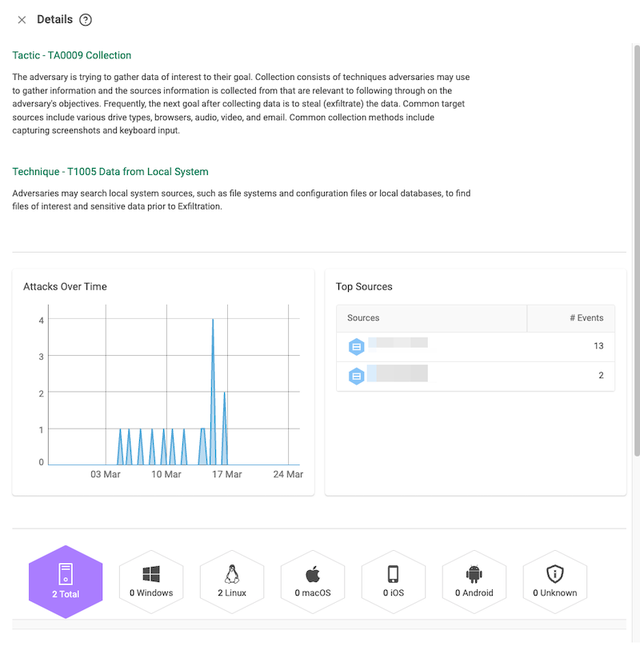

詳細画面

各種表示されたイベントをクリックすることで、その詳細を確認することができます。

戦術とそのテクニックについての確認

ATT&CKでは、戦術に対して、そのテクニックが複数関連づいているため、下記のように表示されていると、マトリックスに照らし合わせたときにどういった脅威だったのかを素早く確認できます。

上記では、戦術: Collection、テクニック: Data from Local Systemです。

このように、MITRE ATT&CKのマトリックスを使うことで、脅威の特性を組織内で認識し、自社のセキュリティシステムの状態を評価したり、将来の脅威インテリジェンスの強化を計画的に行っていくことに繋がります。

Catoの情報はこちらから

著者紹介

SB C&S株式会社

Cato Tech Team

SB C&SでCato Networksのために結成されたスペシャルチームです。

Catoだけでなく、日本国内でSASE普及のために、各種SASE製品とCatoに関して日々業務に携わっています。

製品選定、製品検証、案件のご支援、運用トラブル対応など対応が可能なチームです。