みなさん こんにちわ!

本日はibossでIPsecVPNトンネルを設定した際に、うまくトンネルが張れなかった場合のトラブルシュートを記載いたします。

目次

1.ログの出力

2.エラーメッセージの確認

1.ログの出力

GatewayからIPsecトンネルについてのデバックログを出力することが可能です。

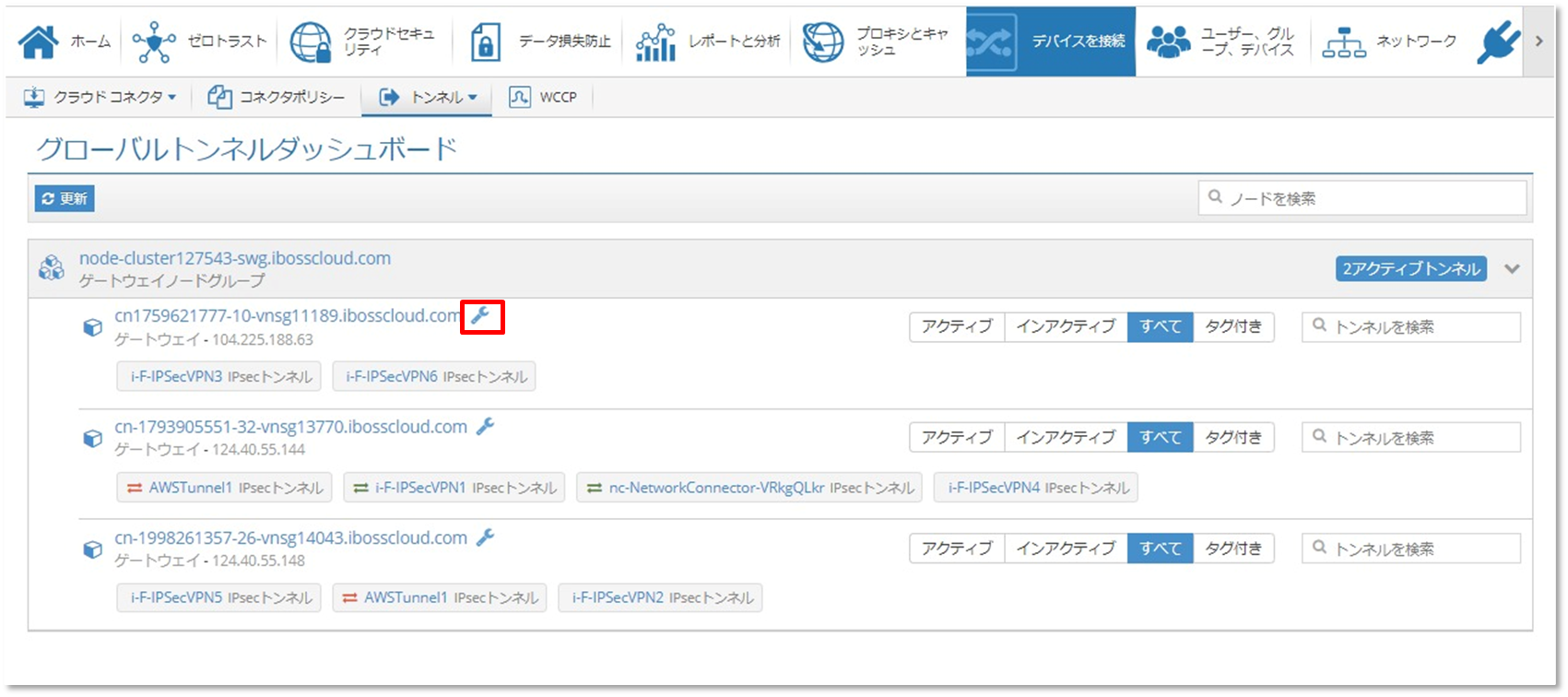

デバイスを接続 > トンネル > グローバルトンネルダッシュボードから対象Gatewayを指定します

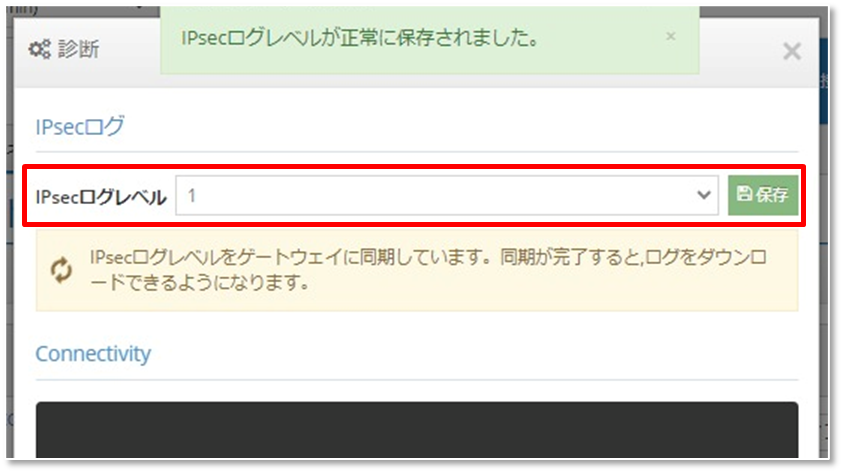

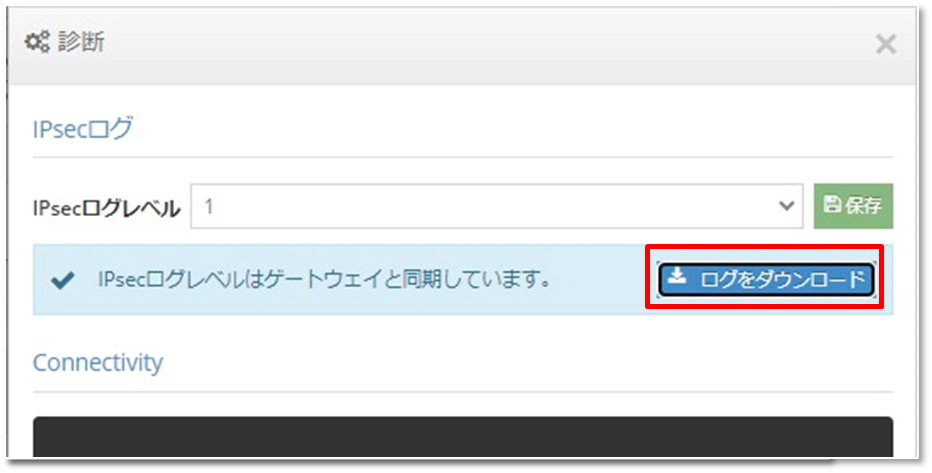

IPsecログレベルをデフォルト「0」から「1」へ変更し同期することでログのダウンロードが可能になります。

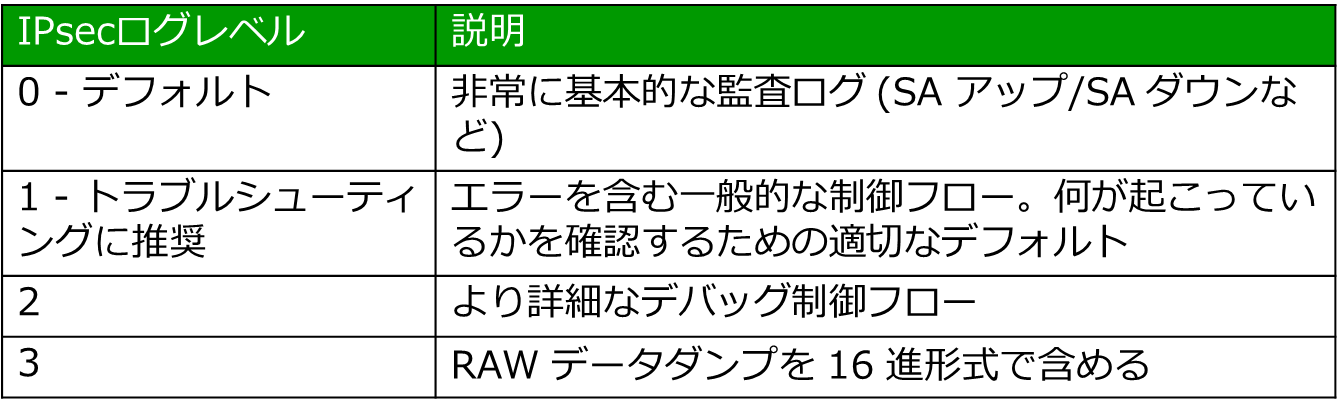

より細かいログを取得したい場合、以下のレベルで指定が可能です。

詳しくは、メーカーヘルプをご参照ください。(要:ibossアカウント)

https://docs.iboss.com/platform-documentation/branch-office-security/ipsec-and-gre-tunnels/ipsec-tunnels/troubleshooting

・デバッグ ログ/パフォーマンスに関する考慮事項

「0」以外のログ レベルを有効にすると、そのゲートウェイの IPSec トンネルでパフォーマンス オーバーヘッドが発生します。レベルが高いほどオーバーヘッドが大きくなります。トラブルシューティングの間のみログを有効にすることをお勧めします。

有効のままにした IPSec デバッグ ログは、24 時間後に自動的に「0」に戻ります。

ダウンロードしたipsec.logは、ログの内容ごとにカテゴリが振り分けられており、ログメッセージと説明は表のようになります。

|

Apr 18 16:20:17 10[ENC] <463> verifying message structure |

2.エラーメッセージの確認

出力されたログメッセージとトラブルシュートを記載します

詳しくは、メーカーヘルプをご参照ください。

https://docs.iboss.com/platform-documentation/branch-office-security/ipsec-and-gre-tunnels/ipsec-tunnels/troubleshooting/ipsec-key-log-events

・内部 IP の不一致

IPsec トンネル エントリで構成した「リモート内部 IP」エントリが、リモート VPN ピアの構成で指定したサブネットと一致しない場合、「トラフィック セレクタ」の問題を示すログ メッセージが表示されることがあります。

|

Jun 20 18:54:40 08[IKE] <Site-to-cloud|1> IKE_SA Site-to-cloud[1] established between 38.96.13.175[38.96.13.175]...209.208.27.233[209.208.27.233] Jun 20 18:54:40 08[IKE] <Site-to-cloud|1> scheduling reauthentication in 3404s Jun 20 18:54:40 08[IKE] <Site-to-cloud|1> maximum IKE_SA lifetime 3584s Jun 20 18:54:40 08[IKE] <Site-to-cloud|1> traffic selectors 38.96.13.175/32 === 10.5.132.0/24 inacceptable Jun 20 18:54:40 08[IKE] <Site-to-cloud|1> failed to establish CHILD_SA, keeping IKE_SA |

この例では、フェーズ 1 は成功しました (IKE_SA) が、2 つの VPN ピアは、このトンネルの通過を許可する IP について同意しません。トンネルの両側の内部 IP が一致していることを確認します。不一致はネットワーク アドレスまたはサブネット マスクにある可能性があります。

・無効なIKEバージョン

以下のログは、IKE バージョンの不一致により IKE/Phase1 の確立に失敗した例を示しています。バージョンを一致させることで解決可能です。

iboss クラウド側では IKEv1 が使用され、CPE 側では IKEv2 が使用されます。

|

Oct 11 18:02:34 11[IKE] <12> remote endpoint changed from x.x.x.x [500] to x.x.x.x[4500] Oct 11 18:02:34 11[CFG] <12> looking for peer configs matching x.x.x.x[%any]...x.x.x.x[cpe.local] Oct 11 18:02:34 11[CFG] <12> no matching peer config found Oct 11 18:02:34 11[ENC] <12> added payload of type NOTIFY to message Oct 11 18:02:34 11[ENC] <12> order payloads in message Oct 11 18:02:34 11[ENC] <12> added payload of type NOTIFY to message Oct 11 18:02:34 11[ENC] <12> generating IKE_AUTH response 1 [ N(AUTH_FAILED) ] |

以下は同じシナリオですが、iboss クラウド側では IKEv2 が使用され、CPE 側では IKEv1 が使用されます。

|

Oct 11 20:38:43 15[ENC] <467> parsed ID_PROT request 0 [ SA V V V V V V V V V V ] Oct 11 20:38:43 15[CFG] <467> looking for an IKEv1 config for x.x.x.x...x.x.x.x Oct 11 20:38:43 15[IKE] <467> no IKE config found for x.x.x.x...x.x.x.x, sending NO_PROPOSAL_CHOSEN Oct 11 20:38:43 15[ENC] <467> added payload of type NOTIFY_V1 to message Oct 11 20:38:43 15[ENC] <467> order payloads in message Oct 11 20:38:43 15[ENC] <467> added payload of type NOTIFY_V1 to message Oct 11 20:38:43 15[ENC] <467> generating INFORMATIONAL_V1 request 3624854281 [ N(NO_PROP) ] Oct 11 20:38:43 15[ENC] <467> not encrypting payloads |

・事前共有キー (PSK) が一致しません

事前共有キーが一致しません。両方のピアの PSK でタイプミスまたはコピーアンドペーストのエラーがないか確認してください。

|

Jun 20 18:50:38 15[IKE] <Site-to-cloud|1> tried 2 shared keys for '%any' - '209.208.27.233', but MAC mismatched Jun 20 18:50:38 15[ENC] <Site-to-cloud|1> generating IKE_AUTH response 1 [ N(AUTH_FAILED) ] |

以上です。接続元となるルーターやクラウド環境で出力されるログと合わせてご活用ください。

他のおすすめ記事はこちら

著者紹介

SB C&S株式会社

技術本部 技術統括部 第4技術部 1課

秋池 幹直