HPE Aruba Networking SSEの紹介ブログの3回目となる今回はSWG/CASBについて紹介させていただきます。

第1回/第2回をご覧いただいていない方は、事前にお読み頂くとより理解しやすいかと思います。

【第1回】HPE Aruba Networking SSEのご紹介 - 概要/準備編

【第2回】HPE Aruba Networking SSEのご紹介 - ZTNA編

今回はインターネットアクセス向けのセキュリティとしてSWG、CASB/DLPについて紹介します。

7.SWG

Networking SSEでのSWGには主に以下の機能があります。

・SSLインスペクション

・コンテンツフィルタリング

・脅威防御

・ファイルスキャン

・Sandbox

順に機能を紹介しますが、ファイルスキャン/Sandbox機能は設定上はファイルセキュリティとしてDLP機能と纏められていますので、後ほどDLPの項目で紹介させていただきます。

7-1.SSLインスペクション

Networking SSEでSWG/CASB機能を利用するにはSSLインスペクションの有効化が必須となっております。

SSLインスペクションはルール単位で有効化を行いますので、インスペクションを行いたくないサイトに関しては有効化しないといった選択が可能となっています。

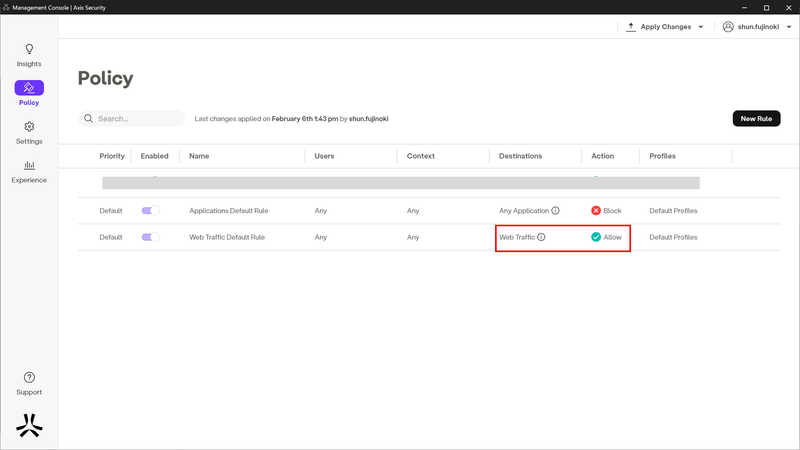

デフォルトのインターネットアクセス向けのポリシーは全て許可となっており、SSLインスペクションは無効となっているため、改めて有効化の設定が必要となります。

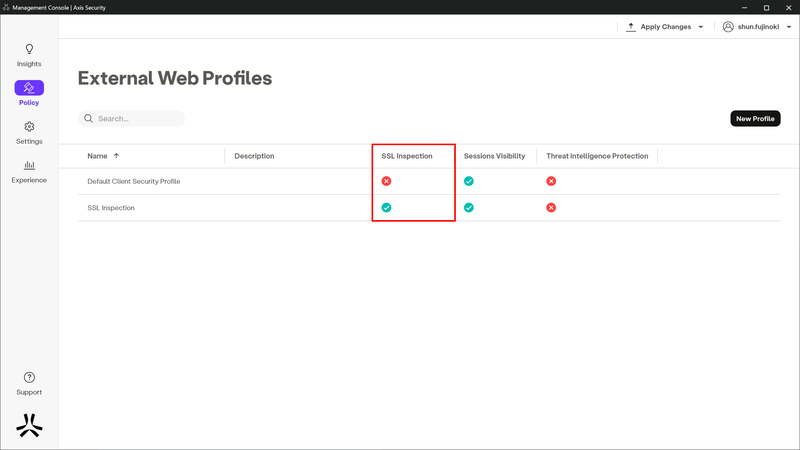

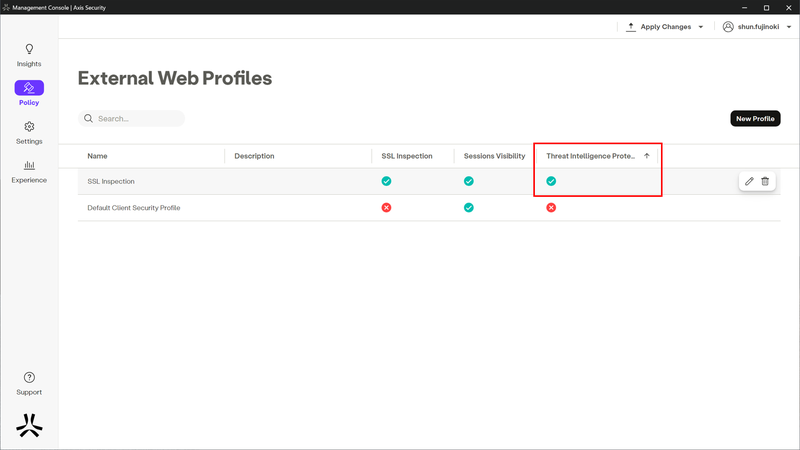

SSLインスペクションは「External Web Profiles」より設定します。

デフォルトのインターネットアクセス用のルールである「Web Traffic Default Rule」では図7.2上部の「Default Client Security Profile」が割り当てられており、SSLインスペクションは無効となっています。

下部のプロファイル「SSL Inspection」ではSSLインスペクションを有効化しています。

この後ルールにプロファイルを適用する作業が必要となりますが、後ほど紹介します。

7-2.コンテンツフィルタリング

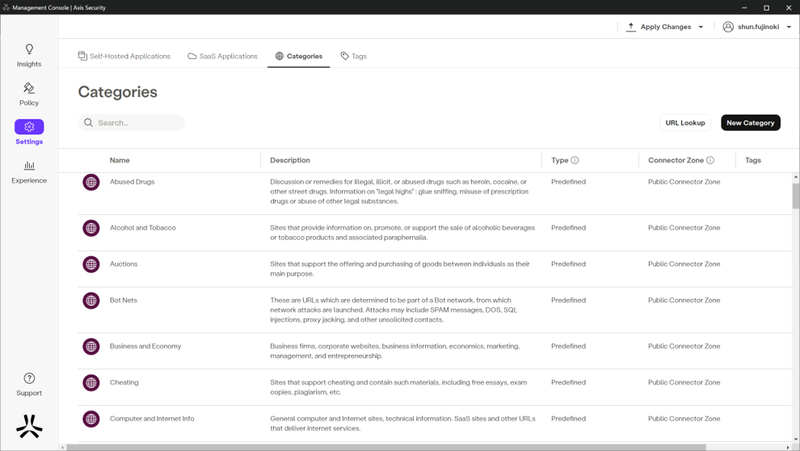

Networking SSEではコンテンツフィルタリングとしてカテゴリ単位でのフィルタリング機能を提供しています。

デフォルトでの定義済みカテゴリは検証時の2024年3月時点で「85」ありました。

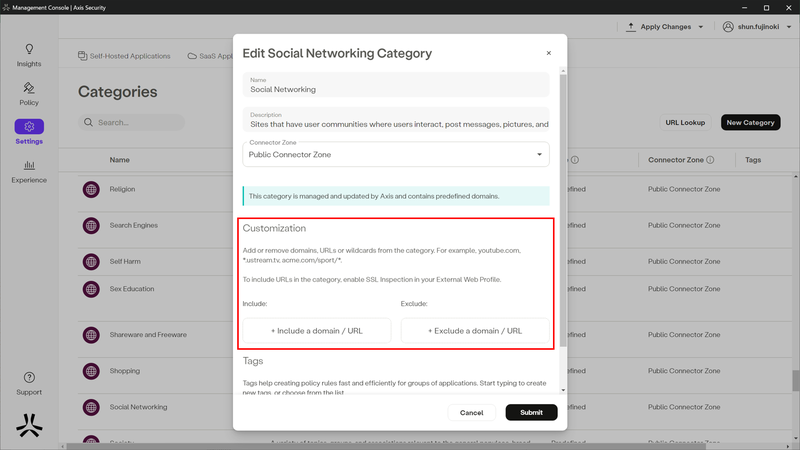

定義済みカテゴリはカスタマイズが可能で、ドメイン/URLの追加や除外設定が可能です。

カテゴリフィルタを設定したものの意図しないサイトまでブロックされてしまった場合には、Exclude設定で特定のサイトをブロックの除外対象とすることが可能です。

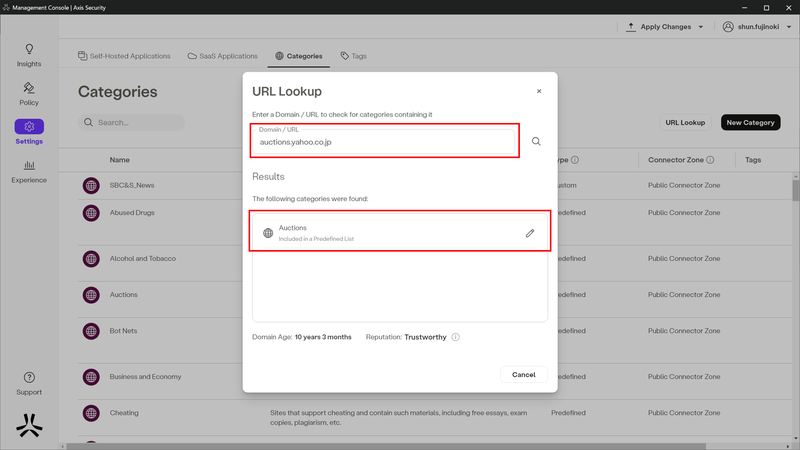

またURL Lookup機能を使うと対象サイトのURLを入力してどのカテゴリに分類されるかの確認が可能です。

ここからカテゴリの編集画面に遷移できますので、ブロックしたくないサイトがフィルタリング対象となっているかを確認して、対象となっていた場合に除外するといった設定が可能となります。

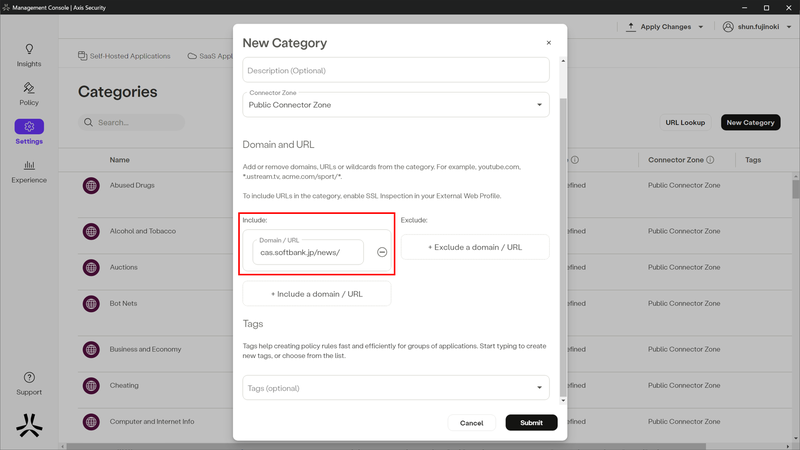

カテゴリ自体を新規に作成することも可能です。

任意の宛先を指定してフィルタリングするようなURLフィルタリングの機能を利用したい場合にはここから設定します。

実際にフィルタリングを行う場合にはルールの作成が必要となりますが、ルールの作成の前にブロックページのカスタマイズ方法を紹介します。

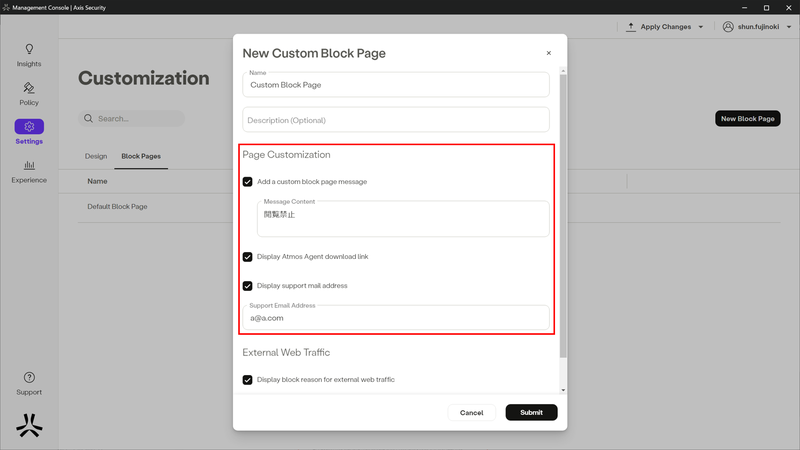

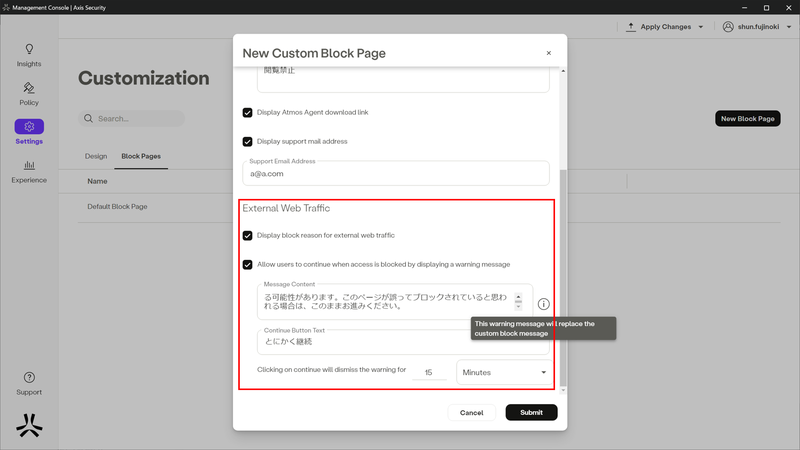

・ブロックページのカスタマイズ

ブロック対象のサイトにアクセスした際に、ユーザーのブラウザに表示するブロックページをカスタマイズすることが可能です。

図7.7:ブロックページ Page Customization設定

Page Customizationの設定で以下の3つが設定可能です。

・Add a custom block page message

ブロックページにカスタムメッセージを記載できます。

図7.7では「閲覧禁止」のメッセージを追加しています。

・Display Atmos Agent download link

エージェントソフトウェアのダウンロードリンクを追加できます。

・Display support mail address

サポートのEメールアドレスを追加できます。

ユーザーが意図せずにアクセスをブロックされた場合に、サポートに連絡してアクセスを許可してもらいたい場合などに連絡すべきアドレスを記載します。

図7.8:ブロックページ External Web Traffic設定

External Web Trafficの設定では以下の2つが設定可能です。

・Display block reason for external web traffic

サイトがブロックされた理由を表示します。

ルールでブロックしている、サイトが高リスクと判定されている等の理由が表示されます。

・Allow users to continue when access is blocked by displaying a warning message

一度ブロックページが表示されますが、閲覧続行ボタンを表示させることでユーザーの意思でサイトの表示を続行させることができます。

上記全てを有効化すると図7.9のようなブロックページとなります。

ちなみにブロックページのプレビュー機能は無いので、実際にサイトをブロックして確認しています。

・ルールの設定

ルールの設定方法に関しては前回のZTNAで設定したのと同様となります。

SWGの設定に特化した部分のみ紹介します。

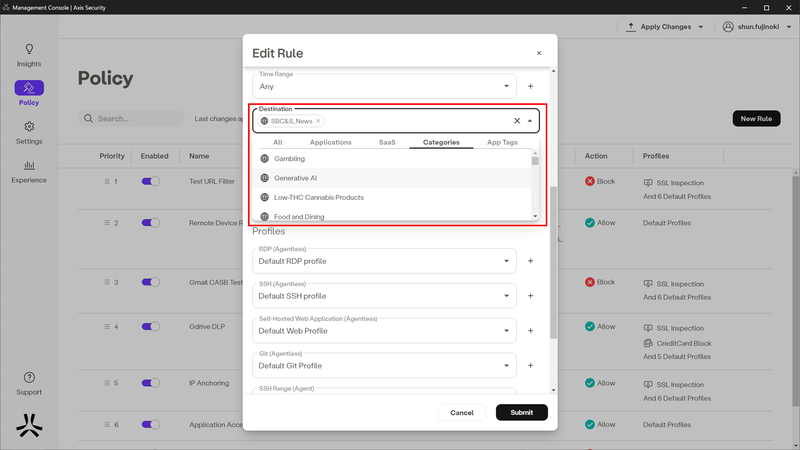

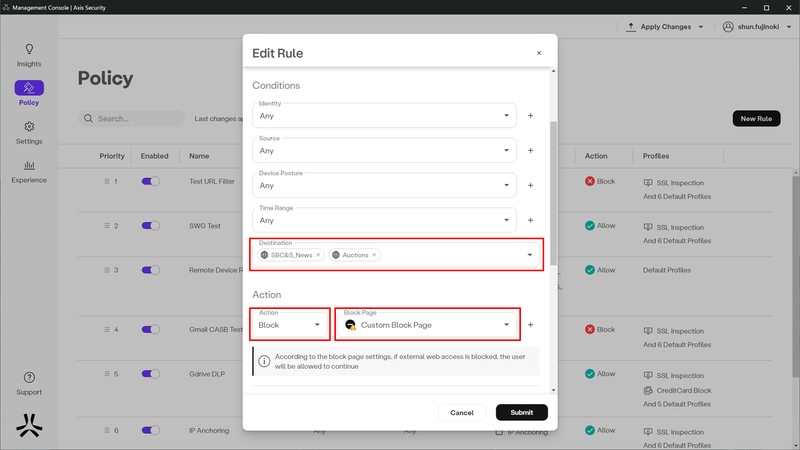

カテゴリの設定は「Destination」の「Categories」として選択できます。

もちろん複数のカテゴリを設定することが可能です。

前述の通りデフォルトルールが全て許可のため、基本的にはActionはBlockで指定します。

デフォルトルールを全て拒否に設定し、許可対象のサイトのみ追加するホワイトリスト形式でも設定は可能です。

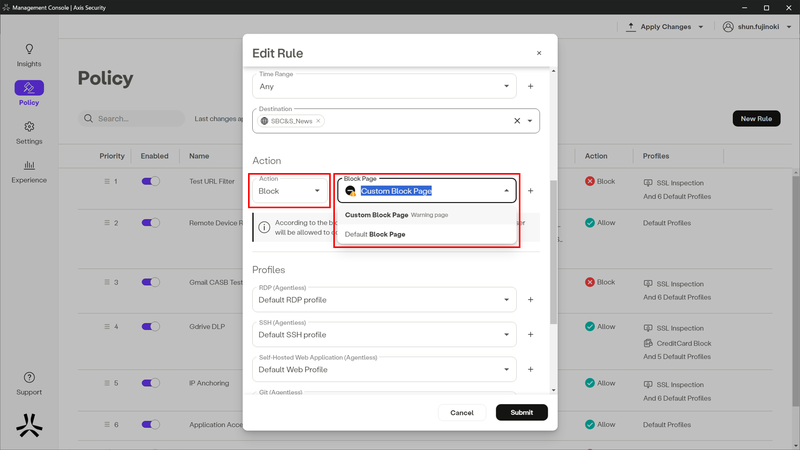

「Block Page」にて作成したブロックページを選択します。

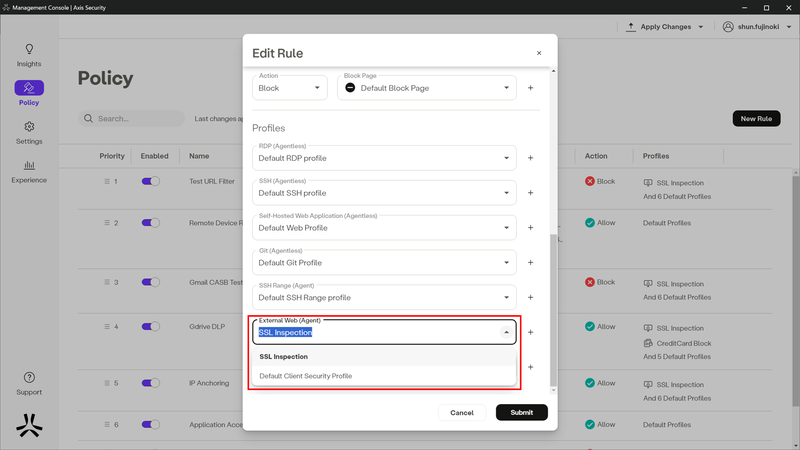

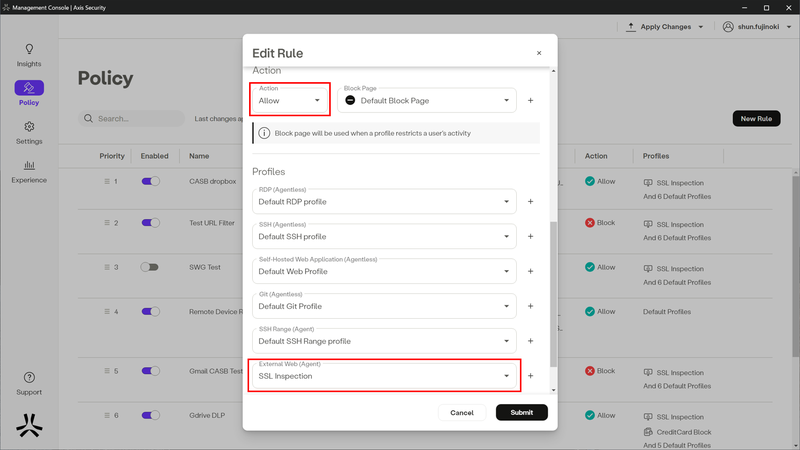

最後にSSLインスペクションを有効化するため、「External Web(Agent)」で7-1で設定したSSLインスペクションを有効化したプロファイルを割り当てます。

7-3.脅威防御

脅威防御の機能はSSLインスペクションと同様に「External Web Profiles」より設定します。

Threat Intelligence Protectionより設定しますが、設定内容は有効/無効のみでデフォルトで無効となっているので有効化します。

有効化すると以下と判断されたWebサイトへのアクセスがブロックされます。

・レピュテーションレベルが高リスクのサイト

・高リスクのWebカテゴリ(マルウェアをホストしているサイト、フィッシングサイト等)

・直近1ヶ月以内にデータベースに登録されたサイト

ルールのExternal WebプロファイルにてThreat Intelligence Protectionを有効化したプロファイルを選択することで有効化できますが、ルールアクションをAllow/Blockのどちらに設定していてもThreat Intelligence Protectionによるアクションは「Block」となります。

7-4.動作確認

ここではコンテンツフィルタリングの動作を、エージェントをインストールしたWindows PCにて確認してみたいと思います。

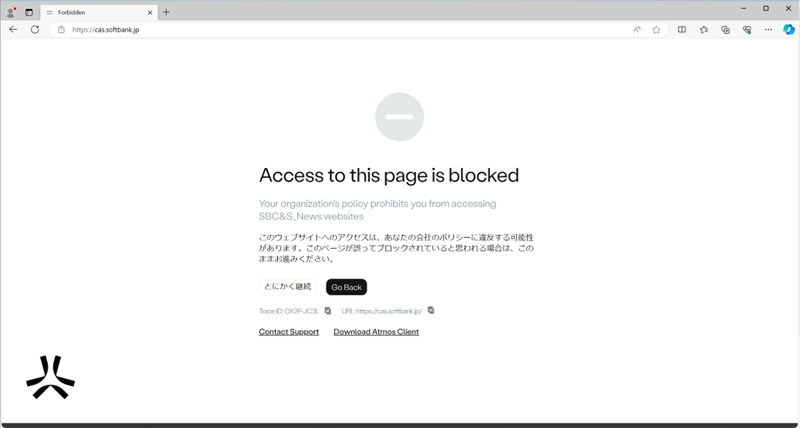

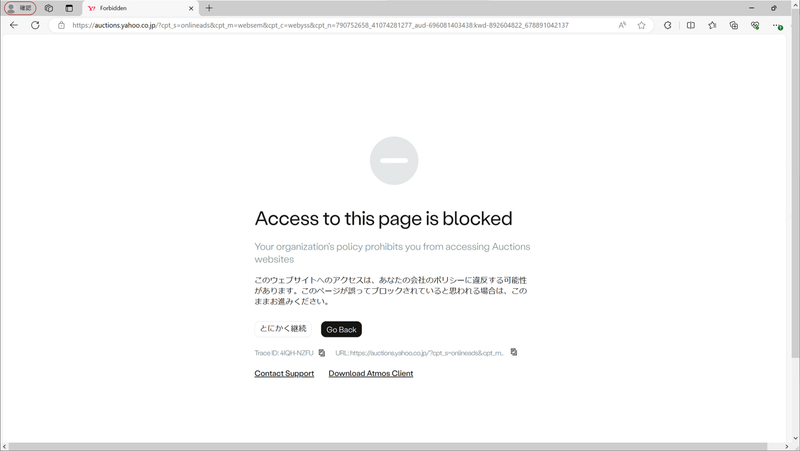

Destinationに図7.6で追加したカスタムカテゴリとAuctionsカテゴリを指定し、ActionをBlock、ブックページを作成したブロックページに指定しています。

図7.15はオークションサイトへアクセスした際のブロックページとなりますが、カスタムカテゴリで指定した宛先も同様の動作となります。

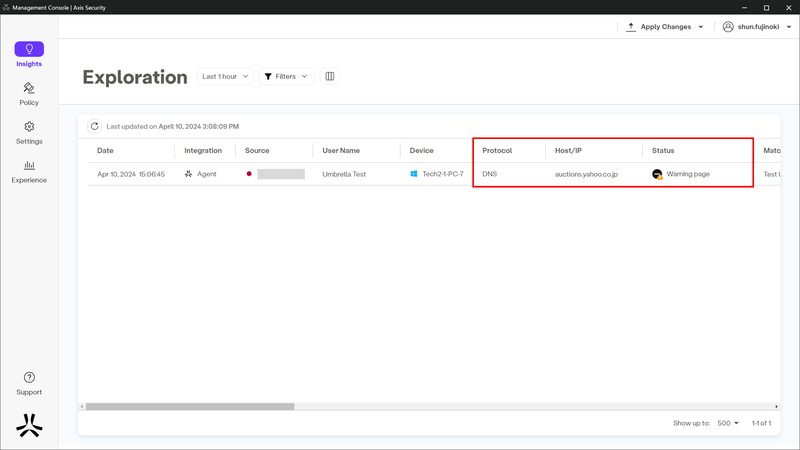

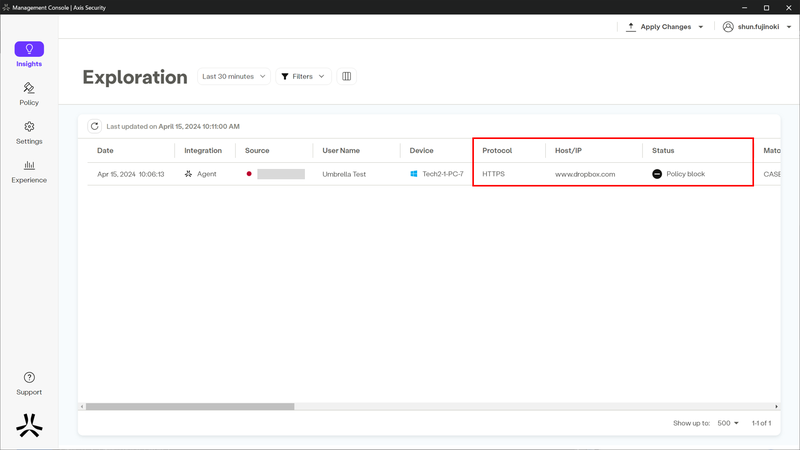

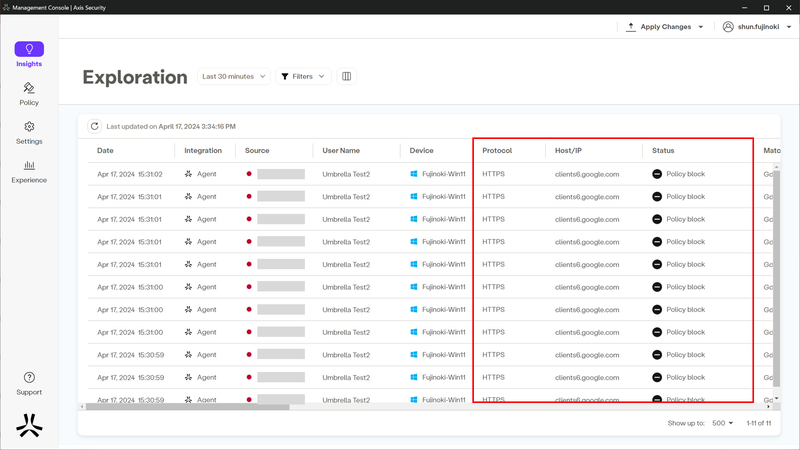

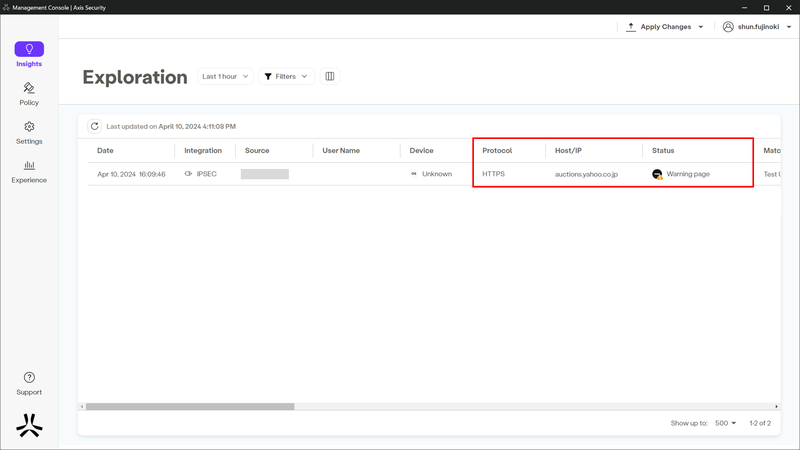

インターネットアクセス向けのログは「Exploration」から確認できます。

リモートアクセス向けのログに比べて情報が豊富な印象を受けました。

Protocol:DNSとなっており、DNSリクエストに対しての制御を行っています。

Status:Warning pageとなっているのはブロックページのカスタマイズにて「Allow users to continue when access is blocked by displaying a warning message」を有効化しているためです。

前回のエージェントZTNAの項目で説明させて頂きましたが、エージェントはDNSも制御しますのでDNSレベルでの制御が可能となっています。

ログの全容は図7.17をクリックしてスクロールしながらご確認ください。

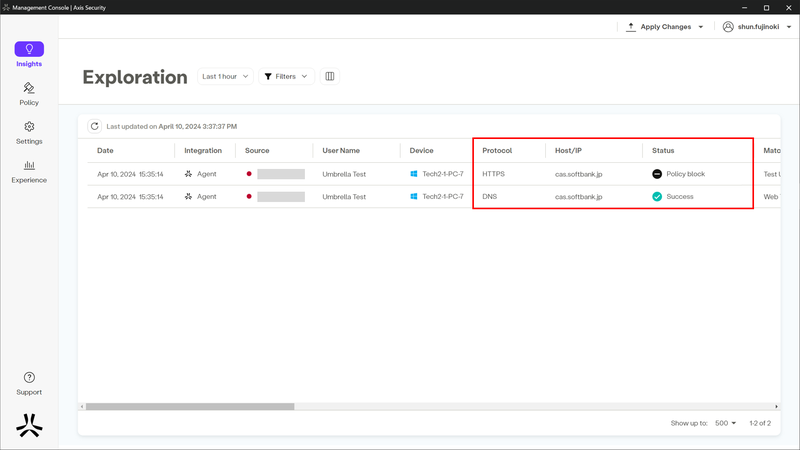

次に弊社コーポレートサイトのニュースページへアクセスした際のログです。

オークションサイトへのアクセス時と異なり、アクセスログが2つ表示されています。

下側のProtocol:DNSではStatus:Successとなっておりアクセスが許可されていますが、上側のProtocol:HTTPSではStatus:がPolicy blockとなっており、アクセスが拒否されています。

これは宛先をURLで指定しているため、DNSレベルではなくHTTPSのレイヤで制御しているためとなります。

同様にログの全容は図7.19を参照ください。

DNSリクエストはデフォルトの「Web Traffic Default」、HTTPSリクエストは今回設定した「Test URL Filter」にマッチしているのが「Matched Rule」から確認できます。

図7.20:オークションサイトへのアクセスログ(IPsecトンネル構成)

第1回でも紹介させて頂きましたが、Networking SSEでは拠点からのIPsecトンネル構成にも対応しています。

図7.20はIPsecトンネル構成の配下のユーザーからのオークションサイトへのアクセスログとなります。

オークションサイトへのアクセスに対してProtocolがHTTPSとなっておりますが、これはIPsec構成ではDNSレイヤでの制御に対応していないためで、ドメインレベルでの制御でもHTTPSレイヤでの制御となります。

8.CASB

Networking SSEでのCASBは現時点ではインライン型のCASBのみとなります。

API-CASBの機能もリリース予定となり、既にメーカードキュメント上には掲載されていますが、2024年3月の検証時点では設定ができませんでした。

インラインCASBの機能として

・アプリケーションの詳細制御

・テナント制御

の機能がありますが、テナント制御機能は検証時点では未リリースでした。

ここではアプリケーションの詳細制御機能を紹介します。

8-1.アプリケーションの詳細制御

SaaSアプリケーションに対して、アクセス自体のブロックではなくファイルのアップロードのみや、SNSへの投稿のみを制御するといった機能となります。

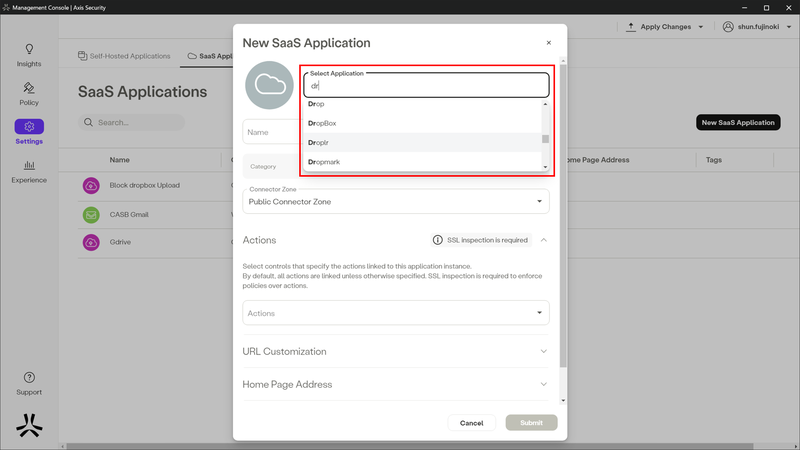

宛先アプリケーションの設定

CASBの制御対象となるSaaSアプリケーションの設定は、DestinationsのSaaS Applicationより行います。

Select Applicationにてアプリケーションを選択します。

先頭文字を入力することでアプリケーションの候補が表示されます。

全数は確認できましたが、かなりの数のアプリケーションが定義されていました。

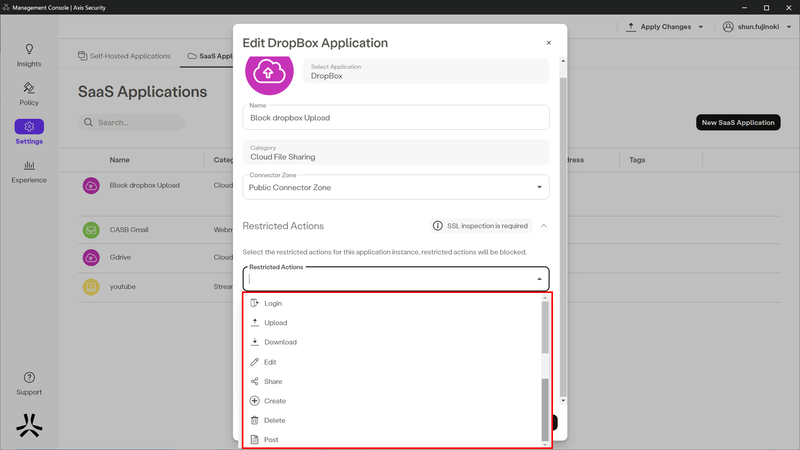

図8.2:dropbox Restricted Actions選択肢

今回はdropboxにて設定を行っています。

dropboxでは制限付きアクション(Restricted Actions)では図8.2の通りLogin、Upload/Download等の複数のアクションの指定が可能です。

設定できるアクションはアプリケーションによって異なります。

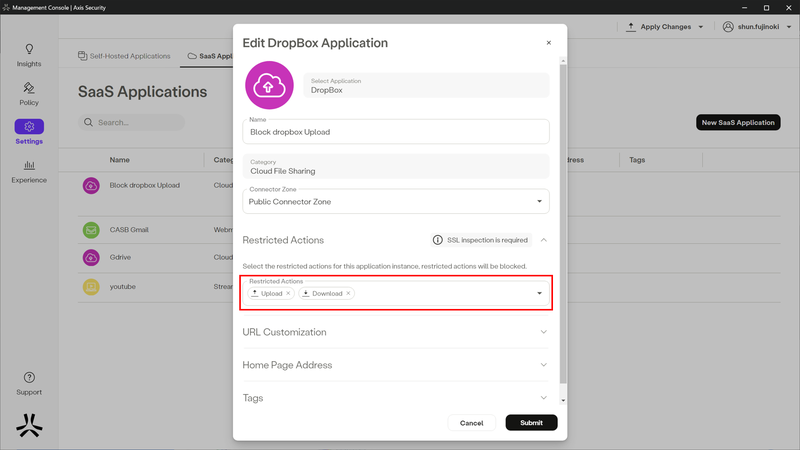

図8.3:dropbox Restricted Actions設定

Restricted ActionsにUpload/Downloadを指定してテストを行います。

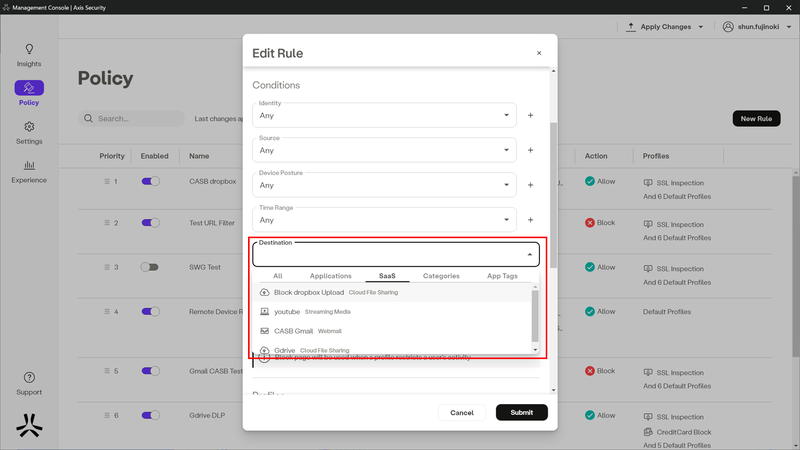

ルールの設定

ルール設定はSWGと同様にZTNAでの設定方法と大きな違いはありません。

SWGと同様にDestinationから宛先のアプリケーションを設定します。

SaaSより設定したSaaSアプリケーションを選択できます。

Action設定には注意が必要です。

ActionはBlockではなく「Allow」で指定します。

SaaSアプリケーションのRestricted ActionsでUpload/Downloadの制限(ブロック)を設定しているので、ルールのActionは「Allow」となります。

アクセス自体をブロックするのではなく特定のアクションの制御となるため、Block Pageが動作するケースは無く意識する必要はないと思います。

後ほどの動作で確認いただけますが、例えばファイルのアップロードですとページへのアクセス自体がブロックされるのではなく、アップロード処理がエラーとなり完了しないといった動作となります。

そのためBlock Pageが表示されるケースはあまりありません。

またSWGと同様にSSLインスペクションが必須となりますので、SSLインスペクションを有効化したプロファイルを割り当てます。

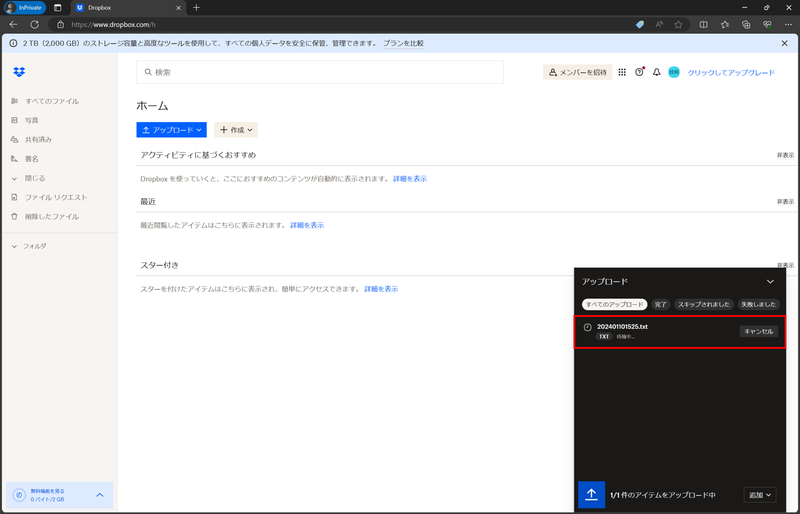

8-2.動作確認

ブラウザによるdropboxへのファイルのアップロードの動作を、エージェントをインストールしたWindows PCにて確認してみたいと思います。

ファイルのアップロードは「待機中」のまま進まず、アップロードは完了しません。

図8.7はStatusをBlockedでフィルタした表示となります。

アクセスログにはdropboxに対して「Policy block」のStatusで記録されます。

ログの全容は図8.8をクリックしてスクロールしながらご確認ください。

9.DLP

DLPはCASBの一部の機能と解釈されることが多いですが、ここでは別の項目として紹介させていただきます。

またSWGの項目でも触れましたが、Networking SSEのDLP機能はファイルセキュリティとしてSWGとしてのファイルスキャン/Sandbox機能とあわせて提供されています。

9-1.ファイルセキュリティ

ファイルセキュリティはFile Security Profilesから設定を行います。

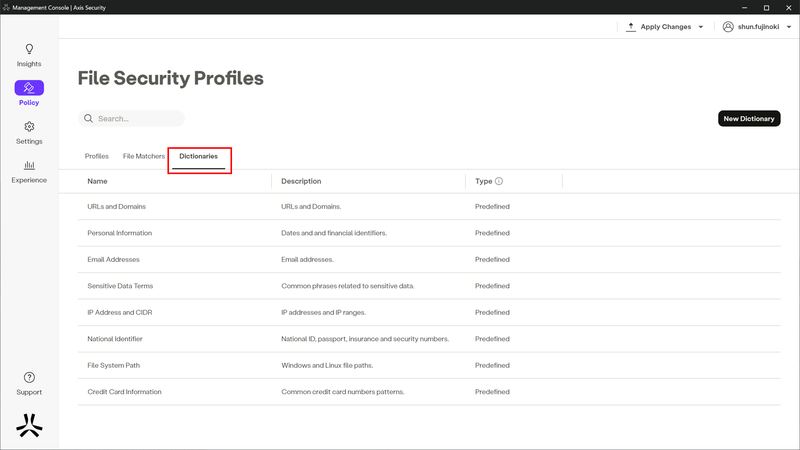

File Security Profilesは3つの項目から成り立っています。

・Dictionaries

・File Matchers

・Profiles

・Dictionaries

DictionariesはDLPに関する辞書設定となります。

デフォルトで図9.1の辞書がプリセットされています。

またプリセット済みの辞書にマッチングルールを追加することも可能です。

New Dictionariesからカスタム辞書の作成も可能となります。

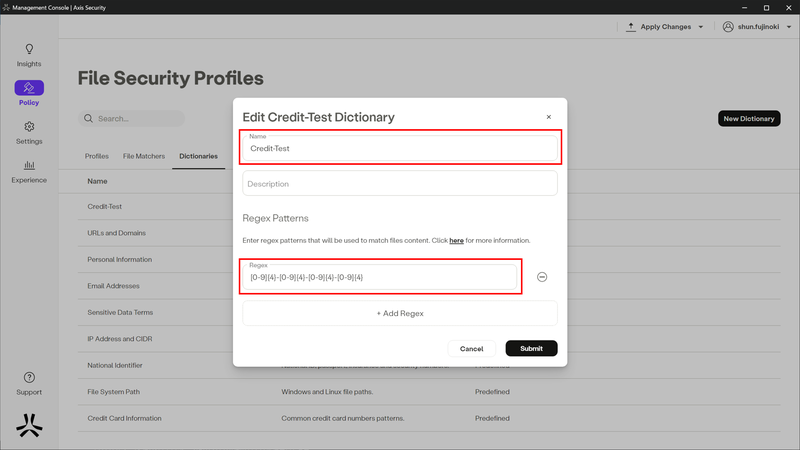

検証時点ではマッチング方式は正規表現でのパターンマッチングのみとなっておりました。

検証時はプリセット済みのクレジットカードパターンの辞書を利用したのですが、うまく動作しなかったためカスタム辞書として図9.2のように追加しました。

・File Matchers

File Matchersではどのファイルに対してどういった制御をかけるのかを設定します。

図9.3:File Matchers File Controls

・Action

Upload/Download/Upload&Downloadから選択します。

どの方向のファイル授受を制御対象とするかの設定です。

・File Type

ファイル拡張子(xlsxやtxt等)からどのファイルタイプを制御するかをor条件で追加可能です。

ここに追加した拡張子のファイルのみが制御対象となり、追加していないファイルは制御の対象外となります。

・File Maximum Size

制御対象ファイルのファイル容量の上限値を設定します。

この値を超えるファイルは制御の対象外となります。

・Dictionaries

Dictionariesの中から選択します。

作成したクレジットカードのカスタム辞書を設定していますが、設定したパターンにマッチする内容を持つファイルが制御対象となります。

・File Name

図9.3に表示は無いですが、ファイル名をワイルドカードで指定することも可能です。

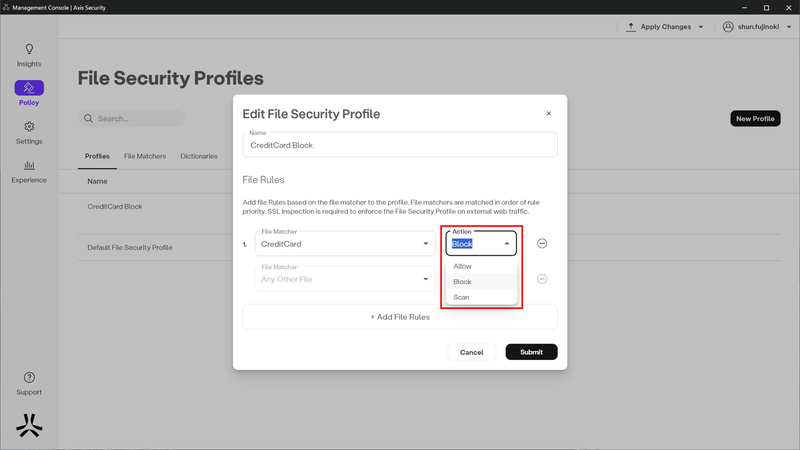

・Profiles

ProfilesではFile Matchersで設定したマッチ条件に対するアクションを設定します。

ActionはAllow/Block/Scanから選択が可能です。

デフォルトで「Any Other File」というFile Matchersにマッチしなかったファイルに対して「Allow」アクションが設定されており、File Matchersにマッチしたファイルに対するActionをBlockに指定することでFile Matchersにマッチしたファイルのみをブロック、それ以外をAllowする動作となります。

またActionをScanに設定した場合、対象のファイルのマルウェア等のスキャンを行います。

こちらはDLPというよりはSWG的な機能になります。

Sandboxによる解析機能も有するようなのですが、検証時点では設定が無いようでしたので今後のリリースで実装されるかと思います。

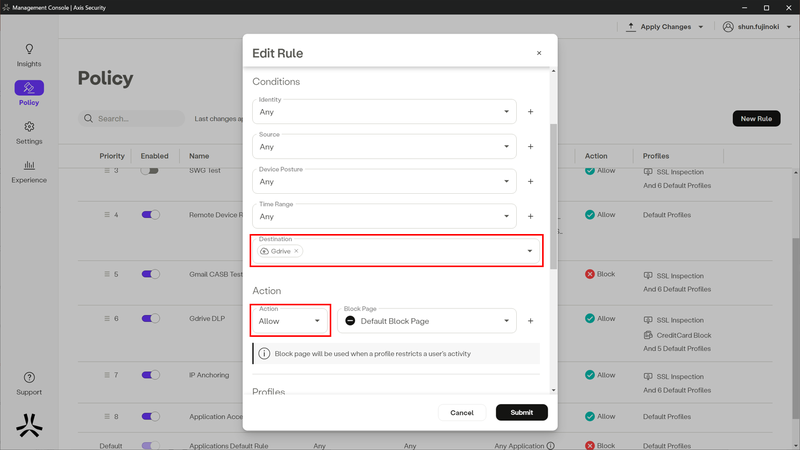

・ルールの設定

ファイルセキュリティもZTNA/SWG/CASBと同様、ルール設定を行います。

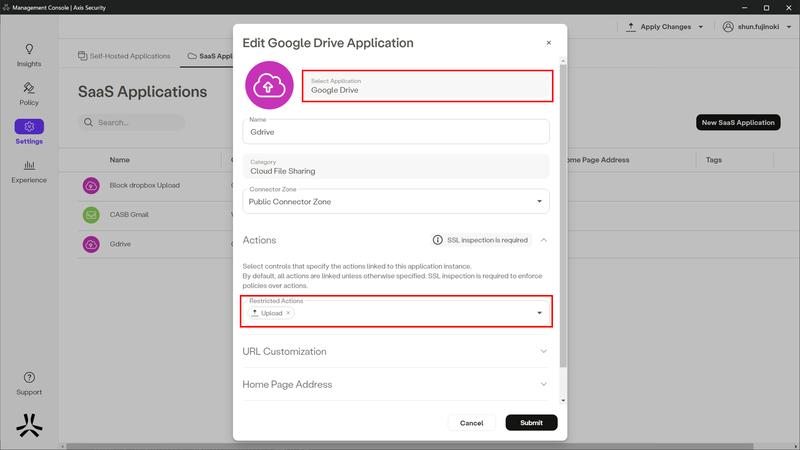

ルール作成の前にCASBと同様にSaaSアプリケーションの宛先を作成しておきます。

今回はGoogleドライブに対してUploadのAction指定で作成しました。

図9.6:ファイルセキュリティ ルール Conditions/Action設定

Destinationに作成した宛先アプリケーションであるGoogleドライブを指定します。

Action設定はファイルセキュリティに関しては動作に影響を及ぼさないようです。

(Allow/Blockのどちらを設定してもファイルセキュリティのProfilesで設定したActionが適用されました)

ここではデフォルトの「Allow」のままにしています。

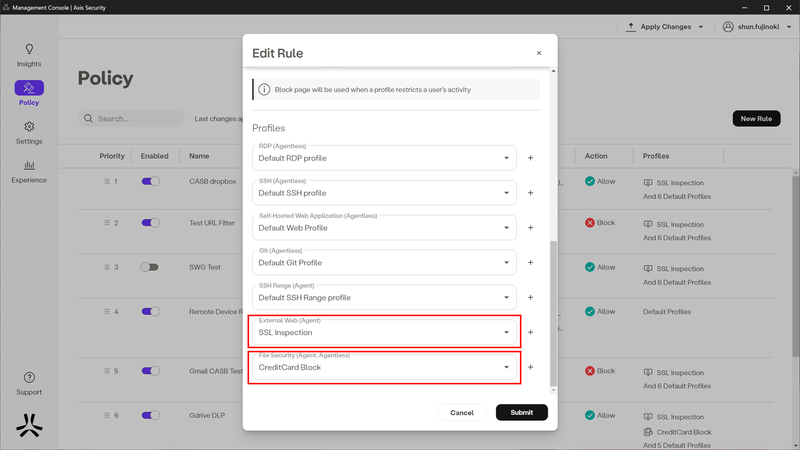

図9.7:ファイルセキュリティ ルール Profiles設定

SWG/CASBと同様にSSLインスペクションが必須となりますので、SSLインスペクションを有効化したプロファイルを割り当てます。

File SecurityではProfilesで作成したProfileを選択します。

この部分がファイルセキュリティに特化したルール設定となります。

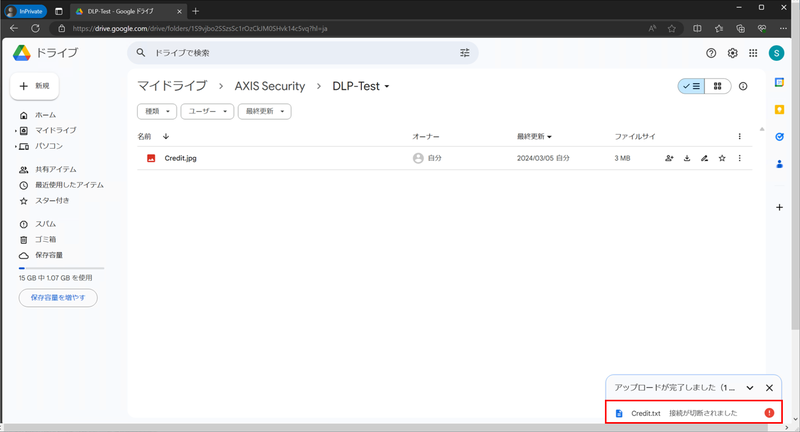

9-2.動作確認

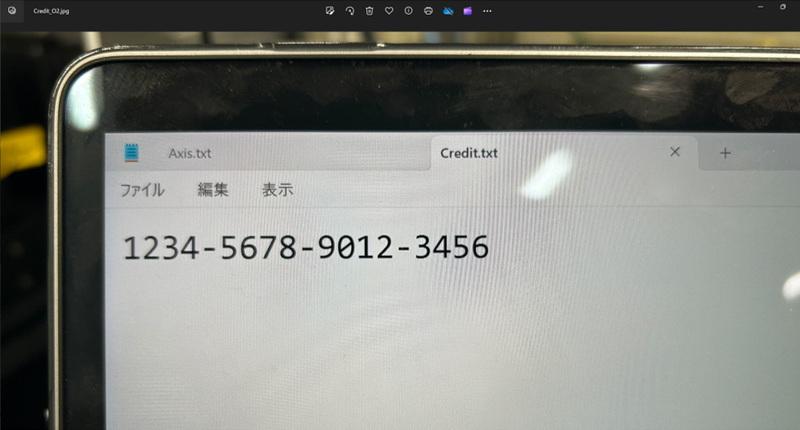

ブラウザによるGoogleドライブへのクレジットカード番号を模したデータの含まれるファイルのアップロードの動作を、エージェントをインストールしたWindows PCにて確認してみたいと思います。

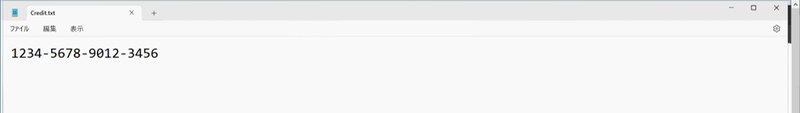

クレジットカード番号を模した「4桁-4桁-4桁-4桁」のテキストデータを作成しておきます。

図9.9:Googleドライブへのテキストファイルのアップロード

「接続が切断されました」と表示され、アップロードが失敗します。

図9.10はStatusをBlockedでフィルタした表示となります。

アクセスログにはGoogleドライブに対して「Policy block」のStatusで記録されます。

ログの全容を見るとApplication:Google DriveのAction:Uploadに対する制限を確認できます。

また図9.3:File Matchers File Controlsを見ていただくと、File Typeに「jpg」も指定しています。

OCRによる画像ファイルでのファイルマッチングも可能なため、テストしてみます。

図9.8:アップロードデータ(txt)で作成したテキストデータをPCに表示し、スマートフォンで写真撮影したjpgデータを作成し同様にGoogleドライブにアップロードしました。

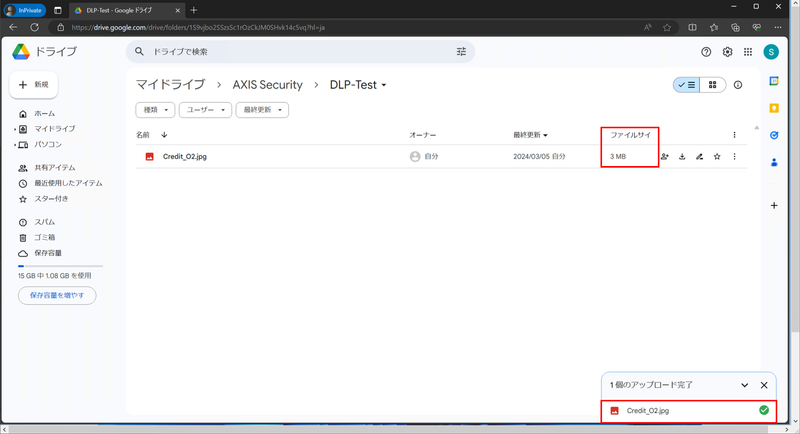

図9.13:Googleドライブへのjpgファイルのアップロード(成功)

アップロードが成功してしまいました。

ファイルサイズを見ていただくと3MBであることが確認できます。

図9.3:File Matchers File ControlsでFile Maximum Sizeを「2MB」に指定しているため、3MBのファイルはFile Matchersにマッチしないため想定通りの動作となります。

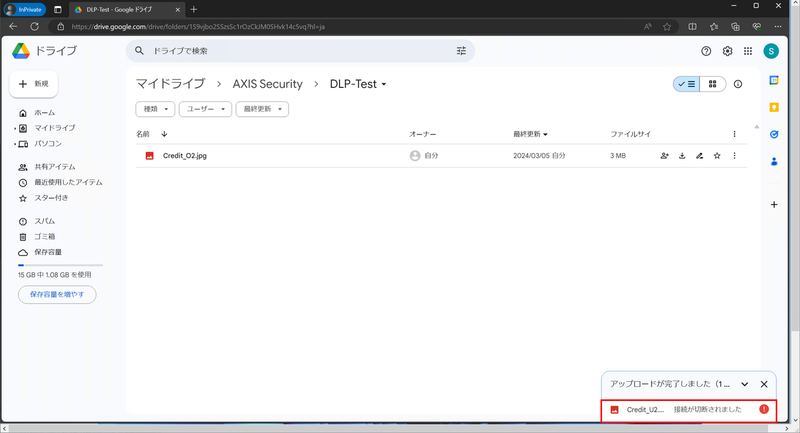

図9.14:Googleドライブへのjpgファイルのアップロード(失敗)

次にリサイズして2MB未満のファイルにしてアップロードすると、アップロードは失敗します。

OCRによるファイルマッチングが機能していることが確認できました。

以上がSWG/CASB編となります。

全3回で紹介させていただいたNetworking SSEについての連載としては一旦今回で終了となります。

今後機能のアップデート等がありましたら別途ご紹介させて頂きます。

最後までお読みいただきましてありがとうございました。

他のおすすめ記事はこちら

著者紹介

SB C&S株式会社

技術本部 技術統括部 第3技術部 1課

藤ノ木 俊