本記事は、Prisma Accessのモバイルユーザ接続に必要な設定をご紹介します。

※Strata Cloud Managerでの設定手順です

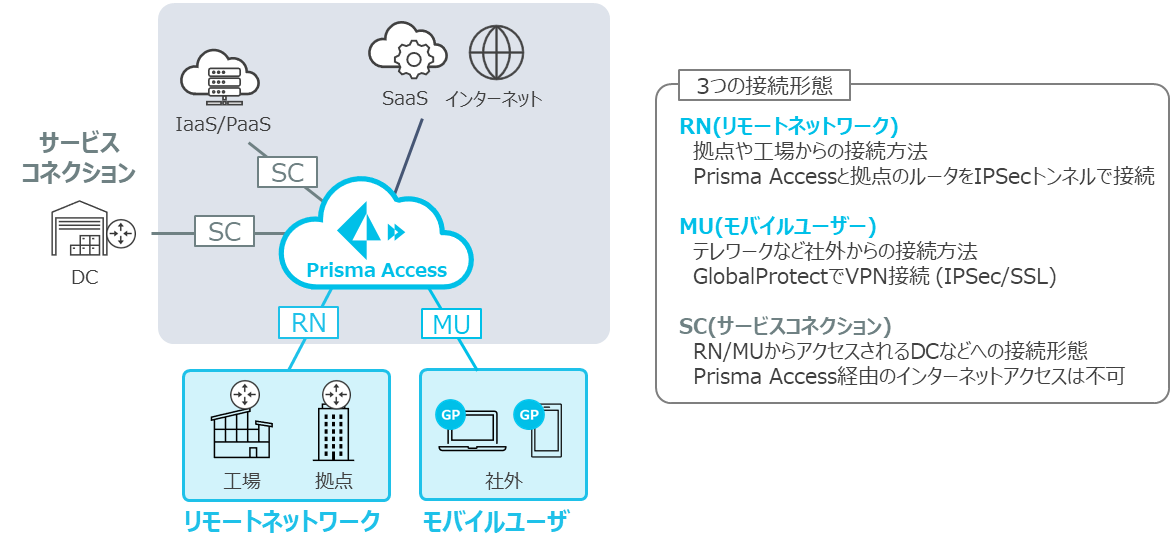

Prisma Accessでは、3つの接続形態が提供されています。

- リモートネットワーク(RN): 支店や工場などの拠点からPrisma Accessへの接続

- モバイルユーザ(MU): テレワークなど社外のユーザからPrisma Accessへの接続

- サービスコネクション(SC): RN/MUからアクセスされるDCとPrisma Accessの接続

Prisma Accessを活用することで社内外のユーザに強固なセキュリティを適用し、一元的な管理が可能になります。

今回は、GlobalProtectエージェントを用いたMU接続の設定方法をご紹介します。

目次

1. 初期設定

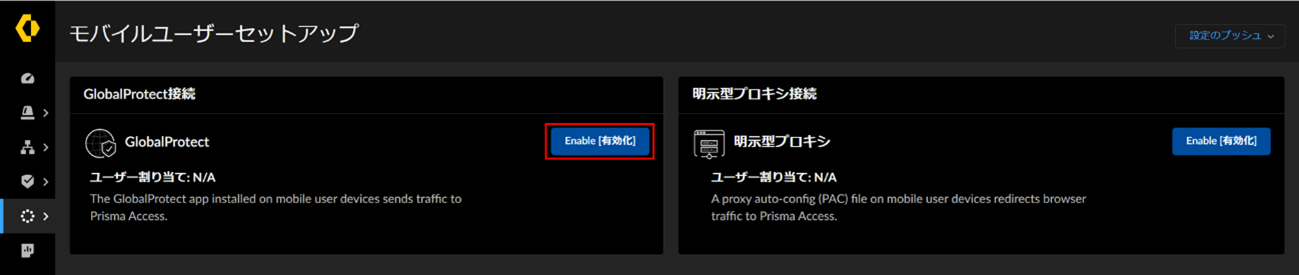

1.1 GlobalProtect機能の有効化

[Workflows > Prisma Access Setup > モバイルユーザ]

①Enable(有効化)をクリックします。

②有効化すると「GlobalProtectセットアップ」と表示され、割り当て可能なユーザ数が表示されます。

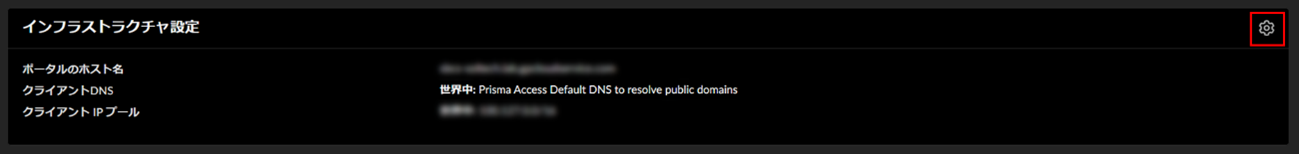

1.2 インフラストラクチャ設定

[Workflows > Prisma Access Setup > GlobalProtect]

①インフラストラクチャ設定の歯車マークをクリックします。

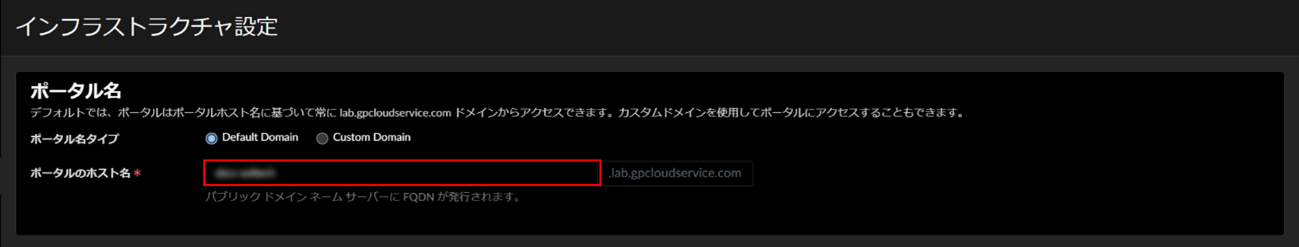

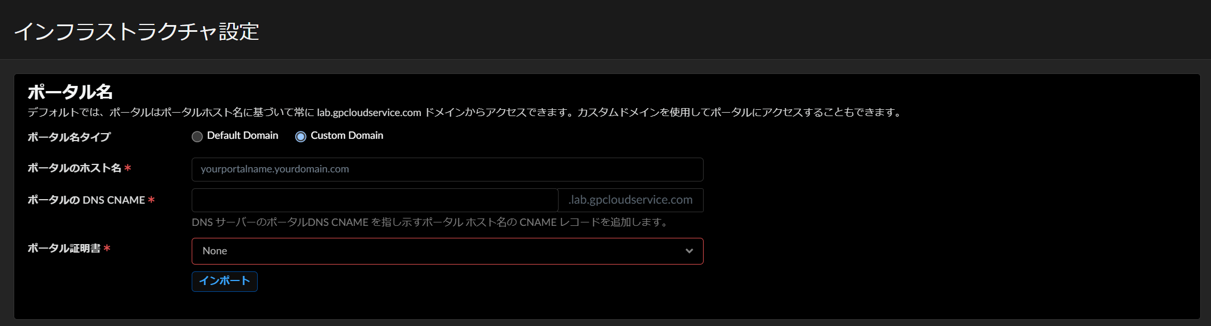

②ポータル名を設定します。

ポータル名タイプが「Default Domain」の場合、ポータルのホスト名のみを指定します。

ポータルに自身で所有しているドメインを利用したい場合、ポータル名タイプとして「Custom Domain」を選択します。FQDN、CNAMEとして.lab.gpcloudservice.comのホスト名を指定し、ポータルへのSSL接続時のサーバ証明書をインポートします。

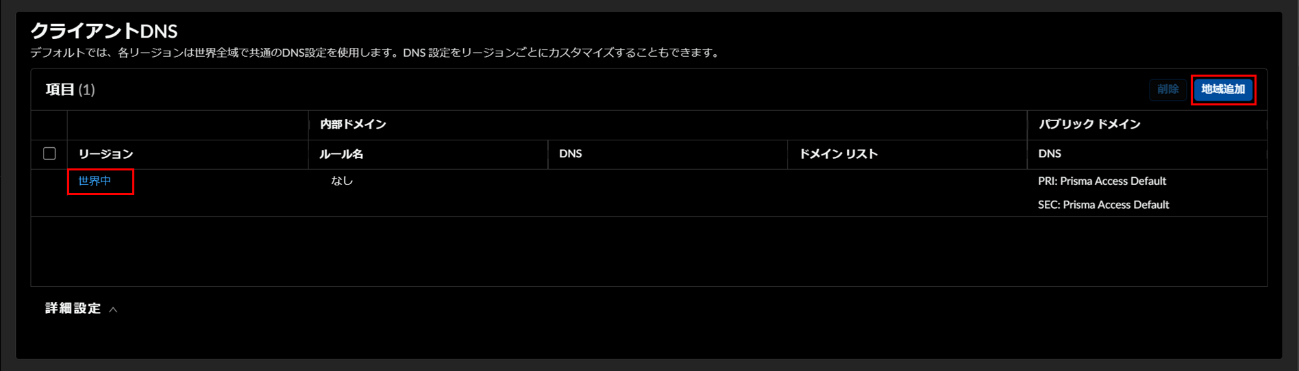

③クライアントDNSを設定します。

クライアントDNSは、VPN接続した端末が利用するDNSサービスです。インターネットアクセスのみの場合はデフォルトのDNSのみで対応可能ですが、SC/RN接続された内部システム/内部ドメインへのアクセス時には本設定が必要です。

リージョンをクリックすると編集できます。リージョンごとに異なる内部DNSドメイン/内部DNSサーバを利用する場合、「地域追加」をクリックして設定します。(任意)

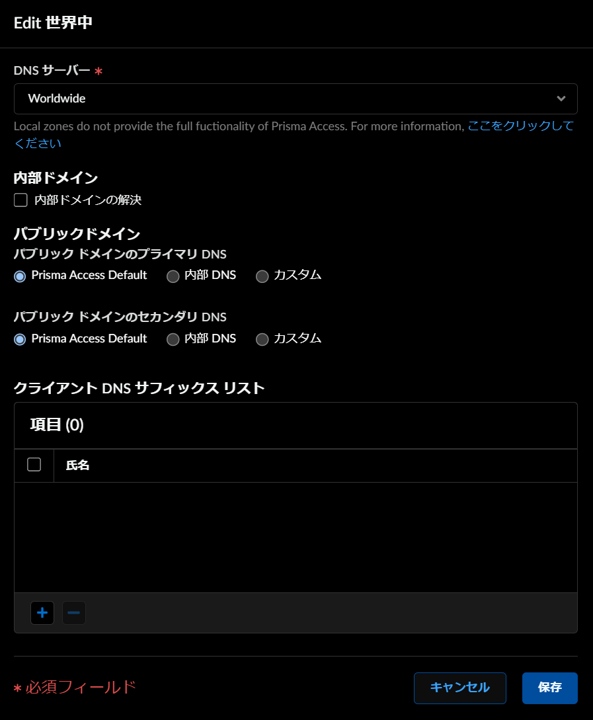

リージョン「世界中」の編集画面です。全リージョンで共通の設定を行います。

- 内部ドメイン: 内部ドメインに対して内部DNSサーバを利用する場合はチェックを入れます。「内部ドメイン解決規則」の項目が出現するので内部ドメインを追加します。

- パブリックドメイン: パブリックドメインの名前解決に利用するDNSサーバを指定します。

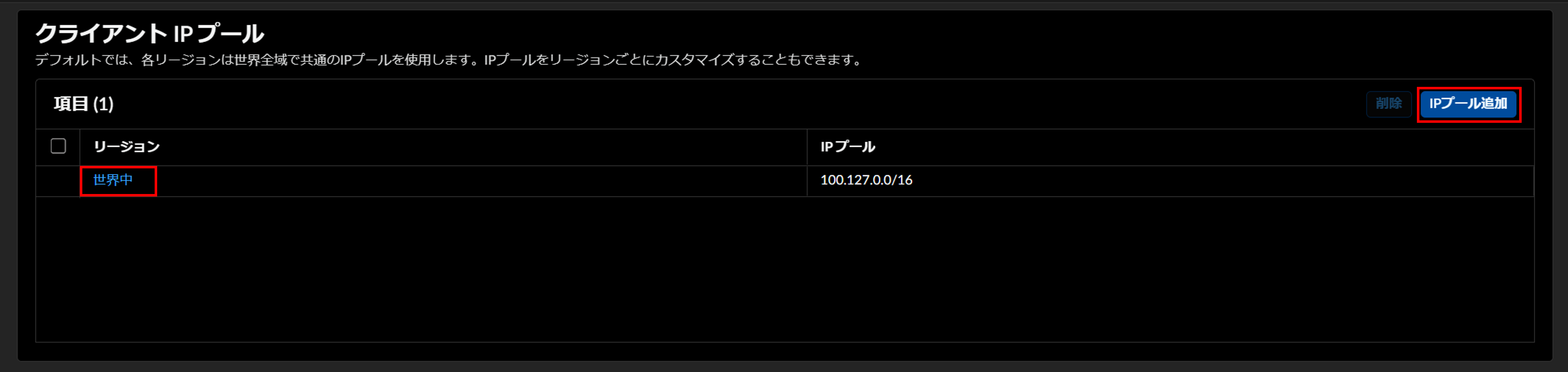

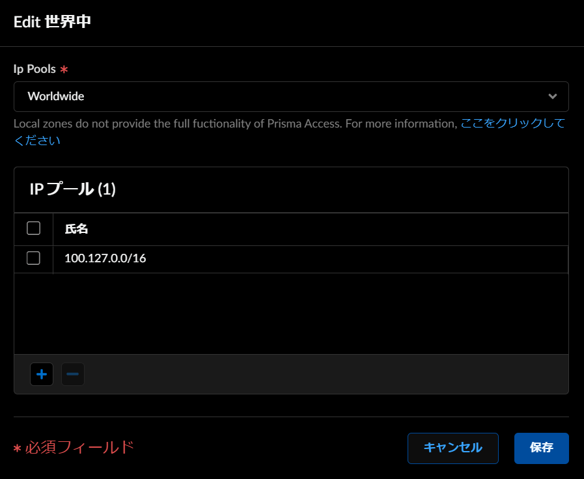

③クライアントIPプールを設定します。

クライアントIPプールはGlobalProtectにてVPN接続時に端末に割り当てられるIPアドレスです。デフォルトではシェアードIPアドレスが指定されています。VPN接続された端末からインターネットアクセスする際は送信元NATされますが、SC/RNアクセス時は本設定で割り当てられたIPアドレスが送信元となります。

リージョンをクリックすると編集できます。リージョンごとに異なるIPプールを利用する場合、「IPプール追加」をクリックして設定します。(任意)

リージョン「世界中」の編集画面です。全リージョンで共通の設定を行います。

IPプールでは、全世界共通で利用するIPプールを追加可能です。最低/23のIPプールが必要です。接続デバイス数の2倍程度のIPプール設定が推奨です。

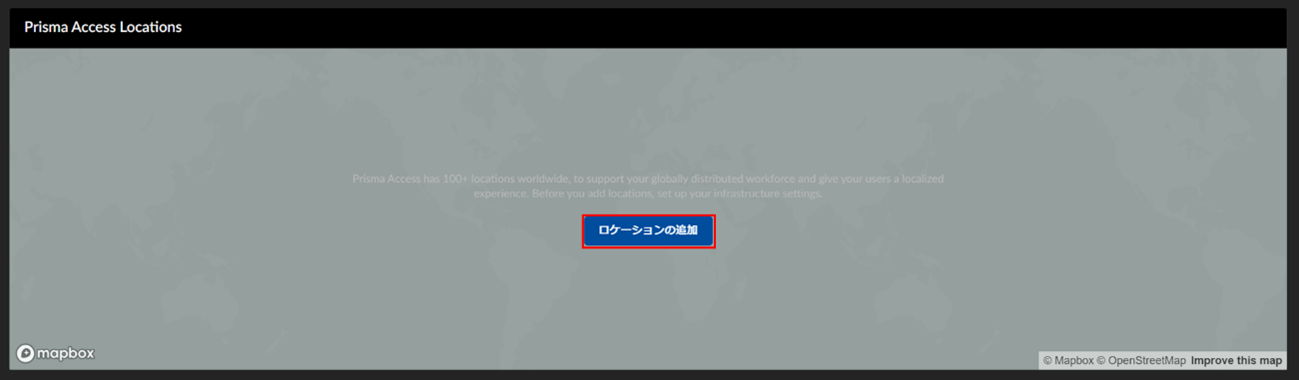

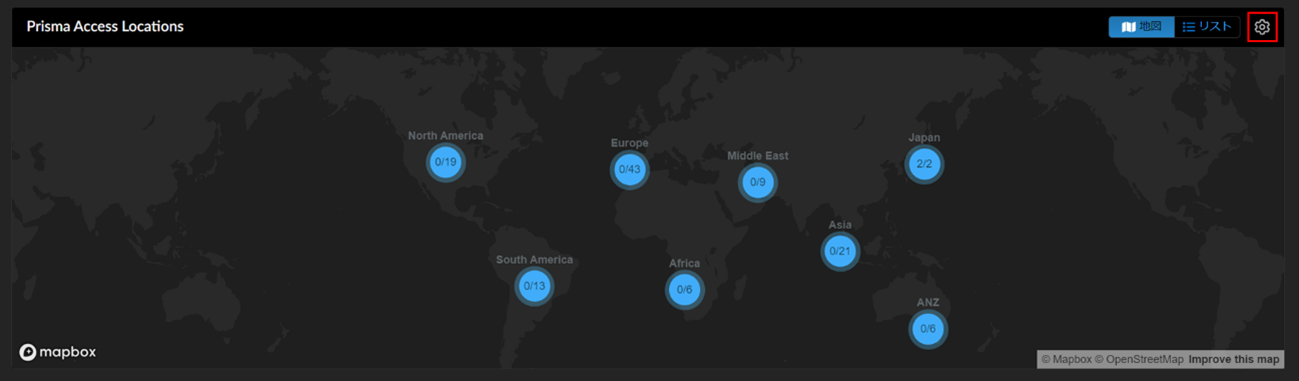

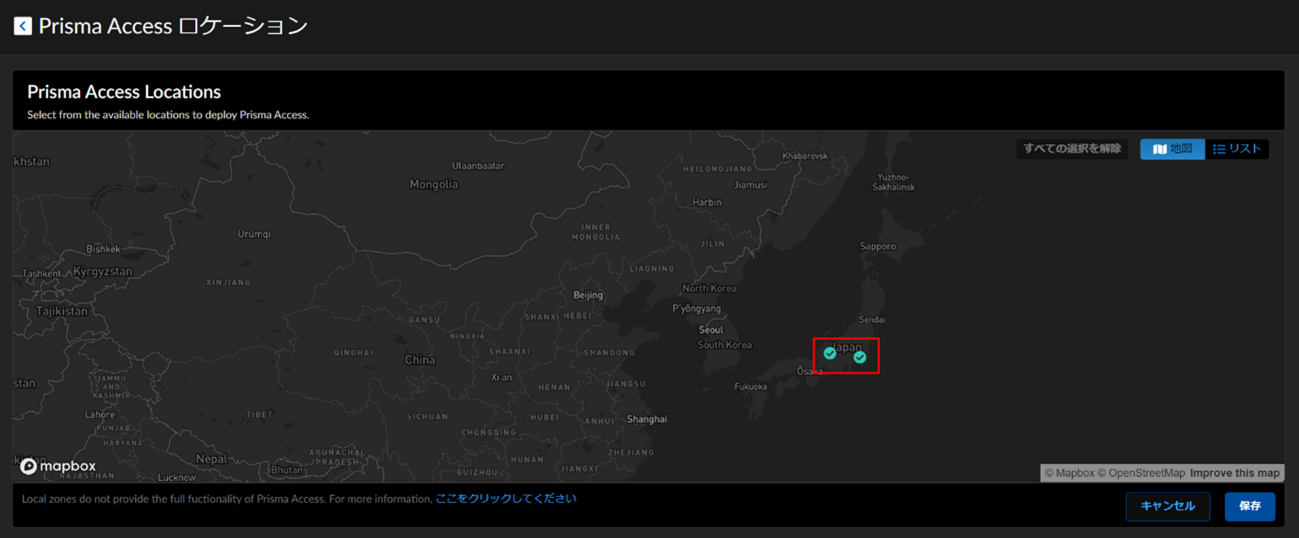

1.3 Prisma Accessロケーション設定

GlobalProtectでMU接続の際に利用するアクセスポイントです。

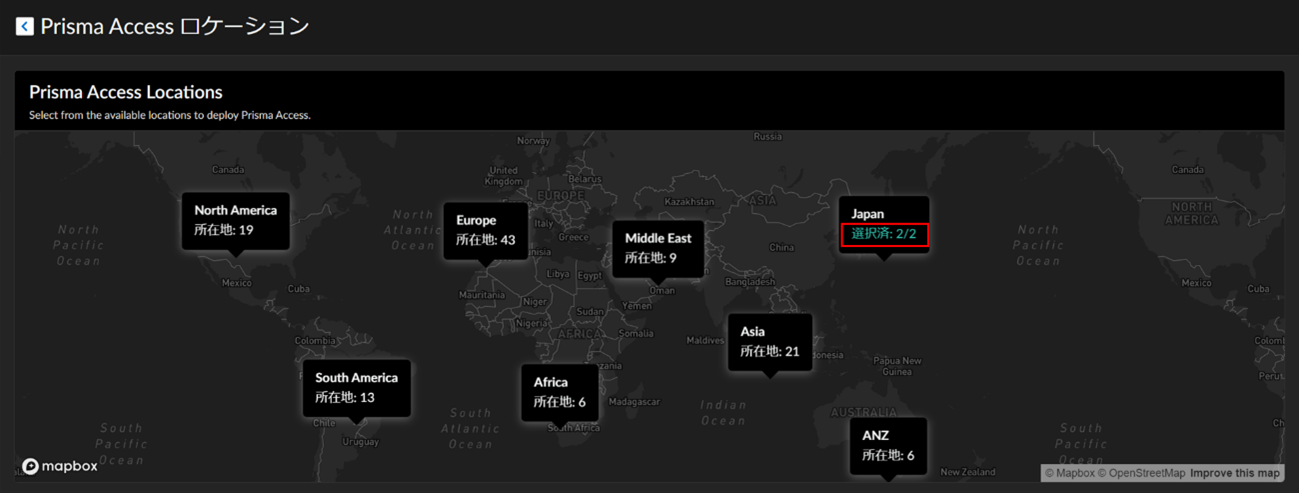

国内は「Japan Central」「Japan South」があり、国内利用時には基本的にこの2カ所を有効にします。

[Workflows > Prisma Access Setup > GlobalProtect]

①Prisma Accessロケーションの項目で、「ロケーションの追加」をクリックします。

②歯車アイコンをクリックします。

③有効化するロケーションをクリックします。

④有効化するアクセスポイントをクリックします。緑色が選択されている状態です。

選択が完了したら「保存」をクリックします。

2. ユーザ認証設定

認証プロファイルを作成後、GlobalProtectユーザ用の認証設定を行います。

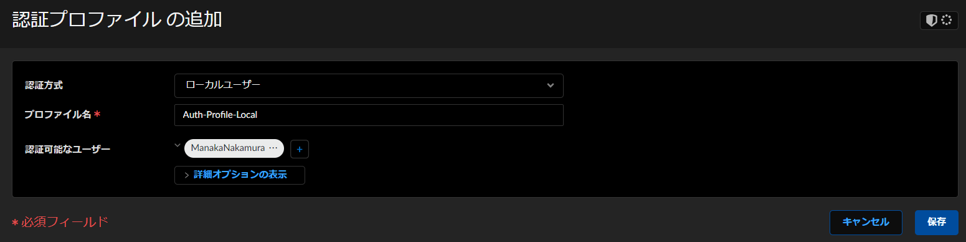

2.1 認証プロファイル

まずは認証プロファイルを設定します。

[Manage > Configuration > NGFWとPrisma Access > IDサービス > 認証 > 認証プロファイル]

①「プロファイルの追加」をクリックします。

②ローカルユーザ用の認証プロファイルの設定例です。

※事前にローカルユーザを追加しておく必要があります

※OktaとのSAML連携についてはこちらの記事をご参考ください

- 認証方式: 「ローカルユーザ」を選択します

- プロファイル名: プロファイル名を入力します

- 認証可能なユーザ: 対象のローカルユーザを選択します

③設定が完了したら「保存」をクリックします。

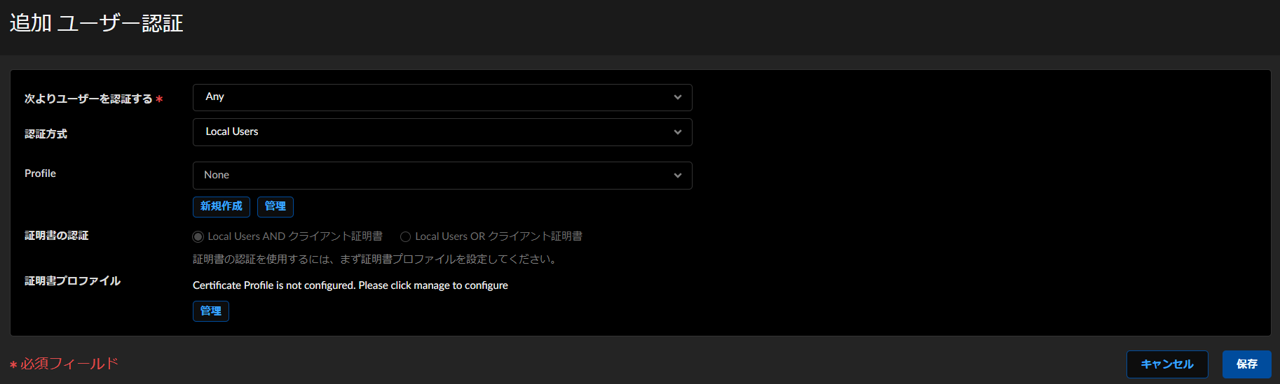

2.2 GlobalProtectユーザ認証

[Workflows > Prisma Access Setup > GlobalProtect]

①ユーザ認証の項目で「認証の追加」をクリックします。

②以下の項目を全て入力し、「保存」をクリックします。

- 次よりユーザを認証する: OSを選択します (Any/Android/Browser/Chrome/IoT/Linux/Mac/Satellite/Windows/WindowsUWP/iOS)

- 認証方式: 認証方式を選択します (Local Users/SAML/RADIUS/LDAP/TACACS+/Kerberos/Cloud Identity Engine/シーケンスの複数の認証プロファイル)

- Profile: 認証方式ごとのプロファイルを選択/新規追加/編集

- 証明書の認証: クライアント証明書を利用した認証を設定します。

- 証明書プロファイル: 証明書認証を有効にする場合、証明書プロファイルを選択します。

- 証明書の認証では、証明書プロファイルで設定されているルート証明機関が発行したクライアント証明書が端末にインストールされている場合に認証に成功します。

- Pre-Logon利用時は、端末のコンピュータアカウントにクライアント証明書をインストールする必要があります。

③設定が完了したら「保存」をクリックします。

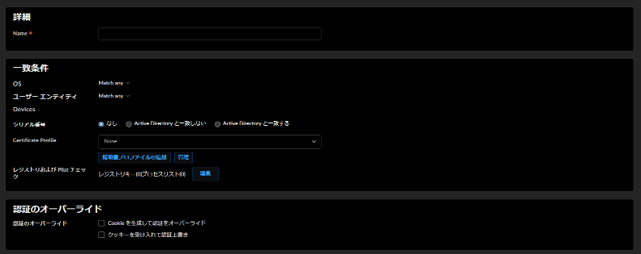

3. GlobalProtectアプリケーション設定

3.1 アプリケーション設定

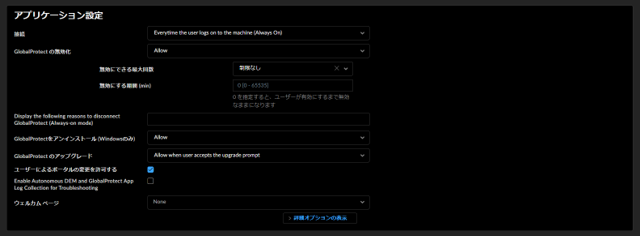

アプリケーション設定は、GlobalProtectアプリケーションの動作に関する設定です。

GlobalProtectは、VPN接続時にまずポータルへアクセスし認証を実施します。

認証完了後、アプリケーション設定の情報をダウンロードし、その設定に基づいて動作します。

※VPN接続時にポータルへアクセスできない場合、直前にダウンロードした設定に基づいて動作します

設定の上から順に「一致条件」に基づいて評価され、最初に一致した設定が適用されます。

※一致する設定がない場合、ポータル接続時にエラーとなりVPN接続に失敗します

[Workflows > Prisma Access Setup > GlobalProtect > GlobalProtectアプリケーション]

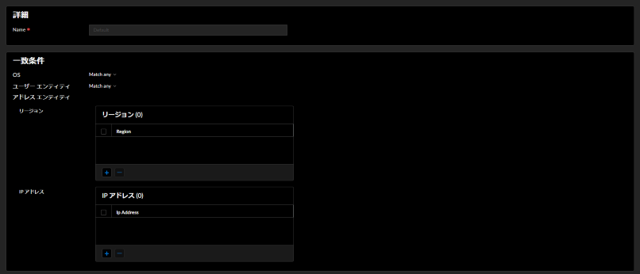

①「追加アプリケーション設定」をクリックして新規アプリケーション設定を追加することができます。

以下はデフォルトのアプリケーション設定です。

②一致条件でOSやユーザエンティティ(ユーザ/ユーザグループ)を指定します。

※ユーザエンティティを指定する場合、ローカルユーザもしくはCIE連携が必要です

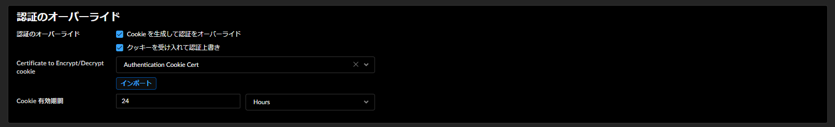

認証のオーバーライドでは、ポータルやトンネル接続時の認証で利用するCookie用証明書を指定します。

③アプリケーション設定では、VPN接続のタイミングやエージェントのアップグレードなどに関する設定を行います。

- 接続: VPN接続に関する動作モードを選択します

- Always On: 端末へのログオン後に自動的にVPN接続

- Pre-Logon: 端末へのログオン前に自動的にVPN接続 (Always On)

- On-demand: ユーザが接続をクリックした場合のみ - GlobalProtectの無効化: GPエージェント無効化の制御設定を行います

- GlobalProtectのアンインストール: GPエージェントのアンインストール可否を指定(※Windowsのみ)

- GlobalProtectのアップグレード: GPエージェントのアップグレード動作を選択

- Allow when user accepts the upgrade prompt: ユーザが許容したときにアップグレード

- Disallow: アップグレード無効

- Allow Manually: 手動でアップグレード

- Allow transparently: ユーザに意識させずにアップグレード

- Allow when the user is in the corporate network: 社内ネットワークにいるときにアップグレード

④設定が完了したら「保存」をクリックします。

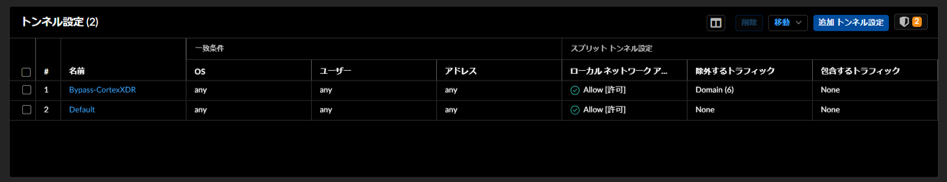

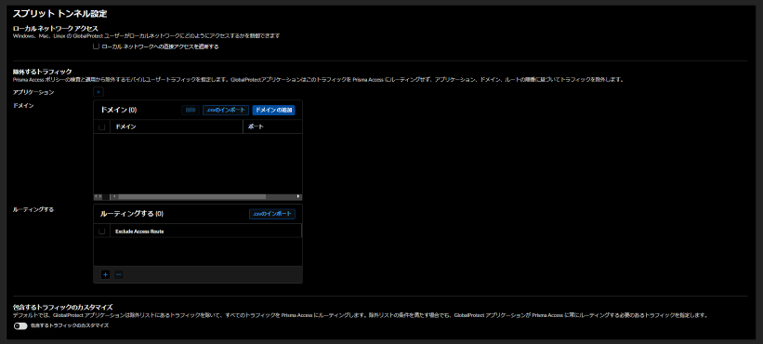

3.2 トンネル設定

GlobalProtectを導入した端末からVPNトンネル経由のトラフィックの制御に関する設定です。

特定のトラフィックに対してPrisma Accessを経由させたくない場合には、本項目から除外(バイパス)設定が可能です。

[Workflows > Prisma Access Setup > GlobalProtect > GlobalProtectアプリケーション]

トンネル設定の上から順に「一致条件」に基づいて評価され、最初に一致した設定が適用されます。

※一致する設定がない場合、ポータル接続時にエラーとなりVPN接続に失敗します

①「追加トンネル設定」をクリックして新規トンネル設定を追加することができます。

以下はデフォルトのトンネル設定です。

②一致条件でOSやユーザエンティティ(ユーザ/ユーザグループ)を指定します。

※その場合、ローカルユーザもしくはCIE連携が必要です

認証のオーバーライドでは、ポータルやトンネル接続時の認証で利用するCookie用証明書を指定します。

③認証のオーバーライドでは、トンネル接続時の認証で利用するCookie用証明書を指定します。

※アプリケーション設定のCookie用証明書と同じものを使用

GlobalProtectの基本動作として、すべての通信はVPN→Prisma Access経由です。

しかし、特定の通信をPrisma Access経由ではなく端末から直接アクセスさせたい場合に、スプリットトンネル設定を行います。

④スプリットトンネル設定にて、バイパスするトラフィックを指定します。

- ローカルネットワークアクセスへの直接アクセスを遮断する: 同一IPサブネット内の他のIPへのアクセスも遮断

- アプリケーション: VPNトンネルから除外するアプリケーションプロセスを指定

- ドメイン: VPNトンネルから除外するDNSドメインを指定

- ルーティングする: VPNトンネルから除外する宛先IPアドレスを指定

- 包含するトラフィックのカスタマイズ: 指定した通信をVPN経由でアクセスさせたい場合に設定

※WindowsおよびMacではすべてのスプリットトンネル機能を利用できますが、iOS/Android/Chrome/Linuxでは制限があります

4. GlobalProtectインストール

Windows/Mac用のGlobalProtectアプリケーションは、Prisma Accessのポータルサイトへアクセスすることでダウンロードできます。iOS/Android用のGlobalProtectは、それぞれAppleストアもしくはGoogle Playストアから入手できます。

4.1 GlobalProtectアプリケーションのダウンロード

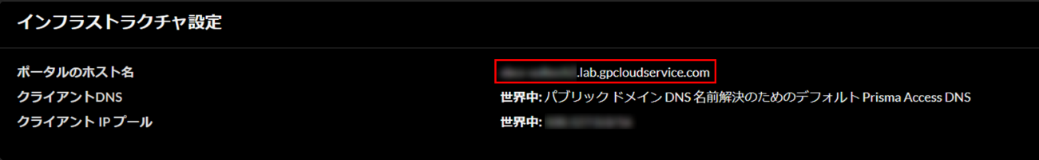

①[Workflows > Prisma Accessのセットアップ > Global Protect > インフラストラクチャ設定]

「ポータルのホスト名」を確認します。

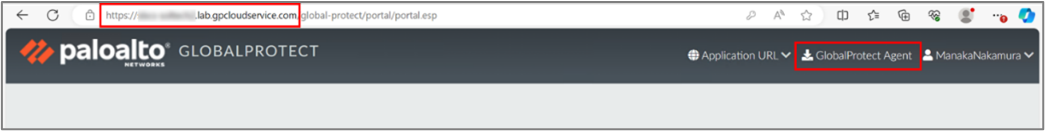

ポータルサイトアクセスURL⇒ https://[ポータルのホスト名]

②ポータルサイトへアクセスし、「GlobalProtect Agent」をクリックします。

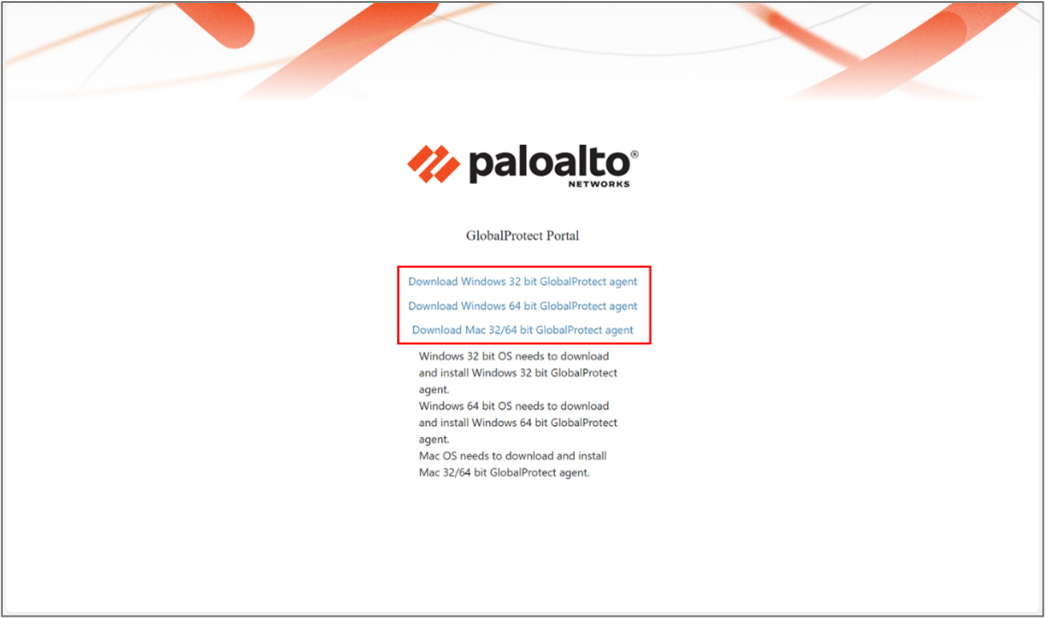

③Windows 32bit/ Windows 64bit/ MacOS用のダウンロードリンクが表示されます。

リンクをクリックして、GlobalProtectアプリケーションのインストーラをダウンロードします。

④ダウンロードしたインストーラを実行してGlobalProtectアプリケーションをインストールします。

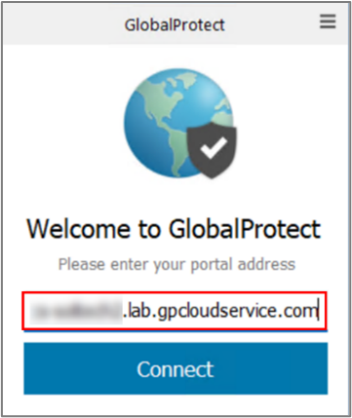

4.2 GlobalProtectからの接続

①ポータルアドレスの入力画面で「ポータルのホスト名」を入力します。

例) xxxxxx.lab.gpcloudservice.com

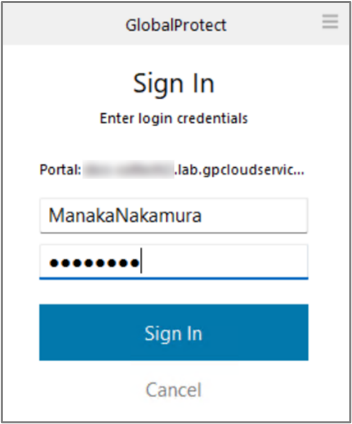

②認証情報を入力してサインインします。

③認証に成功して接続が完了すると、接続先のゲートウェイが表示されます。

※通信を行う場合は、別途セキュリティポリシーや復号ポリシーの設定が必要です

5. 接続確認

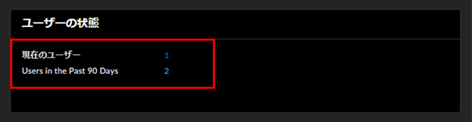

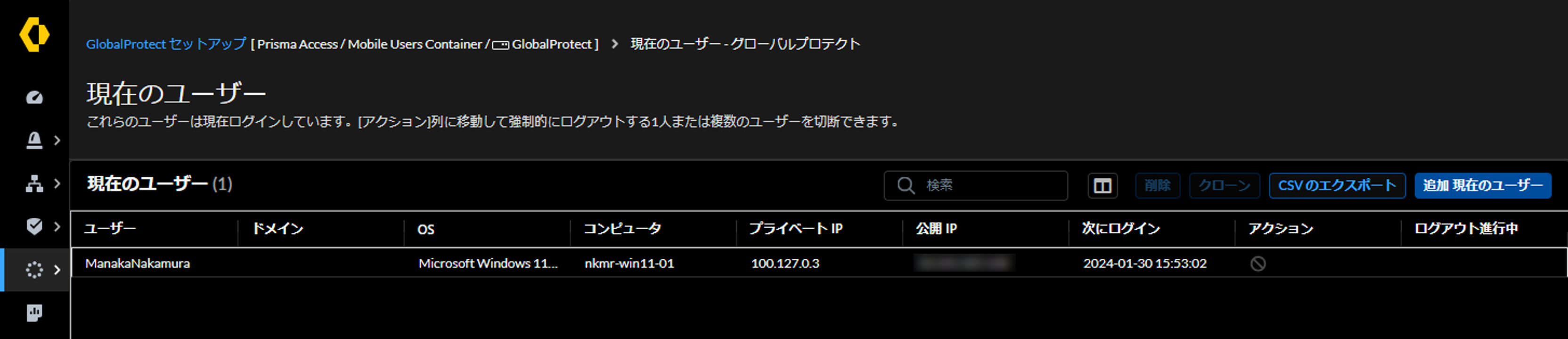

[Workflows > Prisma Accessのセットアップ > Global Protect > GlobalProtectアプリケーション]

「ユーザの状態」にて接続ユーザ数を確認することができます。

- 現在のユーザ: 現在ログインしているユーザ数

- Users in the Past 90 Days: 過去90日間でログインしたユーザ数

表示されている数字をクリックすると、該当ユーザのデバイスや接続に関する情報が一覧表示されます。

6. まとめ

今回は、Prisma Accessの接続形態の1つであるMU接続の設定方法をご紹介しました。

本機能を利用することで、社外のユーザからの安全なインターネットアクセスが可能になります。

拠点からの接続についての設定方法は、今後の記事でご紹介したいと思います。

__________________________________________________________________________________

※本ブログの内容は投稿時点での情報となります。

今後アップデートが重なるにつれ正確性、最新性、完全性は保証できませんのでご了承ください。

著者紹介

SB C&S株式会社

技術統括部 第4技術部 2課

PCNSE, PSE Strata/SASE/Cortex Professional

中村 愛佳 -Manaka Nakamura-