【Cybereason XDR】FortiGateとの連携検証

こんにちは。SBC&S 橋本です。

以前、Cybereason とFortiGateをAPI連携させるという記事を書かせて頂きましたが、第2弾ということで今回はCybereason XDRとFortiGateの連携を行いました!

本記事ではCybereasonのXDR紹介・FortiGateとのXDR連携方法・連携した際のXDRログ分析結果などを掲載しております。参考になれば幸いです。

今回の検証目的としては

・ Cybereason XDR を利用し、EDR と FortiGate の相関解析を行う。

・ XDR Malop が表示され XDR アラートで攻撃のストーリーが可視化されることを確認する。

上記二点となります。

❏Cybereason XDRの考え方

CybereasonのXDRですが詳しくはメーカーHP(https://www.cybereason.co.jp/products/xdr/)に記載がございますが大きな特徴としてはOPEN XDRであるということです。

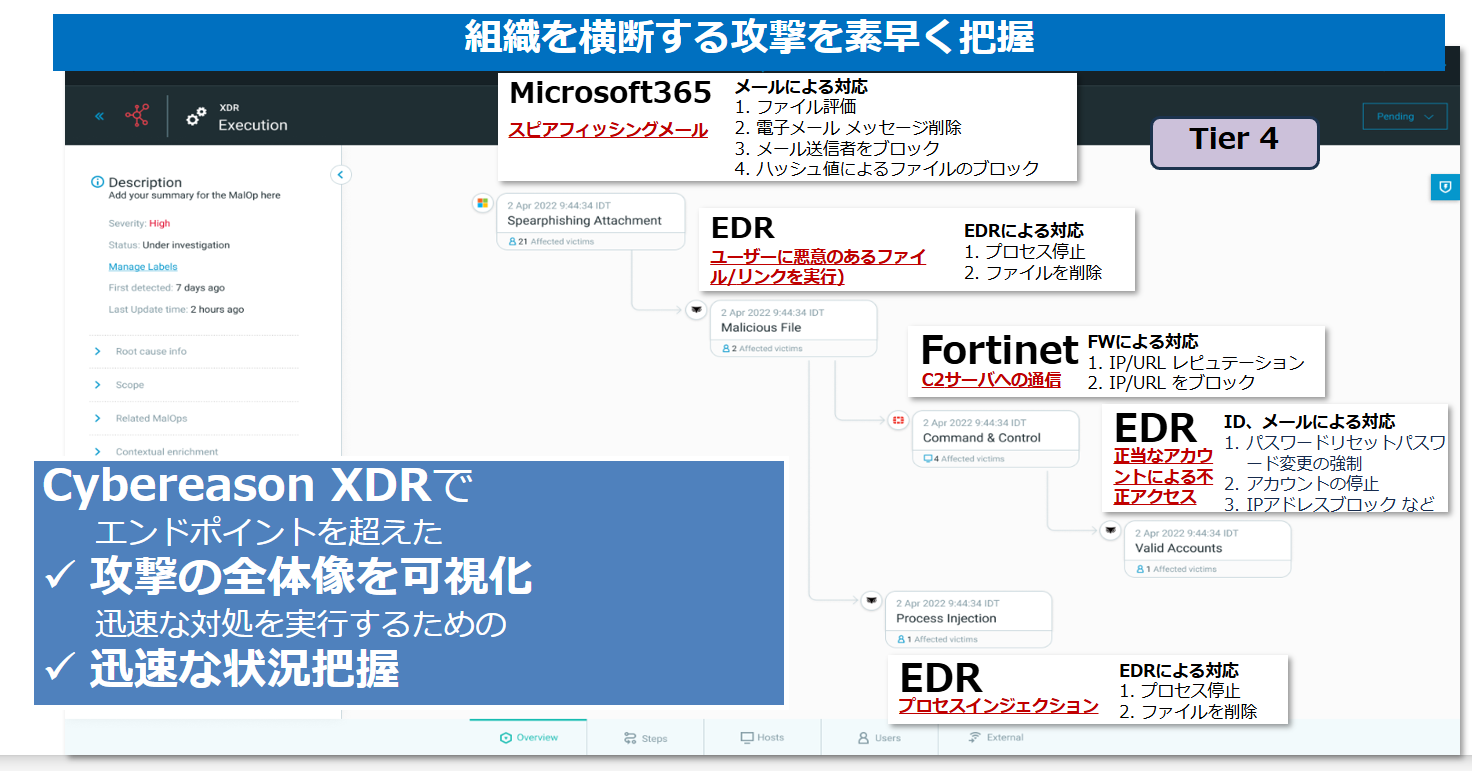

様々なベンダーの製品との連携が出来、その情報をまとめて攻撃のストーリーを可視化でき、相関解析、検知、防御の対策を取ることが可能となります。

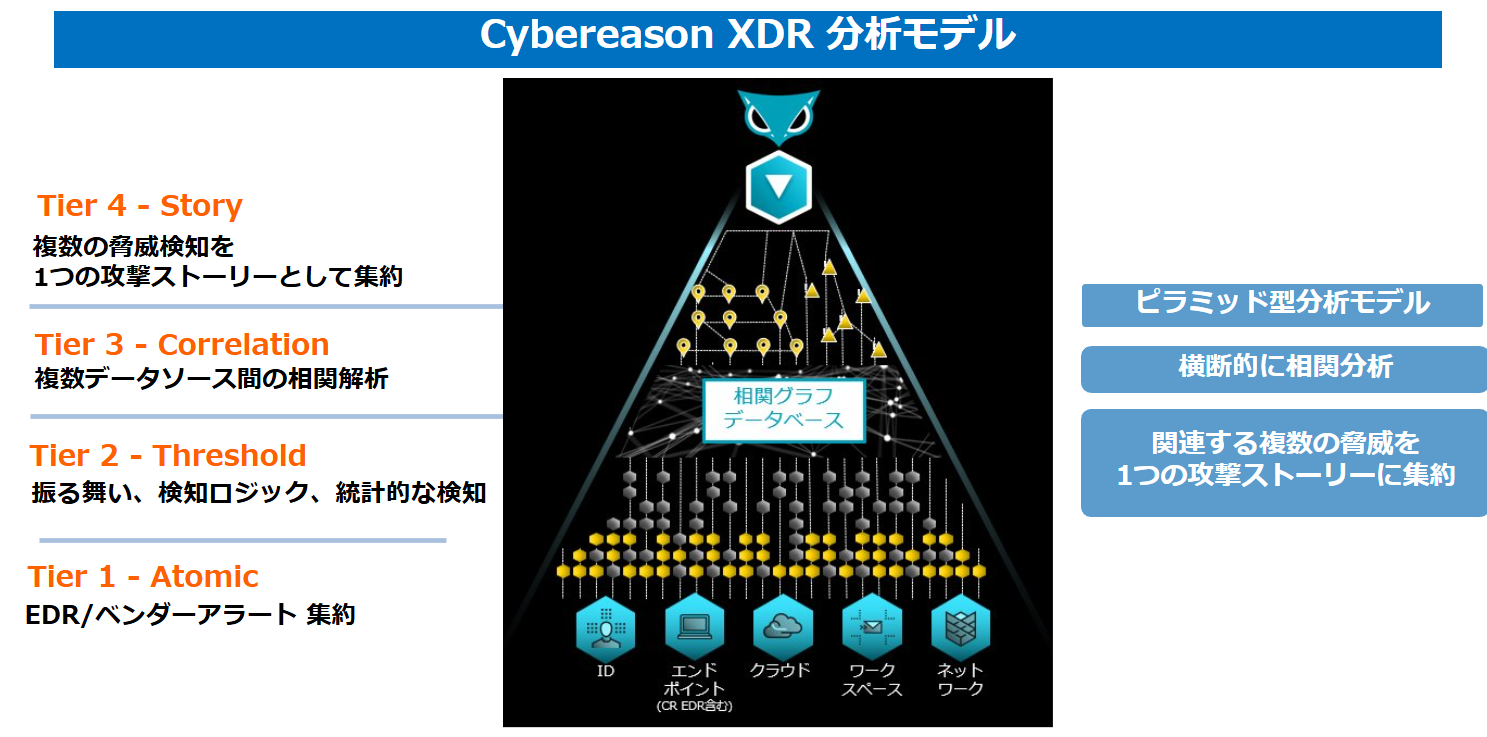

Cybereason XDRではピラミッド型分析モデルを採用しており、横断的に相関分析を行い

複数機器を横断する攻撃を1つの攻撃ストーリーとして集約することが出来ます。

Cybereason XDRではピラミッド型分析モデルでは以下のようにログの分析レベルを変え、相関分析の効率化を行っています。

| TIer1 | EDR/各ベンダーの実ログを集約 |

| TIer2 | 振る舞い検知・検知ロジックの搭載・統合的な検知 |

| TIer3 | 複数データソース間を相関分析を実施しその結果をTire4に表示 |

| TIer4 | Tier3で行われた相関分析の結果、複数の脅威検知を1つの集約したストーリーとして表示 |

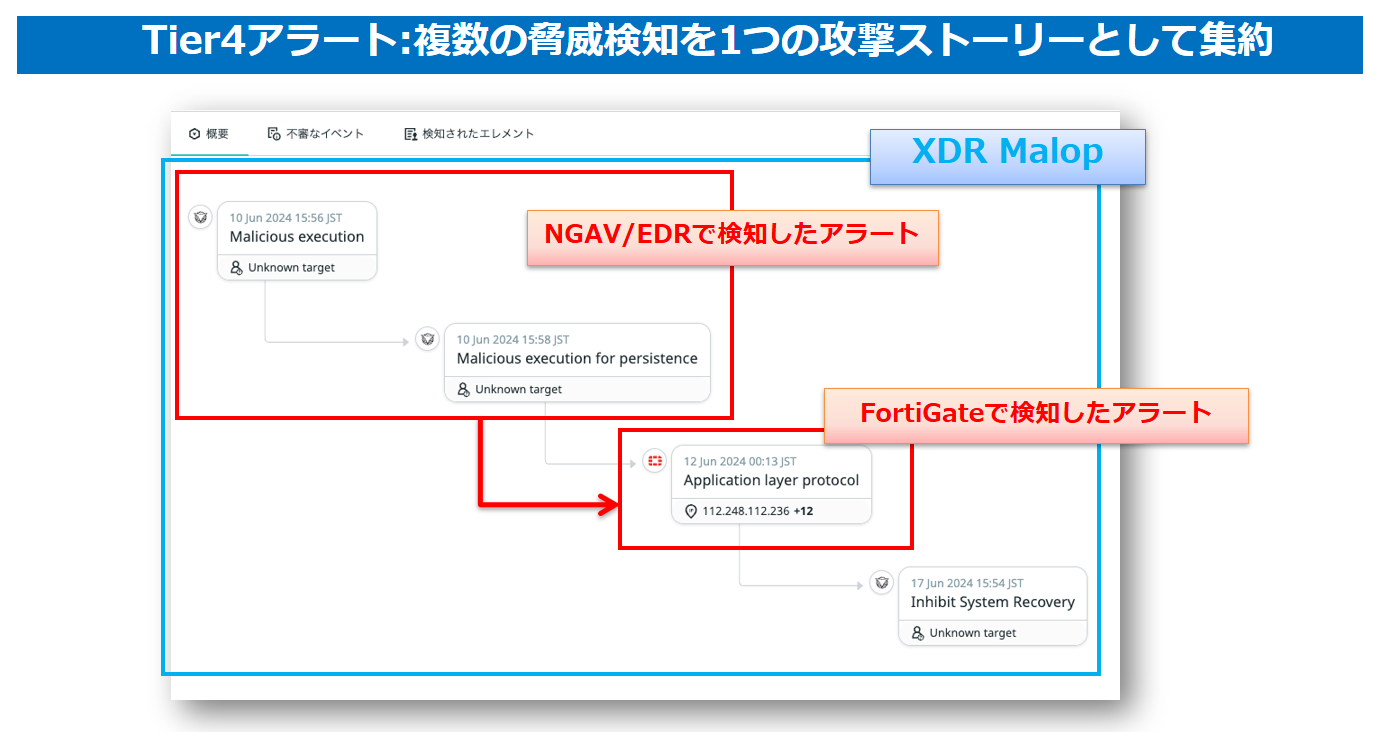

Cybereason XDRではピラミッド型分析モデルでは具体的には以下のようなログが表示されます。

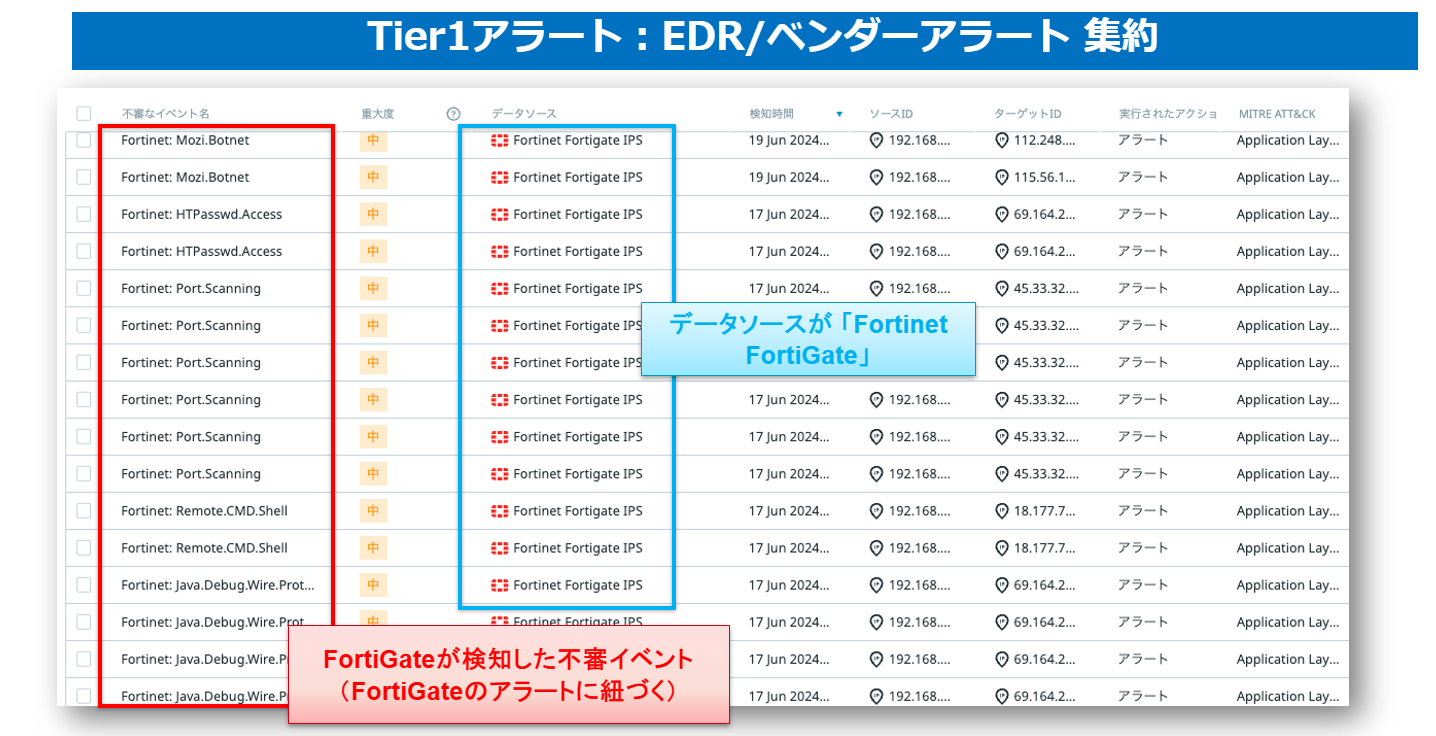

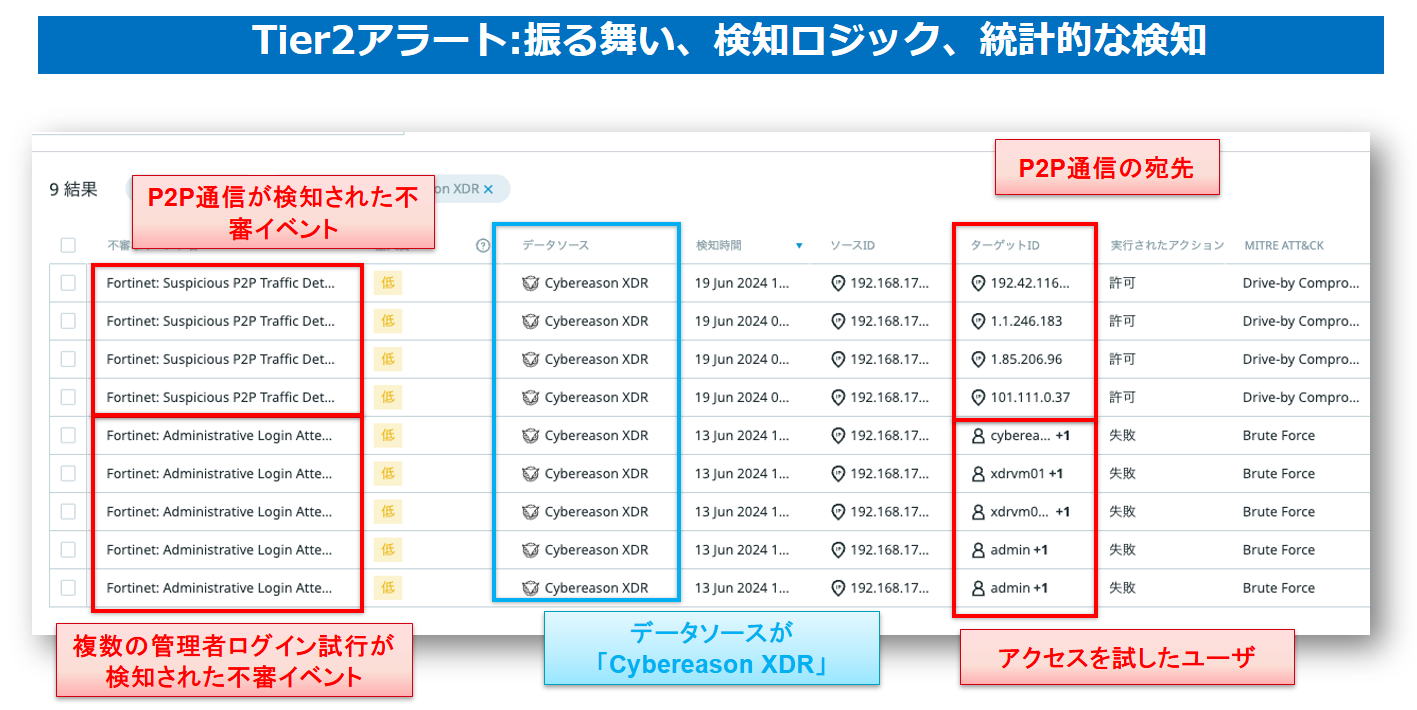

Tier1による直接収集した外部データログには送信元のメーカーロゴが表記され、Tier2のCybereason XDRが外部データソースをチェックした結果検知した脅威はCyberreason XDRロゴで表示されるため

どのフェーズで検知されたのかがすぐに分かるユーザーに優しいインターフェース設計です。

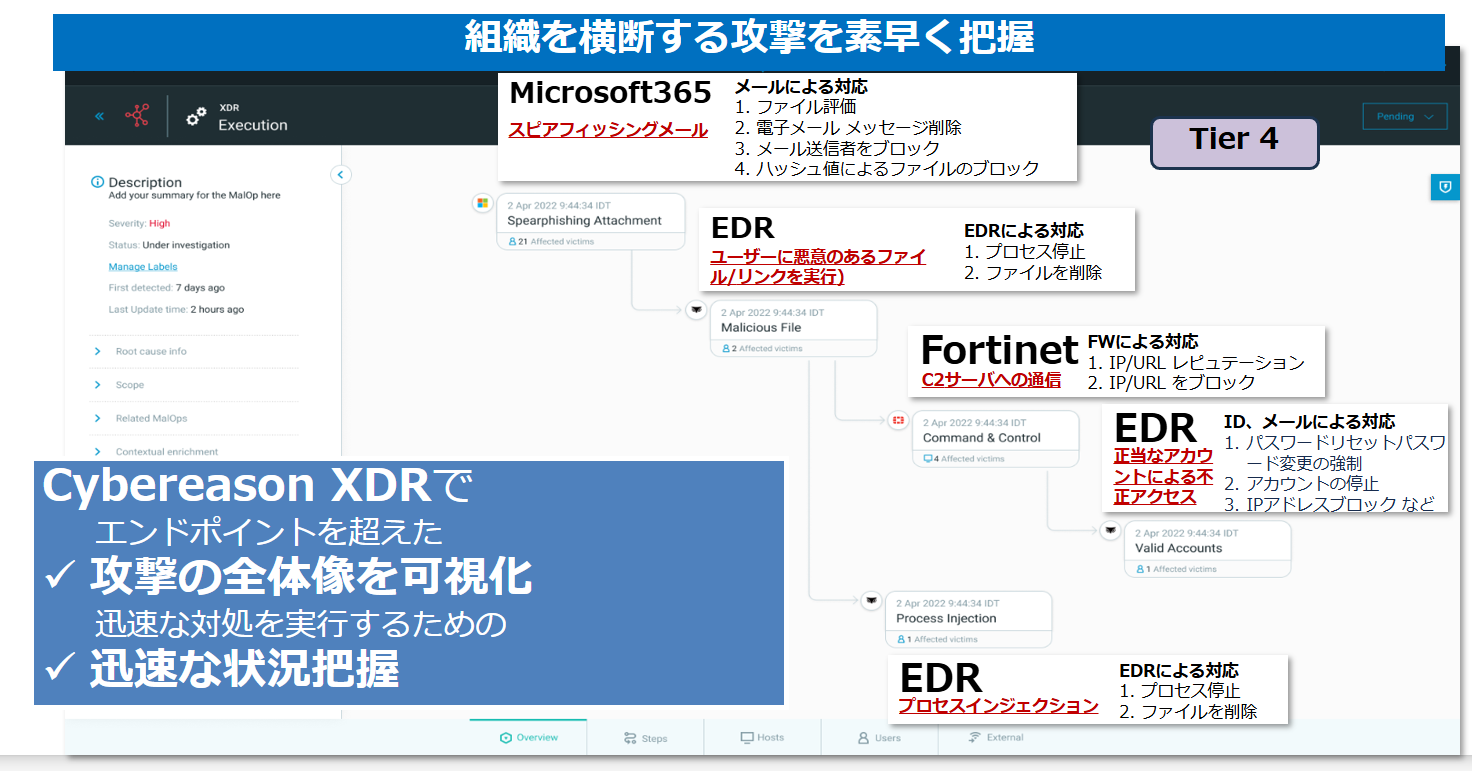

Tier1/Tier2を経てTier3で相関分析が行われた結果、Tier4にて相関分析の結果、複数の脅威検知を1つの集約したストーリーとして分かりやすく表示されます。

これによりベンダーを超えた攻撃の全体像の可視化を行うことが行えますので、迅速に状況を把握し、対応することが可能となります。

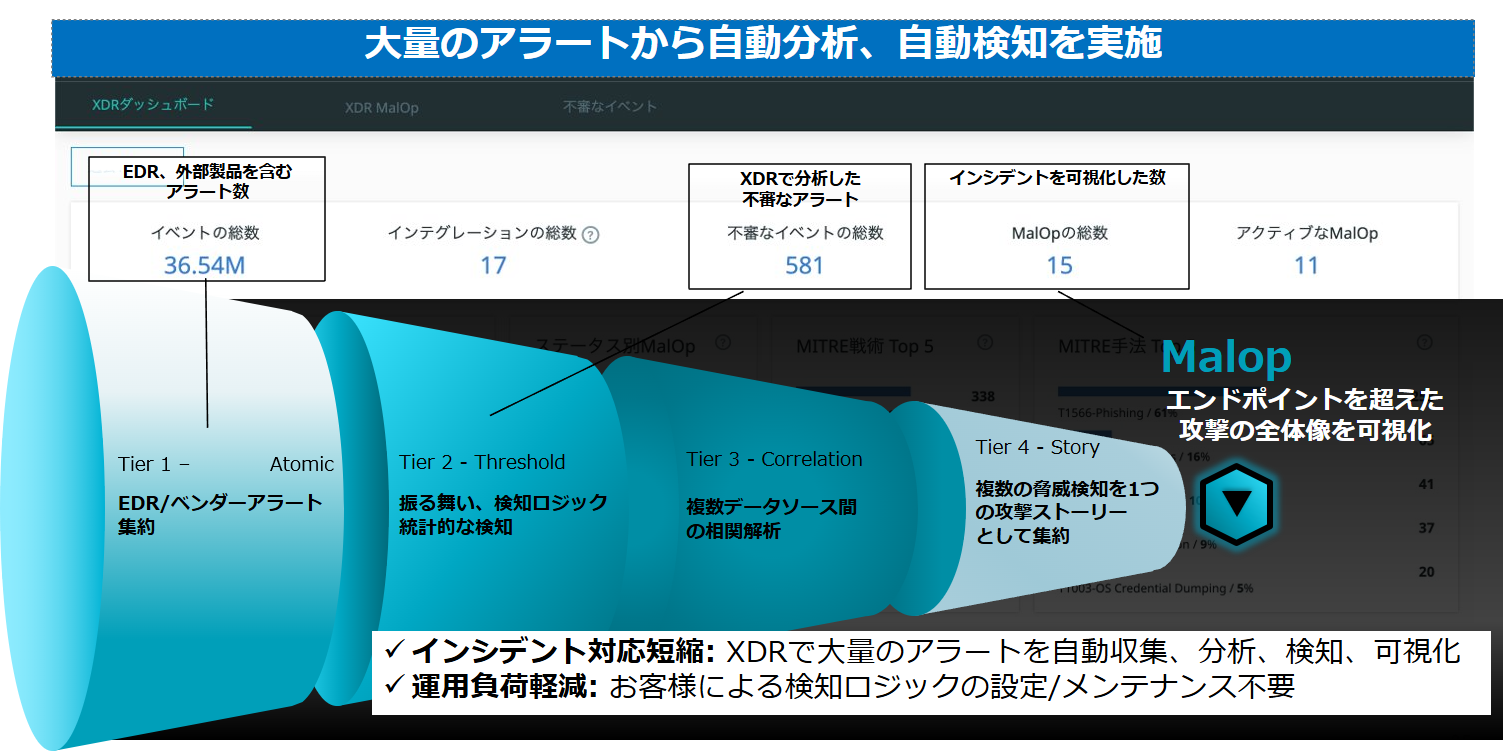

XDRでは複数の製品のログを集約することになるため大量のログを処理することとなりますが、このピラミッド型分析により大量のアラートから自動分析・自動検知が実施されます。

具体的にはCybereason XDRでは36,000,000 のログ情報から11つのアクティブなインシデントが精査され、発見することが可能となります。

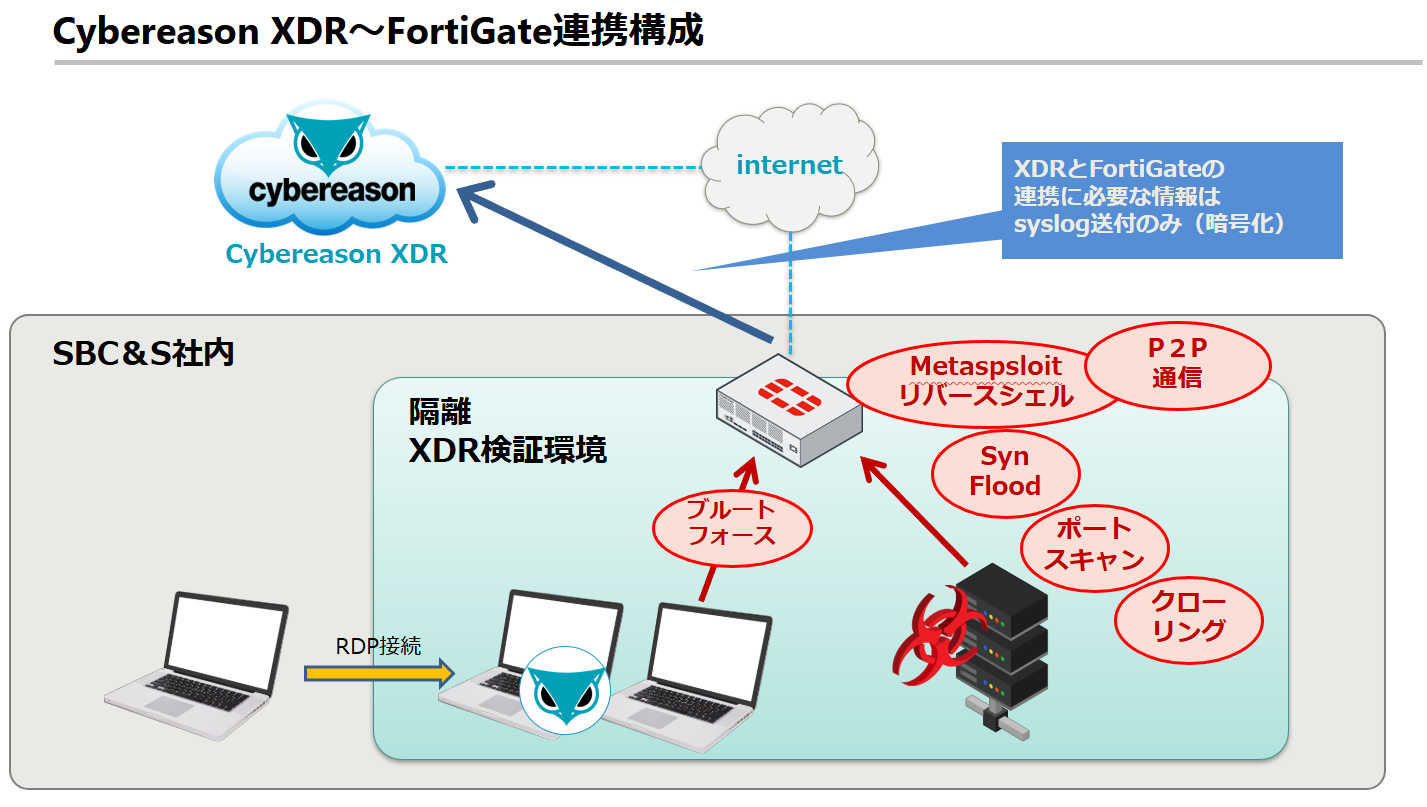

❏Cybereason XDRとFortiGateの連携検証構成

では今回はこのCybereason XDRとFortiGateを連携していきます。

連携を行う検証構成としては下記になります。

検証時のセキュリティ面を考慮して、攻撃を行う領域を隔離セグメントに検証機器を設置し、攻撃も隔離環境内で行っています。

(実際の攻撃では隔離セグメント関係なく攻撃は行われますが、検証時と同様に検知することが可能です。)

実際の連携方法は

FortiGate の Syslog を CybereasonのXDR に送信する。

と言うだけの超簡単連携となります。ではその方法をご紹介します。

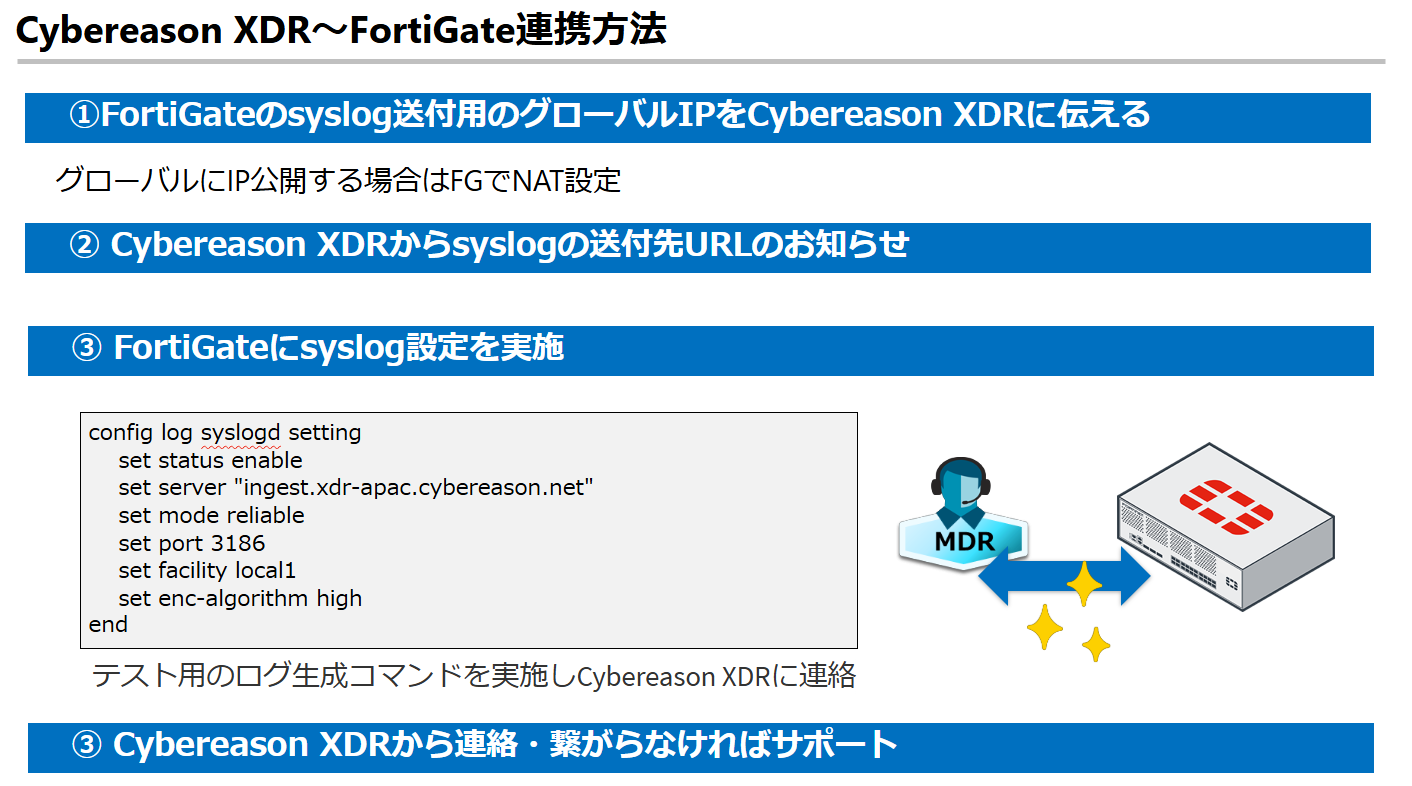

❏CybereasonとFortiGateのXDRとして連携方法

実際の手順は下記となります。

①Syslogを送るFortiGateのグローバルアドレスをCybereasonのXDR窓口に伝える

②CybereasonのXDR窓口からSyslog送付用のURLを教えてもらう

③FortiGateに下記を設定

config log syslogd setting

set status enable

set server "xxxxxxxx.cybereason.net"

set mode reliable

set port 3186

set facility local1

set enc-algorithm high

end

④SyslogがXDR側で受信できているか、確認する為にCybereason XDR窓口に確認

出来ていなければ、アドバイスを頂けますのでそのアドバイスに沿って再度設定調整など行う

❏FortiGateにセキュリティアタックを実施

CybereasonとFortiGateのXDRとして連携が確認できましたので次はいくつかの攻撃を実施していきます。

============================

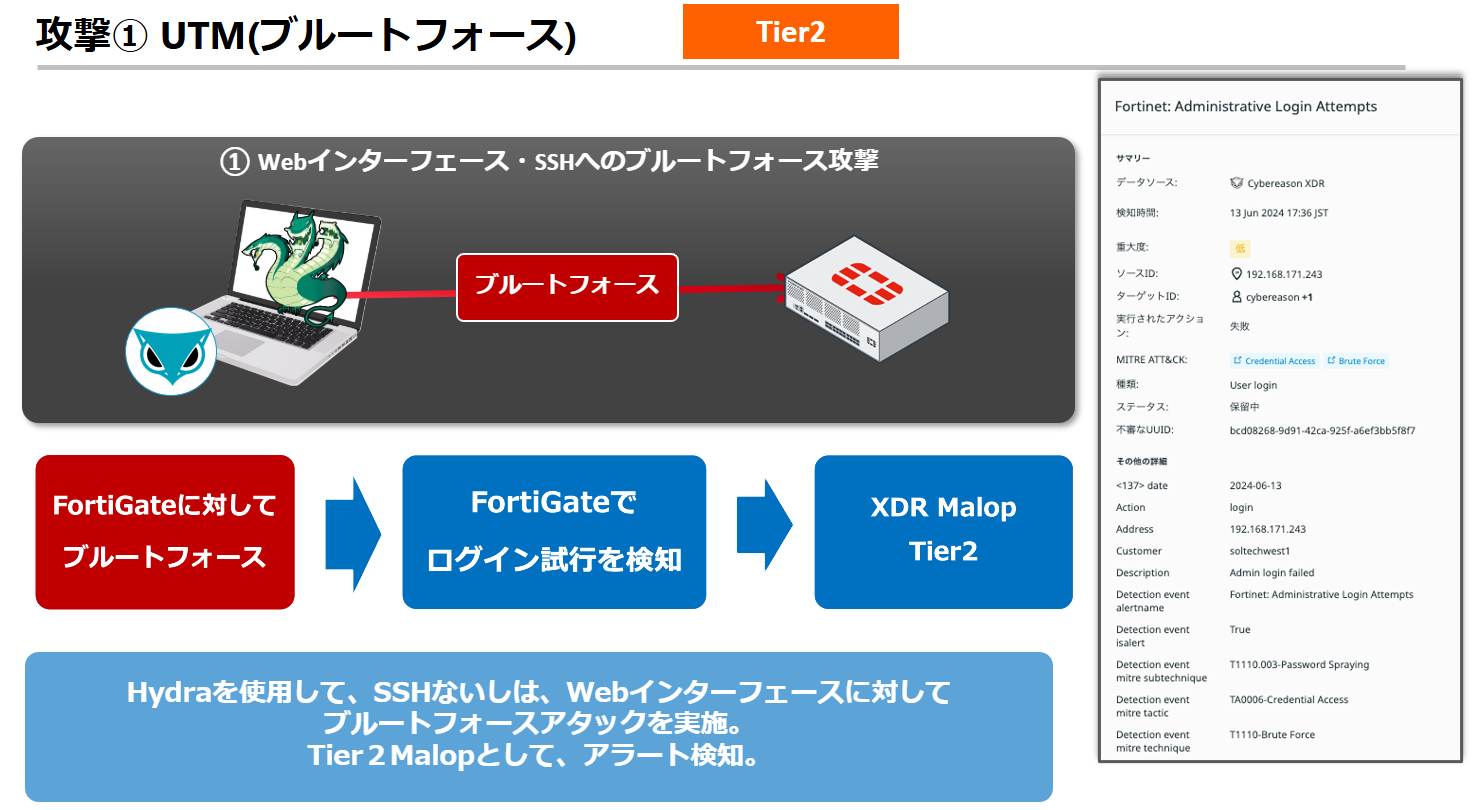

攻撃①ブルートフォースアタック

Kali LinuxのHydraを利用して、FortiGateのSSHやWebインタフェースにブルートフォースアタックを仕掛けます。

============================

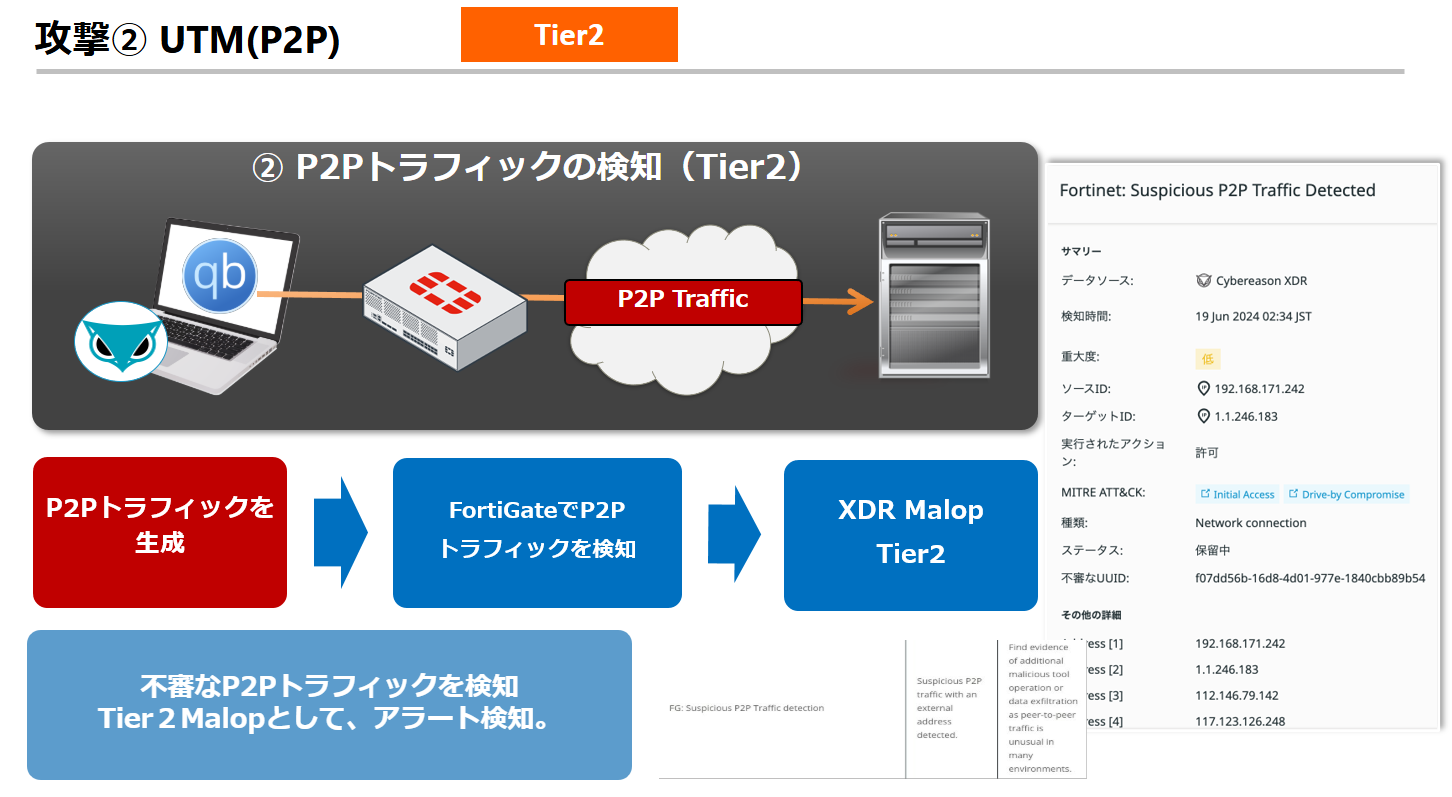

攻撃②UTM(P2P)

UTM(P2P)攻撃では端末でP2Pトラフィックを生成して、GatewayのFortiGateで検知させます。

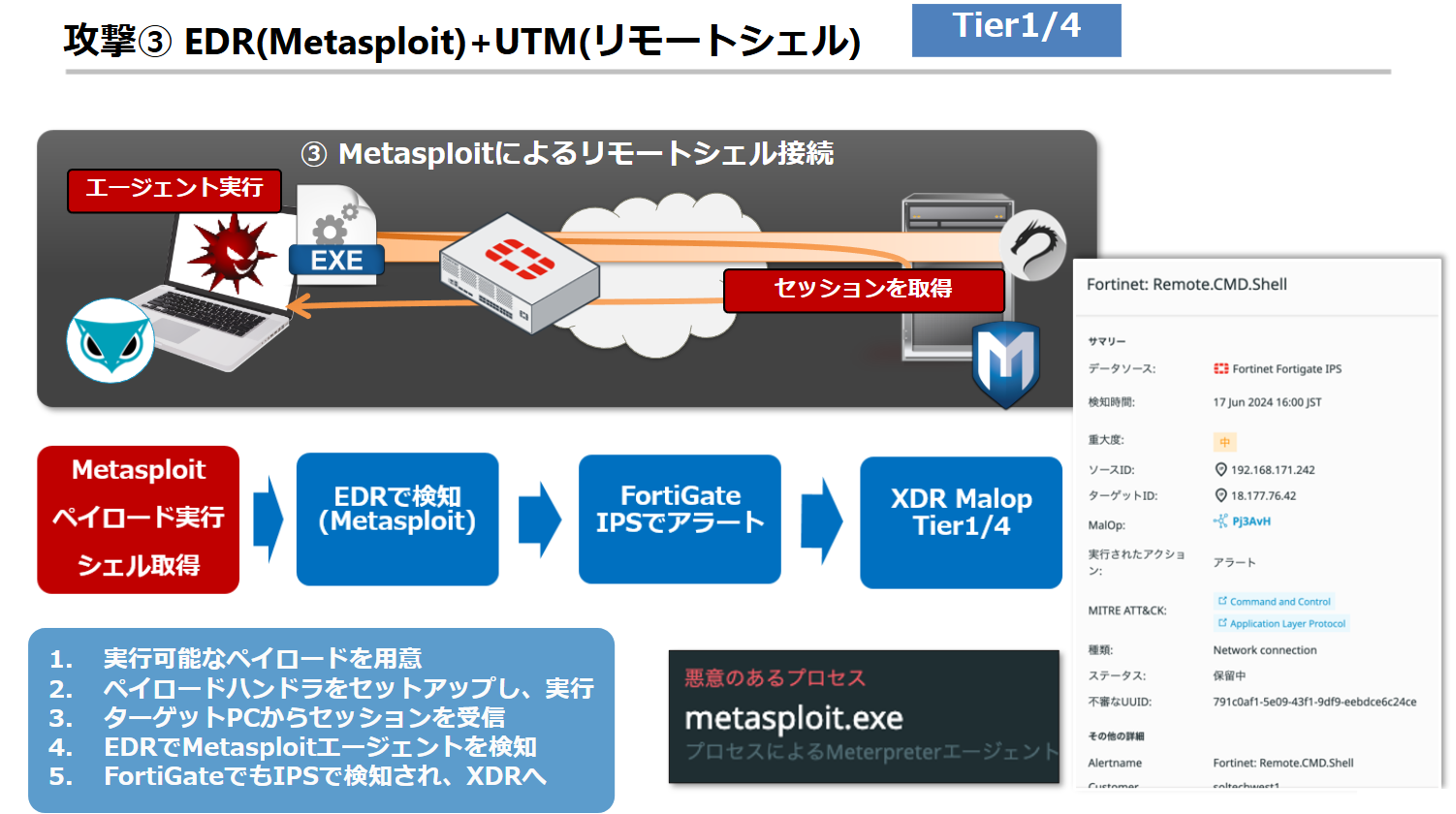

攻撃③EDR(Metasploit)+UTM(リモートシェル)

Metasploit FrameworkのPayloadモジュールを実行 EDRで検知させつつFortiGateのIPSでも検知させます。

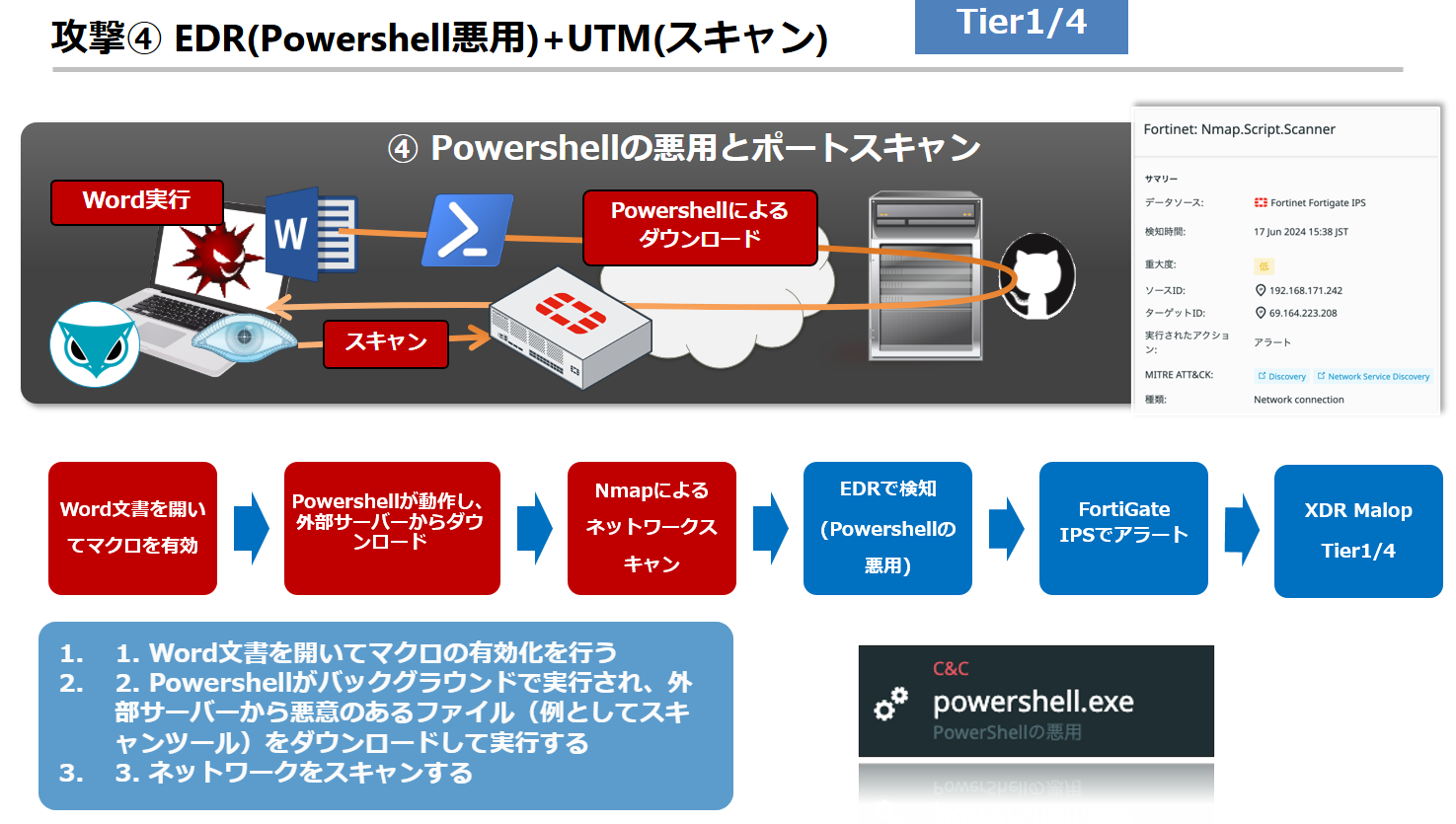

攻撃④EDR(Powershell悪用)+UTM(スキャン)

Wordのマクロの有効化を行い、Powershellが利用できるようにした後、バックグラウンドでファイルをダウンロードして実行させます。

4つの攻撃を行い、その結果Cybereason XDRとFortiGateではどのような相関分析が行われたのかを確認していきます。

❏FortiGateのアラートログとの相関分析

上記の攻撃方法を行った結果、FortiGateのアラートログとの相関分析はCybereason XDRのピラミッド型分析による自動分析・自動検知が実行され

分かりやすくインシデントが集約されたことが確認できました!

Tier1ではFortinetからのログ情報を集約し表示が行われています。

Tier2ではCybereason XDRの振る舞い検知、ロジックによりFortiGateのログ情報から

【P2P通信の不振なイベント】や【複数の管理者ログインの痕跡】を洗い出し、その宛先情報や不正アクセスユーザ情報を検知しています。

これらの情報はFortiGateのログとしてはアラートなどは上がらない情報となるため、Cybereason XDRと連携することで管理者がはじめて危機感を覚えることができます。

そして最後にTier3で相関分析が行われた結果、Tier4にて相関分析の結果、複数の脅威検知を1つの集約したストーリーとして分かりやすく表示されます。

管理者はこのTier4で集約したアラートだけを見れば複数の製品で見落としていた攻撃をCybereason XDRによって簡単に気づくことが可能です。

またTier4アラートは1つのストーリーとしてまとめられて表示されるため、たくさん上がってくるものではありませんから検知が多すぎて管理者が見落としてしまうこともありません。

❏CybereasonとFortiGateのXDRの連携検証を終えて

攻撃②UTM(P2P)XDRの連携について、難しいのでは?と思っていましたが、Syslog連携のみということで心配するほどのことはなく簡単に連携が可能でした!

脅威検知の際にEDRとFortiGateの情報が連携が取れていることを確認できた事で、EDRのみでわからない脅威も他製品と連携することで情報も取れ、判断しやすくなりそうです。

ログの一覧で表示されているアラートも、各社のロゴで表示されておりとても見やすく感じました。

各機器を組み合わせる事で、ログの量が増えることが予想されます。そうなると実際に必要な情報が埋もれる可能性もありますので、ログのチューニングについては必須になると予想されます。

運用についての手間や、実際の脅威への対応を考えると、やはりMDR(Managed Detection and ResPonse)サービスは考慮すべき事項になりそうです。

CybereasonのXDRは上記のような分かりやすいストーリー化された画面で、各種XDR連携している情報がストーリーとして確認でき、攻撃の全体像が把握しやすくなります。

EDRだけの運用では足りない情報も補える可能性が高いため、今後EDRを導入する際には他製品の情報もまとめて管理できるXDRを検討した方が良いと感じる検証結果でした。

CybereasonのXDRはどの製品を組み合わせる事が出来るのか、もう少し情報を知りたい!などの問い合わせは、ぜひ弊社にお問い合わせくださいね。

【Cybereason】CybereasonのAPI連携・FortiGate連携方法と活用

著者紹介

SB C&S株式会社

ICT事業本部 技術本部 ソリューション技術統括部 ソリューション技術部 1課

橋本 紗代子

関西の湖畔で動物たちと暮らしています。