はじめに

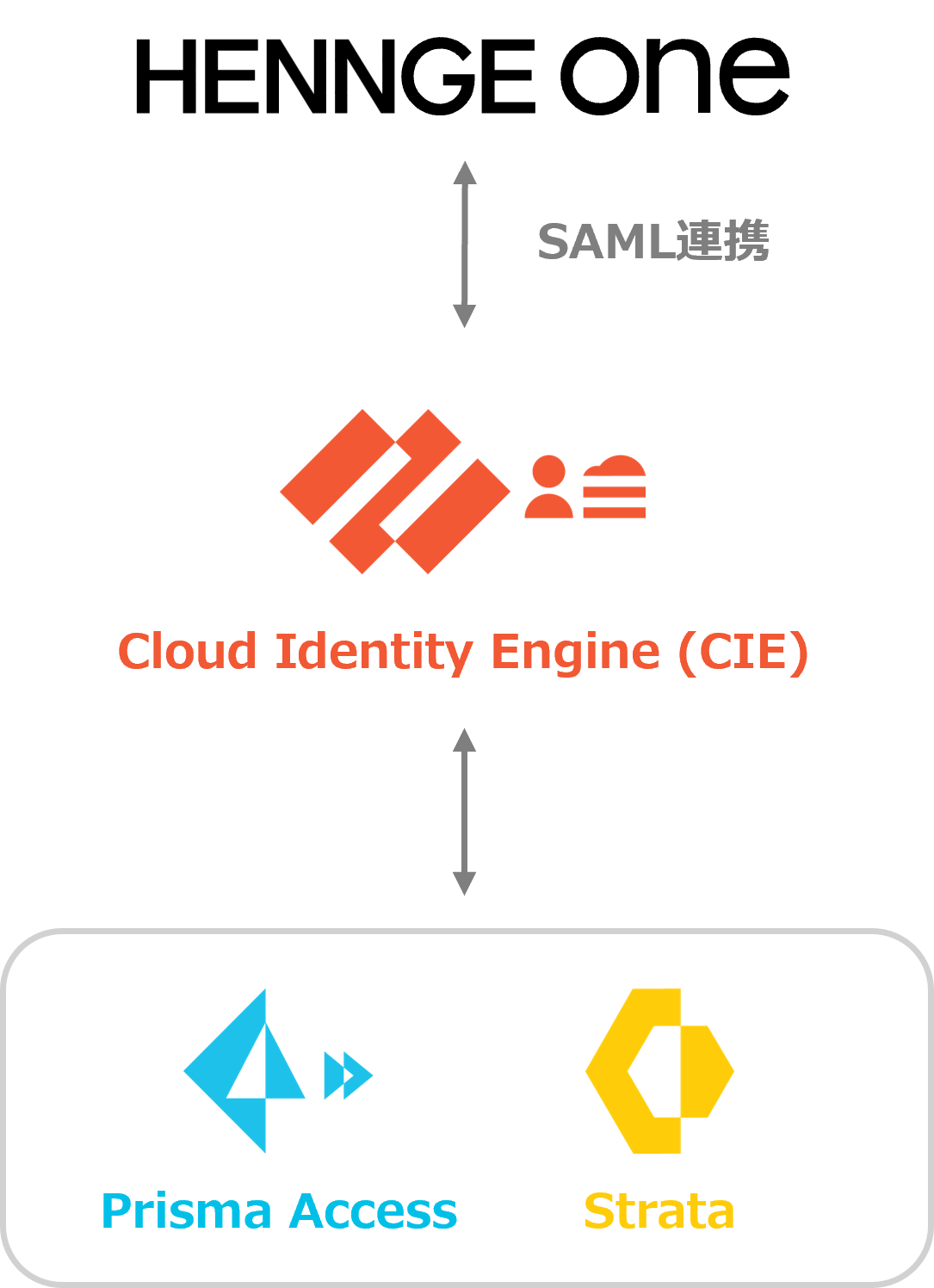

本記事は、Prisma AccessとHENNGE OneのSAML連携についての内容です。

Prisma AccessではIDaaSとの連携でユーザ認証やIDベースのポリシー制御が可能になります。

Cloud Identity Engine (CIE) を活用することで、Prisma AccessやPAなどのパロアルト製品における

ID管理を一元化し簡素化することができます。

CIEとは、オンプレミスやクラウドで管理されるユーザー、グループ、および認証データを一元化し、

ネットワークセキュリティインフラストラクチャ全体でIDを統一することが可能なクラウドサービスです。

オンプレミスからクラウドのIDプロバイダ (IdP) への移行によって複数のIdPが共存する環境においても、

一貫したユーザー認証で常にIDベースのセキュリティ対策を施行することでゼロトラストを実現します。

本記事ではCIE経由でPrisma AccessとHENNGE Oneを連携し、SAML認証を行う手順をご紹介します。

※GlobalProtectエージェント導入済みのモバイルユーザーに対しての認証設定となります

モバイルユーザーの設定ついては以下の記事をご参照ください。

【Palo Alto】【Prisma Access】GlobalProtectでのモバイルユーザ接続

目次

- 【HENNGE 設定❶】サービスプロバイダー登録

- 【CIE 設定❶】Authentication Type の追加

- 【HENNGE 設定❷】アクセスポリシー設定

- 【CIE 設定❷】Authentication Profileの追加

- 【Prisma Access 設定】CIE連携と認証設定

- 【動作確認】GlobalProtect ログイン時の認証

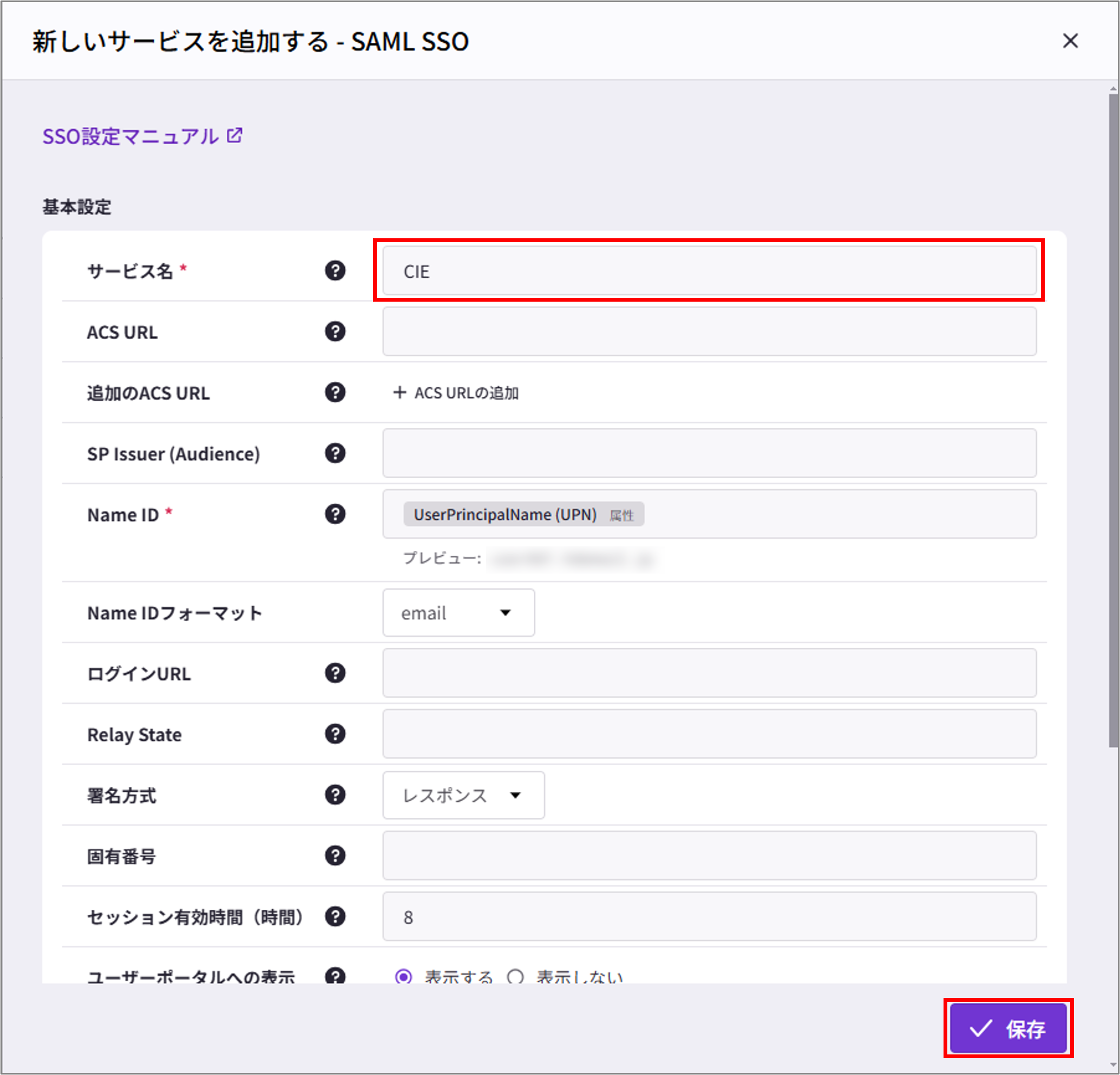

1. 【HENNGE 設定❶】サービスプロバイダー登録

① HENNGE One Access Controlの管理画面へ管理者アカウントでログイン

② [システム > サービスプロバイダー設定] を選択し、「+サービスプロバイダーの追加」をクリック

③「サービスを手動で追加」をクリック

④ サービス名 に任意の表示名を入力し、「✓保存」をクリック

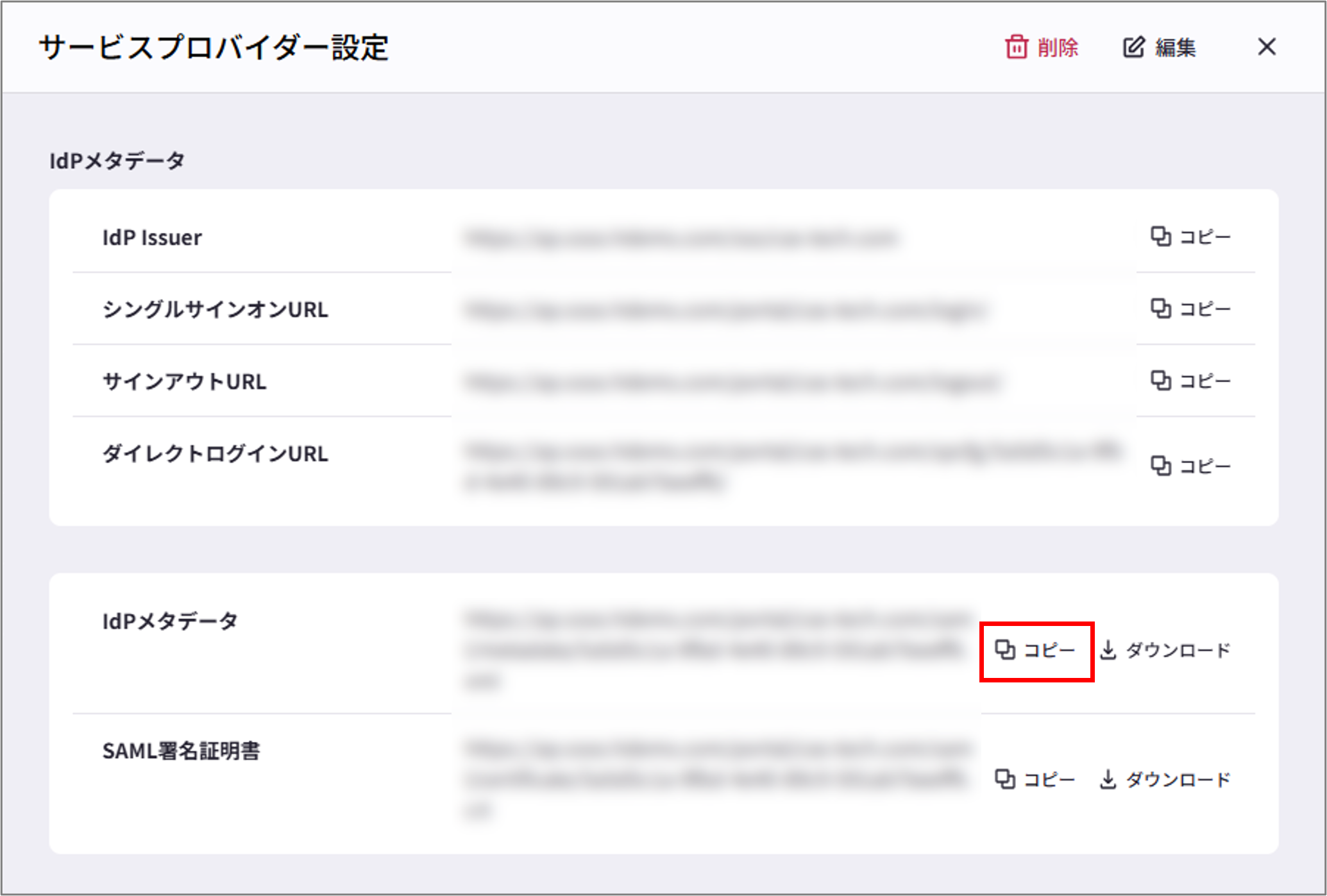

⑤ IdPメタデータ をコピーし、メモ帳などに控えておきます

※メタデータ情報は、サービスプロバイダー設定からいつでも確認可能

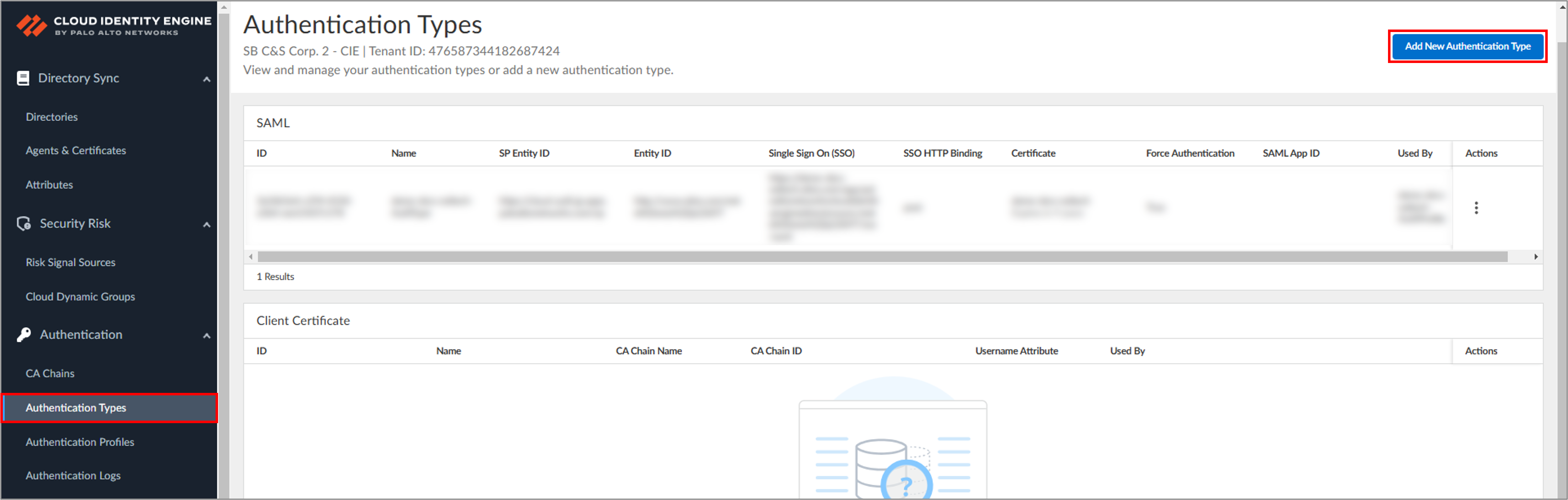

2. 【CIE 設定❶】Authentication Type の追加

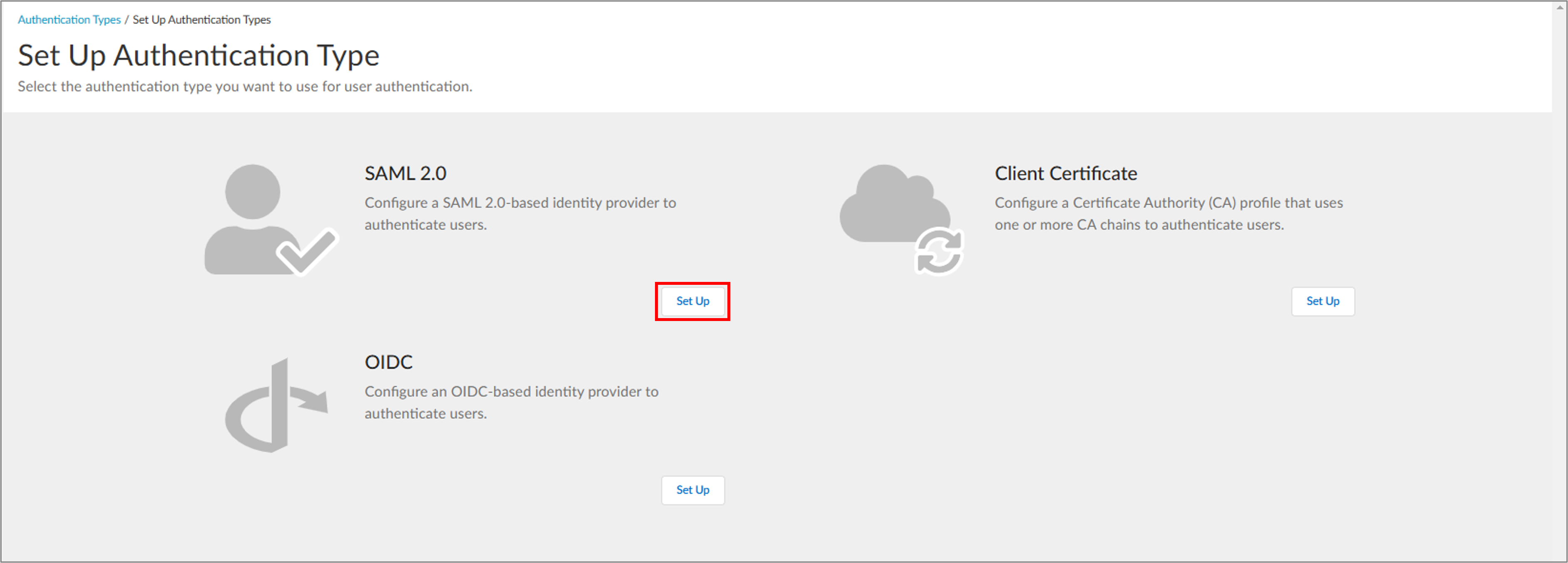

① [Authentication > Authentication Types] を選択し、「Add New Authentication Type」をクリック

② SAML 2.0 の「Set Up」をクリック

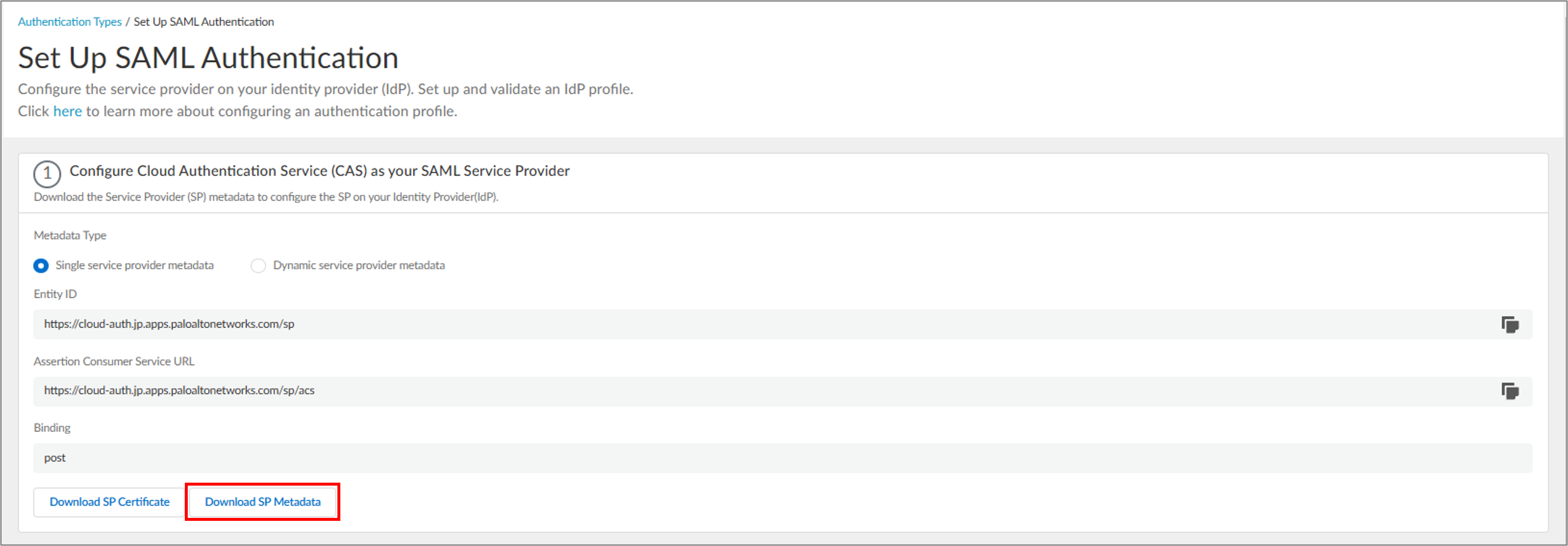

③ Set Up SAML Authentication ウィンドウの①で、「Download SP Metadata」をクリック

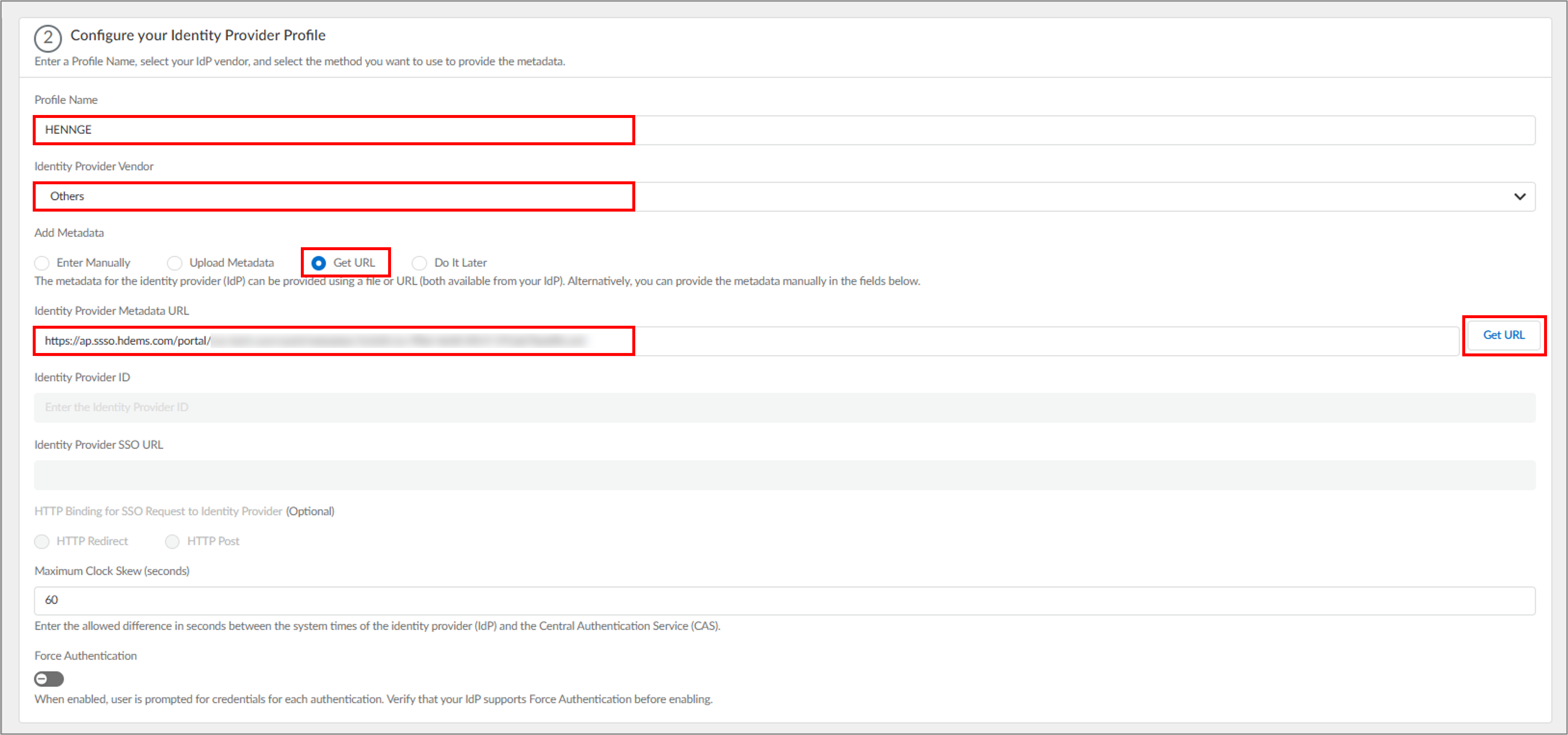

④ Set Up SAML Authentication ウィンドウの②で、以下の情報を入力

・Profile Name:任意の名前

・Identity Provider Vendor:「Others」を選択

⑤ Add Metadata で「Get URL」を選択

⑥ Identity Provider Metadata URL に1. ⑤で控えた「IdPメタデータ」の情報を貼り付け、「Get URL」をクリック

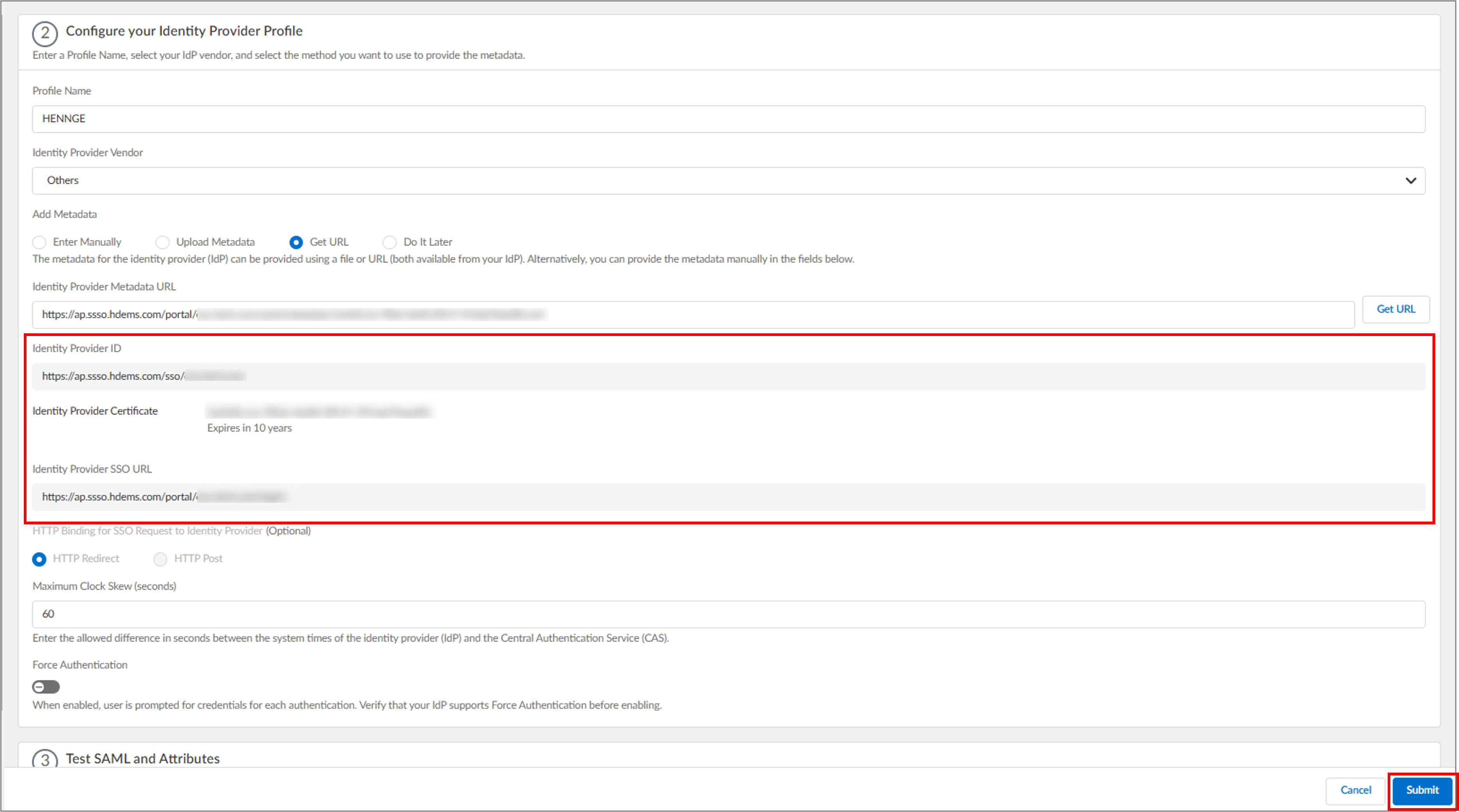

⑦ メタデータから自動的に情報が入力されたことを確認し、「Submit」をクリック

3. 【HENNGE 設定❷】アクセスポリシー設定

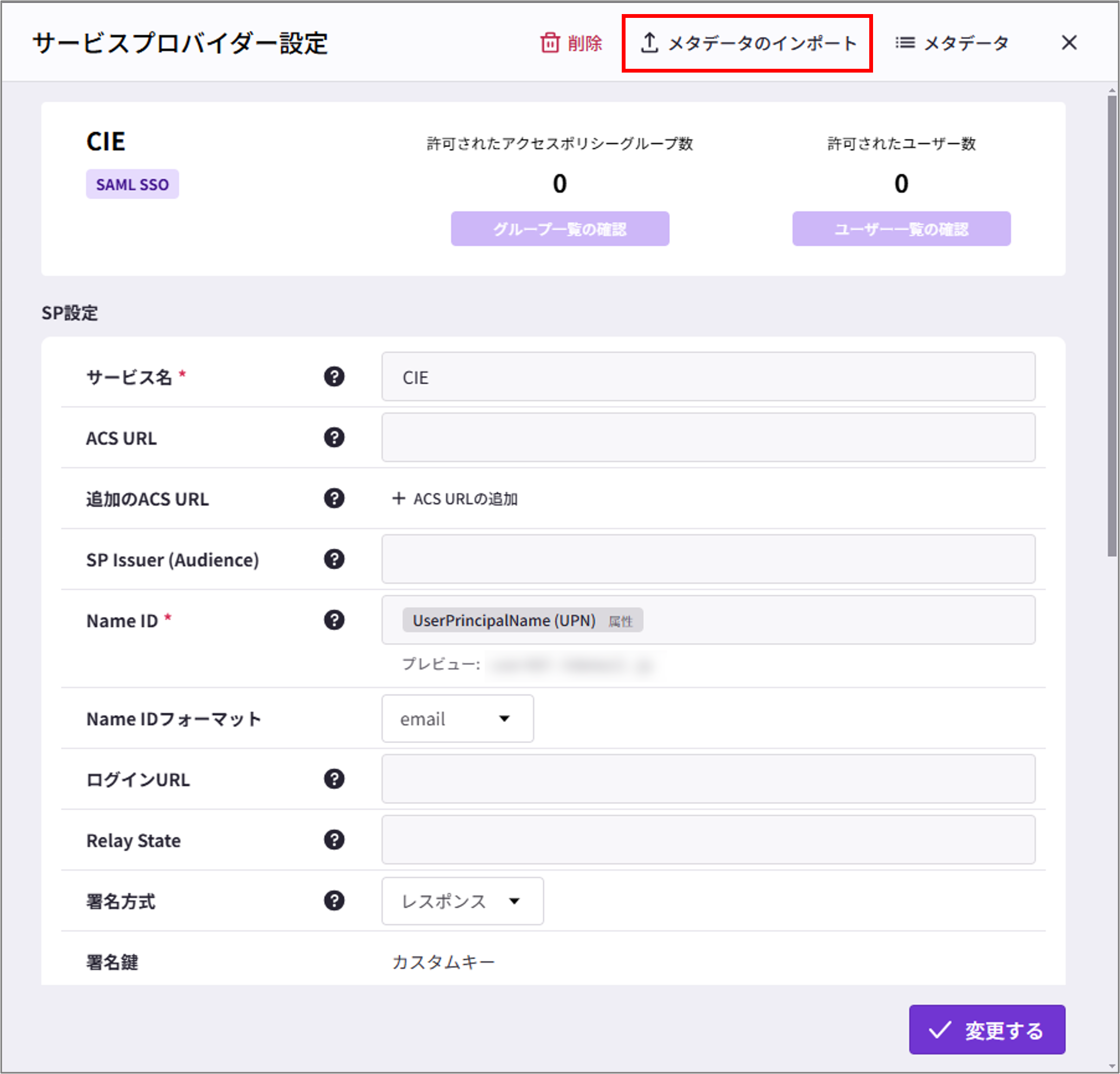

① [システム > サービスプロバイダー設定] から選択し、1で作成したサービスプロバイダーを選択

②「メタデータのインポート」をクリックし、2.③ でダウンロードしたメタデータを選択

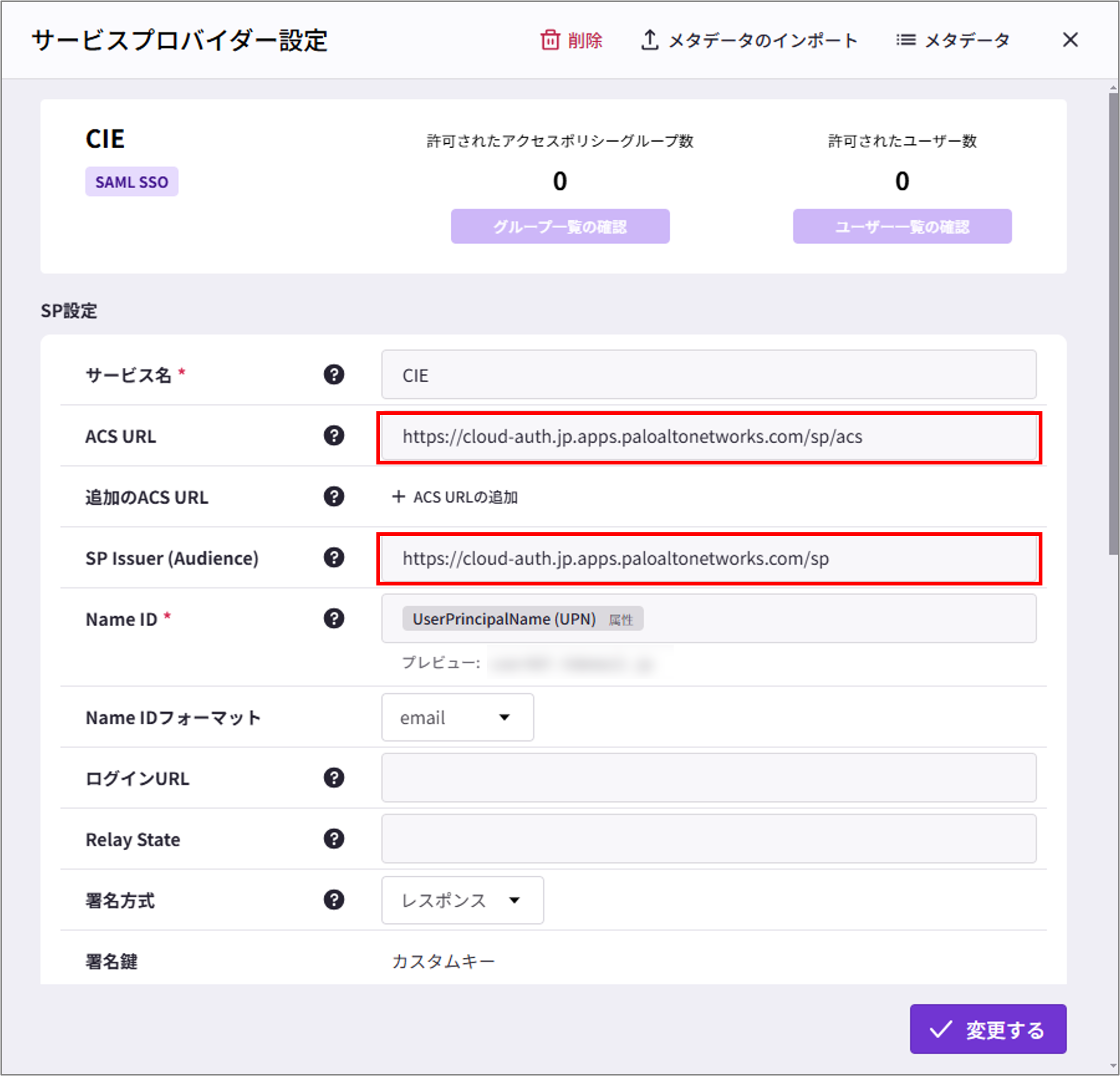

③ ACS URLとSP IssuerにURLが自動的に入力されたことを確認し、「✓変更する」をクリック

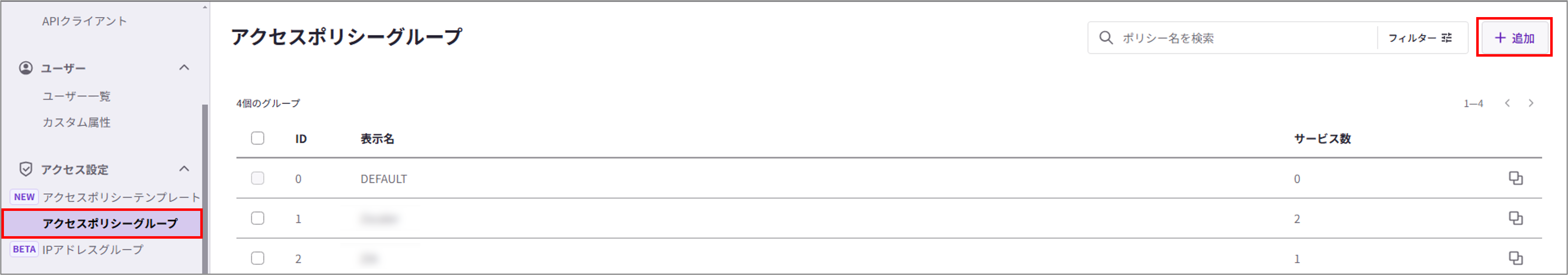

④ [アクセス設定 > アクセスポリシーグループ] を選択し、「+追加」をクリック

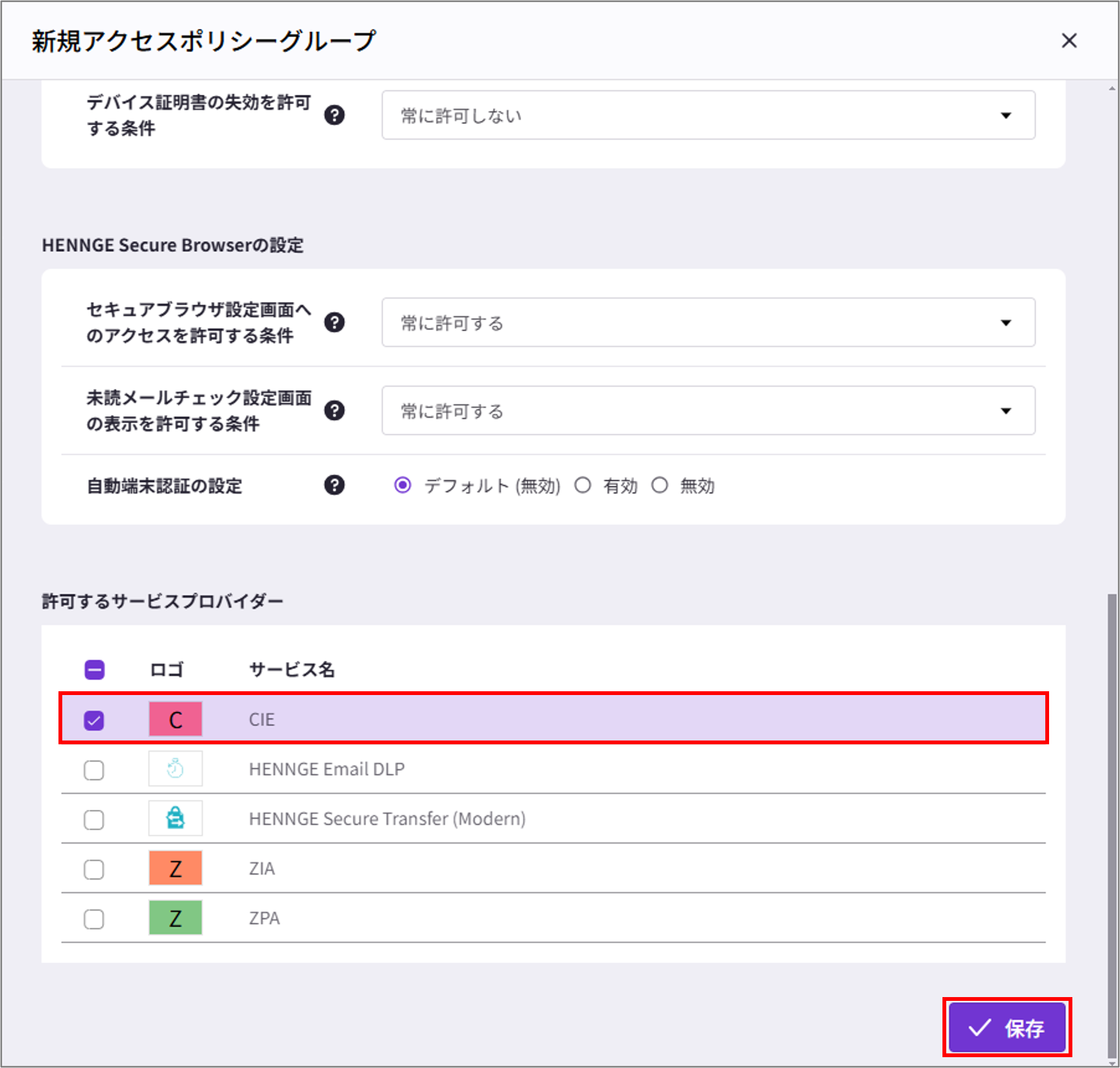

⑤ 表示名 に任意の名前を入力

⑥ 許可するサービスプロバイダーにて作成したサービスプロバイダーを選択し、「✓保存」をクリック

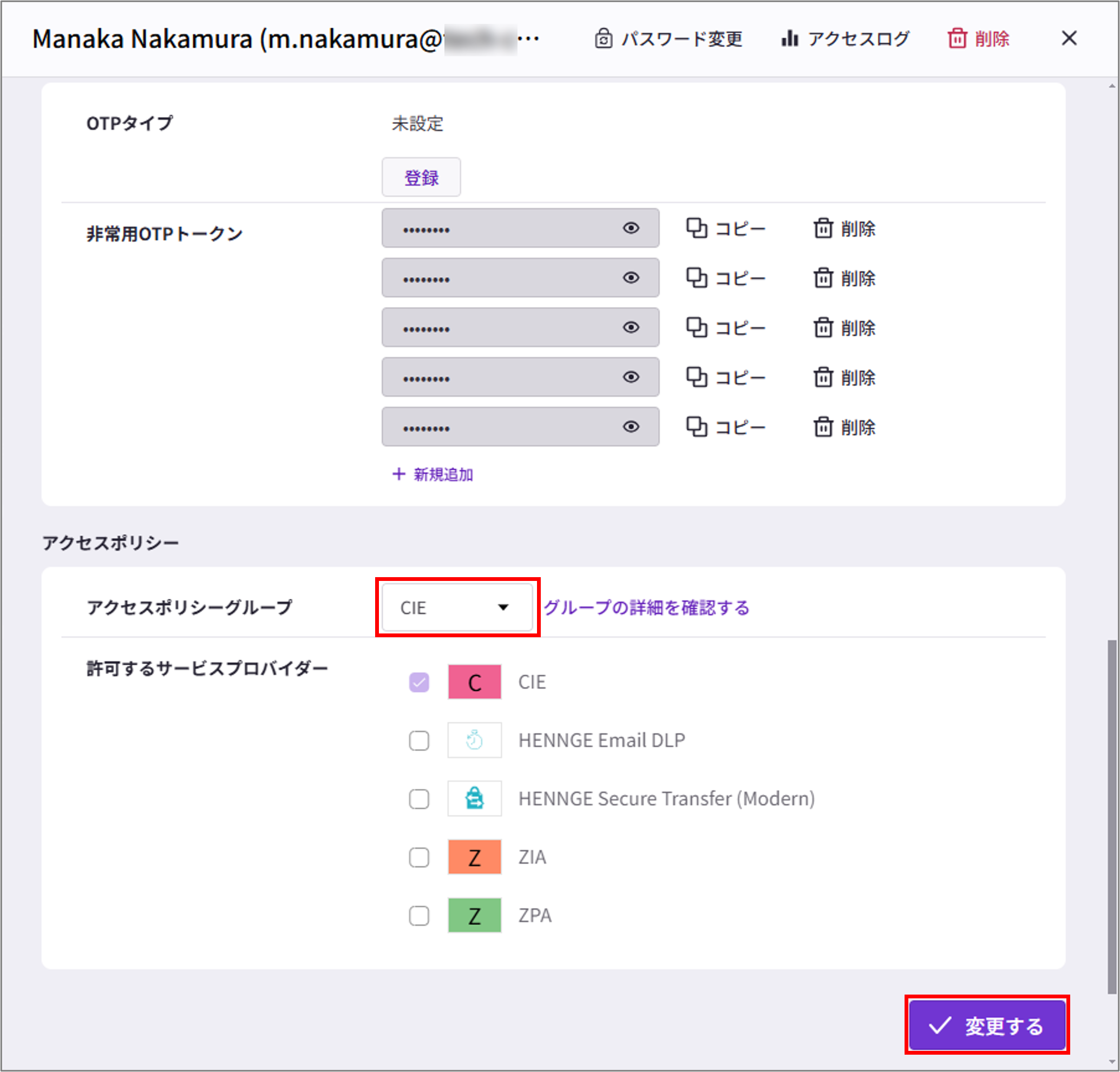

⑦ [ユーザー > ユーザー一覧] から、認証を行うユーザーを選択

⑧ 作成したアクセスポリシーグループを選択し、「✓変更する」をクリック

4. 【CIE 設定❷】Authentication Profileの追加

① [Authentication > Authentication Types] から、作成した Authentication Type を選択

② Set Up SAML Authentication ウィンドウの③で「Test SAML Setup」をクリック

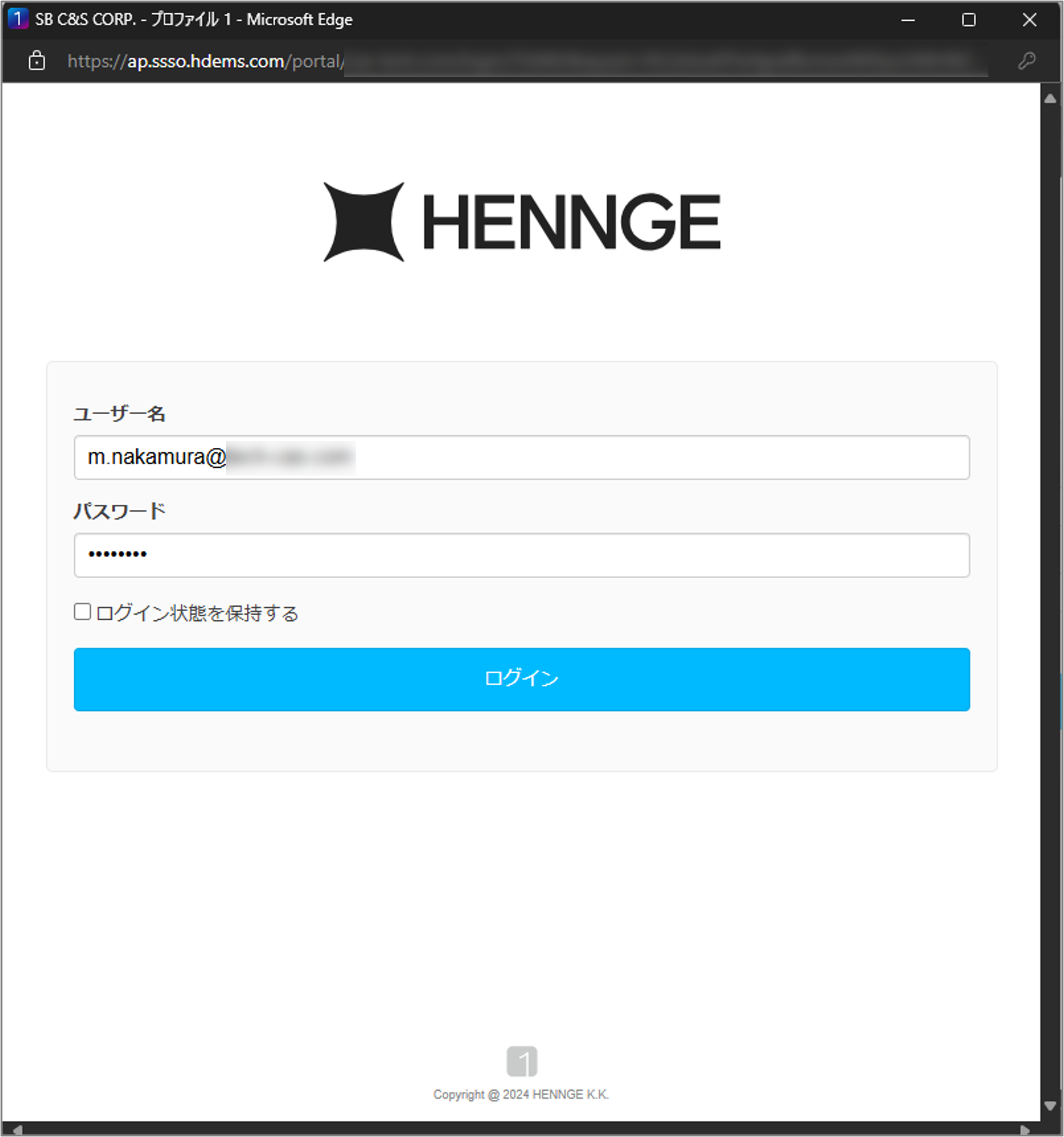

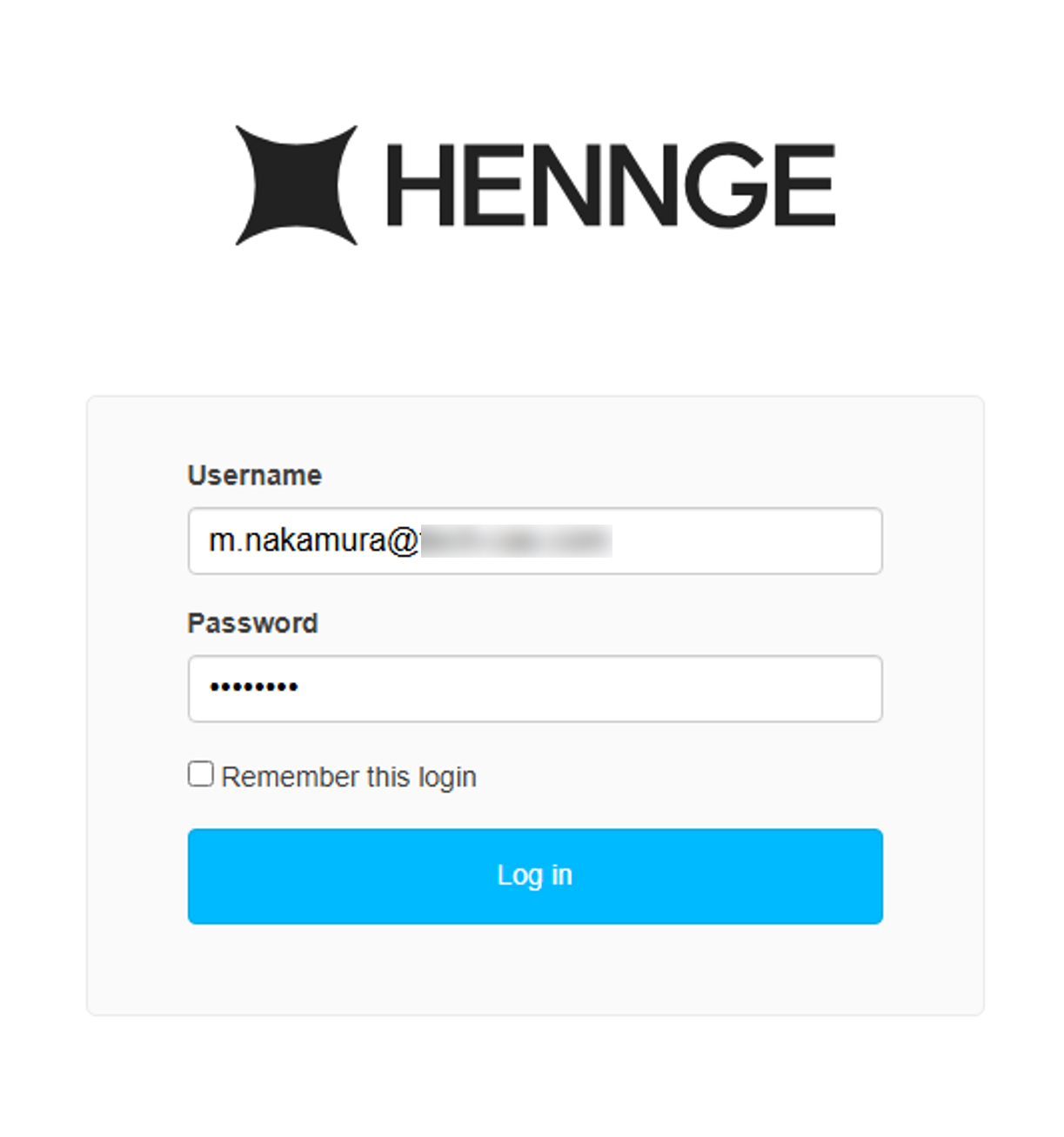

② 設定がHENNGEの認証画面が表示されるので、有効なユーザで認証を行います

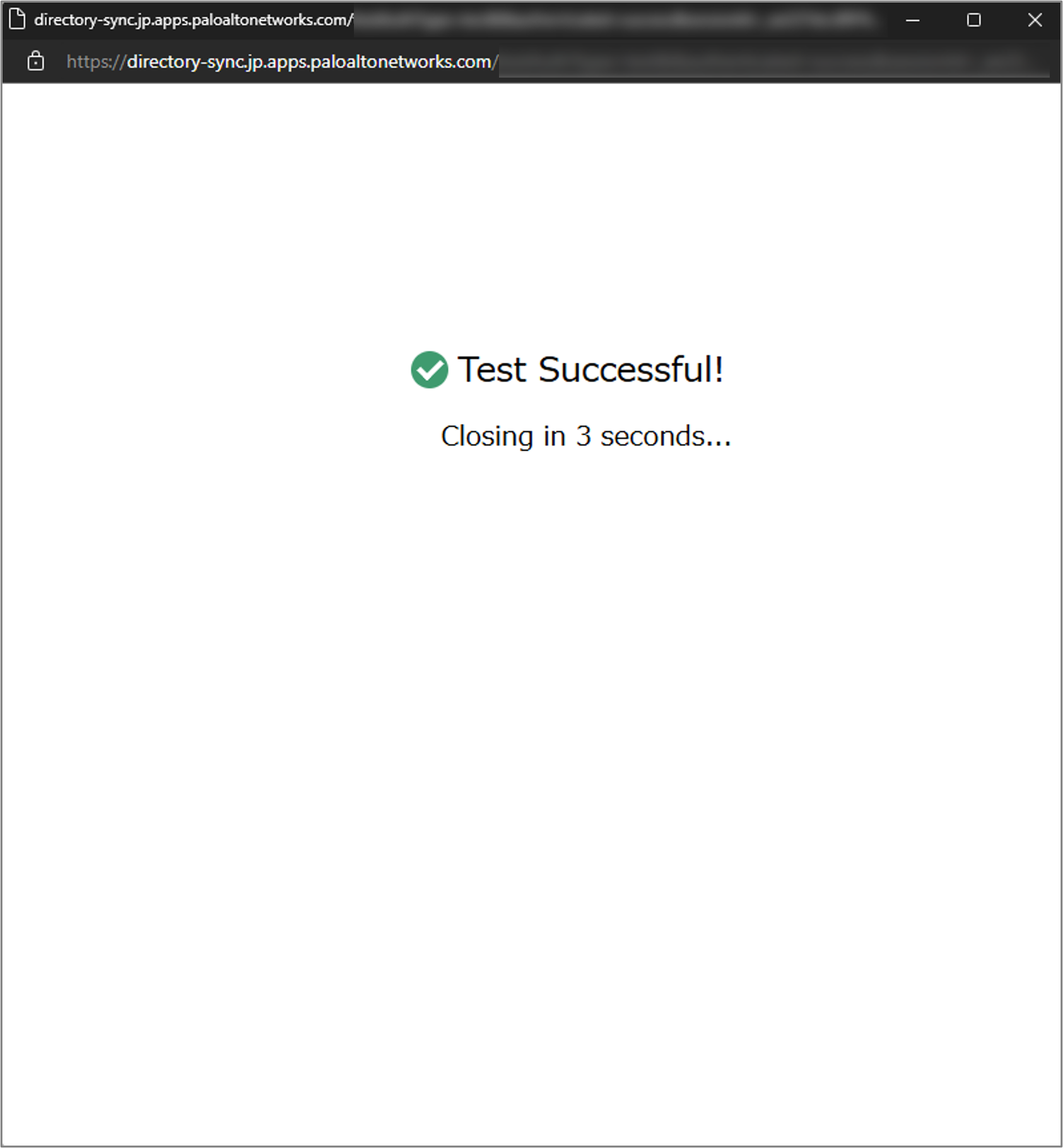

③ 認証に成功すると「Test Successful!」の画面が表示されます

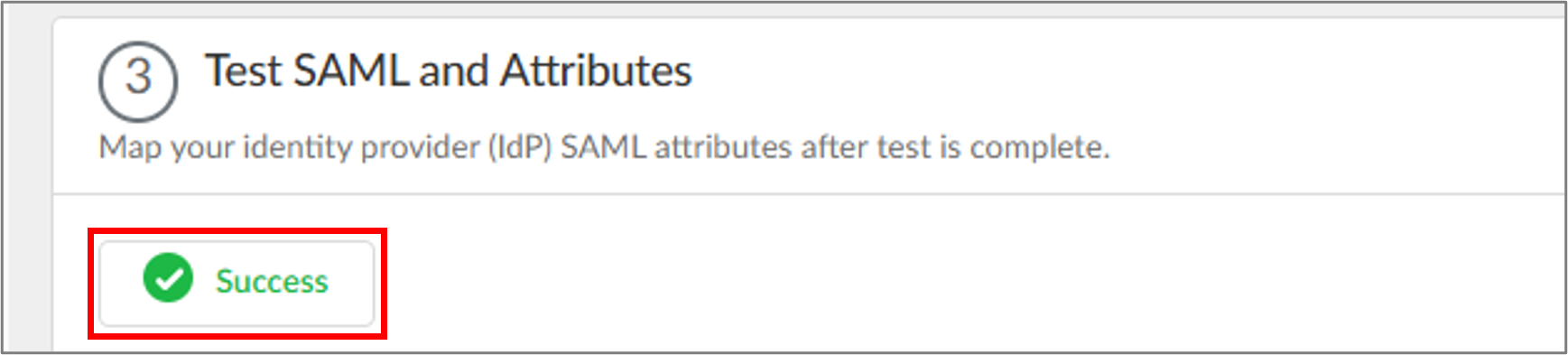

④ Set Up SAML Authentication ウィンドウの③に「Success」と表示されます

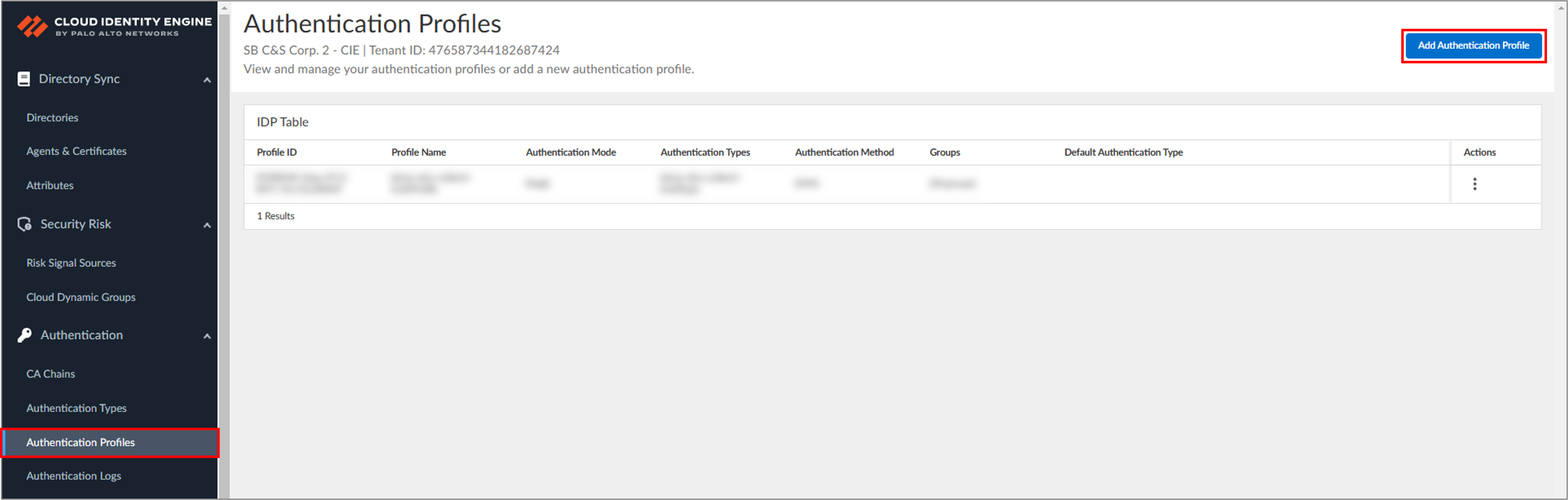

⑤ [Authentication > Authentication Profiles] を選択し、「Add Authentication Profile」をクリック

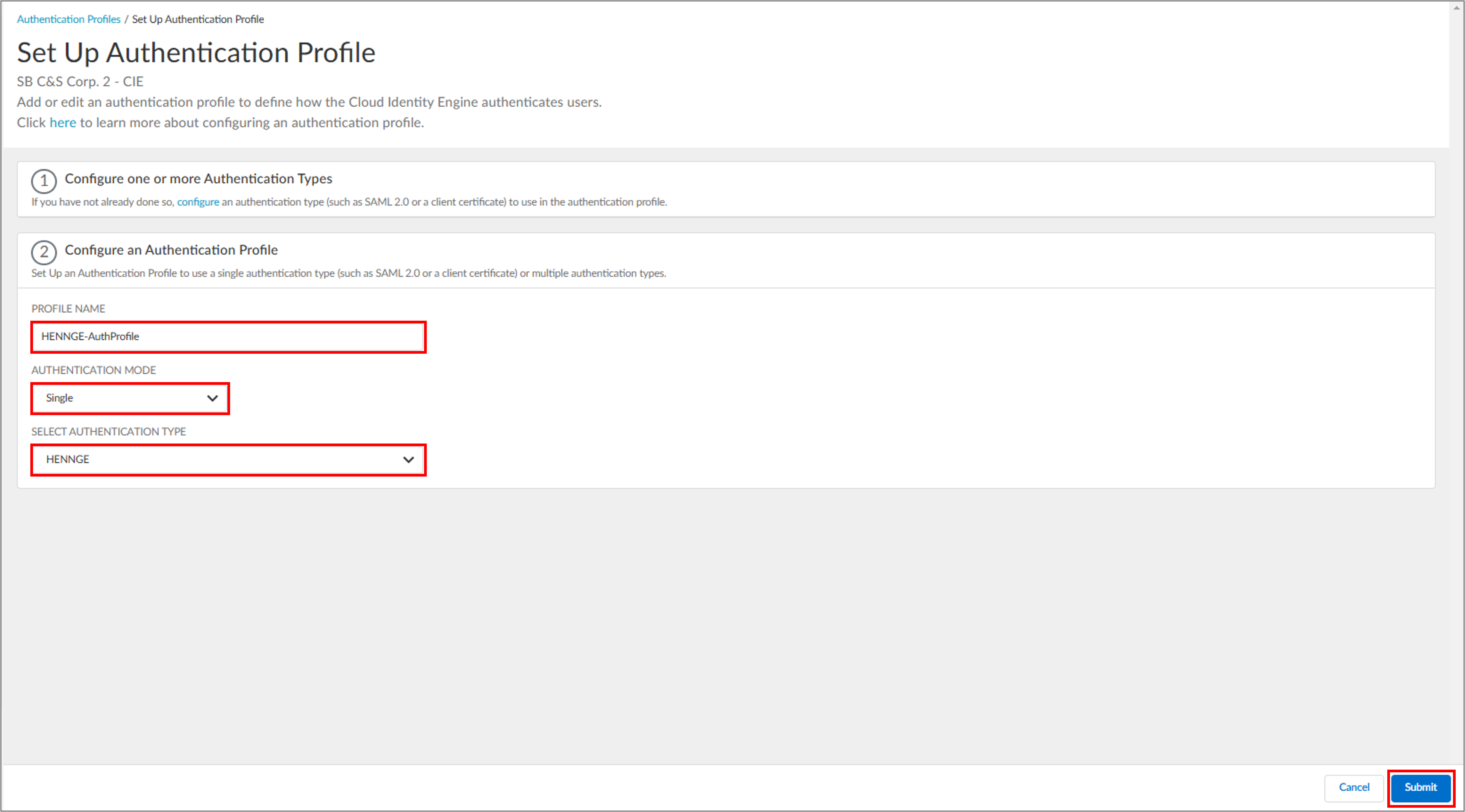

⑥ Set Up Authentication Profileウィンドウで以下の項目を入力し、「Submit」をクリック

・PROFILE NAME:任意のプロファイル名を入力

・AUTHENTICATION MODE:「Single」を選択

・SELECT AUTHENTICATION TYPE:作成した Authentication Type を選択

5. 【Prisma Access 設定】CIE連携と認証設定

SCMからPrisma Accessの設定を行います。

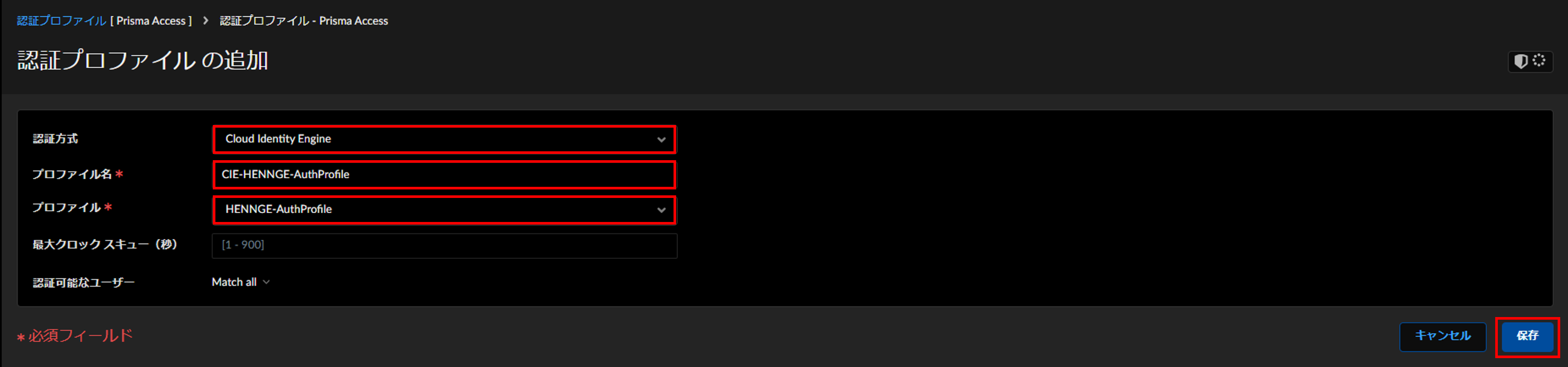

① [Manage > Configuration > NGFWとPrisma Access > IDサービス > 認証] を選択し、

[認証プロファイル] タブにて「プロファイルの追加」をクリック

② 認証プロファイルの追加ウィンドウで以下の情報を入力し、「保存」をクリック

・認証方式:「Cloud Identity Engine」を選択

・プロファイル名:任意のプロファイル名を入力

・プロファイル:CIEで作成した Authentication Profile を選択

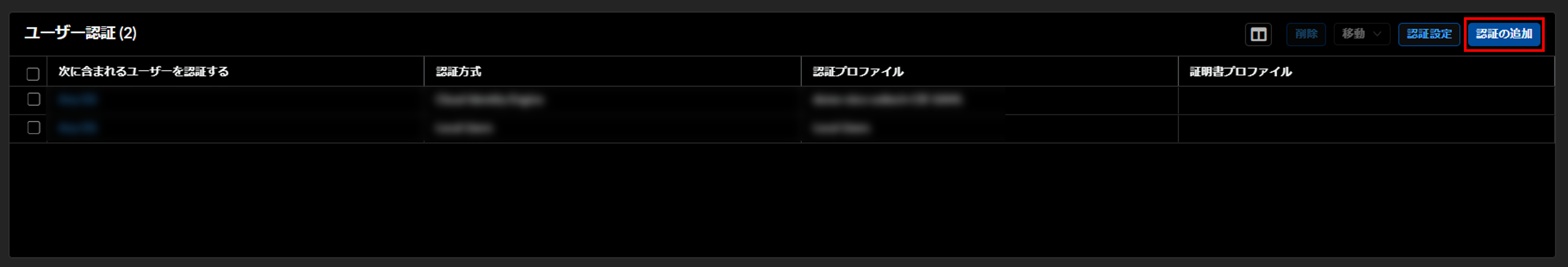

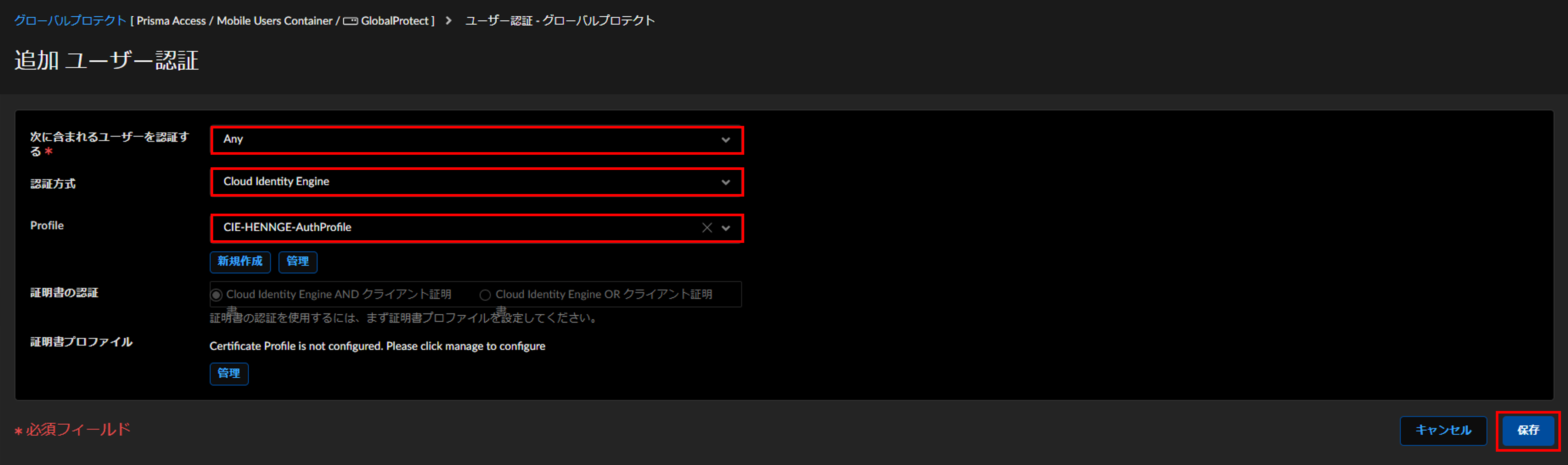

③ [Workflows > Prisma Access Setup > GlobalProtect] を選択し、

[インフラ] タブのユーザー認証にて「認証の追加」をクリック

④ 追加ユーザー認証ウィンドウで以下の情報を入力し、「保存」をクリック

・次に含まれるユーザーを認証する:認証対象のOSなどを選択

・認証方式:「Cloud Identity Engine」を選択

・Profile:作成した認証プロファイルを選択

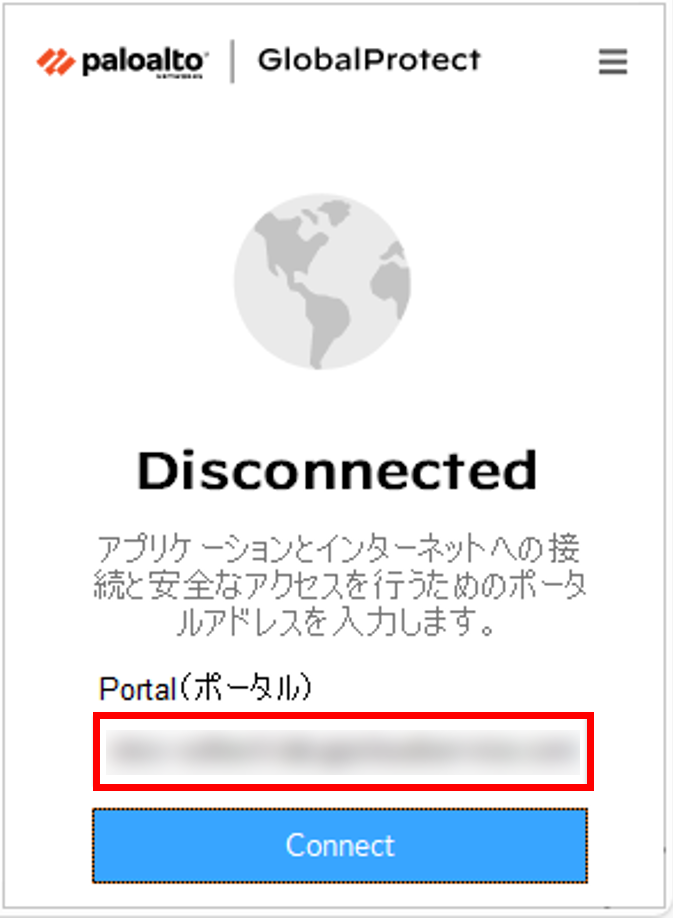

6. 【動作確認】GlobalProtect ログイン時の認証

① GlobalProtectエージェントにてポータルのFQDNを入力し、「Connect」をクリック

② HENNGEの認証画面にリダイレクトされたら、有効な認証情報を入力して「Log in」をクリック

③ 認証に成功した場合、「接続済み」と表示されます

④ 右上のハンバーガーアイコンから設定を開き、ポータルやゲートウェイの情報などを確認することができます。

⑤各種ログの確認を行います。

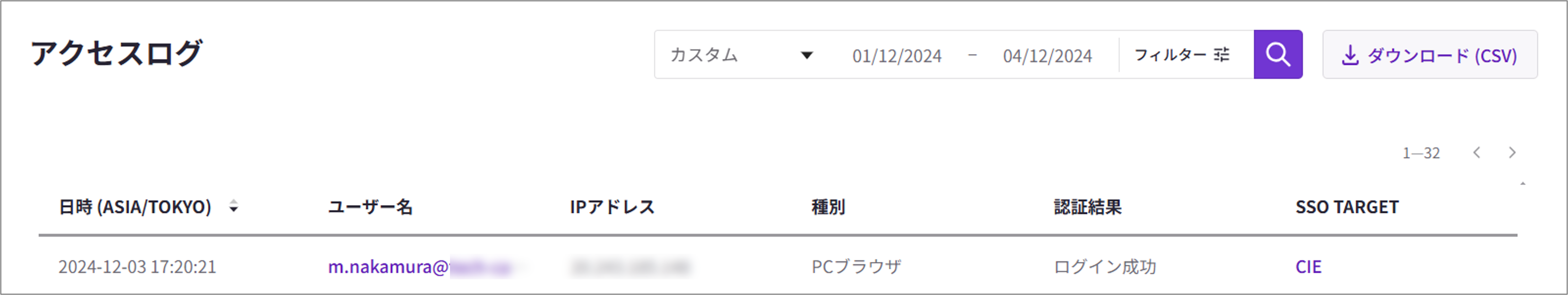

【HENNGEの認証ログ】

[ログ管理 > アクセスログ] から、認証結果を確認することができます。

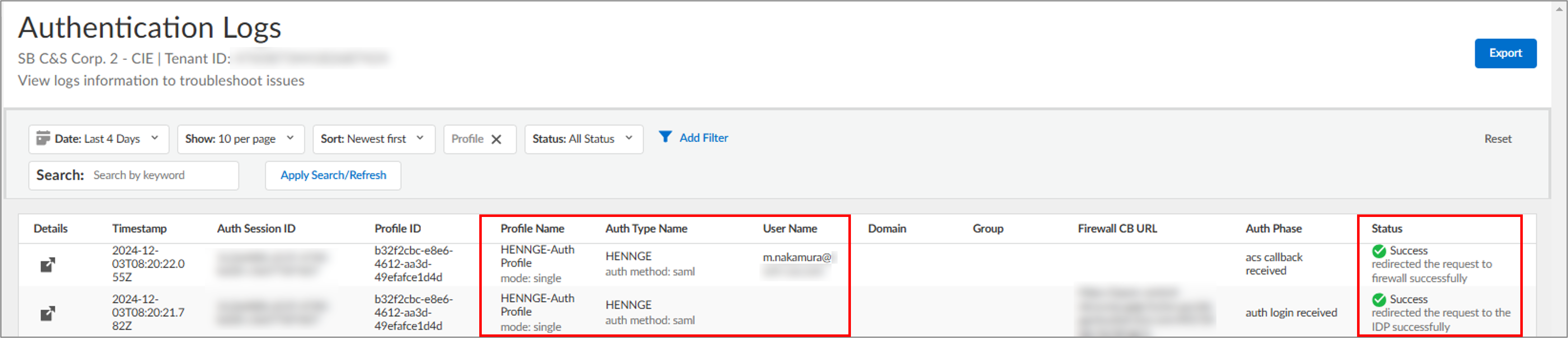

【CIEの認証ログ】

[Aythentication > Authentication Logs] から、認証結果を確認することができます。

【SCMの接続ユーザー】

[Workflows > Prisma Access Setup > GlobalProtect] を選択し、

[GlobalProtectアプリケーション] タブのユーザーの状態から「現在のユーザー」をクリック

まとめ

今回は、CIE経由でPrisma AccessとHENNGE OneのSAML連携を設定する方法をご紹介しました。

IdPとしてHENNGE Oneを利用する場合には、ぜひ本手順をご活用ください。

__________________________________________________________________________________

※本ブログの内容は投稿時点での情報となります。

今後アップデートが重なるにつれ正確性、最新性、完全性は保証できませんのでご了承ください。

「Palo Alto Networksコンシェルジュ」

製品パンフレットのDLからお見積り依頼まで受け付けております

他のおすすめ記事はこちら

著者紹介

SB C&S株式会社

技術統括部 第4技術部 2課

PCNSE, PSE Strata/SASE/Cortex Professional

中村 愛佳 -Manaka Nakamura-