■はじめに

本記事ではCrowdsrike Falcon で実装されている"FileVantage"について記載しております。

使い方によってはランサムウェアの被害拡大を抑える事にもつながる非常に優れた機能です。

ぜひ、名前だけでも覚えて持ち帰っていただければと思います!

=============================

もくじ

■はじめに

■EPPはある!EDRも用意した!その陰で見落とされがちなセキュリティの基本"サイバーハイジーン" ※前置きなので読み飛ばしていただいても大丈夫です!

■CrowdStrikeのサイバーハイジーン対策の一角、FileVantage機能- ※ここからFileVantage本編です!

■FileVantage画面

■FileVantage導入/設定

■使い方次第ではランサムウェア対策も。

■最後に

=============================

■EPPはある!EDRも用意した!その陰で見落とされがちなセキュリティの基本"サイバーハイジーン"

※前置きなので読み飛ばしていただいても大丈夫です!

セキュリティと言えばEPPやEDRで検出、防止するというのが一般的な認識であり実際重要なポイントではあります。

しかし、よくよく考えてみれば「守衛や警備システムは導入しても、実は裏口の管理がザルで窓はコツを知っていればこっそり開けて入れる.。」

などといったことがあると、せっかくお金をかけて正面の防御を固めても悪意のある人間に侵入されてしまいます。

そしてその方法は往々にして業界(悪い意味の)ではよく知られているものです。

上記は比較的優しい例えかもしれません。

酷い時にはこんなことも...

NWやシステム内の管理に穴があると、攻撃者はそれを利用して侵入してきます。

ともすれば定期的に攻撃を仕掛けて不労所得(?)を得るためにしっかりとした裏口を作られかねません。

また実際サイバー犯罪の手口としてはこんなデータも.。

おもに脆弱性や権限管理の不備がきっかけとなるものは赤くしております。

|

IPA 独立行政法人 情報処理推進機構 |

|||

| 順位 | 「組織」向け脅威 | 初選出年 | 10大脅威での取り扱い |

| (2016年以降) | |||

| 1 | ランサムウェアによる被害 | 2016年 | 9年連続9回目 |

| 2 | サプライチェーンの弱点を悪用した攻撃 | 2019年 | 6年連続6回目 |

| 3 | 内部不正による情報漏えい等の被害 | 2016年 | 9年連続9回目 |

| 4 | 標的型攻撃による機密情報の窃取 | 2016年 | 9年連続9回目 |

| 5 |

修正プログラムの公開前を狙う攻撃 |

2022年 | 3年連続3回目 |

| 6 | 不注意による情報漏えい等の被害 | 2016年 | 6年連続7回目 |

| 7 | 脆弱性対策情報の公開に伴う悪用増加 | 2016年 | 4年連続7回目 |

| 8 | ビジネスメール詐欺による金銭被害 | 2018年 | 7年連続7回目 |

| 9 | テレワーク等のニューノーマルな働き方を狙った攻撃 | 2021年 | 4年連続4回目 |

| 10 | 犯罪のビジネス化(アンダーグラウンドサービス) | 2017年 | 2年連続4回目 |

ランサムウェアなどでもNW機器の脆弱性を突いた攻撃から侵入→プレマルウェアの配置→権限管理の甘い部分を利用して展開/情報収集を行い被害を拡大、というのはよくある話です。

そしてEPPやEDRをしっかり準備していても、元々のセキュリティがあまりにも杜撰だと上記の絵のように攻撃者の侵入や活動を許してしまう。

という結果になります。

備えていたつもりでも「管理がメチャクチャなのが悪い」などと好き勝手言われることに...。

そんな中で生まれた概念がサイバーハイジーンであり、今回ご紹介するFileVantageもそんなハイジーンに寄与することができる機能なのです。

ここまでが前置きです。

■CrowdStrikeのサイバーハイジーン対策の一角、FileVantage機能

※ここからFileVantage本編です!

まず簡単にFileVantage機能について簡単にご説明いたしますと

Falcon FileVantageは、PCI DSS、NIST、HIPAA、サーベンス・オクスリー法などの業界標準や規制報告基準を満たすためのファイル整合性監視ツールです。

FileVantageは、無許可の変更を可視化し、機密ディレクトリやファイル、レジストリの変更をモニターしてリアルタイムで報告します。

ダッシュボードから疑わしい変更を調査することも可能です。

ご理解いただけたでしょうか。

いまいちわからないよ。という場合は例えば以下のような使い方ができます。

・監査で基準を満たすために整合性監視ツールが必要なのでとりあえず導入したい

・ファイルに不審なアクセスや望ましくない変更があった時に気付きたい

・ランサムウェアの被害の早期の検知および被害拡大を防ぐ備えをしたい

・社内外の人間のレジストリ値の変更など不要なセキュリティリスクを減らしたい。

では、実際のFileVantageの画面や設定画面を見ていただきましょう。

■FileVantage画面

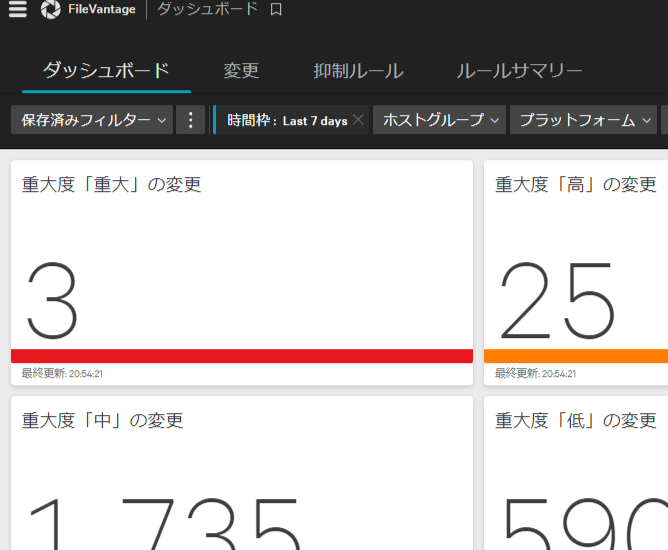

まず、FileVantageでどのような情報が可視化されるかを確認してみましょう。

まずはダッシュボードです。

ファイルやレジストリでルールによって検知されたイベント(作成/書き込み/削除etc...)が重大度別に表示されています。

また、それぞれのイベントがどういった変更にカテゴリされるものかも可視化されます。

各項目の数字部分をクリックすれば、それらのイベントのみが表示されるようにフィルタされたイベント一覧画面に遷移可能です。

この部分で注目したいのは、重大度が「重大(Critical)にカテゴライズされるイベント」です。

CrowdStrikeでは、ルール設定の際に"重大"は調査が必要なイベントの場合に設定することが推奨されています。

つまり、最初にしっかりとルールを作成していれば後はこちらの重大度を確認するだけでセキュリティにおける重要な変更を即座に確認することが可能です。

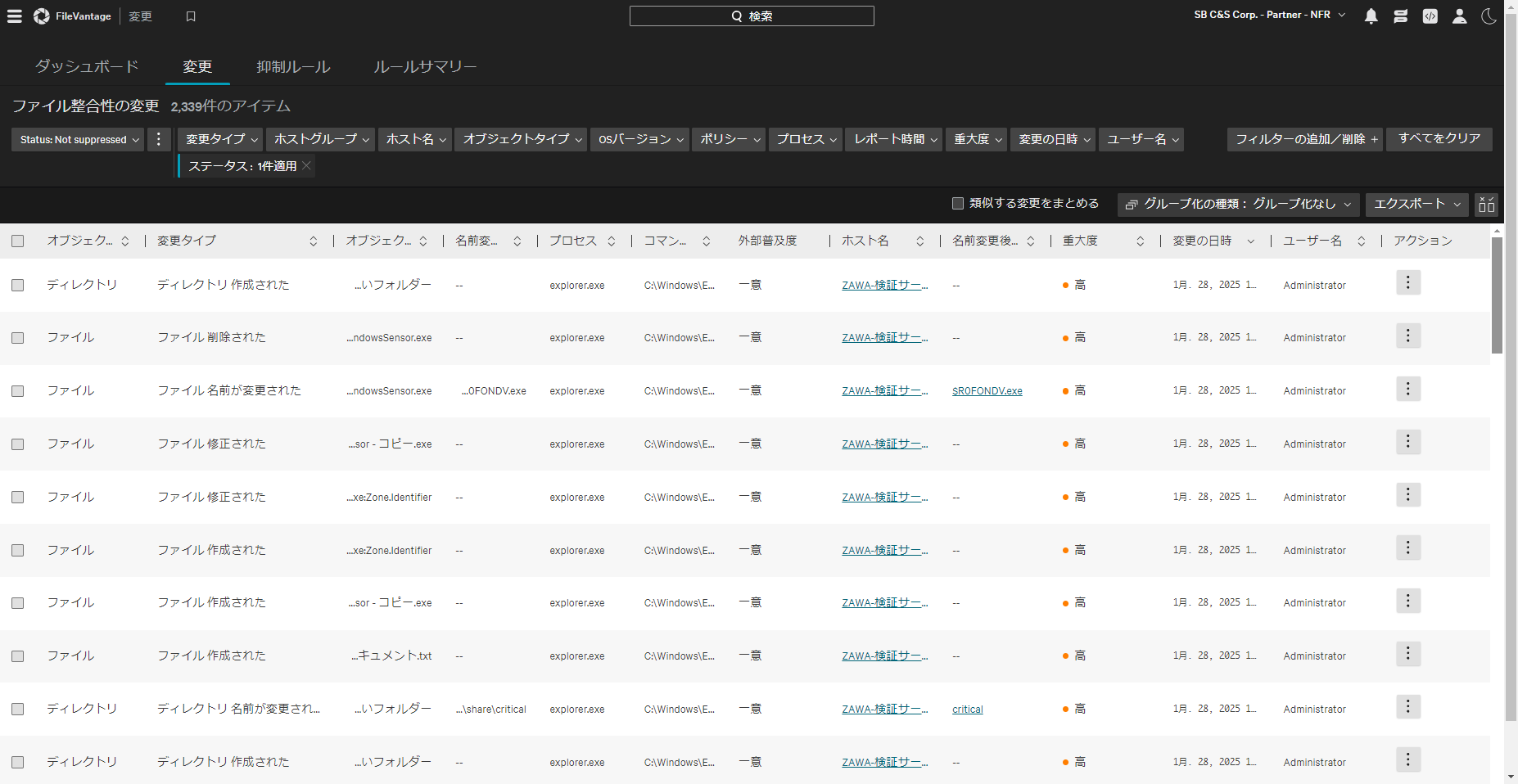

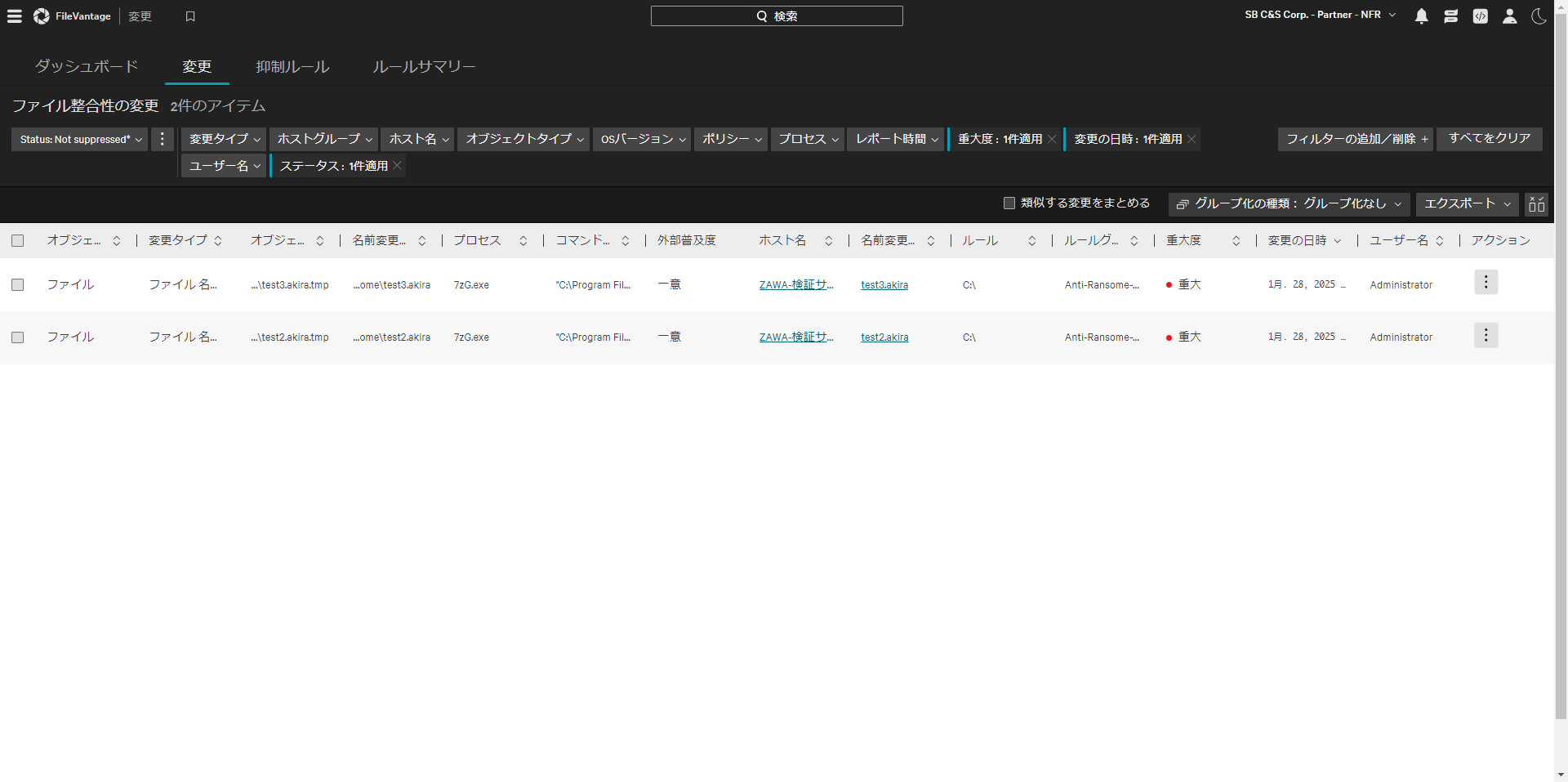

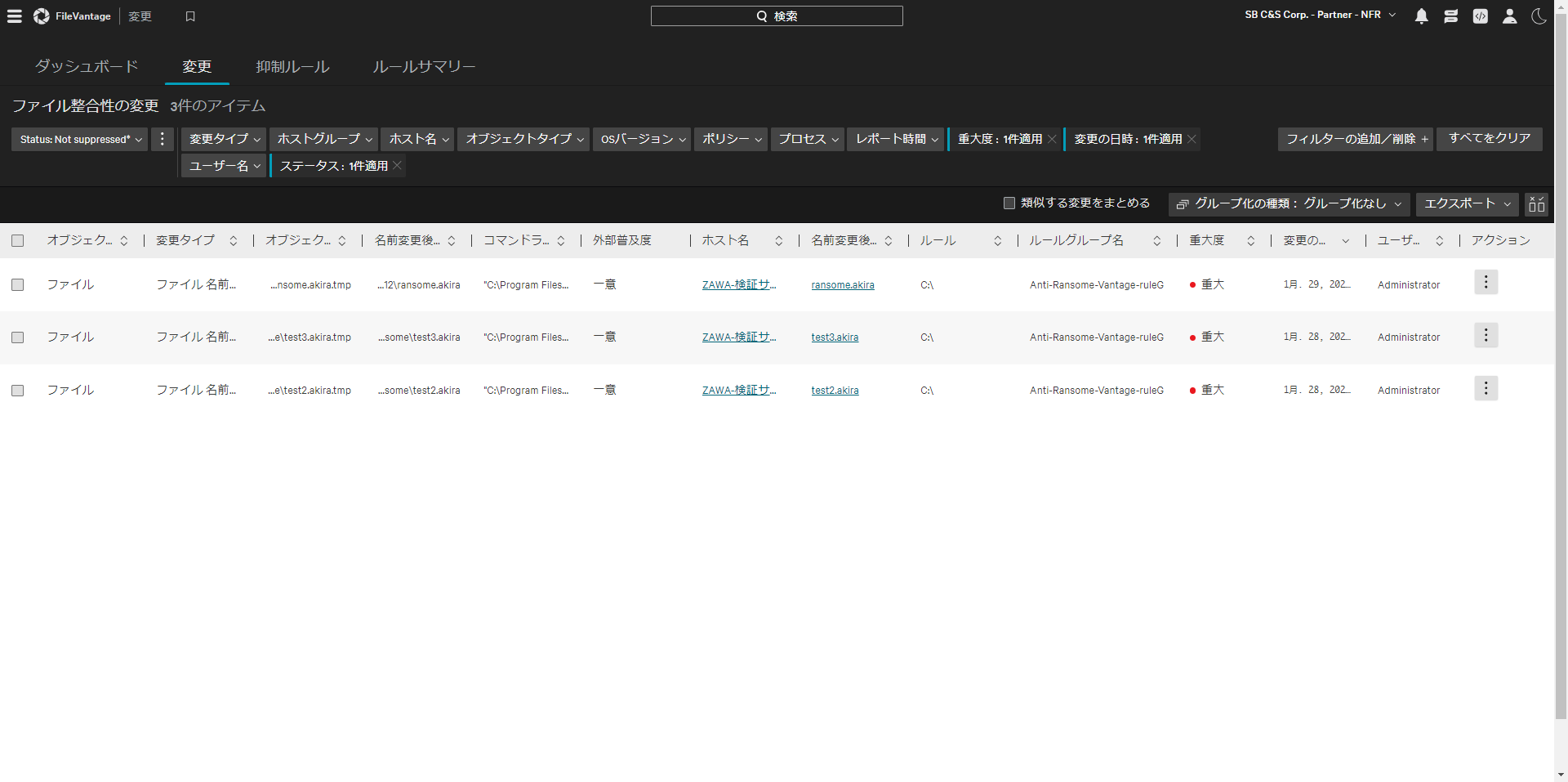

次に変更(イベント一覧)の画面を確認してみます。

各カラムの構成は用意されたものの中から適宜選択可能ですが、変更タイプが用意されていることですぐに内容が確認できるのはうれしいポイントです。

また、ルールの作成時にキャプチャの取得設定をしておけば変更内容もこの画面から確認可能です。

次に抑制ルールの画面です。

パスベースのレジストリやインベントリ監視の為、余計な情報(ログ)が表示されないように設定可能です。

あくまで表示の抑制の為、監視自体は継続されて行っている点には注意が必要です。

根本的に監視から除外したい場合は、ルール作成の際に穴開けをすることで対応します。こちらに関しては別途後述します。

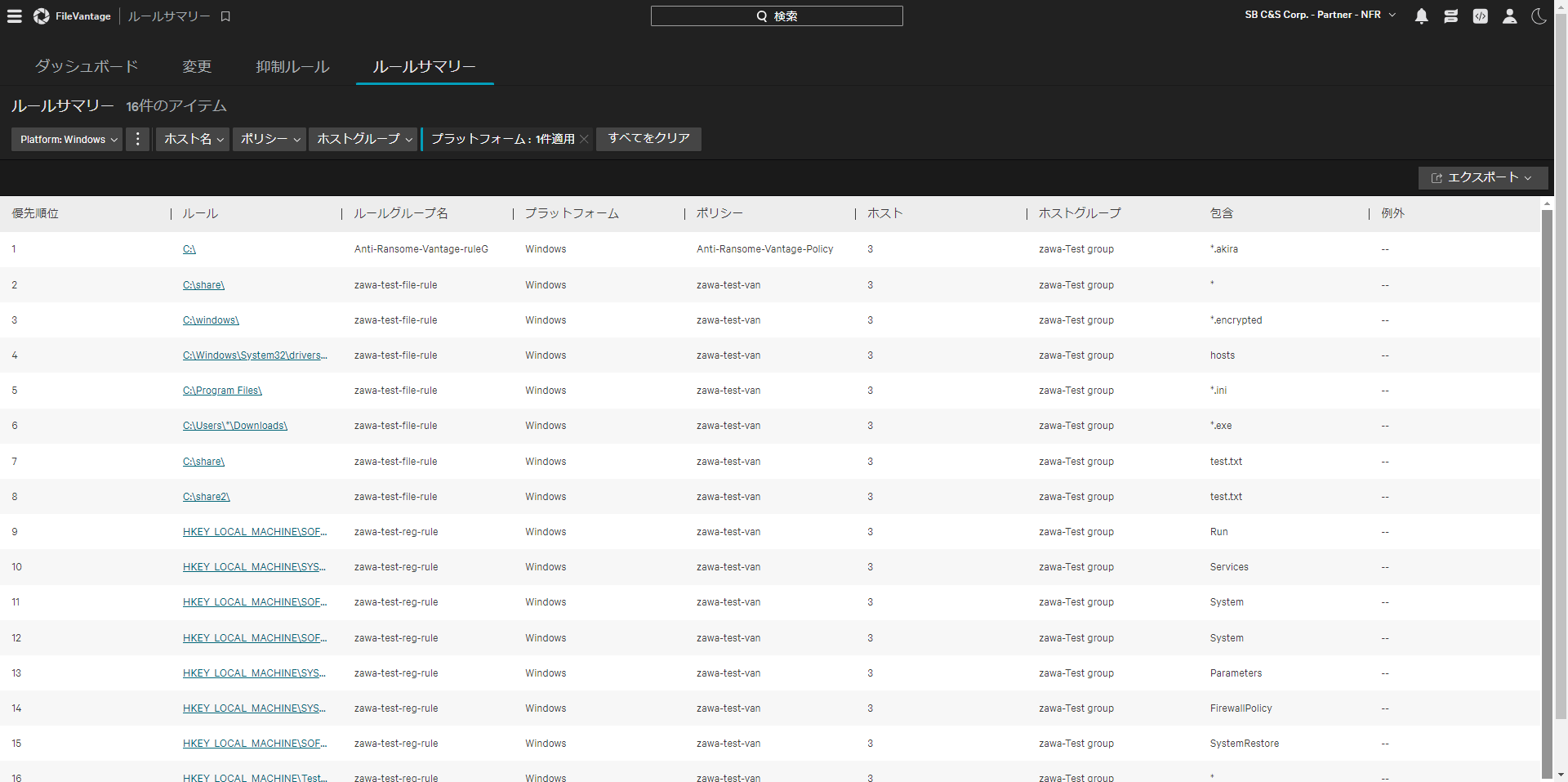

次にルールサマリー画面です。

ルールが適用される優先順位を管理しています。

ホストが複数のポリシーのメンバーになっているときにどのポリシーの構成設定をホストに適用するかを管理可能です。

優先順位の高いポリシーがアクティブとなり適用されます。

次に、ポリシーやルールの画面や作成手順を見てみましょう。↓↓↓↓↓↓↓↓↓

■FileVantage導入/設定

まず基本的な情報として、ご利用に際しては以下のような前提があります。

==================================

〇ご利用の要件

サブスクリプション:Falcon FileVantage(Falcon Insight XDRアドオン)

センサーのサポート対象:

Windows用 Falcon Sensorバージョン6.33以上

Linux用 Falcon Sensorバージョン6.39以上

Mac用 Falcon Sensorバージョン6.58以降

ロール:

ファイル整合性ルールを作成・編集するには、

ファイル整合性ルールグループをファイル整合性ポリシーに割り当て、

ファイル整合性ポリシーをホストグループに割り当てます:FileVantageマネージャー

注:FileVantageマネージャーロールでは、ホストグループ自体の作成と編集は行えません。ホストグループ管理にはFalcon管理者ロールが必要です。

ファイル整合性ポリシー、ルールグループ、アクティビティを表示するには:

Falcon管理者

FileVantageマネージャー

Falconセキュリティ責任者

Falcon調査者

Falconアナリスト

Falconアナリスト - 読み取り専用

==================================

原則として覚えておきたいのは、

Falcon Insight XDR(EDRの機能)が必要なので、少なくともFalcon Enterprise以上のバンドルが必要ということです。

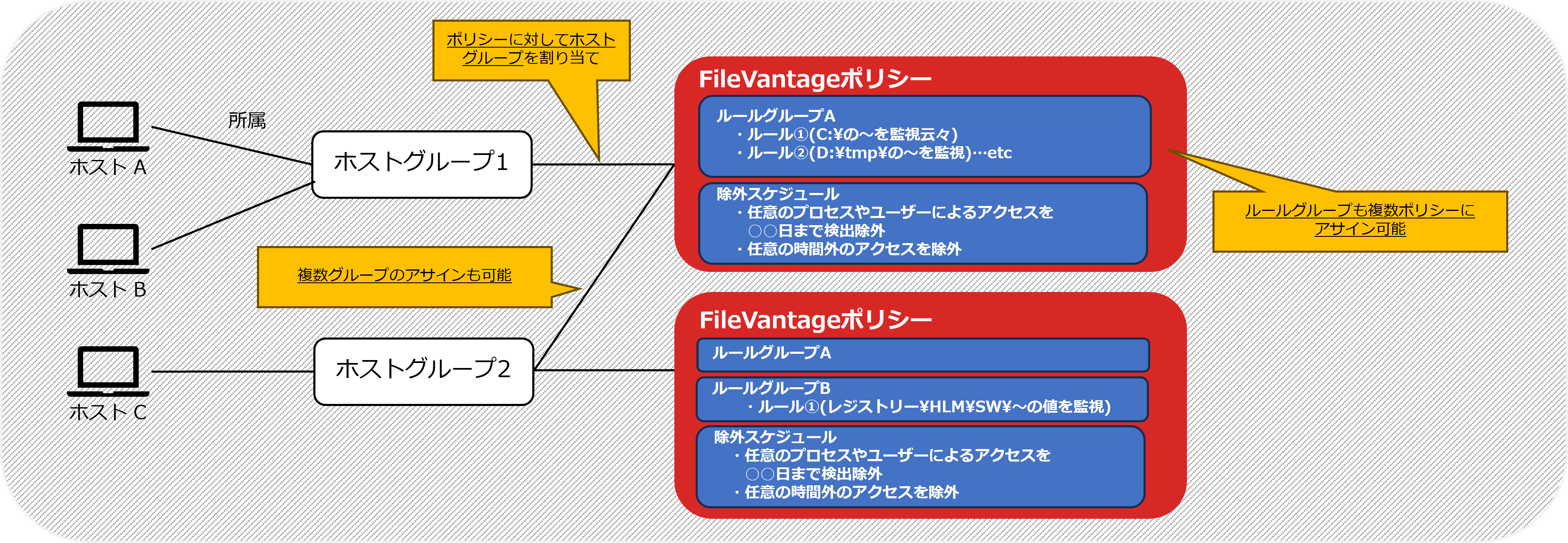

また、FileVantageのポリシー構成イメージは以下のような形になっています。

とりあえず一旦は、ポリシーという容れ物さえ作ればホストグループや作成済みのルールは使いまわして組み合わせ可能。と思っていただいて問題ないです。

今回はホストグループは作成済みという前提で、上記の構成を念頭に

ルールグループ作成→ルール作成→ポリシー作成&割り当て

という順番で見ていただきましょう。

ルールグループ作成

ハンバーガーメニューから、FileVantage > ルールグループと選択すると、ルールグループの一覧画面を開けます。

こちらにはユーザーにより作成されたグループとCrowdStrikeによって用意されたテンプレートなルールグループが表示されています。

今回は作成してみるという試みの為、画面右上のルールグループの作成をクリックして進みましょう。

クリックするとこういった感じのグループの作成ウィンドウが開かれます。

端的に言えばルールの入れ物なので大変簡素ですが、プラットフォーム(Win,Mac,Linux)とタイプ(ファイルとディレクトリ or レジストリのキーと値)の選択は重要なので間違えないようにしましょう。

とりあえず今回は監視対象がWindowsのフォルダとファイルなので以下の設定で進みます。

作成をクリックするとルールグループが作成され、そのままルールーグループ内のルールの一覧画面へ遷移します。

ルール作成

新規のルールグループの作成から進めているため、もちろん既存のルールはありません。[ルールの追加]をクリックして、新しいルールを作成しましょう。

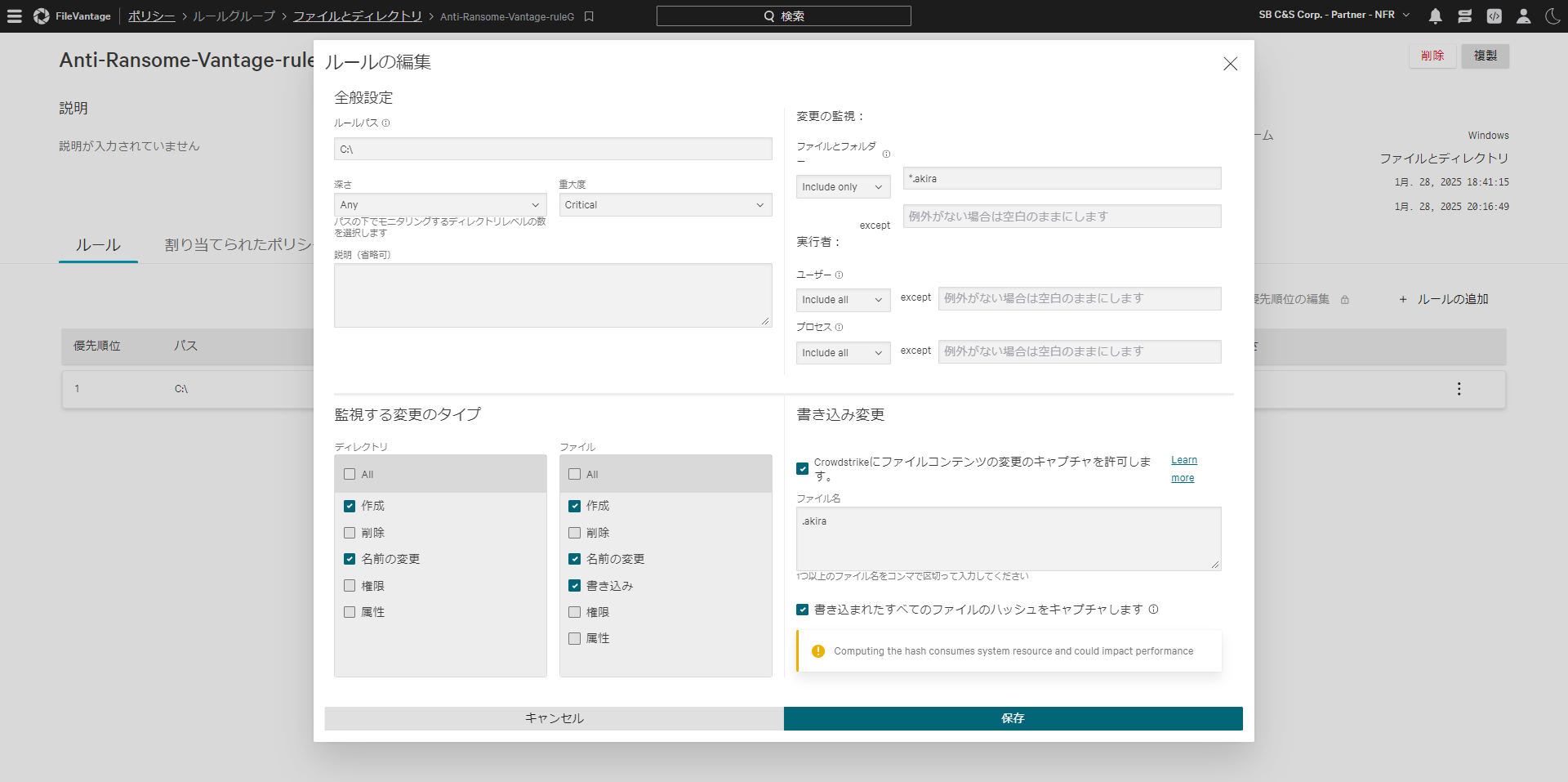

ルールの設定を行います。

こちらでどのようなディレクトリやファイルをモニターするか(できるか)が決まる為、以下の注釈を参考に設定を考えてみてください。

もちろんマニュアルが閲覧可能な方(本製品のマニュアルはCrowdstrikeのコンソールから閲覧)は、そちらで詳細をご確認ください。

設定を終えたら[ルールの追加]でルールが保存されます。

今作成したルールが追加されていることを確認しましょう。

ポリシー作成&割り当て

最後にポリシーを作成し、そこにルールグループとホストグループを割り当てていきます。

まずはポリシー作成です。

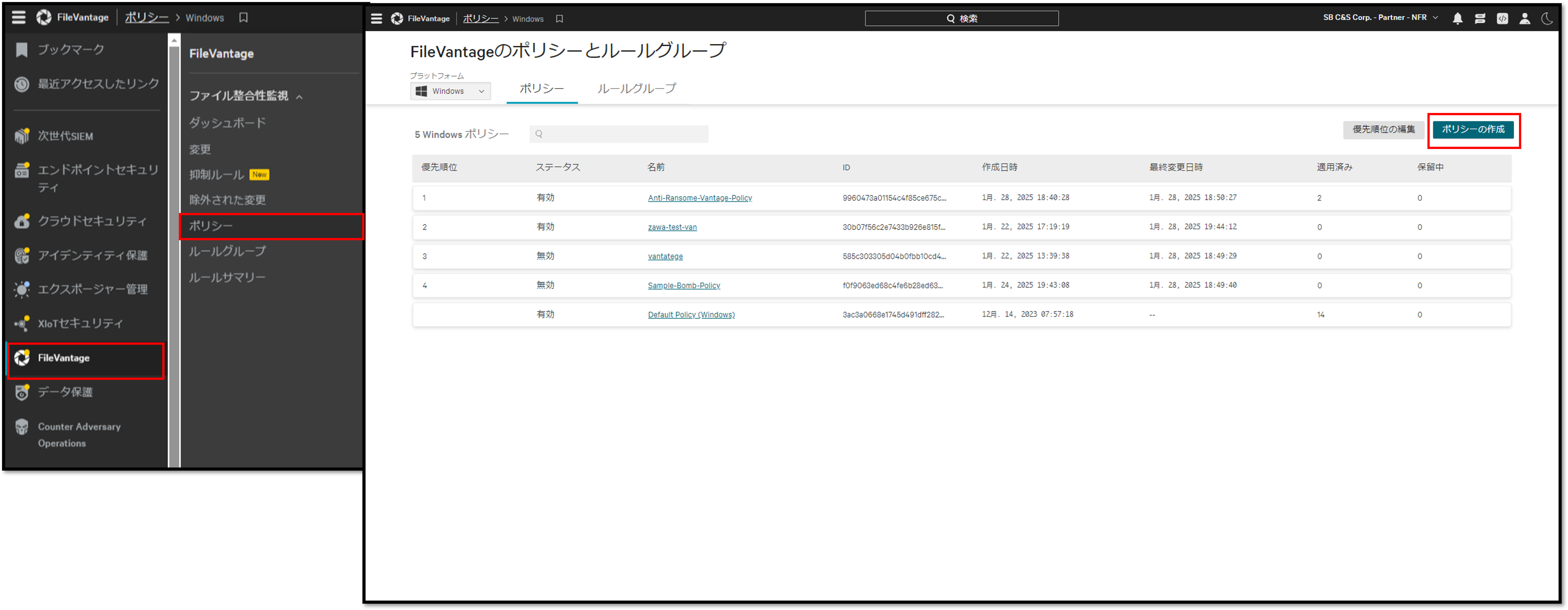

FileVantage > ポリシーと選択していただきポリシー一覧画面を開きます。

画面右上の[ポリシーの作成]ボタンをクリックします。

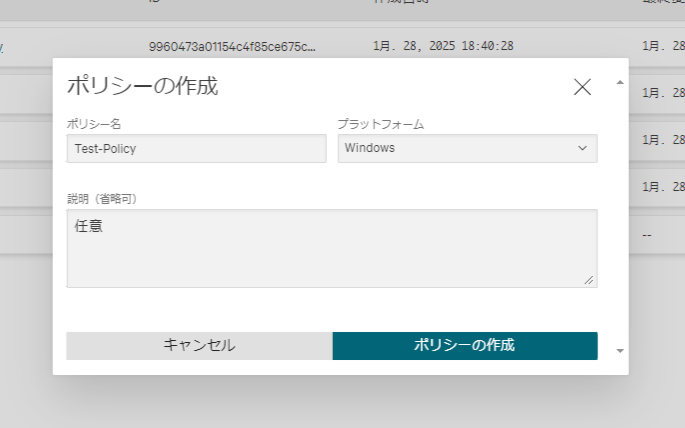

ポリシーの作成ウィンドウが開くため、ポリシー名とプラットフォーム(Win,Mac,Linux)を選択し任意の説明を入力後に[ポリシーの作成]をクリックします。

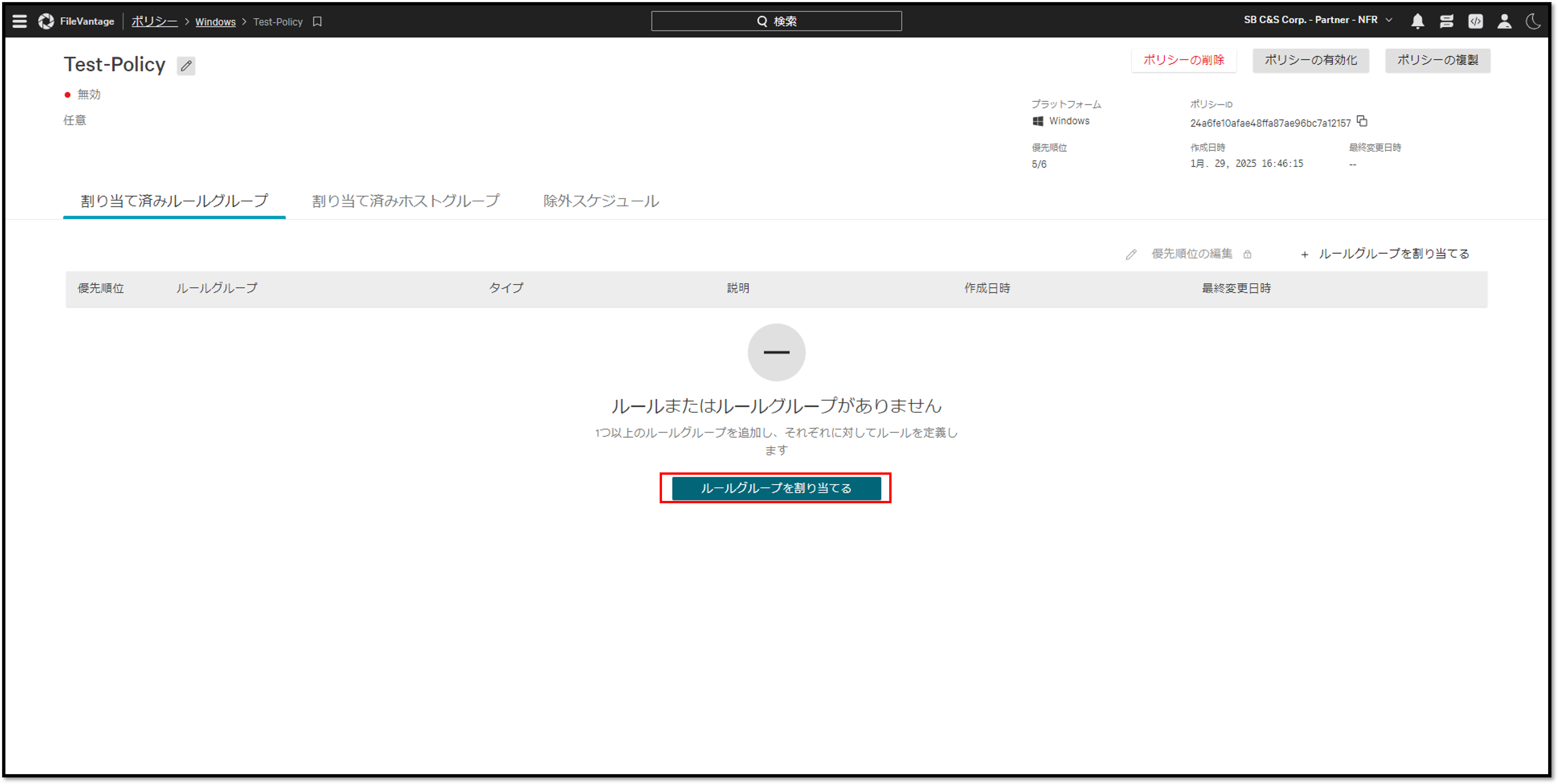

次に、作成したポリシーに作成済みのルールグループ(今回作成)とホストグループ(作成済みを想定)を割り当てていきます。

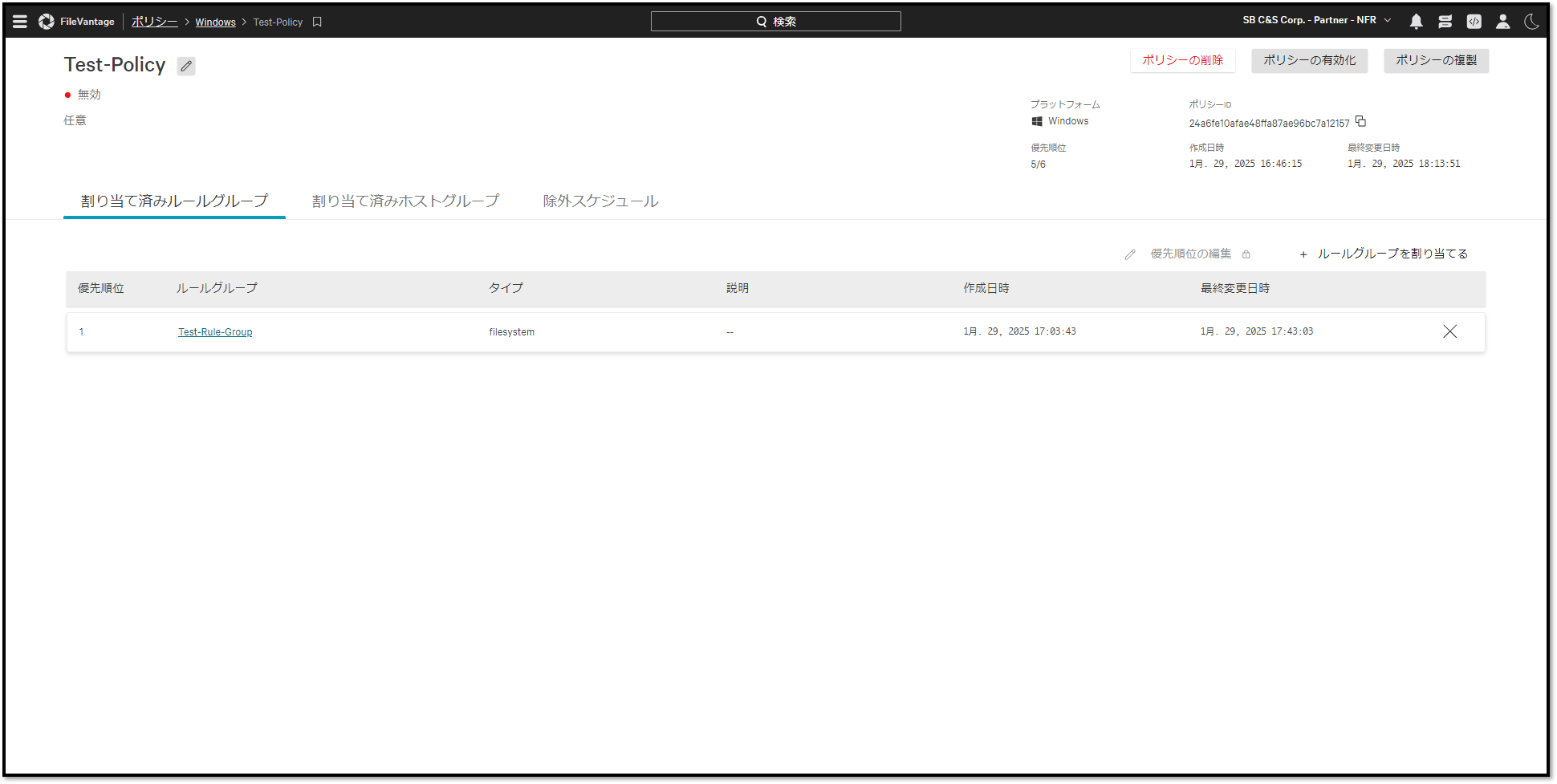

作成したポリシー内の[ルールグループを割り当てる]をクリックして作成ウィンドウを開きます。

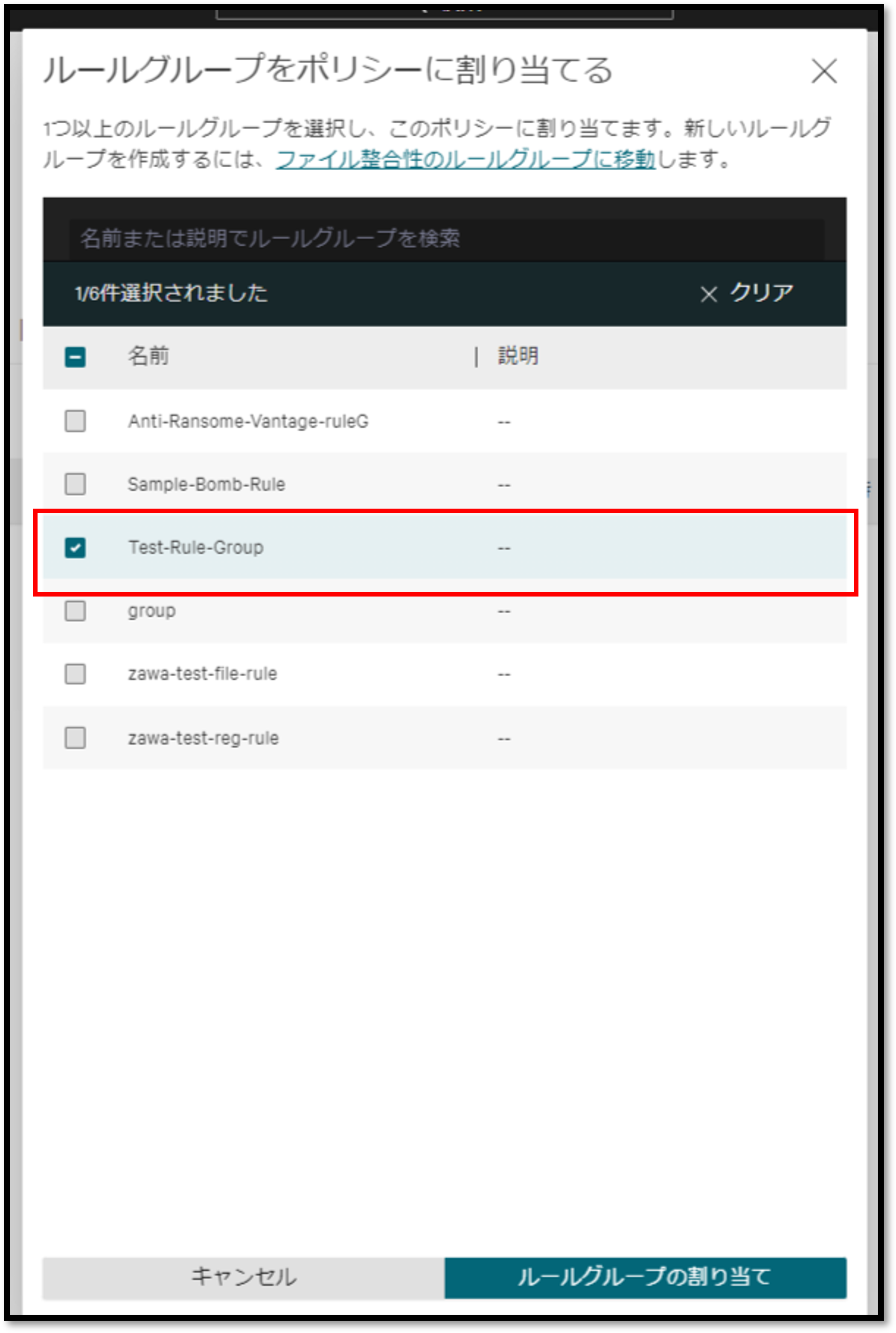

作成済みのルールグループの一覧が表示されるため、対象のルールグループにチェックをして[ルールグループの割り当て]をクリックして完了します。

更新された画面で、ルールグループが割り当てられたことが確認できるはずです。

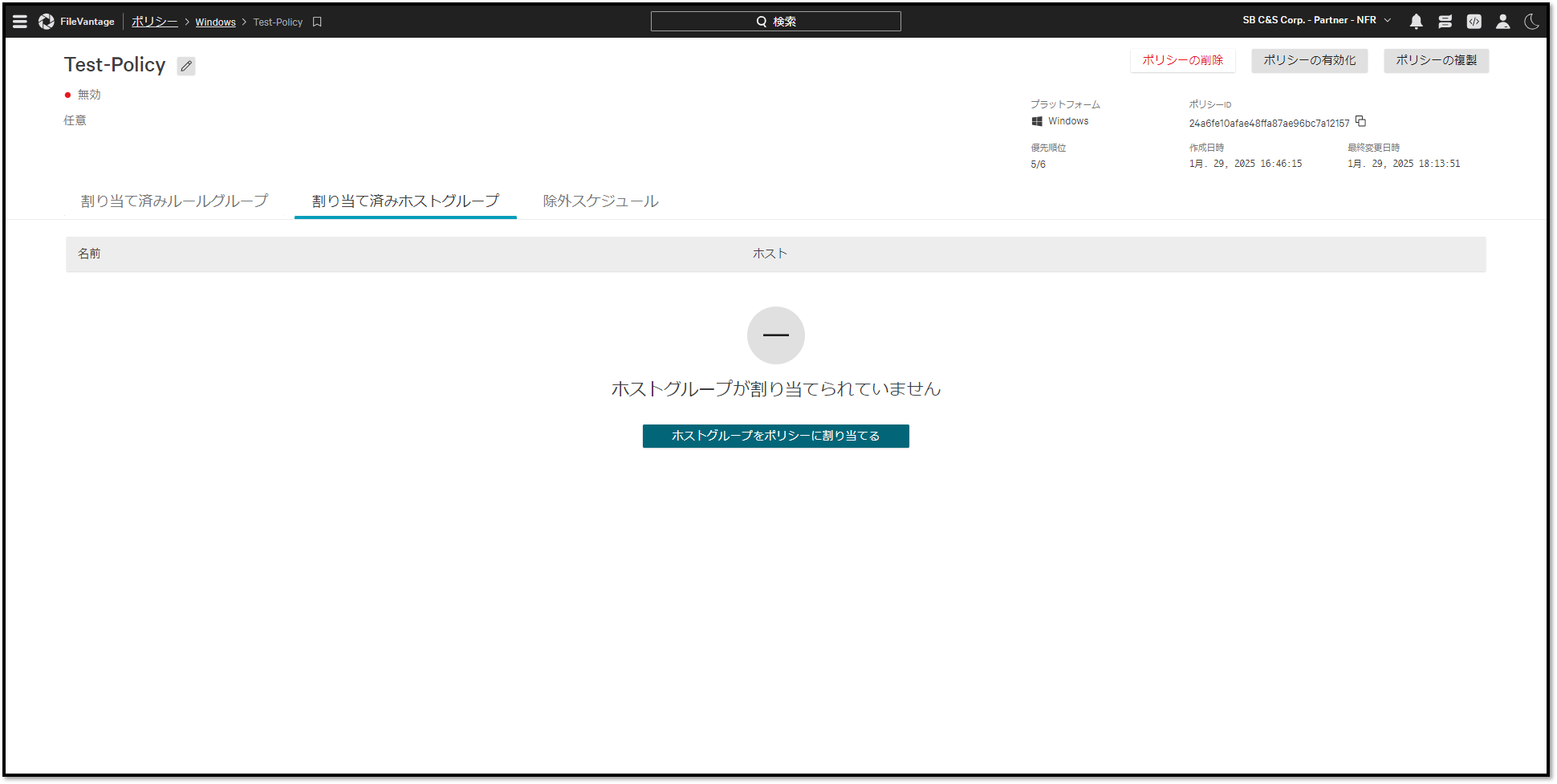

次に、割り当て済みホストグループタブをクリックしホストグループの割り当てを進めていきます。

タブを移動したら、[ホストグループポリシーを割り当てる]をクリックします。

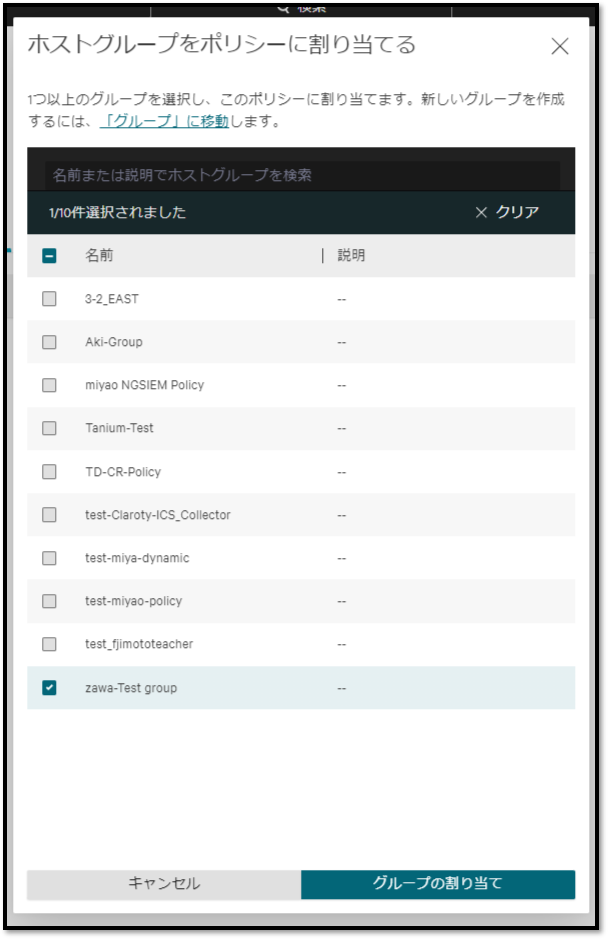

ホストグループの割り当てウィンドウで任意のポリシーを選択し、チェックが入った状態で[グループの割り当て]をクリックします。

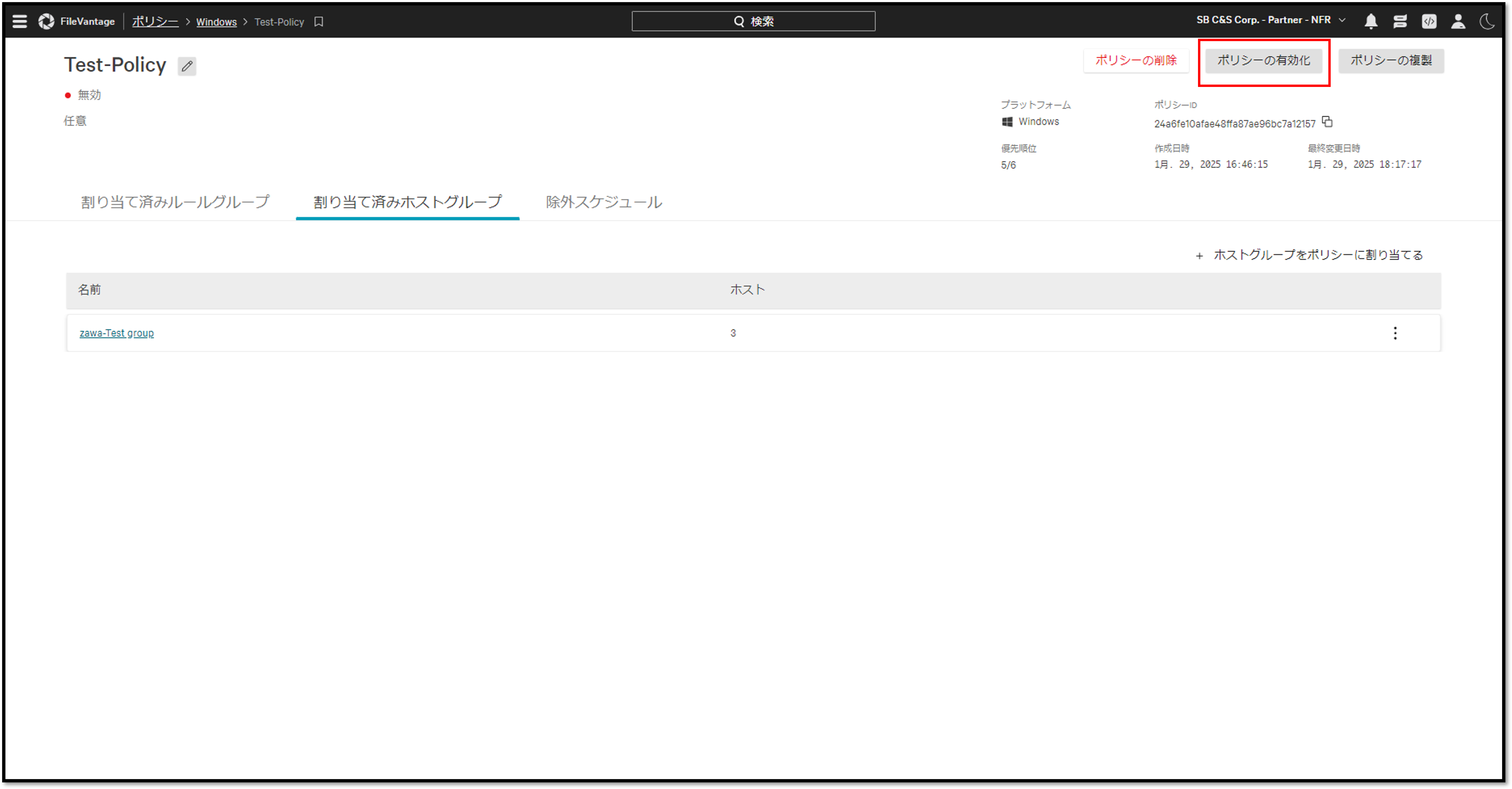

最後に[ポリシーの有効化]ボタンをクリックしてポリシーを有効化すればひとまず監視が開始されます。

ホストの管理メニューからポリシーの適用状況を確認したり、ダッシュボードの集計結果を確認することで適宜問題なく監視できているかチェックしましょう。

■使い方次第ではランサムウェア対策も

Falconの各モジュールで一番といってもいいくらいに良い感じの部分は、

各々のモジュールの機能がそれ単体で使いやすい...という点に限らずに、モジュール相互のデータ/機能連携が可能なことや自動化への拡張性が高いという点にあります。

そんなわけで今回はFileVantageとFusion SOAR(自動化のための機能)を併用してランサムウェア対策の自動化設定を作成してみるところまで踏み込んでみましょう。

まず、ランサムウェアの傾向として侵入後に現金化するための人質としてファイルを暗号化します。「侵入前に止めたいんだけど」という話は一旦置いておきますが(CrowdStrikeの他の機能でももちろんバッチリ対策できます)

いざ侵入されたときの為に多角的および多層的に防御対策を実施しておくことは重要です。

今回はFileVantageでの対策ということで以下を提案します。

「ランサムウェアの暗号化に使われる特徴的な拡張子を検出できるように設定して、それを検出したら端末を自動隔離するように設定したら被害の拡大を防げるのでは」

では、やってみましょう。

まずランサムウェアは多種多様ですが、それぞれのランサムウェアの暗号化に使われる拡張子は以下のようなものがあります。

| ランサムウェアの種類 | 拡張子 |

| Akira | .akira |

| Conti | .CONTI |

| CryptoWall | .aaa/.zzz |

| GoldenEye | perfc.dat |

| Jigsaw | .Jigsaw .KKK .BTC .GWS |

| LockBit | .LockBit .TEREN .abcd .HLJkNskOq |

| Locky | .locky |

| Phobos | .Phobos .Dever |

| Ryuk | . RYK |

| WannaCry | .wnry .wcry .wncry .wncryt |

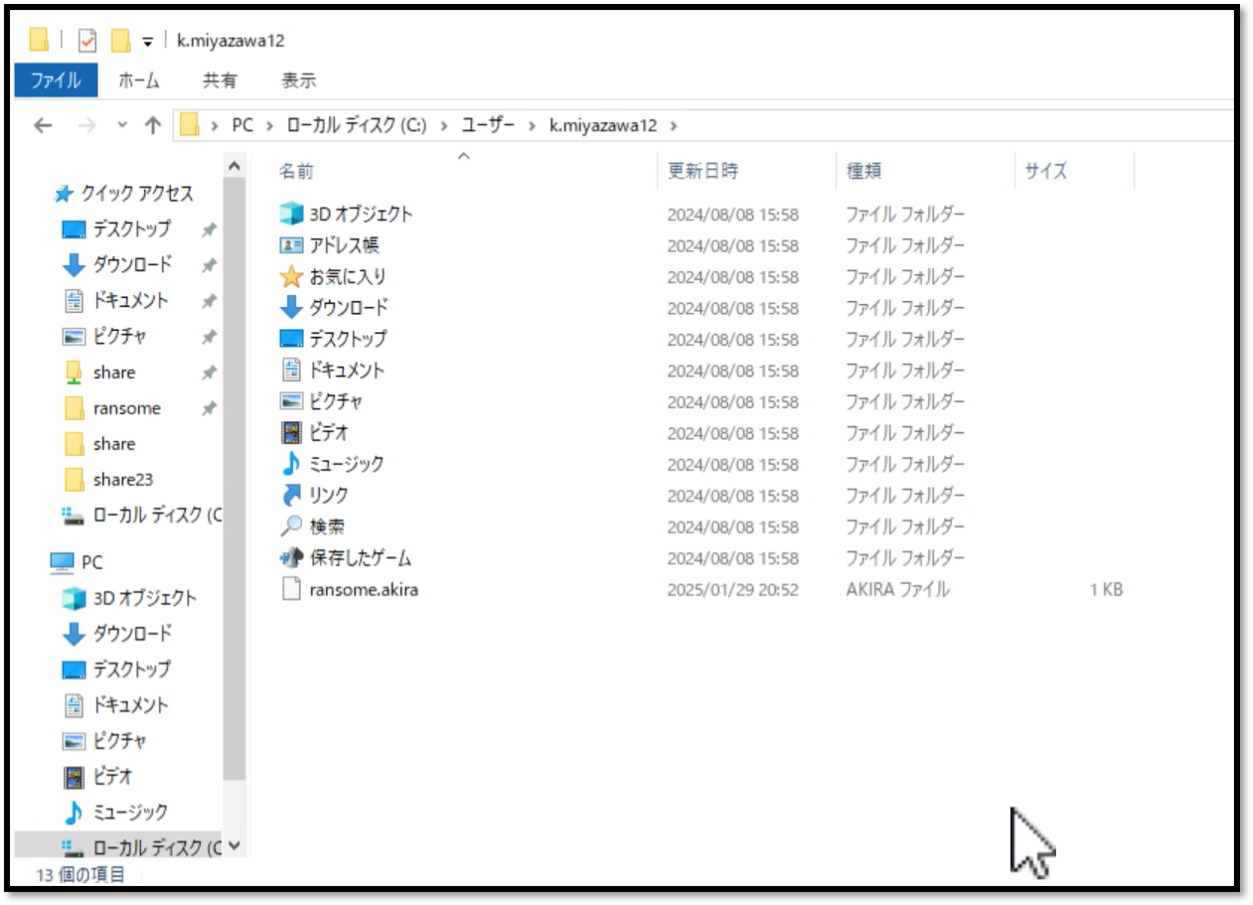

今回はこれらの拡張子をターゲットに、ファイルが暗号化された時点で端末を隔離する自動化を行います。

簡単なルールの作成手順は前述したので省きますが、

ポリシー作成→ルールグループ作成→ルール作成のように実施し、以下のようなルールを作成してみます。とりあえずのAkira。

ポリシー有効化後にホストグループをアサインしてポリシーの適用を待ちます。なかなか適用されない場合はポリシーの優先度などを変更してみてください。

適用が完了したら一旦挙動を確認してみましょう。

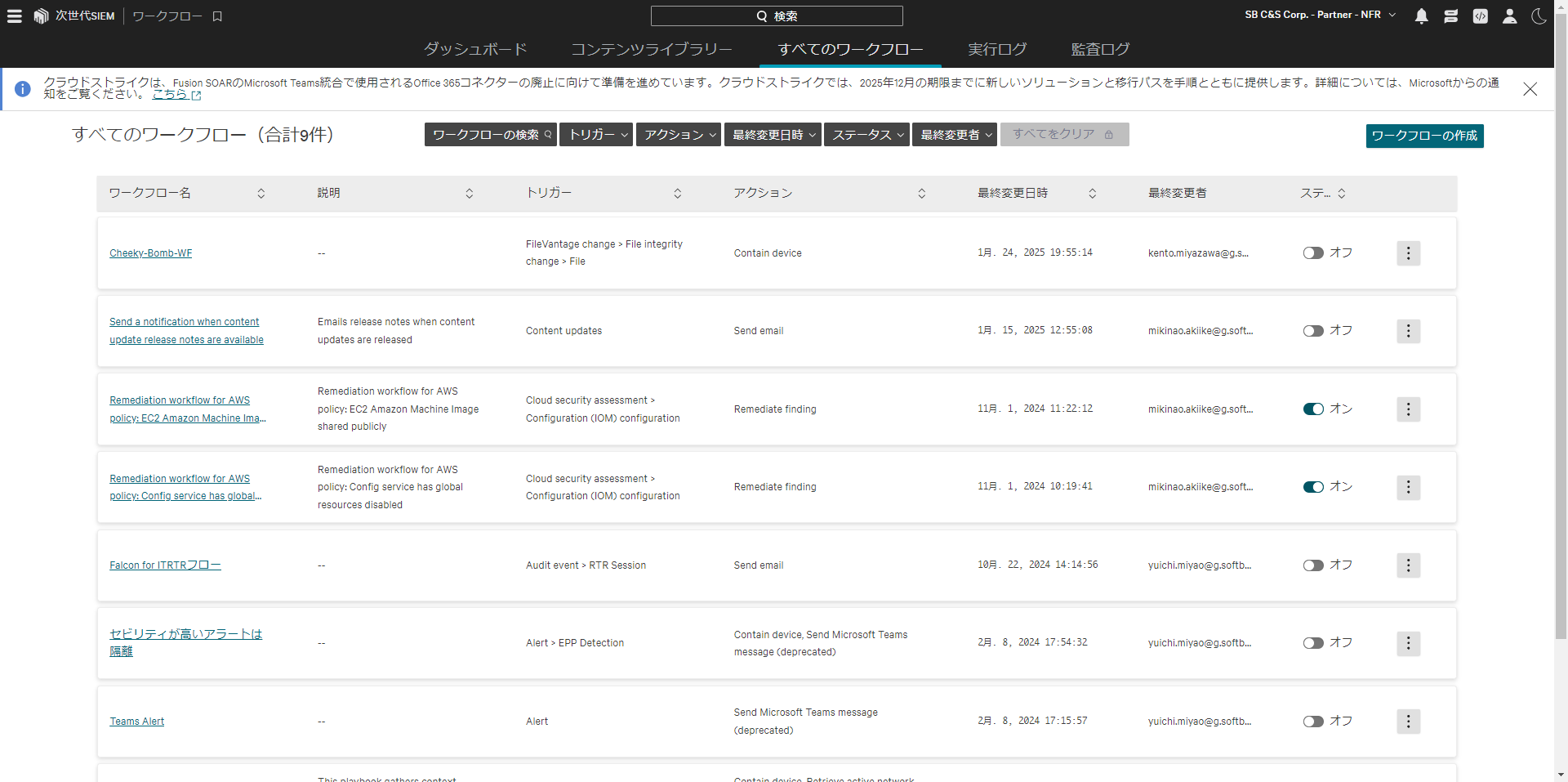

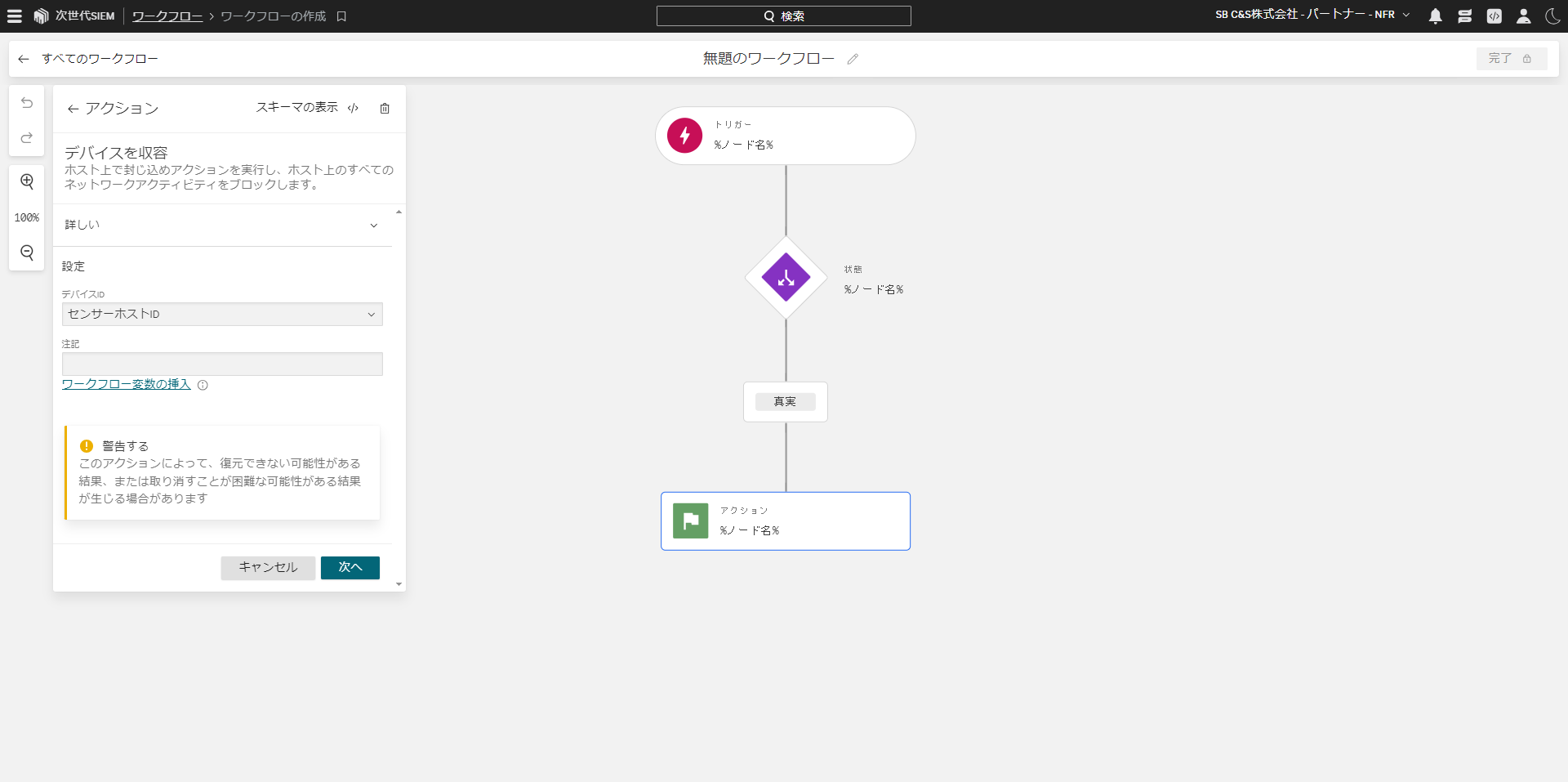

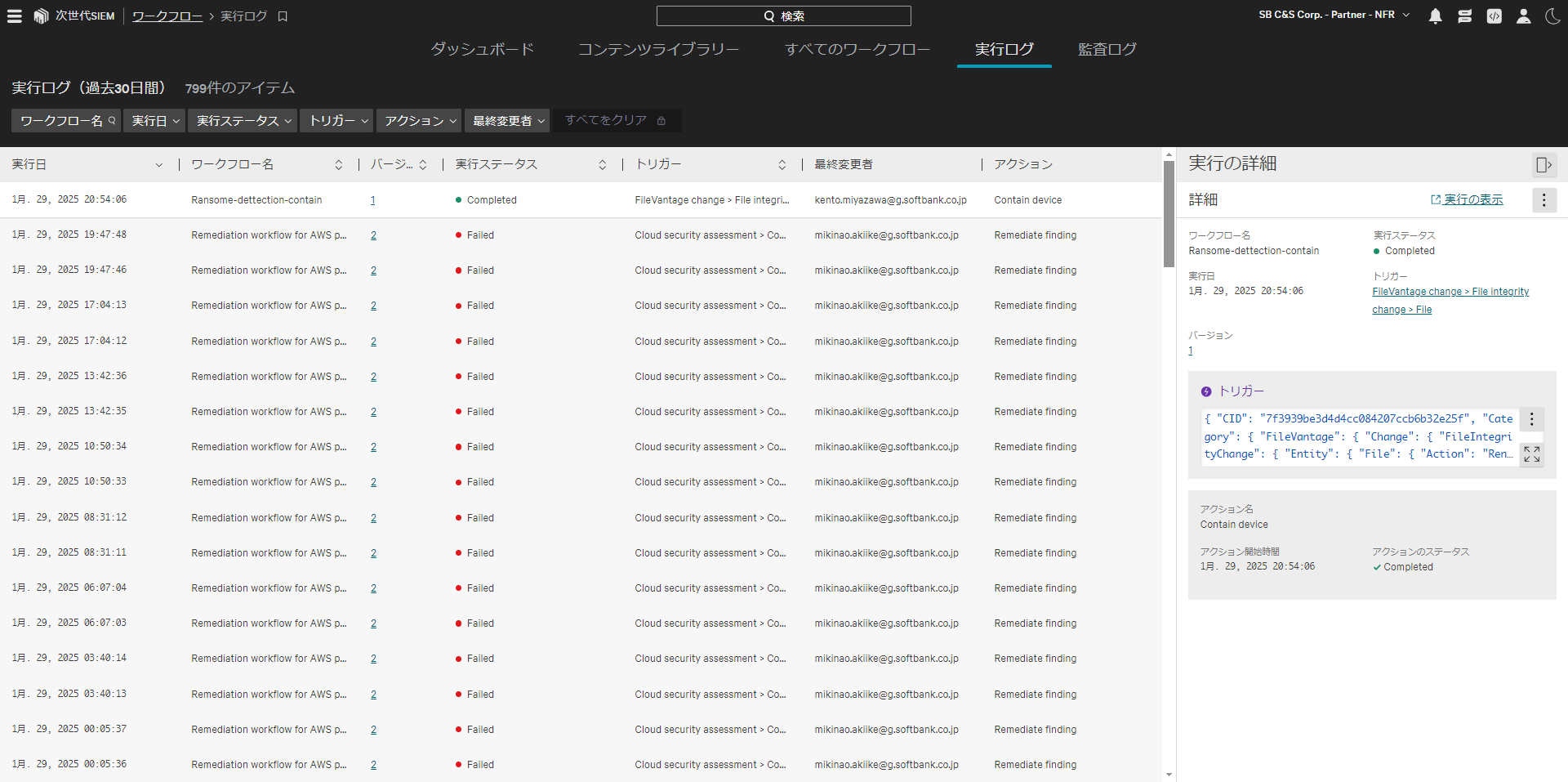

検出が確認できたので、Fusion SOARで自動隔離してみましょう。

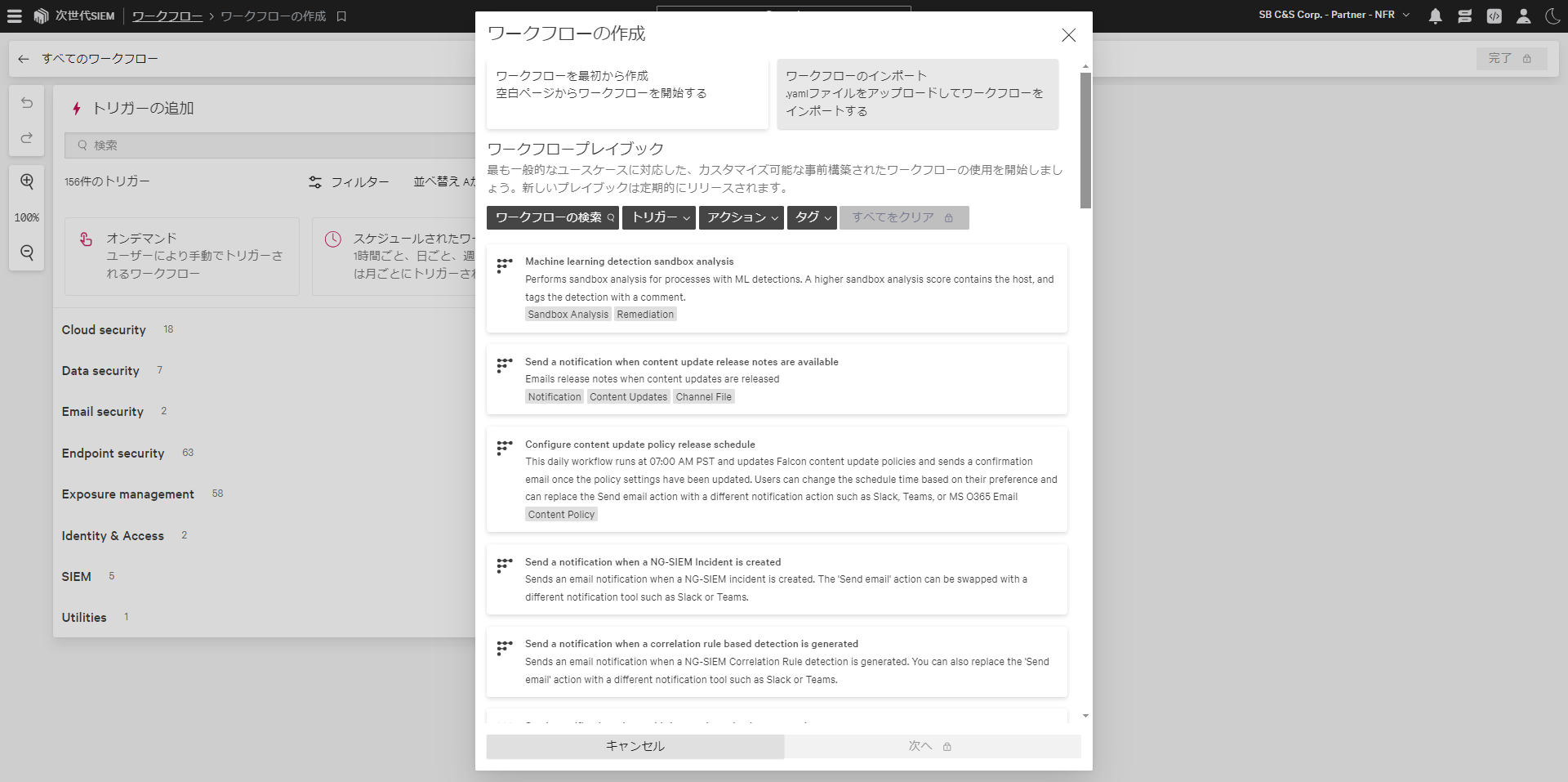

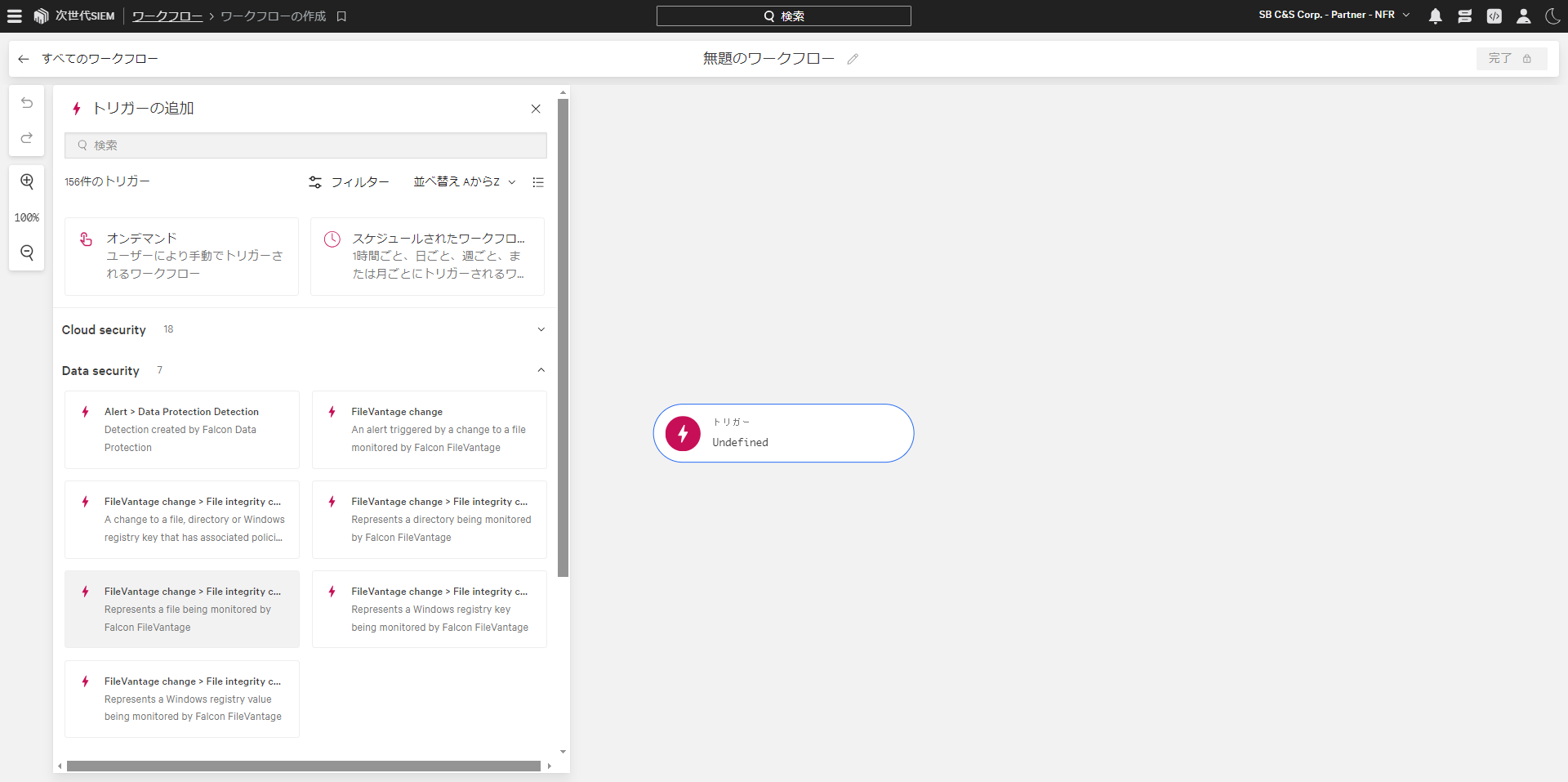

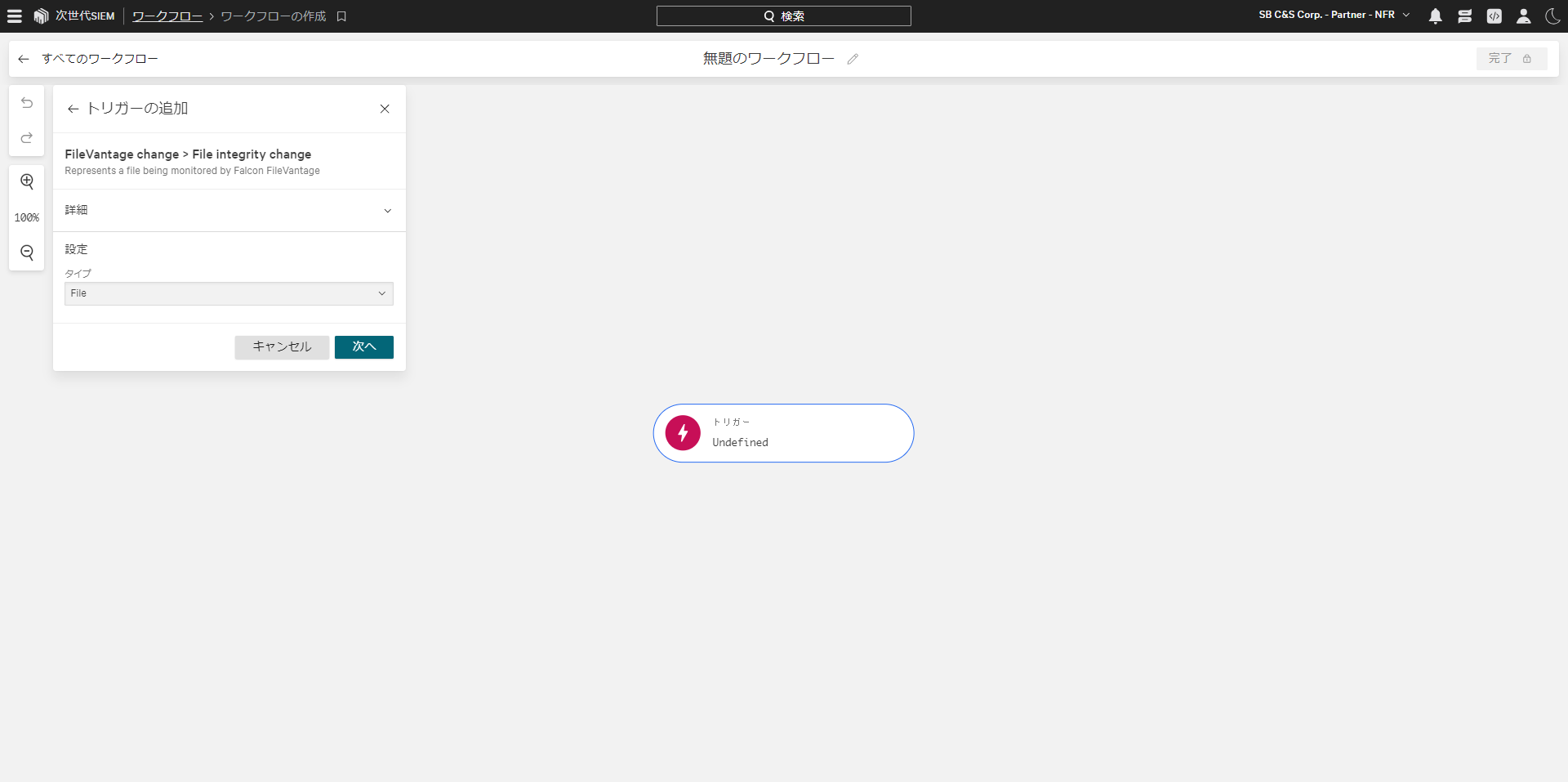

Fusion SOARの画面から[ワークフローの作成]をクリック

ワークフローを最初から作成

トリガーの追加インターフェースで[FileVantage change > File integrity change > File]を選択

[次へ]

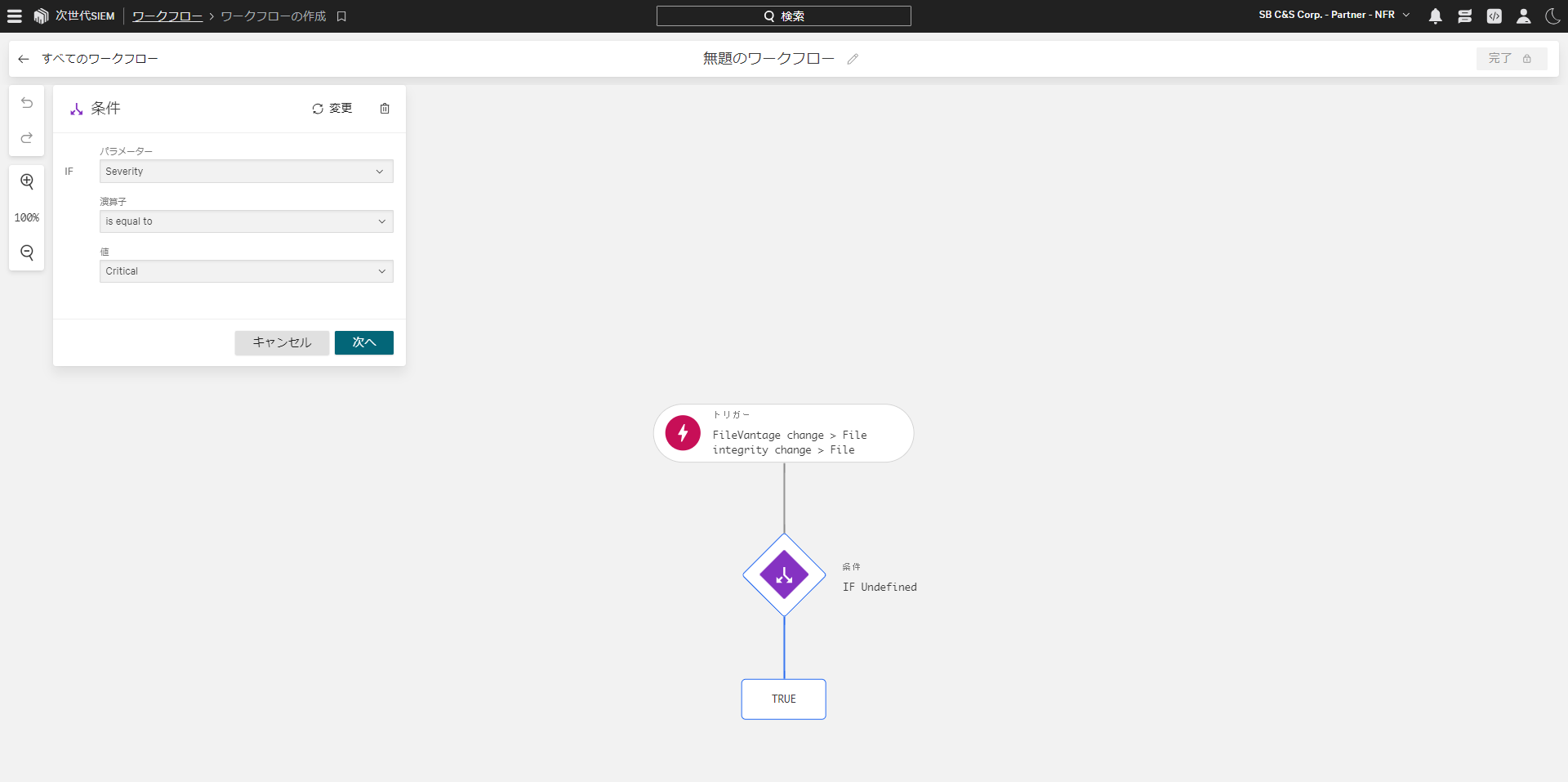

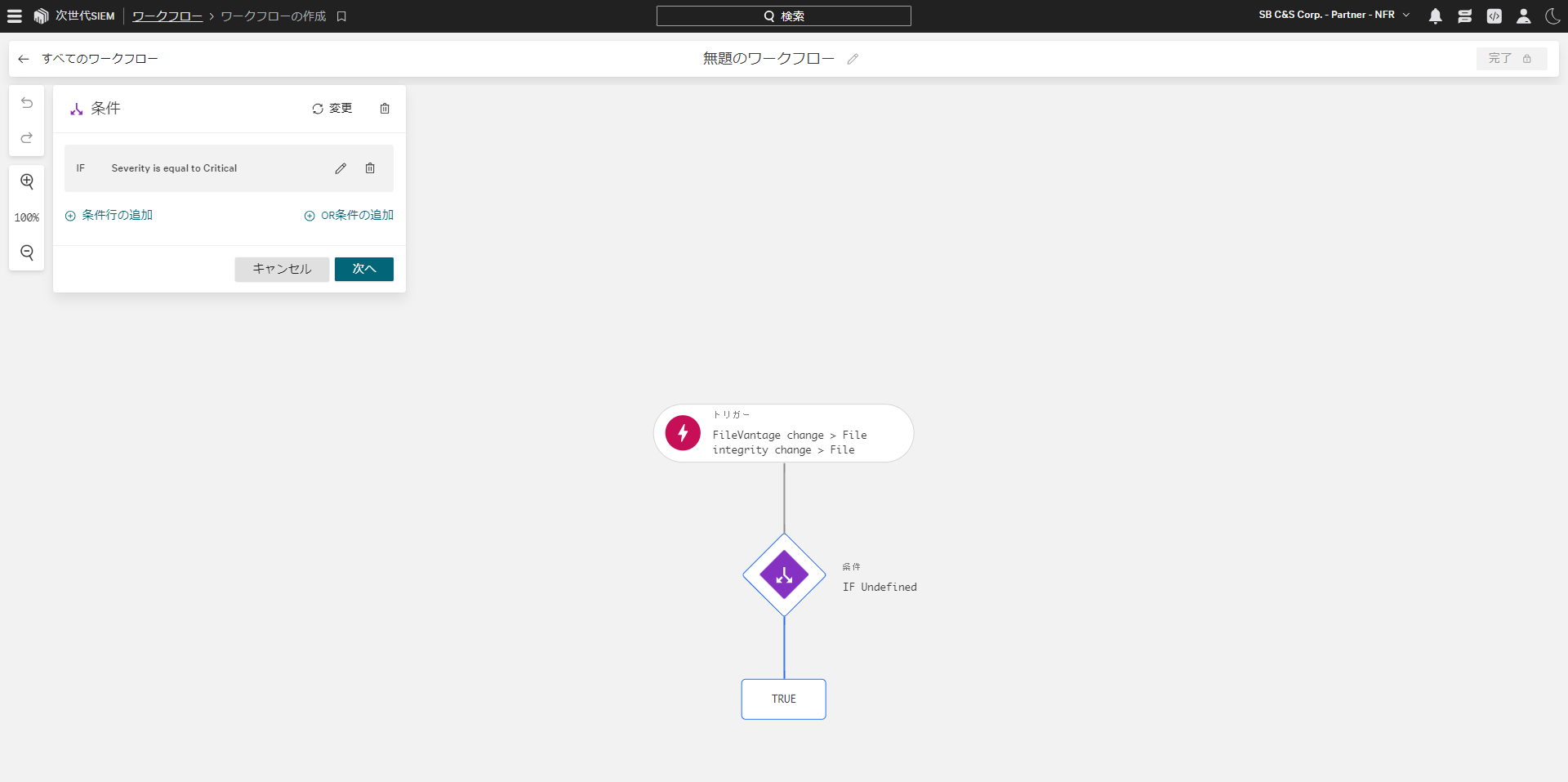

IF条件で先ほどのイベントと同じCriticalのSeverityに引っ掛けます。

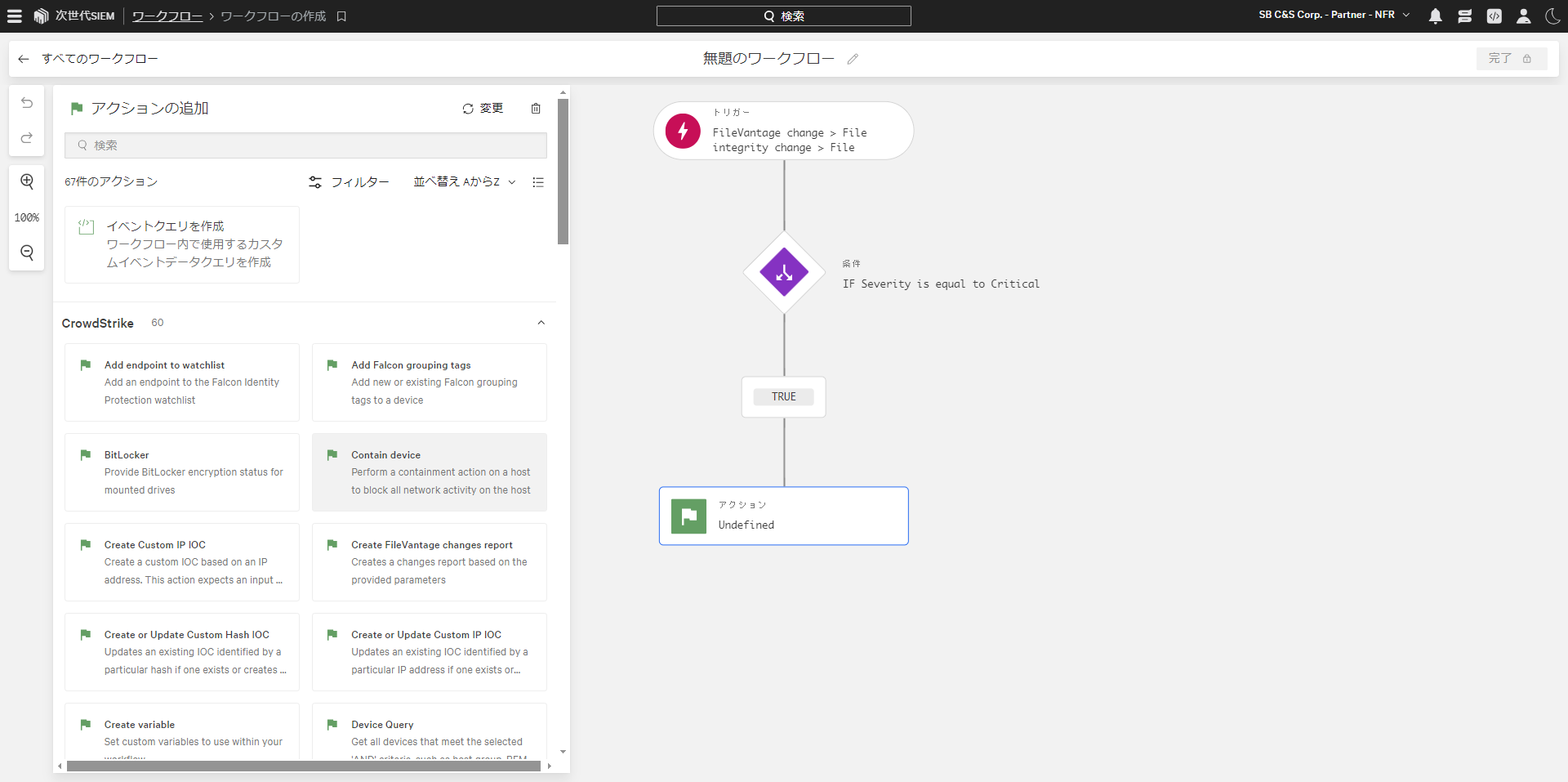

次にIF条件に該当したデバイスを隔離する[Contain Device]を選択

[次へ]

画面右上の[完了]をクリックし、任意の名前を付けたら[ワークフローの保存]をクリックします。

以上で完了です。

実際の動きを見てみましょう。

ファイルを暗号化...結果は。

ユーザーのDocumentを暗号化してみます。

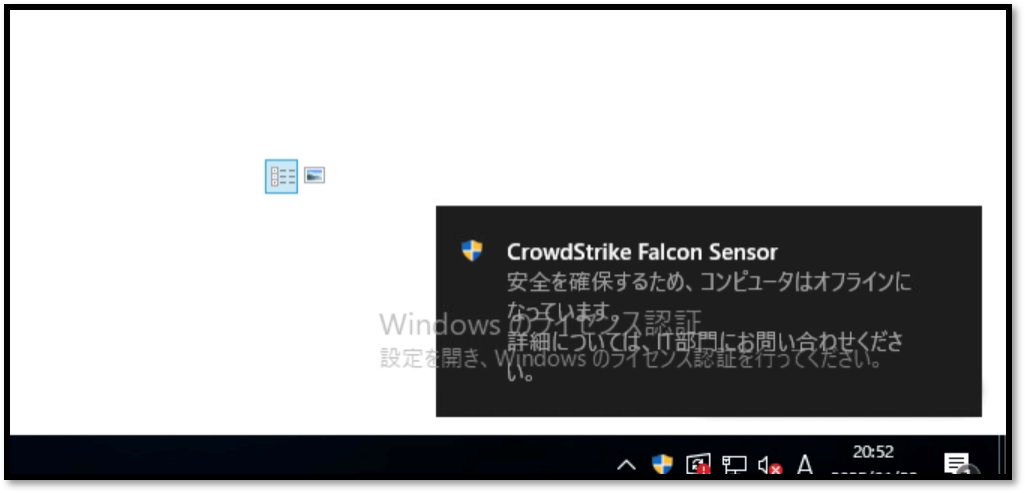

―(゚∀゚)―

少しわかりにくいですが、隔離を示す通知が表示されました。

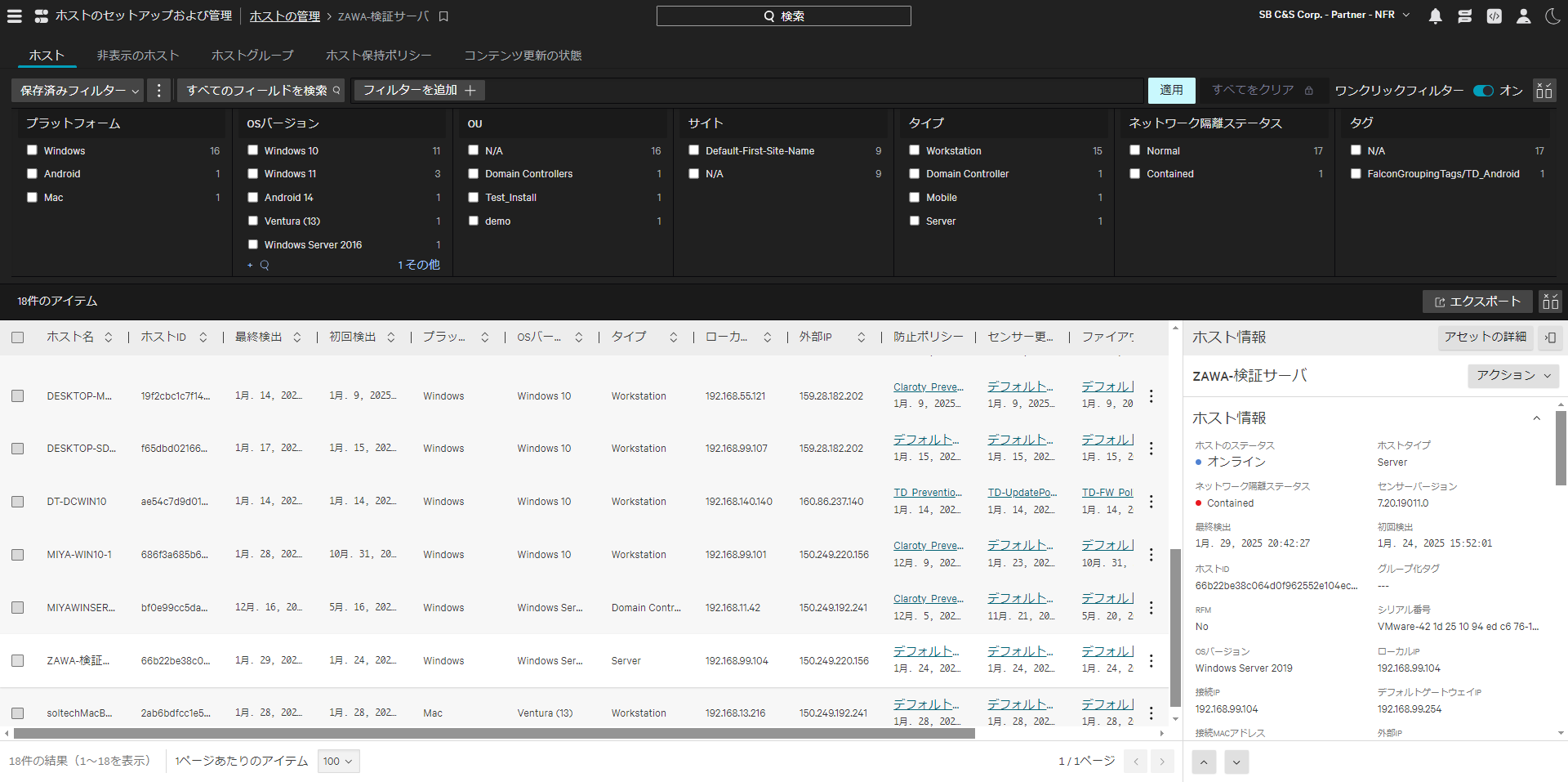

念のため確認です。

Criticalのイベント表示はカウントアップしています。

イベントログもしっかり確認できます。(一番上が今回のログです。)

念のためFusion SOARの実行ログもCompleteとなっていることを確認します。

最後にホストの状態を確認します。

ネットワーク隔離ステータスが[Contained]に!

一旦成功です。

こういった対策も可能です。というご紹介でした。

一点注意点としては、ご覧いただいた対策の一例はかなり安直なトリガーや条件のもとに実施されています。

実際本番環境で同様のことを行う際は、ワークフローのIF条件などで複雑なパラメータを追加することで誤作動を防ぐ。という事も大切です。

そのためそのまま同じ設定を本番環境に投入することは決して推奨いたしません。

■最後に

今回ご紹介したのはFileVantageとその活用の一例でした。

記事の中でも申し上げた通り、Falcon製品の素晴らしい部分は各々のモジュールの機能がそれぞれ単体で使いやすいという点に限らずに、モジュール相互のデータ/機能連携が可能なことや自動化含む拡張性が高いという点にあります。

端的に言えば、Falcon上で可視化できるものはワークフローなどで結構自由にいじれてしまうんですね。

元々が性能も高く使いやすい製品ですが、ユーザーとなる方の創造性によってさらに価値を高められるという点は技術者目線で言えば、まさにプライスレスと言えるのではないでしょうか。

ご一読いただき、ありがとうございました。

※本ブログの内容は投稿時点での情報となります。今後アップデートが重なるにつれ

正確性、最新性、完全性は保証できませんのでご了承ください。

他のオススメ記事はこちら

著者紹介

SB C&S株式会社

技術本部 技術統括部 第4技術部 1課

宮澤 建人